Элементарная криптография / Хабр

Под катом:

- Шифр Цезаря

- Шифр пар

- Шифр четырех квадратов

- Матричный шифр

- Шифр ADFGX

- Шифр Виженера

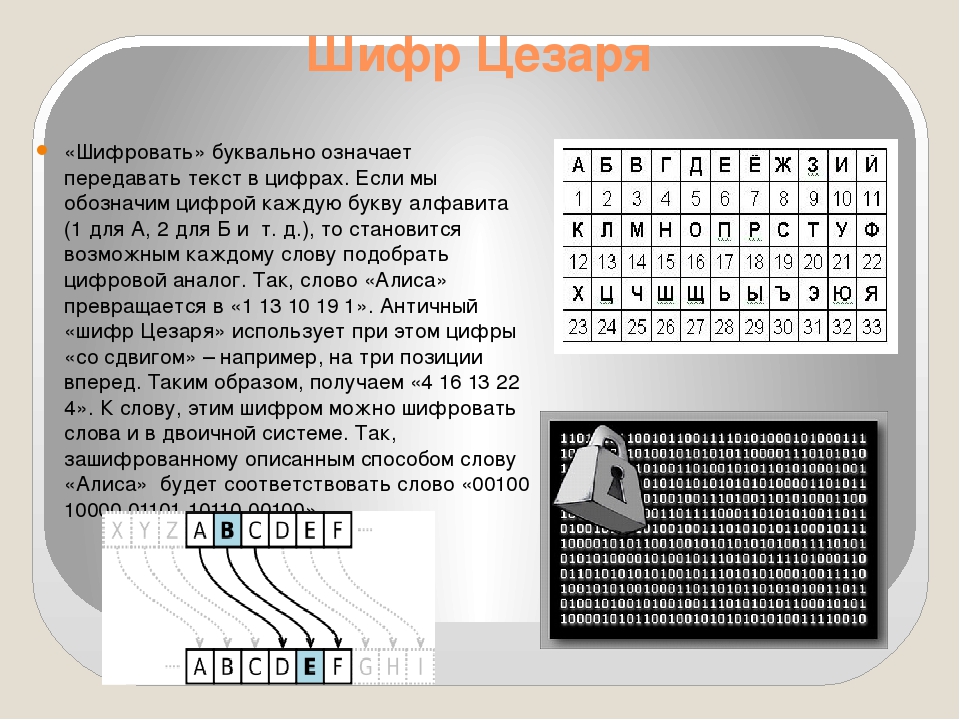

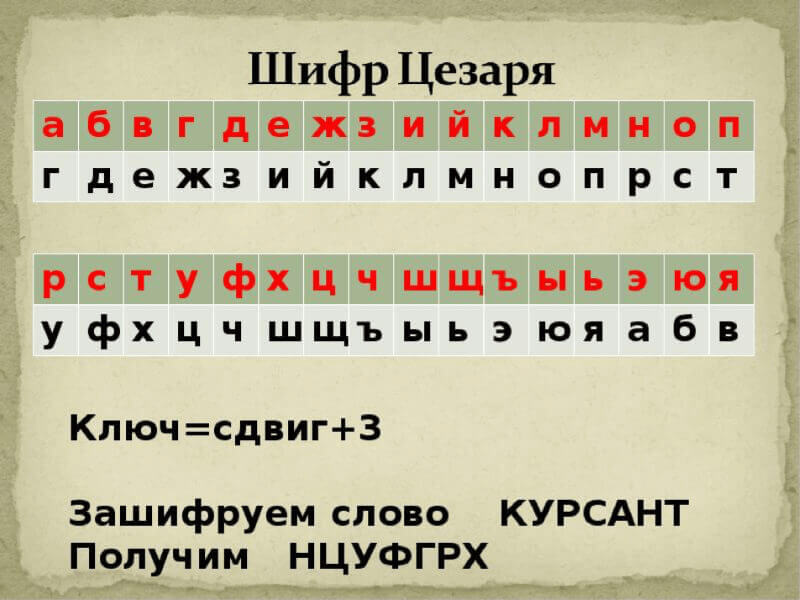

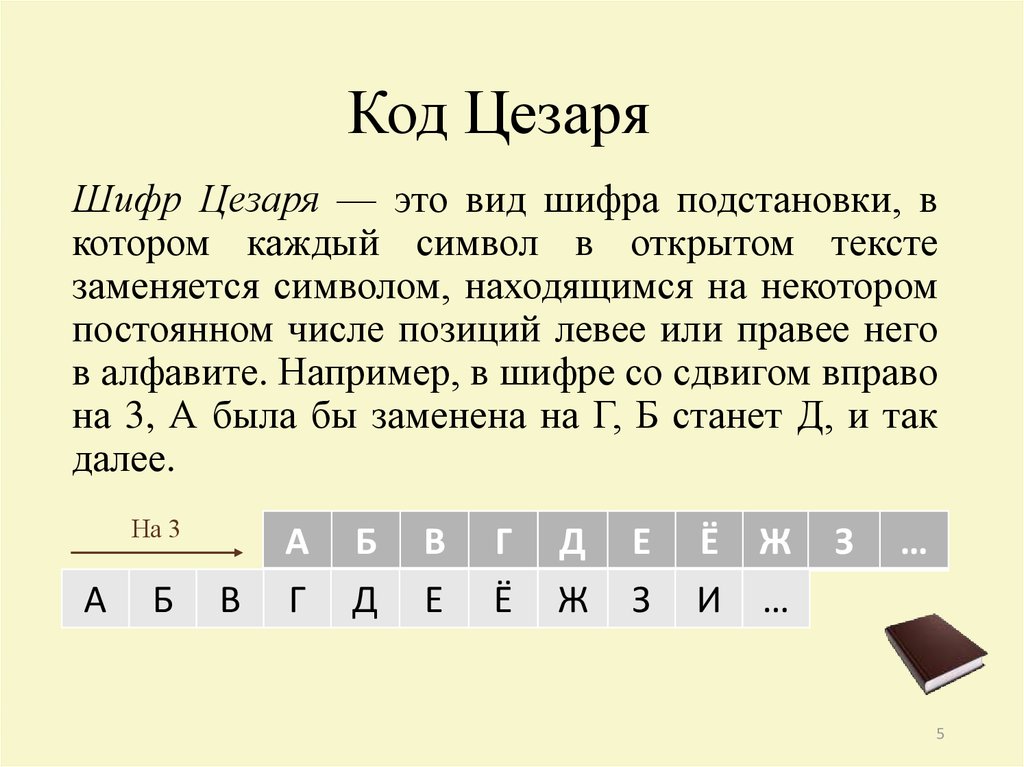

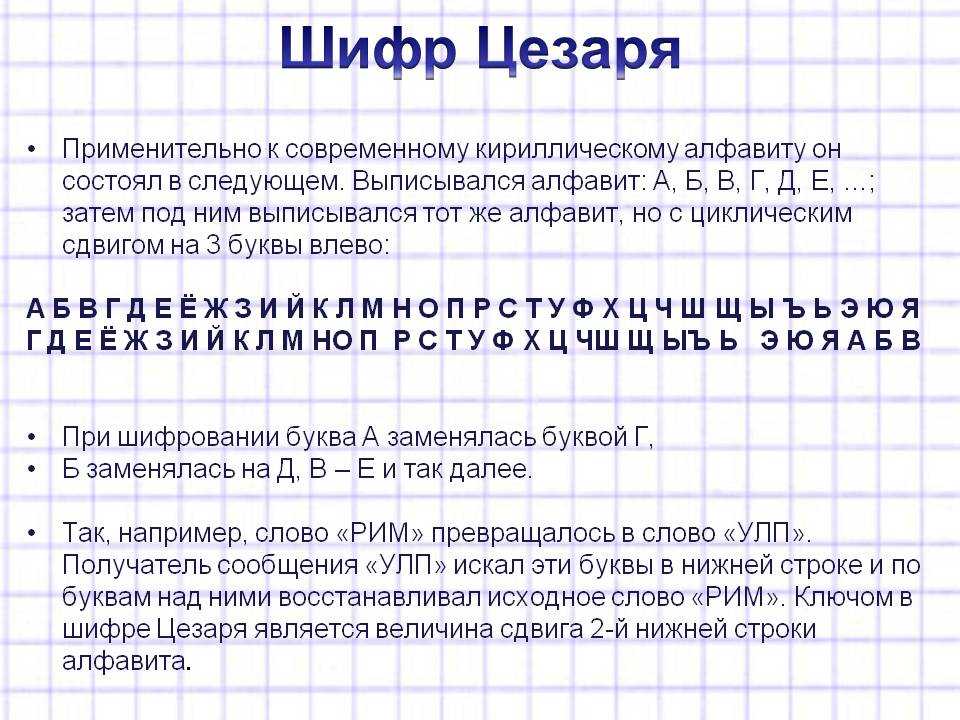

Шифр Цезаря

Каждую букву заменяют на третью (или N-ю) по алфавиту после нее.

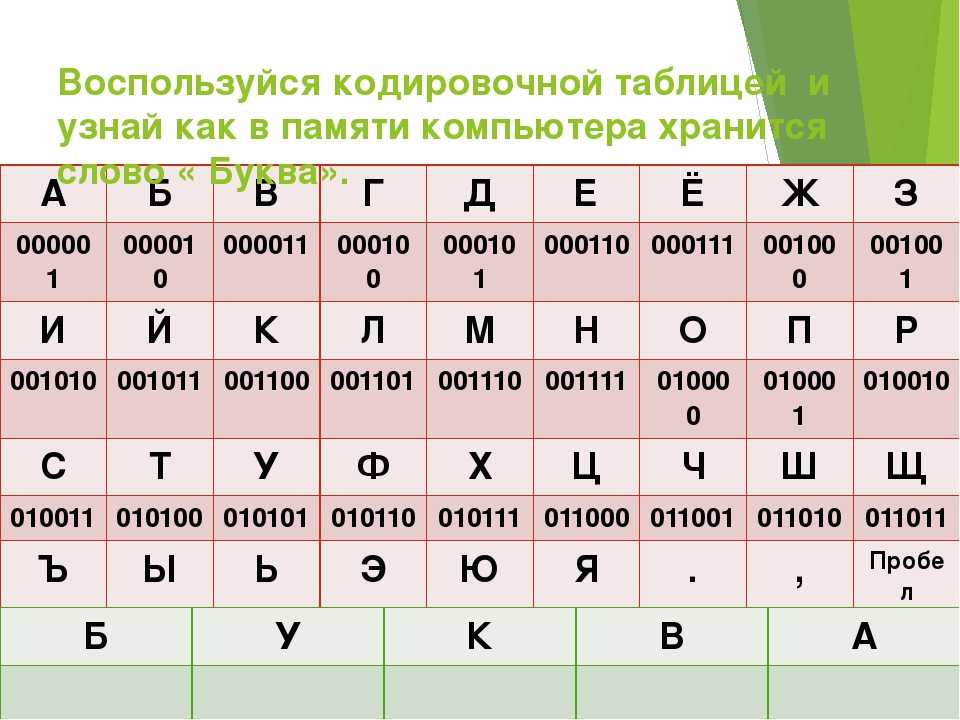

а б в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я

б в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а

в г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а б

г д е ё ж з и й к л м н о п р с т у ф х ц ч ш щ ъ ы ь э ю я а б в

…

Сообщение: хабрахабр

Шифр: шгдугшгду

Шифр пар

Алфавит случайным образом записывают в 2 строки, и шифрования текста происходит заменой буквы на соседнюю ей по вертикали.

Пример таблицы:

в ы э ё у ж и ф м н о ъ к п а р я

е т х й ш ю д ь б щ з с ц г ч л —

Сообщение: хабрахабр

Шифр: эчмлчэчмл

Шифр четырех квадратов

Строят 4 квадрата размера 5х5 или 4х4 (в зависимости от объема алфавита). В каждый из них случайным образом записывают алфавит.

Шифрование: Выбирая по 2 буквы сообщения, находим их соответственно в левом верхнем и правом нижнем квадрате.

Для шифра используем 2 буквы, формирующих с выбранными вершины прямоугольника (слева направо)

Сообщение: хабрахабр (ха бр ах аб рр)

Шифр: днедлягозн (дн ед ля го зн)

Матричный шифр

Подготавливаем матрицу MxN.

Подготавливаем два ключа KM и KN.

1) Сообщение по строкам записываем в матрицу MxN.

2) По краям матрицы записываем ключи.

3) Строки переставляем так, чтобы буквы ключа стали упорядоченными по алфавиту.

То же делаем со столбцами.

4) Списываем буквы из матрицы по столбцам.

Размеры матрицы: M=4, N=5

Ключ KM: пуля, KN: дурак.

Сообщение: заголовок должен быть наполнен смыслом

Шифр: еокьозобнлднжготлавымлмосаеооныооосолпно

Шифр ADFGX

В матрицу 5х5 случайным образом записывают (определенным образом) буквы латинского алфавита

Используем слово-ключ (например, formula).

Сообщение: one two three

1) каждой букве сообщения ставим в соответствие 2 буквы (по таблице).

2) полученный текст записываем под ключом:

3) переставляем столбцы так, чтобы буквы ключа упорядочились по алфавиту:

4) записываем буквы из полученной матрицы (по столбцам) в шифр.

Сообщение: one two three

Шифр: ADXF DDDF FAFX XDDX FXDX FGXF XFXF

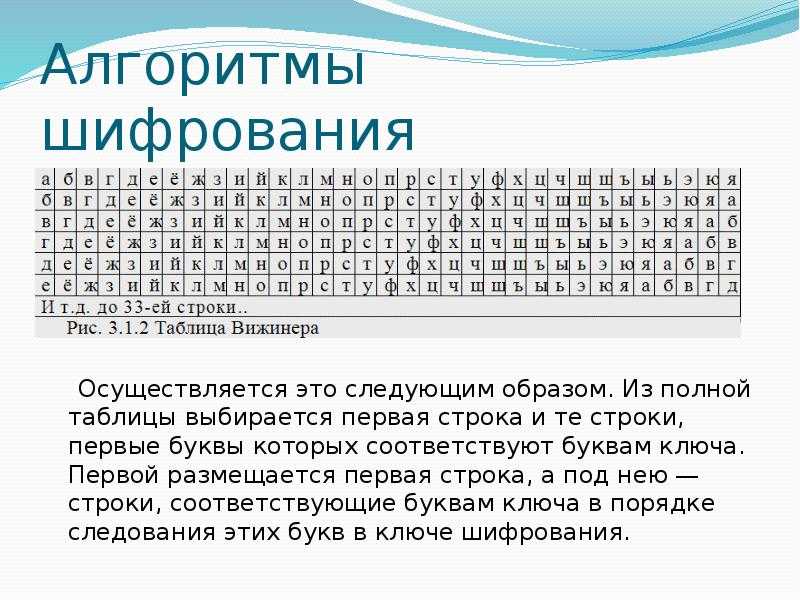

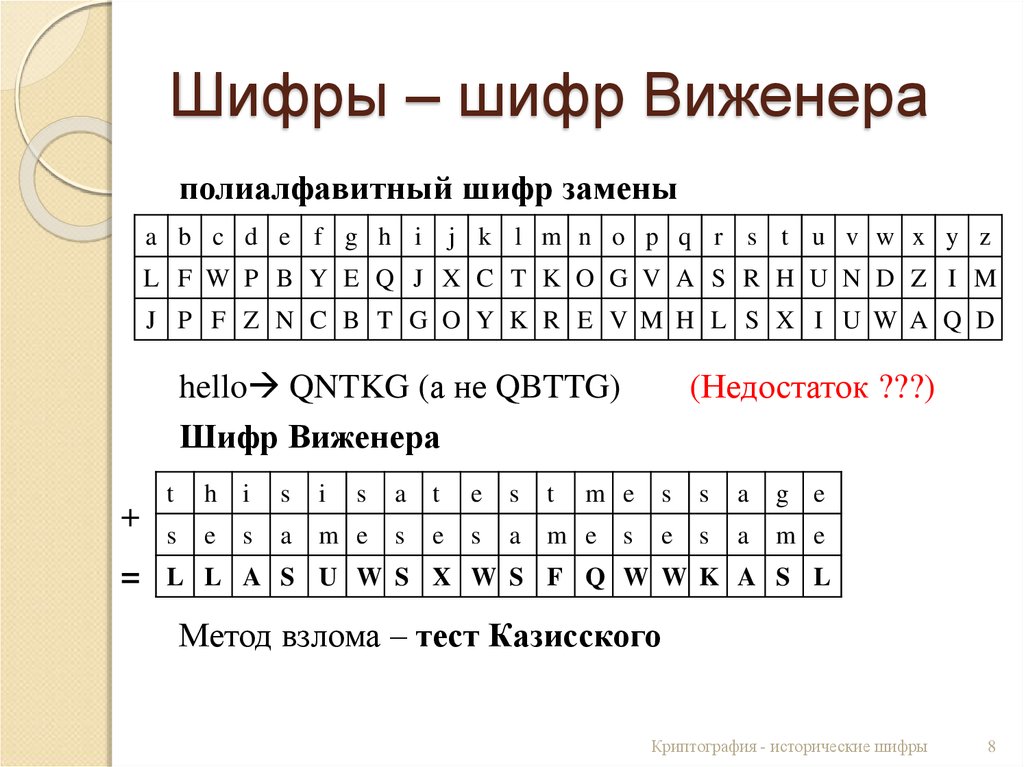

Шифр Виженера

На алфавите длиной N вводят операцию добавления (циклического сдвига) букв.

Пронумеровав буквы, добавляем их по модулю N (для англ. алфавита N=26).

Выбираем слово-ключ (пускай pass) и подписываем его под сообщением сколько нужно раз

Сообщение: search twitter

Шифр: hesjrhloxtlwg

Для разминки предлагаю заинтересованным хабрапользователям составить пару шифров и дать возможность другим их отгадать, предварительно указав метод шифрования.

типы шрифтов и их особенности

Криптология – наука, изучающая системы шифрования. С их помощью пользователи могут засекретить сообщения, используя одну из сотен известных миру комбинаций. Это необходимо для того, чтобы скрыть данные от публичного просмотра.

Впервые технологию стали применять ещё в древнем Риме. С развитием письменности и математических наук начали использоваться алгоритмы, поспособствовавшие появлению новых видов зашифровок. Используется система защиты информации в следующих целях:

- создание головоломок;

- засекречивание документов и переговоров;

- противодействие похищению данных при переписке.

Широко системы криптографии применяются специальными и разведывательными службами стран. Они при помощи собственных алгоритмов передают стратегически важную информацию.

Вторые, для кого востребовано шифрование текста — это коммерческие структуры. Ведение переговоров и разработки проектов часто на начальных стадиях скрываются при помощи шифраторов от конкурентов.

Последняя группа пользователей — это обычные граждане. Не запрещается на законодательном уровне проводить зашифровку собственных писем при помощи доступных кодировок. Мессенджеры используют алгоритмы с созданными ключами для защиты передачи информации между пользователями.

Содержание

- Типы шифров

- Симметричные

- Ассиметричные

- Группы шифрования

- Шифры замены

- Моноалфавитные шифры

- Случайный код

- Ключевое слово

- Атбаш

- ROT1

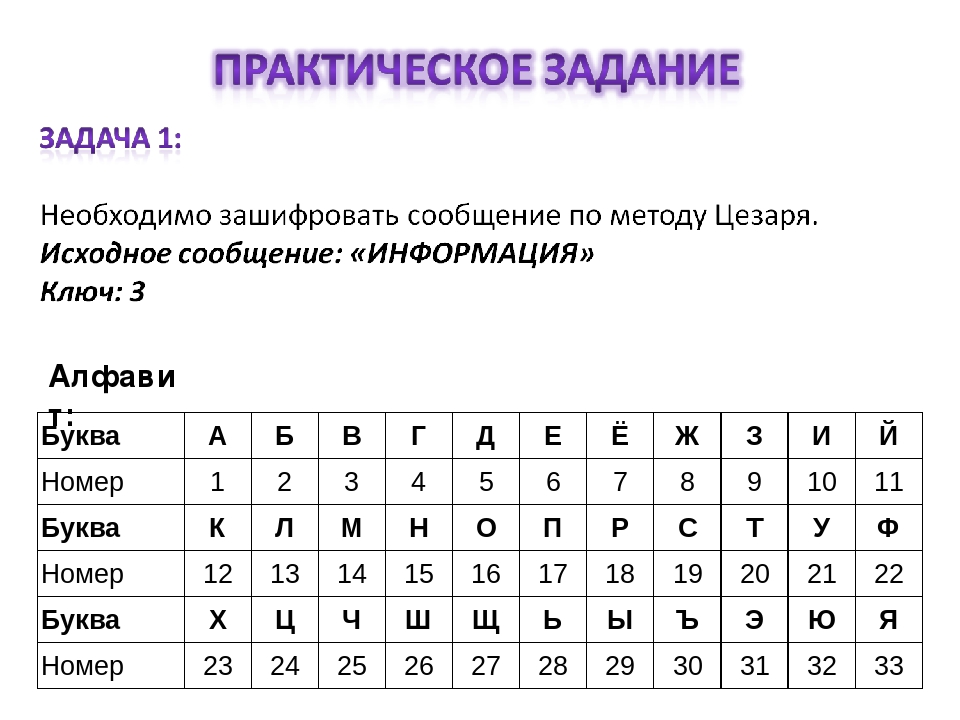

- Шифр Цезаря

- ROT5

- ROT13

- ROT18

- ROT47

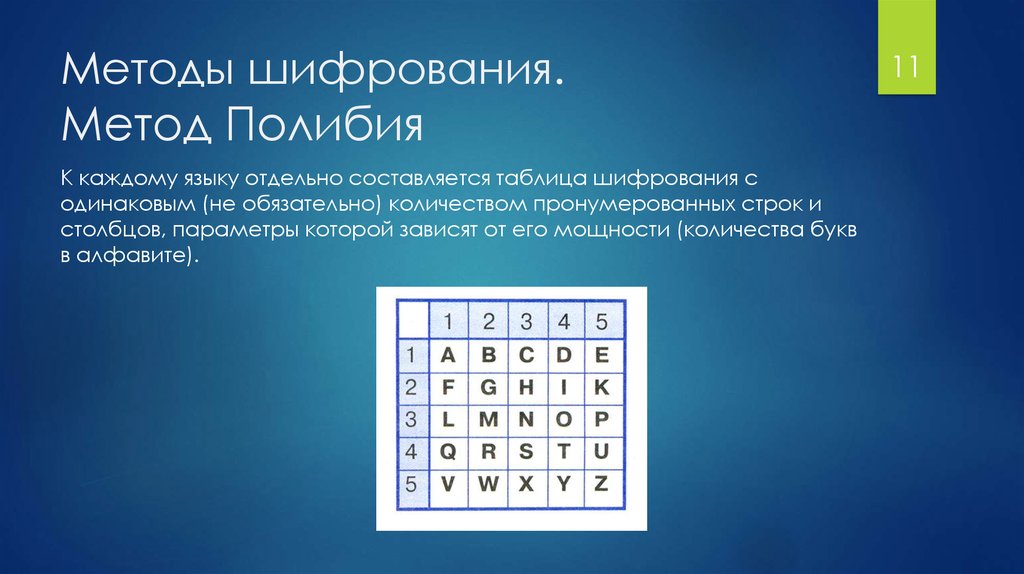

- Квадрат Полибия

- Стихотворный шифр

- Рус Lat

- Литорея

- Шифрование биграммами

- Шифр Плейфера

- Двойной квадрат Уитстона

- Полиалфавитные шифры

- Шифр Виженера

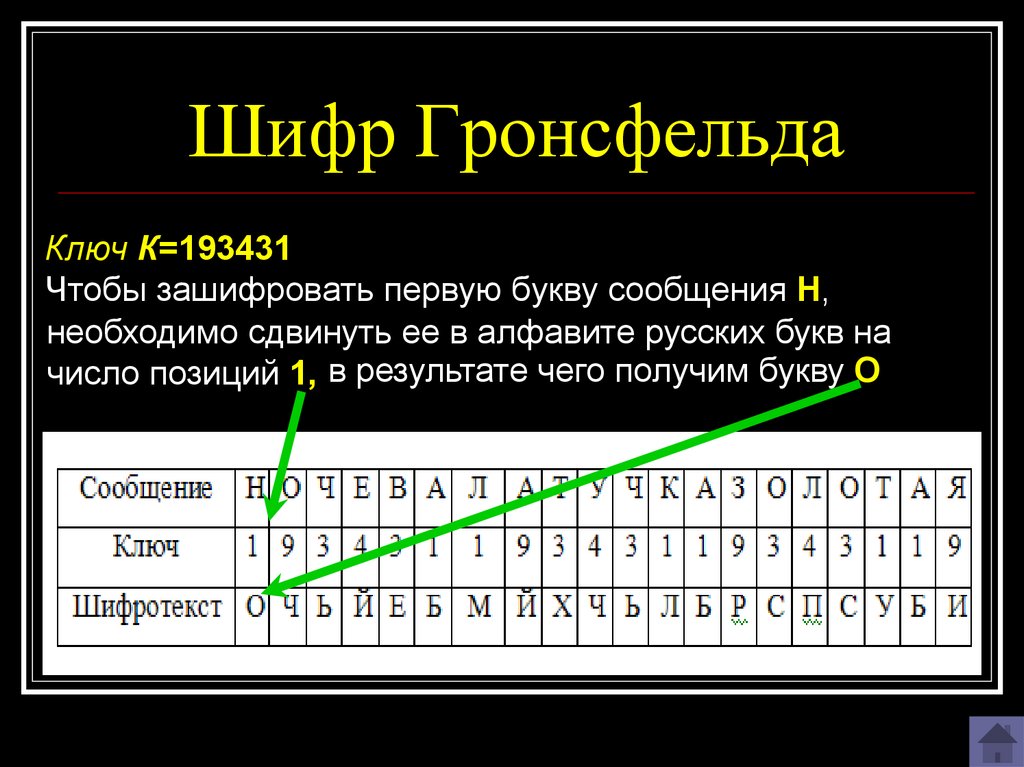

- Шифр Гронсвельда

- Книжный шифр

- Перестановочные шифры

- Простая перестановка

- Одиночная перестановка по ключу

- Двойная перестановка

- Маршрутная перестановка

- Перестановка «Волшебный квадрат»

- Вращающаяся решётка

- Комбинированные шифры

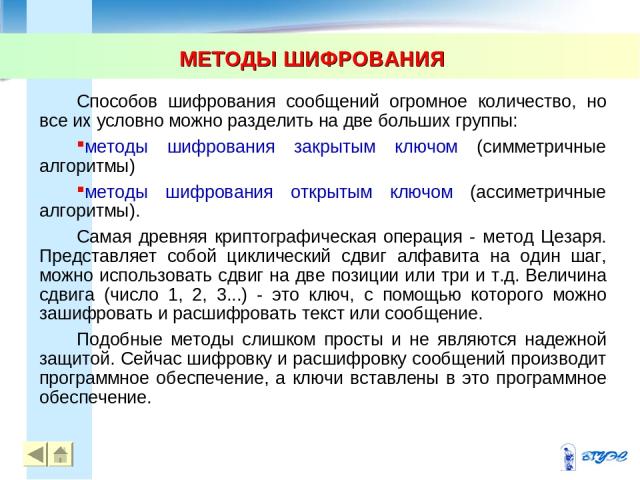

Типы шифров

Основной принцип действия любого типа кодировки заключается в шифраторе и дешифраторе. С одного устройства информация в конвертированном виде отправляется, на другое она поступает и преобразуется в нужный текст. Для кодирования и раскодирования информации потребуется обменяться ключом. Он помогает провести раскодировку письма.

Для кодирования и раскодирования информации потребуется обменяться ключом. Он помогает провести раскодировку письма.

По типам информации все доступные способы шифрования разделяются на:

- симметричные;

- ассиметричные.

В зависимости от выбранного способа используется свой порядок разработки кода и его конвертации по выбранной системе сокрытия данных.

Симметричные

К симметричным методам шифрования текста относятся системы шифрования с применением заранее разработанного ключа. Его должны знать только лица, ведущие между собой закрытую переписку. Для оперативного преобразования полученной информации ключ должен быть уже на руках или указан в самом сообщении.

В результате пользователям сначала требуется получить сам исходный код ключа, а после приступить с его помощью к расшифровке полученного сообщения. Действие по созданию кодированного сообщения для отправителя производятся в обратном порядке. Сначала формируется по алгоритму ключ. Далее оформляется письмо по выбранному способу шифровки.

Далее оформляется письмо по выбранному способу шифровки.

Ассиметричные

Различие с симметричным методом шифрования заключается в ключах. Метод кодирования производится при помощи открытого кода. Он предоставляется в свободном доступе.

Для раскодирования сообщения потребуется второй ключ. Он закрытый и знают его только участники переписки. Метод часто применяется в мессенджерах и почтовых службах. Раскодировать информацию без закрытого кода не выйдет. Его формируют переговорщики.

Группы шифрования

Типы кодирования информации разделяются на алгоритмы и способы. Все они состоят из трех больших групп:

- замена;

- перестановка;

- комбинирование.

В эти группы входят более мелкие подвиды. Всего известно более двадцати разновидностей кодирования данных. Применяется каждое направление для развлечения или защиты сообщений. На основании представленных способов применяя уже разработанный алгоритм, есть возможность создать собственный тип шифрования.

Шифры замены

Метод кодирования не изменяет написанный текст по последовательности. При использовании ключа меняются полностью буквенные и числовые значения.

В эту группу шифрования входят три типа кодирования:

- моноалфавитный;

- биграммный;

- полиалфавитный.

Замены происходят по заранее установленным согласно алгоритму и методу правилам. Кодироваться может как цифровая, так и буквенная информация.

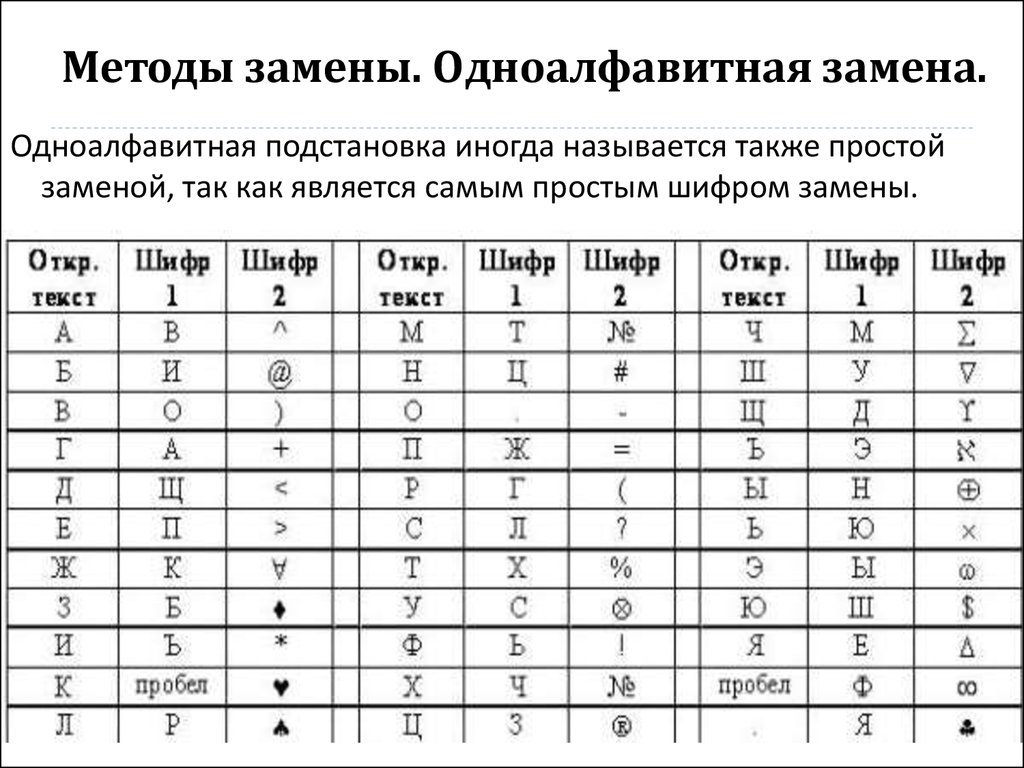

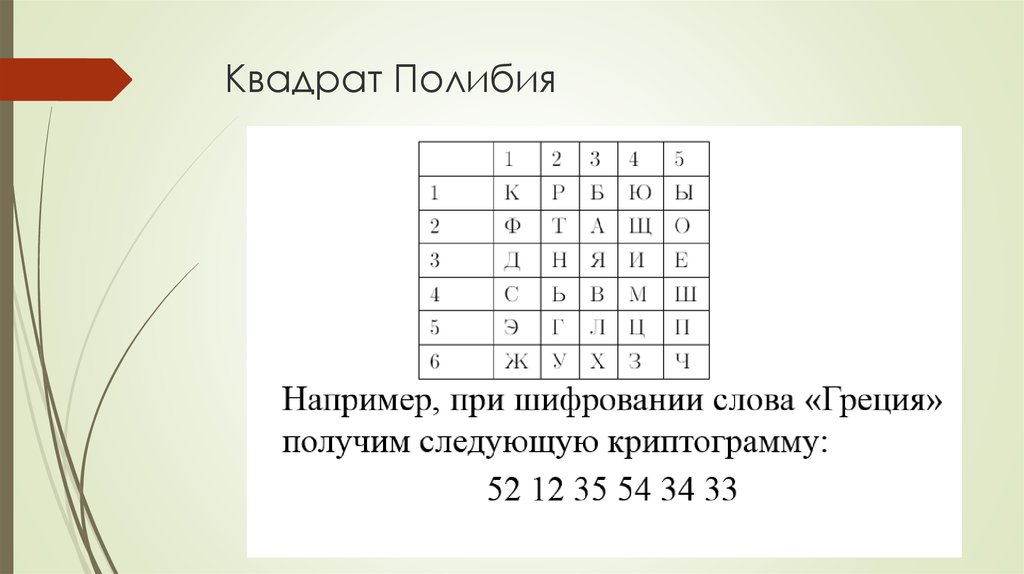

Моноалфавитные шифры

В этом методе кодирования символ меняется на другой. Дополнительно могут изменяться группы на равное количество букв или цифр. Способ легко читаем даже без наличия сформированного ключа. Для раскодировки потребуется провести частотный анализ.

Для этого считается количество символов в зашифрованном тексте. Далее эти числа делятся на количество букв в алфавите, используемом при кодировании. В конце полученная частотность каждой буквы сравнивается с эталонной.

На основе представленного метода используются девять распространённых методов шифрования букв, о которых речь пойдёт дальше. Для раскодировки без ключа, составляется таблица по частотности ключей.

Для раскодировки без ключа, составляется таблица по частотности ключей.

Случайный код

Комбинация, используемая в методе случайных перетасовок, позволяет составить таблицу для замены каждого символа в хаотичном порядке. Удобным способ будет для кодирования коротких сообщений.

При помощи составленной таблицы зашифровать 33 буквы русского алфавита можно 8.683317618811886*10 в 36 степени количеством вариантов. Для кодирования большого текстового файла потребуется много времени.

Ключевое слово

Позволяет закодировать в таблице слова, написанные в начале строки.

Важно! При выборе слова необходимо чтобы все буквы в нём не повторялись.

Прописанное ключевое слово будет выделяться в таблице. Его при необходимости можно зашифровать математическим методом. Способ часто встречается в ребусах и загадках. Для расшифровки потребуется в таблице соединить частотные буквы и числа в кодовом слове и писать их по порядку. На всю таблицу в зависимости от плотности и частотности букв может быть несколько слов.

На всю таблицу в зависимости от плотности и частотности букв может быть несколько слов.

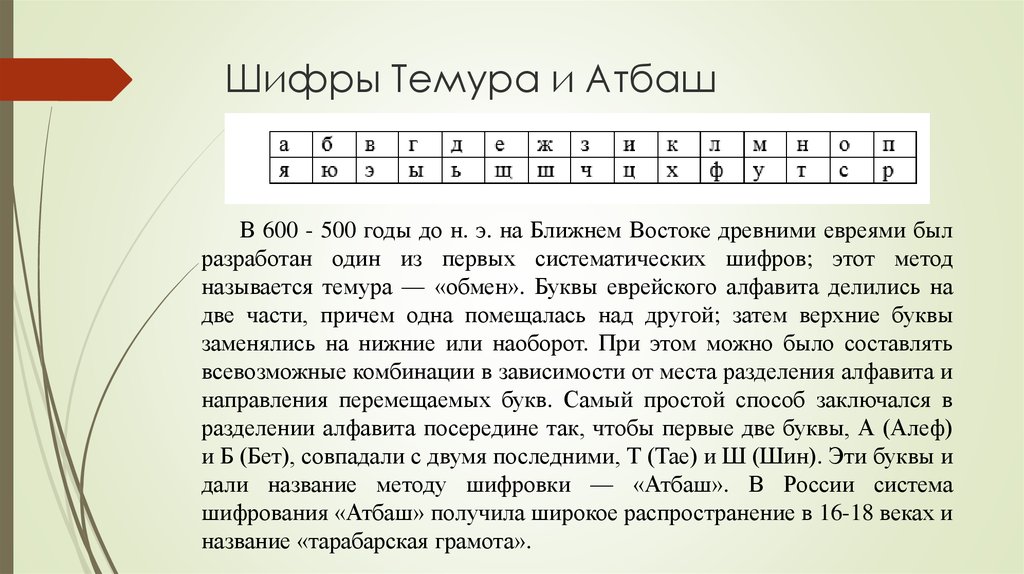

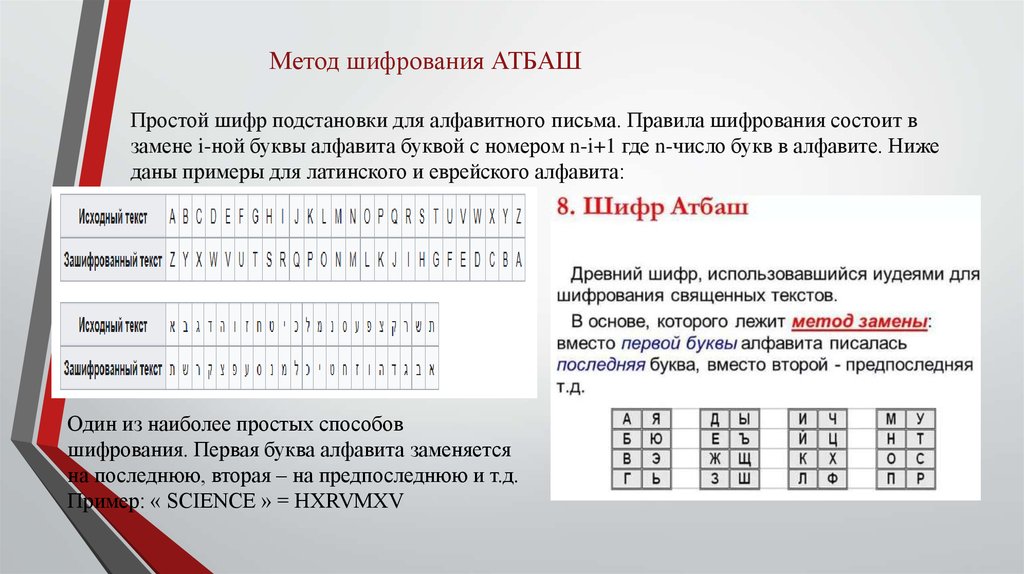

Атбаш

Изначально использовался метод иудеями для шифровки еврейского алфавита. Дословно название происходит от четырех букв:

- Алеф;

- Тав;

- Бет;

- Шин.

В названии кроется и способ кодировки. По порядку указанные символы строятся в следующем порядке – первая, последняя, вторая, предпоследняя. Используемое слово или фраза для кодирования замещается по указанному расположению каждого символа.

ROT1

Обозначение переводится с английской аббревиатуры как «передвинуть алфавит на одну букву вперёд». Способ встречается в детских ребусах. Кодировка распространяется только на слова и фразы. Для получения ответа достаточно в закодированном сообщении передвинуть каждую букву вперёд.

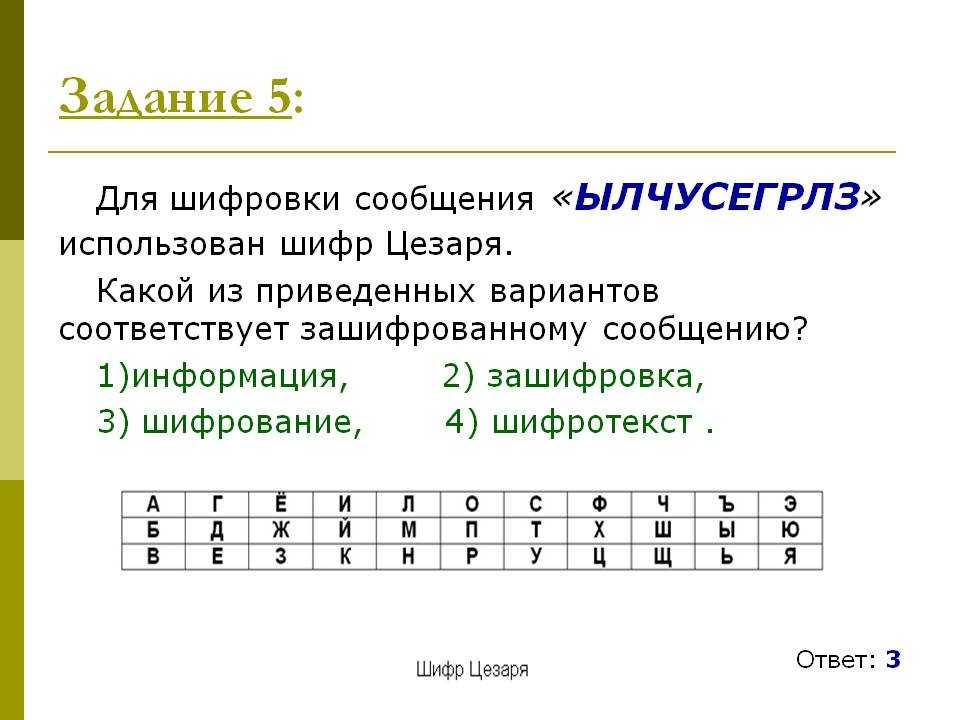

Шифр Цезаря

Шифр был назван в честь римского императора. Он изобрёл его для ведения тайной переписки со своими полководцами. Используется для скрытия сообщения описанный выше метод смещения.

Обратите внимание! Сдвигать позицию буквы можно по собственному усмотрению. Если используется русский алфавит, то количество смещений может быть до тридцати трех.

ROT5

Используется принцип замещения. Особенность метода заключается в кодировке только цифр. Для смены используется порядок замещения на пять позиций вперёд или назад. Метод может применяться в совмещении с другими способами, где используется конвертация букв в цифры.

ROT13

Применяется для шифрования букв латинского алфавита. Метод распространён в англоязычном сегменте интернета для скрытия информации, публикуемой на тематических порталах.

Для кодирования алфавит делят на две группы по тринадцать символов, записывая их друг под другом. Замещение каждой буквы производится на тринадцать шагов вперёд либо назад.

ROT18

Метод комбинированный. Правила шифрования используют в себе техники описанных выше способов ROT 5 и ROT 13. При кодировании берутся как вертикальные, так и горизонтальные методы замещения всех букв. Распространяется только на латиницу.

Правила шифрования используют в себе техники описанных выше способов ROT 5 и ROT 13. При кодировании берутся как вертикальные, так и горизонтальные методы замещения всех букв. Распространяется только на латиницу.

ROT47

Для кодирования информации потребуется 47 первых символов из ASCII-таблицы. В ней представлены не только буквы и числа. В состав входят символы и знаки препинания. Комбинация используется для кодирования сообщений и адресов на интернет ресурсы. Перемещение производится со смещением на выбранное количество позиций по таблице от 1 до 47 знаков.

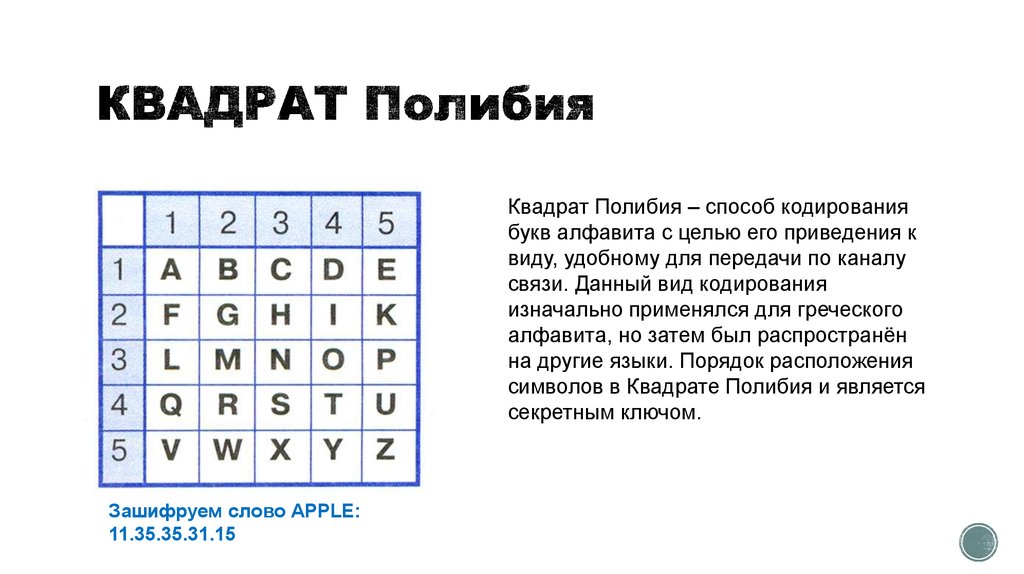

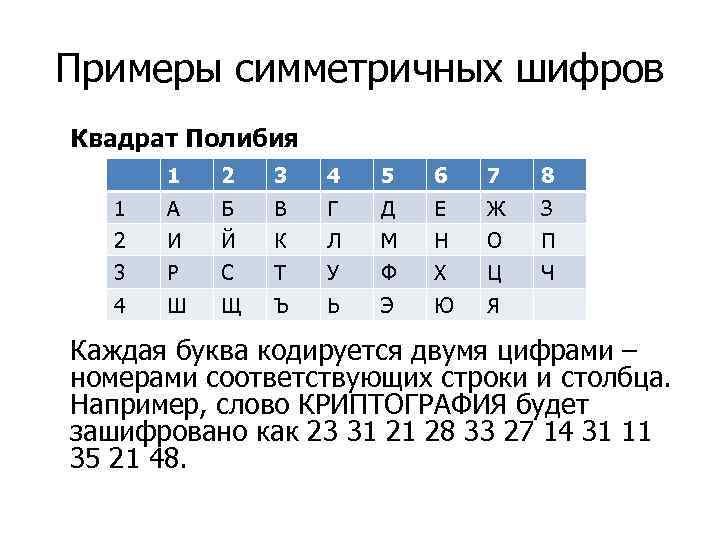

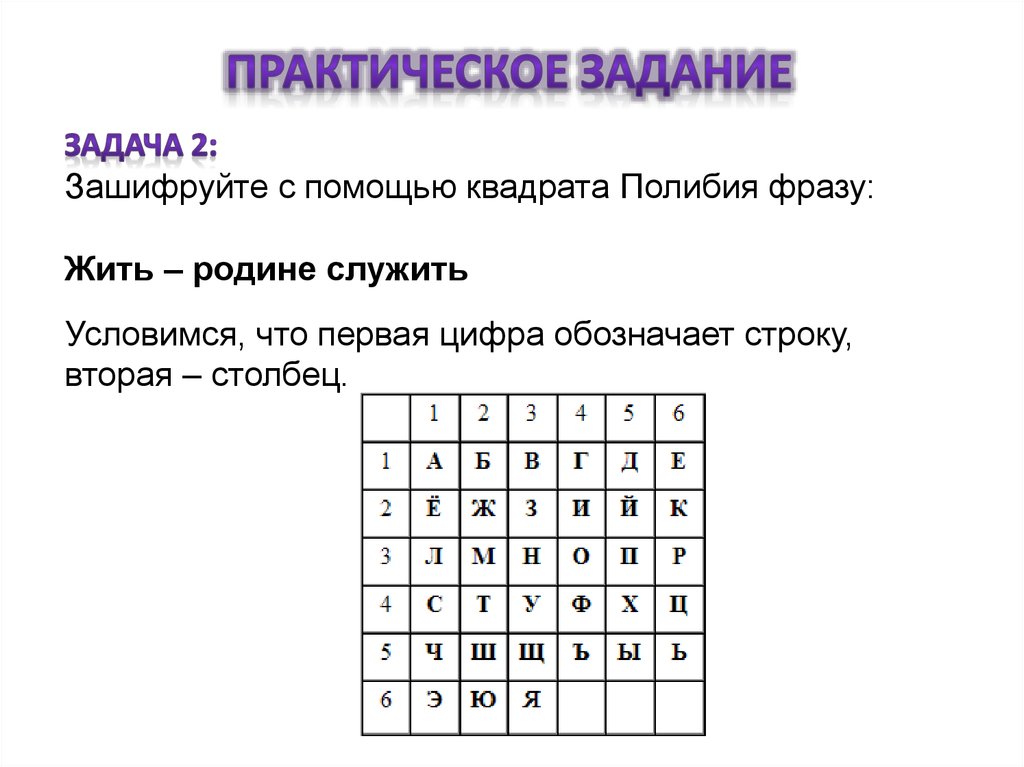

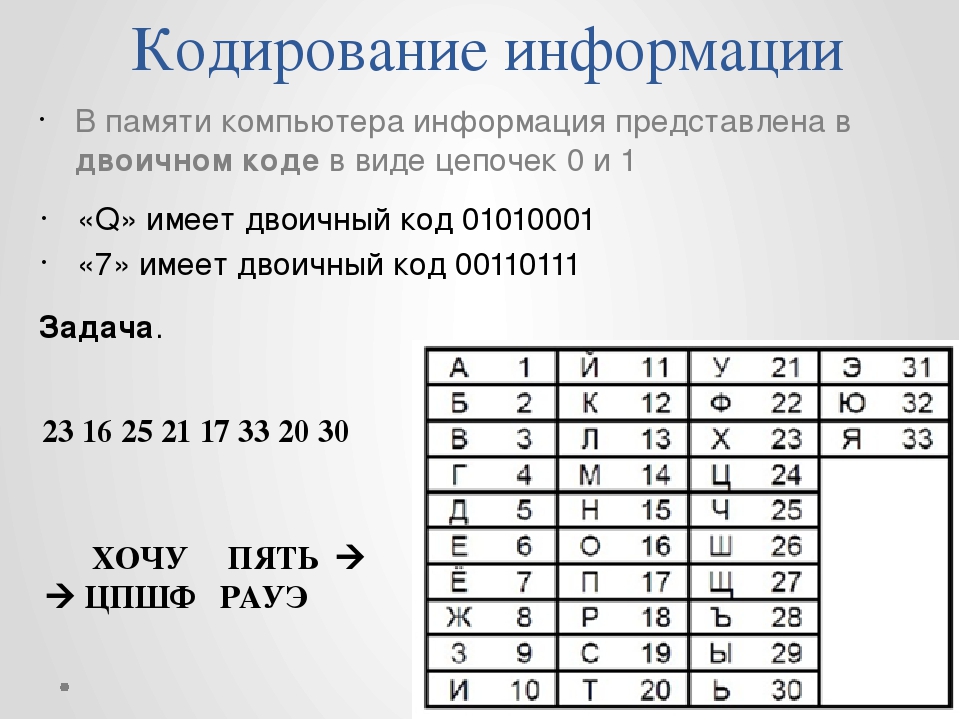

Квадрат Полибия

Разработчик метода кодирования Полибий, в честь которого был назван метод. Он жил в III веке до нашей эры и был греческим историком и полководцем. Шифр осуществляется по принципу шахматной доски.

Для зашифровки вписываем все буквы алфавита в квадрат, поделённый на клеточки или прямоугольник. Если букв больше чем ячеек, допускается внесение двух символов в одну клетку. Для кодирования берётся нужная буква и переносится на указанное число позиций в этой строке вниз или верх.

Каждое направление можно разделить на количество символов по координатам. При этом достаточно писать верхнюю и нижнюю. Для кодирования записывается пара чисел, означающая адресацию буквы в таблице.

Стихотворный шифр

Кодирование происходит по аналогичному принципу. Составляется квадрат, разделённый шагом на ячейки. В них вписываются строки стихотворения с переносом и отступом на каждую строку.

В случае если окончание строчки стиха не входит в квадрат, он убирается. Если место осталось, вносится следующая строка. Буквы Ё, Й, Х, Ш, Щ, Ъ, Э не участвуют в кодировании. Следует это учитывать при составлении сообщения в рифму. Количество строк по вертикали и по горизонтали в квадрате составляет 10Х10.

Рус Lat

Простой и быстрый способ кодирования информации при помощи клавиатуры. Её полотно будет считаться одновременно шифратором и дешифратором.

Для замены символа потребуется сменить раскладку и написать слово на другом языке. Далее, отмечая расположение каждой из букв, проводится обратная замена.

Литорея

Применялась в древнерусском письме. Делится на два типа:

- простая;

- мудрая.

В первом методе буквы Е и Ё объединяются. Оставшиеся 32 символа разделяют на 2 группы по 16 штук. В них проводится замещение верхней буквы на нижнюю и наоборот.

Второй способ включает себя арифметическое действие. Шифруются только гласные либо согласные буквы. Они имеют свой номер. Получить таблицу шифрования координат возможно разгадав арифметический пример.

Шифрование биграммами

Алгоритм использует метод шифрования по принципу двойного квадрата. Для этого применяются по две пары букв. Согласно системе координат рассчитываются значения каждого кодируемого слога.

В зависимости от метода устанавливаются правила кодирования. При использовании группы букв определяется их положение и варианты смещения равные количеству ячеек в каждом квадрате.

Шифр Плейфера

Для использования потребуется составить таблицу 5Х5 ячеек для латинского алфавита либо 6Х6 для русского. Заполняется и кодируется информация при помощи ручного, симметричного ввода каждой пары буквы по свободным квадратам в таблице.

Заполняется и кодируется информация при помощи ручного, симметричного ввода каждой пары буквы по свободным квадратам в таблице.

Далее ячейки заполняются буквами от ключевого слова. В оставшемся свободном месте прописываются буквы, не встречающиеся в ключевом слове по порядку. Направление фразы либо слова может быть любым при записи. Для раскодирования используется обратный порядок. Находится ключевое слово, и от него происходит инверсия по направлению к каждой паре букв.

Двойной квадрат Уитстона

Применяются сразу две таблицы. Направление текста используется по первой горизонтали группами букв. Далее сообщение разбивается по одной букве на блоки. В первом блоке находится первая буква из группы, во втором — вторая.

Буквы, находящиеся в одной строке при перестановке остаются в том же месте. Взломать либо раскодировать шифр можно только при наличии компьютера. Вручную способ не поддаётся переводу.

Полиалфавитные шифры

Эта группа включает в себя несколько шифров, применяющих метод простой замены. Используется цикличный способ шифрования информации по разным группам символов.

Используется цикличный способ шифрования информации по разным группам символов.

При этом способе к каждой конкретной букве закодированной фразы может применяться собственный алгоритм шифрования.

Шифр Виженера

Включает в себя последовательность, состоящую из нескольких шифров Цезаря. По каждому из них указывается собственное значение смещения символа.

При кодировании используется таблица квадратов. В неё вносятся буквы согласно указанным символам алфавита в зашифрованном сообщении. Чем больше таблица, тем проще определить количество повторяемых сдвигов фразы и их направления.

Шифр Гронсвельда

Вторая из вариаций кодирования по системе Виженера. Отличие состоит в использовании вместо ключевого слова числа из нескольких символов.

Выбранное число указывает число сдвигов совершаемых при шифровании сообщения по таблице и их порядок написания по ячейкам.

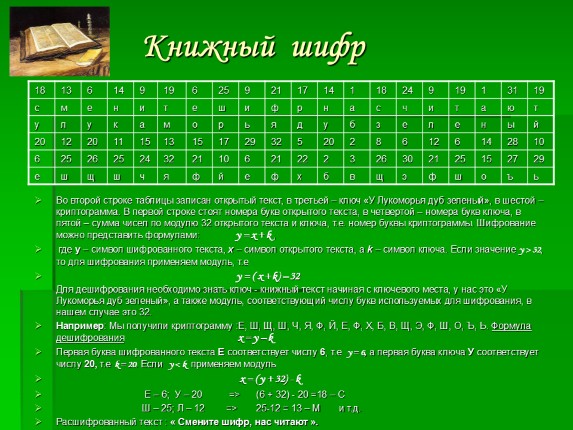

Книжный шифр

Применяется для кодирования большого текста. В качестве ключа выступает книга. Номер слова на выбранной странице будет соответствовать расположению буквы в таблице.

Номер слова на выбранной странице будет соответствовать расположению буквы в таблице.

Часто при использовании метода применяется словарь. С помощью расположения буквы устанавливается система координат. В соответствии с номером страницы и номером слова.

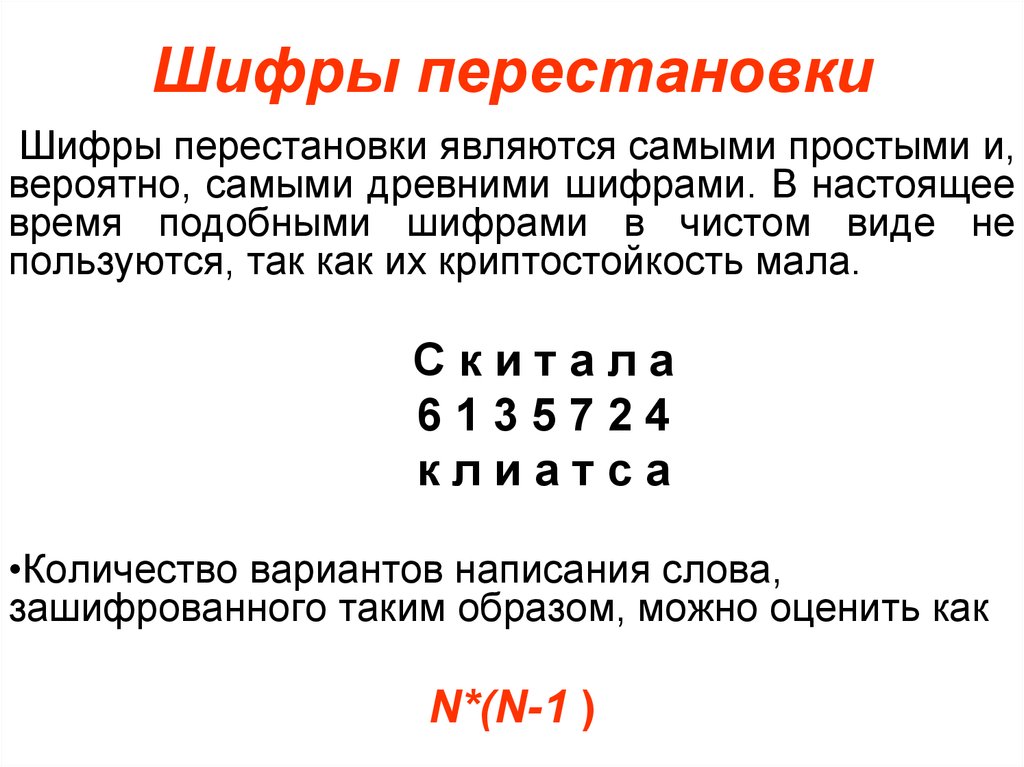

Перестановочные шифры

Вторая группа кодирования информации использует переустановку не символов, а фраз. При этом могут применяться разные алгоритмы и правила в зависимости от алфавита и объёма сообщения.

Более специфические системы кодирования используют подмену отдельных символов в предложении. При работе с кодировкой пользователь сразу может определить количество предложений и прописанных букв в нём.

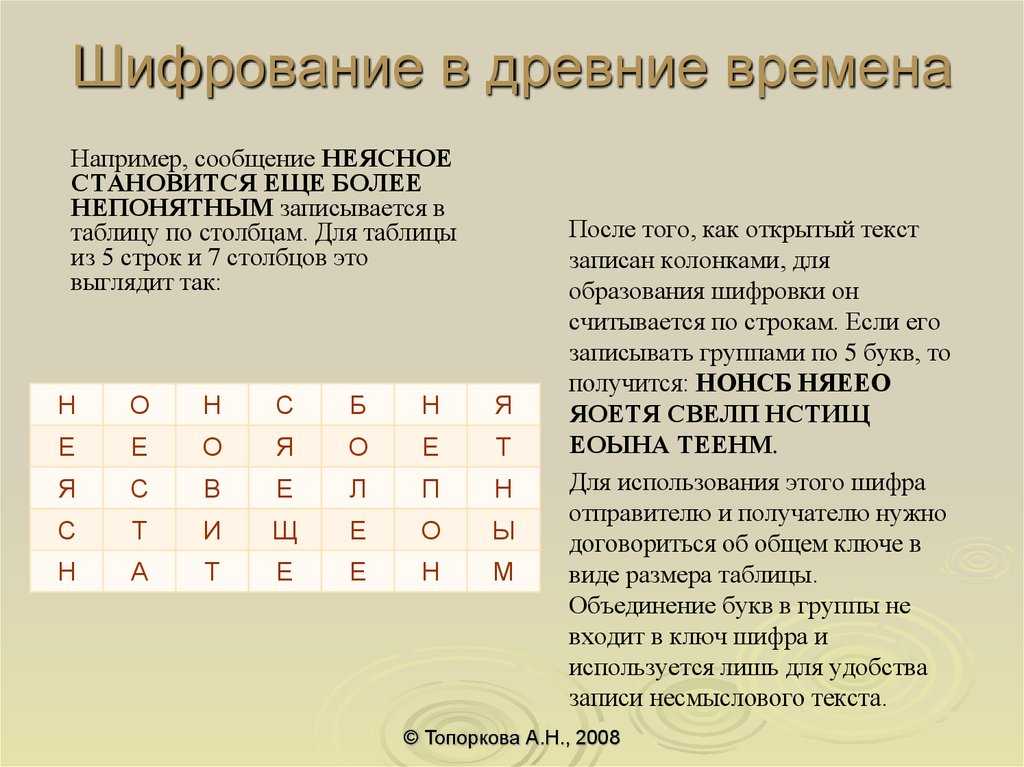

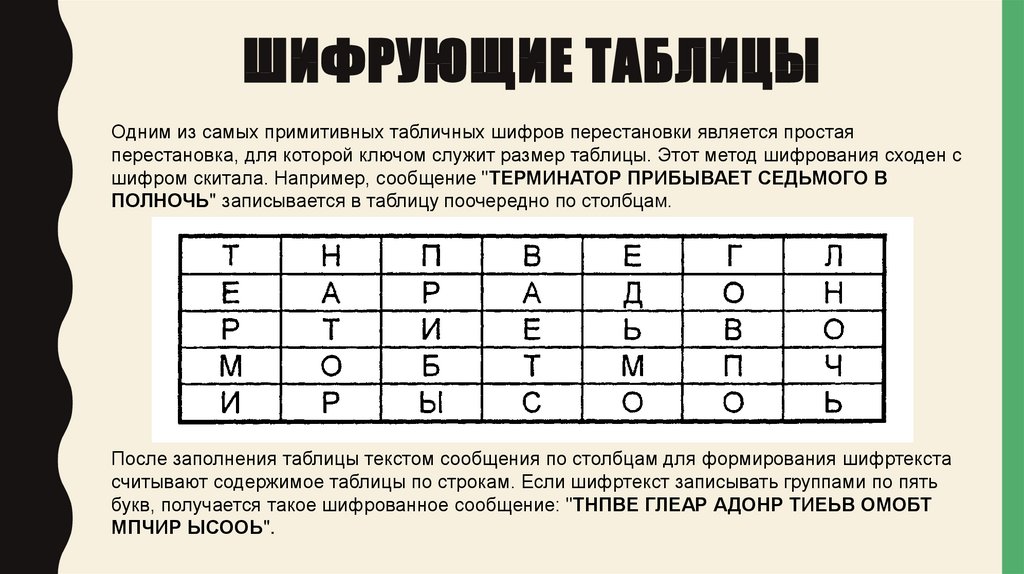

Простая перестановка

При кодировании человек самостоятельно выбирает принцип перестановки букв или фраз. Это может быть число или направление письма. Для расшифровки потребуется узнать ключ и правило, по которому производилась замена символов в предложении или тексте.

Здесь же может применяться метод транспозиции. Каждое отдельно предложение можно записать зеркально – задом наперёд. В тексте может шифроваться по такому принципу и каждое отдельное слово или комбинироваться метод с простой простановкой фраз либо слов.

Каждое отдельно предложение можно записать зеркально – задом наперёд. В тексте может шифроваться по такому принципу и каждое отдельное слово или комбинироваться метод с простой простановкой фраз либо слов.

Транспонирование используется для табличного кодирования. Исходный текст записывается по вертикали. Для шифровки его оформляют по горизонтали или наоборот. Метод штакетника это упрощённый вариант транспонирования. В две строки записывается предложение. В первой строчке чётные буквы, во второй нечётные.

Одиночная перестановка по ключу

Для кодирования текст вносится в таблицу размером 9Х9. Рядом оформляется идентичная. В первой части вписывается кодовая фраза либо предложение.

Во второй каждая буква переводится в число. Кодирование производится по смещению либо заменой. Для этого применяется ключ. В результате полученный зашифрованный вид фразы выписывается построчно.

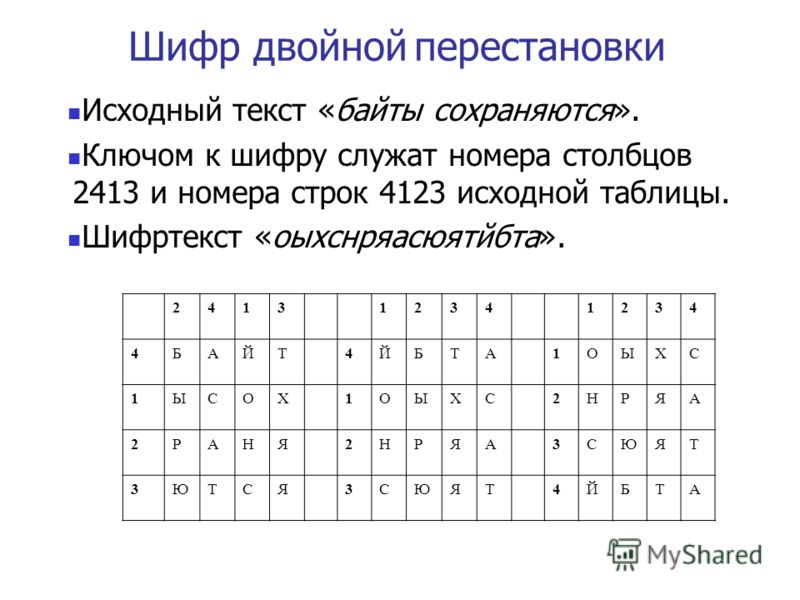

Двойная перестановка

Накладывается на одиночную. Уже закодированное сообщение шифруется ещё раз. Могут проставляться как столбцы, так и строки. Во втором случае размер таблицы намеренно подбирается больше чем при первом случае шифрования.

Могут проставляться как столбцы, так и строки. Во втором случае размер таблицы намеренно подбирается больше чем при первом случае шифрования.

Маршрутная перестановка

Это усложнённый тип транспонированной таблицы. Различие заключается в направлении чтения информации в таблице.

Для раскодирования сообщения потребуется знать направление, при котором кодовое слово было скрыто. Часто применяется шахматная доска. Вместо указания направления отмечается фигура с правилом движения по полю.

Перестановка «Волшебный квадрат»

Состоит из квадрата, в клетках которого указаны последовательно натуральные числа. Метод был изобретён в Китае. Важно чтобы разрядность в натуральных числах в итоге соответствовала последовательности написания и расположению в таблице.

Внимание! Раскодирование используется по направлению исходя из кодируемого слова и ключа. Чем больше квадрат, тем больше будет записанное в нём число.

Вращающаяся решётка

Решётка состоит из нескольких квадратов. В них заполнены цифры и есть пробелы. Метод шифрования по направлению считается перестановочным.

В них заполнены цифры и есть пробелы. Метод шифрования по направлению считается перестановочным.

Расположение пустых клеток должно быть таким, что при передвижении квадратов на их месте не оставалось пробелов. Для кодирования под решётку с составленными числами подкладывается квадрат с буквами.

При перекладывании верхнего слоя и поворачивании его, в пустых клетках будет отображаться конкретная буква. Необходимо направить решётку так, чтобы в пустое окошко попала именно подходящая буква для шифруемого слова.

Комбинированные шифры

Последний метод кодирования сообщений использует разные варианты скрытия информации. Это может быть смещение по таблице и азбука Морзе. Кодируемая информация преобразуется в числовое значение и предаётся по зашифрованному сигналу через радиоаппаратуру.

Комбинирование методов шифрования создаёт устойчивое к взлому сообщение. Стоит учитывать, что дешифратор должен заранее знать способ кодирования информации и её передачи. Обычно в таких методах передача ключевого значения или подсказки для дешифратора не осуществляется.

6 типов шифрования, о которых вы должны знать

Как компания-разработчик программного обеспечения, мы осознаем важность кибербезопасности, и одним из лучших способов обеспечения максимальной безопасности является шифрование.

Начнем эту статью о типах шифрования с небольшого сценария:

Представьте, что вы и ваш друг работаете в разных городах и вам нужно перевести ему 2000 долларов онлайн. Вы вводите данные своего банковского счета и переводите ему необходимые деньги. Через несколько часов вы получаете подтверждение от вашего друга о том, что он получил деньги. На следующий день вы получаете еще одно сообщение о том, что 3000 долларов были переведены на неизвестный счет. Теперь вы не помните, что кому-то переводили эти вторые 3000 долларов!

Странно? Вы, должно быть, задаетесь вопросом: «Как это вообще произошло?» Ну, онлайн-страница, на которой вы вводили свои банковские реквизиты, не была защищена, или ваши данные были «украдены» при передаче, поскольку они не были зашифрованы. Именно здесь проявляется преимущество шифрования данных.

Именно здесь проявляется преимущество шифрования данных.

Теперь вам должно быть интересно, что такое шифрование? Как это работает? Сколько типов шифрования существует? Существует ли какой-либо стандарт шифрования, которому можно следовать? Что еще нужно для защиты ваших данных? На все эти вопросы я отвечу вам в этой статье. Если вам интересно узнать, читайте до конца!

Что такое шифрование?

Как работает шифрование?

Различные типы шифрования

Приложения шифрования

Протоколы шифрования

Что такое шифрование?

Для начала давайте разберемся с концепцией шифрования.

Когда вы передаете какую-либо информацию или данные через Интернет другому лицу, они проходят через ряд сетевых устройств, расположенных по всему миру, которые являются частью «общедоступной» сети Интернет. Поскольку ваши данные передаются через общедоступный Интернет, существует большая вероятность того, что данные будут скомпрометированы. Чтобы избежать такой компрометации, можно установить определенное программное/аппаратное обеспечение, которое обеспечит безопасную передачу ваших общих данных или информации. Эти процессы известны как шифрование в современном цифровом мире.

Эти процессы известны как шифрование в современном цифровом мире.

С технической точки зрения ваши общие данные закодированы; он преобразуется в нечитаемый формат. Когда они достигают человека на принимающей стороне, нечитаемые данные декодируются и становятся доступными для чтения только указанному получателю. Весь этот процесс кодирования/декодирования возможен только с помощью цифрового «ключа», который я подробно объясню в следующем разделе.

Источник: Khan Academy

Шифрование считается безопасным способом передачи или обмена данными, позволяющим избежать вмешательства третьих лиц. Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Как работает шифрование?

Теперь, когда мы разобрались с концепцией шифрования, давайте посмотрим, как именно оно работает.

Проще говоря, шифрование использует алгоритмы для смешивания любых данных, которые вы хотите зашифровать. Вам необходимо иметь случайно сгенерированный ключ перед отправкой сообщения или данных человеку на принимающей стороне, с помощью которого они могут его расшифровать. Представьте, что вы заперли ящик с важными документами с помощью ключа. Вы отправляете эту коробку своему другу. У нее такой же ключ, как и у вас, с помощью которого она может разблокировать его и получить доступ к этим важным документам. Но в цифровом мире все это делается в электронном виде!

Итак, есть три действующих уровня шифрования:

- Простой текст

- Зашифрованный текст (зашифрованный текст)

- Расшифрованный текст (такой же, как исходный открытый текст).

Например, вы отправили нам сообщение следующего содержания:

« Здравствуйте, GoodCore, я занимаюсь онлайн-бизнесом. Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».

Теперь это сообщение будет зашифровано с помощью ключа. Для третьей стороны зашифрованный текст будет выглядеть следующим образом:

nIssP3KwTm6t7nO27b6MisafLAKQnMC+UDzq/THM6Fv+QWmWpHkZkSEn2d1cBT9WT289y6HyZFpjuJFKTBeJEkJiy3/FclGHUdFAHTGrzOyvJt XZdei1xagl+wg+HY5kD9kljDCe+XMVNjXNybcvJXnIiN+EtltIO5ftgbyGVI+A8x+Vms3FzUYFGRZWiDN4SsynTBNaXh+MJOJCaPxgej1nt+QJ1pjzFCxmuWnlRQRonAuiMxgbGKzuEhuChuOTwRg06dV1Hfj0 HnSYgJu8r2zLPeER0xlQtC0EeviBlFb9jW1LUglyO1wxH6vWuQu5URCgSY1u7rI=

Когда оно дойдет до нас, мы расшифруем сообщение с помощью того же ключа, и оно будет выглядеть так:

« Здравствуйте, GoodCore, я занимаюсь онлайн-бизнесом.

Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».

Источник: Wall Street Journal

Существует два ключа шифрования, на основе которых работают различные типы шифрования:

1) Симметричный: Работает с одним закрытым ключом, поэтому быстрее, чем асимметричное шифрование (подробно описано в следующем пункте). Для методов симметричного шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Для методов симметричного шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Это старый и очень хорошо известный метод шифрования. Поскольку секретный ключ должен быть передан как отправителю, так и получателю, хакерам становится довольно рискованно получить доступ к данным или информации.

2) Асимметричный: Этот метод шифрования работает с двумя ключами: одним открытым ключом и одним закрытым ключом. Открытый ключ доступен всем. Однако закрытый ключ должен оставаться секретным ключом, потому что вы будете шифровать свои данные или сообщение с помощью открытого ключа, а расшифровывать с помощью закрытого ключа. Снова представьте ситуацию, когда вы поставили два замка на ящик с конфиденциальной информацией. У одного из этих двух замков есть мастер-ключ, доступ к которому может получить любой. Однако второй ключ есть только у вас и у друга, с которым вам предстоит делить ящик. Вы отправляете коробку своему другу с помощью другого человека. Он пытается открыть его и пройти только через один замок, потому что у него есть отмычка. К сожалению, он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Вы отправляете коробку своему другу с помощью другого человека. Он пытается открыть его и пройти только через один замок, потому что у него есть отмычка. К сожалению, он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Поскольку этот метод шифрования работает с двумя ключами, любой основанный на нем алгоритм будет считаться самым надежным типом шифрования, поскольку он обеспечивает высокий уровень безопасности. До сих пор никому не удавалось взломать шифрование с асимметричным ключом.

Различные типы шифрования

По мере развития технологий современные методы шифрования вытесняют устаревшие. Следовательно, существует несколько различных типов программного обеспечения для шифрования, которые упростили нашу работу. Поэтому для вашего удобства я предоставил вам список лучших типов шифрования и примеры ниже.

Triple DES

Алгоритм тройного шифрования данных или Triple-DES использует симметричное шифрование. Это расширенная версия блочного шифра DES, который раньше имел 56-битный ключ. Однако, как следует из названия, TDES шифрует данные с помощью 56-битного ключа трижды, что делает его 168-битным ключом. При шифровании данных он работает в три этапа:

Это расширенная версия блочного шифра DES, который раньше имел 56-битный ключ. Однако, как следует из названия, TDES шифрует данные с помощью 56-битного ключа трижды, что делает его 168-битным ключом. При шифровании данных он работает в три этапа:

- зашифровать

- расшифровать

- повторно зашифровать

Аналогичным образом, фазы дешифрования будут следующими:

- расшифровать

- зашифровать

- снова расшифровать

Так как он шифрует трижды, поэтому он намного медленнее по сравнению с другими типами шифрования. Мало того, он также шифрует данные более короткими блоками, поэтому становится довольно легко расшифровать данные в течение всего процесса шифрования. Следовательно, существует более высокий риск кражи данных. Однако до того, как появились другие модифицированные типы шифрования, это был наиболее рекомендуемый и широко распространенный алгоритм.

Несмотря на постепенное прекращение использования, многие финансовые и коммерческие организации по-прежнему используют этот тип шифрования для защиты своих данных.

AES

Advanced Encryption Standard (AES) также является симметричным шифрованием на основе алгоритма Rijndael. Он использует блочный шифр и шифрует один блок фиксированного размера за раз. Он работает в 128-битном или 192-битном режиме, но может быть расширен до 256-битной длины ключа. Чтобы зашифровать каждый бит, существуют разные раунды. Например, 128-битный будет иметь 10 раундов, 192-бит будет иметь 12 раундов и так далее.

Считается одним из лучших алгоритмов шифрования, поскольку был разработан Национальным институтом стандартов и технологий США. Это также один из защищенных типов шифрования, поскольку он работает с одним закрытым ключом.

RSA

Шифрование Rivest-Shamir-Adleman (RSA) — это асимметричный шифр, работающий с двумя ключами: открытым ключом для шифрования и закрытым ключом для дешифрования. Считается лучшим алгоритмом шифрования, он работает на 1024-битном ключе и может иметь длину ключа до 2048-битного. Это означает, что чем больше размер ключа, тем медленнее становится процесс шифрования.

Из-за большего размера ключа он известен как один из самых надежных типов шифрования. Он также считается стандартом шифрования данных, передаваемых через зашифрованное интернет-соединение, поскольку на сегодняшний день это самый безопасный алгоритм шифрования. По сравнению с другими типами шифрования, RSA создает проблемы для хакеров из-за длины ключей, с которыми он работает.

Blowfish

Другой алгоритм шифрования, предназначенный для замены DES, Blowfish представляет собой симметричный блочный шифр, который работает с переменной длиной ключа от 32 до 448 бит. Поскольку это блочный шифр, он делит данные или сообщение на фиксированные 64-битные блоки при шифровании и дешифровании.

Модель шифрования Blowfish Он был разработан для быстрой работы и доступен как бесплатное общедоступное программное обеспечение для шифрования для любого пользователя. Он не запатентован и не лицензирован. Будучи общедоступной платформой шифрования, она неоднократно тестировалась на предмет скорости, эффективности и безопасности. Многие организации заявляют, что никому еще не удавалось взломать его. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Многие организации заявляют, что никому еще не удавалось взломать его. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Twofish

Также симметричный блочный шифр, Twofish является расширенной версией шифрования Blowfish. Он имеет размер блока 128 бит и может расширяться до 256-битной длины ключа. Как и другие симметричные шифры, он также разбивает данные на блоки фиксированной длины. Однако он работает за 16 раундов независимо от размера данных. Среди различных типов шифрования этот является гибким. Это позволяет выбрать быстрый процесс шифрования, а медленную настройку ключа и наоборот.

Модель шифрования TwofishПоскольку это не требует лицензии и работает значительно быстрее, вы имеете полный контроль над ним по сравнению с другими типами шифрования. Если бы AES не стал лучшим алгоритмом шифрования, Twofish считался бы таковым.

FPE

Шифрование с сохранением формата (FPE) — один из довольно новых методов шифрования. Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то на выходе будет другая комбинация аналогичного формата.

Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то на выходе будет другая комбинация аналогичного формата.

Другими словами, если вы используете этот метод шифрования, он сохранит формат вашего обычного текста, то есть после шифрования структура ваших данных останется прежней.

Он широко используется в системах финансовых баз данных, банковских системах, розничной торговле и т. д.

Приложения для шифрования

К этому моменту я предполагаю, что вы хорошо осведомлены о том, как защитить свои данные. Но есть еще один фактор, на который необходимо обратить внимание: как убедиться, что отправляемое вами сообщение не будет изменено или изменено. Для этого вам нужно знать о следующих приложениях для шифрования, которые обеспечат это.

Хэши

После того, как вы выбрали желаемый тип шифрования, вам необходимо дополнительно убедиться, что ваши данные не изменены, являются подлинными и проверенными. Для этого вам нужно использовать хэши. Это односторонняя функция, которая берет большой набор данных и преобразует их в небольшие данные стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хэширования называется хеш-значением или хеш-дайджестом.

Для этого вам нужно использовать хэши. Это односторонняя функция, которая берет большой набор данных и преобразует их в небольшие данные стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хэширования называется хеш-значением или хеш-дайджестом.

Если по какой-то причине есть сомнения в том, что данные были изменены или изменены, вы всегда можете сравнить исходный хэш с новым, потому что два разных измененных данных не могут давать одинаковые хэши.

Если мы посмотрим на серверный процесс, то хеш-функции, когда пользователь входит в систему через свой идентификатор и пароль. Сервер ищет связанное хеш-значение. Введенный вами пароль хешируется тем же алгоритмом, с помощью которого он был зашифрован. Если он совпадает с уже сохраненным значением хэша, то он действителен и аутентифицирован.

Цифровые сертификаты

После того, как вы определили, что ваша зашифрованная информация не изменена, также необходимо определить, из какого источника поступает ваша зашифрованная информация и кто будет ее расшифровывать. Здесь на помощь приходят цифровые сертификаты, также известные как сертификаты удостоверения или сертификаты открытого ключа.

Здесь на помощь приходят цифровые сертификаты, также известные как сертификаты удостоверения или сертификаты открытого ключа.

Они аутентифицируют данные отправителя и получателя зашифрованных данных через Интернет, используя различные типы методов шифрования. Любой центр сертификации выдаст вам цифровой сертификат. В нем будет следующее:

- Ваше имя

- Название центра сертификации

- Уникальный серийный номер сертификата

- Дата истечения срока его действия

- Уникальный закрытый ключ

- Цифровая подпись центра сертификации

После того как ваш цифровой сертификат будет выпущен, вы сможете использовать его в качестве источника проверка для ваших различных онлайн-потребностей.

Протоколы шифрования

Чтобы вести частное общение по сети, мы должны убедиться, что наши устройства и наши каналы связи безопасны и надежны. Способы, которыми мы можем добиться этого, называются протоколами шифрования.

Ниже я рассмотрел несколько протоколов шифрования, о которых вы должны хорошо знать.

IPsec

Безопасность интернет-протокола (IPsec) представляет собой основу для различных типов шифрования. Это помогает проверять различные пакеты, которые шифруются и расшифровываются с использованием открытого и закрытого ключа в рамках протокола. Для аутентификации в эти пакеты также добавляются хэш-значения. Если отправленный пакет отличается от полученного пакета, то вы можете легко определить, что во время процесса были внесены изменения.

Модель протокола шифрования IPsecКроме того, вы можете запустить IPsec посредством двух типов операций:

1. Туннельный режим: Весь пакет, включая заголовок, шифруется и помещается в другой пакет. Затем он перенаправляется в центральную VPN, где конечные точки расшифровывают. После расшифровки пакеты отправляются на правильный IP.

2. Транспортный режим: Шифруются только полезные данные пакетов. Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

PPTP

Туннельный протокол точка-точка (PPTP) был разработан Microsoft и другими технологическими компаниями в качестве основы для типов шифрования. Это гарантирует, что связь между клиентом VPN (виртуальная частная сеть) и сервером VPN не будет нарушена.

Модель протокола шифрования PPTPОн окружает сеть передачи данных и помещает ее в IP-оболочку, которая при каждом обнаружении будет рассматриваться как IP-пакет. Этот протокол шифрования уже устарел.

L2TP

Туннельный протокол уровня 2, одобренный Microsoft и Cisco, представляет собой еще одну структуру для типов шифрования, которая используется в аппаратных устройствах шифрования. В отличие от PPTP, он заключает сетевые данные дважды, что замедляет весь процесс.

Кроме того, он работает с IPsec для обеспечения безопасного соединения и шифрования. В наши дни он встроен во все операционные системы и устройства с VPN-кабелем.

SSTP

Протокол безопасного туннелирования сокетов обеспечивает безопасность соединения между VPN-клиентом и VPN-сервером.

Модель протокола шифрования SSTPСледовательно, все данные и трафик протокола точка-точка (PPP) через канал SSL, который проходит между ними, шифруются. Поэтому он более защищен по сравнению с PPTP.

SSL

Специально разработанный для подключения к веб-серверу протокол защищенных сокетов (SSL), теперь известный как безопасность транспортного уровня (TLS), обеспечивает шифрование данных, целостность сообщений с использованием сертификатов и аутентификацию во время шифрования и дешифрования.

Скриншот SSL-сертификата GoodCoreГарантирует защиту информации на протяжении всего процесса обмена. Обычно он работает в фоновом режиме.

Для шифрования SSL-сертификат является ответом и должен быть установлен на сервере. Поэтому смело покупайте SSL-сертификат и устанавливайте его для защиты сайта.

HTTPS

Безопасный протокол передачи гипертекста (HTTPS) — это протокол HTTP в сочетании с SSL. Это безопасная версия HTTP, которую вы видите в URL-адресе каждого веб-сайта. HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

Это безопасная версия HTTP, которую вы видите в URL-адресе каждого веб-сайта. HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

Он работает с асимметричным ключом шифрования, то есть с помощью закрытого ключа, который находится у владельца веб-сайта, и открытого ключа, который доступен всем. Итак, в следующий раз, когда вы будете использовать веб-сайт, проверьте наличие буквы «s» после HTTP, чтобы обеспечить безопасность вашего онлайн-просмотра и обмена данными.

Заключительные слова

На этом мы подошли к концу нашей статьи.

Безопасность данных находится в центре внимания всего интернет-мира. Вам действительно решать, какой метод шифрования лучше подходит для вас, а также правильное сочетание приложения шифрования и протоколов.

Подводя итог этой статье, шифрование — это безопасный способ обмена конфиденциальными данными через Интернет. Существуют различные типы шифрования, но я обсудил с вами шесть лучших типов шифрования и примеров: AES, Triple DES, FPE, RSA, Blowfish и Twofish. Для аутентификации и проверки вашей информации вам потребуются протоколы и приложения шифрования.

Существуют различные типы шифрования, но я обсудил с вами шесть лучших типов шифрования и примеров: AES, Triple DES, FPE, RSA, Blowfish и Twofish. Для аутентификации и проверки вашей информации вам потребуются протоколы и приложения шифрования.

Я надеюсь, что благодаря этой статье вы сможете понять науку, лежащую в основе информационной безопасности, и хорошо осознаете, как ее можно достичь с помощью правильных типов шифрования и протоколов.

Мы хотели бы узнать ваше отношение к этой статье. Итак, оставьте нам свои комментарии или свяжитесь с нами по электронной почте.

Оцените статью!

Средняя оценка 4.8 / 5. Всего голосов: 86

Голосов пока нет! Будьте первым, кто оценит этот пост.

TEXT-Шифрование и дешифрование. ВВЕДЕНИЕ | by VirusZzWarning

T EXT-Шифрование и дешифрование

ВВЕДЕНИЕ

▪Что такое шифрование?

В вычислительной технике шифрование — это метод, с помощью которого обычный текст или любой другой тип данных преобразуется из удобочитаемой формы в закодированную версию, которую может расшифровать только другой объект, имеющий доступ к ключу дешифрования.

В криптографии шифрование — это процесс кодирования информации. Этот процесс преобразует исходное представление информации, известное как открытый текст, в альтернативную форму, известную как зашифрованный текст.

ЦЕЛЬ

Какова конечная цель этого проекта?

Основной целью шифрования является защита конфиденциальности цифровых данных, хранящихся в компьютерных системах или передаваемых через Интернет или любую другую компьютерную сеть. Помимо безопасности, внедрение шифрования часто обусловлено необходимостью соблюдения нормативных требований.

Целью шифрования является конфиденциальность, скрывающая содержание сообщения путем перевода его в код. Целью цифровых подписей является проверка целостности и подлинности отправителя сообщения и указание на то, что содержимое не было изменено.

Базовые необходимые знания

Обычный текст:-

Обычный текст шифруется с использованием алгоритма шифрования и ключа шифрования. Это генерирует нечитаемый текст, который называется зашифрованным текстом (зашифрованными данными). Дешифрование является обратным шифрованию, первоначальная форма данных может быть просмотрена только путем расшифровки зашифрованных данных с правильным ключом.

Это генерирует нечитаемый текст, который называется зашифрованным текстом (зашифрованными данными). Дешифрование является обратным шифрованию, первоначальная форма данных может быть просмотрена только путем расшифровки зашифрованных данных с правильным ключом.

Шифрование: —

Шифрование используется в технических продуктах и инструментах, которые мы покупаем каждый день, и оно будет по-прежнему оставаться основой безопасности для всего, от компьютерных игр до наших телефонных звонков VOIP (передача голоса по интернет-протоколу). и видеочаты. Если его можно отправить или сохранить, он, скорее всего, будет зашифрован или будет иметь доступ к зашифрованным данным. По мере изменения технологий будут меняться и типы шифрования, которые разрабатываются и используются. Есть много других шифров:

a) Шифр Цезаря

b) Одноалфавитный шифр

c) Гомофонический шифр замены

d) Полиграммный шифр замены

e) Многоязычный шифр замены

f) Шифр Playfair

g) Шифр Hill

3

2 :-

Существует два основных типа методов шифрования данных:

a. Симметричное шифрование (шифрование с закрытым ключом)

Симметричное шифрование (шифрование с закрытым ключом)

b. Асимметричное шифрование (шифрование с открытым ключом)

Также существуют три основных типа шифрования:

a. DES (стандарт шифрования данных)

b. AES (расширенный стандарт шифрования)

c. RSA (Rivest Shamir Adleman)

Понимание шифрования текста:

T доб. Шифрование — это метод, с помощью которого информация преобразуется в секретный код, скрывающий истинное значение информации. Шифр — это алгоритм, который применяется к обычному тексту для получения зашифрованного текста. Это нечитаемый результат алгоритма шифрования. Термин «шифр» иногда используется как альтернативный термин для зашифрованного текста.

Пример:

Пусть: A-Z = 1–26 , a-z = 27–53 , !=ex, @= adr

и пусть числа от 1 до 100 одинаковы (без изменений в этом )

Следовательно,

«RAM» после шифрования будет «18113», тогда как

«RAM» будет «442739», а

«@Ram13» будет «adr18273913»

Итак, ребята, это было кратким описанием моего проекта, я написал полную программу на C на своей странице GitHub.

Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».

Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».