Повышение уровня безопасности локальной вычислительной сети

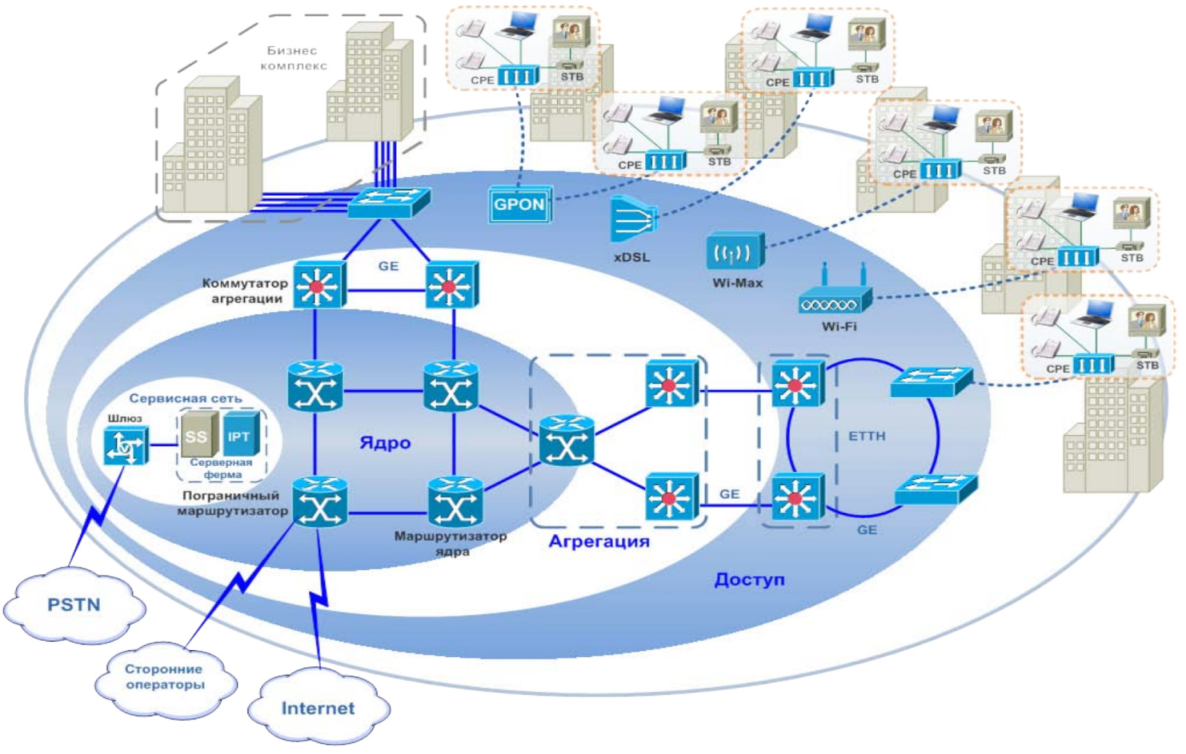

Одно из основных назначений ЛВС – это объединение компьютеров в пределах одного или несколько близко стоящих зданий для предоставления пользователям быстрого и удобного доступа к локальным информационным ресурсам сети и услугам локальных серверов.

Локальная сеть состоит из серверов и рабочих станций. Сервером называют компьютер, подключенный к сети и обеспечивающий ее пользователей определенными услугами, а рабочей станцией – собственно компьютер, с помощью которого пользователь подключается к ресурсам сети.

Локальная вычислительная сеть позволяет обеспечить доступ к системам электронного документооборота, общий доступ и совместное использование файлов и сетевых папок, доступ к офисной технике, например, принтеру или сканеру. Локальные сети являются сетями закрытого типа, доступ к ним разрешен только ограниченному кругу пользователей. Обычно они включают в себя сетевое оборудование; каналы передачи данных, такие как кабели, разъемы, серверы и пользовательские компьютеры; принтеры, сканеры; операционную систему, программное обеспечение; средства защиты, такие как межсетевые экраны, системы предотвращения и обнаружения вторжений и т.

Локальная вычислительная сеть позволяет подключать дополнительное оборудование без изменения программных и технических параметров всей сети, а также разграничивать уровень доступа к сетевым ресурсам отдельных устройств. Если в одной из рабочих станций возникает неисправность, это никак не влияет на работу остальных устройств и доступ к нужной информации, хранящейся в сети.

Выделяют три основных типа угроз, которым подвержены локальные вычислительные сети: раскрытие информации (доступ к конфиденциальным данным), нарушение целостности (изменение данных или их удаление) и отказ в обслуживании.

Реализуются эти угрозы посредством воздействий на локальные вычислительные сети — атак.

Цель большинства атак – получить доступ к конфиденциальным данным, в результате чего данные либо просто перехватываются, либо еще и искажаются.

Кроме того, существуют атаки, нацеленные не на получение доступа к сети или получение из нее какой-либо информации, а на лишение пользователей возможности пользоваться ресурсами локальной вычислительной сети.

Реализуются с помощью DDoS-атак, которые направлены на уничтожение либо истощение ресурсов. В первом случае для DDoS-атаки используется уязвимость программного обеспечения, установленного на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приведет к нарушению работоспособности системы. Во втором случае атака осуществляется путем одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети. Результатом DDoS-атак становится частичная либо полная невозможность пользоваться ресурсами сети, к которым относятся память, процессорное время, дисковое пространство и т. д.

Угроза состоит в последовательности действий, которые приводят к попытке чтения файлов или выполнения команд в обход установленной политики безопасности. Несанкционированный доступ может быть вызван неправильной конфигурацией операционной системы. Наиболее распространенными способами получения несанкционированного доступа являются:

Переполнение буфера

Переполнение буфера происходит в том случае, когда программа или процесс пытается записать в буфер больше данных, чем он может вместить. Ошибка заключается в том, что данные копируются из одного участка памяти в другой без предварительной проверки того, достаточно ли для них места там, куда их копируют. Злоумышленники пользуются этим, чтобы выполнить нужный им код. Так они могут, например, изменять данные, расположенные следом за буфером, либо вызывать аварийное завершение или зависание программы, ведущее к отказу обслуживания.

Ошибка заключается в том, что данные копируются из одного участка памяти в другой без предварительной проверки того, достаточно ли для них места там, куда их копируют. Злоумышленники пользуются этим, чтобы выполнить нужный им код. Так они могут, например, изменять данные, расположенные следом за буфером, либо вызывать аварийное завершение или зависание программы, ведущее к отказу обслуживания.

Эксплуатация уязвимостей протокола

Эксплуатация уязвимостей протокола для перехвата соединения или ложного направления легитимных сетевых соединений.

Повышение привилегий доступа

Злоумышленник, являясь непривилегированным пользователем, находит способ получить привилегированный доступ, что позволяет ему «взломать» или даже уничтожить систему. Несанкционированный доступ злоумышленника на компьютер опасен не только возможностью прочтения и/или модификации обрабатываемых электронных документов, но и возможностью внедрения вредоносных программ.

Как повысить уровень безопасности локальной вычислительной сети?

Для повышения уровня безопасности локальной вычислительной сети необходимо обеспечить соответствующий уровень безопасности всех ее компонентов и их взаимодействия внутри сети, а также подключения к сети Интернет.

Для безопасного подключения к сети Интернет необходимо обязательно использовать межсетевой экран, или брандмауэр. Эта программа позволяет осуществлять фильтрацию входящего и исходящего сетевого трафика на компьютере пользователя. Операционные системы семейства Windows, начиная с Windows XP, содержат встроенный межсетевой экран, включенный по умолчанию. Отключать его настоятельно не рекомендуется.

В случае, когда внутри локальной вычислительной сети расположены общедоступные серверы, требующие доступ в Интернет, необходимо выделить их в демилитаризованную зону.

Серверы, отвечающие на запросы из внешней сети и находящиеся в демилитаризованной зоне, ограничены в доступе к внутренним серверам.

Другой важной составляющей безопасной работы в Интернете является система предотвращения вторжений, предназначенная для выявления, предотвращения или блокирования фактов неавторизованного доступа в компьютерную систему либо несанкционированного управления ими.

Безопасность сетевого оборудования

Повысить уровень безопасности сетевого оборудования можно посредством выполнения следующих действий:

Фильтрация по MAC-адресам

Ограничение числа компьютеров с доступом к ресурсам локальной вычислительной сети, если не планируется подключать к ней неизвестные устройства. Для этого нужно использовать фильтрацию по MAC-адресам. MAC-адрес – это уникальный серийный номер, присваиваемый каждому сетевому устройству. Фильтрация по MAC-адресу позволяет подключаться к сети только заданным устройствам.

Использование механизма доверенных/недоверенных интерфейсов и поддержки единой базы MAC-IP

Использование механизма доверенных/недоверенных интерфейсов и поддержки единой базы MAC-IP для защиты от появления в сети несанкционированных DHCP-серверов.

Динамический анализ пакетов в сети и проверка соответствия единой базы MAC-IP

Динамический анализ пакетов в сети и проверка соответствия единой базы MAC-IP для защиты от несанкционированных ARP-пакетов и подмены IP. При обнаружении коммутатором несанкционированного ARP-пакета им автоматически создается фильтр MAC-адресов, блокирующий трафик от MAC-адреса и сети VLAN, от которых поступил несанкционированный ARP-пакет.

Использовать защищенные протоколы

Использовать защищенные протоколы. Для передачи данных по сети рекомендуется использовать безопасные протоколы SSH и HTTPS и избегать использования Telnet и HTTP.

Использование сложных паролей

Использование сложных паролей. Для создания сложного пароля необходимо использовать сочетание не менее восьми символов. Желательно, чтобы пароль включал в себя символы верхнего и нижнего регистров, цифры и специальные символы. Пароль не должен повторять прошлые пароли, а также содержать даты, имена, номера телефонов и подобную информацию, которая может быть легко угадана.

Для создания сложного пароля необходимо использовать сочетание не менее восьми символов. Желательно, чтобы пароль включал в себя символы верхнего и нижнего регистров, цифры и специальные символы. Пароль не должен повторять прошлые пароли, а также содержать даты, имена, номера телефонов и подобную информацию, которая может быть легко угадана.

Защита от неавторизованного доступа к устройству

Защита от неавторизованного доступа к устройству. Установка таймаута для управляющих подключений на устройстве позволяет предотвратить неавторизованный доступ к устройству путем использования незавершенных сессий управления. Также для защиты от попыток неавторизованного доступа рекомендуется настроить списки контроля доступа для удаленного администрирования.

Настройка системы аутентификации, авторизации и учета

Настройка системы аутентификации, авторизации и учета, которая позволит управлять и отслеживать доступ к устройствам.

Отключение неиспользуемых служб

Отключение неиспользуемых служб для сокращения числа каналов, через которые в систему могут проникать злоумышленники.

Безопасность оконечного оборудования

Оконечное оборудование включает в себя серверы, настольные компьютеры, ноутбуки, принтеры, IP-телефоны. Это то оборудование, которым пользуются непосредственно рядовые пользователи. Некоторые оконечные устройства, например ноутбуки, могут находиться за пределами контролируемой зоны организации. При обеспечении их безопасности об этом нельзя забывать, т.к. они могут быть потеряны или украдены.

Основными угрозами безопасности оконечного оборудования являются вредоносные программы, в том числе вирусы, черви, троянцы, шпионские программы, а также спам и опасность стать частью ботнета.

Повысить безопасность оконечных устройств поможет выполнение следующих рекомендаций:

Регулярно и своевременно выполняйте обновления программного обеспечения

Регулярно и своевременно выполняйте обновления программного обеспечения, в том числе операционной системы и всех используемых приложений. Своевременная установка таких обновлений является необходимым условием безопасности устройства. Удобнее всего установить режим автоматического обновления, который позволит проводить все работы в фоновом режиме. Настоятельно рекомендуется скачивать обновления только с сайтов производителей программ.

Своевременная установка таких обновлений является необходимым условием безопасности устройства. Удобнее всего установить режим автоматического обновления, который позволит проводить все работы в фоновом режиме. Настоятельно рекомендуется скачивать обновления только с сайтов производителей программ.

Используйте и регулярно обновляйте антивирусные программы

Используйте и регулярно обновляйте антивирусные программы для защиты системы от возможных онлайн-угроз. Антивирус является ключевым компонентом защиты от вредоносных программ. Его обязательно нужно установить и регулярно обновлять, чтобы помогать ему бороться с новыми вредоносными программами, число которых увеличивается с каждым днем. Современные антивирусные программы, как правило, производят обновление антивирусных баз автоматически. Они выполняют сканирование важнейших системных областей и контролируют все возможные пути вторжения вирусов, такие как вложения электронной почты и потенциально опасные веб-сайты, в фоновом режиме, не мешая работе пользователя.

Пользуйтесь рекомендациями производителя

Пользуйтесь рекомендациями производителя при настройке операционной системы и программного обеспечения, установленного на оконечном оборудовании.

Настройте системы аутентификации, авторизации и учета

Настройте системы аутентификации, авторизации и учета, которые позволят управлять и отслеживать доступ к устройствам.

Обеспечьте безопасную передачу данных с помощью технологии виртуальных частных сетей

Обеспечьте безопасную передачу данных с помощью технологии виртуальных частных сетей (VPN – Virtual Private Network). Эта технология позволяет с помощью криптографических методов защитить информацию, передаваемую через Интернет, и не допустить несанкционированный доступ в локальную сеть. На все компьютеры локальной вычислительной сети, имеющие выход в Интернет, ставят VPN-агент – средство, которое автоматически зашифровывает все данные, передаваемые через них в Интернет, а также контролирует их целостность.

Отключайте неиспользуемые сервисы

Отключайте неиспользуемые сервисы, чтобы сократить число каналов, через которые в систему могут проникать злоумышленники.

Используйте средства шифрования

Шифрование данных – это дополнительный способ защитить важную информацию от посторонних пользователей. Специальные криптографические программы кодируют данные, чтобы прочитать их мог только тот пользователь, который обладает ключом для расшифровки. Во многих операционных системах есть встроенные средства шифрования. Например, в Windows 7 для защиты всех файлов, хранящихся на диске операционной системы и на внутренних жестких дисках, используется шифрование дисков BitLocker, а для защиты файлов, хранящихся на внешних жестких дисках, USB-устройствах используется BitLocker To Go.

Создавайте резервные копии критичной информации

Старайтесь регулярно делать копии важных документов, фотографий и другой информации на съемные носители или удаленный сервер, например, Яндекс. Диск, Google.Диск.

Диск, Google.Диск.

Подключайте оконечные устройства к источнику бесперебойного питания

Подключайте оконечные устройства к источнику бесперебойного питания для защиты от внезапных отключений электроэнергии.

Используйте сложные пароли и регулярно меняйте их

Более подробная информация — в статье «Рекомендации по обеспечению базового уровня защиты персонального компьютера».

Для контроля состояния защищенности, как всей сети, так и отдельных ее компонентов рекомендуется использовать системы контроля защищенности –сетевые сканеры безопасности.

Сканер безопасности – это программно-аппаратное устройство для удаленной или локальной диагностики различных элементов сети на предмет выявления в них различных уязвимостей.

Сканеры сетевой безопасности – это рабочий инструмент администратора информационной безопасности либо аудитора автоматизированной системы. Сканеры исследуют сеть и ищут в ней уязвимости, анализируют полученные результаты и на их основе создают различного рода отчеты. Они могут обнаруживать только известные уязвимости, описание которых есть в их базе данных. Чаще всего сканеры безопасности ищут уязвимости в веб-приложениях, СУБД, операционной системе и сетевых приложениях.

Они могут обнаруживать только известные уязвимости, описание которых есть в их базе данных. Чаще всего сканеры безопасности ищут уязвимости в веб-приложениях, СУБД, операционной системе и сетевых приложениях.

Сетевые сканеры безопасности могут предусматривать возможности проведения тестирования на проникновение (Pentest), системных проверок (Audit) и контроля соответствия стандартам (Compliance).

Режим тестирования на проникновения позволяет получить оценку состояния защищенности сети со стороны нарушителя. В режиме тестирования могут выявляться следующие уязвимости:

- бэкдоры (backdoor) – программы скрытого удаленного администрирования, с помощью которых злоумышленники получают несанкционированный доступ к устройству;

- слабые пароли;

- восприимчивость к проникновению из незащищенных систем;

- неправильная настройка межсетевых экранов, веб-серверов и баз данных.

Аудит позволяет выявить уязвимости установленного программного обеспечения и оценить уровень безопасности сети «изнутри».

Контроль соответствия стандартам позволяет осуществлять проверку системы по контрольным спискам безопасности, а также на соответствие требованиям различных стандартов, например, стандарту безопасности данных о держателях платежных карт PCI DCC.

Сканеры уязвимостей сети — обзор мирового и российского рынков

Сканеры уязвимостей (или сканеры защищённости) давно стали обязательными инструментами специалистов по информационной безопасности. На сегодняшний день на рынке представлено значительное количество таких продуктов как российского, так и зарубежного производства. Попробуем разобраться в этом многообразии и сделать выводы.

- Введение

- Для чего нужны сканеры уязвимостей

- Мировой рынок сканеров уязвимостей

- Российский рынок сканеров уязвимостей

- Обзор отечественных сканеров уязвимостей

- 5.1. MaxPatrol 8

- 5.2. RedCheck

- 5.3. ScanOVAL

- 5.4. XSpider

- 5.

5. «Ревизор сети»

5. «Ревизор сети» - 5.6. «Сканер-ВС»

- Обзор зарубежных сканеров уязвимостей

- 6.1. F-Secure Radar

- 6.2. GFI LanGuard

- 6.3. Nessus Professional

- 6.4. Nexpose Vulnerability Scanner

- 6.5. Qualys Vulnerability Management

- 6.6. Tenable.io

- 6.7. Tripwire IP360

- 6.8. Vulnerability Control

- Обзор сканеров уязвимостей с открытым исходным кодом

- 7.1. Nikto

- 7.2. OpenVAS

- Выводы

Введение

Наличие уязвимостей в информационных системах, узлах инфраструктуры или элементах комплекса защиты информации является большой проблемой для подразделений ИТ и ИБ. Конечно, поиском брешей можно заниматься вручную, но это будет крайне трудозатратный процесс, который займёт много времени при высокой вероятности что-нибудь не заметить.

Поэтому лучше всего использовать автоматические средства для поиска уязвимостей и слабых мест в информационной инфраструктуре предприятия, такие как сканеры защищённости или сканеры уязвимостей. В настоящее время инструменты подобного класса позволяют решать задачи широкого профиля. Это — и сканирование сети, и перебор паролей, и поиск неустановленных патчей и небезопасных версий ПО, и обнаружение паролей и учётных записей, установленных по умолчанию, и поиск открытых портов и запущенных небезопасных служб, а также отслеживание других элементов, которые потенциально несут угрозу информационной безопасности. Также данные инструменты поддерживают большое количество операционных систем, средств защиты информации, сетевого оборудования и прочих объектов, чтобы максимально охватить инфраструктуру предприятия.

В настоящее время инструменты подобного класса позволяют решать задачи широкого профиля. Это — и сканирование сети, и перебор паролей, и поиск неустановленных патчей и небезопасных версий ПО, и обнаружение паролей и учётных записей, установленных по умолчанию, и поиск открытых портов и запущенных небезопасных служб, а также отслеживание других элементов, которые потенциально несут угрозу информационной безопасности. Также данные инструменты поддерживают большое количество операционных систем, средств защиты информации, сетевого оборудования и прочих объектов, чтобы максимально охватить инфраструктуру предприятия.

В настоящее время на рынке информационной безопасности представлено большое количество сканеров уязвимостей, представляющих собой как российские, так и зарубежные разработки. Также есть как коммерческие версии, так и бесплатные. Ранее мы уже вскользь касались этой темы в разных статьях, например «GFI LanGuard — виртуальный консультант по безопасности» или «Обзор продуктов Tenable для анализа защищённости корпоративной инфраструктуры».

Для чего нужны сканеры уязвимостей

Применение сканеров уязвимостей позволяет решать различные задачи. Такие инструменты используют не только для самостоятельной проверки на наличие брешей в инфраструктуре предприятия, но и для выполнения требований регуляторов — PCI SSC, ФСТЭК России и т. д.

Функциональность сканера уязвимостей даёт, например, возможность провести инвентаризацию ИТ-ресурсов и определить, какие приложения и какой версии установлены на рабочих станциях и серверах. При этом сканер покажет, какое ПО имеет уязвимости, и предложит установить патч, обновить версию или остановить те или иные службы и отключить протоколы, если они представляют собой угрозу информационной безопасности. Если присутствуют ошибки в скриптах, это будет также обнаружено сканером.

Также можно провести сканирование сети, составить её карту и определить, какие именно сетевые устройства в инфраструктуре предприятия используются. Будут также определены все поддомены. Сразу же можно выявить открытые порты, запущенные сетевые сервисы, которые представляют угрозу для безопасности. На сетевых устройствах будет произведён поиск уязвимостей, которые можно будет закрыть установкой патчей, обновлением или изменением конфигураций.

Кроме того, сканер позволяет проверить на стойкость используемые пароли на сервисах с доступной авторизацией, при этом будут выявлены пароли, установленные по умолчанию. Будет произведён и брутфорс (полный перебор возможных вариантов) с использованием актуальной базы паролей.

Сканеры уязвимостей позволяют также сканировать средства защиты информации и определять, когда можно установить новые патчи, обновить программное обеспечение, изменить конфигурацию и настройки, а также проверить актуальность баз сигнатур.

Современные сканеры уязвимостей поддерживают практически все современные операционные системы, как серверные, так и пользовательские. Также всё большую популярность начинают набирать облачные решения такого рода.

По результатам проверки все сканеры позволяют сформировать отчёты различного формата и назначения, где будет отображена вся картина по уязвимостям в инфраструктуре, а также даны рекомендации по их устранению. Каждой уязвимости будет сопоставлен номер из баз CVE (Common Vulnerabilities and Exposures), NVD (National Vulnerability Database) или Банка данных угроз безопасности информации (БДУ) ФСТЭК России. Некоторые из инструментов позволяют делать отчёты для предоставления руководству.

Мировой рынок сканеров уязвимостей

Мировой рынок сканеров уязвимостей (Vulnerability Management / Assessment) активно развивается. Данные инструменты стали полноценными системами для управления уязвимостями, которые можно вести как проекты. В свою очередь проекты по отслеживанию уязвимостей превращаются в процессы, в которых участвуют представители различных подразделений. Также производители сканеров предлагают интеграцию с системами управления рисками или патч-менеджмента, платформами по управлению инцидентами (Incident Response Platform), процессами безопасной разработки (Security Development), не говоря уже о SIEM.

Ещё одной важной особенностью является использование сканеров для соответствия требованиям PCI DSS. Некоторые вендоры, например Tenable, Qualys или Rapid7, являются разрешёнными поставщиками услуг сканирования (ASV) PCI SSC.

Также стоит отметить, что в последние годы наметилась явная тенденция к использованию облачных сканеров уязвимостей. Для некоторых заказчиков данный вариант становится предпочтительным, поскольку исчезает необходимость выделять ресурсы под размещение сканера в своей инфраструктуре.

Производители предлагают как коммерческие версии своих продуктов, так и бесплатные. Последние обычно предоставляются с сильно ограниченными функциональными возможностями и в виде облачного сервиса.

Исследовательская компания IDC провела анализ рынка систем управления уязвимостями за 2019 год и опубликовала свои выводы в материале «Worldwide Device Vulnerability Management Market Shares, 2019: Finding the Transitional Elements Between Device Assessment Scanning and Risk-Based Remediation». На диаграмме (рис. 1) из этой статьи можно увидеть распределение долей мирового рынка среди различных производителей.

Рисунок 1. Рынок управления уязвимостями устройств в 2019 году

По результатам исследования, проведённого компанией GeoActive Group, объём рынка Vulnerability Management / Assessment достигнет 2,1 млрд долларов в 2020 году.

Согласно аналитическому отчёту Gartner «Market Guide for Vulnerability Assessment», тремя доминирующими вендорами по разработке сканеров безопасности являются Tenable (около 30 000 заказчиков), Qualys (около 16 000 заказчиков) и Rapid7 (чуть больше 9 000 заказчиков). На этих игроков приходится большая часть прибыли в отрасли. В том же отчёте было отмечено, что среди заметных вендоров на этом рынке также присутствуют F-Secure, Positive Technologies, Tripwire и Greenbone Networks.

Ещё одним разработчиком, на наш взгляд заслуживающим внимания, является GFI Languard, один из лидеров сегмента малого и среднего бизнеса, в том числе на российском рынке.

В данном обзоре мы рассмотрим следующие продукты вендоров, представляющих мировой рынок сканеров уязвимостей:

- Nessus (Tenable).

- Qualys Vulnerability Management (Qualys).

- F-Secure Radar (F-Secure).

- Rapid7 Nexpose (Rapid7).

- IP360 (Tripwire).

- Tenable.io (Tenable).

- GFI Languard (GFI Software).

Российский рынок сканеров уязвимостей

В отличие от мирового основной особенностью российского рынка сканеров уязвимостей является соответствие требованиям регуляторов: ряд нормативных актов в области информационной безопасности (приказы ФСТЭК России № 17, № 21, № 239, № 31, постановление Правительства РФ № 79 и т. д.) предписывают заказчикам обязательно иметь сканер уязвимостей, а сам продукт должен обладать сертификатом по требованиям безопасности ФСТЭК России. Некоторые сканеры уязвимостей позволяют проводить проверки на соответствие требованиям PCI DSS и других зарубежных нормативных актов.

Также стоит отметить, что российские производители предлагают свои продукты в основном в локальном исполнении (on-premise) для установки в инфраструктуре заказчика. Все отечественные вендоры поставляют только коммерческие версии своих продуктов, за исключением сканера ScanOVAL, который является «детищем» ФСТЭК России.

Наиболее заметными на российском рынке сканеров являются следующие продукты:

- MaxPatrol 8 (Positive Technologies).

- RedCheck («АЛТЭКС-СОФТ»).

- ScanOVAL (ФСТЭК России).

- XSpider (Positive Technologies).

- «Ревизор сети» («ЦБИ-сервис»).

- «Сканер-ВС» (НПО «Эшелон»).

Обзор отечественных сканеров уязвимостей

MaxPatrol 8

Система контроля защищённости и соответствия стандартам MaxPatrol 8 — продукт корпоративного класса (enterprise) с внушительными функциональными возможностями для крупных заказчиков с неограниченно большим количеством узлов в сетевой инфраструктуре.

Сканер проводит комплексный анализ на наличие уязвимостей в сложных системах, включая платформы Windows, Linux, Unix, сетевое оборудование Cisco, Juniper, Huawei, Check Point, системы виртуализации Hyper-V, VMware, веб-серверы Microsoft IIS, Apache HTTP Server, Nginx, серверы веб-приложений IBM WebSphere, Oracle WebLogic, Apache Tomcat, а также ERP-системы SAP и 1C.

MaxPatrol 8 анализирует безопасность веб-приложений и позволяет обнаружить большинство уязвимостей в них: внедрение SQL-кода, межсайтовое выполнение сценариев (XSS), запуск произвольных программ.

Сканер проверяет СУБД, такие как Microsoft SQL, Oracle, PostgreSQL, MySQL, MongoDB, Elastic. MaxPatrol 8 также анализирует сетевые настройки, парольную политику (включая поиск паролей по умолчанию), права и привилегии пользователей, позволяет управлять обновлениями.

Рисунок 2. Окно настройки задач по сканированию в MaxPatrol 8

Кроме того, продукт проверяет инфраструктуру на соответствие техническим стандартам безопасности CIS, SAP и VMware, предписаниям PCI DSS и ISO/IEC 27001, собственным стандартам Positive Technologies.

MaxPatrol 8 имеет действующий сертификат соответствия требованиям безопасности ФСТЭК России (№ 2922 до 08.07.2024).

Более подробно о продукте можно узнать в посвящённом ему разделе сайта производителя.

RedCheck

Сканер уязвимостей RedCheck от вендора «АЛТЭКС-СОФТ» предлагает комплексный подход к анализу защищённости инфраструктуры предприятия. Данный продукт обладает следующими характерными особенностями:

- Обнаружение узлов сети и сканирование на предмет уязвимостей операционных систем, общесистемного и прикладного ПО. Обеспечивается поддержка таких платформ, как клиентские и серверные редакции ОС Microsoft Windows (за исключением «Домашних») и системы семейства Linux (Red Hat, SUSE, Debian, Ubuntu, CentOS, Astra Linux, Alt Linux, ROSA, «РедОС» и другие), а также сетевого оборудования — Cisco, Huawei, Check Point — и множества различных прикладных программ.

- Выявление уязвимостей и слабых конфигураций в серверах приложений и веб-серверах.

- Контроль конфигураций и оценка соответствия политикам и стандартам безопасности.

- Сканирование в режиме «Пентест», сетевые проверки и сканирование портов.

- Проведение аудита парольной политики и подбор паролей.

- Аудит защищённости СУБД (Microsoft SQL Server, Oracle Database, MySQL, PostgreSQL).

- Выявление уязвимостей в средствах виртуализации Microsoft Hyper-V, VMware ESXi / vCenter, VMware NSX.

- Инвентаризация сети для получения детальной информации об аппаратных и программных средствах.

- Контроль целостности с выбором алгоритма контрольного суммирования.

- Контроль изменений в системе.

- Управление обновлениями для общесистемного ПО.

- Аудит SCADA-систем.

Рисунок 3. Схема работы сканера защищённости RedCheck

Ещё одной ключевой особенностью сканера RedCheck является его работа с унифицированным SCAP-контентом (обновления, уязвимости, конфигурации, политики безопасности), получаемым из собственного репозитория OVALdb. Это — один из крупнейших международных банков контента по безопасности, позволяющий формировать оценку защищённости информационных систем.

Также RedCheck имеет API-модуль для интеграции с различными системами управления ИБ, включая HP ArcSight, Splunk, MaxPatrol SIEM, NeuroDAT SIEM, R-Vision IRP, ePlat4m Security GRC.

Сканер представлен в нескольких редакциях, включая вариант «Enterprise». Модульная компоновка позволяет масштабировать систему и использовать её в территориально распределённых сетях и ЦОД.

RedCheck имеет сертификат соответствия требованиям безопасности ФСТЭК России (№ 3172 до 23.06.2020), который на момент публикации находится на продлении. Техническая поддержка оказывается до 23.06.2025.

Больше сведений о данном сканере можно найти на сайте RedCheck.

ScanOVAL

Программное средство ScanOVAL, разработанное по инициативе ФСТЭК России и при непосредственном участии «АЛТЭКС-СОФТ», предназначено для автоматизированного обнаружения уязвимостей в программном обеспечении на узлах (рабочих станциях и серверах), функционирующих под управлением операционных систем семейства Microsoft Windows (клиентских — 7 / 8 / 8.1 / 10 — или серверных: 2008 / 2008 R2 / 2012 / 2012 R2 / 2016).

Была выпущена и версия сканера ScanOVAL для Linux, позволяющая проводить сканирование и поиск уязвимостей в ОС Astra Linux 1.6 SE, а также проверку общесистемного и прикладного ПО, входящего в состав этого дистрибутива.

Рисунок 4. Окно со списком обнаруженных уязвимостей в ScanOVAL для Linux

Обе версии сканера осуществляют анализ защищённости ОС и прикладного ПО на наличие уязвимостей, сведения о которых содержатся в Банке данных угроз безопасности информации ФСТЭК России и бюллетенях разработчиков.

Выявление уязвимостей производится следующим образом: состояние системных параметров сканируемого программного обеспечения (системного и прикладного) сравнивается с базой уязвимостей, представленной в виде описаний, которые разработаны в соответствии со спецификацией OVAL. Сканер позволяет выявлять одиночные и множественные бреши.

Полная информация об этом сканере размещена в соответствующем разделе сайта ФСТЭК России.

XSpider

Сканер защищённости XSpider компании Positive Technologies впервые появился на рынке ещё в 2002 году — причём в это же время была основана сама компания.

XSpider предназначен для компаний с количеством узлов до 10 000. Он позволяет сканировать сеть на наличие уязвимостей (в том числе в сервисах SMB, RDP, HTTP, SNMP, FTP, SSH), проводить тесты на проникновение, проверять веб-приложения сторонней и внутренней разработки на возможность внедрения SQL-кода, запуска произвольных программ, получения файлов, межсайтового выполнения сценариев (XSS), расщепления HTTP-ответов. Задачи по проверке парольной политики также решаются XSpider, при этом будет задействован брутфорс с использованием базы паролей, которые наиболее распространены или применяются по умолчанию.

Ещё данный сканер может проводить инвентаризацию узлов сети (с получением базовой информации о системах), выявлять открытые порты TCP / UDP, идентифицировать серверные приложения.

Рисунок 5. Окно с установкой параметров сканирования в XSpider

XSpider способен обнаруживать уязвимости из БДУ ФСТЭК России, CVE, OWASP Top 10, а также собственной базы данных Positive Technologies.

Продукт имеет действующий сертификат соответствия требованиям ФСТЭК России (№ 3247 до 24.10.2025).

Более подробно об этом сканере можно узнать в посвящённом ему разделе сайта производителя.

«Ревизор сети»

Сканер уязвимостей «Ревизор сети 3.0», разработанный ООО «Профиль Защиты», позволяет осуществлять тестирование сетевых устройств и операционных систем семейств Windows и Linux, поддерживающих стек протоколов TCP/IP.

«Ревизор сети» способен искать уязвимости, включённые в Банк данных угроз безопасности информации ФСТЭК России, в операционных системах семейств Windows и Linux. Также данный сканер осуществляет поиск брешей, содержащихся в международных базах cve.mitre.org, ovaldb.altx-soft.ru, microsoft.com и других.

Кроме того, «Ревизор сети» может импортировать в состав своих отчётов результаты, полученные при использовании сетевого сканера Nmap в части определения типов операционных систем и выявления сетевых сервисов на открытых TCP- и UDP-портах.

Основными особенностями «Ревизора сети» являются:

- проверки уязвимостей ОС семейств Windows и Linux, СУБД, средств виртуализации, общесистемного и прикладного ПО с использованием регулярно обновляемых баз данных;

- проверка наличия неустановленных обновлений ОС семейства Windows;

- проверки учётных записей для узлов сети, подбор паролей;

- определение открытых TCP- и UDP-портов на узлах проверяемой сети с верификацией сервисов, поиск уязвимостей;

- определение NetBIOS- и DNS-имён проверяемых узлов сети;

- проверки наличия и доступности общих сетевых ресурсов на узлах сети;

- сбор дополнительной информации об ОС семейства Windows.

Рисунок 6. Окно для просмотра задач сканирования в «Ревизоре сети 3.0»

«Ревизор сети 3.0» поддерживает установку на следующие операционные системы производства Microsoft: Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10, Windows Server 2016.

Сканер уязвимости «Ревизор сети» версии 3.0 имеет сертификат соответствия требованиям ФСТЭК России № 3413, действительный до 2 июня 2023 г.

С более подробной информацией о сканере можно ознакомиться на странице разработчика.

«Сканер-ВС»

Продукт «Сканер-ВС» является разработкой НПО «Эшелон» и представляет собой систему комплексного анализа защищённости, позволяющую обеспечить выявление уязвимостей в ИТ-инфраструктуре организаций любого масштаба. Также данный сканер может проводить тесты на проникновение и осуществлять анализ конфигурации различных узлов. «Сканер-ВС» включает в себя базу, содержащую более 64 000 проверок, которая обновляется еженедельно. Обеспечивается полная совместимость с БДУ ФСТЭК России.

Рисунок 7. Главное меню системы «Сканер-ВС»

Помимо этого можно отметить наличие следующих возможностей:

- Инвентаризация ресурсов сети.

- Сканирование на наличие уязвимостей как с учётной записью администратора, так и без неё.

- Сетевой и локальный анализ стойкости паролей.

- Поиск подходящих эксплойтов на основе собранной информации об узле.

- Перехват и анализ сетевого трафика, а также реализация атак типа MitM (Man in the Middle, «внедрённый посредник»).

- Анализ беспроводных сетей.

- Проверка обновлений ОС Windows — аудит установленных обновлений для ОС Windows 7, 8.1, 10, Server 2012, 2012 R2 и 2016.

- Аудит настроек комплекса средств защиты ОС Astra Linux Special Edition.

- Создание отчёта с техническими рекомендациями по устранению обнаруженных уязвимостей.

Из дополнительных функций можно отметить поиск остаточной информации, гарантированную очистку путём многократного затирания файлов по стандартам ГОСТ, BSI, FIPS, DoD. Также «Сканер-ВС» предлагает проведение контроля целостности — подсчёт контрольных сумм заданных папок и файлов по 13 алгоритмам.

Из дополнительных функций можно отметить поиск остаточной информации, гарантированную очистку путём многократного затирания файлов по стандартам ГОСТ, BSI, FIPS, DoD. Также «Сканер-ВС» предлагает проведение контроля целостности — подсчёт контрольных сумм заданных папок и файлов по 13 алгоритмам.

«Сканер-ВС» имеет действующие сертификаты соответствия от ФСТЭК России (№ 2204) и Минобороны России (№3872).

Больше информации о данном сканере размещено на сайте данного продукта.

Обзор зарубежных сканеров уязвимостей

F-Secure Radar

Этот сканер уязвимостей является продуктом компании F-Secure, которая активно работает на рынке антивирусов. Radar — облачное решение, для полноценной работы которого необходима установка агентов. На данный момент поддерживается совместимость с ОС семейств Windows и Linux.

F-Secure Radar представляет собой не только сканер уязвимостей, но и платформу для управления уязвимостями и активами. Он обладает возможностями по обнаружению ИТ-активов, их инвентаризации и идентификации. Также доступны инструменты для подготовки отчётов о рисках и о соблюдении требований — например, соответствии предписаниям PCI и GDPR.

Рисунок 8. Окно центра управления в F-Secure Radar

Помимо этого Radar предлагает следующие возможности:

- Централизованное управление уязвимостями, оповещениями по безопасности и расследованием инцидентов.

- Обнаружение фактов незаконного использования товарного знака и попыток мошенничества под фирменным наименованием от третьих лиц.

- Предотвращение атак с помощью выявления неправильной настройки программного обеспечения в службах, операционных системах и сетевых устройствах.

- Инвентаризация приложений на узлах сети.

- Отслеживание всех изменений в ИТ-инфраструктуре.

Больше информации о данном сканере размещено на сайте разработчика.

GFI LanGuard

Сетевой сканер безопасности GFI LanGuard от GFI Software позволяет сканировать сеть предприятия для обнаружения, выявления и устранения уязвимостей.

В том числе производится сканирование портов. Несколько готовых профилей позволяют проверить все порты или только те, которые обычно используются нежелательными и вредоносными программами. GFI LanGuard обеспечивает возможность сканировать несколько узлов одновременно, экономя тем самым время, и проводить анализ того, какое ПО какие порты использует.

GFI LanGuard может также выполнять проверку наличия последних обновлений и патчей на узлах сети. Сканер анализирует не только саму ОС, но и популярное ПО, уязвимости которого обычно используются для взлома: Adobe Acrobat / Reader, Flash Player, Skype, Outlook, браузеры, мессенджеры и т. д.

Рисунок 9. Окно мониторинга уязвимостей в GFI LanGuard

LanGuard проводит каждое сканирование после обновления данных об уязвимостях. Источниками информации об угрозах являются сами вендоры ПО, а также хорошо зарекомендовавшие себя списки SANS и OVAL.

Обеспечивается поддержка всех популярных ОС для рабочих станций и серверов (Windows, macOS, дистрибутивы Linux и Unix), а также iOS и Android для смартфонов. GFI LanGuard позволяет установить отдельные пары «логин-пароль» для доступа, а также файл ключа для связи по SSH.

LanGuard способен создавать отчёты в соответствии с требованиями PCI DSS, HIPAA, SOX, GLB / GLBA и PSN CoCo. Также можно добавлять собственные шаблоны в планировщик.

Больше сведений о GFI LanGuard можно почерпнуть на сайте разработчика.

Nessus Professional

Компания Tenable — известный разработчик целой серии продуктов для поиска уязвимостей и управления ими. Одним из таких продуктов является сканер уязвимостей Nessus, который уже давно приобрёл хорошую репутацию на рынке.

Nessus Professional предназначен для автоматического поиска известных уязвимостей и ошибок в защите информационных систем. Сканер способен обнаруживать наиболее часто встречающиеся виды брешей и проблем безопасности. Отметим следующие сценарии:

- Поиск и выявление уязвимых версий служб или доменов.

- Обнаружение уязвимостей в различных ИТ-активах, включая сетевые устройства (например, Cisco, Juniper, HP, F5 и SonicWall), MDM-платформы MobileIron и VMware AirWatch, операционные системы (Windows, macOS, Linux) и различные приложения — от небольших утилит для обновления драйверов до сложных офисных пакетов.

- Обнаружение ошибок в конфигурациях.

- Аудит парольной политики, выявление паролей по умолчанию, пустых или слабых паролей.

Рисунок 10. Окно для выбора различных вариантов сканирования в Nessus

Nessus Professional характеризуется следующими особенностями:

- Предварительно настроенные шаблоны сканирования (450 шаблонов, в том числе для выполнения требований различных стандартов по безопасности).

- Группировка обнаруженных уязвимостей по приоритетам.

- Широкие возможности по работе с отчётами и архивными данными.

- Высокоскоростное сканирование с минимальным количеством ложных срабатываний.

- Возможность выявления около 60 000 уязвимостей, которым присвоены идентификаторы CVE ID, а также множества других.

Больше информации о Nessus размещено на сайте разработчика.

Nexpose Vulnerability Scanner

Nexpose Vulnerability Scanner от Rapid7 предлагается в исполнении «on-premise» для локальной установки на территории заказчика. Облачная версия доступна в редакции Rapid7 InsightVM, предлагающей расширенные функциональные возможности за ту же стоимость.

Данный продукт вычисляет показатель реального риска по шкале от 1 до 1000, где оценка CVSS является лишь одной из составляющих, что даёт более полезную информацию. При этом учитываются такие параметры, как значимость узла, срок уязвимости, наличие общедоступных эксплойтов / готовых вредоносных объектов и др. Nexpose предоставляет контекстную бизнес-аналитику, акцентируя внимание на самых значимых рисках для бизнеса, посредством автоматизированной классификации активов и рисков.

Отметим следующие возможности Nexpose:

- Применение различных стратегий с адаптацией под различные задачи и инфраструктуру.

- Интеграция с DHCP Service, VMware и AWS / Azure для понимания динамики среды и обнаружения новых устройств и уязвимостей.

- Доступ к данным из Project Sonar для выявления компонентов инфраструктуры, наиболее подверженных распространённым уязвимостям.

- Создание динамических групп активов с более чем 50 фильтрами.

- Выявление более чем 75 000 уязвимостей.

- Широкий выбор готовых шаблонов отчётов и возможность создания собственных шаблонов с необходимыми параметрами (включая таблицы, диаграммы, сравнения) с большими возможностями импорта.

Функция Adaptive Security позволяет автоматически обнаруживать и оценивать новые устройства и уязвимости в режиме реального времени. В сочетании с подключениями к VMware и AWS, а также интеграцией с исследовательским проектом Sonar сканер Nexpose обеспечивает постоянный мониторинг изменяющейся среды в ИТ-инфраструктуре.

Также Nexpose позволяет проводить аудит политик и конфигураций. Сканер анализирует политики на соответствие требованиям и рекомендациям популярных стандартов. Отчёты об уязвимостях содержат пошаговые инструкции о том, какие действия следует предпринять, чтобы устранить бреши и повысить уровень безопасности.

Рисунок 11. Окно мониторинга в Nexpose Vulnerability Scanner

Nexpose предлагает большие возможности по интеграции, в том числе двусторонней, с инструментом для проведения пентестов Metasploit, а также с другими технологиями и системами безопасности, в том числе посредством OpenAPI: SIEM, межсетевыми экранами, системами управления патчами или системами сервисных запросов (тикетов), комплексами технической поддержки (service desk) и т. д.

Помимо этого Nexpose позволяет решать задачи по соответствию требованиям различных стандартов, в частности — PCI DSS, NERC CIP, FISMA (USGCB / FDCC), HIPAA / HITECH, Top 20 CSC, DISA STIGS, а также стандартов CIS по оценке рисков.

Полная информация о данном сканере расположена на сайте разработчика.

Qualys Vulnerability Management

Особенностью продукта Qualys является разделение процессов сбора и обработки информации:

- информация по уязвимостям собирается либо с помощью сканера (безагентно), который может быть выполнен в виртуальном или «железном» формате, либо с помощью облачных агентов;

- обработка и корреляция информации, поступающей с сенсоров, происходит в облаке Qualys. Таким образом не нагружается локальная инфраструктура и существенно упрощается работа с данными, которые отображаются в интерфейсе в консолидированном и нормализованном виде.

Отдельно стоит отметить, что крупным заказчикам доступна возможность развёртывания облака Qualys в локальной сети.

Облачные агенты Qualys обеспечивают непрерывный сбор данных и их передачу на облачную платформу, которая является своего рода аналитическим центром, где информация коррелируется и распределяется по приоритетам для обеспечения видимости всего того, что происходит на конечных точках и в сети компании, в режиме реального времени.

Рисунок 12. Окно мониторинга уязвимостей и ИТ-активов в Qualys Vulnerability Management

Также заслуживают упоминания следующие возможности платформы:

- Инвентаризация всей ИТ-инфраструктуры, включая обнаружение и классификацию активов, проверку типа лицензий ПО (коммерческие / с открытым исходным кодом) и цикла поддержки (End of Life / End of Support).

- Поиск уязвимостей и критических ошибок в конфигурациях в соответствии с критериями CIS, VMware, Microsoft, Qualys, NIST, DISA по активам с возможностью исправления конфигураций.

- Автоматическая приоритизация угроз на основе информации о реальных атаках злоумышленников, а также данных киберразведки (Threat Intelligence).

- Инвентаризация цифровых сертификатов SSL / TLS.

- Соблюдение требований PCI DSS.

- Защита конечных узлов от атак с возможностью расследования инцидентов и поиска следов компрометации (EDR).

- Мониторинг целостности файлов.

- Проверка на наличие уязвимостей на протяжении всего цикла разработки.

- Защита веб-приложений с применением виртуальных патчей.

- Сканирование контейнеров на всех этапах.

- Пассивное сканирование сетевого трафика и выявление аномалий.

- Собственный патч-менеджмент для ОС и приложений.

- Сканирование облачных аккаунтов и сред Azure, AWS, GCP.

- Сканирование внешнего периметра из дата-центра Qualys.

- Анализ безопасности сетей АСУ ТП.

- Открытый документированный API для интеграции с CMDB, NAC, WAF, SIEM, Service Desk, Skybox, R-Vision и другими системами.

Больше сведений о данном сканере можно почерпнуть на сайте производителя.

Tenable.io

В отличие от Nessus Professional другой продукт того же вендора — Tenable.io — имеет только облачное исполнение. В части функциональных возможностей есть сходство с Nessus. Тем не менее Tenable.io вполне самодостаточен, особенно в части управления всеми данными об активах и уязвимостях. Продукт предлагает следующие возможности:

- Получение оперативных данных об ИТ-активах за счёт сканирования, использования агентов, пассивного мониторинга, облачных коннекторов и интеграции с базами данных управления конфигурациями (CMDB).

- Комбинирование сведений об уязвимостях с киберразведкой (Threat Intelligence) и исследованием данных (Data Science) для более простой оценки рисков и понимания того, какие уязвимости следует исправлять в первую очередь.

- Группировка обнаруженных уязвимостей по приоритетам.

- Широкие возможности по работе с отчётами и архивными данными.

- Высокоскоростное сканирование с минимальным количеством ложных срабатываний.

- База Tenable.io содержит данные о порядка 60 000 уязвимостей.

В лицензию Tenable.io также входит безлимитное количество сканеров Nessus Professional.

Рисунок 13. Окно мониторинга уязвимостей в Tenable.io

Образно говоря, Tenable.io представляет собой разноплановый набор сенсоров, который автоматически собирает и анализирует данные о безопасности и уязвимостях, тем самым показывая полную информацию об атаке для любого актива на любой вычислительной платформе.

Также в компании Tenable есть несколько смежных продуктов, построенных на платформе Tenable.io, например специализированный инструмент для проведения сканирования в соответствии с требованиями PCI DSS, сканер для обнаружения уязвимостей в контейнерах, средство проверки веб-приложений и сервисов.

Ранее мы уже рассматривали разработки этого вендора в статье «Обзор продуктов Tenable для анализа защищённости корпоративной инфраструктуры». Также полная информация о данном сканере размещена на сайте разработчика.

Tripwire IP360

Tripwire IP360 позиционируется как продукт корпоративного уровня («enterprise») для управления уязвимостями и рисками. Сканер построен на модульной архитектуре, что позволяет легко масштабировать данную систему. Возможна поставка версий для локального (on-premise), облачного или гибридного развёртывания. Также IP360 позволяет размещать на узлах агенты для более эффективного мониторинга сети и выявления уязвимостей.

Помимо этого сканер обладает следующими возможностями:

- Проведение инвентаризации в сети для выявления и идентификации всех ИТ-активов, включая локальные, облачные и контейнерные.

- Отслеживание изменений в активах.

- Ранжирование уязвимостей на основе их степени воздействия и возраста.

- Управление временем запуска сканирования через планировщик.

- Аудит безопасности в контейнерных средах с поддержкой инструментальных средств DevOps.

- Централизованное управление через веб-интерфейс для администрирования, настройки, получения отчётов, распоряжения задачами.

Рисунок 14. Окно процесса сканирования в IP360

IP360 поставляется в виде программного или аппаратного обеспечения, причём для увеличения производительности и надёжности работы системы возможна её установка в кластере. Сканер также доступен на торговых площадках AWS и Azurе.

Tripwire IP360 предоставляет возможности интеграции со сторонними системами, такими как комплексы технической поддержки (helpdesk / service desk), решения по управлению активами, SIEM, IDS / IPS и другие средства обеспечения информационной безопасности, посредством API-модуля.

Больше сведений о Tripwire IP360 можно получить на сайте разработчика.

Vulnerability Control

Система Skybox Vulnerability Control позволяет автоматизировать различные процессы управления уязвимостями на единой платформе. Продукт способен собирать данные из различных систем с учётом особенностей сети и выявлять наиболее опасные угрозы.

Vulnerability Control обладает следующими возможностями:

Анализ данных из систем инвентаризации и патч-менеджмента, а также ряда других позволяет собирать сведения в недоступных для сканирования областях.

Получение сведений об уязвимостях из различных источников, таких как сетевые устройства, IPS / IDS, публичные и частные облака (Amazon Web Services, Microsoft Azure, Cisco ACI и VMware NSX), средства безопасности конечных точек (EDR), комплексы патч-менеджмента, системы управления конфигурацией баз данных (CMDB), сканеры уязвимостей и приложений, веб-сканеры.

Проведение имитации атак на динамической модели сети для выявления уязвимостей, которые доступны для эксплуатации на критически важных активах. Также это позволяет понять эффективность текущих настроек компонентов сети.

Функция моделирования сети позволяет определять альтернативные методы борьбы с угрозами, включая изменения правил доступа или сигнатур систем предотвращения вторжений (IPS).

Использование скоринговой модели, учитывающей различные критерии (уязвимости, активы, бизнес-сегменты), в том числе уникальные параметры и атрибуты, применяемые в конкретной инфраструктуре.

Выявление очерёдности установки патчей и других компенсирующих мер по устранению уязвимостей на основе уровня угроз и ранжирования их по степени опасности.

Рисунок 15. Окно с информацией об уязвимостях в Skybox Vulnerability Control

Vulnerability Control реализует гибкий подход к анализу уязвимостей, позволяющий лучше понять возможные последствия. Помимо основных данных собираются разнообразные дополнительные сведения: настройки и условия использования ОС и других приложений, материалы из национальной базы данных уязвимостей США (NVD), CVSS, бюллетени поставщиков, итоги анализа брешей и рисков из других источников (IBM X-Force, прочие сканеры уязвимостей и т. д.), история изменений уязвимости в зависимости от степени серьёзности, эксплуатации, доступных патчей, обновлений и т. д.

Skybox Vulnerability Control может интегрироваться с более чем 140 различными ИТ- и ИБ-системами, такими как инструменты поиска уязвимостей, сетевые устройства, ОС, средства сетевой защиты, SIEM и другие.

Более подробная информация о продукте находится на сайте разработчика.

Обзор сканеров уязвимостей с открытым исходным кодом

Помимо рынка с коммерческими проприетарными версиями продуктов есть также небольшая ниша сканеров с открытым исходным кодом (Open Source). Они являются полностью бесплатными для пользователей при соблюдении требований лицензии.

Наиболее заметными представителями данного сектора являются инструменты Nikto и OpenVAS, которые мы и рассмотрим далее.

Nikto

Сканер уязвимостей Nikto распространяется по лицензии GNU General Public License (GNU GPL). Отличительной особенностью данного инструмента является отсутствие графического интерфейса. Управление сканером осуществляется через интерфейс командной строки.

Nikto позволяет выполнять комплексное сканирование на веб-серверах, охватывая более 6700 потенциально опасных файлов и программ. Сканер проверяет устаревшие версии серверов (1250 единиц) и ищет проблемы, связанные с конкретными версиями (270 единиц), а также проверяет элементы конфигурации, такие как наличие нескольких файлов индекса или параметры HTTP-сервера, и пытается идентифицировать установленные веб-серверы и программное обеспечение. Компоненты Nikto и плагины часто обновляются; новые их версии могут устанавливаться автоматически. Также обеспечивается поддержка методов LibWhisker anti-IDS на случай проверки IDS-системы.

Рисунок 16. Окно с интерфейсом командной строки Nikto с результатами проверки

Отметим следующие возможности сканера:

- Проверка на наличие устаревших серверных компонентов.

- Самостоятельное создание шаблонов отчётов.

- Сканирование нескольких портов на сервере или нескольких серверах с помощью файла ввода (input file).

- Определение установленного программного обеспечения с помощью заголовков, значков (favicons) и файлов.

- Возможность аутентификации хостов с помощью Basic и NTLM.

- Поиск поддоменов.

- Установление имён пользователей Apache и cgiwrap.

- Проверка паролей на стойкость и выявление паролей по умолчанию.

- Возможность интеграции с Metasploit.

Более подробная информация о Nikto находится на сайте разработчика.

OpenVAS

Этот сканер уязвимостей с открытым кодом является разработкой компании Greenbone, которая постоянно его дорабатывает и поддерживает с 2009 г. OpenVAS тоже доступен по лицензии GNU General Public License (GNU GPL).

OpenVAS позволяет осуществлять тестирование с аутентификационными данными и без них, проводить анализ различных высокоуровневых и низкоуровневых сетевых и промышленных протоколов, настройку производительности для крупномасштабного сканирования; имеется широкофункциональный внутренний язык программирования для реализации любого типа тестирования уязвимостей.

OpenVAS реализует активный мониторинг: сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки, получает доступ к консоли управления и выполняет там команды. Далее сканер анализирует собранные данные и делает выводы о наличии каких-либо брешей, чаще всего обусловленных наличием на узле необновлённого или небезопасно настроенного ПО.

Сканер использует большую ежедневно пополняемую базу уязвимостей (более 50 000), а также подключение к базе CVE, описывающей известные проблемы безопасности.

Рисунок 17. Окно со списком задач для поиска уязвимостей в OpenVAS

Greenbone разрабатывает OpenVAS как часть своего коммерческого семейства продуктов для управления уязвимостями Greenbone Security Manager (GSM). OpenVAS — это один из элементов более крупной архитектуры. В сочетании с дополнительными модулями с открытым исходным кодом он образует решение Greenbone Vulnerability Management.

Более подробная информация о сканере находится на сайте разработчика.

Выводы

Рассмотренные сканеры уязвимостей, как российские, так и зарубежные, обладают некоторыми сходствами — в частности, поддерживают большинство популярных операционных систем, умеют проводить инвентаризацию ИТ-ресурсов и сканирование сетевых портов, сервисов и веб-приложений, выявляют недостаточно стойкие и установленные по умолчанию пароли, ведут поиск уязвимостей с использованием баз cve.mitre.org и стандарта OVAL, решают задачи по соответствию требованиям стандарта PCI DSS, а также обеспечивают интеграцию с SIEM.

Тем не менее стоит отметить различия между зарубежными и отечественными продуктами: например, российские сканеры дополнительно обеспечивают поиск уязвимостей из Банка данных угроз безопасности информации ФСТЭК России, имеют сертификаты соответствия требованиям отечественного регулятора, позволяют проверять некоторые средства защиты и не поставляются в качестве облачного сервиса.

В свою очередь, зарубежные системы дают возможность обеспечивать защиту конечных точек за счёт использования локальных агентов и облачной платформы. Этот вариант помимо прочего позволяет лучше и оперативнее отслеживать изменения в ИТ-инфраструктуре и вовремя реагировать на новые уязвимости или атаки: ведь при такой схеме узлы сети начинают играть роль сетевых сканеров для мониторинга трафика. Также зарубежные продукты предлагают больше возможностей для интеграции со сторонними системами, такими как IDS / IPS, межсетевые экраны, средства патч-менеджмента, комплексы технической поддержки (service desk) или инструменты для пентестов.

Что касается продуктов с открытым исходным кодом, то нужно сказать, что они также предлагают достаточные для выявления уязвимостей функции, но при этом приходится мириться с не очень удобным интерфейсом и некоторыми ограничениями в части возможностей.

По итогам хочется сказать, что представленные в обзоре сканеры позволят при регулярном их использовании своевременно обнаруживать уязвимости и недостатки в безопасности ИТ-инфраструктуры. Но необходимо отметить, что данный класс средств защиты стремительно развивается и постепенно сканеры превращаются в более масштабные системы, решающие большее количество задач.

Угрозы безопасности локальных вычислительных сетей

Локальная сеть (LOCAL AREA NETWORK-LAN) -набор компьютеров (часто называемых рабочими станциями (Workstation)), серверов, сетевых принтеров, коммутаторов (Switch), маршрутизаторов (Router), точек доступа (Access Point), другого оборудования, а также соединяющих их кабелей, обычно расположенных на относительно небольшой территории или в небольшой группе зданий (учебный класс, квартира, офис, университет, дом, фирма, предприятие) [1].

Компьютерные сети сегодня являются привычным инструментом коммуникаций, информационного обмена и выполнения вычислений. Именно поэтому очень важно быть уверенным в защищённости локальной сети и вовремя выявить возможные угрозы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для выбора наиболее экономичных средств обеспечения безопасности.

Угрозы безопасности информации локальных вычислительных сетей можно разделить на две большие группы:

I. Технические угрозы:

1. Ошибки в программном обеспечении.

2. Различные DoS- и DDoS-атаки.

3. Компьютерные вирусы, черви, троянские кони.

4. Анализаторы протоколов и прослушивающие программы («снифферы»).

5. Технические средства съема информации.

II. Человеческий фактор:

1. Уволенные или недовольные сотрудники.

2. Промышленный шпионаж.

3. Халатность.

4. Низкая квалификация.

Рассмотрим каждую угрозу и способы защиты от них подробнее.

Ошибки в программном обеспечении — самое узкое место любой сети. Источниками ошибок в программном обеспечении являются специалисты — конкретные люди с их индивидуальными особенностями, квалификацией, талантом и опытом. Большинство ошибок не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов. Такие уязвимости устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких обновлений является необходимым условием безопасности сети.

Различные DoS- и DDoS-атаки. Denial Of Service (отказ в обслуживании) — особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS-атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Защита от DoS — атак должна опираться на межсетевой экран. При этом важна правильная настройка работы всех компонентов, которая возможна лишь с участием квалифицированного специалиста области информационной безопасности. Проведение мониторинга и анализа трафика позволит своевременно обнаружить угрозы, принять необходимые меры. Более надежная защита от DDoS — атак достигается с помощью выделенного сервера. Безопасное дисковое пространство надежно хранит данные, которые находятся под контролем экспертов дата-центра. При этом предоставляется круглосуточный доступ к сети.

Существует система очистки трафика как качественная защита DDoS-атак, которая построена на выявлении поддельных пакетов и их блокировке. Легитимные пользователи при этом не ограничиваются в доступе к ресурсам. Система анализирует нормальный входящий и исходящий трафик, строит графики и запоминает адекватную работу. При DDoS-атаке сразу можно заметить аномальные отклонения в построенных кривых. При первых симптомах атаки рекомендуется обратиться к профессиональным сервисам, предоставляющим услугу защиты от таких атак [3].

Компьютерные вирусы, черви, троянские кони. Компьютерный вирус — вид вредоносного программного обеспечения, способный создавать копии самого себя и внедрятся в код других программ, с целью нарушения работы программно-аппаратных комплексов.

В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО. Методов борьбы достаточно много, одним из них является все та же своевременная установка обновлений, установка антивирусного ПО, осуществление контроля задач и сервисов, запускаемых в системе, установить персональный брандмауэр [2].

Анализаторы протоколов и прослушивающие программы («снифферы»). В эту группу входят средства перехвата передаваемых по сети данных. Обычно данные передаются по сети в открытом виде, что позволяет злоумышленнику внутри локальной сети перехватить их. Некоторые протоколы работы с сетью (POP3, FTP) не используют шифрование паролей, что позволяет злоумышленнику перехватить их и использовать самому. При передаче данных по глобальным сетям эта проблема встает наиболее остро. По возможности следует ограничить доступ к сети неавторизированным пользователям и случайным людям [1].

Технические средства съема информации. Сюда можно отнести такие средства, как клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т. д. Данная группа используется в повседневной жизни намного реже вышеперечисленных, так как, кроме наличия спецтехники, требует доступа к сети и ее составляющим.

Уволенные и недовольные сотрудники. Данная группа людей наиболее опасна, так как многие из работающих сотрудников могут иметь разрешенный доступ к конфиденциальной информации. Особенную группу составляют системные администраторы, зачастую недовольные своим материальным положением или несогласные с увольнением, они оставляют «черные ходы» для последующей возможности злонамеренного использования ресурсов, похищения конфиденциальной информации и т. д. Защита от них может осуществляться на физическом уровне и с помощью нормативно-правовых мер [4].

Промышленный шпионаж — форма недобросовестной конкуренции, при которой осуществляется незаконное получение, использование, разглашение информации, составляющей коммерческую, служебную или иную охраняемую законом тайну с целью получения преимуществ при осуществлении предпринимательской деятельности, а равно получения материальной выгоды. Защититься от него достаточно сложно. В основном защита осуществляется с помощью охранной системы.

Халатность — неисполнение или ненадлежащее исполнение должностным лицом своих обязанностей вследствие недобросовестного или небрежного отношения к работе.

В результате ошибок из-за халатности, злоумышленник может получить доступ в защищённую сеть. Борьба с халатностью ведётся на законодательном уровне. Существует множество нормативно-правовых актов, которые предусматривают меры наказания за подобное нарушение.

Низкая квалификация. Низкая грамотность сотрудников в работе локальных сетей может приводить к ряду ошибок. Такой сотрудник не может определить, какая информация является конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один — обучение пользователей, создание соответствующих документов и повышение квалификации [4].

Вышеперечисленные угрозы составляют неполный перечень угроз безопасности локальных сетей, и могут дополняться. Однако знание основных угроз и методов борьбы с ними позволит обезопасить локальную вычислительную сеть от нежелательных воздействий, а также принять все необходимые меры по их устранению.

Литература:

1. В. Г. Олифер, Н. А. Олифер. Компьютерные сети. Принципы, технологии, протоколы. — СПб: Питер, 2000.

2. Касперский Е. Компьютерные вирусы, 2003. — Электронная энциклопедия. — Режим доступа к энциклопедии: www.viruslist.com/viruslistbooks.html.

3. Лужнов Е. DDoS атаки, методы противодействия// Лаборатория Касперского.

4. Информационно-психологическая безопасность: основные понятия / Г. М. Зараковский., Г. Л. Смолян // Психология и безопасность организаций: Сб. науч. тр. / Под ред. А. В. Брушлинского и В. Е. Лепского. — М., 1997.

Методика анализа защищенности информационных систем — GlobalTrust Solutions

Понятие защищенности информационных систем

Защищенность является одним из важнейших показателей эффективности функционирования ИС, наряду с такими показателями как надежность, отказоустойчивость, производительность и т. п. Под защищенностью ИС обычно понимается степень адекватности реализованных в ней механизмов защиты информации существующим в данной среде функционирования рискам, связанным с осуществлением угроз безопасности, нарушающих такие свойства информации, как конфиденциальность, целостность и доступность.

Типовая методика включает использование следующих методов:

- Изучение исходных данных по ИС

- Оценка рисков, связанных с осуществлением угроз безопасности в отношении ресурсов ИС

- Анализ механизмов безопасности организационного уровня, политики безопасности организации и организационно-распорядительной документации по обеспечению режима информационной безопасности и оценка их соответствия требованиям существующих нормативных документов, а также их адекватности существующим рискам

- Ручной анализ конфигурационных файлов маршрутизаторов, МЭ и прокси-серверов, осуществляющих управление межсетевыми взаимодействиями, почтовых и DNS серверов, а также других критических элементов сетевой инфраструктуры

- Сканирование внешних сетевых адресов ЛВС из сети Интернет

- Сканирование ресурсов ЛВС изнутри

- Анализ конфигурации серверов и рабочих станций ЛВС при помощи специализированных программных агентов

Перечисленные методы исследования предполагают использование как активного, так и пассивного тестирования системы защиты. Активное тестирование системы защиты заключается в эмуляции действий потенциального злоумышленника по преодолению механизмов защиты. Пассивное тестирование предполагает анализ конфигурации ОС и приложений по шаблонам с использованием списков проверки. Тестирование может производиться вручную, либо с использованием специализированных программных средств.

Последовательность мероприятий по анализу защищенности

Анализ защищенности ИС в общем случае включает в себя следующие этапы работы:

- Инициирование и планирование

- Определение области и границ аудита

- Формирование общего описания объекта аудита

- Планирование мероприятий по анализу защищенности

- Подготовка опросных листов

- Выбор и настройка инструментальных средств

- Обследование, документирование и сбор информации

- Инвентаризация ИТ-активов (информации, программного обеспечения, оборудования, персонала, помещений)

- Описание бизнес процессов и их зависимости от ИТ-активов

- Описание структуры корпоративной сети, комплекса программно-технический средств и средств защиты информации

- Идентификация угроз информационной безопасности, формирование модели угроз

- Анализ полученных данных и уязвимостей

- Оценка эффективности, надежности и полноты существующих механизмов контроля информационной безопасности

- Идентификация и анализ организационных уязвимостей информационной безопасности:

- Сбор и анализ документации по информационной безопасности, процессов и процедур обеспечения информационной безопасности

- Интервьюирование специалистов Заказчика

- Сканирование внешнего периметра корпоративной сети

- Сканирование и анализ защищенности внутренней ИТ-инфраструктуры и бизнес-приложений

- Выработка рекомендаций

- Рекомендации по устранению организационных уязвимостей

- Рекомендации по устранению уязвимостей внешнего периметра сети

- Рекомендации по устранению уязвимостей внутренней ИТ-инфраструктуры

- Подготовка отчетных документов

Структура отчета по результатам анализа защищенности

Отчет по результатам анализа защищенности ИС включает в себя следующие разделы:

- Введение

- Общие описание объекта обследования

- Назначение и основные функции системы

- Группы задач, решаемых в системе

- Классификация пользователей системы

- Организационная структура обслуживающего персонала

- Структура и состав комплекса программно-технических средств

- ЛВС

- Серверы

- Рабочие станции

- Линии связи и активное сетевое оборудование

- Виды информационных ресурсов, хранимых и обрабатываемых в системе

- Характеристика каналов взаимодействия с другими системами и точек входа

- Результаты анализа организационных уязвимостей

- Результаты анализа защищенности внешнего периметра сети

- Сканирование портов

- Идентификация сетевых сервисов

- Анализ сетевых сервисов

- Взлом паролей HTTP, POP3 и прочих сетевых сервисов

- Анализ конфигурации внешнего маршрутизатора, МЭ, активного сетевого оборудования и средств защиты периметра сети

- Анализ топологии ЛВС

- Результаты анализа защищенности внутренней ИТ-инфраструктуры

- Анализ защищенности серверов и рабочих станций

- Углубленный анализ параметров защищенности операционных систем

- Внутреннее сканирование ЛВС

- Рекомендации по устранению обнаруженных недостатков и повышению уровня защищенности

- Рекомендации по устранению организационных уязвимостей

- Рекомендации по устранению уязвимостей внешнего периметра сети

- Рекомендации по устранению уязвимостей внутренней ИТ-инфраструктуры

- Выводы

- Приложения

- Заполненные опросные листы

- Отчеты сетевых сканеров безопасности

- Отчеты хостовых средств анализа защищенности

Тестирование системы защиты по методу «черного» и «белого» ящика

Тестирование системы защиты ИС проводится с целью проверки эффективности используемых в ней механизмов защиты, их устойчивости в отношении возможных атак, а также с целью поиска уязвимостей в защите. Традиционно используются два основных метода тестирования:

- тестирование по методу «черного ящика»

- тестирование по методу «белого ящика»

Тестирование по методу «черного ящика» предполагает отсутствие у тестирующей стороны каких-либо специальных знаний о конфигурации и внутренней структуре объекта испытаний. При этом против объекта испытаний реализуются все известные типы атак и проверяется устойчивость системы защиты в отношении этих атак. Используемые методы тестирования имитируют действия потенциальных злоумышленников, пытающихся взломать систему защиты. Основным средством тестирования в данном случае являются сетевые сканеры, располагающие базами данных известных уязвимостей.

Метод «белого ящика» предполагает составление программы тестирования на основании знаний о структуре и конфигурации объекта испытаний. В ходе тестирования проверяется наличие и работоспособность механизмов безопасности, соответствие состава и конфигурации системы защиты требованиям безопасности и существующим рисками. Выводы о наличие уязвимостей делаются на основании анализа конфигурации используемых средств защиты и системного ПО, а затем проверяются на практике. Основным инструментом анализа в данном случае являются программные агенты средств анализа защищенности системного уровня, рассматриваемые ниже.

Анализ защищенности внешнего периметра корпоративной сети

Целью аудита внешнего периметра корпоративной сети является оценка уровня защищенности ИС организации от атак со стороны сети Интернет, оценка степени критичности выявленных уязвимостей и возможностей по осуществлению атак, а также выработка рекомендаций по ликвидации обнаруженных уязвимостей.

Анализ производится путем эмуляции действий потенциального злоумышленника по проникновению в корпоративную сеть (Penetration test) с целью нарушения ее функционирования, внедрения вредоносного ПО, кражи конфиденциальной информации и выполнения других деструктивных действий. Производится также анализ конфигурации средств защиты периметра сети.

При выполнении проверок используется богатый арсенал современных инструментальных средств сетевого сканирования, специализированные средства анализа веб сайтов и сетевых приложений, программы, реализующие конкретные методы взлома (exploits), средства подбора паролей, а также ручные проверки. Используемые источники информации, включающие в себя SANS Top20, CVE, CERT, BugTraq, Microsoft Bulletins, CIS Security Benchmarks и др., позволяют гарантировать надежную идентификацию всех известных уязвимостей.

Проверочные мероприятия включают в себя:

- Проверка на возможность проникновения в локальную сеть компании, похищения и порчи данных

- Обследование доступных из Интернет сетевых сервисов (в том числе электронной почты, сервисов мгновенных сообщений, p2p и др.)

- Проверка межсетевых экранов на начилие уязвимостей

- Обследование Web и Почтового серверов

В случае обнаружения уязвимостей, предоставляются документальные свидетельства возможности компрометации, искажения, уничтожения критичной информации в предоставленных для исследования Интернет-ресурсах.

Сканирование включает более 1000 тестов для ОС UNIX, Windows и активного сетевого оборудования. Некоторые тесты называются «сбор информации» и проводятся для того, чтобы показать, что постороннее лицо может узнать об исследуемом компьютере. Остальные тесты проверяют уязвимость систем, путем сканирования на наличие известных «дыр». Каждый компьютер сканируется на наличие открытых портов и запущенных сервисов. Сканирование не наносит вреда, так как «разрушительные» действия не предпринимаются. Риск минимизируется, избегается перегрузка сети или превышение максимума пропускной способности.

При анализе конфигурации средств защиты внешнего периметра ЛВС и управления межсетевыми взаимодействиями особое внимание обращается на следующие аспекты, определяемые их конфигурацией:

- настройка правил разграничения доступа (правил фильрации сетевых пакетов) на МЭ и маршрутизаторах

- используемые схемы и настройка параметров аутентификации

- настройка параметров системы регистрации событий

- использование механизмов, обеспечивающих сокрытие топологии защищаемой сети, включающих в себя трансляцию сетевых адресов (NAT), маскарадинг и использование системы split DNS

- настройка механизмов оповещения об атаках и реагирования

- наличие и работоспособность средств контроля целостности

- версии используемого ПО и наличие установленных пакетов программных коррекций

Отчет по результатам работы содержит общую оценку уровня защищенности корпоративной сети от внешних сетевых атак, подробное описание обнаруженных уязвимостей по каждому IP-адресу, а также рекомендации по ликвидации уязвимостей и совершенствованию защиты.

Анализ защищенности внутренней ИТ-инфраструктуры

Целью анализа защищенности внутренней ИТ-инфраструктуры является выявление уязвимостей корпоративной сети, делающих возможным реализацию сетевых атак на информационные ресурсы и ИТ инфраструктуру Заказчика со стороны внутренних злоумышленников, оценка степени критичности выявленных уязвимостей и возможностей по осуществлению атак, а также выработка рекомендаций по ликвидации обнаруженных уязвимостей.

Анализ защищенности внутренних сетевых хостов, в отличие от анализа защищенности внешнего сетевого периметра, включает в себя помимо внешних, также и внутренние проверки хостов и установленных на них приложений.

Внутренние проверки включают в себя анализ конфигурации операционных систем и приложений по спискам проверки на соответствие техническим стандартам и рекомендациям производителей, аудит паролей и прочие проверки, определяемые спецификой конкретных систем.