Кто такие хакеры? Типы кибератак и взлома

Часто используемое определение взлома компьютера — это получение несанкционированного доступа к цифровым устройствам и сетям через учетную запись или компьютерную систему. Взлом компьютера (или взлом телефона) не всегда является вредоносным действием, но чаще всего он связан с незаконной деятельностью и хищением данных киберпреступниками.

Взлом компьютера связан с использованием таких устройств, как компьютеры, смартфоны, планшеты и сети не по назначению, с целью нанесения ущерба или повреждения систем, сбора информации о пользователях, кражи данных и документов или нарушения деятельности, связанной с данными.

Как правило, хакера представляют как одинокого программиста, имеющего превосходные навыки в кодировании и модификации компьютерного программного обеспечения и аппаратных систем. Но это представление не охватывает истинную техническую природу взлома. Хакеры становятся все более изощренными в использовании скрытых методов кибератак, которые остаются полностью незамеченными для ПО, обеспечивающего информационную безопасность, и ИТ-отделов.

Как следствие, взломы в современном мире — это гораздо больше, чем просто проблемный подросток, сидящий за компьютером в своей комнате. Это многомиллиардная отрасль с чрезвычайно сложными и успешными методами.

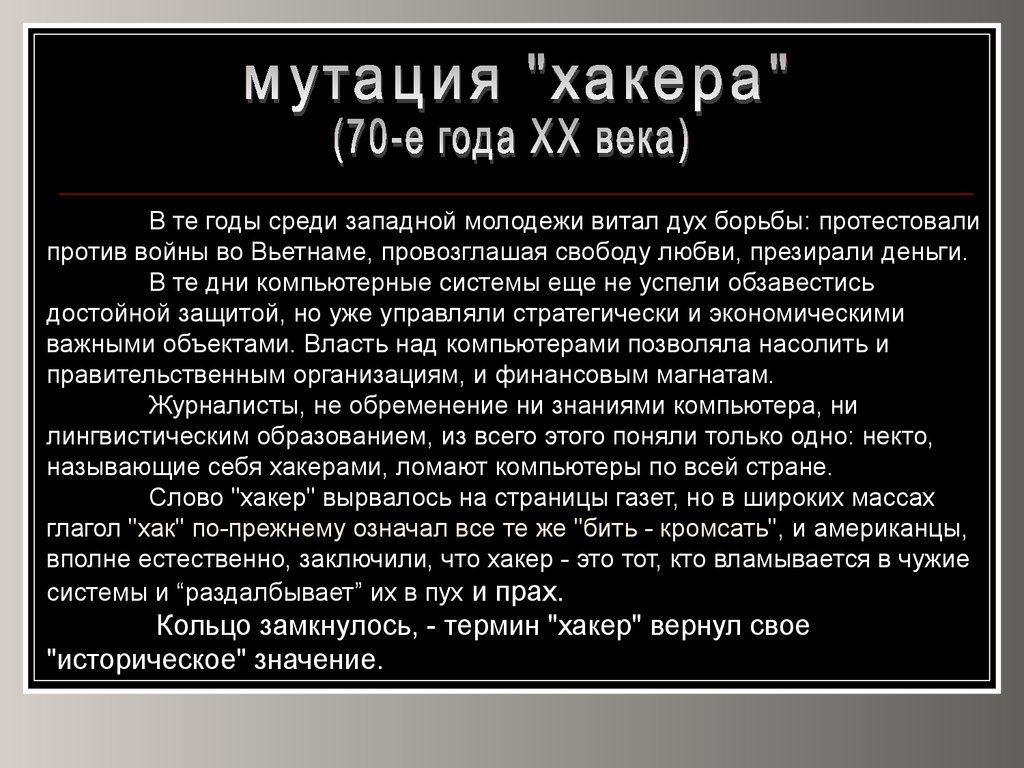

Выражение «взлом компьютеров» стали использовать как термин впервые в 70-х, но более популярным оно стало в течение следующего десятилетия. Статья в издании Psychology Today 1980 г. под заголовком «Откровения хакера» (The Hacker Papers) повествует о зависимости от использования компьютера. Два года спустя вышло два фильма — Tron и WarGames, в которых перед главными героями стояла задача взломать компьютерную систему, в результате чего концепт взлома вошел в широкую аудиторию и стал потенциальной угрозой национальной безопасности.

Конечно же, в этом году группа подростков взломала компьютерные системы крупных организаций, таких как Los Alamos National Laboratory, Security Pacific Bank и Sloan-Kettering Cancer Center. Посвященная этому статья Newsweek стала первой публикацией, в которой слово «хакер» использовалось в негативном контексте, который оно имеет сейчас.

Посвященная этому статья Newsweek стала первой публикацией, в которой слово «хакер» использовалось в негативном контексте, который оно имеет сейчас.

Это событие также привело к тому, что Конгресс принял несколько законопроектов о преступлениях, связанных с компьютерами, но это не остановило несколько крупных атак на корпоративные и правительственные системы. Конечно, концепт взлома стал еще известнее с популяризацией общедоступного Интернета, что привело к значительному количеству возможностей и более прибыльным вознаграждениям за взлом. Методы взлома все больше развивались и усложнялись, появлялись все новые виды взломов и все больше хакеров.

Как правило, существует четыре ключевых фактора, побуждающих злоумышленников взламывать веб-сайты или системы: (1) финансовая выгода путем кражи данных кредитной карты или введения финансовых сервисов в заблуждение, (2) корпоративный шпионаж, (3) получение известности или уважения за хакерский талант и (4) взлом по государственному заказу, направленный на кражу деловой информации и национальной разведки. Кроме того, есть политически мотивированные хакеры или хактивисты, которые стремятся привлечь внимание общественности путем слива конфиденциальной информации. Среди них, например, Anonymous, LulzSec и WikiLeaks.

Кроме того, есть политически мотивированные хакеры или хактивисты, которые стремятся привлечь внимание общественности путем слива конфиденциальной информации. Среди них, например, Anonymous, LulzSec и WikiLeaks.

Среди некоторых из наиболее распространенных типов хакеров, которые вовлечены в такую активность, встречаются:

Черные хакеры

Черные хакеры — «плохие ребята» в хакерских кругах. Они стараются обнаружить уязвимости в компьютерных системах и программном обеспечении, чтобы использовать их для получения финансовой выгоды или в более злонамеренных целях, таких как получение репутации, корпоративный шпионаж или в рамках национальной кампании по взлому.

Действия этих лиц могут нанести значительный ущерб как пользователям компьютеров, так и организациям, в которых они работают. Они могут украсть конфиденциальную личную информацию, взломать компьютерные и финансовые системы, а также изменить или убрать функциональность веб-сайтов и критически важных сетей.

Белые хакеры

Белые хакеры считаются «хорошими ребятами», которые пытаются бороться с черными хакерами путем упреждающего взлома. Они используют свои технические навыки, чтобы взламывать системы для оценки и тестирования уровня сетевой безопасности, что также известно как этический взлом. Это помогает выявить уязвимости в системах до того, как черные хакеры смогут их обнаружить и использовать.

Методы использования белых хакеров аналогичны или даже идентичны методам использования черных хакеров, но их нанимают организации для тестирования и обнаружения потенциальных уязвимостей в их средствах защиты.

Серые хакеры

Серые хакеры находятся где-то между хорошими и плохими ребятами. В отличие от черных хакеров они пытаются нарушить стандарты и принципы, но не намерены наносить вред или получать финансовую выгоду. Их действия, как правило, выполняются для общего блага. Например, они могут использовать уязвимость, чтобы повысить осведомленность о том, что она существует, но в отличие от белых хакеров, они делают это публично. Это предупреждает злоумышленников о наличии уязвимости.

Это предупреждает злоумышленников о наличии уязвимости.

Интеллектуальные устройства

Интеллектуальные устройства, такие как смартфоны, являются выгодными мишенями для хакеров. Устройства Android, в частности, имеют более открытый и непоследовательный процесс разработки ПО, чем устройства Apple, что подвергает их риску кражи или повреждения данных. Однако хакеры все чаще ориентируются на миллионы устройств, подключенных к Интернету вещей (IoT).

Веб-камеры

Встроенные в компьютеры веб-камеры являются распространенной мишенью для взлома, главным образом потому, что их взлом является простым процессом. Хакеры обычно получают доступ к компьютеру с помощью программы-трояна с удаленным доступом во вредоносном ПО rootkit, что позволяет им не только шпионить за пользователями, но и читать их сообщения, просматривать их действия в Интернете, делать снимки экрана и взламывать веб-камеру.

Маршрутизаторы

Маршрутизаторы взлома позволяют злоумышленнику получить доступ к отправляемым и получаемым данным и сетям, к которым он получает доступ. Хакеры также могут взломать маршрутизатор для выполнения более серьезных вредоносных действий, таких как атаки с распределенным отказом обслуживания (DDoS), спуфинг службы имен доменов (DNS) или криптомайнинг.

Хакеры также могут взломать маршрутизатор для выполнения более серьезных вредоносных действий, таких как атаки с распределенным отказом обслуживания (DDoS), спуфинг службы имен доменов (DNS) или криптомайнинг.

Электронная почта

Электронная почта является одной из наиболее распространенных мишеней для кибератак. Она используется для распространения вредоносного ПО и программ-вымогателей, а также в качестве тактики фишинговых атак, которые позволяют злоумышленникам атаковать жертв, используя вредоносные вложения или ссылки.

Джейлбрейк телефонов

Джейлбрейк телефона означает удаление ограничений, наложенных на его операционную систему, чтобы позволить пользователю установить приложения или другое программное обеспечение, не доступное в его официальном магазине приложений. Помимо нарушения лицензионного соглашения конечного пользователя с разработчиком телефона, джейлбрейк может привести к возникновению множества уязвимостей.

Существует несколько ключевых шагов и передовых практик, которым могут следовать организации и пользователи, чтобы ограничить шансы произвести их взлом.

Обновление программного обеспечения

Хакеры постоянно следят за уязвимостями или брешами в системе безопасности, которые не были замечены или исправлены. Поэтому обновление программного обеспечения и операционных систем имеет решающее значение для предотвращения взлома пользователей и организаций. Пользователи должны включить автоматическое обновление и обеспечить постоянную установку последней версии программного обеспечения на всех своих устройствах и программах.

Использование уникальных паролей для разных учетных записей

Наиболее распространенной причиной утечки данных и хакерских атак является слабый пароль или учетные данные, а также плохая практика использования паролей. Крайне важно не только использовать надежные пароли, которые хакеры не могут взломать, но и никогда не использовать один и тот же пароль для разных учетных записей. Использование уникальных паролей имеет решающее значение для снижения эффективности хакеров.

Крайне важно не только использовать надежные пароли, которые хакеры не могут взломать, но и никогда не использовать один и тот же пароль для разных учетных записей. Использование уникальных паролей имеет решающее значение для снижения эффективности хакеров.

HTTPS-шифрование

Поддельные сайты являются еще одним распространенным средством кражи данных, когда хакеры создают мошеннический веб-сайт, который выглядит законным, но фактически крадет учетные данные, которые вводят пользователи. Важно посмотреть на префикс протокола передачи гипертекста (HTTPS) в начале веб-адреса. Например: https://www.fortinet.com.

Игнорирование рекламных или других подозрительных ссылок

Такие рекламные объявления, как всплывающие окна, также широко используются хакерами. При нажатии они приводят пользователя к непреднамеренному скачиванию вредоносного или шпионского ПО на свое устройство. Следует быть осторожным со ссылками и, в частности, никогда не переходить по странным ссылкам в сообщениях электронной почты или социальных сетях. Они могут использоваться хакерами для установки вредоносного ПО на устройство или для привлечения пользователей к поддельным сайтам.

Они могут использоваться хакерами для установки вредоносного ПО на устройство или для привлечения пользователей к поддельным сайтам.

Изменение имени пользователя и пароля по умолчанию на маршрутизаторе и интеллектуальных устройствах

Маршрутизаторы и интеллектуальные устройства поставляются с именами пользователей и паролями по умолчанию. Однако, поскольку провайдеры отправляют миллионы устройств, существует риск того, что учетные данные не являются уникальными, что повышает вероятность их взлома хакерами. Рекомендуется устанавливать уникальное сочетание имени пользователя и пароля для этих типов устройств.

Существуют дополнительные шаги, которые пользователи и организации могут предпринять для защиты себя от угрозы взлома.

Скачивание из первоисточников

Скачивайте приложения или ПО только из надежных организаций и первоисточников. Скачивание файлов из неизвестных источников означает, что пользователи не знают, с чем они имеют дело, и ПО может быть заражено вредоносным ПО, вирусами или программами-троянами.

Установка антивирусного программного обеспечения

Антивирусное программное обеспечение, установленное на устройствах, имеет решающее значение для обнаружения потенциальных вредоносных файлов, активности и злоумышленников. Надежный антивирусный инструмент защищает пользователей и организации от новейшего вредоносного ПО, шпионских программ и вирусов и использует передовые механизмы обнаружения для блокировки и предотвращения новых и развивающихся угроз.

Использование VPN

Использование виртуальной частной сети (VPN) позволяет пользователям безопасно пользоваться Интернетом. Эта программа скрывает ваше местоположение и предотвращает перехват хакерами данных или просмотр активности.

Не выполняйте вход в систему в качестве администратора по умолчанию

«Admin» — одно из наиболее часто используемых ИТ-отделами имен пользователей, и хакеры используют эту информацию для атаки организаций. Вход под этим именем делает вас объектом взлома, поэтому не входите в систему по умолчанию.

Вход под этим именем делает вас объектом взлома, поэтому не входите в систему по умолчанию.

Использование диспетчера паролей

Создание надежных, уникальных паролей — это передовой метод обеспечения безопасности, но их сложно запомнить. Диспетчеры паролей — полезные инструменты, помогающие людям использовать надежные, трудно поддающиеся поиску пароли, не беспокоясь о необходимости их запоминания.

Использование двухфакторной аутентификации

Двухфакторная аутентификация (2FA) позволяет пользователям не полагаться на пароли и дает большую уверенность в том, что лицо, получающее доступ к учетной записи, является тем, за кого оно себя выдает. Когда пользователь входит в свою учетную запись, ему будет предложено предоставить еще одно подтверждение личности, например отпечаток пальца или код, отправленный на устройство.

Новые методы борьбы с фишингом

Пользователи должны понимать методы, которые используются хакерами для взлома. Это особенно касается защиты от нежелательной почты и программ-вымогателей, которые помогают пользователям выявить признаки фишинга или атаки программ-вымогателей.

Это особенно касается защиты от нежелательной почты и программ-вымогателей, которые помогают пользователям выявить признаки фишинга или атаки программ-вымогателей.

Этичный взлом относится к действиям, выполняемым белыми хакерами, которые специализируются на безопасности компьютерных систем. Он включает в себя получение доступа к компьютерным системам и сетям для проверки на наличие потенциальных уязвимостей и последующего устранения выявленных недостатков. Использование этих технических навыков в целях этического взлома является законным при условии, что лицо имеет письменное разрешение от владельца системы или сети, действует в целях защиты конфиденциальности организации и сообщает обо всех обнаруженных недостатках организации и ее поставщикам.

Fortinet защищает организации от взлома с помощью набора передовых решений по информационной безопасности и аналитики угроз. Антивирусная служба Fortinet снижает риск утечки данных, вызванной вредоносным ПО, блокирует новейшие угрозы и защищает организации от атак «нулевого дня». Антивирусное решение Fortinet играет решающую роль в обеспечении безопасности всех направлений атаки и ИТ-сред предприятия: от локальных и облачных систем до Интернета вещей и мобильных устройств.

Антивирусное решение Fortinet играет решающую роль в обеспечении безопасности всех направлений атаки и ИТ-сред предприятия: от локальных и облачных систем до Интернета вещей и мобильных устройств.

Что такое взлом компьютера?

Взлом компьютера — это получение несанкционированного доступа к цифровым устройствам и сетям через учетную запись или компьютерную систему.

Каковы семь типов хакеров?

Существует множество различных типов хакеров, наиболее распространенными из которых являются черные, серые и белые хакеры. Черные хакеры — это злоумышленники или киберпреступники. Белые или этичные хакеры — это те, кто не имеет злого умысла, а серые находятся посередине.

Среди других распространенных типов хакеров также можно выделить синих хакеров, которые совершают вредоносные действия, например с целью мести, красных хакеров, которые занимаются поиском черных хакеров для предотвращения атак, а также зеленых хакеров, которые хотят узнать о методах взлома на форумах.

Другие известные виды хакеров — компьютерные террористы, хактивисты, хакеры, спонсируемые государством или страной, скрипт-кидди, внутренние злоумышленники и известные хакеры.

Какой взлом считается крупнейшим в истории?

Считается, что самым крупным взломом в истории является утечка данных из Yahoo! В атаке 2013 года были раскрыты данные около 3 миллиардов человек, компания сообщила, что ей подвергся каждый клиент Yahoo!.

В какой стране больше всего хакеров?

Считается, что Китай является страной с самым большим количеством опасных хакеров. Большинство крупных хакерских атак, которые произошли в мире, исходили из Китая.

Хакер, кто это?

Хакер (англ. hacker, от to hack — рубить, кромсать) — слово, имеющее несколько значений:

Возникновение хакерской субкультуры тесно связано с пользовательскими группами мини-компьютеров PDP и ранних микрокомпьютеров. Различные значения словаХакер (изначально — кто-либо, делающий мебель при помощи топора):

Исторически сложилось так, что в настоящее время слово часто употребляется именно в последнем значении — «компьютерный злоумышленник». Более того, в кинофильмах хакер обычно подаётся как человек, который способен с ходу «взломать» любую систему, что на самом деле невозможно в принципе. Например, в фильме «Пароль „Рыба-меч“» программист взламывает шифр Вернама — единственную из существующих систем шифрования, для которой теоретически доказанаабсолютная криптографическая стойкость. В последнее время словом «хакер» часто называют всех сетевых взломщиков, создателей компьютерных вирусов и других компьютерных преступников, таких как кардеры, крэкеры, скрипт-кидди. Многие компьютерные взломщики по праву могут называться хакерами, потому как действительно соответствуют всем (или почти всем) вышеперечисленным определениям слова «хакер». Виды хакеровЧасто IT-хакеров классифицируют на разные виды из которых двумя основными являются .  Черными шляпами называют киберпреступников, тогда как белыми шляпами прочих специалистов по информационной безопасности (в частности специалистов, работающих в крупных IT-компаниях) или исследователей IT-систем, не нарушающих закон. В случаях например мелких нарушений законодательства или отсутствия нарушений законодательства, но нарушения внутренних правил какого-либо интернет-сервиса может использоваться термин Grey hat (англ.)русск. (англ. серая шляпа). Термин скрипт-кидди означает взломщика или киберпреступника, использующего чужие наработки (например покупающего их), но не понимающих механизма их реализации и которого к хакерам как правило не относят. Черными шляпами называют киберпреступников, тогда как белыми шляпами прочих специалистов по информационной безопасности (в частности специалистов, работающих в крупных IT-компаниях) или исследователей IT-систем, не нарушающих закон. В случаях например мелких нарушений законодательства или отсутствия нарушений законодательства, но нарушения внутренних правил какого-либо интернет-сервиса может использоваться термин Grey hat (англ.)русск. (англ. серая шляпа). Термин скрипт-кидди означает взломщика или киберпреступника, использующего чужие наработки (например покупающего их), но не понимающих механизма их реализации и которого к хакерам как правило не относят.Ценности хакеровВ среде хакеров принято ценить время своё и других хакеров («не изобретать велосипед»), что, в частности, подразумевает необходимость делиться своими достижениями, создавая свободные и/или открытые программы.Компьютерная безопасность: правовые аспектыВ России, Европе и Америке взлом компьютеров, уничтожение информации, создание и распространение компьютерных вирусов и вредоносных программ преследуется законом. Злостные взломщики согласно международным законам по борьбе с киберпреступностью подлежат экстрадиции подобно военным преступникам. Злостные взломщики согласно международным законам по борьбе с киберпреступностью подлежат экстрадиции подобно военным преступникам.Тем не менее, США в 2013 году первыми в мире учредили боевую награду за особые заслуги солдат, действующих в кибер-пространстве: медаль «Distinguished Warfare Medal».

|

Хакер Определение и значение — Merriam-Webster

взломщик ˈha-kər

1

: взламывающий

2

: человек, не имеющий опыта или навыков в определенной деятельности

теннисный хакер

3

: специалист по программированию и решению проблем с компьютером

4

: человек, который незаконно получает доступ, а иногда и 3 90 03 90 03 информацию в компьютерной системе

- крекер

- Cyberpunk

Просмотреть все синонимы и антонимы в тезаурусе

Примеры предложений

Мы с друзьями играем в гольф уже много лет, но мы все еще просто кучка хакеров . Эксперты компании по безопасности потратили дни, пытаясь выяснить, как хакер мог пройти через брандмауэр

Эксперты компании по безопасности потратили дни, пытаясь выяснить, как хакер мог пройти через брандмауэр

Недавние примеры в Интернете

Позже Шарп представился анонимным хакером , который утверждал, что стоит за инцидентом, работая во внутренней группе, расследовавшей нарушение безопасности.

— Джесс Уэзербед, Грань , 3 февраля 2023 г.

Этот художественный фильм от режиссера Euphoria Сэма Левинсона рассказывает о группе девушек, анонимный хакер в их городе раскрывает все их сообщения и секреты, настраивая всех друг против друга и превращая весь город в хаос.

— Брук Ламантия, Harper’s BAZAAR , 30 января 2023 г. В предупреждении указаны девять технических проблем, которые вместе, по словам CISA, могут привести к hacker , чтобы получить повышенные привилегии пользователя, установить вредоносный код, замаскировать этот код и распространить его на другие избирательные устройства.

— Джон Суэйн, Washington Post , 13 декабря 2022 г.

Деловое издание сообщило, что хакер получил доступ к его платформе онлайн-публикаций и использовал ее для отправки двух расистских и непристойных предупреждений Apple News.

— Джейкоб Карпентер, , Fortune , 28 сентября 2022 г.

9Хакер 0043 получил доступ к видео и другим файлам Grand Theft Auto VI, грядущей крупной игры Rockstar.

— Кевин Коллиер, NBC News , 19 сентября 2022 г.

Затко провел десятилетия в качестве этического хакера , частного исследователя, правительственного советника и руководителя некоторых из самых известных интернет-компаний и государственных учреждений.

В предупреждении указаны девять технических проблем, которые вместе, по словам CISA, могут привести к hacker , чтобы получить повышенные привилегии пользователя, установить вредоносный код, замаскировать этот код и распространить его на другие избирательные устройства.

— Джон Суэйн, Washington Post , 13 декабря 2022 г.

Деловое издание сообщило, что хакер получил доступ к его платформе онлайн-публикаций и использовал ее для отправки двух расистских и непристойных предупреждений Apple News.

— Джейкоб Карпентер, , Fortune , 28 сентября 2022 г.

9Хакер 0043 получил доступ к видео и другим файлам Grand Theft Auto VI, грядущей крупной игры Rockstar.

— Кевин Коллиер, NBC News , 19 сентября 2022 г.

Затко провел десятилетия в качестве этического хакера , частного исследователя, правительственного советника и руководителя некоторых из самых известных интернет-компаний и государственных учреждений. — Ричард Форно, Разговор , 1 сентября 2022 г.

Он защищен, если хакер получит доступ к этим серверам.

— Николь Нгуен, WSJ , 31 июля 2022 г.

Взлом Planned Parenthood затронул 400 000 пациентов В период с 7 по 19 октября хакер получил доступ к сети отделения Planned Parenthood в Лос-Анджелесе и украл данные, относящиеся к 400 000 пациентов.

—Брайан Барретт, 9 лет0043 Wired , 4 декабря 2021 г.

Узнать больше

— Ричард Форно, Разговор , 1 сентября 2022 г.

Он защищен, если хакер получит доступ к этим серверам.

— Николь Нгуен, WSJ , 31 июля 2022 г.

Взлом Planned Parenthood затронул 400 000 пациентов В период с 7 по 19 октября хакер получил доступ к сети отделения Planned Parenthood в Лос-Анджелесе и украл данные, относящиеся к 400 000 пациентов.

—Брайан Барретт, 9 лет0043 Wired , 4 декабря 2021 г.

Узнать больше

Эти примеры предложений автоматически выбираются из различных онлайн-источников новостей, чтобы отразить текущее использование слова «хакер». Мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв.

Мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв.

История слов

Первое известное использование

14 век, в значении, определенном в смысле 1

Путешественник во времени

Первое известное использование хакера было в 14 веке

Посмотреть другие слова из того же века Хакенсак

хакер

взлом

Посмотреть другие записи поблизости

Процитировать эту запись «Хакер».

Словарь Merriam-Webster.com , Merriam-Webster, https://www.merriam-webster.com/dictionary/hacker. По состоянию на 7 марта 2023 г.

По состоянию на 7 марта 2023 г.Copy Citation

Детское определение

хакер

существительное

взломщик ˈhak-ər

1

: один, который взламывает

2

: Лицо, которое неквалифицировано в конкретном упражнении

3

: .

: лицо, незаконно получившее доступ к компьютерной системе

Подробнее от Merriam-Webster о

hackerАнглийский: перевод hacker для говорящих на испанском языке

Britannica English: перевод слова hacker для говорящих на арабском языке

Britannica. com: статья в энциклопедии о hacker

com: статья в энциклопедии о hacker

Последнее обновление: — Обновлены примеры предложений

Подпишитесь на крупнейший словарь Америки и получите тысячи дополнительных определений и расширенный поиск без рекламы!

Merriam-Webster без сокращений

похвальный

См. Определения и примеры »

Получайте ежедневно по электронной почте Слово дня!

Как ты меня только что назвал?

- Перед тем, как мы пошли к ней домой, Ханна сказала нам, что ее тетя флиббертигиббет .

- Оскорбление Бесплатный

Прослушайте слово и напечатайте его. Сколько вы можете получить правильно?

Сколько вы можете получить правильно?

ПРОЙДИТЕ ТЕСТ

Сможете ли вы составить 12 слов из 7 букв?

ИГРАТЬ

Что такое взлом и как работает взлом?

Определение взлома

Взлом — это действие по выявлению и последующему использованию уязвимостей в компьютерной системе или сети, обычно для получения несанкционированного доступа к личным или организационным данным. Взлом не всегда является злонамеренной деятельностью, но этот термин имеет в основном негативный оттенок из-за его связи с киберпреступностью.

Как работает взлом?

Итак, как хакеры взламывают? Хакеры используют различные методы для достижения своих целей. Вот некоторые из наиболее распространенных методов:

Социальная инженерия

w3.org/1999/xhtml»> Социальная инженерия — это метод манипулирования, предназначенный для использования человеческих ошибок для получения доступа к личной информации. Используя фальшивую личность и различные психологические уловки, хакеры могут обманом заставить вас раскрыть личную или финансовую информацию. Для этого они могут полагаться на фишинг, спам по электронной почте или мгновенные сообщения или даже на поддельные веб-сайты.

Взлом паролей

Хакеры используют разные способы для получения паролей. Метод проб и ошибок известен как атака грубой силы, в которой хакеры пытаются угадать все возможные комбинации для получения доступа. Хакеры также могут использовать простые алгоритмы для создания различных комбинаций букв, цифр и символов, чтобы помочь им идентифицировать комбинации паролей. Другой метод известен как атака по словарю, которая представляет собой программу, которая вставляет общие слова в поля пароля, чтобы проверить, работает ли он.

Заражение устройств вредоносным ПО

Хакеры могут проникнуть на устройство пользователя для установки вредоносного ПО. Скорее всего, они нацелятся на потенциальных жертв через электронную почту, мгновенные сообщения и веб-сайты с загружаемым контентом или одноранговые сети.

Использование незащищенных беспроводных сетей

Вместо того, чтобы использовать вредоносный код для проникновения в чей-либо компьютер, хакеры могут просто воспользоваться открытыми беспроводными сетями. Не все защищают свой маршрутизатор, и этим могут воспользоваться хакеры, разъезжающие в поисках открытого незащищенного беспроводного соединения. Это деятельность, известная как вардрайвинг. Как только хакеры подключатся к незащищенной сети, им нужно всего лишь обойти базовую защиту, чтобы получить доступ к устройствам, подключенным к этой сети.

Получение доступа через черный ход

Хакеры могут создавать программы, которые ищут незащищенные пути к сетевым системам и компьютерам. Хакеры могут получить доступ через черный ход, заразив компьютер или систему троянским конем, созданным хакерами для получения и кражи важных данных без ведома жертвы.

Шпионить за электронной почтой

Хакеры могут создавать код, который позволяет им перехватывать и читать электронные письма. Большинство почтовых программ сегодня используют формулы шифрования, что означает, что даже если хакеры перехватят сообщение, они не смогут его прочитать.

Регистрация нажатий клавиш

Некоторые программы позволяют хакерам отслеживать каждое нажатие клавиши пользователем компьютера. После установки на компьютер жертвы программы записывают каждое нажатие клавиши, предоставляя хакеру все необходимое для проникновения в систему или кражи чьей-либо личности.

После установки на компьютер жертвы программы записывают каждое нажатие клавиши, предоставляя хакеру все необходимое для проникновения в систему или кражи чьей-либо личности.

Создание компьютеров-зомби

Компьютер-зомби или бот — это компьютер, который хакер может использовать для рассылки спама или совершения распределенных атак типа «отказ в обслуживании» (DDoS). После того, как жертва запускает, казалось бы, невинный код, между ее компьютером и системой хакера открывается соединение. Затем хакер может тайно контролировать компьютер жертвы, используя его для совершения преступлений или распространения спама.

Какой ущерб могут нанести хакеры?

Взлом системы кибербезопасности может вызвать настоящий хаос. Какой бы метод ни использовали хакеры, получив доступ к вашим данным или устройствам, они могут:

- w3.org/1999/xhtml»>

- украсть ваши деньги и открыть кредитную карту и банковские счета на ваше имя

- Уничтожить свой кредитный рейтинг

- Запрос персональных идентификационных номеров (ПИН) новой учетной записи или дополнительных кредитных карт

- Совершать покупки от вашего имени

- Добавьте себя или псевдоним, который они контролируют в качестве авторизованного пользователя, чтобы упростить использование вашего кредита

- Получение наличных авансов

- Использование и злоупотребление вашим номером социального страхования

- Продажа вашей информации другим лицам, которые будут использовать ее в злонамеренных целях

- Удалить или повредить важные файлы на вашем компьютере

- Получить конфиденциальную личную информацию и поделиться ею или угрожать поделиться ею публично

Зачем люди взламывают?

Кто такие хакеры и зачем они взламывают? Мотивы взлома могут быть разными. Некоторые из наиболее распространенных включают:

Некоторые из наиболее распространенных включают:

Деньги

Часто самой большой мотивацией является финансовая выгода. Хакеры могут зарабатывать деньги, крадя ваши пароли, получая доступ к данным вашего банка или кредитной карты, удерживая вашу информацию с целью получения выкупа или продавая ваши данные другим хакерам или в даркнете.

Корпоративный шпионаж

Иногда хакеры мотивированы кражей коммерческой тайны у компаний-конкурентов. Корпоративный шпионаж — это форма взлома, предназначенная для доступа к секретным данным или интеллектуальной собственности с целью получения конкурентного преимущества перед корпоративными конкурентами.

Политический шпионаж

Государства могут использовать хакеров в политических целях. Это может включать кражу секретных данных, вмешательство в выборы, доступ к правительственным или военным документам или попытку вызвать политические волнения.

Это может включать кражу секретных данных, вмешательство в выборы, доступ к правительственным или военным документам или попытку вызвать политические волнения.

Месть

Иногда хакерами движет гнев — желание отомстить отдельным лицам или организациям, которые, по их мнению, каким-то образом причинили им вред.

Хактивизм

Взлом может быть формой гражданского неповиновения. Некоторые хакеры используют свои навыки для продвижения определенной политической программы или общественного движения.

Известность

Хакеры могут быть мотивированы достижением, то есть взломом «системы». Хакеры могут соревноваться, бросая вызов друг другу и получая признание за свои подвиги. Социальные сети дают им возможность похвастаться своей деятельностью.

Повышение безопасности

Не все взломы являются вредоносными. Некоторый взлом, например взлом в белых шляпах или тестирование на проникновение, проводится для проверки уязвимостей с целью повышения безопасности для всех пользователей. Таким образом, взлом в белой шляпе считается этичным взломом.

История хакерства

Хотя хакерство в наши дни имеет в основном негативный оттенок, так было не всегда. На заре компьютерного взлома хакеры считались экспертами в области технологий, основной мотивацией которых была настройка и оптимизация. По мере того, как киберпреступность развивалась, становилась все более сложной и распространенной, хакерские атаки стали в основном ассоциироваться со злонамеренными действиями. Давайте взглянем на краткую историю взлома:

1960-е годы

w3.org/1999/xhtml»> Термин «взлом» стал ассоциироваться с членами Клуба технических моделей железных дорог Массачусетского технологического института, которые «взламывали» свои высокотехнологичные поезда, чтобы изменить их функции. Позже они перешли от игрушечных поездов к компьютерам, экспериментируя с IBM 704, чтобы попытаться расширить задачи, которые могли выполнять компьютеры. Ранние хакеры интересовались, как они могут исследовать, улучшать и тестировать ограничения существующих программ. Их усилия часто окупались, поскольку они создавали программы, которые были лучше, чем существующие.

1970-е годы

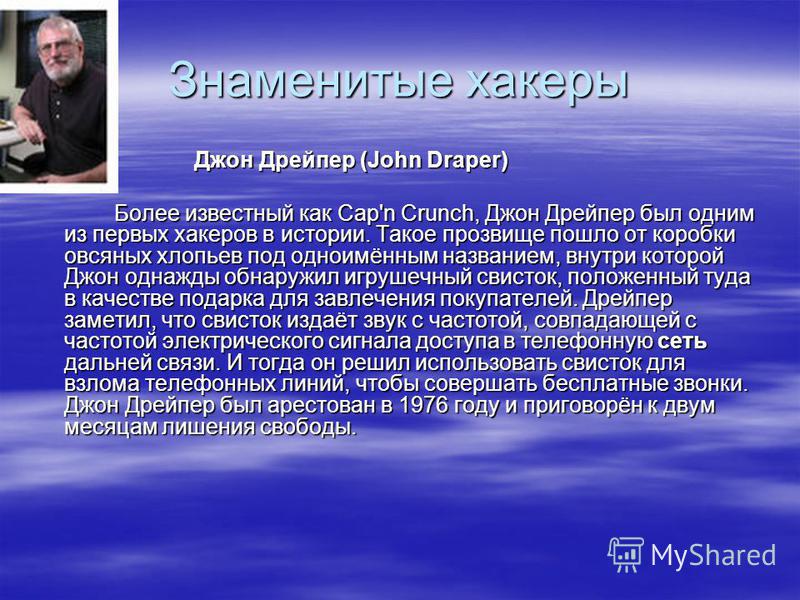

Взлом компьютеров продолжался в 1970-х годах, но диверсифицировался за счет взлома телефонов. Телефонные хакеры, также известные как «фрикеры», пытались использовать рабочие характеристики телефонной коммутационной сети, которая недавно стала полностью электронной. Джон Дрейпер прославился, когда обнаружил, что игрушечный свисток, найденный в хлопьях Cap’n Crunch, издает точно необходимый тон — 2600 герц — чтобы указать длинным линиям, что линия готова и доступна для маршрутизации нового вызова. Это позволяло фрикерам обманывать сеть и совершать бесплатные междугородние звонки. Интересно, что сообщалось, что Стив Джобс и Стив Возняк были фрикерами до того, как основали одну из самых успешных компьютерных компаний в мире.

Это позволяло фрикерам обманывать сеть и совершать бесплатные междугородние звонки. Интересно, что сообщалось, что Стив Джобс и Стив Возняк были фрикерами до того, как основали одну из самых успешных компьютерных компаний в мире.

1980-е годы

В 1980-х годах персональные компьютеры больше не ограничивались предприятиями или университетами — они стали более широко доступными для населения. Это увеличение доступности привело к значительному росту взлома компьютеров. Изменился и характер взлома. Раньше взлом часто был связан с улучшением компьютеров, однако новое поколение хакеров в первую очередь мотивировалось личной выгодой, включая пиратское программное обеспечение, создание вирусов и взлом систем для кражи информации. Закон начал признавать эту новую реальность с принятием в США Федерального закона о компьютерном мошенничестве и злоупотреблениях.

1990-е годы

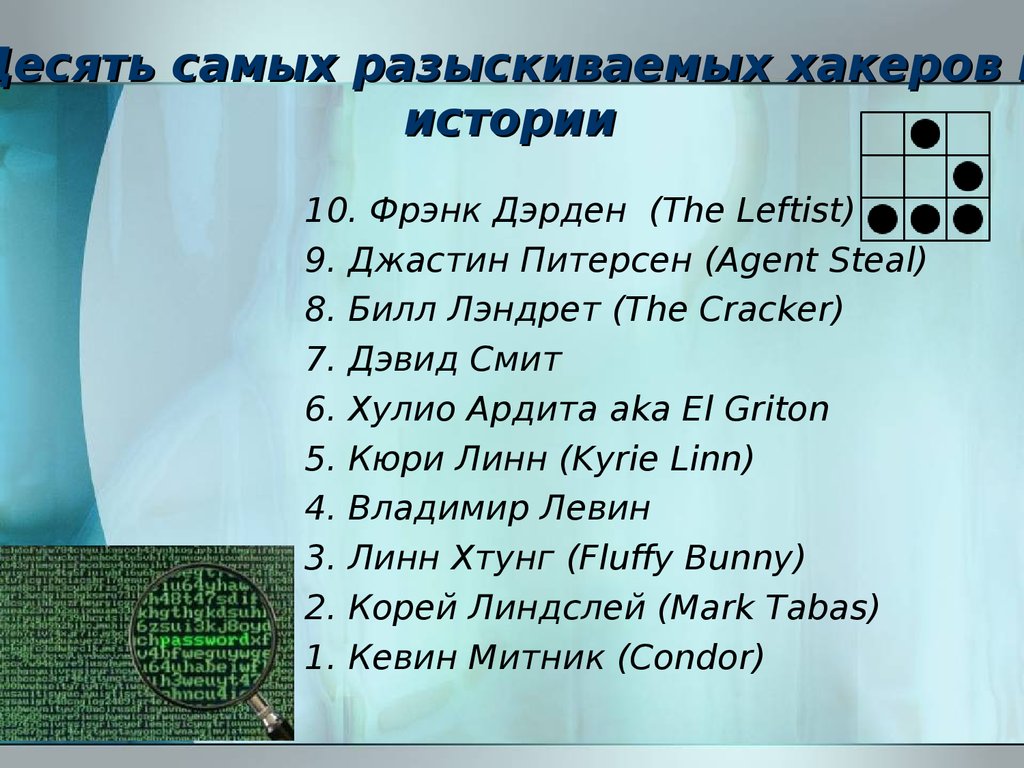

w3.org/1999/xhtml»> Хакерство действительно приобрело известность в 1990-х годах благодаря нескольким громким киберпреступлениям и арестам. Среди известных хакеров этого десятилетия были Кевин Митник, Кевин Поулсен, Роберт Моррис и Владимир Левин, которые были осуждены за различные преступления: от кражи проприетарного программного обеспечения и обмана радиостанций для выигрыша дорогих автомобилей до запуска первого компьютерного червя и создания первого цифрового банка. ограбление.

2000-е годы

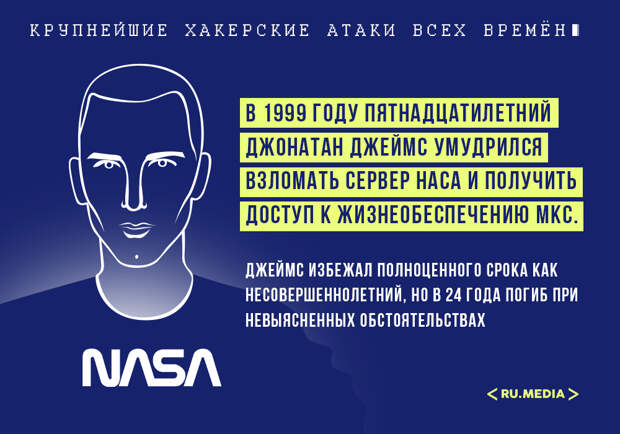

Правительственные учреждения и крупные корпорации все чаще подвергались взлому систем кибербезопасности. Среди известных жертв были Microsoft, eBay, Yahoo! и Amazon, которые все стали жертвами распределенных атак типа «отказ в обслуживании». Известно, что системы Министерства обороны США и Международной космической станции были взломаны 15-летним мальчиком.

2010s

w3.org/1999/xhtml»> Поскольку Интернет стал центральной частью повседневной жизни, хакерство стало более изощренным, чем когда-либо. Регулярно появлялись новые киберугрозы. В течение этого десятилетия группа хактивистов, известная как Anonymous, приобрела известность, разоблачая правительственные секреты и проводя цифровые крестовые походы, которые, по их мнению, способствовали общественным интересам. В ответ как на хактивистов, так и на растущую киберпреступность правительства, крупные корпорации и компьютерные гиганты усердно работали над улучшением своих систем. Эксперты по кибербезопасности продолжают внедрять инновации, чтобы оставаться на шаг впереди хакеров.

Часто задаваемые вопросы о взломе

Что такое взлом?

Взлом — это широкий термин, обозначающий ряд действий, направленных на компрометацию компьютеров и сетей путем выявления и последующего использования слабых мест в системе безопасности. Взлом не всегда является злонамеренной деятельностью, но этот термин имеет в основном негативный оттенок из-за его связи с киберпреступностью.

Взлом не всегда является злонамеренной деятельностью, но этот термин имеет в основном негативный оттенок из-за его связи с киберпреступностью.

Какие существуют виды взлома?

Хакеров можно разделить на категории, известные как черные, белые и серые. Термины происходят из старых западных фильмов американской поп-культуры, где главные герои носили белые или светлые шляпы, а антагонисты носили черные шляпы. По сути, тип хакера определяется его мотивацией и тем, нарушают ли они закон. Хакеры в черной шляпе имеют злой умысел, тогда как хакеры в белой шляпе считаются этическими хакерами. Серые хакеры занимают промежуточное положение. Вы можете прочитать более подробное описание типов хакеров здесь.

Что такое этичный взлом?

Этический взлом включает в себя выявление слабых мест в компьютерных системах или сетях, но вместо того, чтобы использовать эти слабые места, как это происходит при злонамеренном взломе, цель состоит в том, чтобы разработать контрмеры, которые преодолевают эти недостатки. По сути, цель состоит в том, чтобы повысить безопасность для всех.

По сути, цель состоит в том, чтобы повысить безопасность для всех.

Этичные хакеры также известны как белые хакеры, и они действуют с разрешения того, кто владеет компьютерной системой или сетью, которую они взламывают. Они сообщают обо всех выявленных слабостях владельцу, а также информируют поставщиков аппаратного и программного обеспечения о любых обнаруженных ими уязвимостях. Они защищают конфиденциальность организации, которая была взломана.

Предотвращение взлома

Вы можете защитить себя от хакеров, соблюдая правила кибербезопасности. Вот несколько ключевых советов по предотвращению хакерских атак:

Используйте надежные пароли

Большая часть хакерских атак связана с получением паролей пользователей. Поэтому важно использовать надежный и уникальный пароль для каждой онлайн-учетной записи. Надежный пароль состоит не менее чем из 12 символов, а в идеале больше, и представляет собой сочетание букв верхнего и нижнего регистра, цифр и специальных символов. Может быть сложно отслеживать несколько паролей, поэтому может помочь использование менеджера паролей.

Надежный пароль состоит не менее чем из 12 символов, а в идеале больше, и представляет собой сочетание букв верхнего и нижнего регистра, цифр и специальных символов. Может быть сложно отслеживать несколько паролей, поэтому может помочь использование менеджера паролей.

Используйте многофакторную аутентификацию (MFA)

Включите двухфакторную или многофакторную аутентификацию для как можно большего числа ваших онлайн-аккаунтов. MFA использует вторую часть информации — часто код, сгенерированный приложением или отправленный через SMS — вместе с паролем, добавляя еще один уровень безопасности к вашим учетным записям.

Будьте бдительны против фишинга

Успешный взлом часто начинается с фишинговых электронных писем или текстов. Будьте бдительны: когда приходит новое электронное письмо или текстовое сообщение, содержащее ссылку или вложение, наш первоначальный инстинкт часто может заключаться в том, чтобы щелкнуть или коснуться его. Избегайте этого искушения — не открывайте сообщения от неизвестных отправителей, никогда не переходите по ссылкам и не открывайте вложения в сообщениях электронной почты, в которых вы не уверены, и удаляйте сообщения, которые вы считаете спамом.

Избегайте этого искушения — не открывайте сообщения от неизвестных отправителей, никогда не переходите по ссылкам и не открывайте вложения в сообщениях электронной почты, в которых вы не уверены, и удаляйте сообщения, которые вы считаете спамом.

Управляйте своим цифровым следом

Цифровой след — это данные, которые вы оставляете после использования Интернета. Рекомендуется активно управлять своим цифровым следом. Вы можете предпринять следующие шаги:

- Удаление старых учетных записей и приложений, которые вы больше не используете

- Проверка настроек конфиденциальности в социальных сетях и проверка их на комфортном для вас уровне

- Будьте внимательны к тому, что вы публикуете, и избегайте публичного раскрытия личной или финансовой информации о себе

- Проверка браузера на наличие файлов cookie и регулярное удаление нежелательных файлов cookie

- Использование инструментов обеспечения конфиденциальности, таких как анонимные браузеры, частные поисковые системы или средства защиты от отслеживания

Обновления обычно включают в себя последние исправления безопасности, т. е. решения для уязвимостей безопасности, которые любят использовать хакеры. Убедившись, что ваша операционная система, приложения и устройства обновлены, вы максимально защищаете себя от хакеров.

Обеспечение безопасности устройств

Обеспечение безопасного хранения устройств. Всегда блокируйте свои устройства с помощью распознавания отпечатков пальцев, безопасного PIN-кода (не чего-то очевидного, например даты рождения) или уникального жеста. Установите приложение «Найти iPhone» (Apple) или настройте «Найти устройство» (Android) на случай, если ваш телефон пропадет.

Избегайте сомнительных веб-сайтов

w3.org/1999/xhtml»> Загружайте программное обеспечение только с сайтов, которым вы доверяете. Внимательно оцените бесплатное программное обеспечение и приложения для обмена файлами перед их загрузкой. Выполняйте транзакции только на веб-сайтах с актуальным сертификатом безопасности — они будут начинаться с HTTPS вместо HTTP, а в адресной строке будет значок замка. Будьте избирательны в отношении того, с кем вы делитесь своими данными.Отключите функции, которые вам не нужны

Хакеры могут использовать определенные функции вашего телефона для идентификации вашей информации, местоположения или подключения. Чтобы предотвратить это, отключайте GPS, беспроводное соединение и гео-отслеживание, когда они вам не нужны.

Не получайте доступ к личным или финансовым данным через общедоступную сеть Wi-Fi

w3.org/1999/xhtml»> Когда вы выходите в Интернет в общественном месте, используя общедоступную сеть Wi-Fi, вы не можете напрямую контролировать ее безопасность. Если вы используете общедоступный Wi-Fi, избегайте личных транзакций, таких как онлайн-банкинг или онлайн-покупки. Если вам нужно это сделать, используйте виртуальную частную сеть или VPN. VPN защитит любые данные, которые вы отправляете по незащищенной сети. Если вы не используете VPN, сохраняйте любые личные транзакции, пока не сможете использовать надежное подключение к Интернету.Используйте антивирус хорошего качества

Убедитесь, что на вашем устройстве установлено лучшее программное обеспечение для обеспечения безопасности. Хороший антивирус должен работать круглосуточно и без выходных, чтобы защитить ваши устройства и данные, блокируя распространенные и сложные угрозы, такие как вирусы, вредоносное ПО, программы-вымогатели, шпионские приложения и все последние хакерские уловки.

усиливает это определение следующим образом: «Человек, наслаждающийся доскональным пониманием внутренних действий систем, компьютеров и компьютерных сетей в частности».

усиливает это определение следующим образом: «Человек, наслаждающийся доскональным пониманием внутренних действий систем, компьютеров и компьютерных сетей в частности». Правильный термин — взломщик, крэкер (англ. cracker).

Правильный термин — взломщик, крэкер (англ. cracker). До того времени слова «hack» и «hacker» использовались по разным поводам безотносительно к компьютерной технике вообще.

До того времени слова «hack» и «hacker» использовались по разным поводам безотносительно к компьютерной технике вообще.

п. Название «кулхацкер» иронизирует над тем, что такой человек, считая себя крутым хакером (англ. cool hacker), настолько безграмотен, что даже не может правильно прочитать по-английски то, как он себя называет. В англоязычной среде такие люди получили наименование «скрипт-кидди».

п. Название «кулхацкер» иронизирует над тем, что такой человек, считая себя крутым хакером (англ. cool hacker), настолько безграмотен, что даже не может правильно прочитать по-английски то, как он себя называет. В англоязычной среде такие люди получили наименование «скрипт-кидди». По этим же причинам невозможно судить о распространённости этой символики среди хакеров — хотя вполне вероятно, что какая-то часть хакерского сообщества приняла её.

По этим же причинам невозможно судить о распространённости этой символики среди хакеров — хотя вполне вероятно, что какая-то часть хакерского сообщества приняла её. 0 (2004)

0 (2004) После выхода из тюрьмы работал журналистом, затем стал главным редактором Wired News. Его самая популярная статья описывает процесс идентификации 744 сексуальных маньяков по их профилям в MySpace.

После выхода из тюрьмы работал журналистом, затем стал главным редактором Wired News. Его самая популярная статья описывает процесс идентификации 744 сексуальных маньяков по их профилям в MySpace.