Новости технологий, видео обзоры, цены

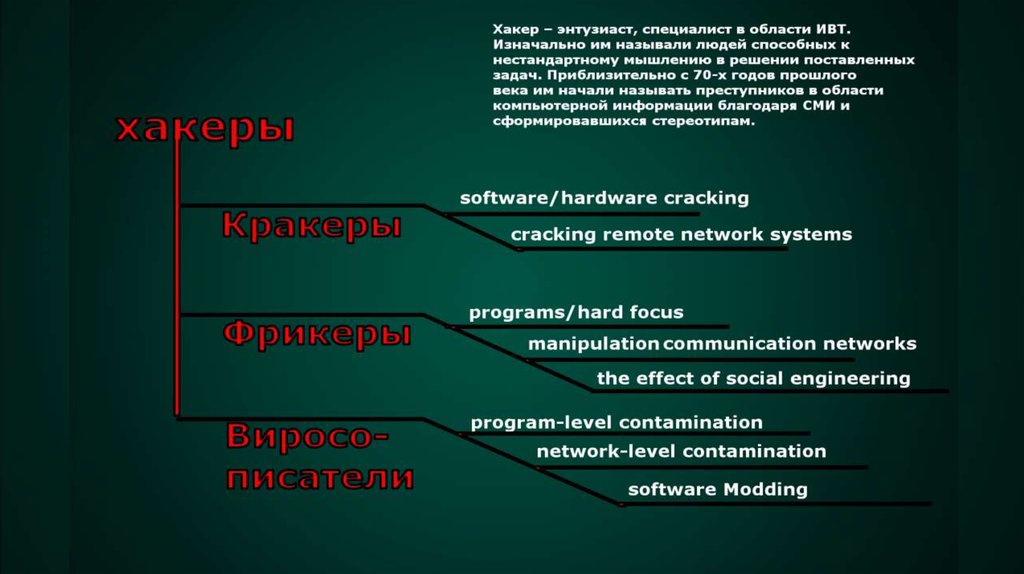

Что такое хакерство? Хакерство — это практика создания в программах вредоносных изменений, чтобы достичь цели, не предусмотренной первоначальной целью создателя. Человека, который занимается хакерской деятельностью, называют хакером, который, как правило, является опытным программистом, и который относится к хакерству, как к искусству, как к способу применить свои навыки в реальных жизненных ситуациях. Но другие хакеры имеют более опасные цели, нежели просто продемонстрировать свое мастерство, — например, кража личной информации, незаконный доступ и прочее.

Что такое хакерство, компьютерный взлом или простые советы, как уберечь свой компьютер от взлома злоумышленников.

В контексте компьютерной безопасности, хакер является тем, кто ищет и использует слабости в компьютерной системе или компьютерной сети. Концепция хакерства вошла в компьютерную культуру в Массачусетском технологическом институте, в 1960-е годы.

Кто такие хакеры?

Хакерство было серьезной проблемой. Особое распространение хакерское явление получило после появления Интернета, из-за легкости доступа к системам по всему миру, который эта технология обеспечивает. С ростом использования Интернета, хакерство стало еще более серьезной проблемой в настоящее время. Как правило, хакеры, это молодые люди в области программирования, но есть и «хакеры старички». Кроме того, легкий доступ к любой информации помог значительно расширить знания в области компьютерных взломов. Обучение хакерству или хакерство для чайников стало более доступно. Теперь хакерам не нужны специальные знания для того, чтобы взломать компьютер локальной сети. Просто хорошенькая руководящая статья может превратить ребенка в хакера.

Особое распространение хакерское явление получило после появления Интернета, из-за легкости доступа к системам по всему миру, который эта технология обеспечивает. С ростом использования Интернета, хакерство стало еще более серьезной проблемой в настоящее время. Как правило, хакеры, это молодые люди в области программирования, но есть и «хакеры старички». Кроме того, легкий доступ к любой информации помог значительно расширить знания в области компьютерных взломов. Обучение хакерству или хакерство для чайников стало более доступно. Теперь хакерам не нужны специальные знания для того, чтобы взломать компьютер локальной сети. Просто хорошенькая руководящая статья может превратить ребенка в хакера.

Угрозы хакерства

Хакеры стали настолько профессиональными, что даже гигантские союзы программного обеспечения, как Microsoft и Nintendo, не застрахованы от этого несчастья, причиняющего потери в миллионы долларов ежегодно. Цели хакеров не ограничиваются одними гигантами, частные пользователи также подвержены этой угрозе. Кража личной информации, повреждения кредитной информации, незаконный доступ к конфиденциальной информации — это лишь часть тех угроз, которые представляют для частных пользователей хакерство.

Кража личной информации, повреждения кредитной информации, незаконный доступ к конфиденциальной информации — это лишь часть тех угроз, которые представляют для частных пользователей хакерство.

Как защитить себя от хакерства

Хакерство — это сложное явление, но процесс защиты от него достаточно прост. Простые меры предосторожности могут показать разницу между хорошей системой безопасности и уязвимой системой. Следуйте этим простым советам, чтобы защитить себя от атак хакеров.

Защита от хакерства

Хакеры всегда ищут пробелы в Вашей безопасности. Поэтому важно обращать внимание на все мелочи, чтобы обеспечить полную безопасность Ваших данных и компьютера. Вирусы и шпионское программное обеспечение — это настоящие инструменты хакеров. Ослабление Вашей системы безопасности и тайна переписки уже в чужих руках.

Лучший способ победить хакера — использовать антивирусы и программы против шпионского софта. Важно также использовать обновленные версии программного обеспечения и операционной системы, поскольку со временем защита теряет эффективность. Кроме того, хорошей стратегией будет использование брандмауэра, чтобы предотвратить незаконный доступ к Вашей системе. И важно также быть осторожными при работе с Интернетом и электронной почтой.

Кроме того, хорошей стратегией будет использование брандмауэра, чтобы предотвратить незаконный доступ к Вашей системе. И важно также быть осторожными при работе с Интернетом и электронной почтой.

Эти простые приемы могут иметь значение. И помните, что профилактика компьютера и системы лучше лечения и самая эффективная борьба с хакерством.

Специалист по информационной безопасности — Цифровые герои — Учёба.ру

Реальные герои

Пожелавшие остаться неизвестными

Карим

руководитель группы информационной безопасности Mail.Ru Group

Борис

аналитик центра безопасности Mail.Ru Group

Юрий

аналитик центра безопасности Mail.Ru Group

О профессии

Профессиональная паранойя

Некоторые специалисты ИБ заклеивают веб-камеры на своих компьютерах скотчем. Они говорят, что есть достаточно много способов наблюдать за человеком через них, и никто даже не будет догадываться, что наблюдение ведется с персонального ноутбука. Сами они знают, как это делается, и знакомы с людьми, которые на этом попадались.

Они говорят, что есть достаточно много способов наблюдать за человеком через них, и никто даже не будет догадываться, что наблюдение ведется с персонального ноутбука. Сами они знают, как это делается, и знакомы с людьми, которые на этом попадались.

Работа специалиста по информационной безопасности (ИБ) начинается с того, что ему приходит сообщение: «Нужно оценить состояние проекта, который мы планируем выпустить». Тогда специалисты ИБ начинают с разных сторон его исследовать: проверять настройки безопасности, изучать архитектуру, читать документацию, смотреть исходный код и искать уязвимости.

Одним из самых распространенных методов оценки безопасности информационных систем являются тесты на проникновение (penetration testing) — это когда специалист пытается взломать систему, используя все методы и инструменты, которыми обычно пользуются хакеры. По сути, это легальный взлом. Такие тесты позволяют выявить все известные уязвимости, через которые хакер потенциально может взломать систему и нанести ущерб бизнесу. На основании всей полученной информации и проведённого тестирования специалисты ИБ могут сказать, какие решения являются неправильными и что нужно изменить. Например, самое простое правило: нельзя передавать логины и пароли через незашифрованную сеть. К пожеланиям службы ИБ прислушиваются, программисты и администраторы вносят изменения, и в итоге получается крепкий и надежный продукт.

На основании всей полученной информации и проведённого тестирования специалисты ИБ могут сказать, какие решения являются неправильными и что нужно изменить. Например, самое простое правило: нельзя передавать логины и пароли через незашифрованную сеть. К пожеланиям службы ИБ прислушиваются, программисты и администраторы вносят изменения, и в итоге получается крепкий и надежный продукт.

С чем приходится бороться?

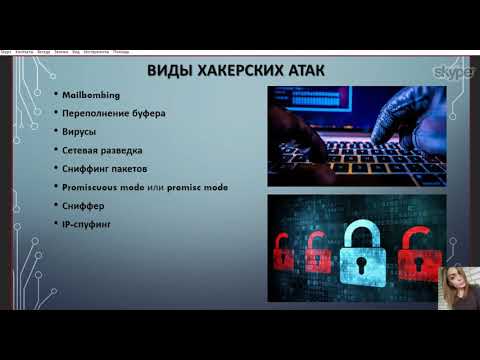

DDoS

Хакерские атаки с целью вывода системы из строя путем отправки большого количества запросов, с которыми эта система в какой-то момент начинает не успевать справляться, и перестаёт выполнять свои штатные функции. Делается это, как правило, для нанесения экономического ущерба конкурентам или политическим противникам. DDoS атака проводятся с помощью заражённых серверов, расположенных в самых разных местах и странах, поэтому отследить её исполнителей или заказчиков практически невозможно.

Фишинг

Подмена интернет-страниц или отправка электронных писем, которые «маскируются» под реальные сайты или легальные письма с целью сообщить ложную информацию или заставить пользователя отправить злоумышленникам свои персональные данные (такие как e-mail, пароль или данные кредитной карты).

Брутфорс

Подбор паролей путем перебора всех возможных комбинаций. Такие атаки являются одним из самых простых и эффективных способов взлома компьютерных систем. Защититься от подобных атак также несложно с помощью файрволов и введения более сложных механизмов авторизации (например, после ввода пароля на телефон отправляется СМС с кодом доступа).

Трояны

Вредоносные программы, которые используются для несанкционированного доступа к данным или их полного уничтожения, слежки за действиями пользователей, перехвата управления системой или использование её ресурсов. Как правило, все трояны маскируются под безвредные или полезные программы, которые пользователи добровольно скачивают и устанавлиют, от этого они и получили своё название (миф о Троянском коне).

Эксплойты

Это способ использования найденных уязвимостей в системе. Обычно это программа или скрипт (но иногда так называют и просто последовательность определенных действий), которые могут привести к нужному злоумышленнику результату. Часто эксплойты выкладываются в интернет, чтобы разработчики могли устранить уязвимость и, тем самым, улучшили свой продукт или просто чтобы получить минуту славы в ИБ-сообществе.

Кто взламывает?

«Школьники»

Взламывать почту и мессенджеры часто пытается всякая «школота»: они хотят прочитать переписку своих возлюбленных или одноклассников. Набор методик в этом случае достаточно примитивен: фишинг, вирусы-трояны, подбор паролей и т. д.

Энтузиасты (Bug Hunters)

Есть много энтузиастов (bug hunters), которые интересуются информационной безопасностью в самых различных сферах. Они постоянно сканируют и анализируют выбранные сайты, ищут дырки в их защите и обмениваются информацией об обнаруженных уязвимостях в многочисленных сообществах, посвящённых ИБ. В Mail.Ru Group, как и во многих IT-компаниях, действует программа финансового вознаграждения (Bug Bounty) за найденные баги и уязвимости.

Профессионалы (Black Hats)

Профессиональные взломщики, так называемые «чёрные шляпы» (Black Hats). Эти люди пишут «эксплойты», ломают сайты и залезают в корпоративные сети, чтобы воровать оттуда информацию: «исходники» программ, финансовые сведения или базы данных. Часто это высококлассные специалисты, которые хорошо разбираются в предмете, знают нестандартные или недокументированные особенности систем. Такие хакеры уже не афишируют свои «находки» или разработки, но иногда продают их.

Промышленные шпионы

Это люди и целые компании, которые могут быть технически неграмотными, но сильно заинтересованы в получении определенной информации или технологий и при этом обладают финансовыми ресурсами, чтобы заказывать взломы, покупать «эксплойты» и инвестировать большие деньги в свои атаки.

Спецслужбы

В получении закрытой информации также заинтересованы и спецслужбы разных стран. Если ИТ-компания имеет доступ к большому трафику, информации в социальных сетях, почте и мессенджерах — она неизбежно становится объектом внимания спецслужб. Редкая компания одобрит запрос зарубежной спецслужбы, которой в ходе операции понадобился доступ к почтовому ящику частного лица, поэтому спецслужбам приходится как-то решать эти задачи, прибегая к взлому систем.

Хакеры из Китая

Отдельно стоит выделить многочисленных хакеров и целые хакерские группировки из Китая, которые занимаются промышленным шпионажем. Их очень много, и они постоянно пытаются всех взломать и всё скопировать.

Знания и навыки

Что должен знать каждый ИБэшник:

Как устроены сети и интернет

(протоколы TCP/IP)

Операционные

системы

(Linux, Windows, OSX etc.)

Языки программирования

(PHP, Python, Ruby, Bash и другие скрипт-языки)

В первую очередь нужно досконально знать, как работают и как устроены сети, протоколы TCP/IP и операционные системы. Языки программирования нужны, чтобы обрабатывать большие массивы данных (например, анализировать лог-файлы) и писать свои утилиты для защиты. Знание низкоуровневых языков, таких как «Си» или «Ассемблер», даёт ощутимые преимущества, так как позволяет понимать, как устроена система на самом низком уровне и, соответственно, выстраивать правильную линию защиты (или взлома).

В работе специалиста ИБ также очень важны опыт, настойчивость, удача и знание о том, как устроена работа той или иной системы изнутри. Человек, у которого есть такая информация, может взломать систему, не имея ни опыта, ни терпения, ни удачи. Либо, наоборот, взломать ее, не имея ничего, кроме терпения. По сути, все эти четыре момента объединяет одно: интерес. Если у вас нет интереса ко взлому и нет желания копаться в сети, вам ничего не поможет.

Образование

В университетах можно получить в основном теоретические знания, поэтому выпускники профильных факультетов часто являются только теоретиками, «бумажными специалистами». Проблема российского образования в сфере ИБ заключается в том, что здесь до сих пор действуют старые программы: студенты изучают, например, «Оранжевую книгу» — американский набор стандартов 1990 года. Преподают здесь зачастую люди старше 50 лет, которые уже «не в теме». Поэтому специалистам в области ИБ приходится постоянно заниматься самообразованием, получать практические навыки и обновлять свои знания.

Проблема российского образования в сфере ИБ заключается в том, что здесь до сих пор действуют старые программы: студенты изучают, например, «Оранжевую книгу» — американский набор стандартов 1990 года. Преподают здесь зачастую люди старше 50 лет, которые уже «не в теме». Поэтому специалистам в области ИБ приходится постоянно заниматься самообразованием, получать практические навыки и обновлять свои знания.

Профильные факультеты

МГУ

факультет вычислительной математики и кибернетики

МГТУ им. Н.Э. Баумана

факультет «Информатика и системы управления»

МФТИ

факультет радиотехники и кибернетики

МИФИ

факультет кибернетики и информационной безопасности

Книги

Web Application Hacker Handbook

Книга немного нудная, но обладающая хорошим системным подходом к тому, как правильно «хакать» веб-приложения с максимальным покрытием, чтобы ничего не забыть. По словам специалистов, максимально полезное издание.

По словам специалистов, максимально полезное издание.

The Tangled Web

Лучшей книгой по веб-безопасности профессионалы также считают The Tangled Web Михаила Залевского. Это настоящая выжимка информации о том, как устроен веб.

Сайты

securitylab.ru

Полезные анонсы, новости и статьи по теме ИБ.

xakep.ru

Более популярный ресурс, где материалы хорошо «разжевываются».

redit.com/r/netsec

Ежедневно публикуются всевозможные новости, описания «багов», рецепты того, как их использовать.

twitter.com

По хештегу #pentest можно найти много разных ребят, которые публикуют свои находки, новые методики, ссылки на интересные блоги.

Capture the Flag

В сфере ИБ очень популярны соревнования CTF (Capture the Flag). Они бывают командными и одиночными; организаторы дают игрокам задание: найти в системе уязвимость, через которую они получают доступ к данным и находят «флаг». За каждый захваченный «флаг» игроку дают очки. Профессионалы говорят, что это отличный способ улучшить свои навыки, ведь задания в рамках соревнований CTF бывают очень разными, а это учит искать и решать проблемы и развивает каждого участника как программиста. Школьные CTF, в частности, проводит МГУ.

Хакеры в кино

В некоторых фильмах о хакерах: «Мистер Робот», «Кибер» (Black Hat), — последние показаны весьма реалистично.

«Кибер»

Боевик, где всё происходящее напоминает мир промышленного шпионажа и «черных шляп». Технический уровень и технические навыки там показаны реально, потому всё и выглядит довольно скучно.

«Мистер Робот»

Довольно реалистичный сериал про хакера-социофоба. В кадрах видно, как герой запускает существующие программы и утилиты.

«Хакеры»

С технической точки зрения не слишком точен, но прекрасно передает дух хакерства. В США до сих пор существует целая субкультура хакеров.

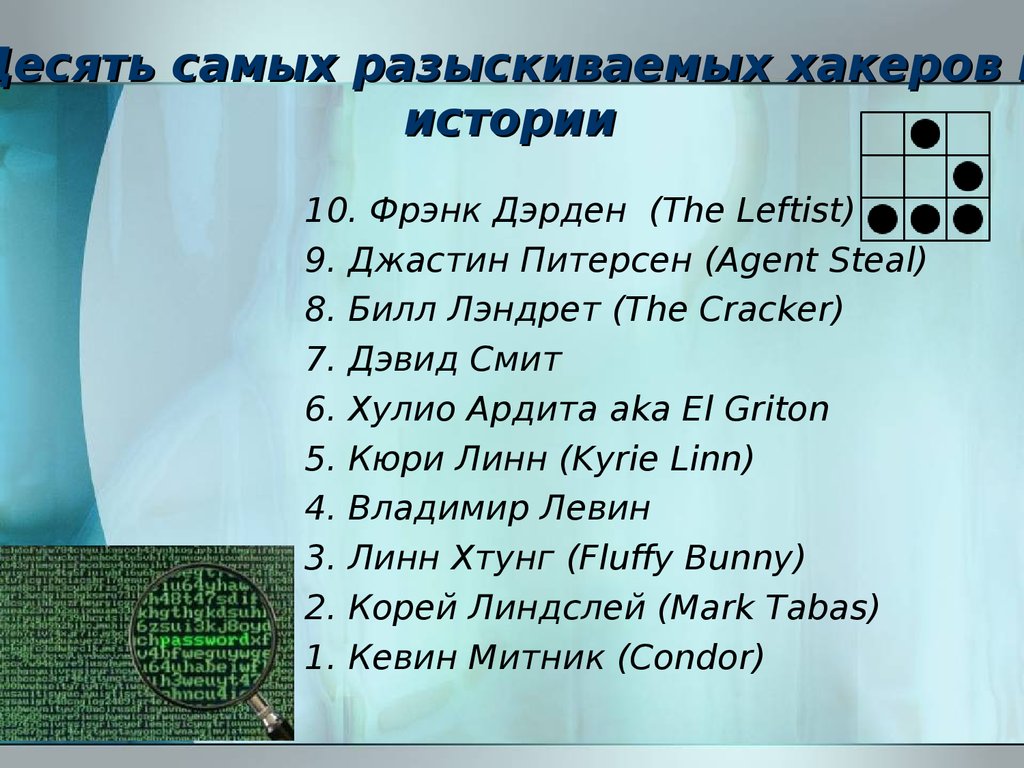

Известные хакеры и группировки

Кевин Митник

Считается, что Кевин Митник «хакал» людей, убеждая выдать ему пароль, но многие профессионалы уверены в том, что Митник был ещё и хорошим программистом. Однажды, в середине 90-х, он взломал программное обеспечение «соты» (вышки мобильного оператора) и видоизменил код таким образом, что когда к ней подъезжали агенты ФБР с определенными телефонными номерами, сота посылала ему сообщение. Сейчас, когда в интернете можно найти практически любую информацию, это не кажется сложной задачей. Но в середине 90-х различия между операционными системами были очень большими, а интернета в нынешнем понимании не было вовсе. До многих вещей приходилось доходить самому, при этом часто не имея документации. Документация к различным системам в то время являлась своеобразной валютой (как сейчас — эксплойты). Имея документацию о какой-либо системе, человек мог поменяться ею с другим хакером.

Сейчас, когда в интернете можно найти практически любую информацию, это не кажется сложной задачей. Но в середине 90-х различия между операционными системами были очень большими, а интернета в нынешнем понимании не было вовсе. До многих вещей приходилось доходить самому, при этом часто не имея документации. Документация к различным системам в то время являлась своеобразной валютой (как сейчас — эксплойты). Имея документацию о какой-либо системе, человек мог поменяться ею с другим хакером.

Джулиан Ассанж

Многим Джулиан Ассанж известен в связи с крупными политическими скандалами. На рубеже 80-90-х годов Джулиан Ассандж был знаменитым хакером: писал софт, занимался исследованиями и придумал много интересных вещей — например, утилиту strobe для сканирования сетей.

International Subversives

Так называлась группа австралийских хакеров в конце 80-х. Это были три хакера, которые взломали множество разных систем, в том числе ключевые серверы, которые обслуживали интернет в тот момент. У них был доступ к телефонным компаниям всего мира: телефонные сети соединены между собой, чтобы человек из Москвы, например, мог позвонить в США, и эти хакеры могли лишить целую страну международной телефонной связи.

Это были три хакера, которые взломали множество разных систем, в том числе ключевые серверы, которые обслуживали интернет в тот момент. У них был доступ к телефонным компаниям всего мира: телефонные сети соединены между собой, чтобы человек из Москвы, например, мог позвонить в США, и эти хакеры могли лишить целую страну международной телефонной связи.

Современные хакерские группировки

Сегодня самые профессиональные хакеры остаются в тени, а о самых интересных случаях взлома практически никто не знает. Крупным компаниям, банкам и правительственным учреждениям крайне невыгодно распространять информацию о том, что они потеряли деньги клиентов или другую важную информацию, поэтому факты взлома часто просто скрываются.

Известные сегодня хакерские группировки, такие как Lizard Squad и Anonymous, — это в основном достаточно «школьный» уровень: с технической точки зрения эти ребята не очень хорошо подкованы и часто пользуются методами социальной инженерии. Про группу «Шалтай-Болтай», участники которой взломали Twitter-аккаунт Дмитрия Медведева, трудно сказать что-то определенное, но с технической точки зрения эта попытка взлома была не очень сложной: скорее всего, это был троян или вирус, который попал на телефон или компьютер премьер-министра.

Про группу «Шалтай-Болтай», участники которой взломали Twitter-аккаунт Дмитрия Медведева, трудно сказать что-то определенное, но с технической точки зрения эта попытка взлома была не очень сложной: скорее всего, это был троян или вирус, который попал на телефон или компьютер премьер-министра.

Жаргон

Хакать

проникать, взламывать систему.

Дырка

слабое место, уязвимость в системе.

Фишинг

подмена страницы с целью получить пароль или другую информацию.

Эксплойт

вредоносный код, использующий уязвимости в программе.

Джейлбрейк

взлом собственного iPhone, чтобы использовать его не так, как предполагала компания.

Дэдосить

выводить систему из строя большим количеством запросов.

Какой ты герой?

Узнай, какая интернет-специальность подойдёт тебе больше

Пройти тест

Другие герои

Data scientist

Продуктовый дизайнер

Мобильный разработчик

Посмотреть всех

хакер — Глоссарий | CSRC

- Проекты

- Публикации Развернуть или свернуть

- Темы Развернуть или свернуть

- Новости и обновления

- События

- Глоссарий

- О CSRC Развернуть или свернуть

Поиск

Сортировать по

Релевантность (наилучшее соответствие)Срок (A-Z)Срок (Z-A)

Пункты на странице 100200500Все

- Глоссарий

А | Б | С | Д | Е | Ф | грамм | ЧАС | я | Дж | К | л | М | Н | О | п | Вопрос | р | С | Т | U | В | Вт | Икс | Д | Z

хакер

Определения:

Неавторизованный пользователь, который пытается или получает доступ к информационной системе.

Источник(и):

ЦНССИ 4009-2015

NIST SP 800-12 Ред. 1

под хакером

из

ЦНССИ 4009

Что такое взлом? Определение взлома, значение взлома

Что такое взлом? Определение взлома, взломать значение — Economic Timesпредставляют фонды

Pro Investing Aditya Birla Sun Взаимный инвестиционный фонд

Invest Now

Представление фондов

★★★★

ICICI ПРЕДВАРИТЕЛЬНОЕ ИНДИИ Фонд возможностей — Grow.

Доходность за 3 года

25,45 %

Инвестируйте сейчас

ОСОБЕННЫЕ ФОНДЫ

★★★★★

ICICI Prudential Large & Mid Cap Fund-Growth0019

5y return

11,97 %

Invest Now

Поиск

+

Business News ›Определения› Безопасность ›Взломы

Предоставление новое определение

Предлагаемые определения будут рассматриваться для информируемых в экономическую в экономике. Безопасность

НАЗАД ОПРЕДЕЛЕНИЕ

СЛЕДУЮЩЕЕ ОПРЕДЕЛЕНИЕ

Определение: 9001 6 330034 — это попытка использовать компьютерную систему или частную сеть внутри компьютера. Проще говоря, это несанкционированный доступ к системам безопасности компьютерных сетей или контроль над ними с какой-то незаконной целью.

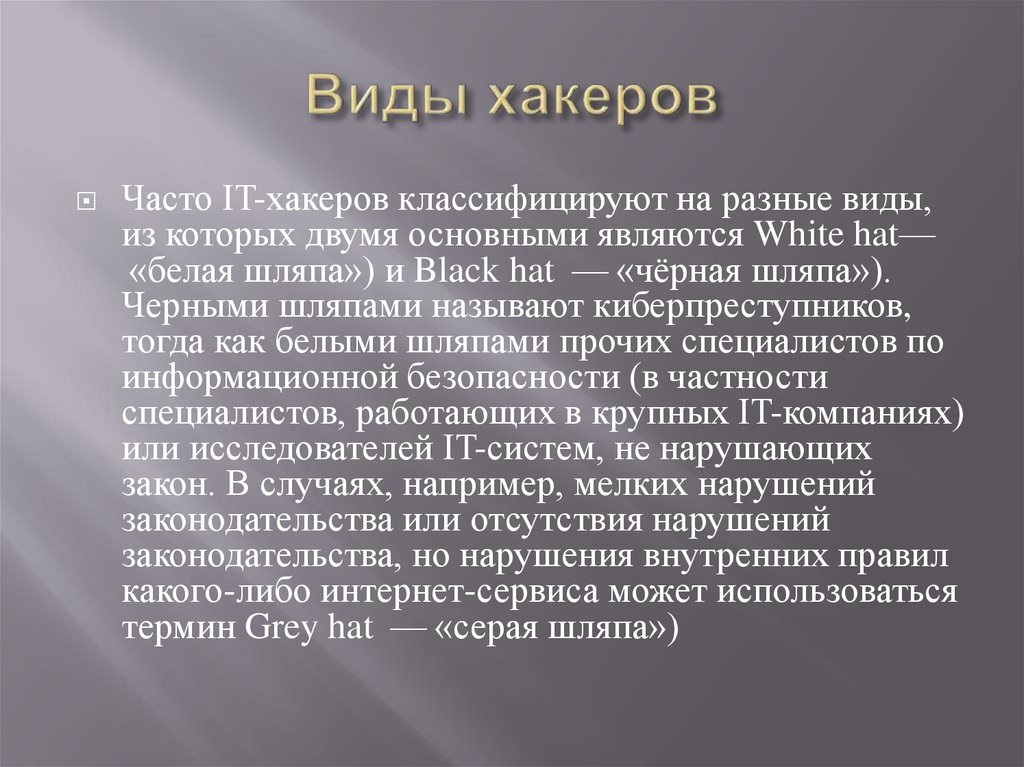

Описание: Чтобы лучше описать взлом, нужно сначала понять хакеров. Можно легко предположить, что они умны и хорошо разбираются в компьютерах. На самом деле, для взлома системы безопасности требуется больше интеллекта и опыта, чем для ее создания. Не существует жестких и быстрых правил, по которым мы могли бы разделить хакеров на четкие категории. Однако на общем компьютерном языке мы называем их белыми шляпами, черными шляпами и серыми шляпами. Профессионалы в белых шляпах взламывают свои собственные системы безопасности, чтобы сделать их более защищенными от взлома. В большинстве случаев они входят в состав одной организации. Хакеры в черной шляпе взламывают систему, чтобы получить контроль над системой для личной выгоды. Они могут уничтожить, украсть или даже запретить авторизованным пользователям доступ к системе. Они делают это, находя лазейки и слабые места в системе. Некоторые компьютерные эксперты называют их взломщиками вместо хакеров. Серые хакеры — это любознательные люди, владеющие языками программирования в достаточной степени, чтобы взломать систему и найти потенциальные лазейки в системе сетевой безопасности.

Можно легко предположить, что они умны и хорошо разбираются в компьютерах. На самом деле, для взлома системы безопасности требуется больше интеллекта и опыта, чем для ее создания. Не существует жестких и быстрых правил, по которым мы могли бы разделить хакеров на четкие категории. Однако на общем компьютерном языке мы называем их белыми шляпами, черными шляпами и серыми шляпами. Профессионалы в белых шляпах взламывают свои собственные системы безопасности, чтобы сделать их более защищенными от взлома. В большинстве случаев они входят в состав одной организации. Хакеры в черной шляпе взламывают систему, чтобы получить контроль над системой для личной выгоды. Они могут уничтожить, украсть или даже запретить авторизованным пользователям доступ к системе. Они делают это, находя лазейки и слабые места в системе. Некоторые компьютерные эксперты называют их взломщиками вместо хакеров. Серые хакеры — это любознательные люди, владеющие языками программирования в достаточной степени, чтобы взломать систему и найти потенциальные лазейки в системе сетевой безопасности. Серые шляпы отличаются от черных в том смысле, что первые уведомляют администратора сетевой системы об обнаруженных в системе слабостях, тогда как вторые преследуют только личную выгоду. Все виды взлома считаются незаконными, за исключением работы, выполняемой хакерами в белой шляпе.

Серые шляпы отличаются от черных в том смысле, что первые уведомляют администратора сетевой системы об обнаруженных в системе слабостях, тогда как вторые преследуют только личную выгоду. Все виды взлома считаются незаконными, за исключением работы, выполняемой хакерами в белой шляпе.

Прочтите больше новостей на

- Несанкционированная сеть AccessHackingComputerPrivate

- Система безопасности

Предэтед. поддельные сообщения по мере приближения праздничного сезонаСторожевой орган по кибербезопасности заявил, что пользователи становятся жертвами поддельных сообщений, в которых говорится о праздничных предложениях, но в конечном итоге они приводят пользователей на подозрительные веб-сайты, которые потенциально могут украсть конфиденциальные данные, такие как данные банковского счета, пароли и одноразовые пароли. CERT-In сообщает, что жертва получает сообщение со ссылкой на веб-сайт, созданный по образцу веб-сайтов популярных брендов.

- Tata Power сообщает о кибератакеВсе важные операционные системы функционируют; однако в качестве меры предосторожности был введен ограниченный доступ и профилактические проверки для сотрудников и клиентов, с которыми сталкиваются порталы и точки соприкосновения, говорится в заявлении компании.

- Австралийское правительство критикует Optus за нарушение кибербезопасностиВ субботу компания опубликовала в крупных австралийских газетах полностраничное извинение за «разрушительное» нарушение, о котором она впервые сообщила 22 сентября. 10 000 клиентов Optus и будут делать это ежедневно, пока не получат 1 миллион долларов.

- Подозреваемые китайские хакеры взломали широко используемую программу чата для клиентовПравительство Китая отклонило это заявление. В электронном письме официальный представитель посольства Китая Лю Пэнъюй заявил, что официальные лица в Пекине «решительно выступают против всех форм киберхакерства и пресекают их в соответствии с законом» и что Соединенные Штаты «явно активно фабрикуют и распространяют ложь о так называемых «Китайские хакеры».

- Столкновение Optus и правительства Австралии из-за кибератаки на фоне сообщений об отступлении хакеров Австралийские СМИ сообщили во вторник, что хакеры отказались от своего требования выкупа в размере 1 миллиона долларов в криптовалюте за то, что они не разглашают конфиденциальные данные.

В сообщениях говорится, что украденные данные, размещенные на онлайн-форуме, были удалены, а хакеры принесли извинения Optus. Агентство Reuters не смогло сразу проверить достоверность сообщений. По словам властей, Федеральная полиция Австралии тесно сотрудничает с зарубежными правоохранительными органами, включая ФБР, для поиска преступников.

В сообщениях говорится, что украденные данные, размещенные на онлайн-форуме, были удалены, а хакеры принесли извинения Optus. Агентство Reuters не смогло сразу проверить достоверность сообщений. По словам властей, Федеральная полиция Австралии тесно сотрудничает с зарубежными правоохранительными органами, включая ФБР, для поиска преступников. - Взлом в менеджере паролей LastPass не раскрыл данные пользователей: Генеральный директорГенеральный директор популярного менеджера зашифрованных паролей LastPass заявил, что эпизод взлома в прошлом месяце не включал никакого доступа к данным клиентов или зашифрованным хранилищам паролей.

- TikTok взломан, украдено более 2 миллиардов записей в базе данных пользователей: исследователи в области безопасностиИсследователи в области кибербезопасности в понедельник обнаружили потенциальную утечку данных в китайском приложении для коротких видео TikTok, предположительно затрагивающую до 2 миллиардов записей в базе данных пользователей.