Криптографическая защита информации — SearchInform

Обеспечение безопасности в компьютерных системах – одна из ключевых задач ИБ-специалистов во всем мире. Любители и профессионалы находят и исправляют уязвимости в программах, уничтожают вирусы, ведут борьбу с киберпреступниками. Кроме того, многие специалисты по кибербезопасности занимаются разработкой средств криптографической защиты информации.

Чем занимается криптография

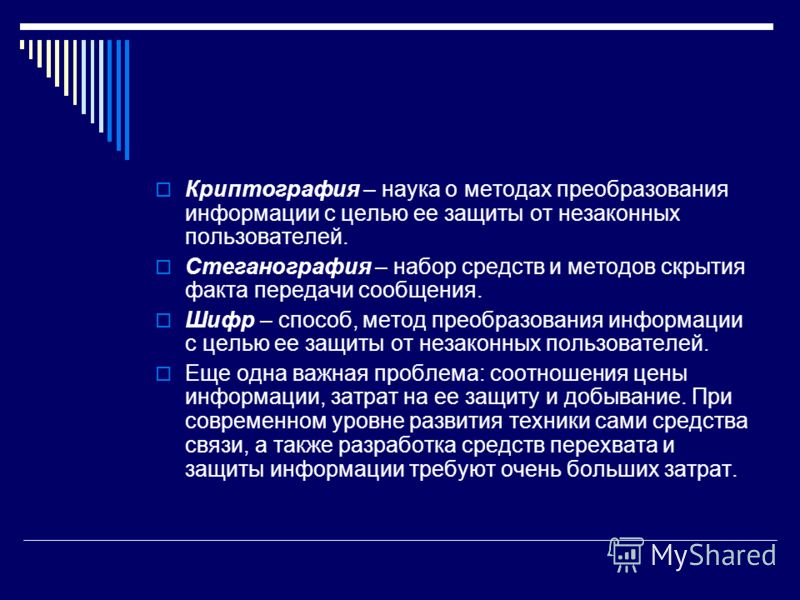

Криптография – это наука, занимающаяся изучением средств защиты информации, ее сокрытия от посторонних лиц. Еще одна задача — сохранение аутентичности (подлинности и неизменности) информации, которая передается с помощью шифрования.

История науки

Принято считать, что зачатки криптографических систем возникли еще в третьем тысячелетии до н. э. – первые упоминания о них можно найти среди древнеегипетских иероглифов.

Период развития науки до XX века называют классическим. Его характерная особенность в том, что для криптографической защиты информации в это время использовали моноалфавитные системы. В Средневековье в дополнение к ним стали применять и полиалфавитные системы.

В Средневековье в дополнение к ним стали применять и полиалфавитные системы.

В начале XX века специалисты начали пользоваться сложными средствами защиты. Это стало возможным благодаря развитию науки и технологий, а также появлению электричества. При сокрытии информации все еще использовались полиалфавитные шифры, но, несмотря на это, был совершен большой шаг вперед, так как теперь информация передавалась на расстоянии, а текст шифровался в автоматическом режиме.

В пору классического периода криптографические системы были в арсенале правителей, дипломатов, шпионов и командующих армиями. В XX веке наука получила массовое распространение во время мировых войн – такое средство защиты позволяло скрывать передаваемую информацию от противника. С 1970-х основы криптологии становятся доступными широкому кругу частных лиц. Из-за этого государства по-разному определяют науку в правовом поле – от разрешения до запрета.

Тем не менее, начиная с 1970-х годов, криптографическая наука вышла на новый, современный уровень развития. Были опубликованы исследовательские работы, в которых значительное внимание уделяли математическим средствам. Благодаря внедрению новых алгоритмов появились открытые ключи, а также была создана устоявшаяся терминология. Так начался современный период развития науки.

Были опубликованы исследовательские работы, в которых значительное внимание уделяли математическим средствам. Благодаря внедрению новых алгоритмов появились открытые ключи, а также была создана устоявшаяся терминология. Так начался современный период развития науки.

Шифрование как метод защиты данных

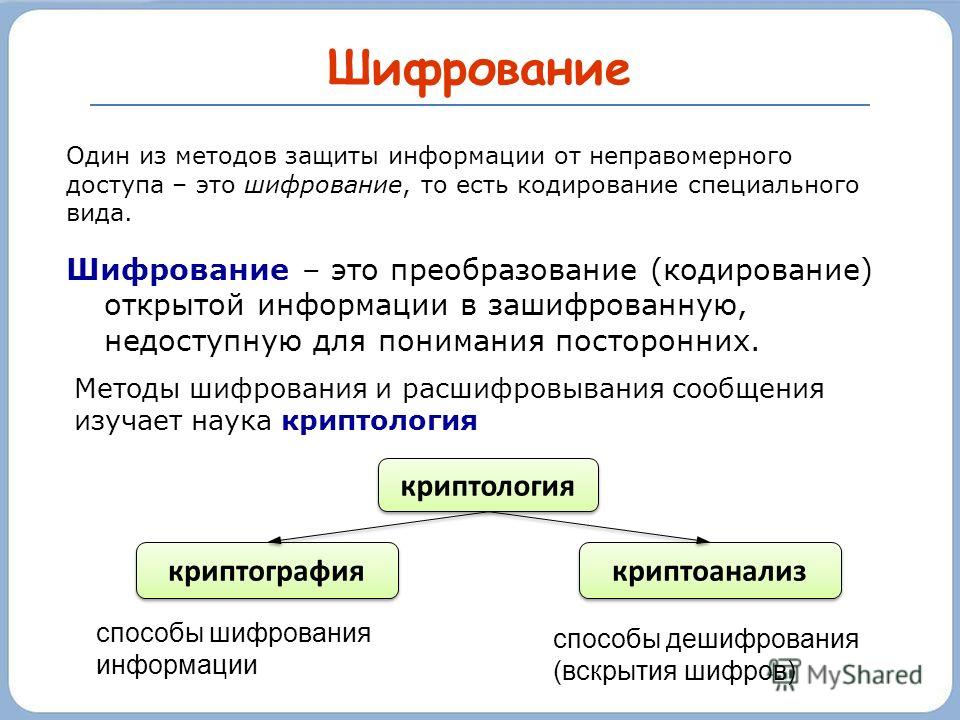

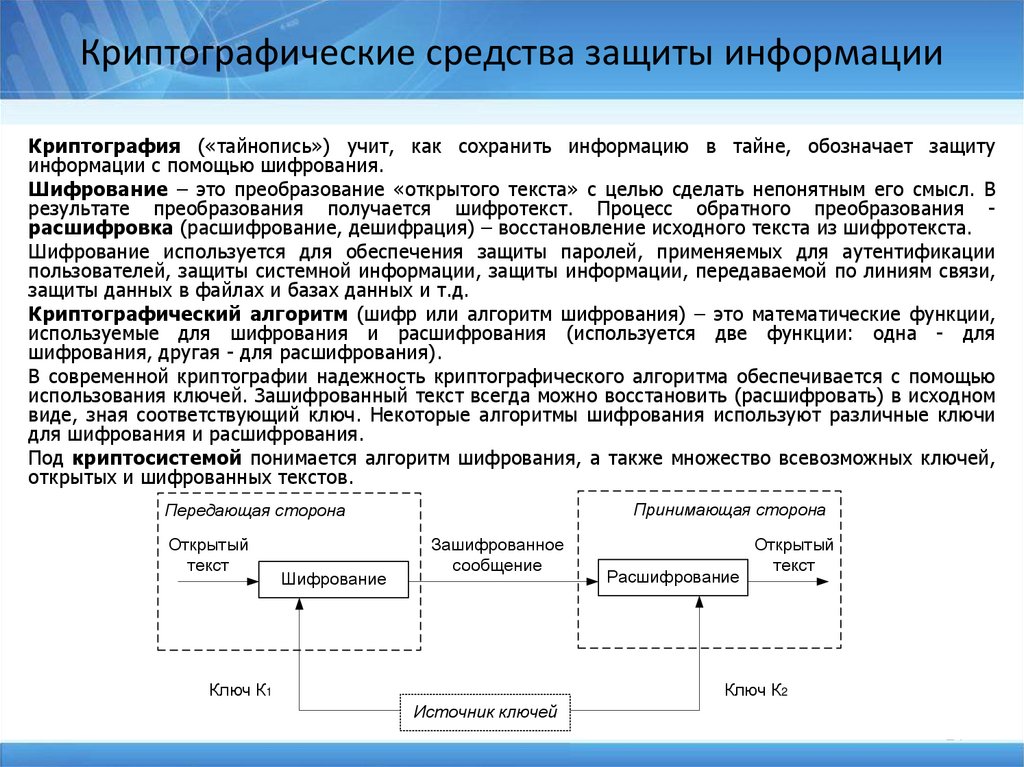

Основной объект криптографических изысканий – информация. Цель науки – сокрытие информации. Основной способ решения указанных задач – использование шифрования.

Шифрование – изменение информации таким образом, что посторонний человек не может извлечь из нее ничего полезного, но при этом тот, кому она адресована, может преобразовать ее в исходный вид.

В общем случае шифрование используют для достижения трех целей:

1. Конфиденциальность. Благодаря средствам криптографической защиты информацию можно сделать недоступной для посторонних.

2. Неизменность. Зашифрованная информация не может быть подделана или искажена во время передачи или хранения.

3. Подтверждение источника. Зашифрованная информация обладает свойствами, которые подтверждают, что она была отправлена определенным человеком, а не кем-то другим.

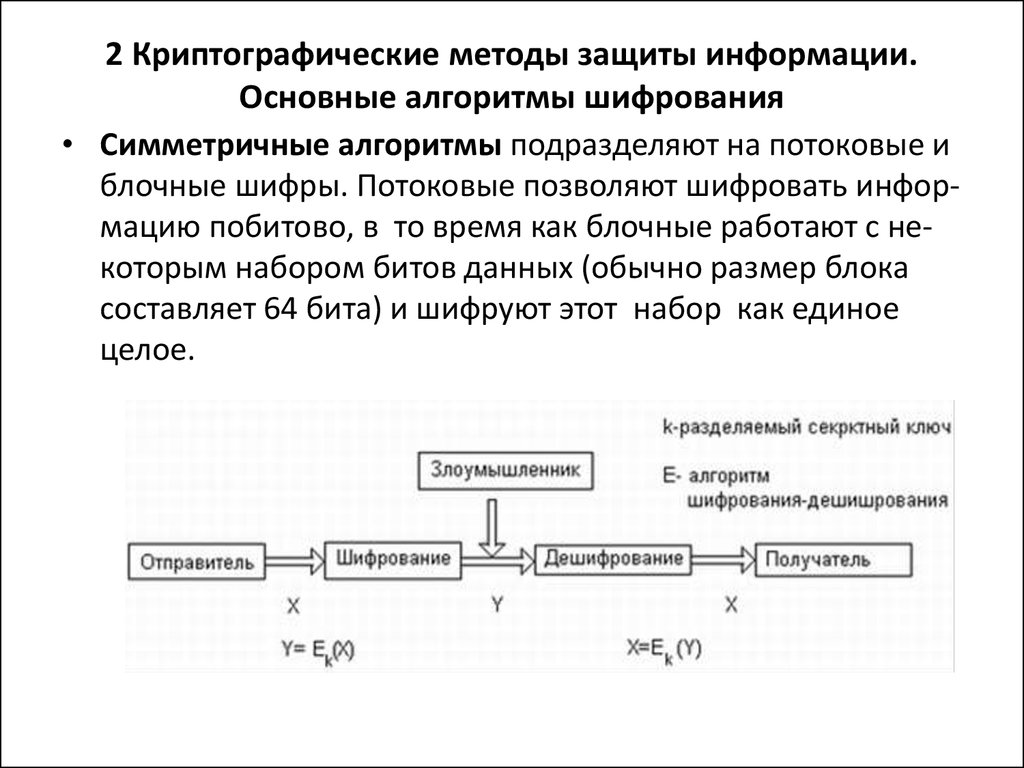

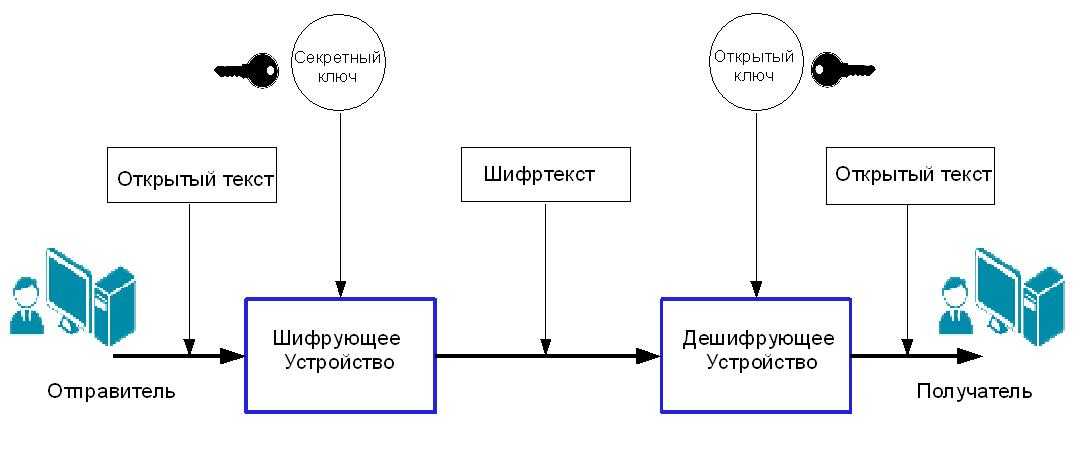

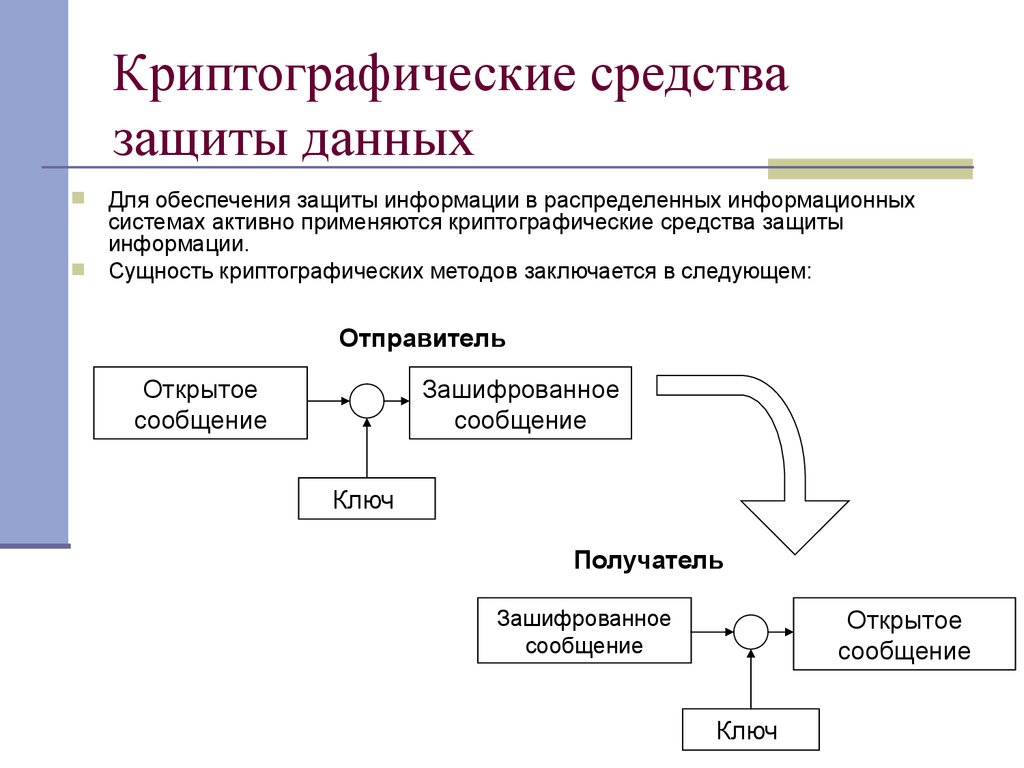

Процесс передачи данных от одного человека к другому с использованием метода шифрования выглядит следующим образом:

- исходный текст, изображение, видеозапись с помощью алгоритма преобразовывается в зашифрованный вид, при этом пользователь получает специальный ключ для дешифровки;

- зашифрованный текст передается получателю;

- получатель с помощью специального ключа расшифровывает текст и приводит его в исходный вид.

Говоря проще, процесс состоит из двух ключевых этапов – шифрования (сокрытия сведений) и дешифрования (возвращение сообщения в исходный вид).

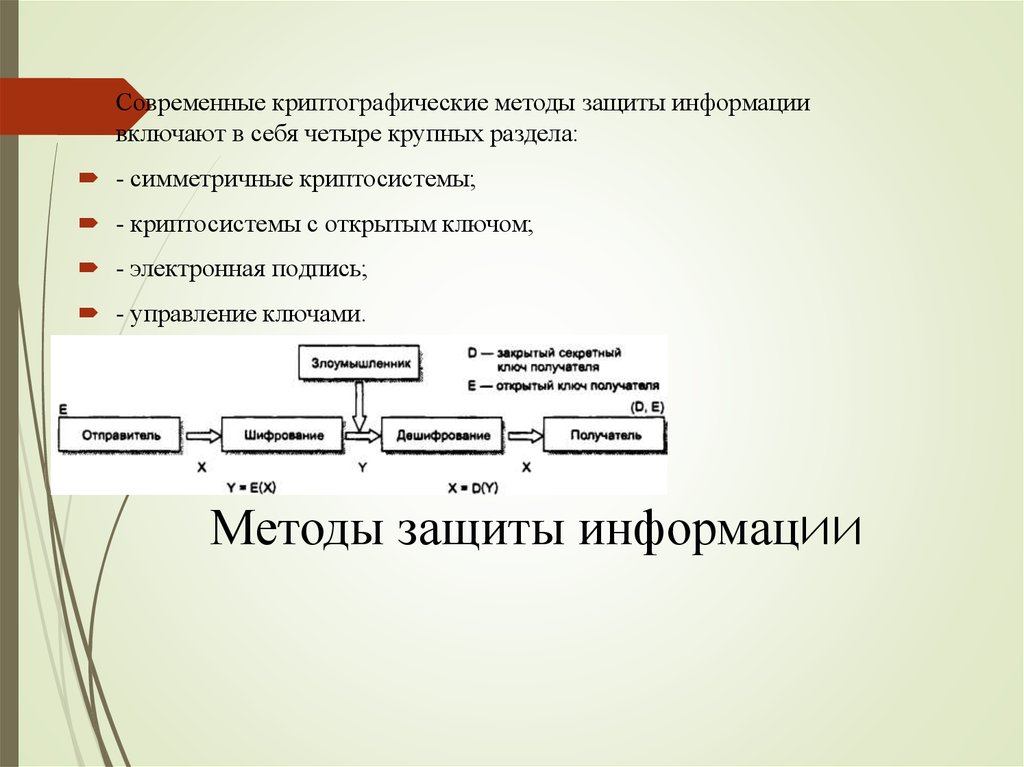

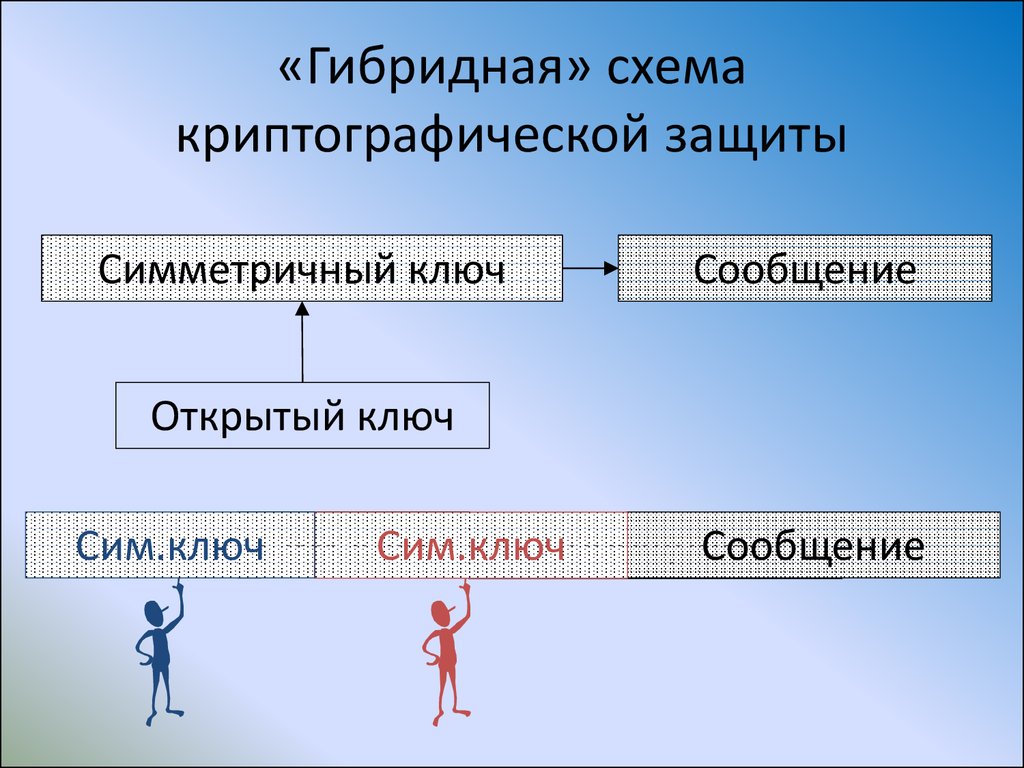

Есть два метода шифрования и дешифрования. В первом случае для этих задач используется один и тот же ключ, а во втором – два разных ключа (один для сокрытия и второй для раскрытия информации).

Основная трудность, с которой люди сталкивались в процессе обмена информацией, – передача ключа. Было сложно передать его так, чтобы исключить возможность перехвата посторонними людьми. Для решения этой проблемы была разработана система открытых ключей. Суть системы в том, что у человека есть два ключа – скрытый и открытый. Первый используется только в индивидуальных целях и нужен для расшифровывания информации, а второй может передаваться по открытым каналам (т. е. не защищенным от посторонних лиц). Таким образом, два человека могут обменяться своими открытыми ключами и в дальнейшем не беспокоиться за сохранность информации, так как есть универсальное средство – секретный ключ, который не нужно никому передавать, и он всегда находится у них. Появление этого метода – революция в средствах защиты информации.

Алгоритмы шифрования

Для того чтобы информацию можно было зашифровать, а потом расшифровать, нужно создать алгоритм. Алгоритм – это совокупность правил и действий, которые нужны для успешной расшифровки или зашифровки данных.

Простейшие алгоритмы возникли в древние времена. К примеру, шифр Цезаря. Суть его заключалась в том, что буквы в исходном тексте сдвигались на одну позицию вперед согласно латинскому алфавиту. То есть A превращалась в B, C – в D и т. д. Пример простейшего сообщения, которое зашифровано с помощью таких систем, – сигнал «SOS». Его можно передать как «TPT», смещая буквы слова на одну позицию вправо (согласно алфавиту). Для возвращения в исходный вид достаточно сделать то же самое, но теперь сместить буквы влево – получим SOS.

Алгоритмы принято разделять на следующие категории:

- Симметричные криптосистемы. Это тот самый метод, когда для шифрования и дешифрования используется один ключ.

- Асимметричные. Для шифрования и дешифрования используются два ключа (открытый и закрытый).

- Хэш-функции. Об этом средстве защиты информации написано меньше исследований, хотя пользуются им часто. Например, чтобы подтвердить подлинность информации или авторство сообщения.

Особенность хэш-функций в том, что они необязательно должны подвергаться расшифровыванию другими лицами, и, как правило, с их помощью не передают никакой важной информации.

Особенность хэш-функций в том, что они необязательно должны подвергаться расшифровыванию другими лицами, и, как правило, с их помощью не передают никакой важной информации.

Все три вида алгоритмов широко используются для защиты сведений. Преимущество симметричных алгоритмов в том, что они менее требовательны к вычислительным ресурсам и работают быстрее асимметричных. Недостаток симметричного шифрования в том, что нужно передавать ключ второму лицу. Для решения этой проблемы вместе с симметричным используют гибридное шифрование. Суть метода заключается в том, что информация шифруется симметричным алгоритмом, а ключ для расшифровки отправляется по каналам, которые защищены асимметричными системами.

Криптографические методы используются и в комплексных средствах защиты – DLP-системах. К примеру, механизмы шифрования, реализованные в «СёрчИнформ КИБ», делают невозможным прочтение конфиденциальных документов из корпоративной системы за ее пределами. Подробнее о продукте.

Подробнее о продукте.

Современное состояние криптологии

Алгоритмы усложнялись с развитием математики и появлением электромеханизмов. Старые средства (тот же шифр Цезаря) можно взломать простым компьютерным перебором за несколько секунд. Современные алгоритмы обладают высокой криптостойкостью, поэтому на их взлом можно потратить столетия, но так и не дешифровать текст.

Новый период развития науки наступил в 1970-е годы и ознаменовался появлением открытых алгоритмов шифрования, которые решали фундаментальную проблему – безопасную передачу ключа. Теперь отпала необходимость беспокоиться о том, что кто-то перехватит ключ и сможет прочитать сообщение. Посторонний человек, который получил открытый ключ (средство защиты), не сможет прочитать ни одно сообщение.

Наука развивается вместе с ростом возможностей компьютерных систем. За последние десятилетия специалисты разработали много универсальных алгоритмов, которые позволяют с высокой надежностью сохранять и передавать информацию. Самые распространенные системы защиты:

Самые распространенные системы защиты:

- симметричные: AES, «Кузнечик», Camellia, Twofish, Blowfish;

- асимметричные: Elgamal, RSA;

- хэш-функции: MD (4, 5, 6), SHA (-1, -2), «Стрибог».

Некоторые из этих стандартов были разработаны для использования государствами и сертифицированы в качестве национальных алгоритмов шифрования (AES в США, «Кузнечик» в России).

Правовой статус

Во всем мире крупные государства регулируют применение средств защиты информации правовыми методами. Государство может запрещать или ограничивать использование криптографических систем частными лицами, при этом некоторые документы и другая секретная информация государственной важности хранятся в зашифрованном виде.

Так, в Великобритании человек обязан выдать пароль от своего компьютера или телефона правоохранительным органам, в том случае, если проводится судебное расследование. Отказ выдать средство дешифрования является уголовным преступлением.

В России использование криптографии ограничено для компаний и индивидуальных предпринимателей. Любая деятельность по выпуску и продаже шифровальных программ должна лицензироваться.

В США действует стандарт AES, согласно которому важная государственная информация должна храниться в зашифрованном виде. Спецслужбы (АНБ, ЦРУ) могут требовать от производителей устройств и разработчиков ПО выдачу ключей дешифрования.

Наука о криптографических методах сокрытия информации – одна из самых актуальных в наше время. Она занимает большую нишу в области информационной безопасности и широко используется не только государствами, но и крупными компаниями, бизнесом, частными лицами.

22.10.2019

Что такое СКЗИ, и для чего используются шифровальные криптографические средства защиты информации

Криптографическое шифрование данных — это процесс преобразования информации с помощью кодирования.

Сообщение шифруется с помощью специального алгоритма (ключа) и отправляется получателю. Получатель, в свою очередь, использует аналогичный алгоритм расшифровки. В итоге информация защищена от получения третьими лицами и возможного использования ее злоумышленниками.

Получатель, в свою очередь, использует аналогичный алгоритм расшифровки. В итоге информация защищена от получения третьими лицами и возможного использования ее злоумышленниками.

В современном мире этот метод технологии шифрования называется симметричным криптографическим ключом.

Цели и методы криптографической защиты информации

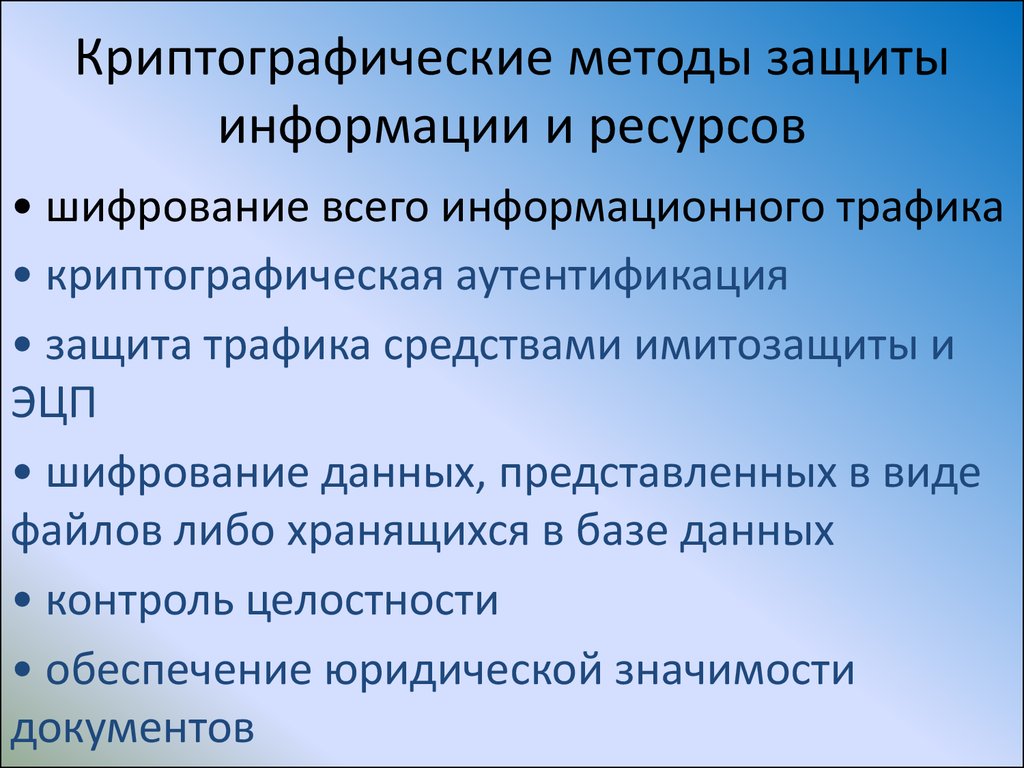

Цель криптографической защиты — обеспечение конфиденциальности и защиты информации в сетях в процессе ее обмена между пользователями.

Криптографическая защита информации в основном используется при:

- обработке, использовании и передаче информации,

- обеспечении целостности и достоверности целостности (алгоритмы электронной подписи),

- алгоритмах, обеспечивающих аутентификацию пользователей или устройств, а также при защите элементов аутентификации.

Классы криптографической защиты информации

Криптографию можно разделить на три различных типа:

- криптография с секретным ключом,

- криптография с открытым ключом,

- хеш-функции.

Симметричная криптография

Криптография с секретным ключом, или симметричная криптография, использует один ключ для шифрования данных. И для шифрования, и для дешифровки в симметричной криптографии используется один и тот же ключ. Это делает данную форму криптографии самой простой.

Криптографический алгоритм использует ключ в шифре для шифрования данных. Когда к данным нужно снова получить доступ, человек, которому доверен секретный ключ, может расшифровать данные.

Криптография с секретным ключом может использоваться как для данных, которые передаются в мети на данный момент, так и для данных в состоянии покоя — на носителе. Но обычно она используется только для данных в состоянии покоя, поскольку передача секрета получателю сообщения может привести к компрометации.

Пример алгоритмов симметричной криптографии:

- AES,

- DES,

- Шифр Цезаря.

Криптография с открытым ключом, или асимметричная криптография, использует два ключа для шифрования данных. Один из них используется для шифрования, а другой ключ расшифровывает сообщение. В отличие от симметричной криптографии, если один ключ используется для шифрования, этот же ключ не может расшифровать сообщение, для этого используется другой ключ.

Один из них используется для шифрования, а другой ключ расшифровывает сообщение. В отличие от симметричной криптографии, если один ключ используется для шифрования, этот же ключ не может расшифровать сообщение, для этого используется другой ключ.

Один ключ хранится в тайне и называется «закрытым ключом», а другой — «открытый ключ» — находится в открытом доступе и может быть использован любым человеком. Закрытый ключ должен оставаться только у владельца. Открытый ключ может быть передан другому человеку.

Примеры алгоритмов асимметричной криптографии:

- ECC,

- Протокол Диффи-Хеллмана,

- DSS.

Хеш-функции

Хеш-функции — это необратимые, односторонние функции, которые защищают данные ценой невозможности восстановить исходное сообщение.

Хеширование — способ преобразования заданной строки в строку фиксированной длины. Хороший алгоритм хеширования будет выдавать уникальные результаты для каждого заданного входа. Единственный способ взломать хеш — попробовать все возможные входы, пока не получится точно такой же хеш. Хеш может использоваться для хеширования данных (например, паролей) и в сертификатах.

Хеш может использоваться для хеширования данных (например, паролей) и в сертификатах.

Примеры алгоритмов хэширования:

- MD5

- SHA-1

- Whirlpool

- Blake 2

Требования при использовании СКЗИ

На территории Российской Федерации регулирующим органам в вопросах информационной безопасности является ФСБ России. Типовые требования обеспечения и организации работы криптографических средств для материалов, не содержащих государственную тайну и используемых в процессе обработки персональных данных, были утверждены в ФЗ-149 (2008 г.).

В нем закреплен свод правил для урегулирования создания криптографических средств защиты информации и их применения.

Закон регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу, производство и распространение информации,

- применении информационных технологий;

- обеспечении защиты информации.

Также этот закон включает:

- четкое разъяснение понятий информации, а также прав доступа к ней, возможного ее носителя, его обязанностей и возможностей и допустимых действий с этой информацией;

- описание особенности государственного регулирования в сфере информационных технологий;

- описание ответственности за правонарушения в сфере действия данного законодательства.

Стоит отметить, что, несмотря на срок выпуска документа, информация в нем регулярно обновляется в соответствии с актуальными мировыми тенденциями в рамках информационной безопасности. Подробнее с видом документа можно ознакомиться по ссылке.

А что за границей?

Одним из примеров требований по защите информации на Западе можно назвать стандарты GO-ITS (The Government of Ontario Information Technology Standards). Согласно им, криптографические материалы должны быть надежно защищены, включая создание, хранение, распространение, использование, отзыв, уничтожение и восстановление ключей.

Требования подразделяются на различные области:

Образование и обучение. Технический персонал, который разрабатывает, внедряет или управляет системами, должен быть осведомлен о требованиях к криптографии в соответствии со стандартом.

Информация в хранилище. Чувствительная информация должна быть зашифрована при хранении или храниться в оперативном режиме с использованием безопасных хэш-функций. Зашифрованные конфиденциальные данные, хранящиеся более двух лет, должны быть зашифрованы. Если ответственность за зашифрованные данные передается другой организации, данные должны быть зашифрованы повторно, с помощью нового ключа.

Зашифрованные конфиденциальные данные, хранящиеся более двух лет, должны быть зашифрованы. Если ответственность за зашифрованные данные передается другой организации, данные должны быть зашифрованы повторно, с помощью нового ключа.

Мобильные устройства, такие как смартфоны, планшеты, съемные носители, портативные компьютеры, которые обрабатывают или хранят конфиденциальные данные, должны шифровать все хранилище устройства. Если конфиденциальные данные хранятся на настольных компьютерах, эти данные должны быть зашифрованы. Чувствительные данные должны быть зашифрованы на уровне столбцов или полей/ячеек данных перед записью в хранилище данных.

Безопасность коммуникаций. Чувствительная информация должна быть зашифрована при передаче с помощью соответствующих средств. Целостность конфиденциальных данных должна проверяться с помощью утвержденного кода аутентификации сообщения или цифровой подписи. Цифровые подписи должны использовать точную временную метку из доверенного источника времени.

Развертывание криптографии. Все приложения криптографии должны использовать генератор случайных чисел или генератор псевдослучайных чисел; проверять действительность сертификатов и использовать только действительные сертификаты. Приложения должны безопасно удалять расшифрованную информацию, хранящуюся в кэше или временной памяти, сразу после завершения соответствующей деятельности. Приложения, обрабатывающие конфиденциальные данные и имеющие к ним доступ, должны проходить тестирование и оценку безопасности (STE) перед внедрением.

Защита криптографических материалов. Доступ к криптографическим материалам должен быть ограничен авторизованными пользователями, приложениями или службами. Криптографические ключи должны быть защищены в соответствии с чувствительностью информации, которую они защищают. По возможности ключи должны генерироваться с помощью защищенного программного модуля или аппаратного модуля безопасности. Для генерации ключей, защищающих конфиденциальную информацию, модули должны быть локальными.

Работа СКЗИ и их применение

Принцип работы средств защиты криптографической информации заключается в следующем:

- Пользователем создается документ, требующий пересылки.

- С помощью ключа и средств защиты криптографической информации (специальных программ) к документу прибавляется специальный файл подписи, после чего они отправляются получателю.

- Получатель декодирует файл при помощи средств защиты криптографической информации и проверяет, что в расшифрованный документ не вносились изменения.

Основными функциями средств (СКЗИ) являются:

- создание электронных подписей,

- проверка подлинности ЭП,

- шифровка и дешифровка содержимого документа.

Виды СКЗИ для электронной подписи — программные и аппаратные СКЗИ

Электронная подпись (ЭП) – это специальные реквизиты документа, позволяющие подтвердить принадлежность определенному владельцу, а также отсутствие факта внесения изменений в документ с момента его создания. ЭП можно сравнить со средневековой восковой печатью, ставившейся на важные письма.

ЭП можно сравнить со средневековой восковой печатью, ставившейся на важные письма.

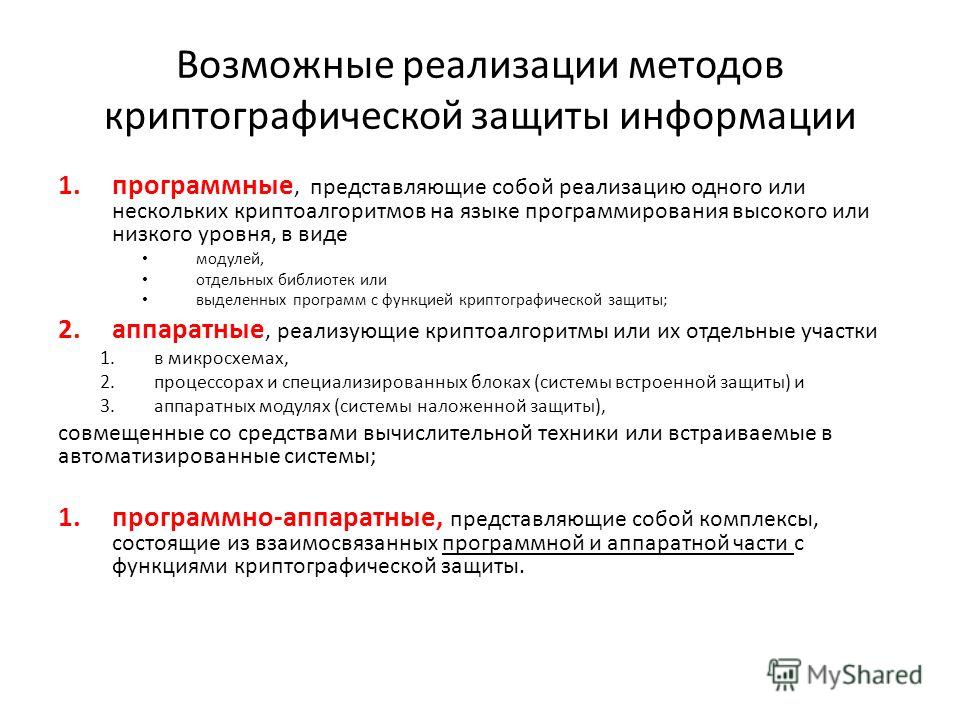

На данный момент существуют два вида средств, применяемых при криптографической защите информации: отдельно устанавливаемые программы и встроенные в устройство.

К первому типу относятся следующие программы:

- КриптоПро CSP,

- Signal-COM CSP,

- VipNet CSP.

Они работают с основными ОС и сертифицированы в соответствии с актуальными ГОСТами. Основным их минусом является лицензирование: придется платить деньги за приобретение лицензии для каждого нового устройства.

К вшитым в устройство программам относятся:

- Рутокен ЭЦП,

- Рутокен ЭЦП 2.0,

- JaCArta SE.

Используя данный тип СКЗИ, пользователь решает главную проблему предыдущего класса. Здесь устройству достаточно иметь доступ к сети, так как процесс шифрования и дешифровки производится внутри носителя. Основным правовым фактором, регулирующим деятельность в этой сфере, является ФЗ-63, подробнее о котором можно прочитать здесь.

От пользователя может быть нужен как базовый сертификат, так и квалифицированный, в котором содержится специальный идентификатор. Квалифицированная электронная цифровая подпись отличается повышенной защищенностью.

Электронная отчетность. Это одна из главных сфер, где используется электронная подпись. При этом имеется в виду отчетность, которая предоставляется в различные государственные структуры: ФСС, ПФР, ФНС и прочие. При отправке документов требуется квалифицированный сертификат ЭП, который предоставляется уполномоченному сотруднику организации.

Системы госзакупок для различных бюджетных организаций. Они проводятся посредством аукционов, где требуется квалифицированная ЭП (на основании ФЗ-44 от 14.07.22) для подписания контрактов и прочих действий.

Электронный документооборот между компаниями (в случае подписания счет-фактуры). Здесь юридическую силу документа также гарантирует только квалифицированная ЭП.

На этом список применения ЭП не заканчивается: она также требуется для работы с порталами госструктур, таких как РКН, Госуслуги, Единый федеральный реестр сведений о банкротстве, Росимущество и прочих.

Алгоритмы электронной подписи

Целью цифровых подписей является аутентификация и проверка подлинности документов и данных. Это необходимо, чтобы избежать цифровой модификации (подделки) при передачи официальных документов.

Как правило, система с асимметричным ключом шифрует с помощью открытого ключа и расшифровывает с помощью закрытого ключа. Однако порядок, шифрующий ЭП, обратный. Цифровая подпись шифруется с помощью закрытого ключа, а расшифровывается с помощью открытого. Поскольку ключи связаны, расшифровка с помощью открытого ключа подтверждает, что для подписания документа был использован соответствующий закрытый ключ. Так проверяется происхождение подписи.

- M — Обычный текст,

- H — хеш-функция,

- h — хеш-дайджест (хеш-сумма, также называемая дайджестом — в криптографии результат преобразования входного сообщения произвольной длины в выходную битовую строку фиксированной длины),

- + — объединить и открытый текст, и дайджест,

- E — шифрование,

- D — расшифровка.

На изображении выше показан весь процесс — от подписания ключа до его проверки.

Рассмотрим каждый шаг подробнее:

- М, исходное сообщение сначала передается хеш-функции, обозначаемой H#, для создания дайджеста.

- Далее сообщение объединяется с хеш-дайджестом h и шифруется с помощью закрытого ключа отправителя.

- Он отправляет зашифрованный пакет получателю, который может расшифровать его с помощью открытого ключа отправителя.

- После расшифровки сообщения оно пропускается через ту же хэш-функцию (H#), чтобы сгенерировать аналогичный дайджест.

- Он сравнивает вновь сгенерированный хеш со свернутым хеш-значением, полученным вместе с сообщением. Если они совпадают, проверяется целостность данных.

Существует два стандартных для отрасли способа реализации вышеуказанной методологии: алгоритмы RSA и DSA. Оба служат одной и той же цели, но функции шифрования и дешифровки довольно сильно отличаются.

Что такое алгоритм RSA?

Алгоритм RSA — это алгоритм подписи с открытым ключом, разработанный Роном Ривестом, Ади Шамиром и Леонардом Адлеманом. Статья с описанием алгоритма была впервые опубликована в 1977 году. Он использует логарифмические функции для того, чтобы работа была достаточно сложной, чтобы противостоять перебору, но достаточно упрощенной, чтобы быть быстрой после развертывания. На изображении ниже показана проверка цифровых подписей по методологии RSA.

Статья с описанием алгоритма была впервые опубликована в 1977 году. Он использует логарифмические функции для того, чтобы работа была достаточно сложной, чтобы противостоять перебору, но достаточно упрощенной, чтобы быть быстрой после развертывания. На изображении ниже показана проверка цифровых подписей по методологии RSA.

RSA также может шифровать и расшифровывать общую информацию для безопасного обмена данными наряду с проверкой цифровой подписи. На рисунке выше показана вся процедура работы алгоритма RSA.

Что такое алгоритм DSA?Алгоритм цифровой подписи — это стандарт FIPS (Федеральный стандарт обработки информации) для таких подписей. Он был предложен в 1991 году и всемирно стандартизирован в 1994 году Национальным институтом стандартов и технологий (NIST). Алгоритм DSA обеспечивает три преимущества:

- Аутентификация сообщения. Вы можете проверить происхождение отправителя, используя правильную комбинацию ключей.

- Проверка целостности.

Вы не можете подделать сообщение, так как это полностью предотвратит расшифровку связки.

Вы не можете подделать сообщение, так как это полностью предотвратит расшифровку связки. - Неотрицание. Отправитель не может утверждать, что он никогда не отправлял сообщение, если верифицирует подпись.

На рисунке выше показана работа алгоритма DSA. Здесь используются две различные функции — функция подписи и функция проверки. Разница между изображением типичного процесса проверки цифровой подписи и изображением выше заключается в части шифрования и дешифровки.

Правовое регулирование применения криптографических средств в РФ

Основным регулирующим документом является ФЗ-149. Однако он по большей части определяет участников процесса и их действия. Самим же объектом взаимодействия являются персональные данные пользователей — любая информация, относящаяся прямо или косвенно к определенному физическому лицу. Положения о персональных данных, в том числе общедоступных персональных данных, оговорены в ФЗ-152.

Больше о персональных данных →

Аттестованный сегмент ЦОД

Храните данные в соответствии с 152-ФЗ.

Арендовать

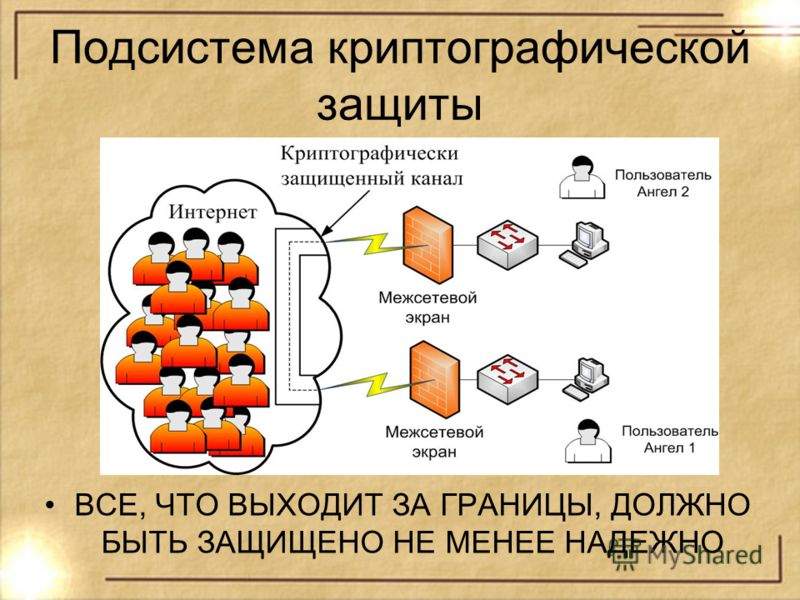

Этими законами определяется, что проводимые действия должны быть реализованы в данных подсистемах:

- управления доступом,

- регистрации и учета,

- обеспечения целостности,

- криптографической защиты,

- антивирусной защиты,

- обнаружения вторжений.

Также вся деятельность, связанная с оказанием услуг в сфере криптографической защиты, подлежит лицензированию, которая осуществляется ФСБ РФ. К требованиям лицензирования относится следующее:

- Присутствие в организации специальных условий для соблюдения работы.

- Наличие у компании лицензии на выполнение работ и оказание услуг при работе со сведениями, составляющими гостайну (например, создание средств криптозащиты).

- Присутствие в штате компании квалифицированных сотрудников, имеющих специальное образование (обучение или переподготовка по направлению «Информационная безопасность») и опыт работы в сфере не менее пяти лет.

- Предоставление ФСБ РФ лицензии и перечня используемых в работе СКЗИ со всей технической информацией.

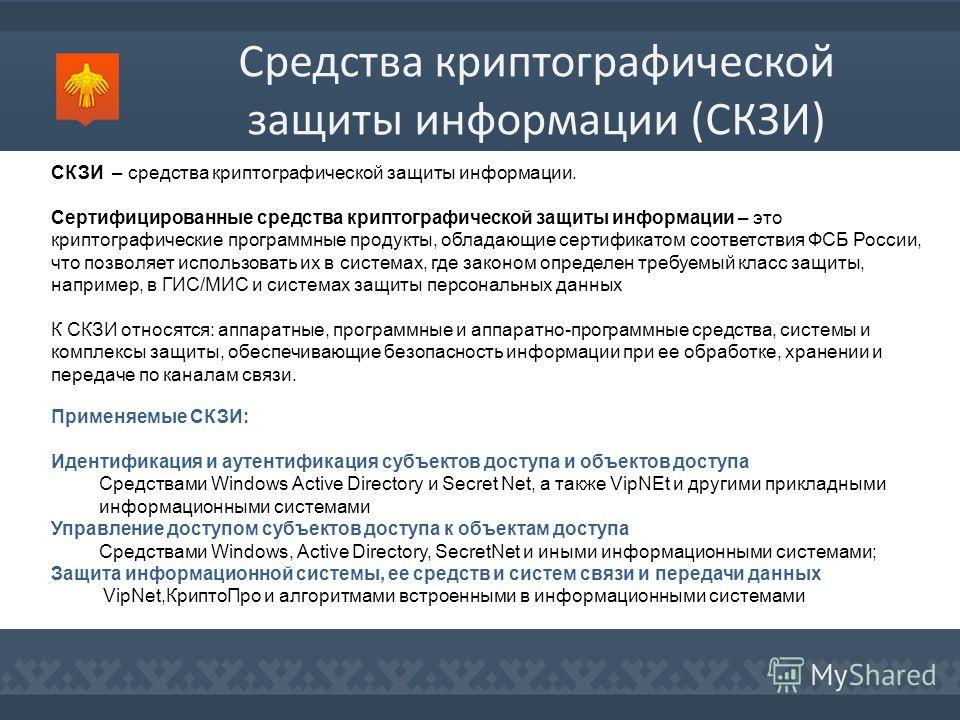

К СКЗИ относятся следующие средства:

- шифрования,

- имитозащиты,

- ЭП,

- средства кодирования,

- ключевые документы и средства для их изготовления,

- аппаратные, программные и аппаратно-программные СКЗИ.

Некоторые СКЗИ бывают выведены из-под лицензирования. В их числе средства, применяемые для ИП или для собственных нужд юридических лиц. Подробнее об этом можно узнать непосредственно в ФЗ.

Защита криптографической информации в коммерческой деятельности

Современные предприятия хранят и управляют большей частью своей личной и конфиденциальной информации в режиме онлайн — в облаке с бесперебойным подключением к сети. Именно по этой причине компании включают шифрование в свои планы по обеспечению безопасности облачных данных. Им важно сохранить конфиденциальность и безопасность своих данных независимо от их местонахождения.

Для решения этой задачи применяются различные устройства шифрования, приборы защиты телефонии. СКЗИ применяется для офисного оборудования, такого как факсы, телекс или телетайп. Также в коммерческой отрасли применяется система электронных подписей, упомянутая выше.

Использование шифровальных криптографических средств в современном мире

Криптографическая защита информации и персональных данных является неотъемлемой частью любой информационной деятельности. В данный момент на рынке представлено множество средств для решения этой задачи. Среди них КриптоПро CSP, Signal-COM CSP, РуТокен ЭЦП и некоторые другие программы, рассмотренные в данном материале.

Область создания и применения СКЗИ находится под непосредственным контролем ФСБ РФ и ФСТЭК — любая информационная система согласовывается с этими органами.

Что такое криптография? Определение, важность, типы

Криптография — это процесс сокрытия или кодирования информации таким образом, чтобы ее мог прочитать только тот, для кого предназначено сообщение.

Современные методы криптографии включают алгоритмы и шифры, позволяющие шифровать и расшифровывать информацию, например 128-битные и 256-битные ключи шифрования. Современные шифры, такие как Advanced Encryption Standard (AES), считаются практически невзламываемыми.

Общее определение криптографии — это практика кодирования информации, чтобы гарантировать, что только человек, для которого было написано сообщение, может прочитать и обработать информацию. Эта практика кибербезопасности, также известная как криптология, объединяет различные дисциплины, такие как информатика, инженерия и математика, для создания сложных кодов, скрывающих истинное значение сообщения.

Криптография восходит к древним египетским иероглифам, но она остается жизненно важной для защиты связи и информации при передаче и предотвращения ее чтения ненадежными сторонами. Он использует алгоритмы и математические концепции для преобразования сообщений в трудно поддающиеся расшифровке коды с помощью таких методов, как криптографические ключи и цифровая подпись, для защиты конфиденциальности данных, транзакций по кредитным картам, электронной почты и просмотра веб-страниц.

Он использует алгоритмы и математические концепции для преобразования сообщений в трудно поддающиеся расшифровке коды с помощью таких методов, как криптографические ключи и цифровая подпись, для защиты конфиденциальности данных, транзакций по кредитным картам, электронной почты и просмотра веб-страниц.

Криптография по-прежнему важна для защиты данных и пользователей, обеспечения конфиденциальности и предотвращения перехвата конфиденциальной корпоративной информации киберпреступниками. Обычное использование и примеры криптографии включают следующее:

Конфиденциальность и конфиденциальность

Отдельные лица и организации ежедневно используют криптографию для защиты своей конфиденциальности и сохранения конфиденциальности своих разговоров и данных. Криптография обеспечивает конфиденциальность путем шифрования отправленных сообщений с помощью алгоритма с ключом, известным только отправителю и получателю. Типичным примером этого является инструмент для обмена сообщениями WhatsApp, который шифрует разговоры между людьми, чтобы их нельзя было взломать или перехватить.

Криптография также обеспечивает безопасность просмотра, например, в виртуальных частных сетях (VPN), в которых используются зашифрованные туннели, асимметричное шифрование, а также открытые и закрытые общие ключи.

Аутентификация

Честность

Подобно тому, как криптография может подтвердить подлинность сообщения, она также может подтвердить целостность отправляемой и получаемой информации. Криптография гарантирует, что информация не будет изменена во время хранения или передачи между отправителем и предполагаемым получателем. Например, цифровые подписи могут обнаруживать подделку или фальсификацию при распространении программного обеспечения и финансовых транзакциях.

неотказуемость

Криптография подтверждает подотчетность и ответственность отправителя сообщения, что означает, что он не может впоследствии отрицать свои намерения при создании или передаче информации. Хорошим примером этого являются цифровые подписи, поскольку они гарантируют, что отправитель не может заявить, что сообщение, контракт или документ, которые он создал, являются мошенническими. Кроме того, в режиме неотказуемости электронной почты отслеживание электронной почты гарантирует, что отправитель не сможет отказаться от отправки сообщения, а получатель не сможет отказаться от его получения.

Хорошим примером этого являются цифровые подписи, поскольку они гарантируют, что отправитель не может заявить, что сообщение, контракт или документ, которые он создал, являются мошенническими. Кроме того, в режиме неотказуемости электронной почты отслеживание электронной почты гарантирует, что отправитель не сможет отказаться от отправки сообщения, а получатель не сможет отказаться от его получения.

Обмен ключами

Обмен ключами — это метод обмена криптографическими ключами между отправителем и получателем.

Доступно множество типов криптографических алгоритмов. Они различаются по сложности и безопасности, в зависимости от типа связи и конфиденциальности передаваемой информации.

Криптография с секретным ключом

Криптография с секретным ключом, также известная как симметричное шифрование, использует один ключ для шифрования и дешифрования сообщения. Отправитель шифрует открытое текстовое сообщение с помощью ключа и отправляет его получателю, который затем использует тот же ключ для его расшифровки и разблокировки исходного открытого текстового сообщения.

Потоковые шифры

Потоковые шифры работают с одним битом или байтом в любое время и постоянно меняют ключ, используя механизмы обратной связи. Самосинхронизирующийся поточный шифр обеспечивает синхронизацию процесса дешифрования с процессом шифрования, распознавая, где он находится в ключевом потоке битов. Шифр синхронного потока генерирует ключевой поток независимо от потока сообщений и генерирует одну и ту же функцию ключевого потока как у отправителя, так и у получателя.

Блочные шифры

Блочные шифры шифруют один блок данных фиксированного размера за раз. Он всегда будет шифровать блок данных открытого текста в один и тот же зашифрованный текст, когда используется один и тот же ключ. Хорошим примером этого является шифр Фейстеля, который использует элементы расширения ключа, перестановки и подстановки, чтобы создать большую путаницу и диффузию в шифре.

Этапы шифрования и дешифрования похожи, если не идентичны, что означает, что изменение ключа уменьшает размер кода и схемы, необходимые для реализации шифра в части программного или аппаратного обеспечения.

Криптография с открытым ключом (PKC), или асимметричная криптография, использует математические функции для создания кодов, которые исключительно трудно взломать. Это позволяет людям безопасно общаться по незащищенному каналу связи без необходимости использования секретного ключа. Например, повторное шифрование через прокси позволяет объекту-посреднику повторно шифровать данные с одного открытого ключа на другой, не требуя доступа к открытому тексту или закрытым ключам.

Распространенным типом PKC является умножение и разложение на множители, при котором два больших простых числа перемножаются, чтобы получить огромное результирующее число, которое затрудняет расшифровку. Другой формой PKC является возведение в степень против логарифмов, например 256-битное шифрование, которое повышает защиту до такой степени, что даже компьютер, способный искать триллионы комбинаций в секунду, не может взломать его.

Общие формы PKC используют два ключа, которые связаны математически, но не позволяют определить ни один из них. Проще говоря, отправитель может зашифровать свое открытое текстовое сообщение, используя свой закрытый ключ, а затем получатель расшифрует зашифрованный текст, используя открытый ключ отправителя.

Проще говоря, отправитель может зашифровать свое открытое текстовое сообщение, используя свой закрытый ключ, а затем получатель расшифрует зашифрованный текст, используя открытый ключ отправителя.

Общие алгоритмы PKC, используемые для цифровых подписей и обмена ключами, включают:

ЮАР

RSA была первой и остается наиболее распространенной реализацией PKC. Алгоритм назван в честь его разработчиков-математиков из Массачусетского технологического института Рональда Ривеста, Ади Шамира и Леонарда Адлемана и используется для шифрования данных, цифровых подписей и обмена ключами. Он использует большое число, которое является результатом факторизации двух выбранных простых чисел. Злоумышленник не может определить основные факторы, что делает RSA особенно безопасным.

Криптография на эллиптических кривых (ECC)

ECC — это алгоритм PKC, основанный на использовании эллиптических кривых в криптографии. Он предназначен для устройств с ограниченной вычислительной мощностью или памятью для шифрования интернет-трафика. Обычно ECC используется во встроенных компьютерах, смартфонах и криптовалютных сетях, таких как биткойн, которые потребляют около 10% дискового пространства и полосы пропускания, которые требуются RSA.

Он предназначен для устройств с ограниченной вычислительной мощностью или памятью для шифрования интернет-трафика. Обычно ECC используется во встроенных компьютерах, смартфонах и криптовалютных сетях, таких как биткойн, которые потребляют около 10% дискового пространства и полосы пропускания, которые требуются RSA.

Алгоритм цифровой подписи (DSA)

DSA — это стандарт, позволяющий использовать цифровые подписи при аутентификации сообщений. Он был введен Национальным институтом стандартов и технологий (NIST) в 1991 году для обеспечения лучшего метода создания цифровых подписей.

Шифрование на основе идентификации (IBE)

IBE — это система PKC, которая позволяет вычислять открытый ключ на основе уникальной информации, основанной на личности пользователя, такой как его адрес электронной почты. Затем доверенная третья сторона или генератор закрытых ключей использует криптографический алгоритм для вычисления соответствующего закрытого ключа. Это позволяет пользователям создавать свои собственные закрытые ключи, не беспокоясь о распространении открытых ключей.

Это позволяет пользователям создавать свои собственные закрытые ключи, не беспокоясь о распространении открытых ключей.

Стандарты шифрования с открытым ключом (PKCS)

Все алгоритмы PKC и их использование регулируются набором стандартов и руководств, разработанных RSA Data Security. К ним относятся:

- PKCS #1 или RFC 8017: Стандарт криптографии RSA

- PKCS #3: Стандарт соглашения о ключах Диффи-Хеллмана

- PKCS #5 и PKCS #5 v2.1 или RFC 8018: Стандарт шифрования на основе пароля

- PKCS #6: Стандарт синтаксиса расширенного сертификата (заменяется на X.509в3)

- PKCS #7 или RFC 2315: Стандарт синтаксиса криптографических сообщений

- PKCS #8 или RFC 5958: стандарт синтаксиса информации о секретном ключе

- PKCS #9 или RFC 2985: выбранные типы атрибутов

- PKCS #10 или RFC 2986: стандарт синтаксиса запроса на сертификацию

- PKCS #11: стандарт интерфейса криптографических токенов

- PKCS #12 или RFC 7292: Стандарт синтаксиса обмена личной информацией

- PKCS #13: Стандарт криптографии на основе эллиптических кривых

- PKCS #14: Стандарт генерации псевдослучайных чисел

- PKCS #15: Стандарт формата информации о криптографическом токене

Диффи-Хеллман и алгоритм обмена ключами (KEA)

Алгоритм Диффи-Хеллмана был разработан в 1976 году профессором Стэнфордского университета Мартином Хеллманом и его аспирантом Уитфилдом Диффи, которые, как считается, ответственны за введение PKC в качестве концепции. Он используется для обмена секретными ключами и требует, чтобы два человека договорились о большом простом числе.

Он используется для обмена секретными ключами и требует, чтобы два человека договорились о большом простом числе.

KEA — это вариант алгоритма Диффи-Хеллмана, который был предложен в качестве метода обмена ключами в проекте Capstone NIST/Агентства национальной безопасности (АНБ), в рамках которого были разработаны стандарты криптографии для общественного и государственного использования.

Хэш-функция

Хеш-функции обеспечивают сохранение целостности данных на этапах шифрования и дешифрования криптографии. Он также используется в базах данных для более быстрого извлечения элементов.

Хэширование — это процесс взятия ключа и сопоставления его с определенным значением, которое является хэшем или хэш-значением. Хеш-функция преобразует ключ или цифровую подпись, затем хэш-значение и подпись отправляются получателю, который использует хэш-функцию для генерации хэш-значения и сравнения его с полученным в сообщении.

Распространенной хэш-функцией является свертка, которая берет значение и делит его на несколько частей, складывает части и использует последние четыре оставшиеся цифры в качестве ключа или хэш-значения. Другим является перестановка цифр, которая берет определенные цифры в исходном значении, переворачивает их и использует оставшееся число в качестве хеш-значения. Примеры типов хеш-функций включают безопасный алгоритм хеширования 1 (SHA-1), SHA-2 и SHA-3.

Другим является перестановка цифр, которая берет определенные цифры в исходном значении, переворачивает их и использует оставшееся число в качестве хеш-значения. Примеры типов хеш-функций включают безопасный алгоритм хеширования 1 (SHA-1), SHA-2 и SHA-3.

Современные методы криптографических ключей становятся все более совершенными и часто даже считаются невзламываемыми. Однако по мере того, как все больше организаций полагаются на криптографию для защиты связи и данных, крайне важно обеспечить безопасность ключей. Один скомпрометированный ключ может привести к действиям регулирующих органов, штрафам и наказаниям, ущербу для репутации и потере клиентов и инвесторов.

Возможные проблемы с ключами и типы атак, которые могут возникнуть, включают:

Слабые ключи

Ключи представляют собой случайные числа, которые тем труднее взломать, чем длиннее число. Надежность и длина ключа должны соотноситься с ценностью данных, которые он защищает, и продолжительностью времени, в течение которого данные должны быть защищены. Ключи должны создаваться с помощью высококачественного сертифицированного генератора случайных чисел, который собирает энтропию — информационную плотность файла в битах или символах — из подходящих аппаратных источников шума.

Ключи должны создаваться с помощью высококачественного сертифицированного генератора случайных чисел, который собирает энтропию — информационную плотность файла в битах или символах — из подходящих аппаратных источников шума.

Неправильное использование ключей

Когда ключи используются неправильно или плохо закодированы, хакеру становится легче взломать то, что должно было быть высокозащищенным ключом.

Повторное использование ключей

Каждый ключ должен генерироваться только для определенной одноразовой цели шифрования/дешифрования, и его использование в других целях может не обеспечивать требуемый уровень защиты.

Неповорот ключей

Ключи, которые используются слишком часто, например при шифровании слишком большого количества данных на ключе, становятся уязвимыми для атак. Это особенно касается старых шифров и может привести к раскрытию данных. Ключи необходимо менять, обновлять и обновлять по мере необходимости.

Ключи необходимо менять, обновлять и обновлять по мере необходимости.

Ненадлежащее хранение ключей

Хранение ключей вместе с информацией, для защиты которой они были созданы, повышает вероятность их взлома. Например, ключи, хранящиеся в базе данных или на сервере, которые были взломаны, также могут быть скомпрометированы при эксфильтрации данных.

Неадекватная защита ключей

Огромные кибератаки, такие как Meltdown/Spectre и Heartbleed, способны раскрыть криптографические ключи, хранящиеся в памяти сервера. Следовательно, хранимые ключи должны быть зашифрованы и доступны в незашифрованном виде только при размещении в безопасных, защищенных от несанкционированного доступа средах или даже в автономном режиме.

Небезопасное перемещение ключей

Перемещение ключей между системами должно происходить только в том случае, если ключ зашифрован или обернут асимметричным или симметричным предварительно общим транспортным ключом. Если это невозможно, то ключ должен быть разделен на несколько частей, которые хранятся отдельно, повторно вводятся в целевую систему, а затем уничтожаются.

Если это невозможно, то ключ должен быть разделен на несколько частей, которые хранятся отдельно, повторно вводятся в целевую систему, а затем уничтожаются.

Внутренние угрозы (аутентификация пользователей, двойной контроль и разделение ролей)

Внутренние угрозы — одна из самых серьезных угроз для любого ключа. Это, скорее всего, произойдет из-за того, что мошеннический сотрудник получит доступ к ключу, а затем использует его в злонамеренных целях или передаст или продаст его хакеру или третьему лицу.

Отсутствие устойчивости

Отказоустойчивость жизненно важна для защиты доступности, конфиденциальности и целостности ключей. Любой ключ, в котором произошел сбой без резервного копирования, приводит к потере или недоступности данных, которые защищает ключ.

Отсутствие ведения журнала аудита

Жизненные циклы ключей должны быть зарегистрированы и записаны в полном объеме, чтобы обеспечить отслеживание любой компрометации и обеспечить беспрепятственное проведение последующих расследований.

Ручные процессы управления ключами

Запись процессов управления ключами вручную на бумаге или в электронных таблицах сопряжена с риском человеческой ошибки и делает ключи очень уязвимыми для атаки или кражи.

Организации и частные лица могут свести к минимуму и смягчить угрозы, связанные с криптографией, с помощью специальной системы управления электронными ключами от надежного поставщика. Решение должно использовать аппаратный модуль безопасности для генерации и защиты ключей и обеспечения безопасности всей системы.

Он должен включать такие функции, как полный жизненный цикл управления ключами, надежное создание ключей, строгий контроль на основе политик, быстрое обнаружение компрометации, безопасное уничтожение ключей, надежную аутентификацию пользователей, безопасное управление рабочим процессом, а также безопасный аудит и журнал использования. Это защитит ключи организации, повысит эффективность и обеспечит соблюдение правил в отношении данных и конфиденциальности.

Другим потенциальным решением является квантовая криптография, при которой невозможно скопировать данные, закодированные в квантовом состоянии.

Межсетевые экраны нового поколения Fortinet (NGFW) обеспечивают проверку зашифрованного трафика, чтобы защитить предприятия от потенциально злонамеренного поведения и кибератак. Они добавляют такие функции, как проверка на уровне приложений, контроль приложений, расширенная видимость и системы предотвращения вторжений, которые защищают предприятия от меняющегося ландшафта угроз и предотвращают известные и будущие угрозы.

Кроме того, решение Fortinet FortiMail Cloud предоставляет комплексные решения для защиты электронной почты, такие как шифрование электронной почты, для защиты сотрудников и данных от кибератак. Он автоматически помещает в карантин или шифрует сообщения электронной почты, содержащие конфиденциальную информацию, и не позволяет пользователям переходить по фишинговым ссылкам или устанавливать вредоносные вложения, которые могут привести к финансовым потерям и ущербу для репутации.

ТЕХНИЧЕСКИЙ ДОКУМЕНТ: Шифрование на основе идентификации FortiMail

ТЕХНИЧЕСКИЙ ДОКУМЕНТ: Fortinet и безопасное решение для защиты электронной почты

ТЕХНИЧЕСКИЙ ДОКУМЕНТ: Архитектура Fortinet Secure Health

Криптографические методы защиты информации

Самым ценным активом в современных реалиях является не золото и не валюта, а информация. Информационные активы представляют собой совокупность личной и конфиденциальной информации, интеллектуальной собственности, секретных разработок, данных о финансовой и иной деятельности предприятий, подпадающих под определение коммерческой тайны. Перечисленные виды информации требуют высокого уровня защиты. На данный момент самым надежным способом обеспечения информационной безопасности являются криптографические методы.

Понятие, принципы и методы криптографической защиты информации

Криптография – это наука, изучающая проблему обеспечения безопасности информационного сообщения с помощью секретной записи и расшифровки. Криптографов также интересует безопасность аутентификации и идентификации пользователей компьютерной системы, которые обмениваются информацией.

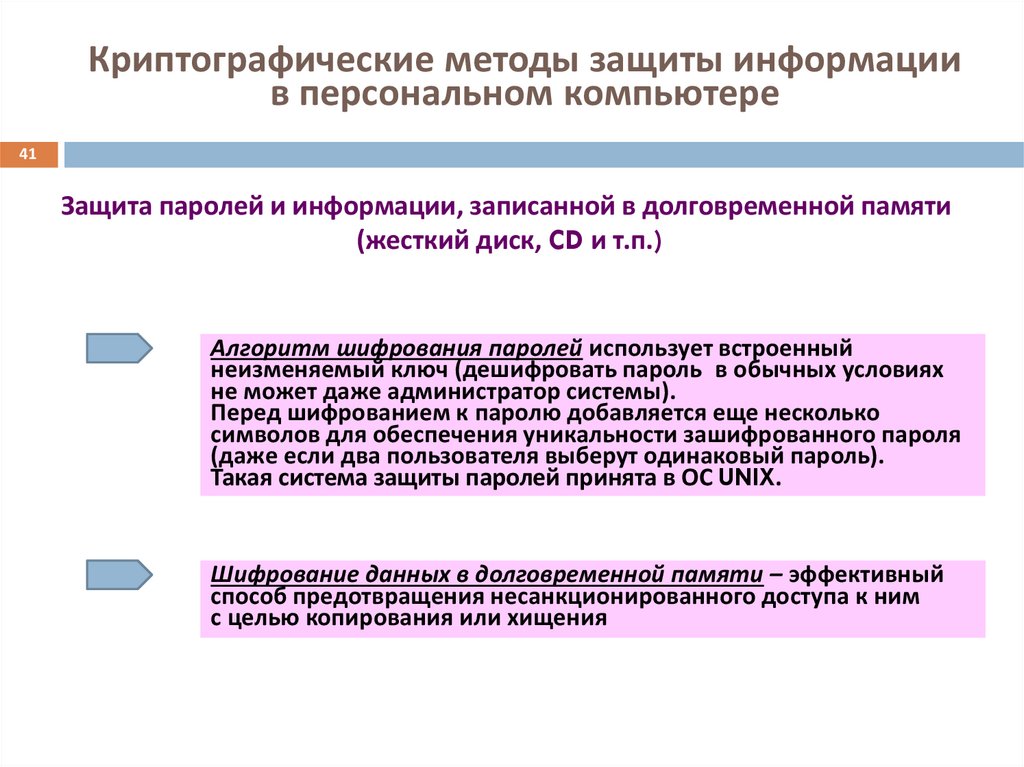

Для криптографической защиты данных используются различные средства и методы. Существует два принципа криптографической защиты: принцип сохранения конфиденциальности информации и принцип сохранения целостности данных. На них основана безопасность применяемых средств защиты.

Криптографическое шифрование данных — это процесс преобразования информации с помощью кодирования. Прототипом этого метода стал обмен секретными сообщениями между государственными чиновниками. Сообщение было зашифровано с помощью специального алгоритма (ключа) и отправлено получателю. Получатель использовал аналогичный алгоритм расшифровки. Таким образом, информация была защищена от разглашения, которое могло бы произойти, если бы это сообщение было получено третьими лицами. В современном мире этот метод шифрования называется симметричным криптографическим ключом.

Таким образом, информация была защищена от разглашения, которое могло бы произойти, если бы это сообщение было получено третьими лицами. В современном мире этот метод шифрования называется симметричным криптографическим ключом.

Другие методы безопасности включают шифрование, стеганографию и сжатие. Они так же эффективны, как и традиционное шифрование.

Кодирование — это простой метод защиты сообщения с использованием различных наборов символов для замены слов или фраз в кодируемом сообщении. Кодирование, как и шифрование, использовалось веками. Отличие этого метода защиты информации в том, что код угадать легче, чем шифр.

До изобретения компьютеров кодировщики использовали для защиты сообщений целые словари, в которых значение каждого слова отображалось в виде набора кодовых символов. На данный момент кодирование и обратное преобразование осуществляется с помощью специальных программ или оборудования. Шифрование является популярным способом защиты информации в воинских частях и других подразделениях вооруженных сил.

Стеганография — это способ маскировки секретной информации. Это относится только к электронным СМИ. Принцип стеганографии заключается в следующем: текстовые файлы, видео или изображения с помощью определенной программы изменяются на уровне программного кода. Поскольку любой электронный файл представляет собой чередование символов в определенной последовательности, замена некоторых из этих символов приводит к изменению содержимого файла. Соответственно, пользователь, не имеющий ключа для расшифровки файлов, содержащихся на устройстве, не сможет найти и понять скрытую информацию.

Преимущество стеганографии в том, что защищенные данные могут храниться в открытом доступе. Кроме того, стеганографию можно легко комбинировать с классическим криптографическим шифрованием. Это обеспечивает высокую степень защиты данных. Чтобы взломать такую систему безопасности, злоумышленнику придется разработать и использовать сложное программное обеспечение, способное подобрать ключ дешифрования. А так как вариантов чередования символов в электронных файлах слишком много, взломщик займет значительное количество времени.

А так как вариантов чередования символов в электронных файлах слишком много, взломщик займет значительное количество времени.

Сжатие считается одним из средств криптографической защиты данных лишь косвенно. Это связано с тем, что изначально сжатие электронных файлов производилось не для защиты информации, а для уменьшения ее объема. Однако, поскольку сжатая информация не может быть прочитана, сжатие стало средством криптографической защиты данных.

Сжатие является наименее эффективным из всех средств криптографической защиты. Преобразовать сжатые файлы в исходное состояние можно как с помощью стандартного пакета программ, так и с помощью методов статистической обработки данных. В связи с этим для надежной защиты информации электронные файлы перед сжатием должны быть зашифрованы.

Шифрование как основное средство криптографической защиты данных

Из всех методов защиты информационных активов наиболее часто используется шифрование. Это связано с тем, что он подходит для любых целей. При использовании этого метода на современных гаджетах не нужно использовать всю мощность устройства. Поэтому большинство мессенджеров, установленных на смартфонах и планшетах, шифруют все сообщения пользователей.

При использовании этого метода на современных гаджетах не нужно использовать всю мощность устройства. Поэтому большинство мессенджеров, установленных на смартфонах и планшетах, шифруют все сообщения пользователей.

Существует множество методов шифрования текстовых сообщений и аудиофайлов. Однако не все из них используются из-за разной степени надежности.

Каждый метод шифрования оценивается с точки зрения следующих факторов:

- Крипторезистентность. В программировании есть такое понятие, как криптоатака. Это концепция, определяющая процесс расшифровки сообщения путем угадывания ключей. Соответственно, криптостойкость — это уровень надежности шифра, который определяется сложностью подбора ключей. Наиболее надежными методами являются те, в которых необходимо перечислить все возможные ключи для расшифровки сообщения.

- Объем зашифрованного сообщения. Поскольку для быстрой передачи информации важно сохранить ее первоначальный объем, предпочтение отдается методам, в которых объем шифртекста равен объему исходного сообщения или несколько превышает его.

- Нет ошибок. Некоторые техники дают сбой, из-за чего содержимое зашифрованных сообщений частично или полностью теряется. Поэтому, как правило, перед внедрением выбранный метод шифрования проверяется на наличие ошибок.

- Скорость шифрования и дешифрования. Чем быстрее сообщение шифруется, передается и расшифровывается, тем выше популярность метода. Современные методы позволяют преобразовывать информацию за несколько секунд.

- Цена доступности используемых алгоритмов. Для оценки их эффективности стоимость сравнивается с ценностью информации и финансовыми последствиями ее утечки.

На основании перечисленных факторов можно сделать вывод, что наиболее популярными и эффективными методами шифрования являются надежные, быстрые, недорогие алгоритмы, не приводящие к потере данных или увеличению их объема. Однако главную роль в этом случае играет защита информации, то есть криптостойкость шифра.

Криптостойкость обеспечивается за счет использования засекреченного алгоритма шифрования и сложных ключей. Однако не всегда удается сохранить это в тайне. Поэтому разработчики средств криптографической защиты информационных активов стараются создавать надежные алгоритмы с максимально возможной длиной ключа.

Однако не всегда удается сохранить это в тайне. Поэтому разработчики средств криптографической защиты информационных активов стараются создавать надежные алгоритмы с максимально возможной длиной ключа.

Методы шифрования информации

Существует два способа шифрования данных: симметричный и асимметричный. Симметричный метод предполагает использование одного и того же ключа для шифрования и дешифрования данных.

Симметричное шифрование широко используется для обеспечения конфиденциальности данных. Популярные алгоритмы DES, 3DES, AES, IDEA относятся к блочному методу шифрования. Это означает, что информация шифруется блоками, количество которых определяется объемом данных в сообщении.

Преимущество методики в том, что ее легко встроить в программный код системы обмена информацией, обеспечивая автоматическое шифрование. Его также можно использовать для защиты сообщений, разработки систем аутентификации и идентификации пользователей.

Симметричные методы имеют ряд недостатков. Требуют периодической замены ключей и разработки системы безопасности самих ключей. Если злоумышленники смогут получить доступ к ключам, система защиты потеряет свою эффективность.

Требуют периодической замены ключей и разработки системы безопасности самих ключей. Если злоумышленники смогут получить доступ к ключам, система защиты потеряет свою эффективность.

Асимметричное шифрование использует разные ключи для шифрования и дешифрования. Этот метод также называется шифрованием с открытым ключом, поскольку отправитель сообщения передает открытый ключ получателю по незащищенному каналу связи для его расшифровки.

В систему создания электронных цифровых подписей заложены принципы асимметричных алгоритмов. Более того, это синонимичные понятия. Распространение электронной цифровой подписи как эффективного метода подтверждения подлинности информации связано с тем, что секретный ключ, используемый в такой системе, уникален и защищен от взлома. Поэтому документы, отправленные от имени владельца подписи, но зашифрованные другим способом, с несанкционированной дешифровкой открытым ключом, потеряют заложенную в них смысловую нагрузку.

На данный момент технология асимметричного шифрования используется в основном в сетевых протоколах для защиты открытых каналов передачи информации. Так, например, электронная переписка защищена от кражи информации именно с помощью асимметричного шифрования.

Так, например, электронная переписка защищена от кражи информации именно с помощью асимметричного шифрования.

Процедура шифрования и расшифровки сообщений очень понятна. Получатель и отправитель используют два типа ключей: закрытый и открытый. Информация шифруется секретным ключом, а открытый ключ расшифровывается. Эта система защиты намного эффективнее симметричного шифрования.

Для реализации системы асимметричного шифрования или получения уникальной электронной цифровой подписи пользователю необходимо использовать специальную программу, генерирующую ключи. Есть несколько криптосистем, которые имеют эту возможность. Наиболее известна универсальная криптосистема RSA, которая не только генерирует ключи, но и позволяет преобразовывать информацию.

Единственным недостатком асимметричной системы шифрования является необходимость защиты закрытого ключа от кражи злоумышленниками. Однако алгоритм генерации и ЭЦП устроены таким образом, что использование этого ключа требует участия его владельца.

Технология блокчейн

Другой технологией, использующей криптографические средства защиты информации, является блокчейн. Более 60% современных криптовалют основаны на блокчейне. Эта технология также используется в работе банковских организаций, государственных реестров, систем идентификации личности. В Южной Корее технология блокчейн лежит в основе всего процесса обмена информацией между государственными организациями.

Преимуществом блокчейна является децентрализация баз данных. Информация, которой обмениваются пользователи системы, не хранится на одном сервере, а распределяется между всеми пользовательскими устройствами. Это делает невозможным похищение, фальсификацию или удаление.

В основе блокчейна лежат как симметричные, так и асимметричные средства криптографической защиты информации. Симметричное шифрование используется для цепочки блоков данных фиксированного размера. Хеширование информации чаще всего используется как асимметричный метод в блокчейне.