НОУ ИНТУИТ | Лекция | Классификация вирусов

< Лекция 2 || Лекция 3: 12 || Лекция 4 >

Аннотация: В лекции рассматриваются существующие типы вредоносных программ. Даются их определения, характеристики, способы распространения, вредоносная нагрузка, жизненный цикл.

Ключевые слова: автор, программа, браузер, веб-сайт, точное время, пользователь, компьютер, класс, malware, malicious software, ПО, компьютерные вирусы, вирус, очередь, вредоносная программа, жизненный цикл, поиск объектов, файл, загрузочный сектор, макровирус, Windows, word, excel, шифратор, сетевой червь, instant messenger, MSN, skype, сетевые черви, троянский конь, ущерб, Интернет, троян, приложение, диск

Введение

Созданием любой компьютерной программы ее автор преследует определенную цель или цели. Иногда им могут быть допущены ошибки, и написанная программа будет делать не совсем то, что первоначально задумывалось или даже совсем не то. Однако каждая программа обязательно несет в себе некоторую смысловую нагрузку — точно в соответствии с задумками программиста или же вследствие каких-либо причин немного видоизмененную. Например, электронный словарь должен помочь пользователю быстро и точно найти перевод заданного слова, браузер — просмотреть запрошенный веб-сайт, а калькулятор — вычислить квадратный корень. Ряд программ выполняют неявную цель — примером могут служить драйверы, которые в фоновом режиме обеспечивают взаимосвязь различных устройств компьютера.

Однако каждая программа обязательно несет в себе некоторую смысловую нагрузку — точно в соответствии с задумками программиста или же вследствие каких-либо причин немного видоизмененную. Например, электронный словарь должен помочь пользователю быстро и точно найти перевод заданного слова, браузер — просмотреть запрошенный веб-сайт, а калькулятор — вычислить квадратный корень. Ряд программ выполняют неявную цель — примером могут служить драйверы, которые в фоновом режиме обеспечивают взаимосвязь различных устройств компьютера.

Все упомянутые выше программы предназначены для выполнения полезной нагрузки и не должны выполнять какие-либо дополнительные действия, не связанные с обеспечением возложенных на них задач — калькулятор не должен проверять орфографию введенных формул или показывать точное время. То есть в идеальном варианте все программы должны вести себя четко в соответствии с их описанием и приложенной документацией, при этом пользователь должен полностью контролировать установку и удаление программы на свой компьютер. Однако на деле это не всегда так.

Однако на деле это не всегда так.

Существует класс программ, которые были изначально написаны с целью уничтожения данных на чужом компьютере, похищения чужой информации, несанкционированного использования чужих ресурсов и т. п., или же приобрели такие свойства вследствие каких-либо причин. Такие программы несут вредоносную нагрузку и соответственно называются вредоносными.

Вредоносная программа 1В литературе иногда используют также английский термин malware — сокращение от Malicious Software (вредоносное программное обеспечение) — это программа, наносящая какой-либо вред компьютеру, на котором она запускается, или другим компьютерам в сети.

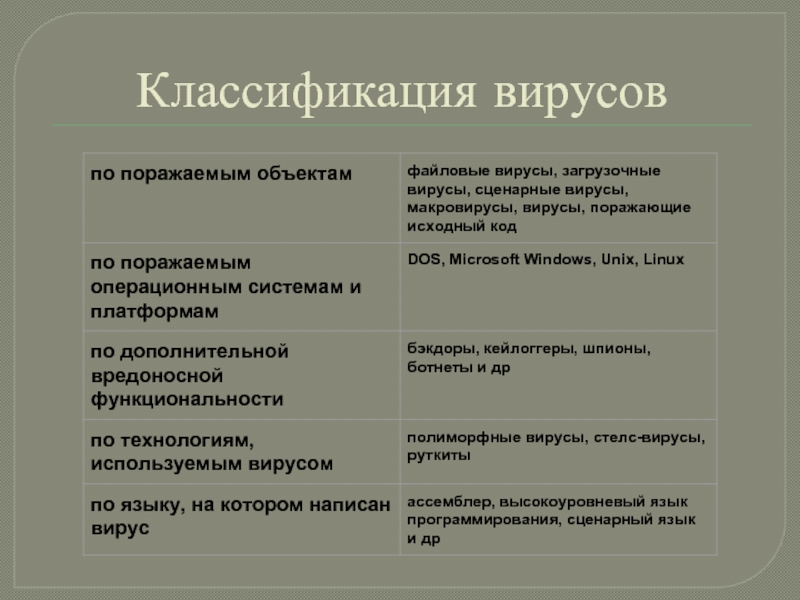

Поскольку мало пользователей в здравом уме добровольно поставят себе на компьютер заведомо вредоносную программу, их авторы вынуждены использовать различные обманные методы или специальные технологии для несанкционированного проникновения в систему. Следовательно, классифицировать вредоносные программы удобно по способу проникновения, размножения и типу вредоносной нагрузки.

Следовательно, классифицировать вредоносные программы удобно по способу проникновения, размножения и типу вредоносной нагрузки.

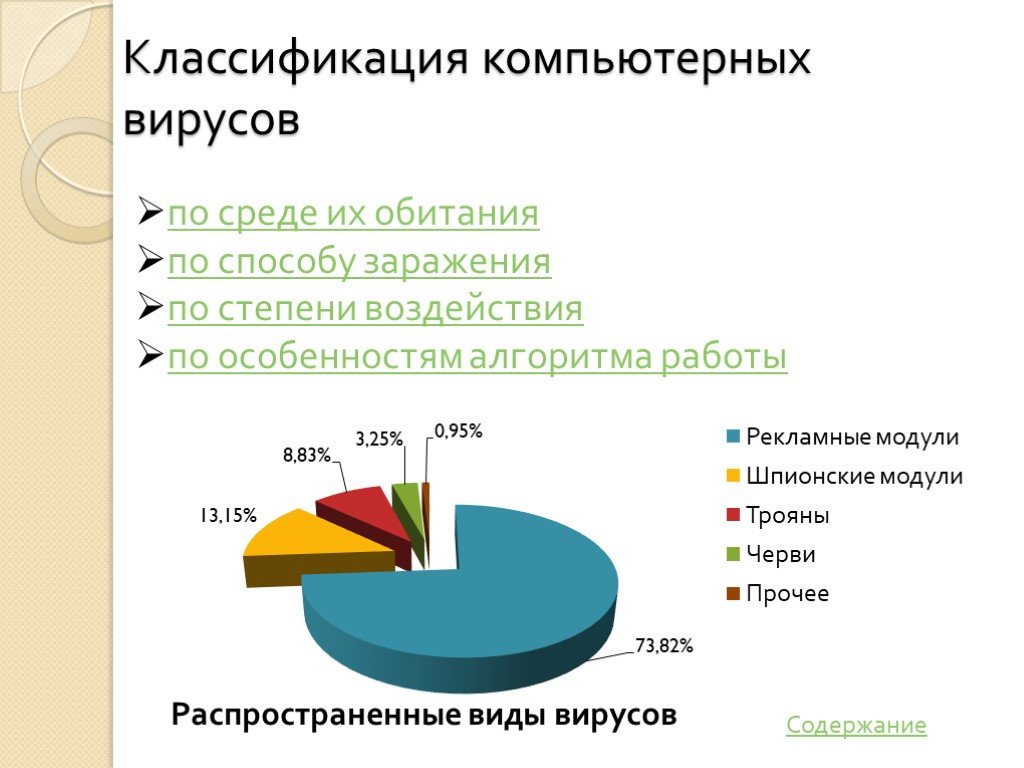

Все вредоносные программы в соответствии со способами распространения и вредоносной нагрузкой можно разделить на четыре основные типа — компьютерные вирусы, черви, трояны и другие программы.

Так исторически сложилось, что термином «компьютерный вирус» часто называют любую вредоносную программу. Это обусловлено в первую очередь тем, что первые широко известные вредоносные программы были именно вирусами и в течение следующих десятилетий число вирусов значительно превышало количество всех остальных вредоносных программ вместе взятых. Однако в последнее время наметились тенденции к появлению новых, невирусных технологий, которые используют вредоносные программы. При этом доля истинных вирусов в общем числе инцидентов с вредоносными программами за последние годы значительно сократилась. На сегодняшний день вредоносные программы — это уже большей частью именно не вирусы, хотя такие термины как «заражение вирусом», «вирусный инцидент» применяются по отношению ко всем вредоносным программам повсеместно. Поэтому далее в этом курсе, если не оговорено иначе, под термином «вирус» будет также пониматься и вредоносная программа.

На сегодняшний день вредоносные программы — это уже большей частью именно не вирусы, хотя такие термины как «заражение вирусом», «вирусный инцидент» применяются по отношению ко всем вредоносным программам повсеместно. Поэтому далее в этом курсе, если не оговорено иначе, под термином «вирус» будет также пониматься и вредоносная программа.

Вирусы

Основная черта компьютерного вируса — это способность к саморазмножению.

Компьютерный вирус — это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Условно жизненный цикл любого компьютерного вируса можно разделить на пять стадий:

- Проникновение на чужой компьютер

- intuit.ru/2010/edi»>Активация

- Поиск объектов для заражения

- Подготовка копий

Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения — фактически, все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы — заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл.

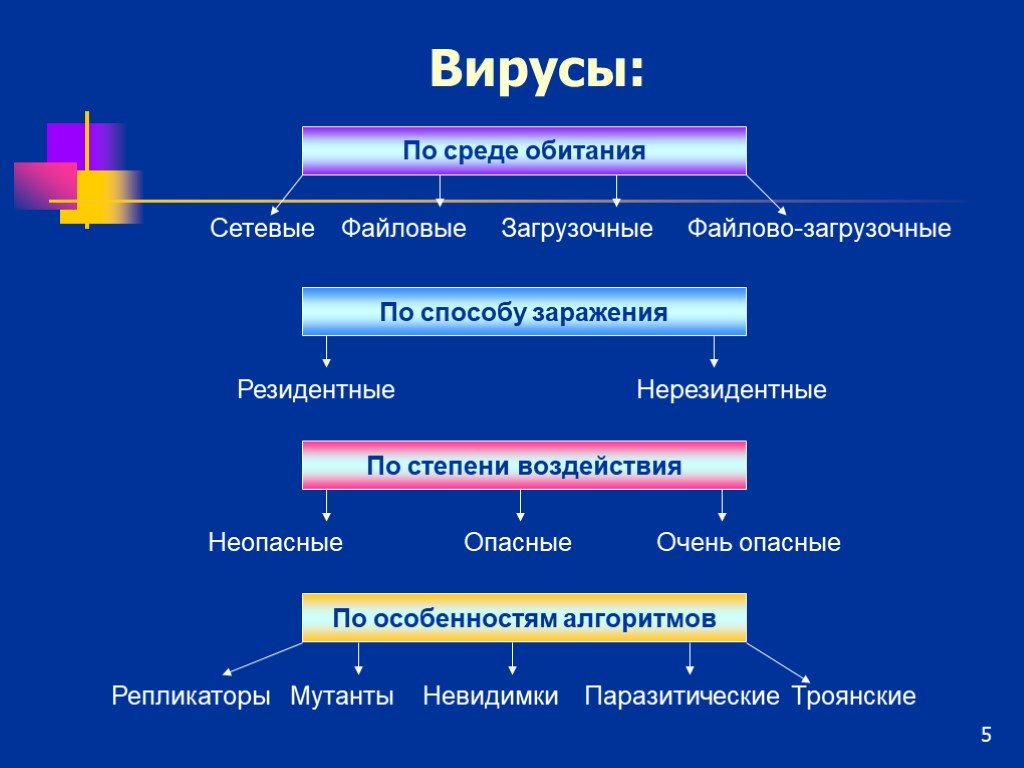

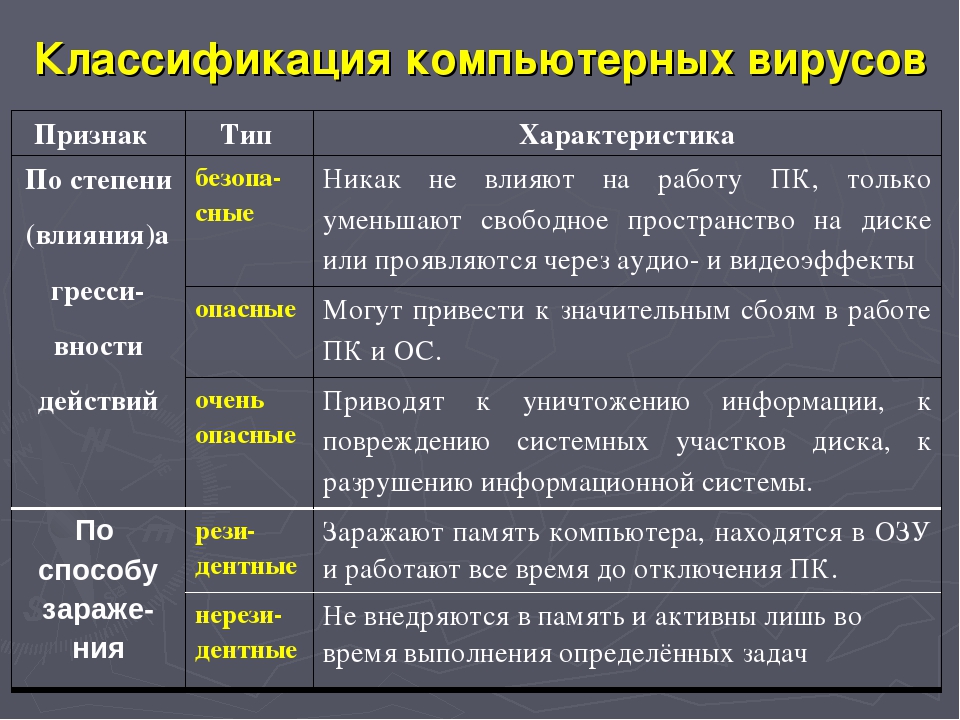

После проникновения следует активация вируса. Это может происходить несколькими путями и в соответствии с выбранным методом вирусы делятся на такие виды:

- Загрузочные вирусы заражают загрузочные сектора жестких дисков и мобильных носителей.

- Файловые вирусы — заражают файлы. Отдельно по типу среды обитания в этой группе также выделяют:

- Классические файловые вирусы — они различными способами внедряются в исполняемые файлы (внедряют свой вредоносный код или полностью их перезаписывают), создают файлы-двойники, свои копии в различных каталогах жесткого диска или используют особенности организации файловой системы

- Макровирусы, которые написаны на внутреннем языке, так называемых макросах какого-либо приложения. Подавляющее большинство макровирусов используют макросы текстового редактора Microsoft Word

- Скрипт-вирусы, написанные в виде скриптов для определенной командной оболочки — например, bat-файлы для DOS или VBS и JS — скрипты для Windows Scripting Host (WSH)

Дополнительным отличием вирусов от других вредоносных программ служит их жесткая привязанность к операционной системе или программной оболочке, для которой каждый конкретный вирус был написан.

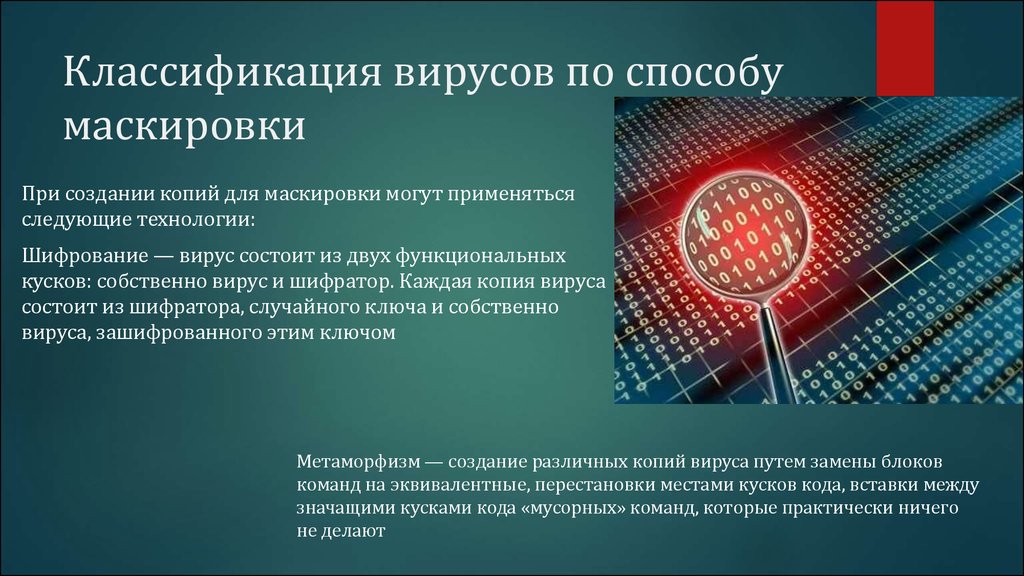

При подготовке своих вирусных копий для маскировки от антивирусов могут применять такие технологии как:

- Шифрование — в этом случае вирус состоит из двух частей: сам вирус и шифратор.

- Метаморфизм — при применении этого метода вирусные копии создаются путем замены некоторых команд на аналогичные, перестановки местами частей кода, вставки между ними дополнительных, обычно ничего не делающих команд.

Соответственно в зависимости от используемых методов вирусы можно делить на шифрованные, метаморфные и полиморфные, использующие комбинацию двух типов маскировки.

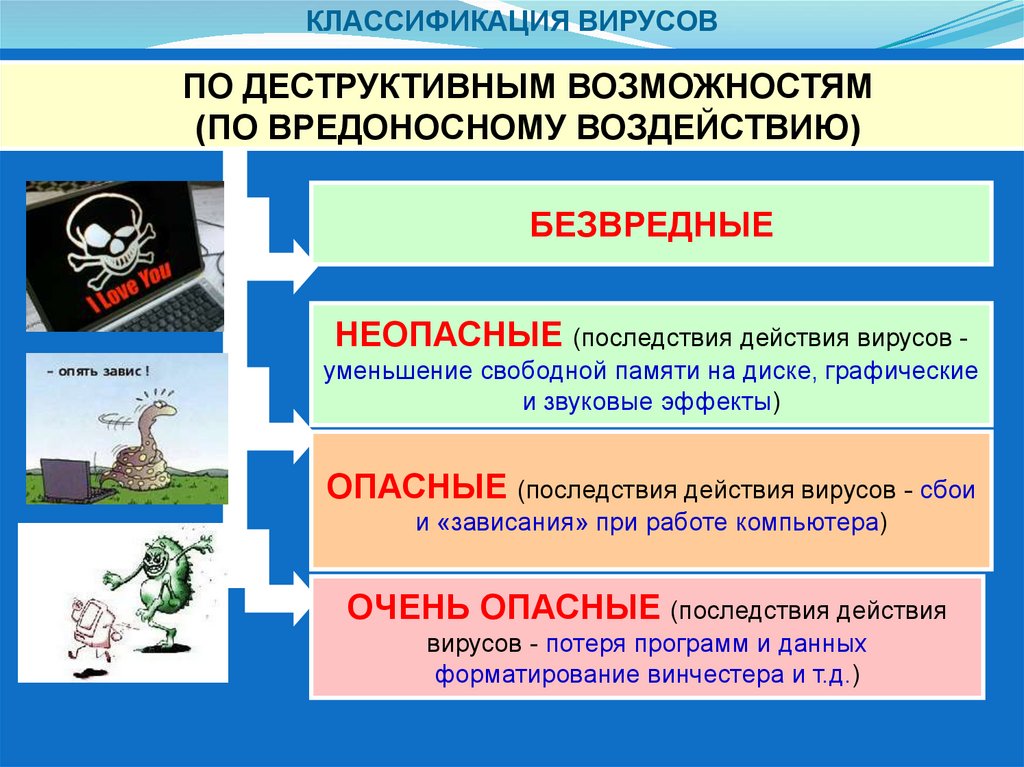

Основные цели любого компьютерного вируса — это распространение на другие ресурсы компьютера и выполнение специальных действий при определенных событиях или действиях пользователя (например, 26 числа каждого четного месяца или при перезагрузке компьютера). Специальные действия нередко оказываются вредоносными.

Дальше >>

< Лекция 2 || Лекция 3: 12 || Лекция 4 >

Первый компьютерный вирус, классификация современных компьютерных вирусов

Одновременно с появлением персональных компьютеров и свободного доступа в Интернет возник первый компьютерный вирус, препятствующий нормальной работе компьютеров и наносящий непоправимый ущерб, хранящийся в компьютере информации.

Версий по поводу того, когда впервые появился компьютерный вирус, довольно много. Точно известно, что первый компьютер был «кристально чист», а в середине 80-х различные виды компьютерных вирусов уже были.

К концу 70-х появились первые персональные компьютеры Apple и программы-вандалы. С этого времени существует и постоянно пополняется классификация компьютерных вирусов.

С этого времени существует и постоянно пополняется классификация компьютерных вирусов.

История возникновения вредоносных программ

Первый компьютерный вирус — это программа способная к быстрому саморазмножению. На вопрос, когда впервые появился компьютерный вирус, сложно ответить, но все склоняются, что появились они в 1981 году, это были — Virus 1,2,3 и Elk Cloner для ПК Apple II.

Первой вирусной эпидемией считается вредоносная программа «Brain», созданная пакистанским программистами — братьями Алви. В то время эта разработка носила чисто оборонительный характер, чтобы данные их компьютерной фирмы не воровали. В итоге произошло заражение более 18000 компьютеров.

Вирус может действовать только программным путем. Некоторые виды компьютерных вирусов присоединяются к файлу и вместе с ним проникают в систему. Чтобы его активировать необходимо, загрузить зараженный файл.

В отдельных случаях вирус становится резидентным — заражающим другие файлы. Эта разновидность вируса может стать причиной серьезных повреждений.

Эта разновидность вируса может стать причиной серьезных повреждений.

Их действия могут проявляться по-разному — обычные помехи в работе или полная потеря данных. При первых проявлениях неисправностей необходимо обратиться в специальный сервисный центр для полной диагностики ноутбука или персонального компьютера.

Видовое разнообразие вирусов

Классификация компьютерных вирусов представляет собой систему, которая позволяет выделить самые распространенные вирусы:

- «Черви».

- «Студенческие». Самый примитивный вирус, имеющий небольшой срок действия.

- Стелс. Совершенная программа, которая использует оригинальные алгоритмы и может обманывать антивирусные программы. Это Фишинг, полиморфные вирусы, руткит, скрипт-вирусы.

- Полиморфик. За счет шифрования основного тела, вирусы очень трудно обнаружить.

Шпионское ПО, зомби, загрузочные (к ним как раз относится вирус Brain).

Шпионское ПО, зомби, загрузочные (к ним как раз относится вирус Brain). - Макро-вирусы. Использует возможности макроязыков, встроенных в системы обработки данных. К ним относятся макровирусы, фарминг.

- Сетевые вирусы. Троян, сетевые черви распространяются в компьютерной сети, не изменяют файл или сектор на дисках, а просто рассылают свои копии.

Компьютерные вирусы и защита от них

Сегодня активно действуют два основных способа борьбы с вирусами. Самый радикальный — вообще не подсоединять ноутбук к сети интернет. Второй и самый широко используемый способ — установка антивируса.

Антивирусная программа — самая эффективная защита от компьютерных вирусов, ее разработкой занимаются самые крупные компании. Инновационный продукт с большим успехом проводит диагностику и удаление компьютерных вирусов, но, к сожалению 100% защиты не может гарантировать ни один антивирусник.

Как вычислить компьютерные вирусы

Принцип работы антивирусной программы основывается на сигнатурах — программа просматривает файл и сравнивает его со встроенными антивирусными базами. В случае совпадения участка кода программа-антивирус может по запросу выполнять разные действия, направленные на удаление баннеров, блокирование или лечение зараженного файла.

В случае совпадения участка кода программа-антивирус может по запросу выполнять разные действия, направленные на удаление баннеров, блокирование или лечение зараженного файла.

Для того чтобы не произошло заражения компьютера необходимо установить надежную антивирусную программу. Кроме этого специалисты не рекомендуют скачивать с интернета сомнительные файлы, рекламные программы и посещать незнакомые сайты.

При первых внешних проявлениях заражения персонального компьютера вредоносной программой необходимо показать его специалисту, в противном случае возможны серьезные поломки и безвозвратная потеря личной информации.

Сотрудники нашей компании проведут полную диагностику всей компьютерной системы, очистят от имеющихся вирусов и полностью восстановят работу компьютера.

[PDF] Классификация компьютерных вирусов с использованием теории возможностей

- Идентификатор корпуса: 8677070

@inproceedings{Webster2007ClassificationOC,

title={Классификация компьютерных вирусов с использованием теории доступности},

автор = {Мэттью П. Вебстер и Грант Малкольм},

год = {2007}

}

Вебстер и Грант Малкольм},

год = {2007}

} - M. Webster, G. Malcolm

- Опубликовано в 2007 г.

- Computer Science

Мы представляем новую классификацию компьютерных вирусов, основанную на формализованном понятии репродуктивных моделей, использующих теорию возможностей Гибсона. Модель репродукции компьютерного вируса состоит из помеченной системы переходов для представления состояний и действий, связанных с репродукцией этого вируса; понятие о сущностях, активных в репродуктивном процессе и находящихся в определенных состояниях; последовательность действий, соответствующая средствам размножения вируса; и формализация…

Классификация и взаимосвязь моделей воспроизводства, основанных на возможностях

- М. Вебстер, Г. Малкольм

- 2008

Информатика

Классификация производителей с использованием теории возможностей

- М. Вебстер, Г. Малкольм

- 2007

Информатика

Симпозиум IEEE по искусственной жизни 2007 г.

Компьютерные вирусы как искусственная жизнь

- Э. Спаффорд

- 1994

Информатика

Искусственная жизнь

Алгебраическая спецификация компьютерных вирусов и их средств

- M. Webster

- 2005

Компьютерные науки

OBJ Гогена, которые усиливают тезис о том, что любой алгоритм можно смоделировать на естественном уровне абстракции с использованием абстрактного конечного автомата.

OBJ Гогена, которые усиливают тезис о том, что любой алгоритм можно смоделировать на естественном уровне абстракции с использованием абстрактного конечного автомата.Классификация вирусов с помощью теорем рекурсии

- Guillaume Bonfante, M. Kaczmarek, J. Marion

- 2007

Информатика

CiE

Классификация репродукторов с использованием теории аффордансов: модели и примеры

- М. Вебстер, Г. Малкольм

- 2007

Математика

Построение филогений компьютерных вирусов

- Л.

- 2006

- 2005

- 2006

- 2005

- 2

На самом деле вирусы представляют собой вредоносный код.

Вредоносный код — программа, которая может нанести вред компьютеру,

программа и данные, присутствующие в компьютере.

Вредоносный код подразделяется на три типа.

Компьютерный вирус

Троянский конь

черви

Введение

Вредоносный код — программа, которая может нанести вред компьютеру,

программа и данные, присутствующие в компьютере.

Вредоносный код подразделяется на три типа.

Компьютерный вирус

Троянский конь

черви

Введение - 3 Компьютерный вирус Компьютерный вирус – это программа, которая может компьютер без разрешения или ведома пользователя. Он может удалять файлы, программы и любые данные, присутствующие на жесткий диск компьютера. Иногда это может привести к повреждению компьютерного оборудования.

- 4 Классификация вирусов Вирусы можно разделить на несколько типов в зависимости от их особенность. Макровирусы Логическая бомба Вирусы загрузочного сектора Многокомпонентные вирусы Полиморфный вирус Файловые заразители

- 5

Макровирусы

Макровирус — это вирус, состоящий из последовательности инструкций,

интерпретируется, а не выполняется напрямую.

Макровирусы предназначены для заражения различных типов документов

как презентация Word, Excel и Power Point.

Может удалить эти файлы или преобразовать их в нечитаемый вид.

Первый макровирус был написан для Microsoft Word и обнаружен

в августе 1995 года.

Сегодня существуют тысячи макровирусов, некоторые

пример: Расслабься, Мелисса. А и Баблас.

Может удалить эти файлы или преобразовать их в нечитаемый вид.

Первый макровирус был написан для Microsoft Word и обнаружен

в августе 1995 года.

Сегодня существуют тысячи макровирусов, некоторые

пример: Расслабься, Мелисса. А и Баблас. - 6 Логическая бомба В логической бомбе используется код, который остается инертным до тех пор, пока не будут выполнены определенные условия. встретил. Логические бомбы могут находиться в отдельных программах или червей или вирусов. Примером логической бомбы может быть вирус, ожидающий выполнения пока не заразит определенное количество хостов. Бомба замедленного действия — это разновидность логической бомбы, которая срабатывает конкретная дата и/или время. Их цель — уничтожить данные на компьютере после условия соблюдены. Логические бомбы остаются незамеченными до запуска, и результат может быть разрушительный. Примером бомбы замедленного действия является печально известный вирус «Пятница, 13-е».

- 7

Вирусы основной загрузочной записи/загрузочного сектора

Вирусы загрузочного сектора изменяют или скрывают загрузочный сектор,

сектор загрузочного диска (жесткий диск, дискета|).

или

Вирусы загрузочного сектора заражают загрузочный сектор жесткого диска или дискеты.

диск.

Они также могут влиять на главную загрузочную запись (MBR) жесткого диска.

MBR — это первое программное обеспечение, загружаемое на ваш компьютер.

MBR находится либо на жестком диске, либо на гибком диске, и когда

компьютер включен, оборудование находит и запускает MBR.

Затем эта программа загружает остальную часть операционной системы в

Память.

Без загрузочного сектора компьютерное программное обеспечение не будет работать.

или

Вирусы загрузочного сектора заражают загрузочный сектор жесткого диска или дискеты.

диск.

Они также могут влиять на главную загрузочную запись (MBR) жесткого диска.

MBR — это первое программное обеспечение, загружаемое на ваш компьютер.

MBR находится либо на жестком диске, либо на гибком диске, и когда

компьютер включен, оборудование находит и запускает MBR.

Затем эта программа загружает остальную часть операционной системы в

Память.

Без загрузочного сектора компьютерное программное обеспечение не будет работать. - 8 Вирусы основной загрузочной записи/загрузочного сектора Вирус загрузочного сектора изменяет содержимое MBR. Заменяет легитимное содержимое собственной зараженной версией. Вирус загрузочного сектора может заразить машину, только если он используется для загрузки компьютер. Вирус загрузочного сектора (Apple Viruses 1,2,3, «Elk Cloner»), (x86), Polyboot.B, AntiEXE.

- 9

Многокомпонентные вирусы

Многокомпонентные вирусы заражают загрузочный сектор или главную загрузочную запись

а также заражать программные файлы.

Такой вирус обычно состоит из двух частей, по одной для каждого типа.

Когда он заражает исполняемый файл, он действует как исполняемый инфектор.

Когда он заражает загрузочный сектор, он работает как инфектор загрузочного сектора.

Такие вирусы проникают через зараженные носители и остаются в памяти

затем они переходят к загрузочному сектору жесткого диска. Форма там,

вирус заражает исполняемые файлы на жестком диске и распространяется

по всей системе.

Хорошо известен многокомпонентный вирус Ywinz.

Такой вирус обычно состоит из двух частей, по одной для каждого типа.

Когда он заражает исполняемый файл, он действует как исполняемый инфектор.

Когда он заражает загрузочный сектор, он работает как инфектор загрузочного сектора.

Такие вирусы проникают через зараженные носители и остаются в памяти

затем они переходят к загрузочному сектору жесткого диска. Форма там,

вирус заражает исполняемые файлы на жестком диске и распространяется

по всей системе.

Хорошо известен многокомпонентный вирус Ywinz. - 10

Полиморфный вирус

Полиморфные вирусы изменяют свой собственный код каждый раз, когда они дублируют

сами себя.

Таким образом, каждая новая копия является вариацией исходного вируса, чтобы

избежать обнаружения антивирусными программами.

Полиморфные вирусы шифруют или кодируют себя другим способом

(используя разные алгоритмы и ключи шифрования) каждый раз, когда они

заразить систему.

Это делает невозможным их поиск антивирусом по строке или

поиск по подписи (поскольку они разные в каждом шифровании)

а также позволяет им создавать большое количество копий

сами себя.

Некоторые примеры включают: Элкерн, Марбург, Сатанинский Жук, Туарег и Темный

Мститель.

Некоторые примеры включают: Элкерн, Марбург, Сатанинский Жук, Туарег и Темный

Мститель. - 11 Файловые заразители Файловые вирусы заражают программные файлы и драйверы устройств, себя в программный файл или вставив себя в программный код. Этот тип вируса заражает программы или исполняемые файлы (файлы с расширение .EXE или .COM). При прямом или косвенном запуске одной из этих программ вирус активируется, производя разрушительные эффекты, которые он запрограммирован нести вне. Большинство существующих вирусов относятся к этой категории и могут быть классифицируются по выполняемым ими действиям.

- 12

Троянский конь

Вредоносная программа, скрывающаяся внутри дружественной программы

Троянский конь — это файл, который выглядит безвредным, пока не будет запущен.

Может стирать или перезаписывать данные на компьютере

Повреждение файлов и распространение других вредоносных программ, таких как вирусы.

(троянский конь называется «дроппер»)

Установка бэкдора в компьютерную систему.

- 13 Троянский конь (продолжение) Троянский конь получил свое название от греческой истории и истории Троянская война. Греческие воины прячутся внутри деревянного коня, которого захватили троянцы. в стенах города Трои. Когда наступила ночь и троянцы уснули, пришел греческий воин с коня и отворить ворота в город, дав греку армия входит в ворота и разрушает город Трою.

- 14 Атаки червей Программа или алгоритм, который воспроизводит себя в компьютерной сети. или по электронной почте Иногда совершает вредоносные действия, такие как использование компьютера и сетевые ресурсы и, возможно, уничтожение данных. Может распространяться по сети, не требует отправки Замедлите работу компьютера или сети Некоторые примеры червей включают: Клез, Нимда, Код Ред, PSWBugbear.B, Lovgate.F, Trile.C, Sobig.D и Мапсон.

- 15

Известные вирусы

Два самых известных на сегодняшний день вируса

Мелисса, сбитая 19 марта99,

Вирус ILOVEYOU, обнаруженный в мае 2000 г.

Оба вируса обходятся организациям и частным лицам в миллиарды долларов

Распространение вируса Мелисса в документах MS Word, отправленных по электронной почте

При открытии документа срабатывал вирус

Мелисса получила доступ к адресной книге MS Outlook на этом компьютере и

автоматически отправил зараженное вложение Word по электронной почте на первый

50 человек в адресной книге. Каждый раз, когда другой человек открывал

вложение, вирус отправит еще 50 сообщений.

Вирус ILOVEYOU был отправлен в виде вложения к электронному письму под видом

любовное письмо.

В сообщении электронной почты говорилось: «Пожалуйста, проверьте приложенное любовное письмо

исходящий от abc »

Оба вируса обходятся организациям и частным лицам в миллиарды долларов

Распространение вируса Мелисса в документах MS Word, отправленных по электронной почте

При открытии документа срабатывал вирус

Мелисса получила доступ к адресной книге MS Outlook на этом компьютере и

автоматически отправил зараженное вложение Word по электронной почте на первый

50 человек в адресной книге. Каждый раз, когда другой человек открывал

вложение, вирус отправит еще 50 сообщений.

Вирус ILOVEYOU был отправлен в виде вложения к электронному письму под видом

любовное письмо.

В сообщении электронной почты говорилось: «Пожалуйста, проверьте приложенное любовное письмо

исходящий от abc » - 16

Известные вирусы (продолжение)

Эти вирусы повреждают все типы файлов, включая системные файлы.

Сеть в компаниях и государственных организациях по всему миру была

закрыть на несколько дней, пытаясь решить проблему.

Оценки ущерба, причиненного вирусом, составляют от 10 до 15 долларов США.

миллиардов, причем большая часть ущерба была нанесена всего за несколько часов.

В июне 2000 г. червь Timofonica,

почта быстро проникла в сеть сотовой связи в Испании,

отправка розыгрышей и оставление текстовых сообщений на телефонах

В июне 2000 г. червь Timofonica,

почта быстро проникла в сеть сотовой связи в Испании,

отправка розыгрышей и оставление текстовых сообщений на телефонах - 17 Веб-дефейс Другой популярной формой атаки хакеров является дефейс веб-сайтов. Хакеры незаконно изменяют содержимое веб-сайта Один примечательный случай порчи веб-страниц произошел в 1996 г., когда шведские хакеры изменили веб-сайт Центрального разведывательного управления ( www.odci.gov/cia ) на «Центральное агентство глупостей». Многие другие популярные и крупные веб-сайты были удалены

- 18

Защита от вирусов

Вирус может распространяться с одного компьютера на другой, только если его хосты

переносится на незараженный компьютер, например, пользователем, отправляющим

по сети или на съемном носителе, таком как дискета

диск, компакт-диск или USB-накопитель.

Кроме того, вирусы могут распространяться на другие компьютеры, заражая

в сетевой файловой системе или файловой системе, к которой обращается другой

компьютер.

Современные вирусы могут также использовать сетевые сервисы, такие как

Всемирная паутина, электронная почта и системы обмена файлами для распространения.

Если мы хотим защитить наш компьютер от компьютерных вирусов,

необходимо установить антивирусное программное обеспечение и обновить его с

интернет на постоянной основе.

Современные вирусы могут также использовать сетевые сервисы, такие как

Всемирная паутина, электронная почта и системы обмена файлами для распространения.

Если мы хотим защитить наш компьютер от компьютерных вирусов,

необходимо установить антивирусное программное обеспечение и обновить его с

интернет на постоянной основе. - 19

Антивирусная программа

Антивирусное программное обеспечение состоит из компьютерных программ, которые пытаются

выявлять и уничтожать компьютерные вирусы и другие вредоносные

программное обеспечение (вредоносное ПО).

Антивирусное программное обеспечение обычно использует два разных метода

выполнить это:

Изучение (сканирование) файлов для поиска известных вирусов, соответствующих

определения в словаре вирусов.

Выявление подозрительного поведения любой компьютерной программы

что может свидетельствовать об инфекции.

Такой анализ может включать сбор данных, мониторинг портов и

другие методы.

В большинстве коммерческих антивирусных программ используются оба этих подхода.

с упором на подход вирусного словаря.

с упором на подход вирусного словаря. - 20

Варианты антивирусного программного обеспечения

Доступные антивирусные программные решения. Сравните их, чтобы увидеть, какие

могут удовлетворить потребности вашей организации.

Системы знаний Aladdin — http://www.esafe.com

Frisk Software International — http://www.complex.is

Программное обеспечение Alwil — http://www.avast.com

Лаборатория Касперского — http://www.kaspersky.com

Антивирус AVG — http://www.grisoft.com

McAfee — http://www.mcafee.com

Central Command, Inc. — http://www.centralcommand.com

Network Associates, Inc. — http://www.nai.com

Command Software Systems, Inc. — http://www.commandcom.com

Международная компьютерная ассоциация — http://www.cai.com

Программное обеспечение Panda — http://www.pandasoftware.com

Корпорация Data Fellows — http://www.datafellows.com

Программное обеспечение доктора Соломона, Inc. — http://www.drsolomon.com

Программное обеспечение ESET — http://www.mod32.com

Корпорация Symantec — http://www.

symantec.com

Программное обеспечение Finjan — http://www.finjan.com

symantec.com

Программное обеспечение Finjan — http://www.finjan.com - 21 Брандмауэры Брандмауэр — это программа или устройство, которое проверяет поступающее из Интернета или сети, а затем либо блокирует его или позволяет ему проходить на ваш компьютер, в зависимости от вашего настройки брандмауэра. Защищает локальную сеть (LAN) от внешних злоумышленников Запретить все неразрешенные данные или разрешить все незапрещенные данные Типы брандмауэров Брандмауэры с фильтрацией пакетов Отклоняет все данные с локальными адресами извне Проверять только источник, а не содержимое Небольшая металлическая коробка с отверстиями для заглушек или портами. Подключите компьютерную сеть к коробке (так же, как и другие периферийные устройства»), затем установите его на свой компьютер. Аппаратные брандмауэры обычно принадлежат крупным компаниям.

- 22

Брандмауэры (продолжение)

Брандмауэры прикладного уровня

Попытка сканирования данных

Помогите предотвратить попадание компьютерных вирусов и червей на ваш компьютер.

Обнаружение или обезвреживание компьютерных вирусов и червей, если они уже

компьютер.

Запрашивать ваше разрешение на блокировку или разблокировку определенных запросов на подключение.

Некоторые программные брандмауэры также включают родительский контроль для

веб-сайтов, которые посещают дети.

Некоторые пакеты также позволяют блокировать фотографии и определенный текстовый контент.

которые вы не хотите, чтобы ваши дети видели.

Обнаружение или обезвреживание компьютерных вирусов и червей, если они уже

компьютер.

Запрашивать ваше разрешение на блокировку или разблокировку определенных запросов на подключение.

Некоторые программные брандмауэры также включают родительский контроль для

веб-сайтов, которые посещают дети.

Некоторые пакеты также позволяют блокировать фотографии и определенный текстовый контент.

которые вы не хотите, чтобы ваши дети видели. - 23 Керберос Kerberos — это протокол аутентификации компьютерной сети, который позволяет узлы, обменивающиеся данными по незащищенной сети, чтобы доказать свою идентифицировать друг друга безопасным образом. Использует симметричную криптографию с секретным ключом для аутентификации пользователей в сеть Свободно доступный протокол с открытым исходным кодом, разработанный MIT.

- 24

Биометрия

Биометрия — это методы аутентификации и безопасности

Использует уникальную личную информацию для идентификации

Распознавать или подтверждать личность человека.

Примерами являются отпечатки пальцев, сканирование радужной оболочки глаза или сканирование лица,

распознавание может быть использовано для предоставления доступа к компьютеру, к

номер или на счет электронной коммерции

Примерами являются отпечатки пальцев, сканирование радужной оболочки глаза или сканирование лица,

распознавание может быть использовано для предоставления доступа к компьютеру, к

номер или на счет электронной коммерции - 25 Стеганография Стеганография (скрытое письмо) Практика сокрытия информации внутри другой информации Скрывает существование сообщения Использование только подмножества букв/слов в более длинном сообщении, отмеченном каким-то образом Например, если вы хотите попросить своего биржевого брокера купить, а не продать акции, и ваше сообщение должно быть передано через небезопасный канал, вы могли отправить сообщение «ПОХОРОНЕН ПОД ДВОРОМ», если вы заранее согласились, что ваше сообщение скрыто в первая буква каждого слова, биржевой маклер выбирает эти буквы и видит «КУПИТЬ».

- 26 Стеганорография (продолжение) Все более популярным применением стеганографии является цифровое водяные знаки. Скрыты в документах и могут быть показаны для подтверждения права собственности Пример обычного водяного знака

- 27

Пример: Немецкий шпион прислал следующее «безобидное»

сообщение во Второй мировой войне

Протест кажущегося нейтральным полностью игнорируется и

игнорируется.

А. Голдберг, П. Голдберг, К. Филлипс, Г. Соркин задача построения филогении коллекции компьютеров вирусы, ориентированный ациклический граф, узлы которого являются вирусами, а ребра отображают предков в потомков и удовлетворяют тому свойству, что каждый фрагмент кода «изобретается» только один раз.

А. Голдберг, П. Голдберг, К. Филлипс, Г. Соркин задача построения филогении коллекции компьютеров вирусы, ориентированный ациклический граф, узлы которого являются вирусами, а ребра отображают предков в потомков и удовлетворяют тому свойству, что каждый фрагмент кода «изобретается» только один раз.Обнаружение метаморфных компьютерных вирусов с использованием алгебраической спецификации

- M. Webster, G. Malcolm

Computer Science

Journal in Computer Virology

Об абстрактной компьютерной вирусологии с точки зрения теории рекурсии

- Гийом Бонфанте, М. Качмарек, Дж. Марион

Информатика, математика

Journal in Computer Virology

Автоматизированная система классификации вирусов

- Marius gheorghescu

Компьютерная наука

Компьютерные вирусы: от теории к приложениям

- Э. Филиол

Информатика

Слайды лекции «Компьютерные вирусы и классификация»

Слайды лекции «Компьютерные вирусы и классификация»Реклама

1 из 27

Реклама

Реклама

Реклама

Компьютерные вирусы и классификация слайды лекции ppt

- 90 009 Неделя — 12

Компьютерные вирусы

Вирусы

Классификация вирусов

Макровирусы

Логическая бомба

Вирусы загрузочного сектора

Многокомпонентные вирусы

Полиморфный вирус

Файловые заразители

троянские кони

черви

Защита от вирусов (антивирусы)