Антивирус. Защита информации — Қазақша медицина

Антивирус. Защита информации

Что такое компьютерный вирус?

Программа, самостоятельно запускающаяся при включении компьютера.

Программа, способная создавать свои копии и внедрять их в различные объекты или ресурсы компьютерных систем, сетей и так далее без ведома пользователя.

Специальный микрочип, от которого зависит корректная работа компьютера.

Программный код, который препятствует подключению к компьютеру внешних устройств.

Программа, содержащая рекламные сведения и открывающаяся без требования пользователя.

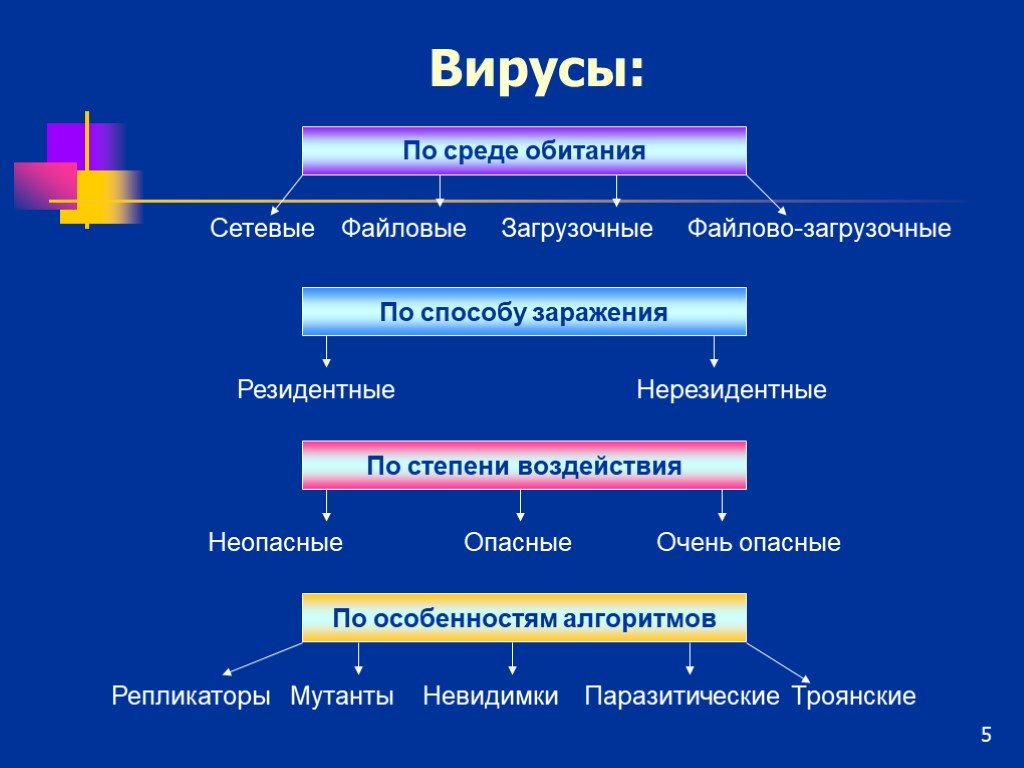

Что не является критерием для классификации компьютерных вирусов?

Среда обитания.

Особенности алгоритма работы.

Деструктивные возможности.

Занимаемый вирусом объем памяти на носителе.

Способ заражения.

Сетевые вирусы используют для своего распространения

Пиратские диски.

Протоколы или команды компьютерных сетей и электронной почты.

Диски с лицензионным программным обеспечением.

Распространяются только по локальным сетям.

Флэшнакопители.

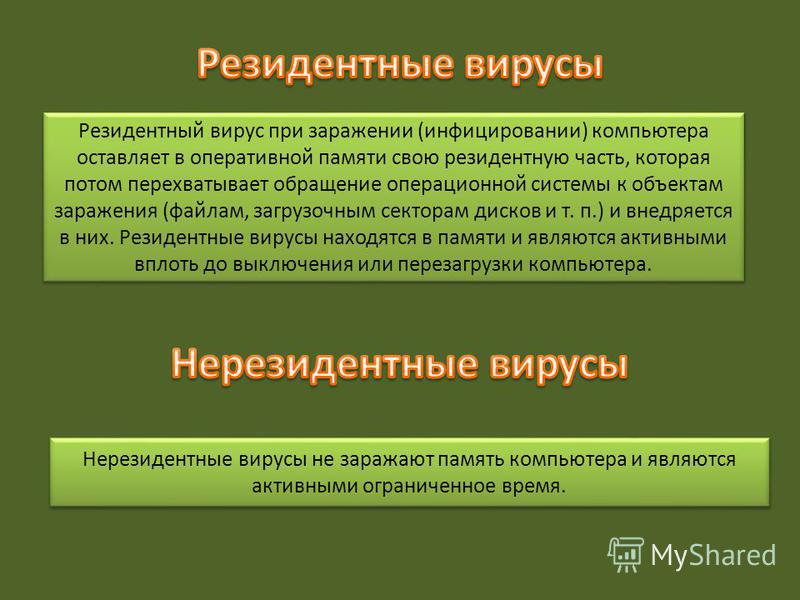

Нерезидентные вирусы

Не заражают память компьютера и сохраняют активность ограниченное время.

Оставляют в оперативной памяти свою резидентную часть.

Являются активными вплоть до выключения компьютера.

Перехватывает обращения операционной системы к объектам заражения.

Не мешают работе компьютера.

По какой категории вирусы делятся на неопасные, опасные и очень опасные?

По способу заражения.

По типу алгоритма.

По среде обитания.

По размеру.

По деструктивным возможностям.

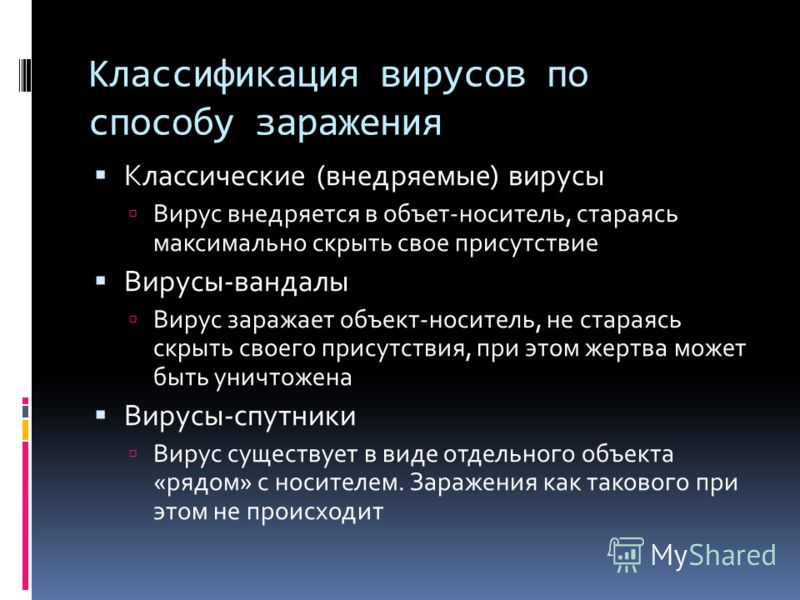

Вирусы, использующие в своем алгоритме работы перехват запросов операционной системы на чтение или запись зараженных объектов:

Паразитические вирусы.

Полиморфиквирусы.

Стелсвирусы.

Троянские программы.

Вирусы типа «червь».

Главная особенность полиморфиквирусов:

Изменяют содержимое файлов и секторов диска.

«Подставляют» вместо себя незараженные участки информации.

Могут быть достаточно легко обнаружены и уничтожены.

Не содержат ни одного постоянного участка кода.

Активизируется при наступлении некоторого условия срабатывания.

Основная функция вирусов типа “червь”, действующих в компьютерных сетях:

Взлом атакуемой системы, преодоление защиты с целью нарушения безопасности.

Максимально усложняют процедуру детектирования вируса.

При детектировании временно лечат зараженные объекты.

Маскируются под какиенибудь полезные утилиты.

Наносят ущерб посредством лавинообразного саморазмножения.

К источникам компьютерных вирусов нельзя отнести:

Компьютеры «общего пользования».

Диски с лицензионными программами.

Сеть Internet.

Диски с пиратским программным обеспечением.

Локальные сети.

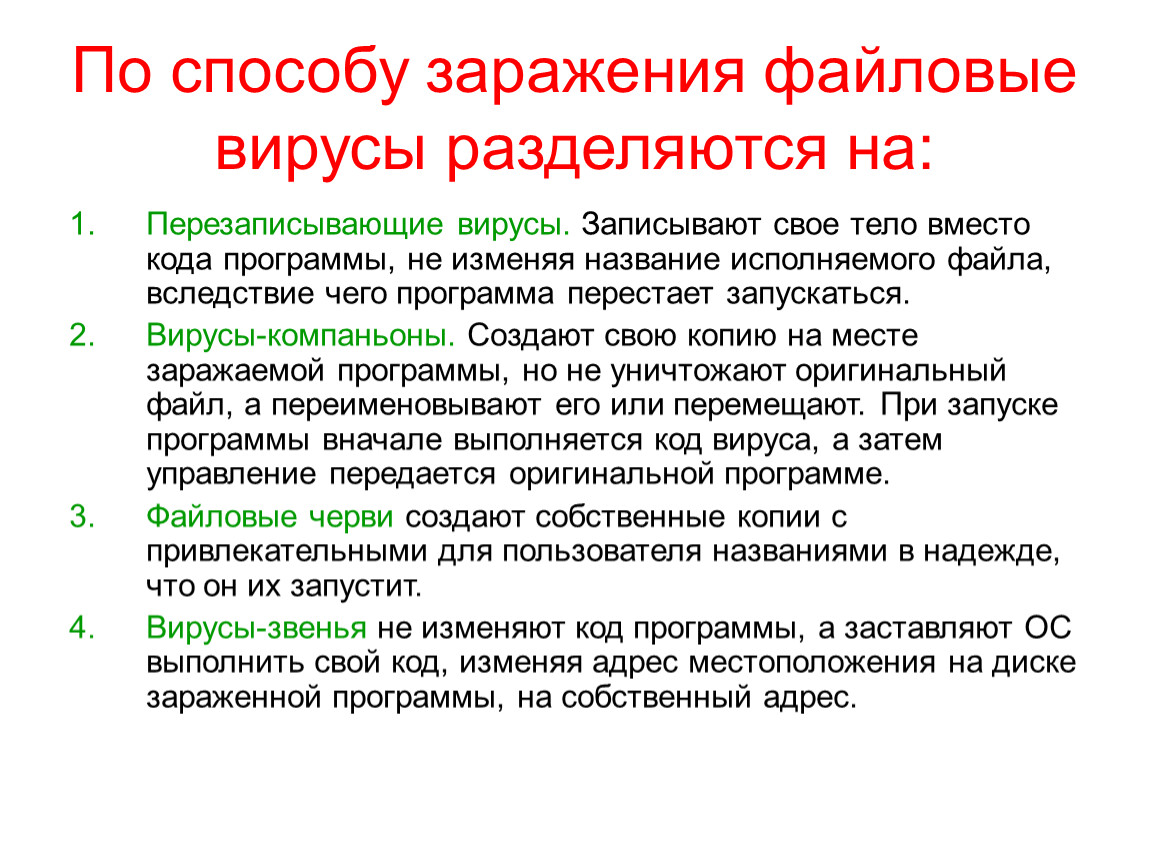

Файловые вирусы внедряются главным образом в:

Текстовые документы.

Компьютерные игры.

Электронные письма.

Медиафайлы.

Исполняемые модули, т. е. файлы, имеющие расширения com и exe.

Внедряются в загрузочный сектор диска:

Макровирусы.

Файловые вирусы.

Загрузочные вирусы.

Сетевые вирусы.

Любые вирусы.

Антивирусными программами являются:

MS Word, MS Excel.

Norton Commander, Far Manager.

Opera, Internet Explorer.

Dr. Web, Eset NOD32, Panda.

MS Picture Manager, Adobe Photoshop.

На чем основано действие антивирусной программы?

На ожидании начала вирусной атаки.

На резервном копировании всех файлов.

На постоянной проверке съемных носителей информации.

На удалении зараженных файлов.

На сравнении программных кодов с кодами известных вирусов.

Заражение компьютерными вирусами может произойти в процессе…

Работы с файлами записанными на CD.

Форматирования дискеты.

Просмотра видеофильма с CD.

Печати на сетевом принтере.

Просмотра или редактирования графических файлов.

Может ли присутствовать компьютерный вирус на чистой дискете (на дискете отсутствуют файлы)?

Да, в области каталога

Да, в загрузочном секторе дискеты

Да, в области данных

Да, но только если дискета не защищена от записи

Нет

Главный недостаток антивирусов, которые относятся к программамфильтрам:

Программыфильтры не «лечат» файлы и диски.

Не могут обнаружить вирус на самой ранней стадии его проявления.

Не могут обнаруживать недавно появившиеся вирусы.

Не могут проверять электронную почту.

Такие программы нужно регулярно обновлять, так как они быстро устаревают.

В чем заключается смысл процедуры «лечения» зараженного вирусом файла?

Помещение файла в отдельную папку.

Удаление файла с компьютера.

Удаление вирусного кода из файла.

Переименование файла.

Копирование файла и удаление оригинала.

Антивирусные программыдетекторы:

Сравнивают текущее состояние файлов с информацией, сохраненной ранее в одном из файлов данных антивируса.

Основаны на сравнении последовательности кодов содержащихся в теле вируса с кодами проверяемых программ.

Способны обнаружить вирус на самой ранней стадии его существования до размножения.

Способны проводить полную проверку компьютера за небольшой промежуток времени.

Обнаруживают подозрительные действия при работе компьютера, характерные для вирусов.

Антивирусные программыдоктора или фаги:

Фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов.

Только находят зараженные вирусами файлы, но не «лечат» их.

Применяются только для лечения уже найденный зараженных файлов.

Рассчитаны на конкретные вирусы.

Не могут удалять из файла тело программывируса.

Антивирусные программы, которые записывают в программу признаки конкретного вируса так, что вирус считает ее уже зараженной:

Полифаги.

Детекторы.

Так делают все антивирусы.

Вакцинаторы.

Фильтры.

Для чего требуется процедура обновления сигнатур антивируса?

Для удаления обнаруженных вирусов.

Для продления срока работы антивируса.

Для лечения помещенных на «карантин» файлов.

Для обновления интерфейса программыантивируса.

Для возможности защиты от недавно появившихся вирусов.

Антивирусная программа, которая использует программу эмуляции процессора, т. е. моделирует выполнение остальных файлов с помощью программной модели микропроцессора:

Антивирус Касперского.

Dr. Web.

Eset NOD32.

Panda AntiVirus.

Norton AntiVirus.

Основным способом противостояния вредоносным программам в этом антивирусе являются так называемые расширенные эвристики (Advanced Heuristics).

Eset NOD32.

Panda AntiVirus.

Norton AntiVirus.

Антивирус Касперского.

Dr. Web.

В состав какого антивируса включен Файловый Антивирус (специальный компонент, обеспечивающий защиту файловой системы компьютера от заражения, запускающийся при старте операционной системы).

Norton AntiVirus.

Panda AntiVirus.

Dr. Web.

Антивирус Касперского.

Eset NOD32

Можно ли устанавливать на компьютер несколько антивирусных программ?

Да, это обеспечит лучшую защиту.

Можно, но эти антивирусы должны иметь различные механизмы работы.

Это никак не повлияет на защиту от вирусов.

Можно, но размещаться антивирусы должны на разных логических дисках.

Нельзя, потому что антивирусы будут мешать работе друг друга.

Программы, которые способны создавать свои копии и внедрять их в различные объекты/ресурсы компьютерных систем, сетей и т.д. без ведома пользователя называются:

Программы дефрагментации файлов и папок

Операционные системы поражающие различные компьютеры

Файлы и папки с длинными именами

Программами утилитами

Компьютерным вирусом

Антивирусный сканер выполняет следующие функции

создает вирусы

обнаруживает фрагментированные файлы всех типов

удаляет поврежденные участки на указанных для проверки дисках

сшивает разорванные диски

обнаруживает и удаляет вирусы из файлов

Вирусы, которые могут оставлять свои копии в оперативной памяти, называются:

Макросами

Загрузочными

Транзитными

Резидентными

Файловыми

По среде обитания вирусы можно разделить на:

Активные и пассивные

Файловые, загрузочные, макровирусы и сетевые

Символьные и графические

Текстовые и графические

Пакетные и диалоговые

Вирусы, перехватывающие команду чтения зараженного участка и подставляющие незараженный код, называются

Полиморфик вирусами

Транзитными

Сетевыми

Макросами

Стесл вирусами

Вирусы, которые активизируются при запуске на выполнение “зараженной программы” и проявляются сразу и не записываются в оперативную память называются:

Сетевыми

Драйверными

Загрузочными

нерезидентными

Резидентными

Компьютерным вирусом называется

программы, которые способны создавать свои копии и внедрять их в различные объекты ресурсы компьютерных систем, сетей и т. д. без ведома пользователя

д. без ведома пользователя

программа антивирусы способные находить и дефрагментировать файлы и папки

операционные системы поражающие различные компьютеры

файлы и папки с длинными именами

различные утилиты

Компьютерный вирус – это:

Программа форматирования жесткого диска

Файлы, загружаемые при отключении от сети Internet

Программа, мешающая корректной работе компьютера

Файлы, загружаемые при подключении к сети Internet

устройство для удаления файлов

Компьютерный вирус это:

Программа, повреждающая компьютерные программы и данные

Язык программирования

Текстовый редактор

Графический редактор

Программа, выполняющая запуск компьютера

Что такое компьютерный вирус:

Программы, которые не дают возможности открыть данные с паролем

Программа, уменьшающая размер файла путем сжатия

Специально написанные программы небольшого размера, которая может искажать и уничтожать информацию на компьютере

Не читаемые данные, которые сохранены на жестком диске или на флоппи диске

Программы, которые стирают, но не могут удалить

Программа доктор (фаг):

ищет вирусы с известной сигнатурой

предотвращает заражение файлов

находит зараженные файлы и лечит их

сравнивает исходное состояние файла с текущим

обнаруживает подозрительные действия

Программавакцина:

модифицируют программы и диски

находит зараженные файлы и лечит их

сравнивает исходное состояние файла с текущим

обнаруживает подозрительные действия

ищет вирусы с известной сигнатурой

Компьютерный вирус, изменяющий свою структуру, называется

Резидентным.

Сетевым.

Полиморфным.

Нерезидентным.

Макросом.

Укажите две основные группы вирусов:

Сетевые, файловые.

Неопасные, очень опасные.

Студенческие, загрузочные.

Макро, микро.

Резидентные, нерезидентные.

Самошифрующиеся вирусыпризраки, имеющие непостоянный ключ и меняющийся код, называются

«Полиморфик» вирусами.

Транзитными.

Сетевыми.

Макросами.

«Стелс» вирусами.

Программа может оказаться “зараженной”

если это текстовый файл

она находилась на одной дискете с другой зараженной программой, но не была запущена в работу

если данная программа была на жестком диске и в работу была запущена зараженная программа

если осуществлялось чтение с дискеты на которой находится данная программа

если дискета защищена от записи на которой находится данная программа

Программафильтр:

предотвращает заражение файлов

ищет вирусы с известной сигнатурой

сравнивает исходное состояние файла с текущим

находит зараженные файлы и лечит их

обнаруживает подозрительные действия

Программаревизор:

обнаруживает подозрительные действия

предотвращает заражение файлов

ищет вирусы с известной сигнатурой

сравнивает исходное состояние файла с текущим

находит зараженные файлы и лечит их

По степени воздействия компьютерные вирусы делятся на:

Сетевые, файловые, загрузочные, файлово загрузочные.

Детекторы, доктора, ревизоры, фильтры, вакцины.

Резидентные, нерезидентные.

Неопасные, опасные, очень опасные.

Паразитические, репликаторы, невидимки, мутанты, троянские.

Класс вирусов по особенностям алгоритма вируса подразделяются на:

сетевые, файловые, загрузочные, файловозагрузочные.

резидентные и нерезидентные.

опасные, безвредные, очень опасные, неопасные.

вирусычерви, паразитические, стелсвирусы, полиморфик –вирусы.

доктора, фаги, детекторы.

Какая программа находит зараженные файлы и лечит их

Программафильтр.

Программавакцина.

Программаревизор.

Программа доктор (фаг).

Программадетектор.

Заражение компьютерными вирусами может произойти в процессе:

прослушивания звуковых файлов.

просмотра видеофайлов.

Редактирование документов в формате DOC.

редактирования графических файлов.

Загрузки файлов.

Что делает программадетектор:

находит зараженные файлы и лечит их

ищет вирусы с известной сигнатурой

сравнивает исходное состояние файла с текущим

обнаруживает подозрительные действия

предотвращает заражение файлов

Как называется программа, запоминающая данные о системной области программ и диска, затем определяющая несоответствия при сравнении:

Программадоктор.

Программаревизор.

Программафильтр.

Программадетектор.

Программавакцина.

Отличительными особенностями компьютерного вируса являются:

Значительный объем программного кода.

Необходимость запуска программы со стороны пользователя.

Способность к повышению помехоустойчивости операционной системы.

Маленький объем; способность к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера.

Легкость распознавания.

Компьютерные вирусы – их цели и методы

Трояны и черви эволюционируют также, как и любое программное обеспечение. Если раньше вредоносный код был больше баловством или способом насолить человеку или группе людей, то сегодня – это мощное оружие. Прошли времена, когда вирусы на зараженных машинах включали музыку, устраивали спецэффекты в офисных приложениях или форматировали жёсткий диск. Сегодня работа вредоносного ПО стала более изощрённой и порой мы просто не замечаем её. Сбой в работе системы или её повреждения – теперь не основная задача. Напротив они стали более скрытными. Система начинает сбоить из-за вредоносных кодов только если их набралось огромное количество и они уже не могут поделить ресурсы. Противном случае вы не должны заметить его работу.

Причиной такой эволюции стало то, что компьютер из предмета роскоши превратился в обыденность. Смартфоны и планшеты с программным обеспечением имеет каждый школьник.

Сейчас вирусы и вредоносное по можно условно разделить на три большие категории, в зависимости от способа действия и конечного результата:

- Прямое вымогательство денег;

- Кража конфиденциальной информации;

- Использование ресурсов ПО, с целью продажи или иных выгод.

Прямое вымогательство

Это самый примитивный способ использования вируса. Такое заражения компьютера не нуждается в маскировке. Вредоносное ПО активизируется сразу, как только проникает в вашу систему. Как правило, вирус частично или полностью останавливает работу операционной системы. Как правило, вымогается небольшая сумма. Поскольку профессиональных IT специалистов среди рядовых пользователей, людям проще заплатить, чем разбираться. Кроме этого, способ платежа обычно простой. Он требует нажатия нескольких кнопок на вашем мобильном.

Кража конфиденциальной финансовой информации

Это классическое использование вирусов и вредоносного ПО. Проникая в систему червь или троян начинает собирать информацию, касающуюся финансовых операций. Собрав необходимые данные, он передает их своему владельцу. И начинается самое интересное – деньги уходят с ваших карт и расчетных счетов. Покупки и платежи через интернет набирают обороты, поэтому данный вид мошенничества будет актуален ещё длительное время.

Использование производительности вашего ПК

Этот способ использования вируса считается наиболее изощренным. Вредоносное программное обеспечение не наносит абсолютно никакого вреда владельцу пораженной машины. Основная задача – это использование ресурсов системы на благо создателя и хозяина. Такое программное обеспечение клонируется на десятки, сотни, и даже тысячи машин, создавая целую сеть. Такую сеть в основном используют:

- для рассылки спама;

- организации атак на заранее выбранные цели;

- распределение вычислительных задач, например для подбора пароля классическим методом перебора;

- и для других вычислительных целей.

Такие сформированные нелегальные сети сразу сдаются в аренду на определенный срок, за определённую сумму.

Вы в любой момент можете отключить компьютер от сети, если что-то идёт не так, а это как раз и не нужно создателю программы вредителя. Поэтому он абсолютно никак не проявляет себя.

Методы защиты от компьютерных вирусов

Если вы являетесь пользователем операционной системы Windows, то в обязательном порядке как минимум установите полноформатную антивирусную программу. Желательно не базовую бесплатную версию, которая защитит вас на 70-80% а полноценную, с расширенным функционалом. Кроме этого, старайтесь не скачивать и не использовать пиратское ПО. Через него наиболее часто распространяются вредоносные программы.

Заражение в Интернете — ЧВК

В редакцию: Компьютерные вирусы созданы для того, чтобы быть вредителями, бесконтрольно размножающимися и наносящими серьезный ущерб электронным данным. Эти вредоносные программы, которые распространяются между файлами и компьютерами, поразительно похожи по вирулентности, способам распространения и эволюционным путям с течением времени на микробы, вызывающие инфекционные заболевания. И биологические вирусы, и эти виртуальные вирусы передаются от хозяина к хозяину. Компьютерные вирусы — человеческое изобретение; однако их развитие идет по хорошо известному биологическому пути. Относительно безобидные предки постепенно или шаг за шагом превращаются в «патогенов»; хозяин развивает адаптивные защитные механизмы, которые, в свою очередь, отбирают новые «варианты» вируса; в конечном итоге достигается равновесие между инфекцией и защитой хозяина. Сравнение «виртуальных микробов» с их биологическими аналогами может помочь нам контролировать и то, и другое.

И биологические вирусы, и эти виртуальные вирусы передаются от хозяина к хозяину. Компьютерные вирусы — человеческое изобретение; однако их развитие идет по хорошо известному биологическому пути. Относительно безобидные предки постепенно или шаг за шагом превращаются в «патогенов»; хозяин развивает адаптивные защитные механизмы, которые, в свою очередь, отбирают новые «варианты» вируса; в конечном итоге достигается равновесие между инфекцией и защитой хозяина. Сравнение «виртуальных микробов» с их биологическими аналогами может помочь нам контролировать и то, и другое.

Термин «компьютерный вирус» широко используется для описания компьютерного «вредоносного ПО» — общего термина, включающего следующие категории. 1) Вирусы. Компьютерный вирус — это программа, внедряющая свою версию в любую программу, которую она может модифицировать. Модифицированная программа после запуска пытается изменить другие программы, непосредственно связанные с ней. Компьютерные вирусы распространяются путем обмена данными на зараженных дисках или дискетах. В отличие от своих биологических собратьев (быстрых и очень заразных), компьютерные вирусы распространяются между компьютерами медленно и редко. 2) Черви. Червь — это автономная программа, которая копирует себя и отправляет копии на любой подключенный компьютер практически без взаимодействия с пользователем. В отличие от биологических червей (которые распространяются медленно), компьютерные черви распространяются быстро и без особого взаимодействия с пользователем между компьютерами в сети, включая Интернет. (Ввиду заразности биологических червей и вирусов термины следовало бы поменять местами.) 3) Троянские кони. Троянский конь — это программа, скрывающая вредоносный код, который обычно делает компьютер или сеть доступными для неавторизованных пользователей в привлекательном или ничего не подозревающем пакете. Вирус, червь или троянский конь могут находиться в латентном состоянии (тогда еще называемом логической бомбой) и становиться активными только по прошествии определенного времени.

В отличие от своих биологических собратьев (быстрых и очень заразных), компьютерные вирусы распространяются между компьютерами медленно и редко. 2) Черви. Червь — это автономная программа, которая копирует себя и отправляет копии на любой подключенный компьютер практически без взаимодействия с пользователем. В отличие от биологических червей (которые распространяются медленно), компьютерные черви распространяются быстро и без особого взаимодействия с пользователем между компьютерами в сети, включая Интернет. (Ввиду заразности биологических червей и вирусов термины следовало бы поменять местами.) 3) Троянские кони. Троянский конь — это программа, скрывающая вредоносный код, который обычно делает компьютер или сеть доступными для неавторизованных пользователей в привлекательном или ничего не подозревающем пакете. Вирус, червь или троянский конь могут находиться в латентном состоянии (тогда еще называемом логической бомбой) и становиться активными только по прошествии определенного времени.

Каждый класс компьютерного вредоносного программного обеспечения имеет сотни вариантов, и многие варианты имеют несколько слегка измененных версий, соответствующих микробному разнообразию. Черви, такие как печально известный червь «ILOVEYOU» в 2000 году, могут использовать универсальное сообщение удовлетворения, чтобы соблазнить пользователей. Их широкое распространение происходит параллельно с распространением болезней, передающихся социально (например, гриппа), которые потенциально могут заразить всех восприимчивых людей. Напротив, компьютерные вирусы (распространяющиеся путем обмена данными на зараженных дискетах) параллельны заболеваниям, передающимся половым путем, распространение которых связано с определенными поведенческими практиками. Вирусы или черви, которые распространяются незамеченными, но активируются позднее (как в случае с вирусом Микеланджело, открытым в 1991 и все еще вокруг) напоминают латентные микробы, такие как ВИЧ . Атаки типа «отказ в обслуживании», которые блокируют доступ к серверу из-за натиска сообщений, являются эквивалентом токсинов, поскольку ни один из них не может воспроизводиться на своем хосте и вреден только при превышении критической концентрации. Спам (нежелательная, но безвредная электронная почта), проклятие пользователей компьютеров с медленными модемами из-за дорогих телефонных соединений, напоминает бактериальных комменсалов, которые могут нанести вред хозяину только при определенных условиях.

Спам (нежелательная, но безвредная электронная почта), проклятие пользователей компьютеров с медленными модемами из-за дорогих телефонных соединений, напоминает бактериальных комменсалов, которые могут нанести вред хозяину только при определенных условиях.

Биологические вирусы могут быстро мутировать, создавать новые патогенные пути и пути передачи и развивать антигенные вариации, чтобы избежать иммунитета хозяина. В компьютерном мире черви ведут себя аналогично. Как только червь был успешно передан, быстро появляются его варианты. Эти варианты наносят ущерб аналогичным образом, но избегают обнаружения и препятствий, установленных для обеспечения «иммунитета» к исходному «штамму». Таким образом, знания о биологических инфекциях можно использовать для прогнозирования и предотвращения высоковирулентных компьютерных инфекций.

Хотя у пользователя компьютера есть средства защиты от компьютерных вирусов, цена может быть высокой. Как и в случае с биологическими вирусами, полезно соблюдать правила гигиены. Точно так же, как они должны часто мыть руки, избегать контактов с простуженными людьми или использовать презервативы для защиты от инфекционных заболеваний, пользователи компьютеров должны не доверять (и, следовательно, не открывать) файлам, полученным по неожиданным каналам или с неизвестными расширениями или темами, запрашивать подтверждение у отправителя перед открытием вложений и регулярно делайте резервные копии жестких дисков, чтобы снизить риск потери данных. Последствия таких действий с точки зрения времени, дискового пространства и эффективности иллюстрируют биологическую истину: иммунитет имеет свою цену. Эффективные противовирусные барьеры препятствуют общению. Кроме того, программы защиты от вирусов настолько хороши, насколько хорош последний распознанный вирус, в лучшем случае обеспечивая лишь частичную защиту. Пользователи компьютеров не всегда принимали неудобные меры предосторожности, даже с учетом серьезных последствий. ILOVEYOU — червь, использующий тот же механизм распространения, что и Melissa, выпущенный годом ранее.

Точно так же, как они должны часто мыть руки, избегать контактов с простуженными людьми или использовать презервативы для защиты от инфекционных заболеваний, пользователи компьютеров должны не доверять (и, следовательно, не открывать) файлам, полученным по неожиданным каналам или с неизвестными расширениями или темами, запрашивать подтверждение у отправителя перед открытием вложений и регулярно делайте резервные копии жестких дисков, чтобы снизить риск потери данных. Последствия таких действий с точки зрения времени, дискового пространства и эффективности иллюстрируют биологическую истину: иммунитет имеет свою цену. Эффективные противовирусные барьеры препятствуют общению. Кроме того, программы защиты от вирусов настолько хороши, насколько хорош последний распознанный вирус, в лучшем случае обеспечивая лишь частичную защиту. Пользователи компьютеров не всегда принимали неудобные меры предосторожности, даже с учетом серьезных последствий. ILOVEYOU — червь, использующий тот же механизм распространения, что и Melissa, выпущенный годом ранее. Однако ILOVEYOU оказался еще более разрушительным, чем Мелисса.

Однако ILOVEYOU оказался еще более разрушительным, чем Мелисса.

Биологические иммунные расстройства, при которых защитные силы хозяина поворачиваются против хозяина и фактически наносят ущерб, известны как аутоиммунные заболевания. Компьютерные аутоиммунные расстройства аналогичны своим биологическим аналогам. Недавно предупреждение (защитный механизм, используемый пользователями компьютеров) оказалось не таким уж безобидным обманом. В ложном предупреждении говорилось, что некоторые файлы заражены компьютерным вирусом. Приняв во внимание предупреждение, ничего не подозревающие пользователи компьютеров удалили уязвимые служебные файлы из операционных систем своих компьютеров. Вред, опосредованный этой «защитой хозяина», в данном конкретном случае был относительно небольшим, напоминая дискомфорт от аллергии, при которой иммунный ответ на доброкачественные агенты наносит ограниченный ущерб. Однако, скорее всего, появятся более злокачественные формы «самоповреждающих» мистификаций, которые могут быть столь же разрушительными для компьютеров, как некоторые аутоиммунные заболевания для человека.

Электронная монокультура, улучшающая общение, также увеличивает риск заражения. Преобладающее использование одной операционной системы улучшило коммуникацию и обмен электронными данными, но также способствовало быстрому распространению вредоносных программ. Как и в случае биологического заражения, передача компьютерной инфекции зависит от восприимчивости населения. Производители вирусов увидели возможность в популярном во всем мире выборе ПК с операционной системой Microsoft Windows. Огромная популярность этих систем, наряду с их давно признанной неадекватной защитой от неправомерного использования, сделала пользователей компьютеров уязвимыми. Виртуальные вирусы, способные заразить несколько операционных систем, встречаются редко (как и биологические вирусы с широкой специфичностью хоста), и даже в случае заражения компьютеры, работающие под управлением других операционных систем (например, Mac, Unix) или программы электронной почты, отличные от Outlook обычно являются тупиковыми узлами для компьютерных вирусов.

Патогены не изобретают велосипед. Гены вирулентности постоянно «крадут» и используют повторно. Таким образом, новые комбинации генов вирулентности могут приводить к новым патогенным стратегиям, и такие комбинации часто накапливаются в островках патогенности. Повторное использование и комбинация эффективных (и заразных) стратегий также распространены в компьютерных вредоносных программах. Недавний пример демонстрирует ценность правильного количества вирулентности. Чрезвычайно опасный червь под названием Nimda (Admin наоборот) был выпущен ровно через неделю после теракта 11 сентября 2001 года в США. Nimda объединила самые мощные стратегии Code Red и SirCam и распространилась быстрее, чем любой предыдущий червь. Щелчок по строке темы зараженного электронного письма (например, для его удаления) сам активировал червя. Однако из-за масштабности угрозы интернет-сообщество отреагировало чрезвычайно быстро. В течение нескольких часов после его выпуска оповещения системных администраторов о том, как заблокировать червя, эффективно замедлили его распространение. Раннее наблюдение и создание барьеров предотвратили катастрофу. Как и в случае сдерживаемых эпидемий геморрагических лихорадок, огромная угроза высокой контагиозности и летальности требует принятия эффективных мер для быстрого выявления вспышек и предотвращения пандемий.

Раннее наблюдение и создание барьеров предотвратили катастрофу. Как и в случае сдерживаемых эпидемий геморрагических лихорадок, огромная угроза высокой контагиозности и летальности требует принятия эффективных мер для быстрого выявления вспышек и предотвращения пандемий.

Типы мер, которые следует использовать против заражения компьютером, можно узнать из биологии. Иммунные эффекторы растений и животных защищают от широкого спектра патогенов; однако в природе эта система развивалась миллионы лет. Разработка защитных компьютерных систем с аналогичной эффективностью в течение нескольких лет является большой проблемой. Текущие программы защиты в основном напоминают врожденный иммунитет, но программы, которые учатся на основе воздействия (таким образом, напоминают адаптивный иммунитет), находятся в стадии разработки. Вакцинация относительно безвредными микробами укрепляет иммунную систему. Биологические хозяева также естественным образом несут защитную микрофлору, конкурирующую с патогенами. Можем ли мы производить «виртуальные вакцины», полезные для компьютеров, на которых они установлены (например, блокируя предпочитаемые сайты для проникновения вирусов или автоматически восстанавливая вирусные повреждения), и позволять этим «хорошим» микробам циркулировать в Интернете так же, как это делают злокачественные вирусы? Сырые версии таких вакцин уже разработаны. Недавно был обнаружен червь под названием Fixing the Holes, который использовал известные дыры в безопасности для распространения на другие хосты. Использование «хороших» микробов будет иметь свои издержки: занятие пропускной способности Интернета и последующее замедление передачи данных, а также наличие вредоносных червей, замаскированных под полезных, чтобы избежать обнаружения.

Можем ли мы производить «виртуальные вакцины», полезные для компьютеров, на которых они установлены (например, блокируя предпочитаемые сайты для проникновения вирусов или автоматически восстанавливая вирусные повреждения), и позволять этим «хорошим» микробам циркулировать в Интернете так же, как это делают злокачественные вирусы? Сырые версии таких вакцин уже разработаны. Недавно был обнаружен червь под названием Fixing the Holes, который использовал известные дыры в безопасности для распространения на другие хосты. Использование «хороших» микробов будет иметь свои издержки: занятие пропускной способности Интернета и последующее замедление передачи данных, а также наличие вредоносных червей, замаскированных под полезных, чтобы избежать обнаружения.

Знание инфекционных заболеваний может помочь контролировать компьютерное заражение. И наоборот, изучение компьютерных вредоносных программ может помочь сдержать появление инфекционных заболеваний. Интернет-заражение иллюстрирует, как патогены появляются и распространяются в нашем все более тесном мире. Скорость эволюции виртуального патогена позволяет следить за процессом мутации и селекции в режиме реального времени. С бесчисленным количеством взаимосвязанных компьютеров риск виртуального заражения настолько велик, что необходимы срочные меры, чтобы избежать катастрофы. Сколько пандемий пройдет, прежде чем мы примем на себя риски и издержки компьютерного иммунитета? Точно так же для защиты от новых патогенов мы должны использовать все доступные инструменты, включая виртуальные пандемии. Целевая группа по сбору данных об эпидемиологии виртуальных инфекций в качестве модели инфекционных заболеваний может стать важным первым шагом.

Скорость эволюции виртуального патогена позволяет следить за процессом мутации и селекции в режиме реального времени. С бесчисленным количеством взаимосвязанных компьютеров риск виртуального заражения настолько велик, что необходимы срочные меры, чтобы избежать катастрофы. Сколько пандемий пройдет, прежде чем мы примем на себя риски и издержки компьютерного иммунитета? Точно так же для защиты от новых патогенов мы должны использовать все доступные инструменты, включая виртуальные пандемии. Целевая группа по сбору данных об эпидемиологии виртуальных инфекций в качестве модели инфекционных заболеваний может стать важным первым шагом.

Предлагаемая ссылка: Wassenaar TM и Blaser MJ. [REMOVED SEQ FIELD]Заражение в Интернете [письмо]. Эмердж Инфекция Дис. [сериал в Интернете]. 2002 март [дата указана]. Доступно на http://www.cdc.gov/ncidod/EID/vol8no3/01-0286.htm

Анализ модели передачи компьютерных вирусов

На этой странице

РезюмеВведениеЧисленное моделированиеЗаключениеБлагодарностиСсылкиАвторское правоСтатьи по теме Компьютерные вирусы остаются значительным угроза компьютерным сетям. В этой статье рассматривается включение новых компьютеров в сеть и удаление старых компьютеров из сети. Между тем, компьютеры оснащены антивирусным программным обеспечением в компьютерной сети. Установлена модель компьютерного вируса. Посредством анализа модели рассчитываются безрецидивные и эндемичные точки равновесия. Выведены условия устойчивости равновесий. Чтобы проиллюстрировать наш теоретический анализ, также включены некоторые численные модели. Результаты обеспечивают теоретическую основу для борьбы с распространением компьютерных вирусов.

В этой статье рассматривается включение новых компьютеров в сеть и удаление старых компьютеров из сети. Между тем, компьютеры оснащены антивирусным программным обеспечением в компьютерной сети. Установлена модель компьютерного вируса. Посредством анализа модели рассчитываются безрецидивные и эндемичные точки равновесия. Выведены условия устойчивости равновесий. Чтобы проиллюстрировать наш теоретический анализ, также включены некоторые численные модели. Результаты обеспечивают теоретическую основу для борьбы с распространением компьютерных вирусов.

1. Введение

С быстрым развитием компьютерных, коммуникационных и сетевых технологий сетевые информационные системы стали важным способом развития стран и отраслей, среди прочего. Информационная безопасность стала одной из самых важных и сложных проблем в эпоху обмена информацией. Компьютерный вирус является одной из распространенных угроз информационной безопасности.

Компьютерный вирус не только разрушительный, но и очень заразный. После того, как вирус скопирован или генерирует разнообразие, его скорость трудно контролировать. Инфекционность является основной характеристикой вируса. В биологии вирус может диффундировать от одного организма к другому. Коэн, Кефарт и Уайт отметили, что механизмы распространения компьютерных вирусов и биологических вирусов имеют много общего [1, 2]. При соответствующих условиях биологические вирусы могут быстро размножаться, и инфицированные организмы проявляют симптомы или даже умирают. Точно так же компьютерный вирус также может распространяться на незараженные компьютеры с зараженного компьютера многими способами. В некоторых случаях зараженные компьютеры не работают и даже парализуются. В отличие от биологических вирусов, компьютерный вирус представляет собой программу, предназначенную для самовоспроизведения и распространения на другие машины. Компьютерный вирус проникает в компьютер и запускается; он будет искать другие программы или носители в соответствии с условиями их заражения и цели, а затем вставлять сам код, достигая цели самовоспроизведения.

После того, как вирус скопирован или генерирует разнообразие, его скорость трудно контролировать. Инфекционность является основной характеристикой вируса. В биологии вирус может диффундировать от одного организма к другому. Коэн, Кефарт и Уайт отметили, что механизмы распространения компьютерных вирусов и биологических вирусов имеют много общего [1, 2]. При соответствующих условиях биологические вирусы могут быстро размножаться, и инфицированные организмы проявляют симптомы или даже умирают. Точно так же компьютерный вирус также может распространяться на незараженные компьютеры с зараженного компьютера многими способами. В некоторых случаях зараженные компьютеры не работают и даже парализуются. В отличие от биологических вирусов, компьютерный вирус представляет собой программу, предназначенную для самовоспроизведения и распространения на другие машины. Компьютерный вирус проникает в компьютер и запускается; он будет искать другие программы или носители в соответствии с условиями их заражения и цели, а затем вставлять сам код, достигая цели самовоспроизведения. Пока компьютер заражен (если своевременно не лечить), вирус будет быстро распространяться по этому компьютеру, в котором будет заражено большое количество файлов (обычно исполняемый файл). Зараженный файл стал новым источником заражения и затем будет обмениваться данными с другими машинами или через сеть; вирус останется заразным. Компьютерный вирус может попасть на ваш компьютер любым способом, например, через мобильный жесткий диск, через вложение электронной почты, во время загрузки файлов из Интернета или даже при посещении зараженного веб-сайта. К тому времени, когда вы обнаружите вирус, заразивший компьютер, мобильный жесткий диск, который часто используется на этом компьютере, уже заражен вирусом. Другие компьютеры, подключенные к сети машины, могут быть заражены вирусом. Сеть не имеет постоянного иммунитета к компьютерному вирусу. Поэтому всегда есть компьютерный вирус.

Пока компьютер заражен (если своевременно не лечить), вирус будет быстро распространяться по этому компьютеру, в котором будет заражено большое количество файлов (обычно исполняемый файл). Зараженный файл стал новым источником заражения и затем будет обмениваться данными с другими машинами или через сеть; вирус останется заразным. Компьютерный вирус может попасть на ваш компьютер любым способом, например, через мобильный жесткий диск, через вложение электронной почты, во время загрузки файлов из Интернета или даже при посещении зараженного веб-сайта. К тому времени, когда вы обнаружите вирус, заразивший компьютер, мобильный жесткий диск, который часто используется на этом компьютере, уже заражен вирусом. Другие компьютеры, подключенные к сети машины, могут быть заражены вирусом. Сеть не имеет постоянного иммунитета к компьютерному вирусу. Поэтому всегда есть компьютерный вирус.

Кефарт и др. [2, 3] изучают распространение компьютерного вируса на модели биологического вируса; в основном они сосредоточены на влиянии топологии сети на распространение компьютерных вирусов. В однородных узлах смешивания и только в случаях ввода восприимчивых узлов Mishra et al. [4, 5] устанавливают математическую модель интернет-распространения компьютерного вируса. Они анализируют закон распространения вируса, используя пороговую теорию динамики инфекционных заболеваний, и предсказывают тенденцию развития компьютерного вируса. Пикейра и др. [6] изучают влияние оснащения антивирусным программным обеспечением на вирус в компьютерной сети. Они доказывают стабильность равновесия без болезней и эндемического равновесия без включения новых компьютеров и удаления старых компьютеров. Дополнительные исследования вирусов в компьютерных сетях см. в [7–13] и т.д.

В однородных узлах смешивания и только в случаях ввода восприимчивых узлов Mishra et al. [4, 5] устанавливают математическую модель интернет-распространения компьютерного вируса. Они анализируют закон распространения вируса, используя пороговую теорию динамики инфекционных заболеваний, и предсказывают тенденцию развития компьютерного вируса. Пикейра и др. [6] изучают влияние оснащения антивирусным программным обеспечением на вирус в компьютерной сети. Они доказывают стабильность равновесия без болезней и эндемического равновесия без включения новых компьютеров и удаления старых компьютеров. Дополнительные исследования вирусов в компьютерных сетях см. в [7–13] и т.д.

В этом документе новые компьютеры включаются в сеть, а старые удаляются из компьютерной сети. Между тем, компьютеры оснащены антивирусным программным обеспечением в компьютерной сети. В оставшейся части этой статьи представлены модель и результаты. В разделе 2 описана математическая модель компьютерного вируса, а в разделе 3 получены равновесия. В разделе 4 проводится анализ этой модели. Численное моделирование, поддерживающее теоретический анализ, представлено в разделе 5. Статья заканчивается выводами и обсуждением в разделе 6.

В разделе 4 проводится анализ этой модели. Численное моделирование, поддерживающее теоретический анализ, представлено в разделе 5. Статья заканчивается выводами и обсуждением в разделе 6.

2. Динамическая модель

Предлагаемая здесь модель основана на компартментальной модели SAIR [6–8], включающей антидотный популяционный компартмент (), представляющий узлы сети, оснащенные полностью эффективными антивирусными программами, восприимчивый компартмент () , инфекционный отсек () и временно иммунный отсек (). Связи между отсеками представляют рабочие параметры сети, и их контроль можно использовать в качестве стратегии поддержания надежности всей системы даже при наличии инфекций (см. рис. 1).

Все население разделено на четыре группы. обозначают незараженные компьютеры, подверженные возможному заражению. обозначают зараженные компьютеры. обозначать удаленные компьютеры из-за заражения или нет. обозначают незараженные компьютеры, оснащенные антивирусом.

Была предложена модель SAIR для распространения компьютерных вирусов, которая может быть описана следующим образом: где скорость притока, отражающая включение новых компьютеров в сеть; уровень заражения уязвимых компьютеров; – коэффициент пропорциональности смертности не от вируса; скорость удаления зараженных компьютеров; восстанавливает скорость удаленных компьютеров с участием оператора; — превращение восприимчивых компьютеров в противоядные, происходящее, когда восприимчивые компьютеры устанавливают эффективную связь с противоядными, а противоядный устанавливает антивирус на восприимчивых; представляет собой зараженные компьютеры, которые можно исправить с помощью антивирусных программ, конвертируемых в противоядные.

Пусть ; затем . Пусть Тогда ясно, что это положительное инвариантное множество. Поэтому мы сосредоточим наше внимание только на регионе.

Но [6, 7] считают, что скорость притока считается равной , . Фактически, каждый день новые компьютеры могут быть включены в сеть или старые компьютеры могут быть удалены из сети. Поэтому их нельзя игнорировать. В данной работе мы анализируем полностью динамическое поведение распространения вируса в компьютерной сети с включением новых компьютеров и удалением старых компьютеров.

3. Безболезненное и эндемическое равновесие

Когда , если , безболезненное равновесие системы (1) равно . Если , то получаем порог . При безболезненное равновесие системы (1) равно .

Далее мы вычисляем положительное равновесие; а именно, .

Согласно третьему уравнению системы (1) имеем При , используя второе уравнение системы (1), имеем Согласно первому уравнению системы (1) получаем Следовательно, при достижении порога имеем положительное равновесие

При , воспользовавшись вторым уравнением системы (1), имеем Согласно четвертому уравнению системы (1), имеем Подставляя (7) и (8) в первое уравнение системы (1), имеем А именно, Следовательно, Чтобы сделать , он должен удовлетворять следующим условиям: А именно, Следовательно, если порог , мы получаем Чтобы сделать , он должен удовлетворять Когда (а именно, порог ), мы имеем положительное равновесие

4.

Устойчивость равновесия

Устойчивость равновесия4.1. Стабильность безболезненного равновесия

Матрица Якобина системы (1) при безболезненном равновесии имеет вид Характеристическое уравнение имеет вид где и . Следовательно, имеем тогда и только тогда, когда , и тогда и только тогда, когда . Из критерия Рауса-Гурвица следует, что собственные значения имеют отрицательные вещественные части тогда и только тогда, когда и . Следовательно, безболезненное равновесие модели (1) локально асимптотически устойчиво, если и и неустойчиво, если или .

Если , равновесие без болезней неустойчиво, а система (1) демонстрирует другое равновесие без болезней .

Если , то безболезненное равновесие неустойчиво, и система (1) демонстрирует положительное равновесие .

Матрица Якобина системы (1) при безболезненном равновесии равна Так как характеристическое уравнение задается выражением Вычисляя, получаем, что характеристическое уравнение имеет четыре собственных значения: , , , и . Когда , . У нас есть тогда и только тогда, когда . Следовательно, безболезненное равновесие модели (1) локально асимптотически устойчиво, если и . Безболезненное равновесие модели (1) неустойчиво, если и .

У нас есть тогда и только тогда, когда . Следовательно, безболезненное равновесие модели (1) локально асимптотически устойчиво, если и . Безболезненное равновесие модели (1) неустойчиво, если и .

Теорема 1. (1) Если и , то безболезненное равновесие системы (1) локально асимптотически устойчиво. Если или , то безболезненное равновесие системы (1) неустойчиво.

(2) Если , равновесие без болезней неустойчиво, а система (1) демонстрирует другое равновесие без болезней .

(3) Если , то безболезненное равновесие неустойчиво, и система (1) демонстрирует положительное равновесие .

(4) Если и , то безболезненное равновесие локально асимптотически устойчиво. Если , то безболезненное равновесие неустойчиво.

4.2. Стабильность эндемического равновесия

Далее мы изучаем стабильность эндемического равновесия.

Матрица Якобина системы (1) при эндемическом равновесии равна Так как , характеристическое уравнение имеет вид где Легко вычислить . Следовательно, собственные значения имеют отрицательные действительные части.

Следовательно, собственные значения имеют отрицательные действительные части.

Следовательно, если собственные значения характеристического уравнения в хотят иметь отрицательные действительные части, только . А именно,

Согласно критерию Рауса-Гурвица эпидемическое равновесие локально асимптотически устойчиво, если и неустойчиво, если .

Система (1) имеет следующую предельную систему:

Далее мы докажем устойчивость эндемического равновесия по предельной системе. Матрица Якобина системы (25) при эндемическом равновесии равна Поскольку , , приведенная выше матрица принимает вид

Характеристическое уравнение задается формулой где Из-за , имеем Легко вычислить . Поэтому для того, чтобы сделать, только есть. Следовательно, при пороге эндемическое равновесие локально асимптотически устойчиво.

Теорема 2. (1) Если положительное равновесие локально асимптотически устойчиво. Если положительное равновесие неустойчиво.

(2) Если и , положительное равновесие локально асимптотически устойчиво. Если положительное равновесие неустойчиво.

Если положительное равновесие неустойчиво.

5. Численное моделирование

В этом разделе мы проведем серию численных симуляций для проверки математического анализа. На рисунке 2, когда и , безболезненное равновесие асимптотически устойчиво, где начальные значения равны , , и . Параметры , , , , , , и .

Если и , рис. 3 означает, что безболезненное равновесие системы (1) асимптотически устойчиво. Начальные значения , , , и . Выберите следующие параметры: , , , , , , и .

Если положительное равновесие системы (1) асимптотически устойчиво (см. рис. 4). Начальные значения , , , и . Выберите следующие параметры: , , , , , , и .

При + и положительное равновесие системы (1) асимптотически устойчиво (см. рис. 5). Начальные значения , , , и . Выберите следующие параметры: , , , , , , и .

6. Заключение

В этой статье в основном рассматриваются включение новых компьютеров в сеть, удаление старых компьютеров из сети, оснащение компьютеров антивирусным программным обеспечением и так далее. Они влияют на распространение вируса. Установлена модель передачи компьютерных вирусов. Посредством анализа модели получают два безболезненных и два положительных равновесия. Выведены условия устойчивости равновесий.

Они влияют на распространение вируса. Установлена модель передачи компьютерных вирусов. Посредством анализа модели получают два безболезненных и два положительных равновесия. Выведены условия устойчивости равновесий.

Благодаря качественному анализу модели распространения компьютерных вирусов очень важно освоить технологию предотвращения и контроля вирусов. Тем временем пользователям компьютеров было рекомендовано обновить свои настройки безопасности. Мы можем укреплять знания о распространении компьютерных вирусов (например, повышать осведомленность пользователей об информационной безопасности), своевременно устанавливать антивирусное программное обеспечение или исправлять ошибки, чтобы свести к минимуму воздействие сетевых компьютерных вирусов.

Конфликт интересов

Автор заявляет об отсутствии конфликта интересов в связи с публикацией этой статьи.

Благодарности

Эта работа частично поддерживается Национальным фондом естественных наук Китая (11301491) и Молодежным научным фондом провинции Шаньси (2011021001-2).

Ссылки

Ф. Коэн, «Компьютерные вирусы: теория и эксперименты», Computers & Security , vol. 6, нет. 1, стр. 22–35, 1987.

Посмотреть по адресу: Сайт издателя | Google ScholarДж. О. Кефарт и С. Р. Уайт, «Эпидемиологические модели компьютерных вирусов с направленным графом», в Proceedings of the IEEE Computer Society Symposium on Research in Security and Privacy , стр. 343–358, май 1991 г.

Посмотреть по адресу: Google ScholarДж. О. Кепхарт и С. Р. Уайт, «Измерение и моделирование распространенности компьютерных вирусов», в Труды симпозиума IEEE Computer Society по исследованиям в области безопасности и конфиденциальности , стр. 2–15, IEEE, Окленд, Калифорния, США, май 1993 г.

Б. К. Мишра и Н. Джа, «Фиксированный период временного иммунитета после запуска антивредоносного программного обеспечения на компьютерных узлах», Applied Mathematics and Computation , vol.

Посмотреть по адресу: Сайт издателя | ученый Google | Zentralblatt MATH 190, нет. 2, стр. 1207–1212, 2007.

190, нет. 2, стр. 1207–1212, 2007.Б. К. Мишра и Д. К. Сайни, «Эпидемическая модель SEIRS с задержкой передачи вредоносных объектов в компьютерной сети», Прикладная математика и вычисления , том. 188, нет. 2, стр. 1476–1482, 2007.

Посмотреть по адресу: Сайт издателя | ученый Google | MathSciNetJRC Piqueira, BF Navarro и HAM Luiz, «Эпидемиологические модели, применяемые к вирусам в компьютерных сетях», Journal of Computer Science

, vol. 1, нет. 1, стр. 31–34, 2005 г. Посмотреть по адресу: Сайт издателя | Google ScholarДж. Р. Пикейра и В. О. Араужо, «Модифицированная эпидемиологическая модель компьютерных вирусов», Прикладная математика и вычисления , том. 213, нет. 2, стр. 355–360, 2009 г.

Посмотреть по адресу: Сайт издателя | ученый Google | Zentralblatt МАТЕМАТИКА | MathSciNetДж.

Посмотреть по адресу: Сайт издателя | Google Scholar Р. К. Пикейра, А. А. де Васконселос, К. Э. К. Дж. Габриэль и В. О. Араужо, «Динамические модели для компьютерных вирусов», Компьютеры и безопасность , том. 27, нет. 7–8, стр. 355–359, 2008 г.

Р. К. Пикейра, А. А. де Васконселос, К. Э. К. Дж. Габриэль и В. О. Араужо, «Динамические модели для компьютерных вирусов», Компьютеры и безопасность , том. 27, нет. 7–8, стр. 355–359, 2008 г.Ф. В. Ван, Ю. К. Чжан, К. Г. Ван, Дж. Ф. Ма и С. Мун, «Анализ стабильности эпидемической модели SEIQV для быстро распространяющихся червей», Компьютеры и безопасность

Б. К. Мишра и Н. Джа, «Модель SEIQRS для передачи вредоносных объектов в компьютерной сети», Applied Mathematical Modeling , vol. 34, нет. 3, стр. 710–715, 2010.

Посмотреть по адресу: Сайт издателя | ученый Google | MathSciNetБ. К. Мишра и С. К. Панди, «Нечеткая эпидемическая модель передачи червей в компьютерной сети», Нелинейный анализ: приложения в реальном мире , vol.