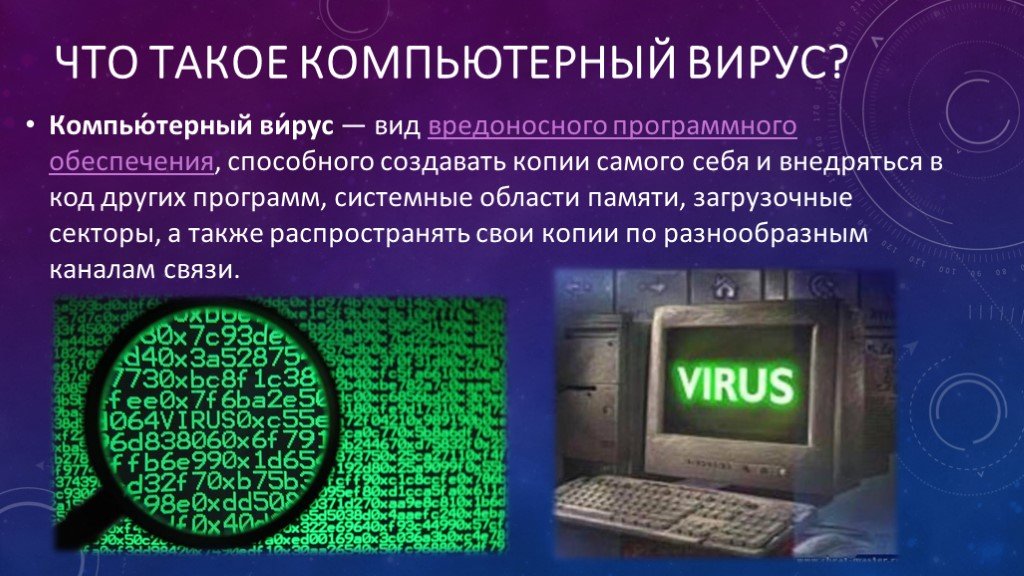

Вирусы. Классификация вирусов презентация, доклад

ВИРУСЫ

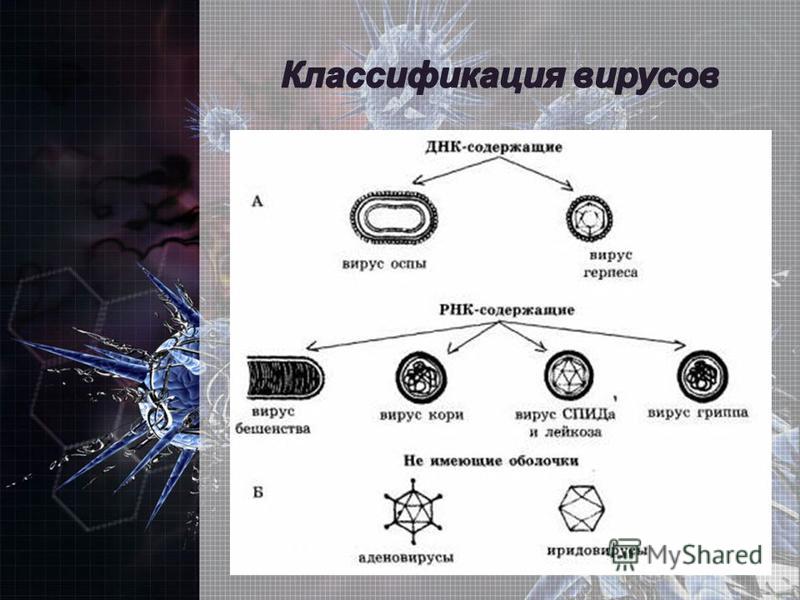

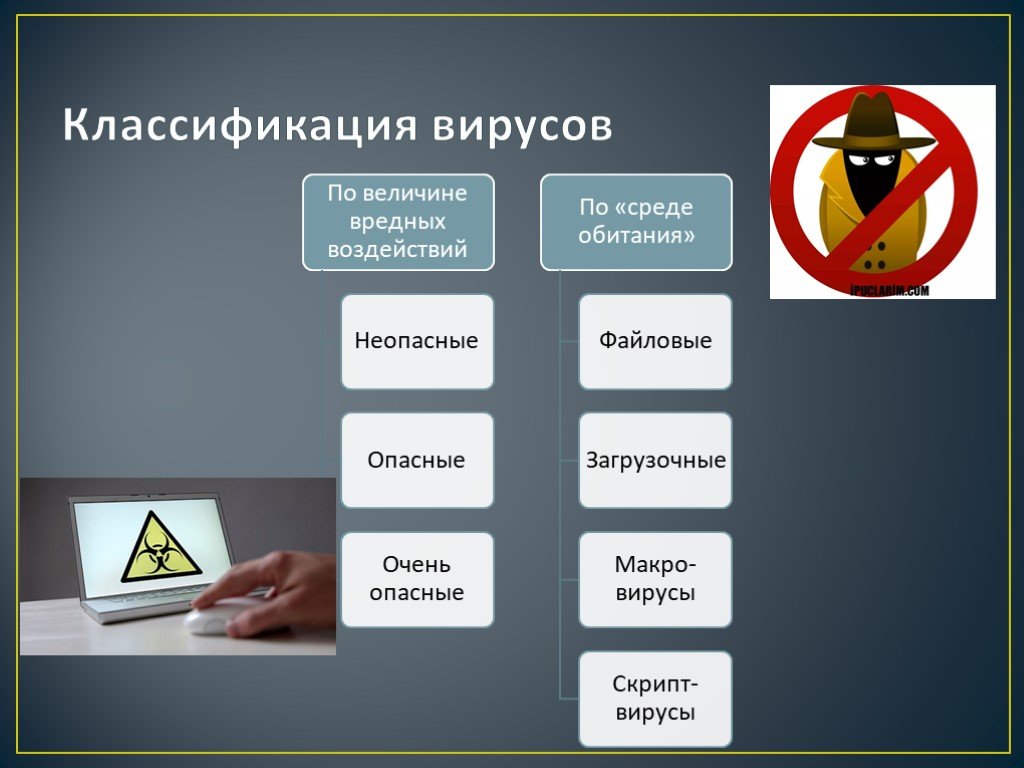

Классификация вирусов

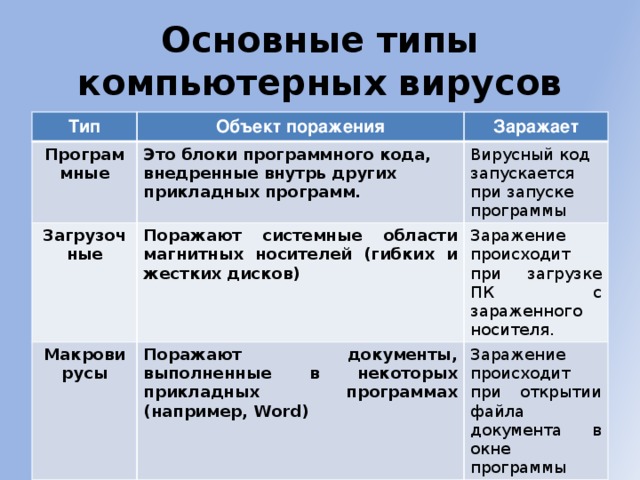

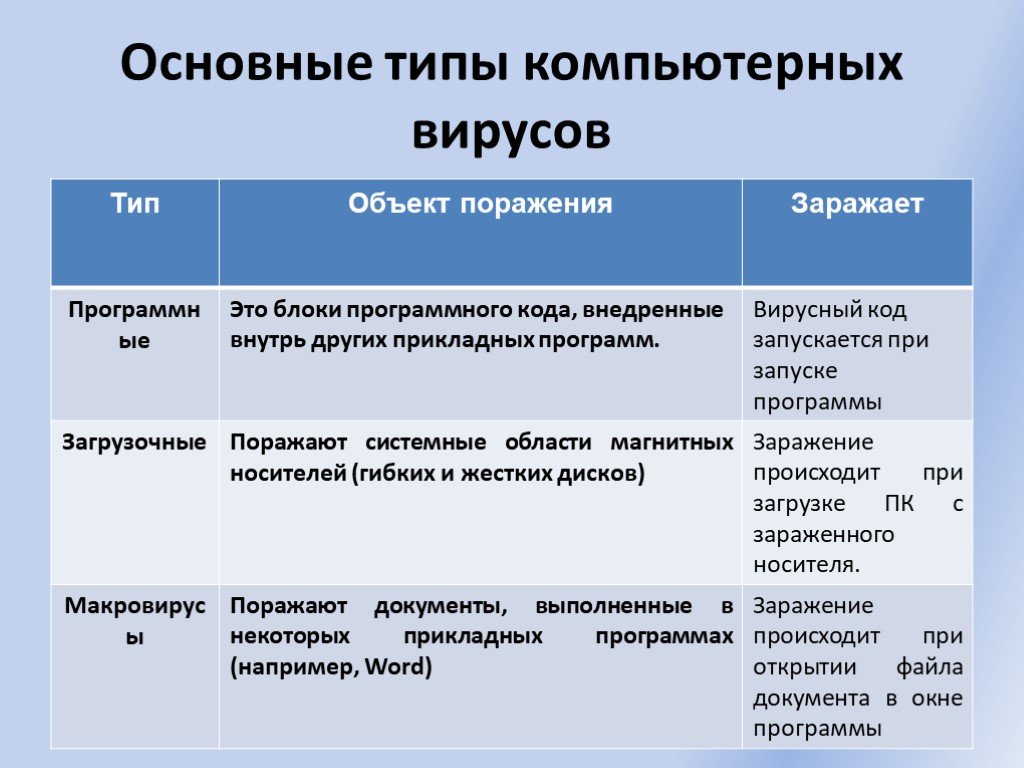

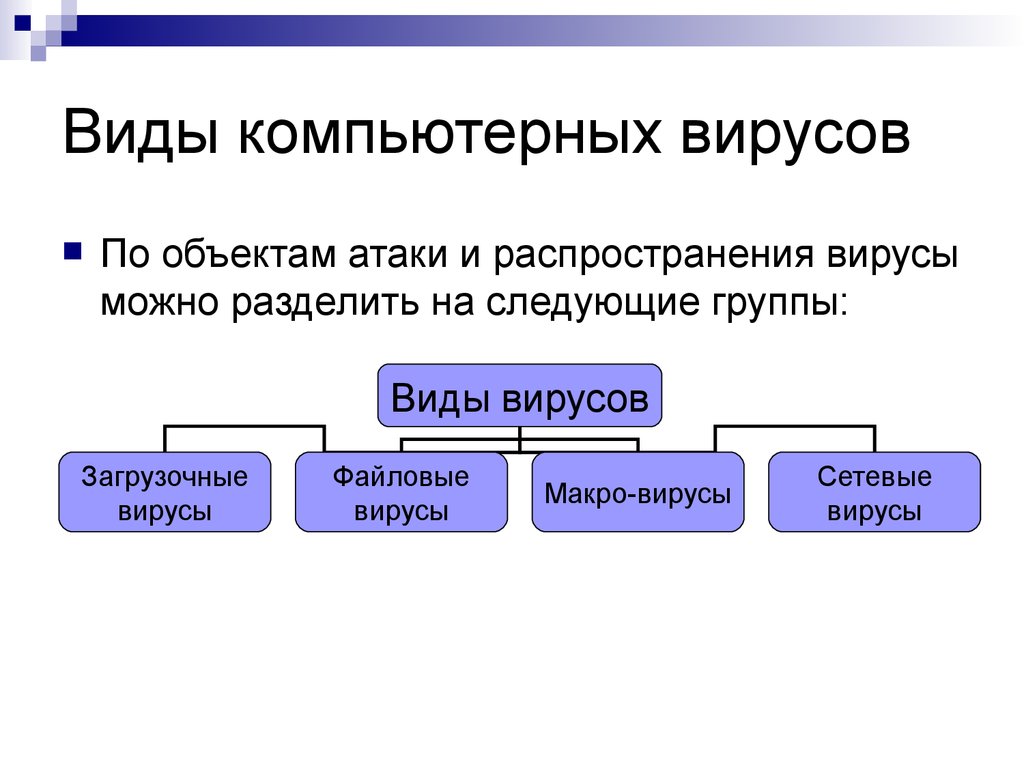

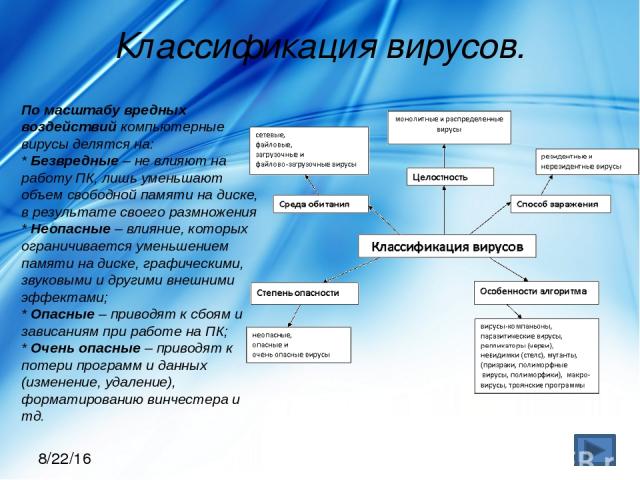

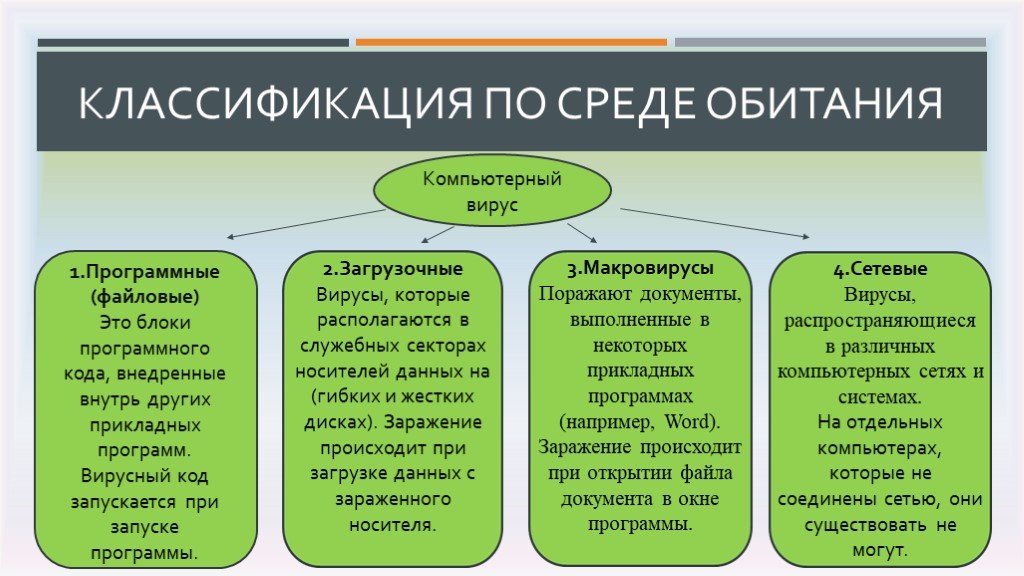

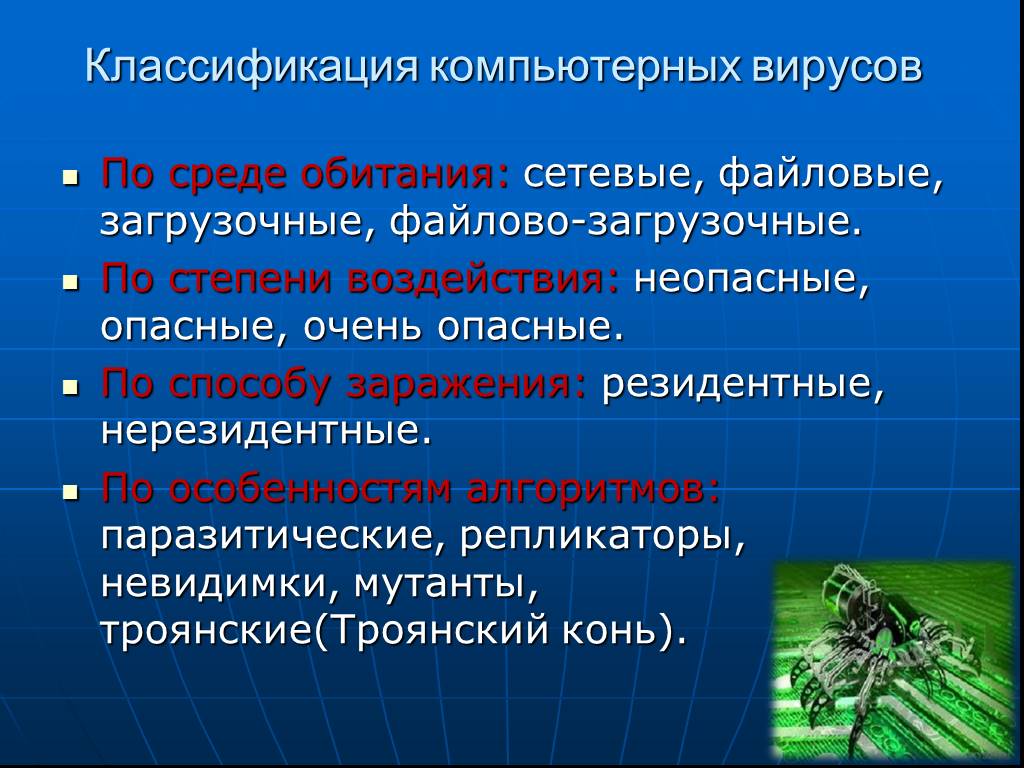

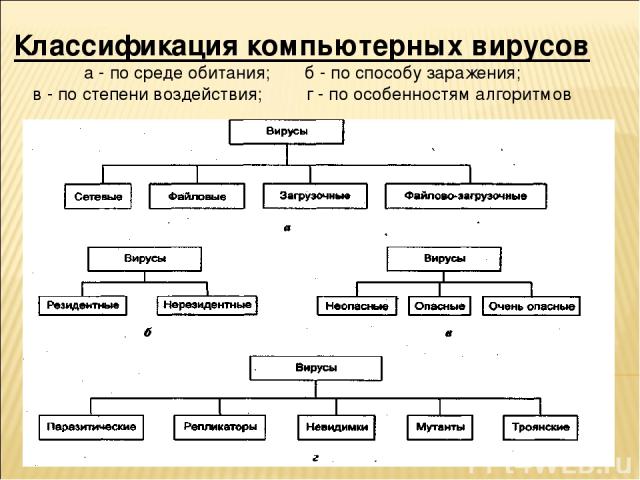

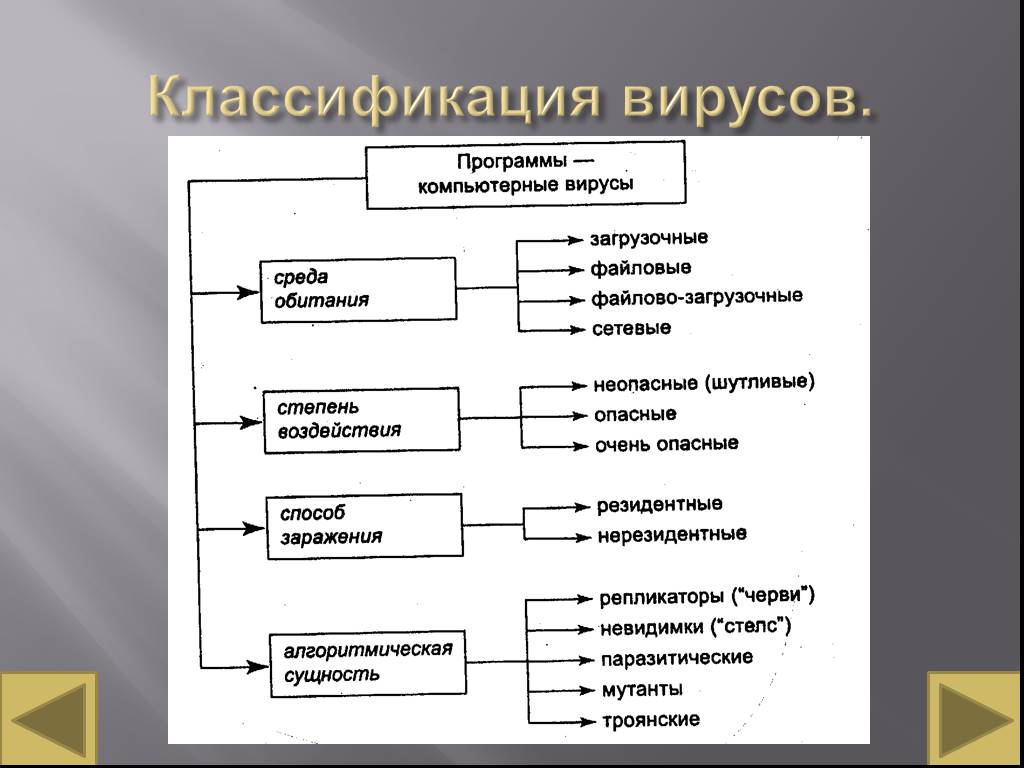

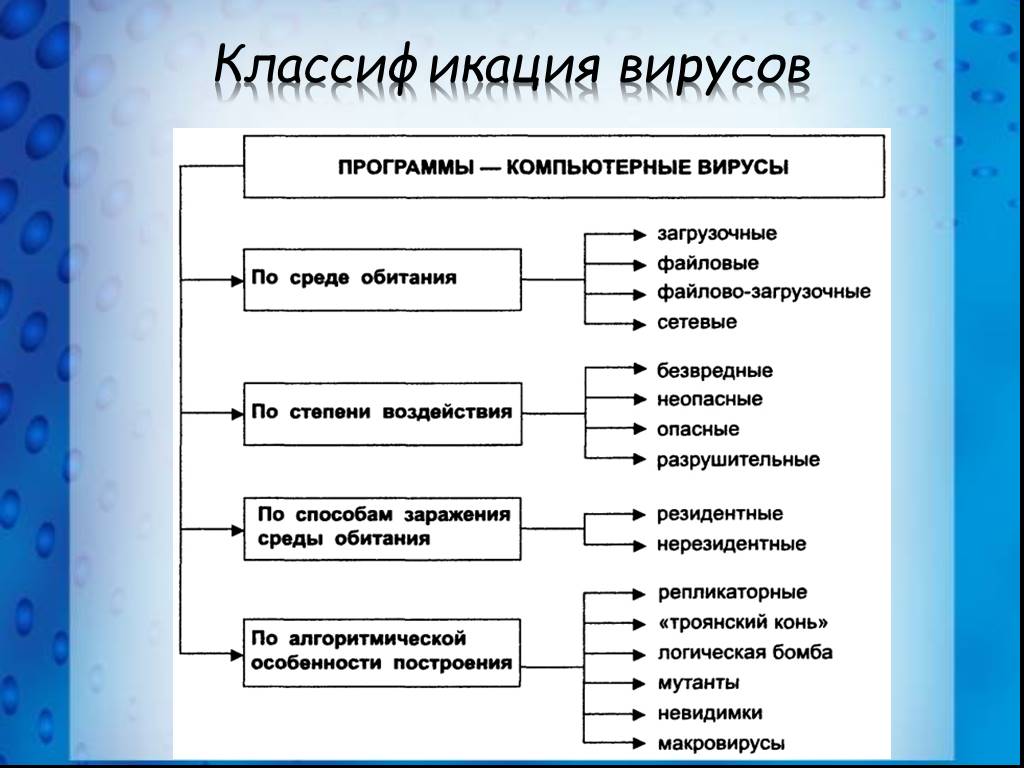

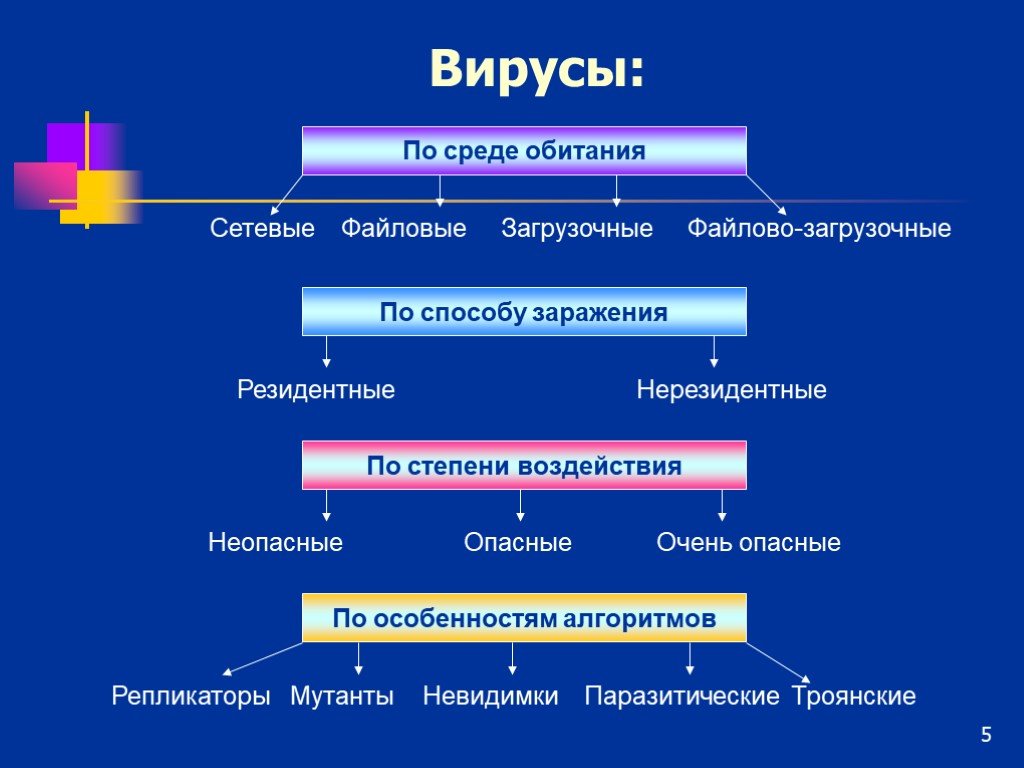

Известные программные вирусы можно классифицировать по следующим признакам:

среде обитания;

способу заражения среды обитания;

воздействию;

особенностям алгоритма.

В зависимости от среды обитания вирусы можно разделить на:

сетевые;

файловые;

загрузочные;

файлово-загрузочные.

Сетевые вирусы распространяются по различным компьютерным сетям. К сетевым относятся вирусы, которые для своего распространения активно используют протоколы и возможности локальных и глобальных сетей. Основным принципом работы сетевого вируса является возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. «Полноценные» сетевые вирусы при этом обладают еще и возможностью запустить на выполнение свой код на удаленном компьютере или, по крайней мере, «подтолкнуть» пользователя к запуску зараженного файла.

Сетевые вирусы прошлого распространялись в компьютерной сети и, как правило, так же как и компаньон-вирусы, не изменяли файлы или сектора на дисках. Они проникали в память компьютера из компьютерной сети, вычисляли сетевые адреса других компьютеров и рассылали по этим адресам свои копии. Эти вирусы иногда также создавали рабочие файлы на дисках системы, но могли вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

После нескольких эпидемий сетевых вирусов ошибки в сетевых протоколах и программном обеспечении были исправлены, а «задние двери» закрыты. В результате за последние десять лет не было зафиксировано ни одного случая заражения сетевым вирусом, как, впрочем, не появилось и ни одного нового сетевого вируса.

«Macro.Word.ShareFun» — использует возможности электронной почты Microsoft Mail — он создает новое письмо, содержащее зараженный файл-документ («ShareFun» является макро-вирусом), затем выбирает из списка адресов MS-Mail три случайных адреса и рассылает по ним зараженное письмо. Поскольку многие пользователи устанавливают параметры MS-Mail таким образом, что при получении письма автоматически запускается MS Word, то вирус «автоматически» внедряется в компьютер адресата зараженного письма.

Поскольку многие пользователи устанавливают параметры MS-Mail таким образом, что при получении письма автоматически запускается MS Word, то вирус «автоматически» внедряется в компьютер адресата зараженного письма.

Второй вирус («Homer») использует для своего распространения протокол FTP (File Trabsfer Protocol) и передает свою копию на удаленный ftp-сервер в каталог Incoming. Поскольку сетевой протокол FTP исключает возможность запуска файла на удаленнов сервере, этот вирус можно охарактеризовать как «полу-сетевой», однако это реальный пример возможностей вирусов по использованию современных сетевых протоколов и поражению глобальных сетей.

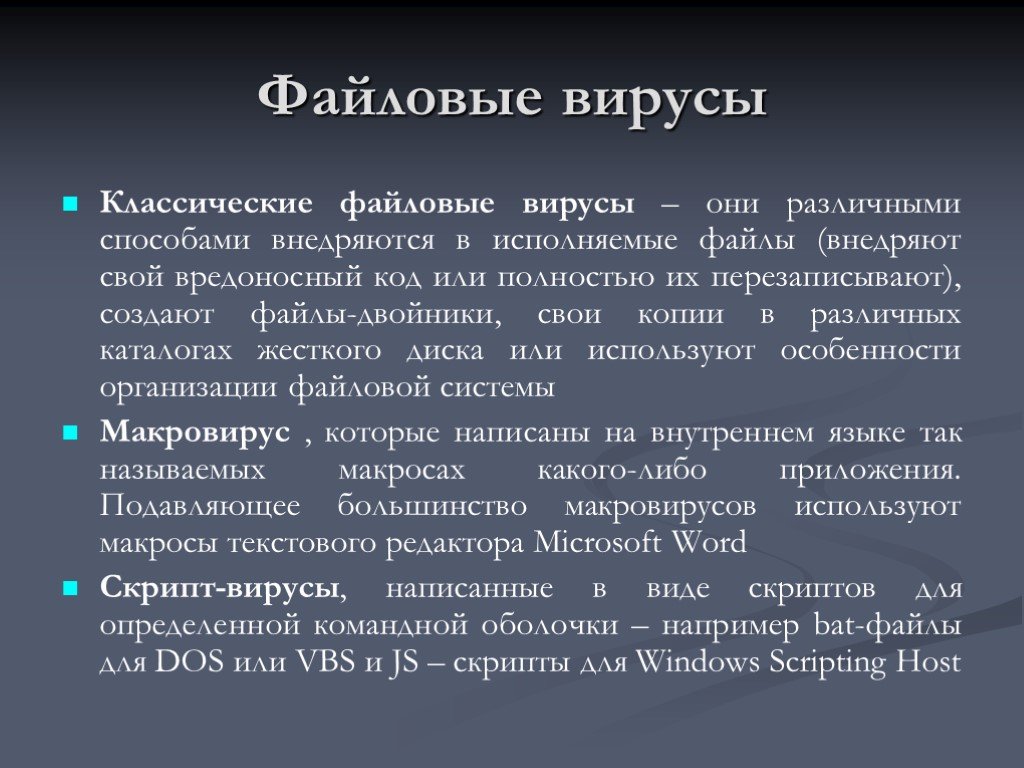

Файловые вирусы внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения COM и EXE. Они могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. В отличие от загрузочных вирусов, которые практически всегда резидентны, файловые вирусы не обязательно резидентны. Областью обитания файловых вирусов являются файлы. Если файловый вирус не резидентный, то при запуске инфицированного исполняемого файла вирус записывает свой код в тело программного файла таким образом, что при запуске программы вирус первым получает управление. Произведя некоторые действия, вирус передает управление зараженной программе.

В отличие от загрузочных вирусов, которые практически всегда резидентны, файловые вирусы не обязательно резидентны. Областью обитания файловых вирусов являются файлы. Если файловый вирус не резидентный, то при запуске инфицированного исполняемого файла вирус записывает свой код в тело программного файла таким образом, что при запуске программы вирус первым получает управление. Произведя некоторые действия, вирус передает управление зараженной программе.

При запуске вирус сканирует локальные диски компьютера и сетевые каталоги в поисках нового объекта для заражения. После того как подходящий программный файл будет найден, вирус записывает в него свой код, чтобы получить управление при запуске этого файла.

Если файловый вирус резидентный, то он установится в память и получит возможность заражать файлы и проявлять прочие способности не только во время работы зараженного файла.

Относительно новой разновидностью файлового вируса является макрокомандный вирус, распространяющийся с документами офисных приложений, таких как Microsoft Word for Windows или Microsoft Excel for Windows.

Механизм распространения макрокомандных вирусов основан на том, что существуют макрокоманды, которые запускаются при открывании документа для редактирования или при выполнении других операций. При этом вирус получит управление и может заразить другие документы, хранящиеся на дисках. Если вирусная макрокоманда имеет имя File Save As, то распространение вируса будет происходить при сохранении документа.

Для предотвращения заражения макрокомандными вирусами необходимо перед просмотром или редактированием проверять новые файлы документов с помощью антивирусных программ, способных искать такие вирусы.

Загрузочные вирусы.

Вторая большая группа вирусов — это так называемые загрузочные вирусы. Распространение и активизация этих вирусов происходит в момент загрузки операционной системы, еще до того, как пользователь успел запустить какую-либо антивирусную программу.

Сразу после включения электропитания компьютера начинает работать программа инициализации, записанная в ПЗУ базовой системы ввода/вывода BIOS. Эта программа проверяет оперативную память и другие устройства компьютера, а затем передает управление программе начальной загрузки, которая также находится в BIOS.

Эта программа проверяет оперативную память и другие устройства компьютера, а затем передает управление программе начальной загрузки, которая также находится в BIOS.

Загрузка операционной системы является многоступенчатым процессом, ход которого зависит от разных обстоятельств. В этом процессе задействовано три программы, которые служат объектом нападения загрузочных вирусов:

главная загрузочная запись;

загрузочная запись на логическом диске;

загрузочная запись на дискете.

Вирусы могут заменять некоторые или все перечисленные выше объекты, встраивая в них свое тело и сохраняя содержимое оригинального загрузочного сектора в каком-либо более или менее подходящем для этого месте на диске компьютера.

В результате при включении компьютера программа загрузки, расположенная в BIOS, загружает в память вирусный код и передает ему управление. Дальнейшая загрузка операционной системы происходит под контролем вируса, что затрудняет, а в некоторых случаях и исключает его обнаружение антивирусными программами. Загрузочные вирусы заражают загрузочный (boot) сектор флоппи-диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера — после необходимых тестов установленного оборудования (памяти, дисков и т.д.) программа системной загрузки считывает первый физический сектор загрузочного диска (A:, C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передает на него управление.

Загрузочные вирусы заражают загрузочный (boot) сектор флоппи-диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера — после необходимых тестов установленного оборудования (памяти, дисков и т.д.) программа системной загрузки считывает первый физический сектор загрузочного диска (A:, C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передает на него управление.

Файлово–загрузочные вирусы.

Существует большое количество сочетаний — например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс и полиморфик-технологии

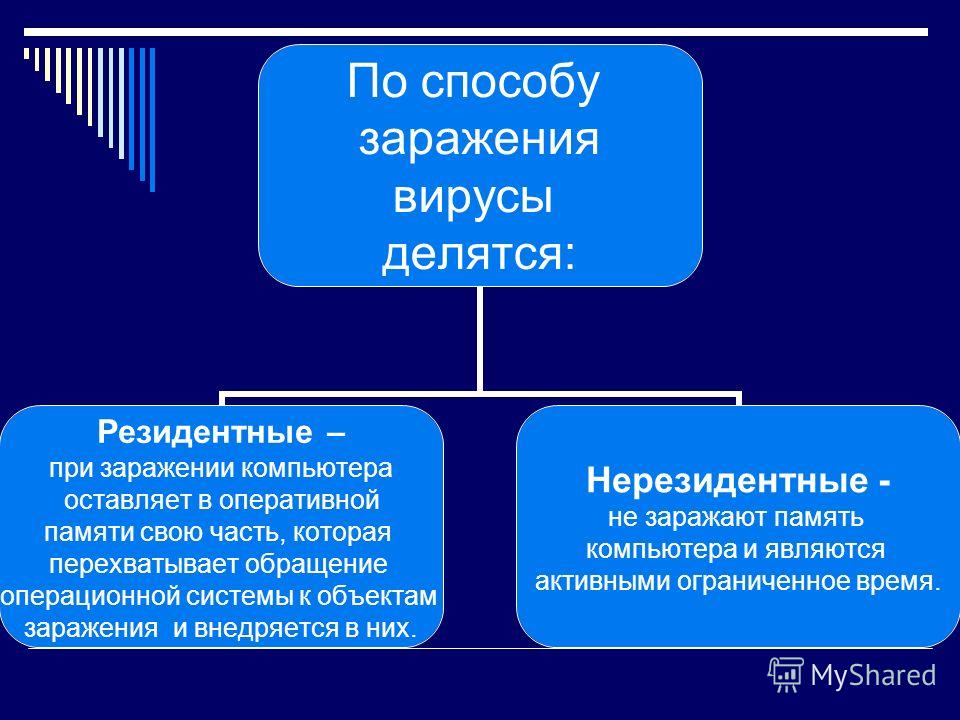

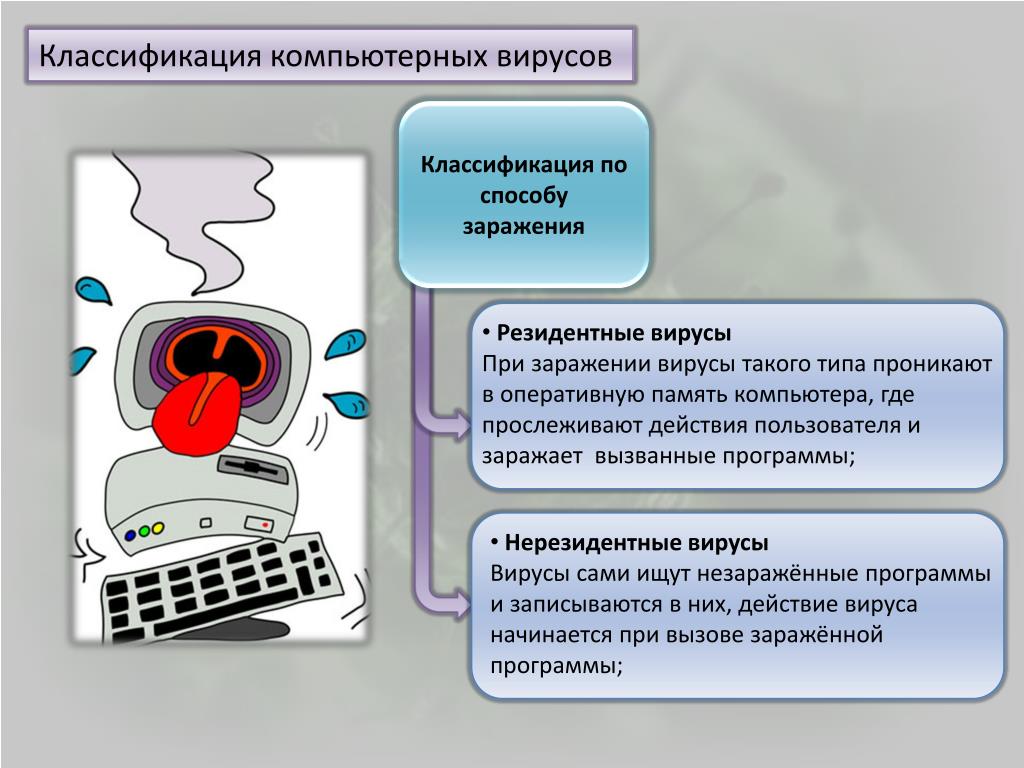

По способу заражения среды обитания вирусы делятся на две группы:

резидентные

нерезидентные.

Под термином «резидентность» (DOS’овский термин TSR — Terminate and Stay Resident) понимается способность вирусов оставлять свои копии в системной памяти, перехватывать некоторые события (например, обращения к файлам или дискам) и вызывать при этом процедуры заражения обнаруженных объектов (файлов и секторов). Таким образом, резидентные вирусы активны не только в момент работы зараженной программы, но и после того, как программа закончила свою работу. Резидентные копии таких вирусов остаются жизнеспособными вплоть до очередной перезагрузки, даже если на диске уничтожены все зараженные файлы. Часто от таких вирусов невозможно избавиться восстановлением всех копий файлов с дистрибутивных дисков или backup-копий. Резидентная копия вируса остается активной и заражает вновь создаваемые файлы. То же верно и для загрузочных вирусов — форматирование диска при наличии в памяти резидентного вируса не всегда вылечивает диск, поскольку многие резидентные вирусы заражает диск повторно после того, как он отформатирован.

Нерезидентные вирусы, напротив, активны довольно непродолжительное время — только в момент запуска зараженной программы. Для своего распространения они ищут на диске незараженные файлы и записываются в них. После того, как код вируса передает управление программе-носителю, влияние вируса на работу операционной системы сводится к нулю вплоть до очередного запуска какой-либо зараженной программы. Поэтому файлы, зараженные нерезидентными вирусами значительно проще удалить с диска и при этом не позволить вирусу заразить их повторно.

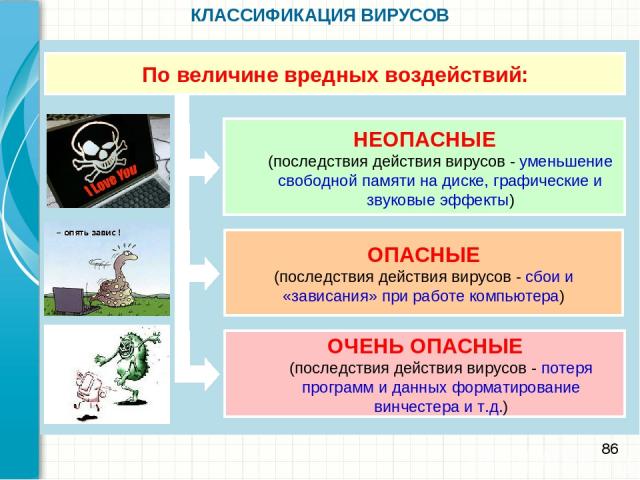

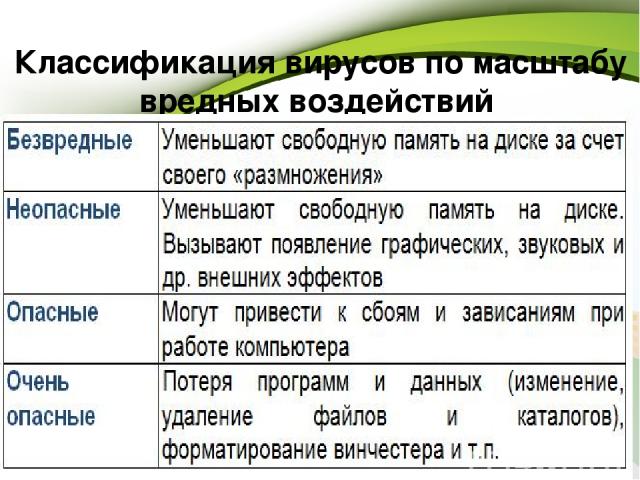

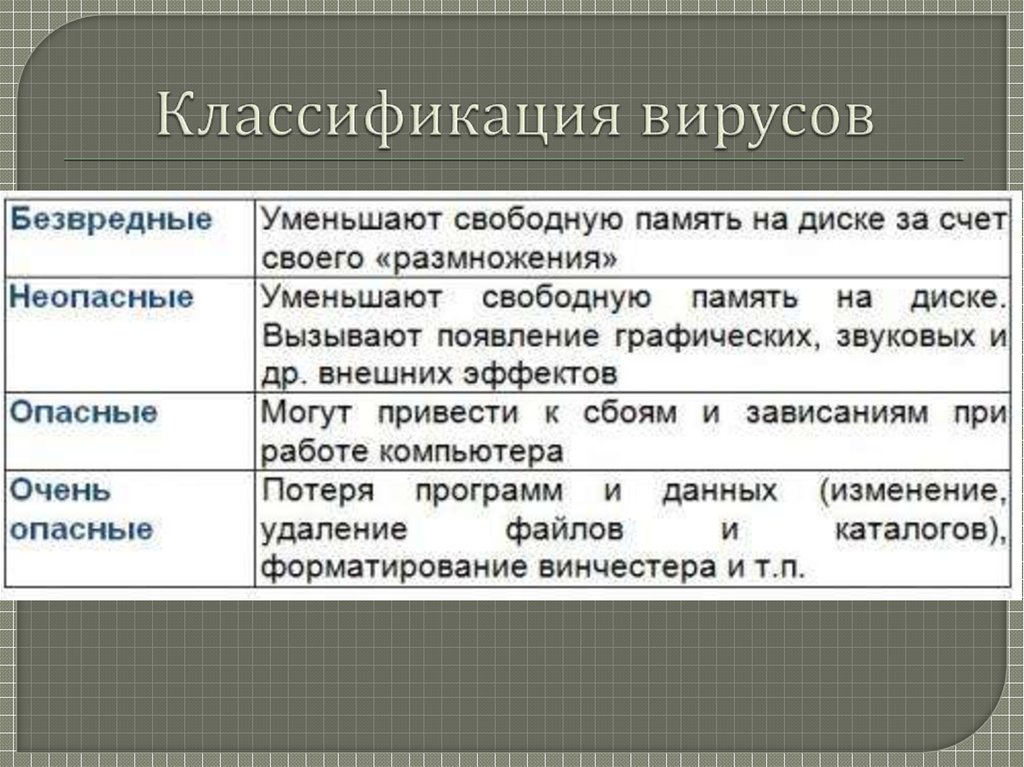

По степени воздействия вирусы можно разделить на следующие виды:

неопасные, не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах,

опасные вирусы, которые могут привести к различным нарушениям в работе компьютера очень опасные, воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

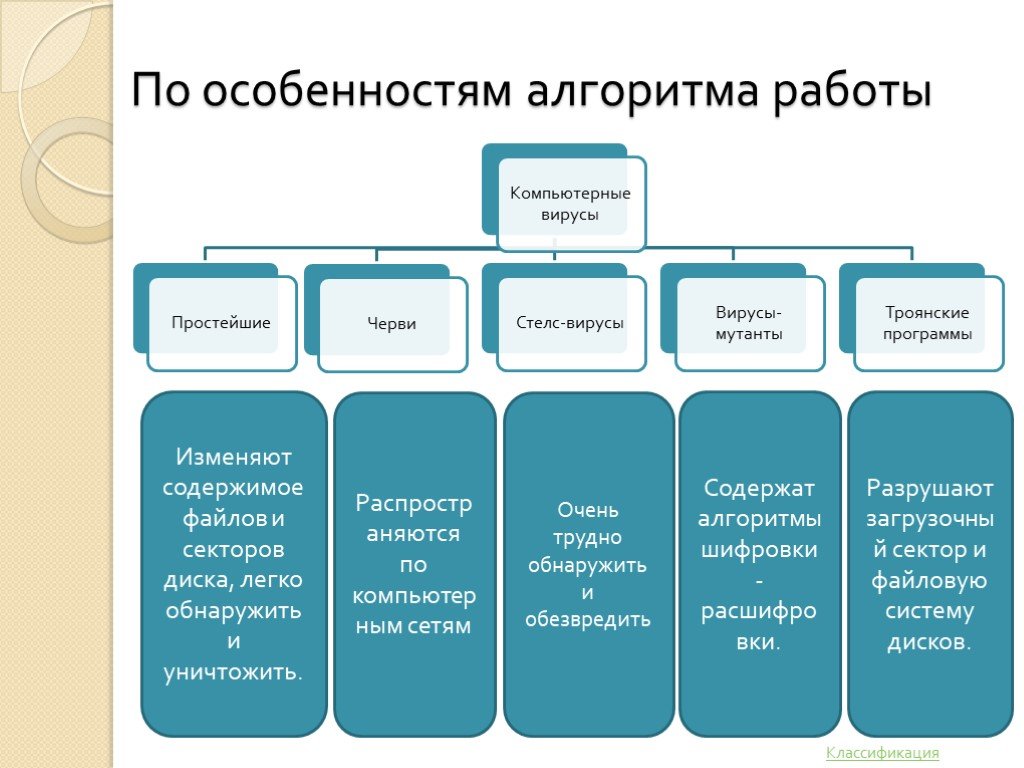

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия.

Простейшие вирусы — паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены.

Вирусы-репликаторы, называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии.

Вирусы-невидимки, называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска.

Наиболее трудно обнаружить вирусы-мутанты (полиморфные вирусы), содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов.

Имеются и так называемые квазивирусные или «троянские» программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Макровирусы.

Весьма оригинальный класс вирусов (хотя вирусами в полном смысле этого слова их даже нельзя назвать), заражающий документы, в которых предусмотрено выполнение макрокоманд. При открытии таких документов вначале исполняются макрокоманды (специальные программы высокого уровня), содержащиеся в этом документе, — макровирус как раз и представляет собой такую макрокоманду. Таким образом, как только будет открыт зараженный документ, вирус получит управление и совершит все вредные действия (в частности, найдет и заразит еще не зараженные документы).

Полиморфные вирусы.

Этот вид компьютерных вирусов представляется на сегодняшний день наиболее опасным.

Полиморфные вирусы — вирусы, модифицирующие свой код в зараженных программах таким образом, что два экземпляра одного и того же вируса могут не совпадать ни в одном бите.

Такие вирусы не только шифруют свой код, используя различные пути шифрования, но и содержат код генерации шифровщика и расшифровщика, что отличает их от обычных шифровальных вирусов, которые также могут шифровать участки своего кода, но имеют при этом постоянный код шифровальщика и расшифровщика.

Полиморфные вирусы — это вирусы с самомодифицирующимися расшифровщиками. Цель такого шифрования: сделать невозможным проанализировать код вируса с помощью обычного дизассемблирования, даже имея зараженный и оригинальный файлы. Этот код зашифрован и представляет собой бессмысленный набор команд. Расшифровка производится самим вирусом уже непосредственно во время выполнения. При этом возможны варианты: он может расшифровать себя всего сразу, а может выполнить такую расшифровку в ходе работы, может вновь шифровать уже отработавшие участки. Все это делается ради затруднения анализа кода вируса.

Стелс-вирусы.

В ходе проверки компьютера антивирусные программы считывают данные — файлы и системные области с жестких дисков и дискет, пользуясь средствами операционной системы и базовой системы ввода/вывода BIOS. Ряд вирусов, после запуска оставляют в оперативной памяти компьютера специальные модули, перехватывающие обращение программ к дисковой подсистеме компьютера. Если такой модуль обнаруживает, что программа пытается прочитать зараженный файл или системную область диска, он на ходу подменяет читаемые данные, как будто вируса на диске нет.

Если такой модуль обнаруживает, что программа пытается прочитать зараженный файл или системную область диска, он на ходу подменяет читаемые данные, как будто вируса на диске нет.

Стелс-вирусы обманывают антивирусные программы и в результате остаются незамеченными. Тем не менее, существует простой способ отключить механизм маскировки стелс-вирусов. Достаточно загрузить компьютер с не зараженной системной дискеты и сразу, не запуская других программ с диска компьютера (которые также могут оказаться зараженными), проверить компьютер антивирусной программой.

При загрузке с системной дискеты вирус не может получить управление и установить в оперативной памяти резидентный модуль, реализующий стелс-механизм. Антивирусная программа сможет прочитать информацию, действительно записанную на диске, и легко обнаружит вирус.

Вирусы-призраки.

Вирусы-призраки маскируются с помощью другого механизма. Эти вирусы постоянно модифицируют себя таким образом, что не содержат одинаковых фрагментов. Такие вирусы хранят свое тело в закодированном виде и постоянно меняют параметры этой кодировки. Стартовая же часть, занимающаяся декодированием непосредственно самого тела, может генерироваться весьма сложным способом. При переносе вируса данного типа с компьютера на компьютер код вируса изменяется таким образом, что уже не имеет ничего общего со своим предыдущим вариантом.

Такие вирусы хранят свое тело в закодированном виде и постоянно меняют параметры этой кодировки. Стартовая же часть, занимающаяся декодированием непосредственно самого тела, может генерироваться весьма сложным способом. При переносе вируса данного типа с компьютера на компьютер код вируса изменяется таким образом, что уже не имеет ничего общего со своим предыдущим вариантом.

А часть вирусов может самомодифицироваться и в пределах одного компьютера. Обнаружение таких вирусов весьма затруднено, хотя часть антивирусных программ пытается находить их по участкам кода, характерным для стартовой части.

Компаньон – вирусы.

Компаньон — вирусы (companion) — это вирусы, не изменяющие файлы. Алгоритм работы этих вирусов состоит в том, что они создают для EXE-файлов файлы-спутники, имеющие то же самое имя, но с расширением .COM, например, для файла XCOPY.EXE создается файл XCOPY.COM. Вирус записывается в COM-файл и никак не изменяет EXE-файл. При запуске такого файла DOS первым обнаружит и выполнит COM-файл, т.е. вирус, который затем запустит и EXE-файл.

При запуске такого файла DOS первым обнаружит и выполнит COM-файл, т.е. вирус, который затем запустит и EXE-файл.

Вирусы-«черви».

Вирусы–«черви» (worm) — вирусы, которые распространяются в компьютерной сети и, так же как и компаньон — вирусы, не изменяют файлы или сектора на дисках. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

Студенческие вирусы.

Студенческие вирусы являются самыми примитивными и элементарными, потому что эти вирусы пишутся ради забавы или от нечего делать студентами, которые только что научились их писать и решили попробовать свои силы. Но также есть исключения, например такой вирус как «Чернобыль» написан самым обычным студентом. Но такие исключения очень редки.

Троянские кони, программные закладки и сетевые черви.

Троянский конь – это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. Обычно такие программы маскируются под какие-нибудь полезные утилиты. Вирусы могут нести в себе троянских коней или «троянизировать» другие программы – вносить в них разрушающие функции.

«Троянские кони» представляют собой программы, реализующие помимо функций, описанных в документации, и некоторые другие функции, связанные с нарушением безопасности и деструктивными действиями. Отмечены случаи создания таких программ с целью облегчения распространения вирусов. Списки таких программ широко публикуются в зарубежной печати. Обычно они маскируются под игровые или развлекательные программы и наносят вред под красивые картинки или музыку.

В качестве примера приведем возможные деструктивные функции, реализуемые «троянскими конями» и программными закладками:

1. Уничтожение информации. Конкретный выбор объектов и способов уничтожения зависит только от фантазии автора такой программы и возможностей ОС. Эта функция является общей для троянских коней и закладок.

Уничтожение информации. Конкретный выбор объектов и способов уничтожения зависит только от фантазии автора такой программы и возможностей ОС. Эта функция является общей для троянских коней и закладок.

2. Перехват и передача информации. В качестве примера можно привести реализацию закладки для выделения паролей, набираемых на клавиатуре.

3. Целенаправленная модификация кода программы, интересующей нарушителя. Как правило, это программы, реализующие функции безопасности и защиты.

Если вирусы и «троянские кони» наносят ущерб посредством лавинообразного саморазмножения или явного разрушения, то основная функция вирусов типа «червь», действующих в компьютерных сетях, – взлом атакуемой системы, т.е. преодоление защиты с целью нарушения безопасности и целостности.

В более 80% компьютерных преступлений, расследуемых ФБР, «взломщики» проникают в атакуемую систему через глобальную сеть Internet. Когда такая попытка удается, будущее компании, на создание которой ушли годы, может быть поставлено под угрозу за какие-то секунды.

Этот процесс может быть автоматизирован с помощью вируса, называемого сетевой червь.

Червями называют вирусы, которые распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Это самый опасный вид вирусов, так как объектами нападения в этом случае становятся информационные системы государственного масштаба. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу, т. к. ему в любой момент может подвергнуться любой из 40 миллионов компьютеров, подключенных к этой сети.

Признаки появления вирусов.

При заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие:

прекращение работы или неправильная работа ранее успешно функционировавших программ;

медленная работа компьютера;

невозможность загрузки операционной системы;

исчезновение файлов и каталогов или искажение их содержимого;

изменение даты и времени модификации файлов;

изменение размеров файлов;

неожиданное значительное увеличение количества файлов на диске;

существенное уменьшение размера свободной оперативной памяти;

вывод на экран непредусмотренных сообщений или изображений;

подача непредусмотренных звуковых сигналов;

частые зависания и сбои в работе компьютера.

Следует отметить, что вышеперечисленные явления необязательно вызываются присутствием вируса, а могут быть следствием других причин. Поэтому всегда затруднена правильная диагностика состояния компьютера.

Антивирусные программы

Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Различают следующие виды антивирусных программ:

программы-детекторы;

программы-доктора или фаги;

программы-ревизоры;

программы-фильтры;

программы-вакцины или иммунизаторы.

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и «лечат» их, т.е. удаляют из файла тело программы-вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов. Наиболее известные из них: AVP, Aidstest, Scan, Norton AntiVirus, Doctor Web.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран монитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа Adinf.

При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа Adinf.

Программы-фильтры или «сторожа» представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться:

попытки коррекции файлов с расширениями COM, EXE;

изменение атрибутов файла;

прямая запись на диск по абсолютному адресу;

запись в загрузочные сектора диска;

загрузка резидентной программы.

При попытке какой-либо программы произвести указанные действия «сторож» посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако, они не «лечат» файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги.

Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако, они не «лечат» файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги.

Вакцины или иммунизаторы — это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, «лечащие» этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

Главным оружием в борьбе с вирусами являются антивирусные программы. Они позволяют не только обнаружить вирусы, в том числе вирусы, использующие различные методы маскировки, но и удалить их из компьютера.

Существует несколько основополагающих методов поиска вирусов, которые применяются антивирусными программами:

Сканирование;

Эвристический анализ;

Обнаружение изменений;

Резидентные мониторы.

Антивирусные программы могут реализовывать все перечисленные выше методики, либо только некоторые из них.

Сканирование является наиболее традиционным методом поиска вирусов. Оно заключается в поиске сигнатур, выделенных из ранее обнаруженных вирусов. Антивирусные программы-сканеры, способные удалить обнаруженные вирусы, обычно называются полифагами.

Недостатком простых сканеров является их неспособность обнаружить полиморфные вирусы, полностью меняющие свой код. Для этого необходимо использовать более сложные алгоритмы поиска, включающие эвристический анализ проверяемых программ.

Кроме того, сканеры могут обнаружить только уже известные и предварительно изученные вирусы, для которых была определена сигнатура. Поэтому программы-сканеры не защитят ваш компьютер от проникновения новых вирусов, которых, кстати, появляется по несколько штук в день. Как результат, сканеры устаревают уже в момент выхода новой версии.

Поэтому программы-сканеры не защитят ваш компьютер от проникновения новых вирусов, которых, кстати, появляется по несколько штук в день. Как результат, сканеры устаревают уже в момент выхода новой версии.

Эвристический анализ зачастую используется совместно со сканированием для поиска шифрующихся и полиморфных вирусов. В большинстве случаев эвристический анализ позволяет также обнаруживать и ранее неизвестные вирусы. В этом случае, скорее всего их лечение будет невозможно.

Если эвристический анализатор сообщает, что файл или загрузочный сектор, возможно, заражен вирусом, вы должны отнестись к этому с большим вниманием. Необходимо дополнительно проверить такие файлы с помощью самых последних версий антивирусных программ сканеров или передать их для исследования авторам антивирусных программ.

Обнаружение изменений.

Заражая компьютер, вирус делает изменения на жестком диске: дописывает свой код в заражаемый файл, изменяет системные области диска и т. д. На обнаружении таких изменений основываются работа антивирусных программ-ревизоров.

д. На обнаружении таких изменений основываются работа антивирусных программ-ревизоров.

Антивирусные программы-ревизоры запоминают характеристики всех областей диска, которые могут подвергнутся нападению вируса, а затем периодически проверяют их. В случае обнаружения изменений, выдается сообщение о том, что возможно на компьютер напал вирус.

Резидентные мониторы.

Антивирусные программы, постоянно находящиеся в оперативной памяти компьютера и отслеживающие все подозрительные действия, выполняемые другими программами, носят название резидентных мониторов или сторожей. К сожалению, резидентные мониторы имеют очень много недостатков, которые делают этот класс программ малопригодными для использования. Они раздражают пользователей большим количеством сообщений, по большей части не имеющим отношения к вирусному заражению, в результате чего их отключают.

Основные меры по защите от вирусов

Для того, чтобы не подвергнуть компьютер заражению вирусами и обеспечить надежное хранение информации на дисках, необходимо соблюдать следующие правила:

оснастить компьютер современными антивирусными программами, например AVP, Aidstest, Doctor Web, и постоянно обновлять их версии;

перед считыванием с дискет информации, записанной на других компьютерах, всегда проверять эти дискеты на наличие вирусов, запуская антивирусные программы;

при переносе на компьютер файлов в архивированном виде проверять их сразу же после разархивации на жестком диске, ограничивая область проверки только вновь записанными файлами;

периодически проверять на наличие вирусов жесткие диски компьютера, запуская антивирусные программы для тестирования файлов, памяти и системных областей дисков с защищенной от записи дискеты, предварительно загрузив операционную систему с защищенной от записи системной дискеты;

всегда защищать дискеты от записи при работе на других компьютерах, если на них не будет производится запись информации;

обязательно делать архивные копии на дискетах ценной информации;

не оставлять в кармане дисковода А дискеты при включении или перезагрузке операционной системы, чтобы исключить заражение компьютера загрузочными вирусами;

использовать антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей;

для обеспечения большей безопасности применения Aidstest и Doctor Web необходимо сочетать с повседневным использованием ревизора диска Adinf, либо использовать полный комплект антивируса AVP.

Компьютерные вирусы и защита от них. Классификация вирусов

Информатика и выч. техника \ Информационные технологии управления

Страницы работы

14 страниц (Word-файл)

Посмотреть все страницы

Скачать файл

Фрагмент текста работы

того, чтобы проверить на наличие вирусов отдельную папку, следует щелкнуть на кнопкеAddFolder.

Закладка Objects содержит информацию о том, что конкретно будет проверено, а так же позволяет выбрать шаблон для файлов, которые будут обработаны в результате поиска.

Memory – Будет проверена оперативная память на предмет нахождения в ней активных вирусов.

Sectors – Будет проверена загрузочная запись (Masterbootrecord) и загрузочный сектор DOS (DOSbootsector)

Packedfiles –файлы, упакованные специальными ЕХЕ- упаковщиками (Diet,Pklite) будут распакованы и проверены на предмет наличия в них вируса.

Archives – архивы, созданные популярными архиваторами будут проверены на предмет наличия в них вируса.

Закладка Actions содержит информацию о том, какие действия следует предпринять AVP при обнаружении вируса.

Reportonly – будет сообщено о наличии вируса, но никаких действий не будет предпринято

Displaydisinfectdialog – когда будет найден вирус, будет выведено диалоговое окно со списком возможных действий.

Disinfectautomatically – обнаруженные вирусы будет удален автоматически без вмешательства пользователя. Рекомендуется использовать именно эту опцию при проведении поиска вирусов.

Deleteobjectautomatically – все файлы, содержащие вирус, будут удалены

автоматически.

Закладка Options содержит информацию о дополнительных настройках поиска.

Warnings – AVP попытается найти измененные или поврежденные вирусами файлы или секторы, а так же подозрительные на вирус инструкции в оперативной памяти.

CodeAnalyzer – при поиске будет запущен специальный модуль для обнаружения неизвестных вирусов.

Deepsearch – каждый файл будет полностью проверен на наличие в нем вирусов, а не только проверку точки входа. Данная опция сильно увеличивает общее время поиска вирусов.

Showcleanobjectsinreport – при поиске в окне отчета будут показаны файлы, которые прошли проверку и не содержат вирусов

Showpackedobjectsinreport — при поиске в окне отчета будут показаны запакованные файлы

Soundeffects – включает звуковые эффекты.

Tracking – в окне отчета активной будет всегда последняя

запись.

Reportfile – сохранить отчет о поиске в указанный файл (будет создан новый файл)

Appendtoexistingreport – добавить отчет в уже существующий файл отчета.

По окончании поиска все зараженные или подозрительные на вирус файлы будут высвечены в окне отчета. Если в закладке Options вы указали режим проверки Disinfectautomatically, то при возможном заражении вирусом AVP сделает все автоматически. Если при проверке окажется, что заражены файлы, используемые Windows, то AVP автоматически перезагрузит компьютер и еще до загрузки Windows данные файлы будут вылечены.

Очень полезна входящая в пакетAntiViralToolkitProпрограмма монитор – AVPMonitor. Постоянно находясь в памяти, она

отслеживает все открываемые Windows файлы, а так же файлы в активной

папке и проверяет их на предмет нахождения в них вирусов, что позволяет

моментально обнаружить вирус и не дать ему распространиться. При обнаружении

вируса программа блокирует работу зараженного файла и предлагает совершить

следующие действия – вылечить файл, оставить как есть или запустить сканирующий

блок AVP на проверку всего компьютера на предмет

заражения вирусами. Эту программу настойчиво рекомендуется внести в папку

Автозагрузка, что позволит ей запускаться при каждом сеансе работы с Windows. Это обеспечит практически сто процентную

защиту компьютера

При обнаружении

вируса программа блокирует работу зараженного файла и предлагает совершить

следующие действия – вылечить файл, оставить как есть или запустить сканирующий

блок AVP на проверку всего компьютера на предмет

заражения вирусами. Эту программу настойчиво рекомендуется внести в папку

Автозагрузка, что позволит ей запускаться при каждом сеансе работы с Windows. Это обеспечит практически сто процентную

защиту компьютера

Похожие материалы

Информация о работе

Скачать файл

[PDF] Информатика вируса гриппа А: база данных, ориентированная на генотип, и аннотация генотипа title={Информатика о вирусе гриппа а: база данных, ориентированная на генотип, и аннотация генотипа}, автор = {Гоцин Лу и Каши Буйани, Нареш Готи, Рубен О. Донис и Чжэнсинь Чен}, journal={Второй международный мультисимпозиум по компьютерным и вычислительным наукам (IMSCCS 2007)}, год = {2007}, страницы = {76-83} }

- G.

Lu, Kashi Buyyani, Zhengxin Chen

Lu, Kashi Buyyani, Zhengxin Chen - Опубликовано 13 августа 2007 г. среди домашней птицы и людей вызвали серьезные опасения по поводу будущей пандемии гриппа среди людей. Чтобы подготовить такой неизбежный пандемический инцидент, необходимо разработать эффективные методы обнаружения и идентификации опасных штаммов вируса, летальных для жизни человека. С этой целью мы разработали веб-инструмент под названием FluGenome для генотипирования вирусов гриппа А с помощью геномных последовательностей. Этот инструмент может эффективно…

См. на IEEE

zenodo.orgПрименение методов машинного обучения для классификации штаммов вируса H 1 N 1, возникших во время пандемии гриппа 2009 г.

- 2009

Результаты убедительно подтверждают вывод о том, что последний штамм пандемического вируса имеет свиное происхождение, и на основе полученных результатов был разработан веб-инструмент, который использовал скрытую марковскую модель (HMM) для точного прогнозирования происхождения гриппа h2N1.

Применение нейронных сетей для классификации вируса гриппа антигенных типов и хозяев

- P. Attaluri, Zhengxin Chen, G. Lu

Biology, компьютерная наука

2010 IEEE Symposium On Computational Intelligence In BioNformatics и Computational Biology

- 111111111111111111111111111111111111111. Симпозиум по вычислительной интеллекту.

Искусственные нейронные сети применяются для прогнозирования важных антигенных типов вируса гриппа, а также хозяев и хозяев (человека, птицы и свиньи), что удовлетворяет насущную потребность в вычислительной системе для эпиднадзора за гриппом.

Расширение возможностей последовательностей вирусов посредством концептуального моделирования

- A. Bernasconi, Arif Cankoglu, P. Pinoli, S. Ceri

Biology

Biorxiv

- 2020

Концепция вирусной концепции

. сосредоточены на последовательности вируса и описаны с четырех точек зрения: биологической (тип вируса и хозяева/образец), аналитической (аннотации и варианты), организационной (проект секвенирования) и технической (экспериментальная технология).

сосредоточены на последовательности вируса и описаны с четырех точек зрения: биологической (тип вируса и хозяева/образец), аналитической (аннотации и варианты), организационной (проект секвенирования) и технической (экспериментальная технология).

Обнаружение знаний и прогнозирование пандемического гриппа на основе последовательностей с использованием интегрированного алгоритма анализа правил классификации и ассоциации (CBA)

Обзор источников вирусных данных и методов интеграции для смягчения последствий COVID-19

- А. Бернаскони, Ариф Чанакоглу, M. Masseroli, P. Pinoli, S. Ceri

Биология

- 2020

Усилия по интеграции данных, необходимые для доступа и поиска последовательностей генома и метаданных SARS-CoV2, вируса, ответственного за COVID-19заболевания, которые были депонированы в наиболее важных хранилищах вирусных последовательностей.

Расширение возможностей вирусных последовательностей посредством концептуального моделирования

- A.

Bernasconi, Arif Canakoglu, P. Pinoli, S. Ceri

Bernasconi, Arif Canakoglu, P. Pinoli, S. Ceri Biology

ER

- 2020

. последовательность вируса представлена и описана с четырех точек зрения: биологической (тип вируса и хозяин/образец), аналитической, организационной и технической.

Построение онтологии предметной области из текстов: практический подход и тематическое исследование

В этом документе исследуется практический подход к построению онтологии предметной области из текстов с использованием существующих инструментов, а также описывается тематическое исследование, в котором основное внимание уделяется выбору различных статей по птичьему гриппу. вирус.

Подходы к вычислению ширины дерева на основе SAT: оценка

Изучается применимость подходов на основе булевой выполнимости (SAT) к определению ширины дерева графов и одновременному получению соответствующей оптимальной декомпозиции дерева.

Методы машинного обучения для прогнозирования пандемии из социальных сетей

- Vida Nejatimoghadam

Информатика

- 2018

Этот документ направлен на демонстрацию возможностей применения EMM на месте информация о физических и электронных свойствах модуля упругости.

Обзор источников вирусных данных и поисковых систем для перспективного смягчения последствий COVID-19

- А. Бернаскони, Ариф Чанакоглу, М. Массероли, П. Пиноли, С. Чери

Информатика

Брифинги Биоинформ.

- 2021

Усилия по интеграции данных, необходимые для доступа и поиска геномных последовательностей и метаданных SARS-CoV2, вируса, ответственного за болезнь COVID-19, которые были помещены в наиболее важные хранилища вирусных последовательностей.

ПОКАЗЫВАЮТСЯ 1-10 ИЗ 32 ССЫЛОК

СОРТИРОВАТЬ ПОРелевантностьНаиболее влиятельные документыНедавность

FluGenome: веб-инструмент для генотипирования вируса гриппа А

- G.

Lu, Thaine W. Rowley, R. Garten, R. Donis

Lu, Thaine W. Rowley, R. Garten, R. Donis Biology

Nucleic Acids Res.

- 2007

FluGenome уникален своей способностью автоматически обнаруживать различия генотипов, связанные с событиями реассортации в эволюции вируса гриппа А, и предоставляет пользователю функции для опроса базы данных в различных модальностях и получения подробных отчетов о линиях и генотипах.

База данных вирусов гриппа (IVDB): интегрированный информационный ресурс и платформа для анализа вирусов гриппа

- Suhua Chang, Jiajie Zhang, Jing Wang

Biology

Nucleic Acids Res.

- 2007

База данных вирусов гриппа (IVDB) создана для интеграции информации и создания аналитической платформы для генетических, геномных и филогенетических исследований вируса.

Веб-ресурс по генотипированию вирусных последовательностей

- Розанов М.

, Пликат У., Чаппи К., Кочергин А., Татусова Т.

, Пликат У., Чаппи К., Кочергин А., Татусова Т. Биология

Рез.

- 2004

Инструмент генотипирования в Национальном центре биотехнологической информации представляет собой веб-программу, которая определяет генотип (или подтип) рекомбинантных или нерекомбинантных последовательностей нуклеотидов вируса.…

Эволюция вирусов гриппа H5N1 у уток на юге Китая.

Показано, что вирусы гриппа H5N1, выделенные от практически здоровых домашних уток в материковом Китае с 1999 по 2002 г., становились все более патогенными для млекопитающих, и представлена гипотеза, объясняющая этот механизм.

Вирусы гриппа А у диких канадских уток: обширная рекомбинация в природе.

- T. Hatchette, D. Walker, C. Johnson, A. Baker, S.P. Pryor, R. Webster

Biology

The Journal of general virology

- 2004

- С. Музаффар, Р. Иденберг, И. Джонс

Биология

- 2006

- R. Fouchier, V. Munster, A. Osterhaus

Биология

Journal of Virology

- 2005

- Yi Peng, Nian Yan, Gang Kou, Zhengxin Chen, Yong Shi

Компьютерная наука, биология

Amcis

- 2005 9007

. один из методов анализа текста, кластеризация документов, которая группирует похожие документы в кластеры, в текстовые документы, собранные из PubMed с использованием ключевого слова «антимикробные пептиды», чтобы помочь исследователям эффективно находить значимые группы статей об антимикробных пептидах.

VIROME

Ресурс вирусной информатики для исследования метагенома — VIROME

VIROME — это веб-приложение, предназначенное для научных исследований данные о последовательности метагенома, собранные из вирусных сообществ, встречающихся в ряде различных экологических контекстов.

Конвейер информатики VIROME фокусируется на классификации предсказали открытые рамки считывания (ORF) из вирусных метагеномов. За информация о биоинформатическом пайплайне VIROME посетите раздел Методы страница. Все ORF получают только одну классификацию, основанную на следующих приоритет:

VIROME ORF и категории последовательностей

1. Последовательности, содержащие рибосомную РНК Читает со значительной гомологией с 5S, 16/18S или 23/25S рРНК. 2. Транспортная РНК, содержащая последовательности Читает со значительной гомологией с тРНК 3. Возможный функциональный белок ORF со значительной гомологией с белком, имеющим функциональную классификации в базе данных UniRef 100 plus. 4. Неназначенный белок ORF со значительной гомологией с белком с неназначенным в базе данных UniRef 100 plus. 5. Самый популярный вирусный белок окружающей среды ORF со значительной гомологией только с последовательностью окружающей среды, главный хит был вирусным по происхождению в сети MetaGenomes база данных 6.  Только вирусный белок окружающей среды

Только вирусный белок окружающей средыORF со значительной гомологией только с последовательностью окружающей среды, все хиты имели вирусное происхождение в метагеномах он-лайн база данных. 7. Самый популярный микробный белок окружающей среды ORF со значительной гомологией только с последовательностями окружающей среды, наибольшее количество совпадений имело микробное происхождение в онлайновой базе данных MetaGenomes. 8. Только микробный белок окружающей среды ORF со значительной гомологией только с последовательностью окружающей среды, все попадания имели микробное происхождение в метагеномах он-лайн база данных. 9. Истинный ORFan BLAST-анализ более чем 50 миллионов белков не дал никаких результатов. значительная гомология либо в UniRef 100 plus, либо в Он-лайн базы данных MetaGenomes. VIROME Обучающие видео

- Учебное пособие по обзору VIROME В этом видеоуроке рассказывается об основных возможностях вирусного

Ресурс информатики для исследования метагенома.

- Загрузка целых библиотек данных VIROME В видеоуроке показано, как загружать целые библиотеки данные о последовательности вирусного метагенома из вирусной информатики Ресурс для исследования метагенома. Используйте видео You Tube строка меню для просмотра в полном разрешении 1080p.

- Открытие нового генетического полиморфизма с помощью VIROME В этом видеоруководстве рассказывается об использовании VIROME для открытия новых генетический полиморфизм в вирусных метагеномных библиотеках. Используйте строку меню видео You Tube для просмотра в полном разрешении 1080p.

- Сравнительный метагеномный анализ с использованием VIROME В этом видеоруководстве рассказывается об использовании данных VIROME для сравнительного анализа.

анализ вирусных сообществ с помощью Quantitative Insights

в пакете Microbial Ecology (QIIME). Используйте видео You Tube

строка меню для просмотра в полном разрешении 1080p.

- Учебное пособие по обзору VIROME В этом видеоуроке рассказывается об основных возможностях вирусного

Ресурс информатики для исследования метагенома.

Гены вируса гриппа циркулирующие у канадских уток, достигли эволюционного застоя и предположили, что гены, которые кластеризуются в определенных филогенетических группах в генах PB2 и PA, могут использоваться в качестве маркеров вирусов, способных преодолевать видовой барьер.

Птичий грипп: экологическая и эволюционная перспектива для ученых, занимающихся водоплавающими птицами

превратили штаммы птичьего гриппа в дикие популяции птиц и предупреждают биологов водоплавающих птиц о том, что они могут внести большой вклад в науку по этому глобально важному вопросу.

Грипп: текущая угроза птичьего гриппа.

Вакцины являются основным средством борьбы с гриппом, и в настоящее время проводится ряд исследований вакцин-кандидатов H5N1, а запасы осельтамивира были созданы в рамках планирования готовности к пандемии гриппа; однако появление лекарственной устойчивости может ограничить его клиническое использование.

Характеристика нового подтипа гемагглютинина вируса гриппа А (h26), полученного от черноголовых чаек

Описан ранее не идентифицированный антигенный подтип НА (h26), обнаруженный в вирусах, циркулирующих у черноголовых чаек в Швеции, и предложен анализ последовательности генов НА и НА вируса гриппа А. вирусы можно использовать для быстрой идентификации существующих и новых подтипов HA и NA.

вирусы можно использовать для быстрой идентификации существующих и новых подтипов HA и NA.

Популяционная генетика и эволюционная эпидемиология РНК-вирусов

Обсуждаются основные механизмы эволюции РНК-вирусов и выделяются области, требующие дальнейших исследований.