Шифрование передаваемых по сети данных | Руководство Пользователя

Для защиты передаваемой информации необходимо зашифровать передачу данных между компьютерами и внешним оборудованием.

Данные, отправленные и принятые аппаратом, могут быть перехвачены, расшифрованы или незаконно изменены во время передачи. Например, перечисленное далее может передаваться между аппаратом и внешними устройствами или компьютером.

Документы, распечатанные в компании с помощью драйвера принтера

Документы, отсканированные и отправленные по электронной почте для использования во время совещания

Имя пользователя и пароль для входа в систему

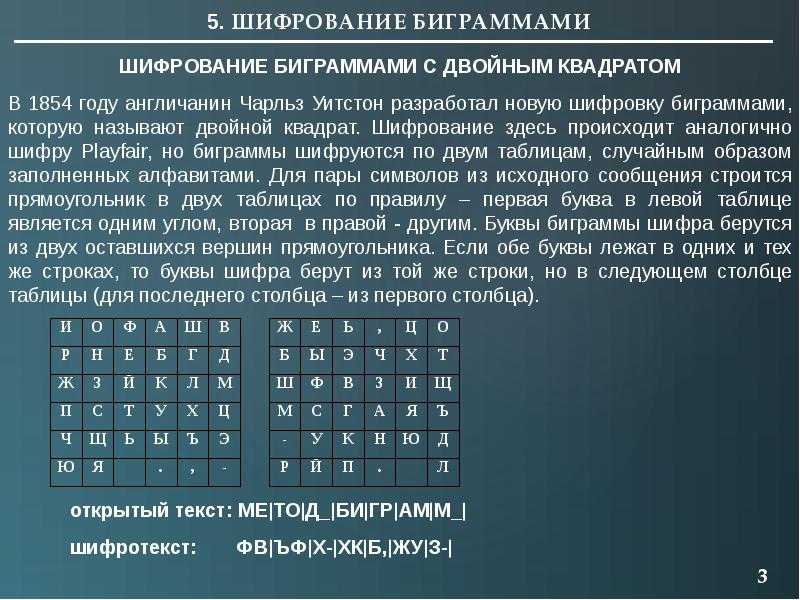

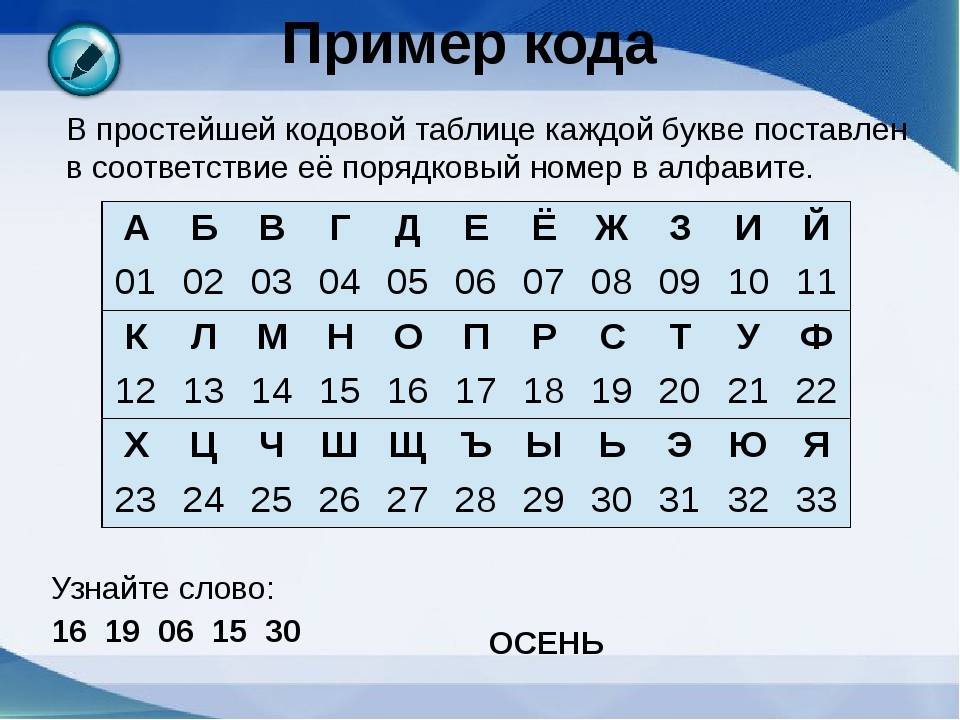

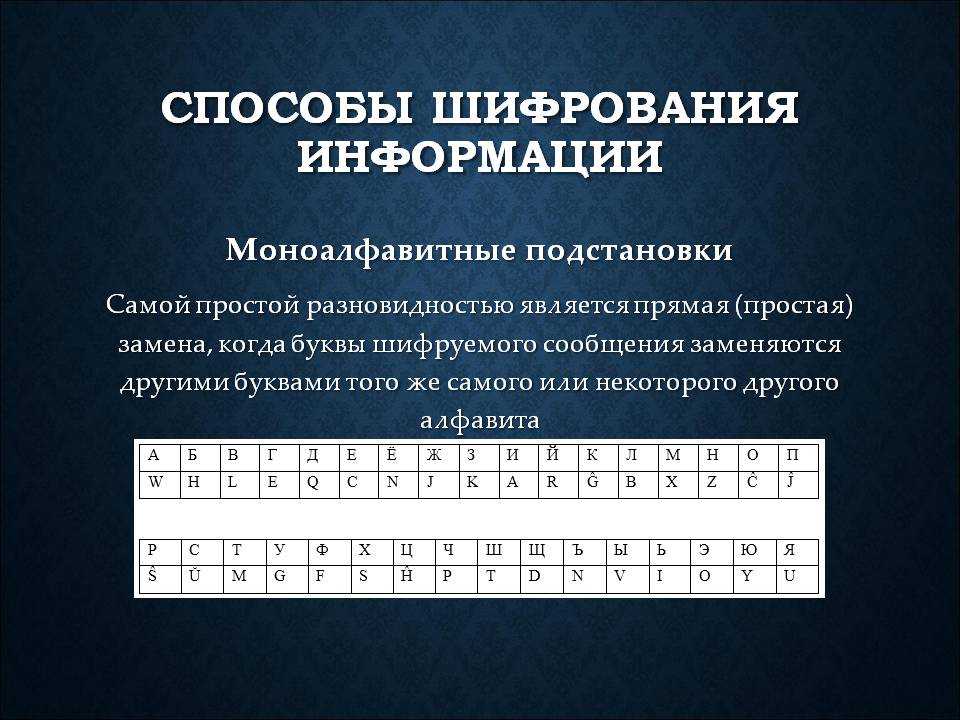

Способы шифрования данных представлены в таблице ниже.

Данные для шифрования | Метод шифрования | Процесс/ссылка в разделе |

|---|---|---|

Web Image Monitor Печать IPP Аутентификация Windows Аутентификация LDAP Передача электронной почты | SSL/TLS | Установите сертификат устройства.

|

Данные управления аппаратом | SNMPv3 | Задайте пароль шифрования. |

Информация аутентификации для заданий печати | Ключ шифрования драйвера Аутентификация IPP | Указание ключа шифрования драйвера Задайте использование аутентификации IPP. |

Данные аутентификации Kerberos | Зависит от сервера KDC | Выберите метод шифрования. |

Установка самоподписывающегося сертификата или сертификата, выданного центром сертификации

Чтобы зашифровать данные, передаваемые на аппарат, установите сертификат устройства.

Можно использовать сертификаты устройств двух типов: самоподписывающийся сертификат, созданный на аппарате, и сертификат, выданный центром сертификации. Когда необходимо обеспечить более высокий уровень надежности, следует использовать сертификат, выданный центром сертификации.

Установка самоподписывающегося сертификата или сертификата, выданного центром сертификации, в приложении Web Image Monitor

Войдите в систему аппарата в качестве администратора через приложение Web Image Monitor.

Нажмите [Конфигурация] в меню [Управление устройством].

Нажмите [Device Certificate] в разделе Безопасность.

На экране Device Certificate выполните приведенные инструкции и установите самоподписывающийся сертификат или сертификат, выданный центром сертификации.

Установка самоподписывающегося сертификата

Создайте и установите самоподписывающийся сертификат.

Выберите номер из списка для создания самоподписывающегося сертификата.

Нажмите [Create] для того, чтобы задать необходимые настройки.

Нажмите [OK].

Установлен отобразится в поле Статус сертификата.

Установка сертификата, выданного центром сертификации

Запросите сертификат устройства в центре сертификации и установите его. Выполните те же действия, чтобы установить промежуточный сертификат.

Выберите номер из списка для создания сертификата устройства.

Нажмите [Запрос], чтобы задать необходимые настройки.

Нажмите [OK].

Запрашивается отобразится в поле Статус сертификата.

Обратитесь в центр сертификации за сертификатом устройства.

Обращаться в центр сертификации через приложение Web Image Monitor нельзя. Процедура подачи заявки зависит от центра сертификации. Для получения подробной информации обратитесь в центр сертификации.

Для подачи заявки нажмите значок подробной информации и используйте информацию, которая отобразится в представлении «Сведения о сертификате».

Место выдачи может не отображаться, если одновременно запрашивается несколько сертификатов.

В процессе установки сертификата проверьте правильность адресата и процедуры инсталляции.

В процессе установки сертификата проверьте правильность адресата и процедуры инсталляции.

После того как сертификат устройства был выдан центром сертификации, выберите номер выданного сертификата в списке на экране Device Certificate, а затем нажмите [Установка].

Введите данные сертификата устройства в поля ввода.

Чтобы параллельно установить промежуточный сертификат, введите также данные промежуточного сертификата.

Если промежуточный сертификат, выданный центром сертификации, не установлен, во время сеанса передачи данных по сети будет отображаться предупреждающее сообщение. Если промежуточный сертификат выдается центром сертификации, необходимо установить промежуточный сертификат.

Нажмите [OK].

Установлен отобразится в поле Статус сертификата.

После завершения установки выберите сертификат для каждого приложения в окне Сертификация.

Нажмите [OK].

После завершения настройки нажмите [Ок] и закройте веб-браузер.

Чтобы распечатать сохраненные на аппарате данные с помощью IPP-SSL, пользователь должен установить на компьютере сертификат. Если доступ к аппарату осуществляется с помощью IPP, выберите «Доверенные корневые центры сертификации» в качестве места хранения сертификата.

Чтобы изменить Общее имя сертификата устройства при использовании стандартного IPP-порта Windows, предварительно удалите все ранее настроенные принтеры для ПК и повторно установите драйвер принтера. Кроме того, чтобы изменить настройки аутентификации пользователя (имя пользователя и пароль для входа в систему), предварительно удалите все ранее настроенные принтеры для ПК, измените настройки аутентификации и повторно установите драйвер принтера.

Шифрование передаваемых данных с использованием SSL/TLS

SSL (Secure Sockets Layer)/TLS (Transport Layer Security) — это метод шифрования передаваемых данных. Протоколы SSL/TLS позволяют предотвратить перехват, расшифровку или незаконное изменение данных.

Поток передаваемых данных, зашифрованных с помощью SSL/TLS

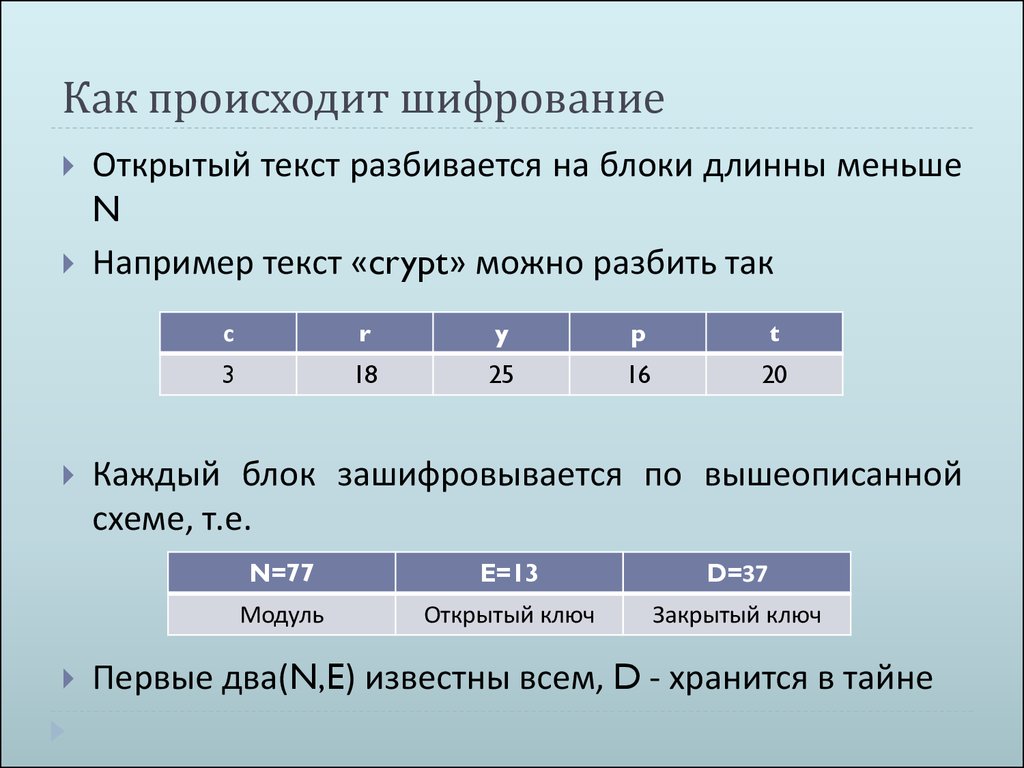

При осуществлении доступа к аппарату компьютер пользователя запрашивает сертификат устройства SSL/TLS и открытый ключ.

Сертификат устройства и открытый ключ отправляются с аппарата на компьютер пользователя.

Общий ключ, созданный на компьютере, шифруется с использованием открытого ключа, отправленного на устройство и затем расшифрованного с использованием закрытого ключа на устройстве.

Общий ключ используется для шифрования и дешифрования данных, обеспечивая безопасную передачу данных.

Для включения шифрования передаваемых данных необходимо заранее установить на аппарате сертификат устройства.

Чтобы зашифровать передаваемые данные с помощью SSL/TLS, включите SSL/TLS приведенным далее способом.

Включение SSL/TLS

Войдите в систему аппарата в качестве администратора через приложение Web Image Monitor.

Нажмите [Конфигурация] в меню [Управление устройством].

Нажмите [SSL/TLS] в разделе Безопасность.

Выберите протокол для включения шифрования передаваемых данных в SSL/TLS и укажите сведения о методе связи.

Разрешить соединение SSL/TLS: выберите один из приведенных режимов шифрования передаваемых данных.

Приор.шиф.текста: шифрование передаваемых данных выполняется при создании сертификата устройства. Если шифрование невозможно, аппарат будет передавать данные в виде незашифрованного текста.

Шиф./Незашифр.тек.: шифрование передаваемых данных выполняется при подключении к аппарату с помощью адреса «https» через веб-браузер. При подключении к аппарату с помощью адреса «http» данные передаются в виде незашифрованного текста.

Только шифротекст: разрешена только зашифрованная передача данных. Если шифрование невозможно, соединение с аппаратом не устанавливается. Если по какой-либо причине шифрование невозможно, передача данных выполняться не будет.

В этом случае на панели управления выберите [Параметры системы][Настройки интерфейса][Сеть][Разрешить соединение SSL/TLS], временно измените режим передачи данных на [Шиф./Незашифр.тек.], а затем проверьте настройки.

В этом случае на панели управления выберите [Параметры системы][Настройки интерфейса][Сеть][Разрешить соединение SSL/TLS], временно измените режим передачи данных на [Шиф./Незашифр.тек.], а затем проверьте настройки.

Версия SSL/TLS: задайте включение или отключение TLS1.2, TLS1.1, TLS1.0 и SSL3.0. Хотя бы один из этих протоколов должен оставаться активным.

Настройка сложности шифрования: задайте применяемый алгоритм шифрования, выбрав AES, 3DES и RC4. Необходимо выбрать по крайней мере один из предложенных вариантов.

Следующие типы связи и данных всегда шифруются протоколом SSL3.0: связь через @Remote и журналы, переданные в Remote Communication Gate S.

Нажмите [OK].

После завершения настройки нажмите [Ок] и закройте веб-браузер.

Для шифрования передаваемых данных с помощью сервера SMTP выполните приведенную процедуру и установите для SSL[Вкл.].

Включение SSL для SMTP-соединения

Войдите в систему аппарата с панели управления в качестве администратора.

Нажмите [Настройки] на начальном экране.

Нажмите [Функции аппарата] на экране настроек.

Нажмите [Параметры системы][Передача файла][Сервер SMTP], чтобы открыть экран настроек.

Нажмите [], затем нажмите [Вкл.] для параметра «Исп.безопас.соед.(SSL)».

После завершения настройки номер порта изменится на 465 (SMTP over SSL). Если для шифрования используется SMTP over TLS (STARTTLS), номер порта необходимо изменить на 587.

Когда задан номер порта, отличный от 465 и 587, передаваемые данные будут шифроваться в соответствии с настройками сервера SMTP.

Нажмите [OK].

После завершения настройки нажмите «Начальный экран» ().

Шифрование данных, передаваемых с помощью программного обеспечения для управления аппаратом через SNMPv3

Если мониторинг устройств осуществляется с использованием Device Manager NX через сеть, зашифровать передаваемые данные можно с помощью протокола SNMPv3.

Войдите в систему аппарата с панели управления в качестве администратора.

Нажмите [Настройки] на начальном экране.

Нажмите [Функции аппарата] на экране настроек.

Нажмите [Параметры системы][Настройки интерфейса][Сеть][Разрешить соединение SNMP V3], чтобы открыть экран настроек.

Нажмите [Только шифрование].

Нажмите [OK].

После завершения настройки нажмите «Начальный экран» ().

Чтобы изменить настройки аппарата через Device Manager NX, задайте пароль шифрования для администратора в разделе [Програм./Изменить администратора], а затем зарегистрируйте пароль шифрования в учетной записи SNMP в приложении Device Manager NX.

Шифрование пароля заданий печати

Пароль для драйвера принтера и пароль для печати IPP можно зашифровать для улучшения защиты от взлома.

Чтобы выполнить печать через локальную сеть внутри офиса, задайте ключ шифрования драйвера.

Чтобы выполнить печать IPP через внешнюю сеть, зашифруйте пароль печати IPP.

Задание ключа шифрования драйвера для шифрования паролей

С целью шифрования и расшифровки паролей ключ шифрования драйвера аппарата можно также задать для драйвера принтера.

Войдите в систему аппарата с панели управления в качестве администратора.

Нажмите [Настройки] на начальном экране.

Нажмите [Функции аппарата] на экране настроек.

Нажмите [Параметры системы][Инструменты администратора][Расширенная безопасность][Ключ шифрования драйвера], чтобы открыть экран настроек.

Введите строку символов, которая будет использоваться в качестве ключа шифрования драйвера, а затем нажмите [Ок].

После завершения настройки нажмите «Начальный экран» ().

Администратор должен предоставить пользователям ключ шифрования драйвера, указанный в устройстве, чтобы они могли зарегистрировать его на своих компьютерах.

Убедитесь, что ключ шифрования драйвера совпадает с тем, который задан в настройках аппарата.

При использовании драйвера принтера PCL 6 ключ шифрования драйвера можно ввести в окне [Printer Properties] вкладка [Расширенные параметры].

Шифрование пароля печати IPP

Если печать выполняется с использованием протокола IPP, для шифрования пароля аутентификации IPP задайте [DIGEST] в качестве способа аутентификации. Зарегистрируйте в адресной книге имя пользователя и пароль для аутентификации IPP отдельно от информации пользователя.

Зарегистрируйте в адресной книге имя пользователя и пароль для аутентификации IPP отдельно от информации пользователя.

Войдите в систему аппарата в качестве администратора через приложение Web Image Monitor.

Нажмите [Конфигурация] в меню [Управление устройством].

Нажмите [IPP аутентификация] в категории Безопасность.

Выберите DIGEST на вкладке Аутентификация.

Введите данные для Имя пользователя и Пароль.

Нажмите [OK].

После завершения настройки закройте веб-браузер.

Шифрование данных, передаваемых между KDC и аппаратом

Данные, передаваемые между аппаратом и сервером центра распределения ключей (KDC), можно зашифровать путем использования аутентификации Kerberos наряду с аутентификацией Windows или LDAP, что позволяет обеспечить коммуникационную безопасность.

Могут использоваться различные алгоритмы шифрования в зависимости от типа сервера KDC.

Войдите в систему аппарата в качестве администратора через приложение Web Image Monitor.

Нажмите [Конфигурация] в меню [Управление устройством].

Нажмите [Аут. Kerberos] в категории Device Settings.

Выберите алгоритм шифрования для включения.

Только Heimdal поддерживает DES3-CBC-SHA1.

Чтобы использовать DES-CBC-MD5 в Windows Server 2008 R2 или более поздней версии, включите его поддержку в настройках операционной системы.

Нажмите [Ок] и закройте веб-браузер.

Зашифровать смартфон и ноутбук: пошаговая инструкция

Придумывать сложные пин-коды и пароли, пользоваться любыми возможными фичами для поиcка телефона — весьма неплохой шаг для начала, если вы хотите сократить число вынужденных последствий до минимума. Сегодня лучше по возможности полностью зашифровывать локальный диск, где у вас хранятся все данные. Полная зашифровка диска или девайса, (то есть зашифровка всего устройства целиком, а не отдельных папок или пользовательского профайла) ещё не стала повсеместной функцией по умолчанию, но в большинстве операционных систем она в той или иной мере поддерживается.

Зачем шифровать?

Даже если вы придумаете нормальный пароль для защиты своего пользовательского аккаунта, безопасность данных будет под вопросом, когда кто-то решит присвоить ваше устройство. В большинстве компьютеров локальный диск очень просто вытащить и вставить в другую систему, или же загрузить компьютер с внешним диском и скопировать на него информацию с украденного диска. Почти на всех телефонах и девайсах на Android можно запустить режим восстановления информации, а получить доступ к файлам из разделов пользователя можно запросто, запустив инструменты отладки процесса. И даже если вы полностью стёрли информацию с локального диска, программа восстановления всё равно сможет считать старые файлы.

Шифровка локального накопителя данных делает всё вышеперечисленное сложно выполнимым, а то и вовсе невозможным. Тем, кто попытается получить доступ к вашей информации, понадобится ключ, чтобы присоединить диск или хотя бы считать с него информацию. А если вы сотрёте всё с локального диска, оставшаяся информация, которая считывается при помощи программы восстановления, по-прежнему будет зашифрована, даже если вы не закодировали новую информацию на диске.

В этом есть несколько минусов. Если вы сами потеряете ключ или если, к примеру, ваш диск сломается, то будет сложнее восстановить данные, если вообще получится. Шифрование замедляет работу девайсов без встроенных процессоров, железо которых ускоряет работу при шифровке и дешифровке данных. В целом преимущества перевешивают недостатки, а работа на современных устройствах замедляется до допустимого уровня.

iOS: беспокоиться не о чем

Что касается девайсов iOS 8, как только вы устанавливаете код доступа, ваши личные данные шифруются. В технической документации о безопасности Apple (PDF) для iOS 8.3 и более поздних говорится, что «информация из основных приложений вроде сообщений, почты, календаря, контактов, фотографий, здоровья находится под защитой по умолчанию. Остальные приложения, установленные на iOS 7 или поздних версиях, получают такую защиту автоматически».

Компания также утверждает, что любой современный яблочный девайс включает в себя «надёжный алгоритм AES 256, встроенный в DMA, устройство доступа к общей памяти системы и памяти флэш-накопителей». Благодаря ему шифрование практически не влияет на скорость системы.

Благодаря ему шифрование практически не влияет на скорость системы.

Источник: gifbase.com.

OS X: Хранилище файлов Fire Vault

Начав с OS X 10.7 (Lion) в 2011 году, Apple стала поддерживать шифрование всего диска с помощью FireVault 2. В более поздних версиях OS X некоторые макбуки предлагали шифровать данные при первой установке программы, но шифровка не стала функцией по умолчанию, как в iOS.

Чтобы зашифровать свой диск постфактум, зайдите в панель Security&Privacy (Защита и безопасность) в разделе System Preferences (Системные настройки) и откройте вкладку FileVault. Нажмите кнопку запуска Turn On FileVault. Вам предложат две опции на выбор: запомнить или где-нибудь сохранить пароль для разблокировки диска или сохранить его в аккаунте на iCloud. При восстановлении локальных данных ваш пароль не увидят другие компании, однако, если вы сами потеряете или забудете его, то система заблокирует и вас. Если вы сохраните пароль на iCloud (или даже если нет, то знайте), мы настоятельно рекомендуем вам настроить двухфакторную аутентификацию для вашего Apple ID.

Если вы сохраните пароль на iCloud (или даже если нет, то знайте), мы настоятельно рекомендуем вам настроить двухфакторную аутентификацию для вашего Apple ID.

Шифровка диска не сильно меняет работу OS X. Просто стоит установить пароль для разблокировки диска до загрузки операционной системы, а не после. Кроме того, необходимо уточнить, под какими логинами локальные пользователи могут разблокировать диск. В противном случае включить машину можно будет только с запустившего FireVault аккаунта. Если вам когда-нибудь придётся расшифровывать Mac, то задача упростится, когда вы введёте свой логин в компьютер или воспользуетесь доступным ключом.

Android

Несмотря на прошлые обещания компании, у новых девайсов на Android до сих пор нет шифрования по умолчанию. Помимо девайсов Google Nexus — лишь редкие компании, а чаще никакие, решают снабдить смартфоны такой функцией.

На относительно последних версиях Android вполне легко можно шифровать данные. Эти шаги можно выполнить на девайсах Nexus или на аналогичных устройствах с Android.

Откройте раздел Setting app (Настройки приложений), зайдите в Security (Безопасность), введите «зашифровать телефон», чтобы процесс начался. Телефон может попросить подключиться или зарядить батарейку до того, как начнется шифрование, потому что прерывание такого процесса может испортить или стереть раздел хранения ваших данных. Затем необходимо будет защитить телефон пин-кодом, паттерном или паролем, если вы до сих пор этого не сделали. Как и в OS X, выполнить эти действия необходимо до запуска операционной системы.

Чтобы подтвердить зашифровку телефона, переходите в раздел настроек Settings, затем во вкладку безопасности Security. Там найдите небольшой значок Encrypted в меню Encrypt phone. Если телефон говорит, что уже зашифрован, то скорее всего у вас в руках последняя версия устройства со вшитой зашифровкой.

Если вам понадобится расшифровать девайс, не получится этого сделать без полного удаления данных и перезагрузки телефона. Если ваш телефон уже был зашифрован изначально, то расшифровать его также не удастся без дополнительных изменений и расширений ПО.

В новой линейке Android Marshmallow у телефонов есть внешнее хранение данных, что позволяет шифровать и защищать информацию как на внешних носителях памяти, так и на внутренних.

Источник: campuswhizzin.com.

Chrome OS: беспокоиться не о чем

Ноутбуки Chromebooks и неттопы Chrome зашифрованы по умолчанию с самого начала. Как сказано в проектной документации Chromium, операционная система Chrome использует файловую систему eCrypts, при которой директория каждого пользователя защищается отдельным зашифрованным ключом. Пока вы не переключитесь на режим разработчика Developer Mode, можно ни о чём не беспокоиться.

Linux

Из-за широкого разнообразия продукции Linux становится труднее советовать какой-то один инструмент, скрипт или алгоритм действий для зашифровки вашего девайса.

Если у вас запущена последняя версия Ubuntu или программ на основе Ubuntu, то операционная система предложит вам зашифровать данные при установке. Всё, что нужно, — это загрузить обновления. А всё остальное вы можете посмотреть в этом списке программного обеспечения для шифрования.

Всё, что нужно, — это загрузить обновления. А всё остальное вы можете посмотреть в этом списке программного обеспечения для шифрования.

Windows Phone 8.1

Windows Phone 8.1 странный; он поддерживает шифрование данных, только если какой-нибудь сервер управления девайсами приказал им автоматически зашифроваться. Для обычных пользователей нет опции шифровки своих девайсов по требованию.

Предназначенная для пользователей программа по зашифровке BitLocker должна быть доступна на Windows Phone 10, обновление, которое не помешало бы запустить на последних смартфонах на Windows 8.1.

Windows

Windows — очень сложная операционная система, функционирующая за счёт огромного количества железа, как ни одна из остальных упомянутых здесь ОС, поэтому усложняется и шифровка её данных. Мы сосредоточимся на встроенных инструментах, которые есть в последних версиях Windows, но если они не сработают, то вот список дополнительных программ по шифрованию к вашим услугам.

Шанс того, что вы пользуетесь зашифрованной по умолчанию ОС Windows очень мал. По крайней мере, если ваше программное и аппаратное обеспечение сочетаются как надо. Это касается пользователей компьютеров на Windows 8.1 или Windows 10, которые зарегистрировались в системе Microsoft или в Активной директории аккаунтов, чья аппаратная составляющая соответствует следующим требованиям:

- — Поддержка Secure Boot

- — Модуль TPM (Trusted Platform Module). Для шифрования требуется TPM 2.0, а на последних девайсах — TPM 1.2.

- — Поддержка прошивки или «железа» с функцией Windows InstantGo (режим ожидания с подключением). Она позволяет системе периодически выходить из спящего режима и обновлять ту или иную информацию, например, сообщения из электронной почты и события в календаре. У любого смартфона есть похожая функция.

- — InstantGo идёт совместно со своим комплектом аппаратных требований, включая жесткий загрузочный том, поддержку NDIS 6.30 для любых сетевых интерфейсов, припаянную к основной плате.

Этот метод шифрования стал известен благодаря использованию его в некоторых системах Windows RT. Преимущества его в том, что он автоматизирован и доступен для любой версии Windows, включая домашние версии. Плохая новость заключается в том, что аппаратные требования для шифрования достаточно строгие, и их нельзя просто добавить в купленный вами компьютер. А требования аккаунта Microsoft и вовсе могут вывести вас из себя, если вы больше не захотите им пользоваться.

Если вы хотите зашифровать данные, но требования не позволяют, то лучшим решением будет BitLocker. У него не такие суровые требования, и работает он лучше, если в вашем компьютере есть TPM. Для него потребуется одна из последних версий Windows. Эта программа доступна для пользователей Windows 10 с версий Pro, Enterprise, Education. В Windows 8.x тоже есть версии Pro и Enterprise, а вот для Windows 7 и Windows Vista потребуется наличие версий Ultimate и Enterprise. Программа совершенно несовместима с версиями Home и Bing, поскольку они устарели и вышли ещё до версий Vista Windows.

Чтобы запустить BitLocker на любой совместимой версии Windows, зайдите в панель управления, нажмите BitBlocker Drive Encryption. Если у вас есть TPM, то вы сможете сохранить ключ для восстановления данных на внешнем диске или в аккаунте Microsoft, нажать на необходимые окошки и зашифровать ноутбук. Вы можете выбрать шифровку данных на уже использованном на диске месте (оставив свободное место незашифрованным) или же зашифровать диск целиком.

У большинства ноутбуков бизнес-класса 2000-х и новейших ультрабуков, как правило, есть TPM, хотя он никогда не входил в число ключевых требований Windows. Обычно в разделе Device Manager (Управлении девайсами) у них есть точки входа к модулю, если вы хотите проверить, есть ли он в вашем компьютере или нет.

Источник:gizmodo.com.

Если у вас нет TPM, не расстраивайтесь, проблему можно решить иначе. По умолчанию BitLocker без модуля работать не будет, но есть другие варианты его установки после запуска. Инструкция к действию:

- — Зайдите в поисковик в меню «Пуск» или нажмите сочетание клавиш Windows+R и введите gpedit.

msc. Появится местный редактор, которым чаще пользуются как групповым редактором для множества целей, например, для установки настроек на одном компьютере и их синхронизации с остальными.

msc. Появится местный редактор, которым чаще пользуются как групповым редактором для множества целей, например, для установки настроек на одном компьютере и их синхронизации с остальными. - — Зайдите в Computer Configuration (Конфигурации), затем Administrative Templates (Административные шаблоны), Windows Components (Компоненты Windows), а потом BitLocker Drive Encryption (Шифрование диска с BitLocker).

- — Выберите папку Operating System Drives (Диски операционной системы).

- — Двойным кликом мыши запросите дополнительную аутентификацию при запуске.

- — Нажмите на значок enabled, а затем проверьте функцию «установки программы Bitlocker без совместимого модуля TPM».

- — Нажмите ОК.

Затем зайдите в «Панель управления», откройте BitLocker Drive Encryption. Здесь вы можете также использовать USB-ключ, который нужно подключить к компьютеру, чтобы разблокировать системный диск при перезагрузке. Или же вы можете ввести особый пароль, отдельно от пароля для аккаунта, при входе в систему. Резервные копии ключа можно сохранить на внешнем диске, в аккаунте Microsoft или в любом другом файле или любом локальном или сетевом накопителе.

Резервные копии ключа можно сохранить на внешнем диске, в аккаунте Microsoft или в любом другом файле или любом локальном или сетевом накопителе.

Источник.

Data Encryption 101: Руководство по передовым методам обеспечения безопасности данных

Что такое

Data Encryption ?Шифрование данных заключается в сокрытии информации от злоумышленников или любых других посторонних глаз.

Данные — это информация. Это может быть сообщение электронной почты, содержимое базы данных или файл, хранящийся на ноутбуке.

Мы шифруем данные, чтобы обеспечить их конфиденциальность. Шифрование данных является частью более широкого класса контрмер кибербезопасности, известных как безопасность данных. Безопасность данных заключается в защите наших данных от несанкционированного доступа, блокировки программы-вымогателя (которая является вредоносной формой шифрования), взлома или злонамеренного повреждения, то есть изменения данных, чтобы сделать их бесполезными.

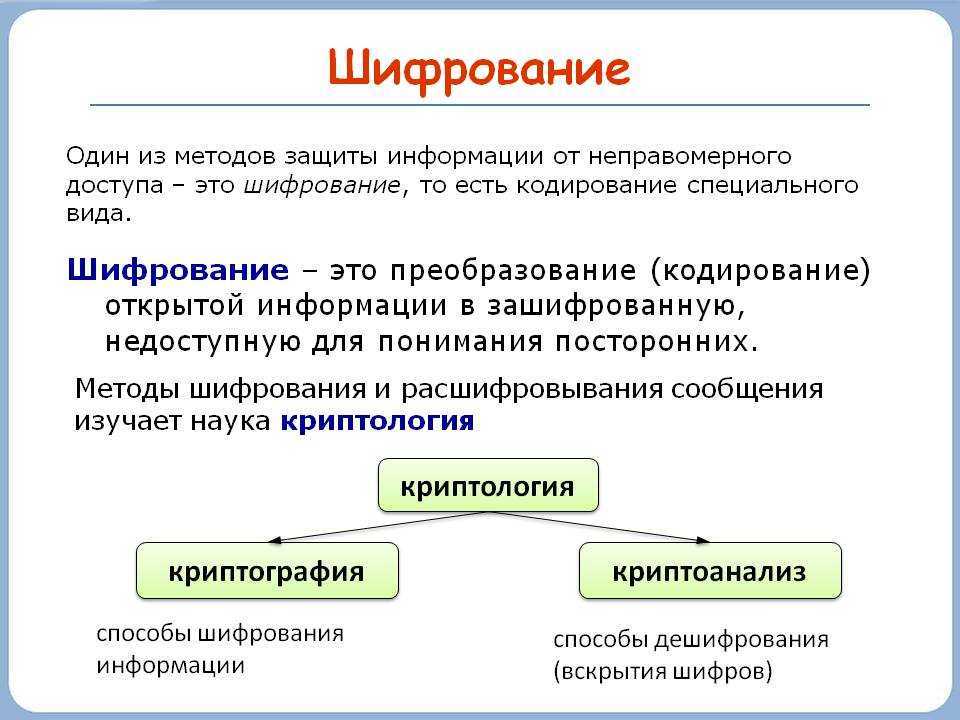

Как работает шифрование данных?

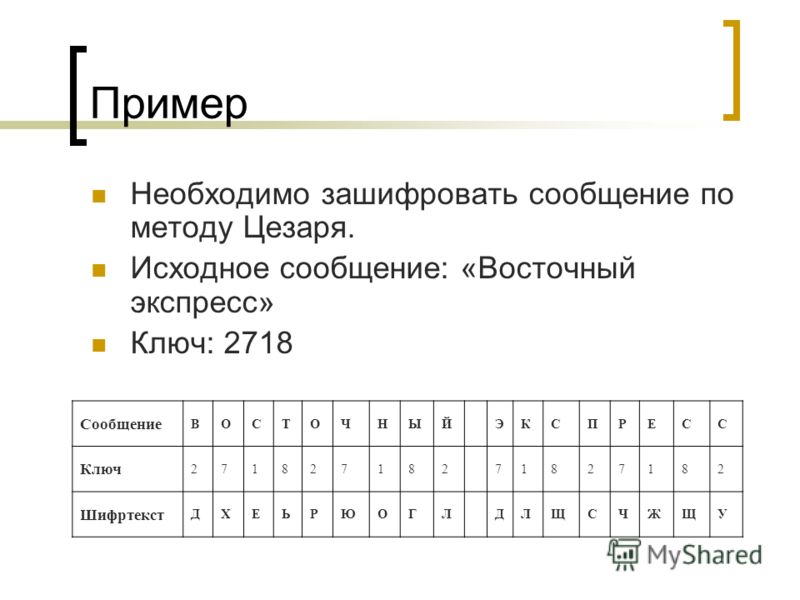

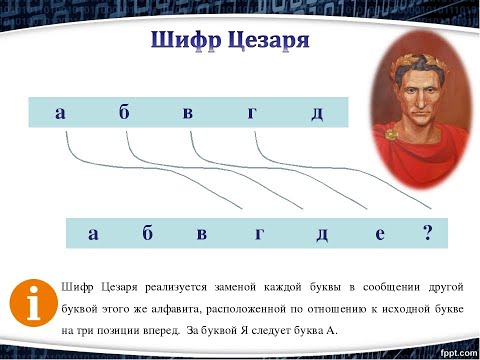

Современное шифрование данных — это форма криптографии, древний метод сокрытия информации путем замены одного символа другим. Слово «шифрование» представляет собой смесь английского и греческого языков и означает «скрытый» или, в более широком смысле, «скрытый». Шифрование работает с помощью сложного математического алгоритма, известного как шифр шифрования данных. Подобно секретному кольцу декодера, найденному в коробке с хлопьями вашего ребенка, алгоритм шифрования преобразует нормализованные данные (то есть открытый текст) в последовательность якобы случайных неузнаваемых символов, известную как «зашифрованный текст».

Зашифрованный текст не читается. Фраза «Привет, как дела?» может зашифровать в зашифрованный текст, который гласит: «8363, 5017, 11884, 9546». Чтобы вернуться к «Привет, как дела», требуется процесс расшифровки.

Декодирование информации из зашифрованного текста в открытый текст называется дешифрованием и использует тот же алгоритмический «ключ», что и шифрование данных.

Кому необходимо использовать шифрование данных?

Ответ почти любой. Вам не нужно быть секретным агентом, чтобы хранить свои данные в тайне. Фактически, вы можете использовать шифрование, даже не подозревая об этом. Многие технологические службы шифруют и расшифровывают ваши данные, чтобы они были в безопасности при их использовании. Предприятия должны шифровать данные, которые могут нанести ущерб их финансовым результатам, если они будут взломаны. Люди должны шифровать конфиденциальные личные данные, такие как история болезни и номера социального страхования.

Решения для шифрования данных

Существует два основных типа решений для шифрования: для данных в состоянии покоя и данных в пути .

В состоянии покоя данные — это информация, которая хранится, например, на серверах или на жестком диске компьютера. Данные в пути означают, что информация передается по электронной почте или внутренним сообщениям между системами, которые несут данные по вашей сети.

Для данных в состоянии покоя и данных в пути доступны разные решения. Системно каждый имеет свое влияние. Для данных в состоянии покоя вы должны настроить любое приложение, которому требуется доступ к зашифрованным данным, со средствами для их расшифровки. Для этого существует довольно много решений для защиты данных, таких как Bitlocker (для Windows) или Firevault (для macOS).

Для данных в пути вы должны принять меры, чтобы отправитель и получатель имели возможности шифрования/дешифрования. Этот тип шифрования известен как сквозное шифрование или E2EE. Эти требования создают административную нагрузку, и все может быстро стать довольно сложным, когда вы отправляете зашифрованные сообщения за пределы своей организации и т. д.

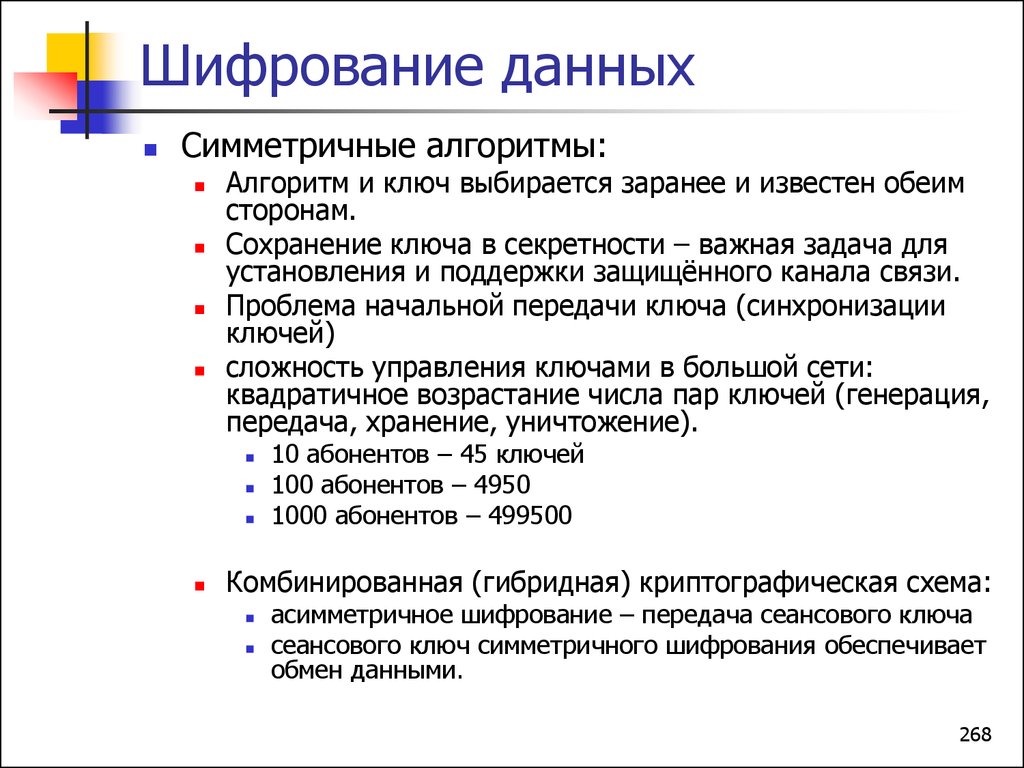

Общие методы шифрования данных

Давайте рассмотрим наиболее распространенные методы и алгоритмы шифрования данных. Двумя наиболее широко используемыми методами шифрования данных являются 9Открытый ключ 0003 , также известный как асимметричное шифрование и закрытый ключ или симметричное шифрование . Оба полагаются на пары ключей, но различаются тем, как отправляющая и принимающая стороны совместно используют ключи и обрабатывают процесс шифрования/дешифрования.

Оба полагаются на пары ключей, но различаются тем, как отправляющая и принимающая стороны совместно используют ключи и обрабатывают процесс шифрования/дешифрования.

Шифрование с открытым ключом

При шифровании с открытым ключом/асимметричным шифрованием отправитель использует общеизвестный ключ для шифрования данных. У получателя есть закрытый ключ, который образует вторую половину пары открытый/закрытый ключ. Получатель может расшифровать данные, используя закрытый ключ в сочетании с открытым ключом.

Шифрование с закрытым ключом

При шифровании с закрытым ключом/симметричным шифрованием отправитель и получатель имеют одинаковый секретный ключ. Как вы можете себе представить, при хранении и передаче секретных ключей возникает много накладных расходов.

Сегодня компании, продукты для шифрования и государственные учреждения используют ряд различных алгоритмов шифрования. К ним относятся:

- Triple DES (3DES) — Модернизация старого, но очень влиятельного стандарта цифрового шифрования (DES).

3DES увеличивает размер 56-битного ключа DES до 168 бит, что затрудняет взлом, но также требует больших вычислительных ресурсов для обработки.

3DES увеличивает размер 56-битного ключа DES до 168 бит, что затрудняет взлом, но также требует больших вычислительных ресурсов для обработки. - Advanced Encryption Standard (AES) — Симметричный шифр, основанный на блочном шифре Rijandael. Он используется в федеральном правительстве США, а также в потребительских технологиях, таких как компьютер Apple Macintosh.

- RSA — один из первых и наиболее широко применяемых режимов асимметричной криптографии для передаваемых данных. Он возник в 1977 году. RSA работает через открытый ключ, основанный на двух больших простых числах, а также дополнительное значение, используемое для шифрования данных.

- Криптография на эллиптических кривых (ECC) — Мощная, но недостаточно изученная форма шифрования данных. Он быстрее, чем сопоставимые алгоритмы, поэтому его предпочитают правительственные учреждения, такие как АНБ.

Шифрование данных стало проще

Насколько сложно шифрование данных? Это зависит от того, насколько сложны ваши потребности. Вы можете купить простое приложение для шифрования для своего ноутбука. Это легко, если это только для вас. Если вы управляете шифрованием для корпорации из списка Fortune 500, это работа для команды людей и довольно мощных и дорогих инструментов.

Вы можете купить простое приложение для шифрования для своего ноутбука. Это легко, если это только для вас. Если вы управляете шифрованием для корпорации из списка Fortune 500, это работа для команды людей и довольно мощных и дорогих инструментов.

Рекомендации по шифрованию должны соответствовать вашим общим политикам безопасности. Шифровать все бессмысленно, слишком сложно и дорого. Шифрование данных требует специализированных программных инструментов. Обычно вам приходится приобретать ключи либо напрямую, либо путем покупки продукта шифрования, который включает ключи в свою функциональность. Кроме того, шифрование замедляет такие процессы, как отправка электронной почты и обработка данных.

Имеет смысл избирательно подходить к шифрованию. Вы должны шифровать конфиденциальные данные, данные, которые могут оказать негативное влияние на вас или ваш бизнес, если они будут взломаны, заблокированы программами-вымогателями или повреждены.

Как зашифровать данные

Возможно, вас интересуют практические шаги для базового шифрования данных на ваших устройствах. Хорошей новостью является то, что многие решения доступны по низкой цене или бесплатно. Телефоны Android имеют полное шифрование устройства, если они работают под управлением Android Gingerbread (2.3.x) или более поздней версии. На телефонах Pixel и Nexus 5+ по умолчанию используется шифрование. Вы должны включить его на более ранних версиях Android, но он есть. Настройка шифрования на устройстве Android включает настройку PIN-кода, шаблона или пароля экрана блокировки. Затем в «Настройки/Настройки приложения» вы выбираете «Безопасность и местоположение». Там, где на этом экране написано «Шифрование», выберите «Шифровать телефон». Это все, что нужно. Вы можете выполнить этот процесс в обратном шифровании.

Хорошей новостью является то, что многие решения доступны по низкой цене или бесплатно. Телефоны Android имеют полное шифрование устройства, если они работают под управлением Android Gingerbread (2.3.x) или более поздней версии. На телефонах Pixel и Nexus 5+ по умолчанию используется шифрование. Вы должны включить его на более ранних версиях Android, но он есть. Настройка шифрования на устройстве Android включает настройку PIN-кода, шаблона или пароля экрана блокировки. Затем в «Настройки/Настройки приложения» вы выбираете «Безопасность и местоположение». Там, где на этом экране написано «Шифрование», выберите «Шифровать телефон». Это все, что нужно. Вы можете выполнить этот процесс в обратном шифровании.

Для вашего компьютера вы можете зашифровать хранящиеся данные с помощью решений таких компаний, как Symantec, Kaspersky, Sophos и ESET. Вы также можете получить зашифрованные USB-накопители. Кроме того, электронная почта может быть зашифрована с помощью таких продуктов, как программное обеспечение DataMotion SecureMail, шифрование электронной почты Proofpoint и шифрование электронной почты Symantec Desktop.

Рекомендации по шифрованию данных

Защитите свой ключ шифрованияХотя это должно быть очень ясно, можно совершать ошибки, которые открывают доступ к вашим данным неавторизованным людям. Например, существует значительный риск того, что кто-то может раскрыть ваш ключ шифрования и нанести ущерб, если вы оставите его в незашифрованном файле на вашем компьютере. Несколько альтернатив включают в себя:

- Отделение ключей от данных

- Разделение ролей пользователей и ограничений доступа

- Периодическая смена ключей.

Сделать ваши данные нечитаемыми для неавторизованных лиц — это только один аспект эффективного шифрования данных; другой делает это таким образом, чтобы эффективно использовать имеющиеся ресурсы. Рассмотрите возможность использования нового алгоритма или изменения параметров в ваших инструментах шифрования данных, если шифрование ваших данных занимает слишком много времени или использует слишком много ресурсов ЦП и памяти.

Это также должно быть очевидным, но если вы читаете заголовки об ИТ-безопасности, вы знаете, что многие уважаемые компании были скомпрометированы просто потому, что оставили конфиденциальные данные незашифрованными и позволили кому-то другому доступ к нему. Шифрование ваших данных значительно усложняет задачу тому, кто взломает ваши системы, чтобы совершать плохие поступки.

Будущее шифрования данных

Шифрование данных и безопасность данных постоянно развиваются, чтобы не отставать от ухудшающейся среды угроз. Несмотря на то, что грубая расшифровка может быть затруднена, хакеры все же могут украсть ключи или атаковать места в цепочке управления данными, где шифрование приостановлено. Например, данные почти всегда шифруются, когда они проходят через центральный процессор компьютера (ЦП). Сейчас это меняется, когда производители чипов, такие как Intel, внедряют инструменты шифрования для своих процессоров.

Будущее шифрования данных обещает больше инноваций. К ним относятся алгоритмы шифрования, включающие биометрические данные и распознавание голоса — своего рода уникальный персональный ключ, если хотите. В отрасли также внедряются ловушки «Honey Encryption», которые показывают поддельный, но правдоподобный открытый текст, когда хакер угадывает ключ дешифрования. Блокчейн, который, строго говоря, не является формой шифрования, использует алгоритмы, подобные шифрованию, для обеспечения целостности данных, которые хранятся с использованием структуры блокчейна. Вероятно, в будущем появится еще много подобных вещей.

Использование Prey для шифрования данных

С той же панели управления Prey вы можете управлять BitLocker для шифрования диска в Windows 10 Professional, Enterprise или Education с установленным и активным физическим доверенным платформенным модулем (TPM). С его помощью вы можете выбрать диск для шифрования, следить за его ходом и выбрать предпочтительный стандарт безопасности между AES128 и XTS_AES128.

Выводы

Шифрование данных является распространенным и необходимым элементом кибербезопасности, особенно безопасности данных. Процесс требует очень сложной технологии, но решения становятся все более простыми в использовании, по крайней мере, на потребительском уровне. В некоторых случаях, например в iOS, шифрование происходит независимо от того, знает ли об этом пользователь. Для организаций шифрование должно быть частью системы безопасности для защиты конфиденциальных бизнес-данных.

Что это такое и как его настроить

Автор

Whitson Gordon

Комментарии (59)

Мы можем получать комиссию за ссылки на этой странице.

Вы, наверное, уже миллион раз слышали слово «шифрование», но если вы до сих пор не совсем уверены, что это такое, мы вам поможем. Вот базовое введение в шифрование, когда его следует использовать и как его настроить.

Что такое шифрование?

Шифрование — это метод защиты данных от людей, которых вы не хотите видеть. Например, когда вы используете свою кредитную карту на Amazon, ваш компьютер шифрует эту информацию, чтобы другие не могли украсть ваши личные данные во время их передачи. Точно так же, если у вас есть файл на вашем компьютере, который вы хотите сохранить в секрете только для себя, вы можете зашифровать его, чтобы никто не мог открыть этот файл без пароля. Это отлично подходит для всего: от отправки конфиденциальной информации до защиты вашей электронной почты, обеспечения безопасности вашего облачного хранилища и даже сокрытия всей вашей операционной системы.

Шифрование по своей сути похоже на кольца-декодеры, с которыми вы играли, когда были моложе. У вас есть сообщение, вы кодируете его с помощью секретного шифра, и прочитать его могут только другие люди, у которых есть шифр. Кто-то просто видит тарабарщину. Очевидно, это невероятно упрощенное объяснение. Шифрование на вашем компьютере намного сложнее — и существуют разные типы шифрования, в которых используется несколько «колец декодера», — но это общая идея.

Существуют также различные уровни безопасности шифрования. Некоторые типы, например, более безопасны, но требуют больше времени для «декодирования». И лишь немногие методы шифрования, если таковые имеются, являются на 100% надежными. Если вам нужно более подробное объяснение того, как работает шифрование, ознакомьтесь с этой статьей How-To Geek и этой статьей HowStuffWorks. Они объясняют несколько различных видов шифрования и то, как они обеспечивают вашу безопасность в Интернете.

Должен ли я шифровать свои файлы?

Прежде всего, краткий ответ: да. Вещи могут быть украдены, даже если вы не делитесь своим компьютером. Все, что кому-то нужно, это несколько минут перед клавиатурой, чтобы получить все, что они хотят. Пароль для входа в систему также не защитит вас — взломать защищенный паролем компьютер безумно просто.

Итак, нужно ли шифровать конфиденциальные файлы? Да. Но это немного больше, чем это. Когда дело доходит до шифрования, у вас есть два больших выбора: вы шифруете только важные данные или шифруете весь диск? У каждого есть плюсы и минусы:

- Шифрование выбранной группы файлов, например файлов, содержащих личную информацию, обеспечивает их безопасность без каких-либо дополнительных осложнений.

Однако, если кто-то имел доступ к вашему компьютеру, он все равно мог взломать его и просмотреть любые незашифрованные файлы, получить доступ к вашему браузеру, установить вредоносное ПО и так далее.

Однако, если кто-то имел доступ к вашему компьютеру, он все равно мог взломать его и просмотреть любые незашифрованные файлы, получить доступ к вашему браузеру, установить вредоносное ПО и так далее. - Шифрование всего диска затрудняет доступ к вашим данным или даже загрузку компьютера без пароля. Однако, если вы обнаружите какие-либо повреждения на вашем диске, вероятность того, что вы сможете получить эти данные, гораздо меньше.

Обычно мы рекомендуем против обычных пользователей, шифрующих весь диск. Если у вас нет конфиденциальных файлов на вашем компьютере или у вас нет других причин для шифрования всего этого, проще зашифровать конфиденциальные файлы и закончить день. Полное шифрование диска является более безопасным, но также может быть гораздо более проблематичным, если вы не позаботитесь о безопасном резервном копировании всего (а затем также зашифруете эти резервные копии).

Тем не менее, в этом руководстве мы покажем вам, как сделать и то, и другое. и то, что вы делаете, зависит от вас. Мы поговорим немного больше о каждой ситуации в отдельных разделах ниже.

и то, что вы делаете, зависит от вас. Мы поговорим немного больше о каждой ситуации в отдельных разделах ниже.

Как зашифровать отдельные файлы или папки с помощью TrueCrypt

Если вам нужно защитить несколько файлов от посторонних глаз, вы можете зашифровать их с помощью бесплатной кроссплатформенной программы TrueCrypt с открытым исходным кодом. Эти шаги должны работать в Windows, OS X и Linux. Обратите внимание, что если вы шифруете файлы для отправки через Интернет, вы также можете использовать этот ранее упомянутый метод 7-Zip.

Обновление: TrueCrypt больше не находится в активной разработке, но вы сможете следовать тем же инструкциям с его более современным преемником, VeraCrypt .

Создать том TrueCrypt для ваших файлов безумно просто — просто следуйте пошаговому мастеру TrueCrypt. Вот краткий обзор того, что это влечет за собой:

- Запустите TrueCrypt и нажмите кнопку «Создать том».

- На первом экране мастера выберите «Создать зашифрованный файловый контейнер».

- На следующем экране выберите «Стандартный том TrueCrypt». Если вы хотите создать скрытый том (чтобы еще больше скрыть ваши данные), узнайте больше о том, как это работает, здесь. Мы не будем рассматривать это в этом уроке.

- На экране «Расположение тома» нажмите кнопку «Выбрать файл» и перейдите к папке, в которой вы хотите хранить зашифрованные файлы. Не выбирайте существующий файл, так как это приведет к его удалению — вместо этого перейдите в папку, введите желаемое имя вашего зашифрованного тома в поле «Имя файла» и нажмите «Сохранить». Мы добавим файлы в этот том TrueCrypt позже.

- Выберите алгоритм шифрования на следующем экране. AES должен подойти для большинства пользователей, хотя вы можете прочитать о других вариантах, если вы того пожелаете. Помните: некоторые варианты могут быть более безопасными, но медленнее, чем другие.

- Выберите размер тома. Убедитесь, что на нем достаточно места для всех ваших файлов и любых файлов, которые вы, возможно, захотите добавить к нему позже.

- Выберите пароль для защиты ваших файлов. Помните, чем надежнее ваш пароль, тем в большей безопасности будут ваши файлы. Убедитесь, что вы помните свой пароль, потому что, если вы его потеряете, ваши данные будут недоступны.

- На следующем экране следуйте инструкциям и немного перемещайте мышь в случайном порядке. Это гарантирует, что TrueCrypt сгенерирует надежный случайный ключ. Затем нажмите «Далее», чтобы продолжить работу с мастером.

- Выберите файловую систему для зашифрованного тома. Если вы храните внутри файлы размером более 4 ГБ, вам нужно выбрать NTFS. Щелкните Формат, чтобы создать том.

Чтобы смонтировать том, откройте TrueCrypt и нажмите кнопку «Выбрать файл». Перейдите к только что созданному файлу. Затем выберите из списка открытую букву диска и нажмите кнопку «Подключить». Введите свой пароль при появлении запроса, и когда вы закончите, ваш зашифрованный том должен появиться в проводнике Windows, как если бы это был отдельный диск. Вы можете перетаскивать в нее файлы, перемещать их или удалять, как и любую другую папку. Когда вы закончите работу с ним, просто вернитесь в TrueCrypt, выберите его из списка и нажмите «Отключить». Ваши файлы должны оставаться надежно спрятанными.

Вы можете перетаскивать в нее файлы, перемещать их или удалять, как и любую другую папку. Когда вы закончите работу с ним, просто вернитесь в TrueCrypt, выберите его из списка и нажмите «Отключить». Ваши файлы должны оставаться надежно спрятанными.

Как зашифровать весь жесткий диск в Windows с помощью TrueCrypt

Процесс шифрования всего жесткого диска ничем не отличается от шифрования отдельных файлов и папок (хотя TrueCrypt может делать это только в Windows). И снова этот процесс довольно прост благодаря пошаговому мастеру TrueCrypt. Вот что вам нужно сделать:

- Запустите TrueCrypt и нажмите кнопку «Создать том».

- На первом экране мастера выберите «Зашифровать системный раздел или весь системный диск».

- На следующем экране выберите «Обычный». Если вы хотите создать скрытую операционную систему (чтобы еще больше скрыть ваши данные), узнайте больше о том, как это работает, здесь. Мы не будем рассматривать это в этом уроке.

- Затем выберите «Зашифровать весь диск». Это должно работать для большинства людей, хотя, если у вас есть другие разделы на вашем диске, которые вы не хотите шифровать, вы можете вместо этого выбрать первый вариант.

- Когда вас попросят зашифровать защищенную область хоста, мы рекомендуем выбрать Нет, если только у вас нет особых причин для этого.

- Если на вашем компьютере установлена только одна операционная система, выберите «Single-Boot» в следующем запросе. Если вы не уверены, вы, вероятно, используете настройку с одной загрузкой. Если у вас двойная загрузка (скажем, с Linux или другой версией Windows), выберите «Мультизагрузка».

- Выберите алгоритм шифрования на следующем экране. AES должен подойти для большинства пользователей, хотя вы можете прочитать о других вариантах, если вы того пожелаете. Помните: некоторые варианты могут быть более безопасными, но медленнее, чем другие.

- Выберите пароль для защиты ваших файлов. Помните, чем надежнее ваш пароль, тем в большей безопасности будут ваши файлы.

Убедитесь, что вы помните свой пароль, потому что, если вы его потеряете, ваш компьютер перестанет загружаться, а ваши данные будут потеряны.

Убедитесь, что вы помните свой пароль, потому что, если вы его потеряете, ваш компьютер перестанет загружаться, а ваши данные будут потеряны. - На следующем экране следуйте инструкциям и немного перемещайте мышь в случайном порядке. Это гарантирует, что TrueCrypt сгенерирует надежный случайный ключ. Затем нажмите «Далее», чтобы продолжить работу с мастером.

- Затем выберите место для диска восстановления TrueCrypt, который поможет вам сохранить ваши данные в случае повреждения загрузчика, главного ключа или других важных данных. Дайте ему имя файла и сохраните его.

- После сохранения файла (в формате ISO) у вас будет возможность записать его на CD или DVD. Сделайте это сейчас (с помощью встроенных инструментов Windows или такой программы, как ImgBurn), прежде чем продолжить. Нажмите «Далее», когда закончите запись диска (и сохраните диск в безопасном месте!).

- Выберите режим очистки данных. «Нет» — самый быстрый вариант, но если вы хотите обеспечить максимальную безопасность своих данных, выберите один из других вариантов (3- или 7-проходный, вероятно, подойдет).

- Запустите предварительный тест шифрования системы на следующем экране. Вам нужно будет перезагрузить компьютер и ввести новый пароль TrueCrypt при появлении запроса.

- Если тест пройдет успешно, вы получите возможность начать шифрование вашего диска. Дайте ему поработать — это, вероятно, займет некоторое время (особенно если у вас большой диск).

Вот и все. Отныне при запуске компьютера вам нужно будет вводить пароль TrueCrypt перед загрузкой Windows. Убедитесь, что вы не забыли свой пароль и не потеряли этот диск восстановления — если вы это сделаете и что-то пойдет не так, вы не сможете загрузиться на свой компьютер и потеряете все свои данные.

Как зашифровать весь жесткий диск в OS X с помощью FileVault

OS X имеет встроенный инструмент шифрования под названием FileVault, и его невероятно легко настроить. Все, что вам нужно сделать, это:

- Перейдите в «Системные настройки»> «Безопасность и конфиденциальность»> «FileVault».

- Нажмите на замок в левом нижнем углу окна, чтобы внести изменения. Введите свой пароль при появлении запроса.

- Нажмите кнопку «Включить FileVault». Скопируйте свой ключ восстановления и сохраните его в безопасном месте (желательно не на своем компьютере — где-нибудь физически защищенном, например, в сейфе). Мы не рекомендуем хранить его вместе с Apple.

- Перезагрузите компьютер при появлении запроса.

При резервной загрузке OS X начнет шифрование вашего диска, и ваш компьютер, вероятно, будет работать немного медленнее. Это может занять час или больше, в зависимости от размера вашего жесткого диска.

Альтернативные инструменты

TrueCrypt долгое время был одним из самых популярных инструментов шифрования и одним из самых простых в настройке. Однако это не единственный вариант. Как мы упоминали ранее, 7-Zip также является отличным способом шифрования ваших файлов, как и BitLocker, который поставляется с Pro-версией Windows 8 (или версиями Enterprise и Ultimate Windows 7). Ознакомьтесь с нашим Hive Five об инструментах шифрования, чтобы сравнить некоторые из наиболее популярных альтернатив, если вы хотите их опробовать.

Ознакомьтесь с нашим Hive Five об инструментах шифрования, чтобы сравнить некоторые из наиболее популярных альтернатив, если вы хотите их опробовать.

Final Words

Как мы упоминали в начале, шифрование не на 100% надежно, но это лучше, чем оставлять ваши файлы открытыми. Помните, что шифрование не может сделать — оно не может защитить ваш диск, если он заражен вредоносным ПО, если вы оставите его включенным в общедоступных местах или если вы используете слабый пароль. Даже если вы переведете свой компьютер в спящий режим, возможно, опытный хакер сможет восстановить конфиденциальные данные из оперативной памяти вашего компьютера. Не позволяйте шифрованию создать у вас ложное чувство безопасности: это всего лишь один уровень процесса обеспечения безопасности.

Наконец, помните, что это всего лишь руководство для начинающих о том, что такое шифрование и как оно работает. Существует гораздо больше, чем базовое шифрование файлов и папок, например, передача зашифрованных данных вашим друзьям, защита вашей электронной почты с помощью PGP, шифрование вашего Dropbox или создание обманной операционной системы для дальнейшего сокрытия вашей информации.