Как сделать Ддос атаку: самые эффективные способы и программы

Для тех, кто ищет, как сделать Ддос-атаку, хочется напомнить, что подобные действия наказываются законодательством многих стран и очень часто — реальными тюремными сроками. Поэтому, перед тем как затевать такие вещи, нужно тщательно все взвесить, стоит ли оно того.

Данная статья не является руководством для осуществления Ddos-атак, а написана исключительно для ознакомления, так как вся предоставленная ниже информация может быть найдена в открытых источниках.

Что такое Ддос-атака?

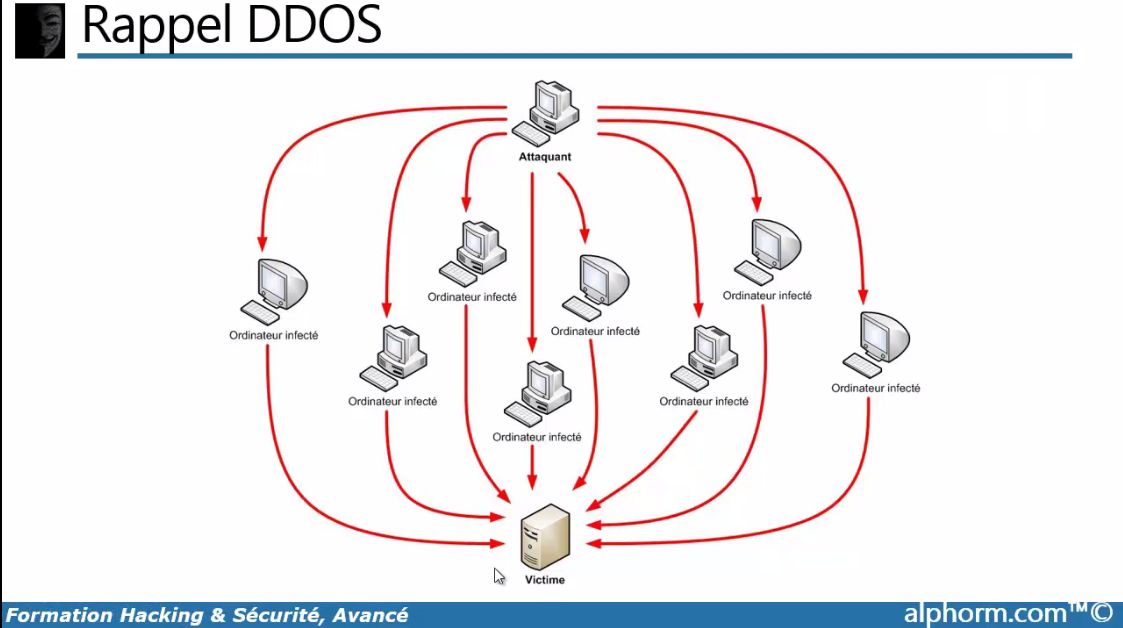

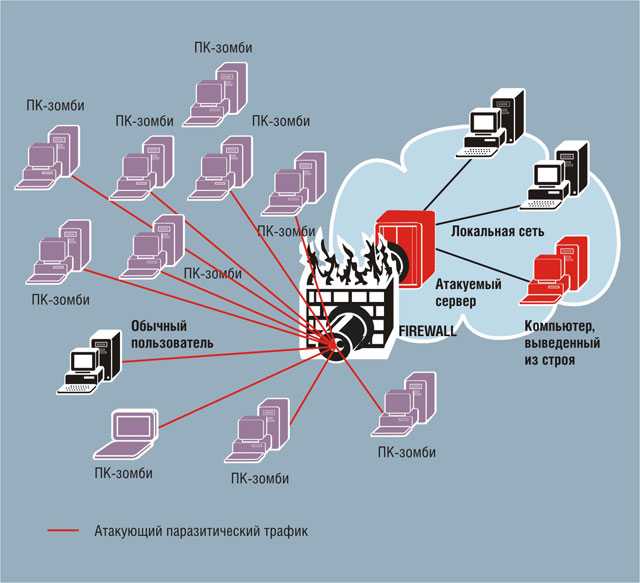

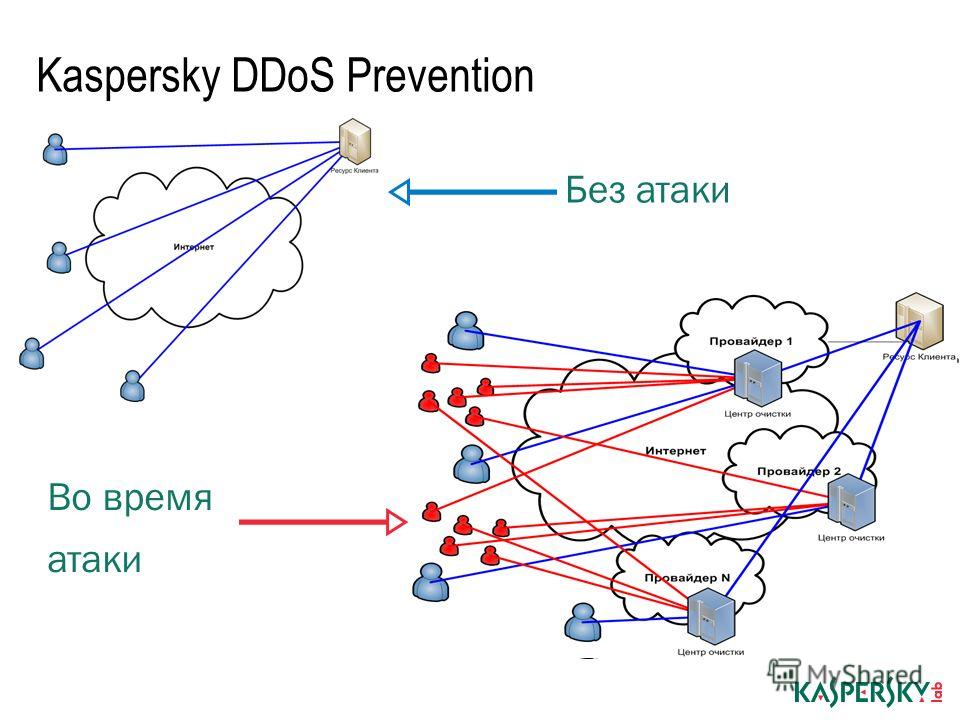

Под Ddos-атакой понимают специальные действия определенных людей, направленные на блокировку какого-либо веб-ресурса. Под такими действиями понимают массовую отсылку запросов на сервер или веб-сайт, который нужно «положить». Количество подобных запросов должно превышать все возможные лимиты, чтобы защитные инструменты провайдера заблокировали атакуемый веб-ресурс.

Реальная Ddos-атака практически невозможна без помощи других пользователей или специальных программ. Один человек с одного компьютера не способен «руками» отослать нужное количество запросов, чтобы веб-ресурс «лег». Поэтому многих и интересует, как можно сделать Ддос-атаку при помощи сторонних программ. Но об этом чуть ниже.

Почему Ddos-атаки имеют успех?

Ddos-атака — это реальный способ «насолить» конкуренту, и некоторые веб-предприниматели не гнушаются пользоваться этим «черным инструментом» конкурентной борьбы. Обычно Ддос-атака бывает эффективной из-за проблем провайдеров:

ненадежные межсетевые экраны;

бреши в системе безопасности;

проблемы в операционной системе серверов;

нехватка системной мощности для обработки запросов;

и др.

Именно эти проблемы и дают возможность осуществить эффективную Ddos-атаку. Поэтому проблема безопасности у IT-компаний всегда стоит на первом месте. Но современная защита стоит дорого, а потому условно считается, что чем больше денег компания-провайдер тратит на защиту своих ресурсов, тем надежнее защита. Но не все провайдеры у нас такие, как Microsoft или Yahoo (хотя и эти компании подвергались Ddos-атакам!), есть и менее финансово обеспеченные, которые более всего подвержены Ддосу.

Виды Ддос-атак

Даже у Ддос-атак есть собственная классификация. Вот как она выглядит:

Массовое направление на сервер некорректных инструкций, выполнение которых приводит к аварийному завершению работы.

Массовое направление пользовательских данных на сервер, что приводит к их бесконечной обработке и повышению нагрузки на сам сервер.

Массовое направление неправильных инструкций к серверу, что также увеличивает его нагрузку.

Массовая атака ложными адресами, что приводит к «забиванию» каналов связи.

Обобщив, можно сказать, что Ddos-атака — это «массовость» каких-либо действий, которые могут сделать так, что сервер перестанет работать.

Ddos-атака: как сделать

Перед тем как сделать Ддос-атаку, нужно знать, для чего и на кого она рассчитана. Как правило, такие атаки плотно связаны с конкретным сайтом и конкретным хостингом. У каждого хостинга могут быть свои слабые места, поэтому «точки атак» могут быть разные. Из этого следует, что и инструменты, и подходы для совершения Ддос-атаки нужно подбирать конкретно под ресурс и хостинг, потому что один и тот же инструмент на разных ресурсах может сработать, а может и нет.

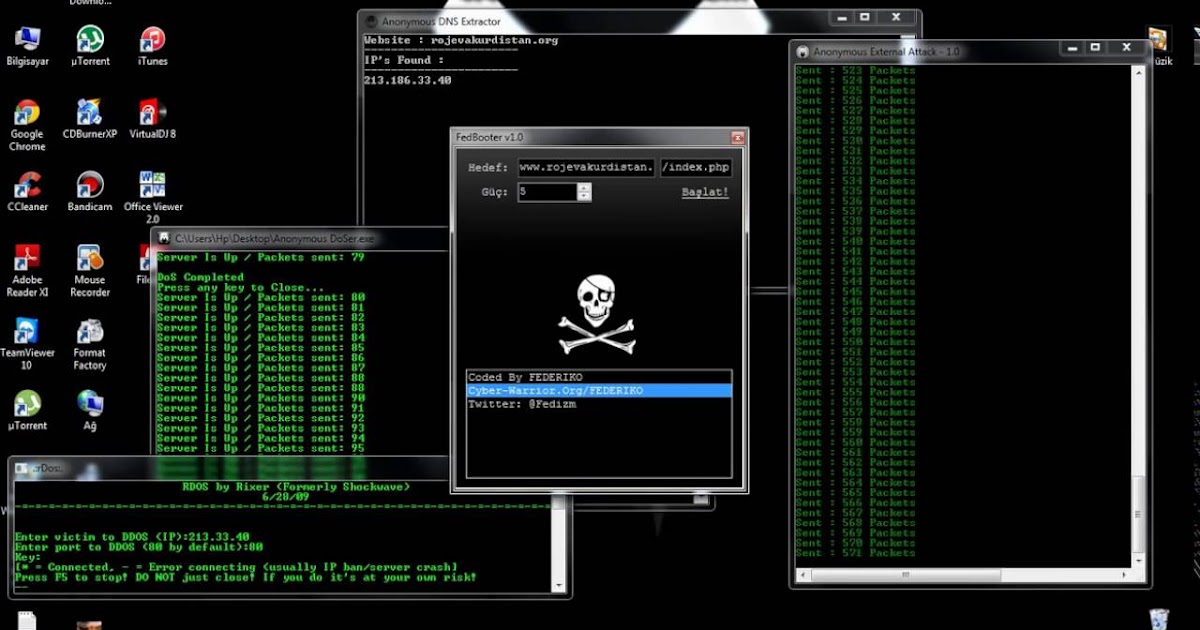

Программа для Ddos-атак по IP и URL

Самой распространенной подобной программой является LOIC.

Это не какая-то сверхсекретная утилита из darknet — это приложение есть в открытом доступе, и, в принципе, любой желающий может его скачать и использовать.

Эта программа рассчитана для Ddos-атак, когда вам заранее известен IP и URL атакуемого ресурса. Чтобы воспользоваться данной программой, нужно:

Найти и скачать ее из интернета, она там есть в открытом доступе.

Активировать это приложение при помощи файла «loic.exe».

Ввести в открывшихся полях IP и URL атакуемого ресурса.

Отрегулировать уровень передачи запросов.

Нажать для старта кнопку «imma chargin mah lazer».

Конечно, запуском одной такой программы с одного компьютера вы, скорее всего, не сможете навредить ресурсу, потому что у него сработает его система безопасности.

Но если будет 10 запущенных программ на один ресурс? А 100?

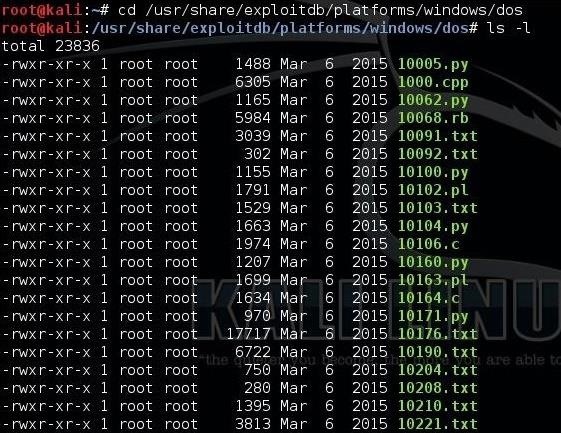

Еще инструменты, как сделать Ддос-атаку

Как уже говорили, уровень безопасности у разных ресурсов будет разный, поэтому, если не помогла программа LOIC, хотя при «массовости» она может помочь, можно попробовать что-то из следующего списка простых и не очень инструментов, нацеленных «положить» сервер различными запросами:

Fg Power Ddoser

Silent Ddoser

Dnet Ddoser

Darth Ddoser

Hypo Crite

Host Booter

Good Bye v3/0-v5.0

Black Peace Group Ddoser

Можно также использовать Ddos-атаку из «зараженной» программы, для этого подойдут следующие инструменты:

PHPDos

TWBooter

Dark Shell

War Bot

Infinity Bot

Darkness

Russkill

Armageddon

Если после применения инструментов, которые описаны выше, вы так и не нашли подходящий, то можете воспользоваться услугами Ddos-сервисов:

Wild Ddos

Death Ddos Serice

Ddos SerVis

Beer Ddos

No Name

Oxia Ddos Service

Wotter Ddos Service

Ice Ddos

Заключение

Список программ и инструментов «как можно сделать Ддос-атаку», на самом деле, очень большой.

А это означает, что данное незаконное действие является весьма популярным среди пользователей.Убедительная просьба, перед тем как планировать или организовывать Ddos-атаку, подумайте, нужно ли вам это? Хотим еще раз напомнить, что Ddos-атаки уголовно наказуемы!

Как организовать DDoS в благих целях? / Хабр

Перед релизом нового сервиса неплохо бы убедиться в том, что он работает в соответствии с нашими ожиданиями и доступен вне зависимости от того, сколько клиентов одновременно им пользуются.

А как этот сервис отреагирует, если против него будет организована распределенная DoS-атака? Защищен ли ресурс от потенциальных действий злоумышленников?

Для того чтобы оценить возможные риски и повысить защищенность, имеет смысл самостоятельно провести действия, имитирующие DDoS-атаку, пока ресурс еще не запущен для массового использования.

В этой статье мы расскажем про опыт организации нагрузочного тестирования для DNS- и HTTP-сервисов.

Для того чтобы спровоцировать генерацию огромного количества сетевого трафика на проверяемом ресурсе, нужно задействовать много виртуальных машин, каждая из которых будет посылать максимальное число запросов к сервису. Если вы не располагаете мощным вычислительным центром, то есть смысл временно арендовать виртуальные машины в каком-либо облаке. Эта затея имеет одну особенность: нужно убедиться в том, что облако не сфолзит, приняв вашу активность за действия злоумышленника.

Сравнив политику различных облачных сервисов (кто-то безжалостно банит учетную запись, с которой, предположительно, были выполнены действия, приводящие к отказу ресурса) в отношении проведения нагрузочного тестирования с использованием их функционала, мы решили остановиться на Amazon Web Services (AWS). В их документах указано, что AWS допускает проведение нагрузочного тестирования, но просит согласовать его, отправив письмо на определенный адрес.

Отправляем сообщение, где коротко рассказываем о своих намерениях, и получаем форму, которую должны заполнить:

Customer ID: Customer Name: Email Address: AWS Account ID load test will be performed from: Does the customer have an NDA? Target Data EC2 Resources: Cloudfront Distribution: API Gateway / Lambda ID: ELB Names: Non-AWS Target: Region (please list all regions in scope for testing): Source Data: IP Addresses: Source Account ID: Regions involved: Testing Parameters: How much traffic do you plan to generate by region during testing? What is your expected peak load from source by region? (i.e. xx Gbps) What is your expected peak load at destination? (i.e. xx Gbps) Are you testing traffic outbound from EC2, inbound into EC2, or both? Are you testing traffic outbound (egress) from EC2, inbound (ingress) into EC2, or both: Egress. What is your expected peak load from source by region? (i.e. xx Gbps) Ingress. What is your expected peak load from source by region? (i.e. xx Gbps) Start Date: End Date: Finite testing details including timeline of testing: Summary of Test: Testing Timelines by phase including rps, pps, and Gbps: Peak bandwidth for each source IP: Tools Used for each phase of test: Types of testing to be performed for each phase of the request: What criteria/metrics will you monitor to ensure the success of this test? Who is performing the Load Test? (Please provide contact details): Does the tester have an NDA? Testing Security Do you have a way to monitor the data traffic for the duration of the test to verify bandwidth limits do not exceed approved rates? Do you have a way to immediately stop the traffic if we/you discover any issue? 2 Emergency contact names and phone numbers:

Есть несколько нюансов:

У нас спрашивают, кого будем «дубасить».

Имеем ли мы на это право? Говорим, что это наш ресурс (по всей видимости, никто не проверяет, так ли это) и что тестирование полностью согласовано.

Имеем ли мы на это право? Говорим, что это наш ресурс (по всей видимости, никто не проверяет, так ли это) и что тестирование полностью согласовано.Нам нужно обозначить, сколько трафика создадим в каждом из регионов. В ходе переписки выясняем, что каждый регион имеет свой лимит на количество сетевого трафика. В общей сложности разрешают запросить 645 Гб/c. Считаем, сколько нужно для атаки, и набираем регионы таким образом, чтобы получилось необходимое значение.

Требуется описать, в какое время будет проводиться атака, как долго будет длиться и как будет расти ее мощность. В свободной форме, но достаточно подробно рассказываем о своих планах. Атака проводится с постепенным увеличением мощности, поэтому расписываем, какие этапы будут у тестирования и какая максимальная мощность предполагается на каждом из них. Дату атаки можно не указывать с точностью до дня, вполне можно обозначить диапазон в две-три недели.

И в обязательном порядке всеми силами стараемся заверить, что будем вести себя хорошо, внимательно наблюдать за ходом тестирования и остановим его по первому требованию в случае необходимости.

Скорее всего, в ответ на заполненную форму попросят какие-то разъяснения, поэтому переписываемся и отвечаем на вопросы до тех пор, пока не получим разрешение на тестирование.

На все согласование уходит примерно три рабочих дня, если отвечать оперативно.

После согласований сталкиваемся с необходимостью подготовить инфраструктуру для тестирования. Дело в том, что во время проверки нам нужно будет оперативно:

• включать инстанс;

• запускать тестовую атаку;

• собирать статистику о ходе проведения;

• останавливать тестовую атаку;

• менять IP-адрес;

• выключать инстанс.

Создание образа инстанса

Выбор типа инстанса

Сначала соберем AWS-образ, который будет содержать необходимые инструменты и скрипты для управления. Первым делом надо выбрать, какой инстанс арендовать. Изучаем характеристики разных типов инстансов: смотрим на цену, объем максимального трафика, мощность CPU (последнее важно, потому что трафик создается мощностями процессора как-никак), затем тестируем реальную производительность и максимальное число запросов. По нашим оценкам, наиболее удобными для тестирования являются инстансы

По нашим оценкам, наиболее удобными для тестирования являются инстансы t3.small, но тут каждый выбирает на свой вкус.

Характеристики инстансов можно посмотреть вот тут. Также выбирать и сравнивать инстансы можно здесь.

Запрос на увеличение лимита

Нужно заранее подумать о том, сколько инстансов будет участвовать в тестировании. Дело в том, что Amazon предоставляет для каждого региона свои ограничения на число инстансов. Если у вас есть ощущение, что понадобится больше инстансов, чем доступно по умолчанию, то стоит как можно раньше запросить увеличение лимита. Для этого переходим в раздел Support, создаем обращение типа Service limit increase. Время обработки обращения может быть разным: кто-то отвечает уже на следующий день, предоставляя столько сущностей, сколько было запрошено, кто-то говорит, что не даст запустить больше, чем N инстансов. Были и такие регионы, которые отвечали на запрос около месяца.

Тюнинг производительности

Далее нужно создать образ инстанса, который будет запускаться во время тестирования. Для этого включаем инстанс выбранного типа, производим на нем все настройки, затем сохраняем то, что получилось, в качестве образа (в том же меню Actions, где есть возможность включения инстанса, а также функциональность по созданию образа Image Create Image).

Для этого включаем инстанс выбранного типа, производим на нем все настройки, затем сохраняем то, что получилось, в качестве образа (в том же меню Actions, где есть возможность включения инстанса, а также функциональность по созданию образа Image Create Image).

Нам нужно получить максимальный исходящий трафик с каждого инстанса, поэтому для начала оптимизируем настройки сети и памяти под нашу задачу на инстансе.

Для этого внесем настройки в файл /etc/sysctl.conf:

• Повысим диапазон локальных портов и уменьшим время нахождения сокетов в состоянии FIN_WAIT:

net.ipv4.ip_local_port_range = 1024-65535 (по умолчанию: 32768-61000) net.ipv4.tcp_fin_timeout = 10 (по умолчанию: 60)

Диапазон локальных портов определяет максимальное количество исходящих сокетов, которое хост может создать из определенного IP.

С настройкой по умолчанию (61 000–32 768) получается 28 233 сокета. С новыми настройками – 64 500.

Fin_timeout определяет минимальное время, в течение которого исходящие сокеты могут находиться в состоянии FIN_WAIT.

Если указаны значения по умолчанию, система может обеспечить не более (61 000–32 768) / 60 = 470 сокетов в секунду.

Увеличивая port_range и уменьшая fin_timeout, мы можем повлиять на способность системы генерировать большее число исходящих соединений.

• Разрешим повторно использовать сокеты в состоянии TIME_WAIT, когда заканчиваются свободные:

net.ipv4.tcp_tw_reuse = 1

Установка вышеуказанной опции (которая по умолчанию отключена) помогает минимизировать потери на «простаивание» уже отработавших соединений.

Очень подробно о TIME_WAIT рассказано в этой статье.

• Включим опцию tcp_timestamps для работы вышеуказанной опции tcp_tw_reuse:

net.ipv4.tcp_timestamps = 1 – включить опцию `tcp_timestamps` для работы вышеуказанной опции tcp_tw_reuse

• Остальные опции:

net.ipv4.tcp_max_tw_buckets = 720000 – увеличить возможное количество сокетов в состоянии TIME_WAIT net.ipv4.tcp_keepalive_time = 600 – уменьшить тайм-аут keepalive-соединений net.ipv4.tcp_keepalive_probes = 3 – уменьшить количество keepalive-проб net.ipv4.tcp_keepalive_intvl = 10 – уменьшить временной интервал между keepalive-пробами net.ipv4.tcp_window_scaling = 1 – разрешить масштабирование TCP-окна net.ipv4.tcp_mem = 8192 131072 196304 – увеличить размер буферов для TCP-пакетов net.ipv4.udp_mem = 8192 131072 196304 – увеличить размер буферов для udp-пакетов net.ipv4.tcp_slow_start_after_idle=0 – отключить Slow-Start Restart net.core.wmem_default = 31457280 – установить размер буфера по умолчанию для отправки данных net.core.wmem_max = 33554432 – установить максимальный размер буфера для отправки данных net.core.somaxconn = 65535 – увеличить размер очереди сокетов в ожидании обработки net.core.netdev_max_backlog = 65535 – увеличить размер очереди пакетов между сетевой картой и ядром vm.swappiness = 30 – понизить порог своппинга vm.dirty_ratio = 50 – очищать буферы по достижении 50 % ОЗУ vm.pagecache = 90 – ограничить размер файлового кеша

Сценарии тестовых атак

1. Атака на DNS

Атака на DNS

Одна из основных задач тестирования – оценка производительности DNS-серверов. Именно DNS-серверы могут стать узким местом отказоустойчивости сайта, так как при возникновении проблем с DNS даже самый устойчивый сервис окажется недоступным. Для создания нагрузки на DNS-серверы будем генерировать много разнообразных DNS-запросов. Запросы должны быть валидными и требовать от DNS-сервера как можно большего и длительного ответа.

Для генерации подобного трафика подходит утилита DNSPerf.

DNSPerf – это простой, гибкий и бесплатный инструмент тестирования производительности DNS-серверов. В первую очередь он рассчитан на authoritative DNS-сервера, но может также использоваться для измерения производительности кеширующих серверов.

В нашем случае нагружаются authoritative DNS-сервера, обслуживающие одну зону – example.com.

Для DNSPerf предварительно подготовим файл с запросами dns_queries.txt (преимущественно ANY для увеличения времени и размера ответа от DNS-сервера):

#dns_queries.txt example.com ANY www.example.com ANY test.example.com ANY static.example.com ANY example.com АААА www.example.com АААА test.example.com MX

Пример запуска утилиты:

dnsperf -s TARGET_IP -d dns_queries.txt -c 100 -n 100 -s = целевой IP-адрес -d = путь к файлу данных с запросами. По умолчанию – stdin -c = количество имитируемых клиентов. Для каждого клиента используется уникальный исходящий номер порта -n = количество «прогонки» файла с запросами.

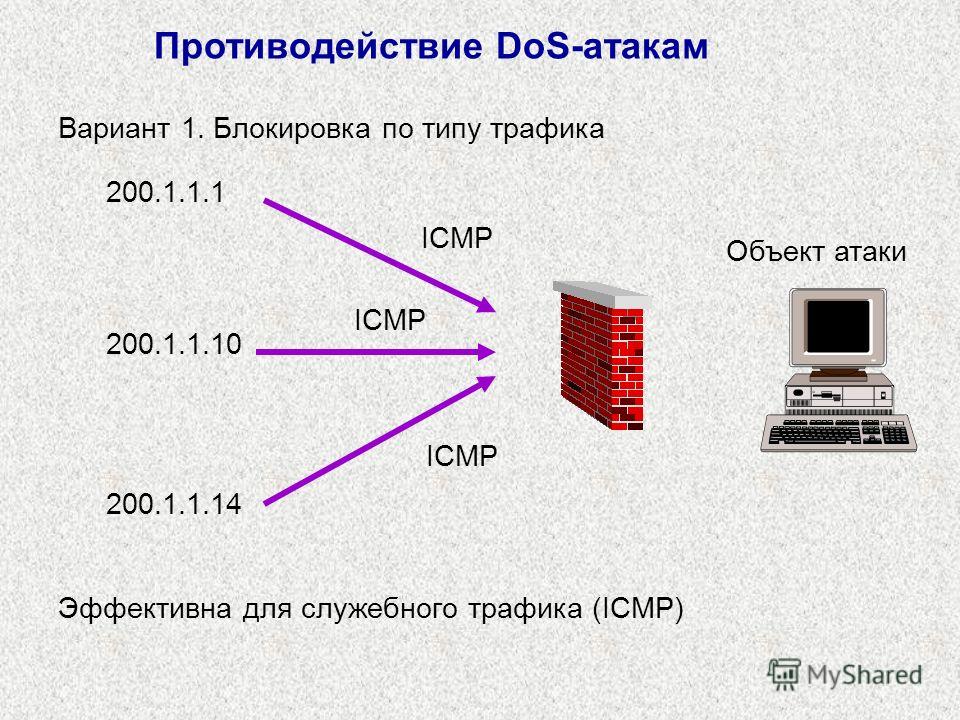

2. Атака на ICMP

Следующим этапом тестирования является оценка устойчивости к большому количеству ICMP-трафика. Так как по техническим причинам у серверов часто должна оставаться возможность отвечать на ping-request, существует вероятность DDoS-атаки с использованием ping-запросов. Помимо указания настроек, исключающих возможность ping-to-death, нужно убедиться в устойчивости серверов к пиковым нагрузкам на ICMP. Для создания таких нагрузок лучше использовать известную утилиту hping3, которая позволяет регулировать количество запросов, интервал между отправками, а также размер пакетов.

Пример запуска утилиты:

hping3 -i u1000 -d 1500 -c 100000 -1 TARGET_IP -i u100 = интервал между отправляемыми пакетами (uX for X microseconds) -d 1500 = размер каждого пакета -c 1000000 = количество пакетов для отправки -1 = режим ICMP

3. Атака на HTTP

Теперь проверяем на стрессоустойчивость основной функционал сервиса – обработку HTTP(S)-трафика. Одним из самых гибких и простых инструментов для генерации HTTP-трафика является siege. Siege – это многопоточная утилита с открытым исходным кодом, предназначенная для тестирования производительности веб-ресурса.

Как и DNSPerf, siege позволяет нагрузить сервер запросами от заданного числа виртуальных пользователей (эмуляция пользователя реализуется c помощью отдельного порта), а также использовать подготовленный заранее набор запросов. Это очень удобно, так как можно включить в тест наиболее ресурсоемкие запросы.

Пример запуска утилиты:

siege -b -c 100 -f test_urls.txt -b = без задержек (режим benchmark) -c = количество имитируемых клиентов.Для каждого клиента используется уникальный исходящий номер порта -f = файл с запросами

Формат содержимого test_urls.txt:

http://example.com/site/login POST login=username&password=test http://example.com/site/client POST useragent=Mozilla&version=123&date=24May http://example.com/site/order POST user=username&company=ooo&phone=812345678

Как видите, тесты проводились с использованием преимущественно POST-запросов, требующих обработки на стороне сервера и занимающих наибольшее количество ресурсов по сравнению с другими типами запросов.

Ни в одном из вариантов не используется подмена IP, так как Amazon не позволяет это реализовать. Какой бы src_IP ни был указан в пакете, на выходе с инстанса он будет изменен на правильный.

Все создаваемые запросы должны быть легитимными – никакой волны исходящего трафика без ответа, – так как политика Amazon в отношении DDoS довольно строгая. Даже согласованный стресс-тест отнимает минимум несколько дней на общение с техподдержкой, а при первых «вредоносных» действиях получаем бан порта, с которого выходил трафик, и требование немедленно объясниться. (start|stop|status)$ ]]; then

echo «nothing to do: need argument for stop,start or status»

exit 1

fi

if [[ «$1» = «start» ]]; then

shift

dnsperf $@

fi

if [[ «$1» = «stop» ]]; then

kill $(pidof dnsperf)

fi

if [[ «$1» = «status» ]]; then

if [[ ! «$(pidof dnsperf)» = «» ]]; then

echo «dnperf is running with PID $(pidof dnsperf)»

ps aux | grep dnsperf

else

echo «dnsperf is not running»

fi

fi

(start|stop|status)$ ]]; then

echo «nothing to do: need argument for stop,start or status»

exit 1

fi

if [[ «$1» = «start» ]]; then

shift

dnsperf $@

fi

if [[ «$1» = «stop» ]]; then

kill $(pidof dnsperf)

fi

if [[ «$1» = «status» ]]; then

if [[ ! «$(pidof dnsperf)» = «» ]]; then

echo «dnperf is running with PID $(pidof dnsperf)»

ps aux | grep dnsperf

else

echo «dnsperf is not running»

fi

fi

Как видно из кода, скрипт можно будет запускать и останавливать, а также проверять статус (запущен/не запущен).

Аналогичным образом построены скрипты для ICMP- и HTTP-тестов, запускающие соответственно hping3 и siege с переданной через аргумент строкой параметров.

Примеры команд:

ssh instance-amazon 'sudo dns.sh start -s TARGET_IP -d valid_dns_queries.txt -c 1 -n 100 &>>dns.log &' ssh instance-amazon 'sudo ping.sh start -i u1000 -d 1500 -c 100000 -1 TARGET_IP &>>ping.log &' ssh instance-amazon 'sudo http.sh start -b -c 100 -f test_urls.txt &>> http.log &'

Скрипты мониторинга

Для оценки исходящего трафика и состояния инфраструктуры тестирования нам понадобится средство мониторинга. Из соображений простоты и экономии ресурсов используем iptables. Для этого напишем скрипт, подсчитывающий количество отправленных Мб, и положим его на AWS-образ:

#iptables.sh sudo iptables -N TRAFFIC_OUT sudo iptables -A TRAFFIC_OUT -p tcp sudo iptables -A TRAFFIC_OUT -p udp sudo iptables -A TRAFFIC_OUT -p icmp sudo iptables -A OUTPUT -j TRAFFIC_OUT sudo iptables-save

Скрипт создает новую цепочку TRAFFIC_OUT и добавляет в нее фильтры для нужных протоколов: tcp, udp, icmp.

В цепочку OUTPUT добавляется перенаправление пакетов в TRAFFIC_OUT.

Количество переданных данных можно узнать командой:

# iptables -L TRAFFIC_OUT -v -n -x | tail -n 3 | awk '{print $2/1024/1024,"Mb\t\t\t",$3}’ :

2.2 Mb tcp

4.4 Mb udp

3.2 Mb icmpУстановим скрипт в качестве сервиса. Для этого создадим файл monitoring.service и переместим его в директорию

Для этого создадим файл monitoring.service и переместим его в директорию /etc/systemd/system нашего образа:

# /etc/systemd/system/monitoring.service [Unit] After=network.target [Service] ExecStart=/usr/local/bin/monitoring.sh [Install] WantedBy=default.target

Теперь можно добавить сервис в автозагрузку:

systemctl enable monitoring.service systemctl start monitoring.service

Управление инстансами

Теперь разберемся с удаленным (максимально автоматизированным) управлением инстансами.

Для этих целей можно использовать механизм AWS CLI – управление с помощью консоли.

Создаем Secret Key (Access keys (access key ID and secret access key)) и настраиваем консоль.

Теперь у нас есть доступ ко всем возможностям учетной записи.

Особенность работы с AWS состоит в том, что все действия выполняются для конкретного региона и их приходится повторять, если привлечено несколько регионов.

Для создания нового инстанса из образа, который мы выше смастерили (подразумеваем, что есть публичный ami-ID, который используем в скрипте), выполним следующие действия:

- создаем SSH-ключ и добавляем его в AWS:

yes n |ssh-keygen -q -t rsa -f $KEYNAME -m pem -N "" > /dev/null chmod 400 $KEYNAME aws ec2 import-key-pair --region $REGION --key-name $KEYNAME --public-key-material file:///$(pwd)/$KEYNAME.pub

- создаем security-group, который разрешает доступ к машине по SSH. В противном случае входящие SSH-соединения будут запрещаться:

SECURITY="ssh-group" aws ec2 create-security-group --region $REGION --group-name $SECURITY --description "Just ssh. Nothing more" IP_RANGE="0.0.0.0/24" aws ec2 authorize-security-group-ingress --region $REGION --group-name $SECURITY --protocol tcp --port 22 --cidr $IP_RANGE

- создаем инстанс с созданными ранее ключом и security-group и указываем ID образа. Число инстансов, создаваемых единовременно, может быть произвольным:

IMG='ami-0d0eaed20348a3389' NUM=1 aws ec2 run-instances --region $REGION --image-id $IMG --count $NUM --instance-type t2.micro --key-name $KEYNAME --security-groups default $SECURITY > instances.json

- ждем, пока машина проинициализируется. Это занимает какое-то время: сначала мы получаем ответ об успехе (instances.json), но в это время машина только создана, но еще не запущена (например, ей еще не присвоен IP-адрес).

Необходимо дождаться завершения запуска (обычно для этого достаточно минуты).

Необходимо дождаться завершения запуска (обычно для этого достаточно минуты).

Затем можно подключиться по SSH, если нам известен IP-адрес. Просто запрашиваем список машин, которые сейчас запущены. Среди их параметров находим PublicDnsName или PublicIpAddress.

aws ec2 describe-instances --region

Далее выполняем SSH-команды, указав SSH-ключ, созданный выше:

ssh -I $KEYNAME -oStrictHostKeyChecking=no ubuntu’'+ins_dns echo‘'O’'

SSH-команды позволяют управлять атакой и получать всю информацию о состоянии атаки, так как мы снабдили инстансы всеми необходимыми скриптами и инструментами.

Нужно понимать, что большинство средств защиты от атак, направленных на отказ в обслуживании, блокируют IP-адрес, с которого поступает аномально много запросов. Поэтому IP-адреса виртуальных машин должны постоянно меняться для поддержания мощности атаки.

AWS присваивает новый IP-адрес каждый раз, когда машина запускается. Поэтому для смены IP потребуется выключить и включить машину заново (не нужно ее удалять!).

Разница между выключением и удалением заключается в том, что мы посылаем разные сигналы. Stop – чтобы выключить, terminate – чтобы выключить и сразу же удалить.

В целях мониторинга входящего трафика инстанса используем следующую команду с указанием ID инстанса: когда начинается замер трафика, когда заканчивается, за какой период значения суммируются:

aws cloudwatch get-metric-statistics --region REGION --namespace AWS/EC2 \

--statistics Sum --metric-name NetworkIn

--start-time $STARTTIME --end-time $FINISHTIME

--period $PERIOD --dimensions Name=InstanceId,Value=$INCTANCEIDДополнительно для проведения атаки потребуется наблюдать, жив ли тот сервис, который мы тестируем.

Создаем и запускаем простейший «пинг»-скрипт, который отслеживает доступность целевых портов (53 и 80 в нашем случае).

Пример кода на Python, который позволяет автоматизировать проверку доступности:

def http(url):

cmd = ['curl', '-w', '"%{time_total}"', '-o', '/dev/null', '-s', url]

result = check_output(cmd). decode('utf-8')

result = float(json.loads(result))

return result * 1000000

def dns(ip, domain):

cmd = ['dig', 'any', '@'+ip, domain ]

result = check_output(cmd).decode('utf-8')

result = int(result.split('Query time:')[1].split('msec')[0])

return result

decode('utf-8')

result = float(json.loads(result))

return result * 1000000

def dns(ip, domain):

cmd = ['dig', 'any', '@'+ip, domain ]

result = check_output(cmd).decode('utf-8')

result = int(result.split('Query time:')[1].split('msec')[0])

return resultПолученную информацию сохраняем в лог-файле, на основе которого по итогам атаки можно будет построить график доступности ресурса.

В ходе проведения тестирования необходимо постоянно проверять «пинг»-лог, чтобы не убить ресурс окончательно и бесповоротно. Как только появляется существенная деградация и ответ на запрос занимает слишком много времени, атаку нужно прекращать.

Если замедление работы несущественное, а мощность атаки достигла установленного максимума, то есть смысл подождать минуту или две, и если сервис продолжает работать без перебоев, то проверка считается успешной.

Стоит обсудить еще один вопрос, связанный с организацией тестирования, — стоимость всего этого мероприятия.

Amazon предоставляет подробную информацию о тарифах, но нужно понимать, что приходится платить практически за все. Тем не менее многими расчетами можно пренебречь. В первую очередь стоит посчитать стоимость трафика (зависит от региона и от того, какой итоговый объем информации будет передан) и стоимость аренды инстансов (оплата поминутная). Эти пункты образуют примерно 99 % от стоимости всей атаки.

Поэтому стоимость атаки рассчитывается в каждом случае отдельно в зависимости от [масштаба боевых действий] максимальной мощности атаки и числа планируемых запусков.

С точки зрения упрощения расчетов лучше использовать учетную запись Amazon, которая зарегистрирована не больше года назад. Тогда часть операций будет бесплатна. Подробнее про лимиты бесплатного использования можно почитать здесь.

Для того чтобы проиллюстрировать подсчет стоимости проведения нагрузочного тестирования, допустим, что хотим проверить устойчивость DNS-сервера к нагрузке в 10 Гб/c.

Нам известно, что используемые инструменты и возможности инстанса t3. small, запущенного в Мумбаи, позволяют выдать 500 Мб/c с одного запущенного инстанса. Цена за аренду сущности – 0,0224 $ в час, за трафик – 0,01093 $ за 1 Гб. То есть пик атаки означает одновременную работу 20 сущностей.

small, запущенного в Мумбаи, позволяют выдать 500 Мб/c с одного запущенного инстанса. Цена за аренду сущности – 0,0224 $ в час, за трафик – 0,01093 $ за 1 Гб. То есть пик атаки означает одновременную работу 20 сущностей.

Мы будем увеличивать мощность атаки постепенно, для этого сначала запустим одну сущность, затем добавим еще по одной каждые 60 с.

Формула расчета стоимости принимает вид:

60 с * (стоимость аренды в секунду) + 60 с * 0,5 Гб/c * (стоимость Гб трафика) = стоимость атаки с одной сущности за 60 с. 1 * (стоимость атаки с одной сущности) + 2 * (стоимость атаки с одной сущности) + ... + 20 * (стоимость атаки с одной сущности) = стоимость всей атаки

Получается, что стоимость одной атаки мощностью в 10 Гб/c на DNS-сервер – примерно 70 $. Отметим, что это приблизительная оценка, так как объем трафика нельзя абсолютно точно спрогнозировать. Подробнее про цены можно почитать здесь. Более того, правильный подход – выполнить проверку несколько раз, чтобы откалибровать настройки тестируемого сервера.

На этом все про организацию нагрузочного тестирования. Желаем не убить ваши серверы в процессе проб и ошибок.

Как проводить DDoS-атаки как этичный хакер

Вы только что вернулись домой после долгого рабочего дня, настолько длинного, что уже наступила ночь. хлеба и положить их в этот старый скрипучий тостер. Ничего особенного, просто быстрый и грязный перекус, пока вы не разденетесь, не расслабитесь и не приготовите нормальное блюдо.

В тот момент, когда вы нажимаете кнопку, чтобы поджарить хлеб, вы слышите громкий хлопок, и все индикаторы внезапно гаснут.

«Черт, предохранитель сгорел».

Поскольку тостер был неисправен, он залил электроустановку чрезмерным током, на который он не рассчитан. Это взорвало предохранитель и отключило установку.

Почти идентичный процесс происходит при атаках DDoS. Замените «электрический ток» на «информацию», а «установку» на термин «информационный процессор», и вы уже поняли основной принцип.

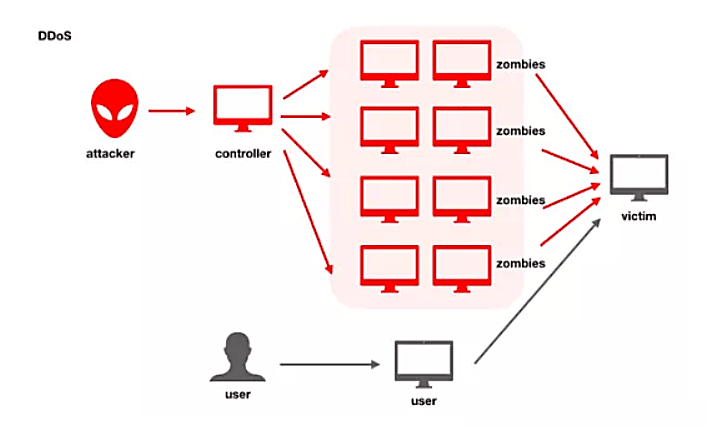

Что означает DDoS? Атака DDoS — это сокращение от «Распределенный отказ в обслуживании», и это старший брат более простых атак типа «отказ в обслуживании».

Целью этих упражнений является деактивация веб-сайта или службы, как правило, путем заполнения их большим количеством информации, чем веб-сайт-жертва может обработать.

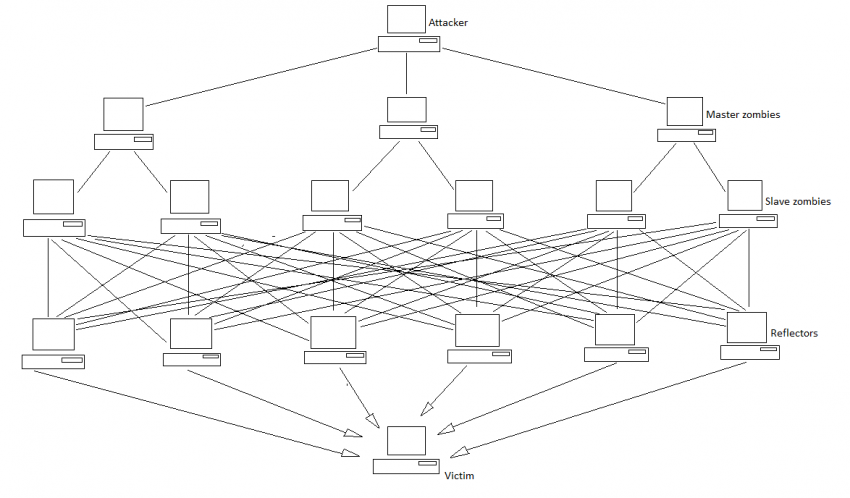

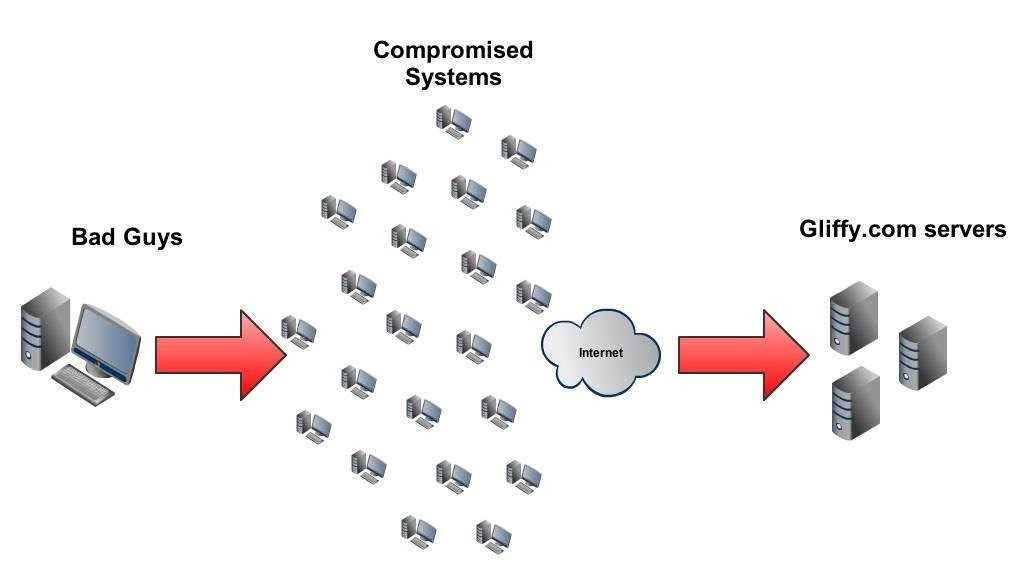

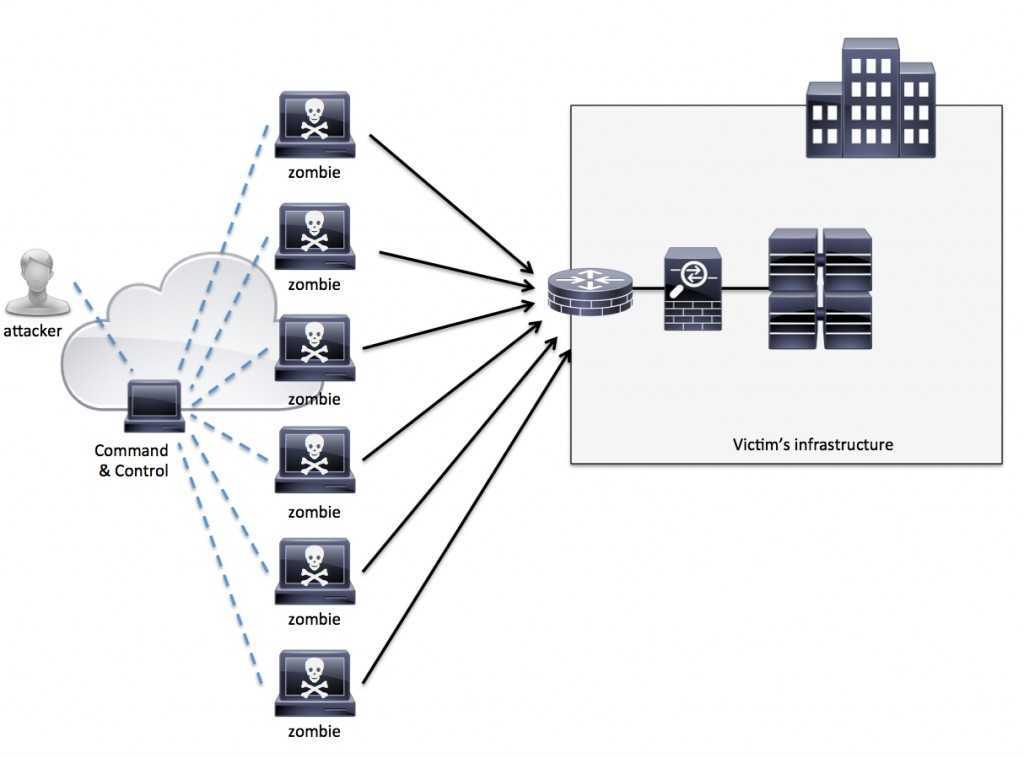

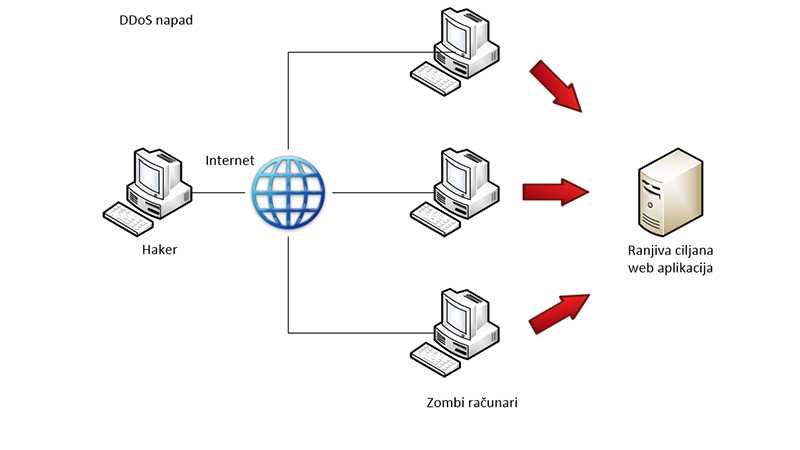

DoS-атаки обычно отправляют информацию только из одного источника (например, ПК или другие устройства, подключенные к Интернету), но DDoS-атака использует тысячи или сотни тысяч источников для затопления своей цели. Это делает его на несколько порядков мощнее, чем его меньший брат.

Измерение силы DDoS-атакСогласно этому исследованию , 82% атак длятся менее 4 часов. Что касается объема пропускной способности, 34% работают в диапазоне от 100 МБ до 1 ГБ, и только 5,3% превышают отметку в 10 ГБ/с.

Атака типа «отказ в обслуживании» со скоростью 1 ГБ/с достаточно сильна, чтобы вывести из строя большинство веб-сайтов, поскольку их хостинг данных просто не обеспечивает достаточную пропускную способность для поддержания сайта в сети.

Одной из крупнейших когда-либо зарегистрированных была атака ботнета Mirai осенью 2016 года со скоростью более 1 терабайта в секунду. Он перегрузил провайдера Dyn DNS, а затем эффект пошел каскадом, временно отключив основные веб-сайты, такие как Reddit или Twitter.

Он перегрузил провайдера Dyn DNS, а затем эффект пошел каскадом, временно отключив основные веб-сайты, такие как Reddit или Twitter.

В настоящее время даже начинающие хакеры, которые даже не умеют программировать, чтобы спасти свою жизнь (так называемые скрипт-кидди), имеют доступ к большим и мощным ботнетам по найму, которые могут залить цель со скоростью 100 ГБ/с. Угроза этого типа никуда не исчезает, а наоборот. Наоборот, он станет только мощнее и доступнее, чем раньше.

Зачем кому-то это делать?По сравнению с другими видами кибератак, DDoS-атаки являются беспорядочными, чрезмерно разрушительными, и их очень трудно осуществить. Из-за этого они не имеют большого смысла с финансовой точки зрения.

Таким образом, киберпреступники могут использовать их в качестве оружия против своих конкурентов. Например, они могут захотеть закрыть сайт, на котором размещен инструмент кибербезопасности, или небольшой интернет-магазин, работающий в той же нише.

В других случаях злоумышленники используют их как форму вымогательства, когда жертва должна заплатить комиссию, чтобы отказ в обслуживании прекратился.

Кроме того, DDoS-атака может действовать как дымовая завеса, скрывая реальный результат, такой как заражение цели вредоносным ПО или извлечение конфиденциальных данных.

И в том, что представляет собой частый сценарий, у злоумышленника может даже не быть мотива. Вместо этого он просто делает это для «хихиканья», стремясь проверить свои способности или просто устроить погром.

Heimdal™ Threat Prevention Home гарантирует, что ссылка безопасна!

Ваши родители и друзья перейдут по любой подозрительной ссылке, поэтому убедитесь, что они защищены.

Heimdal™ Threat Prevention Home обеспечивает: Автоматические и бесшумные обновления программного обеспечения Умная защита от вредоносных программ Совместимость с любым традиционным антивирусом.

БЕЗОПАСНЫЙ ПРОСМОТР ОНЛАЙН!

Попробуйте БЕСПЛАТНО

30-дневная бесплатная пробная версия

Как провести DDoS-атаку в киберпреступном стиле Существует несколько способов проведения атаки типа «отказ в обслуживании». Некоторые методы легче выполнять, чем другие, но они не такие мощные. В других случаях злоумышленник может захотеть сделать все возможное, чтобы действительно убедиться, что жертва получит сообщение, поэтому он может нанять специальный ботнет для проведения атаки.

Некоторые методы легче выполнять, чем другие, но они не такие мощные. В других случаях злоумышленник может захотеть сделать все возможное, чтобы действительно убедиться, что жертва получит сообщение, поэтому он может нанять специальный ботнет для проведения атаки.

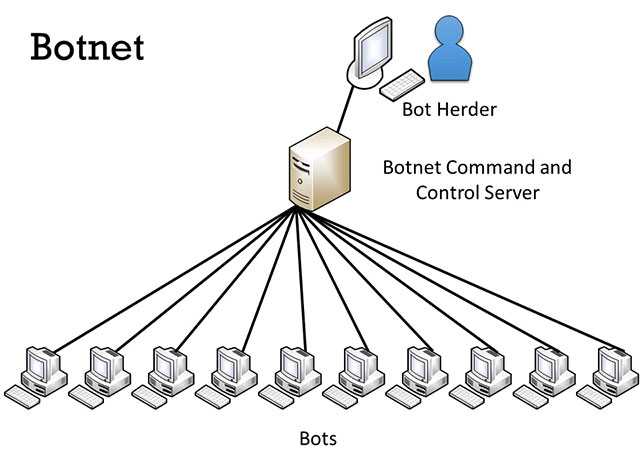

Ботнет — это совокупность компьютеров или других подключенных к Интернету устройств, которые были заражены вредоносными программами и теперь реагируют на приказы и команды центрального компьютера, называемого Центром управления и контроля.

Крупные ботнеты представляют собой паутину из миллионов устройств, и большинство владельцев не подозревают, что их устройства скомпрометированы.

Обычно ботнеты используются для самых разных незаконных действий, таких как рассылка спама, фишинг или майнинг криптовалюты.

Однако некоторые из них доступны для аренды тому, кто предложит самую высокую цену, и кто может использовать их по своему усмотрению. Часто это означает DDoS-атаку.

Мелкие хакеры, не имеющие доступа к ботнетам, вынуждены полагаться на свои собственные компьютеры. Это означает использование специализированных инструментов, которые могут направить интернет-трафик на определенную цель.

Конечно, объем трафика, который может отправить отдельный компьютер, невелик, но краудсорсинг нескольких сотен или тысяч пользователей, и масштабы внезапно увеличиваются.

Эта особая тактика была успешно использована Anonymous. Короче говоря, они звонят своим подписчикам с просьбой загрузить определенный инструмент и быть активными на досках обмена сообщениями, таких как IRC, в определенное время. Затем они одновременно атакуют целевой веб-сайт или службу, выводя их из строя.

Вот примерный список инструментов, которые злоумышленники используют для проведения атак типа «отказ в обслуживании»:

- Низкоорбитальная ионная пушка, сокращенно LOIC.

- ХОИК.

- ХАЛК (Король невыносимой нагрузки HTTP).

- DDOSIM — Симулятор DDoS-атак уровня 7

- R-U-Пока мертв.

- Молот Тора.

Как DDoS-атак на IP-адрес с помощью cmd

Один из самых простых и рудиментарных методов отказа в обслуживании называется «ping of death» и использует командную строку для переполнения IP-адреса пакетами данных.

Из-за своего небольшого масштаба и базовой природы смертельные атаки обычно лучше всего работают против небольших целей. Например, злоумышленник может нацелиться на:

а) Один компьютер. Однако для того, чтобы это было успешным, злоумышленник должен сначала узнать IP-адрес устройства.

b) Беспроводной маршрутизатор. Переполнение маршрутизатора пакетами данных предотвратит отправку интернет-трафика на все другие подключенные к нему устройства. По сути, это отключает доступ в Интернет для любого устройства, использующего маршрутизатор.

Чтобы запустить ping-атаку типа «отказ в обслуживании», злоумышленнику сначала необходимо узнать IP-адрес компьютера или устройства жертвы. это относительно простая задача, однако.

это относительно простая задача, однако.

Пинг смерти небольшой по масштабу и довольно простой, поэтому он в основном эффективен против определенных устройств. Однако, если несколько компьютеров объединятся, горстка из них может вывести из строя небольшой веб-сайт без надлежащей инфраструктуры для борьбы с этой угрозой.

Использование таблиц Google для отправки бесчисленных запросовЗлоумышленник может использовать таблицы Google, чтобы постоянно запрашивать у веб-сайта жертвы изображение или PDF-файл, хранящийся в кэше. С помощью скрипта он создаст бесконечный цикл, в котором таблица Google постоянно запрашивает у веб-сайта изображение.

Это огромное количество запросов перегружает сайт и блокирует отправку внешнего трафика посетителям.

В отличие от других тактик отказа в обслуживании, этот метод не отправляет большие информационные пакеты для затопления веб-сайта, а вместо этого делает запросы данных, которые намного меньше.

Другими словами, злоумышленнику не нужно полагаться на значительный ботнет или тысячи других пользователей для достижения аналогичного эффекта.

Атаки TeardropВ большинстве случаев информация, передаваемая между клиентским устройством и сервером, слишком велика, чтобы ее можно было отправить целиком. Из-за этого данные разбиваются на более мелкие пакеты, а затем снова собираются, как только они достигают сервера.

Сервер знает порядок повторной сборки через параметр под названием «смещение». Думайте об этом как об инструкции по сборке игрушки LEGO.

Что делает атака слезы, так это отправка пакетов данных на сервер, которые не имеют смысла и имеют перекрывающиеся или нефункциональные параметры смещения. Сервер безуспешно пытается упорядочить данные в соответствии с параметрами злонамеренного смещения. Это быстро потребляет доступные ресурсы, пока не остановится, а вместе с ним и веб-сайт.

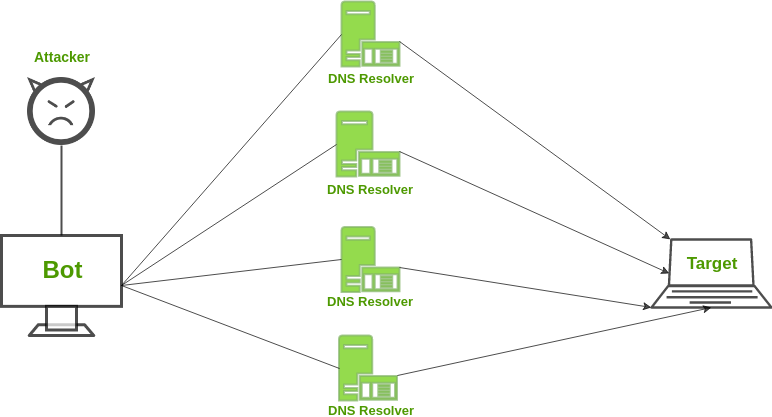

Усиление DDoS-атаки Чтобы максимизировать каждый байт данных, злонамеренные хакеры иногда усиливают наводнение, используя атаку с отражением DNS.

Это многоэтапный процесс:

- Злоумышленник выдает себя за жертву, подделывая ее IP-адрес.

- Используя поддельную личность, он будет отправлять бесчисленные DNS-запросы на открытый преобразователь DNS.

- Резолвер DNS обрабатывает каждый запрос, а затем отправляет информацию обратно на устройство-жертву, удостоверение которого было украдено. Однако информационные пакеты, которые отправляет преобразователь DNS, намного больше, чем запросы, которые он получает.

При усилении происходит то, что каждый 1 байт информации становится 30 или 40 байтами, а иногда даже больше. Усильте это еще больше, используя ботнет с несколькими тысячами компьютеров, и вы можете в конечном итоге отправить 100 гигабайт трафика на сайт.

Типы DDoS-атакАтаки типа «отказ в обслуживании» делятся на две большие категории в зависимости от их основного вектора атаки:

- Уровень приложения.

- Сетевой уровень.

Атака на сетевом уровне работает путем переполнения инфраструктуры, используемой для размещения веб-сайта, огромными объемами данных.

В настоящее время многие провайдеры заявляют, что предлагают «неизмеряемую» пропускную способность, а это означает, что теоретически вам никогда не придется беспокоиться о том, что чрезмерный объем трафика отключит ваш сайт. Однако эта «неизмеряемая» пропускная способность имеет определенные ограничения.

Для сравнения: веб-сайту с 15 000 просмотров страниц в месяц и сотнями страниц для оптимальной работы требуется около 50 гигабайт пропускной способности в месяц. Имейте в виду, что этот трафик широко рассредоточен в течение всего месяца. У такого сайта нет шансов остаться в сети, если DDoS-атака захватит его с 30 или 40 гигабайтами трафика в течение одного часа.

В качестве меры самозащиты хостинг-провайдер сам просто отключит вам хостинг на время нормализации трафика. Хотя это может показаться холодным, это предотвращает побочные эффекты, которые могут повлиять на других клиентов хостинг-провайдера.

Хотя это может показаться холодным, это предотвращает побочные эффекты, которые могут повлиять на других клиентов хостинг-провайдера.

Сами атаки на сетевом уровне бывают разных форм и размеров. Вот некоторые из наиболее частых:

- SYN-атаки. SYN — это сокращение от «синхронизировать» и представляет собой сообщение, которое клиент (например, ПК) отправляет на сервер, чтобы они были синхронизированы.

- Отражение DNS.

- Атаки с усилением UDP .

Преимущество такой атаки, если ее можно так назвать, заключается в том, что огромные объемы трафика позволяют жертвам понять, с каким типом отказа в обслуживании они столкнулись.

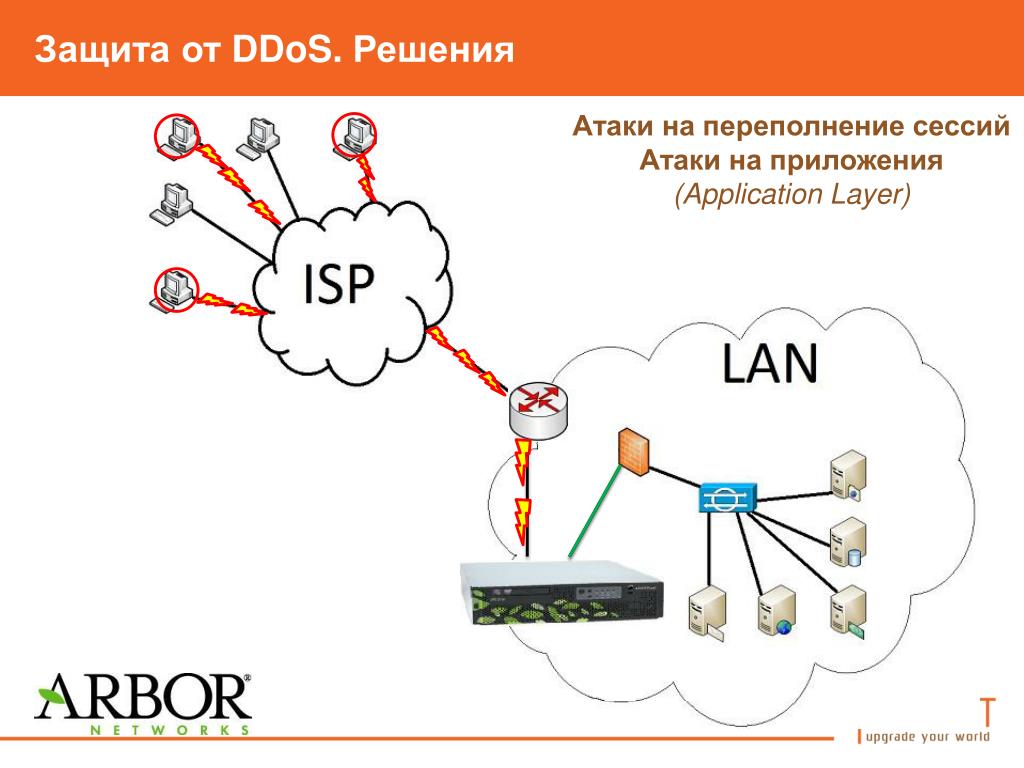

Атаки на прикладном уровнеАтаки на прикладном уровне носят более хирургический характер по сравнению с сетевыми атаками. Они работают, ориентируясь на определенные программы или программное обеспечение, которые веб-сайт использует в своей повседневной работе.

Например, атака на уровне приложения будет нацелена на установку WordPress сайта, скрипты PHP или связь с базой данных.

Этот тип программного обеспечения не может справиться с нагрузкой более широкой сетевой инфраструктуры, поэтому даже сравнительно небольшая DDoS-атака со скоростью несколько мегабайт в секунду может ее снять.

Типичным DDoS-атак прикладного уровня является HTTP-флуд. Это работает, злоупотребляя одной из двух команд, POST или GET. Команда GET — это простая команда, которая восстанавливает статический контент, такой как сама веб-страница или изображение на ней.

Команда POST требует больше ресурсов, поскольку запускает сложные фоновые процессы, оказывающие большее влияние на производительность сервера.

HTTP-флуд генерирует огромное количество внутренних запросов к серверу, которые приложение не может обработать, поэтому оно затем терпит неудачу и уничтожает весь сайт вместе с ним.

Как обнаружить DDoS-атаку?

Проанализируйте трафик, это всплеск использования или атака?

Всплески трафика — частое явление, и на самом деле они могут быть достаточно большими, чтобы вывести из строя плохо подготовленные веб-сайты. Сайт, предназначенный для работы в среднем с 30-40 одновременными пользователями, окажется под нагрузкой, если всплеск увеличит число пользователей до 600-700 одновременно.

Сайт, предназначенный для работы в среднем с 30-40 одновременными пользователями, окажется под нагрузкой, если всплеск увеличит число пользователей до 600-700 одновременно.

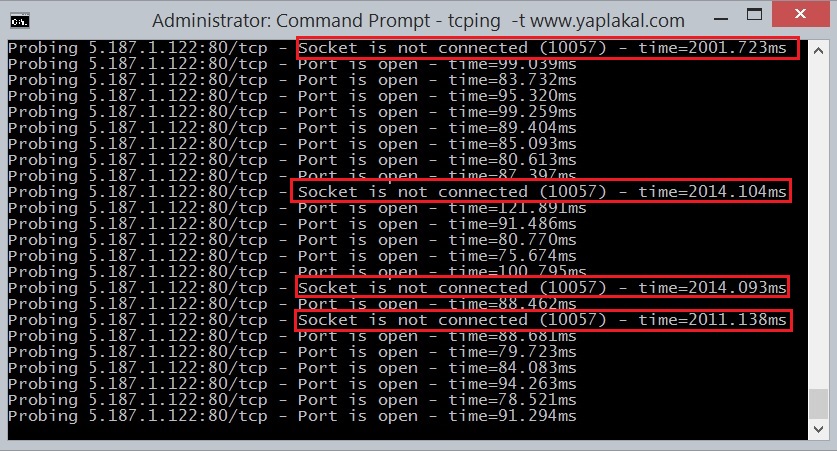

Первым признаком DDoS-атаки является сильное снижение производительности сервера или полный сбой. Примерно в это же время должны появиться ошибки 503 «Сервис недоступен». Даже если сервер не дает сбоев и цепляется за жизнь, критические процессы, которые раньше выполнялись за секунды, теперь занимают минуты.

Источник

Wireshark – отличный инструмент, который поможет вам выяснить, является ли то, через что вы проходите, DDoS-атакой. Среди его многочисленных функций он отслеживает, какие IP-адреса подключаются к вашему ПК или серверу, а также сколько пакетов он отправляет.

Конечно, если злоумышленник использует VPN или ботнет, вы увидите целую кучу IP-адресов вместо одного. Вот более подробное изложение о том, как использовать Wireshark, чтобы выяснить, находитесь ли вы на неправильном конце отказа в обслуживании.

Microsoft Windows также поставляется с собственным инструментом под названием Netstat, который показывает, какие устройства подключаются к вашему серверу, и другую подобную статистику.

Чтобы открыть инструмент, напишите cmd в строке поиска меню «Пуск», а затем введите нетстат – . Это приведет вас к экрану, показывающему ваш собственный внутренний IP-адрес в левом столбце, а правый столбец содержит все внешние IP-адреса, подключенные к вашему устройству.

Скриншот выше для нормального соединения. В нем вы можете увидеть несколько других IP-адресов, которые нормально взаимодействуют с устройством.

Вот как будет выглядеть DDoS-атака:

Источник

С правой стороны вы можете видеть, что один внешний IP-адрес неоднократно пытается подключиться к вашему собственному устройству. Хотя это не всегда указывает на DDoS, это признак того, что происходит что-то подозрительное, и требует дальнейшего расследования.

DDoS-атаки будут становиться все более частыми с течением времени, когда дети-скрипторы получат доступ ко все более изощренным и дешевым методам атак. К счастью, атаки типа «отказ в обслуживании» недолговечны и, как правило, имеют краткосрочные последствия. Конечно, так бывает не всегда, поэтому лучше быть готовым к худшему сценарию.

Простой способ защитить себя от вредоносного ПО

Вот и 1 месяц Heimdal™ Threat Prevention Home, дома!

Используйте его, чтобы: Блокируйте вредоносные веб-сайты и серверы от заражения вашего ПК Автоматически обновляйте свое программное обеспечение и устраняйте бреши в безопасности Храните ваши финансовые и другие конфиденциальные данные в безопасности

ПРОСТОЙ И НАДЕЖНЫЙ. РАБОТАЕТ С ЛЮБЫМ АНТИВИРУСОМ.

Скачать бесплатную пробную версию

КРЕДИТНАЯ КАРТА НЕ ТРЕБУЕТСЯ

Что такое DDoS-атака и как работают DDoS-атаки?

Нажмите здесь, чтобы просмотреть краткий обзор этой статьи

Вкратце: что такое DDoS-атака и как работают DDoS-атаки?

DDoS-атаки запускаются с помощью ботнета. Эта сеть спящих ячеек может быть направлена на одновременную бомбардировку определенного веб-сайта или сервера. В результате веб-сайт или сервер замедлятся или даже полностью отключатся .

Эта сеть спящих ячеек может быть направлена на одновременную бомбардировку определенного веб-сайта или сервера. В результате веб-сайт или сервер замедлятся или даже полностью отключатся .

Некоторые из наиболее распространенных DDoS-атак:

- Ping-флуд

- DNS-запрос флуд

- HTTP-флуд

- UDP-флуд

- SYN-флуд

- NTP-амплификация 0100

Хакеры могут выполнять эти атаки из мести, для получения денежной выгоды или даже просто для того, чтобы поиграть мускулами и повеселиться.

Из-за масштаба и характера этих атак веб-сайтам практически невозможно полностью защитить себя .

Отдельные лица могут стать мишенью по другим причинам: участники сетевых турниров могут атаковать других игроков, чтобы помешать их успеху. К счастью, вы можете защитить себя от этого типа индивидуальной атаки с хорошим VPN, например NordVPN.

Хотите узнать больше о DDoS-атаках? В нашей статье ниже мы подробно рассказали об атаках, описанных выше. Мы также расскажем вам о некоторых наиболее распространенных признаках DDoS-атаки.

Мы также расскажем вам о некоторых наиболее распространенных признаках DDoS-атаки.

Что такое DDoS-атака ? DDoS-атака (распределенный отказ в обслуживании) включает в себя наводнение веб-сайта или сети действующей службы интернет-трафиком. DDoS-атаки могут привести к тому, что службы компании или организации станут недоступными, поскольку большая нагрузка приводит к перегрузке серверов.

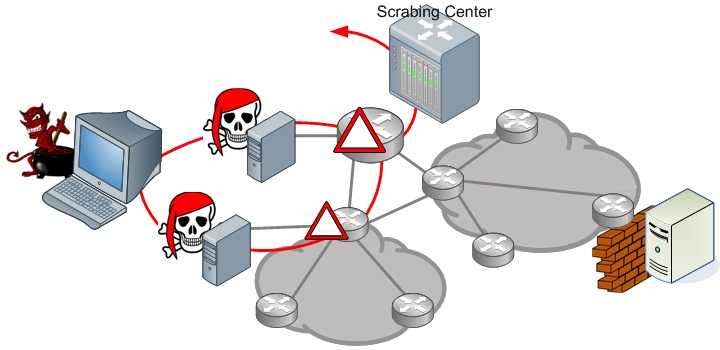

Для организации DDoS-атаки злоумышленнику необходим ботнет . Это большая сеть зараженных вредоносным ПО устройств (компьютеров, ноутбуков и т. д.), которыми может управлять так называемый бот-пастух , человек, контролирующий ботов. Владельцы этих устройств часто не знают, что их машины используются как часть ботнета.

Хакеры могут использовать ботнет для проведения DDoS-атаки. Иногда они создают ботнеты, чтобы продавать их другим. Это лишь одна часть многих мошеннических транзакций, которые происходят в даркнете, захудалой изнанке интернета, куда не заходит широкая публика.

Как происходит DDoS-атака?

Перед DDoS-атакой злоумышленнику необходимо получить доступ к ботнету и получить контроль над ним . Они могут либо купить его в даркнете, либо создать сами.

Обычно самым быстрым способом создания ботнета является заражение вредоносной программой сети , включающей множество подключенных к Интернету устройств . Поскольку все машины связаны общим соединением, вредоносное ПО может быстро распространяться по сети. В свою очередь, это вредоносное ПО предоставляет хакеру удаленный доступ к зараженным устройствам . Эти устройства стали ботами (по сути, роботами) в рамках более широкой ботнета.

Отсюда хакер может запустить одну из нескольких DDoS-атак или других атак. Существуют разные типы DDoS-атак, но большинство из них работают по , используя атаку грубой силы на сеть или сервер . Обычно процесс выглядит следующим образом:

- С помощью удаленной команды полученный ботнет получает указание залить целевой сервер запросами : одновременно выполняются сотни или тысячи запросов.

- Принимающий сервер не может обработать сам объем , который посещает страницу вместе с законными пользователями.

- В результате перегрузки сервер сильно замедляется или даже дает сбой (отключается).

- Веб-сайт (временно) недоступен для реальных пользователей до исправления ситуации компанией или организацией, размещающей его.

Некоторые компании предпочитают использовать хостинговые компании, которые принимают определенные меры для защиты от DDoS-атак. Мы объяснили это чуть ниже в статье. Однако даже эти специализированные компании не может полностью предотвратить атаки .

DoS ПРОТИВ. DDoS: ключевые отличия

DDoS-атака — это, по сути, крупномасштабная DoS-атака , в которой участвуют несколько устройств или ботов. Атака DoS (отказ в обслуживании) работает так же, как DDoS, но в меньшем масштабе. При DoS-атаке используется один компьютер для отправки потока UDP- и TCP-пакетов на сервер вместо целой армии систем.

Существуют ключевые различия между DoS- и DDoS-атаками с точки зрения того, что может сделать хакер:

- DoS-атаки легче обнаружить . Поскольку они запускаются с одного устройства и из одного места, отследить источник DoS-атаки и заблокировать соединение относительно просто. С другой стороны, DDoS-атаки исходят с нескольких IP-адресов, и IP-адреса могут быть подделаны, что усложняет борьбу с ними.

- Объемы трафика выше из-за DDoS-атак . Из-за использования нескольких ботов в ботнете объемы трафика при DDoS-атаках выше, чем при DoS-атаках. Это может сделать DDoS-атаки более опасными и трудными для обнаружения и устранения, поскольку задействованы многие сотни или тысячи соединений.

- DDoS-атаки могут нанести ущерб быстрее . Поскольку объем трафика выше и задействовано больше устройств, скорость DDoS-атак выше. Это означает, что хакеры могут нанести большой ущерб еще до того, как атака будет обнаружена.

DDoS-атака из обширной ботнета потенциально может вывести из строя сервер в течение нескольких минут или меньше.

DDoS-атака из обширной ботнета потенциально может вывести из строя сервер в течение нескольких минут или меньше.

Типы DDoS-атак

Существует много типов DDoS-атак, но большинство из них имеют один и тот же принцип: заполнение целевых веб-серверов или служб сетевым трафиком в надежде отключить их. Они известны как объемных атак . Ниже мы объясним некоторые из наиболее распространенных типов DDoS-атак и то, как они работают.

1. Пинг-флуд-атаки

Пинг — это утилита, которая позволяет вам проверить доступность и время отклика IP-адреса в Интернете. Небольшой пакет данных отправляется на IP-адрес или машину назначения, и измеряется время, необходимое для отправки этого пакета обратно. При атаке ping-флудом киберпреступник отправляет огромное количество ping-пакетов на машину жертвы. Они известны как эхо-запросы ICMP.

После получения этих запросов целевое устройство отвечает на каждый пакет ICMP собственным пакетом ICMP Echo Reply . Теперь представьте, что злоумышленник завалил машину жертвы этими запросами. Поскольку устройство пытается обработать каждый отдельный эхо-запрос ICMP и отправить ответ , оно потребляет большое количество вычислительной мощности и приводит к замедлению работы системы.

Теперь представьте, что злоумышленник завалил машину жертвы этими запросами. Поскольку устройство пытается обработать каждый отдельный эхо-запрос ICMP и отправить ответ , оно потребляет большое количество вычислительной мощности и приводит к замедлению работы системы.

2. Атаки DNS-запросов (атаки прикладного уровня)

Думайте о DNS-сервере как о списке контактов в Интернете. Компьютеры могут использовать их для определения , где найти определенный веб-контент . Атака DNS-флуда перегружает DNS-серверы целевого IP-адреса. Это позволяет хакерам прервать возможность домена искать веб-контент , что может сделать веб-сайт или веб-приложение недоступным.

DNS-флуд — это одна из самых сложных DDoS-атак для обнаружения и защиты от вашей системы, поскольку поддельный DNS-запрос выглядит идентично законному запросу. это принимающий сервер не может определить разницу между атакующим трафиком и обычным пользовательским трафиком.

3. HTTP-флуд-атаки

Этот тип DDoS-атак можно разделить на HTTP-атаки GET и HTTP-атаки POST. Каждый относится к определенной сетевой команде: «GET» и «POST» могут использоваться для получения или отправки информации по сети.

При атаке GET ботнет получает указание отправлять большое количество запросов на медиафайлы, файлы или другие данные с сервера, что замедляет работу системы и отклоняет законные запросы. Это может быть использовано, например, для нанесения вреда веб-сайту.

При атаке POST ботнет нацеливается на сервер, отправляя вместо этого большие объемы данных , например, через веб-форму. Основные фоновые процессы, связанные с отправкой информации с веб-сайта в базу данных, требуют больших ресурсов. В результате злоумышленник может быстро перегрузить целевой сервер POST-запросами.

Таким образом, HTTP-атаки наводняют целевой сервер HTTP-запросами одним из двух способов, делая цель неспособной обрабатывать новый интернет-трафик . Именно это произошло с Cloudflare в июне 2022 года.

Именно это произошло с Cloudflare в июне 2022 года.

4. UDP-флуд (сетевой уровень)

UDP, или Протокол пользовательских дейтаграмм , является более быстрым средством обмена данными между сетями. Это связано с тем, что UDP может разрешить передачу данных до того, как будет правильно установлено соединение между двумя конечными точками сервера. Хотя это хорошо для таких целей, как передача видео или голосовых данных, у него есть недостатки. Во-первых, пакеты могут быть потеряны до того, как они достигнут пункта назначения. Кроме того, UDP позволяет использовать UDP-флуд .

При атаке с флудом UDP несколько случайных портов в сети жертвы забрасываются дейтаграммами . Хакеры также могут указать IP-адрес сервера и номер порта в UDP-пакетах, используемых для запуска атаки.

При получении дейтаграммы устройство-получатель проверяет, поддерживают ли их какие-либо приложения. Если ничего не найдено, хост-устройство возвращает пакет данных « Destination Unreachable ». Важно отметить, что поскольку UDP-трафик не требует разрешения от принимающего сервера, хакеры могут очень быстро перегрузить его, рассылая UDP-запросы.

Важно отметить, что поскольку UDP-трафик не требует разрешения от принимающего сервера, хакеры могут очень быстро перегрузить его, рассылая UDP-запросы.

5. SYN наводнение

Пакет SYN — это запрос на соединение , который отправляется с одной машины на сервер. Сервер обычно отвечает пакетом SYN/ACK, который подтверждает запрос. В этот момент сервер оставляет открытым порт , чтобы разрешить соединение. Обычно устройство, запрашивающее соединение, отвечает собственным пакетом ACK, подтверждая ответ от сервера.

Однако при атаке SYN Flood злоумышленник не позволяет своему устройству подтвердить ответ . В результате порт сервера остается открытым. Вместо этого злоумышленник будет неоднократно отправлять запросы на подключение к серверу, в результате чего будет использоваться все больше и больше портов. В конце концов, порты на сервере закончатся, и он не сможет принимать новые соединения .

6.

Усиление NTP

Усиление NTPNTP расшифровывается как Network Time Protocol , который является одним из старейших используемых сетевых протоколов. Компьютеры используют его для синхронизации своих часов. В некоторых случаях администраторы могут использовать NTP для проверки объема трафика на NTP-сервере. С помощью специальной команды сервер может сообщить администратору о последних 600 соединениях, которые были выполнены.

При атаке с усилением NTP злоумышленник может отправить спам на сервер NTP с помощью этого запроса. В то же время они будут подделывать IP-адрес сервера выбранной жертвы , чтобы выглядело так, как будто атака исходит от целевого устройства. Запрашиваемый NTP-сервер будет отвечать на запросы, отправляя список подключений на поддельный IP-адрес , что замедляет работу сети жертвы.

7. Ping of death

При атаке ping of death (POD) устройство заливается эхо-запросами, аналогично атаке с ping-флудом. Однако при атаке ping of death злоумышленник обычно манипулирует этими пакетами данных так, что они на больше, чем максимально допустимая длина .

Однако при атаке ping of death злоумышленник обычно манипулирует этими пакетами данных так, что они на больше, чем максимально допустимая длина .

При использовании правильного протокола пакеты ping обычно имеют очень маленький размер — 56 байт, хотя размер пакетов IPv4 может достигать 65 535 байт. Злоумышленник может намеренно отправлять пакеты ping большего размера, чем этот размер, как часть атаки ping of death.

Из-за максимально допустимого размера ping-пакета IPv4 сеть разбивает его на фрагменты : неполные пакеты данных. Когда целевой сервер получает и пытается восстановить эти пакеты, он потребляет ресурсы сети , поскольку серверу не удается проверить полученные пакеты данных. Это приводит к тому, что сеть замедляется до полной остановки.

Распространенные причины DDoS-атак

DDoS-атаки используются по ряду различных причин. Иногда бывает трудно выяснить, почему компания или организация стала мишенью. Злоумышленники часто остаются анонимными , не давая понять, почему они спровоцировали атаку. Однако есть и общие мотивы. Ниже мы перечислили некоторые из распространенных причин DDoS-атак:

Злоумышленники часто остаются анонимными , не давая понять, почему они спровоцировали атаку. Однако есть и общие мотивы. Ниже мы перечислили некоторые из распространенных причин DDoS-атак:

- Вымогательство : хакеры могут атаковать крупную организацию, например банк, чтобы впоследствии угрожать учреждению еще более крупной атакой, если они не заплатят выкуп в биткойнах или другой криптовалюте. Мотивацией здесь являются деньги, и благодаря анонимности, предлагаемой криптовалютой, средства труднее, если вообще возможно, отследить.

- Месть : Злоумышленник может затаить обиду на компанию за плохое обслуживание или по другим личным причинам и решить атаковать их с помощью ботнета. Другие примеры DDoS-атак на основе мести связаны с игровым сообществом. Было множество примеров, когда недовольные игроки отключали игровые сервисы компании после того, как по той или иной причине разочаровались.

- Power play : хакеры могут захотеть показать, на что они способны, проиллюстрировав это удалением веб-сайтов и служб, принадлежащих крупным компаниям.

Более того, DDoS-атаки можно использовать как заявление: показать, что власть имущие в реальном мире не имеют возможности контролировать весь интернет.

Более того, DDoS-атаки можно использовать как заявление: показать, что власть имущие в реальном мире не имеют возможности контролировать весь интернет. - Fun : Некоторые хакеры просто занимаются DDoS-атаками для развлечения. В 2018 году Налоговая служба Нидерландов и ряд голландских банков подверглись DDoS-атаке. Это нападение было совершено 18-летним мальчиком, который позже отметил, что спровоцировал нападение только ради этого.

Распознать DDoS-атаку несложно. Однако важно действовать быстро, когда вы стали жертвой. Обязательно изучите признаков DDoS-атаки , некоторые из которых видны только на сетевом уровне:

- невозможность доступа к веб-сайту, который обычно доступен.

- потеря подключения к Интернету , которая не может быть объяснена и потенциально влияет на многие устройства.

- Увеличение на жалоб от пользователей услуг или клиентов, сообщивших об отключении услуги.

- Подозрительно Большое количество запросов или трафика данных с одного IP-адреса или диапазона IP-адресов.

- Внезапное необъяснимое увеличение количества запросов к одному порту или IP-адресу в вашей сети.

- Потоки трафика от нескольких пользователей, которые имеют общие черты, такие как тип устройства или географическое положение.

Если вы подозреваете, что ваша система является целью DDoS-атаки, вам необходимо немедленно принять меры, чтобы свести последствия к минимуму.

Последствия DDoS-атаки

Несмотря на относительную простоту, DDoS-атаки могут иметь серьезные последствия для созданных предприятий и организаций . В то время, когда так много всего происходит в Интернете, а потребители привыкли к роскоши быстро загружаемых веб-сайтов, вы не можете позволить себе быть в автономном режиме.

Чем дольше длится DDoS-атака, тем более разрушительными могут быть последствия. Атака может привести к одному из следующих последствий:

Атака может привести к одному из следующих последствий:

- Посетители веб-сайта или пользователи службы понимают, что ваша система не работает, и продолжают двигаться дальше, что может повредить вашей репутации .

- Вы можете потерять потенциальный доход из-за того, что клиенты не смогли совершить транзакцию.

- Сотрудники или авторизованные пользователи системы могут не иметь доступа к своему рабочему пространству .

- Вы можете столкнуться с высокими расходами на устранение проблемы и восстановление нормального обслуживания.

Вот почему так важно своевременно выявлять и устранять DDoS-атаки, а также иметь готовый процесс для борьбы с внешними атаками.

Являются ли DDoS-атаки незаконными?

Возможно, вас интересуют последствия DDoS-атак для преступников. В США запуск DDoS-атаки считается киберпреступлением. Признанным виновным грозит тюремных сроков до 10 лет . Точно так же в Великобритании DDoS-атаки подпадают под действие Закона о неправомерном использовании компьютеров 1990 года, согласно Национальному агентству по борьбе с преступностью (NCA).

Точно так же в Великобритании DDoS-атаки подпадают под действие Закона о неправомерном использовании компьютеров 1990 года, согласно Национальному агентству по борьбе с преступностью (NCA).

Ситуация в Европе ничем не отличается. В 2018 и 2019 годах Европол начал операцию по удалению распространенного DDoS-сайта. Вместе с Объединенной целевой группой по борьбе с киберпреступностью (J-Cat), полицией Нидерландов и NCA Великобритании Европол получил информацию о 151 000 зарегистрированных пользователей. Полиция Великобритании посетила на дому причастных к этому, и один человек получил три года лишения свободы .

Вкратце: DDoS-атаки незаконны в разных странах , и одним из возможных последствий их организации может быть тюремное заключение.

DDoS-атаки во время онлайн-игр

DDoS-атаки также могут быть запущены с одного IP-адреса . Этот тип DDoS-атаки наиболее распространен в конкурентных онлайн-играх. Хакеры начнут атаку на своего противника, чтобы дисквалифицировать его за плохое соединение . Это может показаться экстремальным, но случается довольно часто.

Это может показаться экстремальным, но случается довольно часто.

В большинстве игр вы играете через официальные серверы, и ваш IP автоматически скрывается. Однако с некоторыми компьютерными играми, поддерживающими сторонние серверы, это не так. Эти сторонние серверы не обеспечивают такую же защиту личности , как официальные игровые серверы.

Отправив запросов на ваш IP-адрес , злоумышленники могут затруднить вам доступ к игровому серверу и игру. Все, что им нужно для этого, это ваш IP.

Чтобы предотвратить DDoS-атаку на ваше соединение, например, во время онлайн-игры, вы можете использовать VPN, чтобы скрыть свой IP-адрес. Подробнее об этом мы расскажем ниже.

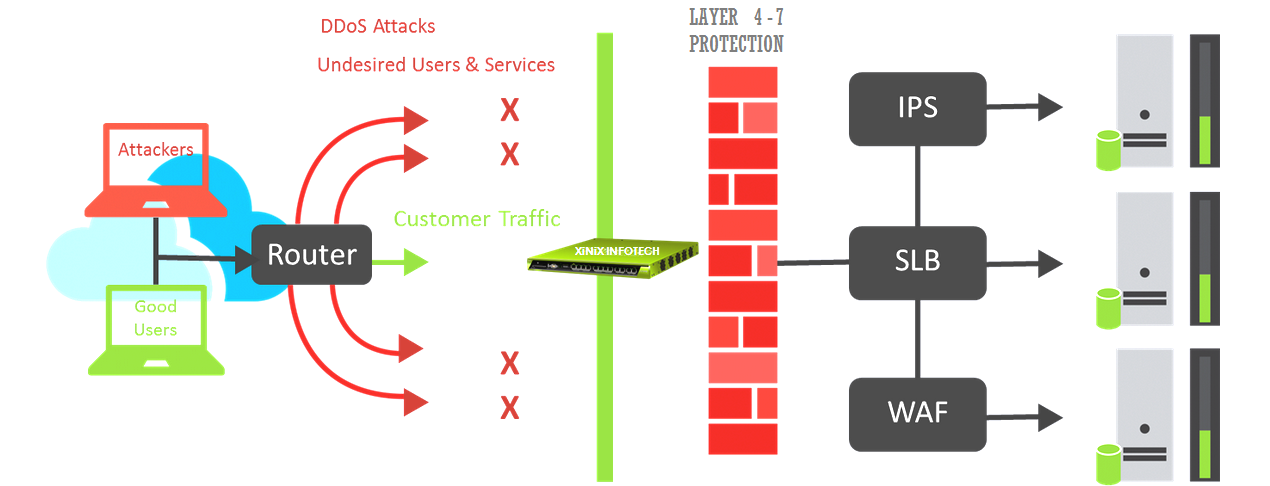

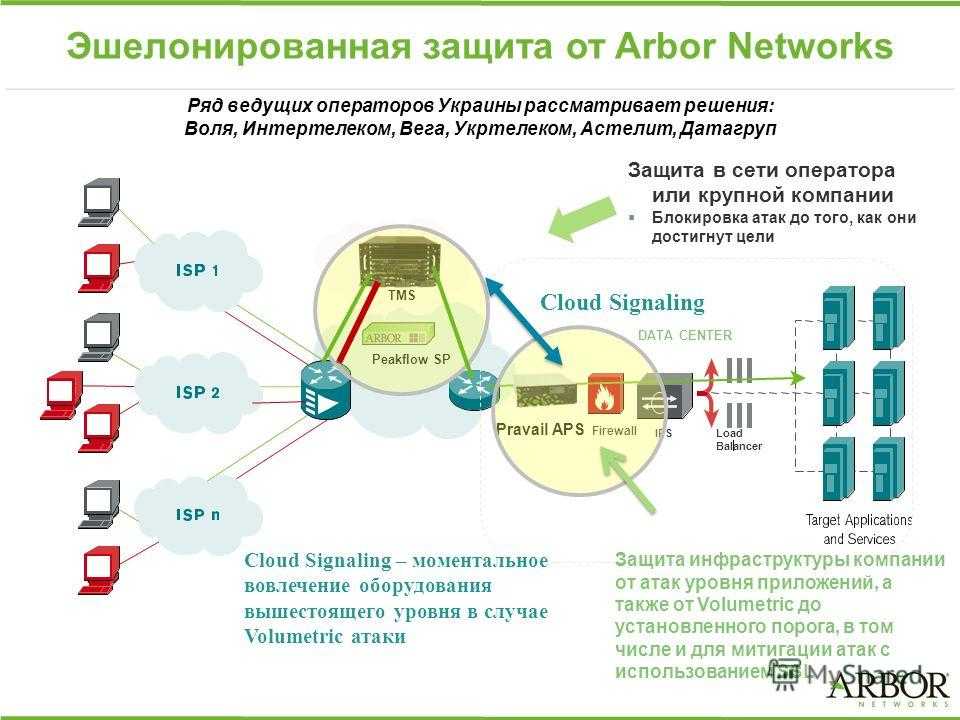

Как защитить сеть от DDoS-атак

Защиту от DDoS-атак можно классифицировать двумя способами. Во-первых, у вас есть защита для определенных веб-сайтов , часто предоставляемая компанией, предоставляющей хостинг веб-сайтов. Во-вторых, в некоторых случаях может быть целесообразно использовать для защиты отдельных персональных устройств 9.0014 против DDoS-атак. Мы объясним оба ниже.

Во-вторых, в некоторых случаях может быть целесообразно использовать для защиты отдельных персональных устройств 9.0014 против DDoS-атак. Мы объясним оба ниже.

Защита веб-сайтов от DDoS-атак

Большинство хостингов предлагают базовую защиту от DDoS-атак. Например, они могут распределить трафик веб-сайта по нескольким серверам , что затруднит сбой любого отдельного сервера. Эти серверы также могут находиться в разных местах, что усложняет задачу для хакеров. Также хостинговые компании, как правило, предлагают неограниченную пропускную способность , что является одной из лучших мер защиты от DDoS-атак.

Однако невозможно полностью защитить сайт от DDoS-атак . Это происходит по разным причинам:

- Большие ботнеты содержат много разных IP-адресов, и службы хостинга не могут заблокировать все эти IP-адреса .

- Устройства, являющиеся частью ботнета, могут выглядеть как обычные запросы к веб-сайту.

Ваша хостинговая компания не может быть уверена, какие из этих являются реальными IP-адресами , а какие принадлежат ботнету.

Ваша хостинговая компания не может быть уверена, какие из этих являются реальными IP-адресами , а какие принадлежат ботнету. - Ботнетов становится больше , что делает защиту веб-сайтов от них еще более невозможной.

Если у вас есть веб-сайт, вы можете узнать у своего хостинг-провайдера, какие меры он принимает против DDoS-атак.

DDoS-защита для личных устройств

Вы также можете защитить себя и свои личные устройства от DDoS-атак. Этого можно добиться, если скроет ваш истинный IP-адрес . VPN или виртуальная частная сеть шифрует весь ваш интернет-трафик и скрывает ваш IP-адрес. При использовании VPN ваше интернет-соединение проходит через серверы провайдера. В результате вы берете IP-адрес этих серверов.

Чтобы начать DDoS-атаку против вас, злоумышленнику необходимо знать ваш реальный IP-адрес . Таким образом, с VPN никто не сможет атаковать ваши личные устройства.

Если вы хотите получить VPN, чтобы защитить себя, мы рекомендуем NordVPN . У этого провайдера отличная репутация в плане безопасности, а также множество дополнительных опций для разблокировки интернета. Вы можете посетить веб-сайт NordVPN, нажав кнопку ниже.

Посетите NordVPN

Однако имейте в виду, что VPN не может остановить DDoS-атаку, если злоумышленник уже знает ваш реальный IP-адрес или если ваша VPN использует плохое шифрование . Вот почему мы рекомендуем NordVPN, который известен своими высокими стандартами шифрования.

Наконец, серверы провайдера VPN также могут быть целью DDoS-атаки , но большинство VPN имеют системы, гарантирующие, что эти атаки не будут такими изнурительными, как могли бы быть.

Новые DDoS-атаки на подъеме

DDoS-атаки растут, и в недавнем отчете об анализе глобальных угроз за 2020–2021 годы показано, что ежегодный прирост составляет 37%. По данным Radware, розничных компаний и игровых провайдеров были наиболее распространенными целями для DDoS-атак. Во многих случаях кажется, что киберпреступники нацелены на VPN, поскольку все больше и больше людей работают из дома. За первые три месяца 2021 года количество атак против Fortinet, популярного поставщика услуг VPN, увеличилось почти на 2000%.

По данным Radware, розничных компаний и игровых провайдеров были наиболее распространенными целями для DDoS-атак. Во многих случаях кажется, что киберпреступники нацелены на VPN, поскольку все больше и больше людей работают из дома. За первые три месяца 2021 года количество атак против Fortinet, популярного поставщика услуг VPN, увеличилось почти на 2000%.

Недавно, 9Также появилось 0013 новых типов DDoS-атак . Эти новые формы протоколов злоупотребления атаками, которые ранее не использовались. Преступники используют в атаках встроенные сетевые протоколы , которые часто являются теми же протоколами, которые используют сами компании. Это еще больше затрудняет отличить вредоносный трафик от обычного трафика. Более того, эти атаки больше по масштабу . Как правило, атаки нацелены на следующие протоколы:

- 9009.9 Протокол ограниченных приложений (CoAP)

- Динамическое обнаружение веб-служб (WS-DD)

- Служба удаленного управления Apple (ARMS)

- Веб-программное обеспечение автоматизации Jenkins

Эти протоколы необходимы для множества устройств, которые используют компании, например как устройства Интернета вещей, смартфоны и компьютеры Mac. Таким образом, их не всегда отключают для предотвращения DDoS-атак , что дает киберпреступникам легкий доступ. Ожидается, что в будущем эти протоколы будут чаще использоваться для DDoS-атак.

Таким образом, их не всегда отключают для предотвращения DDoS-атак , что дает киберпреступникам легкий доступ. Ожидается, что в будущем эти протоколы будут чаще использоваться для DDoS-атак.

Другие виды киберпреступлений и вредоносных программ

Хотя DDoS-атаки становятся все более и более распространенными, они не являются единственной сетевой угрозой. Ищете дальнейшее чтение? Вот несколько других видов киберпреступлений и вредоносных программ, от которых вы, возможно, захотите защитить себя.

- Фишинг: Поддельные электронные письма и опасные ссылки

- Доксинг: Что делать, если кто-то выпустит вашу личную информацию в Интернете?

- Программа-вымогатель: что делать, если ваши файлы взяты в заложники

- Рекламное ПО: надоедливая реклама мешает вам работать в Интернете

- Шпионское ПО: кто-то шпионит за вами через ваши устройства?

- Отверстие в воде: что, если вас заманят на зараженный сайт?

DDoS-атаки: часто задаваемые вопросы

У вас есть вопрос о DDoS-атаках? Ниже вы найдете некоторые часто задаваемые вопросы вместе с ответами на них. Не можете найти ответ? Не стесняйтесь комментировать, и мы свяжемся с вами!

Не можете найти ответ? Не стесняйтесь комментировать, и мы свяжемся с вами!

Что означает DDoS?

DDoS расшифровывается как «распределенный отказ в обслуживании». При наиболее распространенных DDoS-атаках веб-сайт или веб-служба переполняются запросами, что делает сайт недоступным для реальных посетителей. В то время как DDoS-атаки используют ботнеты (большие сети зараженных вредоносным ПО устройств), DoS-атаки (с одним D) меньше по масштабу и используют одно устройство.

Что такое DDoS-атака?

Во время DDoS-атаки хакер перегружает сайт запросами, делая его недоступным для обычных посетителей. Для этого хакер использует ботнет: большую сеть зараженных устройств, которыми хакер может управлять. Например, когда ботнет атакует веб-сайт, этот веб-сайт получает огромное количество запросов, которые он не может обработать все сразу. Это может привести к значительному замедлению работы веб-сайта или полному отключению.