Технологии защиты бизнеса: работает служба безопасности

Руководитель отделения «Почты России» в деревне Виллози Ленинградской области оформила несколько сотен кредитов на пенсионеров. Банковские займы оформлялись с помощью системы банка «Открытие», с которым было заключено соглашение о сотрудничестве. Вот только ни один из заёмщиков не знал об этом. Только когда начали приходить квитки о начислении пенсии, в которых указывались суммы списания денег в счёт погашения кредита, люди начали подозревать неладное. В итоге выяснилось, что пострадал каждый второй пенсионер, бывший клиентом этого почтового отделения.

По всей видимости, сотрудница «Почты России» надеялась, что банки долго будут искать неплательщиков, а сами пенсионеры и вовсе ничего не заметят. Но на деле всё вышло иначе. И когда мошенническая схема вскрылась, 43-летняя Елена Макарова оформила явку с повинной. Но вопросы имеются не только к ней. Но и к банку, одобрявшему кредиты. Резкий скачок заявок на займы в одном месте должен был заинтересовать сотрудников службы безопасности.

Компания «Альфа-Развитие» рекомендует наладить мониторинг деятельности сотрудников, чтобы подобные ситуации в принципе не могли произойти. Для этого необходимо задействовать штатную службу безопасности. Или же обратиться к аутсорсерам, которые способны предложить несколько вариантов решения вопроса.

Как служба безопасности защищает бизнес от недобросовестных сотрудников?

Работа с кадрами. Поскольку человеческий фактор зачастую является основным источником проблем, то важно уделять людям максимум внимания. Это касается как уже работающих в штате людей, так и потенциальных сотрудников, которые претендуют на место в компании. Фактически, служба безопасности должна иметь досье на каждого, кто так или иначе сотрудничает с компанией. Для этого изучается трудовая биография людей, опрашиваются их бывшие руководители на предыдущих местах работы, проверяются документы, вплоть до диплома об окончании учебного заведения. И здесь важно не делать разницы между рядовым сотрудником и руководителем.

Контроль подозрительной активности. Она может быть разной. Внезапный поток заявок, как в случае с почтовым сотрудником. Непонятные денежные потоки, идущие в компанию или из неё. Значительные пополнения или снятия средств со счёта. Запросы к базам данных, которые имеют большую важность для компании, какие-то ключевые слова в переписке, свидетельствующие о не совсем честной работе сотрудника. Даже обычное посещение человеком кабинета, в которое теоретически ему не надо заходить, может являться основанием для проведения дополнительной проверки. Если организовать систему безопасности правильным образом, отследить все эти процессы будет довольно просто.

Внедрение систем наблюдения. Продолжая речь о системах безопасности, отметим важность программных и физических средств наблюдения. ПО должно быть внедрено в корпоративную технику, чтобы отслеживать переговоры и переписку сотрудников. Камеры видеонаблюдения контролируют перемещения и позволяют оценить качество работы персонала.

Работа с внешними проблемами. Угрозы бизнесу могут идти не только изнутри, но и снаружи. Фальшивые штрафы, компании-мошенники, заманивающие лакомыми контрактами, не возвращающие средства в срок должники. Для решения всех этих проблем также задействуются сотрудники службы безопасности.

Обратившись в компанию «Альфа-Развитие», вы сможете выбрать удобный формат сотрудничества и избавиться от тех сложностей, которые неизбежно возникают у любого руководителя бизнеса. Мы умеем работать конфиденциально и аккуратно, решать масштабные и деликатные задачи. За это нас и ценят клиенты.

Задачи и функции службы безопасности — Студопедия

ПОЛОЖЕНИЕ

О службе безопасности

Общие положения службы безопасности

1.1. Служба безопасности (СБ) предприятия образована приказом директора N от __ в целях защиты экономических интересов предприятия и обеспечения максимальной безопасности его деятельности как субъекта рыночных отношений.

1.2. СБ является самостоятельным структурным подразделением и подчиняется непосредственно руководителю предприятия.

1.3. Руководство Службой осуществляет начальник СБ, который назначается и освобождается от занимаемой должности руководителем предприятия.

1.4. Структура и штаты СБ по представлению начальника утверждаются руководителем предприятия.

1.5. Деятельность СБ финансируется за счет включения ее затрат в себестоимость работ, выполняемых предприятием.

1.6. СБ в своей деятельности руководствуется законодательством Российской Федерации, ведомственными приказами и указаниями, Уставом предприятия, приказами и указаниями руководителя предприятия и настоящим Положением.

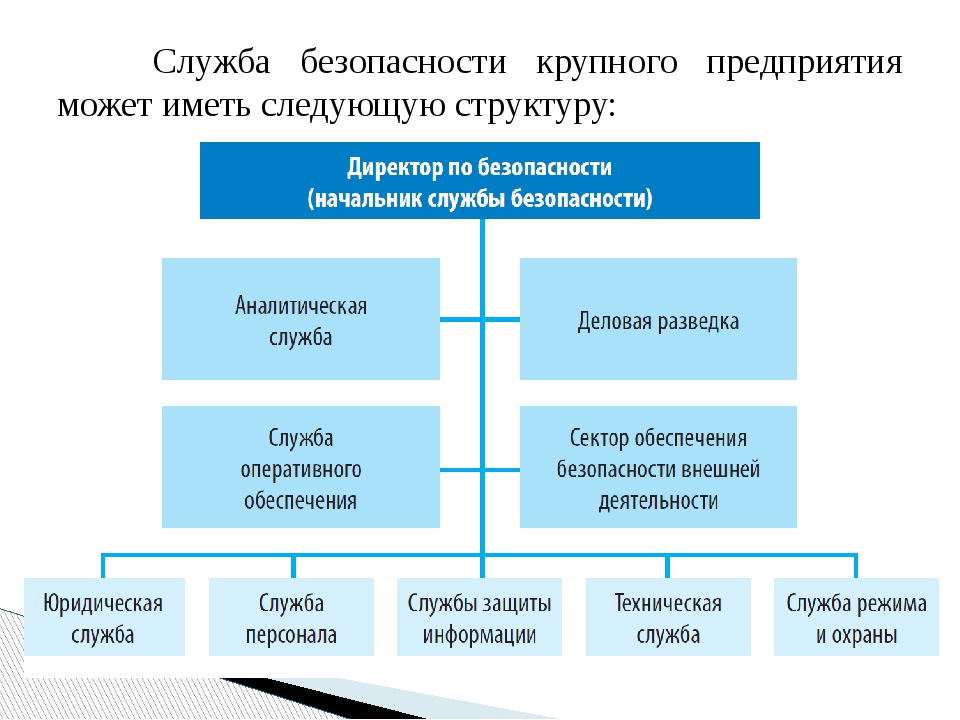

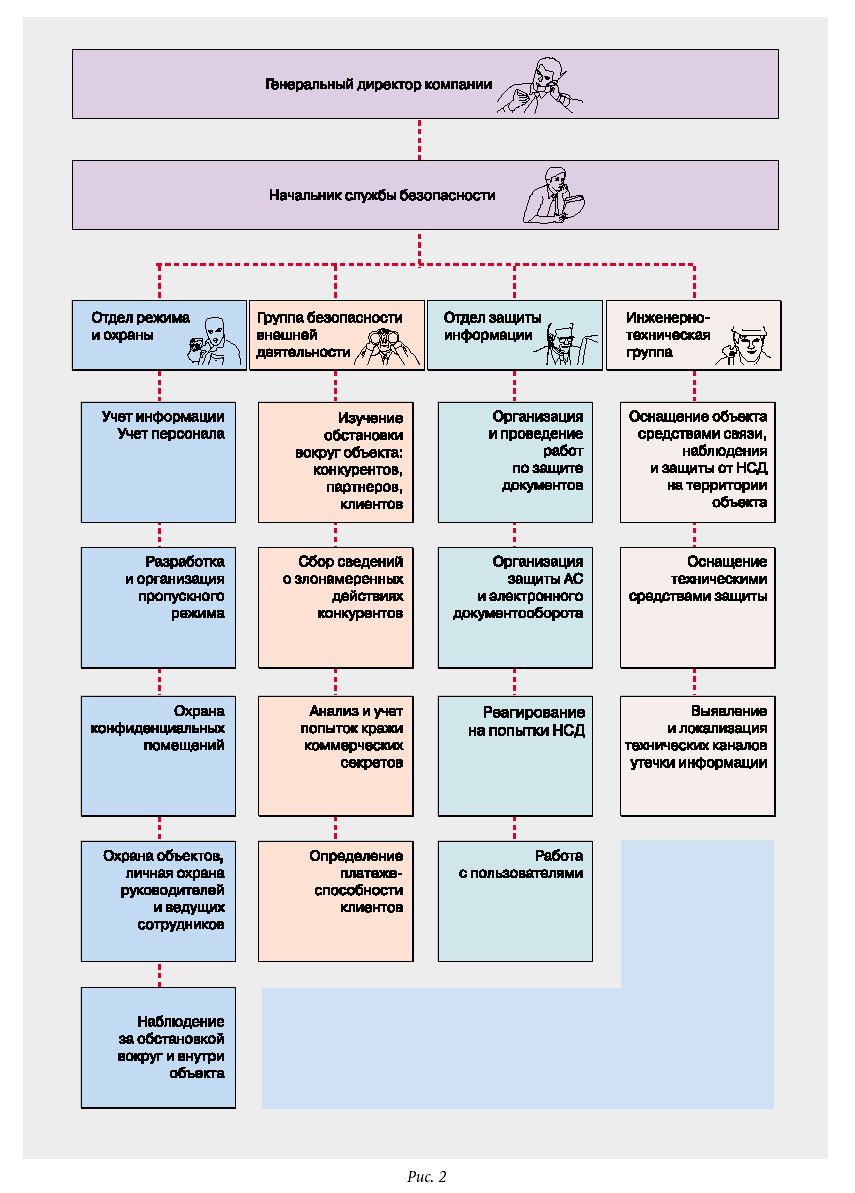

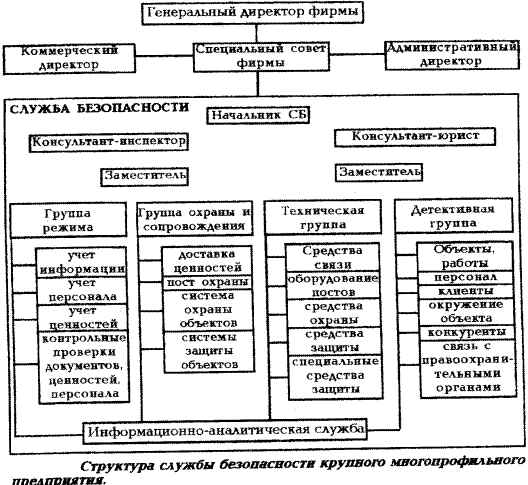

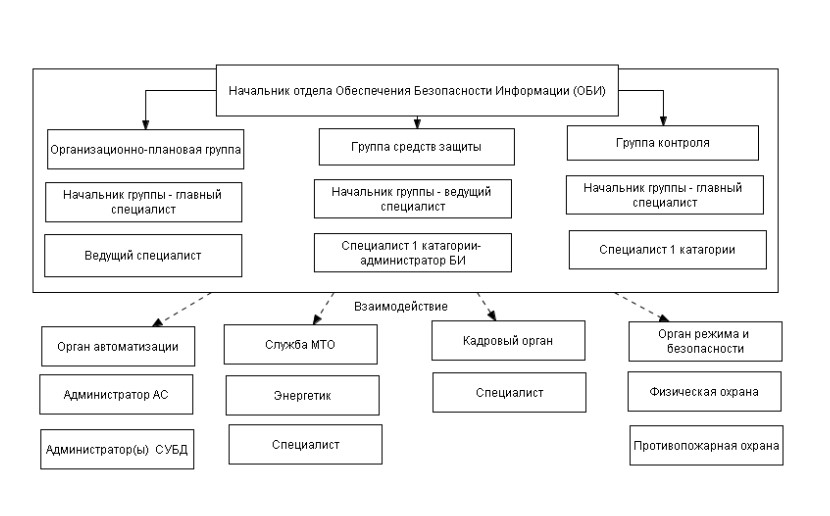

Структура службы безопасности

2.1. Состав и штатную численность службы безопасности утверждает директор предприятия, исходя из условий и особенностей деятельности предприятия по представлению начальника службы безопасности и по согласованию с

отделом кадров; отделом организации и оплаты труда.

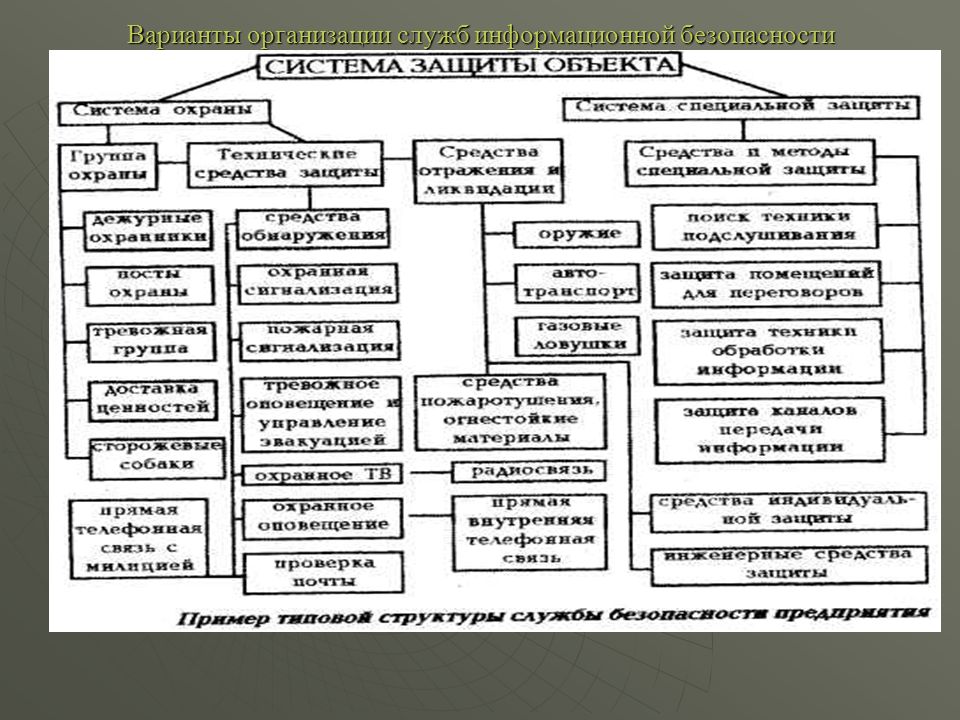

2.2. В состав службы безопасности входят структурные подразделения, группы специалистов и пр.:

· Подразделение защиты информации;

· Подразделение технических средств связи и противодействия техническим средствам разведки;

· Подразделение охраны.

2.3. Начальник службы безопасности распределяет обязанности между сотрудниками отдела и утверждает их должностные инструкции.

2.4. Задачи, функции, права, ответственность структурных звеньев СБ определяются отдельными положениями и должностными инструкциями сотрудников.

Задачи и функции службы безопасности

Основными задачами СБ предприятия являются:

· Обеспечение экономической безопасности, защиты собственности предприятия.

· Организация делопроизводства.

· Обеспечение мер защиты при использовании средств связи (телетайп, телекс, телефакс, телефон).

· Организация противодействия техническим средствам разведки на объектах предприятия.

· Обеспечение внутри объектового и пропускного режима, охрана имущества и персонала предприятия.

· Обеспечение защиты охраняемой информации и экономической безопасности при осуществлении внешнеэкономической деятельности.

· Оказание помощи структурным подразделениям в изучении конъюнктуры рынка, предполагаемых партнеров, конкурентов.

· Контроль за выполнением нормативных документов, Выявление и закрытие возможных каналов утечки охраняемой информации в процессе производственной и иной деятельности предприятия.

· Контроль за состоянием противопожарной безопасности на объектах предприятия.

В соответствии с основными задачами СБ предприятия выполняет следующие функции:

1. По вопросам допуска сотрудников к охраняемой информации:

· Совместно со специалистами, ответственными исполнителями разрабатывает перечень сведений, составляющих коммерческую тайну (КТ) предприятия. Вносит соответствующие документы на рассмотрение и утверждение руководителя.

· Разрабатывает и осуществляет мероприятия, обеспечивающие доступ к охраняемой информации только тех лиц, которым это необходимо для выполнения служебных обязанностей.

· Разрабатывает систему организационных и технических мер, регламентирующих внутриобъектовый режим предприятия. Организует и контролирует их выполнение.

· Осуществляет контроль за изготовлением, учетом, хранением, выдачей и использованием бланков служебных удостоверений (пропусков), печатей, штампов предприятия, а также металлических и мастичных печатей с индивидуальными учетными номерами.

2. По вопросам делопроизводства:

· Организует и ведет делопроизводство; контролирует обеспечение установленного порядка размножения документов, их учета, хранения и пользования ими.

· Обеспечивает соблюдение правил рассылки документов, содержащих коммерческую тайну предприятия.

· Разрабатывает и осуществляет меры по предотвращению разглашения и утечки информации при ведении делопроизводства.

3. По вопросам передачи и приема информации техническими средствами связи:

· Организует прием и передачу охраняемой информации и открытой корреспонденции по телетайпу, телексу, телефаксу.

· Выбирает эффективные и экономичные средства связи в зависимости от характера передаваемой информации. Учитывает и анализирует входящую и исходящую корреспонденцию, оперативно доводит до адресатов.

4. По вопросам обеспечения пропускного режима, охраны имущества и персонала предприятия, контроля за противопожарной безопасностью:

· Разрабатывает документы, регламентирующие пропускной режим и утверждает их у руководителя предприятия. Оформляет, учитывает, выдает, изымает все виды пропусков на территорию предприятия. Контролирует правильность оформления документов на ввоз (вывоз), внос(вынос) материальных ценностей и документов.

· Организует контрольно-пропускные посты. Обеспечивает установленный временной режим охраны объектов предприятия. Эксплуатирует технические средства охраны.

· Разрабатывает и осуществляет меры по обеспечению личной безопасности работников предприятия.

· Следит за состоянием противопожарной безопасности, предлагает меры по устранению нарушений.

5. По вопросам инженерно-технического обеспечения безопасности охраняемой информации и охраны предприятия:

· Разрабатывает требования к помещениям, где ведутся работы с охраняемой информацией, хранятся соответствующие документы, изделия, а также материальные ценности. Проводит аттестацию помещений и объектов хранения материальных ценностей. Организует установку и эксплуатацию технических средств защиты, в том числе и средств противодействия техническим разведчикам (ПДТР).

· Координирует меры безопасности при проведении работ с использованием ЭВТ. Организует спецпроверки и специсследования. Контролирует выполнение нормативных документов при эксплуатации ПЭВМ.

· Ведет учет сейфов, металлических шкафов, специальных хранилищ ( а также ключей к ним), в которых разрешено постоянно или временно хранить документы, содержащие охраняемую информацию ( с реквизитом «КТ-собственность предприятия»).

· Контролирует выполнение заявок (договоров) на установку и ремонт инженерно-технических средств защиты, а также установку средств связи.

6. По вопросам безопасности информации при осуществлении внешнеэкономической деятельности:

· Участвует в подборе специалистов, способных вести эффективную работу с зарубежными фирмами и в подготовке оформления выездных документов для загранкомандировок.

· Участвует в подготовке документов и материалов (программы, соглашения, контракты) по внешнеэкономической деятельности, организации переговоров, приемов и других совместных с зарубежными специалистами мероприятий на территории предприятия и вне ее.

7. Оказывает методическую помощь ответственным исполнителям по вопросам обеспечения экономической безопасности при заключении договоров со сторонними организациями.

8. Участвует в экспертизе материалов, подготовленных к открытой публикации (статьи, доклады, реклама и др.).

9. Осуществляет организационно-методическое руководство уполномоченными по защите коммерческой тайны в структурных подразделениях. Проводит консультации для сотрудников предприятия по организационно-правовым вопросам обеспечения экономической безопасности и способам защиты охраняемой информации.

Проводит консультации для сотрудников предприятия по организационно-правовым вопросам обеспечения экономической безопасности и способам защиты охраняемой информации.

10. Проводит специальные тренинги с работниками предприятия по поведению в различных ситуациях.

11. С привлечением специалистов предприятия изучает все виды деятельности подразделений в целях выявления и закрытия возможных каналов утечки охраняемой информации и нанесения экономического ущерба.

12. Организует служебные расследования по фактам разглашения охраняемой информации, утраты документов или изделий, содержащих такие сведения, нарушений внутриобъектового и пропускного режима предприятия.

13. Осуществляет связь с правоохранительными и другими государственными органами по вопросам защиты коммерческой тайны и обеспечения экономической безопасности предприятия. Передает материалы в правоохранительные органы для расследования по фактам правонарушений и преступлений, совершенных в отношении предприятия и отдельных работников.

14. Разрабатывает отчетные документы, аналитические справки и отчеты по итогам деятельности службы.

Служба безопасности, зачем нужна служба безопасности

Служба безопасности (СБ) занимается обеспечением нормальной работы бизнеса. Структура крупных фирм сложная. В некоторых компаниях действуют десятки и даже сотни отделов. Создание или привлечение сторонних СБ необходимо для защиты деятельности. Задач много. Служба безопасности – это структура внутри компании, обеспечивающая протекцию от внутренних и внешних угроз.

Виды служб безопасности для предприятий

Мелкие клиенты (небольшие магазины, СТО) могут заказать услуги охраны по тревожной кнопке, установить сигнализацию. Объекты получат определенный уровень защиты. Однако крупные заводы, аэропорты, гостиницы, букмекерские фирмы, банки и иные компании, обеспечивающие работой сотни человек, имеющие дорогую технику, такой «роскоши» позволить не могут. Эти субъекты экономической деятельности должны обеспечить комплексную защиту бизнеса.

Различают 4 основных вида служб безопасности предприятия:

- ФГУП “Охрана”;

- ведомственная охрана;

- вневедомственная охрана;

- ЧОП.

Каждая служба безопасности имеет особенности. Детальный анализ позволит понять отличия.

ФГУП “Охрана”

Аббревиатура ФГУП означает федеральное государственное унитарное предприятие. Структура относится к Росгвардии. Фирма решает 4 задачи:

- Физическая защита обратившихся граждан.

- Сопровождение грузов как внутри города, так и при других перевозках.

- Пультовая охрана.

- Монтаж охранного оборудования и систем.

Заказывать услуги ФГУП “Охраны” могут частные лица и компании. Предприятие к ведомственному не относится, но может взаимодействовать с другими службами. Имеет право организовывать защиту объектов любых форм собственности.

Для обеспечения деятельности сотрудники ФГУП “Охраны” используют стрелковое оружие и другие средства, применяемые в Росгвардии.

Предприятие создавали на базе МВД. В 2016 году ФГУП перевели в Росгвардию. После череды объединений с другими структурами унитарное предприятие стало крупнейшей охранной компанией России.

Ведомственная охрана

Под категорию ведомственной охраны попали специализированные вооруженные ведомственные и отраслевые подразделения. Сотрудники обеспечивают оперативное реагирование и защищают здания, прилегающую к ним территорию, материальные ценности от посягательств третьих лиц. Целью отдела безопасности этого типа является и защита от пожаров.

Деятельность структуры регулируется законом о ведомственной охране. Для обеспечения работы сотрудники могут использовать служебное и боевое огнестрельное оружие.

Административный кодекс РФ наделяет кадры ведомственной охраны расширенными полномочиями:

- проводить досмотр вещей;

- осматривать транспортные средства;

- составлять протоколы об административных правонарушениях.

Ведомственную охрану могут создавать и крупные компании.

Эти «инспекции» на законных основаниях сформировали «Газпром», «Ростех», «Роснефть», «Алроса» и другие корпорации.

Государственная ведомственная охрана за время работы сталкивалась с критикой от некоторых законодателей. Причина – конкуренция. Ряд депутатов планировал изменить устройство этой службы безопасности, оставив за ней право охранять только государственное имущество. По мнению юристов, принятие подобных законов уничтожило бы ведомственную охрану как явление.

Вневедомственная охрана

В Российской Федерации вневедомственная охрана возникла 14 августа 1992 года. В этот день о создании подразделения было принято отдельное положение правительства. Прямой защитой собственности структура не занимается. Охрана происходит путем отслеживания установленных систем безопасности и оперативного реагирования на нештатные ситуации. С 2016 года вневедомственная охрана работает с Росгвардией.

ЧОП

ЧОП – частная компания. Создавать эти структуры могут любые предприниматели. Для официальной деятельности необходимо получить лицензию.

Для официальной деятельности необходимо получить лицензию.

Работу компаний регламентирует закон «О частной детективной и охранной деятельности в РФ». Определение полномочий ЧОП включает 5 пунктов:

- Защита здоровья и жизни граждан.

- Охрана имущества.

- Проектирование и установка спецсредств.

- Консультирование и инструктаж клиентов.

- Безопасность во время массовых мероприятий.

Частные охранники должны иметь лицензию. «Диплом» определяет разряд сотрудника, возможность выполнять определенные виды работ.

Рабочие задачи службы безопасности

Функции подразделения СБ включают:

- Проверку сотрудников во время трудоустройства.

- Защиту интеллектуальной и иной собственности компании.

- Выявление утечек информации.

- Предотвращение краж.

- Борьбу с рейдерами.

- Защиту ценностей от порчи и краж (транспортные средства, деньги, оргтехника).

- Физическую защиту руководства.

Число задач на этом не заканчивается. У каждой компании свое положение о СБ. Документ определяет все функциональные задачи, возложенные на отдел.

Физическая охрана

Обязанности службы безопасности различные. Физическая защита имущества и жизни других сотрудников компании – основа работы. Сотрудники СБ устанавливают рамки металлоискателей, проводят расстановку тревожных кнопок, осуществляют управление всеми процессами, связанными с охраной.

Деятельность работников предотвращает кражу имущества фирмы, пронос на предприятия запрещенных предметов, предупреждает действия злоумышленников.

За халатную работу сотрудники СБ несут полную ответственность. Этот принцип работы заставляет охранников более внимательно выполнять должностные обязанности. Правило распространяется на рядовых сотрудников и начальников СБ.

Безопасность внешней деятельности

Служба безопасности – это подразделение компании, отвечающее за стабильность внешней деятельности. Функции включают:

Функции включают:

- прием и сбор информации о контрагентах;

- охрана груза во время курсового движения;

- проверка и предотвращение внешних угроз (возможные противоправные действия конкурентов).

Иногда СБ необходимо проверять и сотрудников компании на наличие сговора с конкурентами.

Информационная защита

Отдел службы безопасности, занимающийся информационной защитой, можно встретить в крупных организациях. Сотрудники подразделения работают по ряду направлений:

- предотвращение и минимизация потерь при хакерских атаках;

- защита от прослушки номеров телефона;

- подбор средств защиты для предотвращения утечки информации.

Информатизация бизнеса растет. Количество вакансий в представленный отдел службы безопасности на предприятии увеличивается.

Отбор кандидатов строгий, состоящий из ряда этапов. Составление анкеты – только начало.

Обеспечение деятельности предприятия

Служба безопасности занимается обеспечением нормального функционирования компании. Работники фирмы устраняют и предупреждают конфликты между сотрудниками, решают другие задачи, входящие в их компетенцию.

Работники фирмы устраняют и предупреждают конфликты между сотрудниками, решают другие задачи, входящие в их компетенцию.

Можно ли создать свою службу безопасности

Предприниматели, задумавшиеся об усилении безопасности бизнеса, могут пойти по 2 дорогам. Одна подразумевает обращение за сторонней помощью. По факту коммерсант передает функции СБ на аутсорсинг.

Бизнесмены могут организовать и отдельное подразделение внутри компании. Однако для этого придется потрудиться.

Как создать свою службу безопасности

Полный механизм организации службы безопасности описывать бессмысленно. Все учесть невозможно. Для упрощения создание подразделения можно разбить на 4 этапа:

- Определение задач с учетом специфики бизнеса и региона работы (защита от криминала, от конкурентов, пожара, потери информации и ноу-хау).

- Установить приоритетность целей. Приоритет зависит от вида задач.

- Заняться подбором персонала (наем бывших военных, программистов, сотрудников МВД и других силовых ведомств).

- Спланировать бюджет.

Выглядит просто. На деле же придется изрядно потрудиться.

Заключение

СБ денег компании не приносит. Эти подразделения минимизируют риски и убытки. Лучше не заработать тысячу, чем потерять миллион.

Как работает служба безопасности страховой компании?

Порой в силу определенных обстоятельств страхователям приходится общаться с представителями службы безопасности страховой компании. Как правило, такое общение происходит при возникновении спорных ситуаций, связанных с выплатой страхового возмещения.

Как свидетельствуют отзывы о страховых компаниях , обычно у автовладельца остаются не самые лучшие воспоминания об общении с сотрудниками службы безопасности страховщика. Многие не только отрицательно отзываются о работе данных сотрудников, но и указывают на случаи нарушения ими действующего законодательства. Поэтому у страхователей порой возникают вполне логичные вопросы.

- Какими полномочиями обладает служба безопасности и чем руководствуется в своей деятельности?

- Как себя вести при общении со службой безопасности автостраховщика?

- Кому жаловаться на неправомерные действия данного подразделения страховой компании?

В этой статье автовладельцы найдут ответы на обозначенные вопросы, а также другую полезную информацию для решения противоречий со службой безопасности СК. Например в тех ситуациях, когда страховщик подозревает клиента в страховом мошенничестве при оформлении выплаты по КАСКО или отказывается признать факт заключения страхового договора.

Кого принимают на работу в службу безопасности?

Сотрудником указанного подразделения страховой организации может стать не каждый. Для этого нужно, как минимум, иметь высшее юридическое образование и желательно опыт работы в области охраны правопорядка. Вот почему зачастую сотрудники службы безопасности страховой организации – выходцы из государственных структур, таких как Федеральная служба безопасности или Министерство внутренних дел. При этом основным конкурентным преимуществом соискателя такой должности является опыт оперативной работы.

При этом основным конкурентным преимуществом соискателя такой должности является опыт оперативной работы.

Функции службы безопасности страховщика

Вопреки бытующему мнению, главной задачей сотрудников службы безопасности страховой организации является отнюдь не расследование сомнительных страховых событий, а проверка благонадежности страхователей. Для этого существуют специальные сайты, которые содержат сведения практически обо всех сомнительных случаях повреждения застрахованного транспорта. Правда, рядовому автовладельцу вряд ли удастся получить доступ к такому ресурсу. К тому же подобные сайты оказывают информационные услуги исключительно на коммерческой основе, что по карману далеко не каждому.

Учитывая, что практически все сотрудники службы безопасности автостраховщиков являются выходцами из силовых структур, порой они прибегают к услугам своих бывших коллег.

Например, в случае необходимости получения сведений о конкретном страхователе или транспортном средстве. Стоит отметить, что подобная деятельность является абсолютно законной, но только в том случае, когда нужная информация была получена в ответ на официальный запрос.

Стоит отметить, что подобная деятельность является абсолютно законной, но только в том случае, когда нужная информация была получена в ответ на официальный запрос.

Как было упомянуто ранее, расследование сомнительных страховых происшествий – отнюдь не главная задача службы безопасности. Однако это не означает, что сотрудники указанного подразделения СК не могут параллельно заниматься и подобными случаями. Поэтому автовладельцу не стоит удивляться, если ему позвонят сотрудники службы безопасности для уточнения обстоятельств происшествия или для назначения личной встречи. Подобные действия входят в компетенцию подразделения и обычно предусмотрены правилами страхования. Однако страхователю не стоит забывать, что никто не имеет права принуждать его к личной встрече, кроме случаев, предусмотренных действующим законодательством.

Помимо упомянутых обязанностей, сотрудники службы безопасности занимаются контролем деятельности остальных работников автостраховщика. Они проверяют биографию соискателей на ту или иную должность, проводят проверку деятельности различных подразделений, а также выявляют случаи нарушения действующего законодательства сотрудниками компании. Например, пресекают случаи страхового мошенничества с участием работников СК.

Например, пресекают случаи страхового мошенничества с участием работников СК.

Как правильно общаться со службой безопасности?

Несомненно, добросовестный автовладелец будет шокирован, если ему откажут в выплате на основании решения службы безопасности. Вот почему нежелательно категорически отказываться от встречи с представителями данного подразделения автостраховщика. Тем не менее, на подобную встречу непременно следует пригласить юриста, представляющего интересы страхователя. Это поможет пресечь возможное психологическое давление на автовладельца, а также позволит оценить юридические последствия претензий страховой компании.

Если сотрудник службы безопасности ведет себя неподобающим образом, лучше сразу пресечь подобное поведение в корректной форме. При этом необходимо зафиксировать любым доступным способом факты оскорблений, безосновательных обвинений и угроз.

Имея на руках доказательства, будет разумно незамедлительно обратиться с заявлением в компетентные органы, а также передать имеющиеся сведения в местные и федеральные средства массовой информации. Такой подход вынудит руководство страховой организации обратить пристальное внимание на «проштрафившегося» сотрудника и принять адекватные меры, вплоть до его увольнения. А вот жаловаться на такого сотрудника только его непосредственному начальнику или руководству страховой компании, как правило, бессмысленно. Причем в этом случае не имеет значения, был ли полис куплен в этом самом офисе или через калькулятор КАСКО .

Такой подход вынудит руководство страховой организации обратить пристальное внимание на «проштрафившегося» сотрудника и принять адекватные меры, вплоть до его увольнения. А вот жаловаться на такого сотрудника только его непосредственному начальнику или руководству страховой компании, как правило, бессмысленно. Причем в этом случае не имеет значения, был ли полис куплен в этом самом офисе или через калькулятор КАСКО .

О чем стоит помнить автовладельцу?

Сотрудники службы безопасности любой страховой организации сильно ограничены в своих полномочиях, ведь они не являются представителями государственных силовых структур. На их поступки и слова в полной мере распространяется действие таких законодательных актов, как Уголовный кодекс и Кодекс об административных правонарушениях. Они не вправе вести детективную деятельность и нарушать права и свободы страхователей, гарантированные законом.

Отдельно стоит отметить, что сотрудники службы безопасности не вправе требовать в ультимативной форме доплаты страховой премии или расторжения страхового договора. Подобные действия находятся исключительно в юрисдикции судебной системы России и службы судебных приставов.

Подобные действия находятся исключительно в юрисдикции судебной системы России и службы судебных приставов.

Сделайте эти 5 вещей прямо сейчас, чтобы повысить безопасность

Что такое корпоративная безопасность?

Безопасность предприятия — это процесс, с помощью которого организация защищает свои информационные активы (данные, серверы, рабочие станции, хранилище, сети, приложения и т. Д.) От нарушения конфиденциальности, целостности или доступности. Он включает в себя политики и процедуры, которые содержат указания относительно того, кто, что, почему и как реализовать механизм защиты информационных активов организации.

Программа управления рисками — это ключевой инструмент при выполнении действий по реализации защиты посредством идентификации активов, угроз активам, где существуют уязвимости, а также средств контроля или защиты, которые могут быть реализованы для снижения выявленных рисков. Предприятие постоянно меняется, поэтому необходимо постоянно оценивать эффективность усилий по снижению рисков и общую программу безопасности предприятия на предмет эффективности и улучшения.

Почему важна корпоративная безопасность (и кибербезопасность)?

Что ж, этот вопрос кажется очевидным, но удивительно, сколько предприятий имеют слабые или неэффективные программы безопасности или вообще не имеют.В сегодняшней киберсреде эффективная программа безопасности предприятия необходима для защиты вычислительной инфраструктуры, на которой построено предприятие.

Эффективные программы безопасности предприятия позволяют выполнять миссию предприятия, а не препятствовать ей. Без эффективной программы безопасности предприятия остаются незащищенными и уязвимыми для бесчисленного количества злоумышленников и организованной преступности.

Какие 5 дел нужно выполнить сейчас?

Реализация эффективной программы безопасности предприятия требует времени, внимания и ресурсов.Если в вашей организации нет эффективной программы корпоративной безопасности, начало работы может показаться сложным.

Используйте свое понимание того, какие данные, системы и инфраструктура критичны для вашего бизнеса и где вы наиболее уязвимы. Затем разработайте план внедрения, оценки и управления введенными средствами контроля.

Затем разработайте план внедрения, оценки и управления введенными средствами контроля.

Не все средства внутреннего контроля одинаковы, поэтому важно в первую очередь сосредоточиться на тех средствах контроля, которые относительно несложны в реализации и обеспечивают значительный выигрыш в защите и безопасности вашего предприятия.

Основанный на 20 критических элементах управления безопасностью Center for Internet Security, приведенный ниже список фокусируется на основных принципах корпоративной безопасности и направит ваше предприятие на правильный путь к более безопасной среде.

1) Определите свои границы

Чтобы защитить свое предприятие, вы должны твердо понимать свои границы. Граница безопасности предприятия состоит из всех информационных активов (например, серверов, рабочих станций, облачных сервисов), которые поддерживают миссию предприятия посредством операций по обработке и хранению информации.Он включает информационные активы, которыми управляет предприятие, а также внешние сервисы, которые используются для поддержки предприятия.

До того, как облачные вычисления стали мейнстримом, определение границ было довольно простым — они включали вычислительные ресурсы, размещаемые внутри организации и / или в одном из центров обработки данных. С кажущимся повсеместным внедрением облачных сервисов граница корпоративной кибербезопасности больше не определяется географическим местоположением, а должна быть расширена, чтобы включить в нее усиленные облачные сервисы.

Например, организация может иметь информационные активы локально в своем корпоративном местоположении, но также использовать AWS или Azure для дополнительных вычислительных ресурсов и хранилища. Мы читали о том, как сегменты AWS S3 были опубликованы в Интернете, и в результате организации пострадали от утечки данных.

Существует модель совместной ответственности с использованием облачных сервисов, и это ответственность предприятия, использующего облачные сервисы, для реализации средств защиты и контроля, чтобы убедиться, что используемые облачные сервисы не оставляют их уязвимыми для атак или взлома. .В результате эти внешние сервисы должны быть включены в границы организации, чтобы гарантировать правильное внедрение средств управления.

.В результате эти внешние сервисы должны быть включены в границы организации, чтобы гарантировать правильное внедрение средств управления.

После определения границы необходимо определить инвентарь вычислительных ресурсов, поскольку то, что не определено, нельзя защитить (см. Пункт № 3 ниже). Предприятия должны понимать, какие активы постоянны в их сети, а какие временны (например, ноутбуки торгового персонала) и могут быть не такими актуальными для обновлений безопасности, как те устройства, которые постоянно находятся в сети.

Использование активных или пассивных инструментов обнаружения поможет организациям разработать свой инвентарный список и получить представление о масштабах усилий по защите каждого актива в сети. Незнакомые устройства должны быть быстро исследованы и либо удалены из сети, либо помещены в карантин, либо утверждены для использования (а инвентарь должен быть обновлен). Разработка инвентаризации аппаратных активов (включая виртуальное оборудование) поддержит усилия шага №2.

2) Определите вашу программную среду

Определение вашей программной среды идет рука об руку с определением ваших границ и идентификацией аппаратных устройств (включая виртуальные устройства).Для этого определите все программное обеспечение, которое работает на каждой платформе в пределах вашей границы.

Использование инструмента инвентаризации программного обеспечения будет чрезвычайно полезным для выполнения этой задачи и понимания того, какое программное обеспечение использует предприятие для поддержки своих бизнес-функций. Скорее всего, вы обнаружите, что в вашей среде работает значительное количество программного обеспечения, которое ранее было неизвестно и не поддерживает бизнес-функции вашей организации.

Бизнес-потребность в программном обеспечении должна быть обоснована, или программное обеспечение должно быть удалено из вашей среды.Поддерживайте все версии программного обеспечения в актуальном состоянии, поскольку это снижает вашу уязвимость к атакам на основе непропатченного программного обеспечения.

Утвержденная инвентаризация программного обеспечения также должна быть соотнесена с одобренной инвентаризацией оборудования. Это поможет в разработке утвержденных базовых показателей и обеспечит контроль лицензирования программного обеспечения.

После определения списка утвержденного программного обеспечения внедрите возможность внесения в белый список, чтобы разрешить запуск только утвержденного программного обеспечения. Многие организации пишут сценарии для автоматизации задач и выполнения важных бизнес-функций.Эти скрипты следует включить в белый список.

3) Повышение защиты активов в пределах границ

После завершения шага 2 вы можете приступить к усилению защиты каждой операционной системы и приложения в вашей среде. Эти усилия должны быть нацелены на программное обеспечение, работающее на каждой рабочей станции, портативном компьютере, сервере (физическом или виртуальном) и сетевом устройстве в пределах предприятия.

Руководства по безопасной настройке для большинства известных операционных систем, приложений, баз данных, сетевых устройств были разработаны такими организациями, как Центр Интернет-безопасности. Правительство также разработало руководства по усилению защиты, такие как Руководства по технической реализации безопасности (STIG), для помощи в повышении защиты операционных систем, приложений, баз данных и т. Д.

Правительство также разработало руководства по усилению защиты, такие как Руководства по технической реализации безопасности (STIG), для помощи в повышении защиты операционных систем, приложений, баз данных и т. Д.

Из-за потенциального негативного влияния на производительность или операции не каждый параметр каждого руководства по усилению могут быть реализованы. Реализуйте все, что может быть, и задокументируйте доводы в пользу отказа от реализации тех, которые негативно влияют на ваши системы.

После того, как эти параметры защиты будут определены и внедрены, они станут базовой линией конфигурации.Все экземпляры утвержденного программного обеспечения должны быть настроены в соответствии с утвержденными базовыми показателями конфигурации.

Последующие экземпляры (или ранее защищенные конфигурации) обычно отклоняются от утвержденной базовой линии. Следовательно, для обнаружения отклонения от утвержденной базовой конфигурации следует использовать инструменты мониторинга конфигурации. При обнаружении отклонения от утвержденной базовой линии необходимо немедленно предпринять шаги для приведения программного обеспечения в соответствие с утвержденной конфигурацией.

При обнаружении отклонения от утвержденной базовой линии необходимо немедленно предпринять шаги для приведения программного обеспечения в соответствие с утвержденной конфигурацией.

4) Внедрить программу управления и устранения уязвимостей

Ни одно программное обеспечение не является идеальным. Выявление уязвимостей в программных платформах — обычное дело. Вопрос в том, знаете ли вы, используете ли вы уязвимое программное обеспечение в своей среде и что вы собираетесь с этим делать.

Время имеет существенное значение — цель состоит в том, чтобы сократить время между выявлением уязвимости и применением исправлений, исправляющих уязвимость.

Разверните в своей среде сканеры уязвимостей, которые сканируют с внешней и внутренней точки зрения. После выявления уязвимостей разработайте план действий по устранению критических результатов и как можно скорее разверните исправления.

Нет ничего необычного в том, что исправление вызывает проблемы после его установки, поэтому убедитесь, что каждое исправление проверено перед его развертыванием в производственной среде. Это, естественно, увеличит время между выявлением уязвимости и применением исправления в производственной среде, но это время того стоит, чтобы не повлиять отрицательно на производственную среду с помощью исправления, которое нарушает критически важные функции, поддерживающие бизнес-процессы.

Это, естественно, увеличит время между выявлением уязвимости и применением исправления в производственной среде, но это время того стоит, чтобы не повлиять отрицательно на производственную среду с помощью исправления, которое нарушает критически важные функции, поддерживающие бизнес-процессы.

По возможности, например, на портативных компьютерах и рабочих станциях, развертывайте исправления автоматически.

5) Обзор использования административного доступа на предприятии

Заключительный шаг на первом этапе внедрения передовых методов корпоративной кибербезопасности — это проверка использования административного доступа на вашем предприятии. Административный доступ в сеть является целью злоумышленника, поэтому важно, чтобы административный доступ был ограничен для всех приложений и устройств только теми, которым он необходим для выполнения своих служебных функций.

Проведите инвентаризацию учетных записей с административным доступом на вашем предприятии, а затем определите, является ли доступ оправданным. Если нет, немедленно удалите доступ. Те, у кого есть административные привилегии, должны использовать только свою административную учетную запись при выполнении административных задач, в противном случае следует использовать учетную запись без административных привилегий.

Если нет, немедленно удалите доступ. Те, у кого есть административные привилегии, должны использовать только свою административную учетную запись при выполнении административных задач, в противном случае следует использовать учетную запись без административных привилегий.

По возможности внедряйте многофакторную аутентификацию (MFA) для всех административных учетных записей.

Что дальше?

После того, как будет создана базовая возможность для поддержки этих пяти элементов управления, затем увеличьте эффективность элемента управления, внедрив программу мониторинга, чтобы убедиться, что элементы управления продолжают работать эффективно.

Кроме того, внедрите программу измерения, чтобы обеспечить реализацию контроля на всем предприятии, а не только в нескольких отделах, сетевых сегментах (если применимо), приложениях и т. Д. В отношении внедрения средств контроля необходимо сделать гораздо больше. на вашем предприятии.

Помните следующие принципы при внедрении средств контроля:

- Средства контроля должны соответствовать политике

- Сообщать о внедрении средств контроля на предприятии

- Внедрить контроль и контролировать операционную эффективность

- Измерять развертывание контроля, чтобы гарантировать он внедрен во всей организации (например,г.

какой процент предприятия был инвентаризирован для оборудования и программного обеспечения)

какой процент предприятия был инвентаризирован для оборудования и программного обеспечения) - Итерация

Резюме

В современном мире необходимо иметь эффективную и хорошо поддерживаемую программу безопасности предприятия. Злоумышленники постоянно сканируют Интернет в поисках уязвимых целей, поэтому наличие эффективной программы безопасности предприятия имеет решающее значение для построения оборонительной позиции, которая делает планку достаточно высокой, чтобы злоумышленники могли перейти к более слабой цели.

Работайте с компанией по обеспечению безопасности предприятия и внедрите средства контроля, чтобы сначала устранить наибольшие риски на вашем предприятии, а затем работайте поэтапно, чтобы создать структуру контроля, которая охватывает все предприятие.

Linford and Company имеет большой опыт работы с организациями по определению их контрольной среды. Свяжитесь с нами, если вы хотите узнать больше о том, как мы можем вам помочь.

Соответствующие сообщения в блоге:

Рэй Данэм начал свою карьеру в качестве офицера ВВС в 1996 году в области связи и компьютерных систем. После службы в ВВС Рэй работал в оборонной промышленности в области системной архитектуры, системной инженерии и, прежде всего, информационной безопасности. Рэй возглавляет практику FedRAMP L&C, но также поддерживает экзамены SOC и оценки HITRUST. Рэю нравится работать с клиентами над обеспечением безопасности их сред и давать рекомендации по принципам и методам защиты информации.

После службы в ВВС Рэй работал в оборонной промышленности в области системной архитектуры, системной инженерии и, прежде всего, информационной безопасности. Рэй возглавляет практику FedRAMP L&C, но также поддерживает экзамены SOC и оценки HITRUST. Рэю нравится работать с клиентами над обеспечением безопасности их сред и давать рекомендации по принципам и методам защиты информации.

Введение в корпоративную безопасность — BMC Blogs

Площадь атаки любого предприятия за последние годы значительно расширилась.Традиционно организации отвечали за безопасность данных, хранящихся на локальных серверах, и использовали самые современные решения безопасности для защиты от кибератак. Эти угрозы обычно были мотивированы финансовой или политической выгодой. Сегодня компании объединяют технологии, чтобы охватить более широкую базу пользователей, сотрудничать с поставщиками и обеспечивать работу распределенной рабочей силы в географически удаленных местах — ваш риск выше, чем когда-либо прежде.

Растущая поверхность атак требует систем защиты, выходящих за рамки традиционных мер кибербезопасности.Давайте посмотрим на безопасность предприятия.

(Эта статья является частью нашего Руководства по безопасности и соответствию требованиям. Для навигации используйте правое меню.)

Что такое корпоративная безопасность?

Enterprise Security включает стратегии, методы и процесс защиты информации и ИТ-активов от несанкционированного доступа и рисков, которые могут нарушить конфиденциальность, целостность или доступность этих систем. Основываясь на традиционной предпосылке кибербезопасности, заключающейся в защите цифровых активов на локальном уровне, корпоративная безопасность распространяется на безопасность данных, передаваемых по подключенной сети, серверам и конечным пользователям.

Он включает в себя технологии, людей и процессы, участвующие в поддержании безопасной среды для цифровых активов. Поскольку она распространяется на все предприятие, в этой системе безопасности особое внимание уделяется юридическим и культурным требованиям, предъявляемым к защите данных, принадлежащих базам пользователей организации.

Поскольку она распространяется на все предприятие, в этой системе безопасности особое внимание уделяется юридическим и культурным требованиям, предъявляемым к защите данных, принадлежащих базам пользователей организации.

Усиление мер кибербезопасности предприятия

Следующие тенденции вынуждают организации усиливать меры кибербезопасности на всех уровнях предприятия:

Облако

Распространение облачных вычислений позволило организациям любого размера воспользоваться преимуществами высокопроизводительных и масштабируемых аппаратных ресурсов на основе операционных затрат.В результате они смогли расширить свой бизнес на глобальных рынках, но это связано с серьезной оговоркой: огромный объем данных недоступен для компаний, но они несут ответственность за безопасность своих информационных активов.

Проблема с данными, хранящимися в облаке, значительна. Данные не размещаются локально. Предприятия не контролируют ресурсы облачных вычислений, в которых он хранится. Из-за ограниченной видимости и контроля облачного оборудования вы должны полагаться на поставщиков облачных услуг в качестве первой линии защиты.

Из-за ограниченной видимости и контроля облачного оборудования вы должны полагаться на поставщиков облачных услуг в качестве первой линии защиты.

Интернет вещей

Приток подключенных устройств, Интернет вещей, позволяет компаниям расширять свои предложения услуг и добиваться высоких результатов в работе. Интернет вещей позволяет организациям автоматизировать ручные процессы, уменьшить количество человеческих ошибок и использовать новые бизнес-модели.

Растущая экосистема сетей IoT также порождает ключевые проблемы:

- Количество потенциально уязвимых устройств, подключающихся к корпоративной сети, резко возросло.

- Злоумышленники теперь имеют больше возможностей для использования, поскольку большинство устройств Интернета вещей могут предложить ограниченную защиту на физическом уровне конечных точек сети.

Привод данных

Больше данных — больше информации. Организации полагаются на проницательную информацию, чтобы предоставлять нужные услуги нужному клиенту. Вычислительные ресурсы и решения для анализа данных широко доступны и доступны по цене. Конечные пользователи готовы делиться некоторой личной информацией в обмен на полезные услуги.Это открывает перед предприятиями огромные возможности для создания продуктов и бизнес-стратегий на основе данных, которые гарантируют высокую отдачу от инвестиций.

Вычислительные ресурсы и решения для анализа данных широко доступны и доступны по цене. Конечные пользователи готовы делиться некоторой личной информацией в обмен на полезные услуги.Это открывает перед предприятиями огромные возможности для создания продуктов и бизнес-стратегий на основе данных, которые гарантируют высокую отдачу от инвестиций.

В то же время эти компании несут ответственность за безопасность пользовательской информации, которая должна использоваться только для разрешенных целей и в рамках этических границ современного цифрового мира.

Положение о конфиденциальности и правила

Правительства по всему миру признали необходимость строгих правил конфиденциальности в ответ на растущие риски кибербезопасности для конечных пользователей.В 2013 году были взломаны все 3 миллиарда учетных записей пользователей Yahoo, в результате чего сумма компенсации за утечку данных составила 117,5 миллиона долларов. Что еще более важно, с тех пор компания потеряла миллиарды долларов рыночной капитализации, поскольку пользователи Интернета в значительной степени приняли альтернативы. Утраченная репутация бренда была безвозвратной и была вызвана крупномасштабной утечкой данных, которая произошла задолго до того, как она была обнаружена и обнародована.

Утраченная репутация бренда была безвозвратной и была вызвана крупномасштабной утечкой данных, которая произошла задолго до того, как она была обнаружена и обнародована.

Совсем недавно правительства ввели в действие меры по обеспечению соблюдения нормативных требований, которые вынуждают компании изменять и расширять возможности своей корпоративной безопасности, наряду с большими штрафами за несоблюдение нормативных требований.GDPR в ЕС — яркий тому пример.

Лучшие практики корпоративной безопасности

Корпоративная безопасность, следовательно, включает меры безопасности во всех аспектах организации. Он варьируется от серверных облачных сетей до конечных точек IoT на границе сети. Это вызвано распространением бизнес-операций и услуг, интенсивно использующих данные, и строго регламентировано строгими мировыми правилами. Пользователи Интернета все больше отдаляются от организаций, которые не могут гарантировать безопасность их личной информации.

Угрозы исходят как от самого предприятия, например, человеческий фактор или недовольные сотрудники, так и от внешних кибератак. Следующие передовые методы могут помочь вашей организации улучшить возможности безопасности по всем этим направлениям:

Следующие передовые методы могут помочь вашей организации улучшить возможности безопасности по всем этим направлениям:

- Защита данных при хранении и передаче. Определите активы данных, которые необходимо зашифровать, и разработайте для них стратегию безопасности. Шифрование должно масштабироваться в вашей сети и защищать рабочие нагрузки данных в динамических и распределенных облачных средах.Следите за производительностью ваших реализаций шифрования.

- Установите надежные средства управления идентификацией и доступом. Используйте принцип минимальных прав, который позволяет пользователям только ограниченный доступ, необходимый для выполнения их работы. Ограничение доступа пользователей снижает риск утечки данных и сетевых вторжений из-за человеческой ошибки или злонамеренных действий.

- Примите надежный план аварийного восстановления и снижения рисков. Четко определенный план должен включать обязанности и рабочие процессы для упорядоченных и успешных протоколов аварийного восстановления.

Регулярно обновляйте этот план для борьбы с растущими киберугрозами и изменением кадрового ландшафта.

Регулярно обновляйте этот план для борьбы с растущими киберугрозами и изменением кадрового ландшафта. - Обучите своих сотрудников мерам кибербезопасности. Персонал может выступать в качестве сильной первой линии защиты от киберугроз, нацеленных на человеческий фактор. С другой стороны, сотрудники, не осведомленные о безопасности, могут служить слабым звеном в цепочке безопасности, которая в противном случае оснащена передовыми решениями безопасности.

- Управляйте безопасностью конечных точек с помощью технологий, которые непрерывно отслеживают производительность сети на предмет аномального трафика данных. Убедитесь, что устройства IoT правильно настроены и работают с последней версией прошивки.

- Привлекайте высшее руководство к разработке стратегии безопасности предприятия. Киберугрозы не следует рассматривать как «только ИТ» — это бизнес-проблема, которая должна стать бизнес-деятельностью. Экспертиза безопасности должна охватывать исполнительный уровень, на котором должны приниматься необходимые решения по управлению рисками.

Совет директоров и исполнительное руководство должны понимать правовые, финансовые, культурные, а также связанные с технологиями последствия своих решений по обеспечению безопасности предприятия.

Совет директоров и исполнительное руководство должны понимать правовые, финансовые, культурные, а также связанные с технологиями последствия своих решений по обеспечению безопасности предприятия.

Дополнительные ресурсы

Чтобы получить более подробную информацию о безопасности современного предприятия, просмотрите наш блог BMC Security & Compliance Blog или ознакомьтесь со статьями:

Последнее обновление: 08.05.2020

Эти сообщения являются моими собственными и не обязательно отражают позицию, стратегию или мнение BMC.

Обнаружили ошибку или есть предложение? Сообщите нам об этом по электронной почте [email protected].

Корпоративная безопасность и управление — Машинное обучение Azure

- 5 минут на чтение

В этой статье

В этой статье вы узнаете о функциях безопасности и управления, доступных для машинного обучения Azure. Эти функции полезны для администраторов, DevOps и MLOps, которые хотят создать безопасную конфигурацию, соответствующую политике вашей компании. Машинное обучение Azure и платформа Azure позволяют:

Эти функции полезны для администраторов, DevOps и MLOps, которые хотят создать безопасную конфигурацию, соответствующую политике вашей компании. Машинное обучение Azure и платформа Azure позволяют:

- Ограничить доступ к ресурсам и операциям по учетной записи или группам пользователей

- Ограничить входящую и исходящую сетевую связь

- Шифрование данных при передаче и хранении

- Поиск уязвимостей

- Применение и аудит политик конфигурации

Ограничить доступ к ресурсам и операциям

Azure Active Directory (Azure AD) — поставщик службы идентификации для машинного обучения Azure.Он позволяет создавать и управлять объектами безопасности (пользователем, группой, субъектом службы и управляемым удостоверением), которые используются для проверки подлинности в ресурсах Azure. Многофакторная проверка подлинности поддерживается, если Azure AD настроен для ее использования.

Вот процесс аутентификации для машинного обучения Azure с использованием многофакторной аутентификации в Azure AD:

- Клиент входит в Azure AD и получает токен Azure Resource Manager.

- Клиент представляет токен диспетчеру ресурсов Azure и всему машинному обучению Azure.

- Машинное обучение Azure предоставляет маркер службы машинного обучения целевой вычислительной мощности пользователя (например, вычислительному кластеру Машинного обучения Azure). Этот токен используется целевой вычислительной машиной пользователя для обратного вызова службы машинного обучения после завершения выполнения. Объем ограничен рабочей областью.

С каждым рабочим пространством связано назначенное системой управляемое удостоверение, имя которого совпадает с именем рабочего пространства. Это управляемое удостоверение используется для безопасного доступа к ресурсам, используемым рабочей областью.Он имеет следующие разрешения Azure RBAC для подключенных ресурсов:

| Ресурс | Разрешения |

|---|---|

| Рабочее пространство | Автор |

| Счет хранения | Участник данных хранилища BLOB-объектов |

| Хранилище ключей | Доступ ко всем ключам, секретам, сертификатам |

| Реестр контейнеров Azure | Автор |

| Группа ресурсов, содержащая рабочую область | Автор |

| Группа ресурсов, содержащая хранилище ключей (если отличается от той, которая содержит рабочую область) | Автор |

Мы не рекомендуем администраторам отменять доступ управляемого удостоверения к ресурсам, упомянутым в предыдущей таблице.Вы можете восстановить доступ, используя операцию повторной синхронизации ключей.

Машинное обучение Azure также создает дополнительное приложение (имя начинается с aml- или Microsoft-AzureML-Support-App- ) с доступом на уровне участника в вашей подписке для каждого региона рабочей области. Например, если у вас есть одно рабочее пространство в восточной части США и одно в Северной Европе в одной подписке, вы увидите два из этих приложений. Эти приложения позволяют машинному обучению Azure управлять вычислительными ресурсами.

Вы также можете настроить свои собственные управляемые удостоверения для использования с виртуальными машинами Azure и вычислительным кластером машинного обучения Azure. С виртуальной машиной управляемое удостоверение можно использовать для доступа к вашей рабочей области из SDK вместо учетной записи Azure AD отдельного пользователя. В вычислительном кластере управляемая идентификация используется для доступа к таким ресурсам, как защищенные хранилища данных, к которым пользователь, выполняющий задание обучения, может не иметь доступа. Дополнительные сведения см. В разделе Аутентификация для рабочей области машинного обучения Azure.

Подсказка

Есть некоторые исключения для использования Azure AD и Azure RBAC в Машинном обучении Azure:

- При желании вы можете включить доступ SSH к вычислительным ресурсам, таким как вычислительный экземпляр машинного обучения Azure и вычислительный кластер. Доступ по SSH основан на парах открытого и закрытого ключей, а не на Azure AD. Доступ по SSH не регулируется Azure RBAC.

- Вы можете аутентифицироваться в моделях, развернутых как веб-службы (конечные точки вывода), используя ключ , или токен , аутентификацию на основе .Ключи — это статические строки, а маркеры извлекаются с помощью объекта безопасности Azure AD. Дополнительные сведения см. В разделе Настройка проверки подлинности для моделей, развернутых как веб-служба.

Дополнительные сведения см. В следующих статьях:

Сетевая безопасность и изоляция

Чтобы ограничить сетевой доступ к ресурсам машинного обучения Azure, вы можете использовать виртуальную сеть Azure (VNet). Виртуальные сети позволяют создавать сетевые среды, которые частично или полностью изолированы от общедоступного Интернета.Это сокращает поверхность атаки для вашего решения, а также вероятность кражи данных.

Вы можете использовать шлюз виртуальной частной сети (VPN) для подключения отдельных клиентов или вашей собственной сети к виртуальной сети

Рабочая область Машинное обучение Azure может использовать частную ссылку Azure для создания частной конечной точки за виртуальной сетью. Это предоставляет набор частных IP-адресов, которые можно использовать для доступа к рабочей области из виртуальной сети. Некоторые службы, на которые опирается машинное обучение Azure, также могут использовать частную ссылку Azure, но некоторые полагаются на группы безопасности сети или определяемую пользователем маршрутизацию.

Для получения дополнительной информации см. Следующие документы:

Шифрование данных

Машинное обучение Azure использует различные вычислительные ресурсы и хранилища данных на платформе Azure. Чтобы узнать больше о том, как каждый из них поддерживает шифрование данных при хранении и передаче, см. Раздел Шифрование данных с помощью машинного обучения Azure.

При развертывании моделей в качестве веб-сервисов вы можете включить безопасность транспортного уровня (TLS) для шифрования данных при передаче. Дополнительные сведения см. В разделе Настройка безопасной веб-службы.

Сканирование уязвимостей

Azure Security Center обеспечивает унифицированное управление безопасностью и расширенную защиту от угроз для гибридных облачных рабочих нагрузок. Для машинного обучения Azure необходимо включить сканирование ресурса реестра контейнеров Azure и ресурсов службы Azure Kubernetes. Дополнительные сведения см. В разделах Сканирование образов реестра контейнеров Azure с помощью центра безопасности и интеграции служб Azure Kubernetes с центром безопасности.

Аудит и управление соответствием

Azure Policy — это инструмент управления, который позволяет гарантировать, что ресурсы Azure соответствуют вашим политикам.Вы можете установить политики, чтобы разрешить или принудительно применить определенные конфигурации, например, будет ли ваша рабочая область машинного обучения Azure использовать частную конечную точку. Дополнительные сведения о политике Azure см. В документации по политике Azure. Дополнительные сведения о политиках, относящихся к машинному обучению Azure, см. В разделе Аудит и управление соответствием политике Azure.

Следующие шаги

Как киберугрозы влияют на корпоративные и потребительские устройства

За последнее десятилетие Microsoft систематически изучила меняющийся ландшафт киберугроз.Дважды в год мы делимся тем, что узнаем, в нашем отчете о безопасности, и последний выпуск раскрывает некоторые важные различия между потребительскими устройствами и корпоративными угрозами.

Злоумышленники не видят все векторы атак одинаково — пользователи домашних компьютеров и корпоративные пользователи, как правило, подвергаются разному сочетанию угроз из-за разных моделей использования. Эти шаблоны использования могут повлиять на тип попытки кибератаки. Обычно пользователи в рабочих настройках выполняют деловую деятельность, когда они подключены к сети компании.Пользователи в этих ситуациях также могут иметь ограничения на использование Интернета и электронной почты в личных целях.

С другой стороны, потребители обычно подключаются к Интернету напрямую или используют домашний маршрутизатор (персональную сеть). Здесь потребители чаще используют компьютеры для таких действий, как социальные сети, личная электронная почта, игры, просмотр видео, потребление контента и покупки.

доменов Active Directory и не доменов

Продукты и инструменты Microsoft для защиты от вредоносных программ создают данные телеметрии, которые показывают, принадлежат ли зараженные компьютеры к домену доменных служб Active Directory (ADDS).(Компьютеры, не входящие в ADDS, с большей вероятностью будут использоваться в личных или других целях, не связанных с предприятием).

Сравнивая угрозы, с которыми сталкиваются компьютеры ADDS, с угрозами компьютеров, не поддерживающих ADDS, мы можем получить убедительное представление о резких различиях между личными и корпоративными атаками безопасности и начать понимать, какие угрозы с наибольшей вероятностью будут успешными в каждой среде.

Как показано в следующей таблице, корпоративные компьютеры сталкиваются с меньшим количеством вредоносных программ и сталкиваются с различными видами угроз, чем обычные компьютеры.

Частота обнаружения вредоносного и нежелательного ПО по категориям для компьютеров с доменом и без него во второй половине 2015 года.Наш анализ связанных данных, собранных в течение 2015 года, показывает следующее:

- На компьютерах, не принадлежащих домену, обнаружено непропорционально большое количество нежелательного программного обеспечения по сравнению с компьютерами на основе домена, причем рекламное ПО, модификаторы браузера и комплекты программного обеспечения появлялись в 3-6 раз чаще на компьютерах, не принадлежащих домену

- Доменные компьютеры сталкиваются с эксплойтами почти так же часто, как и их недоменные аналоги, несмотря на то, что в целом они сталкиваются с вдвое меньшим количеством вредоносных программ, чем компьютеры вне домена

- Шесть семейств — Win32 / SupTab, Win32 / Diplugem, Win32 / Gamarue, Win32 / Skeeyah, Win32 / Peals и Win32 / OutBrowse — были общими для обоих списков; все они чаще встречались на компьютерах вне домена, чем на компьютерах, присоединенных к домену

- Четыре семейства, которые были уникальными в первой десятке для компьютеров, присоединенных к домену, но не для компьютеров, не относящихся к домену, — это набор эксплойтов JS / Axpergle, семейство троянцев Win32 / Dorv, семейство червей Win32 / Conficker и универсальное средство обнаружения. INF / Autorun

Кроме того, число встреч с потребительскими компьютерами составляло около 2.В 2 раза выше, чем показатель для корпоративных компьютеров во второй половине 2015 года.

Как быть в курсе возникающих угроз

За последние годы картина угроз резко изменилась. Необходима постоянная бдительность, чтобы следить за возникающими уязвимостями, чтобы вы могли вносить необходимые корректировки для защиты своей организации и клиентов. Безопасность требует целостного подхода, от анализа больших данных до непрерывного машинного обучения и человеческого интеллекта, чтобы ваша организация была готова противостоять новым атакам.

Посетите www.microsoft.com/security/sir, чтобы получить более полное представление об угрозах безопасности, влияющих на вашу среду. Узнайте больше о безопасности в Microsoft Secure.

Ключевые элементы политики информационной безопасности предприятия

Неважно, в каком бизнесе или отрасли вы работаете, велика вероятность того, что в какой-то момент вы станете мишенью для хакеров и киберпреступников. Согласно последним статистическим данным Accenture, ежегодно происходит более 130 крупных целевых нарушений кибербезопасности корпоративного уровня.И это число растет быстрыми темпами на 27 процентов в год.

Это не говоря уже о стоимости киберинцидентов и атак, которым предприятия подвергаются год за годом. Средняя стоимость атаки вредоносного ПО для компаний составляет 2,4 миллиона долларов, и компаниям требуется в среднем 50 дней для эффективного устранения. Избежание кибератак, а также связанный с ними ущерб и расходы — вот почему компании поступают мудро, направляя значительную часть своих ИТ-бюджетов и ресурсов на разработку (и внедрение) Политики информационной безопасности предприятия (EISP).

Поскольку угрозы кибербезопасности предприятия растут такими быстрыми темпами, компании сейчас разрабатывают политику программы корпоративной информационной безопасности, которая служит как для минимизации рисков, так и для достижения ключевых бизнес-целей и задач.

Что такое EISP? И каковы конкретные элементы политики безопасности предприятия, которые согласуются с общим видением и целями организации, но также предоставляют конкретные стратегии и тактики для предотвращения (и реагирования, если необходимо) киберинцидентов и атак? Независимо от того, решаете ли вы внедрить корпоративную политику в области кибербезопасности в первый раз или обновить уже имеющуюся, читайте дальше, чтобы узнать, как улучшить свои методы кибербезопасности, с помощью нашего полезного руководства по элементам, которые вам необходимо решить.

1. Сетевая безопасность

Прежде всего, политика безопасности вашего предприятия должна охватывать все критические элементы, необходимые для обеспечения защиты ваших ИТ-сетей и систем. Элемент сетевой безопасности в вашей политике должен быть направлен на определение, анализ и мониторинг безопасности вашей сети. Он должен служить для обеспечения прочной позиции в области кибербезопасности, а также для устранения потенциальных пробелов, которые могут попытаться использовать потенциальные хакеры.

Архитектура и политика сетевой безопасности должны охватывать все эти основные области:

- Сканирование уязвимостей

- Управление исправлениями

- Обновленные приложения безопасности (брандмауэры, прокси, антивирусное программное обеспечение и т. Д.)

- Проектирование сетевой архитектуры (и обзор)

- Контроль и анализ конечных точек

Ваша политика должна отражать, что сетевая безопасность — это общая ответственность, от исполнительного руководства и вашей ИТ-команды, вплоть до рядовых сотрудников.Предоставьте вашей команде безопасности и ИТ-отделу определение технических политик и процедур, которым следует следовать в отношении сетевой безопасности, и убедитесь, что вы работаете с управленческим и исполнительным персоналом, чтобы обеспечить правильные методы ведения бизнеса, чтобы минимизировать риск для вашей сети. нарушение безопасности.

2. Безопасность приложений

Следующий элемент безопасности приложений обычно предназначен для предотвращения рисков, связанных с уязвимостями приложений.Это может быть что угодно, от стороннего облачного приложения до приложений собственной разработки и исполнения. Ваша политика должна определять стратегии по устранению рисков, связанных с любыми приложениями, которые потенциально могут быть использованы, со всеми приложениями на вашем предприятии, которые должным образом классифицируются в зависимости от того, насколько они критичны (и насколько конфиденциальны данные, которые они содержат).

Оценивает вашу сетевую безопасностьЭти классификации служат для того, чтобы помочь вашим ИТ-специалистам и специалистам по кибербезопасности принимать обоснованные решения о том, какие типы элементов управления и защиты требуются для каждого приложения, а затем они описаны в политике.Элемент безопасности приложения должен включать некоторые (если не все) из следующего:

Как правило, ваша группа информационной безопасности будет главными людьми, занимающимися вопросами безопасности приложений в вашей политике. Обязательно привлекайте весь соответствующий технический персонал по кибербезопасности с по для разработки, разработки или жизненного цикла приложений. Это помогает им понять потенциальные слабые места в любом приложении, которое может стать целью, и включить надлежащие передовые практики в вашу политику, чтобы устранить любые пробелы.

3. Управление рисками

Этот третий элемент состоит из набора действий, направленных на снижение уровня риска кибератак до того, что ваше предприятие считает «приемлемым уровнем». Это будет зависеть от характера вашего бизнеса, систем и данных, и лучше всего работать с доверенным партнером по кибербезопасности, чтобы понять основы управления киберрисками, чтобы определить, что является «приемлемым риском в ваших уникальных обстоятельствах.

Часть вашего EISP по управлению рисками будет влиять на многие другие области политики и обычно выполняется в следующие четыре этапа (обычно совместно с вашим партнером по кибербезопасности):

- Оценка рисков: все риски в рамках вашей EISP выявляются с учетом культуры и технических систем вашей организации. Здесь партнер обычно помогает вам провести анализ недостатков.

- Анализ рисков: Далее в вашей политике приоритеты определяются на основе воздействия, вероятности и потенциальных затрат.Это может быть сделано на качественной, количественной или гибридной основе с целью выполнения анализа затрат и выгод для потенциальных мер безопасности.

- Обработка рисков: Основываясь на результатах двух предыдущих шагов, вы наметите конкретные шаги по устранению (и минимизации) этих рисков. В вашей политике должно быть указано, как каждый риск будет уменьшаться, передаваться или приниматься на основе вашего анализа.

- Мониторинг рисков: На этом заключительном этапе средства контроля постоянно отслеживаются на предмет изменений в уровнях риска или новых недостатков или слабых мест, которые со временем могут проявиться на поверхности.В дополнение к периодическому аудиту подготовьте отчеты о показателях, чтобы ваш уровень риска постоянно корректировался до необходимого уровня.

4. Управление соответствием

У каждого предприятия есть набор требований соответствия, которые необходимо соблюдать в зависимости от отрасли, в которой они работают. Это могут быть такие структуры, как HIPAA для здравоохранения, PCI-DSS для финансовой отрасли или GDPR для тех, кто работает в Европе. Эти требования обычно включают юридические, нормативные и сертификационные требования, которые необходимо учесть в вашем EISP.Юридические требования также включают договорные требования. В вашей политике должны быть определены все юридические требования и изложена программа, отвечающая всем этим потребностям. Соблюдение нормативных требований следует рассматривать как еще одну форму риска в вашей политике. Управление соответствием обычно осуществляется вашим юридическим отделом, которому необходимо будет связаться (и работать с) отделом ИТ и безопасности, чтобы убедиться, что все политики, связанные с соблюдением требований, соответствуют требованиям закона.

Неспособность должным образом обеспечить соблюдение требований в вашей EISP может иметь серьезные последствия, включая судебный процесс и / или расследование со стороны регулирующих органов.Недостатки могут также привести к жестким штрафам, судебным издержкам, не говоря уже о нанесении ущерба вашей репутации как организации, которая стремится сократить путь к соблюдению нормативных требований.

5. Аварийное восстановление

Аварийное восстановление, также иногда называемое планированием непрерывности бизнеса (BCP), касается того, как вы потенциально будете бороться с успешным взломом или атакой. Вам нужно будет поработать со своим партнером по кибербезопасности, чтобы определить, как должна проводиться оценка воздействия на бизнес (BIA) после инцидента безопасности, измеряя такие вещи, как время простоя и потери данных после (и во время) сценария бедствия.

В вашей политике должны быть указаны конкретные показатели и цели в отношении того, сколько времени потребуется для восстановления системы, а также указана та единственная точка отказа, которая позволила провести атаку. Как только они будут определены, в вашей политике будут изложены стратегии и тактика восстановления, которые будут соответствовать этим целям. Вы должны включить такие вещи, как процедуры восстановления, деревья вызовов, критерии запуска действий и объем действий для каждой роли сотрудника, чтобы обеспечить как можно более быстрое восстановление ваших систем и / или данных после взлома.

Эти действия BCM часто выполняются группой, которая подчиняется главному технологическому директору (CTO), директору по рискам (CRO) или непосредственно генеральному директору организации. Однако ваша группа информационной безопасности

также будет поддерживать деятельность BCM внутри организации, поскольку они являются критически важными заинтересованными сторонами в любой EISP.

6. Физическая охрана

Элемент физической и экологической безопасности EISP имеет решающее значение для защиты активов организации

от физических угроз.Сюда входят такие вещи, как компьютеры, оборудование, медиа, люди и бумажные / физические данные. В этом отношении обычно указываются следующие меры:

- CCTV

- Огнетушители

- Спринклеры для воды

- Детекторы дыма

- Ограждение

- Системы управления зданием (BMS)

- Физические блокировки

- Охранники

- Достаточное освещение

- Карты контроля доступа, выданные сотрудникам.

Все физические пространства в вашей организации должны быть классифицированы на основе информации, которую они хранят, а средства управления должны быть развернуты на основе критичности и чувствительности каждой области.Например, в вашей политике может быть указано, что посетители могут находиться только в специально отведенных местах или что у административного персонала нет ключей от картотеки с очень конфиденциальной информацией, связанной с кибербезопасностью.

Области, содержащие наиболее важные данные, должны требовать нескольких форм аутентификации для каждого EISP. Это может быть что угодно, от персонального PIN-кода до биометрических данных. Независимо от того, какие меры физической безопасности вы и ваш партнер по безопасности считаете подходящими, убедитесь, что эти меры контроля постоянно измеряются и тестируются для проверки соответствия и готовности сотрудников.

7. Управление идентификацией и доступом

Еще одним важным элементом вашей политики должны быть способы выявления сотрудников, имеющих доступ к определенным критически важным системам и данным в вашей организации (например, управление идентификацией и доступом). Это может быть комбинация любого количества вещей, включая имя, возраст, идентификационный номер сотрудника, биометрические данные или любые другие формы личной информации (PII), которую вы сочтете подходящей при разработке своей политики вместе с вашим партнером по кибербезопасности.Это может быть дополнение к именам пользователей и паролям, которые обычно требуются персоналу для доступа к системам и данным.

Более того, вам необходимо выяснить, какие роли сотрудников будут иметь доступ к каким типам информации. Это может быть основано на ключевых принципах, таких как минимальные привилегии, необходимость знать и критически важные бизнес-функции. Доступ к каждой роли должен быть четко прописан в вашей политике, при этом должны быть реализованы максимально возможные уровни безопасности, чтобы не те люди случайно (или намеренно) не попали в системы, чего им не следует делать.

Вы и ваш партнер должны указать в своей программе EISP процессы ежегодных проверок, а также процедуры на случай, если неправильные люди получат доступ к системам или данным, которых им не должно быть. Как правило, о событиях несанкционированного доступа следует немедленно сообщать ключевым заинтересованным сторонам в вашей группе информационной безопасности, с указанием в политике последствий для пользователей, которые намеренно это делают.

8. Управление инцидентами

Конечно, ни один EISC не будет полным без документации о том, как вы будете немедленно реагировать на кибербезопасность или инцидент.Вы должны указать, какие ключевые сотрудники будут частью вашей группы управления инцидентами (IMT), которые будут оценивать технические и бизнес-последствия нарушения, а также принимать меры по локализации, устранению и исправлению.

Еще одно расширение управления безопасностью рисков, политики управления инцидентами, нацелены на ограничение ущерба от нарушения, а также на снижение риска подобных нарушений в будущем. Для большинства организаций ваша политика управления инцидентами и реагирования на них EISC будет включать следующие шесть шагов:

- Обнаружение и идентификация инцидентов

- Сортировка и анализ инцидентов

Ваша политика реагирования на инциденты должна служить для разработки средств управления безопасностью, людей, процессов и технологий, которые упрощают этот шестиэтапный процесс как можно быстрее и эффективнее.Помимо внутреннего персонала, ваш план реагирования на инциденты может включать сторонних партнеров, экспертов по кибернетической экспертизе, виртуальные группы и других лиц, которые вы сочтете подходящими. Ваш бюджет, например, может указывать на то, что более рентабельно отдать выполнение определенных шагов поставщикам или поставщикам услуг. В этом отношении хорошо разработанная политика управления инцидентами не только поможет быстро устранить угрозу, но и сделает это с минимальными затратами.

9. Обучение и повышение осведомленности

Наконец, постоянное обучение и осведомленность, возможно, наиболее важные элементы для вашего EISP.Часто самым слабым звеном оказываются не ваши системы или технологии, а сами люди. Вот почему в вашей политике следует тщательно описать текущую программу обучения, а также программу и структуру повышения осведомленности о безопасности, адаптированную для каждой роли и профиля сотрудников в вашей организации. Именно здесь важно работать с вашим партнером по кибербезопасности, чтобы разработать режимы обучения, которые лучше всего подходят вашему персоналу.