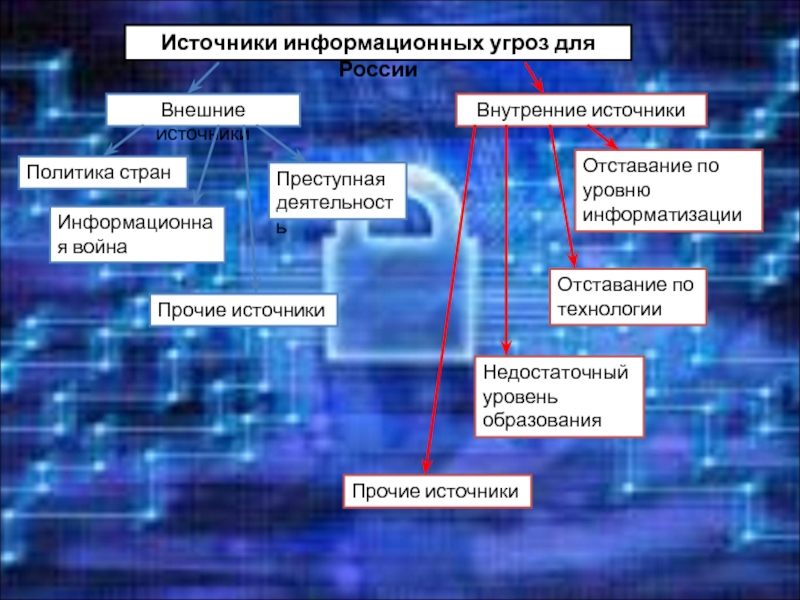

Классификация источников угроз информационной безопасности

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления, например, конкуренты, преступники, коррупционеры, административно-управленческие органы. Источники угроз преследуют при этом следующие цели: ознакомление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.

- Все источники угроз информационной безопасности можно разделить на три основные группы:

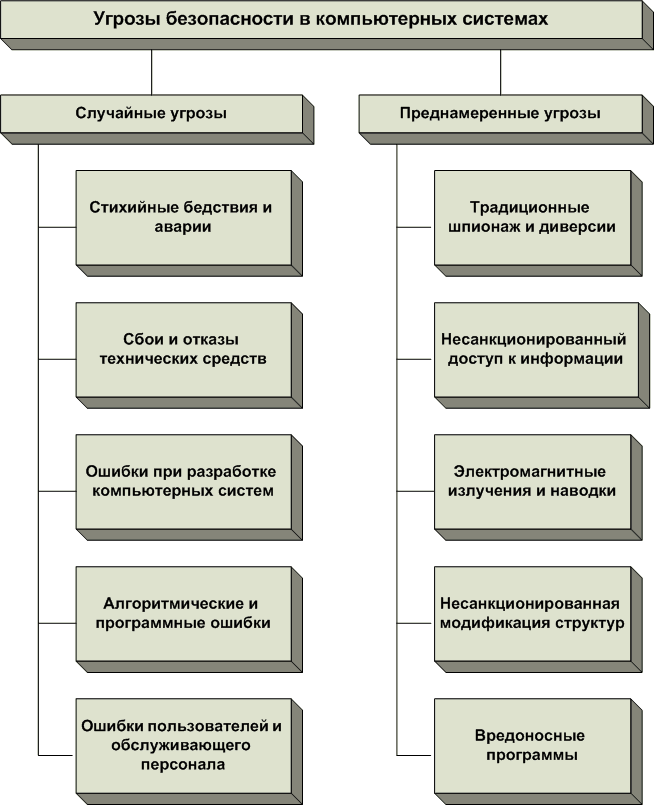

- Обусловленные действиями субъекта (антропогенные источники) – субъекты, действия которых могут привести к нарушению безопасности информации, данные действия могут быть квалифицированы как умышленные или случайные преступления. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними так и внутренними. Данные источники можно спрогнозировать, и принять адекватные меры.

- Обусловленные техническими средствами (техногенные источники) – эти источники угроз менее прогнозируемы, напрямую зависят от свойств техники и поэтому требуют особого внимания. Данные источники угроз информационной безопасности, также могут быть как внутренними, так и внешними.

- Стихийные источники – данная группа объединяет обстоятельства, составляющие непреодолимую силу (стихийные бедствия или другие обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить), такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. Такие источники угроз совершенно не поддаются прогнозированию и, поэтому меры против них должны применяться всегда. Стихийные источники, как правило, являются внешними по отношению к защищаемому объекту и под ними, как правило, понимаются природные катаклизмы. [2][6]

Примечания

1. ↑ ГОСТ Р 50922-96.

↑ ГОСТ Р 50922-96.

2. ↑ Основы информационной безопасности : учеб. пособие / Ю.Г. Крат, И.Г. Шрамкова. – Хабаровск : Изд-во ДВГУПС, 2008. –112 с.

3. ↑ Закон РФ от 21.07.1993 N 5485-I «О государственной тайне» (с изменениями и дополнениями). base.garant.ru. Проверено 20 декабря 2016.

4. ↑ Указ Президента РФ от 06.03.1997 N 188 «Об утверждении перечня сведений конфиденциального характера» (с изменениями и дополнениями). base.garant.ru. Проверено 20 декабря 2016.

5. ↑ Блинов А. М. Информационная безопасность : Учеб. пособие. Часть 1 / А. М. Блинов.–СПб.: СПБГУЭФ, 2010. – 96 с.

6. ↑ Информационная безопасность: Учебник для студентов вузов. — М.: Академический Проект; Гаудеамус, 2-е изд. — 2004. — 544 с .

Литература

- Гатчин Ю. А., Сухостат В. В. Теория информационной безопасности и методология защиты информации.

— СПб.: СПбГУ ИТМО, 2010. — 98 с.

— СПб.: СПбГУ ИТМО, 2010. — 98 с. - Макаренко С. И. Информационная безопасность: учебное пособие для студентов вузов. — Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. — 372 с.

См. также

- Несанкционированный доступ

- Компьютерная преступность

Источник — «https://ru.wikipedia.org/w/index.php?title=Угрозы_информационной_безопасности&oldid=85070911»

Категория:

Информационная безопасность

ГОСТ Р 50922-2006:

2.6.8 модель угроз (безопасности информации) : Физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Примечание — Видом описательного представления свойств или характеристик угроз безопасности информации может быть специальный

нормативный документ.

Оглавление

Защита информации 2

Виды угроз информации: 3

Несанкционированный доступ (НСД) 3

Определение 3

Взлом 3

Определение 3

Причины НСД 4

Средства защита информации от несанкционированного доступа 4

Идентефикация 4

Аутентификация 6

Авторизация 10

Защита информации в компьютерных сетях 12

Криптографическая защита информации 12

Шифрование 13

Криптография 15

Электронная цифровая подпись 16

Определение 16

Назначение и применение ЭЦП 16

Защита информации от компьютерных вирусов 17

Типы компьютерных вирусов: 17

Сегодня, в век информационных технологий, почти вся информация храниться на электронных носителях. Поэтому встал вопрос о её защите. Что такое защита информации? От кого, чего, зачем и как её защищать? Что такое несанкционированный допуск? Какие методы шифрования существуют? Что такое ЭЦП, логин/пароль, учетная запись? На эти и другие вопросы я постараюсь ответить в этой работе.

Поэтому встал вопрос о её защите. Что такое защита информации? От кого, чего, зачем и как её защищать? Что такое несанкционированный допуск? Какие методы шифрования существуют? Что такое ЭЦП, логин/пароль, учетная запись? На эти и другие вопросы я постараюсь ответить в этой работе.

Итак, с повышением значимости и ценности информации соответственно растёт и важность её защиты.

С одной стороны, информация стоит денег. Значит утечка или утрата информации повлечёт материальный ущерб. С другой стороны, информация – это управление. Несанкционированное вмешательство в управление может привести к катастрофическим последствиям в объекте управления – производстве, транспорте, военном деле. Например, современная военная наука утверждает, что полное лишение средств связи сводит боеспособность армии до нуля.

Защита информации

Определение

Защита информации определим её так: меры для ограничения доступа к информации для каких-либо лиц (категорий лиц), а также для удостоверения подлинности и неизменности информации.

В защиту информации будет входить препятствование несанкционированного доступа к ней и несанкционированное изменение, в то время как доступ для чтения разрешён.

У защищаемой информации есть определенный круг законных пользователей, которые имеют право владеть этой информацией, а также имеются незаконные пользователи, которые стремятся овладеть этой информацией с тем, чтобы обратить ее себе во благо, а законным пользователям во вред.

Информацию нужно защищать в тех случаях, когда есть опасения, что информация станет доступной посторонним, которые могут обратить ее во вред законному пользователю.

Информация, которая нуждается в защите, возникает в самых разных жизненных ситуациях. В таких случаях говорят, что информация содержит тайну и является защищаемой, приватной, конфиденциальной, секретной. Для наиболее типичных ситуаций введены специальные понятия: государственная тайна, военная тайна, коммерческая тайна, юридическая тайна, врачебная тайна.

Виды угроз информации:

Защищаемая информация может подвергаться различным видам угроз, таким как:

· уничтожение информации и (или) ее носителя;· несанкционированное получение и (или) распространение конфиденциальной информации;

· модификация информации, т. е. внесение в нее изменений;

· создание ложных сообщений:

· блокирование доступа к информации или ресурсам системы, в том числе отказ в обслуживании;

· несанкционированное или ошибочное использование информационных ресурсов системы;

· отказ от получения или отправки информации.

Эти виды угроз возникают в связи с несанкционированным доступом к информации.

Несанкционированный доступ (нсд)

Определение

Несанкционированный доступ к информации определяется как противоправные действия в результате которых, злоумышленник получает доступ к закрытой для сторонних лиц информации. Это активные действия по созданию возможности распоряжаться информацией без согласия собственника.

Взлом

Определение

Взлом – несанкционированное проникновение в компьютерную сеть или в чужой компьютер с целью извлечения выгоды, использования чужих данных, удовлетворения личного любопытства и т.д.

Причины нсд

Основными причинами несанкционированного доступа являются:

· Ошибки конфигурации (прав доступа, файрволов, ограничений на массовость запросов к базам данных).

· Слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников).

· Ошибки в программном обеспечении.

· Злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители при праве доступа к информации).

· Прослушивание каналов связи при использовании незащищённых соединений внутри локальной вычислительной сети.· Использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников.

Не существует никаких «абсолютно надежных» методов защиты информации, гарантирующих полную невозможность получения несанкционированного доступа (НСД). Достаточно квалифицированные системные программисты, пользующиеся современными средствами анализа работы программного обеспечения (отладчики, дизассемблеры, перехватчики прерываний и т.д.), располагающие достаточным временем, смогут преодолеть практически любую защиту от НСД.

Не нашли то, что искали? Воспользуйтесь поиском гугл на сайте:

Внутренние угрозы информационной безопасности

Для большинства компаний наибольшей ценностью и основным капиталом является лояльность клиентов. Репутация и доверие нарабатываются годами и могут быть в один миг растрачены. Поэтому важность защиты информации и персональных данных клиентов компании – это далеко не второстепенная задача, важность которой тяжело переоценить. Что если эта информация попадет в открытые источники? Или, что в принципе равносильно, к конкурентам? На сбор такой информации затрачиваются огромные средства и масса времени, подчас большие чем на станки и здания.

Главные угрозы информационной безопасности связаны с утерей данных о клиентах, а именно утечкам подвержены такие личные данные:

- телефоны и адреса

- история покупок

- ценовые и прочие характеристики сделок с клиентом

- номера кредитных карт

- предпочтения, дата рождения и другая информация собранная службой маркетинга

- пароли и логины от личных аккаунтов на корпоративном сайте

Конечно, эти данные могут быть похищены в результате взлома, хакерской атаки, физического проникновения в места хранения информации и т.д. Далее конкуренты могут извлечь из них коммерческий интерес или просто опубликовать в интернете, нанеся удар по репутации компании, тут все зависит от намерений и способов получения защищаемой информации. Такие атаки дорого обходятся компаниям, потери подчас достигают сотен миллионов долларов.

Защите информации от подобного вида угроз компании уделяют немало внимания и тратят значительные ресурсы на противодействие им – покупают антивирусы, системы противодействия вторжениям и межсетевые экраны. В сознании руководства созрело понимание о необходимости защитить информацию о своих клиентах таким путем. Благо системные администраторы устрашают руководителей потенциальными угрозами (и правильно делают) — так что защита от таких угроз стала делом привычным и даже обязательным. Повальная защищенность от таких угроз привела к тому, что значение этой угрозы снизилось кардинально. Действительно, чтобы завладеть информацией о клиентах, злоумышленнику необходимо провести дорогостоящую хакерскую атаку, которая с высокой вероятностью провалится, да и другие способы взлома достаточно дороги, несут в себе огромные риски и не гарантируют результат. Это даже в том случае, когда компания подвергающаяся атаке использует бесплатные программные средства

информационной защиты. Казалось бы угрозы нет? Средства защиты стоят, программисты и системные администраторы получают зарплату, что еще нужно?

И, тем не менее, количество утечек и ущерб от них возрастает постоянно. По данным статистики такие утечки стоят компаниям в среднем около 2-10% недополученного дохода и это притом, что многие просто не знают о том, что утечки конфиденциальных данных у них уже происходят. Причина этого внутри предприятия – собственные сотрудники. Есть известная в среде безопасников поговорка – «во внешней среде есть сотни тех кто хотел бы знать твои коммерческие тайны и единицы тех кто мог бы их заполучить и этим людям еще нужно найти друг друга, а внутри компании есть сотни тех кто владеет коммерческой информацией и единицы тех кто хотят использовать ее во вред и они уже встретились!». Внутренние угрозы настолько велики, что подчас в опасности само существование предприятия. Ведущие консалтинговые компании заявляют, что в 2011 году 90% утечек произошли по вине персонала компаний. Почему сотрудники приводят к таким угрозам?

Причины могут быть такие:

1. Намеренная кража информации

- Сотрудник получает деньги от конкурента за информацию

- Сотрудник сам является инсайдером и паразитирует на одном хозяине в пользу другого

- Сотрудник зол на предприятие, либо просто самоутверждается таким образом

2. Утечка по халатности – случайная утечка

Традиционные средства защиты тут не помогут. Специалисты рекомендуют для защиты от таких угроз использовать программные средства для мониторинга действий персонала. Часто такой мониторинг осуществляется скрыто от сотрудников, хотя иногда даже информация о наличии такого средства позволяет избежать многих проблем. Такое средство наблюдения должно как минимум предоставлять следующую информацию:

- Отправка информации в интернет (в том числе по почте) и посещаемые сайты

- Отправляемые файлы, а также файлы копируемые на съёмные носители информации

- Распечатываемая документация

- Вводимые тексты, переписка в чатах и содержащиеся в них подозрительные формулировки

- Содержание деловых голосовых переговоров по Skype

Также такое решение должно в целом позволять измерять эффективность работы персонала на своих рабочих местах. Не секрет, что для нашей страны реальность, когда многие сотрудники 4-5 часов рабочего времени посвящают чему угодно, но только не работе и при этом свято верят в то, что предприятие должно в срок выплачивать зарплату в полном объеме.

Очень удачным примером такого решения является программный комплекс Стахановец. Эта программа помимо указанных выше функций позволяет организовать на предприятии полноценную систему видеонаблюдения и оповещения о подозрительных действиях персонала. Оценить необходимости внедрения Стахановца в вашей компании можно, попробовав комплекс бесплатно.

Тест: Правовая защита информации (зачт)

Что такое информационная система по смыслу ФЗ Об информации, информационных технологиях и о защите информации?

Информационно-телекоммуникационной сетью является:

Информация это

По доступности информация классифицируется на:

Обладатель информации (по Закону об информации…) это

К правовым методам, обеспечивающим информационную безопасность, относятся:

Основными источниками угроз информационной безопасности являются все указанные в списке:

Когда получен спам по e-mail с приложенным файлом, следует

Разновидностями угроз безопасности (сети, системы) являются перечисленные в списке

- Социальные, национальные

- Программные, технические, организационные, технологические

- Серверные, клиентские, спутниковые, наземные

- Личные, корпоративные, социальные, национальные

Наиболее важным при реализации защитных мер политики безопасности является:

типов угроз безопасности | Разработчик AT&T

При разработке системы безопасности корпоративных беспроводных приложений обязательно учитывайте наиболее распространенные типы угроз:

- Угрозы личности

- Угрозы конфиденциальности

- Угрозы целостности данных

- Угрозы от вторжения

- Угрозы непрерывности обслуживания

В следующих разделах подробно описывается каждый из этих типов угроз.

Угрозы личности

Идентификатор относится к связи между конкретным пользователем и уникальным идентификатором. Наиболее распространены следующие идентификаторы:

В средах глобальной системы мобильной связи (GSM) идентификаторы включают международный идентификатор мобильного оборудования (IMEI) и модуль идентификации абонента (SIM). Эта система идентификаторов является стандартом беспроводной связи, используемым AT&T и большинством операторов связи по всему миру.

В средах множественного доступа с кодовым разделением каналов основным идентификатором является электронный серийный номер.

Безопасная аутентификация гарантирует, что все стороны в коммуникации являются теми, кем они себя называют, и что у них есть надлежащие права доступа для участия в коммуникации.

Если злоумышленник успешно выдаёт себя за пользователя, злоумышленник может, например, обманным путем совершать звонки и проводить сеансы передачи данных через устройство пользователя. Защита личности — важный первый шаг к минимизации риска других типов атак на безопасность.

Угрозы конфиденциальности

Конфиденциальность в беспроводной связи означает, что только отправитель и предполагаемый получатель сообщения смогут прочитать содержимое сообщения.Это требует принятия мер по предотвращению несанкционированного доступа к данным на беспроводном устройстве, к данным, передаваемым по сети, и к данным клиента, хранящимся в сети оператора связи.

Нарушения конфиденциальности часто очень заметны и, как правило, привлекают много негативного внимания прессы. Новостные сообщения о скомпрометированной голосовой почте и электронной почте, а также данных кредитных карт, украденных из финансовых учреждений и веб-компаний, сделали общественность осведомленной об этом типе угрозы, поэтому важно принять меры, гарантирующие пользователям конфиденциальность их сообщений. .

Угрозы целостности данных

Целостность данных тесно связана с конфиденциальностью, но вместо защиты сообщения от чтения или подслушивания задача состоит в том, чтобы помешать злоумышленнику изменить сообщение, пока оно находится в пути между отправителем и получателем. Атаки, связанные с изменением сообщения, хотя и менее распространены, чем угрозы конфиденциальности, открывают более широкий спектр преступных и мошеннических действий.

Угрозы от вторжения

Вторжение — это несанкционированный доступ к данным или устройствам со стороны злоумышленника или вредоносных программ, таких как вирус или червь.Защита от вторжений становится особенно важной по мере появления все большего количества вредоносных программ, а также по мере того, как более богатые операционные системы и более ценные данные делают беспроводные устройства более привлекательной целью.

Есть эффективные меры, которые ИТ-отделы могут предпринять для снижения риска вторжения в мобильные устройства, как они уже сделали для портативных компьютеров. AT&T будет добавлять в устройства больше функций безопасности, чтобы помочь предприятиям в этом.

Угрозы непрерывности обслуживания

ПользователиWireless ожидают, что их услуги, устройства и приложения будут доступны круглосуточно.При атаке типа «отказ в обслуживании» сетевые элементы или беспроводные устройства перестают работать. Эти атаки могут быть запущены с беспроводных устройств по беспроводной сети или с проводных устройств в корпоративной интрасети, и они могут быть локализованными или широко распространенными.

Локализованная атака затрагивает только устройства на небольшой территории. Примером этого является установка устройства глушения, которое мешает устройствам, пытающимся подключиться к сети. Широко распространенные атаки более сложны, потому что они атакуют более широкую сеть, а не просто создают помехи сигналу.

Роль зомби в атаках типа «отказ в обслуживании»

Классическая атака типа «отказ в обслуживании» — это «зомби», приложение или процесс, оставленный на мобильном устройстве или ПК вирусом или червем. Зомби спит до заданного времени или пока не получит сигнал. Когда он просыпается, он начинает транслировать бессмысленные запросы или большое количество текстовых SMS-сообщений, например, в сеть без ведома пользователя.

При скоординированной атаке тысячи сигналов могут быть отправлены одновременно либо с мобильных устройств по воздуху, либо с ПК через Интернет, что может привести к чрезмерной нагрузке на пропускную способность сети и нарушению обслуживания.Эти атаки могут быть очень дорогостоящими для оператора связи.

крупнейших угроз кибербезопасности: изнутри или извне?

Кибератаки должны вызывать серьезную озабоченность у предприятий любого размера в наши дни. Утечки данных достигают уровня эпидемии: каждую секунду воруют 46 записей данных. Поскольку обнаружение угроз кибербезопасности имеет важное значение для цифрового здоровья любой организации, вам необходимо определить источники риска: внешние или внутренние.

Большинство компаний сосредоточены на снижении угроз извне.Однако угрозы, исходящие изнутри организации, могут быть большей угрозой, чем думает большинство людей. Фактически, одна из основных причин утечки данных — непреднамеренная утечка по вине неосторожного сотрудника .

Угрозы извне

Угрозы извне организации могут включать хакеров, киберпреступников, конкурентов или любого злоумышленника, не связанного с компанией.

Эти внешние атаки часто имеют финансовую мотивацию, например атаки программ-вымогателей, при которых вредоносное ПО устанавливается на устройства, содержащие данные компании.Затем эти данные шифруются, и к ним нельзя получить доступ, пока злоумышленнику не будет выплачена значительная сумма денег.

Однако цель каждого киберпреступника — не обязательно зарабатывать деньги. Данные также могут быть очень ценными по разным причинам, и нередко происходит атака с целью доступа к конфиденциальным данным. В таких ситуациях компания может даже не осознавать, что утечка данных произошла значительно позже события.

Способы кибератак

Существуют различные методы, которые внешний злоумышленник может использовать для получения доступа к внутренним системам и данным:

- Социальная инженерия и фишинговые атаки , при которых пароли или другая конфиденциальная информация может быть угадана или получена через сотрудников, например, посторонним лицом, выдавшим себя за кого-то другого внутри компании.

- Взлом , где злоумышленники получают доступ через лазейки безопасности в коде и системах аутентификации.

- Программы-вымогатели и вредоносные программы , компьютерная программа, содержащая вредоносный код, который может позволить хакеру получить доступ через черный ход, а также удалить или изменить существующие данные. Эти программы обычно устанавливаются по ошибке, так как они часто выдают себя за подлинные файлы или программное обеспечение.

- Атаки типа «отказ в обслуживании» (DoS) — это тип атаки, который делает веб-сайты и другие онлайн-сервисы недоступными для пользователей, переполняя сервер запросами.

- Физическая кража , обычно мобильных устройств, может позволить неавторизованным пользователям получить доступ к конфиденциальным данным.

- Вредоносные USB-отбросы — это еще один способ, которым хакеры могут внедрить вредоносное ПО в систему, оставив USB-накопители, загруженные вредоносным ПО, в месте, где, как они знают, они будут обнаружены и доступны из любопытства.

- Сторонние приложения — это новый метод, который хакеры используют для заражения систем вредоносными программами, такими как Gooligan.

Вредоносные атаки извне организации более распространены, чем внутренние атаки.Чтобы проиллюстрировать это, в обзоре Cybercrime, выпущенном Ponemon Institute, каждая опрошенная компания в какой-то момент подвергалась атакам вирусов, червей или троянов, и 97% были затронуты вредоносным ПО.

Внутренние угрозы

Инсайдерские угрозывключают атаки нынешних или бывших сотрудников, подрядчиков, которым был предоставлен доступ к внутренним системам, и других деловых партнеров, которые могут иметь доступ к данным с ограниченным доступом. Нарушение данных также может произойти не в результате злонамеренной атаки, а из-за того, что сотрудник случайно предоставил постороннему доступ к своей учетной записи из-за неосторожности или незнания надлежащих процедур безопасности.

Мотивы инсайдерских атак часто такие же, как и в случае внешних атак: за атакой могут стоять финансовые мотивы, или это может быть случай, когда недовольный сотрудник пытается отомстить своему сотруднику путем утечки конфиденциальных данных. На сотрудников также могут влиять посторонние, например, конкуренты, используя их для получения доступа к системам компании.

Также стоит отметить, что большинство внутренних угроз не являются злонамеренными атаками, а вызваны любопытством сотрудников или небрежностью со стандартными процедурами безопасности.Теневой ИТ, в котором сотрудники устанавливают программное обеспечение, которое не было проверено ИТ-отделом и поэтому может представлять угрозу безопасности, также является огромной проблемой для многих современных предприятий.

Тенденция Shadow IT в последние годы усилилась из-за растущего числа мобильных устройств и компаний с политикой BYOD. Сторонние приложения часто устанавливаются сотрудниками для повышения их производительности, но эти приложения часто подключаются к приложениям SaaS и могут создавать новые риски для безопасности.За последние два года использование сторонних приложений на предприятиях увеличилось в 30 раз. По этой причине важно, чтобы сторонние приложения проверялись на постоянной основе, чтобы знать о любых потенциальных рисках безопасности.

Большинство компаний имеют большое количество конфиденциальных данных, которые могут быть очень ценными и, возможно, нанести ущерб репутации компании в случае их утечки во внешний мир. Такие данные могут включать:

- Коммерческая тайна и интеллектуальная собственность

- Регулируемые данные

- Конфиденциальные данные

- Информация о продуктах и внутренние исследования

- Финансовая и личная информация персонала

- Исходный код

- Бизнес-планы и другая конфиденциальная корпоративная информация.

Способы атаки

Как правило, внутренним сотрудникам легче получить доступ к таким данным, поэтому от внутренних атак может быть сложно защититься. Лучший метод защиты — это инвестировать во внутреннюю систему мониторинга и обнаружения угроз, которая будет отслеживать онлайн-поведение сотрудников и сообщать обо всем подозрительном до того, как произойдет утечка данных.

Общие типы внутренних или потенциальных атак включают:

- Социальная инженерия , при которой сотрудником манипулируют, чтобы он отказался от паролей или другой конфиденциальной информации.

- Обмен данными со сторонними лицами или публичный доступ.

- Несанкционированная загрузка данных на персональный USB-накопитель или другой носитель.

- Несанкционированная передача данных в учетные записи личного облачного хранилища.

- Нарушение прав сотрудников на доступ к конфиденциальным корпоративным данным в личных целях.

- Физическая кража оборудования компании , такого как компьютеры или мобильные устройства.

Внутренние атаки не так распространены, как внешние атаки: только 43% компаний, опрошенных в ранее упомянутом отчете, подверглись атакам из-за злонамеренных инсайдеров и 36% в результате кражи оборудования.

Однако, несмотря на их относительную редкость, внутренние атаки могут быть намного дороже, чем атаки извне. Атаки со стороны злонамеренных инсайдеров обходились в среднем в 145 000 долларов США в год, в то время как на вирусы, черви и трояны приходилось всего 2 000 долларов США.

Какая самая большая угроза?

Совершенно очевидно, что любой бизнес, борющийся с киберпреступностью, должен принимать равные меры против внутренних и внешних атак, поскольку оба представляют серьезную угрозу для бизнес-данных и финансов.

Большинство утечек облачных данных на самом деле связаны с сочетанием внутренних и внешних угроз, поэтому крайне важно защитить данные от любого возможного типа атак.

Конфиденциальные данные могут быть защищены с помощью безопасного шифрования, ограничения доступа как физически, так и по учетной записи пользователя. Однако защита данных может идти только до ее защиты. Обучение сотрудников безопасности также важно для обеспечения того, чтобы данные не подвергались излишней опасности. Системы мониторинга нерегулярной активности как внутри компании, так и из внешнего доступа отдельных лиц, а также через сторонние приложения могут быть лучшим способом блокировать атаки до того, как они нанесут серьезный ущерб.

Изучите передовой опыт Spinbackup по управлению киберрисками и защитите свои ценные данные!

предупреждений безопасности в центре безопасности Azure

- 7 минут на чтение

В этой статье

В Центре безопасности есть множество предупреждений для разных типов ресурсов.Центр безопасности генерирует оповещения для ресурсов, развернутых в Azure, а также для ресурсов, развернутых в локальных и гибридных облачных средах.

Оповещения системы безопасности запускаются расширенными обнаружениями и доступны только в Защитнике Azure. Доступна бесплатная пробная версия. Вы можете выполнить обновление со страницы Цены и настройки . Узнайте больше о ценах на Центр безопасности.

Отвечать на сегодняшние угрозы

За последние 20 лет в ландшафте угроз произошли значительные изменения.Раньше компаниям, как правило, приходилось беспокоиться только о повреждении веб-сайтов отдельными злоумышленниками, которые в основном интересовались, «что они могут сделать». Сегодняшние злоумышленники гораздо более изощренны и организованы. У них часто есть конкретные финансовые и стратегические цели. У них также есть больше доступных ресурсов, поскольку они могут финансироваться национальными государствами или организованной преступностью.

Эти меняющиеся реалии привели к беспрецедентному уровню профессионализма в рядах злоумышленников.Они больше не заинтересованы в искажении веб-страниц. Теперь они заинтересованы в краже информации, финансовых счетов и личных данных — все это они могут использовать для получения денег на открытом рынке или для усиления определенной деловой, политической или военной позиции. Еще большее беспокойство вызывают атакующие с финансовой целью, которые взламывают сети, чтобы нанести вред инфраструктуре и людям.

В ответ организации часто развертывают различные точечные решения, которые сосредоточены на защите периметра предприятия или конечных точек путем поиска известных сигнатур атак.Эти решения, как правило, генерируют большое количество предупреждений с низким уровнем достоверности, которые требуют наличия аналитика безопасности для сортировки и расследования. Большинству организаций не хватает времени и опыта, необходимых для реагирования на эти предупреждения, поэтому многие остаются без внимания.

Кроме того, злоумышленники разработали свои методы, позволяющие подорвать многие средства защиты на основе сигнатур и адаптироваться к облачным средам. Требуются новые подходы для более быстрого выявления возникающих угроз и ускорения обнаружения и реагирования.

Что такое предупреждения системы безопасности и инциденты безопасности?

Предупреждения — это уведомления, которые центр безопасности генерирует при обнаружении угроз для ваших ресурсов.Центр безопасности определяет приоритеты и перечисляет предупреждения, а также информацию, необходимую для быстрого исследования проблемы. Центр безопасности также предоставляет рекомендации по устранению атаки.

Инцидент безопасности — это набор связанных предупреждений, а не перечисление каждого предупреждения по отдельности. Центр безопасности использует Cloud Smart Alert Correlation для сопоставления различных предупреждений и сигналов низкой точности с инцидентами безопасности.

Используя инциденты, Центр безопасности предоставляет вам единый обзор кампании атаки и всех связанных предупреждений.Это представление позволяет быстро понять, какие действия предпринял злоумышленник и какие ресурсы были затронуты. Дополнительные сведения см. В разделе Корреляция интеллектуальных облачных предупреждений.

Как Центр безопасности обнаруживает угрозы?

Исследователи безопасности Microsoft постоянно ищут угрозы. Благодаря нашему глобальному присутствию в облаке и локально у нас есть доступ к обширному набору телеметрии. Обширный и разнообразный набор наборов данных позволяет нам обнаруживать новые модели и тенденции атак в наших локальных потребительских и корпоративных продуктах, а также в наших онлайн-сервисах.В результате Центр безопасности может быстро обновлять свои алгоритмы обнаружения по мере того, как злоумышленники выпускают новые и все более изощренные эксплойты. Такой подход помогает вам идти в ногу с быстро меняющейся средой угроз.

Для обнаружения реальных угроз и уменьшения количества ложных срабатываний Центр безопасности собирает, анализирует и интегрирует данные журналов из ваших ресурсов Azure и сети. Он также работает с решениями подключенных партнеров, такими как решения для межсетевого экрана и защиты конечных точек. Центр безопасности анализирует эту информацию, часто сопоставляя информацию из нескольких источников, для выявления угроз.

Security Center использует расширенную аналитику безопасности, которая выходит далеко за рамки подходов на основе сигнатур. Прорыв в технологиях больших данных и машинного обучения используется для оценки событий во всей облачной структуре — обнаружения угроз, которые невозможно идентифицировать с помощью ручных подходов, и прогнозирования развития атак. Эта аналитика безопасности включает:

Интегрированная аналитика угроз : Microsoft обладает огромным объемом глобальной аналитики угроз.Телеметрия поступает из разных источников, таких как Azure, Microsoft 365, Microsoft CRM в Интернете, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) и Microsoft Security Response Center (MSRC). Исследователи также получают информацию об угрозах, которая распространяется среди основных поставщиков облачных услуг и поступает от третьих сторон. Центр безопасности Azure может использовать эту информацию, чтобы предупреждать вас об угрозах со стороны известных злоумышленников.

Поведенческая аналитика : Поведенческая аналитика — это метод, который анализирует и сравнивает данные с набором известных шаблонов.Однако эти шаблоны — не простые подписи. Они определяются с помощью сложных алгоритмов машинного обучения, которые применяются к массивным наборам данных. Они также определяются путем тщательного анализа вредоносного поведения экспертами-аналитиками. Центр безопасности Azure может использовать поведенческую аналитику для выявления скомпрометированных ресурсов на основе анализа журналов виртуальных машин, журналов виртуальных сетевых устройств, журналов структуры и других источников.

Обнаружение аномалий : Центр безопасности Azure также использует обнаружение аномалий для выявления угроз.В отличие от поведенческой аналитики (которая зависит от известных шаблонов, полученных из больших наборов данных), обнаружение аномалий является более «персонализированным» и фокусируется на базовых показателях, специфичных для ваших развертываний. Машинное обучение применяется для определения нормальной активности для ваших развертываний, а затем создаются правила для определения резко отклоняющихся условий, которые могут представлять собой событие безопасности.

Как классифицируются предупреждения?

Security Center присваивает серьезность предупреждениям, чтобы помочь вам определить приоритетность каждого предупреждения, чтобы в случае взлома ресурса вы могли сразу перейти к нему.Серьезность зависит от того, насколько Центр безопасности уверен в обнаружении или аналитике, использованной для выдачи предупреждения, а также от уровня уверенности в том, что за действиями, которые привели к предупреждению, был злой умысел.

Примечание

Серьезность предупреждения отображается по-разному на портале и в версиях REST API, предшествующих 01.01.2019. Если вы используете старую версию API, обновите ее, чтобы получить единообразную работу, описанную ниже.

- Высокий: Существует высокая вероятность того, что ваш ресурс скомпрометирован.Вы должны сразу изучить это. Центр безопасности полностью уверен как в злонамеренном намерении, так и в результатах, использованных для выдачи предупреждения. Например, предупреждение, которое обнаруживает выполнение известного вредоносного инструмента, такого как Mimikatz, распространенного инструмента, используемого для кражи учетных данных.

- Средний: Это, вероятно, подозрительное действие, которое может указывать на взлом ресурса. Уверенность Центра безопасности в аналитике или обнаружении средняя, а уверенность в злонамеренном намерении — от средней до высокой.Обычно это будет машинное обучение или обнаружение аномалий. Например, попытка входа из аномального места.

- Низкий: Это может быть доброкачественная положительная или заблокированная атака.

- Центр безопасности недостаточно уверен в том, что намерение является злонамеренным, а действие может быть невиновным. Например, очистка журнала — это действие, которое может произойти, когда злоумышленник пытается скрыть свои следы, но во многих случаях это обычная операция, выполняемая администраторами.

- Security Center обычно не сообщает вам, когда атаки были заблокированы, если только это не интересный случай, который мы предлагаем вам изучить.

- Информационная: Информационные предупреждения будут отображаться только при детализации инцидента безопасности или при использовании REST API с определенным идентификатором предупреждения. Инцидент обычно состоит из ряда предупреждений, некоторые из которых сами по себе могут показаться только информационными, но в контексте других предупреждений могут быть достойны более внимательного рассмотрения.

Непрерывный мониторинг и оценка

Azure Security Center получает преимущества от наличия в корпорации Майкрософт групп по исследованиям в области безопасности и обработки данных, которые непрерывно отслеживают изменения в ландшафте угроз.Сюда входят следующие инициативы:

- Мониторинг аналитики угроз : Аналитика угроз включает механизмы, индикаторы, последствия и практические советы по существующим или возникающим угрозам. Эта информация предоставляется сообществу специалистов по безопасности, и Microsoft постоянно отслеживает потоки аналитических данных об угрозах из внутренних и внешних источников.

- Обмен сигналами : информация, полученная от групп безопасности по широкому портфелю облачных и локальных сервисов, серверов и клиентских оконечных устройств Microsoft, передается и анализируется.

- Специалисты по безопасности Microsoft : Постоянное взаимодействие с группами в Microsoft, которые работают в специализированных областях безопасности, таких как криминалистика и обнаружение веб-атак.

- Настройка обнаружения : Алгоритмы работают с реальными наборами данных клиентов, и исследователи безопасности работают с клиентами для проверки результатов. Истинные и ложные срабатывания используются для улучшения алгоритмов машинного обучения.

Эти совместные усилия приводят к появлению новых и улучшенных систем обнаружения, от которых вы можете мгновенно получить выгоду — никаких действий от вас не требуется.

Экспорт предупреждений

У вас есть ряд параметров для просмотра ваших предупреждений за пределами Центра безопасности, в том числе:

Следующие шаги

Из этой статьи вы узнали о различных типах предупреждений, доступных в Центре безопасности. Для получения дополнительной информации см .:

.