Статьи по информационной безопасности

Андрей Москвин 24 Апреля 2023 — 10:36

Безопасный обмен информацией — актуальный и острый вопрос. Объёмы её возрастают, использовать рабочую почту для этого уже невозможно, да и сохранение конфиденциальности никто не отменял. Одна из систем для корпоративного обмена файлами — MFlash 8.0. Рассказываем, за счёт чего она делает файловый обмен защищённым.

Денис Сарычев 11 Апреля 2023 — 12:13

Какие методы защиты от целенаправленных кибератак (Advanced Persistent Threat — APT) являются сегодня наиболее эффективными? Изменились ли методы злоумышленников, нападающих на российские компании, за последние несколько месяцев?

Дмитрий Мешавкин 30 Марта 2023 — 14:07

Как известно, в общей массе утечек информации велика доля тех, которые происходят непосредственно с рабочих компьютеров. Рассказываем, как правильная настройка агентской политики помогает эффективнее бороться с такими утечками в компании.

Анастасия Скокленко 23 Марта 2023 — 10:35

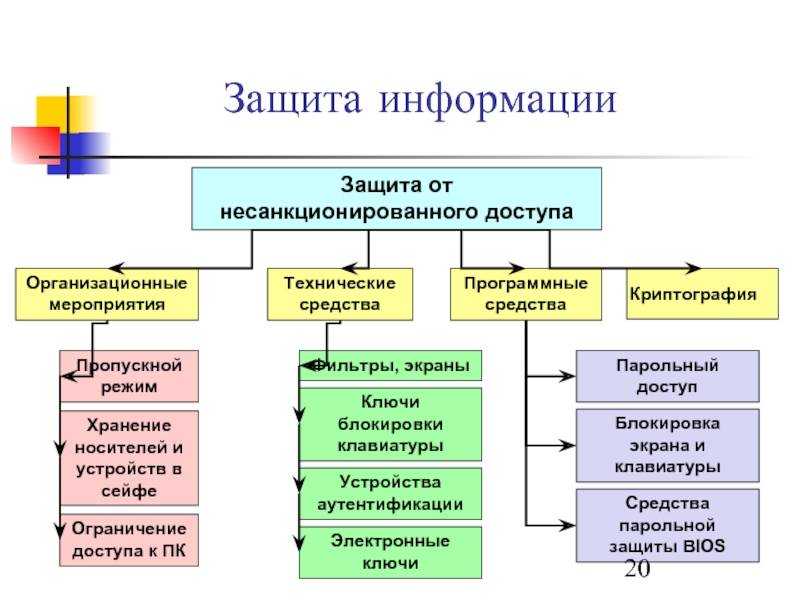

Сегодня всё больше компаний задумываются о необходимости контроля за привилегированными пользователями, чтобы своевременно выявлять скомпрометированные учётные записи и предотвращать риски со стороны злоумышленников. Рассмотрим, какие меры можно принять для снижения рисков несанкционированного доступа и как это поможет защитить конфиденциальные данные компании от утечек и успешных атак.

Рассмотрим, какие меры можно принять для снижения рисков несанкционированного доступа и как это поможет защитить конфиденциальные данные компании от утечек и успешных атак.

Владислав Антипов 02 Марта 2023 — 13:19

Для построения защиты от сложных атак можно собрать свой набор инструментов, который решит проблему борьбы с неизвестными вредоносными программами и разгрузит команду ИБ, не ударив при этом сильно по бюджету. Расскажем об эффекте выявления угроз, полученном с помощью Kaspersky EDR Optimum и Kaspersky Sandbox.

Денис Ли 08 Февраля 2023 — 10:36

Для масштабирования и обеспечения бесперебойной работы сети компания «Смарт-Софт» применяет технологии кластеризации в UTM-шлюзах Traffic Inspector Next Generation (TING). Развернём и протестируем отказоустойчивый кластер «Active — Passive» из двух устройств. На базе трёх шлюзов TING запустим балансировщик нагрузки (кластер «Active — Active»).

Андрей Москвин 31 Января 2023 — 10:20

VPT (Vulnerability Prioritization Technology) — технология определения приоритетов среди уязвимостей в программном обеспечении, операционных системах, прошивках оборудования. От выбора важнейших уязвимостей и своевременного их устранения зависит риск наступления неблагоприятных событий. Расскажем о способах и методах приоритизации уязвимостей и о том, в каких инструментах они применяются.

От выбора важнейших уязвимостей и своевременного их устранения зависит риск наступления неблагоприятных событий. Расскажем о способах и методах приоритизации уязвимостей и о том, в каких инструментах они применяются.

Андрей Мичкин 25 Января 2023 — 10:28

Разберём и покажем интеграцию киберразведывательного сервиса RST Threat Feed с решением IBM Security QRadar SOAR. Будет интересно специалистам в области информационной безопасности, которые занимаются расследованием киберинцидентов (форензика).

Денис Ушаков 23 Января 2023 — 10:34

С января 2024 года автоматизированная информационная система «Налог-3» станет обязательной для взаимодействия с ФНС России. У компаний есть ещё целый год для подготовки интеграции с новой системой. Расскажем, как выбрать средство криптографической защиты информации для АИС «Налог-3», а также дадим подробный обзор продуктов трёх производителей СКЗИ.

Сергей Добрушский 19 Января 2023 — 10:36

Функциональность DCAP-системы «Спектр» позволяет предотвращать утечки конфиденциальной информации и обеспечивать выполнение требований 152-ФЗ. Расскажем, как DCAP помогает избежать штрафов и позволяет контролировать данные компании и все действия с ними.

Расскажем, как DCAP помогает избежать штрафов и позволяет контролировать данные компании и все действия с ними.

Читать онлайн по информационной безопасности

Главная Статьи

Список карточек

14.03.2023

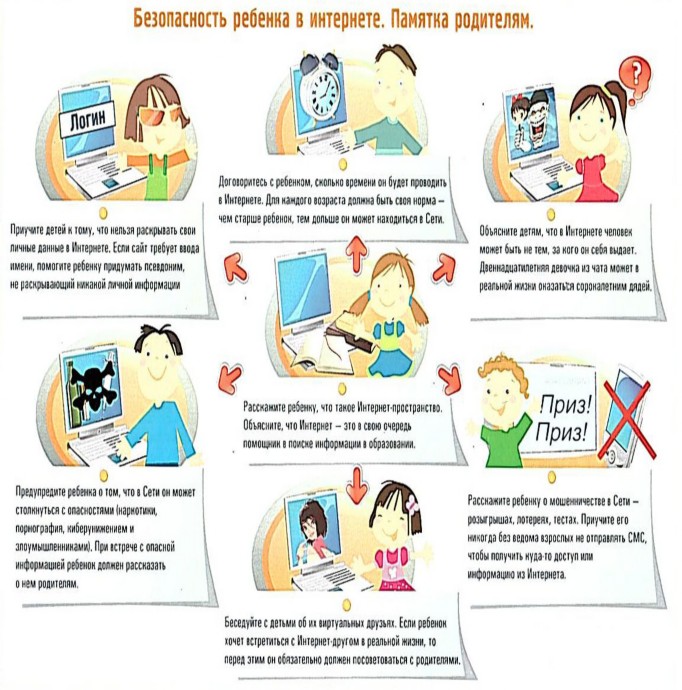

В статье речь пойдет об опасности фишинговых рассылок, которые осуществляются через мессенджеры и соцсети, о том, какие уловки используют мошенники и как распознать фишинговое сообщение.Пользователям социальная инженерия мессенджеры фишинг мошенничество кража данных социальные сети

28.

Сергей Терехов, руководитель центра экспертизы по информационной безопасности IBS Platformix, в интервью порталу «Безопасность пользователей сети Интернет» (www.safe-surf.ru) рассказал о приоритетах российских организаций в защите критичных приложений и ИТ-инфраструктуры в современных условиях.

Специалистам интервью защита КИИ средство защиты SIEM импортозамещение

14.02.2023

В данной статье рассмотрены основные сценарии использования технологий центра мониторинга информационной безопасности (Security Operation Center, SOC) с точки зрения применимости к понятию экосистемного подхода. Автором статьи приведены примеры из реального опыта компании-разработчика систем кибербезопасности в построении экосистемы технологий для эволюции SOC.

Автором статьи приведены примеры из реального опыта компании-разработчика систем кибербезопасности в построении экосистемы технологий для эволюции SOC.Автор: Григорий Ревенко

Специалистам построение SOC СИБ SIEM SOC центр мониторинга

31.01.2023

В России стремительно растет количество кибератак. Это подталкивает компании и госучреждения усиливать свою защиту, находить способы повышения эффективности использования существующих ресурсов. Как же упростить работу специалистов центров мониторинга информационной безопасности (Security Operation Center, SOC) – собственным опытом делятся специалисты по информационной безопасности центра ГосСОПКА, созданного компанией Innostage.

Как же упростить работу специалистов центров мониторинга информационной безопасности (Security Operation Center, SOC) – собственным опытом делятся специалисты по информационной безопасности центра ГосСОПКА, созданного компанией Innostage.

Автор: Антон Кузьмин

Специалистам SOC построение SOC центр мониторинга ГосСОПКА

17.01.2023

В этой статье речь пойдет о системах управления корпоративными мобильными устройствами – MDM (Mobile Device Management). Это программное обеспечение бизнес-сегмента, которое предназначено как для обеспечения безопасности данных компании, так и для защиты рабочих гаджетов сотрудников в эпоху мобильности. Как работают MDM-приложения, каковы их преимущества и недостатки – расскажем ниже.

Как работают MDM-приложения, каковы их преимущества и недостатки – расскажем ниже.

Пользователям защита информации удаленная работа корпоративные данные Mobile Device Management MDM BYOD

20.12.2022

Статья расскажет о том, как пользователю настроить свои устройства, чтобы максимально обезопасить процесс оплаты покупок онлайн — не попадаться на уловки злоумышленников и избежать утечки своих финансовых данных из интернет-магазина.

Пользователям электронная коммерция онлайн-покупки онлайн банк интернет-магазин мошенничество кража данных

13.12.2022

Статья посвящена теме безопасной работы с интерфейсом программирования приложений (Application Programming Interface, API). В ней рассказывается, что такое токен доступа, почему важно его защищать, как обеспечить его безопасное хранение и защищенный доступ к API.

Автор: Тимур Есенбаев

Специалистам API интерфейс программирования приложений токен доступа

29.11.2022

Вячеслав Максимов, технический директор НИП «Информзащита», в интервью порталу «Безопасность пользователей сети Интернет» (www.safe-surf.ru) рассказал об актуальных угрозах и векторах атак на мобильные устройства корпоративных пользователей.

Специалистам интервью угрозы компьютерная атака корпоративные данные MDM

29. 11.2022

11.2022

В этом материале говорится о том, почему важно не упускать контроль за обновлениями мобильных приложений и не пускать этот процесс на самотек.

Пользователям обновление автообновление безопасность смартфона уязвимость программное обеспечение

22.11.2022

В статье речь пойдет о том, почему автообновление приложений бывает опасным и как обновлять софт на персональном компьютере грамотно.

Автор: Андрей Смирнов

Пользователям обновление автообновление уязвимость устаревшее ПО программное обеспечение

08.11.2022

В статье рассказывается, как вирусы попадают на компьютер, приводятся признаки заражения, даны рекомендации, как не допустить заражения и что делать, если вирус все-таки попал на устройство.

Пользователям компьютерная атака вирус антивирус вредоносные программы

25. 10.2022

10.2022

В статье даны рекомендации владельцу веб-сайта о том, как обеспечить работоспособность своего ресурса и безопасность содержащихся на нём конфиденциальных данных.

Пользователям CMS веб-сайт кража данных защита информации

18.10.2022

В статье рассказывается о проблемах, с которыми в настоящее время сталкиваются сотрудники центров мониторинга информационной безопасности (Security Operation Center, SOC), и путях их решения.

Автор: Павел Гончаров

Специалистам SOC центр мониторинга импортозамещение построение SOC

04.10.2022

В данной статье рассказывается о том, зачем нужны торренты, правомерно ли их использование, как выбрать легальный контент и безопасно его скачивать.

Пользователям торрент вредоносные программы контрафактное ПО пиратский контент пиратские программы P2P BitTorrent

27. 09.2022

09.2022

Михаил Савельев, директор по развитию бизнеса компании «Гарда Технологии», в интервью порталу «Безопасность пользователей сети Интернет» (www.safe-surf.ru) рассказал об актуальности решений для контроля доступа сотрудников к разрозненным данным в сетевых хранилищах и назвал основные направления развития этих решений.

Специалистам интервью конфиденциальность защита информации DAG DCAP

13.09.2022

Покупать через Интернет — это быстро и удобно: большой выбор товаров, привлекательные цены, к тому же не нужно тратить время на поездки по магазинам. Однако при дистанционных покупках высок риск стать жертвой мошенников и, как минимум, получить некачественный товар или даже потерять все деньги на банковском счету. Как убедиться в надёжности интернет-магазина, на что обратить внимание при оформлении заказа и как оплатить покупки с минимальными рисками — расскажем в этой статье.

Однако при дистанционных покупках высок риск стать жертвой мошенников и, как минимум, получить некачественный товар или даже потерять все деньги на банковском счету. Как убедиться в надёжности интернет-магазина, на что обратить внимание при оформлении заказа и как оплатить покупки с минимальными рисками — расскажем в этой статье.

Автор: Анастасия Каргина

Пользователям электронная коммерция онлайн-покупки интернет-магазин мошенничество кража данных

30.08.2022

В данной статье рассматривается вопрос о том, какую информацию смартфон самостоятельно собирает и передает на серверы производителей.

Пользователям сбор данных цифровой портрет телеметрия анализ трафика android

16.08.2022

Статья посвящена защите корпоративной почты от современных угроз. В ней рассказывается, почему защита почты важна, приводится ландшафт угроз, перечисляются базовые подходы к построению защиты.

Автор: Вячеслав Старшинов

Специалистам электронная почта фишинг социальная инженерия компьютерная атака ландшафт угроз

02. 08.2022

08.2022

В статье рассматриваются нюансы соответствия финансовых организаций требованиям нормативных документов Банка России по защите информации и отчётности об их выполнении.

Автор: Иван Червяков

Специалистам нормативная практика защита информации ГОСТ Банк России требования по ИБ финансы

26.07.2022

Благодаря новым технологиям мы уже живём в мире будущего. Сегодня можно не только разблокировать смартфон по отпечатку пальца, но и «лицом» оплатить проезд в метро или рассчитаться за продукты на кассах крупных супермаркетов.

Сегодня можно не только разблокировать смартфон по отпечатку пальца, но и «лицом» оплатить проезд в метро или рассчитаться за продукты на кассах крупных супермаркетов.

Пользователям биометрическая аутентификация кража данных госуслуги финансы

Интернет-портал «Безопасность пользователей в сети Интернет» [email protected] https://safe-surf.ru

Новости кибербезопасности сегодня | Статьи по кибербезопасности, обновления об атаках вредоносных программ

Оповещения События ДКР

- ZDNet

- Правительство, Критическая инфраструктура

24 апреля 2023 г.

Сингапур и Франция объявили о планах создания исследовательского центра для совместной разработки возможностей искусственного интеллекта (ИИ), которые можно применять в киберзащите.

- Реверсивные лаборатории

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

В начале марта исследователи ReversingLabs обнаружили в Индексе пакетов Python (PyPI) вредоносный пакет под названием termcolour, трехэтапный загрузчик, опубликованный в нескольких версиях.

- Неделя безопасности

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

Названное RustBucket и способное извлекать дополнительные полезные нагрузки со своего сервера управления и контроля (C&C). подгруппа печально известной хакерской группы Lazarus.

- Погружение в кибербезопасность

- Тенденции, отчеты, анализ

24 апреля 2023 г.

С тех пор как в ноябре был выпущен генеративный чат-бот с искусственным интеллектом, подразделение 42 Palo Alto Networks ежедневно обнаруживало до 118 вредоносных URL-адресов, связанных с ChatGPT, и самозахват доменов, связанных с инструмент вырос на 17 818%.

- бульвар безопасности

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

По мере того, как генеративные инструменты искусственного интеллекта, такие как OpenAI ChatGPT и Google Bard, продолжают доминировать в заголовках, а эксперты спорят о том, не слишком ли быстро эта технология взлетела без необходимых ограждений, киберпреступники без колебаний используют их.

- Безопасный список

- Злоумышленники

24 апреля 2023 г.

Злоумышленник нацелен на правительственные и дипломатические учреждения в СНГ. Немногочисленные жертвы, обнаруженные в других регионах (Ближний Восток или Юго-Восточная Азия), оказались иностранными представительствами стран СНГ, что свидетельствует об узкой направленности Томирис.

- Неделя безопасности

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

Наиболее серьезной из двух проблем является CVE-2022-36963 (оценка CVSS 8,8), которая описана как ошибка внедрения команды в решение для мониторинга и управления инфраструктурой SolarWinds. .

- Тренд Микро

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

ViperSoftX, тип программного обеспечения для кражи информации, в первую очередь сообщалось, что он ориентирован на криптовалюты и попал в заголовки газет в 2022 году из-за своей техники выполнения, заключающейся в сокрытии вредоносного кода в файлах журналов.

- Неделя безопасности

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

Уязвимый продукт обеспечивает интерфейс данных между удаленными полевыми устройствами и центром управления через сотовую сеть. По данным CISA, продукт используется во всем мире в таких отраслях, как энергетика, транспорт, водоснабжение и водоотведение.

По данным CISA, продукт используется во всем мире в таких отраслях, как энергетика, транспорт, водоснабжение и водоотведение.

- Помощь Net Security

- Тенденции, отчеты, анализ

24 апреля 2023 г.

Во всех отраслях эти уязвимости, состоящие из незащищенных или скомпрометированных активов, данных и учетных данных, становятся все более сложной задачей для организаций по обнаружению и защите.

Загрузить еще

Новости хакеров | Последние новости кибер-взлома | Последние новости о взломе Интернета

Оповещения События ДКР

- Предупреждения Cyware — Новости хакеров

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

Операторы программ-вымогателей Trigona нацелены на незащищенные и открытые в Интернете серверы Microsoft SQL (MS-SQL), обнаруженные AhnLab. Они взламывают серверы с помощью атак грубой силы, чтобы взломать учетные данные. Перед шифрованием злоумышленники утверждают, что украли конфиденциальные документы, которые будут добавлены в темную сеть … Подробнее

Перед шифрованием злоумышленники утверждают, что украли конфиденциальные документы, которые будут добавлены в темную сеть … Подробнее

- Предупреждения Cyware — Новости хакеров

- Новые кибертехнологии

24 апреля 2023 г.

CYFIRMA обнаружила кибератаку в Кашмире, Индия, связанную с группой DoNot APT, которая использовала сторонние сайты для обмена файлами для распространения вредоносных программ, замаскированных под чат-приложения Ten Messenger и Link Chat QQ. Исходный код вредоносной программы был хорошо запутан и защищен обфускатором кода Pro Guard u … Подробнее

- Предупреждения Cyware — Новости хакеров

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

Компания Morphisec обнаружила кампанию с использованием загрузчика in2al5d p3in4er с высокой степенью уклончивости, который распространял похититель информации Aurora по ссылкам в описаниях видео на YouTube. Он скомпилирован с использованием Embarcadero RAD Studio, что позволяет злоумышленникам создавать исполняемые файлы для нескольких платформ с несколькими конфигурациями … Подробнее

Он скомпилирован с использованием Embarcadero RAD Studio, что позволяет злоумышленникам создавать исполняемые файлы для нескольких платформ с несколькими конфигурациями … Подробнее

- Предупреждения Cyware — Новости хакеров

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

Обнаружен новый бэкдор под названием DevOpt, который использует жестко закодированные имена для сохранения и предоставляет различные функции, такие как кейлоггинг, кража учетных данных браузера и клиппер. Все большее распространение получают многофункциональные вредоносные программы, такие как DevOpt. Организации должны постоянно совершенствоваться … Подробнее

- Предупреждения Cyware — Новости хакеров

- Вредоносное ПО и уязвимости

24 апреля 2023 г.

Компания Uptycs обнаружила нового похитителя учетных данных, называемого ботом Zaraza, который рекламируется в Telegram и одновременно использует службу обмена сообщениями в качестве C2-сервера. Он может быть нацелен на 38 веб-браузеров. Бот Zaraza представляет собой легковесную вредоносную программу, состоящую всего из 64-битного бинарного файла. Некоторые коды и логи написаны на русском языке. В качестве предварительной … Подробнее

Он может быть нацелен на 38 веб-браузеров. Бот Zaraza представляет собой легковесную вредоносную программу, состоящую всего из 64-битного бинарного файла. Некоторые коды и логи написаны на русском языке. В качестве предварительной … Подробнее

- Предупреждения Cyware — Новости хакеров

- Актеры угроз

24 апреля 2023 г.

Китайская группа национального государства APT41 нацелилась на неназванную тайваньскую медиа-фирму, чтобы развернуть Google Command and Control (GC2), инструмент Red Teaming с открытым исходным кодом. Чтобы инициировать атаку, злоумышленники рассылали фишинговые письма со ссылками на защищенные паролем файлы, размещенные на Google Диске.&nb… Подробнее

- Предупреждения Cyware — Новости хакеров

- Кража личных данных, мошенничество, мошенничество

20 апреля 2023 г.

Киберпреступники все больше разбираются в разработке новых тактик фишинга. Недавно была обнаружена мошенническая схема, маскирующаяся под законный логин Microsoft Teams с целью заставить пользователей ввести свои учетные данные для входа.

Недавно была обнаружена мошенническая схема, маскирующаяся под законный логин Microsoft Teams с целью заставить пользователей ввести свои учетные данные для входа.

- Предупреждения Cyware — Новости хакеров

- Субъекты угроз

20 апреля 2023 г.

Государственные учреждения США и Великобритании выпустили совместный бюллетень для предупреждения организаций об атаках с использованием старой уязвимости в маршрутизаторах Cisco. Атаки приписываются группе угроз Fancy Bear, а рассматриваемая уязвимость — CVE-2017-6742. Злоумышленники используют уязвимость … Подробнее

- Предупреждения Cyware — Новости хакеров

- Вредоносное ПО и уязвимости

20 апреля 2023 г.

MalwareHunterTeam обнаружил ZIP-архив, принадлежащий группе программ-вымогателей LockBit, загруженный на VirusTotal и содержащий ранее неизвестные шифраторы для macOS, ARM, FreeBSD, MIPS и SPARC.