Основные понятия информационной безопасности — SearchInform

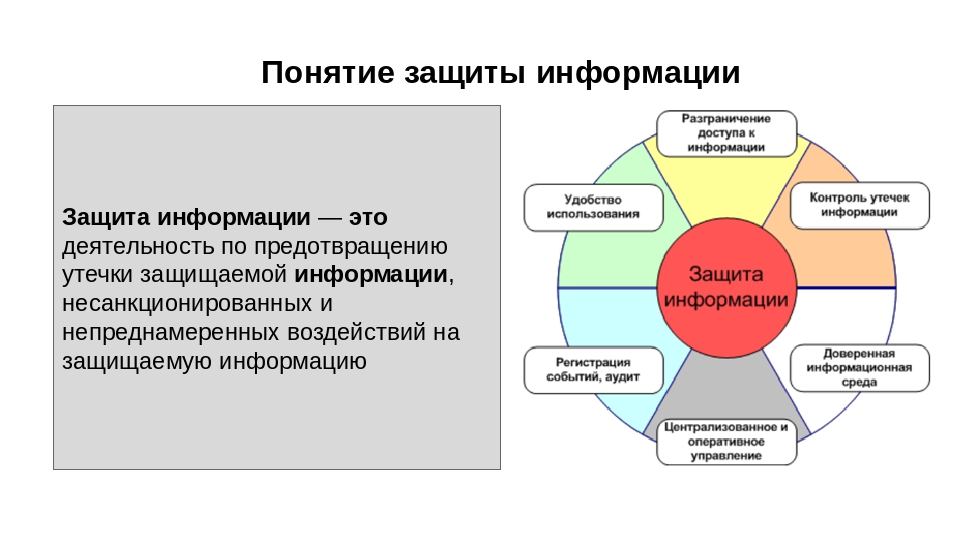

Понятие информационной безопасности определяют как защиту информации и разных видов данных от незаконного изучения, использования, уничтожения. Также информационная безопасность подразумевает защиту информации от действий, приводящих к ее несанкционированному распространению. Воздействия, которым подвергаются плохо защищенные данные, могут быть самыми разными.

К ним относят:

- взломы мошенников;

- ошибки, которые допускает персонал;

- остановка в работе аппаратов и программной техники;

- природные катаклизмы, к примеру, ураган, пожар или землетрясение.

Информационной безопасности реально добиться, если осуществить мероприятия, гарантирующие конфиденциальность, целостность и сохранение достоверности данных. Защита данных призвана обеспечить оперативный доступ к информации. Информационная безопасность должна предусмотреть возможные угрозы и подтвердить юридическую значимость сведений, которые хранятся или передаются.

Расшифровка свойств защиты информации

Сохранение конфиденциальной и закрытой для посторонних лиц информации требует сверки допущенных и проверенных субъектов системы. Под проверку подпадают люди, процессы и программное обеспечение. Доступ к информации открыт только определенному списку лиц.

Целостность данных – понятие, определяющее постоянную структуру и содержание информации, особенно в момент передачи или хранения. Информационная безопасность в этом свойстве реализуется, если сведения в системе сходны с данными в документах по семантическим параметрам. В противном случае появляется случайная или преднамеренная угроза защиты информации. Выражается она в искажении данных или полном их разрушении.

Данные должны быть достоверными, проверенными. Это свойство выражается в подтверждении сведений определенным субъектом. Угроза информационной безопасности появляется, когда юридическая значимость данных не подтверждена. Это означает, что документ, описывающий их свойства, важно официально зарегистрировать.

Угроза информационной безопасности появляется, когда юридическая значимость данных не подтверждена. Это означает, что документ, описывающий их свойства, важно официально зарегистрировать.

Доступ к информации выражается в возможности ее копировать, обрабатывать и удалять на свое усмотрение. Доступ бывает несанкционированным (незаконным, без разрешения на соответствующее действие) и санкционированным. Санкционированный вариант изучения сведений основан на требованиях к разграничению доступа. Регламентировать и систематизировать права доступа к составляющим системы позволяет установление правил. Если информация нужна здесь и сейчас, потребитель имеет право получить ее оперативно.

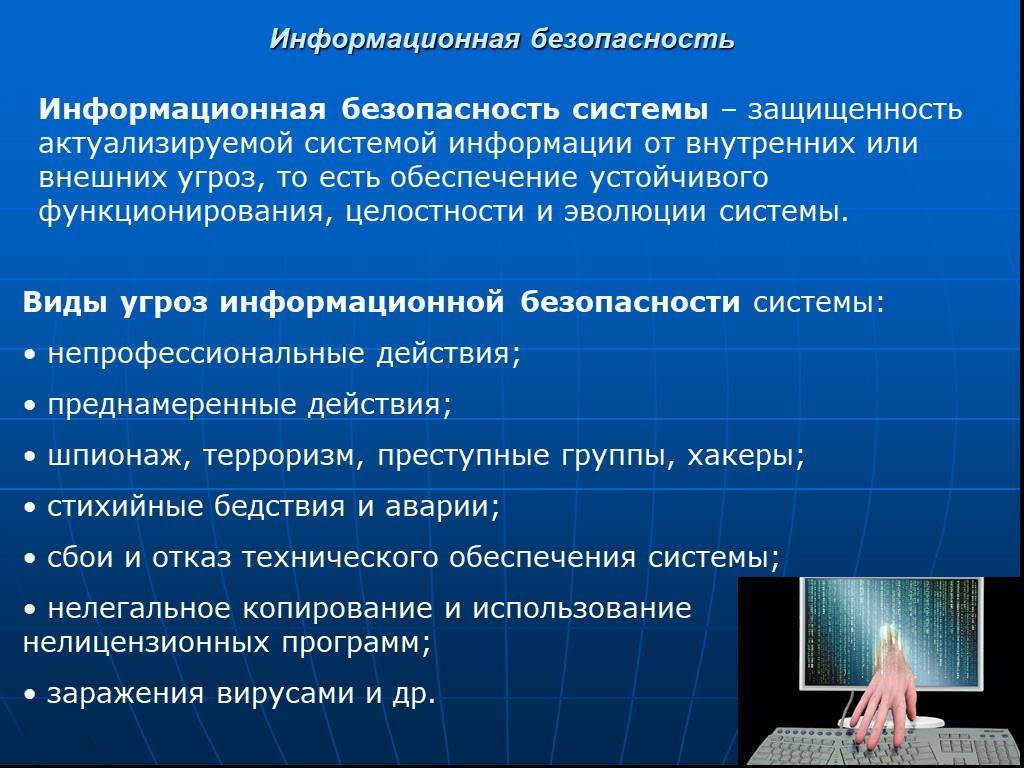

Классификация угроз информационной безопасности

Угроза указывает на присутствие уязвимых, слабых мест в целостной системе данных. Уязвимости могут появиться, если программист допустил непреднамеренную неточность, когда создавал программы.

Параметры, по которым одни угрозы отличают от других:

- свойства, принадлежащие информации, уничтожить которые призвана угроза;

- элементы системы информации – к ним относят данные, программное обеспечение, технику, инфраструктуру для поддержания работы компьютерной системы;

- вариант осуществления угрозы – фигурирует непреднамеренная или преднамеренная ошибка, природные катаклизмы;

- местонахождение источника опасности – внутри или вне границ информационной системы.

Как обеспечивается безопасность информации

Информационную безопасность корпоративной сети обеспечивают два метода:

- Фрагментарный. Изучает источники возникновения конкретных угроз в определенных условиях. Примеры осуществления метода: отдельные виды защиты, позволяющие контролировать доступ и управлять им, автономные варианты шифрования информации, применение антивирусного ПО. Плюсом этой методики специалисты называют высокую избирательность по отношению к конкретной опасности потери данных. Минусы тоже присутствуют – не выработана целостная защищенная среда, в которой информация поддается обработке, безопасность информации гарантируется в рамках определенного перечня изученных угроз. При появлении других опасностей объекты систем становятся незащищенными.

- Комплексный. Обеспечение информационной безопасности осуществляется посредством создания среды, которая отвечает за защищенную обработку данных. Она объединяет мероприятия, с помощью которых можно противодействовать угрозам безопасности информации.

Комплексный путь используют, когда нужно защитить корпоративные сети, созданные большими организациями. Также возможна защита информационных систем от несанкционированного доступа, если корпоративные сети незначительные, но на них возложено исполнение важных задач.

В соответствии с особенностями распространения информации, она может быть:

- свободно передаваемой;

- предоставляемой по договору отдельных лиц, между которыми возникли соответствующие партнерские отношения;

- которую по законам федерального значения нельзя скрывать и следует предоставлять в обязательном порядке;

- которая не подлежит всеобщему разглашению, что указано в законах РФ.

При реализации угрозы информационные ресурсы и программное обеспечение могут настолько измениться, что это чревато огромным материальным ущербом. Денежные потери могут быть распределены между учредителями организации и клиентами. Вот почему подобным организациям стоит серьезно и ответственно подходить к информационной безопасности. В идеале защита должна быть комплексной. Именно комплексный подход используют на крупных коммерческих и государственных предприятиях.

Денежные потери могут быть распределены между учредителями организации и клиентами. Вот почему подобным организациям стоит серьезно и ответственно подходить к информационной безопасности. В идеале защита должна быть комплексной. Именно комплексный подход используют на крупных коммерческих и государственных предприятиях.

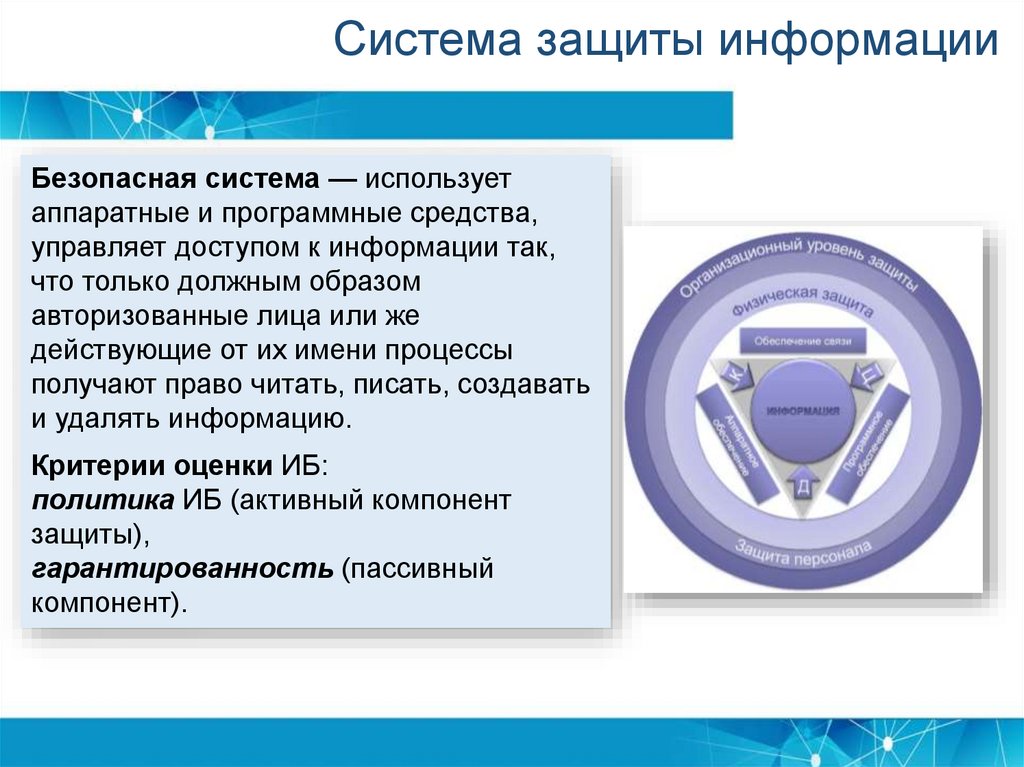

Методика, учитывающая большинство нюансов защиты информации, отражается в разных стандартах. Ее основу составляет разработка внутренней политики информационной безопасности. Она призвана определять источники угроз. Для этого применяют технические средства, которые в первую очередь существуют для сохранения конфиденциальной информации.

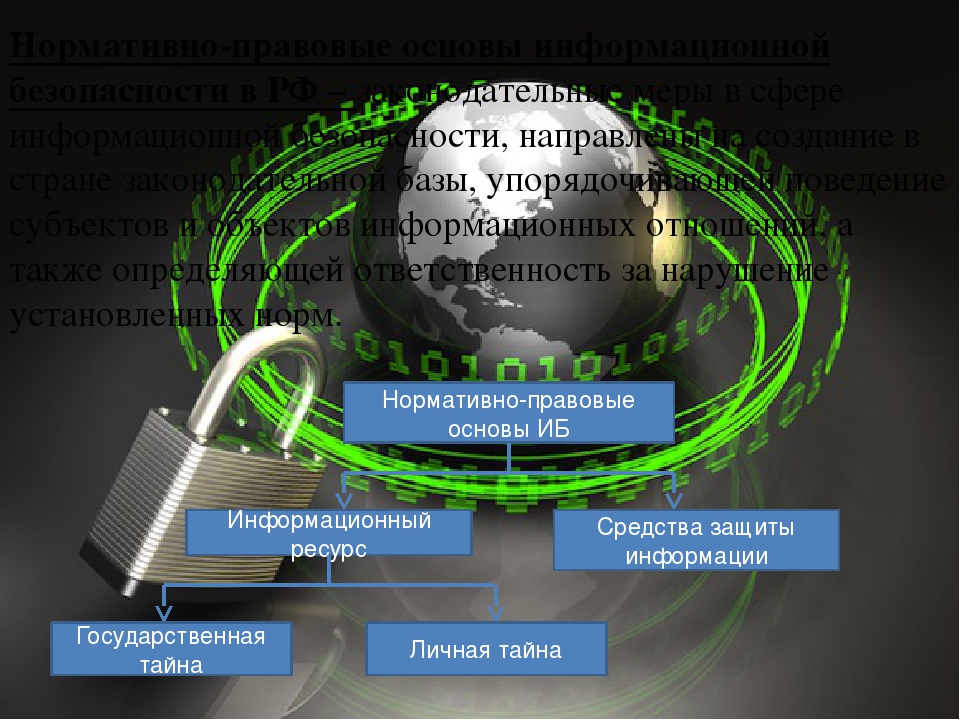

Уровни защиты информации

Безопасная информация реализуется на нескольких уровнях:

- если речь идет о законодательной защите информации, соответствующие понятия, требования и правила отражаются в законодательных и нормативных актах, официальных бумагах международного образца;

- административный уровень – мероприятия, которые утверждает руководство предприятия;

- соответствие процедуре – сюда относят мероприятия по защите информации, которые реализуют люди;

- введение в действие программ и технических средств – практические мероприятия.

Основным уровнем защиты системы информации от угроз называют законодательный. Действия по информационной безопасности должны совершаться в правовом поле. Закон координирует и направляет развитие безопасной информации, а также формирует негативное отношение к злоумышленникам, давая понятие, кто ими является.

Защита информационного объекта направлена на следующее:

- недопустимы неправомерный доступ, блокирование, копирование, если это не разрешено законом;

- если данные конфиденциальные, значит, они входят в категорию ограниченного доступа;

- право пользователей на доступ к общим сведениям.

Базовый закон о защите информации

Основным законом о безопасной информации в России является документ, датированный 27.07.2006 года, зарегистрированный под номером 149-ФЗ. В законе представлены главные понятия, важные для защиты информации.

Законопроект определяет отношения и права, которые появляются, когда:

- происходят поиск, получение или предоставление, передача данных другим лицам;

- осуществляется использование информационных технологий;

- обеспечивается защита сведений.

Среди основных понятий, зафиксированных в законе, фигурируют следующие:

- Информация – данные, которые могут принимать любой формат и выражение.

- Информационные технологии – методики поиска, сбора и варианты обеспечения сохранности, работы, распространения данных.

- Обладающий информацией – автор информации или тот, кому ее передали на законных основаниях. Данные призваны обеспечить обработку технологий и техсредств.

- Атака на компьютеры, объединенные в одну систему, – действие, которое подготовил, спланировал и осуществил злоумышленник, чтобы найти уязвимое место в сети. Завершиться атака может угрозой безопасности информации. Атаку на компьютеры может предотвратить оператор.

- Оператор системы информации – физическое или юридическое лицо, обеспечивающее применение данных, их обработку, но только если сведения указаны в базах данных.

Задачи оператора информационной системы, зафиксированные в законопроектах РФ, следующие:

- доступ к ней других лиц может быть только санкционированным;

- специалист отвечает за обеспечение безопасности информации путем своевременного обнаружения мошеннических действий;

- эксперту предстоит предупреждать отрицательные последствия относительно нарушенного порядка использования данных;

- оператор системы защиты, в том числе, отслеживает и не допускает влияния на технические средства, отвечающие за обработку сведений, из-за которого они неверно работают.

Если информационный объект изменен или удалена часть системы, специалист предпринимает действия для скорейшего восстановления данных. Оператор контролирует уровень того, насколько высока защита информации.

что это такое ИБ простыми словами, где применяется

Информационная безопасность, или ИБ, — это комплекс мер, которые нужны, чтобы защитить от утечки или взлома программы, компьютерные системы и данные. Еще так называют отрасль, которая занимается этими мерами.

Еще так называют отрасль, которая занимается этими мерами.

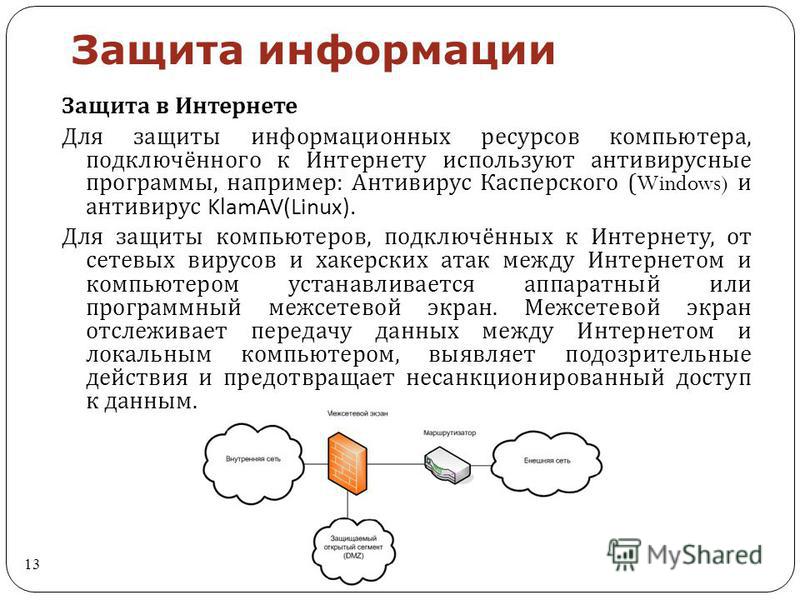

Самый простой пример меры по информационной безопасности — антивирус, установленный на компьютере. Но в коммерческих структурах к этому вопросу подходят более серьезно и на многих уровнях: чтобы обеспечить безопасность, нужно много чего сделать.

Средства информационной безопасности защищают данные от утечки, программы, системы и сети — от взлома, несанкционированного доступа, порчи файлов или других видов атак. Если речь о коммерческих или государственных структурах, сведения также защищают от шпионов или возможных злоумышленников внутри самого коллектива.

Профессия «Белый» хакер Начните с программирования на Python и JavaScript, изучите Linux и Windows и освойте тестирование на проникновение. После курса вы сможете претендовать на позицию junior-специалиста по кибербезопасности.

Хочу в IT

Информационная безопасность защищает системы от проникновения и от атак. Сюда входит не только взлом: это и DDoS-атаки, в результате которых может «лечь» сервер сайта, и утечка данных, и многое другое. Злоумышленников намного больше, чем кажется. И никто не хочет, чтобы их сервис потерял работоспособность, а данные оказались доступны всем вокруг. Для этого и нужна информационная безопасность.

У компаний есть еще одна причина: за утечку конфиденциальных данных пользователей они несут ответственность по закону. Так что для них меры по безопасности — это еще и способ избежать проблем с законодательством и потери доверия клиентов.

Без мер по информационной безопасности кто угодно мог бы получить доступ к конфиденциальным сведениям или взломать любой сайт или систему. Компьютерным пространством стало бы фактически невозможно пользоваться.

Угрозы безопасности разделяют на две категории: внутренние и внешние.

Внутренние. Это угрозы, которые идут изнутри системы. Чаще всего в таких случаях речь идет об утечке данных или об их повреждении. Например, кто-то подкупил сотрудника, и тот похитил данные, составляющие коммерческую тайну. Второй вариант — злоумышленником оказался авторизованный пользователь.

Еще одна внутренняя угроза — риск банальной ошибки, в результате которой конфиденциальные сведения окажутся в открытом доступе или повредятся. Например, в открытом доступе оказалась часть базы данных или пользователь по неосторожности повредил файлы. Такое уже бывало в истории. А нужно, чтобы таких случаев не возникало: клиент не мог бы нарушить работу системы даже случайно, а информация оставалась защищена.

Внешние. Сюда относятся угрозы, которые приходят извне, и они могут быть куда разнообразнее. Это, например, попытка взлома системы через найденную уязвимость: злоумышленник проникает в сеть, чтобы украсть или повредить информацию. Или DDoS-атака, когда на веб-адрес приходит огромное количество запросов с разных адресов, и сервер не выдерживает, а сайт перестает работать.

Это, например, попытка взлома системы через найденную уязвимость: злоумышленник проникает в сеть, чтобы украсть или повредить информацию. Или DDoS-атака, когда на веб-адрес приходит огромное количество запросов с разных адресов, и сервер не выдерживает, а сайт перестает работать.

Сюда же можно отнести деятельность компьютерных вирусов: они способны серьезно навредить работе системы. Действия таких вредоносных программ могут быть очень разнообразными: от рассылки спама от имени взломанного адреса до полной блокировки системы и повреждения файлов.

Еще к внешним угрозам безопасности относятся форс-мажоры и несчастные случаи. Например, хранилище данных оказалось повреждено в результате аварии или пожара. Такие риски тоже нужно предусмотреть.

Существует отдельная должность специалиста по информационной безопасности. В крупных компаниях это может быть отдельный департамент. В маленьких — один сотрудник, причем порой он также выполняет обязанности системного администратора или сетевого инженера. Бывает и так, что информационную безопасность отдают на аутсорс: в этом случае ею занимаются сотрудники специализированной компании.

Бывает и так, что информационную безопасность отдают на аутсорс: в этом случае ею занимаются сотрудники специализированной компании.

В широком смысле простейшие меры по информационной безопасности предпринимает кто угодно. Установить антивирус и блокировщик навязчивой рекламы, не посещать подозрительные сайты и не запускать непроверенные файлы — все это тоже меры ИБ, хоть и максимально простые. Но настоящий специалист по безопасности — это профессионал с широкими знаниями и множеством специфических навыков.

Информационная безопасность отвечает за три вещи: доступность, конфиденциальность и целостность данных. Сейчас расскажем, что это означает.

Доступность. Это значит, что к информации могут получить доступ те, у кого есть на это право. Например, пользователь может зайти в свой аккаунт и увидеть все, что в нем есть. Клиент может перейти в каталог и посмотреть на товары. Сотрудник может зайти во внутреннюю базу данных для его уровня доступа. А если на систему производится атака и она перестает работать, доступность падает порой до полного отказа.

А если на систему производится атака и она перестает работать, доступность падает порой до полного отказа.

Конфиденциальность. Второй принцип — конфиденциальность. Он означает, что информация должна быть защищена от людей, не имеющих права ее просматривать. То есть в тот же аккаунт пользователя не сможет войти чужой человек. Без регистрации нельзя комментировать что-то на сайте, без личного кабинета — оплатить заказ. Человек, который не работает в компании, не может зайти в ее внутреннюю сеть и посмотреть там на конфиденциальные данные. Если систему взламывают, конфиденциальность оказывается нарушенной.

Целостность. Целостность означает, что информация, о которой идет речь, не повреждена, существует в полном объеме и не изменяется без ведома ее владельцев. Комментарий не сможет отредактировать посторонний человек — только автор или иногда модератор. Сведения в базе данных меняются только по запросу тех, у кого есть доступ. А в вашем аккаунте не появятся письма, написанные от вашего лица без вашего ведома. При взломе системы целостность опять же может нарушиться: информацию могут модифицировать, повредить или стереть.

А в вашем аккаунте не появятся письма, написанные от вашего лица без вашего ведома. При взломе системы целостность опять же может нарушиться: информацию могут модифицировать, повредить или стереть.

Хочу в IT

Персональные. Персональные данные — информация, которая связана с какими-то людьми. Это ФИО, телефон, адрес жительства, электронная почта и многое другое. По российским законам эти данные нужно охранять от несанкционированного доступа. Поэтому компании спрашивают разрешение на обработку персональных данных, если вы регистрируетесь на сайтах или заказываете какие-то услуги. Они обязаны это делать. А потом — хранить эту информацию, чтобы к ней не получили доступ чужие люди.

Они обязаны это делать. А потом — хранить эту информацию, чтобы к ней не получили доступ чужие люди.

Истории про нарушение конфиденциальности этих данных вы наверняка слышали. Например, мошенники могут звонить клиентам банков, а их номера получают из слитых баз. Вот пример того, к чему может привести недостаточная информационная безопасность.

Тайные. Еще одна категория сведений — те, которые составляют тайну: государственную, коммерческую, профессиональную и служебную.

К гостайне относятся сведения, важные для безопасности страны, и они засекречены максимально строго. Коммерческая тайна — информация, критичная для нормальной работы компании: если она раскроется, организация может потерять деньги или конкурентное преимущество. При этом компания не имеет право засекречивать некоторые сведения: имена владельцев, условия труда и так далее.

Отдельно стоят профессиональная и служебная тайна. Профессиональная тайна — это, например, врачебная: история болезни пациента не должна раскрываться посторонним людям, как и данные о его состоянии. А еще — адвокатская, нотариальная и некоторые другие. А служебная тайна — некоторая информация, которая принадлежит определенным службам, например налоговой.

Профессиональная тайна — это, например, врачебная: история болезни пациента не должна раскрываться посторонним людям, как и данные о его состоянии. А еще — адвокатская, нотариальная и некоторые другие. А служебная тайна — некоторая информация, которая принадлежит определенным службам, например налоговой.

Все эти сведения нужно защищать: их утечка или повреждение способны причинить серьезные проблемы.

Общедоступные. Не удивляйтесь. Информация, которая известна всем, все еще должна быть доступной и целостной. Поэтому ее тоже следует защищать, иначе кто угодно сможет изменить цену товара в интернет-магазине и подставить этим покупателей. Или «уронить» сайт, чтобы никто не смог на него войти.

Есть отрасли, для которых защита информации очень важна, так как потеря данных способна нанести им катастрофический ущерб. Обычно это сферы, которые работают с деньгами или с другими ценностями.

Банки и финансы. Банковские сервисы относятся к безопасности очень строго. Защищать информацию здесь нужно не только от возможных взломщиков, но и от мошенников, и от других злоумышленников. Поэтому банки обычно защищены на очень высоком уровне. Даже для авторизации в личном кабинете с незнакомого устройства нужны дополнительные действия: сначала система проверит, что вы — это вы.

Банковские сервисы относятся к безопасности очень строго. Защищать информацию здесь нужно не только от возможных взломщиков, но и от мошенников, и от других злоумышленников. Поэтому банки обычно защищены на очень высоком уровне. Даже для авторизации в личном кабинете с незнакомого устройства нужны дополнительные действия: сначала система проверит, что вы — это вы.

Государственные сервисы. Второй случай крайне важных данных — государственные сервисы и системы. Если это внутренняя сеть, в ней могут храниться сведения, составляющие государственную тайну, а ее утечка — прямая угроза безопасности страны. А в сервисах для граждан множество персональной информации: паспортные данные, сведения о работе, штрафах, семье и многом другом. Потеря таких сведений поставит под удар огромный процент населения.

Компании с большой базой персональных данных. Это различные крупные сервисы, в которых зарегистрировано много людей. Если их персональные данные «утекут», кто угодно сможет воспользоваться ими в своих целях — а компания будет нести за это ответственность.

Если их персональные данные «утекут», кто угодно сможет воспользоваться ими в своих целях — а компания будет нести за это ответственность.

Важные сектора экономики. Энергетические, нефтегазовые и другие предприятия тоже должны быть хорошо защищены. В системах таких структур есть информация, которая составляет коммерческую тайну, и в этом случае она критична. Более того, оборудованием и механизмами тоже может управлять автоматика, цифровая система. Если кто-то получит к ней доступ, то сможет застопорить всю работу предприятия.

Дата-центры. Это помещения, где стоит и работает серверное оборудование. К их оснащению и доступу к ним предъявляются повышенные требования, чтобы сервера были защищены от внешних воздействий и от различных угроз. В том числе от злоумышленников: в случае с физическим оборудованием украсть или повредить информацию может быть довольно просто. Поэтому нужно не допустить, чтобы кто-либо в принципе получил несанкционированный доступ к помещению.

Электронная коммерция. Интернет-магазины и другие сайты, которые работают с платежами пользователей, тоже должны заботиться о безопасности — по понятным причинам. Утечка платежных данных — это очень серьезно и может привести к потере денег.

Какую информацию нужно защищать и зачем — разобрались. Теперь поговорим о том, как именно это делают. Информационная безопасность — это не одно действие, а целый набор разнообразных мер:

- поиск технических уязвимостей и защита от них;

- «защита от дурака», чтобы никто не смог навредить данным по ошибке;

- создание инфраструктуры, которая устойчива к частым способам атаки;

- шифрование информации внутри сети или системы;

- защита паролей и других конфиденциальных сведений;

- защита базы данных от несанкционированного вмешательства;

- контроль доступа людей к критичной информации;

- предоставление доступа по защищенным каналам;

- отслеживание поведения пользователей, чтобы вовремя пресечь возможную угрозу;

- построение системы оповещений об уязвимостях и взломах;

- регулярное проведение аудитов, которые описывают состояние системы.

И это только малая часть возможных действий, причем за каждым из них скрывается огромная и разнообразная работа.

Специалист по информационной безопасности работает с определенными инструментами — они помогают защитить сведения от посягательств. Их условно можно разделить на физические, технические и административные.

Физические. Это инструменты, которые существуют в физическом мире. К ним обычно относится различное оборудование. Пластиковые ключи-карты и замки, которые открываются по ним, — это физический инструмент. Установленные в дата-центре резервные сервера — тоже. Еще сюда можно отнести видеонаблюдение и сигнализацию, использование сейфов, работу с физическими источниками информации, мониторинг оборудования и многое другое.

Технические и программные. Это то, что относится скорее к софту, а не к железу, от защищенных протоколов до антивируса. Шифрование данных, передача сведений через HTTPS, установка брандмауэра и так далее — такие меры. Есть и специальные инструменты: защитное ПО и сервисы, программы для поиска уязвимостей и имитации атак, многое другое. К техническим средствам еще можно отнести построение инфраструктуры защищенной системы и сети.

Шифрование данных, передача сведений через HTTPS, установка брандмауэра и так далее — такие меры. Есть и специальные инструменты: защитное ПО и сервисы, программы для поиска уязвимостей и имитации атак, многое другое. К техническим средствам еще можно отнести построение инфраструктуры защищенной системы и сети.

Некоторые компании называют техническими средствами все, что связано с техникой. Это ярко видно, например, в официальных документах, даже если фактически они описывают физические методы.

Административные. Сюда относится построение внутренней инфраструктуры, регламенты и контроль доступа. Например, разработка матрицы доступа — документа, который определяет, какие полномочия есть у каждого сотрудника. Эти меры защищают не от технических угроз, а скорее от человеческого фактора. Так человек без соответствующих полномочий не сможет получить доступ к конфиденциальным данным.

На «личном», персональном уровне обеспечить себе защиту не так сложно. Нужно пользоваться брандмауэром и антивирусом, посещать сайты только с защищенным соединением, не скачивать подозрительный контент. А если подозреваете, что какой-то ресурс за вами шпионит, — пользоваться VPN или прокси.

Нужно пользоваться брандмауэром и антивирусом, посещать сайты только с защищенным соединением, не скачивать подозрительный контент. А если подозреваете, что какой-то ресурс за вами шпионит, — пользоваться VPN или прокси.

Другое дело — стать специалистом по информационной безопасности. Это куда сложнее: профессия комплексная, требует большого количества разнородных знаний. Понадобится изучить, как функционируют системы и сети, знать об основных уязвимостях и атаках, уметь их закрывать и отражать. Более того, специалист по ИБ должен сам уметь атаковать системы: это важно, например, при пентесте. Желательно знать некоторые языки программирования, и точно нужно знать внутренние языки для управления ОС.

На курсах мы дадим вам представление о том, как стать ИБ-шником, и поможем стартовать в этой сложной, но интересной отрасли.

Профессия «Белый» хакер Начните с программирования на Python и JavaScript, изучите Linux и Windows и освойте тестирование на проникновение. После курса вы сможете претендовать на позицию junior-специалиста по кибербезопасности.

После курса вы сможете претендовать на позицию junior-специалиста по кибербезопасности.Хочу в IT

Что такое информационная безопасность? Принципы, типы

Быстрый рост информационных технологий также увеличивает риск утечки информации; призывая к стратегии защиты информации на систематической основе. Организации должны разработать и внедрить полную стратегию для обеспечения защиты от угроз безопасности и защиты конфиденциальных данных.

Информационная безопасность — это стратегическое внедрение инструментов и стратегий для защиты личной информации от несанкционированного доступа, включая незаконные действия, разрушение, уменьшение или проверку. В этой статье мы подробно рассмотрим, что такое информационная безопасность, что такое безопасность данных, ее принципы, протоколы и многое другое.

Информационная безопасность (иногда известная как InfoSec) охватывает методы и методы компаний для защиты информации. Это часто состоит из различных инструментов, которые организации используют для защиты данных, устанавливая политики, которые не позволяют неофициальным лицам получить доступ к деловой или конфиденциальной информации. Информационная безопасность — это обширная и развивающаяся технология, которая включает в себя широкий спектр областей, от сетевой и системной безопасности до проверки и проверки.

Это часто состоит из различных инструментов, которые организации используют для защиты данных, устанавливая политики, которые не позволяют неофициальным лицам получить доступ к деловой или конфиденциальной информации. Информационная безопасность — это обширная и развивающаяся технология, которая включает в себя широкий спектр областей, от сетевой и системной безопасности до проверки и проверки.

Таким образом, информационная безопасность может рассматриваться как основа, целью которой является создание инструментов безопасности, политик и обеспечение безопасности конфиденциальных данных (таких как когнитивные данные, финансовые данные и т. д.). Профессионалы, стремящиеся добиться успеха в ИТ-индустрии, должны записаться на обучение по ИТ-безопасности и получить готовые к работе навыки.

Классификация данных является основной составляющей стратегии информационной безопасности. Можно спросить, что такое классификация данных в информационной безопасности? Это категоризация данных на основе уровня их уязвимости и влияния на организацию, если эти данные будут раскрыты, изменены или уменьшены без разрешения. Классификация данных помогает выбрать подходящие базовые процедуры безопасности для защиты этих данных.

Классификация данных помогает выбрать подходящие базовые процедуры безопасности для защиты этих данных.

Служба информационной безопасности в основном базируется на трех составных элементах: конфиденциальность, целостность и доступность (часто называемая триадой ЦРУ). Давайте подробнее рассмотрим, что такое триада ЦРУ и как триада ЦРУ защищает данные.

1. Конфиденциальность

Конфиденциальность оценивает защиту от распространения неофициальной информации. Цель принципа конфиденциальности состоит в том, чтобы сохранить конфиденциальную информацию в тайне и гарантировать, что она открыта и доступна только тем, кто уполномочен использовать ее для выполнения своих важных или институциональных проектов.

2. Целостность

Основной целью принципа целостности является защита данных от любого несертифицированного изменения. Он обеспечивает стабильность и гарантирует, что данные корректны, достоверны и не изменены (добавлены, удалены и т. д.). Он постоянно защищает данные от изменений, случайных или неверных.

д.). Он постоянно защищает данные от изменений, случайных или неверных.

3. Доступность

Основной целью доступности является проверка того, что полные данные доступны каждый раз (или в любой момент), когда они нужны официальному лицу. Это означает, что доступность является гарантией способности системы более эффективно создавать технологии, программные инструменты, приложения и данные, доступные, когда это необходимо для любых задач учреждения или любого работника учреждения.

Хотя информационная безопасность может быть нескольких типов, наиболее часто используемые в ИТ-секторе включают:

- Безопасность приложений

- Безопасность инфраструктуры

- Облачная безопасность

- Криптография

Безопасность приложений

Безопасность приложений — это метод защиты приложений и программных интерфейсов (API) для остановки, выявления ошибок в ваших приложениях и других вторжений. Характеристики безопасности приложения включают документацию, авторизацию, кодирование и проверку безопасности приложения. Организации могут использовать методы безопасного кодирования для минимизации уязвимостей, сканер для постоянного обнаружения новых уязвимостей и брандмауэр веб-приложений для защиты общедоступных приложений от OWASP Top 10 и других векторов атак.

Организации могут использовать методы безопасного кодирования для минимизации уязвимостей, сканер для постоянного обнаружения новых уязвимостей и брандмауэр веб-приложений для защиты общедоступных приложений от OWASP Top 10 и других векторов атак.

Безопасность инфраструктуры

Безопасность инфраструктуры относится к машинным активам, включая компьютеры, системы связи и облачные материалы. Цель безопасности инфраструктуры охватывает защиту от обычных киберпреступлений и защиту от стихийных бедствий и других аварий. Безопасность инфраструктуры также играет жизненно важную роль в снижении риска повреждения из-за неисправности.

Криптография

Криптография относится к шифрованию данных для защиты информации. Это метод информационной безопасности, который использует коды для защиты надежной информации от кибер-рисков. Для шифрования данных группы информационной безопасности применяют численные гипотезы и серию вычислений на основе правил, называемых алгоритмами, для изменения сообщений способами, которые трудно расшифровать или расшифровать.

Облачная безопасность

Облачная безопасность близка к безопасности приложений и инфраструктуры, но в основном сосредоточена на облачных вычислениях или компонентах и данных, подключенных к облаку. Безопасность облачных вычислений — это другое название. Безопасность облачных вычислений — это группа мер безопасности, разработанных для защиты данных, приложений и облачных конфигураций.

Ознакомьтесь с нашим курсом обучения CEH v12, чтобы узнать больше о типах информационной безопасности и о том, как защитить данные от злонамеренных хакеров и остановить неправомерное использование данных. Двигаясь дальше, мы рассмотрим, что такое политики информационной безопасности и почему они важны для информационной безопасности.

Организации, обеспечивающие соблюдение требований, должны иметь определенные политики. Политики обеспечивают руководство, последовательность и ясность в отношении операций организации. Точно так же существуют политики информационной безопасности, устанавливающие стандарт использования информационных технологий организации. Обычно они состоят из:

Обычно они состоят из:

- Данные или наборы данных, к которым применяется политика.

- Четко определенный список людей или программ, имеющих доступ к указанным данным.

- Инструкции по установке паролей или секретных кодов.

- Роли сотрудников в защите данных.

- План поддержки данных и операций для обеспечения доступности данных

Эффективная политика безопасности предотвращает угрозы безопасности и риск раскрытия информации. Это делает систему более практичной и достойной использования. Вы можете встретить несколько разных терминов при изучении или разработке политики информационной безопасности. Ниже мы попытались объяснить некоторые из них:

Что такое СМИБ?

СМИБ (система управления информационной безопасностью) представляет собой набор правил и методов, которые ИТ и коммерческие организации используют для защиты своих информационных активов от угроз и уязвимостей.

Что такое протокол HTTPS?

Безопасный протокол передачи гипертекста (HTTPS) — наиболее часто используемый протокол для получения и отправки данных в Интернете. HTTPS шифруется для защиты передаваемых данных.

HTTPS шифруется для защиты передаваемых данных.

Что такое сетевой ключ безопасности?

Ключ безопасности сети — это сетевой пароль или пароль, который используется для доступа к локальной сети (LAN). Ключ предоставляет средства для защиты данных и установления безопасного соединения между клиентом и хостом. Вы можете задаться вопросом, что такое сетевой ключ безопасности для Wi-Fi? Обычно он похож на сетевой ключ безопасности, но используется для беспроводной сети. Он используется для установления защищенного соединения между ищущим клиентом и беспроводным устройством, таким как маршрутизаторы.

Что такое ISO27001?

ISO27001 — международный стандарт информационной безопасности. ISMS использует ISO27001, который помогает любой группе или отрасли любого размера защитить свою информацию организованным и дешевым способом.

Что такое зашифрованная электронная почта?

Зашифрованное электронное письмо — это просто электронное письмо, зашифрованное с помощью протокола шифрования, обычно S/MIME и PGP/MIME. Инфраструктура открытого ключа (PKI) используется для шифрования и расшифровки электронной почты.

Инфраструктура открытого ключа (PKI) используется для шифрования и расшифровки электронной почты.

Что делает пароль хорошим?

Надежные пароли являются ключом к защите данных от злоумышленников. Важным аспектом надежного пароля является его длина (чем длиннее, тем лучше). Смесь букв (заглавных и строчных), цифр и символов без ссылок на личные данные или слова из словарей.

Информационная безопасность требует принятия широкого подхода мер, который включает технические, организационные, человеческие и физические процессы.

- Технические меры включают меры предосторожности для защиты аппаратного и программного обеспечения организации. Обычно они включают шифрование, брандмауэры и другие меры.

- Организационные меры включают создание внутреннего отдела информационной безопасности и интеграцию информационной безопасности в каждый отдел организации.

- Человеческие меры включают обучение всех сотрудников и членов компании соответствующим методам обеспечения информационной безопасности и их надлежащее применение.

- Физические меры включают контроль физического доступа персонала в офисы, диспетчерские и центры обработки данных.

Заключение

Подводя итог, можно сказать, что информационная безопасность — это широко развивающаяся технология, которая обеспечивает полную защиту конфиденциальной частной информации и делает интернет-сети надежными. Основными ключевыми факторами информационной безопасности являются доступность, целостность, подотчетность, конфиденциальность и неотказуемость.

Основной целью индустрии информационной безопасности является защита личной информации от неофициальной деятельности, что приводит индустрию информационной безопасности к определенным превосходным результатам в таких областях, как брандмауэры, юридическая ответственность и многофакторная аутентификация. Есть много растущих организаций и фирм-консультантов, обучающих и обучающих информационной безопасности, таких как обучение информационной безопасности KnowledgeHut, которое поддерживает и предлагает интеллектуальные методы и методы информационной безопасности, которые обучают и совершенствуют навыки для будущего и любых сбоев или угроз.

Вкратце, основной целью информационной безопасности является предотвращение потери частной информации, восстановление утраченных достоверных сведений и защита информации от модификации. Он защищает не только локальные данные, но и данные в облаке.

Что такое информационная безопасность? Определение, принципы и политики — Решения в области кибербезопасности, соответствие нормативным требованиям и консультационные услуги

By Robert Roohparvar | По телефону 19 января 2020 г.

Определение информационной безопасности

Информационная безопасность представляет собой набор методов, предназначенных для защиты персональных данных от несанкционированного доступа и изменения во время хранения или передачи из одного места в другое.

Информационная безопасность предназначена и реализуется для защиты печатных, электронных и других частных, конфиденциальных и персональных данных от посторонних лиц. Он используется для защиты данных от неправомерного использования, раскрытия, уничтожения, модификации и разрушения.

Он используется для защиты данных от неправомерного использования, раскрытия, уничтожения, модификации и разрушения.

Информационная безопасность и кибербезопасность

Информационная безопасность и кибербезопасность могут использоваться взаимозаменяемо, но это две разные вещи. Кибербезопасность — это практика, используемая для обеспечения безопасности от онлайн-атак, а информационная безопасность — это особая дисциплина, которая подпадает под кибербезопасность. Информационная безопасность сосредоточена на сети и коде приложений.

Принцип информационной безопасности

Существует несколько основных компонентов информационной безопасности, которые обсуждаются ниже.

- Конфиденциальность — один из основных элементов защиты информации. Данные являются конфиденциальными, когда к ним имеют доступ только уполномоченные лица. Для обеспечения конфиденциальности необходимо использовать все методы, предназначенные для обеспечения безопасности, такие как надежный пароль, шифрование, аутентификация и защита от проникновения.

- Целостность относится к сохранению данных и предотвращению их случайного или злонамеренного изменения. Методы, используемые для обеспечения конфиденциальности, могут защитить целостность данных, поскольку киберпреступник не может изменить данные, если у них нет доступа к ним. Чтобы обеспечить целостность, несколько инструментов помогают улучшить ее.

- Доступность — еще один базовый элемент информационной безопасности. Крайне важно убедиться, что к вашим данным не имеют доступа посторонние лица, а только те, у кого есть разрешение, могут получить к ним доступ. Доступность в информационной безопасности означает согласование сетевых и вычислительных ресурсов для доступа к данным и реализации лучшей политики для аварийного восстановления.

Политика информационной безопасности

Политика информационной безопасности — это документ, который разрабатывает предприятие, исходя из своих конкретных потребностей и особенностей. Это помогает установить, какие данные защищать и какими способами.