Основные понятия информационной безопасности — SearchInform

Понятие информационной безопасности определяют как защиту информации и разных видов данных от незаконного изучения, использования, уничтожения. Также информационная безопасность подразумевает защиту информации от действий, приводящих к ее несанкционированному распространению. Воздействия, которым подвергаются плохо защищенные данные, могут быть самыми разными.

К ним относят:

- взломы мошенников;

- ошибки, которые допускает персонал;

- остановка в работе аппаратов и программной техники;

- природные катаклизмы, к примеру, ураган, пожар или землетрясение.

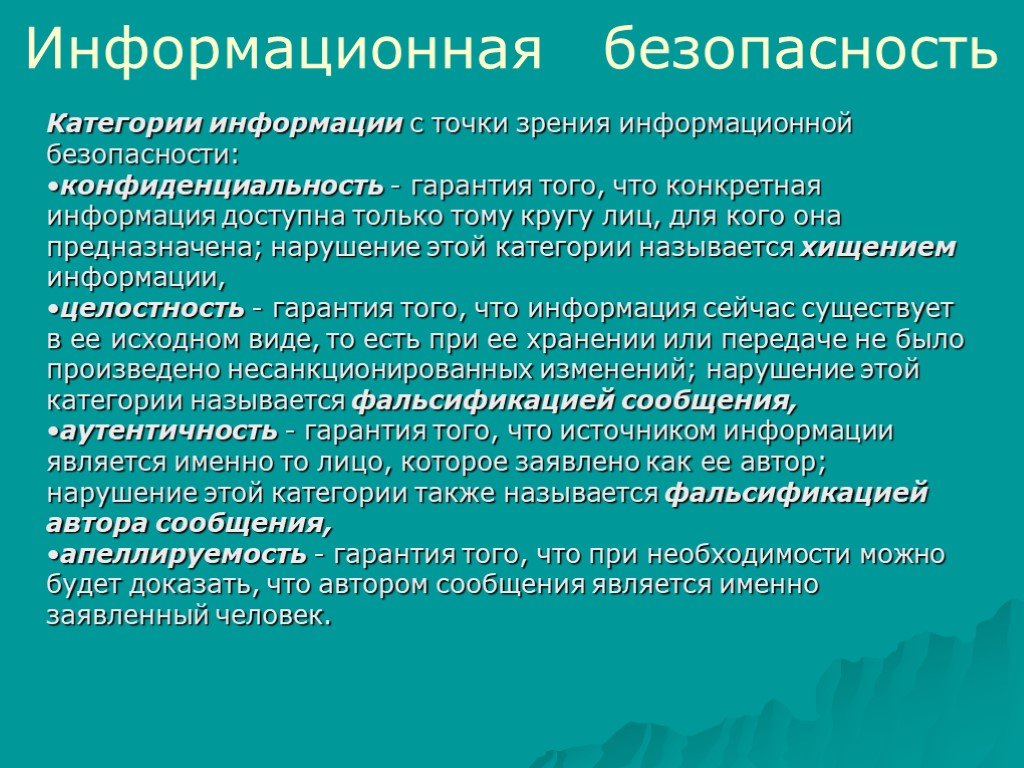

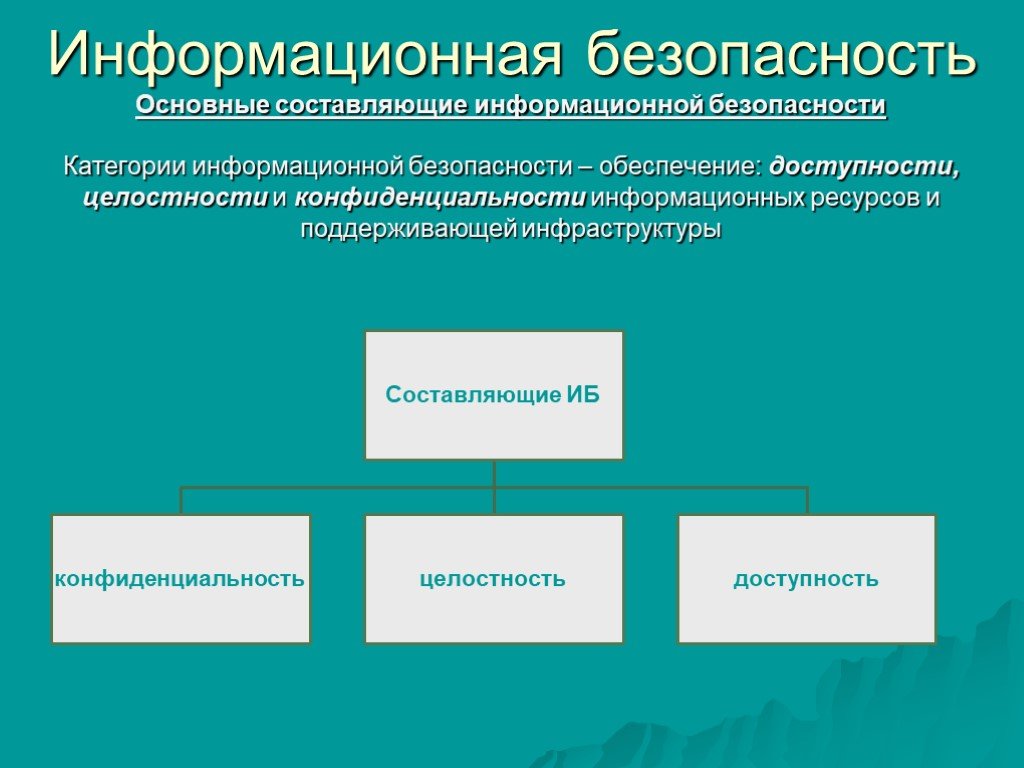

Информационной безопасности реально добиться, если осуществить мероприятия, гарантирующие конфиденциальность, целостность и сохранение достоверности данных. Защита данных призвана обеспечить оперативный доступ к информации. Информационная безопасность должна предусмотреть возможные угрозы и подтвердить юридическую значимость сведений, которые хранятся или передаются.

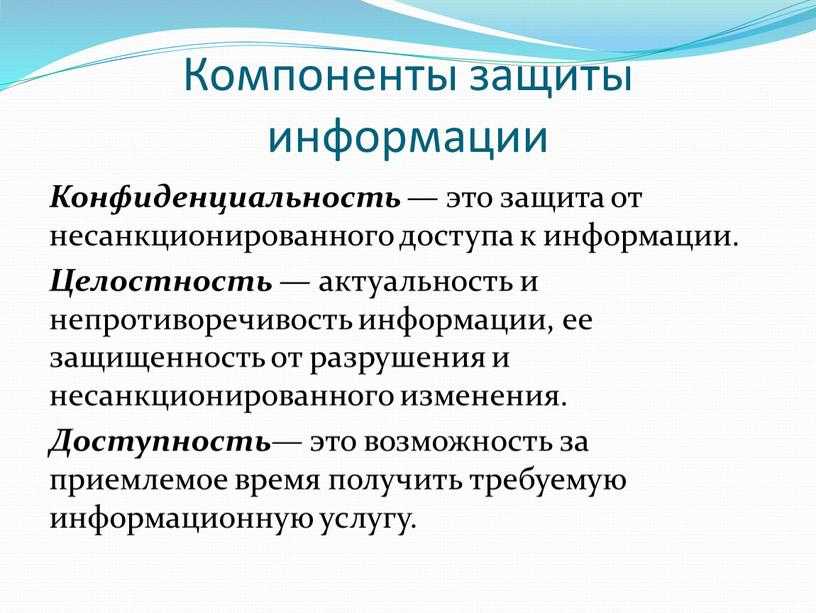

Расшифровка свойств защиты информации

Сохранение конфиденциальной и закрытой для посторонних лиц информации требует сверки допущенных и проверенных субъектов системы. Под проверку подпадают люди, процессы и программное обеспечение. Доступ к информации открыт только определенному списку лиц.

Целостность данных – понятие, определяющее постоянную структуру и содержание информации, особенно в момент передачи или хранения. Информационная безопасность в этом свойстве реализуется, если сведения в системе сходны с данными в документах по семантическим параметрам. В противном случае появляется случайная или преднамеренная угроза защиты информации. Выражается она в искажении данных или полном их разрушении.

Данные должны быть достоверными, проверенными. Это свойство выражается в подтверждении сведений определенным субъектом. Угроза информационной безопасности появляется, когда юридическая значимость данных не подтверждена. Это означает, что документ, описывающий их свойства, важно официально зарегистрировать.

Угроза информационной безопасности появляется, когда юридическая значимость данных не подтверждена. Это означает, что документ, описывающий их свойства, важно официально зарегистрировать.

Доступ к информации выражается в возможности ее копировать, обрабатывать и удалять на свое усмотрение. Доступ бывает несанкционированным (незаконным, без разрешения на соответствующее действие) и санкционированным. Санкционированный вариант изучения сведений основан на требованиях к разграничению доступа. Регламентировать и систематизировать права доступа к составляющим системы позволяет установление правил. Если информация нужна здесь и сейчас, потребитель имеет право получить ее оперативно.

Классификация угроз информационной безопасности

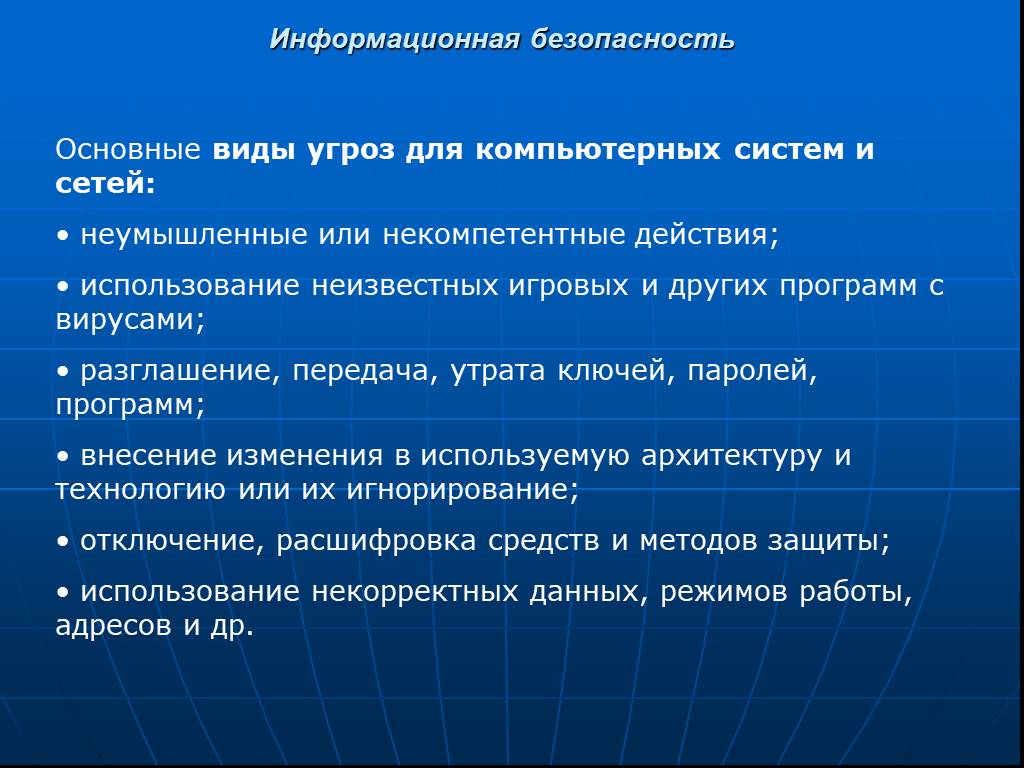

Угроза указывает на присутствие уязвимых, слабых мест в целостной системе данных. Уязвимости могут появиться, если программист допустил непреднамеренную неточность, когда создавал программы.

Параметры, по которым одни угрозы отличают от других:

- свойства, принадлежащие информации, уничтожить которые призвана угроза;

- элементы системы информации – к ним относят данные, программное обеспечение, технику, инфраструктуру для поддержания работы компьютерной системы;

- вариант осуществления угрозы – фигурирует непреднамеренная или преднамеренная ошибка, природные катаклизмы;

- местонахождение источника опасности – внутри или вне границ информационной системы.

Как обеспечивается безопасность информации

Информационную безопасность корпоративной сети обеспечивают два метода:

- Фрагментарный. Изучает источники возникновения конкретных угроз в определенных условиях. Примеры осуществления метода: отдельные виды защиты, позволяющие контролировать доступ и управлять им, автономные варианты шифрования информации, применение антивирусного ПО. Плюсом этой методики специалисты называют высокую избирательность по отношению к конкретной опасности потери данных. Минусы тоже присутствуют – не выработана целостная защищенная среда, в которой информация поддается обработке, безопасность информации гарантируется в рамках определенного перечня изученных угроз. При появлении других опасностей объекты систем становятся незащищенными.

- Комплексный. Обеспечение информационной безопасности осуществляется посредством создания среды, которая отвечает за защищенную обработку данных. Она объединяет мероприятия, с помощью которых можно противодействовать угрозам безопасности информации.

Комплексный путь используют, когда нужно защитить корпоративные сети, созданные большими организациями. Также возможна защита информационных систем от несанкционированного доступа, если корпоративные сети незначительные, но на них возложено исполнение важных задач.

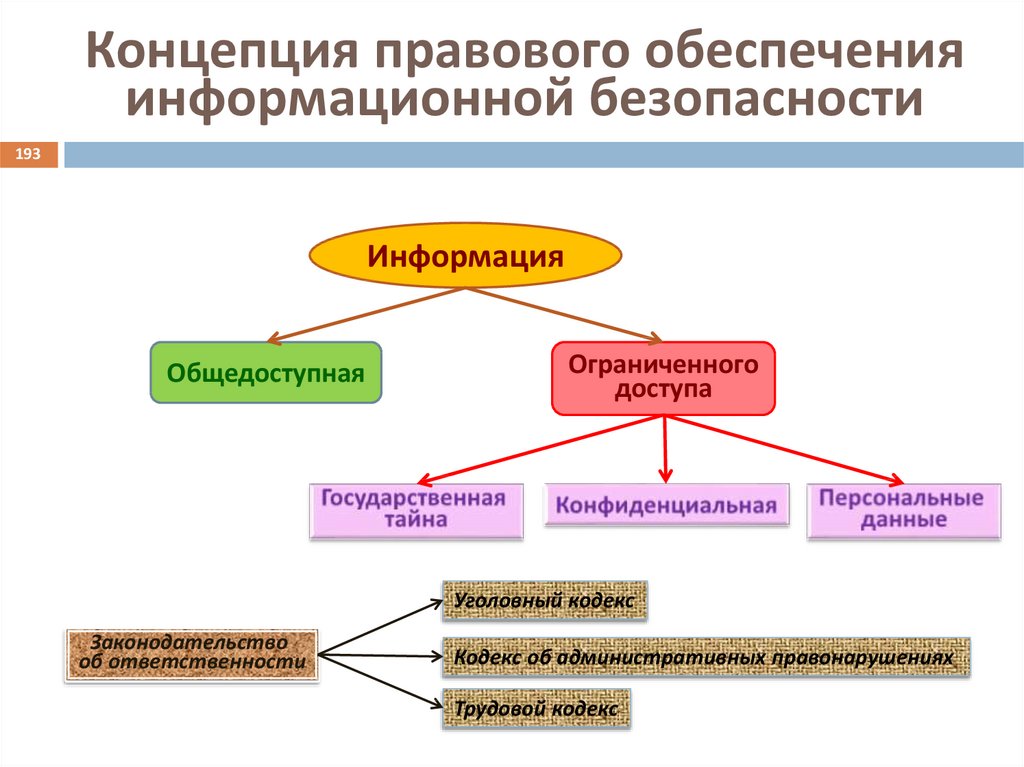

В соответствии с особенностями распространения информации, она может быть:

- свободно передаваемой;

- предоставляемой по договору отдельных лиц, между которыми возникли соответствующие партнерские отношения;

- которую по законам федерального значения нельзя скрывать и следует предоставлять в обязательном порядке;

- которая не подлежит всеобщему разглашению, что указано в законах РФ.

При реализации угрозы информационные ресурсы и программное обеспечение могут настолько измениться, что это чревато огромным материальным ущербом. Денежные потери могут быть распределены между учредителями организации и клиентами. Вот почему подобным организациям стоит серьезно и ответственно подходить к информационной безопасности. В идеале защита должна быть комплексной. Именно комплексный подход используют на крупных коммерческих и государственных предприятиях.

Денежные потери могут быть распределены между учредителями организации и клиентами. Вот почему подобным организациям стоит серьезно и ответственно подходить к информационной безопасности. В идеале защита должна быть комплексной. Именно комплексный подход используют на крупных коммерческих и государственных предприятиях.

Методика, учитывающая большинство нюансов защиты информации, отражается в разных стандартах. Ее основу составляет разработка внутренней политики информационной безопасности. Она призвана определять источники угроз. Для этого применяют технические средства, которые в первую очередь существуют для сохранения конфиденциальной информации.

Уровни защиты информации

Безопасная информация реализуется на нескольких уровнях:

- если речь идет о законодательной защите информации, соответствующие понятия, требования и правила отражаются в законодательных и нормативных актах, официальных бумагах международного образца;

- административный уровень – мероприятия, которые утверждает руководство предприятия;

- соответствие процедуре – сюда относят мероприятия по защите информации, которые реализуют люди;

- введение в действие программ и технических средств – практические мероприятия.

Основным уровнем защиты системы информации от угроз называют законодательный. Действия по информационной безопасности должны совершаться в правовом поле. Закон координирует и направляет развитие безопасной информации, а также формирует негативное отношение к злоумышленникам, давая понятие, кто ими является.

Защита информационного объекта направлена на следующее:

- недопустимы неправомерный доступ, блокирование, копирование, если это не разрешено законом;

- если данные конфиденциальные, значит, они входят в категорию ограниченного доступа;

- право пользователей на доступ к общим сведениям.

Базовый закон о защите информации

Основным законом о безопасной информации в России является документ, датированный 27.07.2006 года, зарегистрированный под номером 149-ФЗ. В законе представлены главные понятия, важные для защиты информации.

Законопроект определяет отношения и права, которые появляются, когда:

- происходят поиск, получение или предоставление, передача данных другим лицам;

- осуществляется использование информационных технологий;

- обеспечивается защита сведений.

Среди основных понятий, зафиксированных в законе, фигурируют следующие:

- Информация – данные, которые могут принимать любой формат и выражение.

- Информационные технологии – методики поиска, сбора и варианты обеспечения сохранности, работы, распространения данных.

- Обладающий информацией – автор информации или тот, кому ее передали на законных основаниях. Данные призваны обеспечить обработку технологий и техсредств.

- Атака на компьютеры, объединенные в одну систему, – действие, которое подготовил, спланировал и осуществил злоумышленник, чтобы найти уязвимое место в сети. Завершиться атака может угрозой безопасности информации. Атаку на компьютеры может предотвратить оператор.

- Оператор системы информации – физическое или юридическое лицо, обеспечивающее применение данных, их обработку, но только если сведения указаны в базах данных.

Задачи оператора информационной системы, зафиксированные в законопроектах РФ, следующие:

- доступ к ней других лиц может быть только санкционированным;

- специалист отвечает за обеспечение безопасности информации путем своевременного обнаружения мошеннических действий;

- эксперту предстоит предупреждать отрицательные последствия относительно нарушенного порядка использования данных;

- оператор системы защиты, в том числе, отслеживает и не допускает влияния на технические средства, отвечающие за обработку сведений, из-за которого они неверно работают.

Если информационный объект изменен или удалена часть системы, специалист предпринимает действия для скорейшего восстановления данных. Оператор контролирует уровень того, насколько высока защита информации.

Информационная безопасность ОБЖ — ОБЖ: Основы безопасности жизнедеятельности

(источник: Гафнер В.В. Информационная безопасность: учеб. пособие. – Ростов на Дону: Феникс, 2010. — 324 с.)

пособие. – Ростов на Дону: Феникс, 2010. — 324 с.)

Информационная безопасность является одним из важных направлений обеспечения личности в современном мире, поэтому считаем необходимым изучать материалы информационной безопасности в рамках курса ОБЖ (основы безопасности жизнедеятельности)

В повседневной жизни часто информационная безопасность понимается лишь как необходимость борьбы с утечкой секретной и распространением ложной и враждебной информации. Однако, это понимание очень узкое. Существует много разных определений информационной безопасности, в которых высвечиваются отдельные её свойства.

В утратившем силу ФЗ «Об информации, информатизации и защите информации» под информационной безопасностью понималось состояние защищённости информационной среды общества, обеспечивающее её формирование и развитие в интересах граждан, организаций и государства.

В разных источниках приводятся следующие определения:

Информационная безопасность – это

1) комплекс организационно-технических мероприятий, обеспечивающих целостность данных и конфиденциальность информации в сочетании с её доступностью для всех авторизованных пользователей;

2) показатель, отражающий статус защищенности информационной системы;

3) состояние защищённости информационной среды;

4) состояние, обеспечивающее защищенность информационных ресурсов и каналов, а также доступа к источникам информации.

В. И. Ярочкин считает, что информационная безопасность есть состояние защищённости информационных ресурсов, технологии их формирования и использования, а также прав субъектов информационной деятельности.

Достаточно полное определение дают В. Бетелин и В. Галатенко, которые полагают, что

Информационная безопасность – защищённость информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, способных нанести ущерб владельцам или пользователям информации и поддерживающей инфраструктуры. |

Для курса ОБЖ (основы безопасности жизнедеятельности) наиболее пригодно приведённое выше определение.

ИБ не сводится исключительно к защите информации и компьютерной безопасности. Следует различать информационную безопасность от защиты информации.

Защита информации – деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния. |

Иногда под защитой информации понимается создание в ЭВМ и вычислительных системах организованной совокупности средств, методов и мероприятий, предназначенных для предупреждения искажения, уничтожения или несанкционированного использования защищаемой информации.

Международный день защиты информации отмечается 30 ноября с 1988 года. В этот год произошла первая массовая компьютерная эпидемия — эпидемия червя Морриса. |

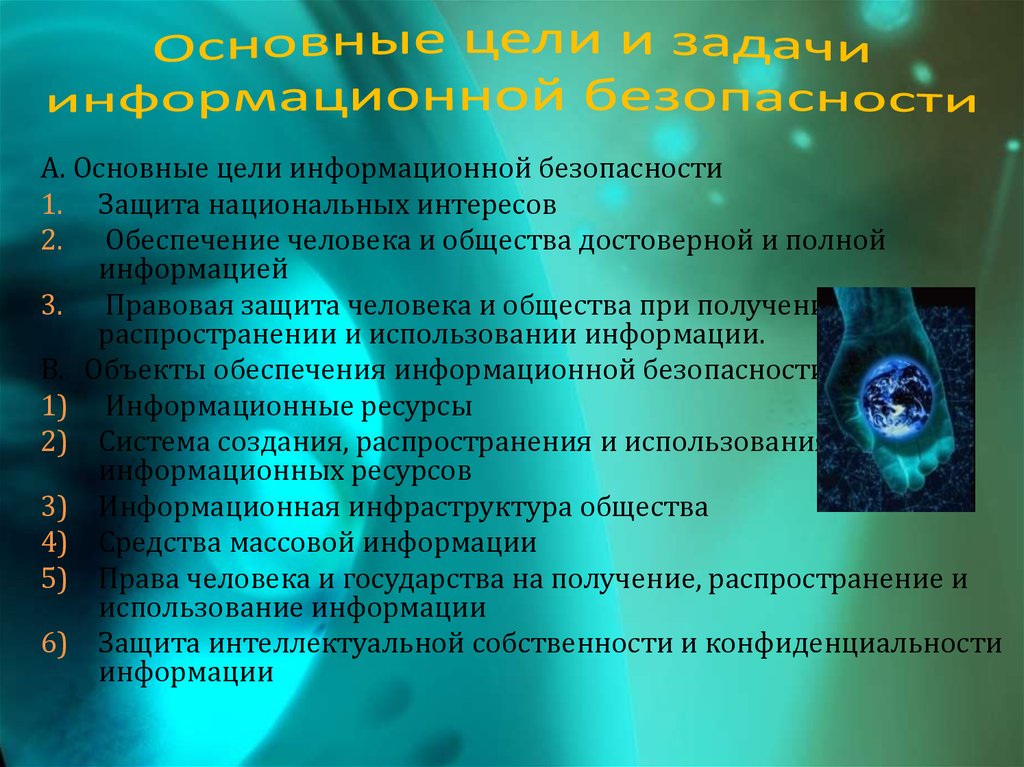

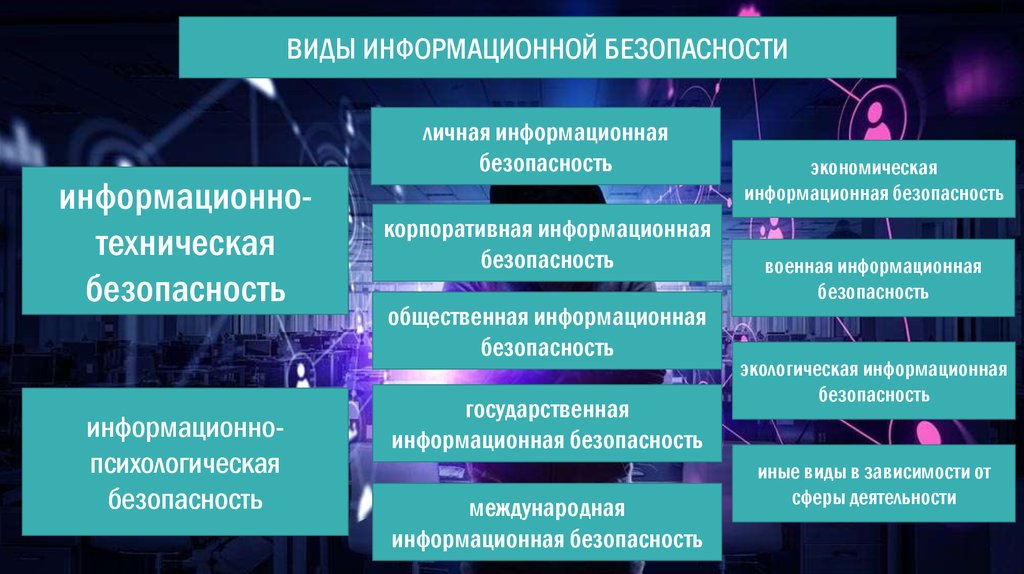

Меры по обеспечению информационной безопасности должны осуществляться в разных сферах – политике, экономике, обороне, а также на различных уровнях – государственном, региональном, организационном и личностном. Поэтому задачи информационной безопасности на уровне государства отличаются от задач, стоящих перед информационной безопасностью на уровне организации.

Поэтому задачи информационной безопасности на уровне государства отличаются от задач, стоящих перед информационной безопасностью на уровне организации.

Субъект информационных отношений может пострадать (понести материальные и/или моральные убытки) не только от несанкционированного доступа к информации, но и от поломки системы, вызвавшей перерыв в работе. ИБ зависит не только от компьютеров, но и от поддерживающей инфраструктуры, к которой можно отнести системы электро-, водо- и теплоснабжения, кондиционеры, средства коммуникаций и, конечно, обслуживающий персонал. Безопасность всех перечисленных выше систем следует обзорно изучать в курсе ОБЖ (основы безопасности жизнедеятельности). Поддерживающая инфраструктура имеет самостоятельную ценность, важность которой переоценить невозможно.

После событий 11 сентября 2001 года в законодательстве США в соответствии с законом «О патриотизме» было определено понятие «критическая инфраструктура», которая понимается как «совокупность физических или виртуальных систем и средств, важных для США в такой мере, что их выход из строя или уничтожение могут привести к губительным последствиям в области обороны, экономики, здравоохранения и безопасности нации». Понятие критической инфраструктуры охватывает такие ключевые области народного хозяйства и экономики США, как национальная оборона, сельское хозяйство, производство пищевых продуктов, гражданская авиация, морской транспорт, автомобильные дороги и мосты, тоннели, дамбы, трубопроводы, водоснабжение, здравоохранение, службы экстренной помощи, органы государственного управления, военное производство, информационные и телекоммуникационные системы и сети, энергетика, транспорт, банковская и финансовая системы, химическая промышленность, почтовая служба.

Понятие критической инфраструктуры охватывает такие ключевые области народного хозяйства и экономики США, как национальная оборона, сельское хозяйство, производство пищевых продуктов, гражданская авиация, морской транспорт, автомобильные дороги и мосты, тоннели, дамбы, трубопроводы, водоснабжение, здравоохранение, службы экстренной помощи, органы государственного управления, военное производство, информационные и телекоммуникационные системы и сети, энергетика, транспорт, банковская и финансовая системы, химическая промышленность, почтовая служба.

В социальном плане информационная безопасность предполагает борьбу с информационным «загрязнением» окружающей среды, использованием информации в противоправных и аморальных целях.

Объектом ИБ будет считаться информация, затрагивающая государственные, служебные, коммерческие, интеллектуальные и личностные интересы, а также средства и инфраструктура её обработки и передачи. |

Также объектами информационного воздействия и, следовательно, информационной безопасности могут быть общественное или индивидуальное сознание.

Общественное сознание –совокупность идей, взглядов, представлений, существующих в обществе в данный период, в которых отражается социальная действительность. |

На государственном уровне субъектами ИБ являются органы исполнительной, законодательной и судебной власти. В отдельных ведомствах созданы органы, специально занимающиеся информационной безопасностью.

Субъектами ИБ являются органы и структуры, которые в той или иной мере занимаются ее обеспечением. |

Кроме этого, субъектами ИБ могут быть:

— граждане и общественные объединения;

— средства массовой информации;

— предприятия и организации независимо от формы собственности.

Интересы субъектов ИБ, связанных с использованием информационных систем, можно подразделить на следующие основные категории:

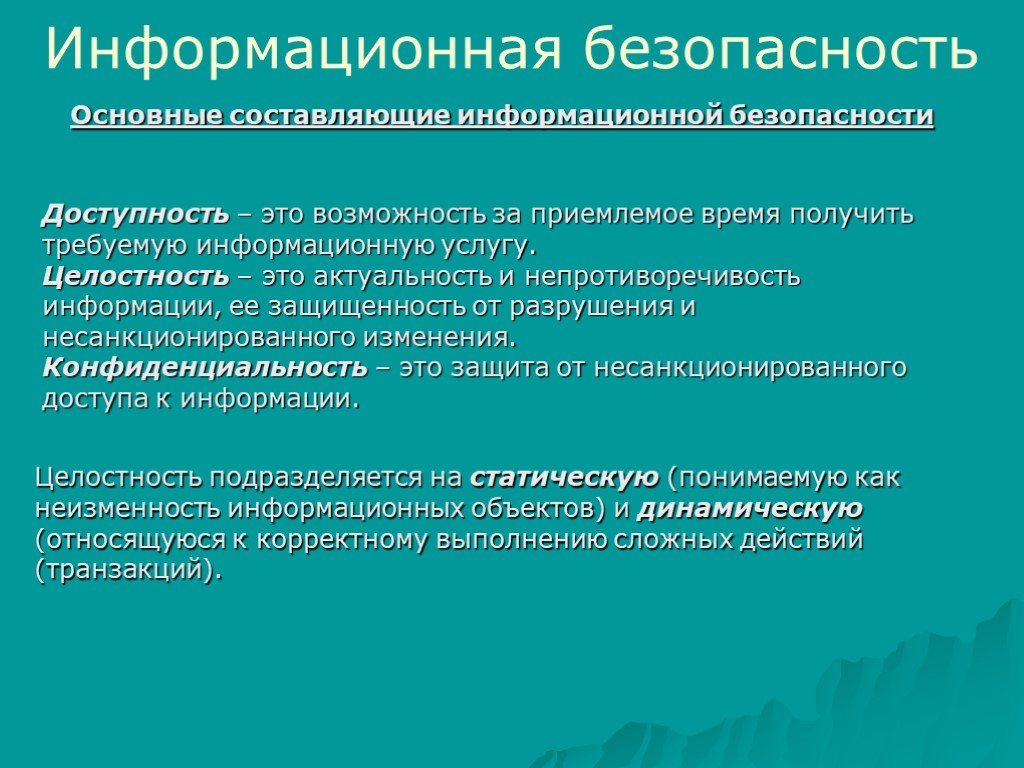

Доступность – возможность за приемлемое время получить требуемую информационную услугу. Информационные системы создаются (приобретаются) для получения определенных информационных услуг (сервисов). Если по тем или иным причинам получение этих услуг пользователями становится невозможным, это наносит ущерб всем субъектам информационных отношений. Особенно ярко ведущая роль доступности проявляется в разного рода системах управления: производством, транспортом и т.п. Поэтому, не противопоставляя доступность остальным аспектам, доступность является важнейшим элементом ИБ.

Целостность –актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Целостность можно подразделить на статическую (понимаемую как неизменность информационных объектов) и динамическую (относящуюся к корректному выполнению сложных действий (транзакций)). Практически все нормативные документы и отечественные разработки относятся к статической целостности, хотя динамический аспект не менее важен. Пример области применения средств контроля динамической целостности – анализ потока финансовых сообщений с целью выявления кражи, переупорядочения или дублирования отдельных сообщений.

Практически все нормативные документы и отечественные разработки относятся к статической целостности, хотя динамический аспект не менее важен. Пример области применения средств контроля динамической целостности – анализ потока финансовых сообщений с целью выявления кражи, переупорядочения или дублирования отдельных сообщений.

Конфиденциальность – защита от несанкционированного ознакомления. На страже конфиденциальности стоят законы, нормативные акты, многолетний опыт соответствующих служб. Аппаратно-программные продукты позволяют закрыть практически все потенциальные каналы утечки информации.

Цель мероприятий в области информационной безопасности – защита интересов субъектов ИБ.

Задачи ИБ:

1. Обеспечение права личности и общества на получение информации.

2. Обеспечение объективной информацией.

3. Борьба с криминальными угрозами в сфере информационных и телекоммуникационных систем, с телефонным терроризмом, отмыванием денег и т. д.

д.

4. Защита личности, организации, общества и государства от информационно-психологических угроз.

5. Формирование имиджа, борьба с клеветой, слухами, дезинформацией.

Роль информационной безопасности возрастает при возникновении экстремальной ситуации, когда любое недостоверное сообщение может привести к усугублению обстановки.

Критерий ИБ – гарантированная защищённость информации от утечки, искажения, утраты или иных форм обесценивания. Безопасные информационные технологии должны обладать способностью к недопущению или нейтрализации воздействия как внешних, так и внутренних угроз информации, содержать в себе адекватные методы и способы её защиты.

Что такое информационная безопасность? Определение, принципы и политики — Решения в области кибербезопасности, соответствие нормативным требованиям и консультационные услуги

By Robert Roohparvar | По телефону 19 января 2020 г.

Определение информационной безопасности

Информационная безопасность представляет собой набор методов, предназначенных для защиты персональных данных от несанкционированного доступа и изменения во время хранения или передачи из одного места в другое.

Информационная безопасность предназначена и реализуется для защиты печатных, электронных и других частных, конфиденциальных и персональных данных от посторонних лиц. Он используется для защиты данных от неправомерного использования, раскрытия, уничтожения, модификации и разрушения.

Информационная безопасность и кибербезопасность

Информационная безопасность и кибербезопасность могут использоваться взаимозаменяемо, но это две разные вещи. Кибербезопасность — это практика, используемая для обеспечения безопасности от онлайн-атак, а информационная безопасность — это особая дисциплина, которая подпадает под кибербезопасность. Информационная безопасность сосредоточена на сети и коде приложений.

Принцип информационной безопасности

Существует несколько основных компонентов информационной безопасности, которые обсуждаются ниже.

- Конфиденциальность — один из основных элементов защиты информации. Данные являются конфиденциальными, когда к ним имеют доступ только уполномоченные лица. Для обеспечения конфиденциальности необходимо использовать все методы, предназначенные для обеспечения безопасности, такие как надежный пароль, шифрование, аутентификация и защита от проникновения.

- Целостность относится к сохранению данных и предотвращению их случайного или злонамеренного изменения. Методы, используемые для обеспечения конфиденциальности, могут защитить целостность данных, поскольку киберпреступник не может изменить данные, если у них нет доступа к ним. Чтобы обеспечить целостность, несколько инструментов помогают улучшить ее.

- Доступность — еще один базовый элемент информационной безопасности. Крайне важно убедиться, что к вашим данным не имеют доступа посторонние лица, а только те, у кого есть разрешение, могут получить к ним доступ.

Доступность в информационной безопасности означает согласование сетевых и вычислительных ресурсов для доступа к данным и реализации лучшей политики для аварийного восстановления.

Доступность в информационной безопасности означает согласование сетевых и вычислительных ресурсов для доступа к данным и реализации лучшей политики для аварийного восстановления.

Политика информационной безопасности

Политика информационной безопасности — это документ, который разрабатывает предприятие, исходя из своих конкретных потребностей и особенностей. Это помогает установить, какие данные защищать и какими способами. Эти политики направляют организацию при принятии решения о приобретении инструментов кибербезопасности. Он также определяет поведение и обязанности сотрудников.

Политика информационной безопасности организации должна включать

- Она должна описывать цель и задачи программы информационной безопасности

- Он должен определять ключевые термины, используемые в документе, чтобы обеспечить общее понимание

- Должен содержать политику паролей

- Он должен определить, кто имеет доступ к каким данным

- Он должен включать роли и обязанности сотрудника по защите данных.

Рубрика: Новости кибербезопасности

Подробное руководство по информационной безопасности, информационной безопасности и ее принципам

В сегодняшней экономике, основанной на кибербезопасности, недостаточно призывать сотрудников сохранять бдительность и осторожность, чтобы защитить корпоративные данные от компьютерных хакеров. Компания должна разработать и внедрить полную стратегию информационной безопасности, которая охватывает технологические, организационные, человеческие и физические риски безопасности. Сотрудники и потребители должны быть проинформированы о том, что такое информационная безопасность, и о ее потенциальных преимуществах для поддержки таких методов обеспечения безопасности.

Итак, начните с изучения информационной безопасности на низовом уровне.

Информационная безопасность (также известная как InfoSec) относится к методам и практикам бизнеса для защиты своих данных. Сюда входят параметры политики, ограничивающие доступ неавторизованных лиц к корпоративным или личным данным. Информационная безопасность — это быстрорастущая и динамичная область, охватывающая все: от архитектуры сети и безопасности до тестирования и аудита.

Информационная безопасность — это быстрорастущая и динамичная область, охватывающая все: от архитектуры сети и безопасности до тестирования и аудита.

Информационная безопасность защищает конфиденциальные данные от несанкционированных действий, таких как проверка, изменение, запись, нарушение или уничтожение. Цель состоит в том, чтобы защитить и поддерживать конфиденциальность жизненно важных данных, таких как информация об учетной записи клиента, финансовые данные или интеллектуальная собственность.

Теперь, когда вы понимаете основы информационной безопасности, изучите принципы, на которых основаны эти меры безопасности.

- Конфиденциальность: для предотвращения несанкционированного раскрытия информации применяются меры защиты конфиденциальности. Основная цель принципа конфиденциальности состоит в том, чтобы сохранить личную информацию в тайне и гарантировать, что она видна и доступна только тем, кто ею владеет или нуждается в ней для выполнения своих организационных задач.

- Целостность: Защита от несанкционированных модификаций (добавлений, удалений, изменений и т. д.) данных включена в целостность данных. Принцип целостности гарантирует, что данные являются точными, надежными и не обновляются ошибочно, по ошибке или преднамеренно.

- Доступность: Защита способности системы делать программные системы и данные полностью доступными, когда это требуется пользователю, называется доступностью (или в указанное время). Цель доступности — сделать технологическую инфраструктуру, приложения и данные доступными, когда это необходимо для организационной деятельности или для потребителей организации.

Чтобы соблюсти все принципы, необходимо позаботиться о многих аспектах информационной безопасности. В следующем разделе вы познакомитесь с различными типами информационной безопасности.

- Безопасность приложений. Безопасность приложений — это очень широкая тема, которая включает в себя слабые места программного обеспечения в онлайн-приложениях и мобильных приложениях, а также интерфейсы прикладного программирования (API).

Эти недостатки можно найти в аутентификации или авторизации пользователей, целостности кода и настроек, а также в установленных политиках и процедурах. Недостатки приложений могут открыть дверь для серьезных нарушений информационной безопасности. Безопасность приложений является ключевым компонентом защиты периметра информационной безопасности.

Эти недостатки можно найти в аутентификации или авторизации пользователей, целостности кода и настроек, а также в установленных политиках и процедурах. Недостатки приложений могут открыть дверь для серьезных нарушений информационной безопасности. Безопасность приложений является ключевым компонентом защиты периметра информационной безопасности. - Реагирование на инциденты: Функция, которая отслеживает и анализирует возможное вредоносное поведение, называется реагированием на инциденты. В случае взлома ИТ-специалисты должны иметь стратегию контроля опасности и восстановления сети. Кроме того, стратегия должна включать процедуру сохранения доказательств для судебного расследования и возможного судебного преследования. Эта информация может помочь избежать дополнительных нарушений и помочь сотрудникам установить виновного.

- Криптография: Шифрование передаваемых и хранимых данных помогает поддерживать целостность и конфиденциальность данных.

В криптографии они часто используют цифровые подписи для подтверждения достоверности данных. Криптография и шифрование приобретают все большее значение. Алгоритм AES — фантастический пример криптографии в действии (AES). Алгоритм AES — это метод симметричного ключа для защиты секретной правительственной информации.

В криптографии они часто используют цифровые подписи для подтверждения достоверности данных. Криптография и шифрование приобретают все большее значение. Алгоритм AES — фантастический пример криптографии в действии (AES). Алгоритм AES — это метод симметричного ключа для защиты секретной правительственной информации. - Управление уязвимостями: Управление уязвимостями включает в себя сканирование среды на наличие недостатков (например, неисправленных программ) и ранжирование средств защиты на основе риска. Компании постоянно добавляют приложения, пользователей, инфраструктуры и различные сети. Следовательно, очень важно регулярно анализировать сеть на наличие уязвимостей. Заблаговременное обнаружение уязвимости может уберечь вашу компанию от разрушительных последствий взлома.

С таким количеством различных типов информационной безопасности вы должны знать о различных атаках, которым уязвимы инфраструктуры. От стандартных нарушений сети до масштабных фишинговых кампаний организациям приходится бороться со многими рисками.

Политика информационной безопасности — это документ, устанавливающий основные правила защиты данных, а также обязанности и поведение сотрудников при доступе к ним. Эффективная политика информационной безопасности также включает в себя доступ к данным в облаке и протоколы для работы с подрядчиками и другими третьими лицами, которым может потребоваться доступ к данным.

Политика информационной безопасности обычно включает:

- Общие цели политики

- Описание того, кто имеет доступ к данным

- Руководство по паролям пользователей

- Поддержка данных и план операций для обеспечения доступности данных

- Роли и обязанности сотрудников по защите данных

- Описание ответственного за информационную безопасность

Как было сказано в начале, информационная безопасность требует широкого подхода, включающего технические, организационные, человеческие и физические процессы:

- К техническим мерам относятся шифрование, брандмауэры и другие превентивные меры, защищающие аппаратное и программное обеспечение организации.

- Организационные меры предусматривают создание внутреннего отдела, занимающегося информационной безопасностью, и обеспечение информационной безопасности в каждом отделе.

- Человеческие меры включают обучение всех членов организации, включая подрядчиков, надлежащим методам информационной безопасности.

- Физические меры включают контроль доступа в офисы, диспетчерские и центры обработки данных.

- Неверная конфигурация безопасности: функции безопасности доступны в технологиях корпоративного уровня и облачных службах, но компания должна настраивать их в соответствии со своей инфраструктурой. Нарушение безопасности может произойти из-за неправильной настройки безопасности, вызванной пренебрежением или человеческой ошибкой. Другой проблемой является «дрейф конфигурации», который возникает, когда правильная конфигурация безопасности быстро устаревает и оставляет систему незащищенной без ведома ИТ-персонала или службы безопасности.

- Отсутствие шифрования: Процедуры шифрования шифруют данные, чтобы их могли расшифровать только люди с секретными ключами. Он чрезвычайно успешно предотвращает потерю данных или повреждение в случае потери или кражи технологии или в случае проникновения злоумышленников в организационные системы.

- Небезопасные системы: меры безопасности часто подвергаются риску из-за быстрого темпа технического прогресса. В других обстоятельствах он создавал системы без мер безопасности и продолжал работать в организации как унаследованные системы. Организации должны выявлять и снижать опасность, защищая или исправляя эти уязвимые системы, выводя из эксплуатации или изолируя их.

Вы дошли до конца этого руководства по теме «Что такое информационная безопасность».

Создайте свой набор навыков сетевой безопасности и победите хакеров в их собственной игре с Certified Ethical Hacking Course. Ознакомьтесь с предварительным просмотром курса прямо сейчас!

Заключение

Информационная безопасность имеет решающее значение для борьбы со сложными нарушениями и создания безопасных рабочих мест среди сотрудников.