Фишинг — что это такое и какая цель фишинга? Энциклопедия

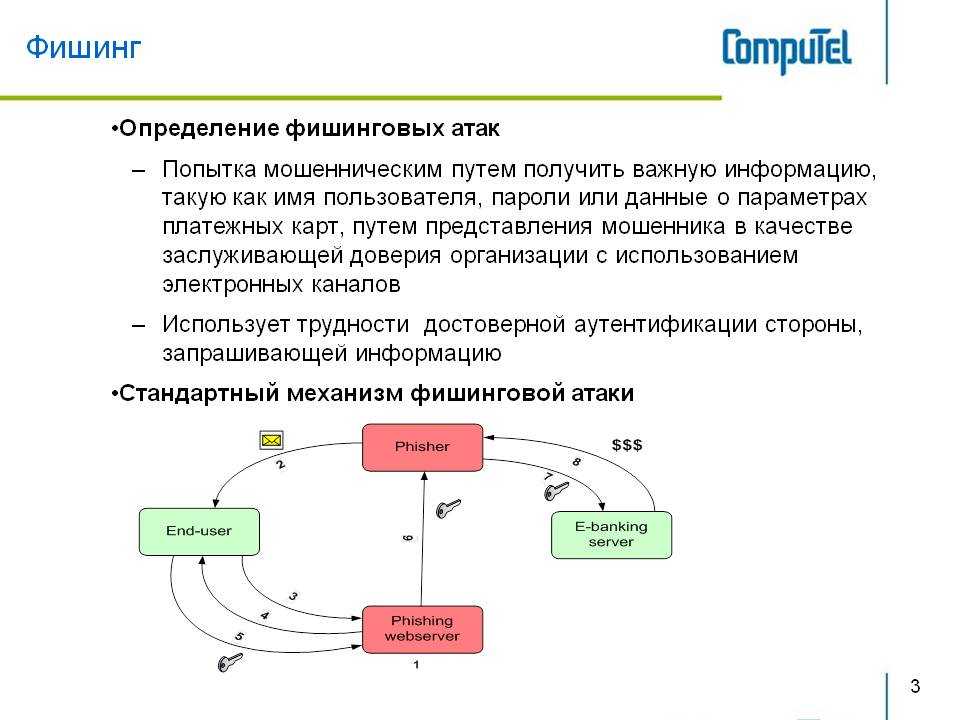

Фишинг — это форма атаки с использованием социальной инженерии, в ходе которой злоумышленник, маскируясь под надежный субъект, выманивает конфиденциальную информацию жертв.

Что такое фишинг?

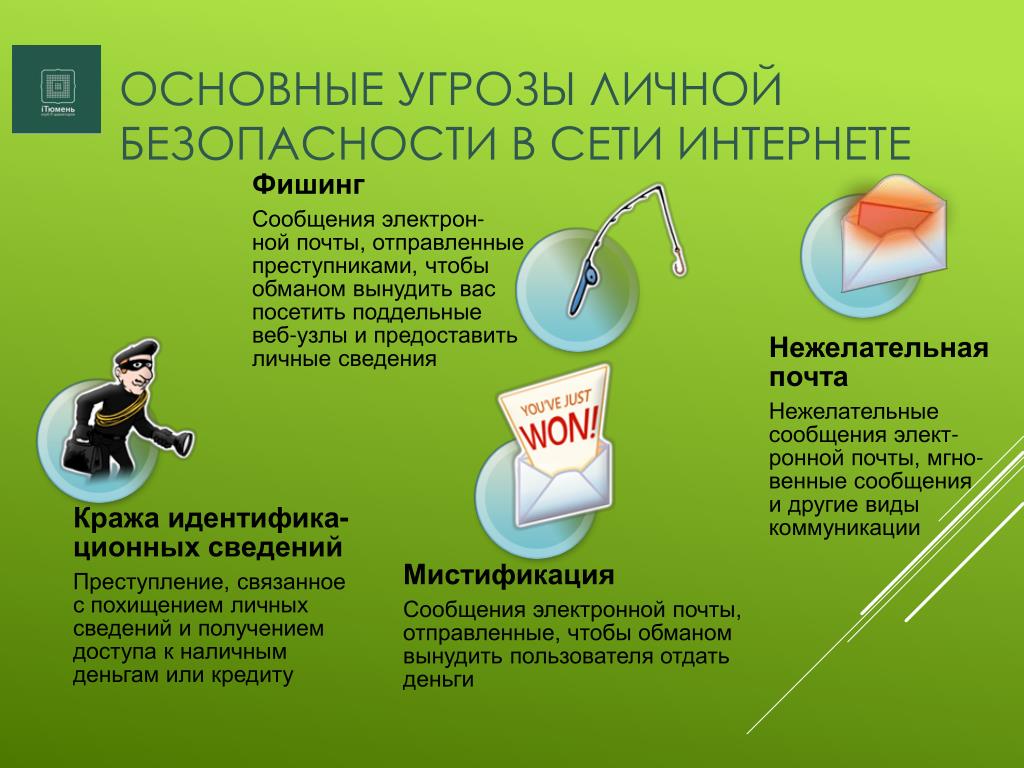

Получали ли вы когда-нибудь электронное сообщение якобы из банка или другого популярного онлайн-сервиса, который требовал «подтвердить» учетные данные, номер кредитной карты или другую конфиденциальную информацию? Если да, вы уже знаете, как выглядит фишинг-атака. Цель фишинга — получение ценных данных пользователей, которые могут быть проданы или использованы для вредоносных целей, таких как вымогательство, похищение денег или личных данных.

Концепция фишинга впервые была описана в 1987 году в документе конференции под названием «Безопасность системы: перспективы хакера». В документе описывалась техника злоумышленников, которая заключается в имитации авторитетных организаций или сервисов. Само слово является омофоном английского слова «Fishing» (рыбалка), поскольку техника использует ту же логику «отлова».

Само слово является омофоном английского слова «Fishing» (рыбалка), поскольку техника использует ту же логику «отлова».

Какую цель преследует фишинг?

Фишинг существует на протяжении многих лет, за это время киберпреступники разработали широкий спектр методов заражения жертв.

Чаще всего злоумышленники, которые занимаются фишингом, выдают себя за банки или другие финансовые учреждения, чтобы заставить жертву заполнить фальшивую форму и получить данные учетных записей.

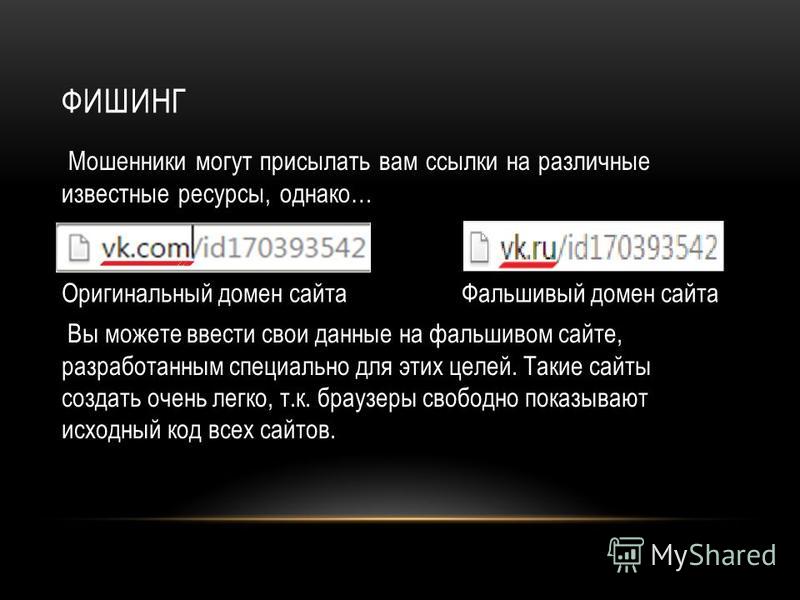

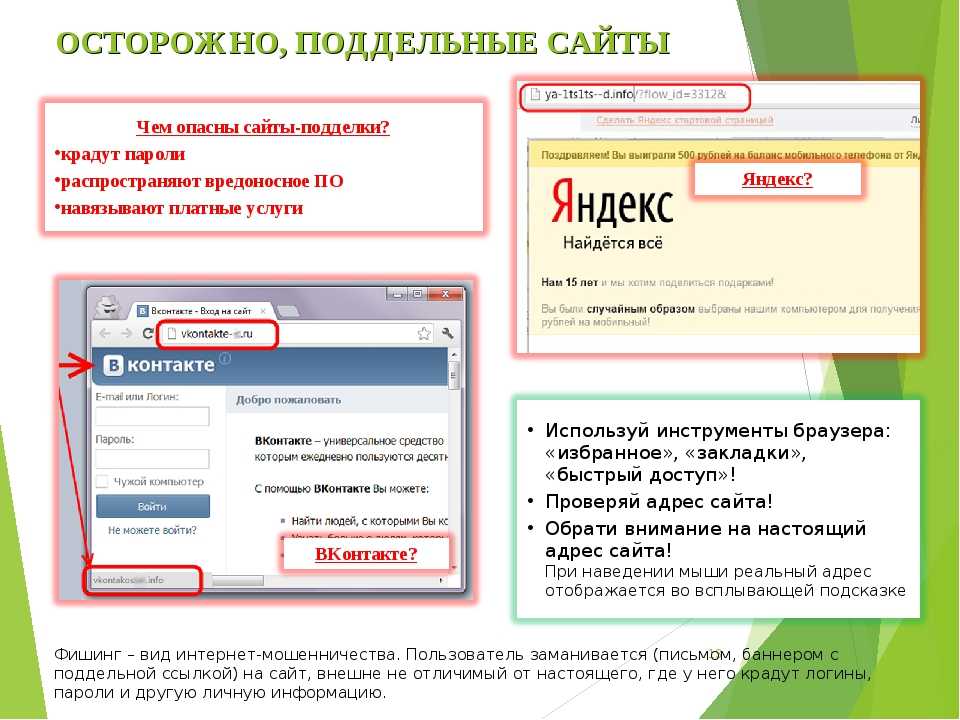

В прошлом для выманивания данных пользователей киберпреступники часто использовали неправильно написанные или ложные доменные имена. Сегодня злоумышленники используют более сложные методы, благодаря чему фальшивые страницы очень похожи на свои законные аналоги.

Похищенные данные жертв, как правило, используются для кражи средств с банковских счетов или продаются в Интернете.

Подобные атаки осуществляются также через телефонные звонки (vishing) и SMS-сообщения (smishing).

Киберпреступники, которые используют этот метод, как правило, заранее подробно исследуют свою цель. Это значительно усложняет идентификацию содержания как вредоносного.

Как распознать фишинг?

Электронное сообщение может содержать официальные логотипы или другие признаки авторитетной организации. Ниже несколько подсказок, которые помогут выявить фишинговое сообщение.

- Общие или неофициальные приветствия — письма без персонализации (например, «Уважаемый клиент») и формальностей, должны вызвать подозрения. То же самое относится к псевдо-персонализации с использованием случайных, поддельных ссылок.

- Запрос на личную информацию – часто используют киберпреступники, но банки, финансовые учреждения и большинство онлайн-сервисов пытаются этого избегать.

- Некорректная грамматика – орфографические ошибки и опечатки, а также необычные фразы часто могут означать опасность (но отсутствие ошибок не является доказательством легитимности).

- Неожиданные сообщения – любой незапланированный контакт с банком должен вызывать подозрения.

- Срочность – фишинговые сообщения часто пытаются вызвать ощущение срочности действий, оставляя жертвам меньше времени на размышления.

- Предложение, от которого трудно отказаться – если письмо слишком хорошее, чтобы быть правдой, оно, вероятно, является фишинговым.

- Подозрительный домен – действительно ли американский или немецкий банк будет отправлять электронное письмо с китайского домена?

Как защититься от фишинга?

Чтобы избежать подобных атак, обращайте внимание на описанные выше признаки, с помощью которых можно выявить фишинговые сообщения.

- Узнавайте о новых методах фишинга: читайте средства массовой информации для получения новой информации о фишинговых атаках, поскольку киберпреступники постоянно находят новые методы для выманивания данных пользователей.

- Не отправляйте учетные данные: будьте особенно внимательны, когда в электронном письме вроде бы проверенные организации спрашивают ваши учетные или другие конфиденциальные данные. В случае необходимости проверьте содержание сообщения отправителя или организацию, которую они представляют.

- Не нажимайте на подозрительные кнопки и ссылки: если подозрительное сообщение содержит ссылку или вложение, не нажимайте и не загружайте содержимое. Это может привести к переходу на вредоносный сайт или заразить устройство.

- Регулярно проверяйте учетные записи: даже если у вас нет подозрений, что кто-то пытается похитить ваши учетные данные, проверьте банковские и другие учетные записи в Интернете на наличие подозрительной активности.

- Используйте надежное решение для защиты от фишинговых атак. Соблюдение этих рекомендаций поможет Вам наслаждаться безопасностью.

Известные примеры

Систематические фишинг-атаки начались в сети America Online (AOL) в 1995 году. Чтобы похитить легитимные учетные данные, злоумышленники связывались с жертвами через AOL Instant Messenger (AIM), выдавая себя за сотрудников AOL, которые проверяют пароли пользователей. Термин «фишинг» появился в группе новостей Usenet, которая сосредоточивалась на инструменте AOHell, который автоматизировал этот метод, и так это название закрепилось. После того, как AOL в 1997 году ввела контрмеры, киберпреступники поняли, что могут использовать такую же технику в других отраслях, в том числе и финансовых учреждениях.

Чтобы похитить легитимные учетные данные, злоумышленники связывались с жертвами через AOL Instant Messenger (AIM), выдавая себя за сотрудников AOL, которые проверяют пароли пользователей. Термин «фишинг» появился в группе новостей Usenet, которая сосредоточивалась на инструменте AOHell, который автоматизировал этот метод, и так это название закрепилось. После того, как AOL в 1997 году ввела контрмеры, киберпреступники поняли, что могут использовать такую же технику в других отраслях, в том числе и финансовых учреждениях.

Одна из первых крупных, хотя и неудачных, попыток была в 2001 году. Злоумышленники, воспользовавшись хаосом от террористических атак 9/11, разослали пострадавшим электронную рассылку якобы для проверки удостоверения личности. Полученные данные использовались для кражи банковских данных.

Уже в 2005 году с помощью фишинга киберпреступники похитили у пользователей США более 900 миллионов долларов США.

Согласно исследованию глобального фишинга APWG, у 2016 году наблюдалось более 250 тысяч уникальных фишинговых атак, во время которых использовалось рекордное число доменных имен, зарегистрированных злоумышленниками, превышая отметку в 95 тысяч. В последние годы киберпреступники пытались сосредоточиться на банковских и финансовых услугах, пользователях электронного банкинга, социальных сетей, а также учетных данных электронной почты.

ESET Smart Security PremiumПремиум-защита для опытных пользователей.

ESET Smart Security PremiumПремиум-защита для опытных пользователей.

ESET Smart Security PremiumПремиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Вишинг

Скрытый майнинг

Брандмауэр

Кража личной информации

Программы-вымогатели

Спам

Троян

Вредоносные программы

Фишинг: что это такое — SEO Википедия

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

ABCDEFGHIJKLMNOPQRSTUVWXYZ0-9

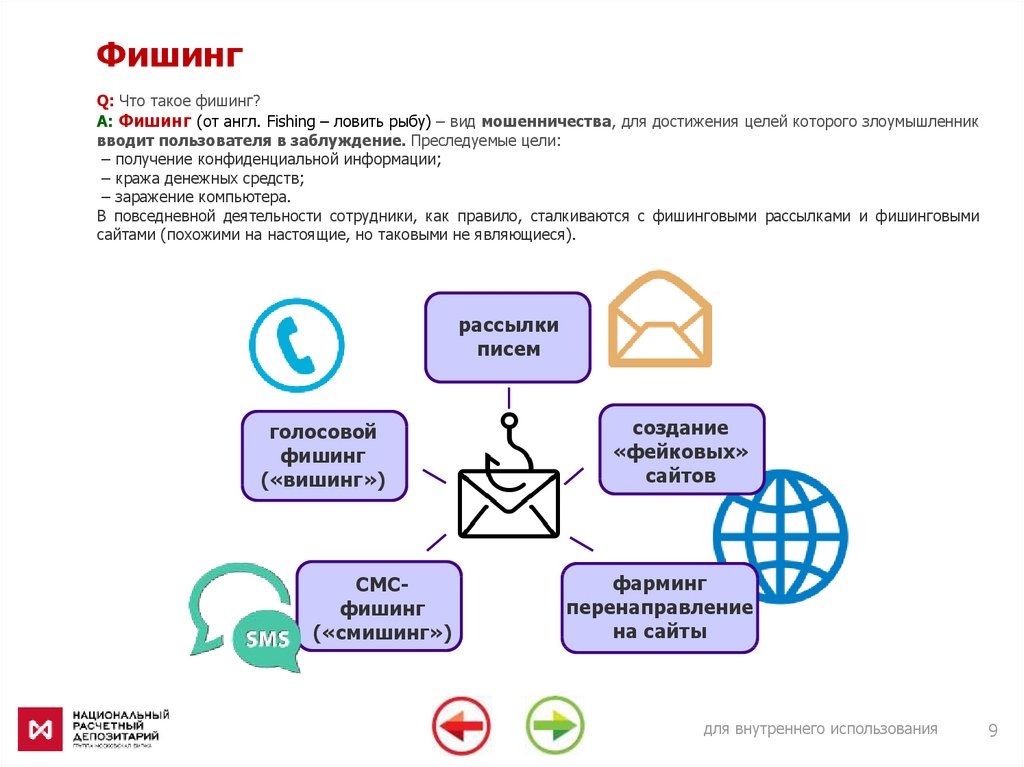

Фишингом (англ. phishing = fishing + password — выуживание паролей) называется вид мошенничества в Интернете, цель которого получить доступ к идентификационным данным пользователей (учетным записям).

phishing = fishing + password — выуживание паролей) называется вид мошенничества в Интернете, цель которого получить доступ к идентификационным данным пользователей (учетным записям).

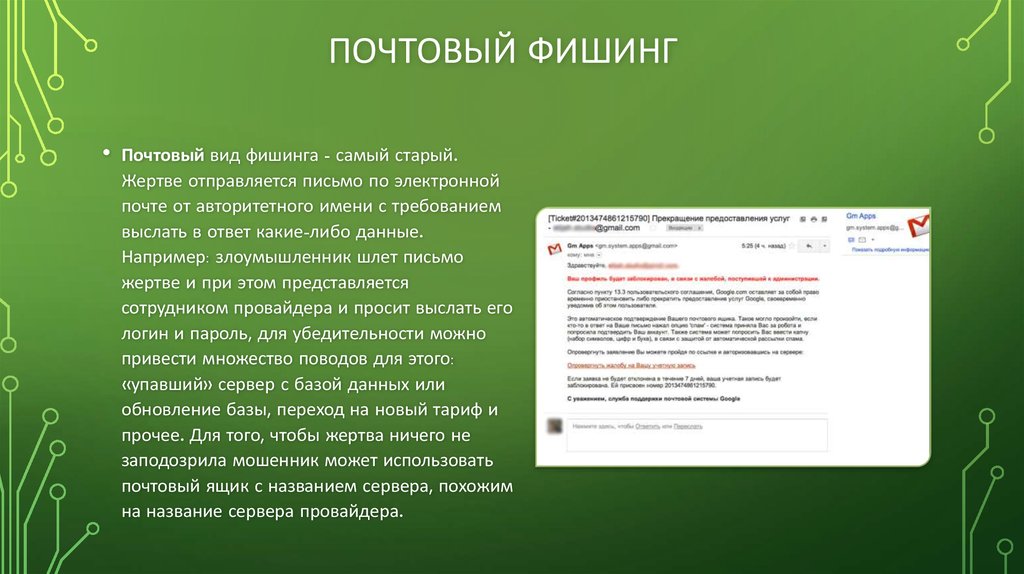

Фишинг осуществляет с помощью отправки электронных сообщений-уведомлений от имени различных платежных систем, банков, социальных сетей, почтовых сервисов и т.д. В письме находится логотип, сообщение и ссылка, по которой необходимо перейти на сайт. Чтобы заставить пользователя ввести в соответствующую форму свои конфиденциальные данные, используются различные предлоги (блокировка счета при игнорировании уведомления, сбой в системе). В результате мошенники получают доступы к личным кабинетам, банковским счетам, аккаунтам пользователей.

- Использование ссылок. Кража персональных данных осуществляется через вновь созданные фишинговые сайты, которые, как правило, быстро банятся поисковыми системами. Такие сайты размещают на доменах, которые максимально похожи на реальные (субдомены, URL с опечатками), их дизайн мало отличается от оригинала.

- Фарминг. Кража личных данных происходит непосредственно на официальном сайте. Фармеры на DNS-сервере меняют URL настоящего сайта на поддельный, на котором пользователь и проходит процедуру идентификации. Увидеть подмену невозможно.

- Обход фильтров. Алгоритм спам-фильтров позволяет распознавать текст писем, поэтому фишеры вместо текста используют в электронном уведомлении изображения.

- Вишинг. Кража данных осуществляет с помощью телефонной связи. В письме указывается телефонный номер, по которому необходимо перезвонить для устранения проблемы с банковским счетом. Для этого оператор или автоответчик просит продиктовать номер счета и пин-код платежной карты.

- Смишинг. Ссылки на фишинговый сайт рассылаются в sms-сообщениях.

- Рассылка вирусов. При переходе по фишинговой ссылке на компьютер пользователя загружается троянская программа, кейлоггер, программа шпион или другой вирус.

Другие термины на букву «Ф»

Фильтры GoogleФильтры ЯндексаФлеймФлудФорумыФреймворкФреймы

Все термины SEO-Википедии

Теги термина

Черное SEOВредоносные технологии

(Рейтинг: 5, Голосов: 5) |

Находи клиентов. Быстрее!

Работаем по будням с 9:30 до 18:30. Заявки, отправленные в выходные, обрабатываем в первый рабочий день до 10:30.

Приложи файл или ТЗ

Нажимая кнопку, ты разрешаешь обработку персональных данных и соглашаешься с политикой конфиденциальности.

Работаем по будням с 9:30 до 18:30. Заявки, отправленные в выходные, обрабатываем в первый рабочий день до 10:30.

Нажимая кнопку, ты разрешаешь обработку персональных данных и соглашаешься с политикой конфиденциальности.

наверх

Что такое фишинг? Типы фишинговых атак

Фишинговые атаки: статистика и примеры

Компания Checkpoint Research недавно опубликовала отчет о фишинге брендов за третий квартал 2020 года, в котором представлены данные о фишинговых атаках, пытающихся имитировать известные бренды.

Согласно отчету, фишинг по электронной почте был наиболее распространенным типом фирменных фишинговых атак, на него приходилось 44% атак, а веб-фишинг занимал второе место. Бренды, чаще всего используемые злоумышленниками в поддельных фишинговых сообщениях, — это Microsoft, DHL и Apple.

Вот два примера недавних фишинговых атак, обнаруженных исследователями Check Point.

Попытка кражи учетных данных для учетных записей Microsoft:

В августе 2020 г. злоумышленники рассылали фишинговые электронные письма, пытаясь украсть учетные данные для учетных записей Microsoft. Сообщения пытались заставить жертву щелкнуть вредоносную ссылку, которая перенаправляла на поддельную страницу входа в Microsoft.

Фишинговая электронная почта Amazon пытается украсть информацию о кредитной карте:

В сентябре 2020 года злоумышленники отправили фишинговое электронное письмо, якобы отправленное Amazon, в попытке украсть информацию о кредитной карте пользователя. В электронном письме утверждалось, что учетная запись пользователя была деактивирована из-за слишком большого количества неудачных попыток входа в систему и была связана с поддельным веб-сайтом Amazon Billing Center, на котором пользователю предлагалось повторно ввести свою платежную информацию.

В электронном письме утверждалось, что учетная запись пользователя была деактивирована из-за слишком большого количества неудачных попыток входа в систему и была связана с поддельным веб-сайтом Amazon Billing Center, на котором пользователю предлагалось повторно ввести свою платежную информацию.

Как работает фишинг

Основным элементом фишинговой атаки является сообщение, отправленное по электронной почте, через социальные сети или другие средства электронной связи.

Фишер может использовать общедоступные ресурсы, особенно социальные сети, для сбора справочной информации о личном и профессиональном опыте своей жертвы. Эти источники используются для сбора такой информации, как имя потенциальной жертвы, должность и адрес электронной почты, а также интересы и деятельность. Затем фишер может использовать эту информацию для создания надежного поддельного сообщения.

Как правило, электронные письма, которые получает жертва, исходят от известного контакта или организации. Атаки осуществляются через вредоносные вложения или ссылки на вредоносные веб-сайты. Злоумышленники часто создают поддельные веб-сайты, которые, по-видимому, принадлежат доверенному лицу, например банку, месту работы или университету жертвы. Через эти веб-сайты злоумышленники пытаются собрать личную информацию, такую как имена пользователей и пароли, или платежную информацию.

Атаки осуществляются через вредоносные вложения или ссылки на вредоносные веб-сайты. Злоумышленники часто создают поддельные веб-сайты, которые, по-видимому, принадлежат доверенному лицу, например банку, месту работы или университету жертвы. Через эти веб-сайты злоумышленники пытаются собрать личную информацию, такую как имена пользователей и пароли, или платежную информацию.

Некоторые фишинговые письма можно распознать по некачественному копирайтингу и неправильному использованию шрифтов, логотипов и макетов. Однако многие киберпреступники становятся все более изощренными в создании сообщений, выглядящих подлинными, и используют профессиональные маркетинговые методы для проверки и повышения эффективности своих электронных писем.

5 Типы фишинговых атак

Фишинг по электронной почте

Большинство фишинговых атак отправляются по электронной почте. Злоумышленники обычно регистрируют поддельные доменные имена, имитирующие настоящие организации, и отправляют жертвам тысячи обычных запросов.

Для поддельных доменов злоумышленники могут добавлять или заменять символы (например, my-bank.com вместо mybank.com), использовать субдомены (например, mybank.host.com) или использовать имя доверенной организации в качестве имени пользователя электронной почты (например, [электронная почта защищена]).

Во многих фишинговых сообщениях используется ощущение срочности или угрозы, чтобы заставить пользователя быстро выполнить требования без проверки источника или подлинности сообщения электронной почты.

Фишинговые сообщения электронной почты преследуют одну из следующих целей:

- Принуждение пользователя щелкнуть ссылку на вредоносный веб-сайт, чтобы установить вредоносное ПО на свое устройство.

- Принуждение пользователя к загрузке зараженного файла и его использование для развертывания вредоносного ПО

- Принуждение пользователя к переходу по ссылке на поддельный веб-сайт и отправке личных данных.

- Принуждение пользователя к ответу и предоставлению личных данных.

Целевой фишинг

Целевой фишинг включает вредоносные электронные письма, отправляемые определенным людям. Злоумышленник обычно уже обладает некоторой или всей следующей информацией о жертве:

- Имя

- Место работы

- Должность

- Адрес электронной почты

- Конкретная информация об их должностных обязанностях

- Доверенные коллеги, члены семьи или другие контакты, а также образцы их письма

Эта информация помогает повысить эффективность фишинговых писем и заставить жертв выполнять задачи и действия, например перевод денег.

Китобойный промысел

Китобойные атаки нацелены на высшее руководство и другие высокопривилегированные роли. Конечная цель китобойного промысла такая же, как и у других типов фишинговых атак, но техника часто очень тонкая. Старшие сотрудники обычно имеют много общедоступной информации, и злоумышленники могут использовать эту информацию для создания высокоэффективных атак.

Как правило, в этих атаках не используются такие приемы, как вредоносные URL-адреса и поддельные ссылки. Вместо этого они используют очень персонализированные сообщения, используя информацию, которую они обнаруживают в своих исследованиях о жертве. Например, злоумышленники, занимающиеся китобойным промыслом, обычно используют поддельные налоговые декларации, чтобы обнаружить конфиденциальные данные о жертве и использовать их для разработки своей атаки.

Smishing and Vishing

Это фишинговая атака, при которой вместо письменного общения используется телефон. Смишинг предполагает отправку мошеннических SMS-сообщений, а вишинг — телефонные разговоры.

В типичном голосовом фишинге злоумышленник притворяется следователем по мошенничеству в компании, выпускающей кредитные карты, или в банке, информируя жертв о взломе их учетной записи. Затем преступники просят жертву предоставить данные платежной карты якобы для подтверждения своей личности или перевода денег на защищенный счет (который на самом деле принадлежит злоумышленнику).

Мошенничество с вишингом может также включать автоматические телефонные звонки, выдаваемые за доверенное лицо, с просьбой ввести личные данные с помощью клавиатуры телефона.

Angler Phishing

В этих атаках используются поддельные аккаунты в социальных сетях, принадлежащие известным организациям. Злоумышленник использует дескриптор учетной записи, который имитирует законную организацию (например, «@pizzahutcustomercare»), и использует то же изображение профиля, что и реальная учетная запись компании.

Злоумышленники пользуются склонностью потребителей подавать жалобы и просить помощи у брендов, используя каналы социальных сетей. Однако вместо того, чтобы связаться с настоящим брендом, потребитель связывается с поддельной социальной учетной записью злоумышленника.

Когда злоумышленники получают такой запрос, они могут попросить клиента предоставить личную информацию, чтобы они могли определить проблему и отреагировать соответствующим образом. В других случаях злоумышленник предоставляет ссылку на поддельную страницу поддержки клиентов, которая на самом деле является вредоносным веб-сайтом.

В других случаях злоумышленник предоставляет ссылку на поддельную страницу поддержки клиентов, которая на самом деле является вредоносным веб-сайтом.

Стиль сообщения

Прямым признаком фишинга является то, что сообщение написано неподходящим языком или тоном. Если, например, коллега по работе звучит слишком небрежно, или близкий друг использует формальный язык, это должно вызвать подозрение. Получатели сообщения должны проверить, нет ли чего-либо еще, что может указывать на фишинговое сообщение.

Необычные запросы

Если электронное письмо требует от вас выполнения нестандартных действий, это может указывать на то, что электронное письмо является вредоносным. Например, если в электронном письме утверждается, что оно отправлено определенной ИТ-группой, и содержится запрос на установку программного обеспечения, но эти действия обычно выполняются централизованно ИТ-отделом, электронное письмо, вероятно, является вредоносным.

Лингвистические ошибки

Орфографические и грамматические ошибки — еще один признак фишинговых сообщений. Большинство компаний настроили проверку орфографии в своих почтовых клиентах для исходящих писем. Поэтому электронные письма с орфографическими или грамматическими ошибками должны вызывать подозрения, поскольку они могут исходить не от заявленного источника.

Большинство компаний настроили проверку орфографии в своих почтовых клиентах для исходящих писем. Поэтому электронные письма с орфографическими или грамматическими ошибками должны вызывать подозрения, поскольку они могут исходить не от заявленного источника.

Несоответствия в веб-адресах

Еще один простой способ выявления потенциальных фишинговых атак — поиск несовпадающих адресов электронной почты, ссылок и доменных имен. Например, рекомендуется проверить предыдущее сообщение, которое совпадает с адресом электронной почты отправителя.

Получатели должны всегда наводить курсор на ссылку в электронном письме, прежде чем щелкнуть ее, чтобы увидеть фактическое назначение ссылки. Если предполагается, что письмо отправлено Bank of America, но домен адреса электронной почты не содержит «bankofamerica.com», это признак фишингового письма.

Запрос учетных данных, платежной информации или других личных данных

Во многих фишинговых электронных письмах злоумышленники создают поддельные страницы входа, на которые ссылаются электронные письма, которые кажутся официальными. Поддельная страница входа обычно содержит поле для входа или запрос информации о финансовом счете. Если электронное письмо является неожиданным, получатель не должен вводить учетные данные для входа или переходить по ссылке. В качестве меры предосторожности получатели должны напрямую посетить веб-сайт, который, по их мнению, является источником электронной почты.

Поддельная страница входа обычно содержит поле для входа или запрос информации о финансовом счете. Если электронное письмо является неожиданным, получатель не должен вводить учетные данные для входа или переходить по ссылке. В качестве меры предосторожности получатели должны напрямую посетить веб-сайт, который, по их мнению, является источником электронной почты.

5 способов защитить вашу организацию от фишинговых атак

Вот несколько способов, которыми ваша организация может снизить риск фишинговых атак.

Обучение сотрудников по повышению осведомленности

Чрезвычайно важно научить сотрудников понимать стратегии фишинга, выявлять признаки фишинга и сообщать о подозрительных инцидентах команде безопасности.

Аналогичным образом, организации должны поощрять сотрудников искать значки доверия или наклейки от известных компаний, занимающихся кибербезопасностью или антивирусами, прежде чем взаимодействовать с веб-сайтом. Это показывает, что веб-сайт серьезно относится к безопасности и, вероятно, не является поддельным или вредоносным.

Развертывание решений для защиты электронной почты

Современные решения для фильтрации электронной почты могут защитить от вредоносных программ и других вредоносных полезных данных в сообщениях электронной почты. Решения могут обнаруживать электронные письма, содержащие вредоносные ссылки, вложения, спам и язык, который может свидетельствовать о фишинговой атаке.

Решения для обеспечения безопасности электронной почты автоматически блокируют и помещают в карантин подозрительные электронные письма, а также используют технологию песочницы для «детонации» электронных писем, чтобы проверить, не содержат ли они вредоносный код.

Используйте мониторинг и защиту конечных точек

Растущее использование облачных сервисов и персональных устройств на рабочем месте привело к появлению множества новых конечных точек, которые могут быть не полностью защищены. Команды безопасности должны предполагать, что некоторые конечные точки будут взломаны в результате атак на конечные точки. важно отслеживать конечные точки на наличие угроз безопасности и осуществлять быстрое исправление и реагирование на скомпрометированные устройства.

важно отслеживать конечные точки на наличие угроз безопасности и осуществлять быстрое исправление и реагирование на скомпрометированные устройства.

Проведение тестов на фишинговые атаки

Тестирование на имитацию фишинговых атак может помочь специалистам по безопасности оценить эффективность обучающих программ по безопасности и помочь конечным пользователям лучше понять атаки. Даже если ваши сотрудники умеют находить подозрительные сообщения, их следует регулярно проверять, чтобы имитировать настоящие фишинговые атаки. Ландшафт угроз продолжает развиваться, и моделирование кибератак также должно развиваться.

Ограничение доступа пользователей к ценным системам и данным

Большинство методов фишинга предназначены для обмана операторов-людей, а учетные записи привилегированных пользователей являются привлекательными целями для киберпреступников. Ограничение доступа к системам и данным может помочь защитить конфиденциальные данные от утечки. Используйте принцип наименьших привилегий и предоставляйте доступ только тем пользователям, которым он абсолютно необходим.

Предотвращение фишинга с помощью Check Point

Решение Check Point для защиты электронной почты поможет вам предотвратить самые изощренные фишинговые и социальные атаки до того, как они достигнут пользователей.

Свяжитесь с нами для получения дополнительной информации и запланируйте демонстрацию, чтобы увидеть, как Check Point может помочь минимизировать риск фишинга в вашей организации.

Что такое фишинг? — Определение, типы атак и многое другое

Определение

Фишинг — это когда злоумышленники рассылают вредоносные электронные письма, предназначенные для того, чтобы заставить людей попасться на удочку. Как правило, цель состоит в том, чтобы заставить пользователей раскрыть финансовую информацию, системные учетные данные или другие конфиденциальные данные.

Фишинг является примером социальной инженерии: набор методов, которые мошенники используют для манипулирования человеческой психологией. Методы социальной инженерии включают в себя подлог, введение в заблуждение и ложь — все это может сыграть роль в фишинговых атаках.

Здесь начинается обучение и обучение кибербезопасности

Начать бесплатную пробную версию

Вот как работает бесплатная пробная версия:

- Встретьтесь с нашими экспертами по кибербезопасности, чтобы оценить вашу среду и определить подверженность угрозам

- В течение 24 часов и минимальной конфигурации мы развернем наши решения на 30 дней

- Испытайте нашу технологию в действии!

- Получите отчет с описанием уязвимостей вашей системы безопасности, чтобы помочь вам принять незамедлительные меры против кибератак

Заполните эту форму, чтобы запросить встречу с нашими экспертами по кибербезопасности.

Спасибо за вашу заявку.

Как работает фишинг

Независимо от того, направлена ли фишинговая кампания как можно большему числу жертв, она начинается с вредоносного сообщения электронной почты. Атака маскируется под сообщение от законной компании. Чем больше аспектов сообщения имитируют реальную компанию, тем больше вероятность того, что злоумышленник добьется успеха.

Атака маскируется под сообщение от законной компании. Чем больше аспектов сообщения имитируют реальную компанию, тем больше вероятность того, что злоумышленник добьется успеха.

Цели злоумышленника могут быть разными, но обычно цель состоит в том, чтобы украсть личную информацию или учетные данные. Атаке способствует сообщение о срочности в сообщении, которое может угрожать приостановкой действия учетной записи, потерей денег или потерей работы целевого пользователя. Пользователи, обманутые в требованиях злоумышленника, не тратят время на то, чтобы остановиться и подумать, кажутся ли требования разумными. Только позже они распознают предупреждающие знаки и необоснованные требования.

Фишинг постоянно совершенствуется, чтобы обойти систему безопасности и обнаружение человеком, поэтому организации должны постоянно обучать персонал распознавать новейшие стратегии фишинга. Достаточно одного человека, чтобы попасться на фишинг, чтобы спровоцировать серьезную утечку данных. Вот почему это одна из самых серьезных угроз для смягчения и самая сложная, поскольку она требует защиты человека.

История фишинга

Термин «фишинг» появился в середине 1990-х годов, когда хакеры начали использовать мошеннические электронные письма для «выуживания» информации у ничего не подозревающих пользователей. Поскольку этих ранних хакеров часто называли «фриками», этот термин стал известен как «фишинг» с «ph». Фишинговые электронные письма заманивают людей и заставляют их клюнуть на приманку. И как только они попадутся на крючок, и пользователь, и организация окажутся в беде.

Как и многие распространенные угрозы, история фишинга начинается в 1990-х годах. Когда AOL была популярной системой контента с доступом в Интернет, злоумышленники использовали фишинг и обмен мгновенными сообщениями, чтобы выдать себя за сотрудников AOL, чтобы обмануть пользователей и заставить их раскрыть свои учетные данные для захвата учетных записей.

В 2000-х злоумышленники обращались к банковским счетам. Фишинговые электронные письма использовались для того, чтобы заставить пользователей раскрыть учетные данные их банковских счетов. Электронные письма содержали ссылку на вредоносный сайт, дублирующий официальный банковский сайт, но домен представлял собой небольшую вариацию официального доменного имени (например, paypai.com вместо paypal.com). Позже злоумышленники преследовали другие учетные записи, такие как eBay и Google, чтобы украсть учетные данные, украсть деньги, совершить мошенничество или рассылать спам другим пользователям.

Электронные письма содержали ссылку на вредоносный сайт, дублирующий официальный банковский сайт, но домен представлял собой небольшую вариацию официального доменного имени (например, paypai.com вместо paypal.com). Позже злоумышленники преследовали другие учетные записи, такие как eBay и Google, чтобы украсть учетные данные, украсть деньги, совершить мошенничество или рассылать спам другим пользователям.

Почему фишинг представляет собой проблему?

Киберпреступники используют фишинговые электронные письма, потому что это просто, дешево и эффективно. Адреса электронной почты легко получить, а электронные письма можно отправлять практически бесплатно. С небольшими усилиями и затратами злоумышленники могут быстро получить доступ к ценным данным. Те, кто попадается на фишинговые аферы, могут столкнуться с заражением вредоносными программами (включая программы-вымогатели), кражей личных данных и потерей данных.

Данные, которые ищут киберпреступники, включают личную информацию (PII), такую как данные финансового счета, номера кредитных карт, налоговые и медицинские записи, а также конфиденциальные бизнес-данные, такие как имена клиентов и контактная информация, секреты проприетарных продуктов и конфиденциальные данные. коммуникации.

коммуникации.

Киберпреступники также используют фишинговые атаки для получения прямого доступа к электронной почте, социальным сетям и другим учетным записям или для получения разрешений на изменение и компрометацию подключенных систем, таких как торговые терминалы и системы обработки заказов. Многие из самых крупных утечек данных, таких как нашумевшая утечка Target в 2013 году, начинаются с фишингового электронного письма. Используя, казалось бы, безобидную электронную почту, киберпреступники могут закрепиться и использовать ее.

Примеры фишинга

Злоумышленники охотятся на страхе и чувстве безотлагательности. Злоумышленники часто сообщают пользователям, что их учетная запись ограничена или будет заблокирована, если они не ответят на электронное письмо. Страх заставляет целевых пользователей игнорировать общие предупреждающие знаки и забывать свое фишинговое образование. Даже администраторы и эксперты по безопасности иногда попадаются на фишинг.

Обычно фишинговое письмо рассылается как можно большему количеству людей, поэтому приветствие является общим. Ниже приведен пример распространенного фишингового письма.

Ниже приведен пример распространенного фишингового письма.

В приведенном выше сообщении имя пользователя не упоминается, а ощущение срочности внушает страх обманом заставить пользователей открыть вложение.

Вложение может быть веб-страницей, сценарием оболочки (например, PowerShell) или документом Microsoft Office с вредоносным макросом. Макрос и сценарии можно использовать для загрузки вредоносных программ или обмана пользователей, чтобы они разгласили учетные данные своей учетной записи.

Злоумышленники регистрируют домены, похожие на официальные, или иногда используют универсальные провайдеры, такие как Gmail. Поддельные отправители возможны с протоколами электронной почты, но большинство серверов получателей используют защиту электронной почты, которая обнаруживает поддельные заголовки электронной почты. Когда пользователи получают электронные письма, в сообщениях может использоваться официальный логотип компании, но адрес отправителя не будет включать официальный домен компании. Адрес отправителя — не единственный фактор, определяющий легитимность сообщения.

Адрес отправителя — не единственный фактор, определяющий легитимность сообщения.

То, как злоумышленник проводит фишинговую кампанию, зависит от его целей. Для предприятий злоумышленники могут использовать поддельные счета-фактуры, чтобы заставить отдел кредиторской задолженности отправить деньги. В этой атаке отправитель не важен. Многие поставщики используют личные учетные записи электронной почты для ведения бизнеса.

Кнопка в этом примере открывает веб-страницу с мошеннической формой аутентификации Google. Страница пытается заставить целевых жертв ввести свои учетные данные Google, чтобы злоумышленники могли украсть учетные записи.

Еще один метод, используемый злоумышленниками, — выдать себя за внутреннюю службу технической поддержки. В электронном письме технической поддержки пользователей просят установить систему обмена сообщениями, приложение со скрытым вредоносным ПО или запустить скрипт, который загрузит программу-вымогатель. Пользователи должны следить за сообщениями такого типа и сообщать о них администраторам.

Методы фишинга

Киберпреступники используют три основных метода фишинга для кражи информации: вредоносные веб-ссылки, вредоносные вложения и мошеннические формы ввода данных.

Вредоносные веб-ссылки

Ссылки, также известные как URL-адреса, обычно встречаются в электронных письмах, а также в фишинговых сообщениях. Вредоносные ссылки ведут пользователей на поддельные веб-сайты или сайты, зараженные вредоносным программным обеспечением, также известным как вредоносные программы. Вредоносные ссылки могут быть замаскированы под надежные ссылки и встроены в логотипы и другие изображения в электронном письме.

Вот пример электронного письма, полученного пользователями Корнельского университета, американского колледжа. Это простое сообщение, в котором в качестве имени отправителя указано «Справочная служба» (хотя электронное письмо пришло не из службы поддержки университета, а скорее из домена @connect.ust.hk). По словам ИТ-команды Корнелла, ссылка, встроенная в электронное письмо, перенаправляла пользователей на страницу, которая выглядела как страница входа в Office 365. Это фишинговое письмо пыталось украсть учетные данные пользователя.

Это фишинговое письмо пыталось украсть учетные данные пользователя.

Вредоносные вложения

Хотя они могут выглядеть как законные вложения файлов, на самом деле они заражены вредоносными программами, которые могут поставить под угрозу компьютеры и их файлы. В случае программы-вымогателя — типа вредоносного ПО — все файлы на ПК могут стать заблокированными и недоступными. Или можно установить регистратор нажатий клавиш, чтобы отслеживать все, что вводит пользователь, включая пароли. Также важно понимать, что программы-вымогатели и вредоносные программы могут распространяться с одного ПК на другие сетевые устройства, такие как внешние жесткие диски, серверы и даже облачные системы.

Вот пример текста фишингового электронного письма, опубликованного международным грузоотправителем FedEx на своем веб-сайте. В этом электронном письме получателям предлагалось распечатать копию прикрепленной почтовой квитанции и отнести ее в отделение FedEx, чтобы получить посылку, которую не удалось доставить. К сожалению, вложение содержало вирус, заразивший компьютеры получателей. Вариации этих афер с доставкой особенно распространены в сезон праздничных покупок, хотя они наблюдаются круглый год.

К сожалению, вложение содержало вирус, заразивший компьютеры получателей. Вариации этих афер с доставкой особенно распространены в сезон праздничных покупок, хотя они наблюдаются круглый год.

Мошеннические формы ввода данных

В этих электронных письмах пользователям предлагается ввести конфиденциальную информацию, такую как идентификаторы пользователей, пароли, данные кредитных карт и номера телефонов. После того, как пользователи отправят эту информацию, она может быть использована киберпреступниками для личной выгоды.

Вот пример поддельной целевой страницы, размещенной на веб-сайте gov.uk. После нажатия на ссылку в фишинговом электронном письме пользователи перенаправляются на эту мошенническую страницу, которая, как представляется, является частью агентства по сбору налогов HMRC. Пользователям сообщают, что они имеют право на возмещение, но должны заполнить форму. Этот тип личной информации может использоваться киберпреступниками для нескольких мошеннических действий, включая кражу личных данных.

Ponemon Исследование стоимости фишинга в 2021 году

Прочитай сейчасОбщие строки темы фишинга

Строка темы электронного письма может предложить пользователю открыть сообщение. При фишинговой атаке строка темы будет играть на страхах пользователей и чувстве срочности.

Злоумышленники часто используют сообщения о проблемах со счетами, отгрузками, банковскими реквизитами и финансовыми транзакциями. Сообщения о доставке распространены во время праздников, потому что большинство людей ожидают доставки. Если пользователь не заметит, что домен в адресе отправителя не является легитимным, его могут обманом заставить щелкнуть ссылку и разгласить конфиденциальные данные.

Типы фишинговых атак

Фишинг превратился в нечто большее, чем просто кражу учетных данных и данных. То, как атакующий выстраивает кампанию, зависит от типа фишинга. Типы фишинга включают:

- Фишинг по электронной почте: общий термин, которым обозначают любое вредоносное сообщение электронной почты, предназначенное для обмана пользователей, чтобы они разгласили личную информацию.

Злоумышленники обычно стремятся украсть учетные данные, личную информацию (PII) и корпоративные коммерческие секреты. Однако у злоумышленников, нацеленных на конкретный бизнес, могут быть и другие мотивы.

Злоумышленники обычно стремятся украсть учетные данные, личную информацию (PII) и корпоративные коммерческие секреты. Однако у злоумышленников, нацеленных на конкретный бизнес, могут быть и другие мотивы. - Целевой фишинг: эти сообщения электронной почты отправляются определенным людям в организации, обычно владельцам учетных записей с высоким уровнем привилегий, чтобы обманом заставить их разгласить конфиденциальные данные, отправить злоумышленнику деньги или загрузить вредоносное ПО.

- Манипулирование ссылками: сообщения содержат ссылку на вредоносный сайт, который выглядит как официальный бизнес, но перенаправляет получателей на сервер, контролируемый злоумышленниками, где их убеждают пройти аутентификацию на поддельной странице входа, которая отправляет злоумышленнику учетные данные.

- Китобойный промысел (мошенничество с генеральным директором): эти сообщения обычно отправляются высокопоставленным сотрудникам компании, чтобы заставить их поверить в то, что генеральный директор или другой руководитель запросил перевод денег.

Мошенничество с генеральным директором подпадает под определение фишинга, но злоумышленники не подделывают популярный веб-сайт, а подделывают генерального директора целевой корпорации.

Мошенничество с генеральным директором подпадает под определение фишинга, но злоумышленники не подделывают популярный веб-сайт, а подделывают генерального директора целевой корпорации. - Внедрение контента: злоумышленник, который может внедрить вредоносный контент на официальный сайт, обманом заставит пользователей получить доступ к сайту, чтобы показать им вредоносное всплывающее окно или перенаправить их на фишинговый веб-сайт.

- Вредоносное ПО: пользователей, которых обманом заставили щелкнуть ссылку или открыть вложение, могут загрузить вредоносное ПО на свои устройства. Программы-вымогатели, руткиты или кейлоггеры — это распространенные вложения вредоносных программ, которые крадут данные и вымогают платежи у целевых жертв.

- Смишинг: С помощью SMS-сообщений злоумышленники обманом заставляют пользователей заходить на вредоносные сайты со своих смартфонов. Злоумышленники отправляют целевой жертве текстовое сообщение с вредоносной ссылкой, которая обещает скидки, вознаграждения или бесплатные призы.

- Вишинг: злоумышленники используют программное обеспечение для изменения голоса, чтобы оставить сообщение, сообщающее жертвам, что они должны позвонить по номеру, по которому их могут обмануть. Изменители голоса также используются при разговоре с целевыми жертвами, чтобы скрыть акцент или пол злоумышленника, чтобы он мог притвориться мошенником.

- «Evil Twin» Wi-Fi: спуфинг бесплатного Wi-Fi, злоумышленники обманом заставляют пользователей подключаться к вредоносной точке доступа для выполнения эксплойтов «человек посередине».

- Pharming: pharming — это двухэтапная атака, используемая для кражи учетных данных. На первом этапе вредоносное ПО устанавливается на целевой жертве и перенаправляет ее в браузер и на поддельный веб-сайт, где их обманом заставляют разглашать учетные данные. Отравление DNS также используется для перенаправления пользователей на поддельные домены.

- Фишинг Angler: Используя социальные сети, злоумышленники отвечают на сообщения, выдавая себя за официальную организацию, и обманом заставляют пользователей разглашать учетные данные и личную информацию.

- Водопой: скомпрометированный сайт предоставляет бесконечные возможности, поэтому злоумышленник идентифицирует сайт, используемый многочисленными целевыми пользователями, эксплуатирует уязвимость на сайте и использует ее, чтобы обманным путем заставить пользователей загружать вредоносное ПО. Установив вредоносное ПО на целевых компьютерах пользователей, злоумышленник может перенаправить пользователей на поддельные веб-сайты или доставить полезную нагрузку в локальную сеть для кражи данных.

Что такое набор для фишинга?

Поскольку фишинг эффективен, злоумышленники используют наборы фишинга (или фишкиты) для упрощения настройки. Комплект включает внутренние компоненты фишинговой кампании, включая веб-сервер, элементы веб-сайта (например, изображения и макет официального веб-сайта) и хранилище, используемое для сбора учетных данных пользователя. Еще один компонент — зарегистрированные домены. Преступники регистрируют десятки доменов для использования с фишинговыми сообщениями электронной почты, чтобы быстро переключаться, когда спам-фильтры определяют их как вредоносные. Имея десятки доменов, преступники могут изменить домен в фишинговом URL-адресе и повторно отправить сообщения дополнительным целям.

Имея десятки доменов, преступники могут изменить домен в фишинговом URL-адресе и повторно отправить сообщения дополнительным целям.

Набор для фишинга также предназначен для предотвращения обнаружения. Бэкэнд-скрипты блокируют большие куски IP-адресов, принадлежащих исследователям безопасности и антивирусным организациям, таким как McAfee, Google, Symantec и Kaspersky, поэтому они не могут найти фишинговые домены. Домены, используемые для фишинга, для исследователей безопасности выглядят как законные безобидные сайты, но отображают фишинговый контент для целевых пользователей.

Где это происходит

Важно осознавать последствия фишинговой атаки дома или на работе. Фишинговые кампании часто нацелены на компании с целью получения более крупных выплат, но многие из них также забрасывают широкую сеть, чтобы заманить в ловушку людей по всему миру. Частные лица обычно становятся жертвами кражи личных данных, но возможна и финансовая кража. Предприятия являются мишенями для финансовых краж, кражи данных или кражи коммерческой тайны. Вот лишь некоторые из проблем, которые могут возникнуть при попадании на фишинговое письмо:

Вот лишь некоторые из проблем, которые могут возникнуть при попадании на фишинговое письмо:

В личной жизни

- Деньги, украденные с банковских счетов

- Мошеннические платежи по кредитным картам

- Налоговые декларации, поданные на имя лица

- Кредиты и ипотечные кредиты, открытые на имя лица

- Потерян доступ к фотографиям, видео, файлам и другим важным документам

- Поддельные сообщения в социальных сетях, размещенные на учетных записях человека

- Банковские переводы на счет злоумышленника

- Программы-вымогатели для вымогательства денег у жертв

На работе

- Потеря корпоративных средств

- Раскрытая личная информация клиентов и сотрудников

- Посторонние могут получить доступ к конфиденциальным сообщениям, файлам и системам

- Файлы становятся заблокированными и недоступными

- Ущерб репутации работодателя

- Финансовые штрафы за нарушение комплаенса

- Снижение стоимости компании

- Снижение доверия инвесторов

- Прерывание производительности, влияющей на доход

- Программы-вымогатели для вымогательства крупных сумм денег у предприятий

Фишинг и удаленная работа

Пандемия изменила методы работы большинства организаций и сотрудников. Удаленная работа является стандартом, поэтому на рабочем месте пользователя существуют корпоративные и персональные устройства. Такое изменение рабочей среды дает злоумышленникам преимущество. У пользователей дома нет киберзащиты корпоративного уровня, поэтому защита электронной почты менее эффективна, что дает злоумышленникам больше шансов на успешную фишинговую кампанию.

Удаленная работа является стандартом, поэтому на рабочем месте пользователя существуют корпоративные и персональные устройства. Такое изменение рабочей среды дает злоумышленникам преимущество. У пользователей дома нет киберзащиты корпоративного уровня, поэтому защита электронной почты менее эффективна, что дает злоумышленникам больше шансов на успешную фишинговую кампанию.

Поскольку сотрудники теперь работают из дома, для организаций важнее обучить их осведомленности о фишинге. Выдача себя за руководителей и официальных поставщиков увеличилась после пандемии. Поскольку сотрудникам по-прежнему нужен доступ к корпоративным системам, злоумышленник может нацелиться на любого домашнего сотрудника, чтобы получить удаленный доступ к среде. Администраторы были вынуждены быстро настраивать удаленный доступ, поэтому кибербезопасность среды была отодвинута в сторону ради удобства. Эта вынужденная срочность создала уязвимости, которые можно было использовать, многие из которых были человеческими ошибками.

Плохая кибербезопасность в сочетании с подключенными личными устройствами давала злоумышленникам многочисленные преимущества. Фишинг увеличился во всем мире, и произошло несколько крупных утечек данных, включая программы-вымогатели. Google сообщил о 350-процентном росте числа фишинговых веб-сайтов в начале 2020 года после карантина из-за пандемии.

Наиболее целевые отрасли

Целью большинства фишинговых атак является получение финансовой выгоды, поэтому злоумышленники в основном нацелены на конкретные отрасли, в которых хранятся данные кредитных карт или есть средства для выплаты крупных сумм денег. Целью может быть вся организация или ее отдельные пользователи. Основные целевые отрасли включают в себя:

- Интернет-магазины (электронная торговля)

- Социальные сети

- Банки и другие финансовые институты

- Платежные системы (процессоры торговых карт)

- ИТ-компании

- Телекоммуникационные компании

- Компании по доставке

Самые популярные бренды

Чтобы обмануть как можно больше людей, злоумышленники используют известные бренды. Известные бренды внушают доверие получателям, увеличивая успех злоумышленников. В фишинге можно использовать любой распространенный бренд, но вот несколько стандартных:

Известные бренды внушают доверие получателям, увеличивая успех злоумышленников. В фишинге можно использовать любой распространенный бренд, но вот несколько стандартных:

- Майкрософт

- Амазонка

- Чейз

- Уэллс Фарго

- Банк Америки

- Яблоко

- Федерал Экспресс

- ДХЛ

Предотвращение фишинга

Для предотвращения фишинговых атак требуется сочетание обучения пользователей распознаванию предупреждающих знаков и надежных систем кибербезопасности для предотвращения полезной нагрузки. Фильтры электронной почты полезны при фишинге, но в случаях ложных срабатываний по-прежнему необходимы меры по предотвращению человека.

Несколько способов, которыми ваша организация может не стать жертвой фишинга:

- Обучить пользователей обнаруживать фишинговые электронные письма: чувство срочности и запросы личных данных, включая пароли, встроенные ссылки и вложения, — все это предупреждающие знаки .

Пользователи должны иметь возможность идентифицировать эти предупреждающие знаки для защиты от фишинга.

Пользователи должны иметь возможность идентифицировать эти предупреждающие знаки для защиты от фишинга. - Избегайте переходов по ссылкам: вместо того, чтобы щелкнуть ссылку и аутентифицироваться на веб-странице непосредственно по встроенной ссылке, введите официальный домен в браузере и аутентифицируйтесь непосредственно с сайта, введенного вручную.

- Используйте защиту электронной почты от фишинга: искусственный интеллект сканирует входящие сообщения, обнаруживает подозрительные сообщения и помещает их в карантин, не позволяя фишинговым сообщениям попасть в почтовый ящик получателя.

- Регулярно меняйте пароли: пользователи должны быть вынуждены менять свои пароли каждые 30-45 дней, чтобы уменьшить окно возможностей для злоумышленника. Если пароли остаются активными слишком долго, злоумышленник получает неограниченный доступ к скомпрометированной учетной записи.

- Поддерживайте актуальность программного и микропрограммного обеспечения: разработчиков программного и микропрограммного обеспечения выпускают обновления для устранения ошибок и проблем безопасности.

Всегда устанавливайте эти обновления, чтобы исключить известные уязвимости в вашей инфраструктуре.

Всегда устанавливайте эти обновления, чтобы исключить известные уязвимости в вашей инфраструктуре. - Установите брандмауэры: брандмауэры контролируют входящий и исходящий трафик. Вредоносное ПО, установленное в результате фишинга, незаметно подслушивает и отправляет личные данные злоумышленнику, но брандмауэр блокирует вредоносные исходящие запросы и регистрирует их для дальнейшего изучения.

- Не нажимайте на всплывающие окна: злоумышленники меняют расположение кнопки X во всплывающем окне, чтобы заставить пользователей открыть вредоносный сайт или загрузить вредоносное ПО. Блокировщики всплывающих окон останавливают многие всплывающие окна, но ложные срабатывания все еще возможны.

- Будьте осторожны, предоставляя данные кредитной карты: , если вы не уверены, что сайт полностью заслуживает доверия, никогда не передавайте данные кредитной карты на веб-сайт, который вы не знаете. Любой сайт, обещающий подарки или возврат денег, следует использовать с осторожностью.

Anti-Phishing Training Suite

Обучение сотрудников методам обнаружения фишинга является важнейшим компонентом осведомленности о фишинге и обучения, чтобы гарантировать, что ваша организация не станет следующей жертвой. Достаточно одного сотрудника, чтобы попасть в фишинговую кампанию, чтобы стать следующей утечкой данных.

Моделирование фишинга — новейшая разработка в обучении сотрудников. Практическое применение к активной фишинговой атаке дает сотрудникам представление о том, как осуществляется атака. В большинстве симуляций используется социальная инженерия, потому что злоумышленники часто комбинируют их для более эффективной кампании. Моделирование отражает реальные сценарии фишинга, но действия сотрудников отслеживаются и отслеживаются.

Отчеты и аналитика информируют администраторов о том, что организация может улучшить, обнаружив, какие фишинговые атаки обманули сотрудников. Моделирование, включающее ссылки, связано с отчетами, отслеживая, кто щелкает вредоносную ссылку, какие сотрудники вводят свои учетные данные на вредоносном сайте и любые сообщения электронной почты, которые запускают спам-фильтры. Результаты можно использовать для настройки спам-фильтров и усиления обучения и повышения квалификации в организации.

Результаты можно использовать для настройки спам-фильтров и усиления обучения и повышения квалификации в организации.

Клиенты Proofpoint использовали комплект Anti-Phishing Training Suite и методологию непрерывного обучения, чтобы сократить количество успешных фишинговых атак и заражений вредоносным ПО до 90%. Этот уникальный четырехэтапный подход «Оценить, обучить, усилить и измерить» может стать основой любой программы обучения осведомленности о фишинге в любой организации.

Узнайте больше об обучении Proofpoint Security Awareness

Защита от фишинга

Защита от фишинга — важная мера безопасности, которую компании могут предпринять для предотвращения фишинговых атак на своих сотрудников и организацию. Обучение по вопросам безопасности и информирование о красных флажках, когда электронное письмо выглядит или кажется подозрительным, определенно помогают уменьшить количество успешных компрометаций. Однако, поскольку поведение пользователей непредсказуемо, обычно решающее значение имеет обнаружение фишинга с помощью решений по обеспечению безопасности.

Обучение с помощью реальных примеров и упражнений поможет пользователям идентифицировать фишинг. Организации часто работают с экспертами, чтобы рассылать сотрудникам смоделированные фишинговые электронные письма и отслеживать, кто открыл электронное письмо и щелкнул ссылку. Этих сотрудников можно дополнительно обучить, чтобы предотвратить повторение той же ошибки в будущих атаках.

Некоторые решения на основе репутации шлюза электронной почты могут перехватывать и классифицировать фишинговые электронные письма на основе известной плохой репутации встроенных URL-адресов. Однако эти решения часто пропускают тщательно продуманные фишинговые сообщения с URL-адресами скомпрометированных законных веб-сайтов, которые не имеют плохой репутации на момент доставки электронной почты. Некоторые системы лучше других.

Наиболее эффективные системы выявляют подозрительные электронные письма на основе аномалитики, которая ищет необычные шаблоны в трафике для выявления подозрительных электронных писем, затем переписывает встроенный URL-адрес и постоянно следит за URL-адресом на предмет внутренних эксплойтов и загрузок. Эти инструменты мониторинга изолируют подозрительные сообщения электронной почты, чтобы администраторы могли исследовать продолжающиеся фишинговые атаки. При обнаружении большого количества фишинговых писем администраторы могут предупредить сотрудников и снизить вероятность успешной целевой фишинговой кампании.

Эти инструменты мониторинга изолируют подозрительные сообщения электронной почты, чтобы администраторы могли исследовать продолжающиеся фишинговые атаки. При обнаружении большого количества фишинговых писем администраторы могут предупредить сотрудников и снизить вероятность успешной целевой фишинговой кампании.

Ландшафт кибербезопасности постоянно меняется, особенно в мире фишинга. Для корпораций крайне важно всегда общаться с сотрудниками и обучать их новейшим методам фишинга и социальной инженерии. Информирование сотрудников о последних угрозах снижает риски и формирует культуру кибербезопасности в организации.

Узнайте больше о защите электронной почты

Что делать, если вы стали жертвой

После того, как вы отправили свою информацию злоумышленнику, она, скорее всего, будет раскрыта другим мошенникам. Вы, вероятно, будете получать вишинговые и смишинговые сообщения, новые фишинговые письма и голосовые вызовы. Всегда следите за подозрительными сообщениями, запрашивающими вашу информацию или финансовые данные.

У Федеральной торговой комиссии есть веб-сайт, посвященный краже личных данных, который поможет вам уменьшить ущерб и контролировать свой кредитный рейтинг. Если вы нажали на ссылку или открыли подозрительное вложение, возможно, на вашем компьютере установлено вредоносное ПО. Чтобы обнаружить и удалить вредоносное ПО, убедитесь, что ваше антивирусное программное обеспечение обновлено и на нем установлены последние исправления.

Часто задаваемые вопросы о фишинге

Как сообщить о фишинге по электронной почте

Если вы считаете, что стали жертвой фишинговой кампании, первым делом сообщите об этом соответствующим людям. В корпоративной сети лучше всего сообщить об этом ИТ-персоналу, чтобы просмотреть сообщение и определить, является ли оно целевой кампанией. Для физических лиц вы можете сообщить о мошенничестве и фишинге в FTC.

Что такое фишинг-ловушка?

Фишинг имеет множество форм, но один из эффективных способов заставить людей попасться на удочку мошенничества — выдать себя за отправителя из законной организации. Фишинговая ловушка заманивает пользователей на вредоносный веб-сайт, используя знакомые деловые ссылки и тот же логотип, дизайн и интерфейс, что и банк, электронная коммерция или другие узнаваемые популярные бренды. Это также известно как атака Watering Hole.

Фишинговая ловушка заманивает пользователей на вредоносный веб-сайт, используя знакомые деловые ссылки и тот же логотип, дизайн и интерфейс, что и банк, электронная коммерция или другие узнаваемые популярные бренды. Это также известно как атака Watering Hole.

Что такое бочковой фишинг?

Чтобы избежать фильтров, злоумышленник может сначала отправить электронное письмо, выглядящее безобидно, чтобы установить доверие, а затем отправить второе электронное письмо со ссылкой или запросом конфиденциальной информации. Бочковой фишинг требует от злоумышленника больше усилий, но эффект может быть более разрушительным, поскольку целевые пользователи считают, что они могут доверять отправителю электронной почты.

Как обнаружить фишинговое письмо

Основная цель фишинга — украсть учетные данные (фишинг учетных данных), конфиденциальную информацию или обманом заставить людей отправить деньги. Всегда будьте осторожны с сообщениями, которые запрашивают конфиденциальную информацию или предоставляют ссылку, где вам нужно немедленно пройти аутентификацию.