Настройка FileZilla | Подробное Руководство С Примерами

FTP

Окт 26, 2021

Renat

4хв. читання

ВведениеВ этом руководстве вы узнаете, как произвести настройку FTP-клиента FileZilla. Закончив данное руководство, вы сможете подключиться к вашему FTP серверу для управления своими файлами. Настройка FileZilla не займёт у вас много времени. Однако не только при помощи FTP можно управлять файлами на Hostinger. Вы также можете использовать ‘drag and drop’ Файловый Менеджер (с удобным перетаскиванием мышью). Многие пользователи находят Файловый Менеджер более удобным в сравнении с FTP:

- Читайте руководство об использовании Файлового Менеджере Hostinger здесь

FileZilla – это бесплатное программное обеспечение с открытым исходным кодом, которое поможет вам быстрее и безопаснее передавать объёмные файлы. Большинство хостингов имеют серьёзные ограничения, когда дело доходит до загрузки файлов с помощью PHP или скриптов. Однако, такие ограничения не действуют на загрузку через FTP, поэтому клиент FileZilla может стать мощным оружием в руках разработчика.

Однако, такие ограничения не действуют на загрузку через FTP, поэтому клиент FileZilla может стать мощным оружием в руках разработчика.

FileZilla-клиент завоевал свою популярность благодаря простоте и лёгкости использования для обычного пользователя. Он поддерживает множество операционных систем, таких как Windows, Linux, Mac OS X, BSD, а настройка FileZilla не займёт и пяти минут. Он переведён на больше количество языков и имеет множество полезных функций.

Оглавление

Что вам понадобитсяПеред тем, как вы начнёте это руководство, проверьте наличие:

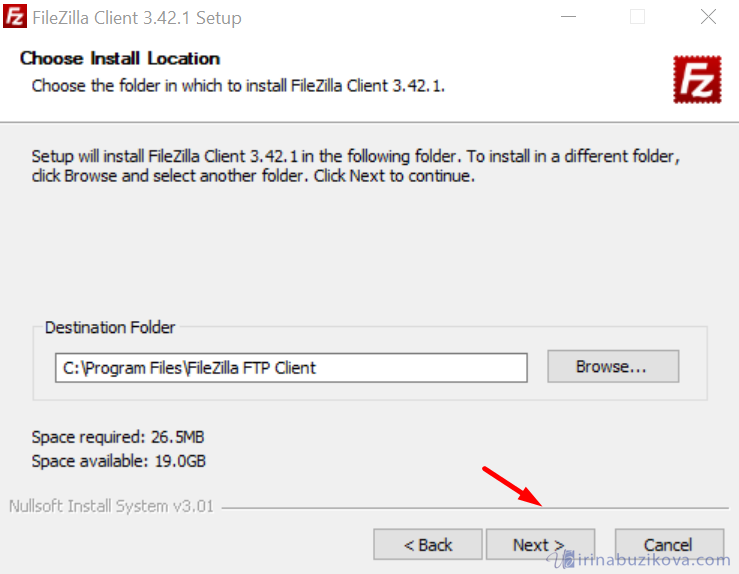

- Клиента FileZilla, который вы можете скачать здесь.

- Информации об учётных данных FTP.

Настройка FileZilla с помощью Менеджера Сайтов и подключение к FTP серверу.

Шаг 1 –

Сбор данных об FTPДля подключения с помощью клиента FileZilla, нам необходимо найти данные о вашем FTP. В Hostinger, вы можете найти необходимую информацию в разделе Файлы → FTP Доступ.

Здесь вы найдёте: FTP сервер, FTP пользователь, FTP пароль и FTP порт, необходимые для настройки вашего клиента FileZilla. В случае, если вы забыли или не знаете свой FTP пароль, нажмите кнопку Сменить пароль аккаунта.

Если вам необходимо дать FTP доступ вашему другу или разработчику, вы можете создать дополнительную учётную запись для доступа к FTP в том же разделе Файлы → FTP Аккаунты.

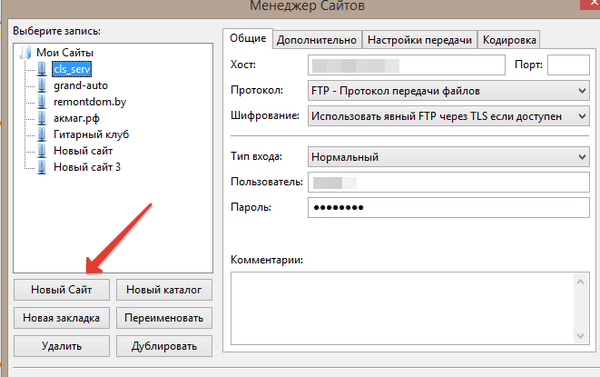

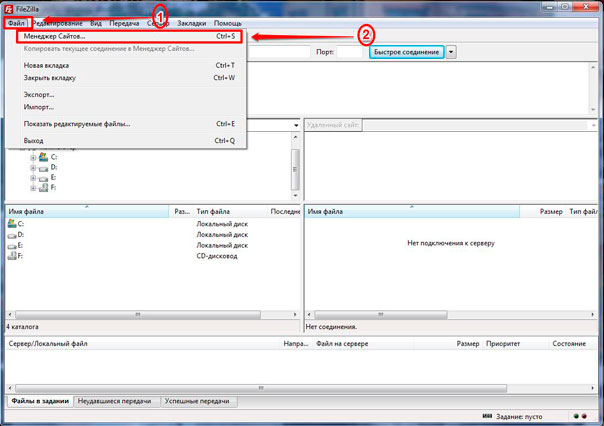

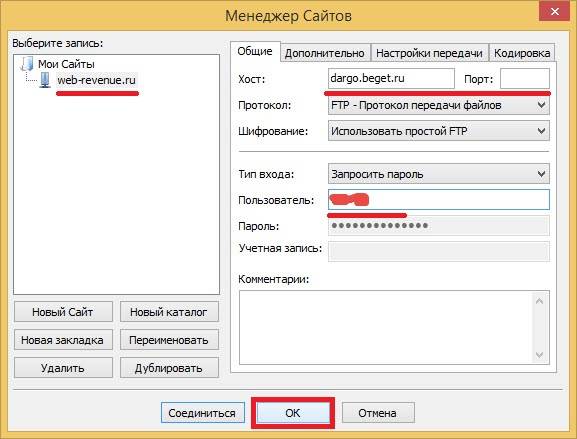

Шаг 2 – Настройка FileZilla через Менеджер СайтовСамый простой способ для добавления вашего сайта в клиент FileZilla, это открыть FTP-клиент и зайти в раздел Менеджер Сайтов. Зайти в него можно двумя способами: нажав CTRL + S (на MAC используйте сочетание клавиш CMD + S) в клиенте, или просто нажмите на Файл → Менеджер Сайтов, в только что установленном FTP-клиенте.

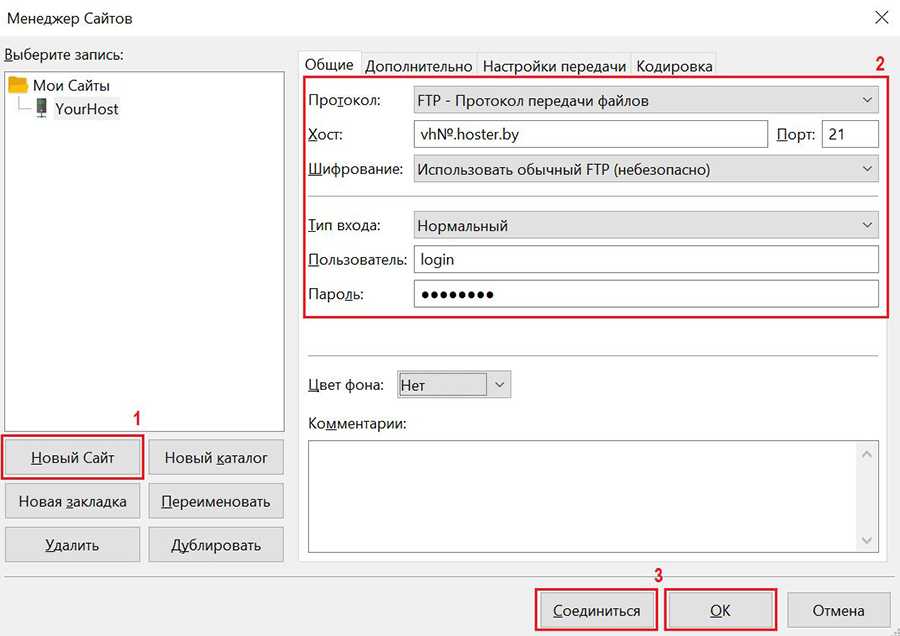

После того, как вы нашли Менеджер Сайтов вам необходимо добавить туда ваш сайт. Для того, чтобы это сделать нажмите “Новый Сайт” в окне менеджера и заполните всю необходимую информацию:

- “Хост” – вы можете найти эту информацию у вашего провайдера услуг хостинга, однако, в большинстве случаев вы можете использовать ваш домен как хост, вписав ftp.вашдомен.ru.

- “Порт” – порт вашего FTP сервера, по умолчанию порт для FTP 21, однако это поле не является обязательным.

- “Протокол” — протокол для обмена файлами в любой сети. Выберите FTP — Протокол передачи файлов.

- FTP – FTP означает “Протокол передачи файлов”. Это специальная интернет служба спроектированная для установления соединения с определённым сервером (или компьютером), которая позволяет пользователям скачивать файлы на их компьютер или передавать (загружать) свои файлы на сервер (компьютер).

- SFTP – SFTP означает “Защищённый протокол передачи файлов”. SFTP обеспечивает безопасную передачу файлов используя частный и защищённый канал передачи данных. Это стандартный протокол передачи данных для SSh3 протокола. Серверы SFTP по умолчанию используют порт 22, а FTP в SSL/TLS режиме используют 990.

- FTP – FTP означает “Протокол передачи файлов”. Это специальная интернет служба спроектированная для установления соединения с определённым сервером (или компьютером), которая позволяет пользователям скачивать файлы на их компьютер или передавать (загружать) свои файлы на сервер (компьютер).

- “Шифрование” – выберите тип шифрования. Мы рекомендуем Использовать обычный FTP (небезопасно), потому что другие методы требуют создания сертификатов и других настроек. Обратитесь за помощью к своему провайдеру услуг хостинга, если хотите использовать другой метод шифрования.

- “Тип входа” – тип авторизации, при возникновении необходимости.

- Анонимный: вы не можете ввести имя пользователя и пароль. В этом случаем имя пользователя “анонимно”.

- Нормальный: вам надо ввести имя пользователя и при необходимости пароль.

- Запросить пароль: FTP-клиент при авторизации запросит пароль, он запоминается на протяжении всего сеанса.

- Интерактивный : FTP-клиент запросит пароль и будет запрашивать его снова при каждом новом подключении к серверу.

- Учётная запись: При выборе активирует поле “Учётная запись” в настройках. Этот тип авторизации подходит только для FTP; SFTP им не поддерживается.

- Пользователь: имя пользователя FTP используемое при подключении.

- Пароль: пароль пользователя FTP.

Выберите Тип входа, установив его на Нормальный и впишете ваше имя пользователя и пароль.

ВАЖНО! В случае, если ваш домен не направлен на ваш хост, имя хоста ftp.вашдомен.ru не будет работать. Альтернативой может стать использование IP адреса сервера, указанного в настройках FTP.

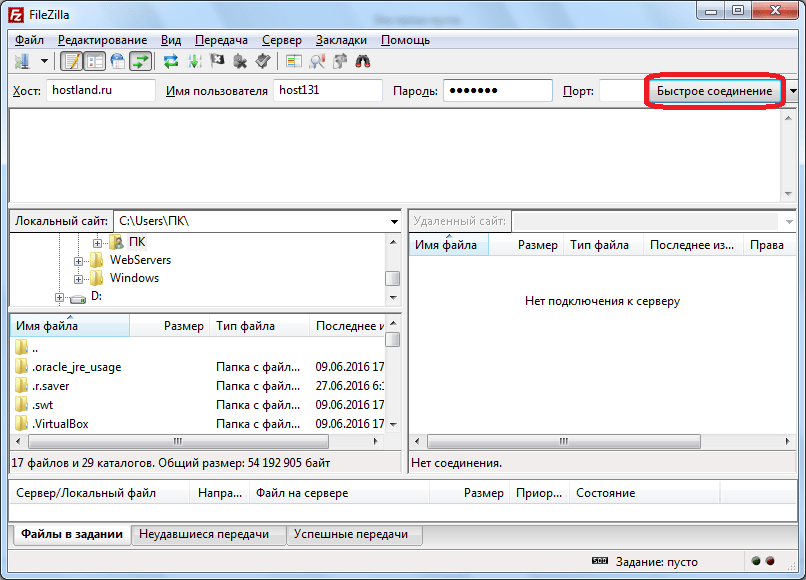

Шаг 4 – Подключение к FTP серверуКак только вы заполните всю необходимую информацию, нажмите “Соединиться” или “ОК” и подключитесь к серверу. Перед этим, проверьте правильность написания вашего пароля и других данных.

Перед этим, проверьте правильность написания вашего пароля и других данных.

Если в разделе Шифрование у вас стояла опция Использовать явный FTP через TLS если доступен, тогда вы должны получить подобное сообщение о проверке сертификата TLS.

Нажмите кнопку OK для продолжения. Вы также можете поставить галочку напротив Всегда принимать сертификат в будущих сессиях. В таком случае вам не придётся выполнять это действие при каждом подключении с помощью FileZilla.

Если настройка FileZilla прошла успешно, то вы должны увидеть список каталогов вашего FTP сервера. Вы вписали данные правильно, но соединение оказалось неудачным? Обратитесь за консультацией к вашему провайдеру услуг хостинга. Поиск причины ошибки в Google тоже может помочь.

Если же возникла ошибка 530 Login incorrect. Невозможно подключиться к серверу – это означает, что либо ваш пароль, либо имя пользователя FTP является неправильными. Попробуйте сбросить ваш пароль в панели управления и повторно произвести настройку клиента с новыми данными.

Попробуйте сбросить ваш пароль в панели управления и повторно произвести настройку клиента с новыми данными.

Если клиент FileZilla останавливает подключение на этапе Соединение установлено, ожидание приглашения… Инициализирую TLS… и больше не производит никаких действий, то пройдите в раздел Файл → Менеджер Сайтов и измените опцию Шифрование на Использовать обычный FTP (небезопасно).

ЗаключениеПоздравляем, вы успешно провели настройку FileZilla и подключились к вашему FTP серверу. Теперь вы можете скачивать, загружать и управлять вашими файлами в одном месте – клиенте FIleZilla. Если у вас возникли трудности или вопросы, напишите их нам в комментариях ниже.

Полезные руководства по FileZilla:

- Как Исправить Ошибку ECCONREFUSED в FileZilla

- Как Исправить Ошибку 421 Too Many Connections в FileZilla

- Как проверить не заблокирован ли FTP порт 21

Sprinthost — Настройка FTP-клиента FileZilla

FileZilla — бесплатный (open source) популярный FTP-менеджер. Обладает удобным русскоязычным интерфейсом и умеет возобновлять передачу файлов после разрыва соединения. Программа доступна для MS Windows, Linux и Mac OS X, скачать ее можно на сайте разработчика.

Обладает удобным русскоязычным интерфейсом и умеет возобновлять передачу файлов после разрыва соединения. Программа доступна для MS Windows, Linux и Mac OS X, скачать ее можно на сайте разработчика.

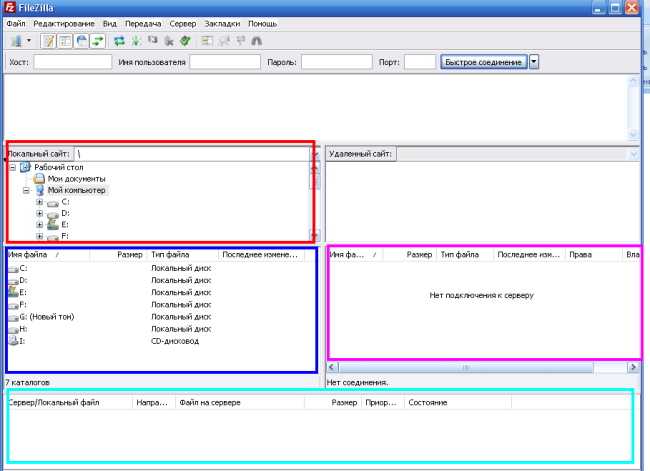

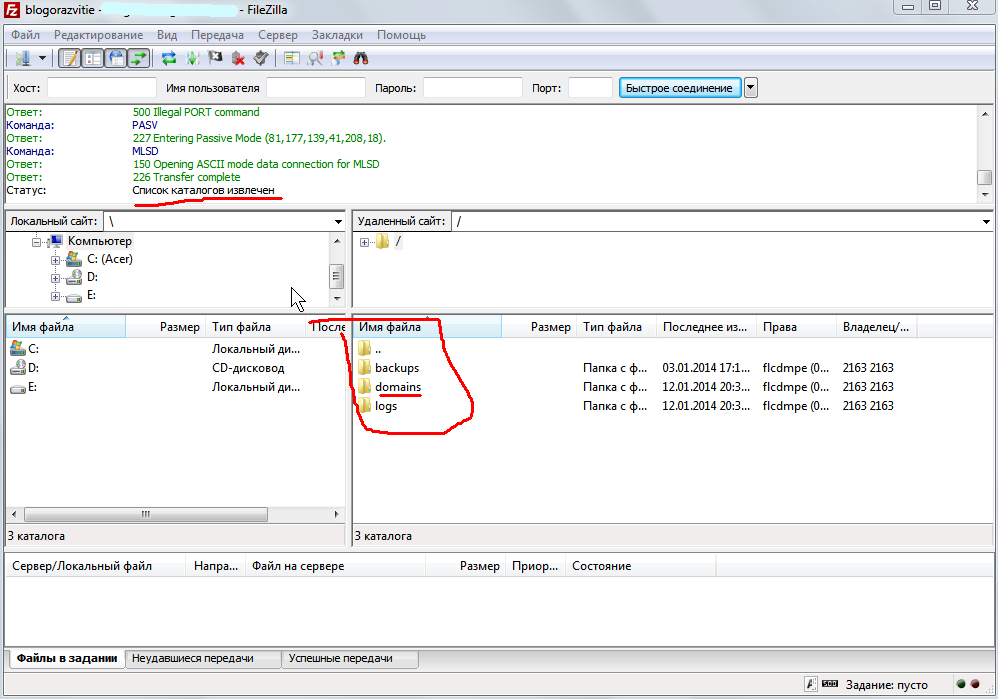

FTP-клиент FileZilla тонко настраивается под нужды конкретного пользователя. Основное окно программы содержит четыре области: левая часть отображает папки и файлы на вашем компьютере, а справа – папки и файлы на сервере хостинга. Перейдите в директорию, в которой вы разместили файлы вашего сайта.

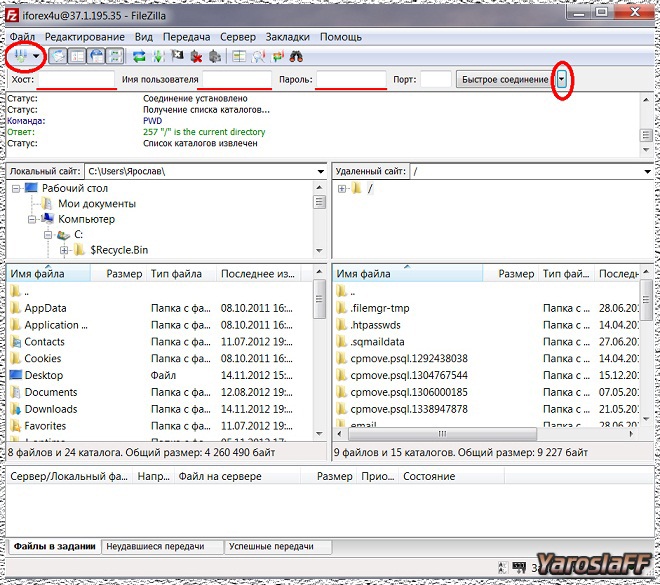

Для тестирования и разового подключения удобно использовать панель быстрого соединения в верхней части программы. Заполните поля: хост – IP-адрес вашего аккаунта или зарегистрированное доменное имя, имя пользователя – логин от Панели управления или дополнительного FTP-аккаунта и пароль – значение пароля для этого пользователя. По умолчанию для соединения по FTP клиент FileZilla будет использовать 21 порт.

Нажмите кнопку «Быстрое соединение», чтобы установить подключение к серверу.

Теперь вы можете перемещать файлы между компьютером и сервером. Чтобы каждый раз не вводить реквизиты подключения вручную, а также настроить FTP-клиент более тонко, создайте отдельный профиль соединения по FTP с вашим сайтом.

В меню «Файл» перейдите к пункту «Менеджер сайтов» или используйте горячие клавиши

Заполните поля по примеру, приведенному на рисунке. В поле «Хост» укажите IP-адрес вашего аккаунта или домен, который разрешается в IP-адрес сервера, где работает ваш аккаунт.

Выберите тип входа «Нормальный» и укажите имя пользователя. Если вы используете основной аккаунт FTP, это имя совпадает с логином в Панели управления. В примере на скриншоте ниже был создан дополнительный пользователь user1 для сайта domain.ru, его имя выглядит как [email protected].

Внимание: мы не рекомендуем сохранять пароли в настройках FTP-соединения. Это может навредить безопасности вашего сайта, так как сохраненные в программах пароли часто становятся предметом кражи при заражении компьютера вирусами. Вместо этого вводите пароль вручную перед каждым соединением. Чтобы FileZilla запрашивала пароль каждый раз, вместо типа входа «Нормальный» выберите «Запрос пароля».

Это может навредить безопасности вашего сайта, так как сохраненные в программах пароли часто становятся предметом кражи при заражении компьютера вирусами. Вместо этого вводите пароль вручную перед каждым соединением. Чтобы FileZilla запрашивала пароль каждый раз, вместо типа входа «Нормальный» выберите «Запрос пароля».

Перейдите на вкладку «Настройки передачи» и на всякий случай выберите пассивный режим.

Нажмите кнопку «Соединиться». Если все данные указаны верно, соединение установится без ошибок.

Подключившись к серверу, в правой области FileZilla перейдите в директорию, где должны размещаться файлы вашего сайта — domains/domain.ru/public_html/.

Когда вы добавляете сайт в Панель управления, в его корневой директории автоматически создается индексный файл — index.php. Это файл «заглушки» с текстом «Создан новый сайт!» — вам он не потребуется, поэтому кликните по нему правой кнопкой мыши и нажмите кнопку «Удалить».

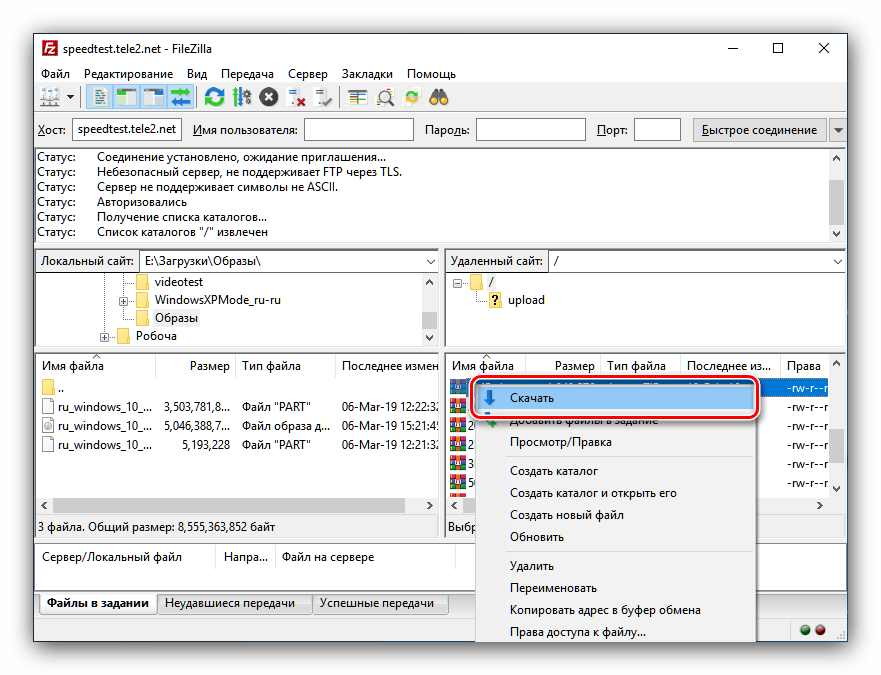

Далее выделите файлы сайта на компьютере в левой области и выделите их. Для начала копирования кликните правой кнопкой по выделенным файлам и в появившемся контекстном меню выберите «Закачать на сервер». Еще FileZilla поддерживает способ Drag-and-Drop – файлы можно перемещать на сервер, просто перетаскивая их между окнами программы.

Когда копирование завершится (следить за процессом можно в нижней панели), вы увидите, что файлы вашего сайта были успешно размещены на сервере. Если этого не произошло, обновите содержимое панели, нажав Ctrl+R.

Готово! Проверьте ваш сайт в браузере. Теперь вы умеете пользоваться программой FileZilla.

SFTP (Secure FTP, SSH FTP) — протокол обмена файлами, использующий защищенное соединение. Использование SFTP предпочтительнее из-за встроенной поддержки шифрования, поэтому вы всегда будете уверены в том, что ваши файлы в процессе передачи не будут перехвачены злоумышленниками.

Соединение по SFTP доступно при авторизации на сервере от имени пользователя Панели управления и его пароля.

Быстрое подключение к серверу по протоколу SFTP осуществляется так же, как и по FTP, только с указанием порта — 22.

Была ли эта инструкция полезной?

Конфигурация сети — FileZilla Wiki

Настройка сетевых компонентов для FTP не является тривиальной для использования за пределами вашей локальной сети (локальной сети). Поскольку существует так много брандмауэров и маршрутизаторов, нецелесообразно давать подробные пошаговые инструкции, подходящие для каждого пользователя. Важно понимать основы протокола FTP, чтобы настроить FileZilla и задействованные маршрутизаторы и/или брандмауэры. В этой документации описывается история FTP и то, как работают некоторые аспекты протокола. Внимательное прочтение избавит вас от многих проблем с настройкой FTP.

Содержание

- 1 Фон

- 1.

1 Историческая справка

1 Историческая справка - 1.2 Технические сведения

- 1.2.1 Маршрутизаторы NAT

- 1.3 Брандмауэры

- 1.4 Вредоносные маршрутизаторы, брандмауэры и саботаж данных

- 1.

- 2 Настройка клиента FileZilla

- 2.1 Пассивный режим

- 2.2 Активный режим

- 3 Настройка и тестирование сервера FileZilla

- 3.1 Активный режим

- 3.2 Пассивный режим

- 4 Поиск и устранение неисправностей

- 4.1 Таймауты больших файлов

- 5 Настройка сервера FileZilla с брандмауэром Windows

- 6 Настройка сервера FileZilla с брандмауэром Windows 8

Общие сведения

В этом разделе представлен обзор исторических и технических сведений о протоколе FTP. Подробную подробную информацию см. в технических характеристиках.

Историческая справка

В быстро развивающемся мире Интернета протокол передачи файлов не просто старый, он древний. Ранние версии протокола восходят к 1971 году, а текущие спецификации относятся к 1985 году. Протокол может быть даже старше вас!

Ранние версии протокола восходят к 1971 году, а текущие спецификации относятся к 1985 году. Протокол может быть даже старше вас!

В то время Интернетом в основном пользовались университеты и исследовательские центры. Сообщество было небольшим, многие пользователи знали друг друга, и все сотрудничали друг с другом. Интернет был дружелюбным и доверчивым местом. Безопасность особо не беспокоила.

С тех пор многое изменилось. Интернет сейчас вездесущ, миллионы пользователей общаются друг с другом самыми разными способами. Это также более враждебное место. Доступность и открытость привлекли злоумышленников, которые используют ограничения дизайна, неполные реализации, ошибки и неопытность других пользователей.

Было предпринято несколько попыток решить эти проблемы:

- Маршрутизаторы NAT (преобразование сетевых адресов). Многие хосты и маршрутизаторы в Интернете используют протокол IPv4. Количество хостов, подключенных к Интернету, достигло проектного предела IPV4 для количества адресов (IPv6 предназначен для облегчения этого).

Маршрутизаторы NAT позволяют нескольким системам в локальной сети подключаться к внешнему миру с одним внешним IP-адресом.

Маршрутизаторы NAT позволяют нескольким системам в локальной сети подключаться к внешнему миру с одним внешним IP-адресом. - Персональные брандмауэры пытаются защитить персональные компьютеры от атак злоумышленников.

К сожалению, и NAT, и персональные брандмауэры чаще всего конфликтуют с FTP. Что еще хуже, некоторые из них сами по себе несовершенны, вызывая дополнительные проблемы с FTP.

Техническая информация

Что отличает FTP от большинства других протоколов, так это использование вторичных соединений для передачи файлов. Когда вы подключаетесь к FTP-серверу, вы фактически устанавливаете два подключения. Во-первых, так называемая устанавливается управляющее соединение , по которому передаются команды FTP и их ответы. Затем, чтобы передать файл или список каталогов, клиент отправляет конкретную команду по управляющему соединению, чтобы установить соединение для передачи данных .

Соединение для передачи данных может быть установлено двумя способами: с использованием активного режима или пассивного режима .

В рекомендуемом пассивном режиме (см. ниже) клиент отправляет серверу команду PASV, а сервер отвечает адресом. Затем клиент выдает команду на передачу файла или получение списка каталогов и устанавливает вторичное соединение с адресом, возвращенным сервером.

В активном режиме клиент открывает сокет на локальной машине и сообщает свой адрес серверу с помощью команды PORT. Как только клиент выдает команду на передачу файла или листинга, сервер подключается к адресу, предоставленному клиентом.

В обоих случаях фактический файл или список затем передаются через соединение для передачи данных.

Как правило, для установления исходящих соединений требуется меньше настроек маршрутизаторов/брандмауэров, чем для установления входящих соединений. В пассивном режиме соединение является исходящим на стороне клиента и входящим на стороне сервера, а в активном режиме это происходит наоборот.

Обратите внимание, что разница только в установлении соединения. После установления соединения его можно использовать для загрузки или скачивания.

Обычная настройка сети может выглядеть так:

В пассивном режиме маршрутизатор и брандмауэр на стороне сервера должны быть настроены для приема и пересылки входящих соединений. Однако на стороне клиента должны быть разрешены только исходящие соединения (что уже имеет место в большинстве случаев).

Аналогично, в активном режиме маршрутизатор и брандмауэр на стороне клиента должны быть настроены на прием и переадресацию входящих соединений. На стороне сервера должны быть разрешены только исходящие соединения.

Поскольку в большинстве случаев один сервер обслуживает множество пользователей, гораздо проще настроить маршрутизатор и брандмауэр на стороне сервера один раз для пассивного режима, чем настраивать клиентский маршрутизатор/брандмауэр для каждого отдельного клиента в активном режиме. Поэтому в большинстве случаев рекомендуется пассивный режим.

Маршрутизаторы NAT

Большинство пользователей широкополосного доступа будут иметь маршрутизатор NAT (преобразование сетевых адресов) между своим компьютером и Интернетом. Это может быть автономный маршрутизатор (например, беспроводной маршрутизатор) или встроенный в DSL или кабельный модем. В среде NAT все системы за NAT-маршрутизатором образуют Локальная сеть (LAN) , и каждая система в локальной сети имеет локальный IP-адрес (распознаваемый как четыре небольших числа, разделенных точками. См. Частные адреса). Сам маршрутизатор NAT также имеет локальный IP-адрес. Кроме того, маршрутизатор NAT также имеет внешний IP-адрес, по которому он известен в Интернете.

Это может быть автономный маршрутизатор (например, беспроводной маршрутизатор) или встроенный в DSL или кабельный модем. В среде NAT все системы за NAT-маршрутизатором образуют Локальная сеть (LAN) , и каждая система в локальной сети имеет локальный IP-адрес (распознаваемый как четыре небольших числа, разделенных точками. См. Частные адреса). Сам маршрутизатор NAT также имеет локальный IP-адрес. Кроме того, маршрутизатор NAT также имеет внешний IP-адрес, по которому он известен в Интернете.

Пример системы может выглядеть следующим образом:

Внутренние IP-адреса действительны только внутри локальной сети, поскольку они не имеют большого смысла для удаленной системы. Подумайте о сервере за маршрутизатором NAT. Представьте, что может произойти, если клиент запрашивает пассивный режим, но сервер не знает внешнего IP-адреса NAT-маршрутизатора. Если сервер отправляет клиенту свой внутренний адрес, могут произойти две вещи:

- Если клиент не находится за NAT, клиент прервется, поскольку адрес недействителен.

- Если клиент находится за NAT, адрес, предоставленный сервером, может совпадать с адресом системы в собственной локальной сети клиента.

Очевидно, что в обоих случаях пассивный режим был бы невозможен.

Таким образом, если сервер находится за маршрутизатором NAT, ему необходимо знать внешний IP-адрес маршрутизатора в пассивном режиме. В этом случае сервер отправляет клиенту внешний адрес маршрутизатора. Затем клиент устанавливает соединение с маршрутизатором NAT, который, в свою очередь, направляет соединение на сервер.

Брандмауэры

Персональные брандмауэры устанавливаются на многих системах для защиты пользователей от уязвимостей безопасности в операционной системе или запущенных в ней приложениях. В Интернете вредоносные программы, такие как черви, пытаются использовать эти недостатки для заражения вашей системы. Брандмауэры могут помочь предотвратить такое заражение. Однако брандмауэры и другие приложения для обеспечения безопасности иногда могут мешать невредоносной передаче файлов.

Пользователи брандмауэра, особенно при использовании FTP, могут иногда видеть подобные сообщения от своего брандмауэра:

Троянец Netbus заблокирован на порту 12345, используемом FileZilla.exe

Во многих случаях это ложная тревога. Любая программа может выбрать любой порт для связи через Интернет. Таким образом, FileZilla может выбрать порт, который по совпадению также является портом по умолчанию для трояна или другого вредоносного ПО, отслеживаемого вашим брандмауэром. FileZilla не содержит вредоносного ПО , если оно загружено с официального сайта .

Вредоносные маршрутизаторы, брандмауэры и саботаж данных

Некоторые маршрутизаторы и брандмауэры притворяются умными. Они анализируют соединения и, если думают, что обнаруживают FTP, молча изменяют данные, которыми обмениваются клиент и сервер. Если пользователь явно не включил эту функцию, такое поведение по существу является саботажем данных и может вызвать различные проблемы.

Например, представьте, что клиент за маршрутизатором NAT пытается подключиться к серверу. Далее предположим, что этот клиент не знает, что он находится за NAT, и хочет использовать активный режим. Таким образом, он отправляет команду PORT с локальным немаршрутизируемым IP-адресом пользователя на сервер:

Далее предположим, что этот клиент не знает, что он находится за NAT, и хочет использовать активный режим. Таким образом, он отправляет команду PORT с локальным немаршрутизируемым IP-адресом пользователя на сервер:

ПОРТ 10,0,0,1,12,34

Эта команда указывает серверу подключиться к адресу 10.0.0.1 через порт 12*256+34 = 3106.

Маршрутизатор NAT видит это и молча изменяет команду, чтобы включить внешний IP-адрес. В то же время маршрутизатор NAT также создаст временную переадресацию порта для сеанса FTP, возможно, даже на другом порту:

ПОРТ 123,123,123,123,24,55

Приведенная выше команда указывает серверу подключиться к адресу 123.123.123.123 через порт 24*256+55 = 619.9

При таком поведении маршрутизатор NAT позволяет неправильно настроенному клиенту использовать активный режим.

Так почему такое поведение плохо? По сути, это может вызвать ряд проблем, если оно включено по умолчанию без явного согласия пользователя. FTP-соединения в их самой простой форме работают, но как только происходит какое-то отклонение от основного случая, все рушится, оставляя пользователя в тупике:

- Маршрутизатор NAT вслепую предполагает, что какое-то соединение использует FTP на основе таких критериев, как целевые порты или первоначальный ответ сервера:

- Используемый протокол определяется как FTP, но нет гарантии, что это правда ( ложное срабатывание ).

Хотя маловероятно, возможно, что будущая версия протокола FTP может изменить синтаксис команды PORT. Маршрутизатор NAT, модифицирующий команду PORT, затем молча изменит то, что он не поддерживает, и, таким образом, разорвет соединение.

Хотя маловероятно, возможно, что будущая версия протокола FTP может изменить синтаксис команды PORT. Маршрутизатор NAT, модифицирующий команду PORT, затем молча изменит то, что он не поддерживает, и, таким образом, разорвет соединение. - Обнаружение протокола маршрутизатора может не распознать FTP-соединение ( ложноотрицательный результат ). Скажем, маршрутизатор смотрит только на целевой порт, и если он равен 21, он определяет его как FTP. Таким образом, подключения в активном режиме с неправильно настроенным клиентом к серверам, работающим на порту 21, будут работать, но подключение к другим серверам через нестандартные порты не удастся.

- Используемый протокол определяется как FTP, но нет гарантии, что это правда ( ложное срабатывание ).

- Очевидно, что NAT-маршрутизатор больше не может вмешиваться в соединение, как только используется зашифрованный сеанс FTP, что снова оставляет пользователя в неведении, почему он работает для обычного FTP, но не для зашифрованного FTP.

- Скажем, клиент за маршрутизатором NAT отправляет «ПОРТ 10,0,0,1,12,34».

Как маршрутизатор NAT узнает, что клиент неправильно настроен? Также возможно, что клиент правильно настроен, но просто хочет инициировать передачу FXP (сервер-сервер) между сервером, к которому он подключен, и другим компьютером в собственной локальной сети сервера.

Как маршрутизатор NAT узнает, что клиент неправильно настроен? Также возможно, что клиент правильно настроен, но просто хочет инициировать передачу FXP (сервер-сервер) между сервером, к которому он подключен, и другим компьютером в собственной локальной сети сервера.

Таким образом, включение определенных функций протокола в маршрутизаторе NAT по умолчанию может создать серьезные проблемы. Таким образом, решение всего этого состоит в том, чтобы знать настройки вашего маршрутизатора и знать возможности конфигурации маршрутизатора до того, как вы его настроите. Хороший маршрутизатор NAT всегда должен быть полностью независимым от протокола. Исключением является случай, когда вы, как пользователь, явно включили эту функцию, зная все ее последствия.

Хотя в этом разделе обсуждалась только комбинация маршрутизатора NAT на стороне клиента с активным режимом, то же самое относится к серверу за маршрутизатором NAT и ответу на команду PASV.

Настройка клиента FileZilla

Если вы используете FileZilla 3, рекомендуется запустить мастер настройки сети. Он проведет вас через необходимые шаги и может протестировать вашу конфигурацию после настройки.

Он проведет вас через необходимые шаги и может протестировать вашу конфигурацию после настройки.

Очевидно, что если вы хотите подключиться к какому-либо серверу, вам нужно сообщить своему брандмауэру, что FileZilla должно быть разрешено открывать подключения к другим серверам. Большинство обычных FTP-серверов используют порт 21, SFTP-серверы используют порт 22, а FTP через TLS (неявный режим) использует порт 9.90 по умолчанию. Однако эти порты не являются обязательными, поэтому лучше разрешить исходящие подключения к произвольным удаленным портам.

Поскольку многие серверы в Интернете настроены неправильно и не поддерживают оба режима передачи, рекомендуется настроить оба режима передачи на своей стороне.

Пассивный режим

В пассивном режиме клиент не может контролировать, какой порт сервер выбирает для подключения к данным. Поэтому, чтобы использовать пассивный режим, вам необходимо разрешить исходящие подключения ко всем портам в вашем брандмауэре.

Активный режим

В активном режиме клиент открывает сокет и ожидает, пока сервер установит соединение для передачи.

По умолчанию клиент FileZilla запрашивает у операционной системы IP-адрес машины и номер свободного порта. Эта конфигурация может работать только в том случае, если вы подключены к Интернету напрямую без какого-либо маршрутизатора NAT и если вы настроили свой брандмауэр, чтобы разрешить входящие подключения на всех портах больше 1024.

Если у вас есть маршрутизатор NAT, вам необходимо сообщить FileZilla свой внешний IP-адрес, чтобы соединения в активном режиме работали с серверами за пределами вашей локальной сети:

- Если у вас есть фиксированный внешний IP-адрес, вы можете ввести его в диалоговом окне конфигурации FileZilla.

- Если у вас динамический IP-адрес, вы можете разрешить FileZilla получать ваш внешний IP-адрес со специального веб-сайта. Это будет происходить автоматически при каждом запуске FileZilla.

Никакая информация не будет отправлена на веб-сайт (независимо от версии FileZilla).

Никакая информация не будет отправлена на веб-сайт (независимо от версии FileZilla).

Если сомневаетесь, используйте второй вариант.

Если вы не хотите разрешать входящие подключения на всех портах или если у вас есть маршрутизатор NAT, вам нужно указать FileZilla использовать определенный диапазон портов для подключений в активном режиме. Вам нужно будет открыть эти порты в вашем брандмауэре. Если у вас есть маршрутизатор NAT, вам необходимо перенаправить эти порты на локальный компьютер, на котором установлен FileZilla. В зависимости от модели маршрутизатора вы можете либо перенаправить диапазон портов, либо вам необходимо перенаправить все порты по отдельности.

Допустимые порты могут быть от 1 до 65535; однако порты меньше 1024 зарезервированы для других протоколов. Лучше всего выбирать порты больше или равные 50000 для активного режима FTP. Из-за особенностей TCP (базового транспортного протокола) порт нельзя использовать повторно сразу после каждого подключения. Следовательно, диапазон портов не должен быть слишком мал, чтобы предотвратить сбой при передаче нескольких небольших файлов. В большинстве случаев достаточно 50 портов.

Следовательно, диапазон портов не должен быть слишком мал, чтобы предотвратить сбой при передаче нескольких небольших файлов. В большинстве случаев достаточно 50 портов.

Настройка и тестирование FileZilla Server

Предупреждение: Содержание этого раздела устарело и необходимо адаптировать для применения к версии FileZilla Server 1.x

Настройка сервера очень похожа на настройку клиента, с той лишь разницей, что роли активного и пассивного режима меняются местами.

Распространенная ошибка, особенно пользователей с маршрутизаторами NAT, заключается в тестировании сервера. Если вы находитесь в своей локальной сети, вы можете протестировать только локальный IP-адрес сервера. Использование внешнего адреса изнутри, вероятно, не удастся, и может произойти одно из следующих событий:

- Это действительно работает (удивительно — и это, вероятно, означает, что что-то еще не так…)

- Маршрутизатор блокирует доступ к собственному внешнему адресу изнутри, в связи с идентификацией его как возможной атаки

- Маршрутизатор перенаправляет соединение вашему интернет-провайдеру, который затем блокирует его как возможную атаку.

Даже если тест работает, нет гарантии, что внешний пользователь действительно сможет подключиться к вашему серверу и передать файлы. Единственный надежный способ проверить свой сервер — попробовать подключиться из внешней системы, за пределами вашей локальной сети.

Активный режим

Убедитесь, что серверу FileZilla разрешено устанавливать исходящие подключения к произвольным портам, поскольку клиент определяет, какой порт использовать.

На локальном конце соединения FileZilla Server пытается использовать порт на единицу меньше, чем у управляющего соединения (например, порт 20, если сервер прослушивает порт 21). Однако это не всегда возможно — так что не надейтесь на это.

Пассивный режим

Конфигурация сервера очень похожа на конфигурацию клиента для активного режима. В пассивном режиме сервер открывает сокет и ждет, пока к нему подключится клиент.

По умолчанию FileZilla Server запрашивает у операционной системы IP-адрес машины и номер свободного порта. Эта конфигурация может работать только в том случае, если вы подключены к Интернету напрямую без маршрутизатора NAT и если вы настроили брандмауэр, чтобы разрешить входящие подключения на всех портах больше 1024.

Эта конфигурация может работать только в том случае, если вы подключены к Интернету напрямую без маршрутизатора NAT и если вы настроили брандмауэр, чтобы разрешить входящие подключения на всех портах больше 1024.

Если у вас есть маршрутизатор NAT, вам нужно сообщить серверу FileZilla, что ваш внешний IP-адрес или подключения в пассивном режиме не будут работать с клиентами за пределами вашей локальной сети:

- Если у вас есть фиксированный внешний IP-адрес, вы можете ввести его в диалоговом окне конфигурации FileZilla Server.

- Если у вас динамический IP-адрес, вы можете разрешить FileZilla Server автоматически получать внешний IP-адрес со специального веб-сайта. Никакая информация, кроме вашей версии FileZilla Server, не будет отправлена на этот веб-сайт.

Если сомневаетесь, используйте второй вариант.

Если вы не хотите разрешать входящие соединения на всех портах или если у вас есть маршрутизатор NAT, вам нужно указать серверу FileZilla использовать определенный диапазон портов для соединений в пассивном режиме. Вам нужно будет открыть эти порты в вашем брандмауэре. Если у вас есть маршрутизатор NAT, вам необходимо перенаправить эти порты на локальный компьютер, на котором установлен FileZilla Server. В зависимости от модели маршрутизатора вы можете либо перенаправить диапазон портов, либо вам необходимо перенаправить все порты по отдельности.

Вам нужно будет открыть эти порты в вашем брандмауэре. Если у вас есть маршрутизатор NAT, вам необходимо перенаправить эти порты на локальный компьютер, на котором установлен FileZilla Server. В зависимости от модели маршрутизатора вы можете либо перенаправить диапазон портов, либо вам необходимо перенаправить все порты по отдельности.

Допустимые порты могут быть от 1 до 65535, однако порты меньше 1024 зарезервированы для других протоколов. Лучше всего выбирать порты >= 50000 для пассивного режима FTP. Из-за особенностей TCP (базового транспортного протокола) порт нельзя использовать повторно сразу после каждого подключения. Следовательно, диапазон портов не должен быть слишком маленьким, иначе может произойти сбой при передаче нескольких небольших файлов. В большинстве случаев достаточно 50 портов.

Устранение неполадок

Ниже приведены несколько рекомендаций по устранению неполадок:

К сожалению, многие персональные брандмауэры и потребительские маршрутизаторы имеют недостатки, а в некоторых случаях даже активно саботируют работу FTP (например, SMC Barricade V1. 2). Прежде всего, как и со всем программным обеспечением, вы должны постоянно обновлять все. Это включает в себя программное обеспечение брандмауэра, а также версию прошивки вашего маршрутизатора.

2). Прежде всего, как и со всем программным обеспечением, вы должны постоянно обновлять все. Это включает в себя программное обеспечение брандмауэра, а также версию прошивки вашего маршрутизатора.

Если это не поможет, попробуйте удалить брандмауэр и посмотреть, что произойдет. Простое отключение брандмауэра может не сработать, так как некоторые брандмауэры нельзя отключить полностью. В частности, большинство брандмауэров устанавливают драйверы виртуальных устройств, которые нельзя отключить, кроме как путем их удаления. Также проверьте наличие скрытых брандмауэров. Такие программы, как антивирусные сканеры, часто также имеют функции брандмауэра.

Если возможно, попробуйте напрямую подключиться к Интернету без маршрутизатора, подключив компьютер напрямую к модему. Если у вас есть комбинированное устройство модем/маршрутизатор, попробуйте перевести его в режим моста, чтобы отключить часть маршрутизации.

Если вы пытаетесь настроить сервер, и он нормально работает в вашей локальной сети, но недоступен извне, попробуйте изменить порт прослушивания. Некоторым интернет-провайдерам не нравится, когда их клиенты размещают серверы, и они могут блокировать порты с номерами ниже 1024.

Некоторым интернет-провайдерам не нравится, когда их клиенты размещают серверы, и они могут блокировать порты с номерами ниже 1024.

Другая проблема может возникнуть, если вы размещаете FTP-сервер на порту 21 по умолчанию. На стороне интернет-провайдера вашего соединения может быть брандмауэр, который может делать странные вещи, например, изменять порт для команд PASV. Попробуйте использовать другой порт, отличный от порта по умолчанию, для вашего FTP-сервера.

Если вы случайно столкнулись с сообщением «не удается открыть соединение для передачи данных» (т. е. ftp-клиент может без проблем подключаться к ftp-серверу для многих подключений, пока не столкнется с этой проблемой), одной из возможных причин может быть то, что ваш клиентский ПК имеет анти- Вирусное программное обеспечение настроено на блокировку исходящих соединений на определенных диапазонах портов. Когда ваши ftp-соединения работают в режиме pasv, исходящие порты на стороне клиента выбираются случайным образом, и некоторые из этих случайно выбранных портов могут быть заблокированы антивирусным программным обеспечением. Чтобы определить эту проблему, прочитайте журнал антивируса на клиенте. В общем, любое программное обеспечение, которое может блокировать определенные диапазоны исходящих портов (например, брандмауэры ПК), может вызвать аналогичные проблемы с FTP.

Чтобы определить эту проблему, прочитайте журнал антивируса на клиенте. В общем, любое программное обеспечение, которое может блокировать определенные диапазоны исходящих портов (например, брандмауэры ПК), может вызвать аналогичные проблемы с FTP.

Тайм-ауты для больших файлов

Если вы можете передавать небольшие файлы без каких-либо проблем, но передача больших файлов заканчивается тайм-аутом, между клиентом и сервером существует неисправный маршрутизатор и/или брандмауэр, что вызывает проблему.

Как упоминалось выше, FTP использует два TCP-соединения: управляющее соединение для отправки команд и получения ответов и соединение данных для фактической передачи файлов. Природа FTP заключается в том, что во время передачи управляющее соединение остается полностью бездействующим.

Спецификации TCP не устанавливают ограничения на время бездействия соединения. Если явно не закрыто, предполагается, что соединение остается активным на неопределенный срок. Однако многие маршрутизаторы и брандмауэры автоматически закрывают бездействующие соединения по истечении определенного периода времени. Хуже того, они часто не уведомляют пользователя, а просто молча разрывают соединение. Для FTP это означает, что во время длительной передачи управляющее соединение может быть разорвано, так как оно определяется как бездействующее, но ни клиент, ни сервер не уведомляются. Поэтому, когда все данные переданы, сервер предполагает, что управляющее соединение активно, и отправляет ответ с подтверждением передачи. Точно так же клиент считает, что управляющее соединение активно, и ожидает ответа от сервера. Но поскольку управляющее соединение было разорвано без уведомления, ответ никогда не приходит, и в конечном итоге соединение прервется.

Хуже того, они часто не уведомляют пользователя, а просто молча разрывают соединение. Для FTP это означает, что во время длительной передачи управляющее соединение может быть разорвано, так как оно определяется как бездействующее, но ни клиент, ни сервер не уведомляются. Поэтому, когда все данные переданы, сервер предполагает, что управляющее соединение активно, и отправляет ответ с подтверждением передачи. Точно так же клиент считает, что управляющее соединение активно, и ожидает ответа от сервера. Но поскольку управляющее соединение было разорвано без уведомления, ответ никогда не приходит, и в конечном итоге соединение прервется.

В попытке решить эту проблему спецификации TCP включают способ отправки пакетов проверки активности по незанятым соединениям TCP, чтобы сообщить всем вовлеченным сторонам, что соединение все еще активно и необходимо. Однако в спецификациях TCP также четко указано, что эти пакеты проверки активности не должны отправляться чаще, чем раз в два часа. Таким образом, с дополнительной устойчивостью к сетевой задержке соединения могут оставаться бездействующими до 2 часов 4 минут.

Таким образом, с дополнительной устойчивостью к сетевой задержке соединения могут оставаться бездействующими до 2 часов 4 минут.

Однако многие маршрутизаторы и брандмауэры разрывают соединения, которые не использовались менее 2 часов 4 минут. Это нарушает спецификации TCP (особенно ясно это видно из RFC 5382). Другими словами, все маршрутизаторы и брандмауэры, которые слишком рано разрывают незанятые соединения, не могут использоваться для длинных передач FTP. К сожалению, производители потребительских маршрутизаторов и поставщиков брандмауэров не заботятся о спецификациях … все, о чем они заботятся, — это получить ваши деньги (и поставлять только едва работающий хлам самого низкого качества).

Чтобы решить эту проблему, вам необходимо удалить уязвимые брандмауэры и заменить неисправные маршрутизаторы на более качественные.

Настройка сервера FileZilla с брандмауэром Windows

Если у вас возникли проблемы с настройкой сервера FileZilla для работы за брандмауэром Windows (в частности, происходит сбой в «Списке» и клиент получает сообщение об ошибке «Не удалось получить список каталогов»), вы должны добавить приложение FileZilla Server в список исключений брандмауэра Windows. Для этого выполните следующие действия:

Для этого выполните следующие действия:

- Откройте брандмауэр Windows в Панели управления.

- При использовании Vista нажмите «Изменить настройки»

- Выберите вкладку «Исключения».

- Нажмите «Добавить программу…»

- НЕ выбирайте «Интерфейс сервера FileZilla» из списка, вместо этого нажмите «Обзор…»

- Найдите каталог, в который вы установили FileZilla Server (обычно «C:\Program Files\FileZilla Server\»)

- Дважды щелкните или выберите «FileZilla server.exe» и нажмите «Открыть» (еще раз, НЕ «FileZilla Server Interface.exe»)

- Выберите «FileZilla server.exe» из списка и нажмите «ОК».

- Убедитесь, что файл «FileZilla server.exe» добавлен в список исключений и что рядом с ним установлен флажок.

- Нажмите «ОК», чтобы закрыть окно

- Откройте командную строку с правами администратора и выполните следующую команду: netsh advfirewall set global statefulftp disable

Пассивный режим теперь должен работать. Если у вас по-прежнему возникают проблемы с подключением (с другого компьютера или извне), проверьте настройки маршрутизатора или попробуйте добавить номер порта в настройках брандмауэра Windows на вкладке «Исключения».

Если у вас по-прежнему возникают проблемы с подключением (с другого компьютера или извне), проверьте настройки маршрутизатора или попробуйте добавить номер порта в настройках брандмауэра Windows на вкладке «Исключения».

См. статью базы знаний Майкрософт 931130 о запуске FileZilla с включенной службой «Маршрутизация и удаленный доступ» или «Шлюз прикладного уровня». http://support.microsoft.com/kb/931130

Настройка FileZilla Server с брандмауэром Windows 8

Это инструкции, если ваша операционная система — Windows 8. Интерфейс немного отличается от описанного выше в разделе Настройка FileZilla Server с брандмауэром Windows.

В Windows 8 необходимо разрешить приложение FileZilla Server через брандмауэр Windows. Для этого выполните следующие действия:

- Переместите мышь в верхний правый угол и щелкните значок поиска в виде увеличительного стекла, введите «брандмауэр» (без двойных кавычек) в поле поиска, а затем щелкните текст «Настройки».

Или, удерживая нажатой клавишу с логотипом Windows на клавиатуре, нажмите клавишу I, выберите текст «Панель управления» и нажмите Enter, в области панели управления поиском вверху справа введите «брандмауэр». В любом случае теперь нажмите «Разрешить приложение через брандмауэр Windows», которое должно появиться.

Или, удерживая нажатой клавишу с логотипом Windows на клавиатуре, нажмите клавишу I, выберите текст «Панель управления» и нажмите Enter, в области панели управления поиском вверху справа введите «брандмауэр». В любом случае теперь нажмите «Разрешить приложение через брандмауэр Windows», которое должно появиться.

- Нажмите «Изменить настройки», и должна появиться новая кнопка с названием «Разрешить другое приложение…»

- Нажмите «Разрешить другое приложение…»

- Должно появиться окно «Добавить приложение»; ничего не делайте на этом шаге.

- НЕ выбирайте «Интерфейс сервера FileZilla» из списка, вместо этого нажмите «Обзор…»

- Найдите каталог, в который вы установили FileZilla Server (обычно «C:\Program Files\FileZilla Server\»)

- Дважды щелкните или выберите «FileZilla server.exe» и нажмите «Открыть» (еще раз, НЕ «FileZilla Server Interface.exe»)

- Теперь указатель мыши должен вернуться в окно «Добавить приложение»; прокрутите список вниз и выберите «FileZilla server.

exe» и нажмите «Добавить».

exe» и нажмите «Добавить». - Теперь указатель мыши должен вернуться в окно разрешенных приложений брандмауэра Windows; убедитесь, что «FileZilla server.exe» добавлен в список разрешенных приложений и компонентов и что он отмечен флажком в личном или общедоступном поле. Выберите «Частный», если вы хотите, чтобы сервер был доступен только из вашей локальной сети, и выберите «Общий», если вы хотите, чтобы сервер был доступен из-за пределов вашей локальной сети (это может включать клиентов, подключенных к вашей сети по беспроводной сети).

- Нажмите «ОК», чтобы закрыть окно брандмауэра Windows .

- Откройте командную строку с правами администратора и выполните следующую команду: netsh advfirewall set global statefulftp disabled

Если у вас по-прежнему возникают проблемы, см. рекомендации в конце раздела Настройка FileZilla Server с брандмауэром Windows выше или выполните поиск в Microsoft База знаний для статей, связанных с брандмауэром.

Как настроить FileZilla Server

FileZilla Server/FileZilla Pro Enterprise Server В интерфейсе администрирования вам будет предложено подключиться к FileZilla Pro Enterprise Server.

В диалоговом окне «Подключение» вам будет предложено указать хост, который может быть либо IP-адресом, либо URI,

— номером порта и вашим паролем.

Если вы установили FileZilla Pro Enterprise Server локально, хост будет прослушивать IP-адреса локального хоста (127.0.0.1 и ::1), и если во время установки вы не изменили значение по умолчанию, администрация будет прослушивать порт 14148.

Введите свой пароль и, если хотите, чтобы интерфейс администрирования запомнил его, установите флажок Сохраните пароль .

Если вы ввели неправильный пароль, появится сообщение об ошибке, говорящее о том, что пароль недействителен.

Кроме того, если вы хотите, чтобы интерфейс администрирования автоматически подключался к этому экземпляру FileZilla

Pro Enterprise Server при запуске, вы можете установить флажок Автоматически подключаться к этому серверу при запуске .

При первом подключении интерфейса администрирования к хосту диалоговое окно отобразит 9Отпечаток 0099, связанный с сертификатом TLS, который сервер использует для административных подключений, спрашивая

, доверяете ли вы этому сертификату. Если вы доверяете ему, вас не попросят подтвердить его снова при следующем подключении к FileZilla Pro Enterprise Server. Вы можете решить, доверять ли сертификату, основываясь на его отпечатках SHA256. Если вы не обратили внимание на отпечаток во время установки, найдите его в журнале поиска SHA и проверьте, совпадает ли он.

Если вы доверяете ему, вас не попросят подтвердить его снова при следующем подключении к FileZilla Pro Enterprise Server. Вы можете решить, доверять ли сертификату, основываясь на его отпечатках SHA256. Если вы не обратили внимание на отпечаток во время установки, найдите его в журнале поиска SHA и проверьте, совпадает ли он.

Примечание: В Windows вы можете найти файлы журналов в подпапке (см. раздел Установка Windows). В Linux вы можете просматривать журналы с помощью команды systemd

journalctl.

Если вы установили FileZilla Pro Enterprise Server локально, сертификату можно доверять. Доверяя сертификату, интерфейс администрирования подключится к FileZilla Pro Enterprise Server, в противном случае подключение будет прервано.

Одно и то же диалоговое окно будет отображаться каждый раз при изменении сертификата.

После подключения к FileZilla Pro Enterprise Server вы увидите интерфейс администрирования вашего сервера, показывающий самую последнюю запись журнала, обычно об успешном подключении к вашему серверу.