Общие положения о снижении рисков с помощью набора средств EMET

Аннотация

Набор средств EMET — это служебная программа, которая предотвращает эксплуатирование уязвимостей в программном обеспечении. Это достигается благодаря использованию технологий снижения рисков. Эти технологии являются специальными средствами защиты и препятствиями, которые разработчик эксплойта должен обойти, чтобы воспользоваться уязвимостями в программном обеспечении. Использование технологий снижения рисков не гарантирует, что злоумышленники не смогут эксплуатировать уязвимости, однако максимально усложняет достижение этой цели. Подробнее о служебной программе EMET см. в следующей статье базы знаний Майкрософт:

2458544 Набор средств EMET Когда к определенным программам применяются технологии снижения рисков EMET, могут возникнуть проблемы совместимости, так как поведение защищенного программного обеспечения иногда совпадает с поведением эксплойта. В этой статье описано программное обеспечение и список продуктов, для которых характерны проблемы совместимости с одной или несколькими технологиями EMET.

В этой статье описано программное обеспечение и список продуктов, для которых характерны проблемы совместимости с одной или несколькими технологиями EMET.

Дополнительная информация

Общие указания

Технологии снижения рисков EMET функционируют на нижнем уровне операционной системы. Поэтому могут возникнуть проблемы совместимости с теми программами, которые выполняют похожие операции на том же уровне, если они защищены с помощью EMET. Ниже приводится список программ, для которых не следует использовать набор средств EMET.

-

Программное обеспечение, предназначенное для защиты от вредоносных программ, предотвращения и обнаружения вторжений

- org/ListItem»>

Отладчики

-

Программное обеспечение, использующее технологии управления цифровыми правами (DRM) (например, видеоигры)

-

Программное обеспечение, использующее технологии обфускации, антиотладки и перехвата

В некоторых случаях приложения системы предотвращения вторжений на узел (HIPS) могут предоставлять ту же защиту, что и EMET. Когда эти приложения устанавливаются в систему вместе с EMET, чтобы эти два продукта использовались совместно, могут понадобиться дополнительные настройки.

Кроме того, служебная программа EMET предназначена для работы с классическими приложениями, и защищать следует только те приложения, которые получают или обрабатывают данные из ненадежных источников.

Список случаев несовместимости с приложениями

Ниже приведен список продуктов, проявивших несовместимость с технологиями снижения рисков, предоставляемыми EMET. Вам понадобится отключить определенные технологии EMET, если вы хотите защитить продукт с помощью этой служебной программы. Обратите внимание, что при составлении списка учитывались параметры последней версии продукта по умолчанию. Проблемы совместимости могут возникнуть при установке определенных надстроек или дополнительных компонентов для стандартного программного обеспечения.

Несовместимые технологии снижения рисков

|

Продукт |

EMET 4. |

EMET 5.0 |

|---|---|---|

|

Диспетчер консоли 7-Zip, GUI или файлов |

EAF |

EAF |

|

Adobe Acrobat |

Неприменимо |

EAF+ (AcroRd32.dll) |

|

Adobe Reader |

Неприменимо |

EAF+ (AcroRd32. |

|

Некоторые видеодрайверы AMD/ATI |

ASLR = AlwaysOn |

ASLR = AlwaysOn |

|

DropBox |

EAF |

EAF |

|

Google Chrome |

SEHOP* |

SEHOP* |

Google Talk |

DEP, SEHOP* |

DEP, SEHOP* |

|

Immidio Flex+ |

Неприменимо |

EAF |

|

Веб-компоненты Microsoft Office |

System DEP=AlwaysOn |

System DEP=AlwaysOn |

|

Microsoft Word |

Headspray |

Неприменимо |

|

Oracle Java |

Heapspray |

Heapspray |

|

Skype |

EAF |

EAF |

|

SolarWinds Syslogd Manager |

EAF |

EAF |

|

VLC Player 2. |

SimExecFlow |

Неприменимо |

|

Проигрыватель Windows Media |

MandatoryASLR, EAF, SEHOP* |

MandatoryASLR, EAF, SEHOP* |

|

Фотоальбом Windows |

Caller |

Caller |

* Только для Windows Vista и более ранних версий

В этой статье упомянуты программные продукты сторонних производителей.![]()

EMET v4 Release / Хабр

На прошлой неделе бета-версия тулкита EMET v4 вышла в релиз. Мы уже писали о некоторых новых возможностях 4-й версии и хотели бы остановиться более подробно на самом релизе, поскольку этот инструмент действительно заслуживает внимания. Повторимся, что Enhanced Mitigation Experience Toolkit (EMET) использует превентивные методы по блокированию различных действий эксплойтов для защиты приложений от атак, которые имеют целью эксплуатирование flaws (или уязвимостей) в ПО и изменение потока выполнения кода. Несмотря на то, что современные Windows 7 и Windows 8 имеют встроенные, включенные по-умолчанию, возможности DEP и ASLR, направленные на смягчение (mitigation) последствий эксплуатирования, EMET позволяет ввести новые возможности блокирования действий эксплойтов, а также включить DEP или ASLR по-умолчанию, например, для устаревшей Windows XP.

В нашем посте мы хотим представить обзор основных возможностей четвертой версии EMET, которые помогают защититься от эксплойтов.

Прежде чем рассматривать основные особенности этого инструмента, проясним несколько моментов:

- EMET не является заменой антивируса или HIPS, поскольку не имеет функционала таких средств: не содержит баз сигнатур или специальных поведенческих шаблонов угроз.

- EMET не является заменой песочнице (sandbox), поскольку не предназначен для этого и не способен эмулировать действия приложения.

- EMET не является 100% системой защиты от эксплойтов, поскольку, по сути, ориентирован на отслеживание уже известных способов эксплуатации и не сможет помочь против методов эксплуатирования, которые ему неизвестны.

- EMET ориентирован на продвинутых пользователей, которые умеют задавать соответствующие системные настройки и реагировать на поступающие сообщения.

- EMET является бесплатным в использовании.

Главное окно EMET.

С точки зрения защиты от эксплойтов инструмент имеет два типа настроек: для системы в целом, т. е. общее правило для всех приложений в системе (System Status) и для конкретных приложений (Configure Applications). Настройки для системы включают в себя четыре главных пункта:

- Data Execution Prevention (DEP) — определяет для каких приложений следует использовать DEP.

- Structured Exception Handler Overwrite Protection (SEHOP) — определяет для каких приложений следует использовать технику защиты обработчиков SEH от перезаписи. Модификация обработчиков SEH в моде у эксплойтов уже давно. SEHOP был введен на уровне системы уже с Vista SP1.

- Address Space Layout Randmization (ASLR) — определяет для каких приложений следует использовать ASLR.

- Certificate Trust (Pinning) — функция доступна только для Internet Explorer и позволяет вручную создавать правила проверки цифровых сертификатов SSL/TLS соединений при посещении конкретных веб-ресурсов.

Расшифровку настроек DEP, ASLR, SEHOP см. здесь.

Инструмент поддерживает встроенные профили защиты для быстрой настройки:

- Maximum Security Settings — опция включает все системные настройки на максимальный уровень.

- Recommended Security Settings — опция включает системные настройки до «рекомендуемого уровня». В отличие от Maximum Security Settings, понижает статус DEP и SEHOP до App Opt In, т. е. включая эти настройки (по-умолчанию) только для ключевых системных процессов.

Проверить статус процессов с включенным DEP, ASLR вы можете, например, с помощью Process Explorer, задав в настройках отображение соответствующих столбцов. View->Select Columns->DEP Status, ASLR Enabled.

EMET позволяет защитить приложение, в том числе, от следующих весьма известных методов, которыми пользуются эксплойты:

- ROP — давно известный и широко применяемый эксплойтами метод, позволяющий через специальные «кодовые гаджеты» на стеке добиться исполнения требуемой последовательности кода, обходя т.

о. DEP.

о. DEP. - SEH overwrite — блоки SEH (следующий, адрес обработчика) расположены на стеке и могут быть перезаписаны, например, как часть buffer overflow; соответственно, злоумышленники могут воспользоваться этой уязвимостью для передачи управления на свой код через обработчик исключения.

- Stack pivoting — метод, применяемый для перемещения регистра стека ESP на нужный для эксплойта адрес.

- Heapspray — эксплойты пользуются этим методом для выделения большого количества участков памяти с размещением там кода эксплойта, что увеличивает вероятность передачи управления на код, необходимый атакующему.

EMET группирует эти методы, относя некоторые из них к определенной группе. Ниже представлен скриншот настроек для процессов, в котором видно каким образом сгруппированы способы смягчения и используемые эксплойтами методы.

На этом скриншоте показаны настройки, относящиеся непосредственно к памяти.

- DEP — реализуется за счет вызова kernel32!SetProcessDEPPolicy в контексте контролируемого EMET процесса.

- BottomUpASLR — в некотором роде представляет собой ASLR для выделяемых регионов памяти на стеке и в куче (по мере выделения памяти и в старших адресах).

- NullPage — см. MS13-031.

- MandatoryASLR — принудительно включает ASLR для динамически загружаемых библиотек процесса, т. о. делая непредсказуемым адреса их загрузки. Реализуется за счет перехвата функции ntdll!NtMapViewOfSection.

- HeapSpray — позволяет фиксировать попытки операций heapspraying за счет резервирования памяти кучи.

- LoadLib — отслеживание операций LoadLibrary с целью предотвращения загрузки библиотеки в память по пути UNC, например, \\server1\share.dll

- MemProt — запрет изменения статуса страниц стека на executable.

- Caller — также относится к ROP и позволяет наблюдать за тем, с помощью какой инструкции была вызвана API, т.

е. контроль за тем, чтобы функция была вызвана с помощью call, а не ret, что широко применяется в эксплойтах.

е. контроль за тем, чтобы функция была вызвана с помощью call, а не ret, что широко применяется в эксплойтах. - SimExecFlow — позволяет обнаруживать ROP-гаджеты после вызова контролируемой EMET функции.

- StackPivot — позволяет обнаруживать ситуации stack pivoting.

- SEHOP — отслеживает попытки эксплуатирования обработчиков SEH. На самом деле такая возможность введена в самой ОС, начиная с Vista SP1. EMET позволяет использовать такую возможность и на системах ниже Vista SP1.

- EAF (Export Address Table Access Filtering) — запрещает какие-либо операции обращения к странице памяти, на которой расположена таблица экспорта модуля, в зависимости от кода, который пытается получить к ней доступ. Т. е. разрешает к ней доступ только для кода, который принадлежит известному загруженному модулю. Используется эксплойтами (и не только) при ручном разборе таблицы экспорта модуля с целью получения адреса нужной функции.

Для выполнения всех этих операций EMET использует хорошо нам знакомый метод inline code patching, который наглядно представлен на скриншоте ниже (процесс, находящийся под контролем EMET).

EMET имеет дополнительные расширенные возможности для приложений, которые доступны из Application Configuration.

- Deep Hooks — для защиты критических API EMET будет не только перехватывать сами эти функции, но и те функции (другие API), которые из них будут вызываться.

- Anti Detours — блокирует действия эксплойтов, которые пропускают первые байты API (обычно пролог) и передают управление на инструкции, следующие за ними.

- Banned Functions — запрещает вызов API-функций из специального списка. В 4-й версии в этом списке присутствует только функция ntdll!LdrHotPatchRoutine.

Задайте действие, которое будет выполнять EMET по возникновению одного из условий эксплуатации. Возможные варианты: Stop on exploit (блокирование действия с отображением специального сообщения и завершением процесса) и Audit only (уведомление о действии).

Возможные варианты: Stop on exploit (блокирование действия с отображением специального сообщения и завершением процесса) и Audit only (уведомление о действии).

Что следует защищать EMET?

Обратите внимание, что EMET имеет список процессов, для которых он будет включен по-умолчанию. В эти процессы входят: веб-браузер MS Internet Explorer, Adobe Acrobat, Java, MS Office. Список процессов Вы можете увидеть в окне Apps.

Мы выделяем следующие особенности касательно защиты приложений с использованием EMET:

- Рассмотрите возможность включения EMET для процессов Skype (или другой мессенжер, которым вы пользуетесь), а также вашего браузера. Поскольку эти компоненты могут быть эксплуатированы удаленно.

- Заметьте, что EMET не является полностью совместимым со всеми приложениями, не говоря уже об отладчиках и прочих системных инструментах. Поэтому, если вы являетесь администратором, не включайте EMET сразу для всех вам необходимых процессах в сети, лучше протестируйте совместимость с этими приложениями отдельно.

- Список возможных несовместимостей и их обсуждение см. здесь.

Список несовместимостей механизмов EMET с различными приложениями.

Руководство Microsoft по EMET [PDF] здесь.

Презентация EMET на RECon’13 от одного из разработчиков здесь.

EMET — служба поддержки Майкрософт

Инструменты разработчика Больше…Меньше

Резюме

Enhanced Mitigation Experience Toolkit (EMET) — это утилита, помогающая предотвратить успешное использование уязвимостей в программном обеспечении. EMET достигает этой цели, используя технологии снижения безопасности. Эти технологии функционируют как специальные средства защиты и препятствия, которые автор эксплойта должен преодолеть, чтобы использовать уязвимости программного обеспечения. Эти технологии снижения безопасности не гарантируют невозможность использования уязвимостей. Тем не менее, они работают, чтобы максимально затруднить эксплуатацию. Для получения дополнительных сведений о EMET щелкните следующий номер статьи базы знаний Майкрософт:

Для получения дополнительных сведений о EMET щелкните следующий номер статьи базы знаний Майкрософт:

2458544 Набор инструментов Enhanced Mitigation Experience Toolkit Когда средства устранения угроз EMET применяются к определенному программному обеспечению или определенным видам программного обеспечения, могут возникнуть проблемы совместимости, поскольку защищенное программное обеспечение ведет себя так же, как эксплойт. В этой статье описывается тип программного обеспечения, которое обычно вызывает проблемы совместимости с решениями EMET, а также список продуктов, в которых обнаружены проблемы совместимости с одним или несколькими решениями, предлагаемыми EMET.

Дополнительная информация

Общие рекомендации

Средства защиты EMET работают на очень низком уровне в операционной системе, и некоторые виды программного обеспечения, выполняющие аналогичные низкоуровневые операции, могут иметь проблемы с совместимостью, если они настроены на защиту с помощью EMET. Ниже приведен список типов программного обеспечения, которые не следует защищать с помощью EMET:

Ниже приведен список типов программного обеспечения, которые не следует защищать с помощью EMET:

Программное обеспечение для защиты от вредоносных программ и предотвращения или обнаружения вторжений

Отладчики

Программное обеспечение, использующее технологии управления цифровыми правами (DRM) (то есть видеоигры)

Программное обеспечение, использующее технологии защиты от отладки, обфускации или перехвата данных

Некоторые приложения системы предотвращения вторжений (HIPS) могут обеспечивать защиту, аналогичную защите EMET. Когда эти приложения устанавливаются в системе вместе с EMET, может потребоваться дополнительная настройка, чтобы обеспечить сосуществование двух продуктов.

Когда эти приложения устанавливаются в системе вместе с EMET, может потребоваться дополнительная настройка, чтобы обеспечить сосуществование двух продуктов.

Кроме того, EMET предназначен для совместной работы с настольными приложениями, поэтому следует защищать только те приложения, которые получают или обрабатывают ненадежные данные. Системные и сетевые сервисы также выходят за рамки EMET. Хотя технически возможно защитить эти сервисы с помощью EMET, мы не советуем вам этого делать.

Список совместимых приложений

Ниже приведен список конкретных продуктов, которые имеют проблемы с совместимостью в отношении средств устранения, предлагаемых EMET. Если вы хотите защитить продукт с помощью EMET, вам необходимо отключить определенные несовместимые средства устранения. Имейте в виду, что в этом списке учитываются настройки по умолчанию для последней версии продукта. Проблемы с совместимостью могут возникнуть при применении определенных надстроек или дополнительных компонентов к стандартному программному обеспечению.

Несовместимые меры по смягчению последствий

Продукт | EMET 4.1 Обновление 1 | ЭМЕТ 5.2 | EMET 5.5 и новее |

|---|---|---|---|

.NET 2.0/3.5 | Фильтрация адресов экспорта (EAF)/Фильтрация адресов импорта (IAF) | ДСП/ИАФ | ДСП/ИАФ |

7-Zip Консоль/графический интерфейс/файловый менеджер | (ДСП) | ДСП | ДСП |

Процессоры AMD 62xx | ДСП | ДСП | ДСП |

Могущественный брокер Beyond Trust | Не применимо | ЭДП, ЭДП+, ось стека | ЭДП, ЭДП+, ось стека |

Некоторые видеодрайверы AMD/ATI | Система ASLR = AlwaysOn | Система ASLR = AlwaysOn | Система ASLR = AlwaysOn |

Дропбокс | ДСП | ДСП | ДСП |

Excel Power Query, Power View, Power Map и PowerPivot | ДСП | ДСП | ДСП |

Гугл Хром | ПОИСК* | ПОИСК* | SEHOP*, ДСП+ |

Google Talk | ДЕП, СЕХОП* | ДЕП, СЕХОП* | ДЕП, СЕХОП* |

Иммидио Флекс+ | Не применимо | ДСП | ДСП |

McAfee HDLP | ДСП | ДСП | ДСП |

Веб-компоненты Microsoft Office (OWC) | Система DEP = AlwaysOn | Система DEP = AlwaysOn | Система DEP = AlwaysOn |

Microsoft PowerPoint | ДСП | ДСП | ДСП |

Команды Майкрософт | ПОИСК* | ПОИСК* | SEHOP*, ДСП+ |

Microsoft Word | Хипспрей | Не применимо | Не применимо |

Oracle Java | Хипспрей | Хипспрей | Хипспрей |

Проверка печати Pitney Bowes 6 | SimExecFlow | SimExecFlow | SimExecFlow |

Версия Siebel CRM 8. | СЕХОП | СЕХОП | SEHOP |

Скайп | ДСП | ДСП | ДСП |

Диспетчер системного журнала SolarWinds | ДСП | ДСП | ДСП |

Проигрыватель VLC 2. | SimExecFlow | Не применимо | Неприменимо |

Проигрыватель Windows Media | Обязательно ASLR, EAF, SEHOP* | Обязательно ASLR, EAF, SEHOP* | Обязательно ASLR, EAF, SEHOP* |

Фотогалерея Windows | Звонящий | Неприменимо | Не применимо |

* Только в Windows Vista и более ранних версиях

ǂ Смягчающие меры EMET могут быть несовместимы с Oracle Java, если они запускаются с использованием параметров, резервирующих большой объем памяти для виртуальной машины (то есть с помощью параметра -Xms). вариант).

вариант).

Часто задаваемые вопросы

В: Какие эксплойты, для которых CVE были заблокированы EMET?

A: Ниже приведен неполный список CVE, для которых EMET успешно заблокировала известные эксплойты на момент обнаружения:

CVE-номер | Семейство продуктов |

|---|---|

CVE-2004-0210 | Windows |

CVE-2006-2492 | Офис |

CVE-2006-3590 | Офис |

CVE-2007-5659 | Adobe Reader, Adobe Acrobat |

CVE-2008-4841 | Офис |

CVE-2009-0927 | Adobe Reader, Adobe Acrobat |

CVE-2009-4324 | Adobe Reader, Adobe Acrobat |

CVE-2010-0188 | Adobe Reader, Adobe Acrobat |

CVE-2010-0806 | Internet Explorer |

CVE-2010-1297 | Adobe Flash Player, Adobe AIR, Adobe Reader, Adobe Acrobat |

CVE-2010-2572 | Офис |

CVE-2010-2883 | Adobe Reader, Adobe Acrobat |

CVE-2010-3333 | Офис |

CVE-2010-3654 | Проигрыватель Adobe Flash |

CVE-2011-0097 | Офис |

CVE-2011-0101 | Офис |

CVE-2011-0611 | Adobe Flash Player, Adobe AIR, Adobe Reader, Adobe Acrobat |

CVE-2011-1269 | Офис |

CVE-2012-0158 | Office, SQL Server, Commerce Server, Visual FoxPro, Visual Basic |

CVE-2012-0779 | Проигрыватель Adobe Flash |

CVE-2013-0640 | Adobe Reader, Adobe Acrobat |

CVE-2013-1331 | Офис |

CVE-2013-1347 | Internet Explorer |

CVE-2013-3893 | Internet Explorer |

CVE-2013-3897 | Internet Explorer |

CVE-2013-3906 | Windows, офис |

CVE-2013-3918 | Windows |

CVE-2013-5065 | Windows |

CVE-2013-5330 | Проигрыватель Adobe Flash, Adobe AIR |

CVE-2014-0322 | Internet Explorer |

CVE-2014-0497 | Проигрыватель Adobe Flash |

CVE-2014-1761 | Офис , SharePoint |

CVE-2014-1776 | Internet Explorer |

CVE-2015-0313 | Проигрыватель Adobe Flash |

CVE-2015-1815 | Internet Explorer |

Вопрос. Как удалить Microsoft EMET 5.1 с помощью команды MSIEXEC или команды реестра?

Как удалить Microsoft EMET 5.1 с помощью команды MSIEXEC или команды реестра?

A: см. ссылки в следующем разделе TechNet:

Msiexec (параметры командной строки) В: Как отключить Watson Error Reporting (WER)?

A: см. ссылки в следующих статьях по Windows и Windows Server:

Настройки WER

Отчеты об ошибках Windows

Отказ от ответственности за стороннюю информацию

Сторонние продукты, обсуждаемые в этой статье, производятся компаниями, независимыми от Microsoft. Microsoft не дает никаких гарантий, подразумеваемых или иных, в отношении производительности или надежности этих продуктов.

О нас — Emet Outreach

Новое определение еврейского служения… в Квинсе и за его пределами

EMET Outreach началось в 2004 году как небольшая программа по работе с местным кампусом. Он превратился в процветающую, шумную организацию с более чем 20 талантливыми сотрудниками и широким спектром динамичных программ в Квинсе и за его пределами.

Он превратился в процветающую, шумную организацию с более чем 20 талантливыми сотрудниками и широким спектром динамичных программ в Квинсе и за его пределами.

Учащиеся остаются на связи на протяжении всей школы, будучи молодыми специалистами, а также после того, как они поженятся и создадут семью.

EMET предлагает программы и занятия для самых разных возрастных групп и уровней. В дополнение к нескольким программам стипендий для начинающих, есть отделение для девочек и мальчиков более высокого уровня, а также отделение для пар.

В течение года учащимся предлагается множество образовательных и вдохновляющих программ и мероприятий:

- Программирование в 8 местных кампусах

- 5 Стипендиальные программы для начинающих

- Step-It-Up для девочек более высокого уровня

- Программа Бейт Медраш

- Лекции популярных и известных специалистов по галахе, шалом байит, мусар, истории, философии, еврейской мысли и многому другому

- Семинария Атерет Эмет с участием Ребецин Техиллы Джагер

- Путешествия по Израилю, Европе и экзотическим местам, которые изменят вашу жизнь

- Мелаве Малкас

- Занятия по Танаху, Галахе, еврейской философии, ивриту, Талмуду, Браку, воспитанию детей, Мусару и Хашкафе

- Шаббат у Дельманов

- Особые события

- Ретриты выходного дня

- Еженедельные Шаббатоны

- Персональные консультации и консультации для пар

- События матери и дочери

Уникальный подход EMET к работе с клиентами основан на построении отношений и личном внимании.

Мы знакомим еврейских подростков, студентов колледжей, молодых специалистов и супружеские пары с их еврейским наследием и прививаем им глубокое уважение к иудаизму и чувство гордости за его богатые традиции.

Наши теплые, страстные раввины и учителя развивают личные связи с каждым человеком, обучая их Торе и сопровождая их на каждом этапе жизни.

Emet — это многопрофильная образовательная и информационно-просветительская организация, миссия которой — распространять красоту и актуальность иудаизма и Торы среди молодых людей, стремящихся открыть для себя свое наследие и соединиться с ним. Теплый и преданный своему делу персонал Emet постоянно поощряет студентов предпринимать дополнительные шаги для их личностного роста.

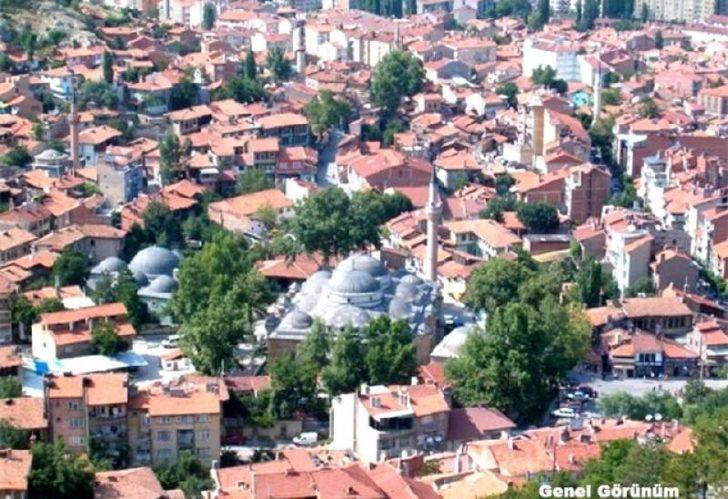

Удобное расположение Emet в самом центре района Квинс, где проживает много студентов, позволяет преподавателям и раввинам участвовать в жизни студентов как в кампусе, так и за его пределами. Студенты Emet охватывают горизонт от сефардов до ашкенази.

1 с обновлением 1

1 с обновлением 1 dll)

dll) 1.3+

1.3+ 1.1.9

1.1.9 1.3+

1.3+