Службы Azure для защиты и предотвращения атак DDoS

Защитите свои ресурсы Azure от распределенных атак типа «отказ в обслуживании» (DDoS)

Бесплатная пробная версия Azure

Посмотрите вебинар по запросу по Azure и Tufin. Вы узнаете, как добиться гибкости и безопасности с использованием упрощенного управления сетевой безопасностью в локальной среде и в облаке.

Постоянный мониторинг и автоматическое устранение рисков сетевых атак DDoS

Защитите свои приложения и ресурсы сс помощью профиля, который автоматически настраивается на ожидаемый объем трафика. Защититесь даже от самых изощренных атак с помощью глобальной сети Azure, которая предоставляет вам выделенный мониторинг, ведение журналов, телеметрию и оповещения.

Служба адаптивной аналитики угроз автоматически обнаруживает и устраняет самые изощренные атаки DDoS

Функция устранения рисков атак DDoS очищает трафик на периметре сети, до того как трафик сможет повлиять на работу приложений.

Полное представление атак DDoS, полезные аналитические сведения для быстрого реагирования

Простая в развертывании многоуровневая защита от DDoS сразу же помогает защитить все ресурсы в виртуальных сетях после включения.

Снижение времени простоев приложений и снижение задержек во время атак

Постоянное и непрерывное отслеживание шаблонов трафика приложений с использованием адаптивной настройки: при этом фактический трафик сравнивается с пороговыми значениями, определенными в политике защиты от атак DDoS. Мгновенное устранение атак DDoS без влияния на доступность и производительность приложений с высокой чувствительностью к задержкам.

Настройка многоуровневой защиты за несколько минут

Защита от комплексных атак на сетевом уровне (уровни 3 и 4) и от распространенных атак на уровне приложений (уровень 7).

Эффективное взаимодействие с другими службами Azure

Всесторонняя защита и поддержание высокой производительности с использованием Azure Monitor для получения оповещений, метрик и аналитики. Azure Defender обеспечивает управление состоянием безопасности. Журналы можно использовать в Microsoft Sentinel и в других решения для управления информационной безопасностью и событиями безопасности.

Защитите свои приложения с помощью средств безопасности, которые использует Корпорация Майкрософт

Снижение риска и поддержание эффективной работы бизнеса с использованием системы безопасности, с помощью которой корпорация Майкрософт защищает критически важные службы.

Устранение критических последствий для бизнеса благодаря быстрому реагированию

Обратитесь за помощью в группу быстрого реагирования DDoS Protection для защиты во время активной атаки. Получите помощь в расследовании, индивидуальном устранении последствий, анализе и, при необходимости, быстро передайте информацию об инциденте в службу поддержки Майкрософт.

Предотвращение непредвиденных убытков в случае атак DDoS

Функция защиты от атак DDoS помогает в защите от убытков, связанных с резким ростом нагрузки по время атак DDoS, включая расходы на наращивание мощности приложений и всплески нагрузки на пропускную способность. С вас не будет взиматься оплата за трафик, связанный с атакой. Вы получите кредиты на обслуживание за расходы на ресурсы, вызванные задокументированной атакой DDoS.

Комплексные встроенные средства обеспечения безопасности и соответствия требованиям

-

Корпорация Майкрософт ежегодно инвестирует более

USD 1 млрд долларов США в научные исследования и разработку решений для обеспечения кибербезопасности.

-

У нас работает более

3,500 специалистов по обеспечению безопасности и конфиденциальности данных. -

У Azure

больше сертификатов, чем у любого другого поставщика облачных служб. Просмотрите полный список.ISO/IEC

CSA/CCM

ITAR

CJIS

HIPAA

IRS 1075

Дополнительная информация о безопасности в Azure

Цены на Защита от атак DDoS Azure

Защита ресурсов Azure от атак типа «отказ в обслуживании» (DDoS) за счет постоянного мониторинга и автоматического устранения сетевых атак.

Подробнее о ценах на службу «Защита от атак DDoS»

Начало работы с бесплатной учетной записью Azure

Начать бесплатно. Получите кредит $200 для использования в течение 30 дней. Пока у вас есть деньги на счету, получите бесплатное использование (в определенных объемах) многих из наших самых популярных служб, а также доступ к более 40 других служб, которые всегда бесплатны.

Использовав кредит, перейдите на оплату по мере использования, чтобы продолжить работу с помощью тех же бесплатных служб. Оплата потребуется только в том случае, если вы используете больше бесплатных ежемесячных объемов.

По истечении 12 месяцев у вас сохранится доступ к 40+ бесплатным службам, и вы по-прежнему будете платить только за то, что используете за пределами бесплатных ежемесячных лимитов.

Нам доверяют компании всех размеров

Создание простого и безопасного интерфейса для клиентов

Компания Rockefeller Capital Management внедрила решения безопасности Azure с элементами управления на основе местоположения, сеанса и политики доступа, чтобы обеспечить более безопасный опыт работы с клиентами.

«We know the security features are effective. In the case of DDoS protection, we’ve seen it mitigate attacks from outside threats.»

Исидро Родригес, руководитель направления цифрового преобразования, отдел операций SaaS, NCR Corporation

Сквозное цифровое преобразование

При использовании бумажных страховых свидетельств становится все больше случаев мошенничества, а также возрастает сложность обработки заявлений о страховых случаях, поэтому компания AKI перешла на полностью цифровое решение на платформе Azure. Экономия в проектах страховой ассоциации достигла $4 млн за три года.

Экономия в проектах страховой ассоциации достигла $4 млн за три года.

Службы кибербезопасности для защиты от атак

В доминиканских судебных органах требовалось создать цифровую юридическую экосистему с виртуализацией, чтобы повысить качество и скорость процессов. С помощью Azure была создана надежная, гибкая, масштабируемая и исключительно надежная сеть.

Преимущества облачной безопасности

Компания Costain, работающая в сфере интеллектуальных инфраструктур, добилась снижения риска, заменив устаревшее оборудование глобальной сети (WAN) в своем центре обработки данных на облачную Виртуальную глобальную сеть Azure и Диспетчер брандмауэра Azure. Такое решение дает возможность наблюдать и контролировать весь трафик, проходящий по всем сетям компании.

«Moving over to Azure is definitely one of the most important parts of our technology roadmap. Azure enables the enterprise to deliver faster and more flexibly, while maintaining our levels of security and compliance.

«

Вернер Хасс, технический руководитель отдела продажи билетов, ÖBB

Защита от атак DDoS Azure: ресурсы и документация

Связанные продукты

Ресурсы

Вопросы и ответы о службе «Защита от атак DDoS Azure»

-

Распределенная атака типа «отказ в обслуживании» (DDoS) — это атака, при которой злоумышленник отправляет в приложение больше запросов, чем это приложение способно обработать. При этом исчерпываются ресурсы приложения, что влияет на способность приложения обслуживать пользователей. За последние годы в нашей отрасли зафиксирован резкий рост количества таких атак, они становятся все более изощренными и масштабными. Атаки DDoS могут быть нацелены на любые конечные точки, доступные для любых пользователей через Интернет.

-

Стандарт защиты от DDoS-атак в сочетании с лучшими практиками проектирования приложений предоставляет расширенные функции смягчения последствий DDoS-атак для защиты от DDoS-атак. Он автоматически настраивается для защиты конкретных ресурсов Azure в виртуальной сети. Защиту легко включить в любой новой или существующей виртуальной сети, и она не требует изменений приложений или ресурсов. Он имеет несколько преимуществ по сравнению с защитой от DDoS-атак на уровне инфраструктуры по умолчанию, включая ведение журнала, оповещения и телеметрию. Дополнительные сведения см. в разделе Обзор стандарта защиты от атак DDoS.

-

Функция защиты от атак DDoS по умолчанию является отказоустойчивой в пределах зоны. Служба сама управляет отказоустойчивостью; для включения отказоустойчивости в пределах зоны не требуется никакой настройки пользователями.

-

Используйте службу «Защита от атак DDoS» в сочетании с брандмауэром веб-приложений (WAF), чтобы обеспечить защиту на уровне сети (уровни 3 и 4, защита обеспечивается стандартной функцией «Защита от атак DDoS») и на уровне приложений (уровень 7, защита обеспечивается брандмауэром WAF). Предложения включают WAF Шлюза приложений и другие приложения брандмауэров веб-приложений, доступные в Azure Marketplace.

-

В настоящее время защищаются только общедоступные IP-адреса в виртуальной сети Azure на базе Azure Resource Manager. Службы PaaS (с несколькими клиентами) не поддерживаются. Дополнительные сведения см. в статье Стандартные эталонные архитектуры защиты от атак DDoS.

Бесплатная учетная запись Azure готова к настройке в любой момент

Бесплатная пробная версия Azureклассификация и защита – iSEO

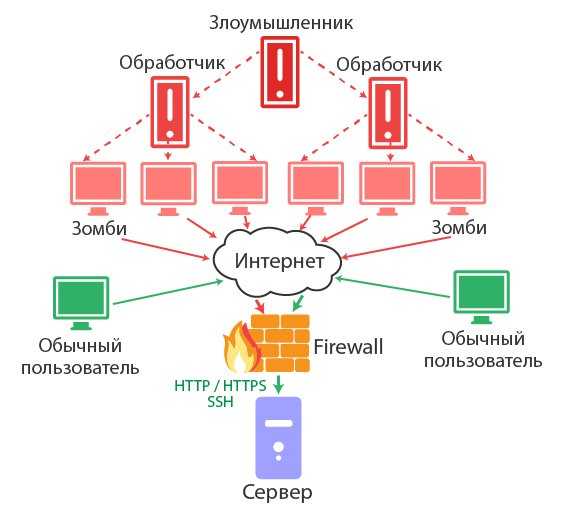

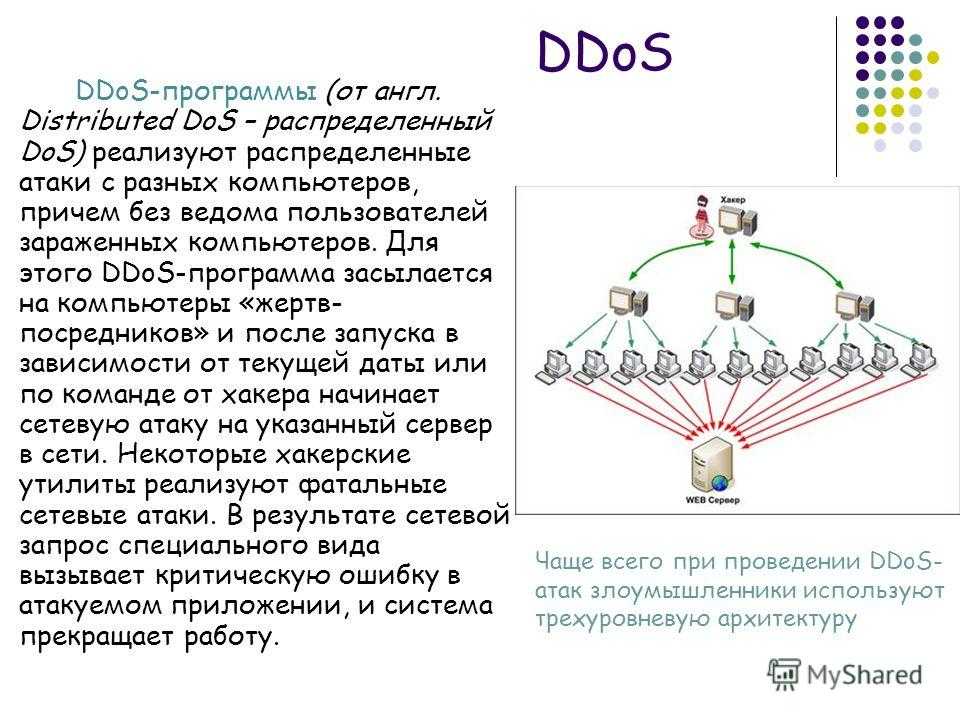

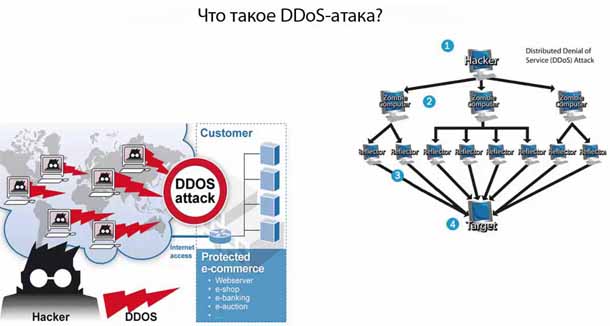

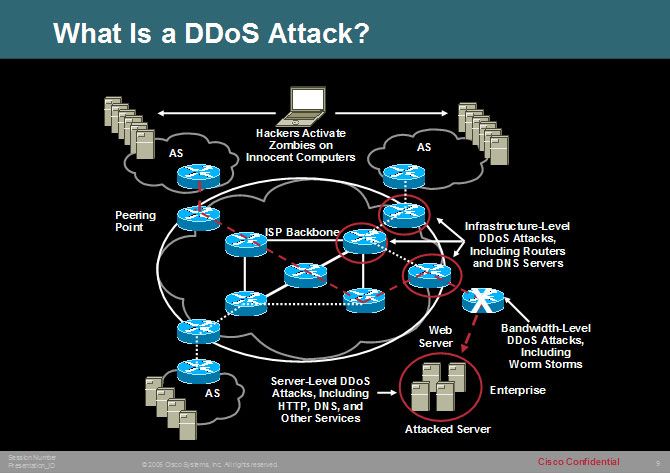

DDoS-атака (от англ. distributed denial of service – распределённая атака типа «отказ в обслуживании») – атака, которая используется для выведения из строя и взлома вычислительной техники и создания технических и экономических трудностей у цели. Осуществляется посредством создания большого количества запросов и серьезной нагрузки на технику, чаще всего на крупные сервера.

distributed denial of service – распределённая атака типа «отказ в обслуживании») – атака, которая используется для выведения из строя и взлома вычислительной техники и создания технических и экономических трудностей у цели. Осуществляется посредством создания большого количества запросов и серьезной нагрузки на технику, чаще всего на крупные сервера.

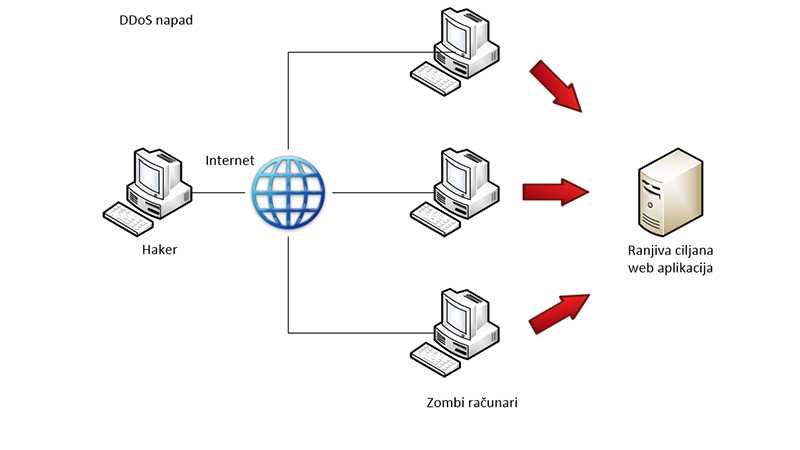

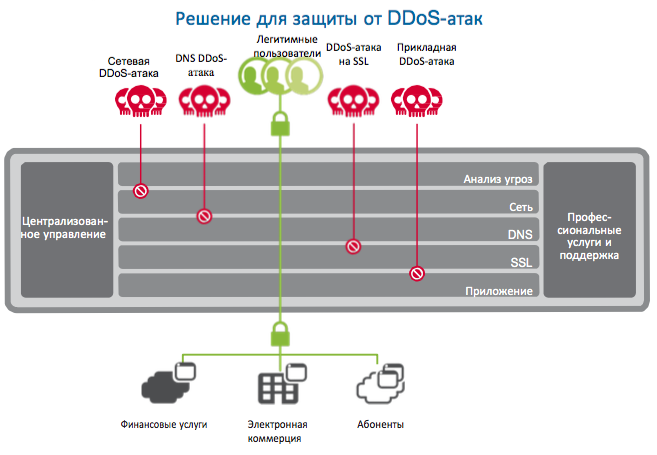

Схема DDoS-атаки

Почему используются DDoS-атаки

Популярность ДДоС-атак обусловлена тем, что определить исполнителя крайне сложно – он создает большую нагрузку через множество компьютеров в сети. Чаще всего такие атаки используются тогда, когда взломать систему или сервер не получается. Даже если с помощью DDoS-атаки не удается получить доступ, сервера перестают нормально функционировать.

DDoS-атака на компанию Spamhaus

Жертвами таких атак чаще всего становятся правительственные сайты, крупные порталы, онлайн-СМИ, серверы онлайн-игр, интернет-магазины, корпоративные сайты финансового сектора. Мотивация атакующего также зависит от сферы. Чаще всего атака происходит по причинам политических протестов, недобросовестной конкуренции, вымогательств и шантажа, личной неприязни, а также с целью развлечения.

Мотивация атакующего также зависит от сферы. Чаще всего атака происходит по причинам политических протестов, недобросовестной конкуренции, вымогательств и шантажа, личной неприязни, а также с целью развлечения.

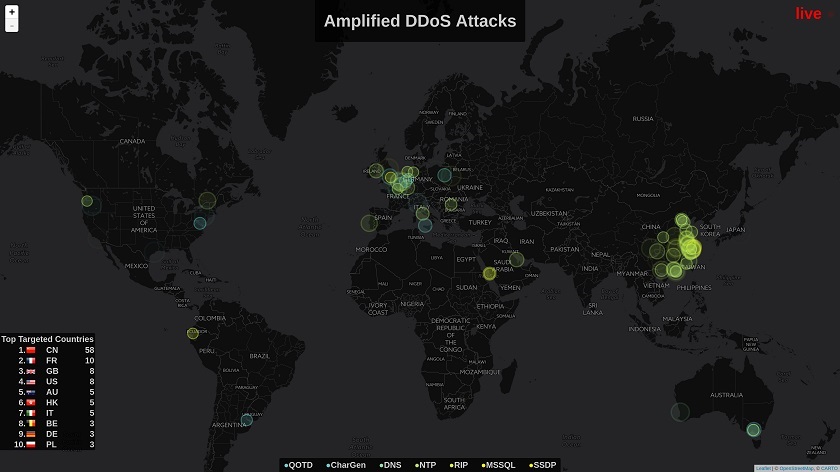

Частота DDoS-атак по сферам

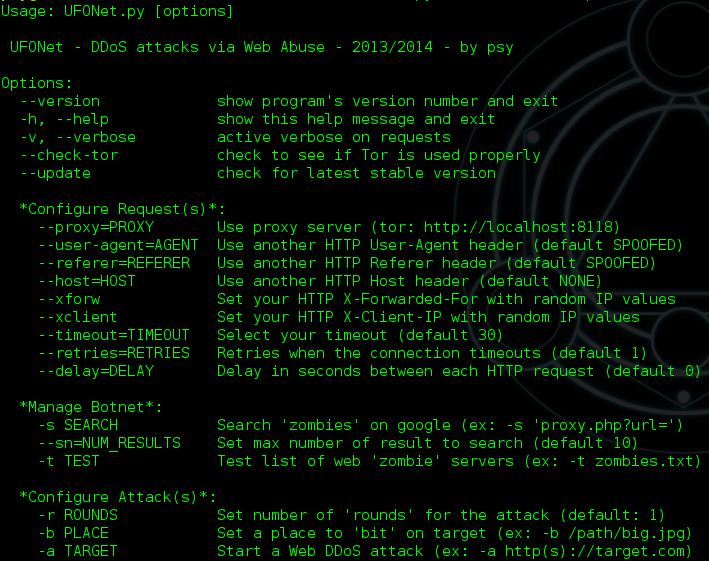

Классификация DDoS-атак

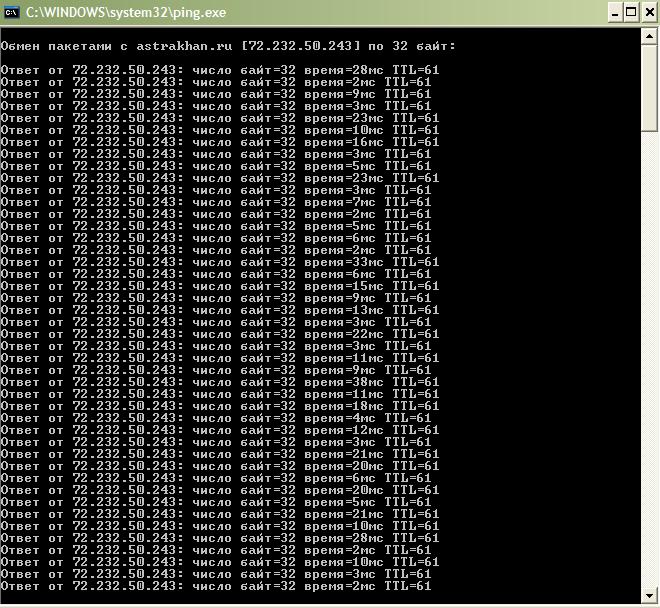

Насыщение интернет-канала бесполезным трафиком (флудом) создает большое количество запросов к системе или серверу, за счет этого происходит быстрое исчерпание его ресурсов, что приводит к отключению или некорректной работе. Флуд бывает разных типов:

- HTTP-флуд и ping-флуд — одни из самых простых и доступных видов атак: с помощью ping-запросов на компьютер «жертвы» с меньшим каналом интернета. HTTP-флуд применяется для серверов, отправляется HTTP-пакет, на который сервер шлет ответные пакеты, превышающие размеры, за счет чего пропускные способности сервера снижаются.

- ICMP-флуд – атака с помощью ICMP-пакета, который через усиливающую сеть способен вывести из строя любой компьютер, сервер, если размер сети насчитывает большое количество компьютеров.

- UDP-флуд – аналог ICMP-атаки, только в этом случае используется UDP-пакет и создаются echo-запросы на седьмой порт жертвы. За счет атаки возникает насыщение полосы пропускания.

Проблемы системы квотирования – если на сервере плохо настроено квотирование, то можно получить доступ к CGI и задействовать скрипт, который будет использовать большое количество ресурсов компьютерной системы.

Ошибки программирования – если в программном коде есть ошибки, профессионалы в сфере DDoS-атак используют именно их для того, чтобы заставить систему выполнить команду с ошибкой, что приведет к аварийному выключению.

Атаки на DNS-сервера – вид атаки, который использует множество компьютеров-зомби и путем захвата системных ресурсов или насыщения полосы выводит из строя обработчик доменного имени на IP адрес. Это делает страницу в интернете недоступной для пользователей.

Защита от DDoS-атак

Наличие DDoS-атаки невозможно не заметить по нагрузке на сервер и сопутствующим проблемам и сбоям. Но нужно знать хотя бы основные приемы по защите от подобных атак:

Но нужно знать хотя бы основные приемы по защите от подобных атак:

- Для защиты от HTTP-флуда увеличивается количество одновременных подключений. Делается это с помощью установки производительного веб-сервера Nginx, кеширующего запросы.

- ICMP-флуд можно предотвратить, отключив на компьютерной системе ответы на запросы ICMP ECHO.

- Если ограничить количество соединений к DNS-серверу и отключить от внешнего выхода UDP-сервисы, можно избежать атаки с UDP-флудом.

- Если отключить очередь «полуоткрытых» портов TCP-соединений, можно защитить систему от SYN-флуда.

Существуют также универсальные способы защиты от разного рода DDoS-атак:

- Включать и настраивать брандмауэр для сетевых сервисов.

- Использовать сервисы защиты от данных атак.

- Увеличивать ресурсы системы, сервера.

Атака типа «отказ в обслуживании» (DoS) Определение

Что такое атака типа «отказ в обслуживании» (DoS)?

Атака типа «отказ в обслуживании» (DoS) — это кибератака на устройства, информационные системы или другие сетевые ресурсы, которая препятствует доступу законных пользователей к ожидаемым службам и ресурсам. Обычно это достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или выйдет из строя. DoS-атаки могут длиться от нескольких часов до многих месяцев и могут стоить компаниям времени и денег, пока их ресурсы и услуги недоступны.

Обычно это достигается путем переполнения целевого хоста или сети трафиком до тех пор, пока цель не сможет ответить или выйдет из строя. DoS-атаки могут длиться от нескольких часов до многих месяцев и могут стоить компаниям времени и денег, пока их ресурсы и услуги недоступны.

Ключевые выводы

- Отказ в обслуживании (DoS) — это форма кибератаки, которая препятствует доступу законных пользователей к компьютеру или сети.

- При DoS-атаке быстрые и непрерывные онлайн-запросы отправляются на целевой сервер, чтобы перегрузить пропускную способность сервера.

- Распределенные атаки типа «отказ в обслуживании» (DDoS) используют обширную сеть компьютеров или устройств, зараженных вредоносными программами, для запуска скоординированного шквала бессмысленных онлайн-запросов, блокируя законный доступ.

Как работают атаки типа «отказ в обслуживании»

DoS-атаки растут, поскольку предприятия и потребители используют все больше цифровых платформ для общения и транзакций друг с другом.

Кибератаки часто запускаются для кражи информации, позволяющей установить личность (PII), что наносит значительный ущерб финансовым карманам и репутации компаний. Утечка данных может быть нацелена на конкретную компанию или множество компаний одновременно. Компания с протоколами высокой безопасности может подвергнуться нападению со стороны участника ее цепочки поставок, который не принимает неадекватных мер безопасности. Когда для атаки выбрано несколько компаний, злоумышленники могут использовать подход DoS.

Кибератаки обычно относятся к одной из трех основных категорий: криминальные, личные или политические. Преступно мотивированные атаки направлены на получение финансовой выгоды. Личные атаки могут происходить, когда недовольный текущий или бывший сотрудник ищет возмездия и крадет деньги или данные или просто хочет нарушить работу систем компании. Социально-политические злоумышленники, также известные как «хактивисты», ищут внимания к своим делам.

При DoS-атаке злоумышленники обычно используют одно подключение к Интернету и одно устройство для отправки быстрых и непрерывных запросов на целевой сервер, чтобы перегрузить пропускную способность сервера. Злоумышленники DoS используют уязвимость программного обеспечения в системе и приступают к истощению ОЗУ или ЦП сервера.

Злоумышленники DoS используют уязвимость программного обеспечения в системе и приступают к истощению ОЗУ или ЦП сервера.

Ущерб от потери обслуживания, который наносит DoS-атака, может быть устранен за короткое время путем внедрения брандмауэра с правилами разрешения/запрета. Поскольку DoS-атака имеет только один IP-адрес, IP-адрес можно легко выудить и запретить дальнейший доступ с помощью брандмауэра. Однако существует тип DoS-атаки, который не так просто обнаружить, — распределенная атака типа «отказ в обслуживании» (DDoS).

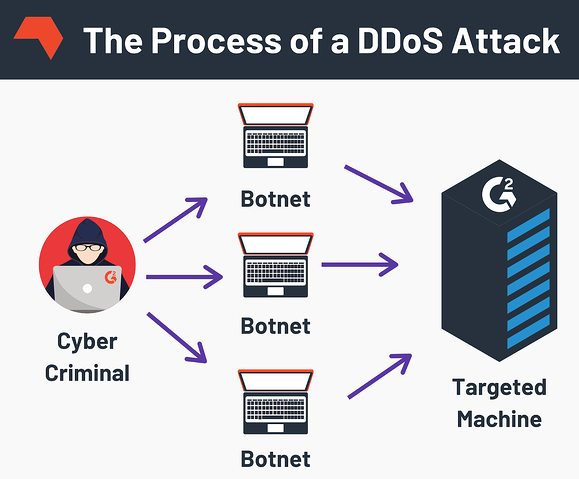

Распределенная атака типа «отказ в обслуживании» (DDoS)

Распространенным типом DoS-атаки является распределенная атака типа «отказ в обслуживании» (DDoS). Злоумышленник наводняет свою цель нежелательным интернет-трафиком, так что обычный трафик не может достичь намеченного пункта назначения. Множество зараженных, подключенных устройств (например, смартфонов, ПК, сетевых серверов и устройств Интернета вещей) со всего мира одновременно атакуют целевой веб-сайт, сеть, веб-приложение, интерфейс прикладного программирования или инфраструктуру центра обработки данных, чтобы заблокировать трафик.

DoS-атаки и DDoS-атаки могут замедлить или полностью остановить различные онлайн-сервисы, включая электронную почту, веб-сайты, сайты электронной коммерции и другие онлайн-ресурсы.

Различные источники атакующего трафика могут работать в виде ботнета. Ботнет — это сеть персональных устройств, которые были скомпрометированы киберпреступниками без ведома владельцев устройств.

Хакеры заражают компьютеры вредоносным программным обеспечением, чтобы получить контроль над системой и рассылать спам и поддельные запросы на другие устройства и серверы. Целевой сервер, ставший жертвой DDoS-атаки, будет испытывать перегрузку из-за сотен или тысяч атак с фальшивым трафиком, поступающих на него.

Поскольку сервер атакуется из нескольких источников, обнаружение всех адресов из этих источников может оказаться затруднительным. Отделение законного трафика от поддельного также может оказаться невозможным, что является еще одной причиной, по которой серверу трудно противостоять DDoS-атаке.

Почему запускаются DDoS-атаки?

В отличие от большинства кибератак, которые инициируются для кражи конфиденциальной информации, первоначальные DDoS-атаки запускаются, чтобы сделать веб-сайты недоступными для их пользователей. Однако некоторые DDoS-атаки служат прикрытием для других злонамеренных действий. Когда серверы были успешно отключены, преступники могут зайти за кулисы, чтобы демонтировать брандмауэры веб-сайтов или ослабить их коды безопасности для будущих планов атак.

DDoS-атака также может функционировать как атака на цифровую цепочку поставок. Если кибер-злоумышленники не могут проникнуть в системы безопасности своих многочисленных целевых веб-сайтов, они могут найти слабую ссылку, связанную со всеми целями, и вместо этого атаковать ссылку. Когда ссылка скомпрометирована, основные цели также автоматически будут косвенно затронуты.

Кибервандалы продолжают изобретать новые способы совершения киберпреступлений либо для развлечения, либо для получения прибыли. Крайне важно, чтобы на каждом устройстве, имеющем доступ к Интернету, были установлены протоколы безопасности для ограничения доступа.

Крайне важно, чтобы на каждом устройстве, имеющем доступ к Интернету, были установлены протоколы безопасности для ограничения доступа.

Пример DDoS-атаки

В октябре 2016 года DDoS-атака была проведена на провайдера системы доменных имен (DNS) Dyn. Думайте о DNS как об интернет-каталоге, который направляет ваш запрос или трафик на предполагаемую веб-страницу.

Такая компания, как Dyn, размещает и управляет доменными именами избранных компаний в этом каталоге на своем сервере. Когда сервер Dyn скомпрометирован, это также влияет на веб-сайты компаний, которые он размещает. Атака на Dyn в 2016 году затопила его серверы огромным объемом интернет-трафика, что привело к массовому отключению сети и закрытию более 80 веб-сайтов, включая такие крупные сайты, как Twitter, Amazon, Spotify, Airbnb, PayPal и Netflix.

Было обнаружено, что часть трафика исходит от ботнета, созданного с помощью вредоносного программного обеспечения, известного как Mirai, которое, по-видимому, затронуло более 500 000 устройств, подключенных к Интернету. В отличие от других ботнетов, которые захватывают частные компьютеры, этот конкретный ботнет получил контроль над легкодоступными устройствами Интернета вещей (IoT), такими как цифровые видеорегистраторы, принтеры и камеры. Затем эти слабо защищенные устройства использовались для проведения DDoS-атаки путем отправки непреодолимого количества запросов на сервер Dyn.

В отличие от других ботнетов, которые захватывают частные компьютеры, этот конкретный ботнет получил контроль над легкодоступными устройствами Интернета вещей (IoT), такими как цифровые видеорегистраторы, принтеры и камеры. Затем эти слабо защищенные устройства использовались для проведения DDoS-атаки путем отправки непреодолимого количества запросов на сервер Dyn.

Что такое DoS-атака?

Атака DoS (отказ в обслуживании) — это кибератака, которая делает компьютер или другое устройство недоступным для предполагаемых пользователей. Обычно это достигается путем переполнения целевой машины запросами до тех пор, пока нормальный трафик больше не сможет обрабатываться. При DoS-атаке атаку запускает один компьютер. Это отличается от атаки DDoS (распределенный отказ в обслуживании), при которой несколько систем одновременно перегружают целевую систему.

Что такое DDoS-атака?

Атака DDoS (распределенный отказ в обслуживании) происходит, когда несколько систем перегружают полосу пропускания или ресурсы целевой системы. DDoS-атака использует различные источники трафика атаки, часто в виде ботнета.

DDoS-атака использует различные источники трафика атаки, часто в виде ботнета.

На что нацелены кибератаки?

Киберзлоумышленники преследуют разные цели. Например, они могут запрашивать:

- Финансовые данные (коммерческие и клиентские)

- Конфиденциальные личные данные

- Базы данных клиентов, включая личную информацию (PII)

- Адрес электронной почты и учетные данные для входа в систему

- Интеллектуальная собственность, такая как коммерческая тайна и дизайн продукции

- Доступ к ИТ-инфраструктуре

- Государственные департаменты и агентства США

DoS- и DDoS-атаки — определение, примеры и обнаружение

Что такое отказ сервисных атак?

Атака типа «отказ в обслуживании» (DoS) — это тактика перегрузки компьютера или сети, чтобы сделать ее недоступной. Злоумышленники достигают этого, отправляя больше трафика, чем может обработать цель, что приводит к ее сбою, что делает ее неспособной предоставлять услуги своим обычным пользователям. Примерами целей могут быть электронная почта, онлайн-банкинг, веб-сайты или любые другие службы, зависящие от целевой сети или компьютера.

Примерами целей могут быть электронная почта, онлайн-банкинг, веб-сайты или любые другие службы, зависящие от целевой сети или компьютера.

Существуют различные типы DoS-атак, такие как исчерпание ресурсов и флуд-атаки. Атаки с исчерпанием ресурсов заставляют целевую инфраструктуру использовать всю доступную память или ресурсы хранения, что снижает производительность службы или полностью останавливает ее. Атаки флудом отправляют огромное количество пакетов, которые превышают пропускную способность сервера.

Распределенный отказ в обслуживании (DDoS) — это тип атаки DoS, при которой трафик, используемый для подавления цели, поступает из многих распределенных источников. Этот метод означает, что атаку нельзя остановить, просто заблокировав источник трафика.

Ботнеты часто используются для DDoS-атак.

Защита от атак типа «отказ в обслуживании»

Хотя остановить или предотвратить DoS-атаки проще, DDoS-атаки могут представлять серьезную угрозу.

Предотвращение спуфинга: Убедитесь, что исходный адрес трафика соответствует набору адресов для его заявленного места происхождения, и используйте фильтры, чтобы предотвратить спуфинг коммутируемых соединений.

Ограничить широковещательную рассылку: Часто атаки отправляют запросы на каждое устройство в сети, усиливая атаку. Ограничение или отключение переадресации широковещательной рассылки, где это возможно, может предотвратить атаки. Пользователи также могут отключать эхо-сервисы и сервисы тарификации, где это возможно.

Оптимизация реагирования на инциденты: Отточенное реагирование на инциденты может помочь вашей команде безопасности быстро реагировать при обнаружении DoS-атак.

Защита конечных точек: Убедитесь, что на все конечные точки установлены исправления для устранения известных уязвимостей. На конечных точках, способных запускать агенты EDR, они должны быть установлены.

Наберите в брандмауэрах: Убедитесь, что ваши брандмауэры ограничивают входящий и исходящий трафик по периметру, где это возможно.

Мониторинг сети: Чем больше вы знаете о том, как выглядит обычный входящий трафик, тем быстрее вы обнаружите начало DDoS-атаки.