Как обеспечить стабильность сайта и защититься от DDoS-атак

С конца февраля 2022-го в России ежедневно фиксируются десятки, а иногда и сотни тысяч киберугроз. DDoS-атакам зачастую подвергаются сайты, которые обрабатывают персональные данные клиентов или запрашивают информацию о банковских картах для онлайн-платежей. Например, интернет-магазины, кафе и рестораны, страховые компании, игровые серверы и т.д.

«Акулы» рынка уже знают алгоритмы борьбы с DDoS-атаками и без труда обеспечивают стабильную работу своих сайтов. В этой статье мы поможем разобраться в теме представителям малого и среднего бизнеса.

Что такое DDoS-атака

DDoS-атака (Distributed Denial of Service) — это распределенная сетевая атака, цель которой полностью или частично вывести сайт из строя. При DDoS-атаке пользователи теряют доступ к ресурсу, а бизнес, владеющий им, рискует остаться без прибыли и допустить утечку данных клиентов.

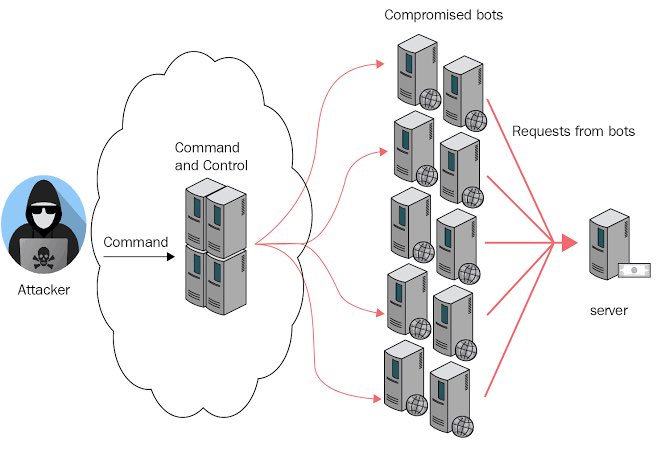

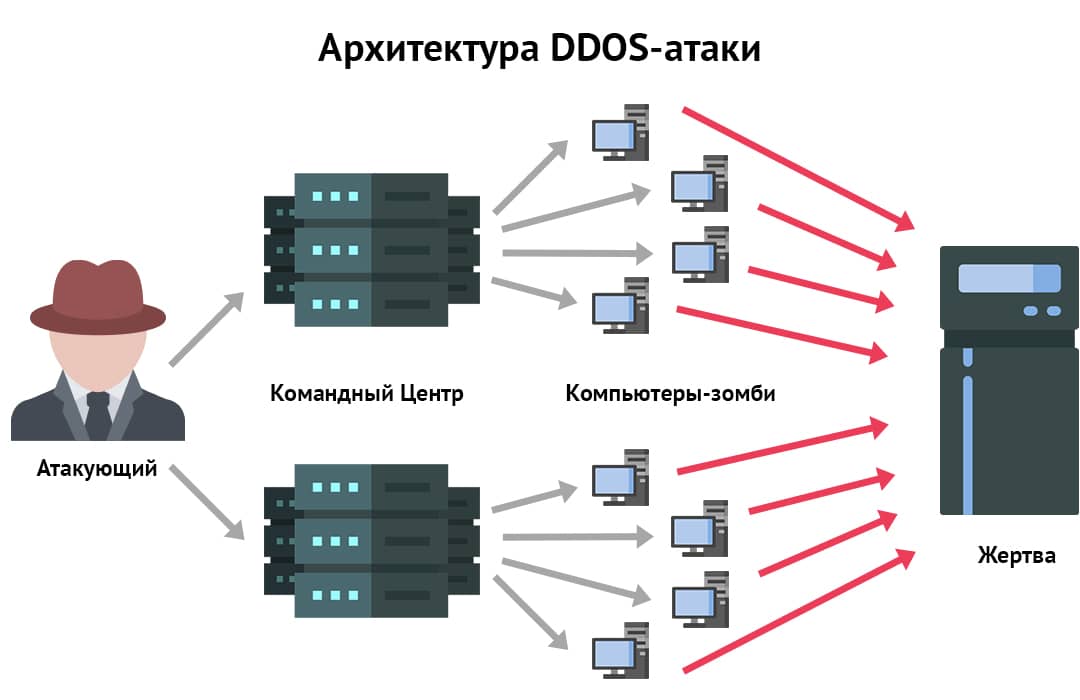

Как происходит DDoS-атака

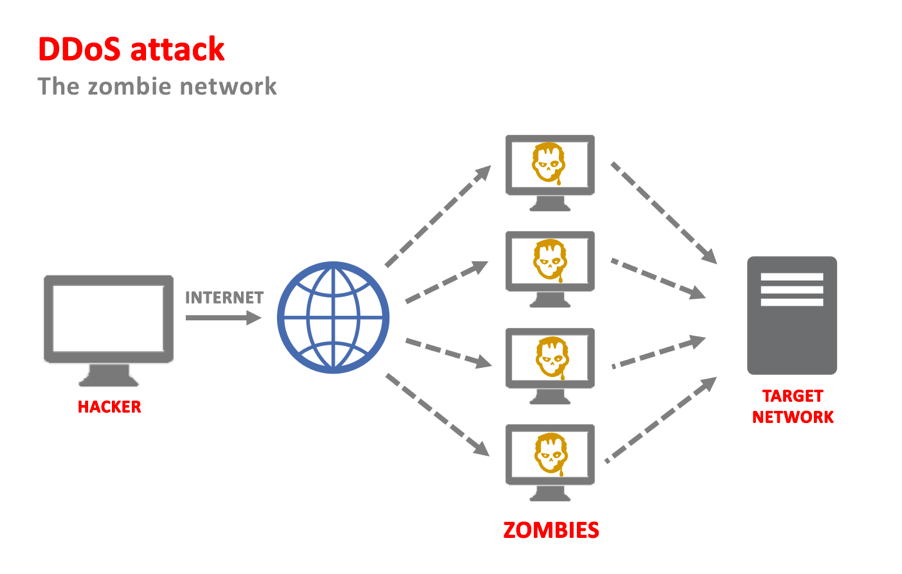

Хакеры заражают компьютеры и телефоны обычных пользователей вирусом, например, трояном, и создают из них сеть. Она называется ботнетом, а устройства, входящие в нее, — ботами или зомби. Причем владельцы компьютеров и телефонов даже не подозревают, что помогают киберпреступникам: их устройства работают в обычном режиме.

Она называется ботнетом, а устройства, входящие в нее, — ботами или зомби. Причем владельцы компьютеров и телефонов даже не подозревают, что помогают киберпреступникам: их устройства работают в обычном режиме.

Злоумышленники удаленно управляют ботами и вынуждают их атаковать выбранный сайт. Зараженные компьютеры и смартфоны выполняют вредоносные сетевые запросы, в результате чего сервер не выдерживает нагрузки и перестает работать на несколько часов или дней.

Разница между DoS и DDoS

Главное различие — в технической реализации. При DDoS-атаке киберпреступники используют сеть компьютеров, а при DoS-атаке — только одно устройство. Поэтому и предотвратить такую угрозу гораздо проще. Достаточно отследить, с какого IP-адреса выполняются запросы, и заблокировать его.

Кто и зачем устраивает DDoS-атаки

Атаки устраивают хакеры — самостоятельно или по просьбе заказчика. Причины для этого разные: от личной неприязни и борьбы с конкурентами до кражи персональных данных и вымогательства. Ниже рассмотрим самые популярные причины.

Ниже рассмотрим самые популярные причины.

- Борьба с конкурентами. Чаще всего это касается малого и среднего бизнеса. Например, цветочные магазины могут атаковать друг друга в преддверии праздников — Дня всех влюбленных, 8 Марта или Дня учителя. Цель — остановить работу сайтов конкурентов, привести покупателей в свой интернет-магазин и продать им как можно больше букетов.

- Кража персональных данных. С помощью самой DDoS-атаки получить доступ к платежной информации клиентов, паспортным данным или номерам телефонов нельзя, но она может быть использована как отвлекающий маневр: пока компания разбирается с атакой, злоумышленники используют другие методы, чтобы заполучить персональные данные.

- Вымогательство. В этом случае хакеры атакуют сайт до тех пор, пока не получат деньги от владельца.

- Личная неприязнь или протест. Например, из зависти, желания отомстить или несогласия с политической или активистской деятельностью злоумышленники нередко атакуют сайты региональных СМИ, коммерческих и правительственных организаций и т.

д.

д. - Обучение или развлечение. Молодые хакеры могут атаковать небольшие сайты, чтобы проверить свои силы, набраться опыта или похвастаться перед друзьями и коллегами.

Чем опасна DDoS-атака для бизнеса и клиентов

Если ваш сайт «ддосят», вы рискуете испытать временные трудности в работе: например, остаться без связи с сотрудниками разных отделов. Кроме того, вы можете потерять:

- клиентов и партнеров;

- прибыль;

- репутацию.

Объяснить это просто. При DDoS-атаке клиенты не могут попасть на ваш сайт и обращаются к конкурентам, а компании теряют желание с вами партнериться, опасаясь повторения атаки.

Вдобавок вы остаетесь без денег: тратитесь на восстановление работы и замену оборудования, теряете прибыль. Чтобы понять, например, какой суммы лишился онлайн-магазин, достаточно посмотреть среднюю статистику интернет-заказов за час или сутки, а затем умножить эту цифру на количество часов простоя сайта.

Во время атаки компания также может потерять репутацию как в глазах клиентов, особенно при утечке данных, так и в глазах других компаний, что отразится на цене активов.

Как узнать, что сайт атакуют

Успешно проведенная DDoS-атака приводит к тому, что сайт частично или полностью перестает работать. Но распознать угрозу можно и на начальном этапе. Например, вы заметите:

- лавинообразный поток запросов;

- ошибку 503 (Service Temporarily Unavailable), которая означает, что ваш сервер временно не может обрабатывать запросы;

- ошибки 502 (Bad Gateway) или 504 (Gateway Timeout) — означает, что сайт недоступен;

- однообразные запросы и запросы на несуществующие страницы.

Примеры DDoS-атак

- HTTP-флуд. Это один из наиболее распространенных типов DDoS-атаки, при котором на сайт или приложение посылаются стандартные GET- и POST-запросы или другие. Первые используют для получения объемных данных, вторые — для отправки на сервер бесполезной информации.

В итоге результат один: сайт оказывается перегружен и недоступен.

В итоге результат один: сайт оказывается перегружен и недоступен. - SYN-флуд . Одна из разновидностей атаки, при которой на сервер с большой скоростью направляются поддельные SYN-запросы, или запросы на подключение. SYN-флуд поражает сервер, нагружая процессор. В результате сервер “падает”.

- ICMP-флуд, или ping-флуд (наводнение запросами). Эта атака перегружает выбранный компьютер служебными запросами, на которые он обязан давать эхо-ответы.

- UDP-флуд. Сетевая атака, при которой хакеры отправляют на выбранный сервер большое число поддельных UDP — это транспортные протоколы для передачи данных в IP-сетях без установки соединения. Сервер пытается проверить пакеты и создать ответные ICMP-сообщения, но в итоге оказывается перегружен.

Распознав киберугрозу, вы сможете подключить защиту сервера от DDoS-атак и обеспечить его стабильную работу. Как именно, расскажем чуть ниже.

На каких уровнях происходят атаки?

Для удобства понимания работу сети Интернет часто описывают с помощью модели OSI (The Open Systems Interconnection Model).

DDoS-атаки возможны на сетевом уровне (L3-L4) и прикладном (L7).

Как предотвратить DDoS-атаку

К сожалению, нет универсальных методов, которые помогут свести к минимуму риски DDoS-атак на ваш сайт. Но есть основные рекомендации, которые помогут сохранять уверенность в безопасности:

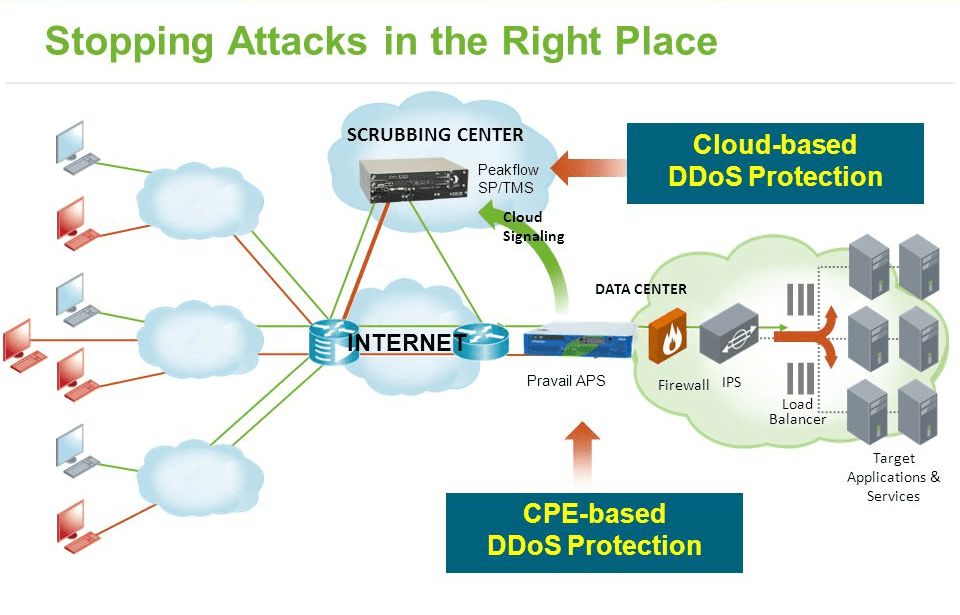

- Убедитесь, что у хостинг-провайдера есть фильтрация входящего трафика. От крупных и сложных атак могут обезопасить сторонние компании, специализирующиеся на этом, но важно, чтобы на стороне провайдера тоже была защита. Например, в RU-CENTER все тарифы хостинга включают защиту L3/L4 уровня — входящий трафик анализируется для выявления аномалий и в случае отклонений в течение минуты переключается на L3/L4 фильтрацию, после чего поступает на ваш сайт.

Такой постоянный мониторинг позволяет системе блокировать все высокоскоростные атаки сетевого уровня.

Такой постоянный мониторинг позволяет системе блокировать все высокоскоростные атаки сетевого уровня. - Вовремя обновляйте ПО. Важно контролировать и не пропускать своевременное обновление программного обеспечения и сетевых служб.

- Будьте бдительны. Составьте план действий, чтобы быстро им воспользоваться, если заметите атаку — например, подключить другой сервер, установить ограничение сервера.

- Приобретите услугу «Защита от DDoS-атак» у сторонней компании. Когда атака начнется, профессиональные компании «возьмут на себя» весь трафик и пропустят только проверенных пользователей.

Если атака уже произошла, вам необходимо отделить мусорные запросы от реальных, чтобы проходили только настоящие. Правда, если атака крупная, собственных сил, даже если у вас есть штатные программисты, может оказаться недостаточно. Тогда с защитой помогут профессиональные компании.

Рассмотрим, какие есть возможности устранить атаку своими силами и при помощи специалистов:

Что можно сделать самому при атаке?

- Установить ограничение скорости обработки запросов и очистить логи сервера, чтобы освободить больше места.

- Уведомить всех об атаке: своих программистов, хостинг-провайдера и т. д. Общими силами можно изменить схемы маршрутизации трафика. Например, выделить дополнительные каналы для увеличения пропускной способности сайта.

- Переждать. Чаще всего атаки длятся несколько часов

Что могут сделать специалисты?

- Вернуть сайт к работе, даже если он уже перестал открываться.

- Предоставить сервисы, которые примут этот и следующие киберудары на свою мощную инфраструктуру. Они сами определяют тип атаки и ее мощность, а затем блокируют поддельные запросы и ведут на сайт клиента только реальный трафик.

Какое наказание предусмотрено за DDoS-атаку

DDoS-атака в России расценивается как неправомерный доступ к компьютерной информации (ст. 272 УК РФ) и создание, использование и распространение вредоносных компьютерных программ (ст. 273 УК РФ). Максимальное наказание — до семи лет лишения свободы.

Уголовных дел, связанных с DDoS-атаками, в России немного, поскольку раскрыть подобные преступления тяжело.

Что важно запомнить

- DDoS-атака может лишить вас клиентов, партнеров и прибыли. Поэтому важно заранее подумать о том, какие методы защиты сайта использовать, чтобы обеспечить его стабильную работу.

- Если вас атаковали, важно оценить масштабы и понять, обойдетесь ли вы силами штатных программистов или вам потребуется помощь профессиональных компаний.

- Нежелательно просто игнорировать атаку в надежде, что она скоро закончится.

- Не стоит рассчитывать, что киберпреступников поймают, а причиненный вам ущерб компенсируют. Выйти на след хакеров крайне тяжело.

В выпуске на нашем YouTube‑канале обсуждаем, как противостоять DDoS‑атакам, с Рамилем Хантимировым, CEO и сооснователем компании StormWall. Смотрите и подписывайтесь на канал, чтобы не пропустить новые видео!

Смотреть

Перейти ко всем материалам блога

Какими бывают DDoS-атаки и как обезопасить бизнес — «Онланта»

Информация о крупномасштабных DDoS-атаках на мировые компании нередко появляется в заголовках СМИ. Однако риску подвергаются не только всемирно известные бренды. Хакеры давно заметили, что малый и средний бизнес далеко не всегда внимательно относится к вопросам информационной безопасности.

Однако риску подвергаются не только всемирно известные бренды. Хакеры давно заметили, что малый и средний бизнес далеко не всегда внимательно относится к вопросам информационной безопасности.

Сегодня DDoS-атаки являются для злоумышленников полноценным бизнесом. Заказать такую услугу можно на специализированном веб-сайте, где не предусмотрен прямой контакт заказчика и исполнителя, что обеспечивает анонимность для обеих сторон, а оплата чаще всего осуществляется биткоинами.

Для того, чтобы минимизировать риски и в час икс быть готовыми к удару, компаниям необходимо не только знать о существовании DDoS-атак, но и понимать, как действуют злоумышленники.

Какими бывают DDoS-атаки?

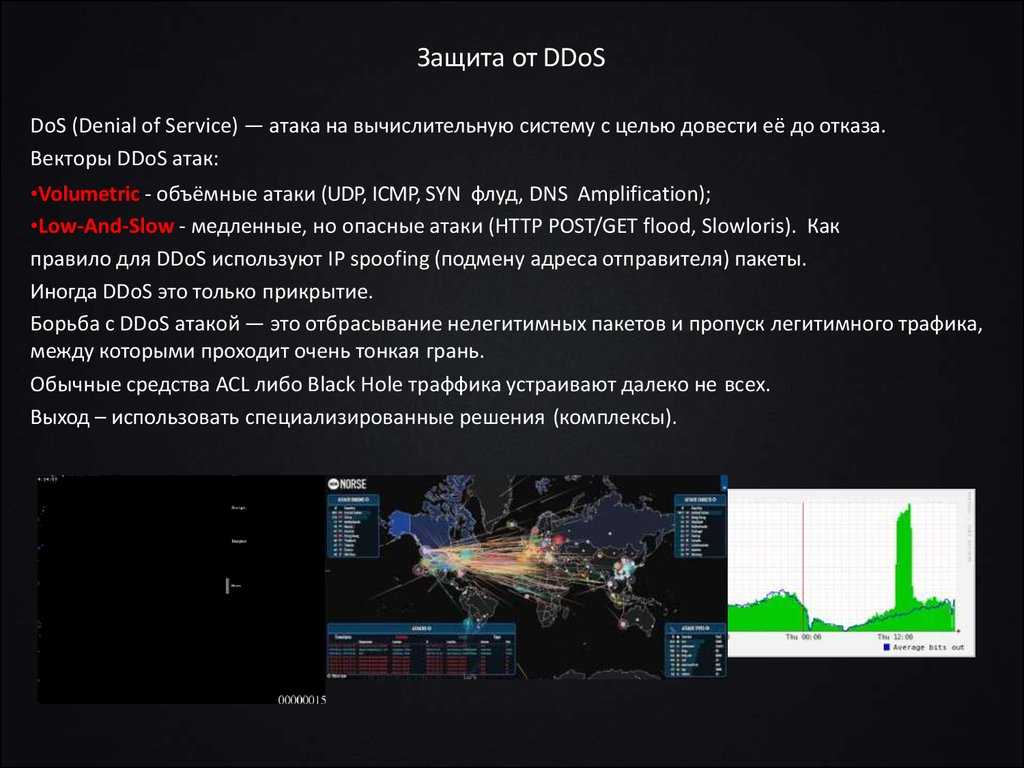

По механизму воздействия DDoS-атаки можно разделить на три группы:

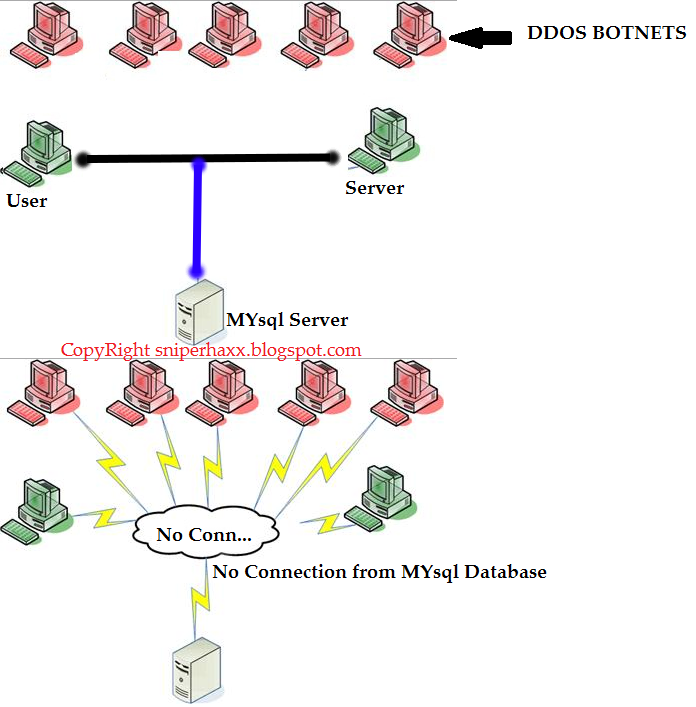

- Атаки на пропускную способность. Это наиболее распространенный вид атак. Действия злоумышленников выглядят следующим образом: они используют ботнет для увеличения объема трафика, который направляется в целевую сеть или сервер потенциальной жертвы.

Ботнет представляет собой группу скомпрометированных компьютеров, захваченных вредоносными программами. Владельцы устройств обычно не знают о проникновении вредоносного ПО, что позволяет злоумышленникам удаленно управлять своими «зомби» и запускать DDoS-атаки. Хакеры часто используют ботнеты совместно. У них может быть несколько владельцев, и они могут использовать одни и те же скомпрометированные машины для запуска атак. По итогу их действий пользователь получает отказ в доступе. Трафик может варьироваться от сотен гигабит в секунду до терабит в секунду, что намного превышает возможности, с которыми большинство компаний может справиться своими силами.

Ботнет представляет собой группу скомпрометированных компьютеров, захваченных вредоносными программами. Владельцы устройств обычно не знают о проникновении вредоносного ПО, что позволяет злоумышленникам удаленно управлять своими «зомби» и запускать DDoS-атаки. Хакеры часто используют ботнеты совместно. У них может быть несколько владельцев, и они могут использовать одни и те же скомпрометированные машины для запуска атак. По итогу их действий пользователь получает отказ в доступе. Трафик может варьироваться от сотен гигабит в секунду до терабит в секунду, что намного превышает возможности, с которыми большинство компаний может справиться своими силами. - Атаки на исчерпание ресурсов. Этот вид кибератак схож с описанными выше. Главным отличием здесь является то, что атака на пропускную способность забивает сетевой канал, а атаки на исчерпание ресурсов — возможности оборудования, например, межсетевых экранов, что ведет к отказу в обслуживании.

Так, в 2016 году на американского DNS-провайдера Dyn была направлена масштабная DDoS-атака. 85 крупных сайтов работали с перебоями, а некоторые из них и вовсе были недоступны. В число пострадавших вошли Amazon, Twitter, Github, Netflix и другие крупные компании.

85 крупных сайтов работали с перебоями, а некоторые из них и вовсе были недоступны. В число пострадавших вошли Amazon, Twitter, Github, Netflix и другие крупные компании.

- Атаки на уровне приложений. При таких киберугрозах ключевой особенностью является использование меньшей полосы пропускания, поэтому они не всегда демонстрируют внезапное увеличение трафика, что затрудняет их обнаружение. Главная цель злоумышленника – вывести из строя сервер, сделав приложение недоступным для пользователя.

Как спасти бизнес?

DDoS-атаки обходятся бизнесу дороже, чем любая другая форма киберпреступности. Именно поэтому важно обеспечить проактивный подход к безопасности и использовать современные средства защиты.

- Внедрите надежные методы мониторинга сетей.

Первый шаг к снижению DDoS-угроз – это выбор решений, которые позволяют контролировать вашу сеть в режиме реального времени и быстро идентифицировать возможные инциденты. DDoS-атаки не проходят незаметно и имеют визуальные подсказки. Если вы хорошо знакомы с обычным поведением вашей сети, вам будет легче отследить угрозу и минимизировать ущерб для бизнеса.

DDoS-атаки не проходят незаметно и имеют визуальные подсказки. Если вы хорошо знакомы с обычным поведением вашей сети, вам будет легче отследить угрозу и минимизировать ущерб для бизнеса. - Используйте WAF-комплекс.

WAF-комплекс – это межсетевой экран для веб-приложений, который проверяет весь входящий трафик и блокирует современные киберугрозы, включая DDoS-атаки. - Проводите аудит на регулярной основе.

Аудит сетевой безопасности позволит понять, насколько уязвима сеть вашей компании для атак. Надежность паролей, кто имеет доступ к каким данным и обновлено ли программное обеспечение – это всего лишь малая часть, которую покажет аудит сетевой безопасности. - Включите имитацию DoS-атак в тестирование на проникновение.

Имитация DDoS-атаки требует огромного количества мощностей. Для моделирования сложных киберугроз и выявления уязвимостей внедрите имитацию DoS-атак, которая также позволит усилить защиту и минимизировать риски в критической ситуации.

- Будьте во всеоружии: подготовьте план реагирования на DDoS-атаку.

Когда произойдет DDoS-атака, будет слишком поздно думать о реакции. Вам необходимо заранее подготовить план реагирования, чтобы свести ущерб к минимуму. План реагирования должен включать:- контрольный список инструментов – все аппаратные и программные инструменты, которые будут использованы для обнаружения, оценки и противодействия возникшей угрозе;

- группа реагирования – сотрудники с четко определенными ролями и обязанностями, которые им необходимо выполнять при обнаружении атаки;

- план коммуникации – стратегия связи со всеми заинтересованными сторонами в случае инцидента.

Была ли полезна статья?

Расскажите друзьям:

Защита от DDoS-атак Cloudflare

Узнать больше

Что такое DDoS-атаки? Подробнее читайте в нашем Учебном центре.

Защита от DDoS-атак в Интернете, приложениях и сети с высокими оценками

- ЛИДЕР в рейтинге решений Forrester Wave™ по предотвращению DDoS-атак 2021 1

- Cloudflare получила самые высокие оценки по сравнению с 6 другими поставщиками DDoS-атак по 23 критериям в Gartner, 2020 г., «Сравнение решений для центров очистки облаков от DDoS-атак»

Просмотреть все DDoS-услуги

Нужно больше, чем просто защита от DDoS-атак? Поговорите с экспертом!

Мощная защита от DDoS-атак

Отличие Cloudflare

124 миллиарда ежедневных угроз остановлено

Сеть Cloudflare со скоростью 172 Тбит/с блокирует в среднем 126 миллиардов ежедневных угроз. Наша глобальная сеть охватывает более 275 городов и 100 стран, чтобы остановить атаки на передовой.

Простая настройка

Простая установка за считанные минуты с панели управления или через наш API. Добавить функции безопасности, производительности и надежности Cloudflare так же просто, как щелкнуть выключателем.

Круглосуточная поддержка по электронной почте и телефону

Удостоенная наград глобальная круглосуточная поддержка по электронной почте и экстренному телефону 24/7/365 (планы Enterprise). А также ресурсы по запросу, руководства и рекомендации по внедрению.

Варианты защиты от DDoS-атак

Что вы защищаете?

Cloudflare предлагает три решения для защиты от DDoS-атак, предназначенных для защиты всего, что подключено к Интернету:

Cloudflare DDoS-услуги:

- Защита веб-сайта от DDoS-атак — 9Веб-службы 0050 (L7): неограниченные и бесплатные во всех планах обслуживания приложений веб-сайта Cloudflare.

- Защита приложений от DDoS-атак — Spectrum (L4): обратный прокси-сервер, услуга с оплатой по мере использования для всех приложений TCP/UDP (игры, VOIP и т. д.).

- Защита сети от DDoS-атак — Magic Transit (L3): для локальных, облачных и гибридных сетей. Объедините защиту от DDoS-атак, ускорение трафика и многое другое.

Лидер отрасли

Cloudflare назван «Лидером»

Решения Forrester Wave™ по предотвращению DDoS-атак, первый квартал 2021 г.

Согласно Forrester, «Cloudflare обеспечивает быструю и надежную защиту от DDoS-атак на периферии», и что «отзывы клиентов рассматривают граничную сеть Cloudflare как убедительный способ защиты и доставки приложений».

Поддержка 24/7/365 через чат, электронную почту и телефон

Круглосуточная поддержка 365 дней в неделю через чат, электронную почту и телефон

Поддержка по телефону, чату и электронной почте со средним временем ответа 15 минут. По критически важным вопросам бизнеса корпоративные клиенты имеют доступ к нашей круглосуточной горячей линии экстренной поддержки по телефону.

100% гарантия безотказной работы с 25-кратным возмещением SLA

100% гарантия безотказной работы с 25-кратным возмещением SLA

В редких случаях простоя корпоративные клиенты получают кредит в 25-кратном размере ежемесячной платы пропорционально соответствующему количеству сбоев и затронутых клиентов .

Предсказуемые фиксированные цены для продуктов, основанных на использовании

Предсказуемые фиксированные цены для продуктов, основанных на использовании

Только корпоративные клиенты могут договариваться о фиксированных ценах на Argo, ограничение скорости, Workers, Load Balancing, Live Stream и многое другое.

Расширенные элементы управления кэшем

Расширенные элементы управления кэшем

Корпоративные клиенты имеют более низкие TTL и могут очищать кэш по тегу или хосту.

Управление ботами

Управление ботами

Используйте возможности сети Cloudflare для интеллектуального управления трафиком ботов к вашему приложению, чтобы предотвратить заполнение учетных данных, накопление запасов, очистку содержимого и другие виды мошенничества.

Доступ к необработанным журналам

Доступ к необработанным журналам

Управляйте своими данными и выполняйте собственную аналитику, используя необработанные данные журналов из веб-ресурсов в сети Cloudflare.

Аналитика брандмауэра

Аналитика брандмауэра

Поймите влияние вашей конфигурации WAF. Аналитика брандмауэра позволяет узнать, эффективно ли правило, иллюстрируя его влияние в удобном для восприятия формате.

Доступ на основе ролей

Доступ на основе ролей

Обеспечьте доступ на основе ролей во всей организации. Каждому пользователю предоставляется набор разрешений, индивидуальные ключи API и дополнительная двухфакторная аутентификация.

Приоритизация сети

Приоритизация сети

Веб-ресурсы предприятия размещаются на выделенных диапазонах IP-адресов Cloudflare, обеспечивая приоритетную маршрутизацию и защиту для обеспечения максимальной скорости и доступности.

Есть вопросы?

Звоните в отдел продаж по телефону: +1 (650) 319 8930

Свяжитесь с отделом продаж

Отправляя эту форму, вы соглашаетесь получать информацию от Cloudflare, связанную с нашими продуктами, событиями и специальными предложениями. Вы можете отписаться от таких сообщений в любое время. Мы никогда не продаем ваши данные и ценим ваш выбор конфиденциальности. Пожалуйста, ознакомьтесь с нашей Политикой конфиденциальности для получения информации.

Вы можете отписаться от таких сообщений в любое время. Мы никогда не продаем ваши данные и ценим ваш выбор конфиденциальности. Пожалуйста, ознакомьтесь с нашей Политикой конфиденциальности для получения информации.

Нужна поддержка? Щелкните здесь

Аналитические отчеты и источники:

- The Forrester Wave™: решения по предотвращению атак DDoS, первый квартал 2021 г. — прочитать отчет

- Gartner Peer Insights «Voice of the Customer»: Global CDN, 28 апреля 2022 г. — прочитать отчет

- Gartner Peer Insights «Voice of the Customer»: защита веб-приложений и API, 22 марта 2022 г. — прочитать отчет

- Gartner: Market Guide for Zero Trust Network Access, февраль 2022 г. — прочитать отчет

- 2022 IDC MarketScape for Worldwide Commercial Content Delivery Network Services Assessment Vendor Assessment 2022 (doc #US47652821, март 2022 г.) — прочитать отчет

- Компас лидерства KuppingerCole для ZTNA, 2022 г. — прочитать отчет

GARTNER — зарегистрированный товарный знак и знак обслуживания, а PEER INSIGHTS — товарный знак и знак обслуживания компании Gartner, Inc. и/или ее дочерних компаний в США и других странах, и они используются здесь с разрешения. Все права защищены. Контент Gartner Peer Insights состоит из мнений отдельных конечных пользователей, основанных на их собственном опыте работы с поставщиками, перечисленными на платформе, и не должен рассматриваться как констатация факта и не отражает точку зрения Gartner или ее аффилированных лиц. Gartner не поддерживает каких-либо поставщиков, продукты или услуги, представленные в этом содержимом, и не дает никаких явных или подразумеваемых гарантий в отношении этого содержимого, его точности или полноты, включая какие-либо гарантии товарного состояния или пригодности для определенной цели.

и/или ее дочерних компаний в США и других странах, и они используются здесь с разрешения. Все права защищены. Контент Gartner Peer Insights состоит из мнений отдельных конечных пользователей, основанных на их собственном опыте работы с поставщиками, перечисленными на платформе, и не должен рассматриваться как констатация факта и не отражает точку зрения Gartner или ее аффилированных лиц. Gartner не поддерживает каких-либо поставщиков, продукты или услуги, представленные в этом содержимом, и не дает никаких явных или подразумеваемых гарантий в отношении этого содержимого, его точности или полноты, включая какие-либо гарантии товарного состояния или пригодности для определенной цели.

Продажи

- ПРОДАЖИ ENTERPRISE

- Стать партнером

- Контактные продажи:

- +1 (650) 319 8930

Начало

- отраслевые анализы

- Приспания

- 11111111111111111111111111111111111111111111111111111111111111111111111111111111111111. УЧАСТИТЕЛЬНЫЙ Вебинары

- Учебный центр

Сообщество

- Центр сообщества

- Блог

- Project Galileo

- Athenian Project

- Cloudflare for Campaigns

- Cloudflare TV

Developers

- Developer Hub

- Cloudflare Workers

- Integrations

Support

- Help Center

- Cloudflare Status

- Compliance

- GDPR

- Trust & Safety

Company

- О Cloudflare

- Разнообразие, равенство и инклюзивность

- Отношения с инвесторами

- Наша команда

- Пресса

- Карьера

- Cloudflare Connect

- Логотип

- Карта сети

Галерея — Карта цифровых атак

22 сентября 2016 г. Массированная атака была нацелена на KrebsOnSecurity, ведущего исследователя кибербезопасности.

Массированная атака была нацелена на KrebsOnSecurity, ведущего исследователя кибербезопасности.

22 августа 2016 г. Нападения на Бразилию во время и вскоре после Олимпийских игр в Рио.

17 июля 2016 г. Серия атак на интернет-провайдеров, обеспечивающих транзит для полицейских участков в Мумбаи.

20 мая 2016 г. Анонимная кампания #OpIcarus якобы нацелена на банки в нескольких странах.

19 марта 2016 г. В результате многодневной атаки несколько шведских газет были отключены.

14 марта 2016 г. В марте игровые серверы Blizzard подверглись постоянным атакам.

16 декабря 2015 г. Атаки отражения заряда на Comcast.

14 сентября 2014 г. Глобальная атака на Филиппины длится менее 10 минут.

3 июля 2014 г. Необычно высокая DoS-активность, нацеленная на израильские и палестинские IP-адреса.

Необычно высокая DoS-активность, нацеленная на израильские и палестинские IP-адреса.

17 июня 2014 г. Новости Сообщения о DoS-атаках на новостные сайты и сайты голосования в Гонконге

14 июня 2014 г. Большой пик атак, направленных на Филиппины, исходящих от европейских ботнетов.

16 апреля 2014 г. Объемные атаки на Польшу с устойчивыми уровнями более 100 Гбит/с

26 декабря 2013 г. Крупная внутренняя атака наблюдалась на следующий день после Рождества в США

3 декабря 2013 г. DDoS-атаки, связанные с протестами в Таиланде.

2 октября 2013 г. Новости Сообщения о нападениях на правительство Филиппин.

11 сентября 2013 г. Фрагментарная атака с несколькими источниками на Катар

31 августа 2013 г.