как это работает и как их остановить?

Безопасность /

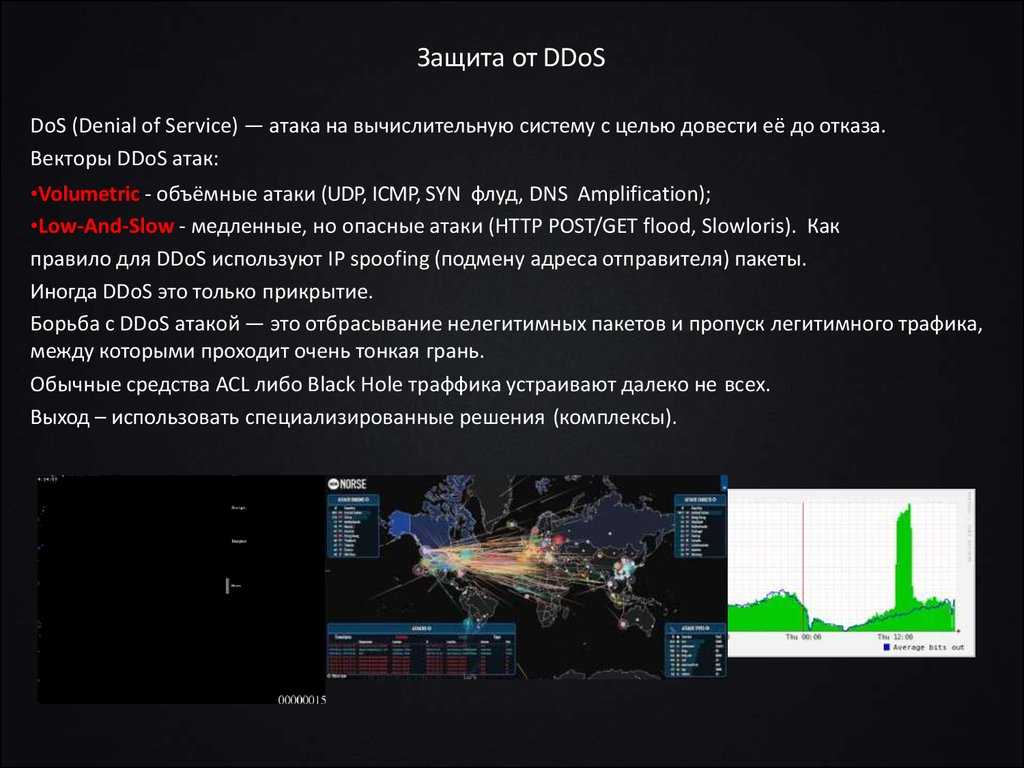

DDoS-атаки с DNS-усилением (или Амплификация DDoS-атаки с помощью DNS) — это один из популярных способов, используемый злоумышленниками для увеличения пропускную способности своих атак, которые они могут нацелить на потенциальные жертвы. Сам способ не является чем-то новым — первые упоминания о подобных атаках датируются еще серединой 2000-х годов. Но с тех пор мало что изменилось, кроме, пожалуй, количества и мощности таких атак (ведь если работает, зачем что-то менять?). И основная причина все та же: сотни тысяч неправильно сконфигурированных DNS-серверов во Всемирной Сети, принимающие и отвечающие на любой запрос от любого пользователя в Интернете.

DDoS-атаки с усилением

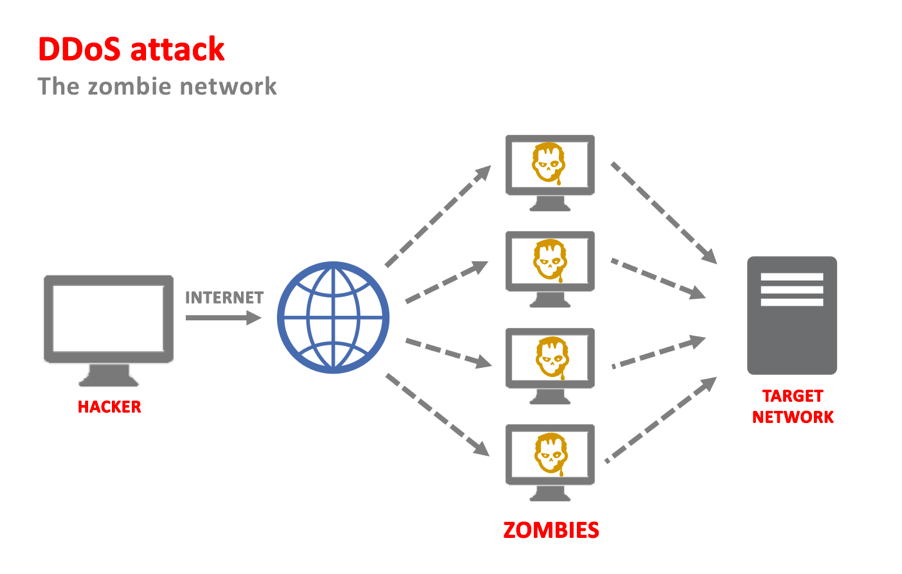

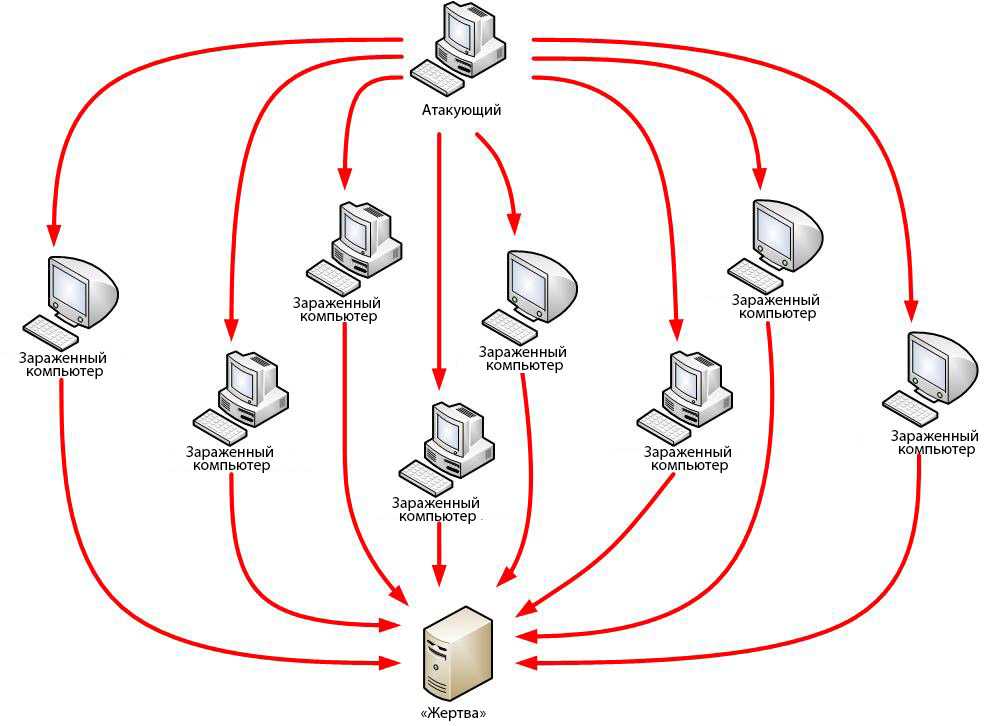

Представьте себе, что вы злоумышленник и управляете ботнетом, способным отправлять, предположим для примера, 100 Мбит/с трафика. Хотя этого может быть достаточно, чтобы на время парализовать работу некоторых сайтов, это довольно незначительный объем трафика в мире DDoS. Чтобы увеличить объем вашей атаки, вы можете попробовать добавить в свой ботнет больше скомпрометированных устройств. Это довольно сложная задача, требующая значительных затрат времени и ресурсов. Но есть и альтернативный вариант — вы можете найти способ превратить свои 100 Мбит/с во что-то гораздо большее. И помогут вам в этом невнимательность и откровенные ошибки, допущенные системными администраторами вполне легальных ресурсов.

Чтобы увеличить объем вашей атаки, вы можете попробовать добавить в свой ботнет больше скомпрометированных устройств. Это довольно сложная задача, требующая значительных затрат времени и ресурсов. Но есть и альтернативный вариант — вы можете найти способ превратить свои 100 Мбит/с во что-то гораздо большее. И помогут вам в этом невнимательность и откровенные ошибки, допущенные системными администраторами вполне легальных ресурсов.

Первоначальная атака усиления была известна как SMURF атака, которая включала в себя отправку злоумышленником ICMP-запросов (другими словами, ping-запросов) на сетевой широковещательный адрес маршрутизатора (то есть, формата X.X.X.255), настроенного для ретрансляции этого ICMP-запроса на все устройства, находящихся за этим маршрутизатором.

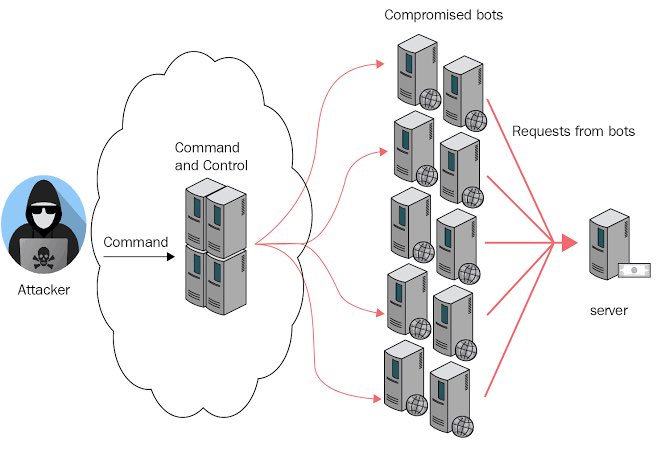

Злоумышленник подменяет источник ICMP-запроса на IP-адрес предполагаемой жертвы. Поскольку ICMP не включает квитирование установления связи, у устройства назначения нет способа проверить, является ли исходный IP-адрес легитимным. Маршрутизатор получает запрос и передает его всем находящимся за ним устройствам. Затем все эти устройства начинают отвечать на этот ping-запрос. Злоумышленник может усилить атаку в разы, в зависимости от того, сколько устройств находится за маршрутизатором (то есть, если за маршрутизатором расположено 5 устройств, то злоумышленник может усилить атаку в 5х раз, если 100 устройств, то в 100х раз, как это показано на рисунке 1).

Маршрутизатор получает запрос и передает его всем находящимся за ним устройствам. Затем все эти устройства начинают отвечать на этот ping-запрос. Злоумышленник может усилить атаку в разы, в зависимости от того, сколько устройств находится за маршрутизатором (то есть, если за маршрутизатором расположено 5 устройств, то злоумышленник может усилить атаку в 5х раз, если 100 устройств, то в 100х раз, как это показано на рисунке 1).

Рисунок 1. Диаграмма, иллюстрирующая общий принцип осуществления злоумышленниками атаки усиления.

На данный момент SMURF-атаки остались в прошлом. В большинстве своем сетевые операторы настроили свои маршрутизаторы так, чтобы не ретранслировать запросы ICMP, отправленные на широковещательный адрес сети, и подобный метод стал малоэффективен. Однако, даже когда этот вектор атаки усиления закрылся, другие остаются широко открытыми, причем уже на протяжении очень долгого периода времени.

Амплификация DDoS-атаки с помощью DNS

С точки зрения злоумышленника, существует два критерия для хорошего вектора атаки с усилением:

- Запрос может быть установлен с поддельным IP-адресом источника (например, через такой протокол, как ICMP или UDP, который не требует квитирования установления связи).

- Ответ на запрос должен быть значительно больше, чем сам запрос.

DNS — это основополагающая и повсеместная Интернет-платформа, которая практически идеально соответствует этим критериям и, соответственно, стала одним из крупнейших источников амплификации DDoS-атак.

Запросы DNS обычно передаются через протокол UDP, а это означает, что, как и запросы ICMP, используемые в атаке SMURF, эти запросы отправляются и забываются. В результате атрибут их источника может быть подделан, а получатель, прежде чем ответить на запрос, не имеет никакой возможности определить его достоверность. К тому же, DNS также может генерировать гораздо больший ответ, чем сам запрос. Например, можно отправить подобный очень «крошечный» запрос (пример такого запроса показан на рисунке 2, где «X.X.X.Х» — это IP-адрес открытого преобразователя DNS) и получить следующий «гигантский» ответ (пример такого ответа показан на рисунке 3).

Рисунок 2. Пример «крошечного» запроса, используемого злоумышленниками для осуществления усиления DDoS-атаки с помощью DNS.

Рисунок 3. Пример «гигантского» ответа, отправку которого на IP-адрес предполагаемой жертвы могут добиться злоумышленники при реализации DDoS-атаки с DNS-усилением.

В приведенном выше примере 64-байтовый запрос превращается в 3223-байтовый ответ. Таким образом, злоумышленник может добиться более чем 50-кратного усиления любого трафика, который он может направить к открытому преобразователю DNS. Другими словами, для киберпреступника, управляющего ботнетом размером всего в несколько сотен Мбит/с трафика, не составит особого труда сформировать и осуществить DDoS-атаку в несколько десятков Гбит/c. Обратите внимание, как по иронии судьбы увеличилась эффективность DDoS-атаки с DNS-усилением из-за увеличения размера ответа, вызванного включением в него огромных ключей DNSSEC — протокола, разработанного для повышения безопасности DNS-систем.

Открытые преобразователи DNS: проклятие Интернета

Ключевой термин, используемый уже несколько раз в этой статье — «открытый преобразователь DNS». Лучшей практикой, если ваша компания использует рекурсивный преобразователь DNS, будет убедиться, что он отвечает только на запросы авторизованных клиентов. Другими словами, если вы используете рекурсивный DNS-сервер для своей компании, и IP-пространство вашей компании составляет, например, «5.5.5.0/24» (то есть, диапазон IP-адресов «5.5.5.0 — 5.5.5.255»), то ваш DNS-сервер должен отвечать только на запросы из этого диапазона IP-адресов. И, например, если запрос поступает из IP-адреса «9.9.9.9», то ваш DNS-сервер не должен отвечать вовсе.

Лучшей практикой, если ваша компания использует рекурсивный преобразователь DNS, будет убедиться, что он отвечает только на запросы авторизованных клиентов. Другими словами, если вы используете рекурсивный DNS-сервер для своей компании, и IP-пространство вашей компании составляет, например, «5.5.5.0/24» (то есть, диапазон IP-адресов «5.5.5.0 — 5.5.5.255»), то ваш DNS-сервер должен отвечать только на запросы из этого диапазона IP-адресов. И, например, если запрос поступает из IP-адреса «9.9.9.9», то ваш DNS-сервер не должен отвечать вовсе.

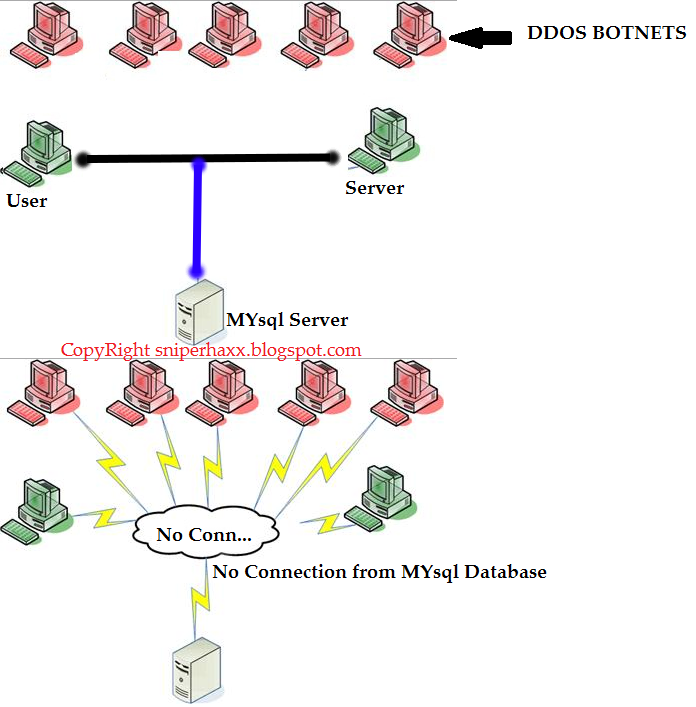

Проблема в том, что многие люди, использующие преобразователи DNS, оставляют их открытыми, и такие DNS-сервера готовы отвечать на любой IP-адрес, который их запрашивает. Это известная проблема, которой уже почти два десятка лет. Но основное, что изменилось за это время, так это то, что многие ботнеты активно «прошуршали» IP-пространство Интернета, чтобы обнаружить доступные открытые преобразователи DNS. И после подобного усовершенствования такие ботнеты стали серьезным оружием в руках своих владельцев-злоумышленников, предоставляя им возможности для проведения очень мощных и продолжительных DDoS-атак с DNS-усилением.

Таким образом, если ваша компания использует открытый рекурсивный преобразователь DNS, вам следует его как можно скорее закрыть. Оставить его открытым автоматически будет означать, что вы продолжите оказывать пассивную помощь в многочисленных DDoS-атаках. Так, если вы используете наиболее распространенную открытую реализацию DNS-сервера BIND, то вы можете внести в свой файл конфигурации одно или несколько из ниже предлагаемых изменений, чтобы ограничить возможности киберпреступников, злоупотребляющих вашей сетью:

- Отключить рекурсию для параметров службы DNS («recursion no»).

- Разрешить DNS-запросы для DNS-сообщений с адресами источника в сетевом блоке IP-пространства только вашей собственной корпоративной сети.

- Настройки параметров «allow-query-cache» также можно использовать для ограничения IP-адресов, разрешенных для получения ответов из кеша DNS-сервера.

Вступайте в Telegram канал проекта

NetworkGuru, чтобы не пропустить интересные статьи и вебинары.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

Рекордная DDoS-атака на сервисы ВТБ

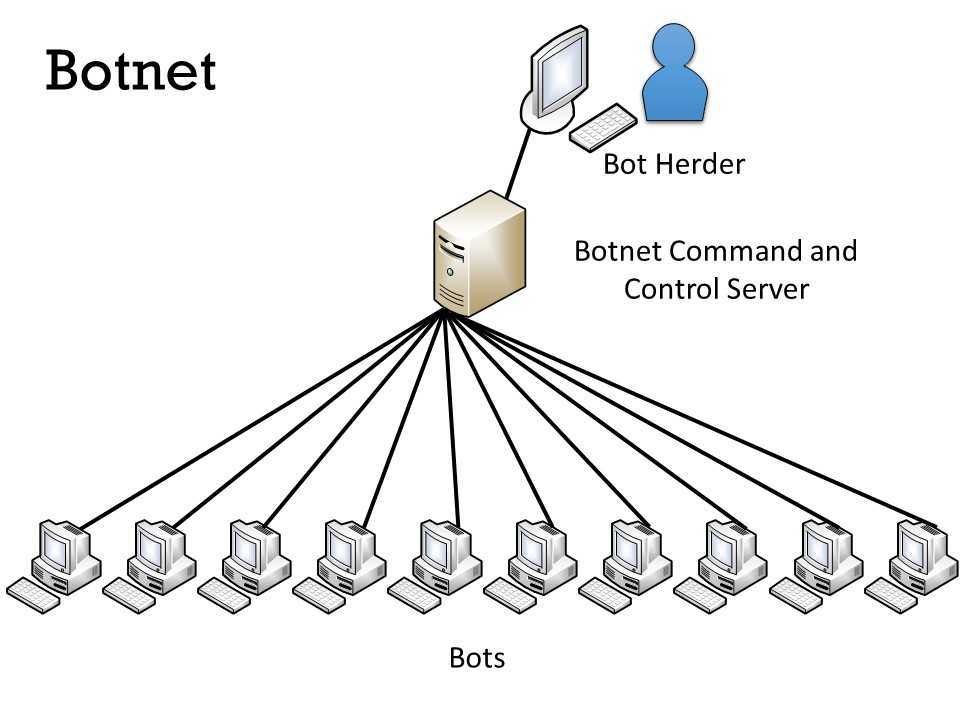

DDoS-атака — это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Для проведения DDoS-атаки хакеры используют так называемые ботнет-сети, которые создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя. Ботнет-сети могут состоять, например, из зараженных компьютеров, которые хакеры используют удаленно без ведома пользователя, или из IoT-устройств: «умных» колонок, пылесосов и т. д. Размер ботнета может достигать сотен тысяч устройств.

д. Размер ботнета может достигать сотен тысяч устройств.

В целом ВТБ с начала сентября отразил свыше 80 DDоS-атак — это больше, чем за все восемь месяцев с начала года. Также была зафиксирована рекордная для банка продолжительность DDоS-атаки — шесть часов. «Основной целью злоумышленников является недоступность онлайн-сервисов банка. В первую очередь кибермошенники стремятся вывести из строя сайт и интернет-банк, а также сервисы 3ds (сервис защиты интернет-платежей. — РБК)», — пояснил представитель банка.

По его словам, банк успешно отразил атаки злоумышленников и обеспечил непрерывность предоставления услуг клиентам банка. «Этому способствовали как средства защиты самой кредитной организации, так и сервисы по фильтрации сетевого трафика на стороне провайдеров телекоммуникационных услуг», — объяснил представитель ВТБ.

В августе Сбербанк отразил «самую мощную в мире кибератаку» на финансовую систему, рассказывал зампред правления Сбербанка Станислав Кузнецов.

Однако в третьем квартале 2021 года уже фиксировались атаки скоростью до 1 Тб/с, организованные на одного из игроков рынка финансовых услуг, рассказал РБК основатель и генеральный директор Qrator Labs Александр Лямин. 11 сентября компания зафиксировала беспрецедентный рост числа DDoS-атак на финансовый рынок России: их количество резко выросло — более чем в три раза. «Было зафиксировано три волны атак, максимальные скорости которых достигали 212 Гб/с, и десятки миллионов запросов в секунду. Если обычно мы наблюдаем не более 90 значимых DDoS-инцидентов в неделю, то на 11 сентября их пришлось более 300», — указал Лямин.

Международный сервис-провайдер Orange Business Services также фиксирует резкий рост атак на финансовые организации с 9 августа. «С тех пор прошло более 220 хорошо скоординированных атак. Самая большая, зафиксированная нами в этот период, по мощности составляла 150 Гбит/с», — рассказала операционный директор компании в России и СНГ Ольга Баранова.

В целом мощность в 350 Гбит/с можно назвать рядовой для индустрии, говорит Лямин: «28 сентября компания Group-IB зафиксировала DDoS-атаку на свой официальный сайт скоростью 370 Гб/с, а в мае компания Cindicator подверглась широкомасштабным атакам, полоса которых достигала 487 Гбит/с».

«Ростелеком-Солар» фиксировал самую мощную атаку в мае 2021 года — ее мощность составила 462 Гбит/с, но она была произведена на компанию из другой сферы, добавил руководитель направлений Anti-DDoS и WAF компании «Ростелеком-Солар» Тимур Ибрагимов.

По данным «Ростелеком-Солара», за три квартала 2021 года количество DDoS-атак на банки и финансовые организации выросло более чем в три раза. При этом пик активности хакеров наблюдается в сентябре, когда было совершено почти 90% всех атак. «В целом же количество DDoS-атак на российские организации за неполный 2021 год уже значительно превосходит показатели 2019 и 2020 годов, вместе взятых», — рассказал Ибрагимов. С 16 по 25 сентября количество атакуемых финансовых организаций увеличилось на 10%, следует из статистики Orange Business Services.

При этом пик активности хакеров наблюдается в сентябре, когда было совершено почти 90% всех атак. «В целом же количество DDoS-атак на российские организации за неполный 2021 год уже значительно превосходит показатели 2019 и 2020 годов, вместе взятых», — рассказал Ибрагимов. С 16 по 25 сентября количество атакуемых финансовых организаций увеличилось на 10%, следует из статистики Orange Business Services.

Мощность атак на Газпромбанк может составлять в разное время от 100 Мбит/с до 10 Гбит/с, при этом в третьем квартале 2021-го банк не сталкивался с DDoS-атаками мощностью 350 Гбит/с, рассказал заместитель начальника департамента защиты информации Газпромбанка Алексей Плешков. Почта Банк совсем не фиксировал DDоS-атаки в сентябре. РБК направил запрос в другие крупные банки.

«Банк России фиксирует в сентябре повышенное количество DDоS-атак. Однако большинство из них имеют невысокие технические характеристики и были отражены штатным образом средствами защиты финансовых организаций. Как правило, атаки направлены на сервисы, обслуживающие платежи в электронной коммерции», — сообщил РБК представитель ЦБ. Сентябрьские атаки «не повлияли на работоспособность сервисов финансовых организаций», добавил он.

Как правило, атаки направлены на сервисы, обслуживающие платежи в электронной коммерции», — сообщил РБК представитель ЦБ. Сентябрьские атаки «не повлияли на работоспособность сервисов финансовых организаций», добавил он.

Резкий рост числа DDoS-атак начался с августа 2021 года, говорит Лямин: «Происходит это, вероятнее всего, за счет использования мощностей нового ботнета Meris, поставившего в сентябре этого года абсолютный рекорд по скорости DDoS-атак в 17 млн запросов в секунду». Предположительный масштаб Meris составляет 200 тыс. устройств, добавляет Ибрагимов. По данным Лямина, заказать DDoS-атаку на основе этого ботнета уже можно в реальном времени в некоторых Telegram-каналах.

Цели, которые преследуют злоумышленники при организации DDoS-атак, различны. Это может быть вымогательство путем шантажа или маскировка процесса кражи данных или денежных средств, перечисляет Лямин.

Хакеры часто атакуют банковские ресурсы, в частности системы дистанционного обслуживания и внутренние ресурсы (почта или удаленный доступ к рабочему месту), рассказывает Ибрагимов: «Все это влечет нарушение или полную остановку бизнес-процессов и значительные репутационные потери. Помимо этого, хакеры могут потребовать крупный выкуп за прекращение атаки».

Помимо этого, хакеры могут потребовать крупный выкуп за прекращение атаки».

Также DDoS может служить «дымовой завесой» для более серьезного инцидента, и пока ИБ-специалисты пытаются восстановить работу сервера, хакеры могут похитить конфиденциальные данные клиентов или корпоративную информацию, предупреждает Ибрагимов.

Подробнее на РБК:

https://www.rbc.ru/finances/01/10/2021/6155b8a99a79470154f74d8d?from=from_main_11

РБК — Евгения Чернышева

Что такое DDoS-атака? (Определение, предотвращение, примеры)

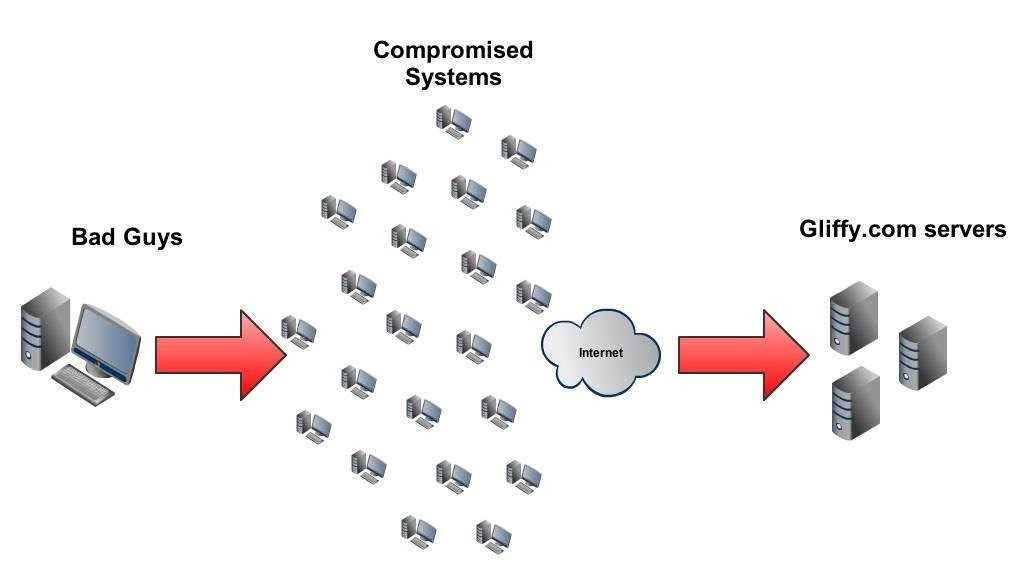

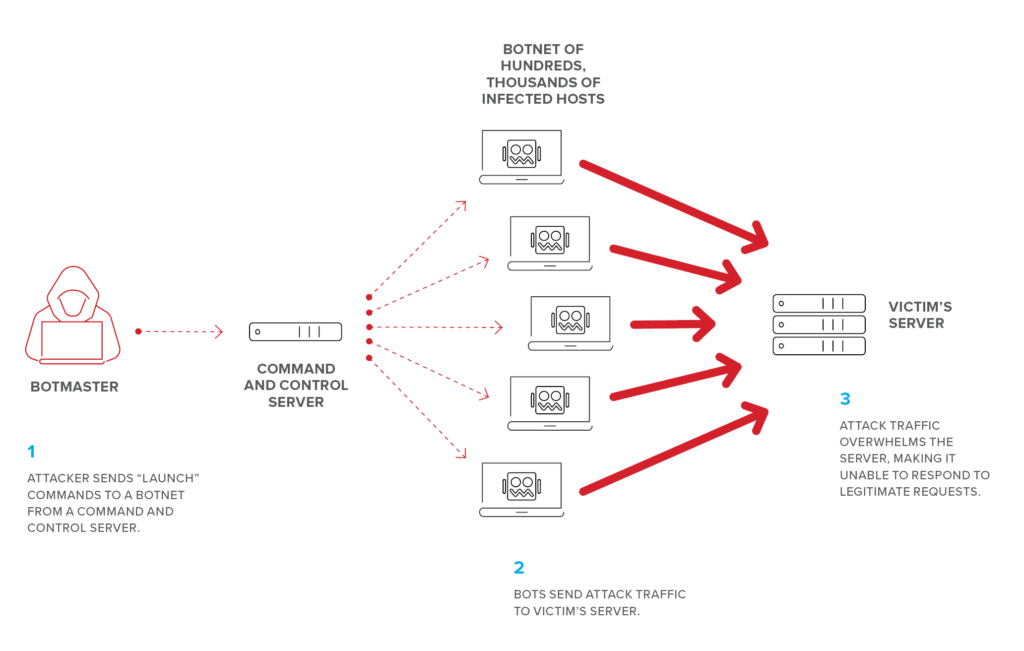

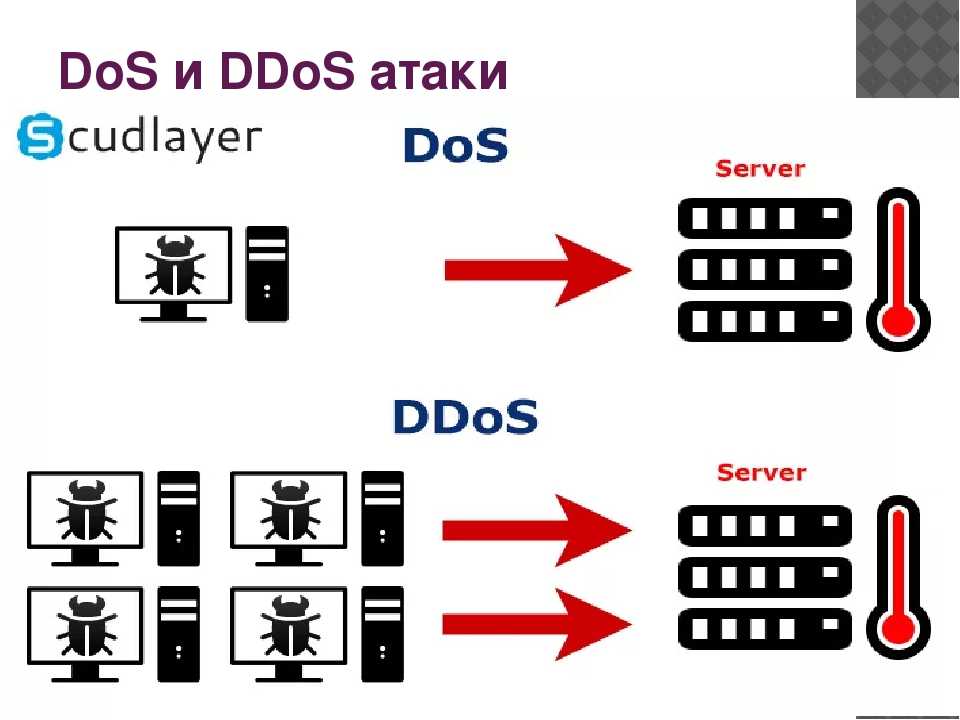

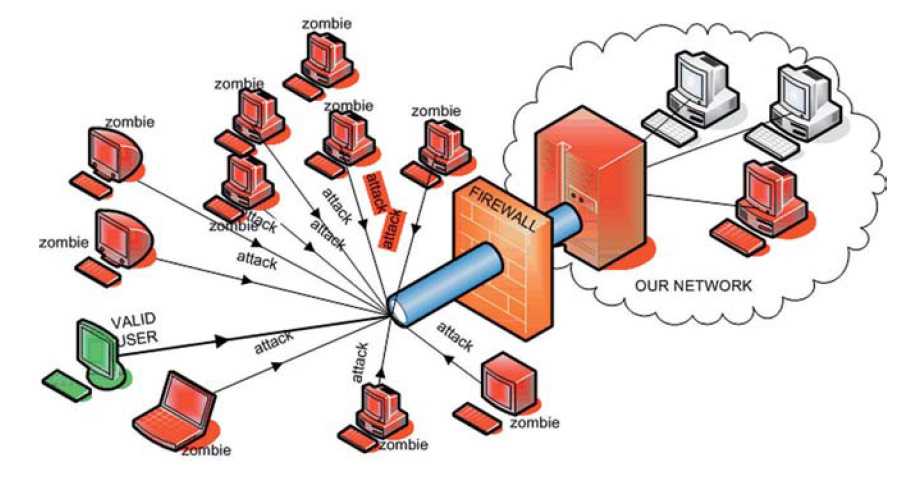

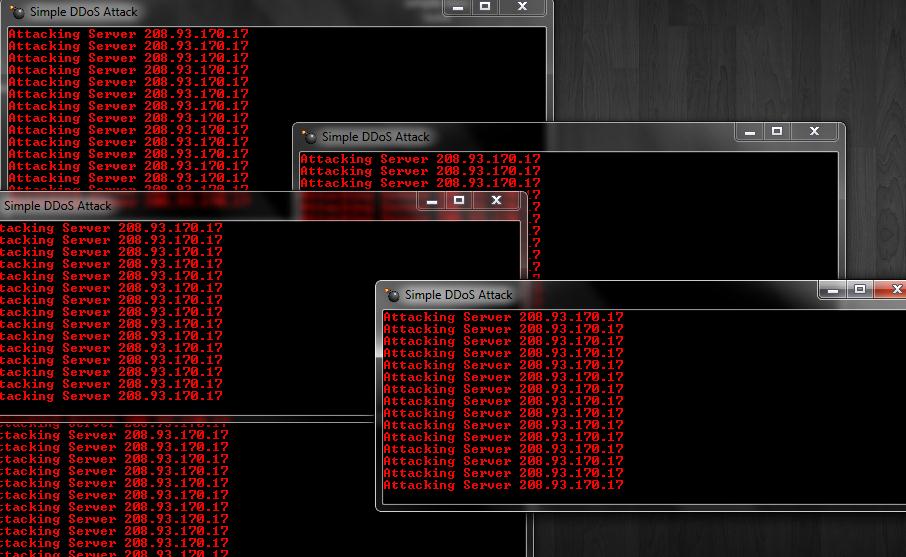

DDoS или распределенный отказ в обслуживании — это тип кибератаки, которая может повлиять на доступность одной или нескольких систем. Подобно атаке типа «отказ в обслуживании» (DoS), целевая система получает больше запросов, чем может обработать. Однако при DDoS-атаке несколько компьютеров используются для нацеливания на ресурс. Эти атаки называются отказом в обслуживании, поскольку желаемым результатом обычно является сбой целевого сервера, что делает его неспособным обрабатывать законные запросы.

Как работают DDoS-атаки?

DDoS-атаки используют сеть зараженных компьютеров, называемую ботнетом, для нападения на систему одним из трех типов атак, упомянутых выше. Эта сеть компьютеров создается с использованием вредоносных программ, где пользователи автономных устройств либо переходят на зараженный сайт, либо загружают вредоносное программное обеспечение. В результате получается распределенная сеть зараженных устройств, которым злоумышленник может отправлять инструкции. Эти инструкции заставляют зараженные компьютеры нацеливаться на указанную систему с большим объемом трафика, тем самым выполняя DDoS-атаку на цель.

Подробнее от эксперта по кибербезопасности Кэтлин ГаллоПовысьте уровень своей кибербезопасности с помощью системы защиты от угроз

Типы DDoS-атак

Существует множество способов проведения DDoS-атак, но есть три основных категории.

3 типа DDoS-атак

- Атаки на объемы

- Атаки на протоколы

- Атаки на прикладной уровень

1.

Атаки на объемы

Атаки на объемыDDoS-атаки на основе объема уничтожают жертву, отправляя большое количество трафик, потребляющий доступную полосу пропускания. Это приводит к 100-процентному потреблению пропускной способности и отсутствию доступной пропускной способности для обработки авторизованного трафика.

2. Атаки на протоколы

Атаки на протоколы основаны на системных протоколах для переполнения внутренних системных ресурсов. Атаки на протоколы потребляют не полосу пропускания, а вычислительную мощность серверов и сетевых устройств, поддерживающих приложение или службу.

3. Атаки на прикладном уровне

Атаки на прикладном уровне являются наиболее изощренными из трех, поскольку для их использования требуется уязвимость в веб-приложении. Эти типы атак более сложны, но если злоумышленники находят и используют уязвимость, атака приводит к потреблению системных ресурсов приложением с минимальным потреблением полосы пропускания. Это означает, что помимо того, что эти типы DDoS-атак более сложны, их труднее обнаружить с помощью традиционных методов, основанных на объемах.

Это означает, что помимо того, что эти типы DDoS-атак более сложны, их труднее обнаружить с помощью традиционных методов, основанных на объемах.

Произошла ошибка.

Невозможно выполнить JavaScript. Попробуйте посмотреть это видео на сайте www.youtube.com или включите JavaScript, если он отключен в вашем браузере.

Объяснение DDoS-атаки. | Видео: Анимационные видеоролики PowerCert

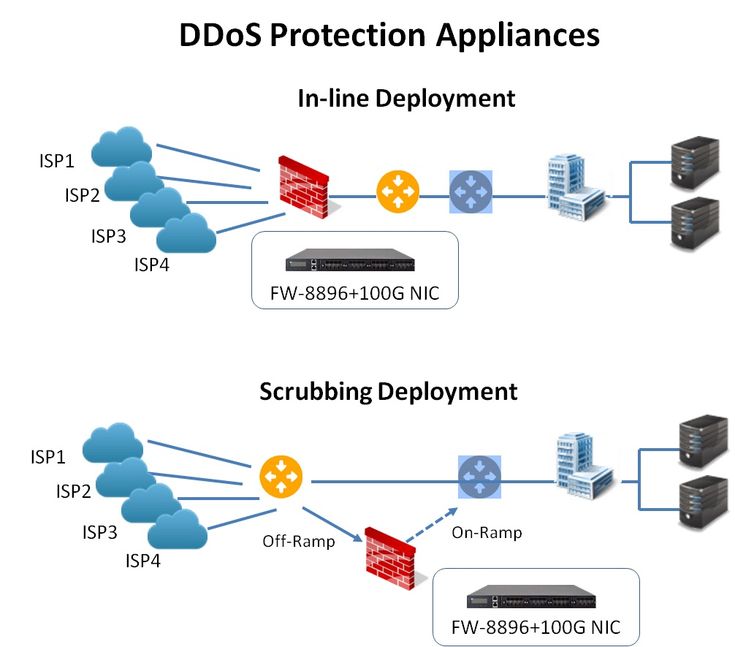

Как предотвратить DDoS-атаку

DDoS-атаки бывает трудно предотвратить, поскольку генерируемый трафик не содержит индикаторов вредоносного ПО. Для проведения атак используются законные сервисы и протоколы, поэтому предотвращение сводится к способности обнаруживать аномальный уровень трафика. Брандмауэры и системы обнаружения/предотвращения вторжений — это два инструмента безопасности, которые могут помочь в обнаружении такого поведения и автоматически заблокировать его. В дополнение к предотвращению на уровне сети антивирусное программное обеспечение требуется для защиты конечных точек (устройств конечных пользователей) и обеспечения обнаружения и удаления вредоносного программного обеспечения до того, как устройство будет использовано для DDoS-атак.

Соответствующие материалы по кибербезопасностиКак остановить DDoS-атаку: руководство

Пример DDoS-атаки: Dyn, 2016

Одна из крупнейших DDoS-атак произошла в 2016 году, когда группа злоумышленников использовала вариант вредоносного ПО под названием Mirai для заражения примерно 100 000 устройств. Затем ботнет был использован для атаки на Sony Playstation. Однако злоумышленники не ожидали, что атака непреднамеренно затронет Dyn, поставщика услуг системы доменных имен (DNS) в США. DDoS-атака, первоначально предназначенная для Sony Playstation, в конечном итоге затронула большую часть Интернета, поскольку DNS является критически важной службой, поддерживающей функциональность Интернета. Эта атака сделала недоступными тысячи американских сайтов, включая Amazon, Twitter, Spotify, Netflix, Paypal и Reddit, и это лишь некоторые из них. Как можно себе представить, финансовые и репутационные последствия такого события огромны. По оценкам, один час простоя для Amazon может стоить более 100 миллионов долларов.

По состоянию на декабрь 2020 года, после четырехлетнего расследования, лицу было предъявлено обвинение, и он признал себя виновным в участии в нападении. Хотя мы не можем легко отследить детали приговора из-за того, что человек был несовершеннолетним на момент совершения преступления, DDoS-атаки могут привести к тюремному заключению на срок до 10 лет в зависимости от серьезности и воздействия атаки.

Что такое DDoS-атака?

Английский

日本語

Español

Немецкий

Прежде чем защищаться от атаки типа «отказ в обслуживании» (DOS) , вы должны понять, что это такое. DoS-атака — это злонамеренная попытка повлиять на доступность целевой системы. Эти системы варьируются от приложений до веб-сайтов или даже напрямую нацелены на конечных пользователей. Целевая система в конечном итоге перегружается из-за генерирования аномально большого количества пакетов. Атака Распределенный отказ в обслуживании (DDoS) — это когда злоумышленник использует несколько скомпрометированных источников для проведения объемной атаки.

Вы можете группировать DDoS-атаки на основе целевого уровня Open Systems Interconnection (OSI) . Наиболее распространенные атаки происходят на сетевом (уровень 3 OSI), транспортном (уровень 4 OSI) и прикладном (уровень 7 OSI) уровнях. Немногие из многих современных кибератак являются более подавляющими и разрушительными, чем DDoS-атаки. NortonLifeLock называет DDoS-атаки «одним из самых мощных видов оружия в Интернете» — и не зря. Эти вредоносные атаки могут произойти в любое время и отключить целевые веб-сайты, что приведет к массовым перебоям в обслуживании и значительным финансовым потерям. Хуже того, количество DDoS-атак во всем мире растет, и недавние исследования показывают, что 29% по сравнению с прошлым годом в четвертом квартале 2021 года.

Что такое DDoS-атака уровня 3/4?

Уровни 3 и 4 являются уровнем инфраструктуры. Распространенные векторы DDoS-атак на этих уровнях включают SYN-флуд , UDP-флуд и атаки протокола управляющих сообщений Интернета (ICMP) . Уровень 3 — это сетевой уровень, отвечающий за принятие решения о том, какие данные физического пути должны перемещаться по сети. Уровень 4 обеспечивает передачу данных между хостами и гарантирует целостность данных и полноту передачи, выполняемой Протокол управления транспортом (TCP) . Атаки, нацеленные на эти два уровня, генерируют огромный объем трафика и направлены на перегрузку доступной емкости сети или группы хостов. Хорошей новостью является то, что эти стили атак имеют четкие сигнатуры, и их легче обнаружить и смягчить.

Уровень 3 — это сетевой уровень, отвечающий за принятие решения о том, какие данные физического пути должны перемещаться по сети. Уровень 4 обеспечивает передачу данных между хостами и гарантирует целостность данных и полноту передачи, выполняемой Протокол управления транспортом (TCP) . Атаки, нацеленные на эти два уровня, генерируют огромный объем трафика и направлены на перегрузку доступной емкости сети или группы хостов. Хорошей новостью является то, что эти стили атак имеют четкие сигнатуры, и их легче обнаружить и смягчить.

Что такое DDoS-атака уровня 7?

Уровень 7 — это прикладной уровень. Эти атаки, как правило, менее распространены, но при этом являются более изощренными. С точки зрения объема эти атаки связаны не столько с внезапным притоком трафика, сколько с атаками на уровне инфраструктуры. Тем не менее, они нацелены на критически важные части приложения, негативно влияя на производительность цели. Реальным примером этой атаки является заполнение страницы входа в приложение или обращение к открытому API с дорогостоящим поисковым запросом, что приводит к ухудшению работы конечных пользователей. Реактивное исправление этих атак является дорогостоящим. Малый и средний бизнес (МСБ) тратят в среднем 120 000 долларов на восстановление сервиса и управление операциями во время DDoS-атаки.

Реактивное исправление этих атак является дорогостоящим. Малый и средний бизнес (МСБ) тратят в среднем 120 000 долларов на восстановление сервиса и управление операциями во время DDoS-атаки.

Как вы можете защитить свои приложения?

Понимание моделей трафика

Первая линия защиты — создание профиля трафика. Этот профиль включает в себя то, как выглядит «хороший» трафик, и устанавливает ожидаемые объемы трафика в вашей сети. Мониторинг вашего трафика с помощью этого профиля позволяет вам настроить правила, чтобы принимать столько трафика, сколько ваша инфраструктура может обработать, не влияя на ваших конечных пользователей. Ограничение скорости обеспечивает базовый уровень, после чего вы можете внедрить расширенные методы обнаружения для получения трафика, проверенного путем анализа дополнительных переменных. Достаточно одного незначительного нарушения безопасности, чтобы нанести непоправимый ущерб вашей сети и серверам и отправить ваших сотрудников на пять эмоциональных стадий DDoS-атаки . Так что проявляйте усердие с самого начала.

Так что проявляйте усердие с самого начала.Минимизация уязвимости

Один из самых простых способов нейтрализовать DDoS-атаки — уменьшить площадь поверхности, на которую можно напасть, что в конечном счете сужает возможности для злоумышленников и позволяет разрабатывать контрмеры и средства защиты в одном месте. Вы должны убедиться, что ваши приложения и хосты не подвергаются воздействию портов, протоколов и других приложений, от которых вы не ожидаете связи. В большинстве случаев этого можно добиться, разместив ресурсы инфраструктуры за прокси-сервером 9.0081 Сеть доставки контента (CDN) , которая ограничивает прямой интернет-трафик определенными частями вашей инфраструктуры. В других случаях можно использовать брандмауэр или списки контроля доступа (ACLS) для контроля трафика, достигающего определенных приложений.Разверните брандмауэр на основе приложений

Если ваше приложение имеет доступ в Интернет, вы подвергаетесь атакам несколько раз в день. В среднем приложение с подключением к Интернету подвергается атаке каждые 39 секунд.секунд . Хорошей практикой является использование брандмауэра веб-приложений (WAF) для защиты от атак. Хорошей отправной точкой является активное подавление атак типа OWASP Top 10 , а затем вы сможете создать настраиваемый профиль трафика для защиты от дополнительных недействительных запросов. Например, эти запросы могут маскироваться под законный трафик с известных вредоносных IP-адресов или из географической части мира, в которой вы не ведете бизнес. WAF также полезен для предотвращения атак, поскольку вы можете использовать опытная поддержка для изучения эвристики трафика и создания индивидуальной защиты для вашего приложения.

В среднем приложение с подключением к Интернету подвергается атаке каждые 39 секунд.секунд . Хорошей практикой является использование брандмауэра веб-приложений (WAF) для защиты от атак. Хорошей отправной точкой является активное подавление атак типа OWASP Top 10 , а затем вы сможете создать настраиваемый профиль трафика для защиты от дополнительных недействительных запросов. Например, эти запросы могут маскироваться под законный трафик с известных вредоносных IP-адресов или из географической части мира, в которой вы не ведете бизнес. WAF также полезен для предотвращения атак, поскольку вы можете использовать опытная поддержка для изучения эвристики трафика и создания индивидуальной защиты для вашего приложения.Масштабирование по дизайну

Хотя это и не лучшее решение в отдельности, увеличение пропускной способности (транзитной) или серверной (вычислительной) мощности для поглощения и смягчения атак может быть вариантом. При разработке и создании приложений убедитесь, что у вас есть избыточное подключение к Интернету, которое позволит вам справляться с резкими скачками трафика. Обычной практикой является использование балансировка нагрузки для постоянного мониторинга и перераспределения нагрузки между доступными ресурсами для предотвращения перегрузки какой-либо одной точки. Кроме того, вы можете создавать свои веб-приложения с учетом CDN, предоставляя дополнительный уровень сетевой инфраструктуры для обслуживания контента, часто ближе к вашим конечным пользователям. Большинство DDoS-атак носят объемный характер и потребляют огромное количество ресурсов, поэтому ваше приложение должно быстро увеличивать или уменьшать масштаб вычислений. Распределенный характер CDN существенно расширяет возможности атаки до такой степени, что ее легко поглотить. CDN также разблокируют дополнительные методы для предотвращения самых изощренных атак. Разработка профиля атаки позволяет CDN удалять или замедлять вредоносный трафик.

При разработке и создании приложений убедитесь, что у вас есть избыточное подключение к Интернету, которое позволит вам справляться с резкими скачками трафика. Обычной практикой является использование балансировка нагрузки для постоянного мониторинга и перераспределения нагрузки между доступными ресурсами для предотвращения перегрузки какой-либо одной точки. Кроме того, вы можете создавать свои веб-приложения с учетом CDN, предоставляя дополнительный уровень сетевой инфраструктуры для обслуживания контента, часто ближе к вашим конечным пользователям. Большинство DDoS-атак носят объемный характер и потребляют огромное количество ресурсов, поэтому ваше приложение должно быстро увеличивать или уменьшать масштаб вычислений. Распределенный характер CDN существенно расширяет возможности атаки до такой степени, что ее легко поглотить. CDN также разблокируют дополнительные методы для предотвращения самых изощренных атак. Разработка профиля атаки позволяет CDN удалять или замедлять вредоносный трафик.