DDOS любого сайта с помощью Google Spreadsheet / Хабр

Google использует своего «паука» FeedFetcher для кэширования любого контента в Google Spreadsheet, вставленного через формулу =image(«link»).

Например, если в одну из клеток таблицы вставить формулу

=image("http://example.com/image.jpg")Google отправит паука FeedFetcher скачать эту картинку и закэшировать для дальнейшего отображения в таблице.

Однако если добавлять случайный параметр к URL картинки, FeedFetcher будет скачивать её каждый раз заново. Скажем, для примера, на сайте жертвы есть PDF-файл размером в 10 МБ. Вставка подобного списка в таблицу приведет к тому, что паук Google скачает один и тот же файл 1000 раз!

=image("http://targetname/file.pdf?r=1")

=image("http://targetname/file.pdf?r=2")

=image("http://targetname/file.pdf?r=3")

=image("http://targetname/file.pdf?r=4")

...

=image("http://targetname/file. pdf?r=1000")

pdf?r=1000")Все это может привести к исчерпанию лимита трафика у некоторых владельцев сайтов. Кто угодно, используя лишь браузер с одной открытой вкладкой, может запустить массированную HTTP GET FLOOD-атаку на любой веб-сервер.

Атакующему даже необязательно иметь быстрый канал. Поскольку в формуле используется ссылка на PDF-файл (т.е. не на картинку, которую можно было бы отобразить в таблице), в ответ от сервера Google атакующий получает только N/A. Это позволяет довольно просто многократно усилить атаку [Аналог DNS и NTP Amplification – прим. переводчика], что представляет серьезную угрозу.

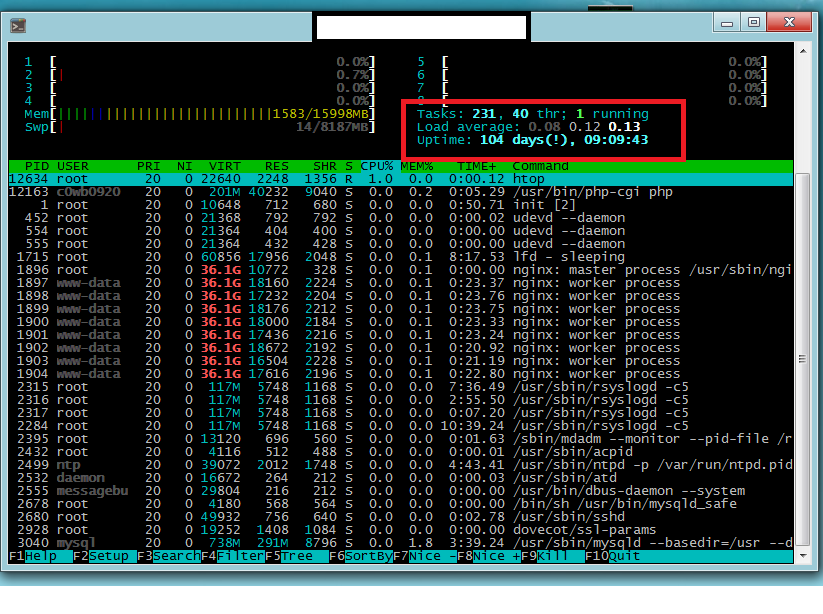

С использованием одного ноутбука с несколькими открытыми вкладками, просто копируя-вставляя списки ссылок на файлы по 10 МБ, паук Google может скачивать этот файл со скоростью более 700 Мбит/c. В моем случае, это продолжалось в течение 30-45 минут, до тех пор, пока я не вырубил сервер. Если я все правильно подсчитал, за 45 минут ушло примерно 240GB трафика.

Я удивился, когда увидел объем исходящего трафика. Еще немного, и я думаю, исходящий трафик достиг бы 1 Гбит/с, а входящий 50-100 Мбит/с. Я могу только представить, что произойдет, если несколько атакующих будут использовать этот метод. Паук Google использует не один IP-адрес, и хотя User-Agent всегда один и тот же, редактировать конфиг веб-сервера может быть слишком поздно, если атака застанет жертву врасплох. Благодаря простоте использования, атака легко может продолжаться часами.

Когда обнаружился этот баг, я стал гуглить инциденты с его использованием, и нашел два:

• Статья, где блогер описывает, как случайно атаковал сам себя и получил огромный счет за трафик. [Перевод на хабре – прим. переводчика].

• Другая статья описывает похожую атаку с помощью Google Spreadsheet, но сначала, автор предлагает спарсить ссылки на все файлы сайта и запустить атаку по этому списку с использованием нескольких аккаунтов.

Я нахожу несколько странным, что никто не догадался попробовать добавить к запросу случайный параметр. Даже если на сайте всего один файл, добавление случайного параметра позволяет сделать тысячи запросов к этому сайту. На самом деле, это немного пугает. Простая вставка нескольких ссылок в открытую вкладку браузера не должна приводить к такому.

Даже если на сайте всего один файл, добавление случайного параметра позволяет сделать тысячи запросов к этому сайту. На самом деле, это немного пугает. Простая вставка нескольких ссылок в открытую вкладку браузера не должна приводить к такому.

Вчера я отправил описание этого бага в Google и получил ответ, что это не уязвимость, и не проходит по программе Bug Bounty. Возможно, они заранее знали о нём, и действительно не считают это багом?

Тем не менее, я надеюсь, они пофиксят эту проблему. Просто немного раздражает, что любой может заставить паука Google доставить столько проблем. Простой фикс заключается в том, чтобы скачивать файлы пропуская дополнительные параметры в URL [На мой взгляд, это очень плохой фикс. Возможно, стоит ограничить пропускную способность или лимитировать количество запросов и трафик в единицу времени и при этом не скачивать файлы больше определенного размера – прим. переводчика].

DDoS-атаки — Виртуальный хостинг — Справочный центр Timeweb

Общие сведения

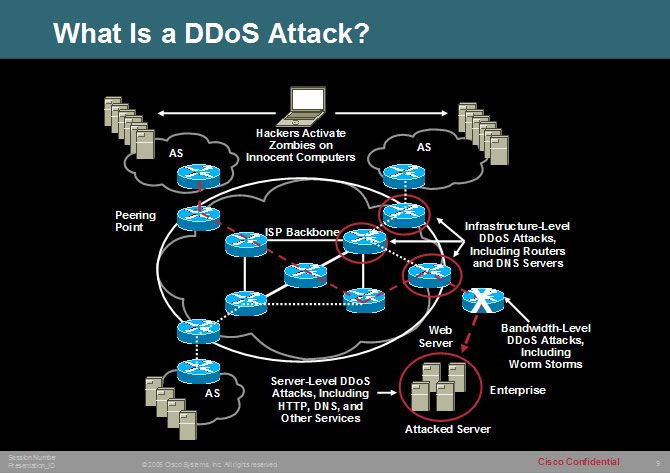

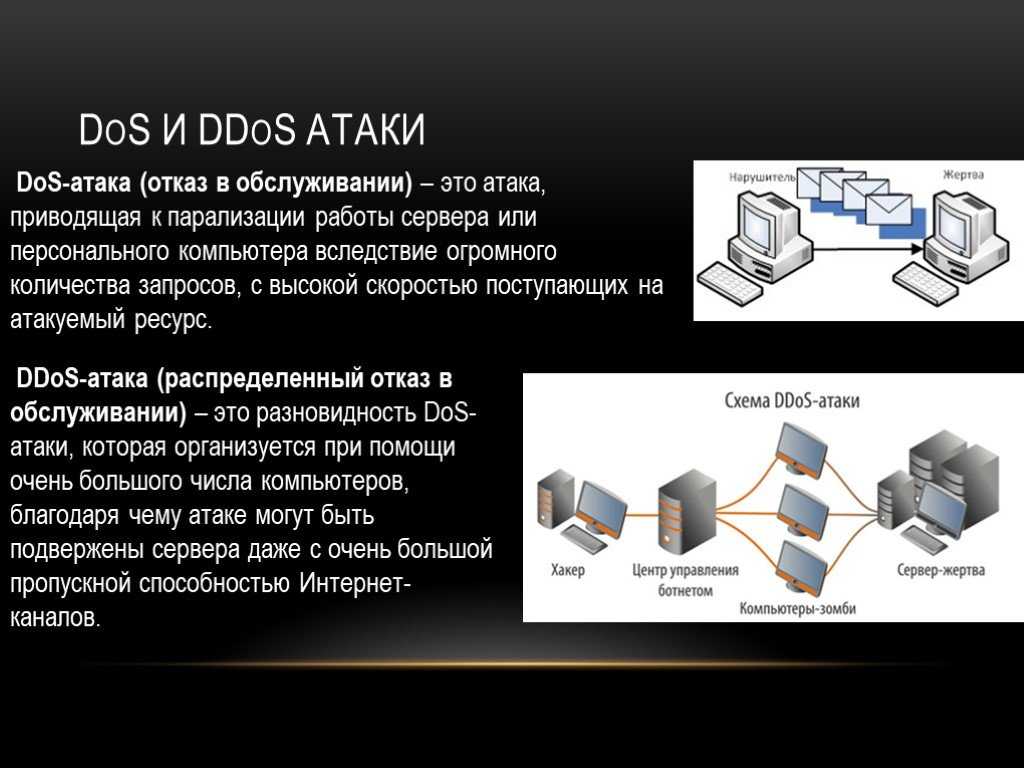

DDoS (Distributed Denial of Service, распределенная атака типа «отказ в обслуживании») — это атака на сайт или сервер с целью вывести его из строя путем направления множества ложных запросов, из-за которых ресурс становится недоступен реальным пользователям.

DDoS осуществляется с множества удаленных компьютеров, пользователи которых чаще всего даже не подозревают, что являются участниками атаки. Как правило, организаторам атаки удается воспользоваться той или иной уязвимостью в ПО пользователя и установить на его компьютер вредоносную программу (вирус), тем самым превращая его в так называемого «зомби». Машины-«зомби» получают команду от организатора и начинают массово отправлять запросы к атакуемому ресурсу.

DDoS на один из сайтов на хостинговом сервере «задевает» всех пользователей, размещающихся на нем, в связи с тем, что интернет-канал забивается трафиком, который создает атака.

Причины DDoS-атак

Если в случаях, когда DDoS-атаке подвергается тот или иной государственный ресурс, причинами могут быть политический протест или выражение гражданской позиции, то в ситуациях с атаками на коммерческие сайты и небольшие проекты все гораздо прозаичнее. К основным причинам DDoS можно отнести:

- Стремление нанести урон конкуренту и временно вывести его из строя.

Зачастую атаки на сайт той или иной компании «заказываются» кем-то из ее недобросовестных конкурентов. Длительная недоступность сайта, вызванная DDoS, может привести к значительным убыткам и оттоку клиентов, что и является целью заказчика атаки. - Месть, личная неприязнь.

DDoS-атака может использоваться как способ отомстить владельцу ресурса, как в связи с его профессиональной деятельностью, так и с какими-либо личными обстоятельствами. - Шантаж, вымогательство средств.

В таких случаях владелец атакуемого ресурса получает предложение оплатить определенную сумму организатору атаки для ее прекращения. - Развлечение.

Это может показаться странным, но DDoS-атака действительно может быть спровоцирована чьим-то желанием развлечься, а также потренировать свои «хакерские» навыки.

Виды DDoS-атак

Существуют разнообразные виды DDoS-атак, но чаще всего мы сталкиваемся со следующими из них:

- HTTP-флуд — атака на определенный домен, находящийся на сервере, множественными http-запросами.

Как правило, запросы неоднородны и направлены на динамическую часть ресурса (php-скрипты, каталоги товаров и пр.) для увеличения нагрузки на сервер.

Как правило, запросы неоднородны и направлены на динамическую часть ресурса (php-скрипты, каталоги товаров и пр.) для увеличения нагрузки на сервер. - UDP-флуд — атака UDP-пакетами на IP-адрес сервера. Такие атаки направлены на «забивание» пропускной способности интернет-канала сервера и характеризуются крайне высоким объемом входящего трафика; они могут вызывать переполнение канала всей стойки в дата-центре и, соответственно, недоступность всех размещенных в этой стойке серверов.

- TCP syn-флуд — атака, также направленная на IP-адрес сервера. Атаки такого типа редко достигают большого объема трафика, но позволяют добиться отказа в обслуживании уже при небольшом потоке. Суть их сводится к тому, что сервер получает множество запросов на соединение (SYN-пакетов) с несуществующих адресов, при этом сами соединения не устанавливаются, и очередь подключений оказывается переполненной. Как следствие, последующие соединения, в том числе от реальных пользователей, отбрасываются.

Меры защиты

Со стороны хостинга

Для своевременного выявления DDoS-атак и принятия необходимых мер мы производим круглосуточный мониторинг серверов.

Используемые нами методы защиты направлены, в первую очередь, на обеспечение работоспособности оборудования и доступности ресурсов для большинства клиентов, и в случае если атака на конкретный ресурс угрожает стабильной работе одного или нескольких серверов, он может быть временно заблокирован.

В зависимости от цели, мощности и характера атаки применяются различные меры защиты.

Например, для отражения атаки на отдельный сайт может применяться установка «DDoS-кнопки» на атакуемый домен. Она позволяет при первом посещении сайта пользователем отображать сообщение об атаке; сам же сайт будет загружаться только после нажатия кнопки «ОК». Данная система успешно отражает большинство автоматизированных запросов.

Для отражения мощных атак мы используем специализированное оборудование от Arbor Networks, предназначенное для обнаружения и обработки сетевых угроз. Arbor позволяет фильтровать все входящие запросы к сайтам, размещенным на атакуемом сервере.

Arbor позволяет фильтровать все входящие запросы к сайтам, размещенным на атакуемом сервере.

Во время работы системы защиты часть пользователей может наблюдать определенные проблемы с доступом к сайтам, а также сбои исходящих подключений с сервера (подключение к удаленным базам данным, получение данных со сторонних сайтов и пр.), однако, в целом эта мера позволяет обеспечить относительную стабильность сервера в период DDoS, а также определить цель атаки и установить защиту на конкретный ресурс.

О применении любой меры защиты, в том числе включении и выключении фильтрации, вы будете уведомлены на контактный e-mail аккаунта.

Со стороны пользователя

Для защиты от DDoS непосредственно вашего сайта вы можете принять определенные меры самостоятельно.

Самым эффективным методом является установка на сайт системы защиты: информацию о решении от Timeweb см. в статье Защита от DDoS-атак. Подобные сервисы предлагаются и другими компаниями на рынке; более подробную информацию о них вы можете найти в сети Интернет.

Такие системы защиты, как правило, показывают хорошие результаты и позволяют вернуть сайт в работу в течение часа после установки защиты.

Вы можете самостоятельно проанализировать DDoS-атаку, изучив логи доступа к вашим сайтам. Для этого необходимо включить логи доступа в разделе «Логи» панели управления аккаунтом. После включения логи будут доступны в директории сайта (файл access_log).

При необходимости вам также могут быть предоставлены логи доступа к веб-серверу за прошедшие дни; для их получения вам необходимо отправить запрос через раздел «Поддержка».

Для ограничения доступа к сайту с определенных IP-адресов вы можете использовать директивы Require или Deny в файле .htaccess сайта.

В некоторых случаях можно дополнительно ограничить паролем доступ к директории, к которой осуществляются запросы. Наиболее эффективно это можно сделать через файловый менеджер панели управления аккаунтом (выбрать директорию — меню «Файл» — «Пароль на директорию»).

Галерея — Карта цифровой атаки

22 сентября 2016 г. Массированная атака была нацелена на KrebsOnSecurity, ведущего исследователя кибербезопасности.

22 августа 2016 г. Нападения на Бразилию во время и вскоре после Олимпийских игр в Рио.

17 июля 2016 г. Серия атак на интернет-провайдеров, обеспечивающих транзит для полицейских участков в Мумбаи.

20 мая 2016 г. Анонимная кампания #OpIcarus якобы нацелена на банки в нескольких странах.

19 марта 2016 г. В результате многодневной атаки несколько шведских газет были отключены.

14 марта 2016 г. В марте игровые серверы Blizzard подверглись постоянным атакам.

16 декабря 2015 г. Атаки отражения заряда на Comcast.

14 сентября 2014 г. Глобальная атака на Филиппины длится менее 10 минут.

Глобальная атака на Филиппины длится менее 10 минут.

3 июля 2014 г. Необычно высокая DoS-активность, нацеленная на израильские и палестинские IP-адреса.

17 июня 2014 г. Новости Сообщения о DoS-атаках на новостные сайты и сайты голосования в Гонконге

14 июня 2014 г. Большой пик атак, направленных на Филиппины, исходящих от европейских ботнетов.

16 апреля 2014 г. Объемные атаки на Польшу с устойчивыми уровнями более 100 Гбит/с

26 декабря 2013 г. Крупная внутренняя атака наблюдалась на следующий день после Рождества в США

3 декабря 2013 г. DDoS-атаки, связанные с протестами в Таиланде.

2 октября 2013 г. Новости Сообщения о нападениях на правительство Филиппин.

11 сентября 2013 г. Фрагментарная атака с несколькими источниками на Катар

Фрагментарная атака с несколькими источниками на Катар

31 августа 2013 г. Крупные атаки внутреннего отражения в США.

27 августа 2013 г. Новости Сообщается о масштабной атаке на серверы имён China.cn.

19 августа 2013 г. Крупные отражательные атаки с участием Австралии.

20 июля 2013 г. Нападение на Объединенные Арабские Эмираты

9 июля 2013 г. Большая осколочная атака на Россию.

25 июня 2013 г. Новости Сообщения об атаках, приуроченных к 63-й годовщине Корейской войны.

Проверка веб-сайта из черного списка | Инструмент проверки черного списка доменов/IP 2023

- Безопасность веб-сайта

- org/ListItem»> DDoS-инструменты

Лучшие онлайн-инструменты для DDoS-атак

Сетевые взломы и безопасность развиваются, как и DDoS-инструменты , которые киберпреступники используют для атаки на ваш веб-сайт. В прошлом инструменты DDoS-атаки были нацелены на определенные операционные системы. Однако сегодня передовые инструменты нацелены на различные платформы, что делает DDoS-атаки более опасными и легкими для киберпреступников.

Разработка инструментов DDOS

Некоторые современные DDoS-инструменты онлайн, такие как LOIC (низкоорбитальная ионная пушка), были впервые разработаны для облегчения стресс-тестирования сети . Позже они были усовершенствованы и использовались для осуществления злонамеренных действий.

Другие онлайн-инструменты DDoS были разработаны компьютерными хакерами, целью которых было привлечь внимание к конкретному дефекту программного обеспечения. Предоставление DDoS-инструментов для широкой публики — это стратегия, которую используют компьютерные хакеры, чтобы заставить разработчиков программного обеспечения исправлять уязвимые программы, чтобы избежать массовых атак.

Предоставление DDoS-инструментов для широкой публики — это стратегия, которую используют компьютерные хакеры, чтобы заставить разработчиков программного обеспечения исправлять уязвимые программы, чтобы избежать массовых атак.

Шесть лучших инструментов для DDoS-атак:

Читайте дальше, чтобы узнать о некоторых из самых продвинутых и опасных инструментов для DDoS-атак.

1. Высокоорбитальная ионная пушка (HOIC)

HOIC стала популярной после того, как ее использовали в ответ на решение Министерства юстиции США закрыть Megaupload.com. HOIC — это понятный базовый кроссплатформенный скрипт для передачи HTTP-запросов GET и POST, заключенный в удобный графический интерфейс. Эффективность HOIC обеспечивается дополнительными скриптами-бустерами и текстовыми файлами, которые поставляются с дополнительным базовым кодом.

Главное приложение объясняет код во время запуска DDoS-атаки . Сценарии Booster позволяют пользователям определять списки целевых URL-адресов и определять данные при создании атакующего трафика. Атаки HOIC анонимны и их трудно заблокировать. Этот инструмент защиты от DDoS-атак обычно используется киберпреступниками для запуска атак в разных частях земного шара.

Атаки HOIC анонимны и их трудно заблокировать. Этот инструмент защиты от DDoS-атак обычно используется киберпреступниками для запуска атак в разных частях земного шара.

2. Низкоорбитальная ионная пушка

LOIC — это инструмент прозрачной лавинной рассылки, который может инициировать большие объемы трафика HTTP, UDP или TCP, подвергая сервер сильной сетевой нагрузке. Первоначально LOIC был разработан, чтобы помочь разработчикам направлять большой трафик на свои серверы для тестирования.

Anonymous, группа хактивистов позже использовала LOIC для инициирования комплексных DDoS-атак. Позже LOIC получит функцию Hivemind, которая позволит пользователям направлять копию LOIC на IRC-сервер. Затем он передает контроль над сервером основному пользователю, который затем может одновременно передавать команды через IRC подключенным клиентам LOIC. Эта установка позволила более эффективно атаковать DDoS-инструментов .

3. Hping

Средство hping DDoS — это основная утилита командной строки, аналогичная утилите ping. Он обладает большей функциональностью, чем передача эхо-запроса ICMP. Hping может отправлять огромные объемы трафика TCP на цель, имитируя IP-адрес, чтобы он выглядел случайным. Hping также может исходить из определенного источника, определенного пользователем. Hping — популярный надежный инструмент, который предпочитают многие киберпреступники.

Он обладает большей функциональностью, чем передача эхо-запроса ICMP. Hping может отправлять огромные объемы трафика TCP на цель, имитируя IP-адрес, чтобы он выглядел случайным. Hping также может исходить из определенного источника, определенного пользователем. Hping — популярный надежный инструмент, который предпочитают многие киберпреступники.

4. Slowloris

Многие из медленных и более сложных DDoS-атак зависят от простых в использовании инструментов для выполнения трудно обнаруживаемых отказов в обслуживании. Slowloris генерирует состояние DoS на сервере, принимая медленный HTTP-запрос.

Передавая заголовки HTTP на предполагаемый веб-сайт небольшими порциями, медленно сервер заставляет сервер ждать заголовков. Когда таким образом запускаются многочисленные подключения к серверу, обработка легитимных запросов становится затруднительной.

5. #Refref

#Refref опирается на уязвимости в базе данных программного обеспечения SQL , что облегчает атаки путем внедрения. Этот инструмент заставляет целевой сервер использовать уникальную функцию SQL, которая многократно генерирует выражения SQL.

Этот инструмент заставляет целевой сервер использовать уникальную функцию SQL, которая многократно генерирует выражения SQL.

Непрерывная генерация нескольких строк кода поглощает ресурсы целевого сервера, что приводит к отказу в обслуживании сервера. В отличие от других онлайн-инструментов DDoS, #Refref не требует множества компьютеров для взлома сервера в результате его вектор атаки . Если серверная часть сервера уязвима и использует SQL, для масштабного отключения требуется всего несколько машин.

6. R U Еще не умер? (RUDY.)

R U Dead Yet — это инструмент для медленной DDoS-атаки, который отказывает в обслуживании за счет использования полноформатного поля HTTP POST вместо HTTP-заголовков. С помощью одного байта атака RUDY может заставить потоки приложений ждать окончания непрерывных сообщений для выполнения обработки. RUdy заставляет целевой сервер зависнуть в ожидании оставшихся HTTP-запрос POST . Пользователь может создать множество одновременных подключений к серверу, исчерпав его таблицу подключений, чтобы вызвать состояние отказа в обслуживании.

pdf?r=1000")

pdf?r=1000")