Как обеспечить стабильность сайта и защититься от DDoS-атак

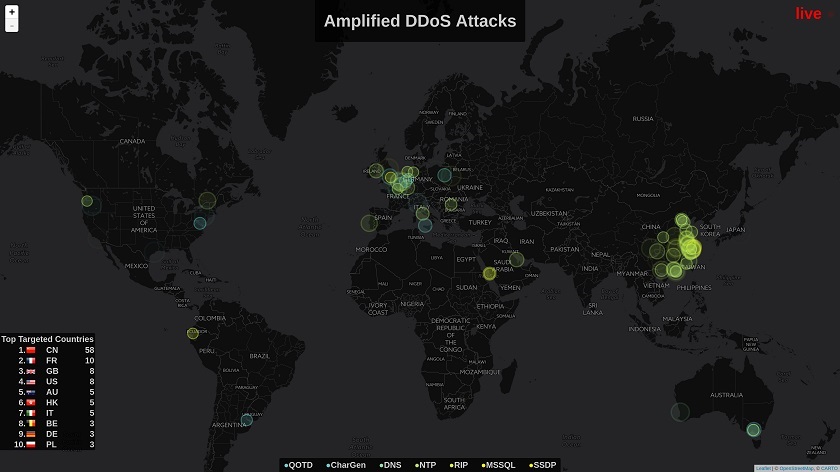

С конца февраля 2022-го в России ежедневно фиксируются десятки, а иногда и сотни тысяч киберугроз. DDoS-атакам зачастую подвергаются сайты, которые обрабатывают персональные данные клиентов или запрашивают информацию о банковских картах для онлайн-платежей. Например, интернет-магазины, кафе и рестораны, страховые компании, игровые серверы и т.д.

«Акулы» рынка уже знают алгоритмы борьбы с DDoS-атаками и без труда обеспечивают стабильную работу своих сайтов. В этой статье мы поможем разобраться в теме представителям малого и среднего бизнеса.

Что такое DDoS-атака

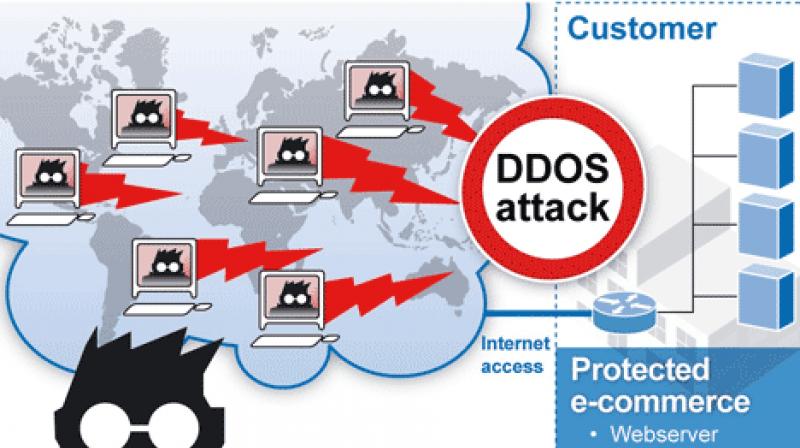

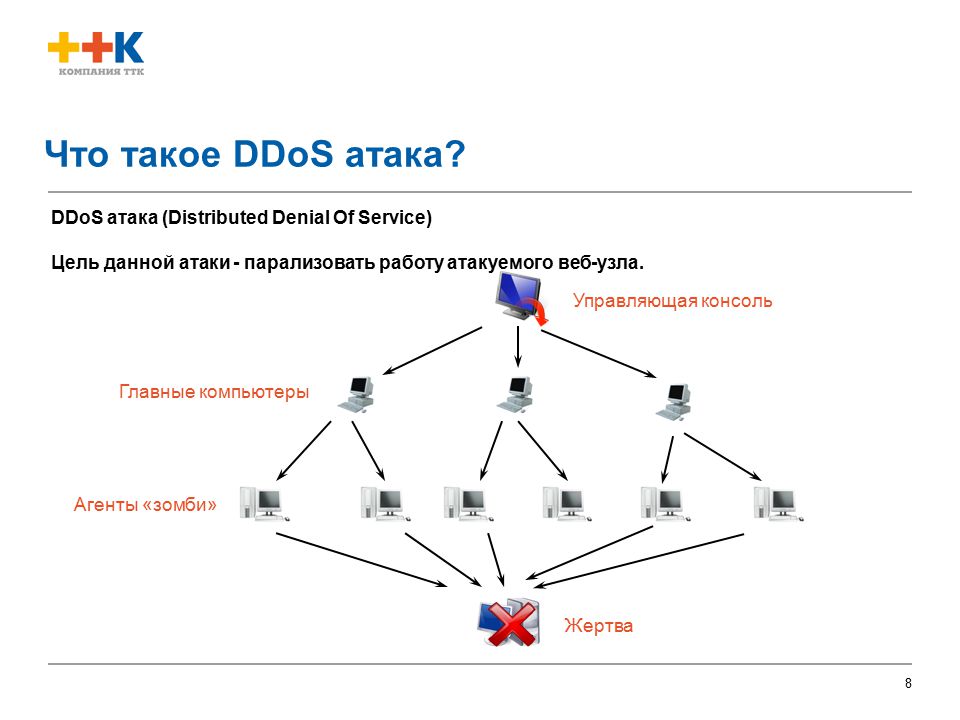

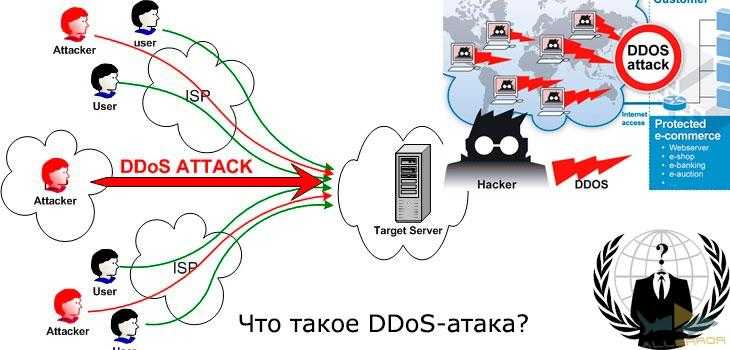

DDoS-атака (Distributed Denial of Service) — это распределенная сетевая атака, цель которой полностью или частично вывести сайт из строя. При DDoS-атаке пользователи теряют доступ к ресурсу, а бизнес, владеющий им, рискует остаться без прибыли и допустить утечку данных клиентов.

Как происходит DDoS-атака

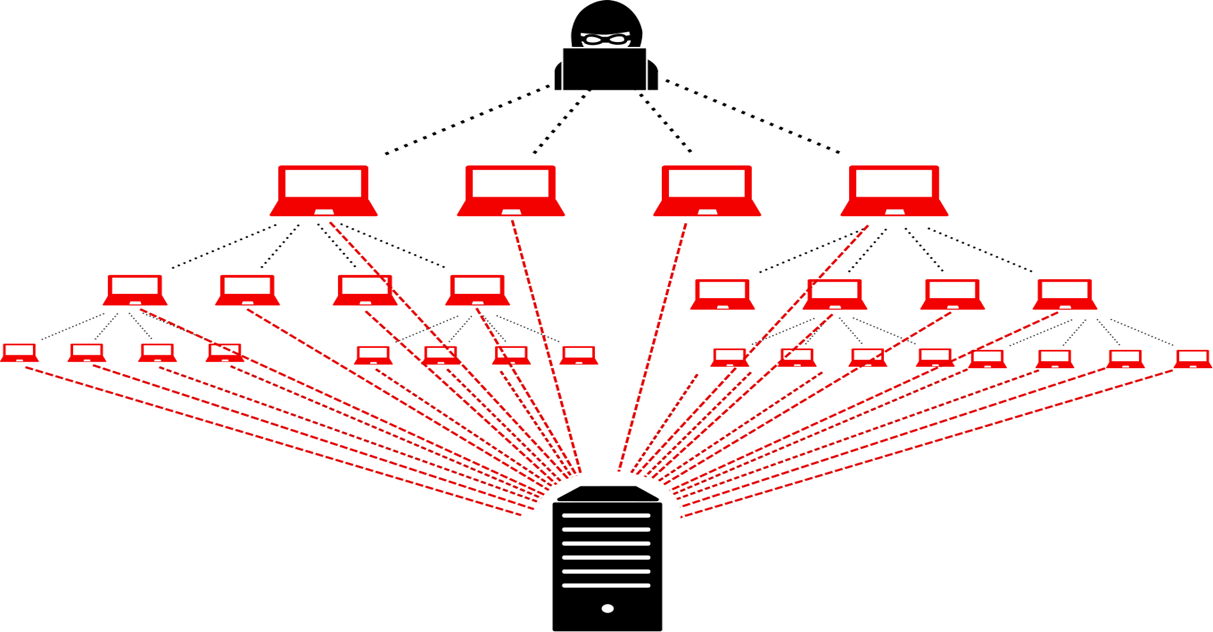

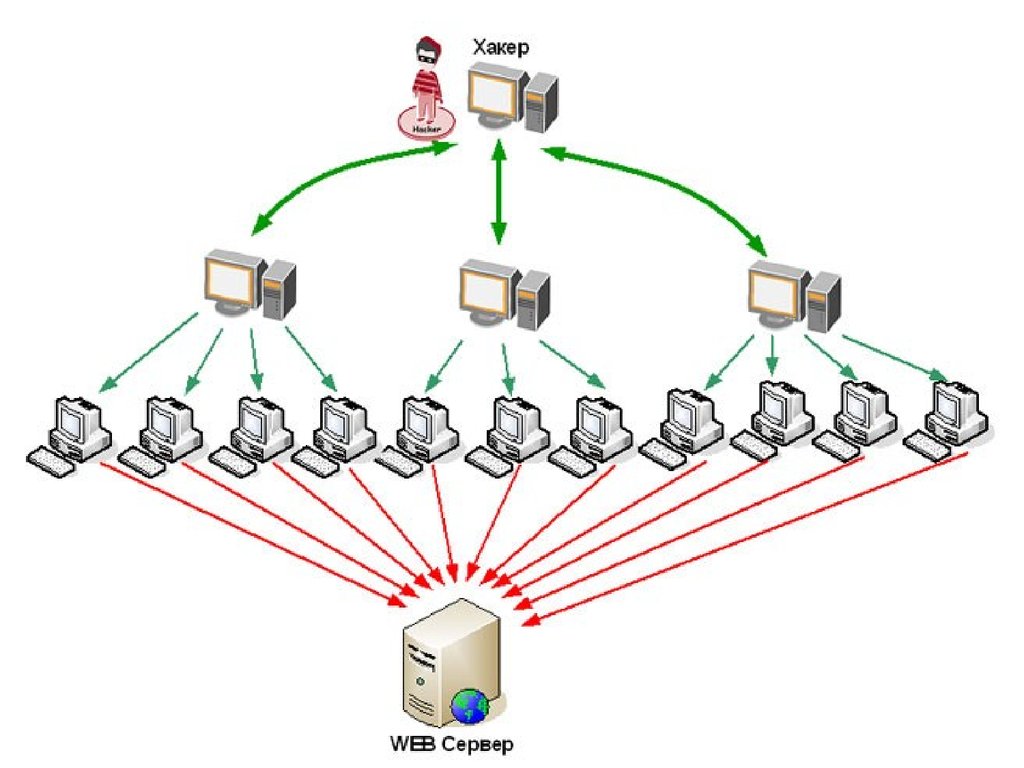

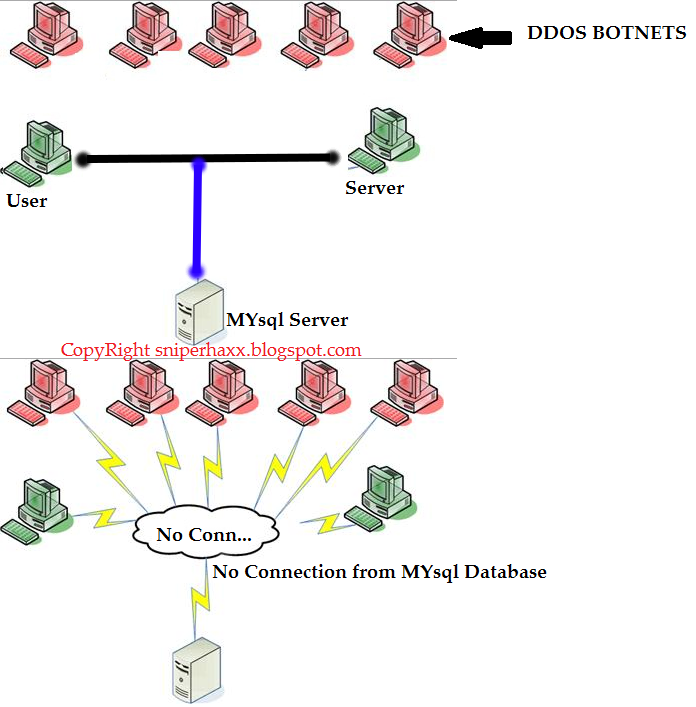

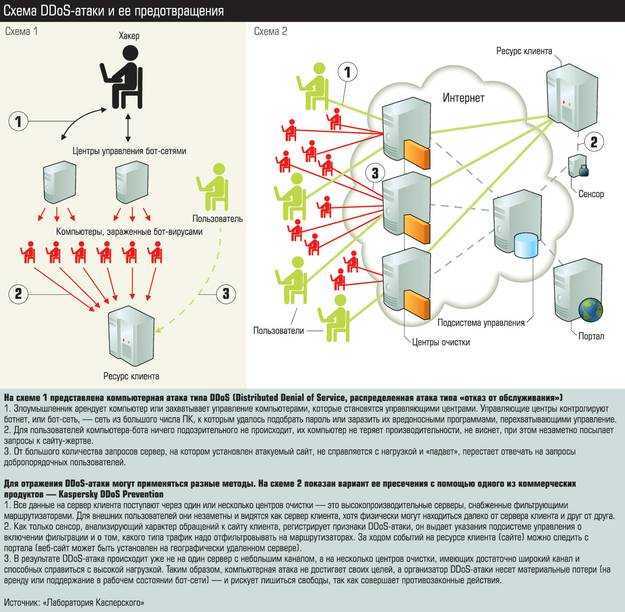

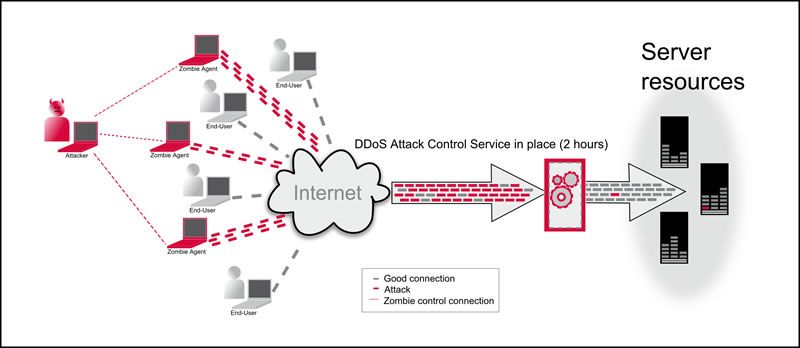

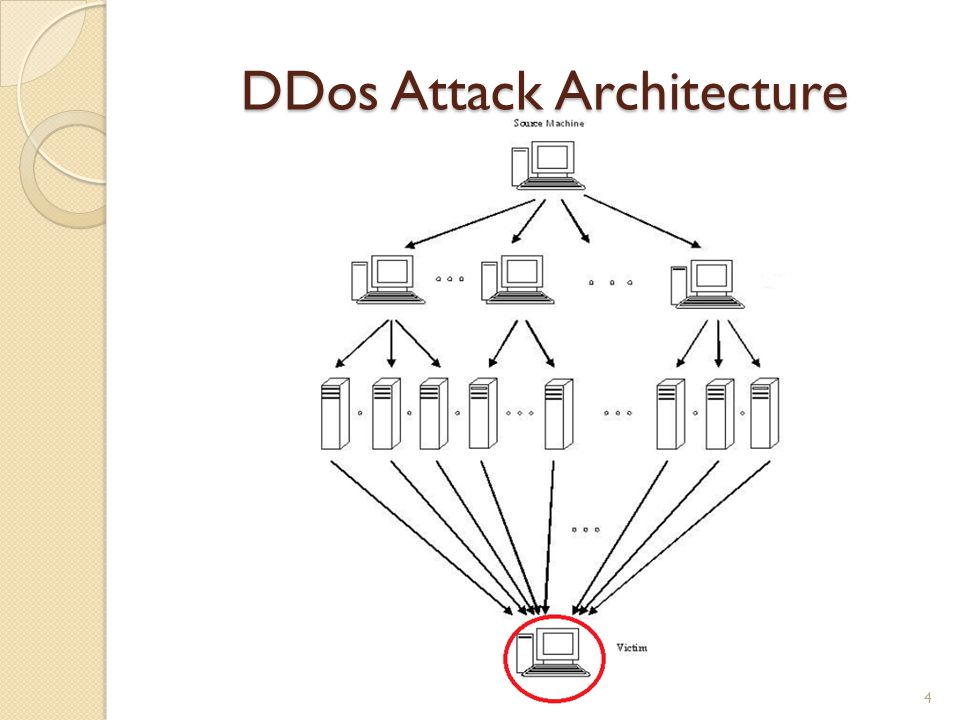

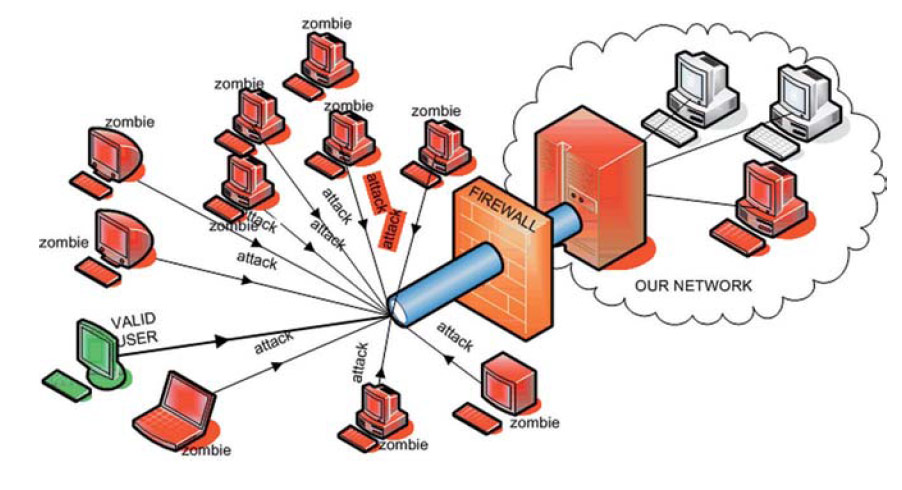

Хакеры заражают компьютеры и телефоны обычных пользователей вирусом, например, трояном, и создают из них сеть. Она называется ботнетом, а устройства, входящие в нее, — ботами или зомби. Причем владельцы компьютеров и телефонов даже не подозревают, что помогают киберпреступникам: их устройства работают в обычном режиме.

Она называется ботнетом, а устройства, входящие в нее, — ботами или зомби. Причем владельцы компьютеров и телефонов даже не подозревают, что помогают киберпреступникам: их устройства работают в обычном режиме.

Злоумышленники удаленно управляют ботами и вынуждают их атаковать выбранный сайт. Зараженные компьютеры и смартфоны выполняют вредоносные сетевые запросы, в результате чего сервер не выдерживает нагрузки и перестает работать на несколько часов или дней.

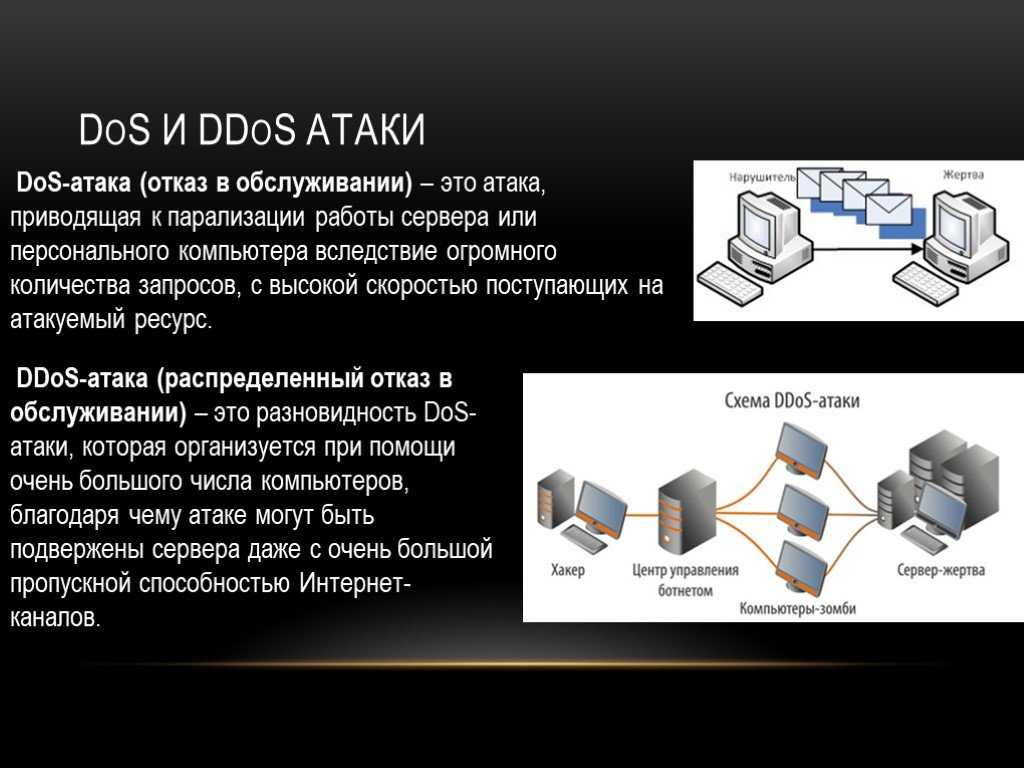

Разница между DoS и DDoS

Главное различие — в технической реализации. При DDoS-атаке киберпреступники используют сеть компьютеров, а при DoS-атаке — только одно устройство. Поэтому и предотвратить такую угрозу гораздо проще. Достаточно отследить, с какого IP-адреса выполняются запросы, и заблокировать его.

Кто и зачем устраивает DDoS-атаки

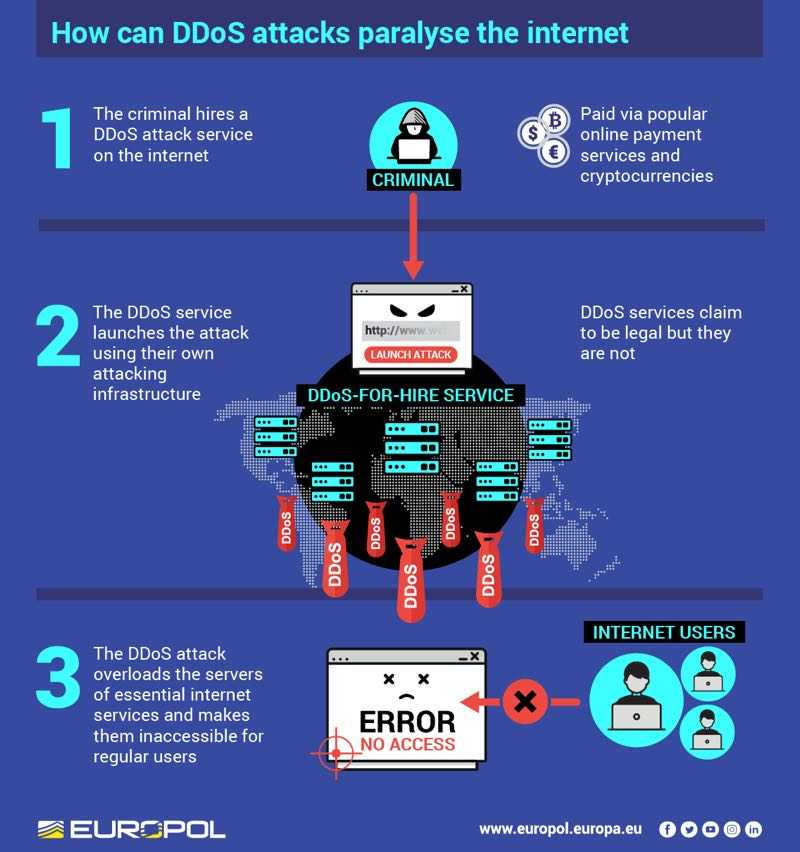

Атаки устраивают хакеры — самостоятельно или по просьбе заказчика. Причины для этого разные: от личной неприязни и борьбы с конкурентами до кражи персональных данных и вымогательства. Ниже рассмотрим самые популярные причины.

Ниже рассмотрим самые популярные причины.

- Борьба с конкурентами. Чаще всего это касается малого и среднего бизнеса. Например, цветочные магазины могут атаковать друг друга в преддверии праздников — Дня всех влюбленных, 8 Марта или Дня учителя. Цель — остановить работу сайтов конкурентов, привести покупателей в свой интернет-магазин и продать им как можно больше букетов.

- Кража персональных данных. С помощью самой DDoS-атаки получить доступ к платежной информации клиентов, паспортным данным или номерам телефонов нельзя, но она может быть использована как отвлекающий маневр: пока компания разбирается с атакой, злоумышленники используют другие методы, чтобы заполучить персональные данные.

- Вымогательство. В этом случае хакеры атакуют сайт до тех пор, пока не получат деньги от владельца.

- Личная неприязнь или протест. Например, из зависти, желания отомстить или несогласия с политической или активистской деятельностью злоумышленники нередко атакуют сайты региональных СМИ, коммерческих и правительственных организаций и т.

д.

д. - Обучение или развлечение. Молодые хакеры могут атаковать небольшие сайты, чтобы проверить свои силы, набраться опыта или похвастаться перед друзьями и коллегами.

Чем опасна DDoS-атака для бизнеса и клиентов

Если ваш сайт «ддосят», вы рискуете испытать временные трудности в работе: например, остаться без связи с сотрудниками разных отделов. Кроме того, вы можете потерять:

- клиентов и партнеров;

- прибыль;

- репутацию.

Объяснить это просто. При DDoS-атаке клиенты не могут попасть на ваш сайт и обращаются к конкурентам, а компании теряют желание с вами партнериться, опасаясь повторения атаки.

Вдобавок вы остаетесь без денег: тратитесь на восстановление работы и замену оборудования, теряете прибыль. Чтобы понять, например, какой суммы лишился онлайн-магазин, достаточно посмотреть среднюю статистику интернет-заказов за час или сутки, а затем умножить эту цифру на количество часов простоя сайта.

Во время атаки компания также может потерять репутацию как в глазах клиентов, особенно при утечке данных, так и в глазах других компаний, что отразится на цене активов.

Как узнать, что сайт атакуют

Успешно проведенная DDoS-атака приводит к тому, что сайт частично или полностью перестает работать. Но распознать угрозу можно и на начальном этапе. Например, вы заметите:

- лавинообразный поток запросов;

- ошибку 503 (Service Temporarily Unavailable), которая означает, что ваш сервер временно не может обрабатывать запросы;

- ошибки 502 (Bad Gateway) или 504 (Gateway Timeout) — означает, что сайт недоступен;

- однообразные запросы и запросы на несуществующие страницы.

Примеры DDoS-атак

- HTTP-флуд. Это один из наиболее распространенных типов DDoS-атаки, при котором на сайт или приложение посылаются стандартные GET- и POST-запросы или другие. Первые используют для получения объемных данных, вторые — для отправки на сервер бесполезной информации.

В итоге результат один: сайт оказывается перегружен и недоступен.

В итоге результат один: сайт оказывается перегружен и недоступен. - SYN-флуд. Одна из разновидностей атаки, при которой на сервер с большой скоростью направляются поддельные SYN-запросы, или запросы на подключение. SYN-флуд поражает сервер, нагружая процессор. В результате сервер “падает”.

- ICMP-флуд, или ping-флуд (наводнение запросами). Эта атака перегружает выбранный компьютер служебными запросами, на которые он обязан давать эхо-ответы.

- UDP-флуд. Сетевая атака, при которой хакеры отправляют на выбранный сервер большое число поддельных UDP — это транспортные протоколы для передачи данных в IP-сетях без установки соединения. Сервер пытается проверить пакеты и создать ответные ICMP-сообщения, но в итоге оказывается перегружен.

Распознав киберугрозу, вы сможете подключить защиту сервера от DDoS-атак и обеспечить его стабильную работу. Как именно, расскажем чуть ниже.

На каких уровнях происходят атаки?

Для удобства понимания работу сети Интернет часто описывают с помощью модели OSI (The Open Systems Interconnection Model).

DDoS-атаки возможны на сетевом уровне (L3-L4) и прикладном (L7).

Как предотвратить DDoS-атаку

К сожалению, нет универсальных методов, которые помогут свести к минимуму риски DDoS-атак на ваш сайт. Но есть основные рекомендации, которые помогут сохранять уверенность в безопасности:

- Убедитесь, что у хостинг-провайдера есть фильтрация входящего трафика. От крупных и сложных атак могут обезопасить сторонние компании, специализирующиеся на этом, но важно, чтобы на стороне провайдера тоже была защита. Например, в RU-CENTER все тарифы хостинга включают защиту L3/L4 уровня — входящий трафик анализируется для выявления аномалий и в случае отклонений в течение минуты переключается на L3/L4 фильтрацию, после чего поступает на ваш сайт.

Такой постоянный мониторинг позволяет системе блокировать все высокоскоростные атаки сетевого уровня.

Такой постоянный мониторинг позволяет системе блокировать все высокоскоростные атаки сетевого уровня. - Вовремя обновляйте ПО. Важно контролировать и не пропускать своевременное обновление программного обеспечения и сетевых служб.

- Будьте бдительны. Составьте план действий, чтобы быстро им воспользоваться, если заметите атаку — например, подключить другой сервер, установить ограничение сервера.

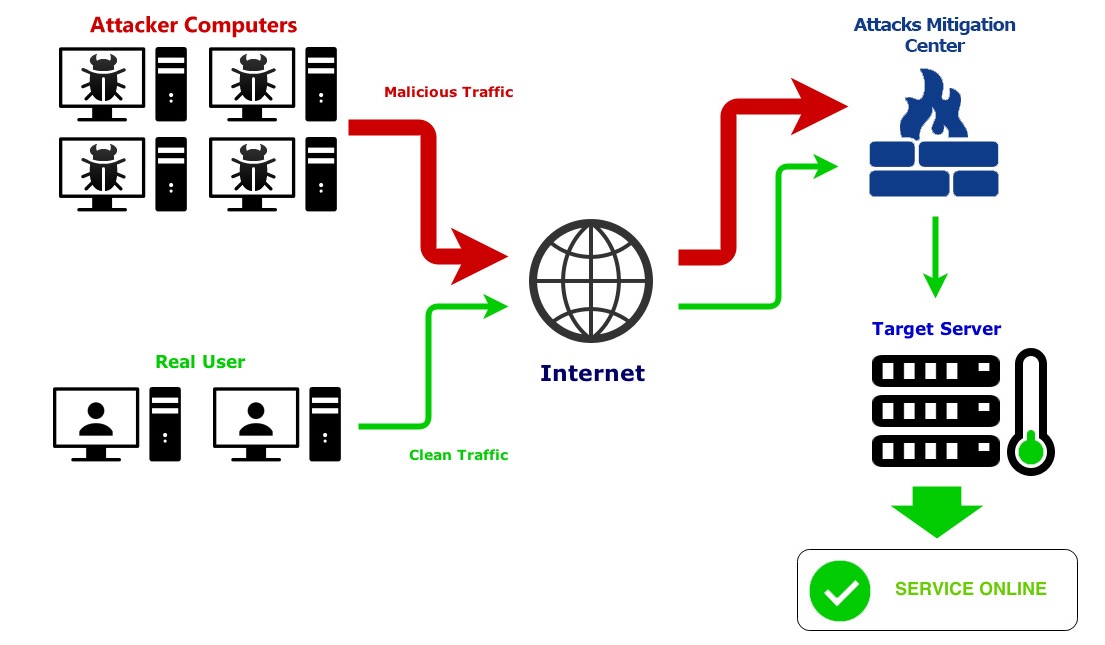

- Приобретите услугу «Защита от DDoS-атак» у сторонней компании. Когда атака начнется, профессиональные компании «возьмут на себя» весь трафик и пропустят только проверенных пользователей.

Если атака уже произошла, вам необходимо отделить мусорные запросы от реальных, чтобы проходили только настоящие. Правда, если атака крупная, собственных сил, даже если у вас есть штатные программисты, может оказаться недостаточно. Тогда с защитой помогут профессиональные компании.

Рассмотрим, какие есть возможности устранить атаку своими силами и при помощи специалистов:

Что можно сделать самому при атаке?

- Установить ограничение скорости обработки запросов и очистить логи сервера, чтобы освободить больше места.

- Уведомить всех об атаке: своих программистов, хостинг-провайдера и т. д. Общими силами можно изменить схемы маршрутизации трафика. Например, выделить дополнительные каналы для увеличения пропускной способности сайта.

- Переждать. Чаще всего атаки длятся несколько часов

Что могут сделать специалисты?

- Вернуть сайт к работе, даже если он уже перестал открываться.

- Предоставить сервисы, которые примут этот и следующие киберудары на свою мощную инфраструктуру. Они сами определяют тип атаки и ее мощность, а затем блокируют поддельные запросы и ведут на сайт клиента только реальный трафик.

Какое наказание предусмотрено за DDoS-атаку

DDoS-атака в России расценивается как неправомерный доступ к компьютерной информации (ст. 272 УК РФ) и создание, использование и распространение вредоносных компьютерных программ (ст. 273 УК РФ). Максимальное наказание — до семи лет лишения свободы.

Уголовных дел, связанных с DDoS-атаками, в России немного, поскольку раскрыть подобные преступления тяжело.

Что важно запомнить

- DDoS-атака может лишить вас клиентов, партнеров и прибыли. Поэтому важно заранее подумать о том, какие методы защиты сайта использовать, чтобы обеспечить его стабильную работу.

- Если вас атаковали, важно оценить масштабы и понять, обойдетесь ли вы силами штатных программистов или вам потребуется помощь профессиональных компаний.

- Нежелательно просто игнорировать атаку в надежде, что она скоро закончится.

- Не стоит рассчитывать, что киберпреступников поймают, а причиненный вам ущерб компенсируют. Выйти на след хакеров крайне тяжело.

В выпуске на нашем YouTube‑канале обсуждаем, как противостоять DDoS‑атакам, с Рамилем Хантимировым, CEO и сооснователем компании StormWall. Смотрите и подписывайтесь на канал, чтобы не пропустить новые видео!

Смотреть

Перейти ко всем материалам блога

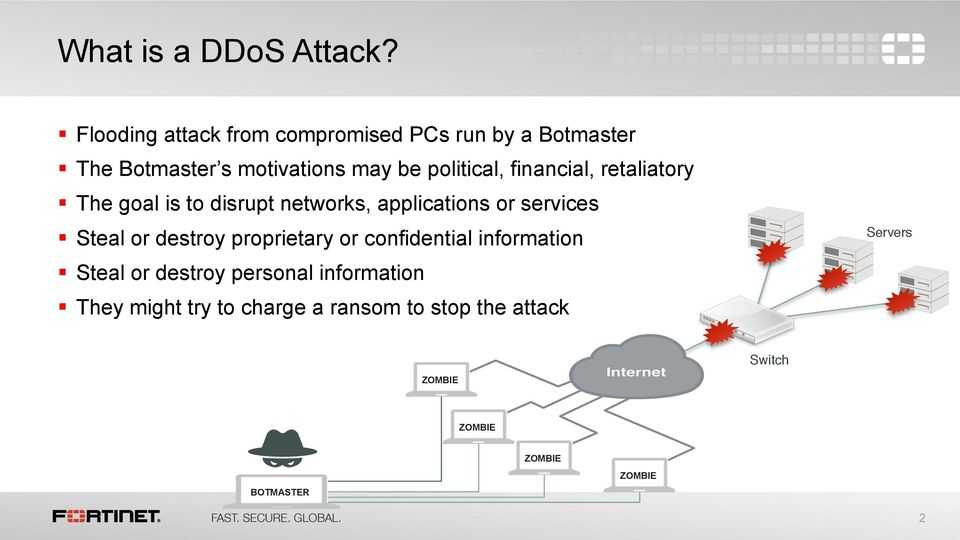

DDoS-атаки (Distributed Denial of Service)

DDoS-атака (Distributed Denial of Service) — хакерская атака на веб-сайт, главная задача которой — привести к отказу в обслуживании, при котором взаимодействие пользователей с сервисами и сайтами будет затруднено или невозможно. Ее отличие от DoS-атаки — в том, что она проводится сразу со множества устройств и адресов. Для DDoS-атак хакеры собирают ботнеты из зараженных вредоносными программами компьютеров-зомби.

Ее отличие от DoS-атаки — в том, что она проводится сразу со множества устройств и адресов. Для DDoS-атак хакеры собирают ботнеты из зараженных вредоносными программами компьютеров-зомби.

Цель проведения DDoS-атаки — вымогательство денег за ее прекращение и за восстановление доступа к веб-сайту. Чаще всего злоумышленники подвергают таким нападениям сетевые ресурсы электронной коммерции, онлайн-банки, системы бронирования, букмекерские конторы, информационные сервисы, СМИ и другие организации, ведущие свой бизнес в Сети.

Существуют специальные вредоносные программы (боты), которые позволяют формировать ботнеты. Например, интернет-червь Mirai заразил более 500 000 устройств, подключенных к интернету, из которых был сформирован одноименный ботнет для рекордно мощных на тот момент DDoS-атак.

DDoS-атаки обрели первую популярность в 1999 году, когда злоумышленники атаковали веб-сайты крупнейших компаний (Yahoo, eBay, Amazon, E-Trade, CNN и многих других). Спустя год после атак на крупные корпорации была осознана необходимость принять срочные меры для борьбы с появившейся проблемой.

Спустя год после атак на крупные корпорации была осознана необходимость принять срочные меры для борьбы с появившейся проблемой.

Классификация DDoS-атак

Основные способы DDoS-атак:

- HTTP-флуд. Самый распространенный способ, чья основная идея — отправка серверу такого пакета, ответом на который будет пакет гораздо большего размера. В специально сформированном запросе к серверу злоумышленник заменяет свой IP-адрес на сетевой идентификатор машины внутри сети-жертвы.

- ICMP-флуд. При этом типе DDoS-атаки хакер отправляет ICMP-пакет (часто — с помощью утилиты ping) усиливающей сети. IP-адрес злоумышленника в этом случае также заменяется целевым, и на сервер-жертву приходит ответ на команду, увеличенный во столько раз, сколько машин содержит усиливающая сеть. Также подобная атака может происходить с помощью UDP-пакетов.

- SYN-флуд. Для обмена данными компьютерным системам требуется установка соединения, и при этом на само соединение тоже выделяются компьютерные ресурсы — на которые и нацелен данный вид атак.

Отправляя ложные запросы, можно использовать все ресурсы компьютерной системы, которые зарезервированы на установку соединений.

Отправляя ложные запросы, можно использовать все ресурсы компьютерной системы, которые зарезервированы на установку соединений. - «Тяжелые пакеты». Для реализации этого метода атаки злоумышленник с помощью ботнета отправляет серверу трудные для обработки пакеты данных, которые не переполняют канал связи, но отнимают ресурсы процессора, что может привести к его перегреву или перегрузке.

Объект воздействия

Цель DDoS-атаки — вывод из строя или недоступность веб-сайта. Однако бывает так, что целью DDoS оказывается DNS-сервер (например, в 2012 году группа Anonymous планировала вывести таким образом из строя 13 корневых DNS-серверов мира, что лишило бы интернета все население Земли). Также целью может стать уязвимое веб-приложение. Отдельные DDoS-атаки организовываются ради развлечения или в знак политического протеста (скажем, акция 2007 года в честь памятника Воину-освободителю в Эстонии). Часто DDoS проводят для шантажа или вымогательства.

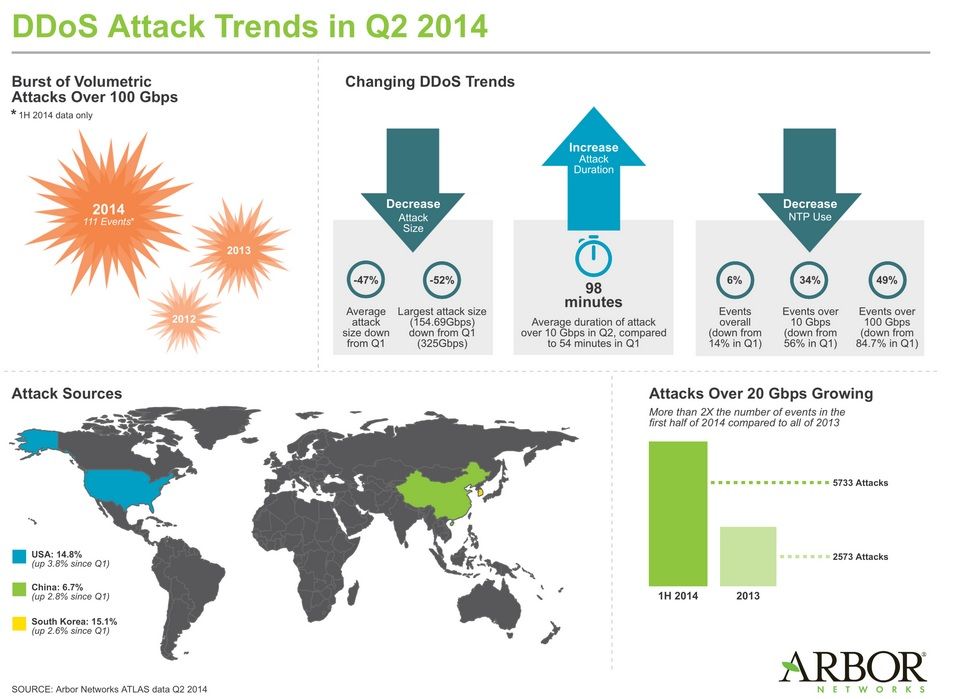

В середине 2010-х годов имело место некоторое затишье, но согласно отчету компании Qrator Labs, в 2016 году DDoS-атаки начали снова тревожить корпоративных пользователей. Несмотря на то, что многим провайдерам легко нейтрализовать атаки мощностью до 300 Гбит/с, проблемы все-таки остались. В частности, злоумышленники начали использовать зараженные серверы видеозаписи, веб-камеры, устройства интернета вещей, в которых имеются уязвимости. Из-за распространенности таких устройств атаки стали еще более масштабными.

По мнению Qrator Labs, техническим специалистам необходимо снова обращать внимание на защиту от DDoS-атак. Если прежде наблюдалось линейное увеличение мощности последних, то в 2016 году ситуация резко изменилась. Сегодня атаки могут достигать таких масштабов, что им под силу накрывать целые регионы земного шара, а это напрямую угрожает функционированию работы крупных провайдеров.

Сегодня атаки могут достигать таких масштабов, что им под силу накрывать целые регионы земного шара, а это напрямую угрожает функционированию работы крупных провайдеров.

Наибольшее «внимание» киберпреступники уделили следующим отраслям:

- купонные сервисы,

- платежные системы,

- информационные агрегаторы,

- электронная коммерция,

- игры и игровые площадки.

Источник DDoS-атак

Источников нападений, направленных на отказ в обслуживании, множество: конкуренты, недоброжелатели, хактивисты и т.д. По данным «Лаборатории Касперского», в 2015 году DDoS-атаке подверглась каждая шестая российская компания. За 2015 год было проведено около 120 000 атак на 68 000 различных ресурсов по всему миру. Мощность потока при этом достигала 450 Гбит/с. Чаще всего DDoS-атакам подвергается крупный бизнес (20%).

Анализ риска

Противостояние DDoS-атакам — сложная задача, запросы к сайту поступают со многих направлений. От слабых DDoS-атак можно защититься: например, от HTTP-флуда поможет установка лимита подключений, от ICMP-флуда — отключение ответов на все запросы ECHO или правильно настроенный WAF, от UDP-флуда — отключение от интернета UDP-сервисов и установка лимита обращений к DNS-серверу. Однако против большинства атак, организованных профессиональными киберпреступниками и нацеленных на максимально возможный объем трафика, настройка веб-сервера ничего не даст, так как будет «забит» сам канал связи. В этом случае смогут помочь только специальные сервисы защиты.

От слабых DDoS-атак можно защититься: например, от HTTP-флуда поможет установка лимита подключений, от ICMP-флуда — отключение ответов на все запросы ECHO или правильно настроенный WAF, от UDP-флуда — отключение от интернета UDP-сервисов и установка лимита обращений к DNS-серверу. Однако против большинства атак, организованных профессиональными киберпреступниками и нацеленных на максимально возможный объем трафика, настройка веб-сервера ничего не даст, так как будет «забит» сам канал связи. В этом случае смогут помочь только специальные сервисы защиты.

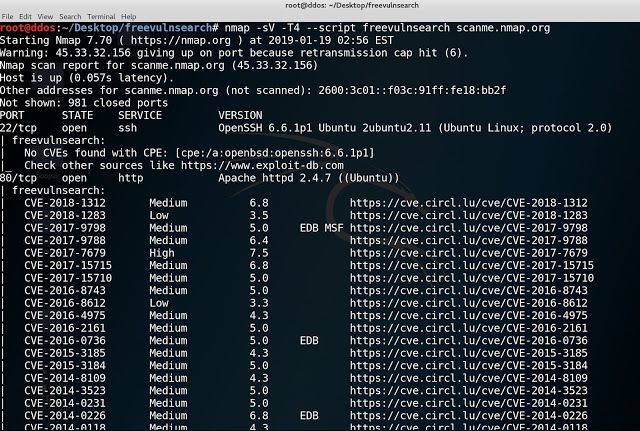

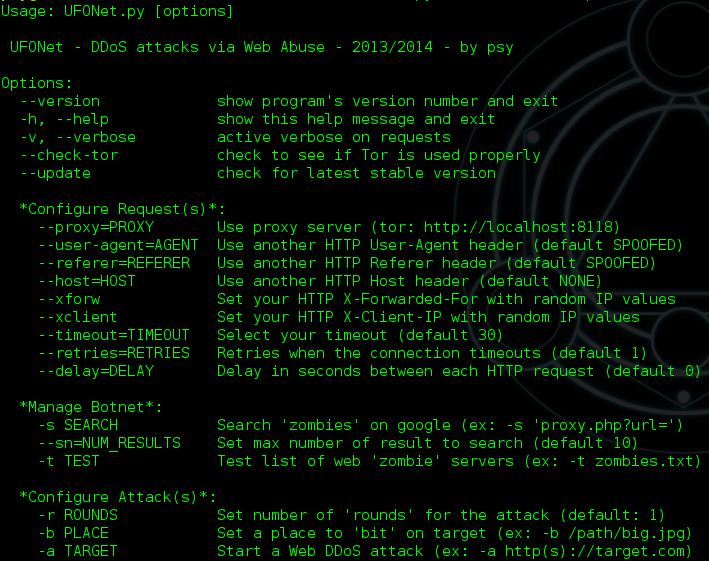

10 лучших бесплатных онлайн-инструментов для DDoS-атак (2022)

Лоуренс Уильямс

ЧасыОбновлено

DoS (отказ в обслуживании) — это атака, используемая для отказа законному пользователю в доступе к ресурсу, такому как доступ к веб-сайту, сети, электронной почте и т. д. Распределенный отказ в обслуживании (DDoS) — это тип DoS-атаки, которая выполняется несколькими скомпрометированных машин, нацеленных на одну и ту же жертву. Он наводняет компьютерную сеть пакетами данных.

д. Распределенный отказ в обслуживании (DDoS) — это тип DoS-атаки, которая выполняется несколькими скомпрометированных машин, нацеленных на одну и ту же жертву. Он наводняет компьютерную сеть пакетами данных.

Существует множество инструментов для DDoS-атак, которые могут создать распределенную атаку типа «отказ в обслуживании» против целевого сервера. Ниже приведен тщательно подобранный список инструментов для DDoS-атак с их популярными функциями и ссылками на веб-сайты. Список содержит как открытые (бесплатные), так и коммерческие (платные) DDoS-инструменты.

Лучший выбор

DDoS-атака

DDoS-атака — это инструмент, который можно использовать для выполнения распределенной атаки типа «отказ в обслуживании». Это приложение может отслеживать журнал событий из многочисленных источников, чтобы находить и обнаруживать действия DDoS.

Посетите DDoS-атаку

Лучшие онлайн-инструменты, программное обеспечение, веб-сайты для DDoS-атак

| Имя | Особенности | Платформа | Бесплатная пробная версия | Ссылка |

|---|---|---|---|---|

| 👍 DDoS-атака | • Отвечайте в режиме реального времени. | Linux + Windows | 30-дневная бесплатная пробная версия | Узнать больше |

| ПРТГ | • Простое и гибкое оповещение | Linux + Windows | 30-дневная бесплатная пробная версия | Узнать больше |

| LOIC (низкоорбитальная ионная пушка) | • Проверьте производительность сети. | Windows | Скачать бесплатно | Узнать больше |

| HOIC (высокоорбитальная ионная пушка) | • Атаковать до 256 веб-сайтов одновременно. | Windows | Скачать бесплатно | Узнать больше |

| Сукури | • Они блокируют DDoS-атаки уровней 3, 4 и 7. | Windows | 30-дневная бесплатная пробная версия | Узнать больше |

1) DDoS-атака

DDoS-атака — это инструмент, который можно использовать для выполнения распределенной атаки типа «отказ в обслуживании». Это приложение может отслеживать журнал событий из многочисленных источников, чтобы находить и обнаруживать действия DDoS.

Лучший выбор №1

DDoS-атака

5.0

Расследовать нарушение с помощью инструментов криминалистики

Поддерживаемая платформа: Linux + Windows

Бесплатная пробная версия: 30-дневная бесплатная пробная версия

Посетите DDoS Attack

Особенности:

- Это приложение может обнаруживать связь с управляющими серверами и командами.

- Ответ в режиме реального времени с корреляцией событий на основе правил

- Вы можете легко фильтровать определенные таймфреймы, IP-адреса или параметры.

- Инструмент помогает обнаруживать вредоносные действия между командным и управляющим сервером.

- Расследовать утечку с помощью криминалистических инструментов

Получить бесплатно >>

30 дней бесплатной пробной версии

2) PRTG

Программное обеспечение для мониторинга сети PRTG известно своими расширенными возможностями управления инфраструктурой. Инструмент отслеживает ИТ-инфраструктуру, используя такие технологии, как SNMP, WMI, Sniffing, REST APIS, SQL и другие.

#2

PRTG Network Monitor

4.9

Простое и гибкое оповещение

Поддерживаемая платформа: Linux + Windows

Бесплатная пробная версия: 30-дневная бесплатная пробная версия

Посетите PRTG

Возможности:

- PRTG может сканировать сегменты сети, отправляя эхо-запросы на определенные диапазоны IP-адресов

- Помогает создавать веб-страницы с актуальными данными мониторинга в желаемом дизайне

- Простое и гибкое оповещение

- Несколько пользовательских интерфейсов

- Предупреждает вас, когда видит предупреждения или необычные показатели в вашей сети.

Получить бесплатно >>

30 дней бесплатной пробной версии

3) LOIC (низкоорбитальная ионная пушка)

LOIC (низкоорбитальная ионная пушка) — это программное обеспечение с открытым исходным кодом, предназначенное для DDoS-атак. Этот инструмент ddos написан на C#. Этот инструмент отправляет запросы HTTP, TCP и UDP на сервер.

Особенности:

- LOIC — это один из бесплатных инструментов для проведения DDOS-атак, который поможет вам проверить производительность сети.

- Это позволяет вам создать DDoS-атаку онлайн против любого сайта, который они контролируют.

- Лоик не скрывает IP-адрес, даже если прокси-сервер не работает.

- Помогает выполнить стресс-тестирование для проверки стабильности системы.

- Это программное обеспечение ddos может использоваться для выявления программ ddos, которые могут использоваться хакерами для атаки на компьютерную сеть.

Ссылка: https://sourceforge. net/projects/loic/

net/projects/loic/

4) HOIC (высокоорбитальная ионная пушка)

высокоорбитальная ионная пушка — это бесплатный инструмент для атаки типа «отказ в обслуживании». Он предназначен для атаки более чем на один URL-адрес одновременно. Этот инструмент DDoS помогает вам запускать DDoS-атаки с использованием HTTP (протокола передачи гипертекста).

Особенности:

- Вы можете одновременно атаковать до 256 ddos-сайтов.

- В нем есть счетчик, который поможет вам измерить выход.

- Этот бесплатный инструмент DDoS можно портировать на Linux или Mac OS.

- Вы можете выбрать количество потоков в текущей атаке.

- HOIC позволяет контролировать атаки с низкими, средними и высокими настройками.

Ссылка: https://sourceforge.net/projects/highorbitioncannon/

5) Sucuri

Sucuri использует передовое технологическое программное обеспечение, такое как брандмауэр веб-приложений (WAF) и система предотвращения вторжений (IPS), для обеспечения защиты от DdoS-атак. Они постоянно регулируют трафик и рейтинг вашего сайта, одновременно повышая его производительность.

Они постоянно регулируют трафик и рейтинг вашего сайта, одновременно повышая его производительность.

Особенности:

- Они блокируют DDoS-атаки 3, 4 и 7 уровней.

- Обеспечивает защиту от вредоносных программ и взломов с помощью брандмауэра веб-приложений (WAF)

- Они постоянно регулируют все обновления исправлений и правила сервера, которые защищают ваш сайт.

- Они предоставляют функцию защиты страницы, которую вы можете включить на определенных конфиденциальных веб-сайтах, добавив пароли, CAPTCHA, 2FA и т. д.

- Он прост в настройке, так как требует только учетных данных веб-сервера и изменения DNS.

Получить бесплатно >>

30-дневная гарантия возврата денег

6) HTTP Unbearable Load King (HULK)

HTTP Unbearable Load King (HULK) — это инструмент DDoS для веб-сервера. Это один из бесплатных инструментов атаки ddos, специально используемый для создания больших объемов трафика на веб-сервере.

Особенности:

- Может обходить кеш-сервер.

- Этот инструмент помогает генерировать уникальный сетевой трафик.

- HTTP Unbearable Load King (HULK) можно легко использовать в исследовательских целях.

Ссылка: https://packetstormsecurity.com/files/112856/HULK-Http-Unbearable-Load-King.html

7) DDoSIM (симулятор DDoS)

DDoSIM (симулятор DDoS) используется для создания распределенной атаки типа «отказ в обслуживании» против целевого сервера. Он написан на C++ и может использоваться в операционной системе Linux.

Особенности:

- Этот инструмент ddos показывает способность сервера обрабатывать DDOS-атаки для конкретных приложений.

- Позволяет создавать полные TCP-соединения с целевым сервером.

- DDoSIM предоставляет множество вариантов проведения сетевой атаки.

- TCP-соединения могут быть перенаправлены на случайный сетевой порт.

Ссылка: https://sourceforge.net/projects/ddosim/

8) PyLoris

PyLoris — это программный продукт для тестирования уязвимости сети путем выполнения онлайн-атаки распределенного отказа в обслуживании (DDoS). Это поможет вам управлять ddos онлайн и контролировать плохое управление одновременными подключениями.

Особенности:

- Он обеспечивает простой в использовании GUI (графический интерфейс пользователя).

- Этот инструмент позволяет проводить атаки с использованием заголовков HTTP-запросов.

- Имеет самую последнюю кодовую базу (набор исходного кода, используемого для создания конкретной программной системы).

- Вы можете запустить PyLoris с помощью скрипта Python.

- Этот инструмент поддерживает Windows, Mac OS и Linux.

- Предоставляет расширенный параметр с ограничением в 50 потоков, каждый из которых имеет в общей сложности 10 подключений.

Ссылка: https://motoma.io/pyloris/

9) OWASP HTTP POST

Программное обеспечение OWASP (Open Web Application Security Project) HTTP Post позволяет тестировать веб-приложения на предмет производительности сети. Это поможет вам осуществить отказ в обслуживании с одной DDoS-машины онлайн.

Особенности:

- Позволяет распространять и передавать инструмент другим.

- Вы можете свободно использовать этот инструмент в коммерческих целях.

- OWASP HTTP POST помогает вам делиться результатами в соответствии с предоставляемой лицензией.

- Этот инструмент позволяет протестировать атаки на прикладном уровне.

- Помогает определить емкость сервера.

Ссылка: https://owasp.org/projects/

10) РУДИ

РУДИ — это сокращенная форма R-U-Dead-Yet. Это один из бесплатных инструментов DDoS-атаки, который поможет вам легко провести DDoS-атаку в Интернете. Он нацелен на облачные приложения, ограничивая сеансы, доступные на веб-сервере.

Он нацелен на облачные приложения, ограничивая сеансы, доступные на веб-сервере.

Особенности:

- Это простой и удобный инструмент.

- Он автоматически просматривает целевой веб-сайт ddos и обнаруживает встроенные веб-формы.

- R-U-Dead-Yet позволяет проводить HTTP DDoS-атаку с использованием отправки полных полей.

- Этот инструмент предоставляет интерактивное меню консоли.

- Этот бесплатный инструмент для атаки DDoS автоматически идентифицирует поля формы для отправки данных.

Ссылка: https://sourceforge.net/projects/r-u-dead-yet/

11) Tor’s Hammer

Tor’s Hammer — это программа DDoS прикладного уровня. Вы можете использовать этот онлайн-инструмент ddos для таргетинга на веб-приложения и веб-сервер. Он выполняет интернет-запрос на основе браузера, который используется для загрузки веб-страниц.

Особенности:

- Позволяет создавать расширенную текстовую разметку с помощью Markdown (инструмент для форматирования простого текста).

- Tor’s Hammer автоматически преобразует URL в ссылки.

- Это приложение использует ресурсы веб-сервера, создавая огромное количество сетевых подключений.

- Вы можете быстро связать другие артефакты в своем проекте.

- Он удерживает запросы и соединения HTTP POST от 1000 до 30000 секунд.

Ссылка: https://sourceforge.net/projects/torshammer/

12) DAVOSET

DAVOSET — это программное обеспечение для совершения DDOS-атак путем злоупотребления любыми функциями веб-сайта. Этот инструмент командной строки поможет вам совершать распределенные атаки типа «отказ в обслуживании» без каких-либо хлопот.

Особенности:

- Это один из инструментов ddos, обеспечивающий поддержку файлов cookie.

- Эта DDoS-атака на свободное программное обеспечение предоставляет интерфейс командной строки для выполнения атаки.

- DAVOSET также может помочь вам отразить атаку с использованием внешних сущностей XML (атака на приложение, которое анализирует ввод XML).

Ссылка: https://packetstormsecurity.com/files/123084/DAVOSET-1.1.3.html

13) GoldenEye

Инструмент GoldenEye проводит DDoS-атаку, отправляя HTTP-запрос на сервер. Он использует сообщение KeepAlive в паре с параметрами управления кешем, чтобы предотвратить разрыв соединения с сокетом.

Характеристики:

- Этот инструмент использует все сокеты HTTP/S на сервере приложений для DDoS-атаки.

- Это один из инструментов ddos, который представляет собой простое в использовании приложение, написанное на Python.

- Возможно произвольное создание пользовательских агентов.

- Эта DDoS-программа рандомизирует GET, POST для получения смешанного трафика.

Ссылка: https://sourceforge.net/projects/goldeneye/

Часто задаваемые вопросы

❓ Что такое DoS-атака?

DOS — это атака, используемая для отказа легитимным пользователям в доступе к ресурсу, такому как доступ к веб-сайту, сети, электронной почте и т. д., или для того, чтобы сделать его чрезвычайно медленным.

д., или для того, чтобы сделать его чрезвычайно медленным.

💻 Какие инструменты для DDoS-атак лучше?

Ниже приведены некоторые из лучших инструментов для DDoS-атак:

- DDoS-атака

- PRTG

- LOIC (низкоорбитальная ионная пушка)

- HOIC (высокоорбитальная ионная пушка)

- Сукури

- Король невыносимой нагрузки HTTP

- DDoSIM (симулятор DDoS)

- Пилорис

⚡ Что такое DDoS Attack Tool?

Инструменты DDoS-атаки, которые могут создать распределенную атаку типа «отказ в обслуживании» против целевого сервера.

💥 Как работают инструменты для DDoS-атак?

Средства DDoS-атаки нацелены на сервер или сеть, обнаруживая уязвимые системы в сети и внедряя в эти системы вредоносное ПО. Как только в сети заражается достаточное количество устройств, инструменты DDoS-атаки дают каждой зараженной системе указание атаковать сервер, отправляя поток запросов и перегружая сервер или сеть, что приводит к замедлению работы, отказу в обслуживании или полному сбою.

пяти самых известных DDoS-атак, а затем еще

Обновлено: 4 мая 2022 г.

Распределенные атаки типа «отказ в обслуживании» (DDoS) стали обычным явлением. Будь то небольшая некоммерческая организация или огромный многонациональный конгломерат, онлайн-сервисы организации — электронная почта, веб-сайты, все, что связано с Интернетом, — могут быть замедлены или полностью остановлены DDoS-атакой. Для центров обработки данных, совместного размещения, хостинга и других поставщиков услуг DDoS-атаки угрожают инфраструктуре, которая обеспечивает доступность сети и услуг для всех ее арендаторов, подписчиков и клиентов, и могут быть нацелены на наиболее ценных клиентов.

Успешная DDoS-атака может нанести серьезный ущерб репутации бренда и стоить сотни тысяч или даже миллионы долларов дохода. Более того, DDoS-атаки иногда используются для того, чтобы отвлечь внимание от операций по обеспечению кибербезопасности, в то время как другая преступная деятельность, такая как кража данных или проникновение в сеть, продолжается.

Недавние геополитические события в Украине продемонстрировали эффективность как государственных, так и рядовых киберпреступников в проведении политически мотивированных DDoS-атак на объекты критической инфраструктуры и государственные учреждения. Из систем нашей группы по исследованию безопасности A10 мы стали свидетелями значительных и продолжительных атак на украинские правительственные сети и, в связи с этим, на коммерческие интернет-активы, причем массовый всплеск произошел в первый день конфликта. Подробности того, что мы наблюдали, можно найти в недавнем сообщении в блоге.

DDoS-оружие, отслеживаемое группой по исследованию угроз A10, обнаружило около 15,4 миллиона единиц оружия в 2021 году — отчет A10 о снижении угрозы атаки (2h3021).

DDoS-атаки становятся все более масштабными и частыми

Ландшафт онлайн-угроз продолжает развиваться все более быстрыми темпами: хакеры запускают более распределенные атаки типа «отказ в обслуживании», чем когда-либо прежде, нацеливаясь на новые цели и создавая новые ботнеты. Спрос на решения для широкого круга бизнес-потребностей и внедрение технологий 5G ускорили распространение Интернета вещей (IoT) по всему миру, создав огромный пул ничего не подозревающих и незащищенных новобранцев для армий ботнетов, используемых для проведения атак. в массовых масштабах.

Спрос на решения для широкого круга бизнес-потребностей и внедрение технологий 5G ускорили распространение Интернета вещей (IoT) по всему миру, создав огромный пул ничего не подозревающих и незащищенных новобранцев для армий ботнетов, используемых для проведения атак. в массовых масштабах.

Ожидается, что DDoS-атаки будут продолжать увеличиваться по количеству и сложности по мере распространения ботнетов и недорогих платформ DDoS-как-услуга.

Во время пандемии у киберпреступников было два напряженных года, когда число DDoS-оружия быстро увеличивалось, широкое распространение ботнетов и некоторые из крупнейших когда-либо зарегистрированных DDoS-атак.

Одним из главных факторов DDoS-атак 2020 года была блокировка COVID-19, которая привела к быстрому переходу в онлайн для всего, от образования и здравоохранения до потребительских покупок и офисной работы, что дало хакерам больше целей, чем когда-либо прежде. Из-за поспешности этого перехода многие из этих предприятий и сотрудников оказались в значительной степени недостаточно защищенными от атак из-за сложности применения передовых методов кибербезопасности в условиях чрезвычайной ситуации.

В 2021 году масштабы этих атак достигли рекордного уровня. В ноябре 2021 года Microsoft смягчила DDoS-атаку, нацеленную на клиента Azure, с пропускной способностью 3,45 Тбит/с и скоростью передачи пакетов 340 миллионов пакетов в секунду, что считается крупнейшей DDoS-атакой из когда-либо зарегистрированных. В 2021 году также возросло использование DDoS для требования выкупа за прекращение атак — или, в первую очередь, за то, чтобы они не запускались.

Постоянно отслеживая DDoS-атаки, методы атак и активность вредоносных программ, компания A10 Networks отмечает неуклонный рост частоты, интенсивности и сложности этих угроз, последний из которых опубликован в нашем отчете A10 Attack Mitigation Threat Intelligence Report (2h3021). Хорошая новость заключается в том, что проверенные методы защиты от DDoS продолжают оставаться эффективными даже при повышении уровня угроз.

Как защититься от отраженных атак с усилением

Узнайте, как защититься от отраженных атак с усилением — одного из наиболее распространенных и разрушительных типов DDoS-атак.

Посмотреть вебинар

Краткая история DDoS-атак

Первая известная распределенная атака типа «отказ в обслуживании» произошла в 1996 году, когда Panix, ныне один из старейших интернет-провайдеров, был отключен на несколько дней из-за SYN-флуда, Метод, ставший классической DDoS-атакой. В течение следующих нескольких лет DDoS-атаки стали обычным явлением, и Cisco прогнозирует, что общее количество DDoS-атак удвоится по сравнению с 7,9.

Всего DDoS-атак

Однако растет не только количество DDoS-атак. Злоумышленники создают все более крупные ботнеты — армии взломанных устройств, которые используются для генерации DDoS-трафика. По мере роста ботнетов увеличивается и масштаб DDoS-атак. Распределенной атаки типа «отказ в обслуживании» со скоростью один гигабит в секунду достаточно, чтобы выбить большинство организаций из Интернета, но сейчас мы наблюдаем пиковые размеры атак, превышающих один терабит в секунду, генерируемых сотнями тысяч или даже миллионами подконтрольных устройств. Для получения дополнительной информации о том, что технически связано с распределенной атакой типа «отказ в обслуживании», см. нашу статью «Что такое DDoS-атака?» и наше видео «КТО, ЧТО, ПОЧЕМУ, ГДЕ DDoS-атаки».

Для получения дополнительной информации о том, что технически связано с распределенной атакой типа «отказ в обслуживании», см. нашу статью «Что такое DDoS-атака?» и наше видео «КТО, ЧТО, ПОЧЕМУ, ГДЕ DDoS-атаки».

Стоимость DDoS-атак

Учитывая, что время простоя ИТ-услуг обходится компаниям от 300 000 до более 1 000 000 долларов в час, вы можете видеть, что финансовый удар даже от короткой DDoS-атаки может серьезно подорвать вашу прибыль. Чтобы понять, какое влияние распределенная атака типа «отказ в обслуживании» может оказать на вашу организацию и ваше планирование кибербезопасности, ознакомьтесь с нашим техническим документом «Как анализировать влияние DDoS-атак на бизнес».

Пять самых известных DDoS-атак (на данный момент)

Чтобы получить представление о том, на что похожи эти атаки «в дикой природе», мы рассмотрим некоторые из наиболее заметных DDoS-атак на сегодняшний день. Наш выбор включает в себя некоторые DDoS-атаки, которые известны своим масштабом, в то время как другие из-за их воздействия и последствий.

Наш выбор включает в себя некоторые DDoS-атаки, которые известны своим масштабом, в то время как другие из-за их воздействия и последствий.

1. Атака Google, 2020 г.

16 октября 2020 г. группа анализа угроз Google (TAG) опубликовала в блоге обновленную информацию о том, как угрозы и действующие лица угроз меняют свою тактику в связи с выборами в США в 2020 г. В конце поста компания вставила примечание:

В 2020 году наша группа инженеров по обеспечению надежности зафиксировала рекордную атаку с усилением UDP, инициированную несколькими китайскими интернет-провайдерами (ASN 4134, 4837, 58453 и 9394), которая остается самой крупной из известных нам атак на пропускную способность.

Атака, проведенная тремя китайскими интернет-провайдерами, на тысячи IP-адресов Google длилась шесть месяцев и достигла захватывающей скорости 2,5 Тбит/с! Дамиан Меншер, инженер по надежности безопасности в Google, написал:

Злоумышленник использовал несколько сетей для подмены 167 миллионов пакетов в секунду (миллионов пакетов в секунду) на 180 000 открытых серверов CLDAP, DNS и SMTP, которые затем отправляли нам большие ответы.

Этот демонстрирует объемы, которые может достичь атакующий с хорошими ресурсами: Это в четыре раза больше, чем рекордная атака 623 Гбит/с ботнета Mirai годом ранее.

2. DDoS-атака AWS в 2020 году

Amazon Web Services, 800-килограммовая горилла облачных вычислений, подверглась гигантской DDoS-атаке в феврале 2020 года. неопознанный клиент AWS, использующий технику, называемую отражением протокола облегченного доступа к каталогам без установления соединения (CLDAP). Этот метод основан на уязвимых сторонних серверах CLDAP и увеличивает объем данных, отправляемых на IP-адрес жертвы, в 56–70 раз. Атака длилась три дня и достигла пика в 2,3 терабайта в секунду.

Почему атака AWS имеет значение Хотя сбои, вызванные DDoS-атакой AWS, были гораздо менее серьезными, чем могли бы быть, сам масштаб атаки и последствия для клиентов хостинга AWS, которые потенциально могут потерять доход и понести ущерб для бренда являются значительными.

3. DDoS-атаки Mirai Krebs и OVH в 2016 г.

20 сентября 2016 г. блог эксперта по кибербезопасности Брайана Кребса подвергся DDoS-атаке со скоростью свыше 620 Гбит/с. Сайт Кребса уже подвергался атаке. Кребс записал 269DDoS-атаки проводились с июля 2012 года, но эта атака была почти в три раза больше, чем все, что его сайт или Интернет видели раньше.

Источником атаки был ботнет Mirai, который на пике своего развития в том же году состоял из более чем 600 000 скомпрометированных устройств IoT, таких как IP-камеры, домашние маршрутизаторы и видеоплееры. Ботнет Mirai был обнаружен в августе того же года, но атака на блог Кребса стала его первой крупной атакой.

Следующая атака ботнета Mirai 19 сентябрянацелен на одного из крупнейших европейских хостинг-провайдеров, OVH, который размещает около 18 миллионов приложений для более чем одного миллиона клиентов. Эта атака была совершена на одного нераскрытого клиента OVH и была организована примерно 145 000 ботов, генерирующих нагрузку трафика до 1,1 терабит в секунду. Это продолжалось около семи дней. Но OVH не стал последней жертвой ботнета Mirai в 2016 году.

Это продолжалось около семи дней. Но OVH не стал последней жертвой ботнета Mirai в 2016 году.

Ботнет Mirai стал значительным шагом вперед в том, насколько мощной может быть DDoS-атака. Размер и сложность сети Mirai были беспрецедентными, как и масштаб атак и их направленность.

Видео: Что такое Mirai и как от него защититься?4. DDoS-атака Mirai Dyn в 2016 году

Прежде чем мы обсудим третью примечательную DDoS-атаку ботнета Mirai в 2016 году, следует упомянуть одно связанное с ней событие. 30 сентября некто, называющий себя автором программного обеспечения Mirai, опубликовал исходный код на различных хакерских форумах, и с тех пор DDoS-платформа Mirai многократно копировалась и видоизменялась.

Рисунок 2. Карта отключений интернета в Европе и Северной Америке, вызванных кибератакой Dyn 2 октября 2016 г. / Источник: DownDetector (CC BY-SA)

/ Источник: DownDetector (CC BY-SA)

21 октября 2016 г., основной домен Dyn провайдер службы имен (DNS) подвергся нападению со скоростью один терабит трафика в секунду, что затем стало новым рекордом для DDoS-атаки. Есть некоторые свидетельства того, что скорость DDoS-атаки могла достигать 1,5 терабит в секунду. Цунами трафика отключило сервисы Dyn, сделав ряд популярных веб-сайтов, включая GitHub, HBO, Twitter, Reddit, PayPal, Netflix и Airbnb, недоступными. Кайл Йорк, директор по стратегии Dyn, сообщил: «Мы наблюдали десятки миллионов дискретных IP-адресов, связанных с ботнетом Mirai, которые были частью атаки».

Почему важна атака Mirai Dyn Mirai поддерживает сложные, многовекторные атаки, которые затрудняют противодействие. Несмотря на то, что ботнет Mirai был ответственен за крупнейшие атаки того времени, наиболее примечательным моментом в атаках Mirai 2016 года был выпуск исходного кода Mirai, позволяющий любому человеку со скромными навыками работы с информационными технологиями создать ботнет и установить распределенный отказ от служебная атака без особых усилий.

5. Атака GitHub в 2018 году

28 февраля 2018 года GitHub, платформа для разработчиков программного обеспечения, подверглась DDoS-атаке со скоростью 1,35 терабит в секунду и длилась примерно 20 минут. Согласно GitHub, трафик был прослежен до «более тысячи различных автономных систем (ASN) на десятках тысяч уникальных конечных точек».

На следующей диаграмме показано, насколько велика разница между обычным уровнем трафика и уровнем DDoS-атаки.

Рисунок 3. График DDoS-атаки на GitHub в феврале 2018 года. Источник: Wired

Несмотря на то, что GitHub был хорошо подготовлен к DDoS-атаке, его защита была сломлена. Они просто не могли знать, что будет начата атака такого масштаба. Как пояснил GitHub в отчете компании об инциденте: «За последний год мы развернули дополнительный транзит к нашим объектам. За это время мы более чем удвоили нашу пропускную способность, что позволило нам противостоять определенным объемным атакам без ущерба для пользователей… Тем не менее, подобные атаки иногда требуют помощи партнеров с более крупными транзитными сетями для обеспечения блокировки и фильтрации».

DDoS-атака на GitHub отличалась своим масштабом и тем фактом, что атака была инсценирована с использованием стандартной команды Memcached, системы кэширования баз данных для ускорения веб-сайтов и сетей. Метод Memcached DDoS-атаки особенно эффективен, поскольку он обеспечивает коэффициент усиления — отношение размера запроса злоумышленника к объему генерируемого трафика DDoS-атаки — до 51 200 раз.

DDoS-защита вступает в эру искусственного интеллекта

В течение еще одного года рекордных атак поставщики услуг защищались от многочисленных DDoS-атак, скорость которых превысила 2,3 Тбит/с и 2,5 Тбит/с. Прочтите этот отчет IDC, чтобы узнать, как AI/ML и автоматизация являются ключом к быстрой защите от DDoS-атак, которая повышает устойчивость бизнеса.

Узнайте об AI/ML и автоматизации в защите от угроз DDoS

Другие известные распределенные атаки типа «отказ в обслуживании»

6. A European Gambling Company, 2021

В феврале Akami объявила, что они столкнулись с «тремя из шести крупнейших объемных DDoS-атак», которые компания когда-либо регистрировала. DDoS-атаки были попытками вымогательства. Хакеры запускают DDoS-атаку, которую цель не может не заметить, а затем требуют плату, чтобы не повторять ее снова и в еще большем масштабе. В данном случае угроза атаки составила 800 Гбит/с.

DDoS-атаки были попытками вымогательства. Хакеры запускают DDoS-атаку, которую цель не может не заметить, а затем требуют плату, чтобы не повторять ее снова и в еще большем масштабе. В данном случае угроза атаки составила 800 Гбит/с.

Эта атака отличалась не только масштабом, но и новизной. Злоумышленники использовали неизвестный ранее вектор DDoS-атаки, основанный на сетевом протоколе, известном как протокол 33 или протокол управления перегрузкой дейтаграмм (DCCP). Эта атака была объемной, и за счет злоупотребления протоколом 33 эксплойт был разработан для обхода средств защиты, ориентированных на потоки трафика традиционных протоколов управления передачей (TCP) и протокола пользовательских дейтаграмм (UDP).

7. DDoS-атака Occupy Central в Гонконге в 2014 г.

Многодневная DDoS-атака PopVote была проведена в 2014 г. и была направлена против базирующегося в Гонконге массового движения, известного как Occupy Central, которое выступало за более демократическую систему голосования. .

.

В ответ на свои действия злоумышленники направили большие объемы трафика на три службы веб-хостинга Occupy Central, а также на два независимых сайта: PopVote, онлайн-сайт, имитирующий выборы, и Apple Daily, новостной сайт, ни один из которых не был принадлежит Occupy Central, но открыто поддерживает его дело. Предположительно, виновные реагировали на продемократическое послание Occupy Central.

Атака атаковала серверы Occupy Central пакетами, замаскированными под законный трафик. Он был выполнен с использованием не одного, а пяти ботнетов и привел к пиковому уровню трафика 500 гигабит в секунду.

Почему так важна атака Occupy Central Хотя сообщалось, что нападавшие, вероятно, были связаны с китайским правительством, убедительных доказательств никогда не было, и, наоборот, атака могла быть направлена на то, чтобы заставить китайское правительство выглядеть Плохо. Атака, возможно, также послужила прикрытием для хакеров, которым удалось извлечь данные о сотрудниках Occupy Central из базы данных, чтобы развернуть обширную последующую фишинговую кампанию.

8. DDoS-атака CloudFlare в 2014 г.

В 2014 г. компания CloudFlare, провайдер кибербезопасности и сеть доставки контента, подверглась DDoS-атаке, которая, по оценкам, составила около 400 гигабит трафика в секунду. Атака, направленная на одного клиента CloudFlare и нацеленная на серверы в Европе, была запущена с использованием уязвимости в протоколе сетевого времени (NTP), который используется для обеспечения точности компьютерных часов. Несмотря на то, что атака была направлена только на одного из клиентов CloudFlare, она была настолько мощной, что значительно ухудшила работу собственной сети CloudFlare.

Почему атака CloudFlare имеет значение Эта атака иллюстрирует метод, при котором злоумышленники используют поддельные исходные адреса для отправки поддельных ответов сервера NTP на серверы цели атаки. Этот тип атаки известен как «атака отражения», поскольку злоумышленник может «отбрасывать» фиктивные запросы с сервера NTP, скрывая при этом свой собственный адрес. Из-за слабости протокола NTP коэффициент усиления атаки может достигать 206 раз, что делает NTP-серверы очень эффективным инструментом DDoS. Вскоре после атаки группа готовности к компьютерным чрезвычайным ситуациям США объяснила, что атаки с усилением NTP «особенно трудно заблокировать», потому что «ответы представляют собой законные данные, поступающие с действительных серверов».

Из-за слабости протокола NTP коэффициент усиления атаки может достигать 206 раз, что делает NTP-серверы очень эффективным инструментом DDoS. Вскоре после атаки группа готовности к компьютерным чрезвычайным ситуациям США объяснила, что атаки с усилением NTP «особенно трудно заблокировать», потому что «ответы представляют собой законные данные, поступающие с действительных серверов».

9. DDoS-атака Spamhaus в 2013 г.

В 2013 г. против Spamhaus, некоммерческого поставщика информации об угрозах, была запущена мощная DDoS-атака. Хотя Spamhaus, как организация по борьбе со спамом, регулярно подвергается атакам и уже имеет службы защиты от DDoS, эта атака — атака с отражением, оцениваемая в 300 гигабит трафика в секунду — была достаточно крупной, чтобы вывести из строя ее веб-сайт и часть ее почтовых служб. не в сети.

Почему так важна атака Spamhaus Кибератаку проследили до члена голландской компании Cyberbunker, которая, по-видимому, нацелилась на Spamhaus после того, как занесла компанию в черный список за рассылку спама. Это показывает, что компании или недобросовестные сотрудники могут организовывать DDoS-атаки с огромным ущербом для бренда и серьезными юридическими последствиями.

Это показывает, что компании или недобросовестные сотрудники могут организовывать DDoS-атаки с огромным ущербом для бренда и серьезными юридическими последствиями.

10. DDoS-атака шести банков в 2012 г.

12 марта 2012 г. волна DDoS-атак подверглась шести банкам США: Bank of America, JPMorgan Chase, U.S. Bank, Citigroup, Wells Fargo и PNC Bank. Атаки проводились сотнями захваченных серверов из ботнета Brobot, при этом каждая атака генерировала более 60 гигабит трафика DDoS-атаки в секунду.

В то время эти атаки были уникальными по своей стойкости. Вместо того, чтобы попытаться выполнить одну атаку, а затем отступить, преступники обрушили на свои цели множество методов атаки, чтобы найти тот, который сработал. Таким образом, даже если банк был оборудован для борьбы с несколькими типами DDoS-атак, он был беспомощен против других типов атак.

Почему атака на шесть банков имеет значение Самым примечательным аспектом атак на банки в 2012 году было то, что атаки были якобы совершены Бригадами Изз ад-Дин аль-Кассам, военным крылом палестинского ХАМАС организация. Более того, атаки оказали огромное влияние на пострадавшие банки с точки зрения доходов, расходов на устранение последствий, проблем с обслуживанием клиентов, а также брендинга и имиджа банков.

Более того, атаки оказали огромное влияние на пострадавшие банки с точки зрения доходов, расходов на устранение последствий, проблем с обслуживанием клиентов, а также брендинга и имиджа банков.

Предотвращение DDoS-атак с помощью решений A10 для защиты от DDoS-атак

Несмотря на частое появление новых типов распределенных атак типа «отказ в обслуживании», система защиты от угроз A10 Thunder® (TPS) использует передовые стратегии защиты, которые защищают от всех видов кибератак, включая новые, новые DDoS-атаки. атаки, которые могут вывести из строя ваши онлайн-сервисы и внутренние сервисы. Посетите страницу решения для защиты от DDoS-атак, чтобы узнать больше.

Для получения дополнительных сведений, в том числе об основных поисковых запросах с помощью отражателей и результатах исследований DDoS, проведенных злоумышленниками, загрузите полный отчет A10 Networks «Состояние оружия DDoS».

Пол Николсон

|

21 января 2022 г.