Пострадать от DDoS-атаки может любая компания. Знаете, как защититься? — Сервисы на vc.ru

1025 просмотров

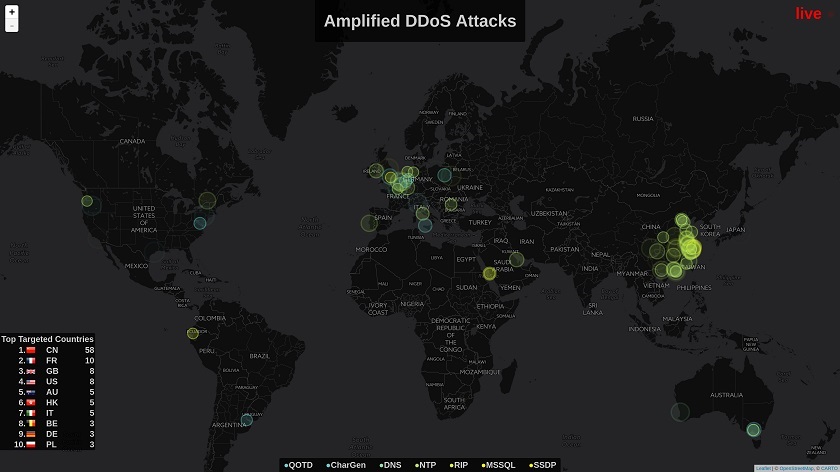

В 2021 году DDoS-атаки на российские компании совершали в два раза чаще по сравнению с 2020 годом. В 2022 году массированным DDoS-атакам подверглись сайты и серверы СМИ, телеком-провайдеров, государственных организаций, банков, промышленных компаний, ритейлеров и компаний из других сфер.

Потенциальный ущерб от DDoS-атак может достигать тысяч и даже миллионов долларов. В этой статье разбираемся, что такое DDoS-атаки и как от них защититься.

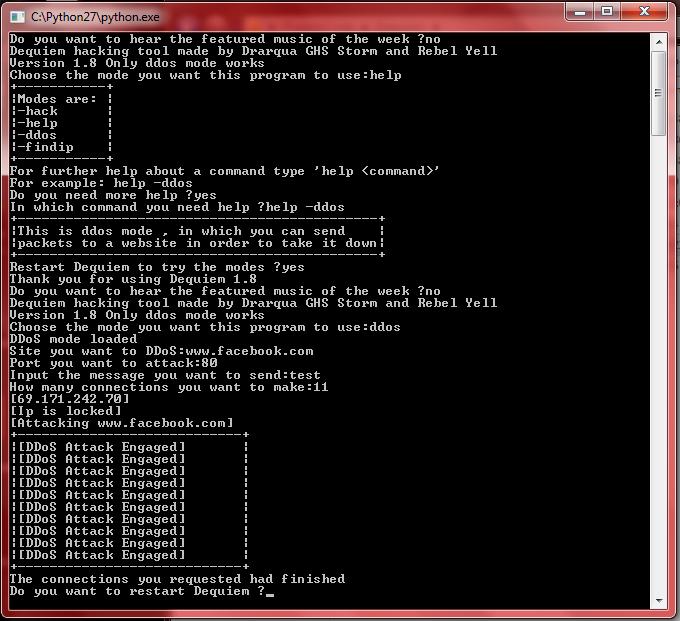

Хакер отправляет миллионы запросов

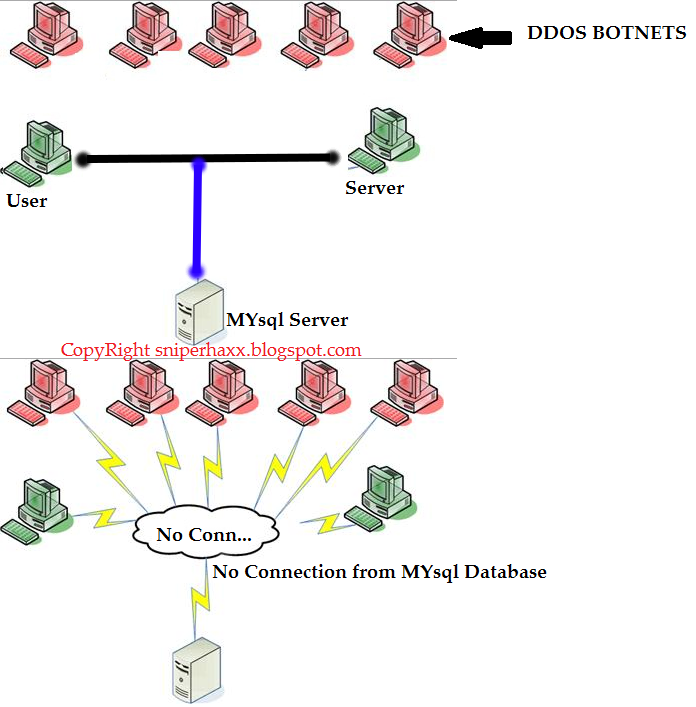

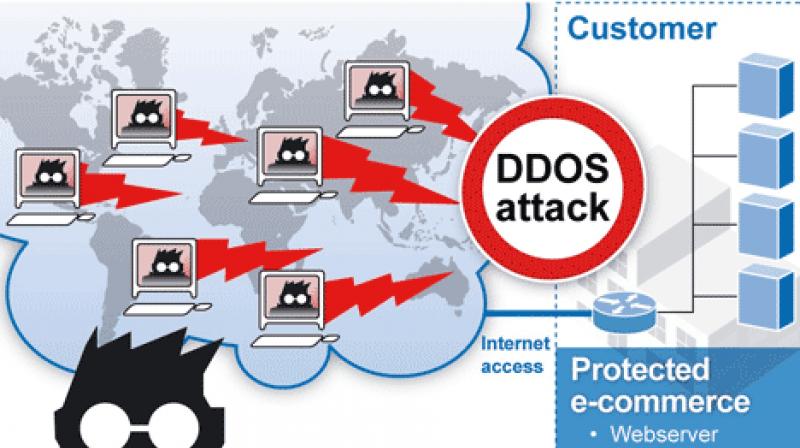

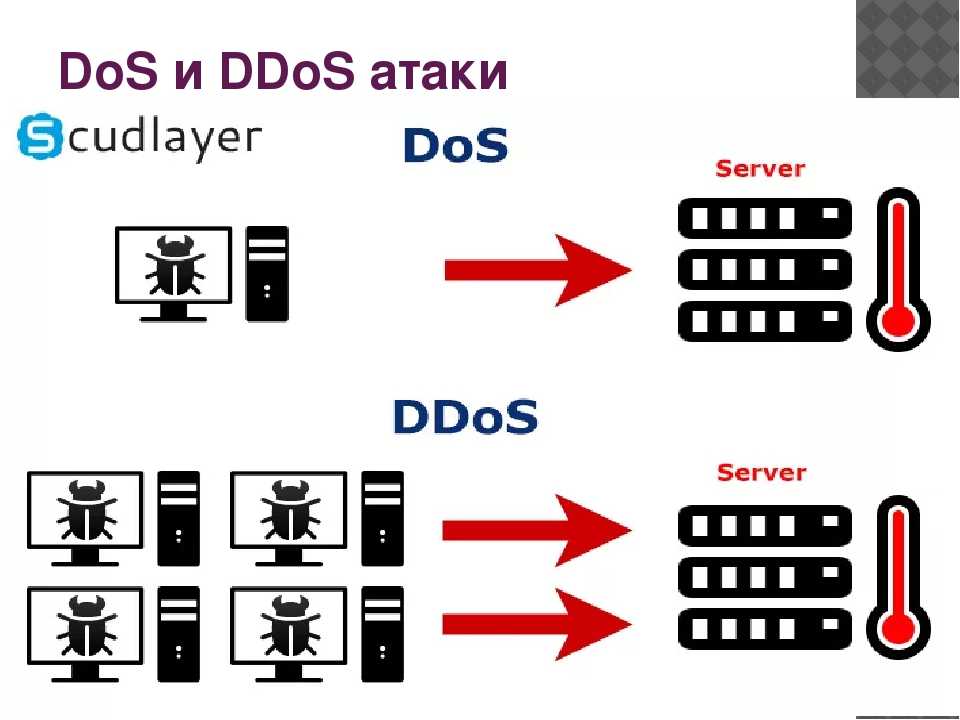

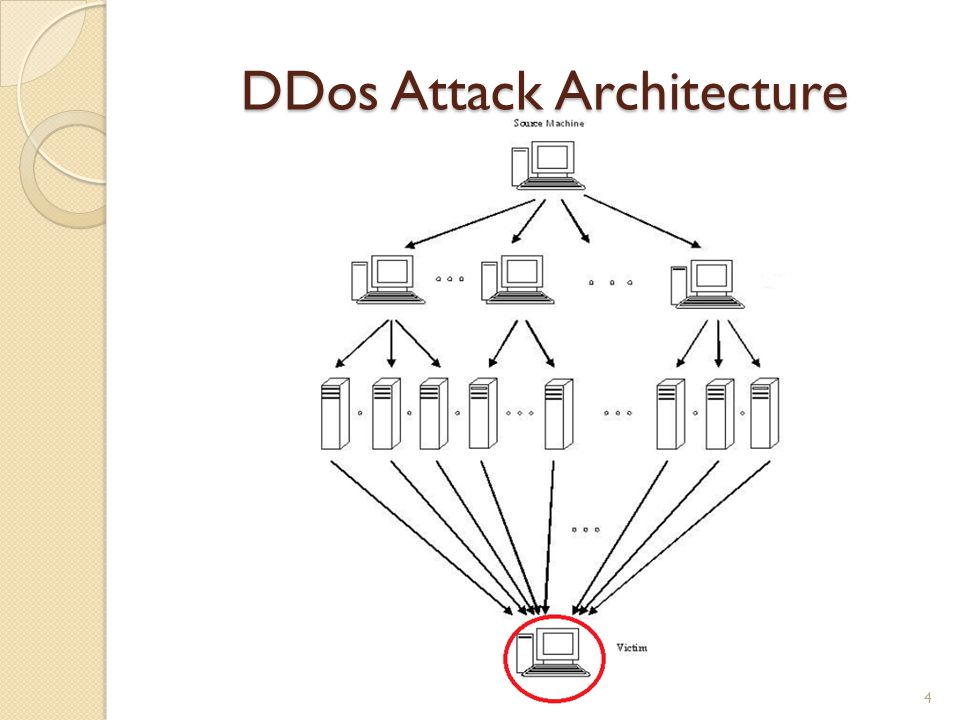

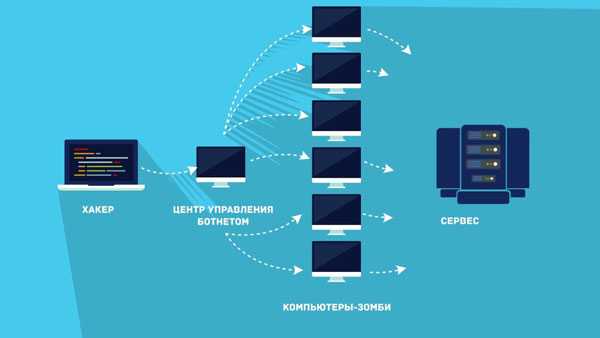

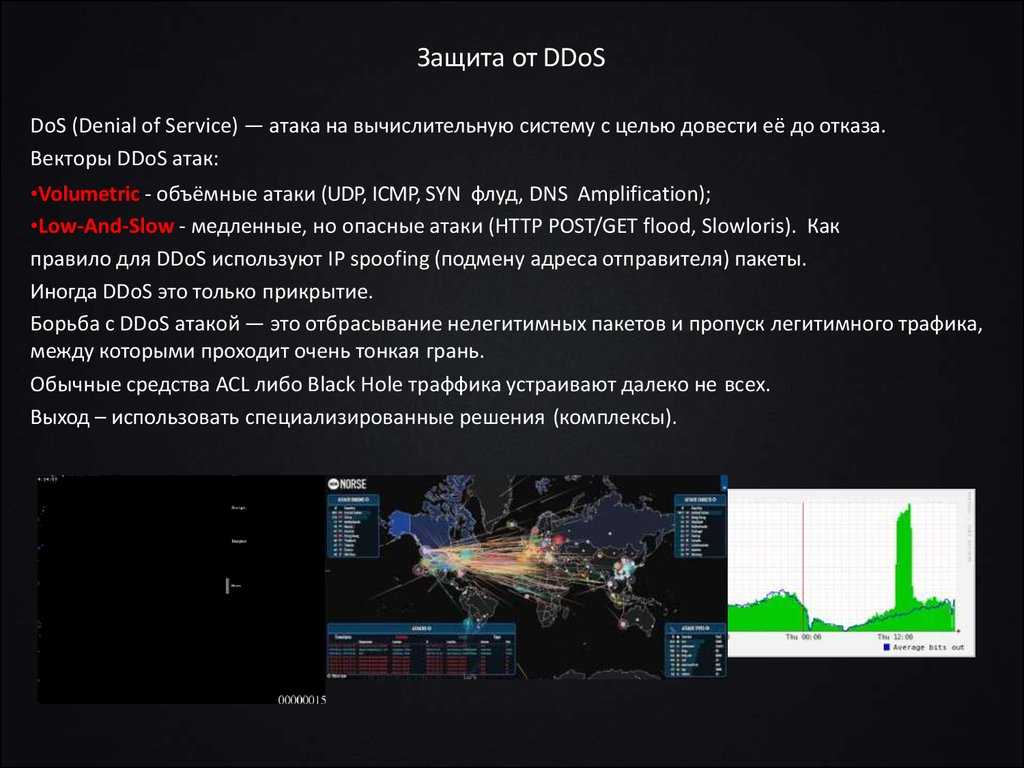

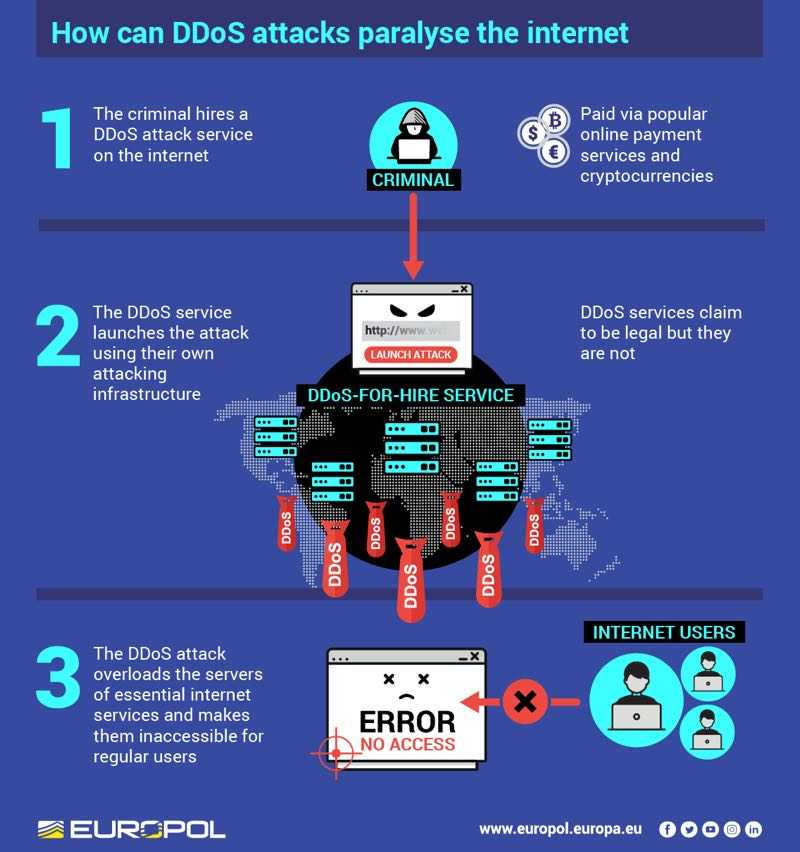

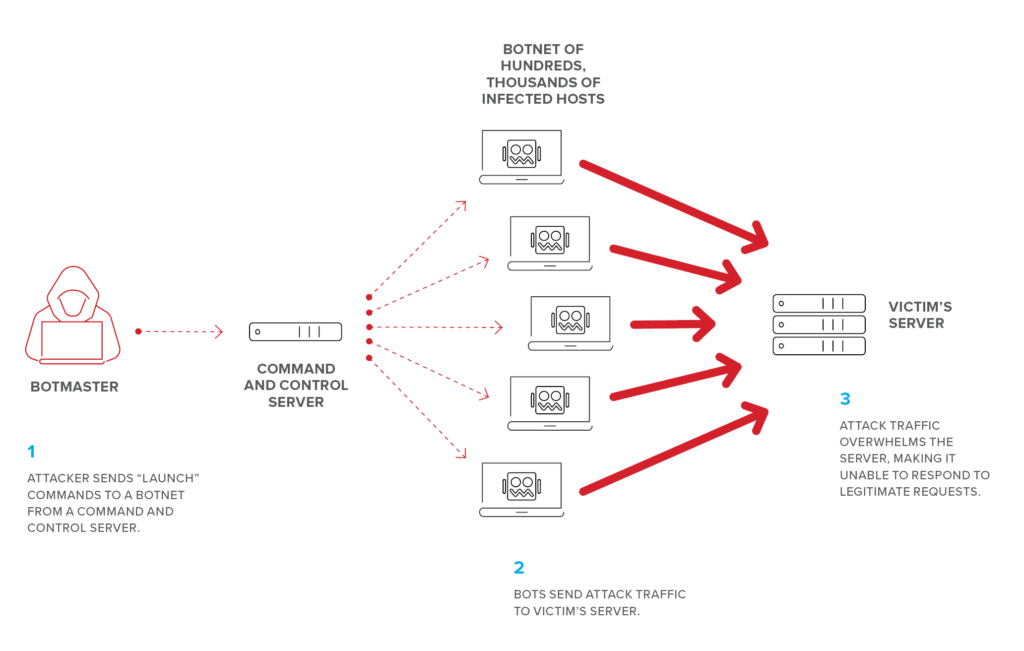

DDoS-атака (Distributed Denial of Service) — атака злоумышленника на ИТ-инфраструктуру и клиентские сервисы, которая приводит к их отказу, то есть временной недоступности. При DDoS-атаке хакер искусственно создает поток запросов, он перегружает сервер и сервисы жертвы, из-за чего оборудование не успевает обрабатывать трафик. В итоге пользователи не могут зайти на сайт или использовать приложение.

Атаковать хакер могут серверы, приложения, сайты, социальные сети и другие ресурсы.

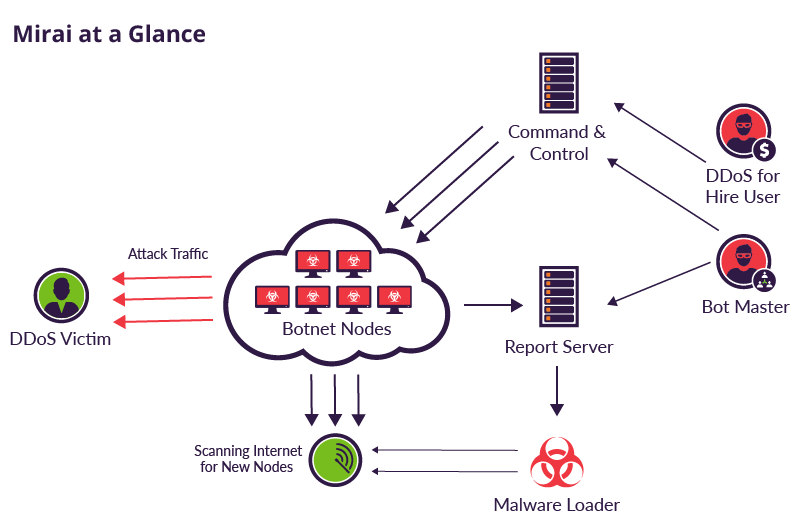

Классическая схема DDoS-атаки. Источник

Существует десятки типов DDoS-атак, но основных — два.

- Атака на сеть и сетевой стек. Ее цель — обрушить сервер с помощью большого количества запросов. В результате такой атаки становятся недоступными весь сервер и развернутые на нем сервисы.

- Атака на отказ приложения. Нацелена на выявление уязвимых мест в сервисах и их перегрузку ложными запросами. В итоге недоступны отдельные сервисы или функции — например, клиенты интернет-магазина не могут посмотреть каталог или купить товар.

Бывают и естественные, то есть органические DDoS-атаки. Они случаются, если сервер не рассчитан на то количество реальных посетителей, которые заходят на сайт или в приложение. Как правило, так происходит во время распродаж или маркетинговых кампаний — из-за ажиотажа покупатели могут обрушить сервис без злого умысла.

Последствия DDoS-атаки: репутационный ущерб и остановка бизнес-процессов

DDoS-атаки нельзя игнорировать, поскольку они могут нанести большой ущерб, в том числе непоправимый.

Остановка бизнес-процессов. В результате атаки могут остановиться все процессы, которым требуется сеть. В зависимости от типа атак поток искусственного трафика может перегрузить серверы или снизить пропускную способность интернет-соединения. В итоге сервисы и сайты недоступны до тех пор, пока DDoS-атака не закончится, а ее последствия не устранят.

Репутационный ущерб. Если компания гарантирует доступность сервисов 24/7, то может потерять клиентов даже из-за незначительного простоя. Особенно, если компания предоставляет критически важные бизнес-сервисы, для которых простой недопустим. По данным «Лаборатории Касперского», в 23% компаний считают: репутационный ущерб — главная опасность для бизнеса.

- Технические трудности.

Если сбой глобальный или основные сервисы долго недоступны, компании вынуждены разворачивать резервные системы. Это не всегда просто и требует времени.

Если сбой глобальный или основные сервисы долго недоступны, компании вынуждены разворачивать резервные системы. Это не всегда просто и требует времени. Снижение эффективности защиты. У всех инструментов безопасности есть лимит обрабатываемых запросов в секунду. Если он небольшой, часть ложных запросов останется без контроля, что может привести к критическим уязвимостям. Например, под видом DDoS-атаки хакеры могут внедрить в сервисы жертвы вирусы-шифровальщики или украсть корпоративную информацию.

- Дополнительные расходы. Для отражения DDoS-атак и восстановления рабочего режима нужны дополнительные инструменты и специалисты, а это дополнительные расходы.

Защиту проще реализовать на облачной платформе

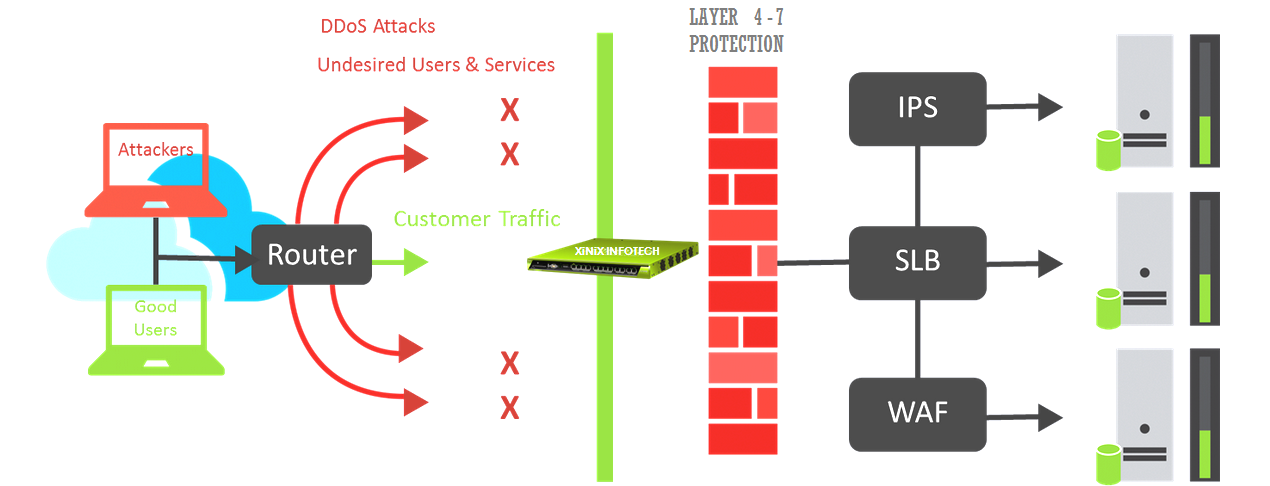

Защита от DDoS-атак — непростая задача. Но отразить атаки и уменьшить ущерб от них все же можно.

- Оптимизация сервисов. Сервисы нужно сделать максимально быстрыми, надежными и стабильными.

Для этого избавляются от неоптимальных исполнений кода, сложных или повторяющихся запросов, ресурсоемких алгоритмов и функций.

Для этого избавляются от неоптимальных исполнений кода, сложных или повторяющихся запросов, ресурсоемких алгоритмов и функций. - Масштабируемость. Нужно предусмотреть возможность горизонтального масштабирования, быстрого подключения резервных ресурсов и асинхронного выполнения задач.

- Фильтрация входящего трафика. Предотвратить атаки можно, блокируя подозрительную активность, используя шифрование и отключая лишние сервисы.

- Создание контрольных точек.

- Использование CDN (Content Delivery Network, сети доставки контента). CDN распределяет трафик между несколькими серверами, что снижает задержку при доступе посетителей.

Стоит понимать, что защита своих серверов от DDoS — сложное и дорогое занятие. Потребуется специальное программное обеспечение, резервные серверы и помощь экспертов.

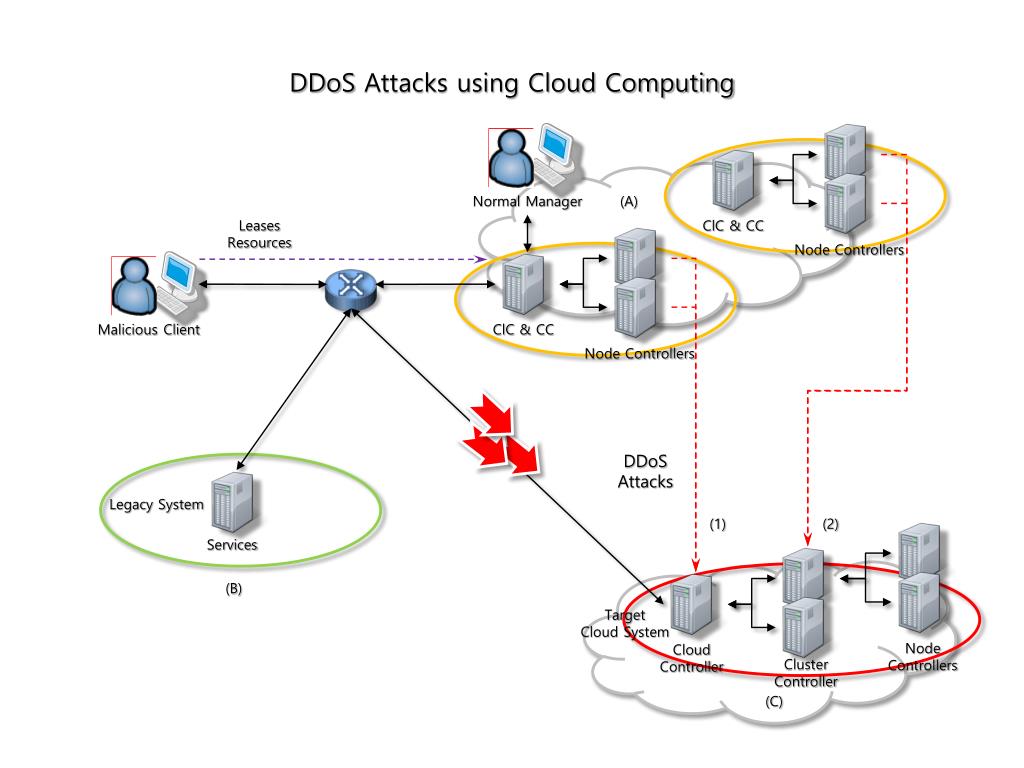

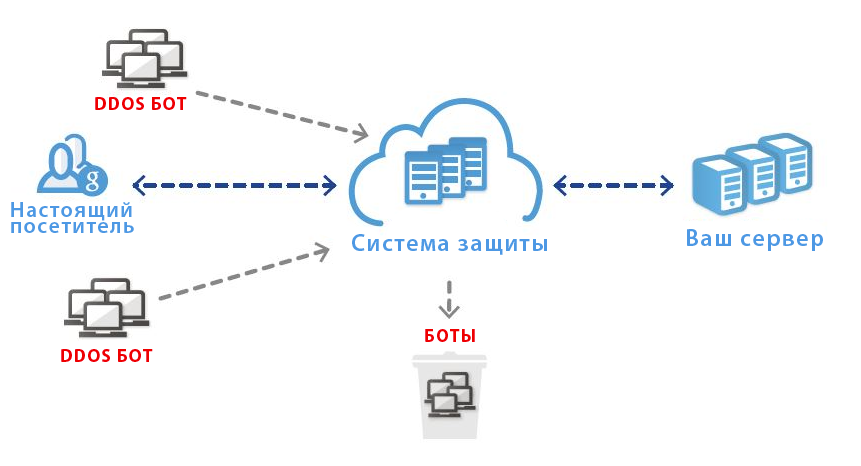

Защитить сервисы проще, если перенести их в облако. В таком случае защиту обеспечивает провайдер: он блокирует подозрительные запросы, перераспределяет нагрузку, подключает резервные каналы, выделяет дополнительные ресурсы и не только.

В облаке VK Cloud Solutions доступна комплексная защита от DDoS-атак и ботов. Сервисы клиента защищают с помощью фильтрации входящего трафика, автоматической балансировки нагрузки, шифрования и других средств для защиты веб-сайтов и API от DDoS-атак любого типа.

Кратко о самом важном: как защититься от DDoS-атак

DDoS-атака — действия злоумышленников, из-за которых сайты и приложения могут быть недоступны для клиентов.

Успешные DDoS-атаки приводят к всевозможным издержкам: от репутационного ущерба до долгосрочных финансовых потерь.

- Есть ряд эффективных мер защиты от DDoS-атак, но для их реализации нужны навыки и соответствующие ресурсы.

Защиту проще обеспечить, если перенести сервисы в облако.

Защиту проще обеспечить, если перенести сервисы в облако.

как защитить сайт, если нападают не на него

Владимир Завертайлов основатель и руководитель Scrum-студии «Сибирикс»

В марте 2021 года на DNS-серверы крупного российского регистратора доменов и хостера nic.ru совершили несколько DDoS-атак. Пользователи не могли получить доступ к сайтам, использующим ns-серверы регистратора. Сайт nic.ru на время тоже вышел из строя и выдавал ошибку 502. Владимир Завертайлов, основатель и руководитель Scrum-студии «Сибирикс», рассказал, как вернуть сайт, который оказался недоступен, и защитить его от таких атак в будущем.

Читайте «Хайтек» в

Как атакуют сайты

DNS (Domain Name System, «система доменных имен») — это старая и стандартная служба интернета. Большинство компаний, которые продают домены, предоставляют и услугу делегирования DNS.

Большинство компаний, которые продают домены, предоставляют и услугу делегирования DNS.

Во время DDoS-атак хакеры искусственно подвергают серверы огромному количеству запросов. Если провайдер подвергается DDoS-атаке, его DNS-служба может перестать работать, как произошло с Nic.ru. Службы DNS преобразуют доменное имя сайта в IP-адрес, по которому браузер пользователя загружает с сервера содержимое этого сайта. Если сервер не успевает обрабатывать запросы, сайты пользователей и корпоративная почта, размещенная на домене, перестают работать.

RU-CENTER (nic.ru) является одним из крупнейших регистраторов доменных имен в России. По состоянию на начало марта 2022 года он обслуживал 6,11% всех доменов в зоне . RU. Поэтому у большой доли владельцев доменных имен NS были именно там.

RU. Поэтому у большой доли владельцев доменных имен NS были именно там.

24 марта на серверы RU-CENTER обрушились крупные DDoS-атаки, в результате которых около 400 пользователей перенесли NS своих сайтов к другим регистраторам.

Кто производит атаки на серверы и зачем?

- Чаще всего DDos-атаки направляют на сайты органов власти, подведомственные учреждения и крупные компании. Это протест, цель которого — привлечь внимание общественности. Количество DDoS-атак на сайты государственных структур и компаний России с 23 февраля выросло больше чем в 30 раз.

- DDoS-атаку можно использовать как инструмент подавления конкуренции. Конкурирующая компания может атаковать сервис, чтобы нанести морально-материальный урон компании, снизить продажи и ограничить трафик.

- Вымогательство — хакерский метод зарабатывания денег.

Злоумышленник попросит оплату за прекращение атак на сайт.

Злоумышленник попросит оплату за прекращение атак на сайт.

- Менее редкие и опасные случаи — когда начинающие хакеры взламывают сайты, чтобы научиться.

Примеры наиболее массовых атак:

- 2007 год. В течение трех недель правительственные учреждения Эстонии подвергались кибератаке, в результате которой сильно пострадала сфера торговли.

- 2012 год. Атака на шесть крупных американских банков мощностью в 60 Gbps.

- 2017. Google атаковали предположительно ботнетами китайского правительства. Мощность атаки — 2,5 Tbps.

Крупнейшей в Рунете считают атаку, совершенную на Яндекс в 2021 году, — ее скорость составила 21,8 млн запросов в секунду. Атаку реализовали через ботнет, маскирующийся под обычных пользователей.

Как обезопасить сайт от атак

Чтобы DDoS-атаки не убивали резолвинг (поиск соответствий IP и доменных имен), нужно использовать не менее двух NS-серверов. У основного сервера (Master) будет прописана конфигурация для поиска IP-адреса конкретного имени. Вспомогательные серверы (Slave) подтянут эту информацию к себе и передадут ее, когда основной сервер будет недоступен.

У основного сервера (Master) будет прописана конфигурация для поиска IP-адреса конкретного имени. Вспомогательные серверы (Slave) подтянут эту информацию к себе и передадут ее, когда основной сервер будет недоступен.

Размещайте master- и slave-серверы как минимум в разных подсетях, а лучше — у разных провайдеров и даже в разных частях света.

Если вовремя обезопасить сайт не удалось и он оказался недоступен впоследствии DdoS-атаки на провайдера ваших NS-серверов, рекомендую сделать резервные NS в нескольких независимых организациях и в разных подсетях — например, Google или Яндекса. Как перенести домен с nic.ru на Яндекс, вы можете узнать из нашей инструкции.

Что в итоге

С каждым днем количество DDoS-атак растет и все больше сайтах оказываются незащищенными. Перенос DNS-домена на другие серверы — не панацея, но один из самых действенных способов защитить ресурсы.

Читать далее:

Ядерному синтезу больше не нужны миллионы градусов: как работает новый метод

Ученые установили, что горожане ориентируются в пространстве хуже жителей села

Геном человека впервые полностью расшифровали

Пять самых известных DDoS-атак, а затем еще несколько

Обновлено: 4 мая 2022 г.

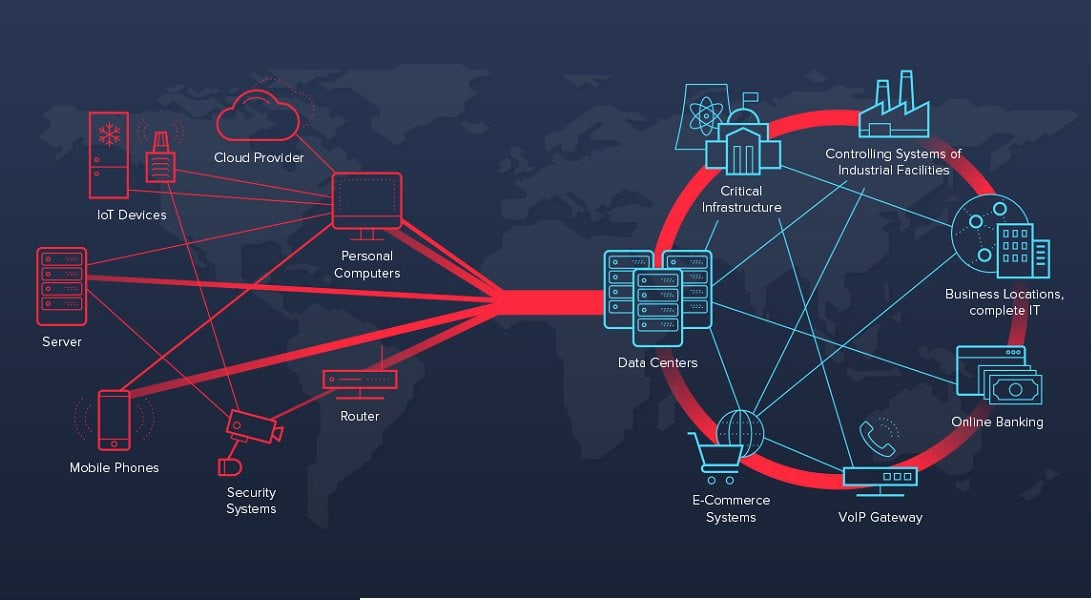

Распределенные атаки типа «отказ в обслуживании» (DDoS) стали обычным явлением. Будь то небольшая некоммерческая организация или огромный многонациональный конгломерат, онлайн-сервисы организации — электронная почта, веб-сайты, все, что связано с Интернетом, — могут быть замедлены или полностью остановлены DDoS-атакой. Для центров обработки данных, совместного размещения, хостинга и других поставщиков услуг DDoS-атаки угрожают инфраструктуре, которая обеспечивает доступность сети и услуг для всех ее арендаторов, подписчиков и клиентов, и могут быть нацелены на наиболее ценных клиентов.

Для центров обработки данных, совместного размещения, хостинга и других поставщиков услуг DDoS-атаки угрожают инфраструктуре, которая обеспечивает доступность сети и услуг для всех ее арендаторов, подписчиков и клиентов, и могут быть нацелены на наиболее ценных клиентов.

Успешная DDoS-атака может нанести серьезный ущерб репутации бренда и стоить сотни тысяч или даже миллионы долларов дохода. Более того, DDoS-атаки иногда используются для того, чтобы отвлечь внимание от операций по обеспечению кибербезопасности, в то время как другая преступная деятельность, такая как кража данных или проникновение в сеть, продолжается.

Недавние геополитические события в Украине продемонстрировали эффективность как государственных, так и рядовых киберпреступников в проведении политически мотивированных DDoS-атак на объекты критической инфраструктуры и государственные учреждения. Из систем нашей группы по исследованию безопасности A10 мы стали свидетелями значительных и продолжительных атак на украинские правительственные сети и, в связи с этим, на коммерческие интернет-активы, причем массовый всплеск произошел в первый день конфликта. Подробности того, что мы наблюдали, можно найти в недавнем сообщении в блоге.

Подробности того, что мы наблюдали, можно найти в недавнем сообщении в блоге.

DDoS-оружие, отслеживаемое группой по исследованию угроз A10, обнаружило около 15,4 миллиона единиц оружия в 2021 году — отчет A10 об угрозе атаки (2h3021).

DDoS-атаки становятся все более масштабными и частыми

Ландшафт онлайн-угроз продолжает развиваться все более быстрыми темпами: хакеры запускают более распределенные атаки типа «отказ в обслуживании», чем когда-либо прежде, нацеливаясь на новые цели и создавая новые ботнеты. Спрос на решения для широкого круга бизнес-потребностей и внедрение технологий 5G ускорили распространение Интернета вещей (IoT) по всему миру, создав огромный пул ничего не подозревающих и незащищенных новобранцев для армий ботнетов, используемых для проведения атак. в массовых масштабах.

Ожидается, что количество и сложность DDoS-атак будут расти по мере распространения ботнетов и недорогих платформ DDoS-как-услуга.

Во время пандемии у киберпреступников было два напряженных года, когда число DDoS-оружия быстро росло, активность ботнетов росла, а DDoS-атаки были одними из самых крупных из когда-либо зарегистрированных.

Одним из главных факторов DDoS-атак 2020 года была блокировка COVID-19, которая привела к быстрому переходу в онлайн для всего, от образования и здравоохранения до потребительских покупок и офисной работы, что дало хакерам больше целей, чем когда-либо прежде. Из-за поспешности этого перехода многие из этих предприятий и сотрудников оказались в значительной степени недостаточно защищенными от атак из-за сложности применения передовых методов кибербезопасности в условиях чрезвычайной ситуации.

В 2021 году масштабы этих атак достигли рекордного уровня. В ноябре 2021 года Microsoft смягчила DDoS-атаку, нацеленную на клиента Azure, с пропускной способностью 3,45 Тбит/с и скоростью передачи пакетов 340 миллионов пакетов в секунду, что считается крупнейшей DDoS-атакой из когда-либо зарегистрированных. В 2021 году также возросло использование DDoS для требования выкупа за прекращение атак — или, в первую очередь, за то, чтобы они не запускались.

Постоянно отслеживая DDoS-атаки, методы атак и активность вредоносного ПО, компания A10 Networks отмечает неуклонный рост частоты, интенсивности и сложности этих угроз, последний из которых опубликован в нашем отчете A10 Attack Mitigation Threat Intelligence Report (2h3021). Хорошая новость заключается в том, что проверенные методы защиты от DDoS продолжают оставаться эффективными даже при повышении уровня угроз.

Хорошая новость заключается в том, что проверенные методы защиты от DDoS продолжают оставаться эффективными даже при повышении уровня угроз.

Как защититься от отраженных атак с усилением

Узнайте, как защититься от отраженных атак с усилением — одного из наиболее распространенных и разрушительных типов DDoS-атак.

Посмотреть вебинар

Краткая история DDoS-атак

Первая известная распределенная атака типа «отказ в обслуживании» произошла в 1996 году, когда Panix, ныне один из старейших интернет-провайдеров, был отключен на несколько дней из-за SYN-флуда, Метод, ставший классической DDoS-атакой. В течение следующих нескольких лет DDoS-атаки стали обычным явлением, и Cisco прогнозирует, что общее количество DDoS-атак удвоится по сравнению с 7,9.

Всего DDoS-атак

Рис. 1. Анализ Cisco общей истории DDoS-атак и прогнозы.

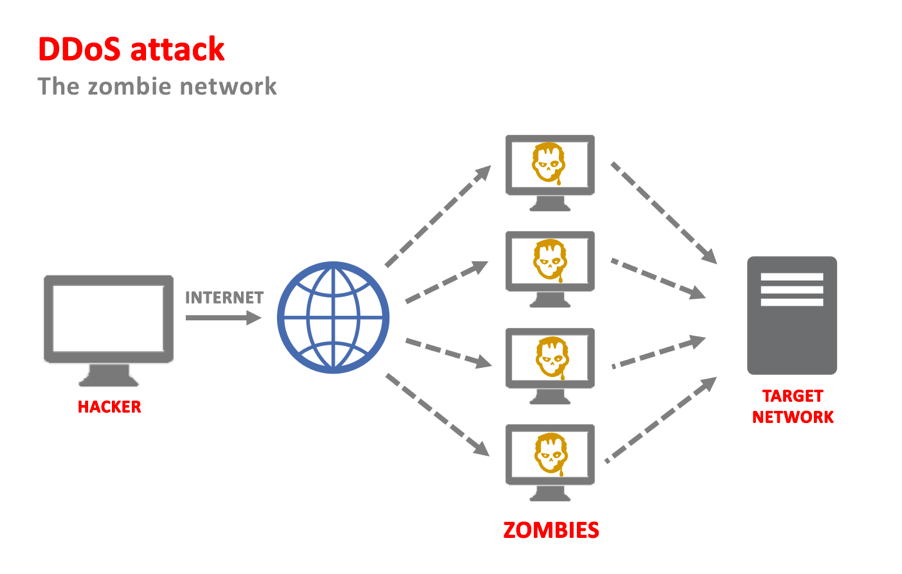

Однако растет не только количество DDoS-атак. Злоумышленники создают все более крупные ботнеты — армии взломанных устройств, которые используются для генерации DDoS-трафика. По мере роста ботнетов увеличивается и масштаб DDoS-атак. Распределенной атаки типа «отказ в обслуживании» со скоростью один гигабит в секунду достаточно, чтобы выбить большинство организаций из Интернета, но сейчас мы наблюдаем пиковые размеры атак, превышающих один терабит в секунду, генерируемых сотнями тысяч или даже миллионами подконтрольных устройств. Для получения дополнительной информации о том, что технически связано с распределенной атакой типа «отказ в обслуживании», см. нашу статью «Что такое DDoS-атака?» и наше видео «КТО, ЧТО, ПОЧЕМУ, ГДЕ DDoS-атаки».

По мере роста ботнетов увеличивается и масштаб DDoS-атак. Распределенной атаки типа «отказ в обслуживании» со скоростью один гигабит в секунду достаточно, чтобы выбить большинство организаций из Интернета, но сейчас мы наблюдаем пиковые размеры атак, превышающих один терабит в секунду, генерируемых сотнями тысяч или даже миллионами подконтрольных устройств. Для получения дополнительной информации о том, что технически связано с распределенной атакой типа «отказ в обслуживании», см. нашу статью «Что такое DDoS-атака?» и наше видео «КТО, ЧТО, ПОЧЕМУ, ГДЕ DDoS-атаки».

Стоимость DDoS-атак

Учитывая, что время простоя ИТ-сервисов обходится компаниям от 300 000 до более 1 000 000 долларов в час, вы можете видеть, что финансовый удар даже от короткой DDoS-атаки может серьезно подорвать вашу прибыль. Чтобы понять, какое влияние распределенная атака типа «отказ в обслуживании» может оказать на вашу организацию и ваше планирование кибербезопасности, ознакомьтесь с нашим техническим документом «Как анализировать влияние DDoS-атак на бизнес».

Пять самых известных DDoS-атак (на данный момент)

Чтобы получить представление о том, на что похожи эти атаки «в дикой природе», мы рассмотрим некоторые из наиболее заметных DDoS-атак на сегодняшний день. Наш выбор включает в себя некоторые DDoS-атаки, которые известны своим масштабом, в то время как другие из-за их воздействия и последствий.

1. Атака Google, 2020 г.

16 октября 2020 г. группа анализа угроз Google (TAG) опубликовала в блоге обновленную информацию о том, как угрозы и действующие лица угроз меняют свою тактику в связи с выборами в США в 2020 г. В конце поста компания вставила примечание:

В 2020 году наша группа инженеров по обеспечению надежности зафиксировала рекордную атаку с усилением UDP, инициированную несколькими китайскими интернет-провайдерами (ASN 4134, 4837, 58453 и 9394), которая остается крупнейшей из известных нам атак на пропускную способность.

Атака от трех китайских интернет-провайдеров, атака на тысячи IP-адресов Google длилась шесть месяцев и достигла захватывающей дух скорости в 2,5 Тбит/с! Дамиан Меншер, инженер по надежности безопасности в Google, написал:

Злоумышленник использовал несколько сетей для подмены 167 миллионов пакетов в секунду (миллионов пакетов в секунду) на 180 000 открытых серверов CLDAP, DNS и SMTP, которые затем отправляли нам большие ответы.

Этот демонстрирует объемы, которые может достичь атакующий с хорошими ресурсами: Это в четыре раза больше, чем рекордная атака со скоростью 623 Гбит/с от ботнета Mirai годом ранее.

2. DDoS-атака AWS в 2020 году

Amazon Web Services, 800-килограммовая горилла облачных вычислений, подверглась гигантской DDoS-атаке в феврале 2020 года. неопознанный клиент AWS, использующий технику, называемую отражением протокола облегченного доступа к каталогам без установления соединения (CLDAP). Этот метод основан на уязвимых сторонних серверах CLDAP и увеличивает объем данных, отправляемых на IP-адрес жертвы, в 56–70 раз. Атака длилась три дня и достигла пика в 2,3 терабайта в секунду.

Почему атака AWS имеет значение Хотя сбои, вызванные DDoS-атакой AWS, были гораздо менее серьезными, чем могли бы быть, сам масштаб атаки и ее последствия для клиентов хостинга AWS, которые могут потерять доход и понести ущерб для бренда являются значительными.

3. DDoS-атаки Mirai Krebs и OVH в 2016 г.

20 сентября 2016 г. блог эксперта по кибербезопасности Брайана Кребса подвергся DDoS-атаке со скоростью свыше 620 Гбит/с. Сайт Кребса уже подвергался атаке. Кребс записал 269DDoS-атаки проводились с июля 2012 года, но эта атака была почти в три раза больше, чем все, что его сайт или Интернет видели раньше.

Источником атаки был ботнет Mirai, который на пике своего развития в том же году насчитывал более 600 000 скомпрометированных IoT-устройств, таких как IP-камеры, домашние маршрутизаторы и видеоплееры. Ботнет Mirai был обнаружен в августе того же года, но атака на блог Кребса стала его первой крупной атакой.

Следующая атака ботнета Mirai 19 сентябрянацелен на одного из крупнейших европейских хостинг-провайдеров, OVH, который размещает около 18 миллионов приложений для более чем одного миллиона клиентов. Эта атака была совершена на одного нераскрытого клиента OVH и была организована примерно 145 000 ботов, генерирующих нагрузку трафика до 1,1 терабит в секунду. Это продолжалось около семи дней. Но OVH не стал последней жертвой ботнета Mirai в 2016 году.

Это продолжалось около семи дней. Но OVH не стал последней жертвой ботнета Mirai в 2016 году.

Ботнет Mirai стал значительным шагом вперед в том, насколько мощной может быть DDoS-атака. Размер и сложность сети Mirai были беспрецедентными, как и масштаб атак и их направленность.

Видео: Что такое Mirai и как от него защититься?4. DDoS-атака Mirai Dyn в 2016 году

Прежде чем мы обсудим третью примечательную DDoS-атаку ботнета Mirai в 2016 году, следует упомянуть одно связанное с ней событие. 30 сентября некто, называющий себя автором программного обеспечения Mirai, опубликовал исходный код на различных хакерских форумах, и с тех пор DDoS-платформа Mirai многократно копировалась и видоизменялась.

Рисунок 2. Карта отключений интернета в Европе и Северной Америке, вызванных кибератакой Dyn 2 октября 2016 г. / Источник: DownDetector (CC BY-SA)

/ Источник: DownDetector (CC BY-SA)

21 октября 2016 г., основной домен Dyn провайдер службы имен (DNS) подвергся нападению со скоростью один терабит трафика в секунду, что затем стало новым рекордом для DDoS-атаки. Есть некоторые свидетельства того, что скорость DDoS-атаки могла достигать 1,5 терабит в секунду. Цунами трафика отключило сервисы Dyn, сделав ряд популярных веб-сайтов, включая GitHub, HBO, Twitter, Reddit, PayPal, Netflix и Airbnb, недоступными. Кайл Йорк, директор по стратегии Dyn, сообщил: «Мы наблюдали десятки миллионов дискретных IP-адресов, связанных с ботнетом Mirai, которые были частью атаки».

Почему важна атака Mirai Dyn Mirai поддерживает сложные, многовекторные атаки, которые затрудняют противодействие. Несмотря на то, что ботнет Mirai был ответственен за крупнейшие атаки того времени, наиболее примечательным моментом в атаках Mirai 2016 года был выпуск исходного кода Mirai, позволяющий любому человеку со скромными навыками работы с информационными технологиями создать ботнет и установить распределенный отказ от служебная атака без особых усилий.

5. Атака GitHub в 2018 году

28 февраля 2018 г. GitHub, платформа для разработчиков программного обеспечения, подверглась DDoS-атаке со скоростью 1,35 терабит в секунду и длилась примерно 20 минут. Согласно GitHub, трафик был прослежен до «более тысячи различных автономных систем (ASN) на десятках тысяч уникальных конечных точек».

На следующей диаграмме показана разница между обычным уровнем трафика и уровнем DDoS-атаки.

Рисунок 3. График DDoS-атаки на GitHub в феврале 2018 года. Источник: Wired

Несмотря на то, что GitHub был хорошо подготовлен к DDoS-атаке, его защита была сломлена. Они просто не могли знать, что будет начата атака такого масштаба. Как пояснил GitHub в отчете компании об инциденте: «За последний год мы развернули дополнительный транзит к нашим объектам. За это время мы более чем удвоили нашу пропускную способность, что позволило нам противостоять определенным объемным атакам без ущерба для пользователей… Тем не менее, подобные атаки иногда требуют помощи партнеров с более крупными транзитными сетями для обеспечения блокировки и фильтрации».

DDoS-атака на GitHub отличалась своим масштабом и тем фактом, что атака была инсценирована с использованием стандартной команды Memcached, системы кэширования баз данных для ускорения веб-сайтов и сетей. Метод Memcached DDoS-атаки особенно эффективен, поскольку он обеспечивает коэффициент усиления — отношение размера запроса злоумышленника к объему генерируемого трафика DDoS-атаки — до 51 200 раз.

DDoS-защита вступает в эру искусственного интеллекта

В течение еще одного года рекордных атак поставщики услуг защищались от многочисленных DDoS-атак, скорость которых превысила 2,3 Тбит/с и 2,5 Тбит/с. Прочтите этот отчет IDC, чтобы узнать, как AI/ML и автоматизация являются ключом к быстрой защите от DDoS-атак, которая повышает устойчивость бизнеса.

Узнайте об AI/ML и автоматизации в защите от угроз DDoS

Другие известные распределенные атаки типа «отказ в обслуживании»

6. A European Gambling Company, 2021

В феврале Akami объявила, что они столкнулись с «тремя из шести крупнейших объемных DDoS-атак», которые компания когда-либо регистрировала. DDoS-атаки были попытками вымогательства. Хакеры запускают DDoS-атаку, которую цель не может не заметить, а затем требуют плату, чтобы не повторять ее снова и в еще большем масштабе. В данном случае угроза атаки составила 800 Гбит/с.

DDoS-атаки были попытками вымогательства. Хакеры запускают DDoS-атаку, которую цель не может не заметить, а затем требуют плату, чтобы не повторять ее снова и в еще большем масштабе. В данном случае угроза атаки составила 800 Гбит/с.

Эта атака отличалась не только масштабом, но и новизной. Злоумышленники использовали неизвестный ранее вектор DDoS-атаки, основанный на сетевом протоколе, известном как протокол 33 или протокол управления перегрузкой дейтаграмм (DCCP). Эта атака была объемной, и за счет злоупотребления протоколом 33 эксплойт был разработан для обхода средств защиты, ориентированных на потоки трафика традиционных протоколов управления передачей (TCP) и протокола пользовательских дейтаграмм (UDP).

7. DDoS-атака Occupy Central в Гонконге в 2014 г.

Многодневная DDoS-атака PopVote была проведена в 2014 г. и была направлена против базирующегося в Гонконге массового движения, известного как Occupy Central, которое выступало за более демократическую систему голосования. .

.

В ответ на свои действия злоумышленники направили большие объемы трафика на три службы веб-хостинга Occupy Central, а также на два независимых сайта: PopVote, онлайн-сайт, имитирующий выборы, и Apple Daily, новостной сайт, ни один из которых не был принадлежит Occupy Central, но открыто поддерживает его дело. Предположительно, виновные реагировали на продемократическое послание Occupy Central.

Атака атаковала серверы Occupy Central пакетами, замаскированными под законный трафик. Он был выполнен с использованием не одного, а пяти ботнетов и привел к пиковому уровню трафика 500 гигабит в секунду.

Почему так важна атака Occupy Central Хотя сообщалось, что нападавшие, вероятно, были связаны с китайским правительством, убедительных доказательств никогда не было, и, наоборот, атака могла быть направлена на то, чтобы заставить китайское правительство выглядеть плохой. Атака, возможно, также послужила прикрытием для хакеров, которым удалось извлечь данные о сотрудниках Occupy Central из базы данных, чтобы развернуть обширную последующую фишинговую кампанию.

8. DDoS-атака CloudFlare в 2014 г.

В 2014 г. компания CloudFlare, провайдер кибербезопасности и сеть доставки контента, подверглась DDoS-атаке, которая, по оценкам, составила примерно 400 гигабит трафика в секунду. Атака, направленная на одного клиента CloudFlare и нацеленная на серверы в Европе, была запущена с использованием уязвимости в протоколе сетевого времени (NTP), который используется для обеспечения точности компьютерных часов. Несмотря на то, что атака была направлена только на одного из клиентов CloudFlare, она была настолько мощной, что значительно ухудшила работу собственной сети CloudFlare.

Почему атака CloudFlare имеет значение Эта атака иллюстрирует метод, при котором злоумышленники используют поддельные исходные адреса для отправки поддельных ответов NTP-сервера на серверы цели атаки. Этот тип атаки известен как «атака отражения», поскольку злоумышленник может «отбрасывать» фиктивные запросы с сервера NTP, скрывая при этом свой собственный адрес. Из-за слабости протокола NTP коэффициент усиления атаки может достигать 206 раз, что делает NTP-серверы очень эффективным инструментом DDoS. Вскоре после атаки группа готовности к компьютерным чрезвычайным ситуациям США объяснила, что атаки с усилением NTP «особенно трудно заблокировать», потому что «ответы представляют собой законные данные, поступающие с действительных серверов».

Из-за слабости протокола NTP коэффициент усиления атаки может достигать 206 раз, что делает NTP-серверы очень эффективным инструментом DDoS. Вскоре после атаки группа готовности к компьютерным чрезвычайным ситуациям США объяснила, что атаки с усилением NTP «особенно трудно заблокировать», потому что «ответы представляют собой законные данные, поступающие с действительных серверов».

9. DDoS-атака Spamhaus в 2013 г.

В 2013 г. против Spamhaus, некоммерческого поставщика информации об угрозах, была запущена мощная DDoS-атака. Хотя Spamhaus, как организация по борьбе со спамом, регулярно подвергается атакам и уже имеет службы защиты от DDoS, эта атака — атака с отражением, оцениваемая в 300 гигабит трафика в секунду — была достаточно крупной, чтобы вывести из строя ее веб-сайт и часть ее почтовых служб. не в сети.

Почему важна атака Spamhaus Кибератаку проследили до члена голландской компании Cyberbunker, которая, по-видимому, нацелилась на Spamhaus после того, как занесла компанию в черный список за рассылку спама. Это показывает, что компании или недобросовестные сотрудники могут организовывать DDoS-атаки с огромным ущербом для бренда и серьезными юридическими последствиями.

Это показывает, что компании или недобросовестные сотрудники могут организовывать DDoS-атаки с огромным ущербом для бренда и серьезными юридическими последствиями.

10. DDoS-атака шести банков в 2012 г.

12 марта 2012 г. волна DDoS-атак подверглась шести банкам США: Bank of America, JPMorgan Chase, U.S. Bank, Citigroup, Wells Fargo и PNC Bank. Атаки проводились сотнями захваченных серверов из ботнета Brobot, при этом каждая атака генерировала более 60 гигабит трафика DDoS-атаки в секунду.

В то время эти атаки были уникальными по своей стойкости. Вместо того, чтобы попытаться выполнить одну атаку, а затем отступить, преступники обрушили на свои цели множество методов атаки, чтобы найти тот, который сработал. Таким образом, даже если банк был оборудован для борьбы с несколькими типами DDoS-атак, он был беспомощен против других типов атак.

Почему так важны нападения на шесть банков Самым примечательным аспектом нападений на банки в 2012 году было то, что нападения, предположительно, были совершены Бригадами Изз ад-Дин аль-Кассам, военным крылом палестинского ХАМАС организация. Более того, атаки оказали огромное влияние на пострадавшие банки с точки зрения доходов, расходов на устранение последствий, проблем с обслуживанием клиентов, а также брендинга и имиджа банков.

Более того, атаки оказали огромное влияние на пострадавшие банки с точки зрения доходов, расходов на устранение последствий, проблем с обслуживанием клиентов, а также брендинга и имиджа банков.

Предотвращение DDoS-атак с помощью решений A10 для защиты от DDoS-атак

Несмотря на частое появление новых типов распределенных атак типа «отказ в обслуживании», система защиты от угроз A10 Thunder® (TPS) использует передовые стратегии защиты, которые защищают от всех видов кибератак, включая новые, новые DDoS-атаки. атаки, которые могут вывести из строя ваши онлайн-сервисы и внутренние сервисы. Посетите страницу решения для защиты от DDoS-атак, чтобы узнать больше.

Для получения дополнительных сведений, в том числе об основных поисковых запросах с использованием отражателей и результатах исследований DDoS, проведенных злоумышленниками, загрузите полный отчет A10 Networks «Состояние оружия DDoS».

Пол Николсон

|

21 января 2022 г.

О Поле Николсоне

Пол Николсон имеет 24-летний опыт работы с интернет-компаниями и компаниями по обеспечению безопасности в США и Великобритании. На своей нынешней должности Николсон отвечает за глобальный маркетинг продуктов и стратегию в Сан-Хосе. , лидер в области сетевых приложений и безопасности A10 Networks из Калифорнии. До прихода в A10 Networks Николсон занимал различные технические и управленческие должности в Intel, Pandesic (интернет-компания Intel и SAP), Secure Computing и различных стартапах в области безопасности. Подробнее

Как остановить и предотвратить DDoS-атаки на ваш сайт?

Если ваш сайт станет объектом DDoS-атаки, она может вывести его из строя за несколько минут. Хакеры нацелены на ваш веб-сайт и перегружают вашу сеть и сервер. DDoS-атаки могут сделать ваш сайт не отвечающим на запросы и недоступным для пользователя.

В результате ваш бизнес останавливается, а доходы резко падают из-за потери посетителей и клиентов.

Восстановление после DDoS-атаки может стоить малым предприятиям сотни тысяч долларов. Для крупных предприятий эта стоимость восстановления может взлететь до миллионов долларов.

Быть готовым к такой атаке бесценно для вашего бизнеса. И, к счастью, есть способы защитить свой сайт и предотвратить DDoS-атаки.

В этой статье мы объясним, как работают DDoS-атаки, и покажем вам, как предотвратить эти атаки на вашем сайте.

TL;DR – В ходе DDoS-атак хакеры направляют на ваш сайт огромное количество трафика, чтобы перегрузить ваш сервер. Это приводит к закрытию вашего сайта. Чтобы этого не произошло, вам нужен надежный брандмауэр для блокировки вредоносного трафика. Установите плагин безопасности MalCare на свой сайт WordPress. Это поможет снизить риски DDoS-атак за счет автоматической установки активного брандмауэра и мониторинга трафика на ваш сайт.

[lwptoc skipHeadingLevel=»h2,h4,h5,h5,h6″ skipHeadingText=»Заключительные мысли»]

Что такое DDoS-атака? Представьте, что вы приняли все возможные меры безопасности на своем сайте и теперь уверены, что хакер не сможет взломать его. Но, несмотря на это, хакеры могут вывести из строя ваш сайт и нанести ущерб вашему бизнесу.

Но, несмотря на это, хакеры могут вывести из строя ваш сайт и нанести ущерб вашему бизнесу.

Они делают это, запуская DDoS-атаки на ваш сайт. Это расстраивает, поскольку это может произойти даже после принятия достаточных мер безопасности и приводит к разрушительным последствиям.

Известная как распределенная атака типа «отказ в обслуживании», DDoS — это ненавязчивая атака, которая означает, что хакеру не нужен доступ к вашему сайту для проведения атаки. Они осуществляют взлом удаленно, даже не взламывая ваш сайт.

Вместо этого они перегружают сервер вашего веб-сайта, чтобы нарушить его работу. Посетители, скорее всего, не смогут получить доступ к вашему сайту, а те немногие, кто сможет, столкнутся с медленным и неотзывчивым сайтом.

Почему хакеры запускают DDoS-атаки? Есть много причин. Обычно хакеры пытаются взломать пароли, чтобы получить доступ к вашему сайту. Они запускают ряд запросов, чтобы попробовать разные комбинации имен пользователей и паролей на вашей странице входа. Эти запросы могут перегрузить ваш сайт.

Эти запросы могут перегрузить ваш сайт.

Начинаются более масштабные DDoS-атаки, чтобы разрушить крупные бренды и подорвать их бизнес. Хакеры также используют DDoS-атаки, чтобы потребовать выкуп. Как только владелец веб-сайта платит цену, хакер останавливает DDoS-атаку.

Как работает DDoS-атака?Чтобы понять, как работает DDoS-атака, нам сначала нужно понять, как работает ваш веб-сайт, когда посетитель хочет просмотреть страницу. Происходит процесс, который мы подробно описали ниже.

- Когда посетитель заходит на ваш сайт, его браузер (например, Google Chrome) отправляет запрос на сервер вашего сайта.

- Сервер обрабатывает этот запрос, извлекает необходимые данные и отправляет их обратно в браузер.

- Затем браузер использует эти данные для отображения содержимого вашего веб-сайта посетителю.

Каждый сервер имеет ограниченное количество ресурсов для запуска вашего веб-сайта. Этот лимит обычно предоставляется вашим хостинг-провайдером в зависимости от вашего хостинг-плана.

Теперь каждый запрос от посетителя использует определенное количество ресурсов сервера. Поскольку ресурсы вашего сервера ограничены, он может обрабатывать только определенное количество запросов браузера за раз. Слишком большое количество запросов может нагрузить сервер и исчерпать его ресурсы.

Это приведет к тому, что ваш веб-сайт станет медленным и перестанет отвечать на запросы. Если нагрузка на сервер слишком велика, ваш сайт может зависнуть и выйти из строя.

Теперь, когда вы понимаете, как взаимодействуют браузеры и исходные серверы, мы можем объяснить, как работает DDoS-атака.

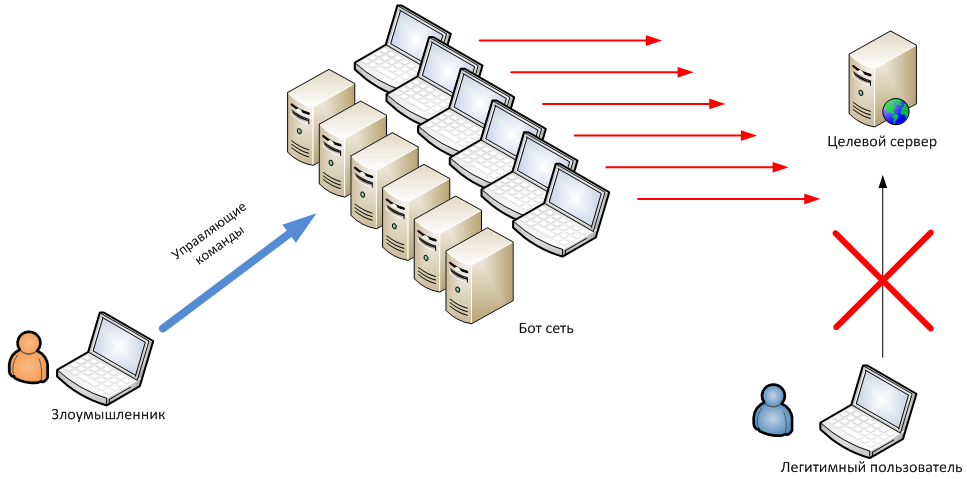

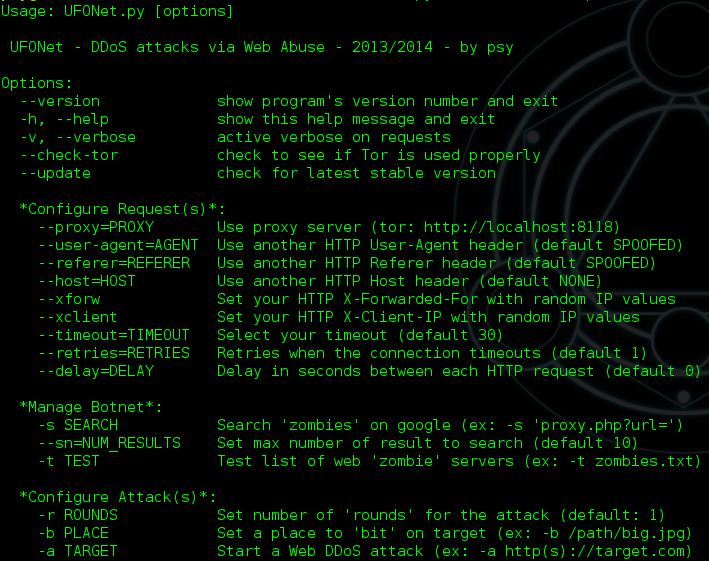

Как происходит DDoS-атака?Хакеры заранее планируют DDoS-атаки. Вы можете думать об этом как о хакерах, готовящих армию для атаки на ваш сайт.

1. Они создают сеть устройств Обычно они взламывают компьютеры и мобильные телефоны и заражают их вредоносными программами. (Были также случаи, когда DDoS-атаки использовали камеры видеонаблюдения и DVR-камеры для проведения DDoS-атак на сайты. )

)

Позднее вредоносная программа позволит им отправлять запросы с зараженного устройства на целевой веб-сайт. И эта сеть машин называется ботнетом (их армия). Хакеры также могут пропустить этот шаг и нанять ботнет, который легко доступен в даркнете.

2. Они запускают тысячи «поддельных» запросовОни используют вредоносное ПО на каждом устройстве в ботнете, чтобы заставить машины отправлять запросы на ваш веб-сервер.

3. Они наводняют ваш сервер большим количеством запросов, чем он может обработатьКаждый запрос истощает определенное количество ресурсов. По мере того, как поступает все больше и больше запросов, ваши ресурсы истощаются. Это приводит к сбою, и, в свою очередь, ваш веб-сайт отключается.

Если хакеру не удастся провести успешную флуд-атаку и вывести ваш сайт из строя, эта атака значительно повлияет на скорость и производительность вашего сайта. Посетители не смогут просматривать или перемещаться по вашему сайту.

[ss_click_to_tweet tweet=»Количество DDoS-атак растет, и они стали серьезной угрозой для сайтов WordPress. Примите меры предосторожности заранее!» content=»» style=»default»]

Когда ваш сайт подвергается DDoS-атаке, действовать нужно быстро. Чем дольше ваш сайт не работает, тем больше вы потеряете клиентов и доходов.

Как обнаружить DDoS-атаку на ваш сайт WordPress?Что делает DDoS-атаки такими сложными, так это отсутствие предупреждений. В любой момент хакер может провести объемную атаку на ваш сайт. Поскольку большинство владельцев сайтов WordPress не просматривают постоянно свои собственные сайты, трудно увидеть, что ваш сайт подвергается атаке.

Во многих случаях владельцы сайтов ничего не знают, пока клиенты или посетители не начнут жаловаться на то, что они не могут использовать ваш сайт. Только тогда вы понимаете, что с вашим сайтом что-то не так. Сначала вы можете подумать, что что-то не так с вашим сервером или веб-хостингом. Вы можете проверить, не вызывает ли проблема плагин или тема.

Вы можете проверить, не вызывает ли проблема плагин или тема.

К тому времени, когда вы поймете, что это DDoS-атака, может пройти несколько драгоценных часов. Это означает несколько часов простоя, больше посетителей и потерянный доход.

Лучший способ предотвратить DDoS-атаку — вовремя заметить ее признаки. Существует множество признаков, указывающих на то, что это DDoS-атака:

1. Проверьте трафик вашего сайтаВо время DDoS-атаки хакеры отправляют тысячи запросов на ваш сайт. Это означает, что будет внезапный всплеск трафика.

Вы можете проверить посещаемость вашего сайта с помощью Google Analytics. Обычно он не отображает данные в реальном времени, однако вы можете включить этот параметр.

- Войдите в Google Analytics.

- Перейдите к представлению .

- Открыть отчеты .

- Нажмите В режиме реального времени.

Кроме того, вы также можете использовать подключаемый модуль безопасности веб-сайта, такой как MalCare, для проверки запросов трафика, поступающих на ваш веб-сайт. Установите плагин на свой сайт, войдите в панель управления и перейдите на Безопасность > Запросы трафика.

Установите плагин на свой сайт, войдите в панель управления и перейдите на Безопасность > Запросы трафика.

Если вы видите, что тонна запросов поступает в течение нескольких запросов, это может указывать на DDoS, особенно если ваш веб-сайт обычно не получает так много законного трафика.

2. Проверьте использование данных вашего веб-сайтаЕдинственной целью DDoS-атаки является истощение ресурсов вашего веб-сайта. Вы можете проверить, сколько ресурсов вашего сайта используется.

Большинство хостинг-провайдеров отображают статистику вашего сайта на панели инструментов. Зайдите в свою учетную запись хостинга и перейдите в «Управление хостингом». Здесь вы должны увидеть статистику использования.

Как правило, ваш веб-сайт не может легко исчерпать свои ресурсы. Потребуется много трафика на ваш сайт, чтобы достичь своих пределов.

Если вы видите, что использование вашего ЦП и пропускная способность достигли своих пределов, это в основном свидетельствует о DDoS-атаке.

Как только вы узнаете, что вас атакуют, вам нужно действовать быстро, чтобы остановить ее.

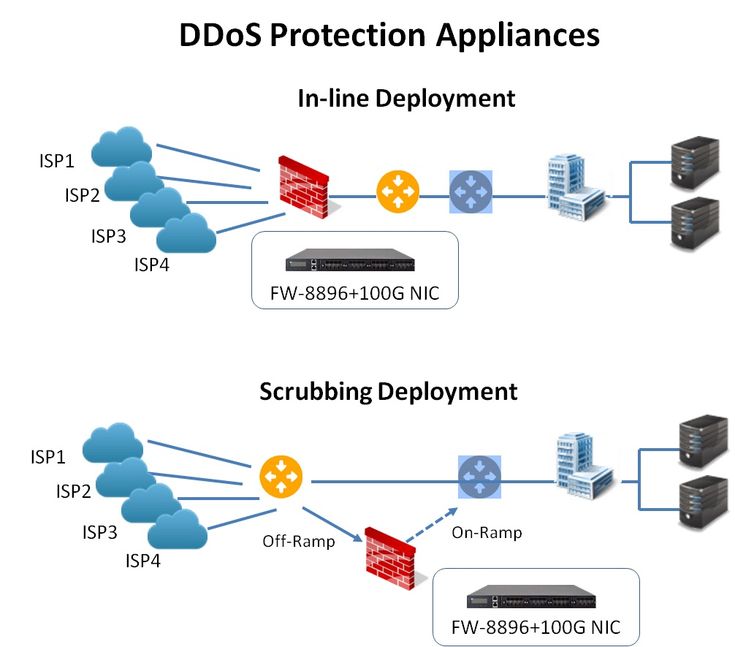

Как остановить DDoS-атаку?DDoS-атака нацелена на ваш сервер, поэтому обычные меры безопасности на вашем сайте WordPress не сработают. Многие руководства WordPress о том, как остановить DDoS-атаки, расскажут вам об использовании брандмауэра веб-приложений (WAF). Однако не все брандмауэры помогут в этой ситуации. Поясним почему.

Использовать брандмауэр для предотвращения DDoS-атак?Вы можете установить плагин брандмауэра на свой сайт WordPress, который отслеживает ваш трафик и блокирует любой вредоносный трафик и плохих ботов. Большинство из этих брандмауэров отлично работают на вашем сайте WordPress, однако у них есть свои ограничения. Это связано с тем, что здесь есть два типа запросов, которые брандмауэр должен захватывать:

- Запросы, использующие WordPress. Например, если человек посещает example.

com, на ваш сервер отправляется запрос на загрузку вашего сайта. Этот тип запроса использует вашу установку WordPress.

com, на ваш сервер отправляется запрос на загрузку вашего сайта. Этот тип запроса использует вашу установку WordPress. - Запросы на ваш сайт, для загрузки которых не требуется WordPress. При этом у хакеров есть способы отправки запросов, таких как example.com/readme.txt. Запросу не нужен WordPress.

Вам нужен брандмауэр, который может перехватывать оба вида запросов. Но большинство брандмауэров приложений работают только на WordPress и могут захватывать только первый тип запросов. Такие плагины неэффективны при DDoS-атаках.

Наш Плагин MalCare скоро выпустит новый встроенный брандмауэр, который будет перехватывать оба вида запросов. Он выявит вредоносный трафик и заблокирует его до того, как он попадет на ваш сайт. Это поможет в смягчении последствий DDoS.

Какой бы плагин вы ни выбрали, убедитесь, что он способен блокировать оба типа DDoS-атак или запросов к вашему веб-сайту.

Помимо брандмауэра, вот еще несколько мер, которые вы можете предпринять, чтобы остановить DDoS-атаку:

- Свяжитесь с хостом и узнайте, какие меры они могут предпринять, чтобы помочь вам. Скорее всего, они временно отключат ваш сайт. Это поможет остановить атаку. Затем вы можете принять превентивные меры, такие как установка брандмауэра, прежде чем снова запустить свой веб-сайт.

- Наймите профессиональную службу безопасности , чтобы помочь вам смягчить атаку, внедрить меры безопасности DDoS и спасти ваш сайт.

- В некоторых случаях хакеры могут использовать DDoS в качестве отвлекающего маневра, чтобы попытаться взломать ваш веб-сайт. Немедленно установите сканер вредоносных программ WordPress на свой сайт WordPress и проверьте, не был ли ваш сайт скомпрометирован и заражен вредоносным ПО.

Если ничего не получится, вам, возможно, придется пережить бурю. DDoS-атаки не длятся вечно, рано или поздно атака прекратится. Это может не подойти крупным предприятиям и сайтам электронной коммерции, поскольку финансовые потери и затраты на восстановление будут слишком высокими. Это также может иметь катастрофические последствия для блоггера, чьи средства к существованию зависят от доходов от рекламы.

DDoS-атаки не длятся вечно, рано или поздно атака прекратится. Это может не подойти крупным предприятиям и сайтам электронной коммерции, поскольку финансовые потери и затраты на восстановление будут слишком высокими. Это также может иметь катастрофические последствия для блоггера, чьи средства к существованию зависят от доходов от рекламы.

Борьба с DDoS-атакой сложна, но, приняв правильные меры, вы сможете оправиться от нее. Однако лучший способ противостоять DDoS-атаке — предотвратить ее!

Как предотвратить DDoS-атаку?Защитить свой сайт проще и дешевле, чем останавливать DDoS-атаку и восстанавливаться после нее. К сожалению, нет серебряной пули, которую вы можете предпринять, чтобы предотвратить DDoS-атаку.

Тем не менее, вы можете реализовать определенные меры веб-безопасности, которые помогут вам заблокировать DDoS-атаку. Но обратите внимание, что большинство этих мер не устанавливаются и забываются. Вам необходимо использовать эти меры для мониторинга активности вашего сайта и регулярно проверять трафик, чтобы обнаружить DDoS-атаку.

Вам необходимо использовать эти меры для мониторинга активности вашего сайта и регулярно проверять трафик, чтобы обнаружить DDoS-атаку.

, в котором говорится, до Защитите ваш сайт от DDOS Attack , необходимо:

- Установить брандмаулл

- Поддерживать журнал активности

- Реализация GeoBlock

- Установка.

Вы можете реализовать эти меры вручную, что требует технических знаний или с помощью различных плагинов. Однако наш подключаемый модуль безопасности MalCare охватывает все эти меры под одной крышей. Плагин прост в использовании и дает вам доступ ко всем этим функциям из консоли централизованного управления.

В следующем разделе мы подробно объясним, почему вам нужна каждая из этих мер для защиты вашего сайта от DDoS, и покажем, как использовать MalCare для их реализации.

Как MalCare помогает защитить ваш сайт от DDoS-атак? 1. Надежный брандмауэр

Надежный брандмауэр Брандмауэр — это ваша первая линия защиты от DDoS-атак. Как мы упоминали ранее, он проверяет весь трафик и запросы, поступающие на ваш сайт. Если он обнаружит вторжение или идентифицирует вредоносного бота, пытающегося получить доступ к вашему сайту, он заблокирует его.

При установке MalCare на вашем сайте автоматически устанавливается брандмауэр. С предстоящим выпуском нашего нового брандмауэра MalCare сможет снизить риск DDoS-атак на ваш сайт.

Вы можете получить доступ к брандмауэру из панели управления MalCare. Выберите свой сайт и перейдите на страницу Security.

Здесь вы можете просмотреть запросов трафика вашего сайта, запросов на вход, входов администраторов и посетителей-ботов.

Брандмауэр MalCare обеспечивает защиту вашего сайта от DDoS-атак двумя способами:

- Упреждающая блокировка вредоносного трафика — Каждое устройство, использующее Интернет, имеет уникальный идентификационный код, называемый IP-адресом.

Если определенный IP-адрес выполняет вредоносные действия, плагин обнаруживает его и заносит в черный список. Брандмауэр использует базу данных этих занесенных в черный список IP-адресов. Когда браузер посетителя делает запрос на сервер вашего веб-сайта, брандмауэр сначала проверяет IP-адрес по своей базе данных. Если он окажется в черном списке, IP-адрес автоматически блокируется от доступа к вашему сайту. Таким образом, он блокирует хакера перед доступом к сайту. Если хороший трафик случайно заблокирован, ознакомьтесь с нашим руководством по добавлению IP-адреса в белый список.

Если определенный IP-адрес выполняет вредоносные действия, плагин обнаруживает его и заносит в черный список. Брандмауэр использует базу данных этих занесенных в черный список IP-адресов. Когда браузер посетителя делает запрос на сервер вашего веб-сайта, брандмауэр сначала проверяет IP-адрес по своей базе данных. Если он окажется в черном списке, IP-адрес автоматически блокируется от доступа к вашему сайту. Таким образом, он блокирует хакера перед доступом к сайту. Если хороший трафик случайно заблокирован, ознакомьтесь с нашим руководством по добавлению IP-адреса в белый список. - Упреждающая блокировка подозрительной активности — Помимо использования базы данных, брандмауэр также анализирует действия, которые IP-адрес выполняет на вашем веб-сайте. Например, брандмауэр знает, откуда обычно исходят ваши запросы на вход — скажем, из США. Если хакер в России делает неправильные попытки входа на ваш сайт, он пометит его как подозрительный и заблокирует.

Позволяет отслеживать запросы трафика

Позволяет отслеживать запросы трафика Одной из основных целей большинства веб-сайтов является увеличение посещаемости. Однако внезапный всплеск сотен тысяч посетителей на ваш сайт вызывает подозрения. Это может свидетельствовать о DDoS-атаке.

В разделе «Безопасность» MalCare вы можете отслеживать уровни запросов трафика на ваш сайт. Если вы заметили, что скорость и производительность вашего сайта медленные без видимых причин, мы рекомендуем проверить этот журнал запросов трафика.

Эта платформа безопасности покажет вам, сколько запросов поступает. Она также покажет IP-адрес и страну происхождения. Вы можете использовать это для определения входящей DDoS-атаки. Это поможет вам немедленно принять меры, например, временно отключить ваш сайт и перевести его в режим обслуживания до того, как атака усугубится.

3. Включает геоблокировку Примечание. Мы не рекомендуем этот метод, если у вас нет других вариантов. Используйте блокировку страны только в случае необходимости.

Как мы только что упоминали, MalCare предоставляет вам доступ к данным обо всех попытках входа в систему и запросах трафика, сделанных на вашем сайте.

Просматривая эти журналы, вы можете начать замечать, что вредоносный трафик, пытающийся получить доступ к вашему веб-сайту, исходит из нескольких определенных стран. На изображении ниже показан скриншот журнала запросов на вход в систему MalCare. Вы можете видеть, что из Румынии было много неудачных и заблокированных попыток входа в систему.

Наш сайт не обслуживает Румынию, поэтому ему не нужен трафик из этой страны. В этом случае вы можете просто заблокировать все IP-адреса из Румынии. Это известно как блокировка страны или геоблокировка.

Вы можете использовать MalCare, чтобы заблокировать доступ к вашему сайту для целых стран всего за несколько кликов. Для этого выберите свой сайт на панели инструментов и нажмите «Управление». Здесь вы найдете опцию геоблокировки.

Затем выберите страны, которые вы хотите заблокировать, и нажмите «Блокировать страны». Вы можете использовать тот же метод, чтобы разблокировать страны позже, если это необходимо.

Вы можете использовать тот же метод, чтобы разблокировать страны позже, если это необходимо.

Важно отметить, что при DDoS-атаке используемые ботнеты включают в себя тысячи устройств, которые обычно распределены по всему миру. Таким образом, геоблокировка не является комплексным решением для предотвращения DDoS-атак. Тем не менее, он может снизить вероятность таких атак. Этот шаг особенно полезен, когда используется в тандеме с другими мерами.

4. Имеет встроенный интеллектуальный сканер безопасностиХакеры иногда используют DDoS-атаки в сочетании с другими атаками. В таких случаях они внедряют вредоносное ПО на ваш сайт, что может помочь им в дальнейшей атаке.

Если ваш сайт подвергается DDoS-атаке, вам понадобится сканер веб-безопасности для обнаружения любых вредоносных программ.

MalCare будет ежедневно сканировать ваш сайт и немедленно предупреждать вас, если обнаружит что-либо подозрительное или вредоносное. Таким образом, если хакеры заразят ваш сайт вредоносным ПО, вы можете использовать MalCare, чтобы быстро очистить его и предотвратить дальнейший ущерб.

Таким образом, если хакеры заразят ваш сайт вредоносным ПО, вы можете использовать MalCare, чтобы быстро очистить его и предотвратить дальнейший ущерб.

На этом мы заканчиваем защиту вашего сайта от DDoS-атак. Благодаря вышеперечисленным мерам, реализованным на вашем сайте, вероятность таких атак снижается. Кроме того, вы защищены и подготовлены с планом реагирования в случае любых атак.

[ss_click_to_tweet tweet=»От DDoS-атаки трудно избавиться. Лучший способ противостоять такому нападению — предотвратить его!» content=”” style=”default”]

Заключительные мыслиDDoS-атаки раньше просто раздражали, но превратились в серьезную киберугрозу. Если хакерам удастся провести DDoS-атаку на ваш сайт, она может оказаться очень болезненной и дорогостоящей.

Поэтому очень важно принимать превентивные меры против подобных атак. Если вы следовали нашему руководству и установили MalCare на свой сайт WordPress, вы приняли адекватные меры для предотвращения DDoS-угроз и реагирования на них.