нападение и защита / Блог компании RUVDS.com / Хабр

Заголовки новостей сегодня пестрят сообщениями о DDoS-атаках (Distributed Denial of Service). Распределенным атакам «отказ в обслуживании» подвержены любые организации, присутствующие в интернете. Вопрос не в том, атакуют вас, или нет, а в том, когда это случится. Государственные учреждения, сайты СМИ и электронной коммерции, сайты компаний, коммерческих и некоммерческих организаций – все они являются потенциальными целями DDoS-атак.

Кого атакуют?

По данным ЦБ, в 2016 году количество DDoS-атак на российские финансовые организации увеличилось почти вдвое. В ноябре DDoS-атаки были направлены на пять крупных российских банков. В конце прошлого года ЦБ сообщал о DDoS-атаках на финансовые организации, в том числе Центральный банк. «Целью атак было нарушение работы сервисов и, как следствие, подрыв доверия к этим организациям. Данные атаки были примечательны тем, что это было первое масштабное использование в России интернета вещей. В основном в атаке были задействованы интернет-видеокамеры и бытовые роутеры», — отмечали в службах безопасности крупных банков.

В феврале 2017 года технические службы Минздрава России отразили самую масштабную за последние годы DDoS-атаку, которая в пиковом режиме достигала 4 миллионов запросов в минуту. Предпринимались и DDoS-атаки на государственные реестры, но они также были безуспешны и не привели к каким-либо изменениям данных.

Однако жертвами DDoS-атак становятся как многочисленные организации и компании, на обладающие столь мощной «обороной». В 2017 году ожидается рост ущерба от киберугроз – программ-вымогателей, DDoS и атак на устройства интернета вещей.

Устройства IoT приобретают все большую популярность в качестве инструментов для осуществления DDoS-атак. Знаменательным событием стала предпринятая в сентябре 2016 года DDoS-атака с помощью вредоносного кода Mirai. В ней в роли средств нападения выступили сотни тысяч камер и других устройств из систем видеонаблюдения. Она была осуществлена против французского хостинг-провайдера OVH. Это была мощнейшая DDoS-атака – почти 1 Тбит/с. Хакеры с помощью ботнета задействовали 150 тыс. устройств IoT, в основном камеры видеонаблюдения. Атаки с использованием ботнета Mirai положили начало появлению множества ботнетов из устройств IoT. По мнению экспертов, в 2017 году IoT-ботнеты по-прежнему будут одной из главных угроз в киберпространстве.

По данным отчета «2016 Verizon data breach incident report» (DBIR), в прошлом году количество DDoS-атак заметно выросло. В мире больше всего страдает индустрия развлечений, профессиональные организации, сфера образования, ИТ, ритейл.

Примечательная тенденция DDoS-атак – расширения «списка жертв». Он включает теперь представителей практически всех отраслей. Кроме того, совершенствуются методы нападения.

Последствия атак

Каковы последствия DDoS-атаки? Во время атаки жертва теряет клиентов из-за медленной работы или полной недоступности сайта, страдает репутация бизнеса. Сервис-провайдер может заблокировать IP-адрес жертвы, чтобы минимизировать ущерб для других клиентов. Чтобы все восстановить, потребуется время, а возможно и деньги.

По данным опроса компании HaltDos, DDoS-атаки рассматриваются половиной организаций как одна из самых серьезных киберугроз. Опасность DDoS даже выше, чем опасность несанкционированного доступа, вирусов, мошенничества и фишинга, не говоря о прочих угрозах.

Средние убытки от DDoS-атак оцениваются по миру в 50 тыс. долларов для небольших организаций и почти в 500 тыс. долларов для крупных предприятий. Устранение последствий DDoS-атаки потребует дополнительного рабочего времени сотрудников, отвлечения ресурсов с других проектов на обеспечение безопасности, разработки плана обновления ПО, модернизации оборудования и пр.

Репутация атакованной организации может пострадать не только из-за плохой работы сайта, но и из-за кражи персональных данных или финансовой информации.

По данным опроса компании HaltDos, количество DDoS-атак растет ежегодно на 200%, ежедневно в мире сообщают о 2 тыс. атаках такого типа. Стоимость организации DDoS-атаки недельной продолжительности – всего порядка 150 долларов, а потери жертвы в среднем превышают 40 тыс. долларов в час.

Типы DDoS-атак

Основные типы DDoS-атак: массированные атаки, атаки на протокольном уровне и атаки на уровне приложений. В любом случае цель состоит в том, чтобы вывести сайт из строя или же украсть данные. Другой вид киберпреступлений – угроза совершения DDoS-атаки для получения выкупа. Этим славятся такие хакерские группировки как Armada Collective, Lizard Squad, RedDoor и ezBTC.

Организация DDoS-атак заметно упростилась: сейчас есть широко доступные автоматизированные инструменты, практически не требующие от киберпреступников специальных знаний. Существуют и платные сервисы DDoS для анонимной атаки цели. Например, сервис vDOS предлагает свои услуги, не проверяя, является ли заказчик владельцем сайта, желающим протестировать его «под нагрузкой», или это делается с целью атаки.

DDoS-атаки представляют собой атаки из многих источников, препятствующие доступу легитимных пользователей к атакуемому сайту. Для этого в атакуемую систему направляется огромное количество запросов, с которыми та справиться не может. Обычно для этой цели используются скомпрометированные системы.

Ежегодный рост количества DDoS-атак оценивается в 50% (по сведениям www.leaseweb.com), но данные разных источников расходятся, на и не все инциденты становятся известными. Средняя мощность DDoS-атак Layer 3/4 выросла в последние годы с 20 до нескольких сотен Гбайт/с. Хотя массовые DDoS-атаки и атаки на уровне протоколов уже сами по себе – штука неприятная, киберпреступники все чаще комбинируют их с DDoS-атаками Layer 7, то есть на уровне приложений, которые нацелены на изменение или кражу данных. Такие «многовекторные» атаки могут быть очень эффективными.

Многовекторные атаки составляют порядка 27% от общего числа атак DDoS.

В случае массовой DDoS-атаки (volume based) используется большое количество запросов, нередко направляемых с легитимных IP-адресов, чтобы сайт «захлебнулся» в трафике. Цель таких атак – «забить» всю доступную полосу пропускания и перекрыть легитимный трафик.

В случае атаки на уровне протокола (например, UDP или ICMP) целью является исчерпание ресурсов системы. Для этого посылаются открытые запросы, например, запросы TCP/IP c поддельными IP, и в результате исчерпания сетевых ресурсов становится невозможной обработка легитимных запросов. Типичные представители — DDoS-атаки, известные в узких кругах как Smurf DDos, Ping of Death и SYN flood. Другой вид DDoS-атак протокольного уровня состоит в отправке большого числа фрагментированных пакетов, с которыми система не справляется.

DDoS-атаки Layer 7 – это отправка безобидных на вид запросов, которые выглядят как результат обычных действий пользователей. Обычно для их осуществления используют ботнеты и автоматизированные инструменты. Известные примеры — Slowloris, Apache Killer, Cross-site scripting, SQL-injection, Remote file injection.

В 2012–2014 годах большинство массированных DDoS-атак были атаками типа Stateless (без запоминания состояний и отслеживания сессий) – они использовали протокол UDP. В случае Stateless в одной сессии (например, открытие страницы) циркулирует много пакетов. Кто начал сессию (запросил страницу), Stateless-устройства, как правило, не знают.

Протокол UDP подвержен спуфингу – замене адреса. Например, если нужно атаковать сервер DNS по адресу 56.26.56.26, используя атаку DNS Amplification, то можно создать набор пакетов с адресом отправителя 56.26.56.26 и отправить их DNS-серверам по всему миру. Эти серверы пришлют ответ по адресу 56.26.56.26.

Тот же метод работает для серверов NTP, устройств с поддержкой SSDP. Протокол NTP – едва ли не самый популярный метод: во второй половине 2016 года он использовался в 97,5% DDoS-атак.

Правило Best Current Practice (BCP) 38 рекомендует провайдерам конфигурировать шлюзы для предотвращения спуфинга – контролируется адрес отправителя, исходная сеть. Но такой практике следуют не все страны. Кроме того, атакующие обходят контроль BCP 38, переходя на атаки типа Stateful, на уровне TCP. По данным F5 Security Operations Center (SOC), в последние пять лет такие атаки доминируют. В 2016 году TCP-атак было вдвое больше, чем атак с использованием UDP.

К атакам Layer 7 прибегают в основном профессиональные хакеры. Принцип следующий: берется «тяжелый» URL (с файлом PDF или запросом к крупной БД) и повторяется десятки или сотни раз в секунду. Атаки Layer 7 имеют тяжелые последствия и трудно распознаются. Сейчас они составляют около 10% DDoS-атак.

Соотношение разных типов DDoS-атак по данным отчета Verizon Data Breach Investigations Report (DBIR) (2016 год).

Нередко DDoS-атаки приурочивают к периодам пикового трафика, например, к дням интернет-распродаж. Большие потоки персональных и финансовых данных в это время привлекают хакеров.

DDoS-атаки на DNS

Доменная система имен (Domain Name System, DNS) играет фундаментальную роль в производительности и доступности сайта. В конечном счете – в успехе вашего бизнеса. К сожалению, инфраструктура DNS часто становится целью DDoS-атак. Подавляя инфраструктуру DNS, злоумышленники могут нанести ущерб вашему сайту, репутации вашей компании и повлиять ее финансовые показатели. Чтобы противостоять современным угрозам, инфраструктура DNS должна быть весьма устойчивой и масштабируемой.

По существу DNS – распределенная база данных, которая, кроме всего прочего, ставит в соответствие удобные для чтения имена сайтов IP-адресам, что позволяет пользователю попасть на нужный сайт после ввода URL. Первое взаимодействие пользователя с сайтом начинается с DNS-запросов, отправляемых на сервер DNS с адресом интернет-домена вашего сайта. На их обработку может приходиться до 50% времени загрузки веб-страницы. Таким образом, снижение производительности DNS может приводить к уходу пользователей с сайта и потерям для бизнеса. Если ваш сервер DNS перестает отвечать в результате DDoS-атаки, то на сайт никто попасть не сможет.

При атаках DNS Reflection цель подвергается массированным подложным ответам DNS. Для этого применяют бот-сети, заражая сотни и тысячи компьютеров. Каждый бот в такой сети генерирует несколько DNS-запросов, но в качестве IP источника использует один и тот же IP-адрес цели (спуфинг). DNS-сервис отвечает по этому IP-адресу.

При этом достигается двойной эффект. Целевую систему бомбардируют тысячи и миллионы ответов DNS, а DNS-сервер может «лечь», не справившись с нагрузкой. Сам запрос DNS – это обычно менее 50 байт, ответ же раз в десять длиннее. Кроме того, сообщения DNS могут содержать немало другой информации.

Предположим, атакующий выдал 100 000 коротких запросов DNS по 50 байт (всего 5 Мбайт). Если каждый ответ содержит 1 Кбайт, то в сумме это уже 100 Мбайт. Отсюда и название – Amplification (усиление). Комбинация атак DNS Reflection и Amplification может иметь очень серьезные последствия.

Запросы выглядят как обычный трафик, а ответы – это множество сообщений большого размера, направляемых на целевую систему.

Как защититься от DDoS-атак?

Как же защититься от DDoS-атак, какие шаги предпринять? Прежде всего, не стоит откладывать это «на потом». Какие-то меры следует принимать во внимание при конфигурировании сети, запуске серверов и развертывании ПО. И каждое последующее изменение не должно увеличивать уязвимость от DDoS-атак.

- Безопасность программного кода. При написании ПО должны приниматься во внимание соображения безопасности. Рекомендуется следовать стандартам «безопасного кодирования» и тщательно тестировать программное обеспечение, чтобы избежать типовых ошибок и уязвимостей, таких как межсайтовые скрипты и SQL-инъекции.

- Разработайте план действий при обновлении программного обеспечения. Всегда должна быть возможность «отката» в том случае, если что-то пойдет не так.

- Своевременно обновляйте ПО. Если накатить апдейты удалось, но при этом появились проблемы, см. п.2.

- Не забывайте про ограничение доступа. Аккаунты admin и/или должны быть защищены сильными и регулярно сменяемыми паролями. Необходим также периодический аудит прав доступа, своевременное удаление аккаунтов уволившихся сотрудников.

- Интерфейс админа должен быть доступен только из внутренней сети или через VPN. Своевременно закрывайте VPN-доступ для уволившихся и тем более уволенных сотрудников.

- Включите устранение последствий DDoS-атак в план аварийного восстановления. План должен предусматривать способы выявления факта такой атаки, контакты для связи с интернет- или хостинг-провайдером, дерево «эскалации проблемы» для каждого департамента.

- Сканирование на наличие уязвимостей поможет выявить проблемы в вашей инфраструктуре и программном обеспечении, снизить риски. Простой тест OWASP Top 10 Vulnerability выявит наиболее критичные проблемы. Полезными также будут тесты на проникновение – они помогут найти слабые места.

- Аппаратные средства защиты от DDoS-атак могут быть недешевы. Если ваш бюджет такого не предусматривает, то есть хорошая альтернатива – защита от DDoS «по требованию». Такую услугу можно включать простым изменением схемы маршрутизации трафика в экстренной ситуации, либо находится под защитой постоянно.

- Используйте CDN-партнера. Сети доставки контента (Content Delivery Network) позволяют доставлять контент сайта посредством распределенной сети. Трафик распределяется по множеству серверов, уменьшается задержка при доступе пользователей, в том числе географически удаленных. Таким образом, хотя основное преимущество CDN – это скорость, она служит также барьером между основным сервером и пользователями.

- Используйте Web Application Firewall – файрвол для веб-приложений. Он мониторит трафик между сайтом или приложением и браузером, проверяя легитимность запросов. Работая на уровне приложений, WAF может выявлять атаки по хранимым шаблонам и выявлять необычное поведение. Атаки на уровне приложений нередки в электронной коммерции. Как и в случае CDN, можно воспользоваться сервисами WAF в облаке. Однако конфигурирование правил требует некоторого опыта. В идеале защитой WAF должны быть обеспечены все основные приложения.

Защита DNS

А как защитить инфраструктуру DNS от DDoS-атак? Обычные файрволы и IPS тут не помогут, они бессильны против комплексной DDoS-атаки на DNS. На самом деле брандмауэры и системы предотвращения вторжений сами являются уязвимыми для атак DDoS.

На выручку могут прийти облачные сервисы очистки трафика: он направляется в некий центр, где проверяется и перенаправляется обратно по назначению. Эти услуги полезны для TCP-трафика. Те, кто сами управляют своей инфраструктурой DNS, могут для ослабления последствий DDoS-атак принять следующие меры.

- Мониторинг DNS-серверов на предмет подозрительной деятельности является первым шагом в деле защиты инфраструктуры DNS. Коммерческие решения DNS и продукты с открытым исходным кодом, такие как BIND, предоставляют статистику в реальном времени, которую можно использоваться для обнаружения атак DDoS. Мониторинг DDoS-атак может быть ресурсоемкой задачей. Лучше всего создать базовый профиль инфраструктуры при нормальных условиях функционирования и затем обновлять его время от времени по мере развития инфраструктуры и изменения шаблонов трафика.

- Дополнительные ресурсы DNS-сервера помогут справиться с мелкомасштабными атаками за счет избыточности инфраструктуры DNS. Ресурсов сервера и сетевых ресурсов должно хватать не обработку большего объема запросов. Конечно, избыточность стоит денег. Вы платите за серверные и сетевые ресурсы, которые обычно не используются в нормальных условиях. И при значительном «запасе» мощности этот подход вряд ли будет эффективным.

- Включение DNS Response Rate Limiting (RRL) снизит вероятность того, что сервер будет задействован в атаке DDoS Reflection – уменьшится скорость его реакции на повторные запросы. RRL поддерживают многие реализации DNS.

- Используйте конфигурации высокой доступности. Можно защититься от DDoS-атак путем развертывания службы DNS на сервере высокой доступности (HA). Если в результате атаки «упадет» один физический сервер, DNS-служба может быть восстановлена на резервном сервере.

Лучшим способом защиты DNS от DDoS-атак будет использование географически распределенной сети Anycast. Распределенные сети DNS могут быть реализованы с помощью двух различных подходов: адресации Unicast или Anycast. Первый подход намного проще реализовать, но второй гораздо более устойчив к DDoS-атакам.

В случае Unicast каждый из серверов DNS вашей компании получает уникальный IP-адрес. DNS поддерживает таблицу DNS-серверов вашего домена и соответствующих IP-адресов. Когда пользователь вводит URL, для выполнения запроса выбирается один из IP-адресов в случайном порядке.

При схеме адресации Anycast разные серверы DNS используют общий IP-адрес. При вводе пользователем URL возвращается коллективный адрес серверов DNS. IP-сеть маршрутизирует запрос на ближайший сервер.

Anycast предоставляет фундаментальные преимущества перед Unicast в плане безопасности. Unicast предоставляет IP-адреса отдельных серверов, поэтому нападавшие могут инициировать целенаправленные атаки на определенные физические серверы и виртуальные машины, и, когда исчерпаны ресурсы этой системы, происходит отказ службы. Anycast может помочь смягчить DDoS-атаки путем распределения запросов между группой серверов. Anycast также полезно использовать для изоляции последствий атаки.

Средства защиты от DDoS-атак, предоставляемые провайдером

Проектирование, развертывание и эксплуатации глобальной Anycast-сети требует времени, денег и ноу-хау. Большинство ИТ-организаций не располагают для этого специалистами и финансами. Можно доверить обеспечение функционирования инфраструктуры DNS провайдеру – поставщику управляемых услуг, который специализируется на DNS. Они имеют необходимые знания для защиты DNS от DDoS-атак.

Поставщики услуг Managed DNS эксплуатируют крупномасштабные Anycast-сети и имеют точки присутствия по всему миру. Эксперты по безопасности сети осуществляют мониторинг сети в режиме 24/7/365 и применяют специальные средства для смягчения последствий DDoS-атак.

Услуги защиты от DDoS-атак предлагают и некоторые поставщики услуг хостинга: анализ сетевого трафика производится в режиме 24/7, поэтому ваш сайт будет в относительной безопасности. Такая защита способна выдержать мощные атаки — до 1500 Гбит/сек. Оплачивается при этом трафик.

Еще один вариант – защита IP-адресов. Провайдер помещает IP-адрес, который клиент выбрал в качестве защищаемого, в специальную сеть-анализатор. При атаке трафик к клиенту сопоставляется с известными шаблонами атак. В результате клиент получает только чистый, отфильтрованный трафик. Таким образом, пользователи сайта могут и не узнать, что на него была предпринята атака. Для организации такого создается распределенная сеть фильтрующих узлов так, чтобы для каждой атаки можно было выбрать наиболее близкий узел и минимизировать задержку в передаче трафика.

Результатом использования сервисов защиты от DDoS-атак будет своевременное обнаружение и предотвращение DDoS-атак, непрерывность функционирования сайта и его постоянная доступность для пользователей, минимизация финансовых и репутационных потерь от простоев сайта или портала.

DDoS-атака — что это такое?

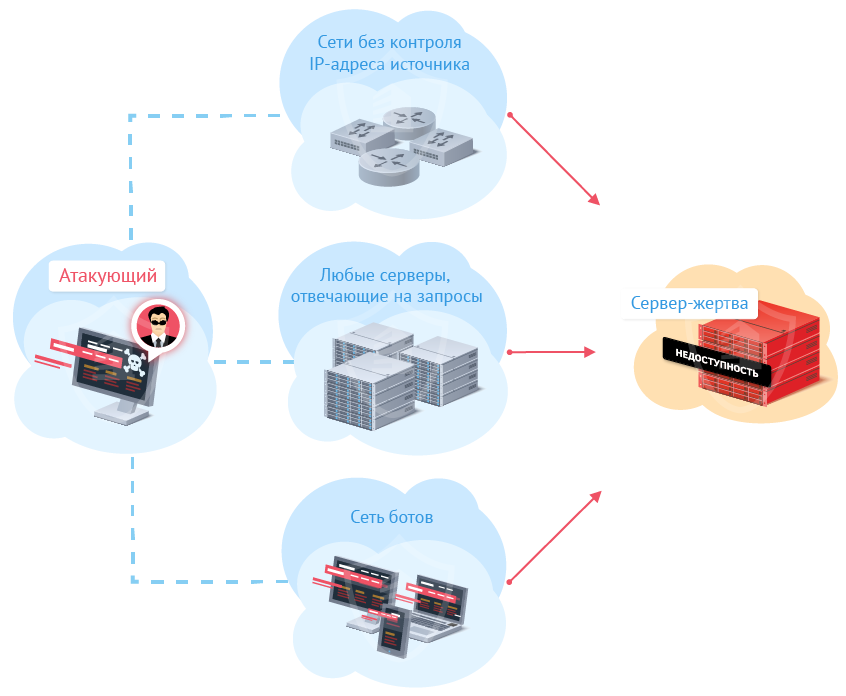

DDoS-атака (Distributed Denial of Service attack) — комплекс действий, способный полностью или частично вывести из строя интернет-ресурс. В качестве жертвы может выступать практически любой интернет-ресурс, например веб-сайт, игровой сервер или государственный ресурс. На данный момент практически невозможна ситуация, когда хакер в одиночку организует DDoS-атаку. В большинстве случаев злоумышленник использует сеть из компьютеров, зараженных вирусом. Вирус позволяет получать необходимый и достаточный удаленный доступ к зараженному компьютеру. Сеть из таких компьютеров называется ботнет. Как правило, в ботнетах присутствует координирующий сервер. Решив реализовать атаку, злоумышленник отправляет команду координирующему серверу, который в свою очередь дает сигнал каждому боту начать выполнение вредоносных сетевых запросов.

DDoS-атака

DDoS-атака

Причины DDoS-атак

Мотивы для осуществления DDoS-атак могут быть самыми разнообразными: от конкуренции до личной неприязни. Мы собрали основные причины DDoS-атак и решили поделиться с Вами этой информацией:

- Личная неприязнь

Эта причина встречается довольно часто. Некоторое время назад независимый журналист-исследователь Брайан Кребс раскрыл деятельность крупнейшего сервиса по осуществлению заказных DDoS-атак — vDOS. Информация была представлена в полных подробностях, что вызвало арест организаторов данного сервиса. В ответ хакеры организовали атаку на блог журналиста, мощность которой достигла 1 Тбит/с. Эта атака стала самой мощной в мире за все годы.

В настоящее время становится все проще организовать примитивную DDoS-атаку своими силами. Такая атака будет крайне не совершенна и не анонимна. К сожалению, большинство из тех, кто решил ощутить себя в роли «хакера», не догадываются ни о первом, ни о втором. Тем не менее, многие школьники часто практикуют DDoS-атаки. Итог таких случаев бывает самым разнообразным.

- Политический протест (хактивизм)

Одной из первых атак, имеющих социальную почву является DDoS-атака, реализованная в 1996 году хакером Omega. Omega являлся членом хакерской коалиции «Cult of the Dead Crew» (cDc). Термин хактивизм стал популярным в СМИ в связи с участившимися кибератаками, имеющим социальную почву. Типичными представителями хактивистов являются группы Anonymous и LulzSec.

- Недобросовестная конкуренция

Такие мотивы часто бывают в индустрии игровых серверов, но и в отрасли торговли такие случаи встречаются довольно нередко. Достаточно действенный способ недобросовестной конкуренции, способный разрушить репутацию торговой площадки, если её владельцы вовремя не обратятся за помощью к специалистам. Такой мотив можно выделить среди остальных, как наиболее встречающийся.

- Вымогательство или шантаж

В этом случае злоумышленник требует с потенциальной жертвы денежную сумму за несовершение атаки. Либо за её прекращение. Часто жертвами таких атак становятся крупные организации, например в течение 2014 были атакованы банк «Тинькофф» и IT-ресурс Хабрахабр, крупнейший торрент-трекер Rutracker.org (как это было?).

Последствия DDoS-атак

Последствия DDoS-атак могут быть самыми разнообразными, от отключения датацентром Вашего сервера до полной потери репутации ресурса и клиентопотока. Многие организации с целью экономии неосознанно выбирают недобросовестных провайдеров защиты, что часто не приносит никакой пользы. Во избежание подобных проблем мы рекомендуем обратиться к профессионалам в своей отрасли.

Атаки, вошедшие в историю Интернет

Технический прогресс идет семимильными шагами и злоумышленники, в свою очередь, прикладывают все усилия, чтобы не стоять на месте и реализовывать все более сложные и мощные атаки. Мы собрали краткое описание наиболее интересных случаев, которые вошли в историю DDoS-атак. Часть из них может показаться обычными по современным меркам, но во время, когда они происходили, это были очень масштабные атаки.

Пинг смерти (Ping Of Dead). Способ атаки, базирующийся на использовании команды ping. Эта атака получила популярность в 1990-х годах, благодаря несовершенству сетевого оборудования. Суть атаки заключается в отправке на сетевой узел одного запроса ping, при этом в тело пакета включаются не стандартные 64 байта данных, а 65535 байт. При получении такого пакета у оборудования переполнялся сетевой стэк и что вызывало отказ в обслуживании.

Атака, повлиявшая на стабильность работы Интернет. В 2013 году компания Spamhaus стала жертвой атаки мощностью более 280 Гбит/с. Самое интересное то, что для атаки хакеры использовали DNS-сервера из сети интернет, которые в свою очередь были очень загружены большим количеством запросов. В те сутки миллионы пользователей жаловались на медленно загружающиеся страницы в связи с перегруженности службы DNS.

Рекордная атака с трафиком более 1 Тбит/с. В 2016 году хакеры пытались атаковать нас пакетной атакой со скоростью 360 Mpps и 1 Тбит/с. Эта цифра стала рекордной за время существования Интернет. Но и под такой атакой мы устояли и нагрузка на сеть лишь незначительно ограничила свободные ресурсы сетевого оборудования.

Характеристика атак сегодня

Исключая пиковые атаки можно сказать, что мощность атак с каждым годом растет более, чем в 3-4 раза. География атакующих от года к году изменяется лишь частично, ведь это обусловлено максимальным количеством компьютеров в определенной стране. Как видно из квартального отчета за 2016 год, подготовленного нашими специалистами, странами-рекордсменами по количеству ботов выступают Россия, США и Китай.

Какие бывают DDoS-атаки?

На данный момент типы атак можно разделить на 3 класса:

К этому типу атак можно отнести DNS амплификацию, ICMP флуд, UDP флуд и другие атаки с амплификацией;

Наиболее популярными и интересными атаками этого типа являются ACK/PUSH ACK флуд, SYN флуд, TCP null/IP null атака, Пинг смерти (Ping of death);

Среди атак на уровень приложений можно выделить следующие типы: HTTP флуд, атака фрагментированными HTTP пакетами, атака медленными сессиями (SlowLoris).

С более полным перечнем атак и их описанием Вы можете ознакомиться в нашей базе знаний.

Способы защиты от DDoS-атак

Наиболее верным способом по защите от DDoS-атак будет обратиться к нашим специалистам. Они предложат несколько вариантов. Один из самых популярных — это удаленная защита по технологии reverse proxy. Для подключения защиты не надо менять хостинг-провайдера, поэтому сам процесс занимает не более 10 минут.

Почему стоит выбрать именно нас? Наше оборудование расположено в ключевых дата-центрах мира и способно отражать атаки до 300 Гбит/с или 360 миллионов пакетов в секунду. Также у нас организована сеть доставки контента (CDN) и имеется штат дежурных инженеров на случай нестандартной атаки или нештатных ситуаций. Поэтому, встав под защиту к нам, Вы можете быть уверены в доступности своего ресурса 24/7. Нам доверяют: REG.RU, Аргументы и Факты, WebMoney, российский радиохолдинг ГПМ и другие корпорации.

Лишь от небольшого количества атак Вы можете реализовать защиту самостоятельно, с помощью анализа трафика или же настройки правил маршрутизации. Способы защиты от некоторых атак приведены в базе знаний.

Что такое DDoS атака — суть и происхождение

За последнее время мы смогли убедиться, что DDoS атаки — это довольно сильное оружие в информационном пространстве. С помощью DDoS атак с высокой мощностью можно не только отключить один или несколько сайтов, но и нарушить работу всего сегмента сети или же отключить интернет в маленькой стране. В наши дни DDoS атаки случаются все чаще и их мощность с каждым разом возрастает.

Но в чем суть такой атаки? Что происходит в сети когда она выполняется, откуда вообще возникла идея так делать и почему она такая эффективная? На все эти вопросы вы найдете ответы в нашей сегодняшней статье.

Содержание статьи:

Что такое DDoS атака?

DDoS или distributed denial-of-service (разделенный отказ в обслуживании) — это атака на определенный компьютер в сети, которая заставляет его путем перегрузки не отвечать на запросы других пользователей.

Чтобы понять что значит ddos атака, давайте представим ситуацию: веб-сервер отдает пользователям страницы сайта, допустим на создание страницы и полную ее передачу компьютеру пользователя уходит полсекунды, тогда наш сервер сможет нормально работать при частоте два запроса в секунду. Если таких запросов будет больше, то они будут поставлены в очередь и обработаются как только веб-сервер освободиться. Все новые запросы добавляются в конец очереди. А теперь представим что запросов очень много, и большинство из них идут только для того, чтобы перегрузить этот сервер.

Если скорость поступления новых запросов превышает скорость обработки, то, со временем, очередь запросов будет настолько длинной, что фактически новые запросы уже не будут обрабатываться. Это и есть главный принцип ddos атаки. Раньше такие запросы отправлялись с одного IP адреса и это называлось атакой отказа в обслуживании — Dead-of-Service, по сути, это ответ на вопрос что такое dos. Но с такими атаками можно эффективно бороться, просто добавив ip адрес источника или нескольких в список блокировки, к тому же несколько устройство из-за ограничений пропускной способности сети не физически не может генерировать достаточное количество пакетов, чтобы перегрузить серьезный сервер.

Поэтому сейчас атаки выполняются сразу с миллионов устройств. К называнию было добавлено слово Distribed, распределенная, получилось — DDoS. По одному эти устройства ничего не значат, и возможно имеют подключение к интернету с не очень большой скоростью, но когда они начинают все одновременно отправлять запросы на один сервер, то могут достигнуть общей скорости до 10 Тб/с. А это уже достаточно серьезный показатель.

Осталось разобраться где злоумышленники берут столько устройств для выполнения своих атак. Это обычные компьютеры, или различные IoT устройства, к которым злоумышленники смогли получить доступ. Это может быть все что угодно, видеокамеры и роутеры с давно не обновляемой прошивкой, устройства контроля, ну и обычные компьютеры пользователей, которые каким-либо образом подхватили вирус и не знают о его существовании или не спешат его удалять.

Виды DDoS атак

Есть два основные типы DDoS атак, одни ориентированы на то, чтобы перегрузить определенную программу и атаки, направленные на перегрузку самого сетевого канала к целевому компьютеру.

Атаки на перегрузку какой-либо программы, еще называются атаки у 7 (в модели работы сети osi — семь уровней и последний — это уровней отдельных приложений). Злоумышленник атакует программу, которая использует много ресурсов сервера путем отправки большого количества запросов. В конце-концов, программа не успевает обрабатывать все соединения. Именно этот вид мы рассматривали выше.

DoS атаки на интернет канал требуют намного больше ресурсов, но зато с ними намного сложнее справиться. Если проводить аналогию с osi, то это атаки на 3-4 уровень, именно на канал или протокол передачи данных. Дело в том, что у любого интернет-соединения есть свой лимит скорости, с которой по нему могут передаваться данные. Если данных будет очень много, то сетевое оборудование точно так же, как и программа, будет ставить их в очередь на передачу, и если количество данных и скорость их поступления будет очень сильно превышать скорость канала, то он будет перегружен. Скорость передачи данных в таких случаях может исчисляться в гигабайтах в секунду. Например, в случае с отключения от интернета небольшой страны Либерии, скорость передачи данных составила до 5 Тб/сек. Тем не менее 20-40 Гб/сек достаточно, чтобы перегрузить большинство сетевых инфраструктур.

Происхождение DDoS атак

Выше мы рассмотрели что такое DDoS атаки, а также способы DDoS атаки, пора перейти к их происхождению. Вы когда-нибудь задумывались почему эти атаки настолько эффективны? Они основаны на военных стратегиях, которые разрабатывались и проверялись на протяжении многих десятилетий.

Вообще, многие из подходов к информационной безопасности основаны на военных стратегиях прошлого. Существуют троянские вирусы, которые напоминают древнее сражение за Трою, вирусы-вымогатели, которые крадут ваши файлы, чтобы получить выкуп и DDoS атаки ограничивающие ресурсы противника. Ограничивая возможности противника, вы получаете немного контроля над его последующими действиями. Эта тактика работает очень хорошо как для военных стратегов. так и для киберпреступников.

В случае с военной стратегией мы можем очень просто думать о типах ресурсов, которые можно ограничить, для ограничения возможностей противника. Ограничение воды, еды и строительных материалов просто уничтожили бы противника. С компьютерами все по-другому тут есть различные сервисы, например, DNS, веб-сервер, сервера электронной почты. У всех них различная инфраструктура, но есть то, что их объединяет. Это сеть. Без сети вы не сможете получить доступ к удаленной службе.

Полководцы могут отравлять воду, сжигать посевы и устраивать контрольные пункты. Киберпреступники могут отправлять службе неверные данные, заставить ее потребить всю память или вовсе перегрузить весь сетевой канал. Стратегии защиты тоже имеют те же самые корни. Администратору сервера придется отслеживать входящий трафик чтобы найти вредоносный и заблокировать его еще до того как он достигнет целевого сетевого канала или программы.

Выводы

DDoS атаки становятся все более распространенными и с каждым разом все мощнее. Это значит, что службы, которые мы используем будут все чаще подвергаться атакам. Один из способов, с помощью которого мы можем уменьшить количество атак — это следить за тем, чтобы наши устройства не были заражены никакими вирусами и вовремя получали обновления. Теперь вы знаете что такое DDoS атака и знаете основы защиты, в одной из следующих статей мы рассмотрим последний момент подробнее.

На завершение предлагаю лекцию о DDoS атаках:

Распределенные сетевые атаки часто называются распределёнными атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Этот тип атаки использует определенные ограничения пропускной способности, которые характерны для любых сетевых ресурсов, например, инфраструктуре, которая обеспечивает условия для работы сайта компании. DDoS-атака отправляет на атакуемый веб-ресурс большое количество запросов с целью превысить способность сайта обрабатывать их все … и вызвать отказ в обслуживании.

Стандартные цели DDoS-атак:

- Сайты интернет-магазинов

- Онлайн-казино

- Компания или организация, работа которой связана с предоставлением онлайн-услуг

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограничения по количеству запросов, которые они могут обслуживать одновременно. Помимо допустимой нагрузки на сервер существуют также ограничения пропускной способности канала, который соединяет сервер с Интернетом. Когда количество запросов превышает производительность любого компонента инфраструктуры, может произойти следующее:

- Существенное замедление время ответа на запросы.

- Отказ в обслуживании всех запросов пользователей или части из них.

Как правило, конечной целью злоумышленника является полное прекращение работы веб-ресурса – «отказ в обслуживании». Злоумышленник может также потребовать деньги за остановку атаки. В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента.

Использование сети зомби-компьютеров для проведения DDoS-атак

Для отправки очень большого количества запросов на ресурс жертвы киберпреступник часто создает сеть из зараженных «зомби-компьютеров». Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, атака может быть слишком мощной для веб-ресурса жертвы.

Природа современных DDoS-угроз

В начале и середине 2000-х такая преступная деятельность была довольно распространенной. Однако количество успешных DDoS-атак уменьшается. Это, вероятно, обусловлено следующими факторами:

- Полицейские расследования, которые привели к аресту преступников по всему миру

- Технические контрмеры, которые успешно применяются для противодействия DDoS-атакам

Другие статьи и ссылки по теме «Распределенные сетевые атаки»

Распределенные сетевые атаки / DDoS

KasperskyDDoS-атака – это способ заблокировать работу сайта путем подачи большого количества запросов, превышающих пропускную способность сети. Научитесь защищать свою систему.

что это, как защитить сайт от ДДоС

Английское сокращение DoS означает Denial of Service, то есть отказ обслуживать что-то. Для интернет-ресурса это невозможность обработать слишком большое количество поступающих извне запросов. Каждый интернет-сайт размещен на сервере, куда и обращаются пользователи. Сервер может быть собственностью администратора сайта или хостинг-провайдера. В любом случае у ресурса есть предел информации, которую он может обработать за единицу времени. Лимит зависит от емкости диска, параметров трафика, в меньшей степени от структуры сайта-мишени. Если на него одновременно приходит много запросов, он начинает сначала тормозить, а потом и вовсе становится недоступен, переставая отвечать на запросы. Если сайт размещен на хостинге, то пострадать могут и другие ресурсы, пользующиеся тем же дисковым пространством. Явление DoS достаточно распространено во Всемирной паутине. Публикация животрепещущих новостей часто приводит к временному сбою работы сайтов новостных агентств, телеканалов, а также сайтов известных личностей. Как правило, ничего криминального за этим не стоит, речь идет лишь о несоответствии мощности сервера тому интересу, который проявила публика.

Методика атаки DDoS

Совсем другая ситуация возникает, когда к сокращению DoS прибавляется еще одна буква D. Аббревиатура DDoS расшифровывается как Distributed Denial of Service, то есть «распределенный отказ от обслуживания». Распределенный – ключевое слово. Оно подразумевает некую организующую силу, которая направляет внешне хаотичные запросы на ресурс жертвы. Причем таких запросов настолько много, что с ними не справляются не только маломощные серверы небольших компаний, но и машины хостинг-провайдеров с пропускной способностью в тысячи и десятки тысяч мегабит в секунду. Как же злоумышленникам удается создать такой трафик?

На сервер сваливается огромное количество запросов, причем большинство из них совершенно бессмысленно. Но лишенный специальной защиты он вынужден анализировать их все подряд и давать какой-то ответ. Это приводит к перегрузке как самого сервера, так и входящего трафика. Если канал узкополосный, то вывести из строя сервер может и несколько сотен обращений. Если его мощность велика, а канал связи имеет высокую пропускную способность, то нужны либо десятки и даже сотни тысяч обращений, либо так называемые тяжелые запросы, ответ на которые отнимает много времени у процессора.

Как заражаются компьютеры

Сначала хакер создает троянскую программу и с помощью массовых рассылок и размещения на сомнительных ресурсах внедряет троянов на дисковое пространство случайных пользователей, которые посетили сомнительный сайт или перешли по ссылке, пришедшей на электронную почту. Самое любопытное то, что антивирус может даже не отреагировать на заражение, так как троян не проявляет к зараженному компьютеру никакой агрессии – он затаивается в ожидании команды своего хозяина.

Когда у хакера появляется объект для ДДоС-атаки, он рассылает своим агентам влияния, которых может накопиться сотни тысяч по всему миру, зашифрованную команду. В ней указан IP-адрес, подлежащий массовому поражению. Рассеянные по миру боты начинают бомбардировать жертву запросами, которые либо ретранслируются с сайта инициатора атаки, либо генерируются на зараженных компьютерах по изначально заданному алгоритму. Так или иначе, никакой явной связи с компьютером инициатора атаки у запросов нет, все ответы идут на адреса бот-сети. Владельцы этих ПК и смартфонов даже не подозревают, что их оборудование используется для атаки. Чем больше работающих компьютеров в ботнете, тем быстрее атака увенчается успехом. Особенно эффективной считается отправка больших пакетов, обработка которых требует значительного времени, либо отправка запросов, на которые компьютер-жертва должен дать развернутый ответ. В первом случае перегружается процессор, во втором – канал связи. И то и другое приводит к выходу системы из строя и многомиллионным убыткам, как это было, например, при атаках на всемирно известные интернет-магазины Amazon или AliExpress.

Типы DDoS

Приведем наиболее популярные виды DDoS-атак. Ограничимся лишь теми методиками, которые имеют целью вывести из строя сайт-жертву, не внедряясь в его структуру и не пытаясь получить права администрирования.

Пинг-флуд. Самый простой тип атаки, не требующий бот-сети. С одного или нескольких компьютеров жертва атакуется многочисленными эхо-запросами небольшого объема, которые тем не менее пожирают ее оперативные ресурсы. Для создания флуда и привлечения добровольных помощников существуют специальные программы. Бороться с пинг-флудом сравнительно просто, так как источников немного и их можно блокировать (если знать, как это делать). В компьютере можно отключить опцию ответа на ICMP-запросы или установить алгоритм их приоритетности.

HTTP-флуд. Инициаторы атаки шлют жертве небольшой пакет, требующий развернутого ответа. В результате переполняется исходящий трафик сайта. Хакер использует динамический IP-адрес или действует с узлов пользователей, иначе его компьютер сам окажется завален ответным флудом.

SMURF-атака. Тот же пинг-флуд (Ping-Flood), рассылаемый с использованием разветвленной бот-сети, многократно увеличивающей интенсивность ICMP-запросов.

«Осколочная граната» (англ. Fraggle flood). Технология аналогична предыдущей, но вместо эхо-запросов (ICMP) используются запросы по протоколу UPD.

Хакеры постоянно совершенствуют методики DDOS-атак, создают разветвленные ботнеты, без которых атака на серьезно защищенный ресурс не имеет смысла.

Как обезопасить сайт

Блокировка нежелательных запросов через htaccess. Работа с файлом .htaccess дает возможность на уровне сервера управлять доступом к сайту, не затрагивая коды и скрипты, за счет чего он нагружает ресурс очень слабо. При этом защита сайта осуществляется при помощи введений ограничений по IP-адресам и определенным признакам в запросах.

Защита с помощью PHP-скрипта. Каждый поступивший на сайт запрос анализируется, а IP, от которого он исходил, запоминается. Если команды поступают с привычного IP в промежутки, нетипичные для человека, то ему блокируется доступ к странице. К недостатку данного способа можно отнести то, что от работы скрипта нагрузка на сайт может повыситься.

Сервис для очистки от спамного трафика. К доменному имени вашего сайта добавляется DNS-сервер компании, которая предоставляет услуги защиты. В результате все запросы, поступающие на ваш сайт, сначала идут на IP-адрес фильтрующего сервера. Безопасные пакеты направляются на хостинг вашего ресурса, а подозрительные блокируются. В результате всю лишнюю нагрузку берет на себя специальный сервер.

Правовой аспект

В борьбе с «досерами» наработан немалый опыт у профильного управления «К» российского министерства внутренних дел. В случае откровенной атаки, особенно имеющей корыстную подоплеку, смело обращайтесь к представителям правоохранительных органов – у них есть технические и организационные возможности вам помочь. Хакеры обычно сначала проводят демонстрационную атаку на ресурс, после чего обращаются к владельцам с предложением, от которого невозможно отказаться. Фиксируйте переговоры на диктофон, сохраняйте переписку в социальных сетях и в мессенджерах. Это поможет в организации оперативно-разыскных мероприятий и в ходе судебного разбирательства, если до него дойдет. Деятельность хакеров подпадает под действие статьи 273 Уголовного кодекса, предусматривающей лишение свободы до 4 лет.

Как не пополнить армию ботов

Для простого пользователя главное – помнить, что угроза исходит не от самого злоумышленника, а от зараженных компьютеров. Не открывайте сообщения, поступающие из непроверенных источников. Не переходите по сомнительным ссылкам, даже если они пришли от друзей в социальных сетях. Их аккаунты могут быть перехвачены злоумышленниками. Проверяйте безопасность внешних носителей. Установите на устройства последнюю версию антивируса, желательно полную, обычно не бесплатную. Цена вопроса не так уж велика, зато появится гарантия виртуального «здоровья». То же самое касается мобильного телефона – Интернет сегодня буквально наводнен сомнительными ссылками, причем пользователи гаджетов менее осторожны, чем пользователи десктопов и ноутбуков.

«Успешно реализованные атаки имеют непосредственное влияние на бизнес клиентов и носят деструктивные последствия», – комментирует Даррен Ансти (Darren Anstee), представитель компании Arbor Networks, поставляющей решения для обеспечения безопасности в сетях.

При этом частота атак также увеличивается. В конце 2014 года их число составляло 83 тыс., а в первом квартале 2015 года цифра увеличилась до 126 тыс. Поэтому в нашем сегодняшнем материале мы бы хотели рассмотреть различные виды DDoS-атак, а также способы защиты от них.

/ Flickr / Kenny Louie / CC

DoS атака (Denial of Service – отказ в обслуживании) представляет собой бомбардировку серверов жертвы отдельными пакетами с подложным обратным адресом. Сбой в этом случае является результатом переполнения (забивания трафиком) арендуемой клиентом полосы либо повышенного расхода ресурсов на атакуемой системе.

Злоумышленники при этом маскируют обратный адрес, чтобы исключить возможность блокировки по IP. Если атака является распределённой и выполняется одновременно с большого количества компьютеров, говорят о DDoS-атаке. Давайте взглянем на несколько распространённых типов.

TCP SYN Flood

Цель атаки SYN Flood – вызвать перерасход ресурсов системы. На каждый входящий SYN-пакет система резервирует определенные ресурсы в памяти, генерирует ответ SYN+ACK, содержащий криптографическую информацию, осуществляет поиск в таблицах сессий и т. д. – то есть затрачивает процессорное время. Отказ в обслуживании наступает при потоке SYN Flood от 100 до 500 тыс. пакетов за секунду. А злоумышленник, имея хотя бы гигабитный канал, получает возможность направить поток до 1,5 млн пакетов в секунду.

Защита от типа атак SYN Flood осуществляется средствами DPI-систем, которые способны анализировать и контролировать проходящий через них трафик. Например, такой функционал предоставляет решение СКАТ от VAS Experts. Система сперва обнаруживает атаку по превышению заданного порога неподтвержденных клиентом SYN-запросов, а затем самостоятельно, вместо защищаемого сайта, на них отвечает. TCP-сессия организуется с защищаемых сайтов после подтверждения запроса клиентом.

Fragmented UDP Flood

Эта атака осуществляется фрагментированными UDP-пакетами небольшого размера, на анализ и сборку которых платформе приходится выделять ресурсы. Защиту от такого типа флуда тоже предоставляют системы глубокого анализа трафика, отбрасывая неактуальные для подзащитного сайта протоколы или ограничивая их по полосе. Например, для веб-сайтов рабочими протоколами являются HTTP, HTTPS – в этом случае неактуальные протоколы можно попросту исключить или ограничить по полосе.

Атака с использованием ботнета

Злоумышленники обычно стараются заполонить полосу жертвы большим количеством пакетов или соединений, перегружая сетевое оборудование. Такие объемные атаки проводятся с использованием множества скомпрометированных систем, являющихся частью боднет.

В этом примере (изображение выше), злоумышленник контролирует несколько «машин-зомби» для проведения атак. «Зомби» общаются с главной машиной по защищенному скрытому каналу, причем управление часто осуществляется по IRC, P2P-сетям и даже с помощью Twitter.

При проведении атаки такого типа пользователю нет нужды скрывать IP-адрес каждой машины, и благодаря большому числу участвующих в атаке компьютеров, такие действия ведут к значительной нагрузке на сайт. Причем обычно злоумышленники выбирают наиболее ресурсоемкие запросы.

Для защиты от ботнет-атак применяются различные поведенческие стратегии, задача которых – выявлять неожиданные отклонения и всплески трафика. Еще один вариант, который предлагает компания VAS Experts, – использование теста Тьюринга (странички с CAPTCHA).

В этом случае к работе с сайтом допускаются только те пользователи, которые удачно прошли проверку на «человечность». При этом страничка с капчей располагается на отдельном сервере, способном справиться с потоком запросов ботнета любого размера.

Также хотелось бы упомянуть об атаках, которые появились относительно недавно. Речь идет об атаках на IoT-устройства с целью их «захвата» и включения в ботнет для осуществления DDoS-атак.

Согласно отчету компании Symantec, 2015 год побил рекорды по числу атак на IoT, а в интернете появилось восемь новых семейств вредоносных программ. Атаки участились по ряду причин. Во-первых, многие умные устройства постоянно доступны из Сети, но при этом не обладают надежными средствами защиты – не позволяет вычислительная мощность. Более того, пользователи зачастую не обновляют программное обеспечение, только повышая риск взлома.

Злоумышленники используют простую тактику: сканируют все доступные IP-адреса и ищут открытые порты Telnet или SSH. Когда такие адреса найдены, они пытаются выполнить вход с помощью стандартного набора логинов и паролей. Если доступ к оборудованию получен, на него загружается файл скрипта (.sh), который подкачивает тело бота, запускает его и закрывает доступ к устройству, блокируя порты Telnet и внося изменения в iptables, чтобы исключить возможность перехвата системы другим червем.

Чтобы минимизировать риск или избежать взлома IoT-устройств, необходимо выполнить простых действий: отключить неиспользуемые сетевые функции устройства, отключить Telnet-доступ и обратиться к SSH, по возможности перейти на проводное соединение вместо Wi-Fi, а также регулярно проводить обновление программного обеспечения.

Smurf-атаки

Атакующий посылает поддельный пакет IСМР Echo по адресу широковещательной рассылки. При этом адрес источника пакета заменяется адресом жертвы, чтобы «подставить» целевую систему. Поскольку пакет Еcho послан по широковещательному адресу, все машины усиливающей сети возвращают жертве свои ответы. Послав один пакет IСМР в сеть из 100 систем, атакующий инициирует усиление DDoS-атаки в сто раз.

Чтобы предотвратить эффект усиления, специалисты по сетевой безопасности советуют запретить операции прямой широковещательной рассылки на всех граничных маршрутизаторах. Также дополнительно стоит установить в ОС режим «тихого» отбрасывания широковещательных эхо-пакетов IСМР.

DNS-атака с усилением

Атака с усилением – это наиболее распространенная DDoS-атака, использующая рекурсивные сервера имен. Она похожа на Smurf-атаку, только в этом случае злоумышленник посылает небольшие запросы на DNS resolver, как бы заставляя его отправлять ответы на подмененный адрес.

Что касается конкретного примера, то в феврале 2007 года был проведен ряд атак на корневые DNS-серверы, от работы которых напрямую зависит нормальное функционирование всей Сети. Популярные практики защиты от этого типа атак можно найти на сайте Cisco.

TCP Reset

TCP Reset выполняется путем манипуляций с RST-пакетами при TCP-соединении. RST-пакет – это заголовок, который сигнализирует о том, что необходимо переподключение. Обычно это используется в том случае, если была обнаружена какая-либо ошибка или требуется остановить загрузку данных. Злоумышленник может прерывать TCP-соединение, постоянно пересылая RST-пакет с валидными значениями, что делает невозможным установление соединение между источником и приемником.

Предотвратить этот тип атаки можно – необходимо мониторить каждый передаваемый пакет и следить, что последовательность цифр поступает в нужном порядке. С этим справляются системы глубокого анализа трафика.

Сейчас основной целью взлома устройств является организация DDoS-атак или причинение ущерба путем ограничения доступа пользователей к сайту в интернете. Поэтому сами операторы связи, интернет-провайдеры и другие компании, в том числе VAS Experts, также предлагают и организуют решения по защите от DDoS – мониторинг трафика в реальном времени для отслеживания аномалий и всплесков загруженности полосы, функцию Carrier Grade NAT, которая позволяет «спрятать» устройство абонента от злоумышленников, закрыв к нему доступ из интернета, а также другие интеллектуальные и даже самообучающиеся системы.

Дополнительное чтение по теме DPI (Deep packet inspection):

понятие, разновидности, методы выявления и защиты

DoS и DDoS-атака — это агрессивное внешнее воздействие на вычислительные ресурсы сервера или рабочей станции, проводимое с целью доведения последних до отказа. Под отказом мы понимаем не физический выход машины из строя, а недоступность ее ресурсов для добросовестных пользователей — отказ системы в их обслуживании (Denial of Service, из чего и складывается аббревиатура DoS).

Если такая атака проводится с одиночного компьютера, она классифицируется как DoS (ДоС), если с нескольких — DDoS (ДиДоС или ДДоС), что означает «Distributed Denial of Service» — распределенное доведение до отказа в обслуживании. Далее поговорим, для чего злоумышленники проводят подобные воздействия, какими они бывают, какой вред причиняют атакуемым и как последним защищать свои ресурсы.

Кто может пострадать от DoS и DDoS атак

Атакам подвергаются корпоративные сервера предприятий и веб-сайты, значительно реже — личные компьютеры физических лиц. Цель подобных акций, как правило, одна — нанести атакуемому экономический вред и остаться при этом в тени. В отдельных случаях DoS и DDoS атаки являются одним из этапов взлома сервера и направлены на кражу или уничтожение информации. По сути, жертвой злоумышленников может стать предприятие или сайт, принадлежащие кому угодно.

Схема, иллюстрирующая суть DDoS-атаки:

DoS и DDoS-атаки чаще всего проводят с подачи нечестных конкурентов. Так, «завалив» веб-сайт интернет-магазина, который предлагает аналогичный товар, можно на время стать «монополистом» и забрать его клиентов себе. «Положив» корпоративный сервер, можно разладить работу конкурирующей компании и тем самым снизить ее позиции на рынке.

Масштабные атаки, способные нанести существенный урон, выполняются, как правило, профессиональными киберпреступниками за немалые деньги. Но не всегда. Атаковать ваши ресурсы могут и доморощенные хакеры-любители — из интереса, и мстители из числа уволенных сотрудников, и просто те, кто не разделяет ваши взгляды на жизнь.

Иногда воздействие проводится с целью вымогательства, злоумышленник при этом открыто требует от владельца ресурса деньги за прекращение атаки.

На сервера государственных компаний и известных организаций нередко нападают анонимные группы высококвалифицированных хакеров с целью воздействия на должностных лиц или вызова общественного резонанса.

Как проводятся атаки

Принцип действия DoS и DDoS-атак заключается в отправке на сервер большого потока информации, который по максимуму (насколько позволяют возможности хакера) загружает вычислительные ресурсы процессора, оперативной памяти, забивает каналы связи или заполняет дисковое пространство. Атакованная машина не справляется с обработкой поступающих данных и перестает откликаться на запросы пользователей.

Так выглядит нормальная работа сервера, визуализированная в программе Logstalgia:

Эффективность одиночных DOS-атак не слишком высока. Кроме того, нападение с личного компьютера подвергает злоумышленника риску быть опознанным и пойманным. Гораздо больший профит дают распределенные атаки (DDoS), проводимые с так называемых зомби-сетей или ботнетов.

Так отображает деятельность ботнета сайт Norse-corp.com:

Зомби-сеть (ботнет) — это группа компьютеров, не имеющих физической связи между собой. Их объединяет то, что все они находятся под контролем злоумышленника. Контроль осуществляется посредством троянской программы, которая до поры до времени может никак себя не проявлять. При проведении атаки хакер дает зараженным компьютерам команду посылать запросы на сайт или сервер жертвы. И тот, не выдержав натиска, перестает отвечать.

Так Logstalgia показывает DDoS-атаку:

Войти в состав ботнета может абсолютно любой компьютер. И даже смартфон. Достаточно подхватить троянца и вовремя его не обнаружить. Кстати, самый крупный ботнет насчитывал почти 2 млн машин по всему миру, а их владельцы понятия не имели, чем им приходится заниматься.

Способы нападения и защиты

Перед началом атаки хакер выясняет, как провести ее с максимальным эффектом. Если атакуемый узел имеет несколько уязвимостей, воздействие может быть проведено по разным направлениям, что значительно усложнит противодействие. Поэтому каждому администратору сервера важно изучить все его «узкие места» и по возможности их укрепить.

Флуд

Флуд, говоря простым языком, это информация, не несущая смысловой нагрузки. В контексте DoS/DDoS-атак флуд представляет собой лавину пустых, бессмысленных запросов того или иного уровня, которые принимающий узел вынужден обрабатывать.

Основная цель использования флуда — полностью забить каналы связи, насытить полосу пропускания до максимума.

Виды флуда:

- MAC-флуд — воздействие на сетевые коммуникаторы (блокировка портов потоками данных).

- ICMP-флуд — заваливание жертвы служебными эхо-запросами с помощью зомби-сети или рассылка запросов «от имени» атакуемого узла, чтобы все члены ботнета одновременно отправили ему эхо-ответ (атака Smurf). Частный случай ICMP-флуда — ping-флуд (отправка на сервер запросов ping).

- SYN-флуд — отправка жертве многочисленных SYN-запросов, переполняя очередь TCP-подключений путем создавая большого количества полуоткрытых (ожидающих подтверждения клиента) соединений.

- UDP-флуд — работает по схеме Smurf-атак, где вместо ICMP-пакетов пересылаются датаграммы UDP.

- HTTP-флуд — заваливание сервера многочисленными HTTP-сообщениями. Более изощренный вариант — HTTPS-флуд, где пересылаемые данные предварительно шифруются, и прежде чем атакуемый узел их обработает, ему предстоит их расшифровать.

Как защититься от флуда

Как защититься от флуда

- Настроить на сетевых коммутаторах проверку на валидность и фильтрацию MAC-адресов.

- Ограничить или запретить обработку эхо-запросов ICMP.

- Блокировать пакеты, приходящие с определенного адреса или домена, который дает повод подозревать его в неблагонадежности.

- Установить лимит на количество полуоткрытых соединений с одним адресом, сократить время их удержания, удлинить очередь TCP-подключений.

- Отключить сервисы UDP от приема трафика извне или ограничить количество UDP-соединений.

- Использовать CAPTCHA, задержки и другие приемы защиты от ботов.

- Увеличить максимальное количество HTTP-подключений, настроить кэширование запросов с помощью nginx.

- Расширить пропускную способность сетевого канала.

- По возможности выделить отдельный сервер для обработки криптографии (если используется).

- Создать резервный канал для административного доступа к серверу в аварийных ситуациях.

Перегрузка аппаратных ресурсов

Существуют разновидности флуда, которые воздействуют не на канал связи, а на аппаратные ресурсы атакуемого компьютера, загружая их по полной и вызывая зависание или аварийное завершение работы. Например:

- Создание скрипта, который разместит на форуме или сайте, где у пользователей есть возможность оставлять комментарии, огромное количество бессмысленной текстовой информации, пока не заполнится всё дисковое пространство.

- То же самое, только заполнять накопитель будут логи сервера.

- Загрузка сайта, где выполняется какое-либо преобразование введенных данных, непрерывной обработкой этих данных (отправка так называемых «тяжелых» пакетов).

- Загрузка процессора или памяти выполнением кода через интерфейс CGI (поддержка CGI позволяет запускать на сервере какую-либо внешнюю программу).

- Вызов срабатывания системы безопасности, что делает сервер недоступным извне и т. д.

Как защититься от перегрузки аппаратных ресурсов

Как защититься от перегрузки аппаратных ресурсов

- Увеличить производительность оборудования и объем дискового пространства. При работе сервера в штатном режиме свободными должны оставаться не менее 25-30% ресурсов.

- Задействовать системы анализа и фильтрации трафика до передачи его на сервер.

- Лимитировать использование аппаратных ресурсов компонентами системы (установить квоты).

- Хранить лог-файлы сервера на отдельном накопителе.

- Рассредоточить ресурсы по нескольким независимым друг от друга серверам. Так, чтобы при отказе одной части другие сохраняли работоспособность.

Уязвимости в операционных системах, программном обеспечении, прошивках устройств

Вариантов проведения такого рода атак неизмеримо больше, чем с использованием флуда. Их реализация зависит от квалификации и опыта злоумышленника, его умения находить ошибки в программном коде и использовать их во благо себе и во вред владельцу ресурса.

После того как хакер обнаружит уязвимость (ошибку в программном обеспечении, используя которую можно нарушить работу системы), ему останется лишь создать и запустить эксплойт — программу, которая эксплуатирует эту уязвимость.

Эксплуатация уязвимостей не всегда имеет цель вызвать только отказ в обслуживании. Если хакеру повезет, он сможет получить контроль над ресурсом и распорядиться этим «подарком судьбы» по своему усмотрению. Например, использовать для распространения вредоносных программ, украсть и уничтожить информацию и т. д.

Методы противодействия эксплуатации уязвимостей в софте

- Своевременно устанавливать обновления, закрывающие уязвимости операционных систем и приложений.

- Изолировать от стороннего доступа все службы, предназначенные для решения административных задач.

- Использовать средства постоянного мониторинга работы ОС сервера и программ (поведенческий анализ и т. п.).

- Отказаться от потенциально уязвимых программ (бесплатных, самописных, редко обновляемых) в пользу проверенных и хорошо защищенных.

- Использовать готовые средства защиты систем от DoS и DDoS-атак, которые существуют как в виде аппаратных, так и программных комплексов.

Как определить, что ресурс подвергся нападению хакера

Если злоумышленнику удалось достичь цели, не заметить атаку невозможно, но в отдельных случаях администратор не может точно определить, когда она началась. То есть от начала нападения до заметных симптомов иногда проходит несколько часов. Однако во время скрытого воздействия (пока сервер не «лег») тоже присутствуют определенные признаки. Например:

- Неестественное поведение серверных приложений или операционной системы (зависание, завершение работы с ошибками и т. д.).

- Нагрузка на процессор, оперативную память и накопитель по сравнению с исходным уровнем резко возрастает.

- Объем трафика на один или несколько портов увеличивается в разы.

- Наблюдаются многократные обращения клиентов к одним и тем же ресурсам (открытие одной страницы сайта, скачивание одного и того же файла).

- Анализ логов сервера, брандмауэра и сетевых устройств показывает большое количество однообразных запросов с различных адресов, часто направленных на конкретный порт или сервис. Особенно если сайт ориентирован на узкую аудиторию (например, русскоязычную), а запросы идут со всего мира. Качественный анализ трафика при этом показывает, что обращения не имеют практического смысла для клиентов.

Всё перечисленное не является стопроцентным признаком атаки, но это всегда повод обратить на проблему внимание и принять надлежащие меры защиты.

Что такое DDoS-атака? | The Ultimate Guide

Это детский душ Дженни, и все девушки обсуждают его, рассказывая о том, как они взволнованы этой пачкой любви и радости, чтобы войти в мир, волнующий и кричащий. Внезапно Бекки, которая очень мила, выхватывает гигантский ромовый пирог, чтобы удивить особую будущую маму. Но тогда, она задается вопросом, безопасно ли для беременной женщины съесть ромовый пирог? Они вынимают свои телефоны для проверки, но когда они заходят на Cake-babies.com, они обнаруживают, что не могут получить доступ к сайту.Любой другой сайт работает нормально, но по какой-то причине этот просто не загружается.

Вероятность того, что ваш веб-сайт «ребенок с пирогом» в настоящее время подвергается ужасной атаке «Отказ в обслуживании», почти невелика.

Что такое DoS-атака?

DoS, или атака типа «отказ в обслуживании», представляет собой сосредоточенную попытку хакеров ограничить или полностью исключить веб-трафик для определенного веб-сайта, сервера или онлайн-службы.

Существует множество способов выполнить DoS-атаку, наиболее известной и распространенной из которых является DDoS-атака или «распределенный отказ в обслуживании», которая включает в себя принуждение или обмана нескольких компьютеров для загрузки сервера с данными на сервер. Точка, где это не может быть использовано.Мы поговорим об этом чуть подробнее ниже.

DDoS-атака наводняет сервер настолько большим количеством запросов, что он перестает отвечать на запросы, что фактически останавливает его службу

Что касается того, почему люди проводят DoS-атаки, то это немного сложнее. Наиболее распространенной, но далеко не единственной причиной является кибер-активизм, способ протестовать против веб-сайта или организации, с которыми злоумышленники каким-то глубоким образом не согласны и хотят либо замолчать, либо запугать. Но они также могут быть шутками, угрозой выкупа, попыткой вымогательства или отвлечением для более серьезного, разрушительного взлома, происходящего на заднем плане.А иногда они просто используются, чтобы проверить, насколько способен сервер.

DoS-атак было проведено против всех — от финансовых учреждений до электронных торговых точек, видеоигр, религиозных групп и даже правительств. Они — главный продукт мира онлайн-хакеров, и они, вероятно, не уйдут в ближайшее время. Но есть большая вероятность, что это не ваша проблема.

Тем не менее, вы пришли сюда, чтобы учиться, и учиться вы будете.

Как работает атака распределенного отказа в обслуживании?

DDoS-атака — это простая предпосылка: наполняйте сервер бессмысленным трафиком, чтобы веб-сайты, на которых он размещен, работали медленно, если вообще работали.Но поскольку в Интернете нет ничего простого, объяснение того, как это работает, потребует немного больше технических деталей.

Давайте попробуем сделать это как можно проще, не так ли?

Некоторые основы интернета

В 2006 году американский сенатор Тед Стивенс стал мемом для описания интернета как «серии трубок», и, хотя во многих отношениях он имеет недостатки, он может быть лучшей аналогией для ситуации, поэтому давайте поработаем с этим. По сути: каждый раз, когда вы пытаетесь что-то сделать онлайн, отправляете ли вы сообщение, заходите на веб-сайт или играете в игру, ваш компьютер должен связываться с другим компьютером и / или сервером.Для этого им нужен носитель, такой как эфир для WiFi, или медный провод / оптоволокно, если вы подключены с помощью кабелей локальной сети. Скорость, с которой несущая может передавать данные, называется шириной полосы пропускания: поэтому для этой аналогии полоса пропускания представляет собой размер трубки, при этом большая трубка позволяет быстрее передавать больше информации.

Дело в том, что вам всегда нужно делиться пропускной способностью / трубкой с другими компьютерами, которые также пытаются отправлять сообщения, заходить на веб-сайты или играть в игры. Это означает, что пробирки могут заполняться довольно быстро, и если вы попытаетесь использовать уже заполненную пробирку, вы можете испачкать все данные, которые уже есть.

Плохая, но полезная аналогия: представьте, что Интернет — это серия трубок, а DDoS-атака — засорение этих трубок.

Есть несколько способов, как мы пытаемся предотвратить это: первым является Collision Domain, который сводит сети в несколько соединенных между собой трубок. Подумайте о воде: если вы подключите несколько трубок и наполните одну водой, то эта вода будет равномерно распределяться по всем трубкам. Данные действуют одинаково, распространяясь по всей трубчатой сети в поисках определенного компьютера или сервера, и это занимает как пространство, так и время.Таким образом, чтобы этого не произошло, мы используем отдельные, но связанные «домены», которые действуют как своего рода контрольная точка: если ваши данные пытаются пройти, и контрольная точка понимает, что пытается связаться с компьютером или сервером, находящимся не в своем домене, она отклоняет попытка ввода ваших данных таким образом, чтобы защищенные ими трубы оставались незагрязненными вашими данными. Интернет в основном таков на международном уровне.

Но второе — и более важное для наших целей — это то, что называется экспоненциальным откатом.Если ваш компьютер пытается использовать трубку и замечает, что она заполнена, он подождет секунду, прежде чем попытаться использовать ее снова, надеясь, что к тому времени она станет чистой и сможет заполнить трубку своими собственными данными. Но если он все еще заполнен, ваш компьютер будет ждать две секунды (и случайный интервал в миллисекунды), прежде чем пытаться снова. Тогда четыре. Тогда восемь. Тогда шестнадцать. И число будет расти до тех пор, пока оно не пройдет или не прекратит попытки вообще.

Какое это имеет отношение к DDoS-атакам?

DDoS-атака — распределенный отказ в обслуживании — это попытка заполнить канал / полосу пропускания сервера таким большим количеством данных, что экспоненциальный откат либо замедлит работу сайтов, либо сделает их совершенно невозможными.Для этого вам нужно много данных, которые в случае DDoS-атак представляют собой компьютеры, пытающиеся получить доступ к серверу. Это означает, что для организации такой атаки вам нужно либо очень хорошо скоординированных друзей по всему миру, либо, что более реалистично, вам понадобится ботнет.

Если вам лень кликать по ссылке выше, это в основном гигантская коллекция компьютеров и интернет-устройств, подключенных через вредоносное ПО, которые хакер может дать команду, чтобы сделать все виды испорченных вещей, от отправки волны спама для взлома паролей.Они также могут, конечно, организовать DDoS-атаки.

Еще один слой сложности

Не думайте, что ботнет будет атаковать саму цель: это могут сделать только ленивые и неэффективные хакеры. Лучшие DDoS-атаки добавляют дополнительный уровень сложности (и защиту для себя), вместо этого обманывая невинных компьютеров, выполняя за них грязную работу. Эти невинные компьютеры, называемые «отражателями», посылают вводящий в заблуждение запрос на соединение с одного из компьютеров-зомби в ботнете.Этот запрос на контакт заставит рефлектора думать, что целевой сервер пытается связаться с ними, и, как хорошая машина, он попытается связаться с ним, чтобы увидеть, что ему нужно. Вы получаете достаточно невинных «отражателей», которые одновременно пропингуют сервер, и вы получаете DDoS-атаку.

Даже невинные и незараженные компьютеры могут быть вовлечены в DDoS-атаку, став «отражателями»

Этот метод предпочтителен по двум причинам.Во-первых, отправлять эти запросы на подключение гораздо проще, чем пытаться вручную сделать DDoS-сайт самостоятельно, и это позволяет более мелким ботнетам обманывать гораздо большие сети, выполняя за них тяжелую работу. Во-вторых, он обеспечивает дополнительный защитный слой между хакером и атакующим сервером, что усложняет его отслеживание.

Хакеры могут также использовать определенные разделы веб-сайта или службы, используя эту технику, называемую DDoS-атакой на уровне приложений, чтобы отключить определенные функции (например, функцию поиска).Как правило, это делается для того, чтобы отвлечь ИТ-специалистов, когда происходит гораздо более важный или разрушительный взлом.

проблема IoT

В прошлом DDoS-атаки было немного сложнее, потому что требовалось много подключенных к Интернету устройств, а на самом деле было только одно: компьютеры. Но в последние годы все больше и больше устройств могут подключаться в сети, что позволяет ботнетам расти и расти. Чем больше объектов, тем больше пингов и возможностей заполнить «трубу» данными, поэтому в некоторых отношениях мы живем в золотой век возможностей DDoS.Как весело!

Более подробную информацию вы можете найти в нашем полном руководстве по ботнетам.

Другие виды DoS-атак

Конечно, есть и другие способы, чем старые DDoS, заблокировать сайт! Существует множество других популярных инструментов и методов для выполнения атаки типа «отказ в обслуживании», даже если DDoS является наиболее распространенным.

- Атаки Teardrop отправляют искаженные IP-адреса и негабаритные пакеты данных на целевой компьютер, чтобы либо замедлить их, либо потерпеть крах, когда они попытаются разобраться в этом.

- Банановые атаки создают петлю обратной связи, заставляя все исходящие сообщения, которые цель отсылает обратно в цель, что вызывает больше сообщений и сводит все с ума.

- Атаки Smurf используют неправильно настроенные сетевые устройства для одновременной отправки массивных файлов на каждое подключенное устройство, взрыва сети.

- PDoS (или постоянного отказа в обслуживании) атаки включают в себя взлом устройств IoT и полную замену микропрограммного обеспечения чем-то поврежденным или неисправным.

- Nukes включает в себя отправку поврежденных сообщений об ошибках или оперативных информационных данных на цель, замедляя ее до полной остановки.

- Одноранговые атаки В хакеры взломали сеть цели и дали указание всем подключенным устройствам попытаться подключиться к одному веб-сайту или серверу одновременно.

- Пинг-флуд просто требует, чтобы вы отправляли огромное количество пингов с одного компьютера на другой — простая атака и распространенный инструмент для мошенничества в онлайн-играх.

- Атаки с ухудшением качества обслуживания заставляют бот-сети атаковать веб-сайт «волнами», поэтому веб-сайт не закрывается полностью, а просто замедляется часто и непредсказуемо.

- Атаки HTTP POST — это устаревший метод атаки, который включал отправку целевых данных, но передавал их так медленно, что другие данные должны «ждать», пока они не закончатся, прежде чем уйти.

- Атаки уровня 2 на отказ в обслуживании обманывают механизм защиты цели, блокируя сеть из Интернета и отключая все сети.

- Ping of Death — это злонамеренный искаженный пинг размером более 65 535 байт, который вызывает сбой некоторых систем при попытке их обработать.

- Атаки с усилением манипулирует общедоступным DNS для отправки DNS-трафика на неподготовленные сайты, как большая версия атаки отражателем.

- Slowloris (или RUDY) пытается установить как можно больше соединений с веб-сайтом или службой, чтобы ограничить доступность для законных пользователей.

- Акулы нацелены на Протокол комиссии по передаче с быстрыми всплесками активности для использования механизмов тайм-аута и замедления законного трафика.

И этот список продолжает расти, поскольку люди обнаруживают новые уязвимости и создают новые инструменты для устранения пробелов и нарушения трафика.

Кто подвергается DoS-атакам?

Если вы сидите в подземном бункере в ужасе от того, что «этот человек» попытается заставить вас сделать так, чтобы вы не узнали правду, вы можете пойти дальше и снять алюминиевую фольгу с головы.DoS-атаки никогда не осуществляются против отдельных лиц: все они выполняются против серверов, чтобы отключить определенные веб-сайты (и любые другие веб-сайты, которые могут случайно быть размещены на указанном сервере). Кроме того, в отличие от большинства других сетевых атак, нет никакой финансовой или практической выгоды от случайной атаки сайтов с помощью DoS: они всегда выполняются с определенной целью, так что если вы не размещаете спорные данные (или вы не спорную фигуру с блогом или веб-сайт или что-то), вам не нужно беспокоиться о том, чтобы быть засыпанным одним

DoS атака законна?

В теории нет. На практике … ну …

По сути, выполнение DoS-атаки на любую организацию или веб-сайт считается преступлением, хотя и не очень плохим. В большинстве случаев вам грозит около года за решеткой и огромный штраф, хотя если вы делаете что-то серьезное (например, в полицейском участке), то к ним могут быть добавлены другие обвинения. Были люди, которые утверждали, что это должна быть законная форма протеста, но, в общем, попадание в DoSing доставит вам неприятности в США и Великобритании.

Но на практике легальность DoS-атак находится в воздухе. А именно, правительства могли и использовали DoS-атаки в прошлом (см. Ниже) как форму кибервойны, и организации могут атаковать DoS-атаки для проверки мощности сервера и / или своей команды по кибербезопасности. Поэтому, хотя вы не должны делать DoS-атаки, просто знайте, что попадание в ловушку также доставит вам неприятности.

Известные примеры DoS Cases

В относительно короткой истории было много DoS-атак.Давайте посмотрим на несколько примеров, не так ли?

Проект Риволта — террор на рубеже веков

Когда часы пробили полночь и зазвонил 2000 год, люди в ужасе затаили дыхание, боясь ошибки 2000 года. В конечном счете ничего не произошло из-за этого в значительной степени необоснованного беспокойства, но в крыльях скрывался еще один интернет-катаклизм: проект Rivolta. 7 февраля того же года канадский мастер-хакер по имени Mafiaboy начал массированную DoS-атаку, которая уничтожила крупнейшие на тот момент сайты в сети: Yahoo !, Fifa.com, Amazon.com, Dell, Inc., E * TRADE, eBay, CNN и другие. Он сделал это, взломав каждую сеть и установив «проваленное» программное обеспечение, которое наводнило цели агрессивным трафиком — атака PDoS.

Это была огромная сделка: это была не только одна из первых DoS-атак, но она продолжалась гораздо дольше, чем ваша стандартная DoS-атака, ограничивая доступ к тому, что фактически было целым интернетом, в течение целой недели, прежде чем можно было удалить провалы.

Проект Rivolta был первой DoS-атакой

Была организована международная охота на людей, чтобы поймать преступника, и благодаря его большому рту (он много хвастался этим в Интернете), Мафиабой был пойман и обнаружен канадским старшеклассником по имени Майкл Кальс.Они приговорили его к 8 месяцам в следственном изоляторе с ограниченным доступом в Интернет.

DoS продлился всего неделю, но знаете, что 15-летний подросток может «сломать» интернет? Это оказало гораздо большее влияние, нанеся ущерб мировой экономике и заставив многих людей серьезно пересмотреть онлайн-безопасность.

В 2007 году Эстония атакует — первая кибервойна

В наши дни кибервойна — обычное явление, и правительства часто взламывают, шпионят и заражают друг друга, чтобы одержать верх над друзьями и врагами.Но в 2007 году этот темный мир был открыт для публики, когда десятки веб-сайтов, управляемых эстонскими, организациями и предприятиями, были закрыты из-за общенациональной кампании DoS — от пинг-потопов до DDoS-атак.

Банки, газеты и даже парламент — все подвергались нападениям, и их число сократилось на несколько недель, что вскоре вызвало беспорядки по всей и без того нестабильной стране. Люди не могли получить доступ к своим деньгам, государственные служащие едва могли общаться, а следить за новостями стало практически невозможно.К тому времени, когда ситуация могла быть сдержана и исправлена, ущерб уже был нанесен: 150 человек получили ранения и один погиб во время всех беспорядков.

Штурм Эстонии укрепил место DDoS в арсенале оружия кибервойны.