Все о DDoS-атаках и защите

Марина Суворова

Редактор блога

Безопасность

Время чтения

9 минут

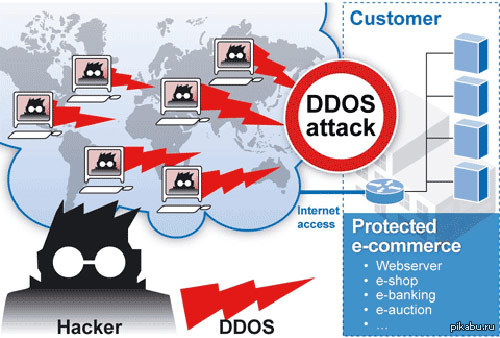

Компании любых размеров, индивидуальные предприниматели и стартаперы активно используют онлайн-среду, размещая в ней различную информацию и сервисы для работы. Вместе с этим развиваются инструменты противодействия благоприятному развитию бизнеса. DDoS-атаки — одни из часто используемых инструментов.

По данным «Лаборатории Касперского», в четвертом квартале 2021 года замечен внушительный рост числа DDoS-атак — он стал рекордным за всю историю наблюдений. Количество атак выросло на 52% относительно предыдущего квартала и более чем в 4,5 раза по сравнению с аналогичным периодом 2020 года.

Важно

заметить, что DDoS-атаки не направлены на систему для нанесения ей вреда и не

приводят к фатальным сбоям в работе.

Масштабы DDoS-атак и их последствия могут быть глобальными для пользователя, но не для атакуемого сервиса. Как только атака прекращается, можно перезапустить атакованные узлы, и их работоспособность вернется в норму.

Каждому управленцу и владельцу ресурсов в интернет важно понимать, что такое DDoS-атаки, какими они бывают и как можно защитить свой онлайн-продукт.

Что такое DDoS-атака

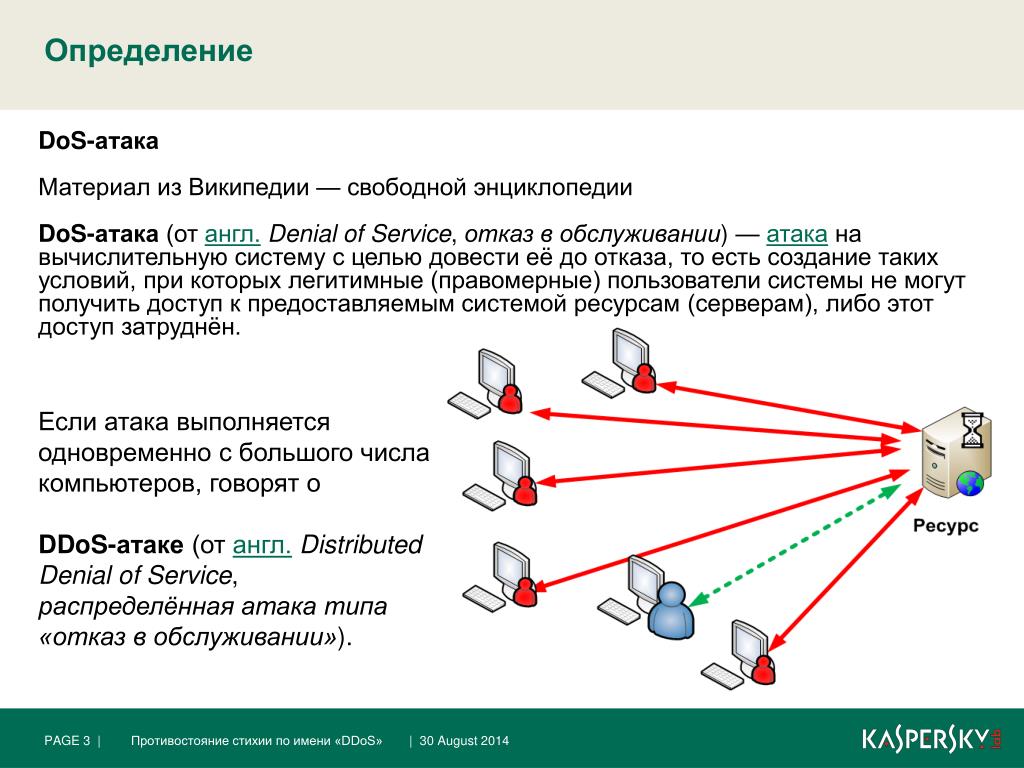

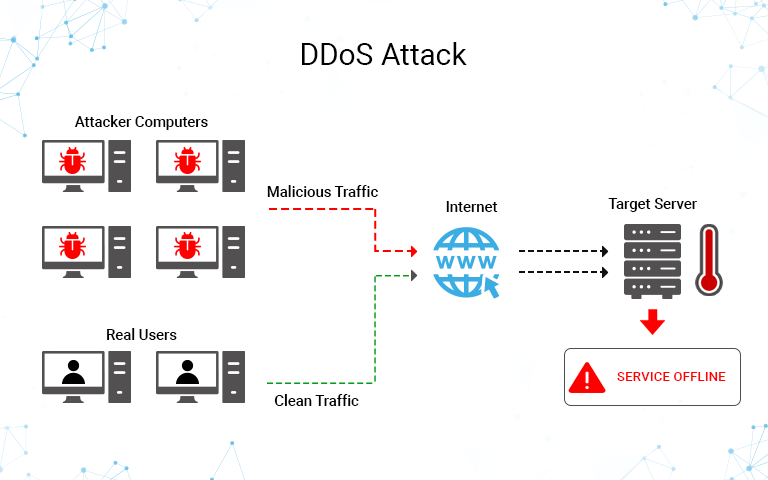

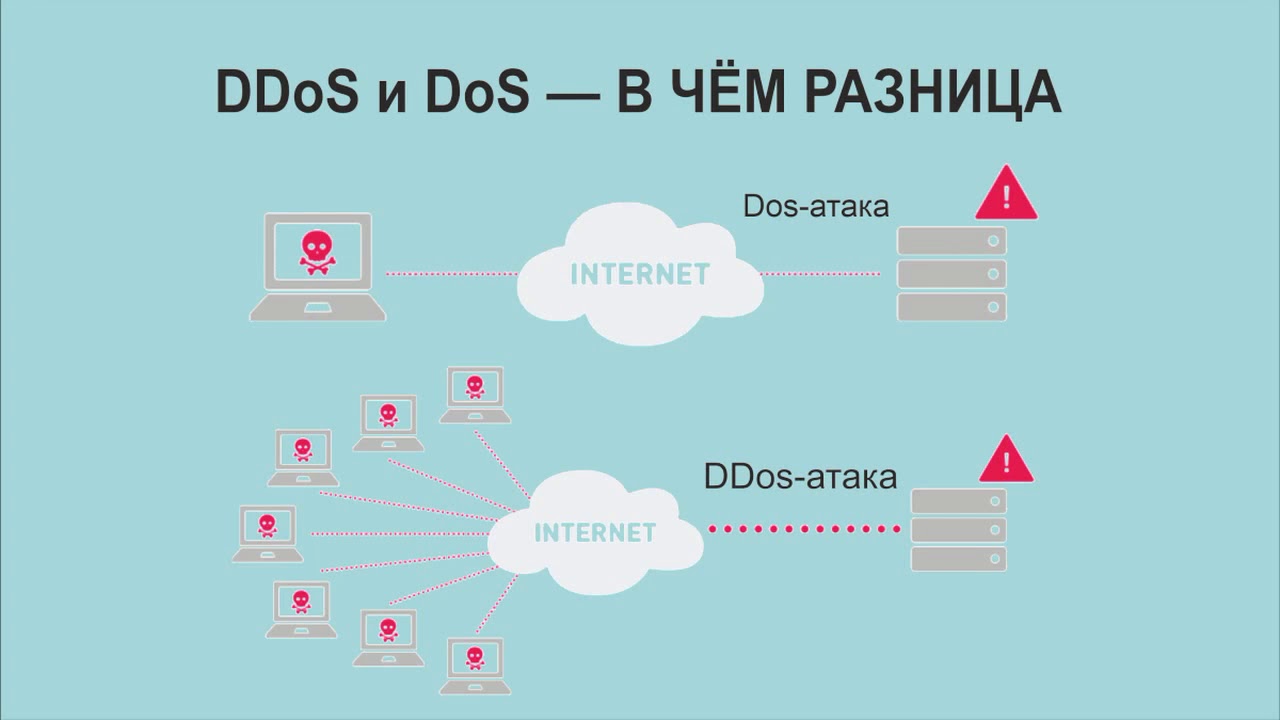

Для понимания этого термина обратимся к его производным: DoS (Denial of Service) означает отказ в обслуживании, а DDoS (Distributed Denial of Service) — распределенный отказ в обслуживании.

DoS-атакой

считается действие, направленное на частичное или полное нарушение

работоспособности отдельных интернет-сервисов или глобальной инфраструктуры за

счет исчерпания какого-то ограниченного ресурса, лежащего в основе сервиса.

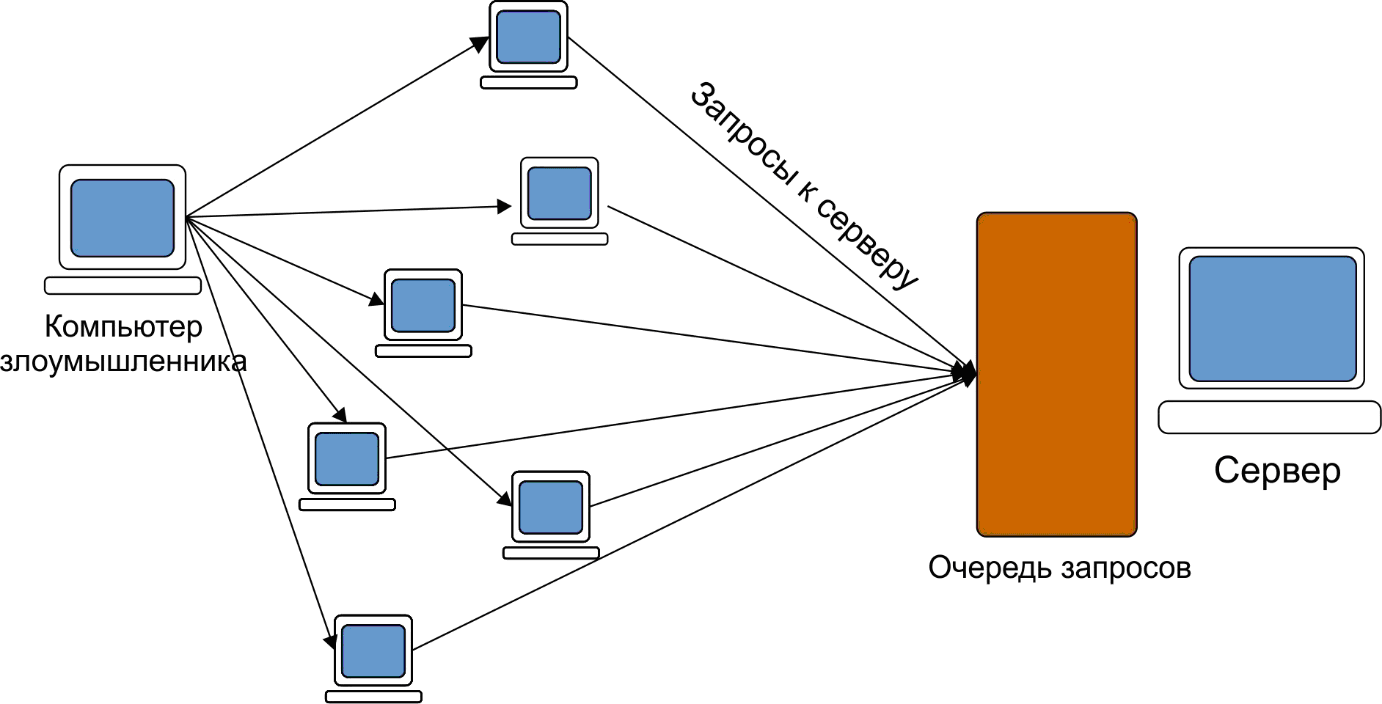

Сама DoS-атака подразумевает искусственно созданный поток запросов к онлайн-ресурсу или ответов к обеспечивающим его работу сервисам, цель которого — многократное увеличение нагрузки на сайт или сервер и выведение их из состояния нормальной работы.

DoS-атаки осуществляются на серверы, сайты, сервисы в составе систем и даже телефонные номера — спам-звонки делают телефонную линию недоступной для обычных пользователей, что в итоге приводит к оттоку и падению лояльности клиентов.

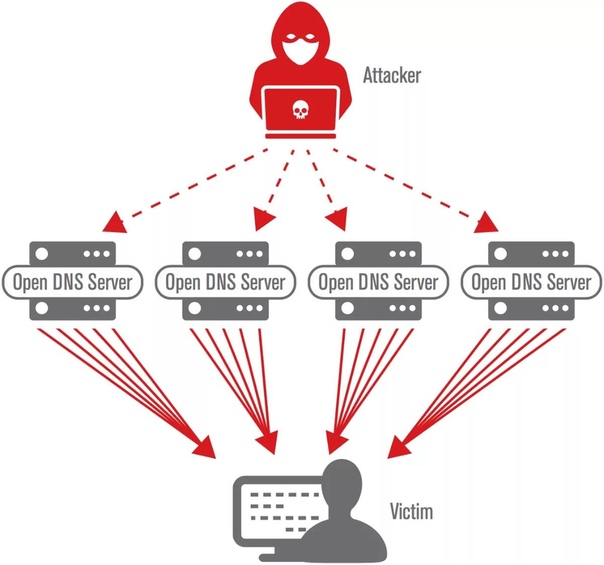

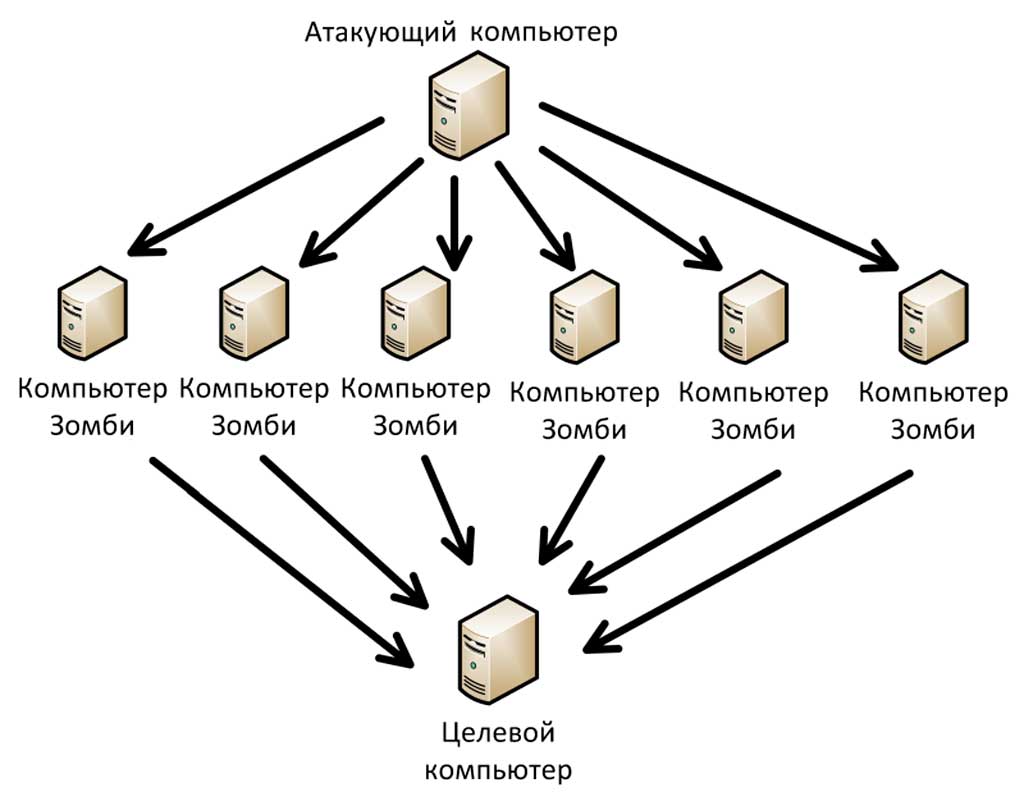

DDoS-атака является разновидностью обыкновенной DoS-атаки. Отличие DoS от DDoS в количестве задействованных устройств. В случае классической DoS для отправки запросов в сторону цели атаки используется, как правило, одно устройство.

В

случае DDoS-атаки задача распределяется между большим количеством атакующих

устройств, как правило, управляемых атакующим центром.

Примечание

DoS-атака может быть как созданной искусственно с целью нанесения вреда, так и естественной, вызванной, как правило, отказом отдельных узлов или неправильным планированием ресурсов, лежащих в составе системы — это часто происходит в ситуациях, когда органический трафик превышает возможности сервера сайта.

Кто и с какой целью проводит атаки

Можно выделить несколько основных целей и инициаторов DDoS-атак:

- Борьба с конкурентом. Атака на сервер может проводиться конкурентами для уменьшения трафика на сайт, снижения продаж или полного «падения» доступности ресурса для его пользователей.

- Хактивизм. Политическая или активистская протестная деятельность, с целью привлечь, обратить внимание большого количества пользователей атакуемого ресурса или системы на какие-то требования или ситуацию.

- Вымогательство. Целью хакеров может быть заработок. В таких

ситуациях массивные атаки могут продолжаться до тех пор, пока владелец ресурса

не согласится с требованиями мошенников.

Это все равно что трясти закрытый сейф

и ждать, что из него посыплются деньги.

Это все равно что трясти закрытый сейф

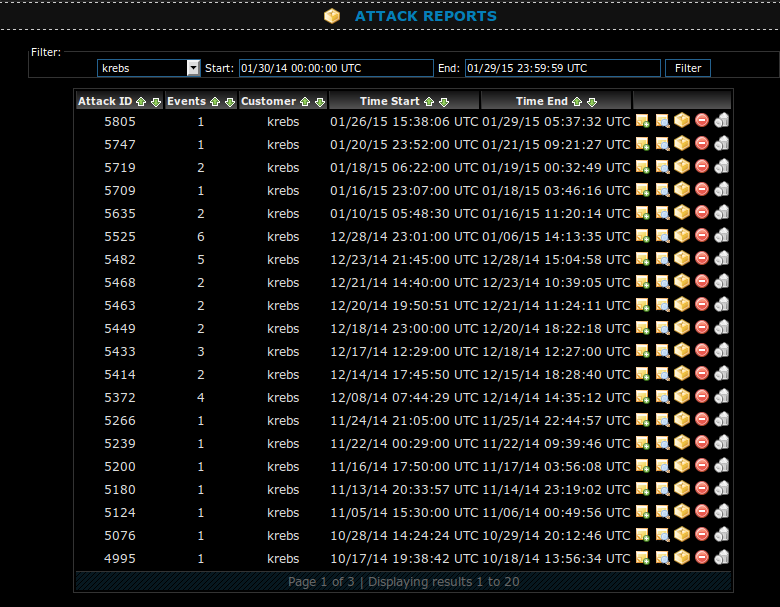

и ждать, что из него посыплются деньги. - Личная неприязнь. Иногда единственная цель атаки — желание навредить без каких-либо дополнительных предпосылок. Таким атакам часто подвергаются ресурсы и форумы, на которых идет обсуждение медийных персон.

- Обучение — пробные, как правило, кратковременные действия злоумышленников с целью научиться или отработать сложный сценарий атаки на информационную систему.

- Кража персональных данных. Увеличение нагрузки на сайт или даже сервер может приводить к повышению его уязвимости. Злоумышленники могут пользоваться этим для получения доступа к защищенным персональным данным.

Последнее является скорее теоретизированной возможностью. Весьма маловероятно, что DDoS-атака на сам ресурс приведет к реальному нарушению работоспособности, приводящему к утечке чувствительных данных.

Такое

возможно только в том случае, если DDoS-атака является одним из элементов

многоступенчатой атаки. Как правило, в этом случае DDoS-атака вообще направлена

не на основную цель, а на другой элемент системы, например, на средство защиты,

мониторинга, регистрации событий.

Как правило, в этом случае DDoS-атака вообще направлена

не на основную цель, а на другой элемент системы, например, на средство защиты,

мониторинга, регистрации событий.

Чем опасна DDoS-атака для информационной системы

Проблема DDoS-атак заключается в следующем. У вас может быть установлена самая безопасная информационная система, самые современные и эффективные средства защиты и устранены все уязвимости кода. Несмотря на это, ваша информационная система не будет работать и не будет доступна для пользователей все то время, пока она находится под атакой. При этом стоимость затрат злоумышленников на проведение такой атаки может быть существенно меньше того репутационного риска и опасности потерять клиентов, доходы, рынок, которые несет владелец атакуемой системы. Стоимость использования защитных мер для противодействия DDoS-атакам существенно ниже потерь бизнеса от реализации этих атакКонстантин Феоктистовархитектор по кибербезопасности SberCloud

Типы DDoS-атак

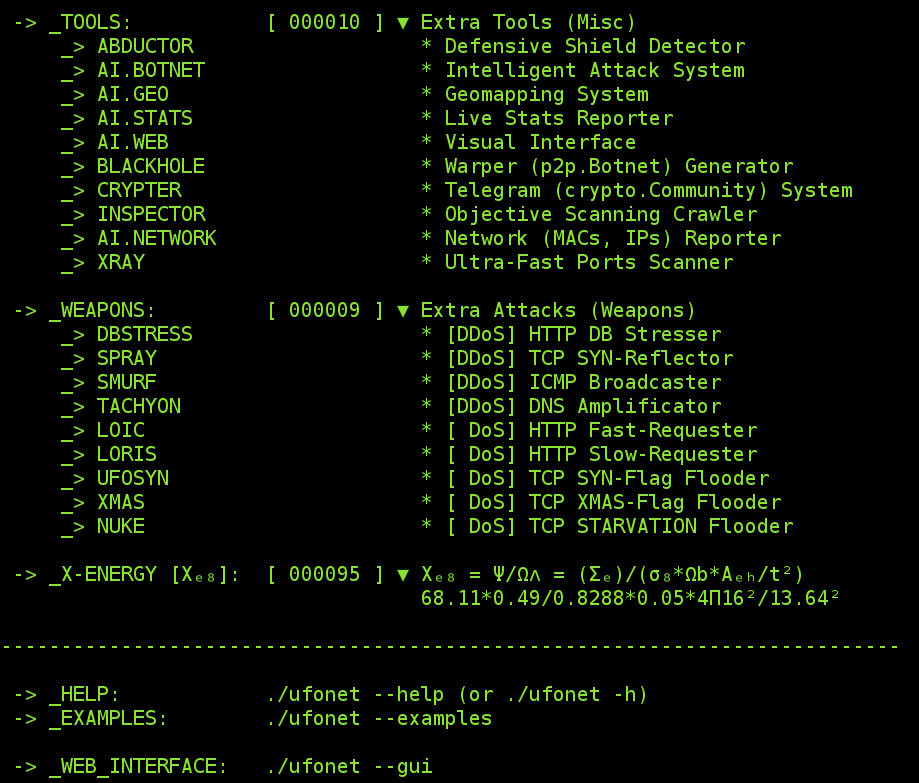

Выделяют несколько типов DDoS-атак:

- «Пинг

смерти» (Ping of Death) — отправка пакета данных объемом более 65 535 байт,

приводящая к сбою в работе сервера или его отключению.

Использовалась в 90-е.

Современные системы не подвержены такой атаке.

Использовалась в 90-е.

Современные системы не подвержены такой атаке. - HTTP(S) GET/POST-флуд — загрузка с сервера объемных данных или отправка на сервер ничего не значащей информации с целью заполнения канала передачи данных и расходования ресурсов сервера на обработку этого запроса.

- Smurf-атака — отправка атакуемой системе ICMP-ответов от компьютеров на специально сформированный запрос.

- UDP-флуд — отправка множества UDP-пакетов на множество портов (определенные или случайные), чтобы заставить TCP/UDP-стек жертвы обрабатывать ошибки приема пакетов и создавать ответные ICMP-сообщения.

- SYN-флуд — одновременный запуск множества TCP-соединений, размещенных в SYN-пакетах, имеющих устаревший или несуществующий обратный адрес.

- Layer 7 HTTP-флуд — поток

HTTP-запросов, обычно направлен на «слабые» места веб-приложения, в

основном, логику веб-приложения и нацелены на исчерпание ресурсов веб-сервера

при обработке «тяжелых» запросов, интенсивных функций обработки или памяти.

- Атаки на DNS-серверы — отправка на сервер пустых, типовых запросов (пакетов данных).

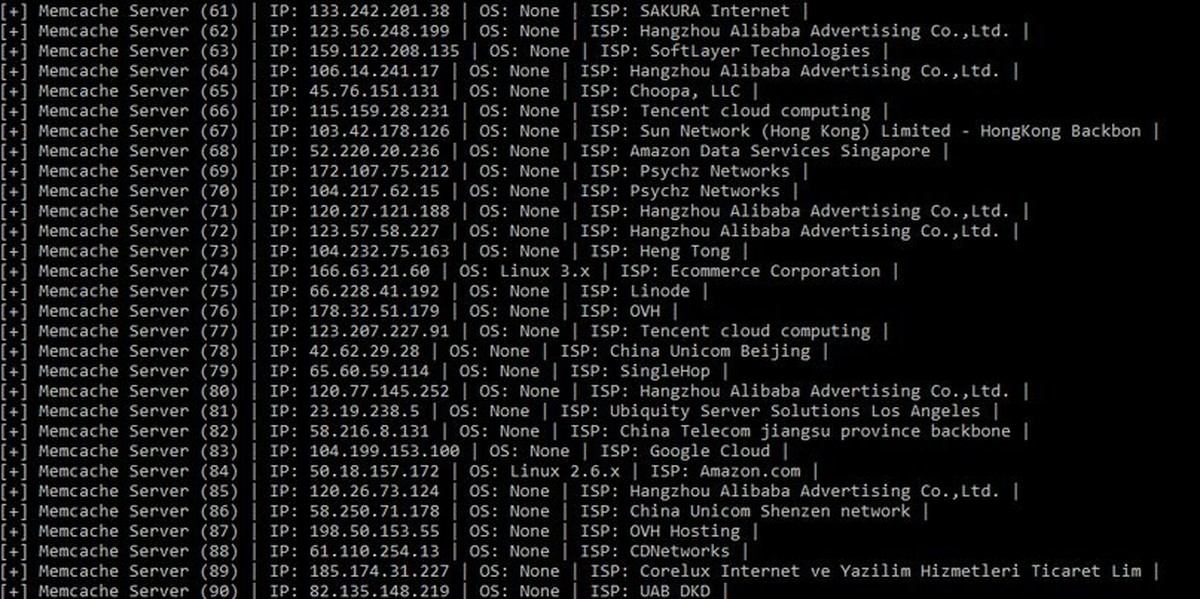

- Амплификация атаки — способ выполнения DDoS-атаки, приводящий к многократному усилению воздействия на жертву атаки: небольшое количество ботов инициирует отправку огромного количества поддельных пакетов или запросов. Такой подход применяется в атаках, построенных на основе DNS или NTP-протоколов.

Как понять, что вас атакуют

Успешно проведенная атака быстро приводит к нарушению доступности сервера для клиентов или размещенных на нем ресурсов. Но есть ряд признаков, позволяющих распознать самое начало атаки. Это:

- частые сбои в работе серверного ПО и ОС;

- резкое увеличение нагрузки на аппаратные мощности сервера;

- значительное увеличение входящего трафика;

- многократное дублирование типовых действий пользователей ресурса.

Признаком

также считается резкое увеличение трафика от пользователей, не входящих в

целевую аудиторию сервиса.

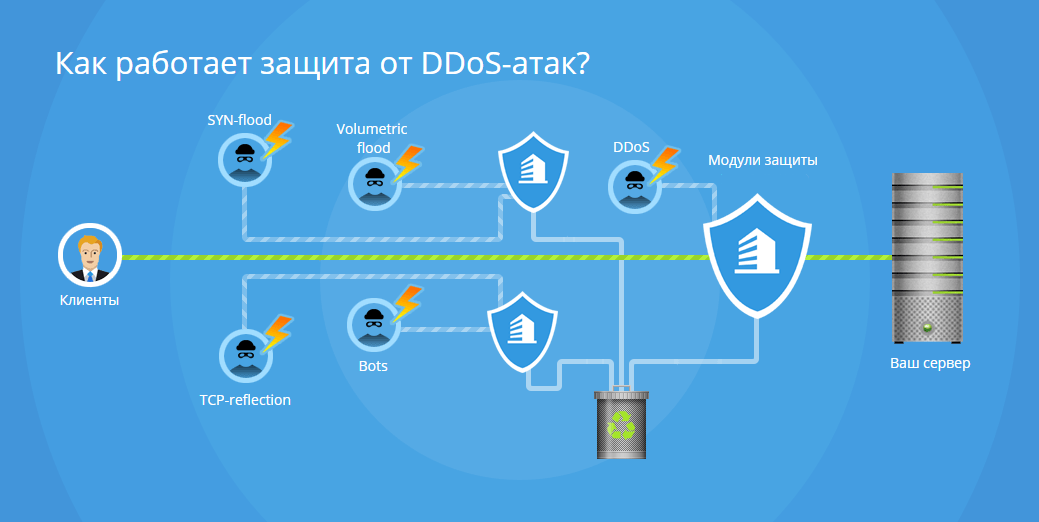

Как защититься от DDoS-атак

Меры по защите сайта или сервера надо предпринимать еще на этапе разработки и постепенно расширять их, снижая уязвимость.

- Защита программного кода. В процессе написания прикладного ПО должны учитываться стандарты безопасного кодирования и проводиться тщательные тесты обеспечения. Это поможет исключить типовые ошибки и известные уязвимости.

- Своевременное обновление ПО. Регулярное совершенствование ПО в составе сервера позволит улучшать защиту и не даст злоумышленникам возможность использования старых методов атак.

- Создание контрольных точек. Чтобы «смягчить» последствия, нужно иметь контрольные точки восстановления и снапшоты СХД, к которым можно выполнить откат системы.

- Ограничение прав доступа. Аккаунты администраторов должны иметь надежную защиту и регулярно обновляемые сложные пароли. Также надо контролировать, чтобы расширенные права доступа были у ограниченного круга людей.

- Средства защиты от провайдера.

Операторы связи могут предложить инструменты для изменения схемы маршрутизации

трафика, в том числе выделения дополнительных каналов для увеличения пропускной

способности.

Операторы связи могут предложить инструменты для изменения схемы маршрутизации

трафика, в том числе выделения дополнительных каналов для увеличения пропускной

способности.

Каналы от провайдера могут быть так же защищены средствами борьбы с DDoS-атаками на уровнях L3 или L4.

- Использование CDN-партнера. Content Delivery Network (сети доставки контента) помогают доставлять контент распределенно, что уменьшает нагрузку на сервер и снижает время задержек.

- Использование Web Application Firewall (фаервол для веб-приложений). Мониторит поступающий трафик, оценивая легитимность запросов и проверяя нетипичное поведение. Подобные технологии используются в инструменте противодействия DDoS-атакам SberCloud Anti-DDoS. Он фильтрует трафик, обеспечивая стабильность и бесперебойность работы информационных ресурсов в соответствии с протоколами HTTP или HTTPS.

- Использование специализированных сервисов защиты от DDoS. Существуют специализированные сервисы, построенные для противодействия массированным распределенным атакам на отказ в обслуживании.

Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Средства защиты, как и технологии атаки, постоянно совершенствуются.

SberCloud Anti-DDoS+WAF

Инструмент защиты от DDoS-атак. Помогает обеспечить стабильную работу клиентских сайтов и веб-сервисов по протоколам HTTP/HTTPS

ПопробоватьПримеры самых мощных DDoS-атак

Количество DDoS-атак в мире стремительно увеличивается. Среди них за последние 15 лет, можно выделить самые известные и мощные.

- В 2007 году в течение 3-х недель ботнеты непрерывно атаковали Эстонию. Пострадали торговля, банковский сектор, почтовые сервисы были завалены спамом.

- В 2012 году была атакована американская банковская система: 6 крупных банков США попали под атаку мощностью 60 Gbps.

- В 2016 году был организован ботнет из сотен тысяч IoT-устройств,

управляемых ботнетом Mirai, участвовавшим во множестве атак мощностью от 600

Gbps до 1,1 Tbps.

- В 2017 году в самой крупной из известных атак мощностью 2.5 Tbps на Google участвовали ботнеты из Китая, приписываемые правительственным хакерам. Google справился с атакой, пользователи не пострадали.

- В 2018 году был атакован сервис GitHub. Мощность атаки составила 1,35 Tbps. Атака была короткой, что позволило замедлить и вывести из строя сервис на 10 минут. Атака была построена не на сети ботнетов, а на эксплуатации уязвимости самой платформы.

- В 2020 и 2021 годах были атакованы облака Amazon Wеb Services в течение 3-х дней мощностью 2,3 Tbps, Microsoft Azure в течение 9 минут атаковывали мощностью 2,4 Tbps и Yandex был атакован 22 миллионами запросов в секунду. Примечательно, что компания Amazon посчитала, что каждая минута простоя обходилась бизнесу в 5 600 долларов США.

Что грозит за осуществление DDoS-атаки

Заказ и проведение DDoS-атаки квалифицируются в соответствии с нормами о преступлениях в компьютерной сфере, к которым относятся две статьи УК РФ:

- ст.

272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации,

если это деяние повлекло уничтожение, блокирование, модификацию либо

копирование компьютерной информации.

272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации,

если это деяние повлекло уничтожение, блокирование, модификацию либо

копирование компьютерной информации. - ст. 273 УК РФ — создание, использование и распространение вредоносных компьютерных программ, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации.

Мерами пресечения подобных преступлений может быть штраф, условное наказание или реальное лишение свободы сроком до 7 лет. Дополнительно предусматривается возмещение причиненного ущерба.

Уголовные дела по факту DDoS-атак возбуждаются крайне редко. Обусловлено это тем, что технически выявить исполнителя или заказчика неправомерных действий практически невозможно, а у сотрудников правоохранительных органов часто не хватает квалификации в сфере компьютерных технологий.

Резюме

DDoS-атаки

— это инструмент в руках злоумышленников, который может быть применен

практически к любому интернет-ресурсу, серверу и сайту. Последствия таких

действий могут быть значительными и даже разрушительными. Владельцам серверов и

сайтов следует тщательно заботиться о защите собственных ресурсов. При этом

защиту важно постоянно совершенствовать, ведь количество DDoS-атак неизменно

увеличивается, а их методы становятся еще технологичнее и опаснее.

Последствия таких

действий могут быть значительными и даже разрушительными. Владельцам серверов и

сайтов следует тщательно заботиться о защите собственных ресурсов. При этом

защиту важно постоянно совершенствовать, ведь количество DDoS-атак неизменно

увеличивается, а их методы становятся еще технологичнее и опаснее.

Что такое DoS и DDoS атаки, и каково их влияние на раскрутку сайта

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

ABCDEFGHIJKLMNOPQRSTUVWXYZ0-9

DoS-атакой называется атака на веб-сервер или другую вычислительную систему с целью вывода ее из строя. Создаются условия, при которых доступ пользователей к сайту затруднен или невозможен. Если атака одновременно осуществляется с большого количества компьютеров, ее классифицируют как DDoS (Distributed Denial of Service), в переводе с английского — распределенная атака на отказ в обслуживании.

Целью DDoS-атаки может быть как блокирование проекта конкурента или популярного ресурса, так и получение полного контроля над системой. При раскрутке сайта учитывают, что DoS-условия возникают по следующим причинам:

При раскрутке сайта учитывают, что DoS-условия возникают по следующим причинам:

- из-за ошибок в программном коде, которые приводят к выполнению недопустимых инструкций, обращению к неиспользуемой части адресного пространства и т.д.;

- из-за недостаточной проверки данных пользователей, что может привести к длительному (или бесконечному) циклу, увеличенному потреблению ресурсов процессора, исчерпанию памяти и др.;

- из-за флуда — внешней атаки посредством большого числа неправильно сформированных или бессмысленных запросов к серверу. Различают флуд TCP-подсистемы, каналов связи и прикладного уровня

- из-за внешнего воздействия, цель которого — вызвать ложное срабатывание защитной системы и, как следствие, привести к недоступности ресурса.

DDoS-атаки осложняют продвижение сайтов, так как при достаточно продолжительной неработоспособности сервера страницы выпадают из индекса. Для обнаружения угрозы используют сигнатурные, статистические и гибридные методы. Первые базируются на качественном анализе трафика, вторые — на количественном, третьи сочетают достоинства предыдущих способов. Меры противодействия бывают пассивными и активными, превентивными и реакционными. В основном применяются следующие способы:

Первые базируются на качественном анализе трафика, вторые — на количественном, третьи сочетают достоинства предыдущих способов. Меры противодействия бывают пассивными и активными, превентивными и реакционными. В основном применяются следующие способы:

- устранение личных и социальных причин, побуждающих людей организовывать DDoS-атаки,

- блэкхолинг и фильтрация трафика,

- ликвидация уязвимостей кода в ходе поисковой оптимизации сайта,

- наращивание ресурсов сервера, построение продублированных и распределенных систем для резервного обслуживания пользователей,

- техническое и организационно-правовое воздействие на организатора, источники или центр управления атакой,

- установка оборудования по отражению DDoS-атак (Arbor Peakflow®, DefensePro® и др.),

- покупка выделенного сервера для хостинга сайта.

Другие термины на букву «D»

DescriptionDigital-агентствоDigital-маркетингDMOZ

Все термины SEO-ВикипедииТеги термина

Черное SEOВредоносные технологии

(Рейтинг: 5, Голосов: 5) |

Находи клиентов. Быстрее!

Быстрее!

Работаем по будням с 9:30 до 18:30. Заявки, отправленные в выходные, обрабатываем в первый рабочий день до 10:30.

Приложи файл или ТЗ

Нажимая кнопку, ты разрешаешь обработку персональных данных и соглашаешься с политикой конфиденциальности.

Работаем по будням с 9:30 до 18:30. Заявки, отправленные в выходные, обрабатываем в первый рабочий день до 10:30.

Нажимая кнопку, ты разрешаешь обработку персональных данных и соглашаешься с политикой конфиденциальности.

наверх

Что такое DDoS-атака? Смягчение последствий и защита

Что такое DDoS-атака?

DDoS , сокращение от распределенный отказ в обслуживании , представляет собой кибератаку, которая пытается прервать работу сервера или сети, заполнив их поддельным интернет-трафиком, препятствуя доступу пользователей и прерывая операции.

Цель DDoS-атаки — подорвать способность организации обслуживать своих пользователей. Злоумышленники используют DDoS-атаки для:

- саботаж конкурентов

- месть инсайдеров

- национально-государственная деятельность

- беспредел/хаос

В чем разница между DDoS-атаками и DoS-атаками?

Основное различие между DDoS-атакой и DoS-атакой заключается в источнике атаки. DDoS-атаки запускаются с нескольких систем, а DoS-атаки (отказ в обслуживании) — только с одной системы. DDoS-атаки быстрее и сложнее блокировать, чем DOS-атаки. DoS-атаки легче блокировать, потому что нужно идентифицировать только одну атакующую машину.

DDoS-атаки запускаются с нескольких систем, а DoS-атаки (отказ в обслуживании) — только с одной системы. DDoS-атаки быстрее и сложнее блокировать, чем DOS-атаки. DoS-атаки легче блокировать, потому что нужно идентифицировать только одну атакующую машину.

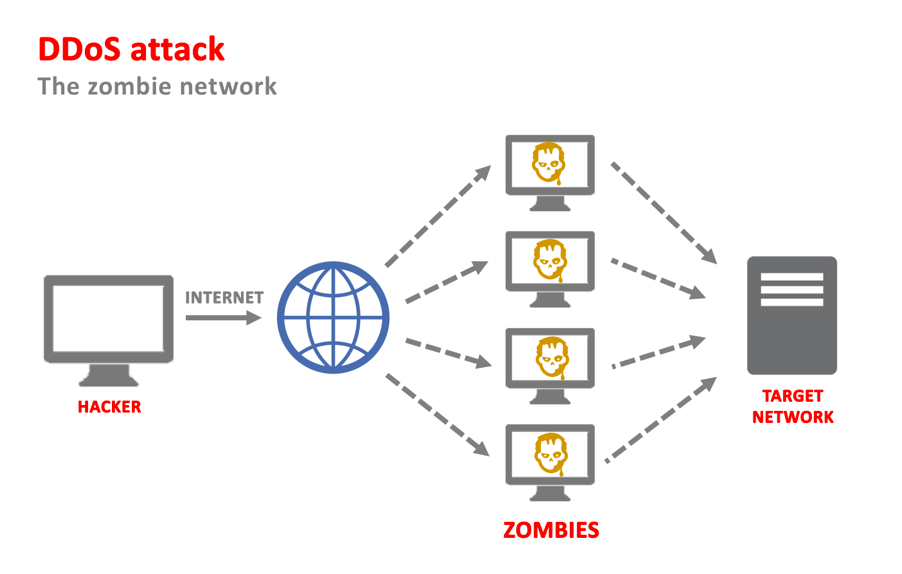

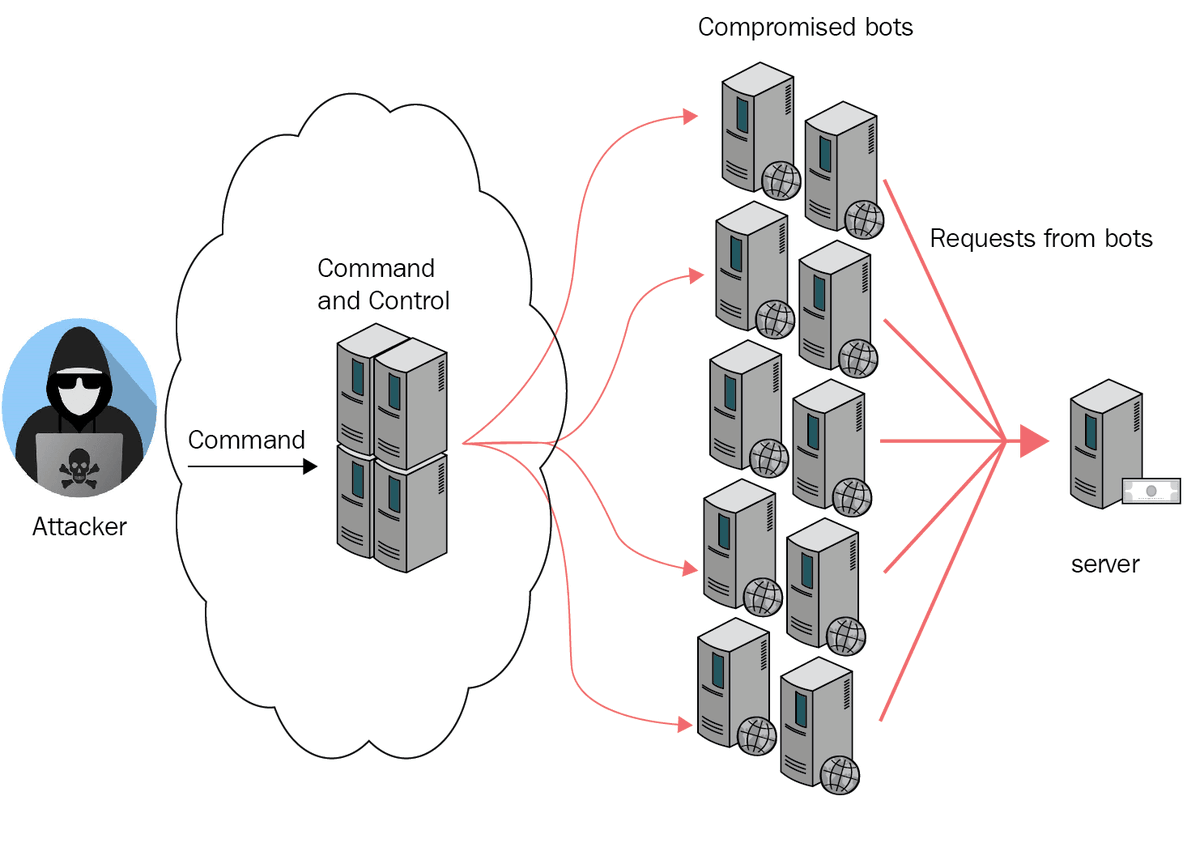

Как работает DDoS-атака?

Нельзя обсуждать DDoS-атаки без обсуждения ботнетов. Ботнет — это сеть компьютеров, зараженных вредоносным ПО, которое позволяет злоумышленникам удаленно управлять компьютерами. Эти ботнеты являются «распределенными», потому что они могут находиться где угодно и принадлежать кому угодно. Невиновные владельцы зараженных компьютеров могут никогда не узнать, что их системы являются частью ботнета.

После создания массивной бот-сети из миллионов скомпрометированных устройств злоумышленник, выполняющий DDoS-атаки, удаленно направляет каждого бота на отправку запросов на IP-адрес цели. Цель состоит в том, чтобы превысить пределы пропускной способности веб-ресурсов жертвы с огромным количеством запросов на подключение или данных, чтобы в конечном итоге остановить их обслуживание.

Отчет CrowdStrike о глобальных угрозах за 2023 год

В Отчете о глобальных угрозах за 2023 год освещаются некоторые из самых активных и передовых участников киберугроз по всему миру. К ним относятся национальные государства, электронные преступления и хактивисты. Читайте о самых продвинутых и опасных киберпреступниках.

Загрузить сейчасТипы DDoS-атак

DDoS-атаки можно классифицировать по-разному, но обычно их делят на три типа:

1. Объемная атака

Ботнеты отправляют на ресурс огромные объемы поддельного трафика. Этот тип атаки может использовать ping-флуд, флуд с поддельными пакетами или флуд UDP. Атака на основе объема измеряется в битах в секунду (BPS).

2. Атаки на сетевом уровне

Атаки на сетевом уровне, также известные как атаки на протокол , отправляют большое количество пакетов цели. Атака на сетевом уровне не требует открытого соединения по протоколу управления передачей (TCP) и не нацелена на конкретный порт. Атака на сетевом уровне измеряется количеством пакетов в секунду (PPS).

Атака на сетевом уровне измеряется количеством пакетов в секунду (PPS).

Примеры атак на сетевом уровне включают:

- Атака Smurf : Попытка залить сервер на сетевом уровне с помощью пакетов протокола управляющих сообщений Интернета (ICMP) и использования уязвимостей IP.

- SYN Flood : Инициирует подключение к серверу без закрытия указанного соединения, в результате чего серверы перегружаются. Этот тип атаки использует огромное количество TCP-запросов на рукопожатие с поддельными IP-адресами.

3. Атаки на прикладном уровне

Атаки на прикладном уровне используют распространенные запросы, такие как HTTP GET и HTTP POST. Эти атаки воздействуют как на серверные, так и на сетевые ресурсы, поэтому тот же разрушительный эффект, что и у других типов DDoS-атак, может быть достигнут при меньшей пропускной способности. Различить законный и вредоносный трафик на этом уровне сложно, потому что трафик не подделывается и поэтому кажется нормальным. Атака прикладного уровня измеряется количеством запросов в секунду (RPS).

Атака прикладного уровня измеряется количеством запросов в секунду (RPS).

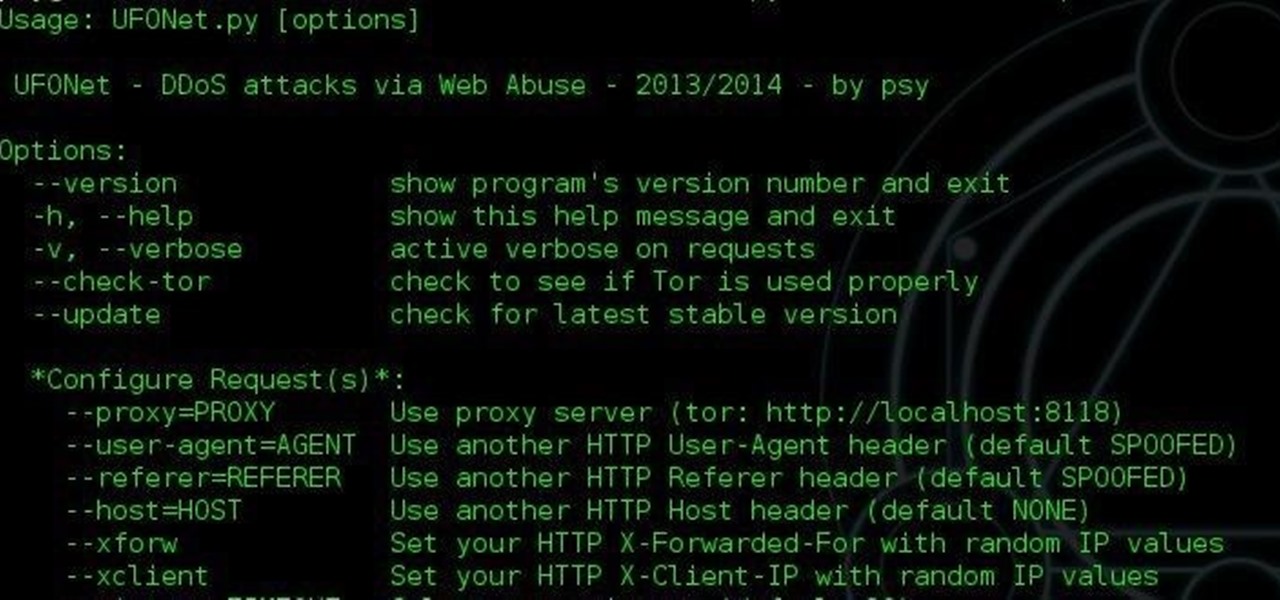

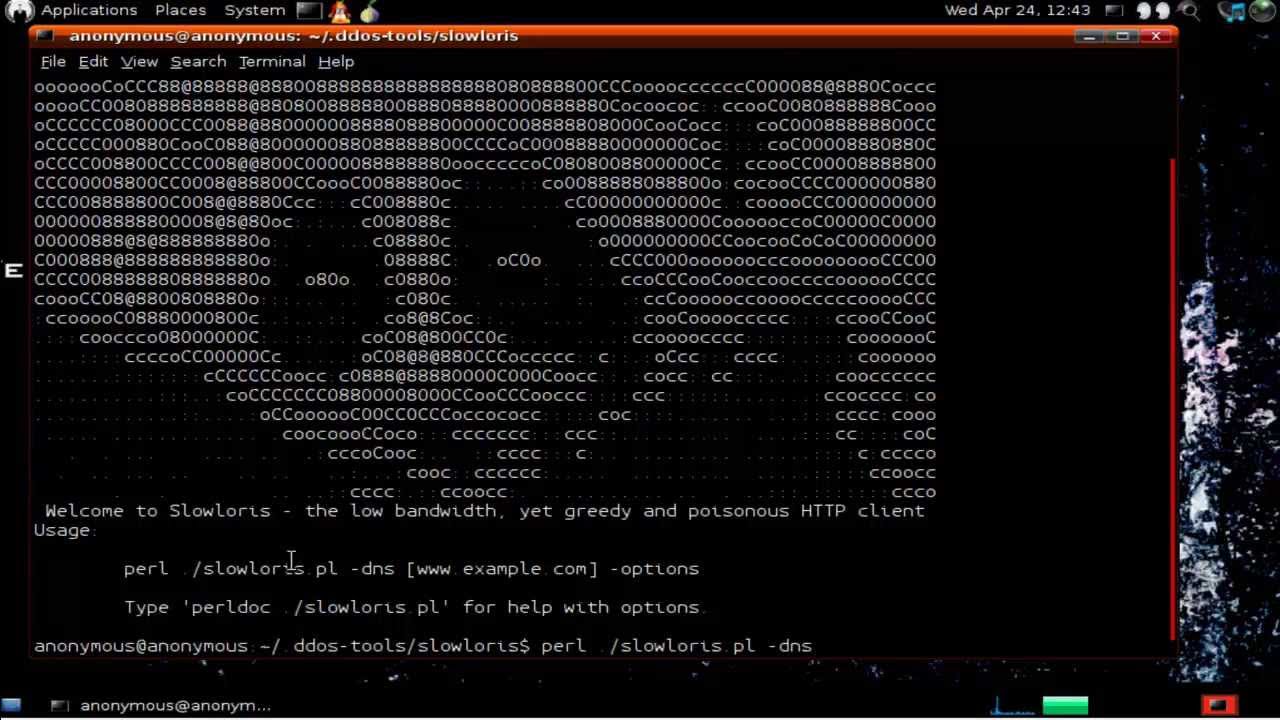

Хотя большинство атак основаны на объемах, существуют также «низкие и медленные» DDoS-атаки, которые ускользают от обнаружения, отправляя небольшие устойчивые потоки запросов, которые могут незаметно снижать производительность в течение длительного периода времени. Низкие и медленные атаки нацелены на веб-серверы на основе потоков и вызывают очень медленную передачу данных законным пользователям, но не настолько медленную, чтобы вызвать ошибку тайм-аута. Некоторые инструменты, используемые для низких и медленных атак, включают Slowloris, R.U.D.Y. и Sockstress.

Почему DDoS-атаки становятся все более серьезной угрозой?

DDoS-атаки стремительно растут. Несмотря на спад в 2018 году, когда ФБР закрыло крупнейшие DDoS-сайты по найму в даркнете, количество DDoS-атак в первой половине 2020 года увеличилось на 151%. В некоторых странах DDoS-атаки могут составлять до 25% всего интернета. трафика во время атаки.

Движущей силой этой эскалации является внедрение Интернета вещей (IoT). Большинство устройств IoT не имеют встроенной прошивки или элементов управления безопасностью. Поскольку устройства IoT многочисленны и часто внедряются без проверки безопасности и контроля, они подвержены вторжению в ботнеты IoT.

Еще одной растущей слабостью являются API или интерфейсы прикладного программирования. API — это небольшие фрагменты кода, которые позволяют различным системам обмениваться данными. Например, туристический сайт, который публикует расписания авиакомпаний, использует API для переноса этих данных с сайтов авиакомпаний на веб-страницы туристического сайта. «Общедоступные» API, которые доступны для всех, могут быть плохо защищены. Типичные уязвимости включают слабые проверки аутентификации, неадекватную безопасность конечных точек, отсутствие надежного шифрования и ошибочную бизнес-логику.

Примеры DDoS-атак

Вторая по величине и одна из самых популярных DDoS-атак произошла с одним из клиентов облачных сервисов Google. В какой-то момент клиент Google был засыпан 46 миллионами RPS (запросов в секунду). Google предупредил своего клиента об атаке и смог заблокировать ее в течение часа.

В какой-то момент клиент Google был засыпан 46 миллионами RPS (запросов в секунду). Google предупредил своего клиента об атаке и смог заблокировать ее в течение часа.

В октябре 2022 года в результате DDoS-атаки произошел сбой веб-сайтов нескольких крупных аэропортов США. Атака была организована российской группировкой KillNet. К счастью, работа аэропорта не была нарушена, за исключением того, что путешественники и члены их семей не могли искать информацию о рейсах. Эта атака произошла через несколько дней после того, как несколько веб-сайтов правительства штата США, таких как веб-портал штата Колорадо, подверглись атаке. Ни одна из этих атак не закончилась долгосрочными негативными последствиями, и теперь сайты работают нормально.

Узнать больше

Какая самая крупная DDoS-атака когда-либо была зарегистрирована?

Когда дело доходит до DDoS-атак, размер не имеет значения. Ни одна компания не является полностью безопасной. На сегодняшний день самая крупная DDoS-атака произошла в феврале 2023 года на CloudFlare со скоростью 71 миллион RPS (запросов в секунду), что на 35% больше, чем у Google Cloud с июня 2022 года. Это была самая крупная из десятков DDoS-атак, которые они обнаружили и смягчили за выходные 11 февраля, и все они насчитывали в среднем от 50 до 70 миллионов запросов в секунду.

Это была самая крупная из десятков DDoS-атак, которые они обнаружили и смягчили за выходные 11 февраля, и все они насчитывали в среднем от 50 до 70 миллионов запросов в секунду.

Жертвы DDoS-атак обычно замечают, что их сеть , веб-сайт или устройство работают медленно или не предоставляют услуги. Однако эти симптомы не уникальны для DDoS-атак — они могут быть вызваны многими причинами, такими как неисправный сервер, всплеск законного трафика или даже обрыв кабеля. Вот почему вы не можете просто полагаться на наблюдения вручную, а вместо этого должны использовать инструмент анализа трафика для обнаружения распределенных атак типа «отказ в обслуживании».

Предотвращение и защита от DDoS-атак

Для предотвращения и защиты от DDoS-атак требуется комплексный подход — ни один инструмент не может гарантировать полную защиту от всех типов DDoS-атак. Ниже приведены несколько основных инструментов, которые можно добавить в свой арсенал:

Оценка риска:

Компании должны применять упреждающий подход при защите от DDoS-атак. Первый шаг — узнать обо всех уязвимостях и сильных сторонах вашей компании. Проведите оценку рисков для всех ваших цифровых активов (т. е. сетей, серверов, устройств, программного обеспечения), чтобы подготовить наилучший план смягчения последствий, когда придет время.

Первый шаг — узнать обо всех уязвимостях и сильных сторонах вашей компании. Проведите оценку рисков для всех ваших цифровых активов (т. е. сетей, серверов, устройств, программного обеспечения), чтобы подготовить наилучший план смягчения последствий, когда придет время.

Брандмауэр веб-приложений (WAF):

WAF похож на контрольную точку для веб-приложений, поскольку он используется для мониторинга входящих запросов HTTP-трафика и фильтрации вредоносного трафика. При обнаружении DDoS-атаки на уровне приложений политики WAF можно быстро изменить, чтобы ограничить скорость запросов и заблокировать вредоносный трафик, обновив список контроля доступа (ACL).

Информация о безопасности и управление событиями (SIEM):

SIEM — это инструмент, который извлекает данные со всех уголков среды и объединяет их в едином централизованном интерфейсе, обеспечивая видимость вредоносной активности, которую можно использовать для квалификации предупреждений. , создавать отчеты и поддерживать реагирование на инциденты.

, создавать отчеты и поддерживать реагирование на инциденты.

Сети доставки контента/балансировщики нагрузки:

CDN и балансировщики нагрузки можно использовать для снижения риска перегрузки сервера и последующих проблем с производительностью/доступностью за счет автоматического распределения притока трафика между несколькими серверами.

Маршрутизация через черную дыру

Во время маршрутизации через черную дыру сетевой администратор пропускает весь трафик, как хороший, так и плохой, через маршрут черной дыры. Цель состоит в том, чтобы отбросить ВЕСЬ трафик из сети, что приводит к потере законного трафика и, возможно, некоторого бизнеса.

Ограничение скорости

Ограничьте количество запросов на обслуживание, которые ваша сеть получает и принимает в определенный период времени. Обычно этого недостаточно для борьбы с более изощренными DDoS-атаками, поэтому его следует использовать вместе с другими стратегиями смягчения последствий.

Совет эксперта

Помогите своему малому и среднему бизнесу защититься от кибератак, следуя этому контрольному списку кибербезопасности, предоставленному нами. Читать: Контрольный список кибербезопасности малого и среднего бизнеса на 2023 год

Читать: Контрольный список кибербезопасности малого и среднего бизнеса на 2023 год

Что такое DDoS? — Значение DDoS и типы атак

Чтобы понять, что такое распределенная атака типа «отказ в обслуживании» (DDoS), представьте, что вы едете на работу своим обычным маршрутом. Вы хорошо проводите время, но вдруг на шоссе появляются десятки машин, потом сотни, потом тысячи. Заторы замедляют все движение, в том числе и вашу машину, и вскоре полностью останавливаются. То, что вы считаете дорожным кошмаром на шоссе, является кошмаром DDoS в компьютерной сети.

DDoS Значение и определение

Распределенная атака типа «отказ в обслуживании» (DDoS) — это злоумышленная попытка нарушить обычный трафик на целевом сервере, службе или сети путем переполнения цели или окружающей ее инфраструктуры потоком интернет-трафика.

Атаки DDoS координируют многие скомпрометированные компьютерные системы для создания трафика атаки. К эксплуатируемым машинам могут относиться компьютеры и другие сетевые ресурсы, такие как устройства IoT. [1]

К эксплуатируемым машинам могут относиться компьютеры и другие сетевые ресурсы, такие как устройства IoT. [1]

История DDoS-атак

Первая задокументированная атака в стиле DoS произошла 7 февраля 2000 г., когда «мафиози», 15-летний канадский хакер, организовал серию DoS-атак на несколько сайтов электронной коммерции, включая Amazon и eBay. . Атаки нанесли ущерб интернет-торговле. По оценкам ФБР, пострадавшим сайтам был нанесен ущерб в размере 1,7 миллиарда долларов. [2]

Другие более ранние DDoS-атаки также имели политические цели. Россия считалась ответственной — хотя это и не доказано — за кибератаки на Эстонию в 2007 году, Грузию в 2008 году и Украину в 2014 и 2015 годах во время конфликта в регионе. [3]

Среди крупнейших в мире DDoS-атак была атака 2018 года на GitHub, платформу разработки программного обеспечения и дочернюю компанию Microsoft. В том же году GitHub был признан выдержавшей крупнейшую распределенную атаку типа «отказ в обслуживании» (DDoS), которая включала атаку со скоростью 129,6 миллиона пакетов в секунду (PPS) на сайт.

Но в январе 2019 года компания Imperva, поставщик программного обеспечения и услуг в области кибербезопасности, сообщила, что один из ее клиентов подвергся DDoS-атаке, в ходе которой на его сеть или веб-сайт было направлено 500 миллионов PPS. А в апреле того же года Imperva сообщила о еще более крупной PPS-атаке на другого клиента, которая превзошла январский рекорд, достигнув пика в 580 миллионов PPS. [4]

Типы DDoS-атак

DDoS-атаки различаются в зависимости от того, на какой уровень компьютерной сети они нацелены. Примеры включают:

- Уровень 3, сетевой уровень. Атаки известны как Smurf Attacks, ICMP Floods и IP/ICMP Fragmentation.

- Уровень 4, транспортный уровень. Атаки включают SYN-флуды, UDP-флуды и исчерпание TCP-подключений.

- Уровень 7, прикладной уровень. В основном атаки с шифрованием HTTP. [5]

Анализ DDoS-атак и рекомендации

Злоумышленники обычно получают контроль над системами, используемыми в DDoS-атаках, с помощью вредоносных программ, доставляемых по электронной почте. В совокупности эти скомпрометированные системы известны как ботнет. Ботнет, сочетание слов «робот» и «сеть», набирает дополнительных ботов по множеству различных каналов. Как только устройство заражено, оно может попытаться самостоятельно распространить вредоносное ПО ботнета, задействовав другие аппаратные устройства в окружающей сети. [6]

В совокупности эти скомпрометированные системы известны как ботнет. Ботнет, сочетание слов «робот» и «сеть», набирает дополнительных ботов по множеству различных каналов. Как только устройство заражено, оно может попытаться самостоятельно распространить вредоносное ПО ботнета, задействовав другие аппаратные устройства в окружающей сети. [6]

Согласно отчету Proofpoint о человеческом факторе за 2019 год, более 99% вредоносных программ требуют взаимодействия с пользователем в той или иной форме. [7] Электронная почта — это основная тактика, используемая злоумышленниками для установления своего доступа.

Вот как организации могут внедрить защиту от DDoS-атак:

- Во-первых, они не должны становиться целью DDoS-атаки. Обычно для этого требуется сочетание сетевых элементов управления и облачных служб защиты от DDoS-атак.

- Во-вторых, они не должны стать невольными участниками DDoS-атаки. Чтобы предотвратить использование своих систем в ботнетах, организации должны защищать свою среду от компрометации.

Большинство атак вредоносных программ нацелены на людей, а не на вашу инфраструктуру. Этот сдвиг требует ориентированного на людей подхода к защите окружающей среды.

Большинство атак вредоносных программ нацелены на людей, а не на вашу инфраструктуру. Этот сдвиг требует ориентированного на людей подхода к защите окружающей среды.

[1] Cloudflare. «Что такое DDoS-атака?»

[2] Британская энциклопедия.

[3] Там же.

[4] Кейси Крейн, Хэшед. «Крупнейшие DDoS-атаки в истории»

[5] Стив Вейсманн, NortonLifeLock. «Что такое распределенная атака типа «отказ в обслуживании» (DDoS) и что с ней делать?»

[6] Облачная вспышка. «Что такое DDoS-ботнет?»

[7] Доказательство. «Отчет о человеческом факторе»

Что такое кибератака?

Кибератака — это общий термин, обозначающий любую постоянную угрозу системе. Узнайте, что такое кибератака, определение, статистику, сколько она может стоить и многое другое.

Читать далее

Вопросы и ответы по безопасности IoT и контрольный список

Мы рекомендуем вам поделиться этим контрольным списком со своими коллегами, друзьями и членами семьи, чтобы помочь им минимизировать риски IoT сейчас и в будущем.