DDoS-атака — что это такое, способы защиты от хакерских атак. ESET.

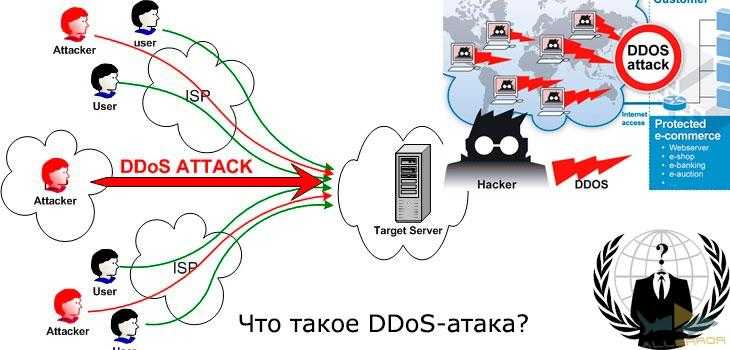

DDoS-атака – это вид кибератаки, во время которой злоумышленники пытаются нарушить работу веб-сайта, сети или других онлайн-сервисов, перегружая их большим количеством поддельных или нежелательных запросов.

Зачем злоумышленники совершают DDoS-атаки?

Существует несколько мотивов. Для киберпреступников это, как правило, зарабатывание денег на продаже DDoS-атак как услуги, шантажирование потенциальных жертв, чтобы они оплатили выкуп, хактивизм или способ недобросовестной борьбы с конкурентами.

Во время более сложных операций злоумышленники часто используют DDoS-атаки как один из инструментов для отвлечения от других более серьезных видов деятельности, например, кибершпионажа и киберсаботажа.

Злоумышленники отыскивают слабое место в сети и совершают DDoS-атаку. ESET.Как происходят DDoS-атаки?

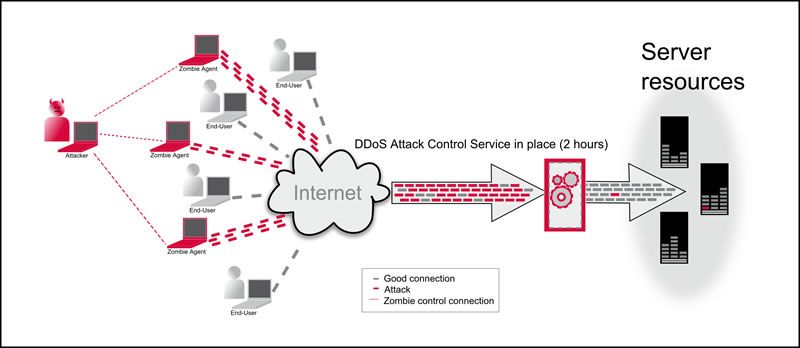

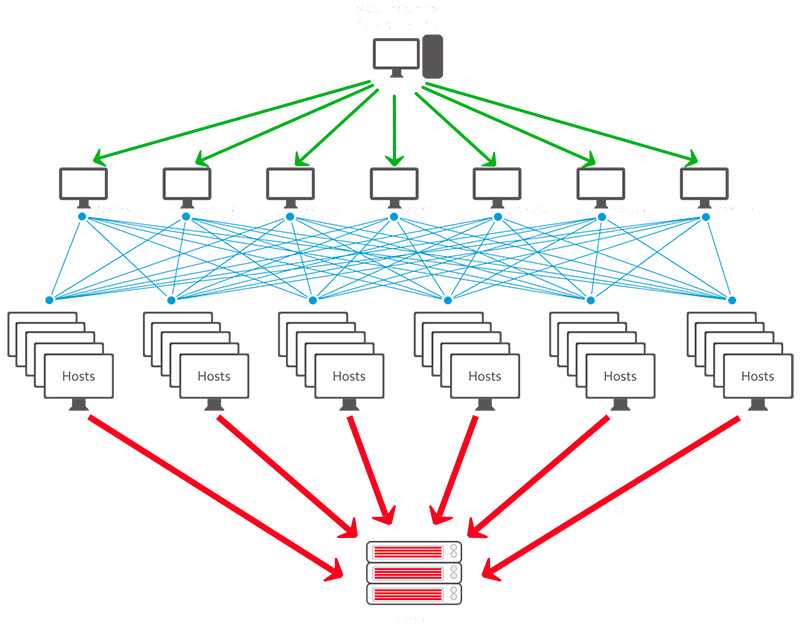

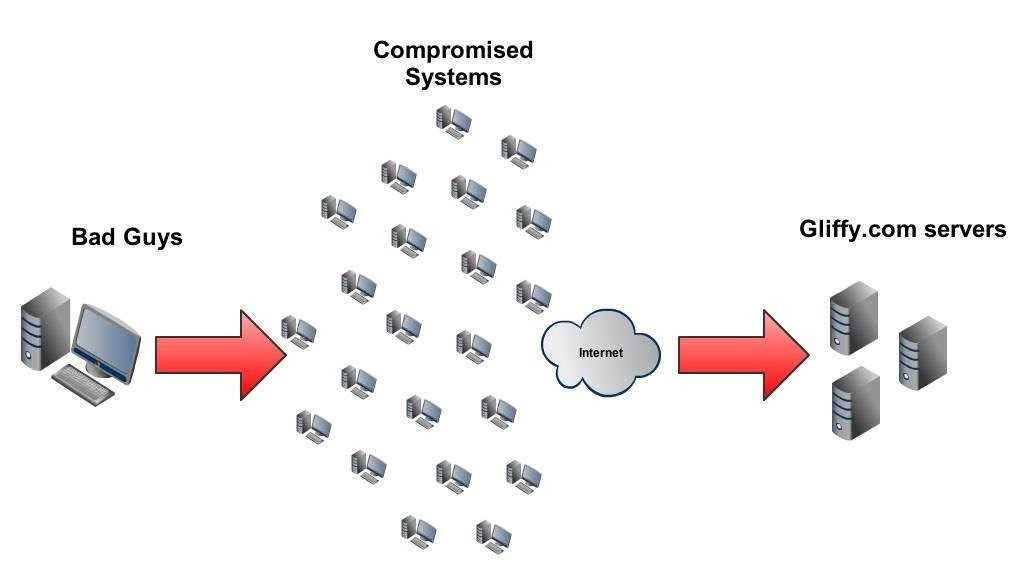

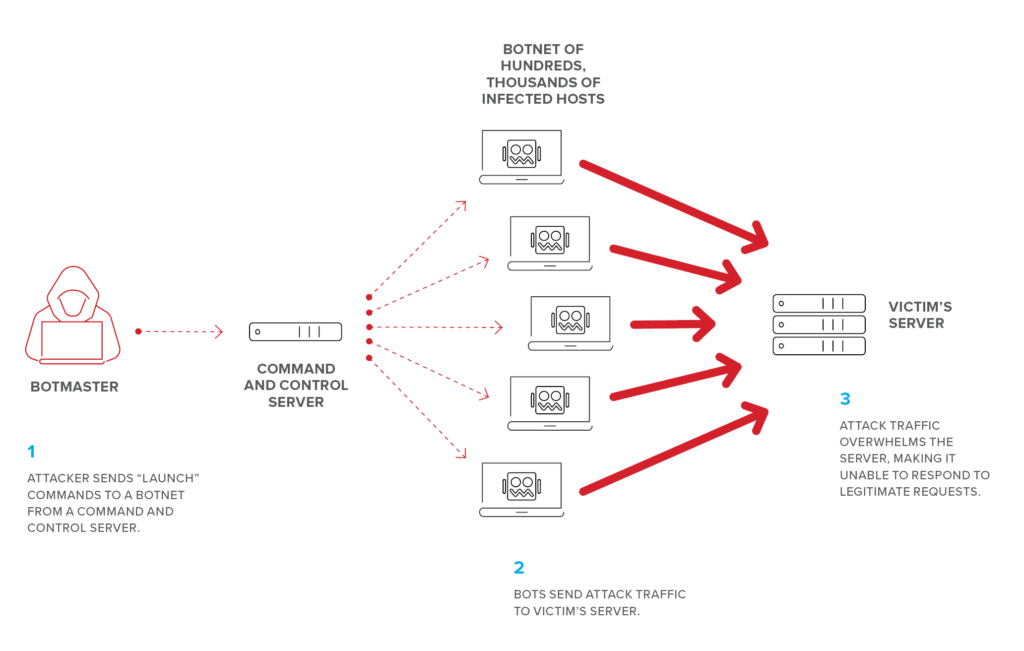

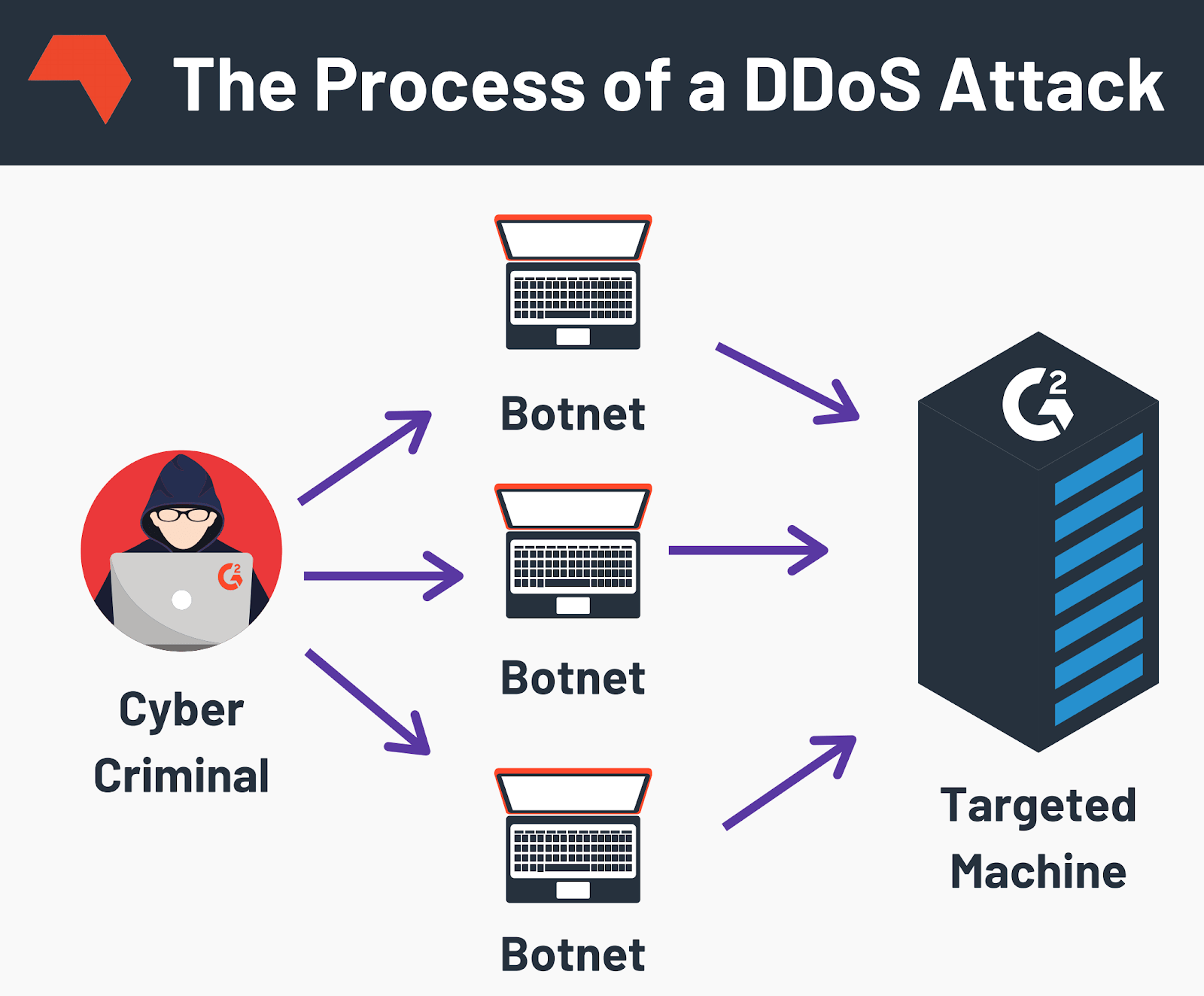

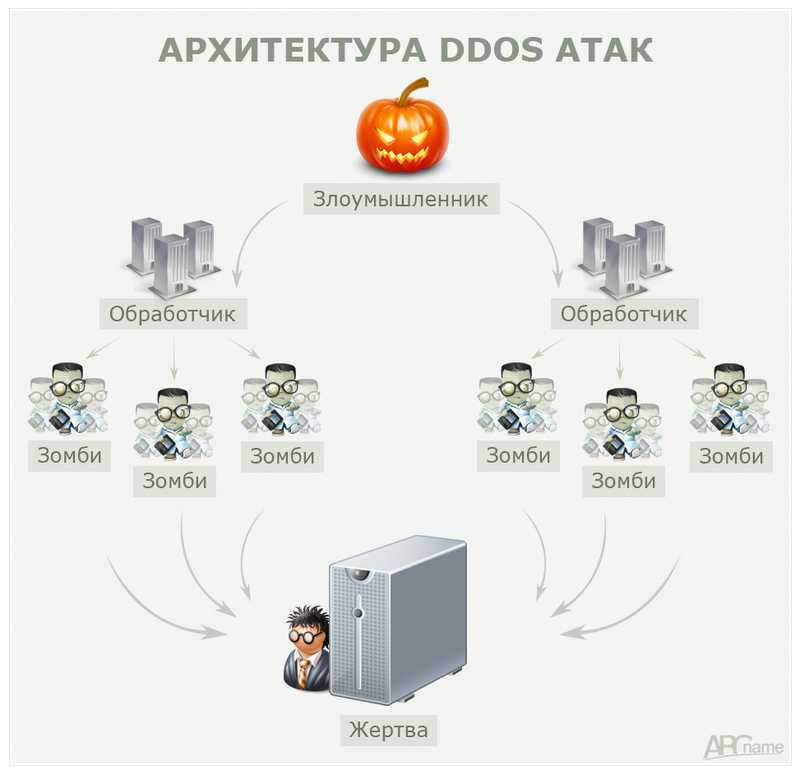

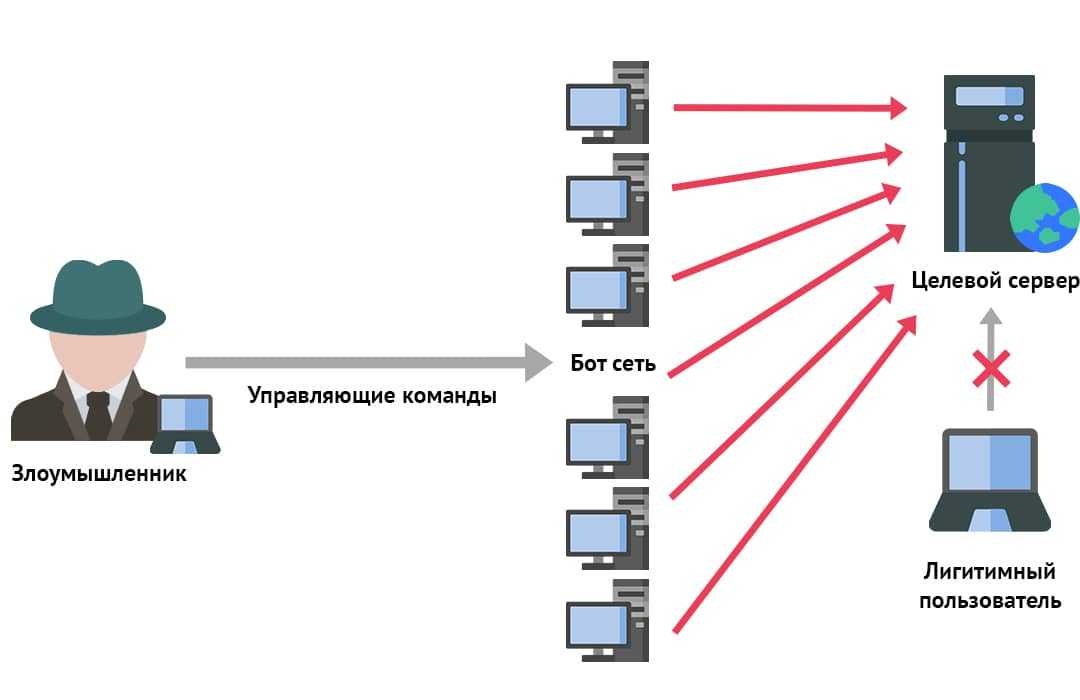

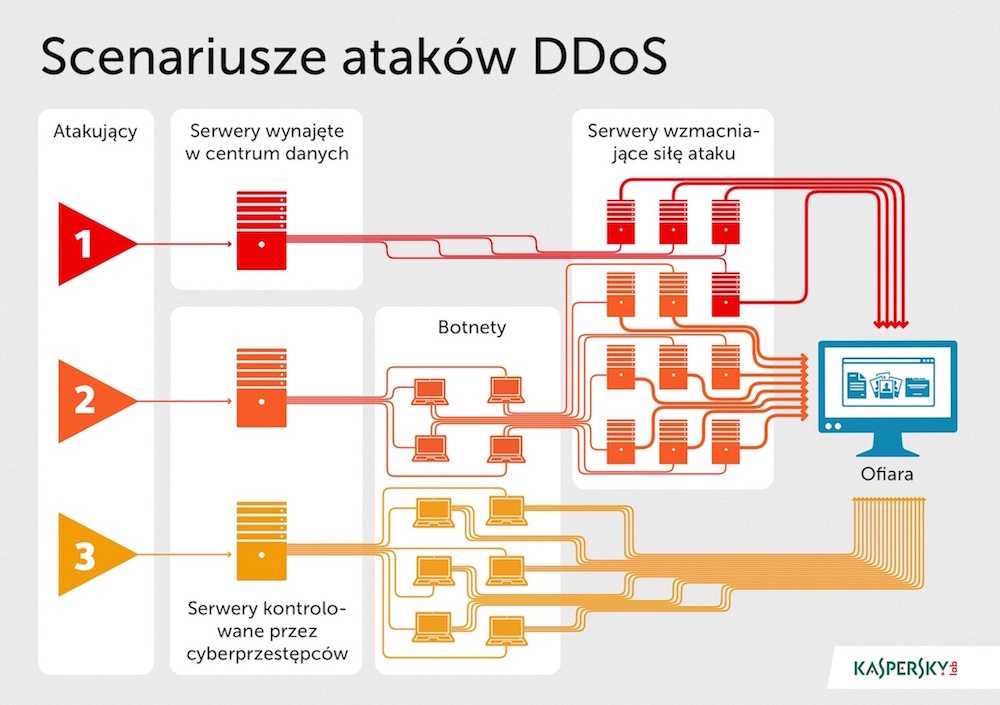

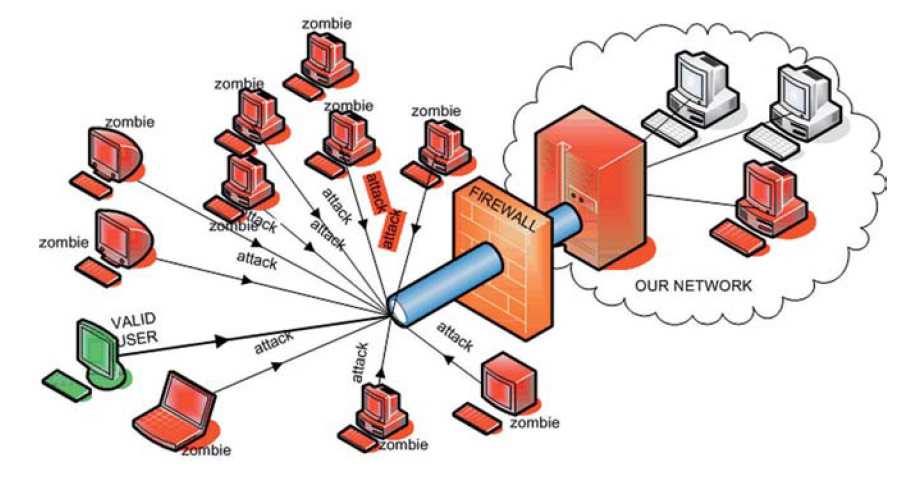

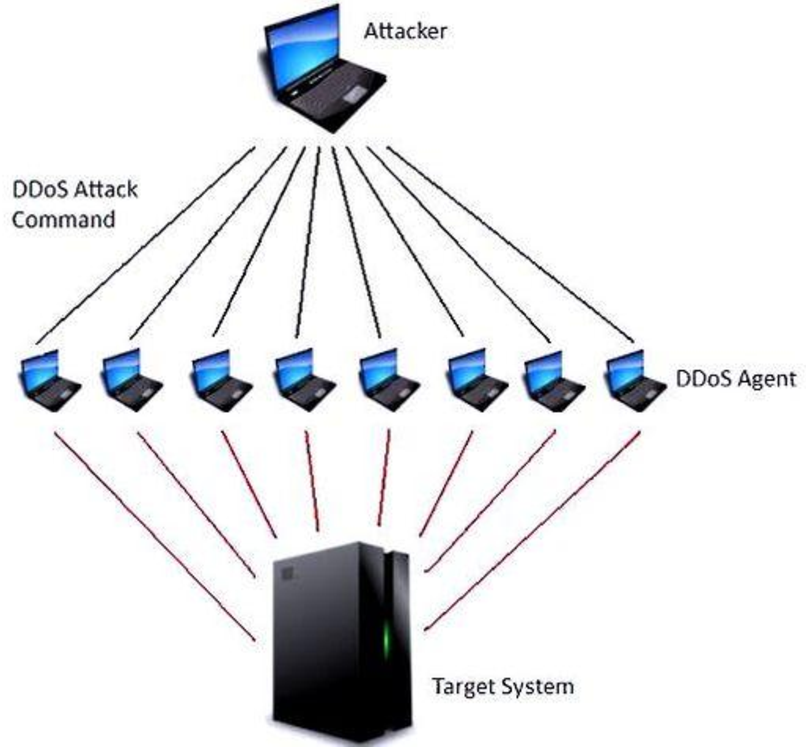

Злоумышленники, запускающие DDoS-атаки, используют сети распределенных скомпрометированных устройств, чтобы нарушить работу системы, нацеливаясь на один или несколько компонентов, необходимых для установления соединения с сетевым ресурсом.

Объемные атаки являются одним из старейших типов DDoS-атак. Они используют большие объемы трафика, чтобы заполнить пропускную способность жертвы или пропускную способность между сетью и Интернетом. Сегодня самые большие объемные атаки измеряются в терабитах в секунду (тбит/с), что эквивалентно примерно 9000 средних подключений к Интернету. Например, во время флуд-атаки по протоколу UDP (User Datagram Protocol) злоумышленники перегружают целевой удаленный сервер, посылая запросы программе, прослушивающей определенный порт. Из-за того, что сервер проверяет и отвечает на каждый запрос, его пропускная способность быстро заканчивается и он становится недоступным.

Атаки прикладного уровня (7 уровень модели OSI) осуществляются на общедоступные программы с помощью большого объема поддельного или фиктивного трафика. Примером является HTTP-флуд, заполняющий определенный веб-сервер легитимными запросами HTTP GET и HTTP POST. Несмотря на то, что сервер может обладать достаточной пропускной способностью, он вынужден обрабатывать большое количество фиктивных запросов, поэтому его возможности обработки иссякают. Атаки прикладного уровня измеряются десятками миллионов запросов в секунду (RPS).

Атаки прикладного уровня измеряются десятками миллионов запросов в секунду (RPS).

Во время атак на уровне протокола злоумышленники используют уязвимости сетевых протоколов, таких как TCP, UDP, ICMP (3 и 4 уровня OSI), чтобы исчерпать ресурсы системы жертвы. Одним из примеров является SYN-флуд, который посылает большое количество запросов на сервер жертвы, но оставляет ответы на эти запросы без дальнейших действий, поэтому так называемое «трехстороннее рукопожатие» (Three-way Handshake) остается неполным. Когда количество незавершенных соединений исчерпывает мощность сервера, он становится недоступным. Атаки на уровне протокола используют специально созданные пакеты для достижения своих вредоносных целей и измеряются в пакетах в секунду (PPS). Во время самых больших зафиксированных атак такого типа количество пакетов достигало сотен миллионов.

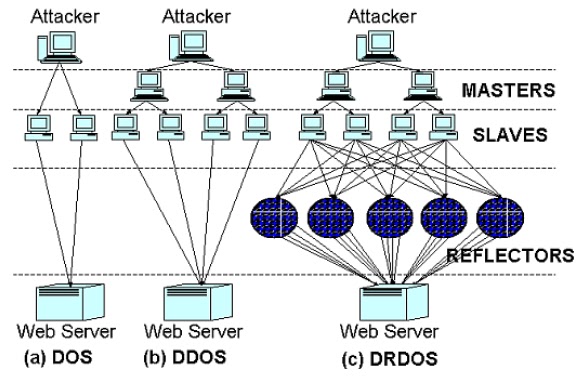

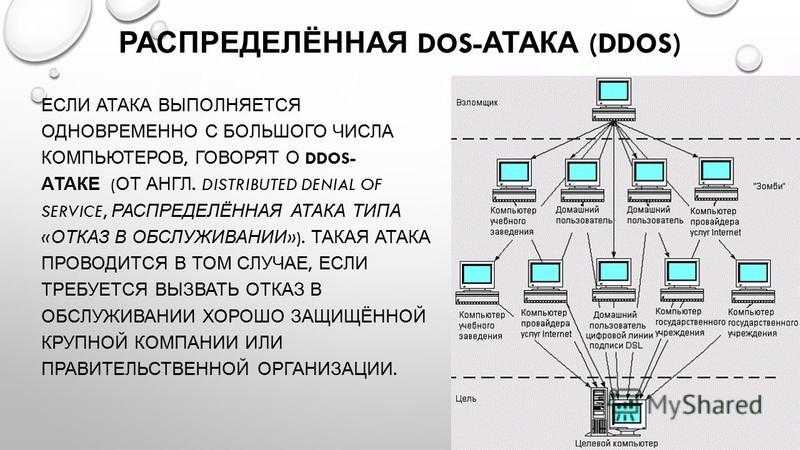

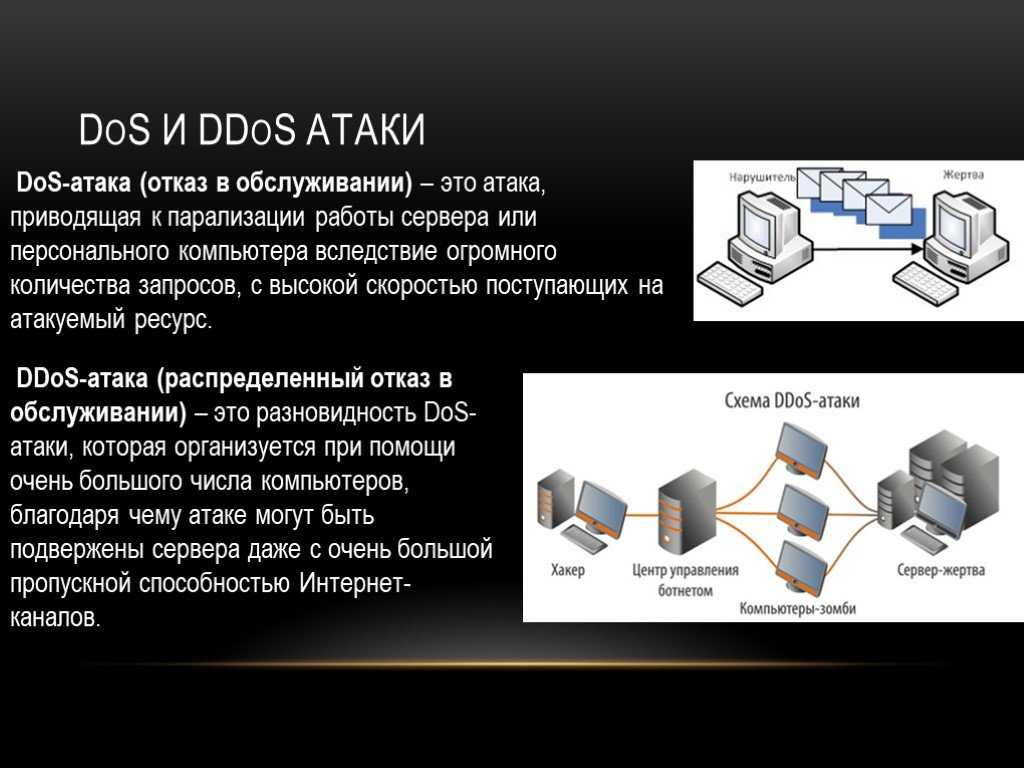

В чем разница между атаками на отказ в обслуживании (DoS)и распределенными атаками на отказ в обслуживании (DDoS)

Как видно из названия, основная разница заключается в количестве атакующих машин. В случае DoS-атак используется скрипт или инструмент, запускаемый с одного устройства и нацеленный на один конкретный сервер или рабочую станцию. В то время как DDoS-атаки осуществляются большой сетью скомпрометированных устройств, также известной как ботнет, которую можно использовать для перегрузки отдельных устройств, программ, веб-сайтов, служб или даже целых сетей жертв.

В случае DoS-атак используется скрипт или инструмент, запускаемый с одного устройства и нацеленный на один конкретный сервер или рабочую станцию. В то время как DDoS-атаки осуществляются большой сетью скомпрометированных устройств, также известной как ботнет, которую можно использовать для перегрузки отдельных устройств, программ, веб-сайтов, служб или даже целых сетей жертв.

Как распознать DDoS-атаку на компанию?

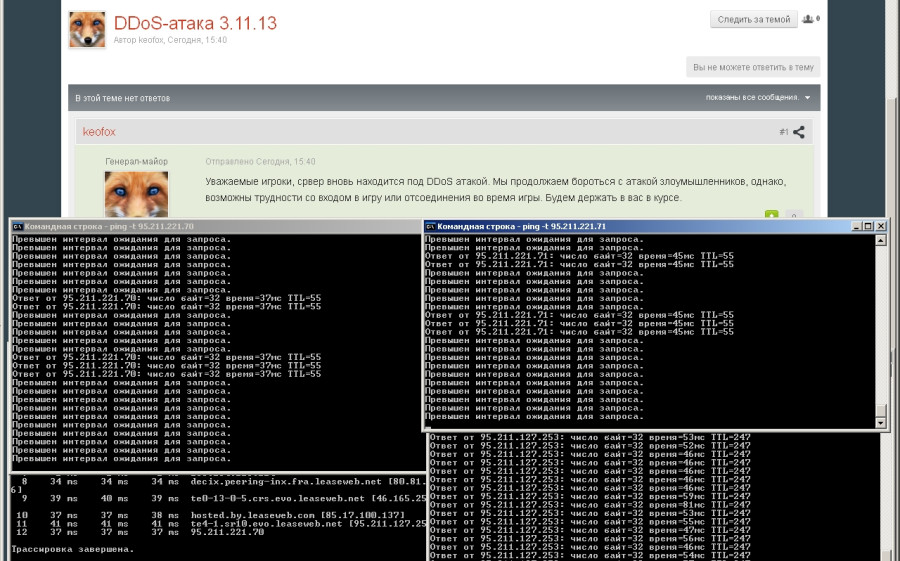

Наиболее очевидным признаком является низкая производительность или отсутствие доступа системы или сервиса. Например, веб-сайт может долго загружаться или быть недоступным. Существуют также специальные сервисы для мониторинга DDoS-атак, включая downforeveryoneorjustme.com или downdetector.com.

Кроме этого, такая кибератака может быть идентифицирована мониторингом и анализом сетевого трафика, которые помогают выявить поддельные или нежелательные запросы, перегружающие одну или несколько систем компании. На возможную или уже продолжающуюся DDoS-атаку также могут указывать сообщения от злоумышленников, в которых они требуют выкуп за исключение организации из списка будущих целей или за прекращение текущей атаки.

- В результате атаки организация может потерять часть дохода из-за того, что ее веб-сайт, сервис или система не реагируют на запросы пользователей. Кроме того, устранение последствий инцидента также требует дополнительных затрат.

- По данным нескольких известных организаций, занимающихся отслеживанием DDoS-атак, за последние три года количество инцидентов стремительно возросло.

- С каждым годом DDoS-атаки становятся более мощными. В частности, в 2020 году самые большие атаки (на сетевом уровне) превышали показатель 1 Тбит/с, в 2021 году во время нескольких самых масштабных инцидентов было зафиксировано 2-3 Тбит/с. Кроме того, во время по меньшей мере двух DDoS-атак в 2021 году фиксировалось 15 миллионов запросов в секунду (RPS).

4. Организациям не всегда нужно быть непосредственными целями DDoS-атак, чтобы ощутить их влияние. В частности, если злоумышленники нарушают работу важных элементов Интернет-инфраструктуры, например местных или региональных провайдеров. В 2016 году в результате атаки на провайдера DNS Dyn стали недоступны популярные онлайн-сервисы Twitter, Reddit, Netflix и Spotify.

В 2016 году в результате атаки на провайдера DNS Dyn стали недоступны популярные онлайн-сервисы Twitter, Reddit, Netflix и Spotify.

5. Киберпреступники часто шантажируют организации тем, что используют ботнеты для DDoS-атаки на них, если жертвы не заплатят выкуп. Для этого злоумышленники не обязательно могут иметь доступ к сетям целей.

6. Начиная с 2020 года также были зафиксированы случаи, когда известные группы киберпреступников, распространяющих программы-вымогатели, использовали DDoS-атаки для дополнительного шантажа жертв.

7. В даркнете существуют услуги по найму злоумышленников, занимающихся DDoS-атаками.

Как защититься компаниям?

Организациям, имеющим ограниченные ресурсы, например недостаточную пропускную способность или отсутствие дополнительного оборудования, может быть сложно препятствовать DDoS-атакам. Однако существуют меры безопасности, позволяющие даже малым и средним компаниям повысить уровень защиты:

- Отслеживайте сетевой трафик и научитесь обнаруживать аномалии в Интернет-трафике.

Таким образом, вы сможете выявить и своевременно заблокировать фиктивные запросы.

Таким образом, вы сможете выявить и своевременно заблокировать фиктивные запросы. - Создайте план аварийного восстановления на случай DDoS-атаки на веб-сайт или систему. Например, подготовьте резервные серверы, веб-сайт и альтернативные каналы связи.

- Проанализируйте возможность миграции в облако. Этот шаг не устранит угрозу, однако поможет снизить вероятность атак благодаря более высокой пропускной способности и устойчивости облачной инфраструктуры.

- Если ваша организация уже стала жертвой DDoS-атаки или находится в группе риска, подумайте об использовании сервисов защиты от DoS и DDoS, которые могут помочь снизить негативные последствия атаки.

- Не дайте корпоративным устройствам стать частью ботнет-сети, которая может способствовать DDoS-атаке. Убедитесь, что работники соблюдают правила кибергигиены, своевременно обновляйте все устройства и программное обеспечение, а также обеспечьте надежную защиту устройств благодаря многоуровневым решениям по безопасности.

Advanced

Получите эффективное решение для защиты, которое поможет минимизировать риски, связанные с DDoS-атаками. Многоуровневое решение ESET для защиты рабочих станций использует сложную технологию защиты от атак на сетевом уровне с расширенными возможностями фильтрации и проверкой пакетов для предотвращения инцидентов.

подробнее

Похожие темы

Незаконный майнинг

Слабый пароль

Социальная инженерия

Программы-вымогатели

что это такое простыми словами и способы защиты

Что такое DDoS простыми словами?

Распределенные атаки типа DDoS — это набор хакерских действий, направленных на сбой или нарушение работоспособности различных видов инфраструктур в сети, будь то простой веб-сайт или большой клиентский сервис. Принцип атаки прост и заключается в создании лавинообразного роста запросов к онлайн-ресурсу для искусственного увеличения нагрузки на него и последующего вывода его из строя.

Сложность защиты от DDoS-атак заключается в распределенности атакующих хостов. Заблокировать трафик с помощью брандмауэра довольно непросто.

Существует множество различных типов DDoS-атак. Мы разделим их на три основные категории: объемные, протокольные и прикладные. Давайте рассмотрим каждый из них подробно.

Широкомасштабные DDoS-атаки

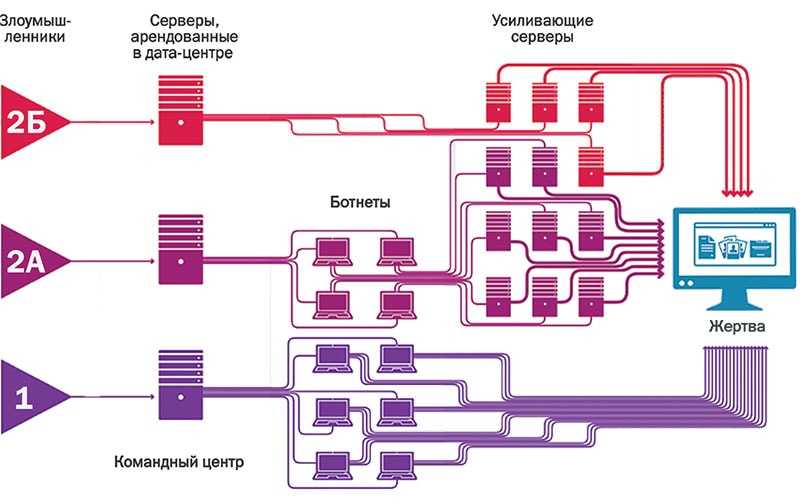

Широкомасштабные DDoS-атаки созданы для перегрузки трафиком пропускного канала жертвы. Одним из наиболее популярных ее видов является атака отражения (reflection). Принцип ее следующий:

- Злоумышленники, поменяв свой IP-адрес на адрес цели, отсылают, якобы от неё, запросы серверам, на которых работают службы UDP или TCP.

- Принимающие сервера отражают сигнал, отправляя ответы на IP-адрес отправителя, используя тот же протокол.

Вы спросите, зачем же такой замысловатый алгоритм действий? Не проще ли напрямую атаковать объект? Дело в том, что ответные пакеты обычно намного больше, чем пакеты исходящих. Например, ответ на DNS-запрос может быть в 28–54 раза больше исходного запроса. Если таких пакетов много – масштаб ущерба может быть критическим.

Например, ответ на DNS-запрос может быть в 28–54 раза больше исходного запроса. Если таких пакетов много – масштаб ущерба может быть критическим.

Больше полезных материалов вы найдете на нашем телеграм-канале «Библиотека хакера»

Интересно, перейти к каналу

Протокольные и прикладные DDoS-атаки

Протокольные DDoS-атаки (например, SYN-флуд) обнаруживают слабые места в работе протокола, используя принцип трехэтапного рукопожатия.

Когда злоумышленник отправляет на машину большое количество пакетов SYN (synchronize – запрос на синхронизацию), сервер выделяет ресурсы для этого запроса и отправляет обратно пакет SYN ACK (acknowledges, готовность к принятию пакета), предполагая, что это начало запроса на подключение.

Обычно другой сервер отвечает ACK, запуская соединение. В случае атаки злоумышленник продолжает отправлять SYN-запросы, не завершая соединение, до тех пор, пока на сервере не закончатся ресурсы и он больше не сможет принять какой-либо дополнительный трафик.

Прикладные DDoS-атаки нацелены на слабые места в работе приложений. Например, атака Slowloris, очень похожая на SYN-флуд и работает так: злоумышленник методично отправляет HTTP-запросы, не завершая их, оставляя соединение открытым. А поскольку соединения никогда не завершаются, они поглощают все доступные ресурсы сервера до тех пор, пока он не выйдет из строя.

Защита от DDoS-атак

Важнейшей частью защиты от такого рода атак является профилактика. Лучше заранее все предусмотреть, чем потом бороться с последствиями. Итак, что же в такой ситуации можно сделать:

Увеличить пропускную способность

Один из способов справиться с широкомасштабными атаками — увеличить пропускную способность в ответ. К сожалению, сделать это довольно сложно, если только атакуемая организация не является поставщиком услуг. В такой ситуации все будет зависеть от размера атаки и способности злоумышленника масштабировать ее в ответ.

Ответы на аутсорсинг

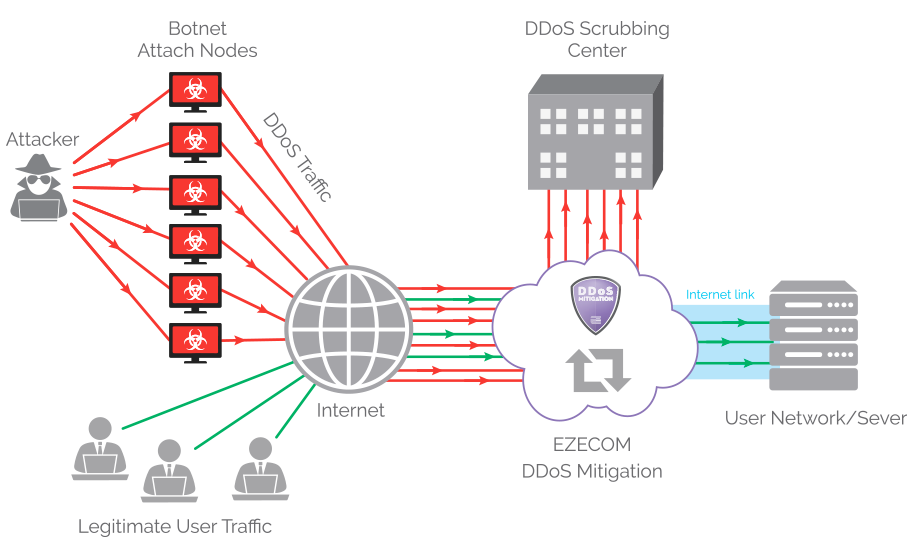

Небольшие организации могут передать свои ответы другим специализированным фирмам или своему интернет-провайдеру. Однако договор с такими компаниями должен быть заключен до того, как произойдет атака. В таком случае провайдер перенаправляет трафик в свою среду, тем самым разгружая ваши сервера.

Иметь четкий план реагирования

Даже если организация передала защиту от DDoS-атак на аутсорсинг, ключевым моментом является наличие плана реагирования на такой случай.

Он должен включать следующее.

Перед атакой:

- Создайте как можно более точные принципиальные схемы с планом локализации в случае непредвиденной ситуации, с четко прописанными действиями каждого сотрудника компании.

- Определите, когда и как привлечь вашего интернет-провайдера или организацию по предотвращению DDoS-атак

- Составьте список тех, кого следует уведомить и когда (контактная информация группы безопасности, соответствующие контакты сетевой команды и т.

д.)

д.) - Убедитесь, что у вашей команды по связям с общественностью есть план того, как и что сообщать вашим клиентам, в случае инцидента, приводящего к потере активов.

- Все эти документы и списки контактов следует регулярно (не реже одного раза в квартал) пересматривать.

Очень важно, чтобы этот план был распечатан и распространен среди работников, и в случае отказа системы, он был доступен каждому.

Во время атаки:

- Классифицируйте событие как DDoS-атаку, чтобы подтвердить, что это не просто короткий всплеск большого трафика или ошибка, допущенная кем-то в сети. В идеале необходимо определить ее тип и объем.

- По возможности заглушите трафик и обратитесь к специалистам безопасникам или к своему оператору связи.

После атаки:

- Соберите как можно более подробные сведения о произошедшем инциденте.

- На основании анализа произошедшего обновите план реагирования.

Создание устойчивой архитектуры

Архитектура отказоустойчивых систем требует комплексного подхода по обеспечению непрерывности бизнеса. При их проектировании вам нужно избежать потенциально небезопасных узких мест, иметь географически разбросанные сети и разнообразных поставщиков.

Сети распространения контента (CDN) — это один из способов улучшить реакцию на DDoS, поскольку они предоставляют географически распределенную сеть прокси-серверов, значительно повышающих устойчивость работы системы.

Облачная архитектура также позволяет организациям любого размера создавать полностью резервированные системы, которые можно включать и выключать одним нажатием кнопки. Она имеет географически разнородную инфраструктуру и возможность увеличивать или уменьшать нагрузку по мере необходимости.

А еще не стоит забывать об обновлении аппаратного железа, ведь некоторые типы DDoS-атак очень старые, и их можно смягчить с помощью нового оборудования. Например, от многих атак, будь то SYN-флуд или Slowloris, можно защититься с помощью соответствующих сетевых брандмауэров и балансировщиков нагрузки, отслеживающих соответствующие нарушения в работе системы и закрывающие неустойчивые соединения.

Нельзя недооценивать

Рассмотренный вид атак нельзя игнорировать, поскольку порой последствия таких действий злоумышленников могут быть непредсказуемыми. Обычно для ее запуска применяются огромные сети из нескольких сотен или даже тысяч зараженных устройств, называемые ботнетами. Мощность последних постоянно увеличивается и их запуск может нанести колоссальный ущерб. Достаточно вспомнить известный случай с ботнетом Mirai, который в 2016 году атаковал крупного DNS-провайдера Dyn, когда из-за возросшей нагрузки упал целый ряд популярных сайтов: GitHub, HBO, Twitter, Reddit, PayPal, Netflix и Airbnb. Mirai на пике нагрузки запускал около 60000 iOT-устройств, в основном это были камеры и маршрутизаторы и специалисты фиксировали его активность вплоть до 2017 года. Поэтому, если вы хотите обезопасить свою компанию, подумайте об этом заранее. Удачи!

Mirai на пике нагрузки запускал около 60000 iOT-устройств, в основном это были камеры и маршрутизаторы и специалисты фиксировали его активность вплоть до 2017 года. Поэтому, если вы хотите обезопасить свою компанию, подумайте об этом заранее. Удачи!

***

Материалы по теме

- 🕵 Лучшие инструменты для специалиста по кибербезопасности в 2022 году

- 🕵 Я узнаю тебя из тысячи: поиск киберпреступников с помощью Maltego. Опыт REG.RU

Что такое DDoS-атаки: типы, предотвращение и устранение

Дом / Управление идентификацией и доступом 101 / Что такое DDoS-атака?

Типы, предотвращение и устранение

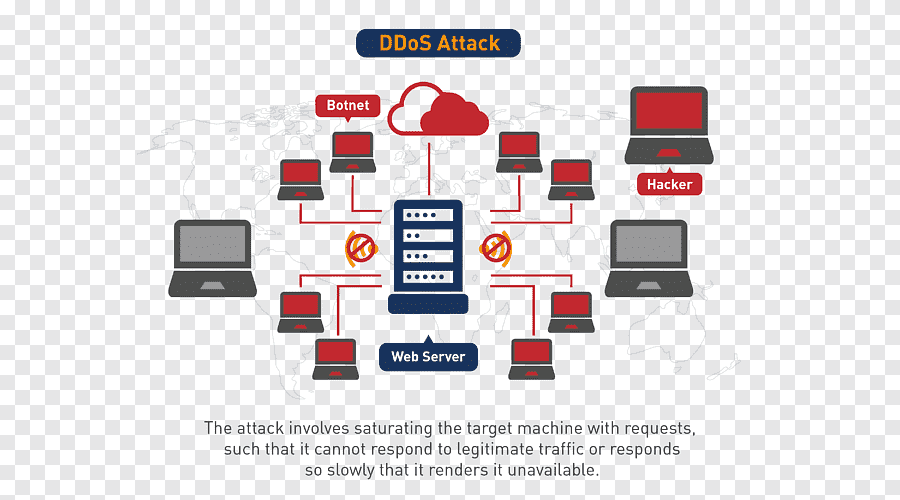

Распределенная атака типа «отказ в обслуживании» (DDoS) происходит, когда группа систем

залить сервер мошенническим трафиком. В конце концов, сервер перегружен,

заставляя его либо выйти из строя, либо перестать отвечать даже на законные

Запросы.

С начала 2020 по 2021 год мы наблюдаем 341% рост количества DDoS-атак. В основном это связано с пандемией вынудили многие предприятия перейти на цифровые технологии, что, естественно, сделало их более подвержены кибератакам.

DDoS-атаки — одна из самых страшных кибератак, и на то есть веские причины. А хорошо организованную DDoS-атаку практически невозможно предотвратить, и на самом деле сложно остановиться. Они могут начаться в любой момент и вывести из строя серверы даже самых самые современные ИТ-компании. В 2018 году Гитхаб подверглись крупнейшей на тот момент DDoS-атаке, которая затопила их серверы с более чем 120 миллионами пакетов данных каждую секунду.

Независимо от масштаба атаки основная тема всегда одна и та же.

Засыпать сервер большим количеством запросов, чем он может обработать. Продолжайте делать это

пока он не выйдет из строя или не перестанет отвечать. Сбои в обслуживании часто могут

потребуется несколько часов, чтобы исправить это, что приведет к огромным финансовым потерям.

Анатомия DDoS-атаки

Вместо того, чтобы углубляться в технические детали, давайте рассмотрим аналогию. Предположим, вы управляете бургерной на вынос. Клиенты размещают заказы по телефону и забирают их, когда они будут готовы. Однажды к вам несколько раз звонит шутник и заказывает в общей сложности 100 бургеров.

Этого достаточно, чтобы занять всех ваших поваров, и вы перестанете принимать новые заказы. Однако шутник никогда не берет гамбургеры. Мало того, что все ваши ресурсы были потрачены впустую на развлечение фальшивыми заказами, вы также не смогли обслуживать реальных клиентов.

Это может раздражать, но это легко предотвратить, так как все ложные заказы размещает всего один человек. Можно просто заблокировать их номер, и проблема решена. Такая же ситуация может произойти и на сервере. Один вредоносный клиент может отправлять тонны фальшивых запросов на сервер, препятствуя его способности отвечать реальным пользователям.

Но, как и в нашем примере, обнаружить одного поддельного клиента несложно; сервер может просто блокировать все входящие от него запросы. Этот тип атаки известен как атака типа «отказ в обслуживании» (DoS), предшественник современных DDoS-атак.

Этот тип атаки известен как атака типа «отказ в обслуживании» (DoS), предшественник современных DDoS-атак.

Теперь предположим, что несколько шутников звонят в вашу бургерную. Ваш стационарный телефон никогда не перестает звонить, и практически невозможно отличить настоящего клиента от поддельного. Вы также не можете просто заблокировать номера, так как некоторые из них могут принадлежать реальным клиентам. Вся ваша операция парализована. Именно это происходит, когда сервер подвергается DDoS-атаке. Хакеры делают поддельный трафик, поступающий с нескольких компьютеров, похожим на настоящий, и сервер/сеть/веб-сайт неизбежно выходит из строя.

Почему происходят DDoS-атаки?

Некоторые из основных причин DDoS-атак:

- Выкуп: Злоумышленники обычно требуют выкуп после проведения DDoS-атаки. Однако иногда записка с требованием выкупа, угрожающая нападением, также может быть отправлены заранее.

- Хактивизм: DDoS-атаки также используются для выражения мнения.

Хактивисты могут провести DDoS-атаку, чтобы продемонстрировать свою поддержку или несогласие с

регулирование, лицо или компания.

Хактивисты могут провести DDoS-атаку, чтобы продемонстрировать свою поддержку или несогласие с

регулирование, лицо или компания. - Конкурс: Опрос 2017 года показал, что более 40% компании, пострадавшие от DDoS-атаки, винят в этом своих конкурентов. Этот кажется еще более правдоподобным, учитывая, что теперь вы можете купить недельный DDoS-атака всего за 150 долларов.

Типы DDoS-атак

Хотя конечной целью DDoS-атаки всегда является выход из строя системы, средства достижения цели могут быть разными. Три основных типа DDoS-атак являются следующими.

1. Атаки на прикладном уровне

Прикладной уровень — это место, где сервер генерирует ответ на

входящий запрос клиента. Например, если пользователь вводит http://www.xyz.com/learning/ в их браузере на сервер отправляется HTTP-запрос с запросом обучения страница. Сервер будет получать всю информацию, связанную со страницей, пакетом

его в ответ и отправить обратно в браузер.

Извлечение и упаковка информации происходит на прикладном уровне. Ан Атака прикладного уровня происходит, когда хакер использует разные боты/машины для многократно запрашивать один и тот же ресурс с сервера, в конечном итоге подавляя Это.

Наиболее распространенным типом атак прикладного уровня являются атаки HTTP-флуда. в котором злоумышленники просто продолжают отправлять различные HTTP-запросы на сервер используя разные IP-адреса. Одним из примеров этого является запрос сервера на создавать PDF-документы снова и снова. Поскольку IP-адрес и другие идентификаторы меняются при каждом запросе, сервер не может этого обнаружить его атакуют.

2. Протокольные атаки

Протокольные атаки направлены на исчерпание ресурсов сервера или его сетевые системы, такие как брандмауэры, механизмы маршрутизации или балансировщики нагрузки. Ан Примером атаки на протокол является атака SYN Flood.

Прежде чем два компьютера смогут установить безопасный канал связи –

они должны выполнить рукопожатие TCP.

При атаке SYN-флуда злоумышленник заполняет сервер многочисленными SYN-атаками. пакеты, каждый из которых содержит поддельные IP-адреса. Сервер отвечает на каждый пакет (через SYN-ACK), запрашивающий у клиента завершение рукопожатия. Однако клиент(ы) никогда не отвечает, и сервер продолжает ждать. В конце концов, он падает после слишком долгого ожидания слишком большого количества ответов.

3. Объемные атаки

Объемные атаки проводятся путем бомбардировки сервера таким большим объемом трафика что его полоса пропускания полностью исчерпана. Самый распространенный пример а объемная атака — это атака с усилением DNS.

При такой атаке злоумышленник отправляет запросы на DNS-сервер, используя

поддельный IP-адрес цели. Затем DNS-сервер отправляет свой ответ

на целевой сервер.

Остановка продолжающейся DDoS-атаки

Чтобы остановить DDoS-атаку, необходимо знать наиболее распространенные симптомы.

Обычные симптомы DDoS

- Большие объемы трафика от клиентов с такими же или подобными характеристики. Например. тип устройства, тип/версия браузера, IP-адрес или диапазон IP-адресов и местоположение и т. д.

- Экспоненциальный, неожиданный рост трафика на одной конечной точке/сервере.

- Сервер постоянно падает без причины.

- Ваш сайт слишком долго отвечает на запросы.

Реагирование на DDoS-атаку

После обнаружения DDoS-атаки важно действовать быстро так как это дает вам возможность предотвратить серьезные простои. Если ты тоже подождешь долго ваш сервер может начать давать сбой, а полное восстановление может занять несколько часов.

Самое сложное в предотвращении DDoS-атаки заключается в том, что часто

практически невозможно сделать это, не затрагивая законный трафик. Это

потому что злоумышленники делают все возможное, чтобы выдать поддельный трафик за настоящий. С

тем не менее, вот несколько способов, которыми вы можете ответить:

Это

потому что злоумышленники делают все возможное, чтобы выдать поддельный трафик за настоящий. С

тем не менее, вот несколько способов, которыми вы можете ответить:

- Blackhole filtering: Пропускать входящий трафик и определить критерий ограничения. Используйте критерий для маршрутизации вредоносных трафик в черную дыру, фактически сбрасывая его.

- Кастинг: Распределить трафик по нескольким серверам, увеличение вашей емкости и уменьшение шансов отдельных серверов перегружены.

- Блокировка IP: Если вы заметили неожиданно высокий трафик с одного и того же диапазона IP-адресов, заблокируйте их.

Следует ли уведомлять о нарушении?

В соответствии с GDPR вы должны уведомить

в Управление Комиссара по информации (ICO), если ваше нарушение представляет

угроза правам и свободам людей. Если вы считаете, что риск

маловероятно, вы не обязаны сообщать об этом. Однако, если вы решите не

сообщить о нарушении, вы должны задокументировать свое решение, так как позже вы можете быть

попросил обосновать.

Предотвращение DDoS-атаки

Остановить активную DDoS-атаку может быть сложно, и это может повлиять на ваших законных пользователей. Вот почему важно использовать упреждающий подход. В дополнение к превентивным мерам, упомянутым ниже, вам также следует создать план экстренного реагирования на DDoS-атаки, поскольку даже самые лучшие средства защиты иногда могут стать жертвами изощренных атак.

- Анализ пакетов в режиме реального времени: Анализируйте пакеты на основе различных правил по мере их поступления в вашу систему, отбрасывая потенциально вредоносные.

- Система защиты от DDoS-атак (DDS): DDS может обнаруживать законно выглядящий контент со злым умыслом. Он защищает как от протокольных, так и от объемных атак, не требуя вмешательства человека.

- Брандмауэр веб-приложений: Брандмауэры веб-приложений (WAF) — отличный инструмент для предотвращения DDoS-атак на уровне приложений. Они дают вам возможность фильтровать входящие запросы на основе различных правил, которые также могут быть добавлены на лету в ответ на атаку.

- Ограничение скорости: Ограничение количества запросов, которые сервер может обрабатывать в течение определенного периода времени.

Что такое DDoS-атака?

Что такое DDoS-атака? | Безопасность МайкрософтКиберугрозы могут нанести вред вашему бизнесу — как онлайн, так и офлайн — различными способами. Узнайте больше о DDoS-атаках и способах их предотвращения.

Сохраняйте бдительность в отношении угроз

DDoS-атаки широко распространены и обходятся компаниям от тысяч до даже миллионов долларов в год. При правильном планировании, надежных ресурсах и надежном программном обеспечении вы можете минимизировать риск атаки.

Остановить нарушения безопасности

Будьте на два шага впереди. Защитите себя от угроз на разных устройствах — удостоверениях, приложениях, электронной почте, данных и облачных рабочих нагрузках — и узнайте, как устранять пробелы.

Защитите свои платформы, получите передовые инструменты безопасности и предоставьте возможность быстрого реагирования.

Embrace Zero Trust

Адаптируйтесь к сложности современной среды. Используйте решения Zero Trust, чтобы информировать о своей стратегии и получать важную информацию.

Разработайте стратегию

Защитите свою организацию. Создайте стратегию защиты от DDoS-атак, чтобы обнаруживать и предотвращать вредоносные угрозы, которые могут нанести ущерб вашей работе в Интернете.

Исследуйте ценные ресурсы

Когда дело доходит до DDoS-атаки, организация любого размера — от малого до крупного и любого среднего размера — подвержена кибератакам. Даже AWS предотвратил крупную атаку в 2020 году. Убедитесь, что у вас есть обновленные ресурсы безопасности, программное обеспечение и инструменты, чтобы опередить любые потенциальные угрозы. Всем компаниям необходимо защищать свои веб-сайты от DDoS-атак.

Примером DDoS-атаки может быть объемная атака, одна из крупнейших категорий DDoS-атак. В этом типе атаки киберпреступник переполняет веб-сайт незаконным трафиком. В результате веб-сайт может замедлиться или перестать работать, вытесняя реальных пользователей, пытающихся получить доступ к сайту.

Помимо медленного или иного нарушения обслуживания, DDoS-атаки могут негативно сказаться на безопасности в Интернете, доверии к бренду и продажах.

Нет, одного брандмауэра обычно недостаточно, чтобы остановить DDoS-атаку. Брандмауэр действует как защитный барьер от некоторых вредоносных программ и вирусов, но не от всех. Брандмауэр полезен для защиты вашего компьютера от киберугроз, но не может обеспечить достаточной защиты. Поэтому важно использовать другие средства обнаружения, предотвращения и защиты от угроз.

Кибербезопасность относится к людям, программному обеспечению, инструментам и процессам, которые используются для защиты сетей, компьютеров и других операций в киберпространстве.