Защита от атак DDoS Azure и устранения рисков

Пропустить и перейти к основному содержимому

Постоянный мониторинг и автоматическое устранение рисков сетевой атаки DDoS

Защитите свои приложения и ресурсы с помощью автоматической настройки профиля в соответствии с ожидаемым объемом трафика. Обеспечьте защиту даже от самых сложных атак благодаря глобальной сети Azure, которая предоставляет специальный мониторинг, регистрацию, телеметрию и оповещения.

Адаптивный анализ угроз автоматически обнаруживает и устраняет даже самые сложные DDoS-атаки

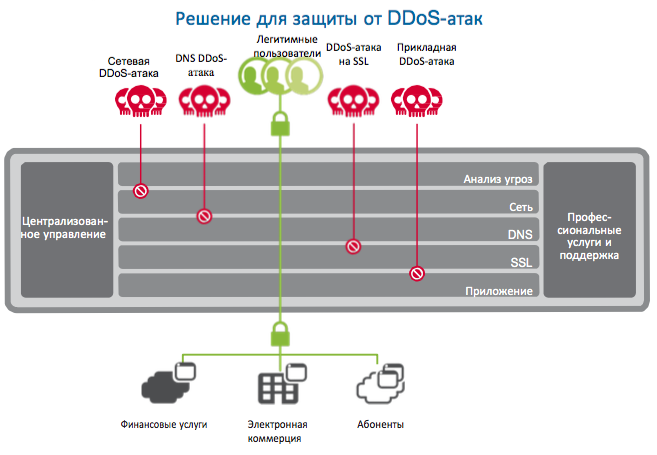

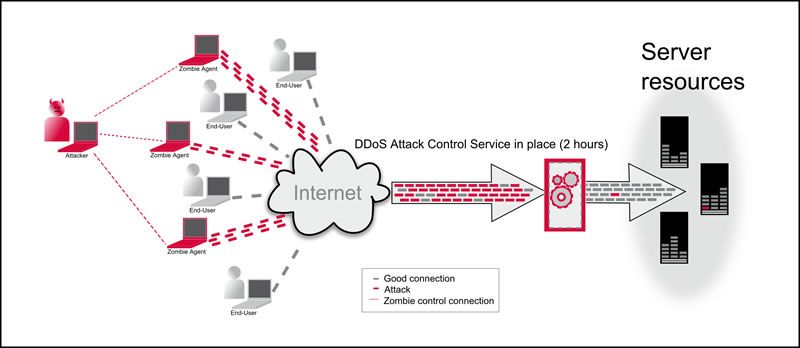

Широкие возможности по смягчению последствий DDoS очищают трафик на границе сети до того, как он воздействует на приложения

Полная видимость атак DDoS и аналитические сведения для быстрого реагирования

Удобная в развертывании многоуровневая система: мгновенная активация защиты от атак DDoS для всех ресурсов в виртуальных сетях

Снижение времени простоя и задержки приложений во время атак

Отслеживайте трафик приложений в течение всего дня с помощью адаптивной настройки, которая сравнивает фактический трафик с пороговыми значениями, определенными в вашей политике DDoS.

Установка многоуровневой защиты в считанные минуты

Защита от широкого спектра атак сетевого уровня (уровень 3/4) и от распространенных атак прикладного уровня (уровень 7). Защита, развернутая с помощью брандмауэра веб-приложений (WAF) Шлюза приложений Azure, легко включается в любой новой или существующей виртуальной сети и не требует конфигурации пользователей, изменений приложений или ресурсов. Встроенная защита от атак DDoS предлагается через виртуальные устройства партнерской сети, развернутые с помощью Azure Gateway Load Balancer.

Удобное взаимодействие с другими службами Azure

Обеспечьте комплексную защиту и производительность с помощью Azure Monitor для оповещений, показателей и аналитики, а также Azure Defender для управления уровнем безопасности. Используйте журналы с Microsoft Sentinel и другими решениями по управлению информацией о безопасности и событиями.

Используйте журналы с Microsoft Sentinel и другими решениями по управлению информацией о безопасности и событиями.

Защита ваших приложений с помощью средств безопасности, используемых Microsoft

Сократите риски и сосредоточьтесь на обеспечении эффективной работы своего бизнеса с помощью той же системы безопасности, которую Microsoft использует для защиты критически важных служб.

Устранение критического влияния на бизнес благодаря быстрому реагированию

Задействуйте группу быстрого реагирования для защиты от атак DDoS для получения помощи во время активной атаки. Получите помощь в расследовании, устранении последствий, анализе и, при необходимости, ускоренной передаче инцидента в службу поддержки Microsoft.

Предотвращение непредвиденных расходов, связанных с атаками DDoS

Обеспечьте предотвращение расходов, вызванных атаками DDoS, например за масштабирование приложений и скачки пропускной способности. С вас не будет взиматься плата за трафик атаки, и вы получите сервисный кредит на затраты ресурсов, понесенные в результате задокументированной атаки DDoS.

Комплексные встроенные средства обеспечения безопасности и соответствия требованиям

-

Цены на службу «Защита от атак DDoS Azure»

Защитите свои ресурсы Azure от распределенных атак DDoS за счет постоянного мониторинга и автоматического устранения рисков сетевой атаки.

Авансовые платежи и плата за прекращение отсутствуют, а общая стоимость масштабируется вместе с облачным развертыванием.

Авансовые платежи и плата за прекращение отсутствуют, а общая стоимость масштабируется вместе с облачным развертыванием.Подробнее о ценах на защиту от атак DDoS

Начните работу с бесплатной учетной записью Azure

Начните работу бесплатно. Получите на свой счет 200 USD, которые можно использовать в течение 30 дней. При наличии денег на счете вы можете бесплатно работать со многими нашими популярными службами в определенном объеме. Еще более 55 других служб будут всегда доступны вам бесплатно в рамках обозначенного объема.

Чтобы продолжать работу с этими службами, когда кредит будет израсходован, перейдите на оплату по мере использования. Плата будет взиматься только при использовании служб сверх предоставляемого бесплатно ежемесячного объема.

По истечении 12 месяцев вам все еще будут доступны более 55 служб, которые всегда предоставляются бесплатно. При этом вы по-прежнему будете платить только за те ресурсы, которые используете сверх бесплатно предоставляемого ежемесячного объема.

Нам доверяют компании всех размеров

Надежный и безопасный клиентский опыт

Компания Rockefeller Capital Management внедрила решения безопасности Azure с контролем на основе местоположения, сеанса и политики доступа для создания более безопасного клиентского опыта.

Ознакомиться с историей

«Мы знаем, что средства защиты эффективны. В случае с защитой от DDoS мы увидели, как устраняются атаки со стороны внешних угроз.»

Исидро Родригес (Isidro Rodriguez), руководитель по переходу на цифровые технологии, отдел операций SaaS, NCR Corporation

Ознакомиться с историей

Полный переход на цифровые технологии

Из-за роста уровня мошенничества и сложностей с претензиями в бумажных страховых сертификатах, AKI перешла на сквозную оцифровку на Azure. Страховая ассоциация прогнозирует экономию в размере 4 миллионов долл. США в течение трех лет.

Страховая ассоциация прогнозирует экономию в размере 4 миллионов долл. США в течение трех лет.

Ознакомиться с историей

Службы кибербезопасности для защиты от контратак

Судебной власти Доминиканской Республики необходимо было создать виртуальную цифровую экосистему судопроизводства, повысив качество и скорость своих процессов. С помощью Azure она создала прочную, гибкую, масштабируемую и высоконадежную сеть.

Ознакомиться с историей

Преимущества облачной безопасности

Компания Costain, специализирующаяся на интеллектуальной инфраструктуре, снизила риски, заменив устаревшее оборудование глобальной сети (WAN) в центре обработки данных на облачную Виртуальную глобальную сеть Azure и Диспетчер брандмауэра Azure. Теперь система видит и контролирует весь трафик, проходящий через ее сети.

Теперь система видит и контролирует весь трафик, проходящий через ее сети.

Ознакомиться с историей

.

«Переход на Azure, безусловно, является одной из важнейших частей нашей технологической дорожной карты. Azure позволяет предприятиям осуществлять поставки более быстро и гибко, сохраняя при этом наши уровни безопасности и соответствия нормативным требованиям.»

Вернер Хусс (Werner Huss), руководитель технического отдела Ticketshop, ÖBB

Ознакомиться с историей

Вернуться к вкладкам

Ресурсы и документация по Защите от атак DDoS Azure

Часто задаваемые вопросы о службе «Защита от атак DDoS Azure»

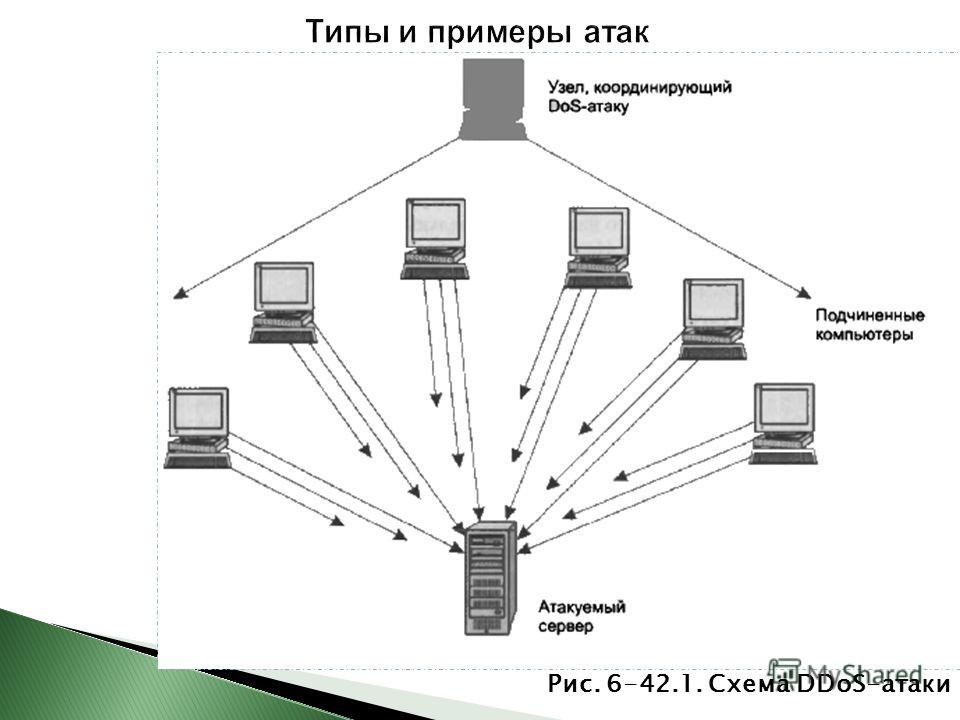

Распределенные атаки типа «отказ в обслуживании», или DDoS, — это тип атаки, при которой злоумышленник отправляет приложению больше запросов, чем оно может обработать.

Это истощает ресурсы, влияет на доступность приложения и его способность обслуживать клиентов. В последние несколько лет в отрасли наблюдается резкое увеличение числа атак. Более того, эти атаки стали более сложными и масштабными. Атаку DDoS можно направить на любую конечную точку, публично доступную через Интернет.

Это истощает ресурсы, влияет на доступность приложения и его способность обслуживать клиентов. В последние несколько лет в отрасли наблюдается резкое увеличение числа атак. Более того, эти атаки стали более сложными и масштабными. Атаку DDoS можно направить на любую конечную точку, публично доступную через Интернет.Защита от атак DDoS уровня «Стандартный», в сочетании с рекомендациями по проектированию приложений, предоставляет улучшенные функции предотвращения атак DDoS для защиты от атак DDoS. Она автоматически настраивается для помощи в защите конкретных ресурсов Azure в виртуальной сети. Защита проста в использовании для любой новой или имеющейся виртуальной сети и не требует изменений приложений или ресурсов. Она имеет ряд преимуществ перед стандартной защитой от атак DDoS на уровне инфраструктуры, включая ведение журнала, оповещения и телеметрию. Подробные сведения см. в обзоре Защиты от атак DDoS (цен.

категория «Стандартный»).

категория «Стандартный»).Защита от атак DDoS по умолчанию устойчива к зонам и управляется самой службой. Чтобы включить устойчивость зоны, настройка со стороны клиента не требуется.

Используйте службу «Защита от атак DDoS» в сочетании с брандмауэром веб-приложений (WAF). Это позволит организовать защиту как на уровне сети (уровнях 3 и 4, в рамках решения «Защита от атак DDoS Azure» ценовой категории «Стандартный»), так и на уровне приложений (уровне 7, в рамках WAF). Предложения включают брандмауэр веб-приложения в Шлюзе приложений и другие приложения WAF, доступные в Azure Marketplace.

В настоящее время поддерживаются только общедоступные IP-адреса в виртуальной сети Azure на базе Azure Resource Manager. Службы PaaS (мультитенантные) не поддерживаются.

Дополнительные сведения см. в статье Эталонные архитектуры службы «Защита от атак DDoS» ценовой категории «Стандартный».

Дополнительные сведения см. в статье Эталонные архитектуры службы «Защита от атак DDoS» ценовой категории «Стандартный».

Защита от DDoS-атак — FortiDDoS

DDoS Attack Mitigation Technologies Demystified

Читать сейчасFortiDDoS — IDC Analyst Connection

In this in-depth Q&A, IDC’s John Grady educates on the prevalence, patterns and risks of DDoS attacks and advises on detection, mitigation and defense methods.

Читать сейчас

DDoS

Злоумышленники постоянно разрабатывают новые варианты распределенных атак типа «отказ в обслуживании» (DDoS-атак) и используют различные технологии. Успешное противодействие таким атакам требует наличия легко адаптирующегося многоуровневого средства безопасности. FortiDDoS обеспечивает защиту как от известных атак, так и от атак «нулевого дня», при этом задержка остается низкой. Решение отличается удобством развертывания и администрирования. Оно включает комплексные инструменты анализа и составления отчетов.

Успешное противодействие таким атакам требует наличия легко адаптирующегося многоуровневого средства безопасности. FortiDDoS обеспечивает защиту как от известных атак, так и от атак «нулевого дня», при этом задержка остается низкой. Решение отличается удобством развертывания и администрирования. Оно включает комплексные инструменты анализа и составления отчетов.

Характеристики FortiDDoS:

Функция защиты от DDoS-атак уровня 3, 4 и 7 при помощи процессора безопасности (SPU), поддерживающая управление трафиком с учетом особенностей приложений

Отсутствие необходимости в файлах подписей благодаря технологии защиты от DDoS-атак на основе поведения

Минимальное количество ошибочных срабатываний благодаря непрерывной оценке угроз

Возможность одновременного отслеживания сотен тысяч параметров

Противодействие любым DDoS-атакам: объемным, атакам уровня 7 и атакам SSL/HTTPS

Защита DNS-служб от атак при помощи специализированных инструментов

Продукты

Устройства

FortiDDoS 200B, 400B, 600B, 800B, 900B, 1000B, 1000B-DC и 1200BДемоверсия FortiDDoS

С помощью этой полнофункциональной демоверсии средства защиты от DDoS-атак FortiDDoS вы сможете ознакомиться с панелью мониторинга системы, интуитивно понятным графическим интерфейсом, глобальными параметрами и профилями защиты. Вы убедитесь в том, насколько легко задавать пороговые значения и определения адресов/служб, а также работать с контрольными списками. Рекомендуем также ознакомиться с инструментами построения отчетов и диаграмм.

Вы убедитесь в том, насколько легко задавать пороговые значения и определения адресов/служб, а также работать с контрольными списками. Рекомендуем также ознакомиться с инструментами построения отчетов и диаграмм.

Получить демоверсию

Связанное решение

Рекомендуемые ресурсы

Примеры использования

Optical Networks

Технические данные

Защита от DDoS-атак — FortiDDoS

Что такое DDoS-атака? Чем опасны DDoS-атаки

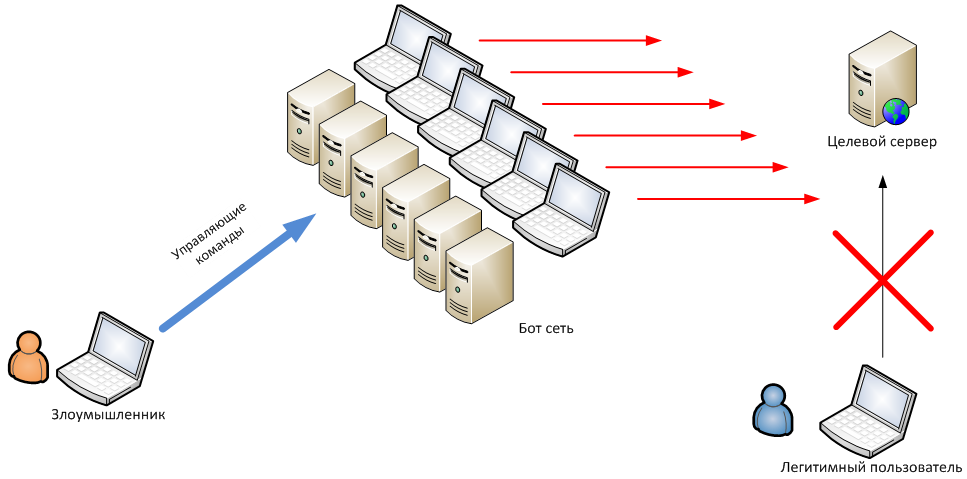

Распределенный отказ в обслуживании (DDoS) — это тип кибератаки, при которой целевые веб-приложения/веб-сайты замедляются или становятся недоступными для законных пользователей за счет переполнения приложения/сети/сервера фальшивым трафиком.

Это критически важная часть ландшафта безопасности, и владельцы веб-сайтов должны быть ознакомлены с этим типом атаки и способами предотвращения DDoS-атак .

Как работает DDoS-атака?

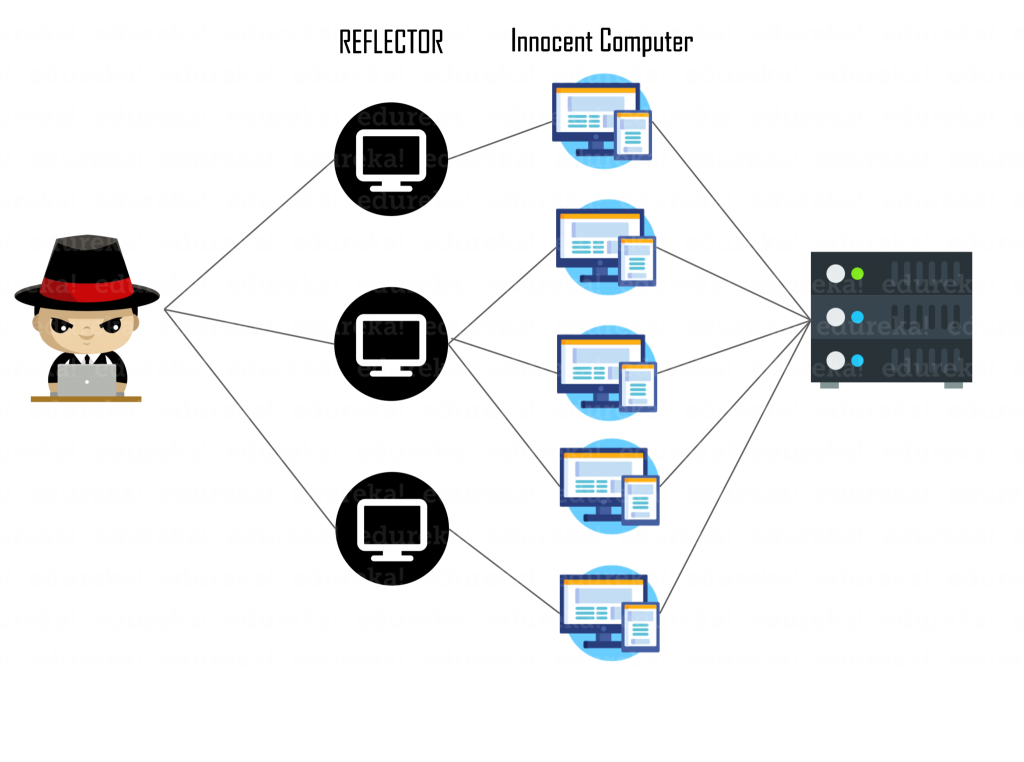

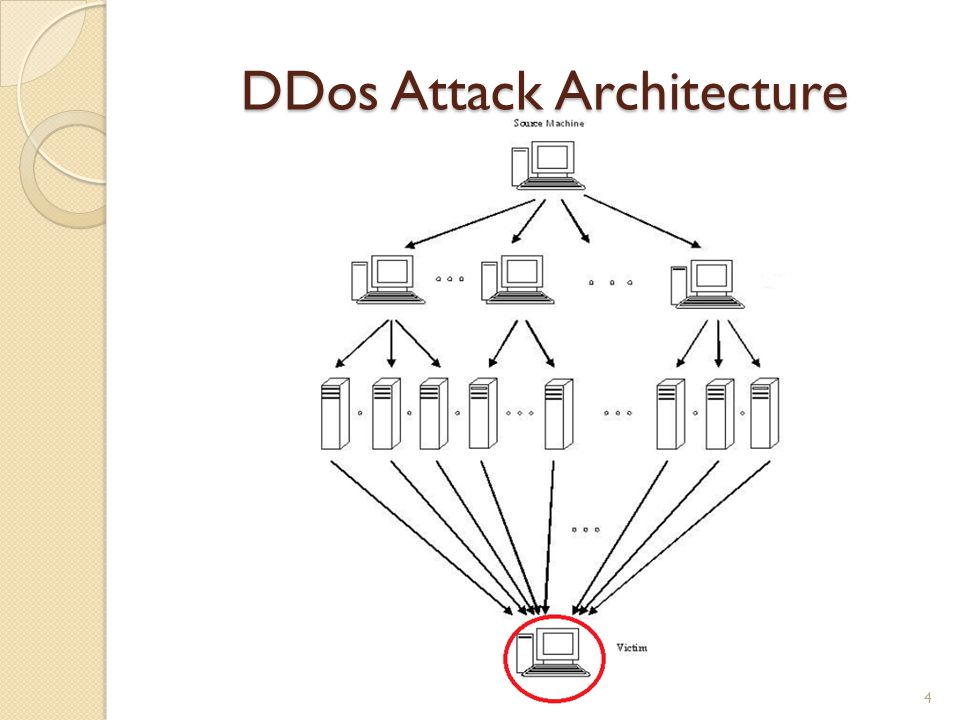

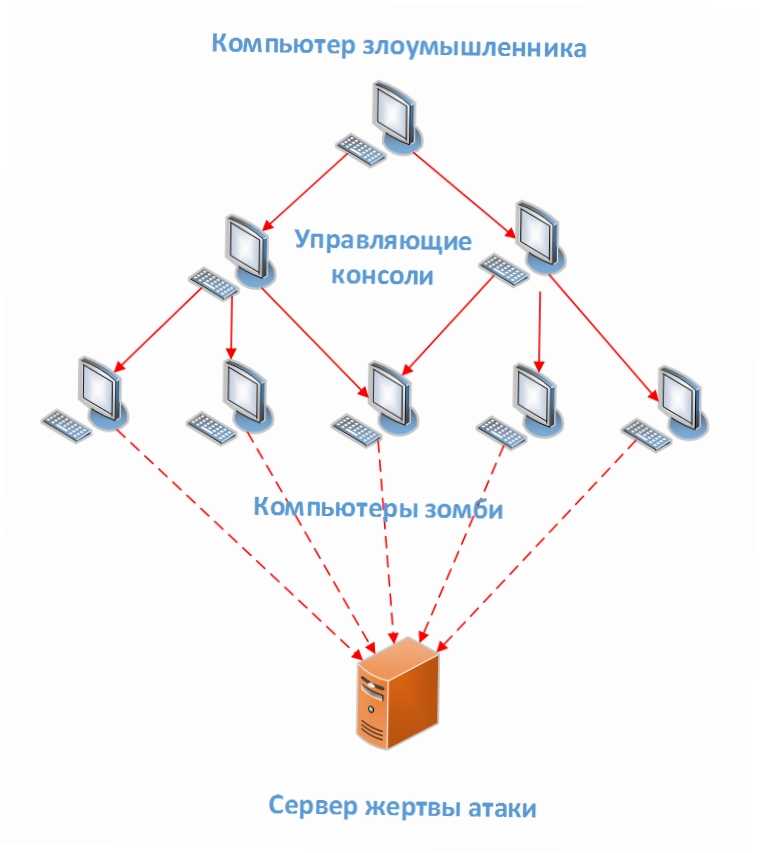

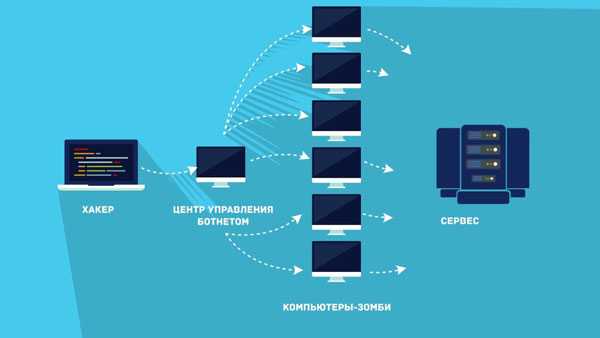

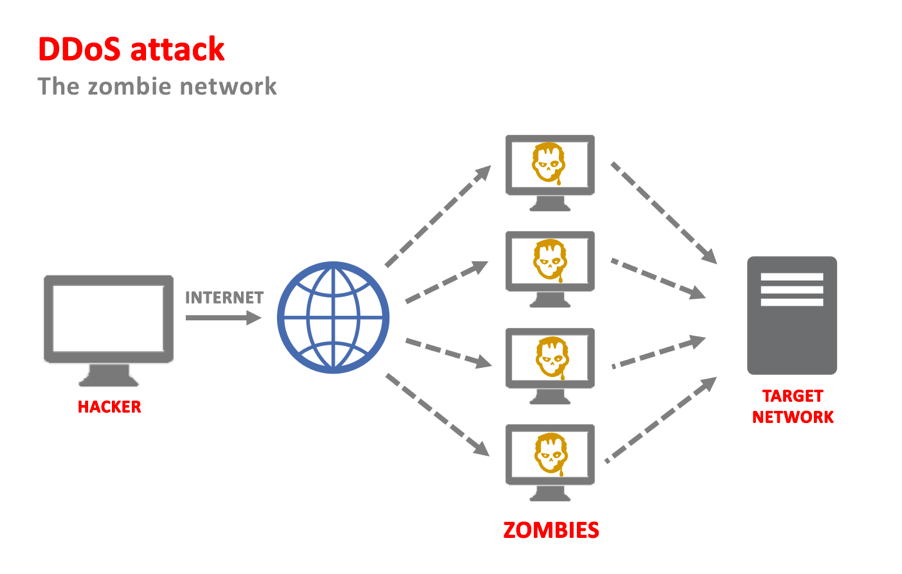

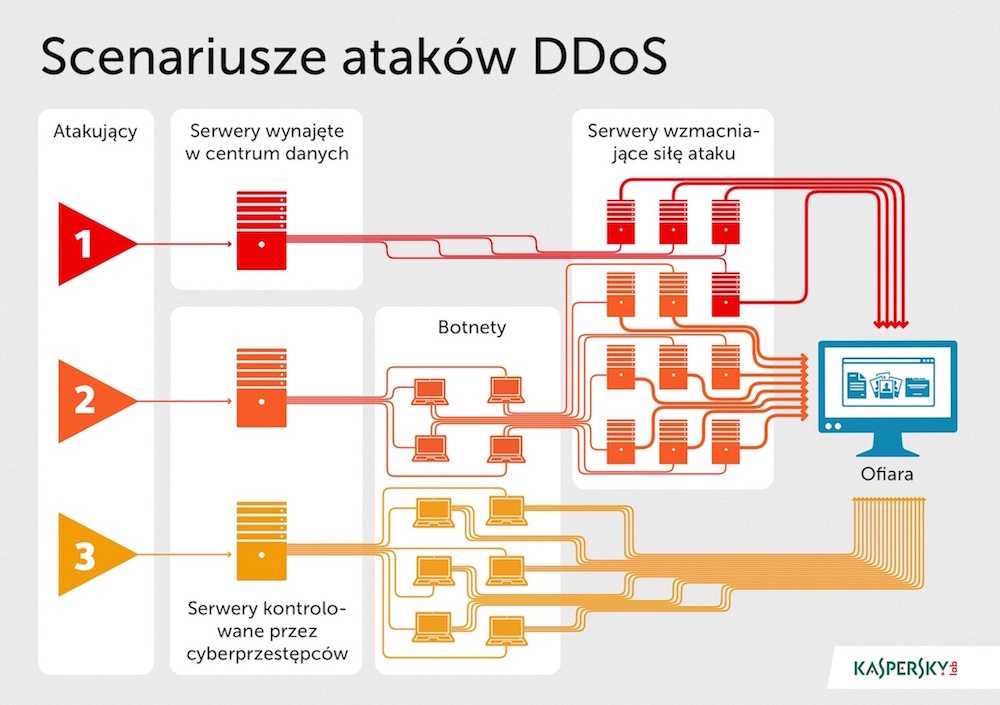

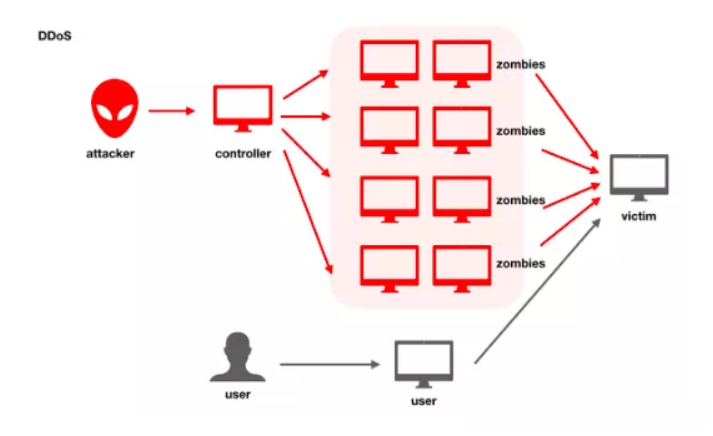

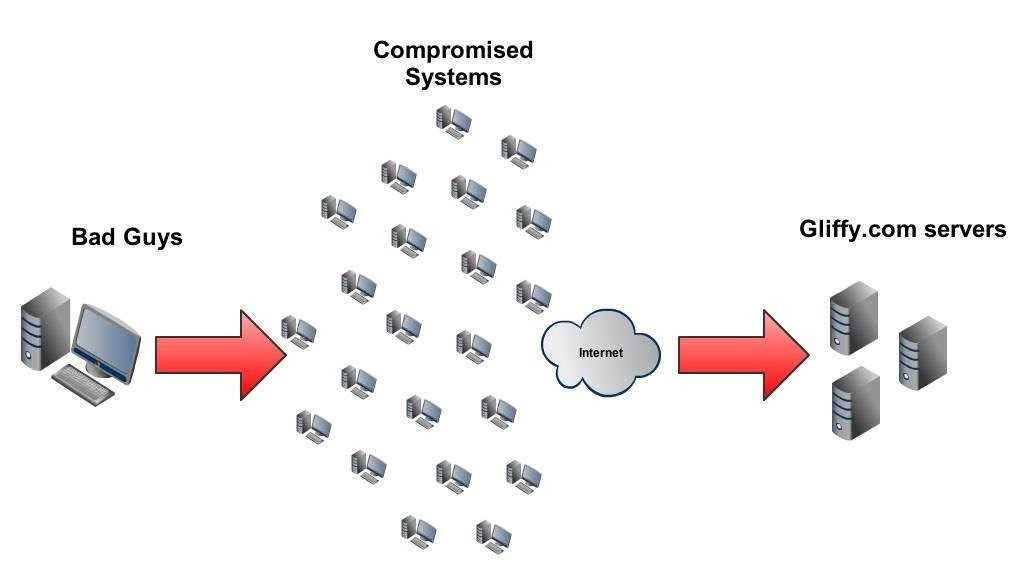

Многочисленные скомпрометированные компьютеры и/или другие сетевые устройства, такие как устройства IoT/интеллектуальные устройства, которые часто распространяются по всему миру и вместе называются ботнетом, являются необходимым условием для запуска DDoS-атаки. Чтобы получить контроль над этими устройствами/компьютерами/веб-сайтами, злоумышленники заражают их вредоносными программами и превращают в ботов/зомби-устройства, которыми они управляют удаленно.

После создания ботнеты получают дистанционные инструкции от злоумышленников нацеливаться на жертву. Запросы отправляются ботами, чтобы вызвать разрушение ресурсов целевого веб-сайта или переполнение сети, что приводит к замедлению сбоя или простоя веб-сайта. Таким образом, законным пользователям будет отказано в доступе к веб-сайту. Учитывая, что боты являются законными интернет-устройствами, целевому серверу может быть сложно отличить законный трафик от атакующего.

Учитывая, что боты являются законными интернет-устройствами, целевому серверу может быть сложно отличить законный трафик от атакующего.

Как классифицируются DDoS-атаки?

DDoS-атаки можно разделить на следующие категории:

- Объемные атаки: Целевые веб-сайты наводняются объемными вредоносными запросами с использованием усиления и других методов для создания массивного трафика и истощения полосы пропускания и других ресурсов. Примеры – UDP-флуд, NTP-амплификация, ICMP-флуд, DNS-амплификация и т. д.

- Атаки на протоколы: Уязвимости и слабые места на уровнях 3 и 4 стека протоколов используются в этих атаках с исчерпанием состояния для истощения ресурсов сервера или другого сетевого оборудования/промежуточного коммуникационного оборудования (брандмауэры, балансировщики нагрузки и т. д.) в середина. Примеры – SYN-флуд, Ping of Death, атаки Smurf, атаки с использованием фрагментированных пакетов и т.

д.

д. - Атаки на уровне приложений: При организации этих атак на уровне 7 используются уязвимости, неправильные настройки безопасности и недостатки бизнес-логики на целевых веб-сайтах. Это дешевле для злоумышленника, так как требуется меньше ресурсов/устройств. Примеры – Slowloris, HTTP-флуды и/или нацеливание на конкретную уязвимость в приложении с целью его отключения и т. д.

DDoS-атаки организуются:

- Конкурентами и противниками из-за деловых распрей/убийства конкурентов/направления трафика на собственный веб-сайт.

- Хактивисты, мотивированные идеологическими разногласиями.

- Преступники/синдикаты киберпреступников, стремящиеся вымогать деньги у своих целей.

- Правительства/государственные агентства/организации, спонсируемые государством, для создания кибервойны/нанесения вреда веб-сайтам оппозиции/разрушения инфраструктуры вражеской страны.

- Кибер-вандалы, движимые скукой, ищущие выброса адреналина.

- Злоумышленники удерживают выкуп за бизнес с целью вымогательства денег

- Согласно данным, в 2019 году произошел массовый всплеск DDoS-атак, в общей сложности 8,4 миллиона атак — 23 000 атак в день и 16 атак в минуту!

- Каждая вторая атака приводила к нарушению работы служб целевой платформы.

- DDoS-атаки не используются для прямого нарушения периметра безопасности веб-сайта; они часто являются дымовой завесой, используемой для организации других типов атак/злонамеренных действий.

- DDoS-атаки не всегда носят объемный характер; Атаки уровня 7, например, меньше (1 ГБ или меньше по величине), более скрытны и бесшумны.

- В настоящее время для организации DDoS-атак используются несколько векторов атак, нацеленных на комбинацию сетевых уровней.

- Финансовые затраты, связанные с реагированием и восстановлением после инцидента, высоки.

Репутационные потери от DDoS-атак велики из-за высокого фактора заметности. Стоимость (финансовая и репутационная) DDoS-атаки оценивается в 120 000 долларов США для малого бизнеса и более 2 миллионов долларов США для крупной компании.

Репутационные потери от DDoS-атак велики из-за высокого фактора заметности. Стоимость (финансовая и репутационная) DDoS-атаки оценивается в 120 000 долларов США для малого бизнеса и более 2 миллионов долларов США для крупной компании.

- Многоуровневая Защита от DDoS необходима, так как злоумышленники часто используют несколько векторов атаки.

- Раннее обнаружение и непрерывное профилирование трафика и пакетов, чтобы опередить злоумышленников, будут обеспечены интеллектуальным и управляемым WAF, таким как AppTrana , размещенным по периметру сети.

- Поверхность атаки должна быть уменьшена за счет интеграции службы CDN с WAF на периметре сети и использования балансировщиков нагрузки для защиты критически важных ресурсов от воздействия.

- Веб-сайт необходимо регулярно сканировать, тестировать и проверять, чтобы убедиться в отсутствии уязвимостей или точек входа, которыми могли бы воспользоваться злоумышленники.

- Необходимо использовать комплексное, интеллектуальное и управляемое решение безопасности , а не только службу предотвращения DDoS.

- Решение по обеспечению безопасности должно обеспечивать постоянную, мгновенную защиту и надежную сетевую архитектуру в сочетании с настраиваемыми политиками, обзором состояния безопасности в режиме реального времени и опытом сертифицированных специалистов по безопасности.

Веб-трафик эффективно фильтруется AppTrana, чтобы на ваш веб-сайт/сервер/хост попадал только законный трафик. Благодаря высокому уровню настройки с хирургической точностью и опыту сертифицированных экспертов по безопасности, все веб-сайты и веб-приложения на основе AppTrana обеспечивают многогранную, многоуровневую защиту от DDoS-атак со многими возможными векторами атак. Управляемая защита от DDoS-атак и смягчение последствий являются неотъемлемой частью комплексного управляемого решения для обеспечения безопасности веб-приложений. Узнайте больше о предотвращении и смягчении последствий DDoS-атак.

Узнайте больше о предотвращении и смягчении последствий DDoS-атак.

ФБР и международные правоохранительные органы активизируют усилия по борьбе с незаконными DDoS-атаками — ФБР

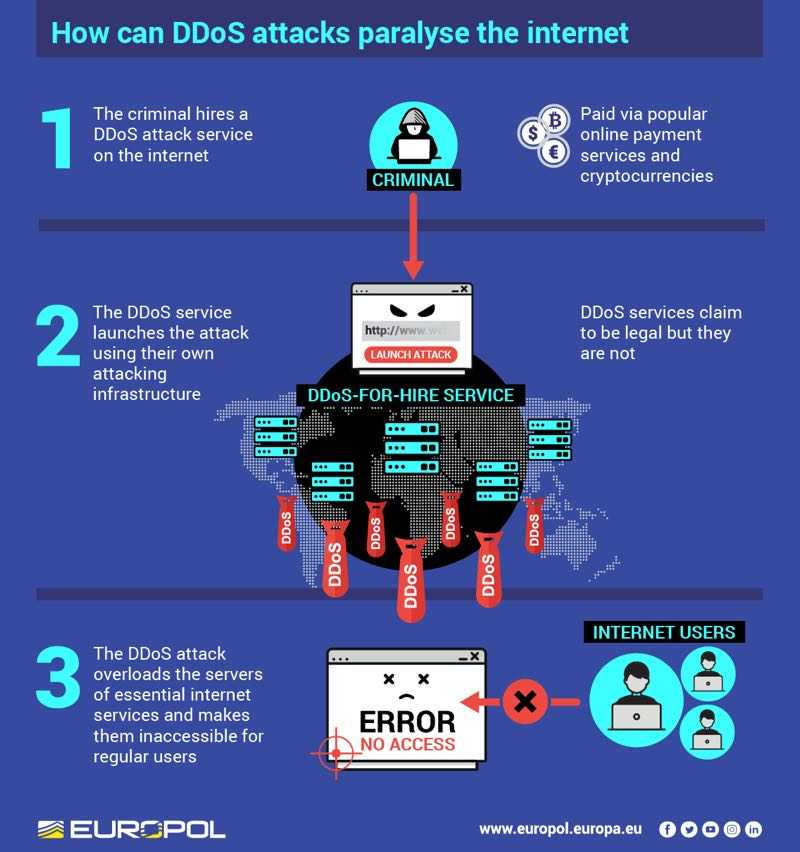

Участие в распределенных атаках типа «отказ в обслуживании» (DDoS) и DDoS-услугах по найму является незаконным. ФБР и другие правоохранительные органы расследуют DDoS-атаки как киберпреступления.

Что такое службы Booter и Stresser? Услуги загрузчика и стрессора — это форма DDoS-атак по найму, рекламируемая в сообщениях на форумах и доступная на веб-сайтах или в торговых площадках Dark Web, предлагающая злоумышленникам возможность атаковать любую цель, подключенную к Интернету. Эти услуги предоставляются посредством денежной транзакции, обычно в форме услуг онлайн-платежей или виртуальной валюты. Некоторые преступные деятели, использующие службы загрузки и снятия стресса, также продают доступ к ботнетам DDoS. Эти DDoS-ботнеты представляют собой сети компьютеров, зараженных вредоносным ПО, которые используются для того, чтобы сделать сервер-жертву или сетевой ресурс недоступным, перегружая устройство огромным количеством фальшивого или нелегитимного трафика.

Эти службы не имеют законного использования; они предназначены для перегрузки ресурсов сервера или превышения пропускной способности. Устоявшиеся службы загрузки и снятия нагрузки предлагают злоумышленникам удобные средства для проведения DDoS-атак, позволяя таким субъектам платить за существующую сеть зараженных устройств, а не создавать свою собственную. Службы загрузчика и стрессора также могут скрывать атрибуцию DDoS-активности.

Независимо от того, запускает ли кто-либо DDoS-атаку, используя свою собственную командно-контрольную инфраструктуру (например, ботнет) или нанимает службу загрузки и снятия нагрузки для проведения атаки, их передача программы, информации, кода или команды защищенный компьютер является незаконным и может привести к уголовному преследованию.

Каковы последствия участия в этих схемах?

Использование служб загрузчика и стрессора для проведения DDoS-атаки наказуемо в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях (18 U. S.C. § 1030) и может привести к любому из следующих последствий или их комбинации:

S.C. § 1030) и может привести к любому из следующих последствий или их комбинации:

- Конфискация компьютеров и другие электронные устройства

- Арест и уголовное преследование

- Приговор к серьезному тюремному заключению

- Наказание или штраф

Куда сообщать о DDoS-атаках

ФБР рекомендует жертвам DDoS-атак обращаться в местное отделение ФБР или подавать жалобу в Центр жалоб на интернет-преступления (IC3) на сайте www.ic3.gov, независимо от потери денег или времени инцидента. Контакты местного офиса можно найти на сайте www.fbi.gov/contact-us/field.

Как ФБР борется с растущей угрозой DDoS?

ФБР благодаря своим уникальным полномочиям, возможностям мирового класса и прочным партнерским отношениям продолжает защищаться от киберугроз.

Вот уже более века ФБР расследует преступления и собирает разведданные для защиты американского общества. Сегодня это так же верно и для киберпространства. ФБР адаптировалось к киберугрозам, используя уникальные возможности для проведения расследований и разведки, а также привлекая новое поколение специалистов по кибербезопасности.