Сдвиг и циклический сдвиг разрядов

Ассемблер имеет команды для сдвига и циклического сдвига разрядов в байте или слове. Разряды могут сдвигаться вправо (в сторону младших разрядов) или влево (в сторону старших разрядов). Значение выдвинутого за пределы операнда разряда для всех команд сдвига попадает во флаг переноса.

Команды сдвига распадаются на две группы. Логические команды сдвигают операнд, не считаясь с его знаком; они используются для действий над числами без знака или над нечисловыми значениями. Арифметические команды сохраняют старший знаковый бит операнда, они используются для действий над числами со знаком.

На следующем рисунке показано действие 8 команд сдвига и циклического сдвига для 8-разрядных операндов.

SHL (логический беззнаковый сдвиг влево)

7 0

CF 0

SHR (логический беззнаковый сдвиг вправо)

7 0

0 CF

SAL (арифметический сдвиг влево)

7 0

CF 0

SAR (арифметический сдвиг вправо)

7 0

CF

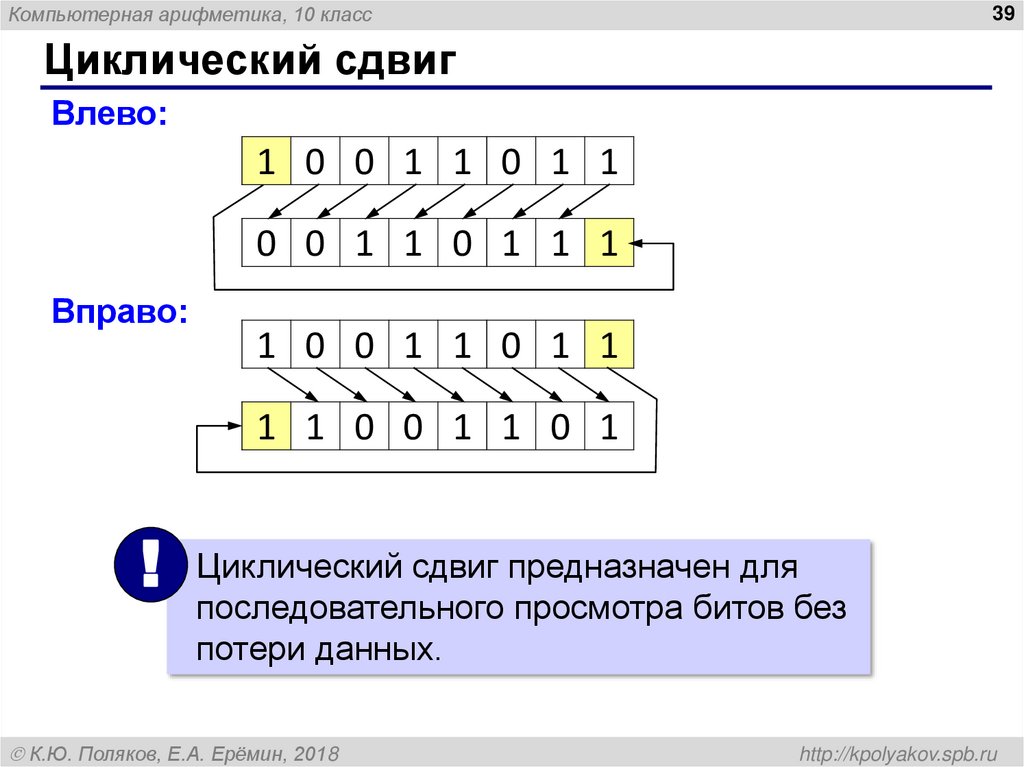

ROL (циклический сдвиг влево)

7 0

CF

ROR (циклический сдвиг вправо)

7 0

CF

RCL (циклический сдвиг влево через флаг CF или с переносом)

7 0

CF

RCR (циклический сдвиг вправо через флаг CF или с переносом)

7 0

CF

Команды SHL и SAL отличаются

только воздействием на флаги.

В операнде-приемнике команд сдвига находится значение, подлежащее сдвигу. После выполнения команды в нем же будет находиться результат. В операнде-источнике должно находиться число, на которое нужно сдвинуть разряды. Данное число может быть задано как непосредственное значение «1» или как содержимое регистра CL.

Команда SAR сохраняет знак операнда, репродуцируя его при выполнении сдвига. Команда SAL не сохраняет знак, но заносит «1» во флаг переполнения OF в случае изменения знака операнда.

Пусть AL содержит 0B4h, а CF=1

; AL=1011 0100b

SAL AL,1 ; AL=0110 1000 CF=1

SAR AL,1 ; AL=1101 1010 CF=0

SHL AL,1 ; AL=0110 1000 CF=1

SHR AL,1 ; AL=0101 1010 CF=0

ROL AL,1 ; AL=0110 1001 CF=1

ROR AL,1 ; AL=0101 1010 CF=0

RCL AL,1 ; AL=0110 1001 CF=1

RCR AL,1 ; AL=1101 1010 CF=0

Сдвиг вправо на 1 эквивалентен делению на 2, сдвиг влево на 1 — умножению на 2. Данная особенность может быть использована

для умножения и деления на часто

встречающиеся константы, например, на

2n. При двойном сдвиге

влево происходит умножение на 4, при

тройном — на 8 и так далее.

Данная особенность может быть использована

для умножения и деления на часто

встречающиеся константы, например, на

2n. При двойном сдвиге

влево происходит умножение на 4, при

тройном — на 8 и так далее.SHR используется для деления беззнаковых чисел, SAR — для знаковых. Умножение с помощью сдвига является одинаковым для знаковых и беззнаковых чисел, поэтому можно использовать как SAL, так и SHL.

MOV CL,2

SHL AX,CL ;умножить число без знака на 4

SAL AX,CL ;умножить число со знаком на 4

SHR AX,CL ;разделить число без знака на 4

SAR AX,CL ;разделить число со знаком на 4

Каждая из этих команд с учетом загрузки CL выполняется в 6-8 раз быстрее соответствующей команды умножения или деления.

Когда необходимо сдвинуть значение,

которое слишком велико для регистра,

то можно сдвигать каждую часть отдельно,

передавая сдвинутые разряды через флаг

переноса. Для передачи переноса из

первого регистра во второй должны

использоваться команды RCR или RCL.

Для передачи переноса из

первого регистра во второй должны

использоваться команды RCR или RCL.

Например:

SHL AX,1 ;32-разрядное число в регистрах AX и DX

RCL DX,1 ;умножаем на 2

ПОДГОТОВКА К РАБОТЕ

1. Изучить краткие теоретические сведения и рекомендованную литературу.

2. Написать текст программы, соответствующий вашему варианту задания.

РАБОЧЕЕ ЗАДАНИЕ

Набить подготовленную программу, странслировать ее, скомпоновать и отладить.

КОНТРОЛЬНЫЕ ВОПРОСЫ

Какой тип перехода допускает команда LOOP.

Как работает команда LOOP.

Где задается количество повторений цикла, организованного при помощи команды LOOP.

Каким способом, кроме команды LOOP, можно организовать циклический процесс.

В командах сдвига куда попадает последний выдвинутый за пределы разрядной сетки разряд.

ЛАБОРАТОРНАЯ РАБОТА N 7

П Р Е Р Ы В А Н И Я

Цель работы: ознакомиться с основными принципами механизма прерываний.

КРАТКИЕ ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ

ПРЕРЫВАНИЯ — это события, заставляющие центральный процессор прервать выполнение текущей работы и перейти на выполнение программы, называемой ОБРАБОТЧИКОМ ПРЕРЫВАНИЯ. Переход этот осуществляется за малое время с помощью специально разработанных аппаратных средств.

Обработчик прерывания определяет причину прерывания, выполняет запланированные действия, после чего возвращает управление прерванной программе.

Обычно прерывания вызываются событиями внешними по отношению к ЦП и требующими немедленных действий. Например:

— завершение операции ввода/вывода;

— обнаружение аппаратного сбоя;

— «катастрофа» (отказ питания).

Большинство современных процессоров поддерживают механизм ТИПОВ и УРОВНЕЙ ПРЕРЫВАНИЯ. Каждому типу обычно соответствует ячейка в памяти, называемая ВЕКТРОМ ПРЕРЫВАНИЯ, которая определяет местоположение программы обработчика прерывания данного типа. Концепция типов прерывания позволяет назначать прерываниям приоритеты. Прерывания группируются по уровням, имеющим одинаковый приоритет.

ЦП компьютеров, поддерживающих систему прерываний, должны иметь средства блокирования прерываний на время выполнения критических участков программы (избирательного или глобального). При обработке прерывания ЦП обычно блокирует все прерывания этого или более низких уровней и разрешает — более высоких.

Процессор 8086 поддерживают 256 типов прерываний, вызываемых событиями трех групп:

— внутренние аппаратные прерывания;

— внешние аппаратные прерывания;

— программные прерывания.

Каждому типу прерывания соответствует свой номер от 0 до 255.

Внутренние аппаратные прерывания или отказы генерируются определенными событиями, возникающими в процессе выполнения программы (деление на 0, неправильный код операции). Закрепление номеров прерываний за определенными причинами жестко «зашито» в процессоре.

Внешние аппаратные прерывания инициализируются контроллерами периферийного оборудования или сопроцессорами.

Программные прерывания. Любая программа может инициировать синхронное программное прерывание путем выполнения команды Int с указанием номера прерывания, например,

Int 10h

Распределение номеров программных прерываний условно и не закреплено аппаратно.

Нижние 1024 байта системной памяти носят название ТАБЛИЦЫ ВЕКТОРОВ ПРЕРЫВАНИЙ. Вектор занимает 4 байта: сегмент и смещение соответствующего обработчика прерывания.

ЦП, получив сигнал или команду прерывания,

помещает в стек содержимое флагового

регистра, очищает флаги TF и IF,

заносит в стек содержимое регистров

CS, IP и блокирует систему прерываний.

Обычно обработчик разблокирует систему прерываний, сохраняет регистры, которые будут им использоваться, и обрабатывает прерывание. В конце обработчика должна стоять команда IRET — возврат из прерывания. Эта команда восстанавливает первоначальное значение CS и IP и флагового регистра.

В качестве примера рассмотрим, как использовать командные прерывания для вывода информации на экран дисплея.

Все необходимые экранные операции можно

выполнить при помощи команды Int 10h,

которая передает управление непосредственно

в BIOS. ПЕРЕД вызовом прерывания Int 10h

необходимо задать в регистре AH номер

подфункции вывода. В других регистрах

следует задать требуемые этой функции

параметры. Номера подфункций, их

параметры, а также регистры, в которые

нужно их заносить, приведены в справочной

информации по BIOS.

Номера подфункций, их

параметры, а также регистры, в которые

нужно их заносить, приведены в справочной

информации по BIOS.

Для выполнения некоторых более сложных операций существует прерывание более высокого уровня Int 21h, которое вызывает функции DOS.

Экран можно представить в виде двухмерного пространства с адресуемыми позициями, в любую из которых может быть установлен курсор или выведен символ. Видеомонитор, например, может иметь 25 строк (нумеруемых от 0 до 24) и 80 столбцов (нумеруемых от 0 до 79). Нумерация строк производится, начиная с левого верхнего угла экрана вниз, нумерация столбцов — начиная также с левого верхнего угла экран вправо.

НОУ ИНТУИТ | Лекция | Введение в основы современных шифров с симметричным ключом

< Лекция 15 || Лекция 7: 12345678

Аннотация: В этой лекции поставлено несколько целей. Показать различие между традиционными и современными шифрами с симметричным ключом. Привести современные блочные шифры и обсудить их характеристики. Объяснить, почему современные блочные шифры должны быть спроектированы как шифры подстановки. Ввести компоненты блочных шифров, таких как P-блоки и S-блоки. Обсудить и показать различие между двумя классами шифров: шифры Файстеля и шифры не-Файстеля. Обсудить два вида атак, особо направленных на раскрытие современных блочных шифров: дифференциальный и линейный криптоанализ. Ввести понятие «шифры для потока» и показать различие между синхронными и несинхронными шифрами. Обсудить линейную и нелинейную обратную связь регистров сдвига для реализации поточных шифров.

Объяснить, почему современные блочные шифры должны быть спроектированы как шифры подстановки. Ввести компоненты блочных шифров, таких как P-блоки и S-блоки. Обсудить и показать различие между двумя классами шифров: шифры Файстеля и шифры не-Файстеля. Обсудить два вида атак, особо направленных на раскрытие современных блочных шифров: дифференциальный и линейный криптоанализ. Ввести понятие «шифры для потока» и показать различие между синхронными и несинхронными шифрами. Обсудить линейную и нелинейную обратную связь регистров сдвига для реализации поточных шифров.

Ключевые слова: симметричный ключ, бит, информация, поток, безопасность, поточный шифр, блочный шифр, алгоритм, ключ, ASCII, шифр, ‘padding’, длина, шифратор, возможный ключ, входная информация, DES, частичный ключ, подгруппа, математическая функция, необратимость, выход алгоритма, выходная информация, операция дополнения, одноместная операция, бинарная операция, операции сдвига, операция циклического сдвига, data encryption standard, AES, число раундов, распределение вероятности, линейное уравнение, линейная функция, шифрование, дешифрование, Синхронный, FSR, feedback, shift register, регистр сдвига, псевдослучайная последовательность, полином, линейный криптоанализ, криптоанализ, LFSR

intuit.ru/2010/edi»>Традиционные шифры с симметричным ключом, которые мы изучали до сих пор, ориентируются на символы. С появлением компьютера стали необходимы шифры, ориентированные на бит. Потому что информация, которую надо зашифровать, — не всегда только текст; она может также состоять из чисел, графики, аудио- и видеоданных. Удобно преобразовать эти типы данных в поток битов, чтобы зашифровать этот поток, и затем передать зашифрованный поток. Кроме того, когда текст обработан на разрядном уровне, каждый символ заменен на 8 (или 16 ) бит, а это означает, что число символов становится в 8 (или 16 ) раз больше. Смешивание большего числа символов увеличивает безопасность.

Эта глава обеспечивает необходимую основу для изучения современных блочных и поточных шифров, которые рассматриваются в следующих трех главах. Большая часть этой главы посвящена обсуждению общих идей современных блочных шифров, и только малая часть — принципам современных поточных шифров.

7.1. Современные блочные шифры

Современный блочный шифр с симметричными ключами шифрует n -битовый блок исходного текста или расшифровывает n -битовый блок зашифрованного текста. Алгоритм шифрования или дешифрования используют k -битовый ключ. Алгоритм дешифрования должен быть инверсией алгоритма шифрования, и оба в работе используют один и тот же ключ засекречивания так, чтобы Боб мог восстановить сообщение, передаваемое Алисой. Рисунок 7.1 показывает общую идею шифрования и дешифрования в современном блочном шифре.

Рис. 7.1. Современный блочный шифр

Если сообщение имеет размер меньше, чем n бит, нужно добавить заполнение, чтобы создать этот n -разрядный блок; если сообщение имеет больше, чем n бит, оно должно быть разделено на n -разрядные блоки, и в случае необходимости нужно добавить к последнему блоку соответствующее заполнение. Общие значения для n обычно 64, 128, 256 или 512 битов.

Общие значения для n обычно 64, 128, 256 или 512 битов.

Пример 7.1

Сколько дополнительных битов нужно добавить к сообщению 100 символов, если для кодирования используется ASCII по 8 битов и блочный шифр принимает блоки 64 бита?

Решение

Закодировать 100 символов, используя ASCII по 8 битов. Это сообщение содержит 800 бит. Исходный текст должен делиться без остатка на 64. Если | M | и | Pad | — длина сообщения и длина заполнения, то

| M | + | Pad | == 0 mod 64 -> | Pad | = -800 mod 64-> 32 mod 64

Это означает, что к сообщению нужно добавить 32 бита заполнения (например, нулей). Текст тогда будет состоять из 832 битов или тринадцати 64 -разрядных блоков. Заметим, что только последний блок содержит заполнение. Шифратор использует алгоритм шифрования тринадцать раз, чтобы создать тринадцать блоков зашифрованного текста.

Шифратор использует алгоритм шифрования тринадцать раз, чтобы создать тринадцать блоков зашифрованного текста.

Подстановка, или транспозиция

Современный блочный шифр может быть спроектирован так, чтобы действовать как шифр подстановки или как шифр транспозиции. Это — та же самая идея, которая используется и в традиционных шифрах, за исключением того, что символы, которые будут заменены или перемещены, содержат биты вместо символов.

Если шифр спроектирован как шифр подстановки, значения бита 1 или 0 в исходном тексте могут быть заменены либо на 0, либо на 1. Это означает, что исходный текст и зашифрованный текст могут иметь различное число единиц. Блок исходного текста на 64 бита, который содержит 12 нулей и 52 единицы, может быть представлен в зашифрованном тексте 34 нулями и 30 единицами. Если шифр спроектирован как шифр перестановки (транспозиции), биты только меняют порядок следования (перемещаются), сохраняя то же самое число символов в исходном и зашифрованном текстах. В любом случае, число возможных n -битовых исходных текстов или зашифрованных текстов равно 2n, потому что каждый из n битов, использованных в блоке, может иметь одно из двух значений — 0 или 1.

В любом случае, число возможных n -битовых исходных текстов или зашифрованных текстов равно 2n, потому что каждый из n битов, использованных в блоке, может иметь одно из двух значений — 0 или 1.

Современные блочные шифры спроектированы как шифры подстановки, потому что свойства транспозиции (сохранение числа единиц или нулей) делают шифр уязвимым к атакам исчерпывающего поиска, как это показывают нижеследующие примеры.

Пример 7.2

Предположим, что мы имеем блочный шифр, где n = 64. Если есть 10 единиц в зашифрованном тексте, сколько испытаний типа «проб и ошибок» должна сделать Ева, чтобы получить исходный текст перехваченного зашифрованного текста в каждом из следующих случаев?

a. Шифр спроектирован как шифр подстановки.

b. Шифр спроектирован как шифр транспозиции.

Решение

a. В первом случае (подстановка) Ева понятия не имеет, сколько единиц находится в исходном тексте. Ева должна попробовать все возможные 264 блока по 64 бита, чтобы найти один, который имеет смысл. Если бы Ева могла пробовать 1 миллиард блоков в секунду, и тогда ей потребовалось бы сотни лет, прежде чем эта работа могла бы принести успех.

b. Во втором случае (перестановка) Ева знает, что в исходном тексте есть точно 10 единиц, потому что транспозиция не изменяет числа единиц (или нулей) в зашифрованном тексте. Ева может начать атаку исчерпывающего поиска, используя только те 64 -битовые блоки, которые имеют точно 10 единиц. Есть только (64!) / [(10!) (54!)] = 151 473 214 816 из 264 слов по 64 бита, которые имеют точно 10 единиц. Ева может проверить всех их меньше чем за 3 минуты, если она может провести 1 миллиард испытаний в секунду.

Стойкий к атаке исчерпывающего поиска, современный блочный шифр должен быть спроектирован как шифр подстановки.

Дальше >>

< Лекция 15 || Лекция 7: 12345678

python — Циклический сдвиг (поворот строк) Dataframe с Groupy Pandas

Задавать вопрос

спросил

Изменено 1 год, 5 месяцев назад

Просмотрено 202 раза

я пытаюсь применить np.roll с группой панд.

На самом деле у меня есть этот кадр данных: (В столбцах complete_contracts_shift я применил сдвиг с помощью groupby:

df.groupby(['contracts','param_contrct'])['complete_contracts'].shift(1)

| полные_контракты | контракта | param_contrct | complete_contracts_shift |

|---|---|---|---|

| F21-EZ-01/01/2022 | Ф21 | ЭЗ | НаН |

F21-EZ-01. 02.2022 02.2022 | Ф21 | ЭЗ | F21-EZ-01.01.2022 |

| F21-EZ-01.03.2022 | Ф21 | ЭЗ | F21-EZ-01.02.2022 |

| F21-AB-01/01/2022 | Ф21 | АБ | НаН |

| F21-AB-01.02.2022 | Ф21 | АБ | F21-AB-01.01.2022 |

| F21-AB-03/01/2022 | Ф21 | АБ | F21-AB-01.02.2022 |

Мне нужно, чтобы в кадре данных был столбец «complete_contracts_shift» следующим образом:

| complete_contracts | контракта | param_contrct | complete_contracts_shift |

|---|---|---|---|

| F21-EZ-01/01/2022 | Ф21 | ЭЗ | F21-EZ-01.03.2022 |

| F21-EZ-01.02.2022 | Ф21 | ЭЗ | F21-EZ-01.01.2022 |

| F21-EZ-01.03.2022 | Ф21 | ЭЗ | F21-EZ-01. 02.2022 02.2022 |

| F21-AB-01/01/2022 | Ф21 | АБ | F21-AB-01.03.2022 |

| F21-AB-01.02.2022 | Ф21 | АБ | F21-AB-01.01.2022 |

| F21-AB-03/01/2022 | Ф21 | АБ | F21-AB-01.02.2022 |

я знаю np.roll numpy, но я не могу совместить это с groupby.

- python

- pandas

- dataframe

- numpy

Если вы получаете этот результат и постоянно пропускаете третий месяц. Я предлагаю использовать более упрощенный подход:

df['complete_contracts_shift'] = np.where(df['complete_contracts_shift'].isna(),df['contracts']+'-'+df['param_contrct ']+'-01.03.2022',df['complete_contracts_shift']

Это поможет вам заполнить значения NaN правильной комбинацией столбцов и значений дат.

Предоставленных Вами данных, к сожалению, недостаточно для того, чтобы дать более развернутый ответ.

1

Я могу решить это с помощью этого кода!

_df['complete_contracts_shift'] = _df.groupby(['contracts','param_contrct'])['complete_contracts'].transform(lambda x: np.roll(x.values,1))```

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Статья о циклическом+сдвиге от The Free Dictionary

Циклический+сдвиг | Статья о циклическом+сдвиге от The Free DictionaryЦикл+сдвиг | Статья о циклическом+сдвиге от The Free Dictionary

Слово, не найденное в Словаре и Энциклопедии.