Уязвимость — ключ к счастливым отношениям

Это колонка Марка Мэнсона, автора бестселлеров «Тонкое искусство пофигизма», «Всё хреново» и «Мужские правила». Оригинал текста можно почитать тут, он также входит в последнюю книгу Мэнсона.

Для начала прочитайте список ниже и отметьте, какие утверждения относятся к вам:

- Вы постоянно общаетесь на скучные темы, потому что они безопасны и у вас нет шанса кого-то задеть;

- Вы застряли на работе или в стиле жизни, которые вам не нравятся, потому что не хотите расстраивать окружающих;

- Одеваясь слишком хорошо, вы чувствуете себя некомфортно;

- Улыбки незнакомцев пугают вас;

- Идея пригласить кого-то на свидание открыто пугает вас из-за возможного отказа.

Всё это симптомы более крупной проблемы: неспособности позволить себе быть ранимым. Нас не научили правильно проживать или выражать эмоции. По какой бы то ни было причине — ситуация дома, детские травмы, родители, которые никогда не выражали свои эмоции, — мы выросли с глубоко укоренившейся в нас привычкой держать себя в руках.

«Не спорь. Не будь уникальным. Не делай ничего «сумасшедшего», «глупого» или «эгоистичного»».

Я был таким же. Всю свою молодость я боялся, что никто меня не полюбит. Одна лишь мысль о том, что кто-то ненавидит меня, девушка или парень, буквально не давала мне уснуть по ночам. В результате каждый аспект моей жизни вращался вокруг удовлетворения потребностей других, сокрытия моих ошибок и недостатков, сваливания вины. Но всё это можно поменять, став ранимым.

Что такое уязвимость

Многие люди, а особенно те, кто большую часть своей жизни потратили на подавление эмоций, не понимают, что означает быть уязвимым или ранимым. Многие модели поведения, которые маскируются под уязвимость, на самом деле манипулятивны.

«Уязвимость — это осознанный выбор НЕ скрывать свои эмоции или желания от других».

Вот так. Вы просто свободно выражаете свои мысли, чувства, желания и мнения, независимо от того, что другие могут о вас подумать.

Несколько примеров подлинной уязвимости:

1. Вы признаёте, что в чём-то вы отстой

Если кто-то явно плох в чём-то, будь то гольф или деловые переговоры, нет ничего более отвратительного, чем когда он хвастается, насколько он в этом хорош. С другой стороны, если кто-то признаёт, что он отстой, вы, скорее всего, станете уважать его больше.

Если вы ужасно флиртуете, скажите об этом другу и попросите его совета. Если у вас не получается наладить отношения с людьми на работе, расскажите об этом коллегам и, может быть, у них найдётся для вас совет.

2. Вы берёте на себя ответственность, а не вините в ваших ошибках других

Мы все знаем людей, которые вешают свои проблемы на других. Мужчина, который во всех неудавшихся отношениях винит свою лживую бывшую. Коллега, который постоянно лажает и винит во всём экономику, атмосферу в офисе, что угодно, но не свою некомпетентность. Женщина, которая во всех своих проблемах винит мужчин, потому что они все — козлы.

Мужчина, который во всех неудавшихся отношениях винит свою лживую бывшую. Коллега, который постоянно лажает и винит во всём экономику, атмосферу в офисе, что угодно, но не свою некомпетентность. Женщина, которая во всех своих проблемах винит мужчин, потому что они все — козлы.

«Если вы берёте на себя ответственность за свои проблемы, вы контролируете их».

А если сбрасываете, то передаёте контроль над ситуацией всем вокруг и, спойлер, вы не можете контролировать всех вокруг. Может быть вы и не виноваты в той или иной ситуации, но если вы способны взять на себя ответственность за её решение — это серьёзный шаг. И отличный пример уязвимости, потому что вы говорите «У меня есть проблема. Я не идеален, но это нормально. Я могу с этим справиться».

3. Вы говорите, когда вам причиняют боль

Кажется, что может быть проще, чем поставить на место обидчика, но в действительности мало кто так делает. Многие пытаются нарастить кожу-броню и только улыбаются в ответ на уколы.

Говорить людям, что они делают вам больно, — выставлять себя уязвимым. Вы показываете другому человеку свои чувства, раскрываете вашу ранимость. Это рискованно и может перерасти в конфликт, но ваши границы стоят обороны.

4. Вы говорите людям, которых вы любите, уважаете и цените, об этом

Это самая чистая форма уязвимости, и она может сильнее всего по вам ударить. Вы говорите людям, что они красивые; своим друзьям, — что цените их как личностей; выражаете любовь и поддержку родителям и признаётесь кому-то в вечной любви. Всё это делает вас уязвимым, потому что вы не знаете, что чувствует собеседник. Ваши чувства могут не совпадать, это может привести к дисбалансу в отношениях, а это может привести к ссоре и так далее.

Марк Мэнсон. Фото: The Town Hall

Но пока вы не начали признаваться в любви всем вокруг, нам нужно обсудить тонкую грань между уязвимостью и эмоциональной психопатией.

Что не является уязвимостью

Обычно уязвимость путают с одной из двух вещей:

- Её используют как тактику, чтобы заставить людей вас полюбить, дать вам денег, переспать с вами.

- За неё выдают эмоциональную рвоту.

Давайте разберёмся:

Уязвимость — это не тактика

Люди думают: «О, класс, Марк говорит, что мне просто нужно рассказать что-то, чего я обычно не говорю людям, и тогда я им понравлюсь/мне дадут прибавку/со мной переспят/от меня захотят детей и т. д.». Нет.

Если вы рассказываете кому-то о том, что вы чувствовали, когда ваша собака умерла, или о ваших натянутых отношениях с отцом, но делаете всё это, чтобы вас полюбили ещё больше, это не уязвимость. Это манипуляция.

Вы не только продолжаете быть фальшивкой, но и выкапываете свои самые заветные воспоминания о жизни, чтобы попытаться кому-то понравиться. Поздравляю. Вы официально в отчаянии.

Самое интересное — у вас в почте.

Отправляем дайджест лучших статей раз в две недели.

Заполняя эту форму, я подтверждаю,

что ознакомился с Правилами сайта,

и даю согласие на обработку

персональных данных.

reCAPTCHA используется в соответствии с Политиками и Правилами использования Google.

Спасибо за подписку!

Подлинная уязвимость заключается не в том, что вы делаете, а в том, зачем вы это делаете. Именно намерения, стоящие за вашим поведением, делают его уязвимым. Вы шутите, потому что считаете, что это смешно (это уязвимость), или потому, что хотите, чтобы другие люди смеялись и думали, что вы смешной (это манипуляция)?

«Цель настоящей уязвимости не в том, чтобы выглядеть более уязвимым, а в том, чтобы выразить себя настолько искренне, насколько это возможно».

Эмоциональная рвота и уязвимость

Эмоциональная рвота — это ситуация, в которой вы внезапно выгружаете огромное количество эмоций и личных историй в разговор, как правило, до полного ужаса слушателя. В сущности, вы открыты и искренни в том, насколько вы нуждаетесь в одобрении. А нужда никогда не будет привлекательна.

«Ошибка, которую совершают люди, заключается в том, что они ожидают от акта эмоциональной рвоты решения всех своих проблем. Но его суть заключается в том, чтобы вы узнали о своих проблемах и могли их решить».

Пока я продолжал рассказывать о том, какой тупой была моя бывшая, моя злость никак не решала моих проблем. Я заметил, каким злым и отвратительным стал, даже не подозревая об этом. Примерно в это же время я попал на терапию. Это помогло мне понять, что мой гнев на самом деле глубже и связан с проблемами в моей семьёй.

Сила в уязвимости

Если вы следили за повествованием, то уже знаете, что подлинная уязвимость представляет собой форму власти — глубокую и тонкую форму власти. Это обратный закон в действии: для того чтобы стать более сильным и устойчивым, вы должны сначала обнажить свои недостатки и слабости, чтобы мир их увидел. Делая так, вы лишите мир власти над собой и он позволит вам жить с большей честностью и чёткими намерениями. Принятие своих эмоций, ошибок, переход к полной открытости и уязвимости — этого нельзя добиться за один вечер. Это процесс и иногда процесс очень сложный.

Принятие своих эмоций, ошибок, переход к полной открытости и уязвимости — этого нельзя добиться за один вечер. Это процесс и иногда процесс очень сложный.

Но я могу вас обнадёжить: если начнёте этим заниматься, — будете разговаривать на тяжёлые темы, выражать своё мнение, даже когда это рискованно, примете себя и откажетесь быть кем-либо ещё, — то достигнете совсем иной глубины в отношениях. Во всех своих отношениях.

Что такое уязвимость Apache Log4J (Log4Shell)?

Обзор уязвимости Log4Shell

В 2021 году было обнаружено множество уязвимостей нулевого дня. Кульминацией стала критическая уязвимость Log4Shell, обнаруженная в чрезвычайно популярной библиотеке журналирования Apache Log4j, которая широко используется в Java-приложениях. Уязвимость получила официальное название CVE-2021-44228. Ей присвоен уровень опасности 10 из 10 по шкале оценки уязвимости CVSS (стандарт CVSS v3.1).

Первое частное сообщение об уязвимости было получено Apache 24 ноября 2021 г. 9 декабря 2021 года уязвимость Log4Shell была публично раскрыта и первоначальный пакет исправлений для Apache Log4j вышел в рамках релиза 2.15.0.

9 декабря 2021 года уязвимость Log4Shell была публично раскрыта и первоначальный пакет исправлений для Apache Log4j вышел в рамках релиза 2.15.0.

Последующие сообщения о том, что атаки продолжаются, побудили несколько национальных агентств выпустить предупреждения. В их числе были Агентство кибербезопасности и защите инфраструктуры США (CISA), Национальный центр кибербезопасности Великобритании (NCSC) и Канадский центр кибербезопасности. Из-за популярности Apache Log4j сотни миллионов устройств могут подвергаться опасности.

Как действует Log4Shell

Log4Shell — уязвимость, которая делает возможной инъекцию в Java Naming and Directory Interface™ (JNDI) и позволяет удаленно запускать вредоносный код. Уязвимая версия Apache Log4j позволяет злоумышленникам записать в лог свой код (например, загрузки вредоносных данных), после чего они смогут установить соединение с вредоносным сервером через поиск в JNDI. В результате они получают полный доступ к целевой системе из любой точки мира.

JNDI поддерживает поиск для различных типов служб каталогов, например, протокола LDAP, который предоставляет значимую информацию о сетевых устройствах организации, а также DNS, RMI и IIOP, поэтому эксплуатация уязвимости Log4Shell может привести к таким угрозам как:

- Теневой майнинг. Злоумышленники могут использовать ваши ресурсы для майнинга криптовалюты. Эта угроза может обойтись организации очень дорого, учитывая огромное количество вычислительной мощности, необходимой для работы сервисов и приложений в облаке.

- Атака типа «отказ в обслуживании» (DoS). При такой атаке замедляется или аварийно завершается работа сети, веб-сайта или сервиса, так что эти ресурсы становятся недоступны для целевой организации.

- Программа-вымогатель. После того, как злоумышленники добьются удаленного запуска кода, они получают возможность собирать и шифровать данные, чтобы затем потребовать выкуп.

Возможная цепочка заражения:

Уязвимые продукты, приложения и подключаемые модули

Уязвимы практически все устройства с выходом в интернет, которые используют версии Apache Log4j, начиная с 2. 0 и заканчивая 2.14.1. Уязвимые версии библиотеки используются в Apache Struts, Apache Solr, Apache Druid, Elasticsearch, Apache Dubbo и VMware vCenter.

0 и заканчивая 2.14.1. Уязвимые версии библиотеки используются в Apache Struts, Apache Solr, Apache Druid, Elasticsearch, Apache Dubbo и VMware vCenter.

Пакет исправлений и минимизация рисков

Чтобы исправить уязвимость, был выпущен релиз Apache Log4j 2.15.0. Однако эта версия работала только с Java 8. Пользователям более ранних версий приходилось неоднократно применять временные средства предотвращения негативных последствий. На момент публикации вышел релиз 2.16.0, и Apache Foundation рекомендует пользователям как можно скорее обновить потенциально уязвимые библиотеки.

Настоятельно рекомендуется использовать и другие методы снижения риска, такие как виртуальное исправление и использование системы обнаружения угроз и предотвращения вторжений (IDS/IPS). Виртуальные исправления не допускают эксплуатации уязвимости, в то время как IDS/IPS проверяет входящий и исходящий трафик для выявления подозрительного поведения.

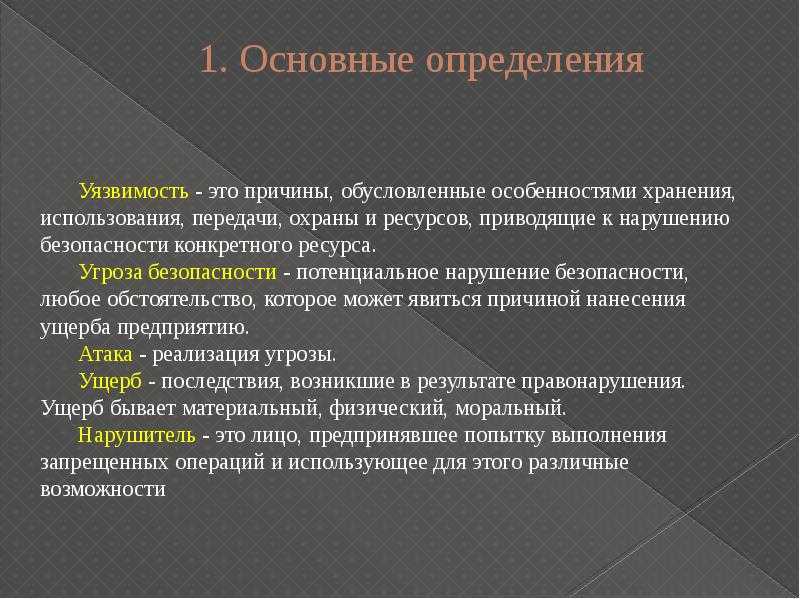

Что такое уязвимость? Определение + примеры

Уязвимость — это уязвимость, которую могут использовать киберпреступники для получения несанкционированного доступа к компьютерной системе. После использования уязвимости кибератака может запустить вредоносный код, установить вредоносное ПО и даже украсть конфиденциальные данные.

После использования уязвимости кибератака может запустить вредоносный код, установить вредоносное ПО и даже украсть конфиденциальные данные.

Уязвимости могут быть использованы различными методами, включая внедрение SQL, переполнение буфера, межсайтовый скриптинг (XSS) и наборы эксплойтов с открытым исходным кодом, которые ищут известные уязвимости и уязвимости в безопасности в веб-приложениях.

Многие уязвимости влияют на популярное программное обеспечение, подвергая многих клиентов, использующих это программное обеспечение, повышенному риску утечки данных или атаки на цепочку поставок. Такие эксплойты нулевого дня регистрируются MITRE как Common Vulnerability Exposure (CVE).

Примеры уязвимостей

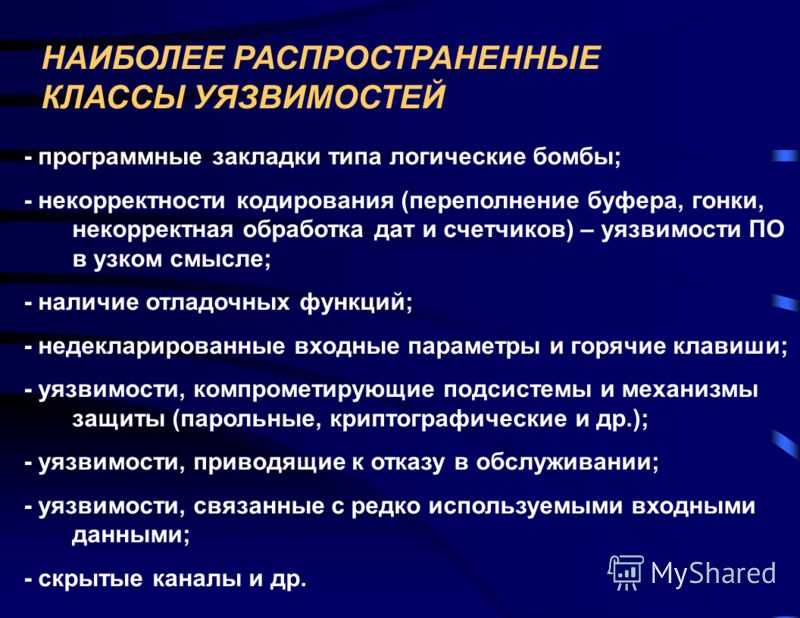

Существует несколько различных типов уязвимостей, определяемых инфраструктурой, в которой они обнаружены. Уязвимости можно разделить на шесть широких категорий:

1. Аппаратное обеспечение

Любая чувствительность к влажности, пыли, загрязнению, стихийным бедствиям, плохому шифрованию или уязвимости прошивки.

2. Программное обеспечение

Недостаточное тестирование, отсутствие журнала аудита, недостатки дизайна, нарушения безопасности памяти (переполнение буфера, избыточное чтение, висячие указатели), ошибки проверки ввода (внедрение кода, межсайтовый скриптинг (XSS) , обход каталогов, внедрение электронной почты, атаки на строки формата, внедрение заголовков HTTP, разделение ответа HTTP, внедрение SQL), ошибки путаницы привилегий (кликджекинг, подделка межсайтовых запросов, атака отказов FTP), условия гонки (гонки символических ссылок, время -ошибки проверки времени использования), атаки по сторонним каналам, атаки по времени и сбои пользовательского интерфейса (обвинение жертвы, условия гонки, усталость предупреждений).

3. Сеть

Незащищенные линии связи, атаки типа «злоумышленник посередине», небезопасная сетевая архитектура, отсутствие аутентификации, аутентификация по умолчанию или другие проблемы с сетевой безопасностью.

4.

Персонал

ПерсоналПлохая политика найма, отсутствие осведомленности и обучения по вопросам безопасности, плохое соблюдение требований обучения безопасности, плохое управление паролями или загрузка вредоносных программ через вложения электронной почты.

5. Физическая площадка

Зона, подверженная стихийным бедствиям, ненадежному источнику питания или недоступному ключ-карте.

6. Организационный

Ненадлежащий внутренний контроль, отсутствие аудита, плана обеспечения непрерывности, безопасности или плана реагирования на инциденты.

Когда следует сообщать об известных уязвимостях?

Вопрос о том, следует ли публично раскрывать известные уязвимости, остается спорным. Есть два варианта:

1. Немедленное полное раскрытие информации

Некоторые эксперты по кибербезопасности выступают за немедленное раскрытие информации, включая конкретную информацию о том, как использовать уязвимость. Сторонники немедленного раскрытия информации считают, что это обеспечивает безопасность программного обеспечения и более быстрое исправление, повышающее безопасность программного обеспечения, безопасности приложений, компьютерной безопасности, безопасности операционной системы и информационной безопасности.

Сторонники немедленного раскрытия информации считают, что это обеспечивает безопасность программного обеспечения и более быстрое исправление, повышающее безопасность программного обеспечения, безопасности приложений, компьютерной безопасности, безопасности операционной системы и информационной безопасности.

2. Ограничено неразглашением

Другие выступают против раскрытия уязвимости, поскольку считают, что уязвимость будет использована хакерами. Сторонники ограниченного раскрытия информации считают, что ограничение информации для избранных групп снижает риск эксплуатации.

Как и большинство аргументов, есть веские аргументы с обеих сторон.

Независимо от того, на чьей вы стороне, знайте, что дружественные злоумышленники и киберпреступники теперь часто регулярно ищут уязвимости и тестируют известные эксплойты.

В некоторых компаниях есть собственные группы безопасности, чья работа заключается в тестировании ИТ-безопасности и других мер безопасности организации в рамках их общего процесса управления информационными рисками и оценки рисков кибербезопасности.

Лучшие в своем классе компании предлагают вознаграждение за обнаружение ошибок, чтобы побудить любого находить и сообщать им об уязвимостях, а не эксплуатировать их. Программы Bug Bounty — это прекрасно, они могут помочь свести к минимуму риск того, что ваша организация попадет в наш список крупнейших утечек данных.

Обычно сумма вознаграждения по программе вознаграждения за обнаружение ошибок будет соизмерима с размером организации, сложностью использования уязвимости и влиянием уязвимости. Например, обнаружение утечки данных, позволяющих установить личность (PII) компании из списка Fortune 500 с помощью программы вознаграждения за ошибки, будет иметь большую ценность, чем утечка данных в вашем местном магазине на углу.

В чем разница между уязвимостью и риском?

Риски кибербезопасности обычно классифицируются как уязвимости. Однако уязвимость и риск — не одно и то же, что может привести к путанице.

Думайте о риске как о вероятности и последствиях использования уязвимости.

Если воздействие и вероятность использования уязвимости невелики, то и риск низкий. И наоборот, если влияние и вероятность использования уязвимости высоки, то существует высокий риск.

Как правило, воздействие кибератаки может быть связано с триадой ЦРУ или конфиденциальностью, целостностью или доступностью ресурса. Следуя этой цепочке рассуждений, есть случаи, когда обычные уязвимости не представляют опасности. Например, когда информационная система с уязвимостью не имеет ценности для вашей организации.

Когда уязвимость становится объектом эксплуатации?

Уязвимость с хотя бы одним известным рабочим вектором атаки классифицируется как уязвимость, которую можно использовать. Окно уязвимости — это время с момента появления уязвимости до момента ее исправления.

Если у вас есть надежные методы обеспечения безопасности, многие уязвимости не могут быть использованы вашей организацией.

Например, если вы правильно настроили безопасность S3, то вероятность утечки данных снижается. Проверьте свои разрешения S3, иначе это сделает кто-то другой.

Проверьте свои разрешения S3, иначе это сделает кто-то другой.

Аналогичным образом, вы можете снизить риск третьих сторон и риск четвертых сторон с помощью стратегий управления рисками третьих сторон и управления рисками поставщиков.

Что такое эксплойт нулевого дня?

Эксплойт нулевого дня (или нулевой день) использует уязвимость нулевого дня. Уязвимость нулевого дня (или 0-day) — это уязвимость, которая неизвестна или не устранена теми, кто хочет исправить эту уязвимость.

Пока уязвимость не будет устранена, злоумышленники могут использовать ее для нанесения вреда компьютерной программе, хранилищу данных, компьютеру или сети.

«Нулевой день» — это день, когда заинтересованная сторона узнает об уязвимости, что приводит к исправлению или обходному пути, чтобы избежать эксплуатации.

Главное, что нужно понять, это то, что чем меньше дней с нулевого дня, тем выше вероятность того, что не было разработано никаких исправлений или мер по смягчению последствий, и тем выше риск успешной атаки.

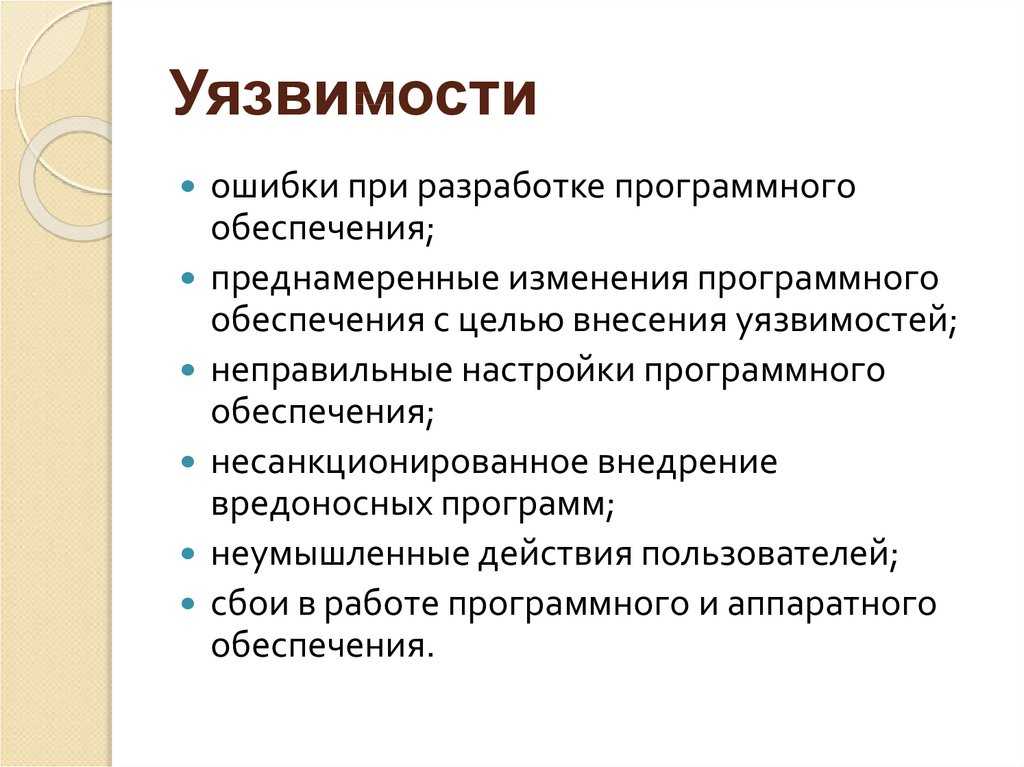

Что вызывает уязвимости?

Существует множество причин уязвимостей, в том числе:

Сложность

Сложные системы повышают вероятность дефекта, неправильной настройки или непреднамеренного доступа.

Знакомство

Общий код, программное обеспечение, операционные системы и оборудование увеличивают вероятность того, что злоумышленник сможет найти или получить информацию об известных уязвимостях.

Связь

Чем больше подключено устройство, тем выше вероятность уязвимости.

Плохое управление паролями

Ненадежные пароли могут быть взломаны методом грубой силы, а повторное использование паролей может привести к тому, что одна утечка данных превратится во множество.

Недостатки операционной системы

Как и любое программное обеспечение, операционные системы могут иметь недостатки. Операционные системы, которые по умолчанию небезопасны, позволяют любому пользователю получить доступ и потенциально внедрить вирусы и вредоносные программы.

Использование Интернета

В Интернете полно шпионского и рекламного ПО, которое может автоматически устанавливаться на компьютеры.

Ошибки программного обеспечения

Программисты могут случайно или преднамеренно оставить в программном обеспечении ошибку, которую можно использовать. Иногда конечные пользователи не могут обновить свое программное обеспечение, оставляя его без исправлений и уязвимым для эксплуатации.

Непроверенный пользовательский ввод

Если ваш веб-сайт или программное обеспечение предполагает, что все вводимые данные безопасны, они могут выполнять непреднамеренные команды SQL.

Люди

Самой большой уязвимостью в любой организации является человек в конце системы. Социальная инженерия — самая большая угроза для большинства организаций.

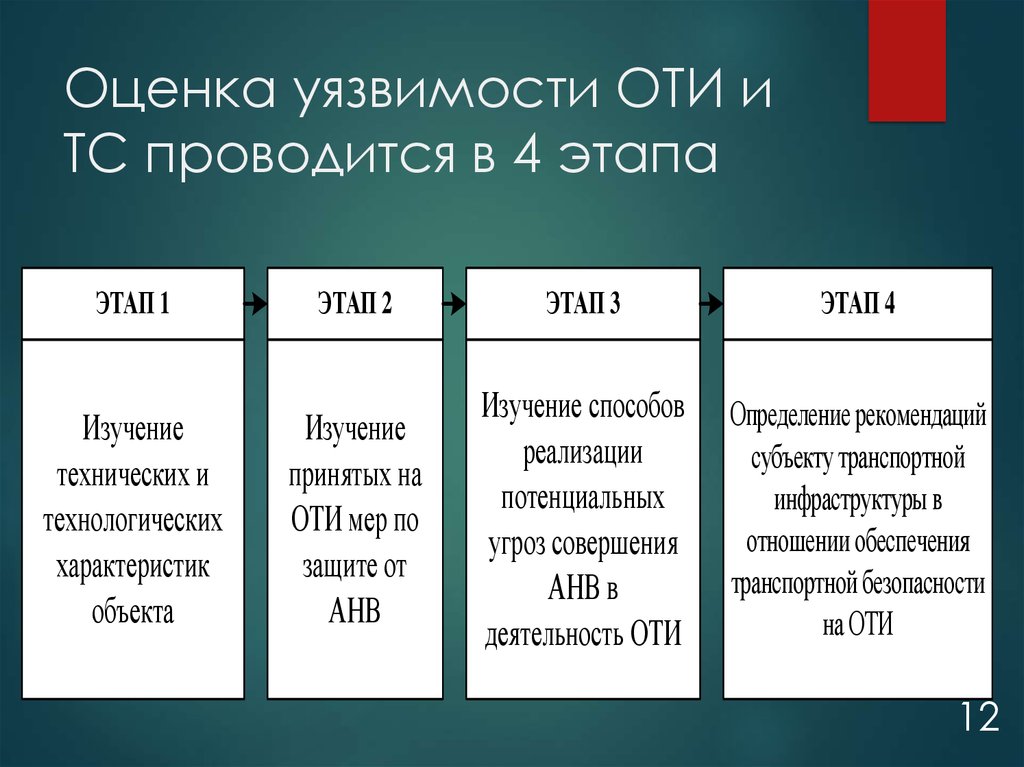

Что такое управление уязвимостями?

Управление уязвимостями — это циклическая практика выявления, классификации, исправления и уменьшения уязвимостей безопасности. Основные элементы управления уязвимостями включают обнаружение уязвимостей, оценку уязвимостей и исправление.

Основные элементы управления уязвимостями включают обнаружение уязвимостей, оценку уязвимостей и исправление.

Methods of vulnerability detection include:

- Vulnerability scanning

- Penetration testing

- Google hacking

Once a vulnerability is found, it goes through the vulnerability assessment process:

1. Identify Vulnerabilities

Анализ сетевых сканирований, результатов пен-тестов, журналов брандмауэра и результатов сканирования уязвимостей для поиска аномалий, которые позволяют предположить, что уязвимость может быть использована кибератакой.

2. Проверка уязвимостей

Решите, можно ли использовать обнаруженную уязвимость, и классифицируйте серьезность эксплойта, чтобы понять уровень риска.

3. Устранение уязвимостей

Примите решение о мерах противодействия и о том, как измерить их эффективность, если исправление недоступно.

4. Устранение уязвимостей

Устранение уязвимостей требует обновления уязвимого программного или аппаратного обеспечения, где это возможно. В связи с тем, что кибератаки постоянно развиваются, управление уязвимостями должно быть постоянной и повторяющейся практикой, чтобы обеспечить защиту вашей организации.

Что такое поиск уязвимостей?

Сканер уязвимостей — это программное обеспечение, предназначенное для оценки компьютеров, сетей или приложений на наличие известных уязвимостей. Они могут выявлять и обнаруживать уязвимости, возникающие из-за неправильной конфигурации и ошибочного программирования в сети, и выполнять сканирование с проверкой подлинности и без проверки подлинности:

- Сканирование с проверкой подлинности: Позволяет сканеру уязвимостей получать прямой доступ к сетевым ресурсам с использованием протоколов удаленного администрирования, таких как безопасная оболочка (SSH) или протокол удаленного рабочего стола (RDP) и пройти аутентификацию, используя предоставленные системные учетные данные.

Это дает доступ к низкоуровневым данным, таким как конкретные службы и сведения о конфигурации, предоставляя подробную и точную информацию об операционных системах, установленном программном обеспечении, проблемах с конфигурацией и отсутствующих исправлениях безопасности.

Это дает доступ к низкоуровневым данным, таким как конкретные службы и сведения о конфигурации, предоставляя подробную и точную информацию об операционных системах, установленном программном обеспечении, проблемах с конфигурацией и отсутствующих исправлениях безопасности.

- Сканирование без проверки подлинности: Приводит к ложным срабатываниям и недостоверной информации об операционных системах и установленном программном обеспечении. Этот метод обычно используется кибер-злоумышленниками и аналитиками безопасности, чтобы попытаться определить состояние безопасности внешних активов и найти возможные утечки данных.

Что такое тестирование на проникновение?

Тестирование на проникновение, также известное как тестирование на проникновение или этический взлом, представляет собой практику тестирования активов информационных технологий с целью обнаружения уязвимостей в системе безопасности, которые может использовать злоумышленник. Тестирование на проникновение может быть автоматизировано с помощью программного обеспечения или выполняться вручную.

Тестирование на проникновение может быть автоматизировано с помощью программного обеспечения или выполняться вручную.

В любом случае процесс заключается в сборе информации о цели, выявлении возможных уязвимостей и попытках их использования, а также в отчете о результатах.

Тестирование на проникновение также может использоваться для проверки политики безопасности организации, соблюдения требований соответствия, осведомленности сотрудников о безопасности и способности организации выявлять инциденты безопасности и реагировать на них.

Узнайте больше о тестировании на проникновение

Что такое Google Hacking?

Взлом Google – это использование поисковой системы, такой как Google или Microsoft Bing, для обнаружения уязвимостей в системе безопасности. Взлом Google достигается за счет использования операторов расширенного поиска в запросах, которые определяют местонахождение труднодоступной информации или информации, которая случайно раскрывается из-за неправильной настройки облачных сервисов.

Исследователи безопасности и злоумышленники используют эти целевые запросы для обнаружения конфиденциальной информации, которая не предназначена для публичного доступа.

Эти уязвимости, как правило, делятся на два типа:

- Уязвимости программного обеспечения

- Неправильные конфигурации

Тем не менее, подавляющее большинство злоумышленников склонны искать распространенные неверные настройки пользователей, которые они уже знают, как использовать, и просто сканировать системы, которые имеют известные дыры в безопасности.

Чтобы предотвратить взлом Google, вы должны убедиться, что все облачные службы правильно настроены. Как только что-то открывается Google, оно становится общедоступным, нравится вам это или нет.

Да, Google периодически очищает свой кеш, но до тех пор ваши конфиденциальные файлы находятся в открытом доступе.

Что такое базы данных уязвимостей?

База данных уязвимостей — это платформа, которая собирает, поддерживает и обменивается информацией об обнаруженных уязвимостях. MITRE запускает один из крупнейших, который называется CVE или Common Vulnerabilities and Exposures, и присваивает оценку Common Vulnerability Scoring System (CVSS), чтобы отразить потенциальный риск, который уязвимость может представлять для вашей организации.

MITRE запускает один из крупнейших, который называется CVE или Common Vulnerabilities and Exposures, и присваивает оценку Common Vulnerability Scoring System (CVSS), чтобы отразить потенциальный риск, который уязвимость может представлять для вашей организации.

Этот центральный список CVE служит основой для многих сканеров уязвимостей.

Преимущество общедоступных баз данных уязвимостей заключается в том, что они позволяют организациям разрабатывать, устанавливать приоритеты и выполнять исправления и другие меры по устранению критических уязвимостей.

Тем не менее, они также могут вызвать создание дополнительных уязвимостей из-за поспешно выпущенных исправлений, которые устраняют первую уязвимость, но создают другую.

См. довод в пользу полного раскрытия или ограниченного раскрытия выше.

Общие уязвимости, перечисленные в базах данных уязвимостей, включают:

- Ошибка первоначального развертывания: Функциональность для баз данных может казаться нормальной, но без тщательного тестирования уязвимости могут позволить злоумышленникам проникнуть внутрь.

Плохой контроль безопасности, слабые пароли или настройки безопасности по умолчанию могут привести к тому, что конфиденциальные материалы станут общедоступными.

Плохой контроль безопасности, слабые пароли или настройки безопасности по умолчанию могут привести к тому, что конфиденциальные материалы станут общедоступными.

- SQL-инъекция : Атаки на базы данных обычно регистрируются в базах данных уязвимостей.

- Неправильная конфигурация : Компании часто неправильно настраивают свои облачные службы, что делает их уязвимыми и общедоступными.

- Недостаточный аудит: Без аудита трудно узнать, были ли изменены данные или доступ к ним. Базы данных уязвимостей продемонстрировали важность отслеживания аудита как средства сдерживания кибератак.

Узнайте больше о CVE.

UpGuard может обнаруживать и устранять ваши уязвимости

UpGuard может защитить ваш бизнес от утечки данных, выявить все утечки ваших данных и помочь вам постоянно контролировать состояние безопасности всех ваших поставщиков.

UpGuard также поддерживает соответствие множеству систем безопасности, включая новые требования, установленные Исполнительным указом Байдена по кибербезопасности.

Проверьте безопасность своего веб-сайта, НАЖМИТЕ ЗДЕСЬ , чтобы получить мгновенную оценку безопасности прямо сейчас!

Определение и значение уязвимости | Dictionary.com

- Основные определения

- Викторина

- Связанный контент

- Примеры

Показывает уровень оценки в зависимости от сложности слова.

[ vuhl-ner-uh-bil-i-tee ]

/ ˌvʌl nər əˈbɪl ɪ ti /

Сохранить это слово!

См. синонимы для: уязвимость / уязвимости на Thesaurus.com

Показывает уровень оценки в зависимости от сложности слова.

сущ.

открытость или подверженность нападению или причинению вреда: Нам необходимо разработать смелую политику, которая снизит уязвимость фермеров перед засухой и наводнениями.

готовность проявлять эмоции или позволить увидеть или узнать свои слабости; готовность рисковать эмоциональными травмами: в основе открытого общения лежат честность, доверие и уязвимость.

Состояние потребности в поддерживающих или защитных социальных услугах и общественных ресурсах из-за преклонного возраста, бедности, инвалидности и т. д.: уязвимость пожилых людей с ограниченными возможностями.

Биология, экология. вероятность быть классифицированным как исчезающий вид в ближайшем будущем, если обстоятельства не улучшатся: уязвимость жирафа.

ВИКТОРИНА

Сыграем ли мы «ДОЛЖЕН» ПРОТИВ. «ДОЛЖЕН» ВЫЗОВ?

Следует ли вам пройти этот тест на «должен» или «должен»? Это должно оказаться быстрым вызовом!

Вопрос 1 из 6

Какая форма обычно используется с другими глаголами для выражения намерения?

Редко уязвимый [vuhl-ner-uh-buhl-nis] /ˈvʌl nər ə bəl nɪs/ .

Происхождение уязвимости

Впервые зафиксировано в 1800–10 гг. ; уязвимый + -ity

; уязвимый + -ity

Слова поблизости уязвимость

Вульгарная латынь, Вульгата, Вульгата Библия, вульгус, уязвимость, уязвимость, уязвимость, уязвимость, Vulpecula, vulpecular, vulpicide

Dictionary.com Unabridged На основе Random House Unabridged Dictionary, © Random House, Inc. 2022

Слова, относящиеся к уязвимости

восприимчивость, подотчетность, податливость, податливость, вина, бремя, принуждение, виновность, долг, долг, задолженность, ответственность, обязанность, ответственность , открытость, подчинение, восприимчивость, подотчетность, задолженность, задолженность

Как использовать уязвимость в предложении

К сожалению, общественность может быть особенно уязвима к попыткам делегитимации выборов.

Что, если Трамп проиграет и не уйдет?|Джеффри Скелли ([email protected])|14 сентября 2020 г.|FiveThirtyEight

Вредоносное приложение должно будет использовать уязвимости для внедрения вредоносного файла в уязвимое приложение TikTok.

TikTok исправляет ошибки Android, которые могли привести к взлому аккаунта|Зак Уиттакер|11 сентября 2020 г.|TechCrunch

Травма колена, полученная Лапортом в начале сезона, привела к тому, что «Ситизенс» ослабли в обороне, и в результате они выглядели уязвимыми.

«Ливерпуль» снова сбежит с Премьер-лигой или «Манчестер Сити» вернет себе титул?|Терренс Дойл|10 сентября 2020 г.|FiveThirtyEight

TVPRA заявляет, что при задержании ребенка на границе они должны быть переданы в Министерство здравоохранения и социальных служб и переданы на попечение людям, прошедшим специальную подготовку по уходу за уязвимыми и травмированными детьми.

Почему я подписал письмо Иванке Трамп, призывая ее защитить жертв торговли людьми|jakemeth|2 сентября 2020 г.|Fortune

Количество людей, которые могут оказаться уязвимыми для этого, безусловно, больше, чем кто-либо должен быть готов принять.

Сам по себе коллективный иммунитет не остановит COVID-19.

И вот почему.|Кейт Баггали|2 сентября 2020 г.|Популярная наука

И вот почему.|Кейт Баггали|2 сентября 2020 г.|Популярная наукаЯ сказал, что смесь гламура и уязвимости сильна, особенно если вы можете почувствовать уязвимость.

Дафна Меркин о Лене Данхэм, книжной критике и самоанализе|Минди Фараби|26 декабря 2014|DAILY BEAST

Но тяжесть их надежды была их величайшей уязвимостью.

Жизнь и трудные времена семьи Оставленный кубинский перебежчик|Брин-Джонатан Батлер|19 декабря 2014|DAILY BEAST

Это чувство уязвимости, конечно, еще более остро в таких микрогосударствах, как Ямайка .

Как Мориса Томлинсона разоблачили на Ямайке и заставили покинуть страну|Джей Майклсон|9 декабря.

Фестиваль короткометражных фильмов Nitehawk: «Brute», извращенный взгляд на игру в темноте|Джулия Гринберг|28 ноября 2014 г.|DAILY BEAST -Сообразительный Маккарти раскрывает настоящую уязвимость.

Дженни Маккарти: я не противник вакцинации|Ллойд Гроув|24 октября 2014 г.|DAILY BEAST

Особенно я хочу узнать их точки наибольшей уязвимости.