Угрозы, уязвимости и эксплойты — подумать только!

Некоторые из наиболее широко используемых понятий безопасности неправильно понимаются или используются как синонимы. Определенные понятия безопасности настолько тесно связаны друг с другом, что их следует изучать совместно. Сегодня мы рассмотрим несколько родственных понятий — угроза, уязвимость и эксплойт — и узнаем, как специалисты по безопасности используют их для оценки или определения риска.

Запомните цель: защита активов

Причиной, по которой мы принимаем меры безопасности, является защита активов. Активами считается все, что имеет ценность. Активы могут иметь материальную ценность; например, золото и ювелирные изделия — это материальные активы, так же, как и люди. В корпоративной сети база данных, сервер, на котором размещена база данных, и сама сеть, обеспечивающая связь с сервером, также являются материальными активами. Другие активы — корпоративная или личная конфиденциальная информация или репутация — имеют нематериальную ценность, но не менее важны.

Угрозы и злоумышленники

Система безопасности учитывает несколько видов угроз. Угрозой может быть выраженное или продемонстрированное намерение причинить вред активу или сделать его непригодным для использования. Враждебные действия, целью которых является актив, независимо от их побудительной причины считаются угрозами. Стихийные бедствия, ошибки со стороны человека или халатность тоже считаются угрозами. Оба указанных вида угроз могут привести к нарушениям работы веб-служб или электронной почты, утрате или случайному раскрытию конфиденциальной информации, а в развивающемся интернете вещей оба вида способны создать угрозы нанесения вреда человеку. Идентификация угроз — важный, но чрезвычайно сложный аспект управления системой безопасности.

Какой-то человек или какая-то вещь может представлять или создавать угрозу. Это злоумышленники. Некоторыми злоумышленниками являются отдельные личности или государственные субъекты. Недовольные, неопытные или переутомленные сотрудники также могут создавать угрозы для активов организации, и при управлении системой безопасности следует учитывать всех этих лиц.

Уязвимости

Уязвимость — это брешь в системе мер, принятых вами для обеспечения безопасности актива. Это широкое толкование традиционного определения, которое учитывает только бреши или слабые места в системах или сетях (см. RFC 2828). Уязвимости создают возможность нанесения вреда активам вашей организации. Они существуют в используемых вами операционных системах, приложениях или оборудовании. Например, если вы не используете антивирусное или антивредоносное программное обеспечение, ваш ноутбук или мобильное устройство уязвимо для заражения. Аналогичным образом, если вы не обновляете регулярно программное обеспечение своих операционных систем и приложений, они сохраняют уязвимость для проблем программного обеспечения («багов» ), которые были идентифицированы и исправлены. (Эти усилия в сфере называются ликвидацией или снижением уязвимости.)

Настройка программного обеспечения, оборудования и даже учетных записей электронной почты или социальных сетей тоже может создавать уязвимости. Управление параметрами конфиденциальности, к примеру, может стать причиной того, что предварительная информация о выпуске продукта, которую вы собирались сообщить только своим коллегам, окажется в публичном доступе.

Управление параметрами конфиденциальности, к примеру, может стать причиной того, что предварительная информация о выпуске продукта, которую вы собирались сообщить только своим коллегам, окажется в публичном доступе.

Поведение пользователей создает возможности для злоумышленников и, следовательно, тоже относится к уязвимостям. Системный администратор, просматривающий интернет-страницы под учетной записью администратора на корпоративной рабочей станции, может стать жертвой «теневой загрузки» или вредоносной программы. Это поведение создает уязвимость, которая не учитывается определением в RFC 2828, но является в современном интернете не меньшей проблемой, чем баги в программном обеспечении.

И наконец, как мы уже рассматривали в своей первой статье по вопросам понимания мер безопасности, люди уязвимы для психологических атак. Эта уязвимость — одна из наиболее сложных для устранения. Повышение степени понимания мер безопасности наконец обретает признание как важный компонент ликвидации уязвимостей.

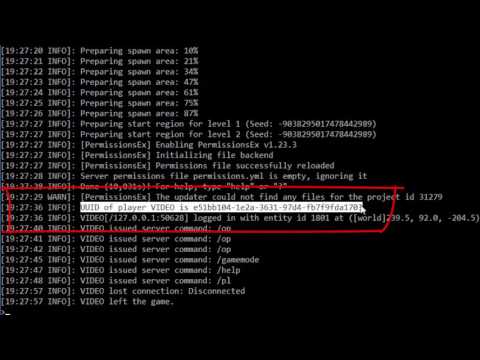

Эксплойты

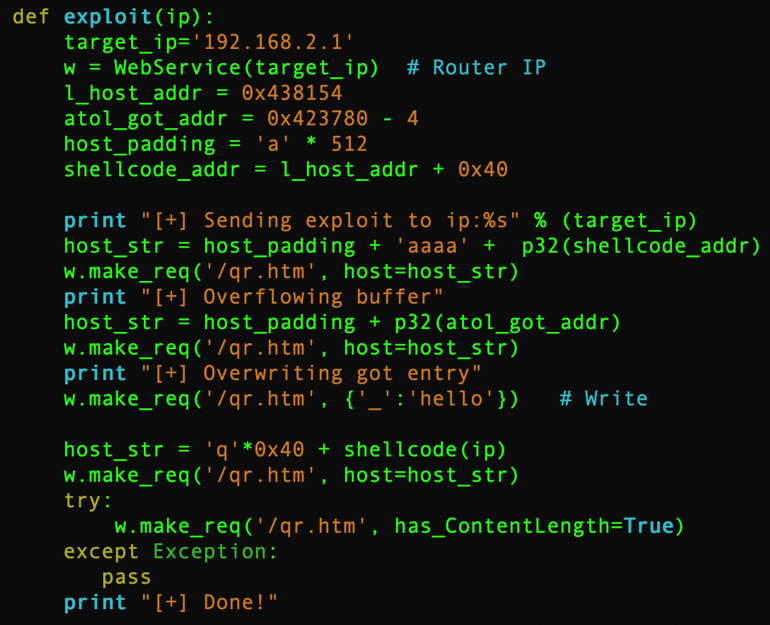

Понятие эксплойт широко используется для описания компьютерной программы, которая разработана с целью атаки на актив путем использования его уязвимости. Цель многих эксплойтов состоит в получении контроля над активом. Например, успешно функционирующий эксплойт для уязвимости базы данных может предоставить злоумышленнику средства сбора или тайного получения всех записей из этой базы данных. Успешное применение эксплойтов такого вида называют утечкой данных. Также разрабатываются эксплойты для атаки через уязвимость операционной системы или приложения, нацеленной на получение прав удаленного администратора или прав «запуска» программ на ноутбуке или сервере. (Это распространенная цель вредоносного ПО, которую мы изучим в будущей статье.)

Не все эксплойты применяют программное обеспечение, и неправильно относить все атаки на основе эксплойтов к хакерству. Мошенничество — психологическая атака на конкретного человека или сотрудника с целью заставить его раскрыть личную или конфиденциальную информацию — давно существующая разновидность эксплойта, не требующего хакерских навыков.

Риск

Если поискать определение понятия риск. то можно найти очень много определений. Одно из них, которое я считаю наиболее простым для понимания, имеет следующий вид: «возможность нанесения вреда или ущерба активу, а также его уничтожения в результате угрозы посредством эксплойта, использующего уязвимость» [TAG]. Оно достаточно аккуратно связывает вместе рассмотренные нами понятия — актив, угроза, уязвимость, эксплойт. На практике для каждого актива определяется совокупность угроз, способных причинить вред этому активу. Затем определяются уязвимости, которыми злоумышленники могли бы воспользоваться для причинения вреда активу. Это необыкновенно простая часть. Загвоздка возникает при анализе мер по снижению риска. Устранить все угрозы — и, следовательно, весь риск — невозможно, так как определенная степень риска будет существовать всегда. Наиболее благоразумно определить издержки снижения риска и сопоставить их с выгодами. Теоретически эти усилия приводят к определению объема риска, который вам придется принять, учитывая сумму, которую вы готовы потратить. На практике в эпоху интернета эта задача становится намного сложнее, чем раньше.

На практике в эпоху интернета эта задача становится намного сложнее, чем раньше.

Что такое эксплойт «нулевого дня» и как защитить себя?

НЕКЕШЕРОВАННЫЙ КОНТЕНТ

Техническая пресса постоянно пишет о новых и опасных эксплойтах «нулевого дня». Но что такое эксплойт нулевого дня, что делает его таким опасным и, что наиболее важно, как вы можете защитить себя?

Атаки нулевого дня случаются, когда плохие парни опережают хороших, нападая на нас с уязвимостями, о существовании которых мы даже не подозревали. Это то, что случается, когда у нас не было времени подготовить нашу защиту.

Программное обеспечение уязвимо

Программное обеспечение несовершенно. Браузер, в котором вы это читаете, будь то Chrome, Firefox, Internet Explorer или что-нибудь еще, гарантированно содержит ошибки. Такое сложное программное обеспечение написано людьми и имеет проблемы, о которых мы пока не знаем. Многие из этих ошибок не очень опасны — возможно, они вызывают сбой в работе веб-сайта или сбой вашего браузера. Однако некоторые ошибки представляют собой дыры в безопасности. Злоумышленник, который знает об ошибке, может создать эксплойт, который использует ошибку в программном обеспечении для получения доступа к вашей системе.

Многие из этих ошибок не очень опасны — возможно, они вызывают сбой в работе веб-сайта или сбой вашего браузера. Однако некоторые ошибки представляют собой дыры в безопасности. Злоумышленник, который знает об ошибке, может создать эксплойт, который использует ошибку в программном обеспечении для получения доступа к вашей системе.

Конечно, одни программы более уязвимы, чем другие. Например, Джава имеет нескончаемый поток уязвимостей, которые позволяют веб-сайтам, использующим подключаемый модуль Java, выйти из песочницы Java и получить полный доступ к вашему компьютеру. Эксплойты, которые могут скомпрометировать технологию песочницы Google Chrome, встречаются гораздо реже, хотя даже у Chrome был нулевой день.

Ответственное раскрытие информации

Иногда хорошие парни обнаруживают уязвимость. Либо разработчик обнаруживает уязвимость самостоятельно, либо хакеры «белой шляпы» обнаруживают уязвимость и раскрывают ее ответственно, возможно, с помощью чего-то вроде Pwn2Own или программы вознаграждений за обнаружение ошибок Google Chrome, которые вознаграждают хакеров за обнаружение уязвимостей и раскрывают их ответственно.

Позже злоумышленники могут попытаться использовать уязвимость после того, как она будет обнаружена и исправлена, но у людей было время подготовиться.

Некоторые люди не обновляют свое программное обеспечение своевременно, поэтому эти атаки могут быть опасными. Однако, если атака нацелена на часть программного обеспечения, использующего известную уязвимость, для которой уже существует исправление, это не атака «нулевого дня».

Атаки нулевого дня

Иногда уязвимости обнаруживают плохие парни. Люди, обнаружившие уязвимость, могут продать ее другим людям и организациям, ищущим эксплойты (это большой бизнес — это уже не просто подростки в подвалах, которые пытаются с вами связываться, это организованная преступность в действии) или использовать ее сами. Уязвимость может быть уже известна разработчику, но разработчик, возможно, не смог вовремя исправить ее.

В этом случае ни разработчик, ни люди, использующие программное обеспечение, заранее не предупреждают, что их программное обеспечение уязвимо. Люди узнают, что программное обеспечение уязвимо, только когда оно уже подвергается атаке, часто путем изучения атаки и изучения того, какую ошибку оно использует.

Люди узнают, что программное обеспечение уязвимо, только когда оно уже подвергается атаке, часто путем изучения атаки и изучения того, какую ошибку оно использует.

Это атака нулевого дня — это означает, что у разработчиков было нулевое время на то, чтобы разобраться с проблемой, прежде чем она уже будет использована в дикой природе. Однако плохие парни знают об этом достаточно долго, чтобы разработать эксплойт и начать атаковать. Программное обеспечение остается уязвимым для атак до тех пор, пока пользователи не выпустят и не применит исправление, что может занять несколько дней.

Как защитить себя

Нулевые дни пугают, потому что мы не уведомляем о них заранее. Мы не можем предотвратить атаки нулевого дня, постоянно обновляя наше программное обеспечение. По определению, для атаки нулевого дня нет патчей.

Итак, что мы можем сделать, чтобы защитить себя от эксплойтов нулевого дня?

- Избегайте уязвимого программного обеспечения : Мы не знаем наверняка, что в будущем в Java появится еще одна уязвимость нулевого дня, но долгая история Java-атак означает, что они, скорее всего, будут.

(Фактически, Java в настоящее время уязвима для нескольких атак нулевого дня, которые еще не были исправлены.)

(Фактически, Java в настоящее время уязвима для нескольких атак нулевого дня, которые еще не были исправлены.) - Уменьшите поверхность атаки : Чем меньше у вас программного обеспечения, уязвимого для атак нулевого дня, тем лучше. Вот почему полезно удалить плагины браузера, которые вы не используете, и избежать прямого доступа к Интернету ненужного серверного программного обеспечения. Даже если серверное программное обеспечение полностью пропатчено, в конечном итоге может произойти атака нулевого дня.

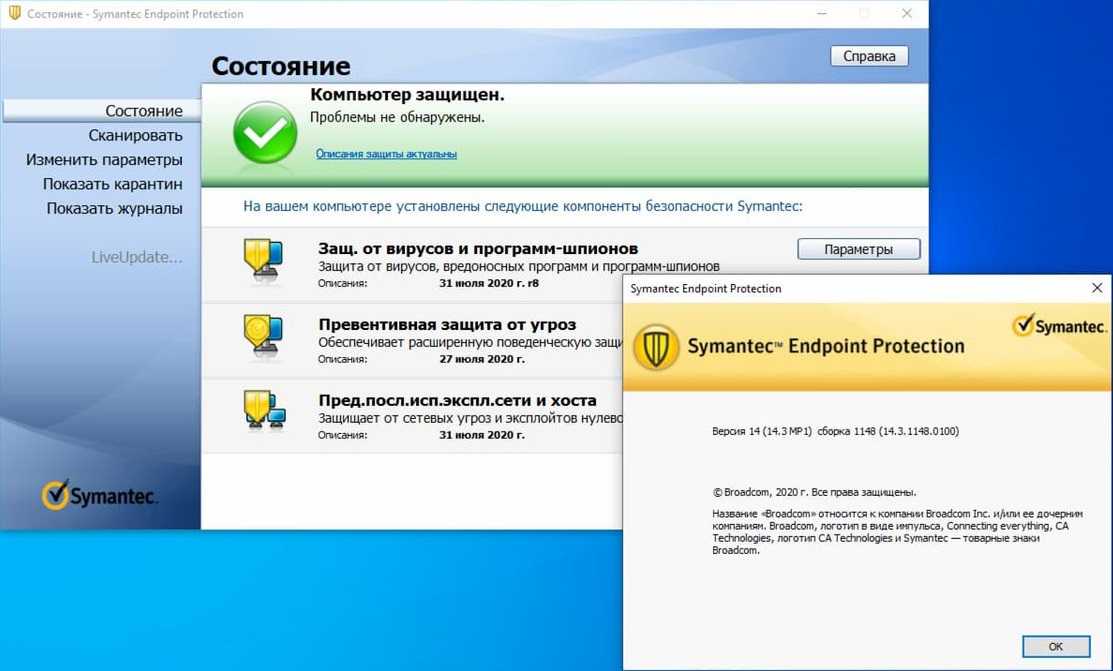

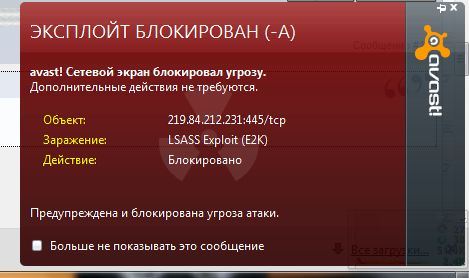

- Запустите антивирус : Антивирусы могут помочь против атак нулевого дня.

Атака, которая пытается установить вредоносное ПО на ваш компьютер, может привести к тому, что установка вредоносного ПО будет сорвана антивирусом. An эвристика антивируса (которые обнаруживают подозрительную активность) также могут блокировать атаку нулевого дня. После этого антивирусы могут быть обновлены для защиты от атаки «нулевого дня» раньше, чем для самого уязвимого программного обеспечения будет выпущен патч. Вот почему разумно использовать антивирус в Windows, независимо от того, насколько вы осторожны.

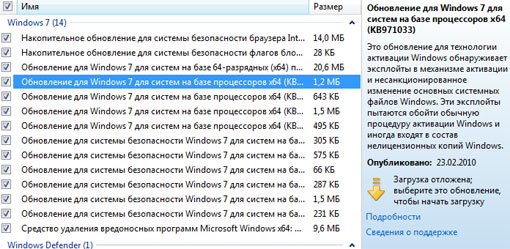

Атака, которая пытается установить вредоносное ПО на ваш компьютер, может привести к тому, что установка вредоносного ПО будет сорвана антивирусом. An эвристика антивируса (которые обнаруживают подозрительную активность) также могут блокировать атаку нулевого дня. После этого антивирусы могут быть обновлены для защиты от атаки «нулевого дня» раньше, чем для самого уязвимого программного обеспечения будет выпущен патч. Вот почему разумно использовать антивирус в Windows, независимо от того, насколько вы осторожны. - Обновляйте свое программное обеспечение : Регулярное обновление программного обеспечения не защитит вас от «нулевого дня», но гарантирует, что исправление будет выполнено в кратчайшие сроки после его выпуска. Вот почему так важно уменьшить поверхность для атак и избавиться от потенциально уязвимого программного обеспечения, которым вы не пользуетесь — это меньше программ, которые вам нужно обновлять.

Мы объяснили, что такое эксплойт нулевого дня, но что такое постоянная и не исправленная уязвимость системы безопасности? Посмотрим, сможешь ли ты найти ответ на наш раздел Geek Trivia !

Что такое эксплойты? (И почему вас это должно волновать)

Эксплойты: это не киберугрозы вашей мамы. В какой-то момент в недалеком прошлом эксплойты были ответственны за доставку 80 процентов вредоносных программ в системы людей. Но сегодня подвиги, похоже, переживают затишье. Означает ли это, что они ушли навсегда, и мы все можем ослабить бдительность? Или это просто затишье перед бурей? Давайте разберем эту скрытую угрозу, чтобы вы могли не только узнать своего врага, но и должным образом подготовиться к повторным атакам эксплойтов.

Что такое эксплойт? Эксплойт — это программа или фрагмент кода, который находит и использует недостаток безопасности в приложении или системе, чтобы киберпреступники могли использовать его в своих интересах, т. е. использовать его.

е. использовать его.

Киберпреступники часто доставляют эксплойты на компьютеры как часть комплекта или набора эксплойтов, которые размещены на веб-сайтах или скрыты на невидимых целевых страницах. Когда вы попадаете на один из этих сайтов, эксплойт-кит автоматически снимает отпечатки пальцев с вашего компьютера, чтобы узнать, какая у вас операционная система, какие программы и у вас запущены, и, что наиболее важно, есть ли у каких-либо из них недостатки безопасности, называемые уязвимостями. По сути, это поиск в вашем компьютере слабых мест, которые можно использовать, как это сделали трояны с ахиллесовой пятой.

После обнаружения уязвимостей набор эксплойтов использует свой готовый код, чтобы открыть бреши и доставить вредоносное ПО, минуя многие программы безопасности.

Так являются ли эксплойты разновидностью вредоносных программ? Технически нет. Эксплойты — это не сами вредоносные программы, а способы их доставки. Набор эксплойтов не заражает ваш компьютер. Но он открывает дверь для вредоносного ПО.

Но он открывает дверь для вредоносного ПО.

Люди чаще всего сталкиваются с наборами эксплойтов на веб-сайтах-ловушках с высокой посещаемостью. Киберпреступники обычно выбирают популярные сайты с хорошей репутацией, чтобы получить максимальную отдачу от своих инвестиций. Это означает, что новостные сайты, которые вы читаете, веб-сайт, который вы используете для поиска недвижимости, или интернет-магазин, где вы покупаете книги, — все это возможные кандидаты. Такие сайты, как yahoo.com, nytimes.com и msn.com, уже подвергались взлому.

Итак, вы просматриваете веб-страницы, заходите на любимый веб-сайт, и скомпрометированный сайт перенаправляет вас в фоновом режиме, не открывая никаких новых окон браузера и не предупреждая вас каким-либо другим способом, чтобы вас можно было проверить на пригодность для заражения . Исходя из этого, вас либо отбирают для эксплуатации, либо отбрасывают.

Как взломан ваш любимый веб-сайт? Одним из двух способов: 1. На сайте спрятан фрагмент вредоносного кода (путем старого доброго взлома) 2. Заражена реклама, отображаемая на сайте. Эти вредоносные объявления, известные как вредоносная реклама, особенно опасны, поскольку пользователям даже не нужно нажимать на объявление, чтобы подвергнуться угрозе. Оба метода, взломанные сайты или вредоносная реклама, немедленно перенаправляют вас (укажите веб-браузер) на невидимую целевую страницу, на которой размещен набор эксплойтов. Оказавшись там, если на вашем компьютере есть уязвимости, игра окончена.

На сайте спрятан фрагмент вредоносного кода (путем старого доброго взлома) 2. Заражена реклама, отображаемая на сайте. Эти вредоносные объявления, известные как вредоносная реклама, особенно опасны, поскольку пользователям даже не нужно нажимать на объявление, чтобы подвергнуться угрозе. Оба метода, взломанные сайты или вредоносная реклама, немедленно перенаправляют вас (укажите веб-браузер) на невидимую целевую страницу, на которой размещен набор эксплойтов. Оказавшись там, если на вашем компьютере есть уязвимости, игра окончена.

Набор эксплойтов выявляет уязвимости и запускает соответствующие эксплойты для удаления вредоносных полезных нагрузок. Эти полезные нагрузки (вредоносное ПО) могут затем выполняться и заражать ваш компьютер всевозможными вредоносными программами. В наши дни программы-вымогатели — это особенно любимая полезная нагрузка наборов эксплойтов.

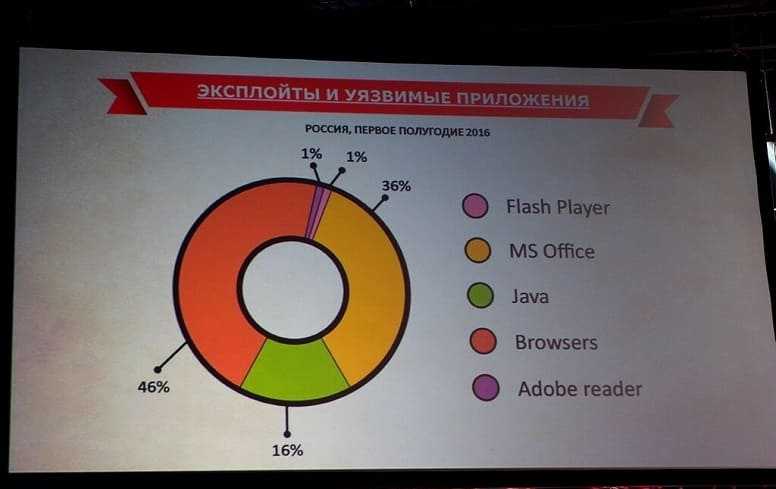

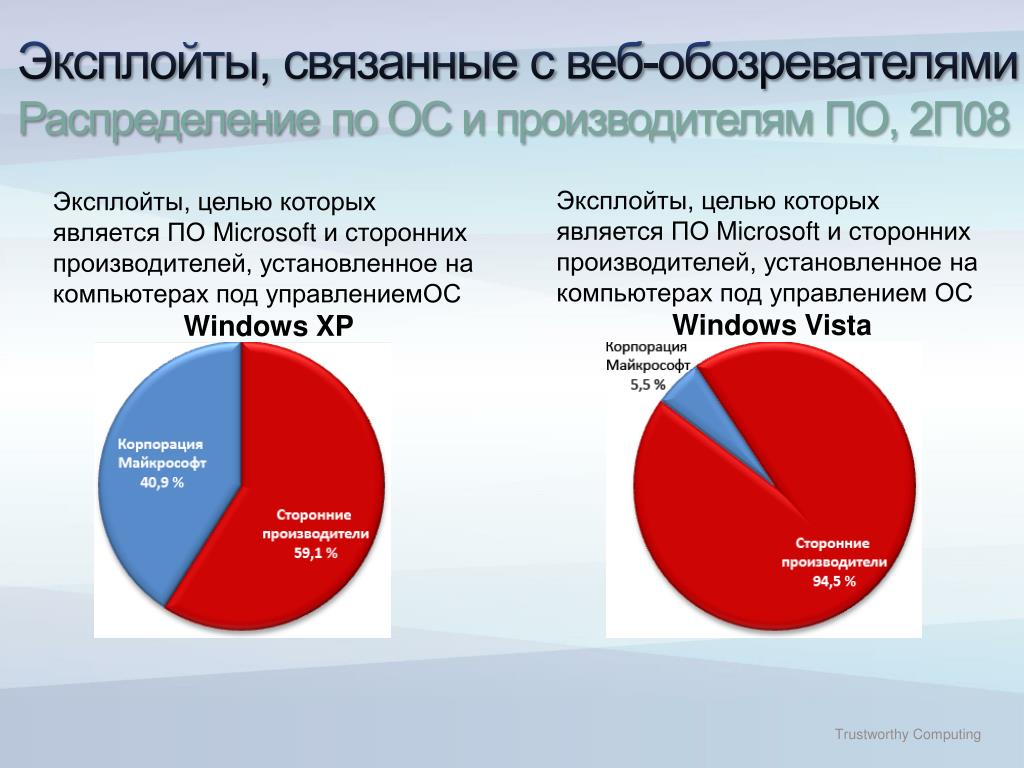

Какое программное обеспечение уязвимо? Теоретически, по прошествии достаточного времени каждая часть программного обеспечения потенциально уязвима. Криминальные группы специалистов тратят много времени на разборку программ, чтобы найти уязвимости. Однако они обычно фокусируются на приложениях с наибольшей пользовательской базой, поскольку они представляют собой наиболее богатые цели. Как и во всех формах киберпреступности, это игра чисел. Основные целевые приложения включают Internet Explorer, Flash, Java, Adobe Reader и Microsoft Office.

Криминальные группы специалистов тратят много времени на разборку программ, чтобы найти уязвимости. Однако они обычно фокусируются на приложениях с наибольшей пользовательской базой, поскольку они представляют собой наиболее богатые цели. Как и во всех формах киберпреступности, это игра чисел. Основные целевые приложения включают Internet Explorer, Flash, Java, Adobe Reader и Microsoft Office.

Компании-разработчики программного обеспечения понимают, что разрабатываемые ими программы могут содержать уязвимости. По мере того, как в программы вносятся добавочные обновления для улучшения функциональности, внешнего вида и опыта, также вносятся исправления безопасности для закрытия уязвимостей. Эти исправления называются исправлениями, и они часто выпускаются по регулярному графику. Например, Microsoft выпускает набор исправлений для своих программ во второй вторник каждого месяца, известный как вторник исправлений.

Компании могут также выпускать исправления для своих программ в случае обнаружения критической уязвимости. Эти исправления, по сути, зашивают дыру, поэтому наборы эксплойтов не могут проникнуть внутрь и сбросить свои вредоносные пакеты.

Проблема с исправлениями заключается в том, что они часто не выпускаются сразу после обнаружения уязвимости, поэтому у преступников есть время действовать и использовать ее. Другая проблема заключается в том, что они полагаются на пользователей, загружающих эти «раздражающие» обновления, как только они выходят. Большинство наборов эксплойтов нацелены на уязвимости, которые уже давно закрыты, потому что они знают, что большинство людей не обновляются регулярно.

Для уязвимостей программного обеспечения, которые еще не были исправлены компанией, производящей их, существуют технологии и программы, разработанные компаниями, занимающимися кибербезопасностью, которые защищают программы и системы, которые, как известно, являются фаворитами для эксплуатации. Эти технологии, по сути, действуют как барьеры против уязвимых программ и останавливают эксплойты на нескольких этапах атаки, таким образом, у них никогда не будет возможности сбросить свою вредоносную полезную нагрузку.

Эти технологии, по сути, действуют как барьеры против уязвимых программ и останавливают эксплойты на нескольких этапах атаки, таким образом, у них никогда не будет возможности сбросить свою вредоносную полезную нагрузку.

Эксплойты можно разделить на две категории: известные и неизвестные, также называемые эксплойтами нулевого дня.

Известные эксплойты — это эксплойты, которые исследователи безопасности уже обнаружили и задокументировали. Эти эксплойты используют известные уязвимости в программах и системах (которые, возможно, пользователи давно не обновляли). Специалисты по безопасности и разработчики программного обеспечения уже создали исправления для этих уязвимостей, но может быть сложно поддерживать все необходимые исправления для каждой части программного обеспечения — вот почему эти известные эксплойты до сих пор так успешны.

Неизвестные эксплойты или нулевые дни используются для уязвимостей, о которых еще не сообщалось широкой публике. Это означает, что киберпреступники либо заметили уязвимость до того, как ее заметили разработчики, либо создали эксплойт до того, как разработчики получили возможность исправить уязвимость. В некоторых случаях разработчики могут месяцами, а то и годами даже не находить в своей программе уязвимость, которая привела к эксплойту! Нулевые дни особенно опасны, потому что даже если у пользователей полностью обновлено программное обеспечение, они все равно могут быть взломаны, а их безопасность может быть нарушена.

Это означает, что киберпреступники либо заметили уязвимость до того, как ее заметили разработчики, либо создали эксплойт до того, как разработчики получили возможность исправить уязвимость. В некоторых случаях разработчики могут месяцами, а то и годами даже не находить в своей программе уязвимость, которая привела к эксплойту! Нулевые дни особенно опасны, потому что даже если у пользователей полностью обновлено программное обеспечение, они все равно могут быть взломаны, а их безопасность может быть нарушена.

Три набора эксплойтов, которые сейчас наиболее активны в дикой природе, называются RIG, Neutrino и Magnitude. RIG остается самым популярным комплектом, и он используется как в кампаниях по вредоносной рекламе, так и в кампаниях по компрометации веб-сайтов для заражения компьютеров людей программами-вымогателями. Neutrino – это пакет российского производства, который использовался в кампаниях по вредоносной рекламе против ведущих издателей и использует уязвимости Flash и Internet Explorer (в том числе для доставки программ-вымогателей). Magnitude также использует вредоносную рекламу для запуска своих атак, хотя она строго ориентирована на страны Азии.

Magnitude также использует вредоносную рекламу для запуска своих атак, хотя она строго ориентирована на страны Азии.

Две менее известные эксплойт-кампании, Pseudo-Darkleech и EITest, в настоящее время являются наиболее популярными средствами перенаправления с использованием скомпрометированных веб-сайтов. Эти злоумышленники внедряют код на такие сайты, как WordPress, Joomla или Drupal, и автоматически перенаправляют посетителей на целевую страницу комплекта эксплойтов.

Как и все формы киберугроз, эксплойты, методы их доставки и вредоносные программы, которые они сбрасывают, постоянно развиваются. Рекомендуется следить за наиболее распространенными формами, чтобы убедиться, что программы, на которые они нацелены, исправлены на вашем компьютере.

Текущий ландшафт набора эксплойтов На данный момент эксплойты выглядят довольно мрачно, что хорошо для тех, кто работает в индустрии безопасности, и, по сути, для всех, кто использует компьютер. Это связано с тем, что в июне 2016 года был закрыт Angler, сложный набор эксплойтов, ответственный за почти 60 процентов всех атак с использованием эксплойтов годом ранее. С тех пор не было ни одного другого набора эксплойтов, который завоевал бы такой же уровень доли рынка.

Это связано с тем, что в июне 2016 года был закрыт Angler, сложный набор эксплойтов, ответственный за почти 60 процентов всех атак с использованием эксплойтов годом ранее. С тех пор не было ни одного другого набора эксплойтов, который завоевал бы такой же уровень доли рынка.

Злоумышленники немного стесняются бежать назад, чтобы использовать комплекты, опасаясь очередного уничтожения Angler. После ликвидации Angler киберпреступники снова сосредоточились на некоторых более традиционных формах атак, включая фишинг и электронные письма с вредоносными вложениями (вредоносный спам). Но будьте уверены, они вернутся, как только новый, более надежный набор эксплойтов докажет свою эффективность на черном рынке.

Как защититься от эксплойтов Инстинкт может заключаться в том, чтобы практически не предпринимать никаких действий для защиты от эксплойтов, поскольку в настоящее время киберпреступная деятельность, связанная с эксплойтами, невелика. Но это все равно, что не запирать двери, потому что в вашем районе уже год не было ни одного ограбления. Несколько простых приемов обеспечения безопасности помогут вам оставаться на шаг впереди.

Но это все равно, что не запирать двери, потому что в вашем районе уже год не было ни одного ограбления. Несколько простых приемов обеспечения безопасности помогут вам оставаться на шаг впереди.

Во-первых, следите за тем, чтобы ваши программы, подключаемые модули и операционные системы постоянно обновлялись. Это делается простым выполнением инструкций, когда эти программы напоминают о готовности обновлений. Вы также можете время от времени проверять настройки, чтобы увидеть, есть ли уведомления об исправлениях, которые могли исчезнуть с вашего радара.

Во-вторых, инвестируйте в кибербезопасность, которая защищает как от известных, так и от неизвестных эксплойтов. Несколько компаний, занимающихся кибербезопасностью нового поколения, в том числе Malwarebytes, начали интегрировать в свои продукты технологию защиты от эксплойтов.

Так что вы можете расслабиться и молиться, чтобы мы видели последний из подвигов. Или вы можете поддерживать свою защиту, постоянно обновляя свои программы и операционные системы и используя первоклассные программы защиты от эксплойтов. Умные деньги говорят, что эксплойты вернутся. И когда они вернутся, у вас не будет слабой пятки, чтобы подставить их.

Умные деньги говорят, что эксплойты вернутся. И когда они вернутся, у вас не будет слабой пятки, чтобы подставить их.

эксплойтов. Как они работают и что вам следует делать

Вы когда-нибудь замечали, как часто разработчики устанавливают исправления и обновляют свое программное обеспечение? Иногда они выпускают обновления всего через пару дней после первоначального выпуска программного обеспечения. Но почему? И стоит ли нам обновлять наше программное обеспечение каждый раз или мы можем подождать? Без сомнения, мы должны.

Помните, что в каждом ПО есть уязвимости, которые злоумышленники могут найти и воспользоваться, т.е. использовать их.

Эксплойты позволяют киберпреступникам получить доступ к вашему компьютеру, украсть некоторую конфиденциальную информацию или установить вредоносное ПО, поэтому помните об этом методе атаки.

Что такое эксплойт? Эксплойт — это программа или код, использующий уязвимость в приложении или системе. Эти уязвимости скрыты, и киберпреступники всегда пытаются исследовать их до того, как поставщики смогут их найти. Интересно отметить, что сам эксплойт не является вредоносным. Эксплойт — это лишь отправная точка угроз и атак. Это инструмент, с помощью которого злоумышленники могут использовать уязвимость для злонамеренных действий.

Эти уязвимости скрыты, и киберпреступники всегда пытаются исследовать их до того, как поставщики смогут их найти. Интересно отметить, что сам эксплойт не является вредоносным. Эксплойт — это лишь отправная точка угроз и атак. Это инструмент, с помощью которого злоумышленники могут использовать уязвимость для злонамеренных действий.

Киберпреступники могут использовать эксплойты для разных целей, от злонамеренных уловок до масштабных компьютерных преступлений с участием крупных корпораций и предприятий. Благодаря эксплойтам они могут заблокировать доступ к вашему компьютеру, украсть вашу конфиденциальную информацию и выманить у вас деньги.

Дело в том, что не все уязвимости и эксплойты становятся известными. Иногда уязвимости эксплуатируются годами, а вы об этом не знаете. Но все это время киберпреступники могли украсть конфиденциальную информацию из вашей системы без каких-либо следов. Только когда об эксплойте станет известно, уязвимость будет устранена патчем, и пользователи будут защищены от этого, если обновят программное обеспечение. Но как могут происходить эксплойты? Есть несколько способов:

Но как могут происходить эксплойты? Есть несколько способов:

- Удаленный эксплойт не требует доступа к уязвимой системе, поскольку он может атаковать с другой машины.

- Локальный эксплойт запускается только тогда, когда у вас есть доступ к системе для получения root-доступа.

Как правило, эксплойты создаются для нарушения основных основ безопасности, таких как конфиденциальность, целостность и доступность (триада ЦРУ).

Поясним, как работает эксплойт-атака. Вы просматриваете Интернет и останавливаетесь на веб-сайте с вредоносной рекламой, которая содержит набор эксплойтов. Конечно, вы этого не знаете, потому что реклама выглядит прекрасно. Но этот комплект сканирует ваш компьютер на наличие слабых мест. Если в вашей системе будет обнаружена одна уязвимость, реклама будет использовать атаку с использованием эксплойта для доступа к вашему компьютеру через эту уязвимость в системе безопасности. После этого он внедряет вредоносное ПО прямо в вашу систему. Теперь ваш компьютер и ваша информация больше не защищены.

Теперь ваш компьютер и ваша информация больше не защищены.

Эти два понятия связаны друг с другом, но не одно и то же. Уязвимость — это любое слабое место или недостаток в программной системе. Но не все уязвимости можно использовать для доставки вредоносных программ в компьютерную систему. Например, если ваша другая охранная система препятствует постороннему вмешательству, т. е. кто-то ничего не может с ней сделать. Другими словами, эксплойт — это то, что происходит, когда киберпреступники используют уязвимость без вашего разрешения и даже без вашего ведома.

Типы эксплойтовКаждый день обнаруживаются новые эксплойты. Эксплойты делятся на известные и неизвестные в зависимости от того, исправил ли кто-то уязвимость.

Известные эксплойты — это те, которые уже исследованы и исправлены разработчиками. Все известные эксплойты вы можете найти и попробовать в базе данных эксплойтов .

Это архив эксплойтов и уязвимого ПО. Это ресурс для тестировщиков на проникновение и исследователей уязвимостей, где они могут найти необходимую информацию благодаря удобной системе навигации. Не следует путать его со списком CVE. CVE (Common Vulnerabilities and Exposures) — это список всех известных уязвимостей и уязвимых мест. Базы данных эксплойтов используются для тестирования CVE.

Это архив эксплойтов и уязвимого ПО. Это ресурс для тестировщиков на проникновение и исследователей уязвимостей, где они могут найти необходимую информацию благодаря удобной системе навигации. Не следует путать его со списком CVE. CVE (Common Vulnerabilities and Exposures) — это список всех известных уязвимостей и уязвимых мест. Базы данных эксплойтов используются для тестирования CVE.После того, как об уязвимости было публично объявлено, разработчики программного обеспечения выпускают исправления через обновления безопасности. Крайне важно обновить вашу систему как можно скорее. Была ситуация с WannaCry и NotPetya. Обе атаки были совершены после того, как Microsoft уже исправила уязвимость. Эти атаки могли нанести ущерб в миллиарды долларов.

Неизвестные эксплойты или эксплойты нулевого дня создаются киберпреступниками, как только они обнаруживают уязвимость. Они используют этот эксплойт для атаки на жертв в день обнаружения уязвимости. Когда происходит атака нулевого дня, у разработчиков нет времени на ее исправление.

Им нужно время, чтобы обновить программное обеспечение, а тем временем все пользователи в опасности.

Им нужно время, чтобы обновить программное обеспечение, а тем временем все пользователи в опасности.

Иногда киберпреступники продают или арендуют наборы эксплойтов. Это набор эксплойтов, которые просты в использовании. Даже пользователи без особых технических знаний могут использовать наборы эксплойтов и распространять вредоносное ПО. Вот почему это так популярно среди киберпреступников в даркнете. Кроме того, наборы эксплойтов можно настраивать, чтобы пользователи могли добавлять туда новые эксплойты.

Раньше многие наборы эксплойтов были ориентированы на плагины для браузера, такие как Adobe Flash, потому что вам нужно было обновлять его отдельно от браузера. В настоящее время наборы эксплойтов находятся в упадке. Но, несмотря на это, некоторые наборы эксплойтов по-прежнему являются ценным инструментом для киберпреступников.

Как защитить себя?- Будьте в курсе. Каждый специалист скажет вам, что вам нужно обновлять программное обеспечение с каждым выпуском.

В противном случае вы можете стать потенциальной жертвой киберпреступников. Если ваше устройство разрешает автоматическое обновление, включите процесс. Если нет, просто обновите свое программное обеспечение, как только получите уведомление об обновлении.

В противном случае вы можете стать потенциальной жертвой киберпреступников. Если ваше устройство разрешает автоматическое обновление, включите процесс. Если нет, просто обновите свое программное обеспечение, как только получите уведомление об обновлении. - Используйте программное обеспечение только от надежных поставщиков. Вы должны быть уверены, что приложение, расширения для браузера и плагины от надежных разработчиков.

- Всегда делайте резервные копии ваших файлов. Защитит вас от вредоносных программ, повреждающих файлы. Просто храните диск отдельно от компьютера.

- Удалить лишнее. Если вы не пользуетесь каким-то софтом, то удалите его. Потому что если нет уязвимого ПО, нет возможности вас взломать.

- Следите за своей системой. Периодический мониторинг системы позволит вам обнаружить подозрительное поведение. Это может быть первым признаком того, что кто-то пытается использовать вашу систему с неизвестными уязвимостями.

Использование сторонних приложений может помешать эксплуатации вашей системы.

Использование сторонних приложений может помешать эксплуатации вашей системы.

- Дайте уровень доступа пользователям, которым нужно только выполнять свою работу и ничего больше. Это простое соображение безопасности уменьшит вероятность утечки данных.

- Будьте в курсе последних новостей. Для компаний важнее, если кто-то украдет конфиденциальные данные. Это может привести к финансовым и репутационным потерям. Эксплойтам нужна уязвимость в системе безопасности, чтобы нанести ущерб системе.

- Избавьтесь от всего старого программного обеспечения (Abandonware). Киберпреступники активно ищут системы с устаревшим программным обеспечением, чтобы использовать их. Помните, что вы всегда должны быть в курсе последних событий и не использовать программное обеспечение с истекшим сроком годности. Избавьтесь от них как можно скорее, иначе это может стать кошмаром для вашего бизнеса.

- Обучение сотрудников безопасности. Обучите своих сотрудников не открывать вложения от подозрительных и неизвестных отправителей и адресов электронной почты, не скачивать файлы из ненадежных источников. Кроме того, им нужно опасаться фишинговых атак.

Базы данных также можно использовать как обычное программное обеспечение. Крайне важно поддерживать его в актуальном состоянии и исправлять, поскольку базы данных содержат много конфиденциальной информации и личных данных о ваших клиентах, сотрудниках и бизнесе.

Некоторые примеры того, что могут делать киберпреступники:

- Удалить и изменить все доступные данные;

- Уничтожить данные и даже резервные копии;

- Использование данных для отслеживания бизнес-операций;

- Повышение привилегий с забытыми учетными записями по умолчанию;

- Атака на другие системы в той же сети.

SQL-инъекции являются наиболее распространенной угрозой среди киберпреступников для использования уязвимостей в базах данных.