Что такое DDoS-атака и с какой целью их осуществляют? | Вечные вопросы | Вопрос-Ответ

Елена Слободян

Примерное время чтения: 3 минуты

79714

Категория: Тема в вопросах и ответах

Что такое DDoS-атака и с какой целью их осуществляют?

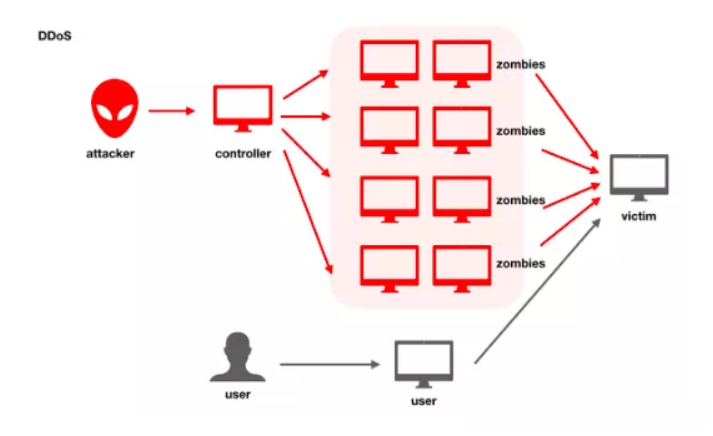

Цель DDoS-атаки — полное прекращение работы атакуемого сервера за счёт подачи на него большого количества ложных запросов.

Что такое DdoS?

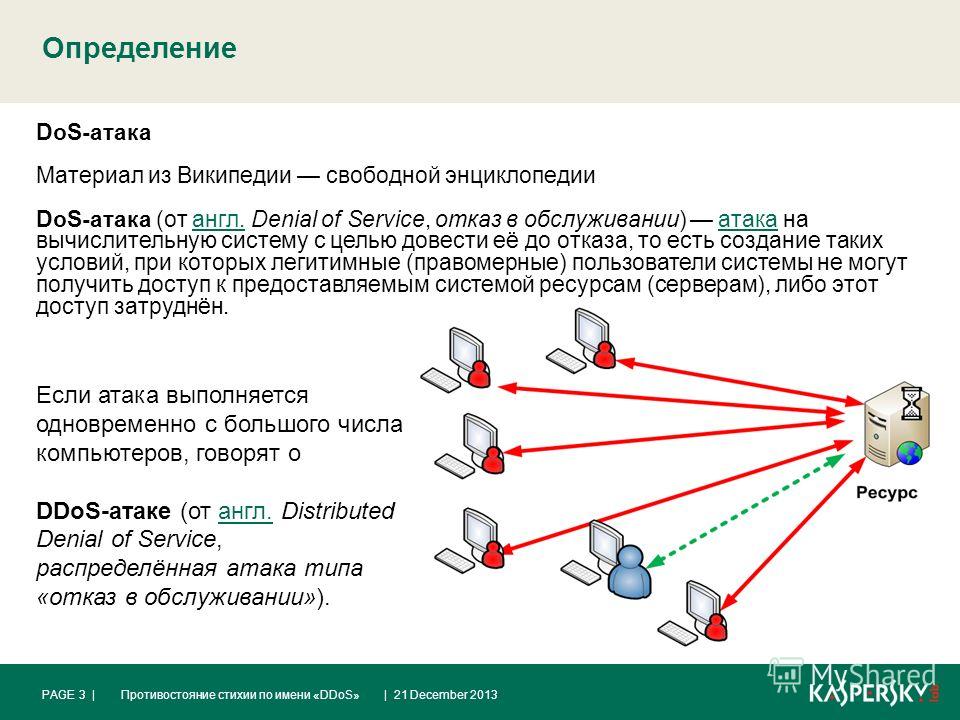

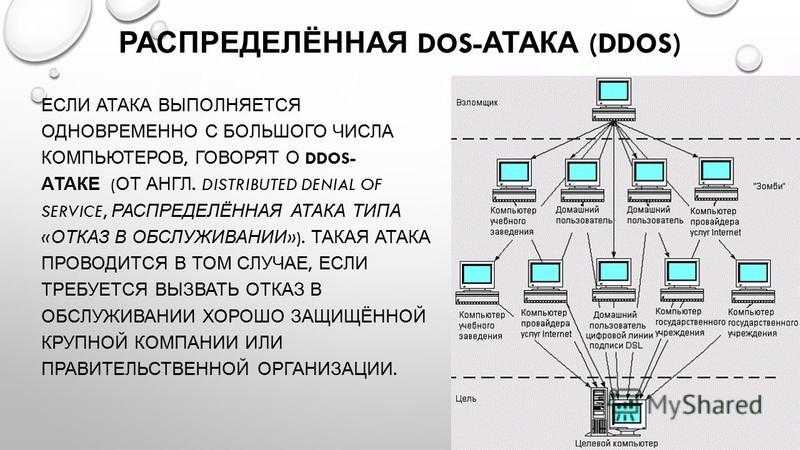

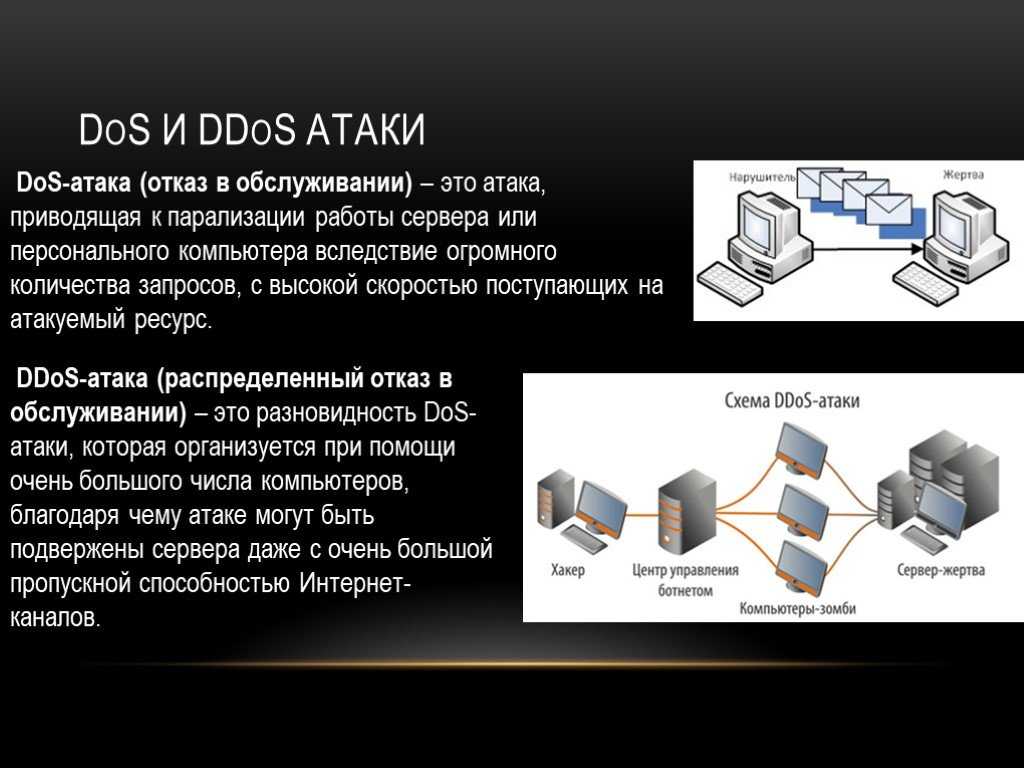

DDOS-атака (с англ. Distributed Denial of Service — «отказ от обслуживания») — это атака на сайт, основной целью которой является выведение его из строя путём подачи большого количества ложных запросов. В результате такой атаки сервера, обслуживающие сайт, вынуждены обрабатывать чрезмерный объём ложных запросов, и сайт становится недоступным для простого пользователя.

Кто может пострадать от DDoS-атаки?

Популярными жертвами таких атак становятся коммерческие и информационные сайты. Хакеры в последнее время используют такой вид атак с целью вымогательства, требуя денег за прекращение атаки, или ведут информационную войну.

Хакеры в последнее время используют такой вид атак с целью вымогательства, требуя денег за прекращение атаки, или ведут информационную войну.

Как происходит DDoS-атака?

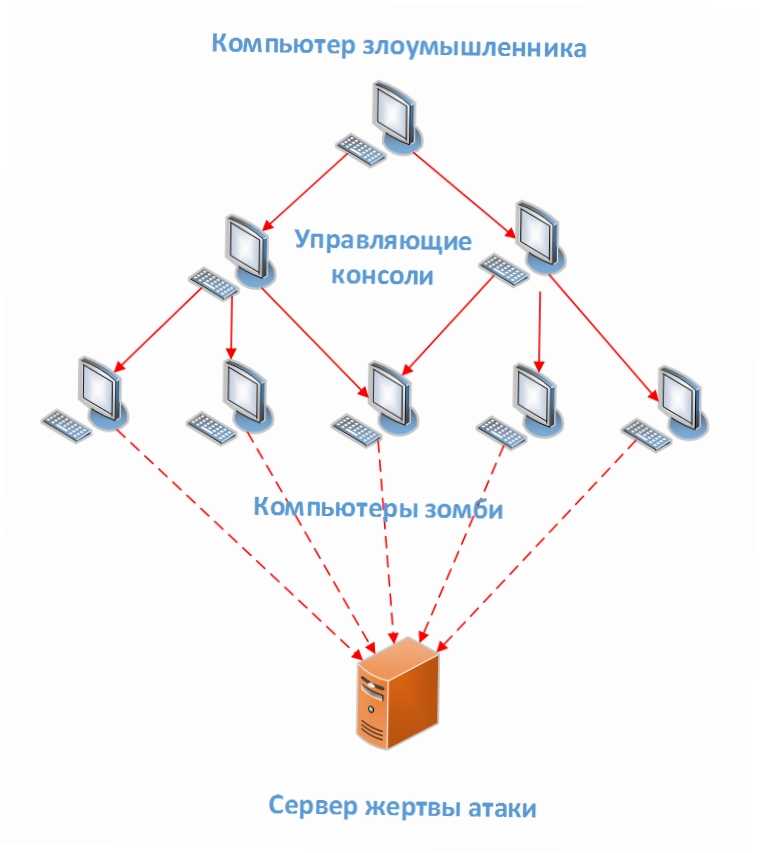

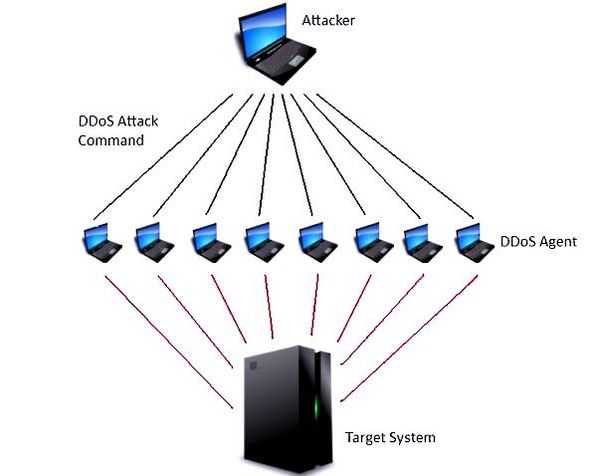

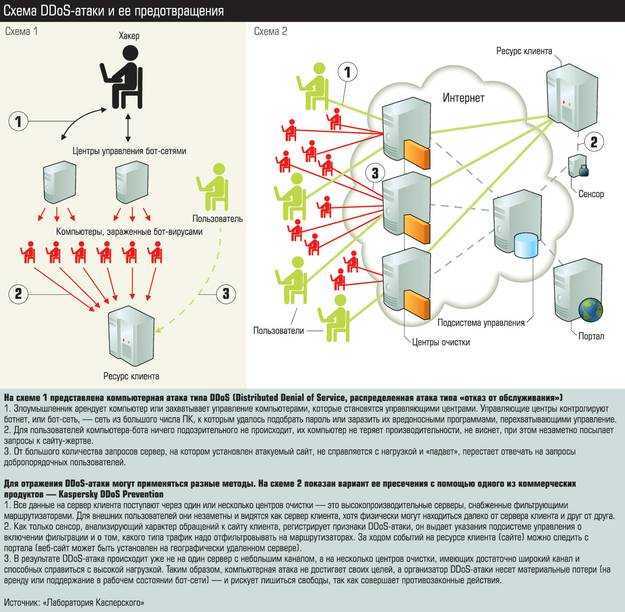

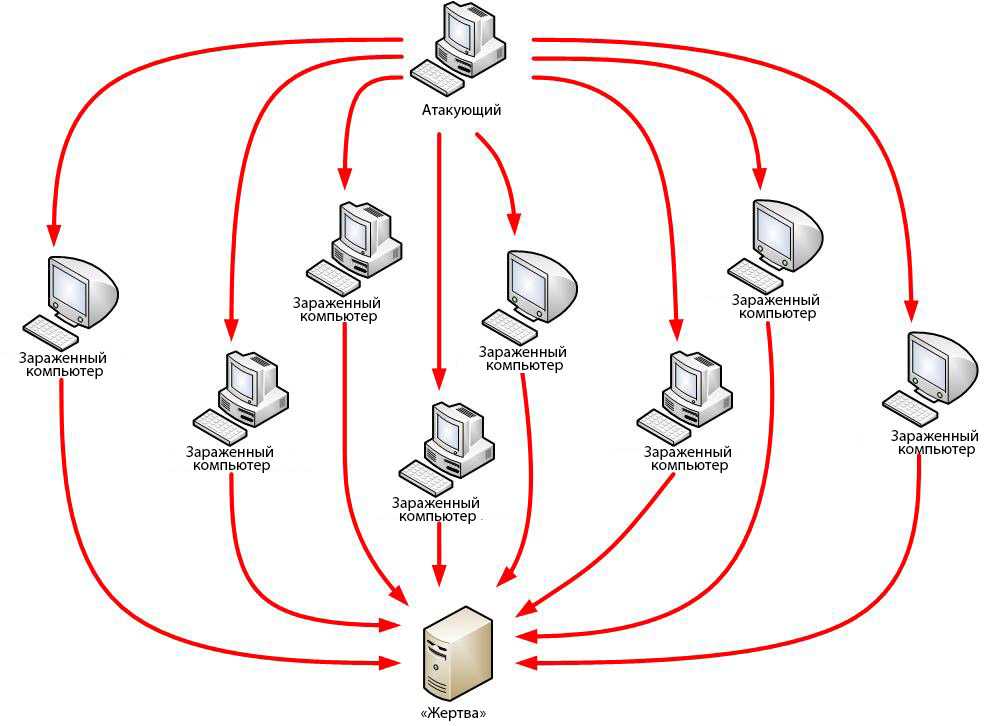

Обычно атака организуется при помощи троянских программ*. Предварительно трояны заражают недостаточно защищённые компьютеры обычных пользователей и могут довольно долгое время вообще никак себя не проявлять на заражённом компьютере, ожидая команды от своего хозяина. Компьютер может подвергнуться такой атаке при посещении различных заражённых сайтов, при получении почты или при установке нелицензионного программного обеспечения. Когда злоумышленник собирается начать атаку, он даёт команду, и все ранее заражённые компьютеры начинают одновременно слать запросы на сайт-жертву.

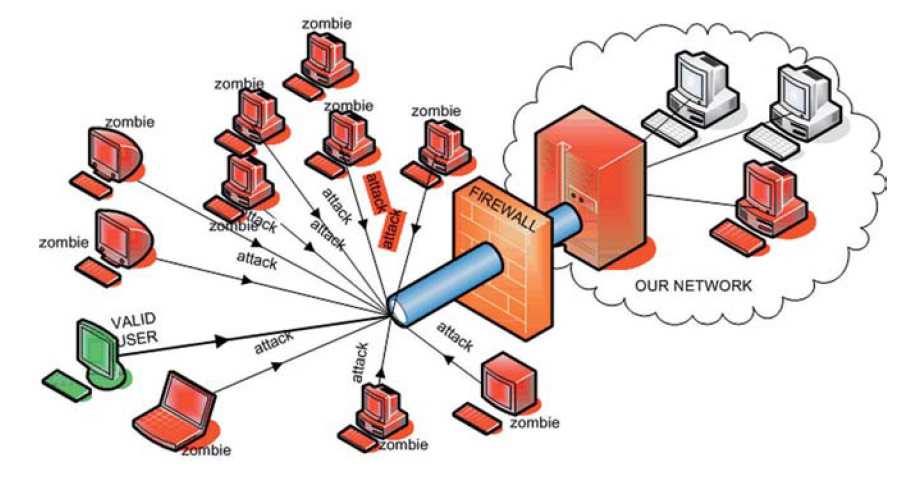

Как предотвратить DDoS-атаку?

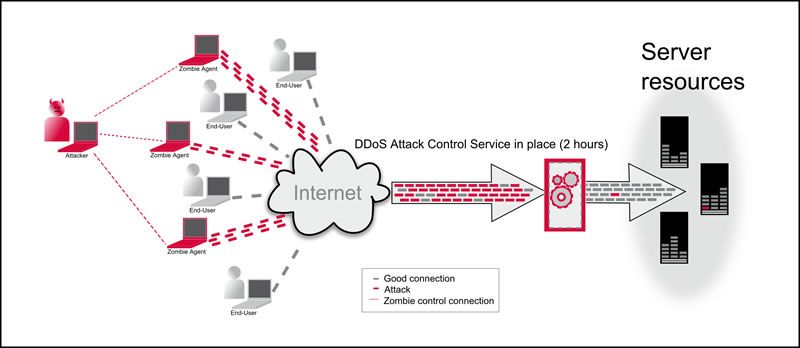

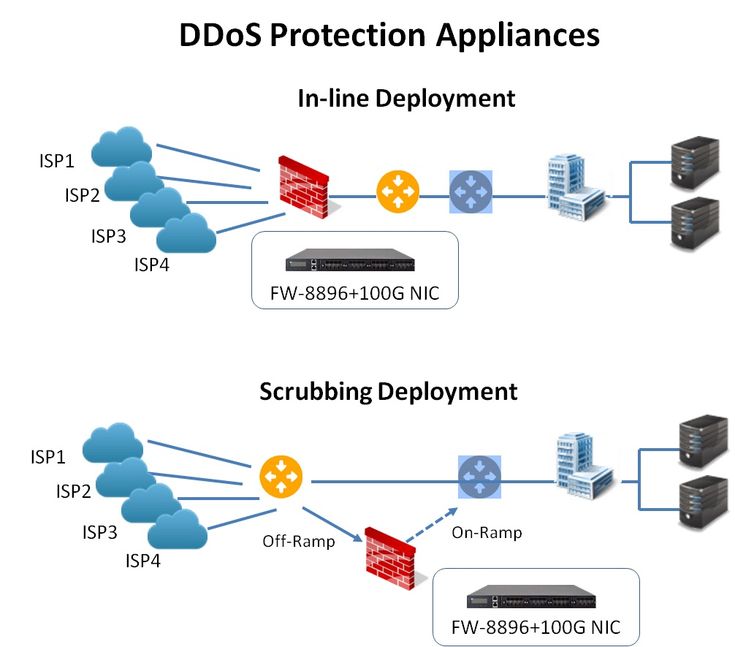

Бороться с таким видом атак достаточно сложно ввиду того, что запросы поступают с различных сторон. Как правило, защита включает такие мероприятия, как фильтрация и блэкхолинг**, устранение уязвимостей сервера, наращивание ресурсов, рассредоточение (построение распределённых и продублированных систем, которые продолжат обслуживать пользователей), уклонение (увод непосредственной цели атаки от других связанных ресурсов, маскировка IP-адреса).

История возникновения DDoS-атак

На DDoS-атаки начали жаловаться ещё в 1996 году. Однако широкое внимание к проблеме возникло только в конце 1999 года, когда практически одновременно были выведены из строя веб-сервисы крупнейших мировых корпораций (Amazon, Yahoo, CNN, eBay, E-Trade и других). Принимать срочные меры по решению проблемы стали только в декабре 2000 года, когда вновь были совершены воздействия на сервера ключевых корпораций.

*Троянская программа (также — троян, троянец, троянский конь) — вредоносная программа, используемая хакерами для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Размещается программа на открытые ресурсы, носители информации или присылается с помощью служб обмена сообщениями (например, электронной почтой) из расчёта на их запуск на конкретном, «целевом» компьютере.

**Блэкхолинг (от англ. black hole — чёрная дыра) — метод, позволяющий защитить не только атакуемый объект, но и всю инфраструктуру ресурса в целом. Суть его заключается в том, что весь поступающий на атакуемый ресурс трафик перенаправляется на несуществующий сервер, в так называемую «чёрную дыру».

Суть его заключается в том, что весь поступающий на атакуемый ресурс трафик перенаправляется на несуществующий сервер, в так называемую «чёрную дыру».

общение в интернете

Следующий материал

Также вам может быть интересно

- Сайт «Парламентской газеты» был подвергнут хакерской атаке и взломан

- Сайт крымского референдума подвергся атаке хакеров

- Сайты НАТО подверглись хакерской атаке

- Сайт президента России атакуют хакеры

- Сайт Центробанка подвергся хакерской атаке в день совета директоров

Новости СМИ2

О дивный новый DDoS.

Кто координирует кибератаки на Россию

Кто координирует кибератаки на РоссиюПод обстрелом

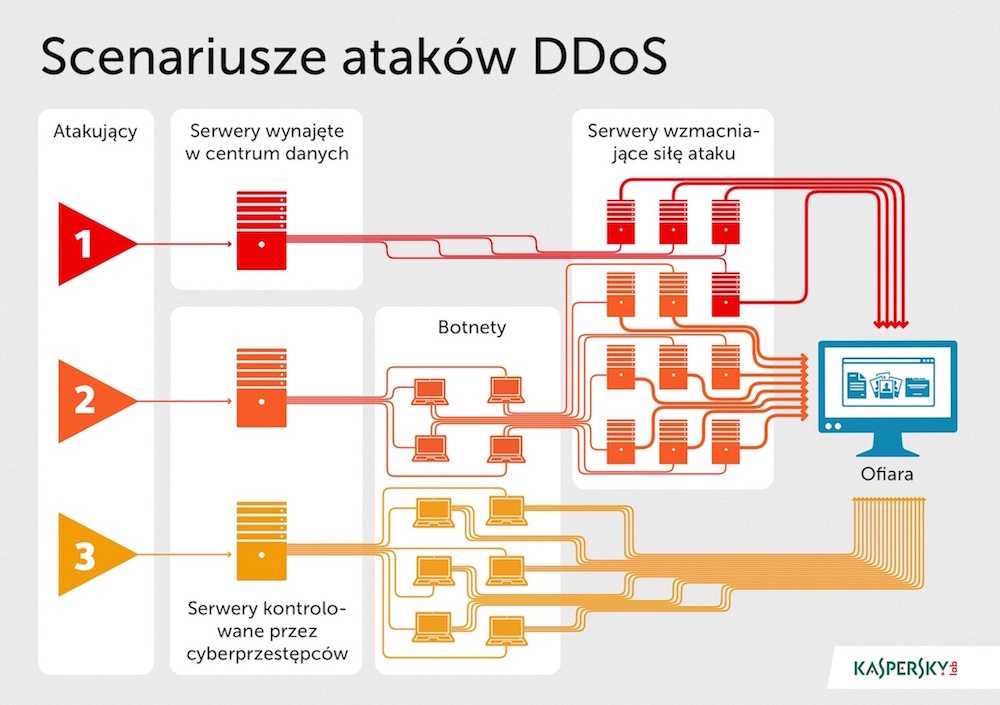

С 24 февраля российские интернет-ресурсы массово атакуют с помощью инструментов для проведения DDoS-атак. Чтобы координировать такие действия, которые наказываются законодательством многих стран реальными тюремными сроками, создано около сорока Telegram-каналов. Об этом «Газете.Ru» рассказал основатель и владелец российской компании «Интернет-Розыск» Игорь Бедеров.

«Данная работа координируется через 40 сообществ. Есть крупные, есть мелкие. Бывает, что более крупные разделяются по направлениям, — например, исключительно для удара по банкам или СМИ» — отметил Игорь Бедеров.

Исключительность этой ситуации состоит в том, что к участию в таких атаках призвал министр цифровой трансформации Украины Михаил Фёдоров.

В интервью иностранным СМИ глава украинского ведомства не раз говорил, что организовал «первую в мире киберармию».

«На данный момент у нас около 300 тыс. специалистов. Участие добровольное, и мы организуем его через Telegram, куда выкладываем ежедневные задания. Личного контакта с киберволонтерами нет», — сообщил Федоров в интервью испанской газете El País еще 27 апреля.

Личного контакта с киберволонтерами нет», — сообщил Федоров в интервью испанской газете El País еще 27 апреля.

По оценке Игоря Бедерова, в атаках принимает участие около 650 тыс. человек. Но это дать точные оценки очень сложно.

Такого же мнения о невозможности оценки количества участников атак придерживается и директор экспертного центра безопасности компании Positive Technologies Алексей Новиков.

«Только в одном из чатов, где координируются атаки, мы видим около 300 тысяч участников», – рассказал Новиков «Газете.Ru». – «Сколько атакующих на самом деле, оценить невозможно. Но ясно, что меньше их не становится».

По словам Игоря Бедерова, мессенджер Telegram никак на данную активность не реагирует. И каналы, и их администраторы связаны друг с другом.

«Есть админы, которые держат несколько чатов. Мы их идентифицировали. И мы знаем, что там одни и те же администраторы, которые начинали эту историю и в дальнейшем ее курировали. Нам удалось идентифицировать около 20 человек. Им примерно 23-30 лет. Много учащихся технических вузов, студентов», — отметил Бедеров.

Им примерно 23-30 лет. Много учащихся технических вузов, студентов», — отметил Бедеров.

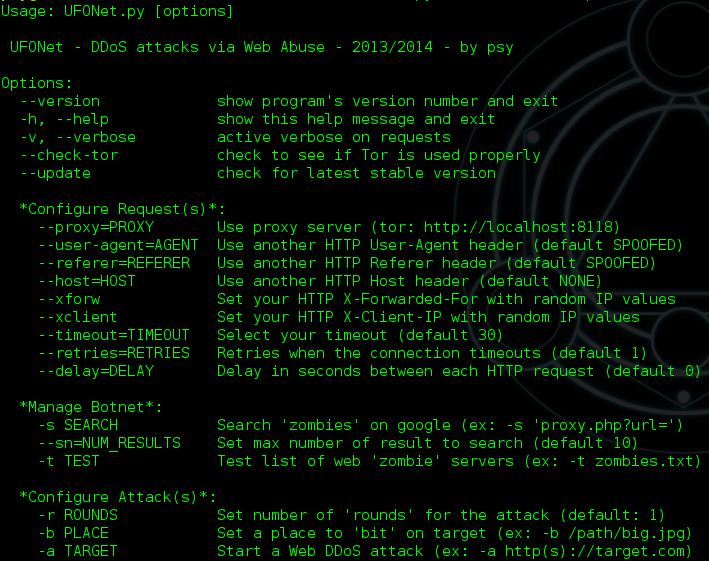

По словам специалиста, большинство участников данных сообществ используют либо общедоступное программное обеспечение, которое размещают в сообществе, либо внешний веб-сайт, где ПО уже размещено. То есть уровень и участников, и организаторов очень низок.

Что такое DDoS-атака?

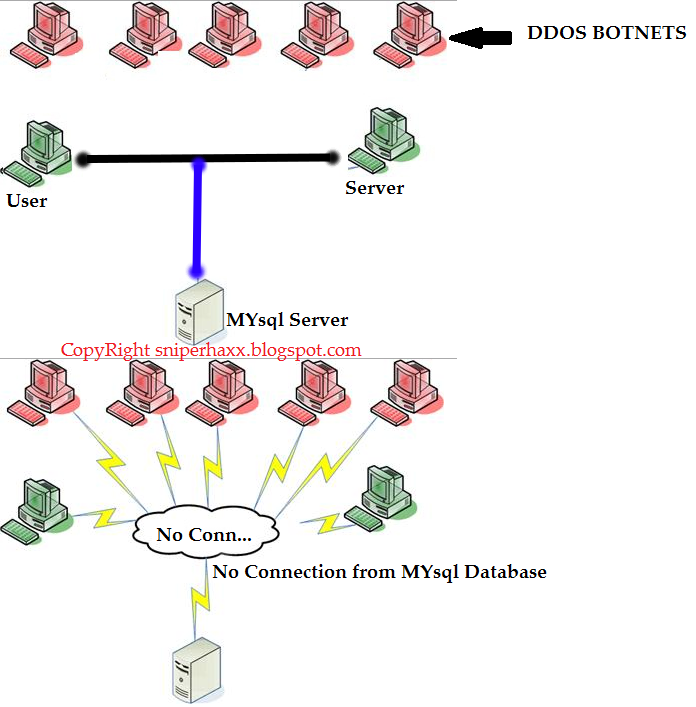

Напомним, что под DDoS-атаками понимают действия, направленные на блокировку какого-либо веб-ресурса. Это массовая отсылка запросов на сервер или веб-сайт, который нужно «положить». Количество подобных запросов должно превышать все возможные лимиты. Это стало возможным благодаря тысячам участников.

Реальная DDoS-атака предполагает «массовость» каких-либо действий, например: направление на сервер некорректных инструкций, выполнение которых приводит к аварийному завершению работы. Или массовая атака ложными адресами, что приводит к «забиванию» каналов связи. Можно перенаправить огромное количество пользовательских данных на сервер, что приводит к их бесконечной обработке.

Цель DDoS–атаки в том, чтобы выбранный для атаки сервер перестал работать.

Для этого Министерство цифровой трансформации Украины организовало Telegram-канал «IT ARMY of Ukraine». Там ежедневно присылают список адресов российских сайтов, на которые надо совершить DDoS–атаку.

Самые свежие цели, на которые была направлена активность украинской IT-армии (от 25 мая), — это Московская и Санкт-Петербургская валютные биржи.

По итогам атак в Telegram-канале появляются ободряющие cообщения. Например, вот такие: «Давайте сегодня закрепим результаты последних дней и подержим (оставим в неработающем состоянии) ресурсы российских банков и МФО.»

Для доказательства успеха атак публикуются скрины сообщений в российских СМИ или скрины страниц неработающих сайтов компаний. Вот такое было размещено 23 мая: «Несколько крупнейших российских микрофинансовых организаций остановили утром 23 мая свою работу из DDoS–атак на свои сайты. Более 20 компаний остановили выдачу онлайн-займов. »

»

Цифровые «жнецы»

Есть также ассоциированные с «IT ARMY of Ukraine» другие каналы, которые помогают в атаках «Министерству цифровой трансформации Украины». Благодарности кураторам этих каналов регулярно появляются в «IT ARMY».

«Газета.Ru» насчитала еще 12 постоянных сообществ, среди которых «Украинский жнец», «КіберПаляниця», «Студенческий комитет кибербезопасности и обороны Украины», CYBER CERBER, «Гайдамаки», »Anonymous – Украина» и другие.

Некоторые организаторы атак постоянно работают над усовершенствованием своего «IT-оружия». Например, организаторы канала «Украинский жнец» примерно раз в пять дней сообщают об обновлении своей программы Multiddos.

«Напоминаем об обновлении mhddos_proxy, которое позволяет еще эффективнее атаковать российские ресурсы. Инструкция доступна по ссылке. А также о телеграмм боте, которому можно предоставить свои облачные ресурсы, а он в свою очередь будет централизованно запускать атаку с них», — пишут кураторы «Украинского жнеца».

Как рассказал «Газете.Ру» технический директор Swordfish Security Антон Башарин, Multiddos создано специально для осуществления DDoS-атак и не является модификацией какой-либо администраторской утилиты.

«Это ПО представляет собой интерфейс для работы с несколькими инструментами. Часть из них была известна ранее, часть была разработана относительно недавно. Утилита Multiddos, известная ранее как auto_mhddos, появилась в сети в середине марта этого года,» – отметил Башарин.

По его словам, это ПО обладает рядом неплохих характеристик. Оно объединяет в себе несколько утилит и для осуществления DDoS-атак, и для мониторинга.

«Multiddos формирует трафик, похожий на действие реального пользователя, применяя очень много случайных данных. Очевидно, что для формирования структуры запросов и их последовательности используется трафик реальной системы, либо компиляция из нескольких систем», — говорит Башарин.

Ради постоянного обновления системы «Украинские жнецы» регулярно ищут специалистов. В требуемых навыках: умение создавать вирусы, пентестить (умение находить уязвимости и проблемы в чужом ПО, – «Газета.Ru»), создавать фишинговые сайты. Еще в приоритете – много свободного времени, которое, как можно предполагать, будет затрачено на совершенствование «IT-оружия».

В требуемых навыках: умение создавать вирусы, пентестить (умение находить уязвимости и проблемы в чужом ПО, – «Газета.Ru»), создавать фишинговые сайты. Еще в приоритете – много свободного времени, которое, как можно предполагать, будет затрачено на совершенствование «IT-оружия».

Специалисты компании Positive Technologies и других компаний, которые профессионально занимаются безопасностью, просматривают сообщения с указанием целей атак на таких Telegram-каналах, чтобы, по возможности, предотвратить их, — объясняет Алексей Новиков. Но удается предупредить только атаки на компании, которые заранее были защищены, причем как со своей стороны, так и со стороны провайдера.

«Тогда можно успеть переключить цифровой «тумблер». То есть, переключаешь его, — и вот у тебя активирована защита от DDoS. Но постоянно держать «тумблер» включенным не выгодно. Если же его нет, то за 10 минут предпринять что-либо невозможно», — отметил специалист.

ДДОСД | Homeland Security

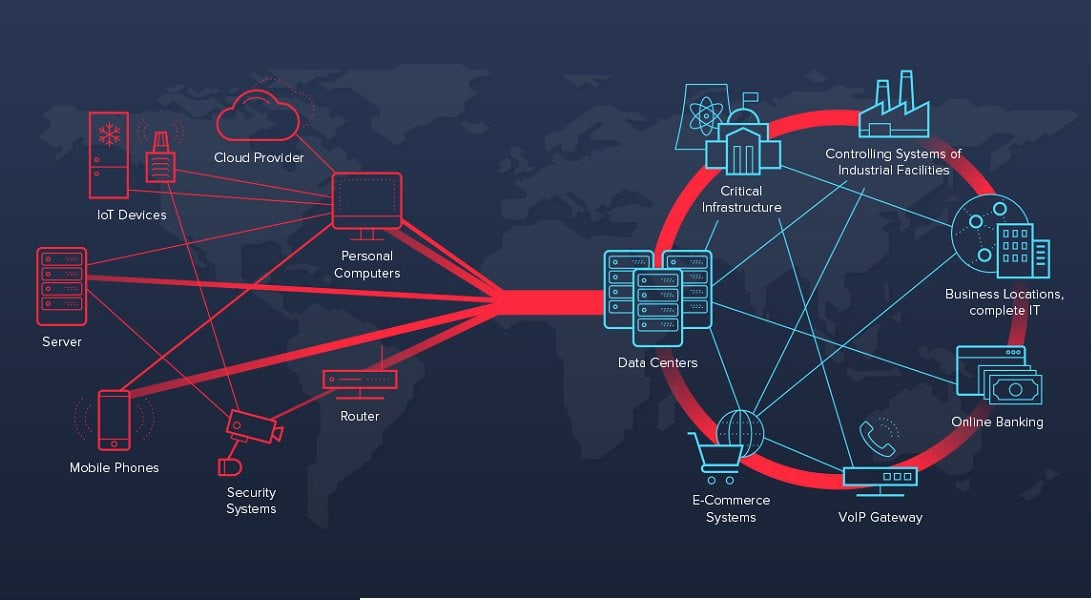

Распределенные атаки типа «отказ в обслуживании» (DDoS) используются для того, чтобы сделать ключевые ресурсы недоступными. Классическая DDoS-атака нарушает работу веб-сайта финансового учреждения и временно блокирует возможность клиентов осуществлять банковские операции в Интернете. Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры этого типа атаки могут включать в себя отключение веб-сайта цветочного магазина в День святого Валентина, замедление или блокировку доступа к налоговым документам в середине апреля или нарушение связи во время критического торгового окна. Известные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений. Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Классическая DDoS-атака нарушает работу веб-сайта финансового учреждения и временно блокирует возможность клиентов осуществлять банковские операции в Интернете. Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры этого типа атаки могут включать в себя отключение веб-сайта цветочного магазина в День святого Валентина, замедление или блокировку доступа к налоговым документам в середине апреля или нарушение связи во время критического торгового окна. Известные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений. Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Просмотреть оригинал

DHS S&T разрабатывает инструменты и технологии для защиты критических секторов инфраструктуры, включая экстренную связь от кибератак. S&T сотрудничает с SecureLogix, компанией, занимающейся безопасностью телекоммуникаций, для разработки решений по смягчению последствий кибератак для повышения функциональности колл-центров Next Generation 911 (NG911). Послушайте, как руководитель программы DDoSD компании S&T доктор Энн Кокс и Марк Коллиер из SecureLogix рассказывают о решениях S&T для защиты NG9.11 колл-центров.

Послушайте, как руководитель программы DDoSD компании S&T доктор Энн Кокс и Марк Коллиер из SecureLogix рассказывают о решениях S&T для защиты NG9.11 колл-центров.

Мотивация

Атаки могут быть нацелены на любую систему, которая зависит от подключения к Интернету. Сектор финансовых услуг часто становится объектом крупномасштабных DDoS-атак и продолжает сталкиваться с постоянно растущим числом атак. Хотя эти инциденты хорошо задокументированы, этот сегмент экономики нашей страны не является особым случаем, и некоторые из крупнейших атак были направлены на сайты и службы, связанные с безопасностью. За последние пять лет масштабы атак увеличились в десятки раз. Неясно, сможет ли текущая сетевая инфраструктура противостоять будущим атакам, если они продолжат увеличиваться в масштабах.

Подход

Этот проект направлен на решение трех связанных задач защиты от DDoS-атак. Во-первых, DDoSD работает над расширением внедрения передовых методов, которые замедлят рост масштабов атак, в частности, метода под названием Internet Best Current Practice 38, который блокирует поддельные пакеты в источнике или рядом с ним. Во-вторых, DDoSD стремится защитить сети от масштабных атак со скоростью один терабит в секунду (Тбит/с) путем разработки инструментов совместной работы, подходящих для организаций среднего размера. Наконец, проект работает над защитой систем управления чрезвычайными ситуациями — как текущих, так и 911 и системы 911 следующего поколения — от атак отказа в обслуживании телефонии (TDoS).

Во-вторых, DDoSD стремится защитить сети от масштабных атак со скоростью один терабит в секунду (Тбит/с) путем разработки инструментов совместной работы, подходящих для организаций среднего размера. Наконец, проект работает над защитой систем управления чрезвычайными ситуациями — как текущих, так и 911 и системы 911 следующего поколения — от атак отказа в обслуживании телефонии (TDoS).

Измерение и анализ для создания лучших практик

В некоторых DDoS-атаках используются поддельные исходные адреса. Существующие передовые практики отфильтровывают поддельные адреса на сетевой периферии. Дополнительные передовые практики расширяют это руководство для более сложных развертываний. Сборник передовых методов защиты от спуфинга может помочь смягчить DDoS-атаки, основанные на поддельных адресах. Инструменты измерения и анализа необходимы для проверки успешности новых развертываний защиты от спуфинга, проверки правильности работы существующих методов защиты от спуфинга и предоставления доказательств, демонстрирующих как преимущества, так и ограничения при развертывании лучших практик защиты от спуфинга в организации.

Инструменты для общения и совместной работы

Распределенный характер DDoS-атак дает злоумышленнику несколько преимуществ. Атака часто исходит от большого количества скомпрометированных компьютеров, которые охватывают несколько организаций. Кроме того, по мере увеличения пропускной способности сети и вычислительной мощности злоумышленник получает выгоду от увеличения ресурсов, которые дают ему возможность проводить более мощные атаки. Чтобы противостоять этой угрозе, организации, использующие сетевые сервисы, должны вкладывать средства в ресурсы, соответствующие растущей значимости атак.

Новые методы предотвращения и защиты от DDoS-атак

В этой технической тематической области рассматриваются новые варианты атак типа «отказ в обслуживании» (DDoS). Концепции DDoS-атак направлены на растущий спектр услуг. Например, весной 2013 года DHS и Федеральное бюро расследований (ФБР) выпустили предупреждения о DDoS-атаках, нацеленных на службы управления чрезвычайными ситуациями, такие как системы 911. Системы, в том числе мобильные устройства, киберфизические системы и важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; Злоумышленники разрабатывают новые методы и/или нацеливаются на новые системы, и это изменение курса стимулирует усилия по смягчению последствий. Таким образом, цель состоит в том, чтобы определить потенциальные цели для DDoS, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать средства смягчения последствий DDoS, которые смогут противостоять DDoS-атаке, которая в два раза превышает возможности защиты цели от DDoS. возможности в начале проекта.

Системы, в том числе мобильные устройства, киберфизические системы и важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; Злоумышленники разрабатывают новые методы и/или нацеливаются на новые системы, и это изменение курса стимулирует усилия по смягчению последствий. Таким образом, цель состоит в том, чтобы определить потенциальные цели для DDoS, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать средства смягчения последствий DDoS, которые смогут противостоять DDoS-атаке, которая в два раза превышает возможности защиты цели от DDoS. возможности в начале проекта.

Performers

Государственный университет Колорадо (CSU): Netbrane: программно-определяемая платформа защиты от DDoS-атак

Усилиями NetBrane разрабатывается система обнаружения и предотвращения DDoS-атак для защиты от DDoS-атак из Интернета. Система сочетает в себе высокоскоростной захват пакетов (100 гигабит в секунду [Гбит/с] или более) с машинным обучением для обнаружения аномалий трафика, даже если они неясны; Программно-определяемая сеть (SDN) для развертывания правил мелкозернистой фильтрации, которые можно применять мгновенно; и проактивная защита с использованием информации о структуре сети и советов, полученных в результате действий хакеров.

SecureLogix: Пилотные испытания комплексного распределенного отказа в обслуживании (TDoS)

Новый подход этой работы заключается в том, чтобы передать преимущество от злоумышленника, атакующего TDoS, администратору сети за счет разработки возможностей аутентификации вызывающих абонентов и обнаружения мошеннических подделок вызовов. Эти решения, основанные на серии фильтров, которые присваивают каждому звонку оценку риска и угрозы, позволят системным администраторам 911 лучше реагировать на угрозы TDoS и управлять ими.

Калифорнийский университет в Сан-Диего (UCSD): Программные системы для исследования восприимчивости к спуфингу (SPOOFER)

Проект Spoofer предоставляет возможность измерить, соответствует ли сеть одному из наиболее важных и давних, но все еще неуловимых передовых методов — BCP38/84. Эта передовая практика поддерживает проверку исходного адреса, т. е. гарантирует, что все пакеты, покидающие сеть, используют только исходные адреса, принадлежащие этой сети.

Хьюстонский университет: к DDoS-устойчивому диспетчерскому центру экстренной помощи

В рамках этой инициативы разрабатывается решение, объединяющее экономически эффективное усложнение Национальной ассоциации номеров экстренных служб (NENA), функцию пограничного контроля (BCF), брандмауэр VoIP и отказ в обслуживании телефонии (TDoS). ) средства защиты и интеллектуальная обработка вызовов. Это решение поможет заполнить пробелы в возможностях и отказоустойчивости за счет продолжения работы перед лицом атак TDoS и DDoS.

Институт информационных наук Университета Южной Калифорнии (USC-ISI): SENSS: Служба безопасности SDN

SENSS можно развернуть с существующей инфраструктурой интернет-провайдера (ISP), что позволяет любому интернет-провайдеру предлагать автоматизированные услуги для диагностики DDoS-атак и смягчения их последствий. , а также возможность для жертвы запрашивать у своего интернет-провайдера входящий трафик, маршруты к префиксам и помощь в обнаружении лучших точек для смягчения последствий.

Орегонский университет: разводной мост: использование программно-определяемой сети для защиты от DDoS-атак

Усилия Drawbridge сосредоточены на развертывании фильтров DDoS вверх по течению и размещении фильтров в лучших точках сети, чтобы свести к минимуму атакующий трафик к жертве. В идеале этот подход также снизит общее влияние DDoS-трафика в Интернете.

Ресурсы

Для получения последней информации о S&T Cybersecurity посетите страницы S&T Cybersecurity News, Publications, Videos and Events.

Информационные бюллетени и подкасты

- Информационный бюллетень по защите от распределенного отказа в обслуживании (DDoSD)

- Информационный бюллетень DDoSD об отказе в обслуживании телефонии (TDoS)

Что такое DDoS-атака? — Распределенный отказ в обслуживании

Содержание

- Что такое DDoS-атака?

- Как работает DDoS-атака?

- Как определить DDoS-атаку?

- Основные типы DDoS-атак

- Как предотвратить DDoS-атаки

- Как смягчить DDoS-атаки

- Дополнительные ресурсы

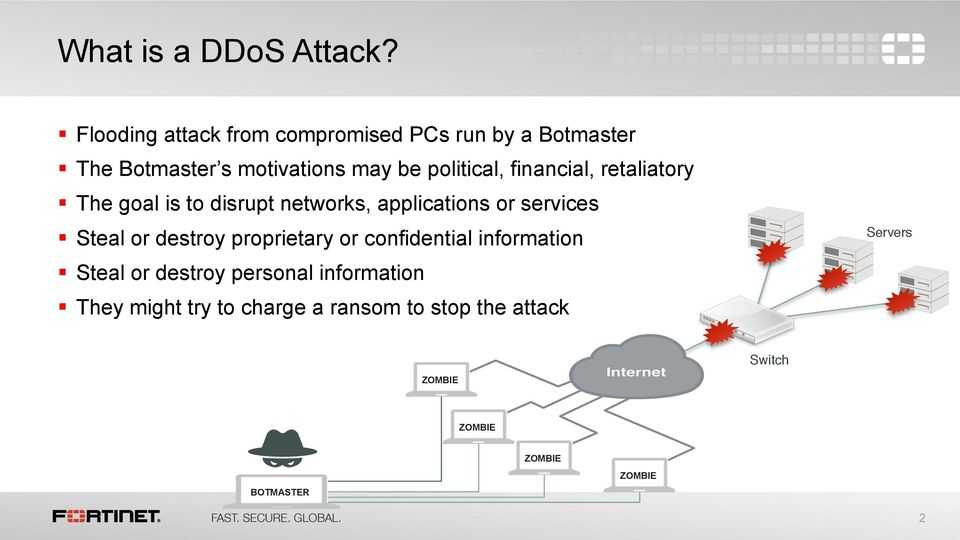

Распределенная атака типа «отказ в обслуживании» (DDoS) происходит, когда несколько компьютеров работают вместе для атаки на один

цель, чтобы нарушить нормальный трафик целевого сервера, службы или сети, подавляя цель или ее

окружающая инфраструктура с потоком интернет-трафика.

DDoS позволяет отправлять к цели экспоненциально большее количество запросов, тем самым увеличивая мощность атаки. Это также увеличивает сложность атрибуции, поскольку истинный источник атаки сложнее определить.

DDoS-атаки могут иметь разрушительные последствия для онлайн-бизнеса, поэтому нужно понимать, как они работают и как смягчить последствия. их быстро критично.

Мотивы для выполнения DDoS широко варьируются, как и типы лиц и организаций, которые выполняют DDoS атаки. Некоторые атаки осуществляются недовольными людьми и хактивистами, желающими уничтожить компанию. просто для того, чтобы заявить о себе, повеселиться, воспользовавшись слабостью, или выразить неодобрение.

Другие распределенные атаки типа «отказ в обслуживании» имеют финансовую мотивацию, например, нарушение работы или закрытие конкурента.

прервать онлайн-операции другого бизнеса, чтобы тем временем украсть бизнес. Другие связаны с вымогательством, в

преступники нападают на компанию и устанавливают программы-вымогатели на свои серверы, а затем вынуждают их платить большую

финансовая сумма для возмещения ущерба.

Целью DDoS-атаки является переполнение устройств, служб и сети намеченной цели фальшивым интернет-трафиком. делая их недоступными или бесполезными для законных пользователей.

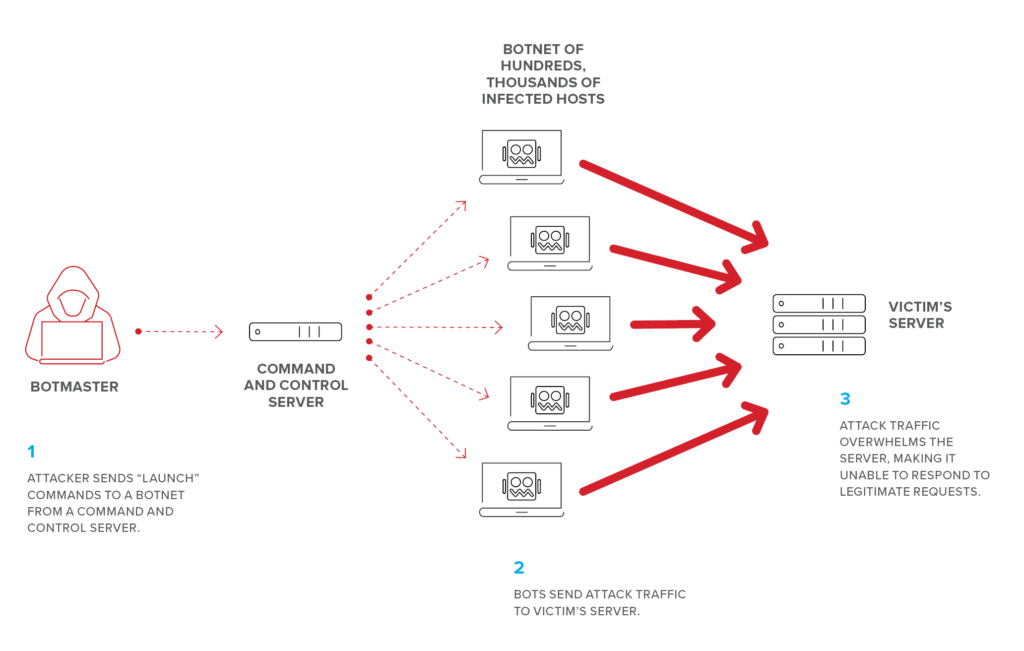

В то время как простая атака типа «отказ в обслуживании» включает один «атакующий» компьютер и одну жертву, DDoS-атака полагается на армия зараженных или «ботов» компьютеров, способных выполнять задачи одновременно. Эти ботнеты — группа захваченных устройств, подключенных к Интернету, — способны выполнять крупномасштабные атаки. Злоумышленники берут преимущество уязвимостей безопасности или слабых мест устройства для управления многочисленными устройствами с помощью команд и контроля программное обеспечение. Получив контроль, злоумышленник может дать команду своему ботнету провести DDoS на цель. В этом случае зараженные устройства также становятся жертвами атаки.

Ботнеты, состоящие из скомпрометированных устройств, также могут быть сданы в аренду другим потенциальным злоумышленникам. Часто

ботнет доступен службам «атак по найму», которые позволяют неподготовленным пользователям запускать DDoS

атаки.

Часто

ботнет доступен службам «атак по найму», которые позволяют неподготовленным пользователям запускать DDoS

атаки.

При DDoS-атаке киберпреступники пользуются обычным поведением, которое происходит между сетевыми устройствами и серверами, часто нацелены на сетевые устройства, которые устанавливают соединение с Интернетом. Поэтому злоумышленники сосредотачиваются на граничные сетевые устройства (например, маршрутизаторы, коммутаторы), а не отдельные серверы. DDoS-атака подавляет сеть канал (полоса пропускания) или устройства, обеспечивающие эту пропускную способность.

Лучшим способом обнаружения и идентификации DDoS-атаки является мониторинг и анализ сетевого трафика. Сеть

трафик можно отслеживать через брандмауэр или систему обнаружения вторжений. Администратор может даже установить правила,

создать оповещение при обнаружении аномальной нагрузки трафика и определить источник трафика или падений

сетевые пакеты, отвечающие определенным критериям.

Симптомы DoS-атаки могут напоминать проблемы с доступностью, не связанные со злом, например, технические проблемы с определенным сеть или системный администратор, выполняющий техническое обслуживание. Однако следующие симптомы могут указывать на DoS или DDoS-атака:

- Необычно низкая производительность сети

- Недоступность определенной сетевой службы и/или веб-сайта

- Невозможность доступа к любому веб-сайту

- IP-адрес делает необычно большое количество запросов за ограниченный промежуток времени

- Сервер отвечает ошибкой 503 из-за сбоя службы

- Анализ журнала показал большой всплеск сетевого трафика

- Необычные модели трафика, такие как всплески в нечетные часы дня или модели, которые кажутся необычными

Основные типы DDoS-атак

DDoS-атаки и атаки сетевого уровня столь же разнообразны, сколь и сложны. В связи с растущим количеством онлайн

торговых площадок, теперь злоумышленники могут выполнять DDoS-атаки, практически не зная сетей и

кибератаки. Инструменты и службы для атак легкодоступны, что делает пул возможных атак больше, чем

всегда.

Инструменты и службы для атак легкодоступны, что делает пул возможных атак больше, чем

всегда.

Вот четыре наиболее распространенных и изощренных DDoS-атаки, которые в настоящее время нацелены на организации.

DDoS-атаки на приложения, уровень 7

DoS-атаки на приложения с целью исчерпания ресурсов с использованием а также HTTPS, SMTP, FTP, VOIP и другие прикладные протоколы, обладающие уязвимыми местами, что позволяет DoS-атаки. Подобно атакам, нацеленным на сетевые ресурсы, атаки, направленные на ресурсы приложений, происходят в разнообразие вкусов, включая флуд и «низкие и медленные» атаки.

Объемные или объемные атаки

Объемные атаки и атаки с отражением/усилением используют несоответствие соотношений запросов и ответов в

определенные технические протоколы. Злоумышленники отправляют пакеты на серверы-отражатели с исходным IP-адресом.

подделываются под IP-адрес своей жертвы, тем самым косвенно перегружая жертву ответными пакетами.

SSL/TLS и шифрованные атаки

Злоумышленники используют протоколы SSL/TLS для маскировки и еще больше усложняют атакующий трафик как на уровне сети, так и на уровне приложений. Многие решения безопасности используют пассивный движок для защиты от атак SSL/TLS, что означает, что они не могут эффективно отличить зашифрованную атаку трафик из зашифрованного законного трафика, ограничивая только скорость запроса.

Для предотвращения атак, подобных этим, требуется защита от DDoS-атак, которая сочетает в себе автоматическое обнаружение на основе машинного обучения. и возможности смягчения с комплексной защитой для любой инфраструктуры: в помещении, частном облаке и общедоступное облако.

Чтобы предотвратить DDoS-атаки, организациям следует учитывать несколько ключевых возможностей для смягчения последствий DDoS-атак:

обеспечить доступность услуги и свести к минимуму ложные срабатывания.

Следующие возможности имеют решающее значение для предотвращения DDoS-атак:

Автоматизация

Учитывая современные динамические и автоматизированные DDoS-атаки, организации не хотят полагаться на ручную защиту. А услуга, не требующая вмешательства клиента, с полностью автоматизированным жизненным циклом атаки — данные сбор, обнаружение атак, перенаправление трафика и смягчение последствий атак — обеспечивает лучшее качество защита.

Защита на основе поведения

Ключевое значение имеет решение по смягчению последствий DDoS-атак, которое блокирует атаки, не затрагивая законный трафик. Решения, которые

использовать алгоритмы машинного обучения и поведенческие алгоритмы, чтобы понять, что представляет собой законное поведение и

автоматически блокирует вредоносные атаки. Это повышает точность защиты и сводит к минимуму ложные

плюсы.

Это повышает точность защиты и сводит к минимуму ложные

плюсы.

Очистка емкости и глобальной сети

DDoS-атаки увеличиваются по количеству, серьезности, сложности и продолжительности. Если столкнулись с большими объемными или одновременных атак, облачные службы DDoS должны обеспечивать надежную глобальную сеть безопасности, которая масштабируется с несколько Тбит/с с выделенными центрами очистки, отделяющими чистый трафик от DDoS атакующий трафик.

Несколько вариантов развертывания

Гибкость моделей развертывания имеет решающее значение, поэтому организация может адаптировать свою службу защиты от DDoS-атак в соответствии со своими потребностями. потребности, бюджет, топология сети и профиль угроз. Подходящая модель развертывания — гибридная, по запросу или постоянная облачная защита — зависит от топологии сети, среды размещения приложений и чувствительность к задержкам и латентности.

Комплексная защита от множества векторов атак

Ландшафт угроз постоянно развивается. Решение по предотвращению DDoS-атак, предлагающее самую широкую защиту,

не ограничивается только защитой от атак на сетевом уровне и включает защиту от вышеупомянутых атак

вектора имеет решающее значение.

Решение по предотвращению DDoS-атак, предлагающее самую широкую защиту,

не ограничивается только защитой от атак на сетевом уровне и включает защиту от вышеупомянутых атак

вектора имеет решающее значение.

Существует несколько важных шагов и мер, которые может предпринять организация, чтобы смягчить DDoS-атаку. Это включает своевременная коммуникация как с внутренними заинтересованными сторонами, так и с третьими провайдерами, анализ атак, активация базовых контрмеры (например, ограничение скорости) и более совершенная защита от DDoS-атак и анализ.

Вот пять шагов, которые необходимо выполнить, чтобы смягчить DDoS-атаку.

Шаг 1: Предупредите ключевых заинтересованных лиц

Предупредите основных заинтересованных лиц внутри организации об атаке и шагах, которые предпринимаются для ее смягчения.

Примеры ключевых заинтересованных сторон включают директора по информационной безопасности, центр управления безопасностью (SoC), ИТ-директора,

руководителей, бизнес-менеджеров затронутых служб и т. д. Предупреждение должно быть кратким, но информативным.

д. Предупреждение должно быть кратким, но информативным.

Ключевая информация должна включать:

- Что происходит

- Когда началась атака

- Какие активы (приложения, службы, серверы и т. д.) затронуты

- Влияние на пользователей и клиентов

- Какие шаги предпринимаются для смягчения атаки

Шаг 2. Уведомление вашего поставщика услуг безопасности

Вы также можете уведомить своего поставщика услуг безопасности и инициировать шаги с их стороны, чтобы помочь уменьшить атака.

Вашим провайдером безопасности может быть ваш интернет-провайдер (ISP), провайдер веб-хостинга или выделенный

сервис безопасности. Каждый тип поставщика имеет разные возможности и объем услуг. Ваш интернет-провайдер может вам помочь

свести к минимуму количество вредоносного сетевого трафика, достигающего вашей сети, в то время как ваш провайдер веб-хостинга может

поможет вам свести к минимуму влияние на приложения и соответствующим образом масштабировать службу. Аналогичным образом службы безопасности

обычно имеют специальные инструменты для борьбы с DDoS-атаками.

Аналогичным образом службы безопасности

обычно имеют специальные инструменты для борьбы с DDoS-атаками.

Даже если у вас еще нет предварительно определенного соглашения на обслуживание или вы не подписаны на их DDoS предлагают защиту, тем не менее, вы должны обратиться к ним, чтобы узнать, как они могут помочь.

Шаг 3. Активируйте меры противодействия

Если у вас уже есть средства противодействия DDoS, активируйте их. В идеале эти контрмеры инициировать немедленно при обнаружении атаки. Однако в некоторых случаях определенные инструменты, такие как внештатные аппаратные устройства или активируемые вручную службы смягчения последствий по требованию — может потребоваться клиент, чтобы инициировать их вручную.

Один из подходов заключается в реализации списков управления доступом на основе IP (aCl) для блокировки всего трафика, исходящего от атаки.

источники. Это выполняется на уровне сетевого маршрутизатора и обычно может выполняться либо вашей сетью,

команда или ваш интернет-провайдер. Это полезный подход, если атака исходит из одного источника или небольшого числа

источники атаки. Однако, если атака исходит из большого пула IP-адресов, этот подход может не подойти.

помощь.

Это полезный подход, если атака исходит из одного источника или небольшого числа

источники атаки. Однако, если атака исходит из большого пула IP-адресов, этот подход может не подойти.

помощь.

Если целью атаки является приложение или веб-служба, вы можете ограничить количество одновременных соединения приложений. Этот подход известен как ограничение скорости и часто является излюбленным подходом веб-разработчиков. хостинг-провайдеры и CDN. Обратите внимание, что этот подход подвержен высокой степени ложных срабатываний, потому что он не может отличить вредоносный и законный пользовательский трафик.

Специализированные средства защиты от DDoS-атак обеспечат вам максимальную защиту от DDoS-атак. Меры защиты от DDoS-атак можно развернуть как устройство в вашем центре обработки данных, как облачную службу очистки или как гибридную решение, объединяющее аппаратное устройство и облачный сервис.

Шаг 4. Отслеживание хода атаки

Во время атаки следите за ходом атаки, чтобы увидеть, как она развивается. Это должно включать:

Это должно включать:

- Какой это тип DDoS-атаки? Это флуд на уровне сети или атака на уровне приложений?

- Каковы характеристики атаки? Насколько велика атака, как с точки зрения бит в секунду, так и пакетов в секунду?

- Атака исходит из одного IP-источника или из нескольких источников? Можете ли вы их идентифицировать?

- Как выглядит схема атаки? Это единичный устойчивый потоп или взрывная атака? Имеет ли это использовать один протокол или использовать несколько векторов атак?

- Цели атаки остаются прежними или злоумышленники со временем меняют свои цели?

Отслеживание развития атаки также поможет вам настроить защиту, чтобы остановить ее.

Шаг 5. Оценка эффективности защиты

Наконец, по мере развития атаки и активации мер противодействия оцените их эффективность.

Ваш поставщик систем безопасности должен предоставить документ соглашения об уровне обслуживания, подтверждающий его обязательства по обслуживанию.