Что такое DDoS-атака и как ее предотвратить

Если web-сайт или приложение вашей компании внезапно отключается из-за большого потока подозрительного трафика, это может значить, что вы стали целью распределенной атаки на отказ в обслуживании (DDoS). Подобных кибератак становится все больше, и они могут иметь разрушительные последствия для вашего бизнеса и репутации бренда, когда они приводят к значительному простою web-сайтов. Сегодня мы разберем нюансы DDoS-атак, выясним, как их избежать и что предпринять если вы стали жертвой подобной атаки.

Что такое DDoS атака?

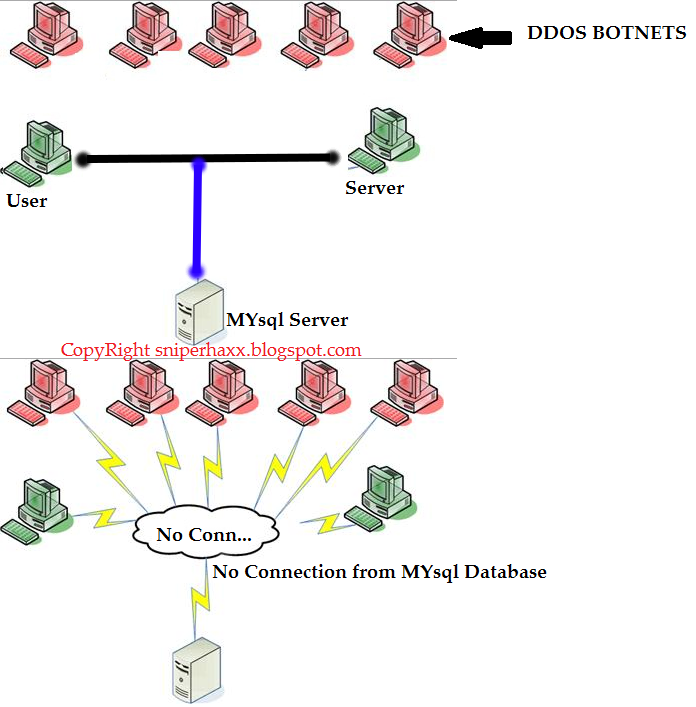

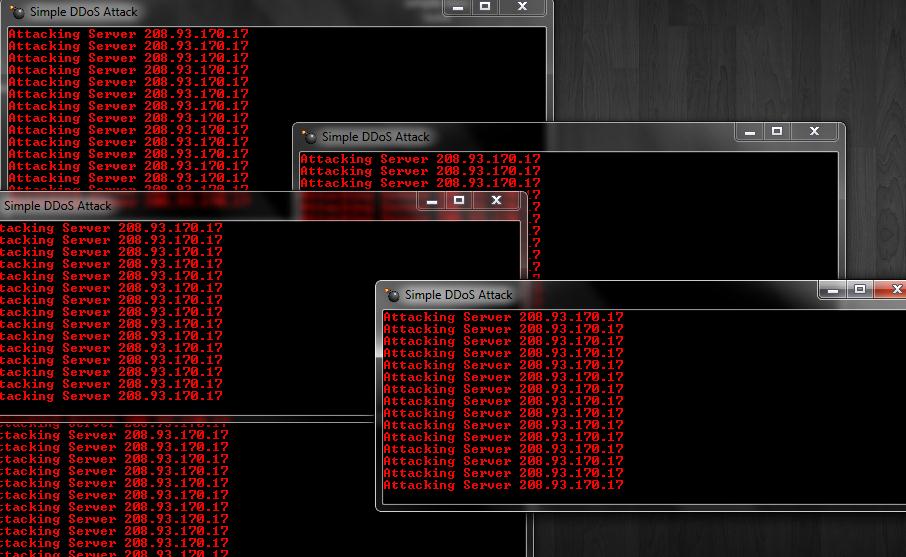

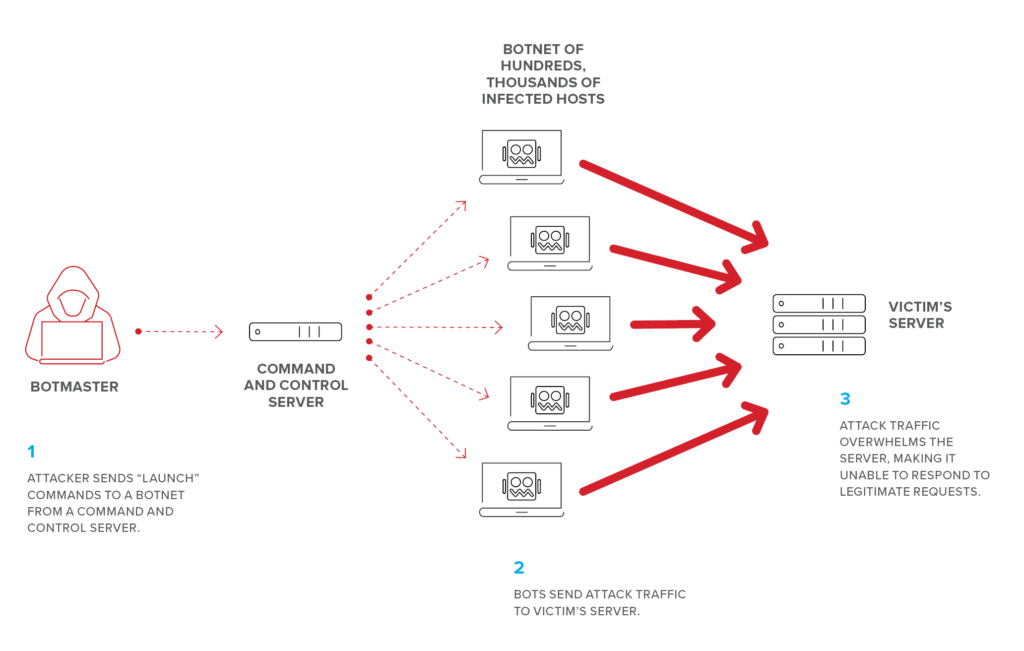

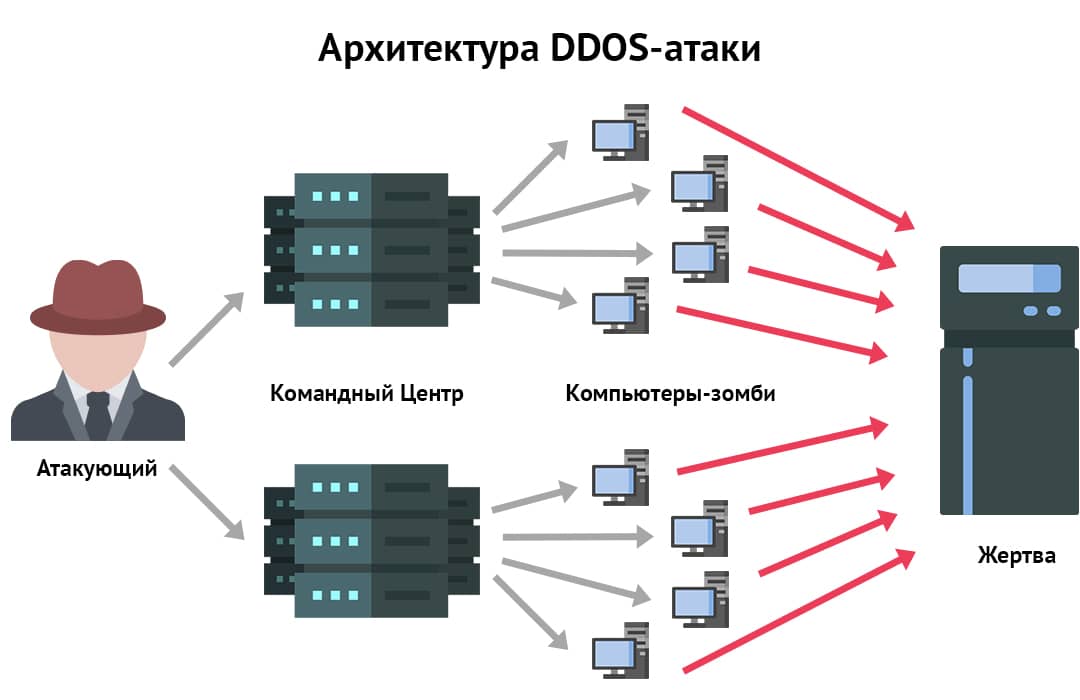

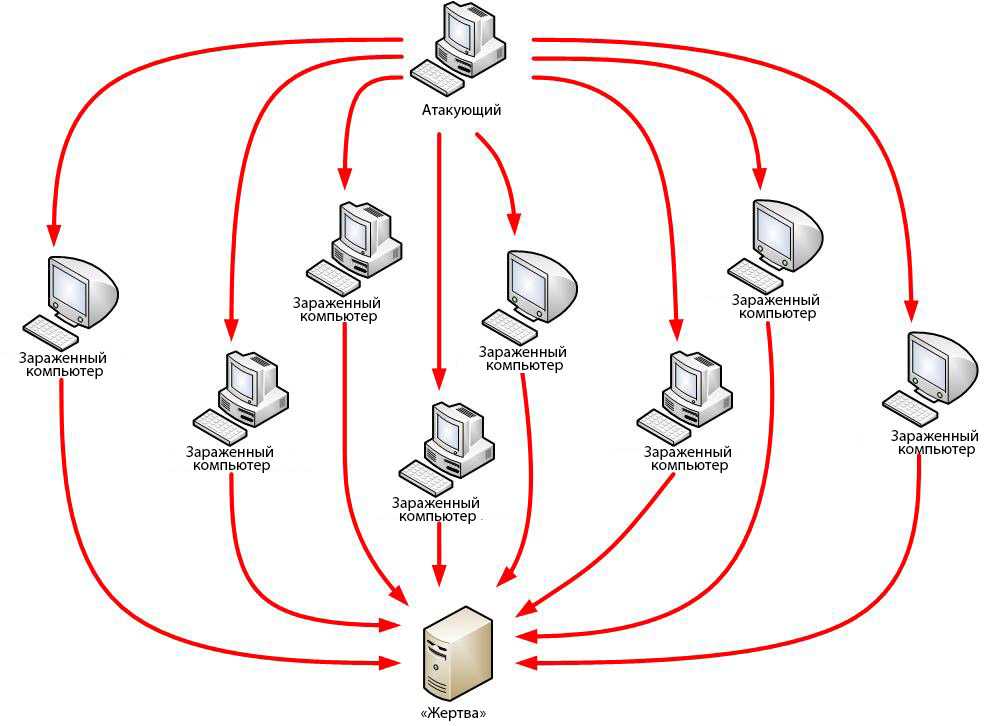

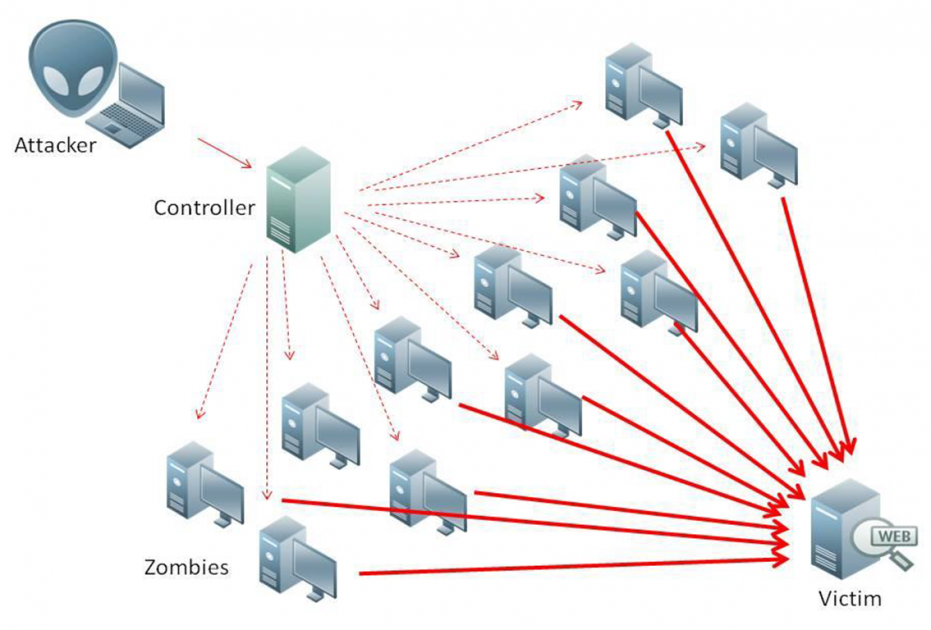

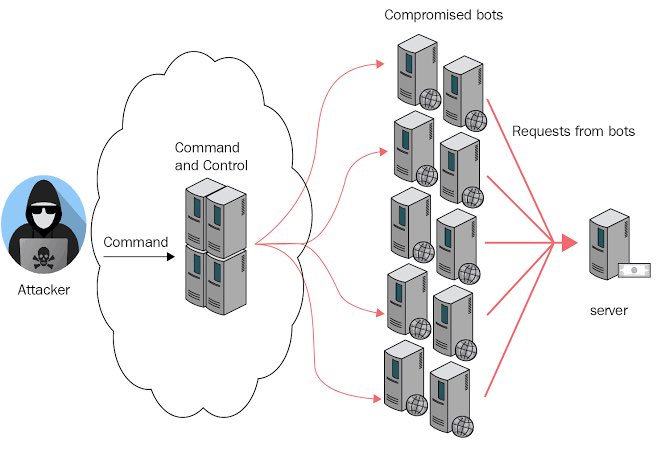

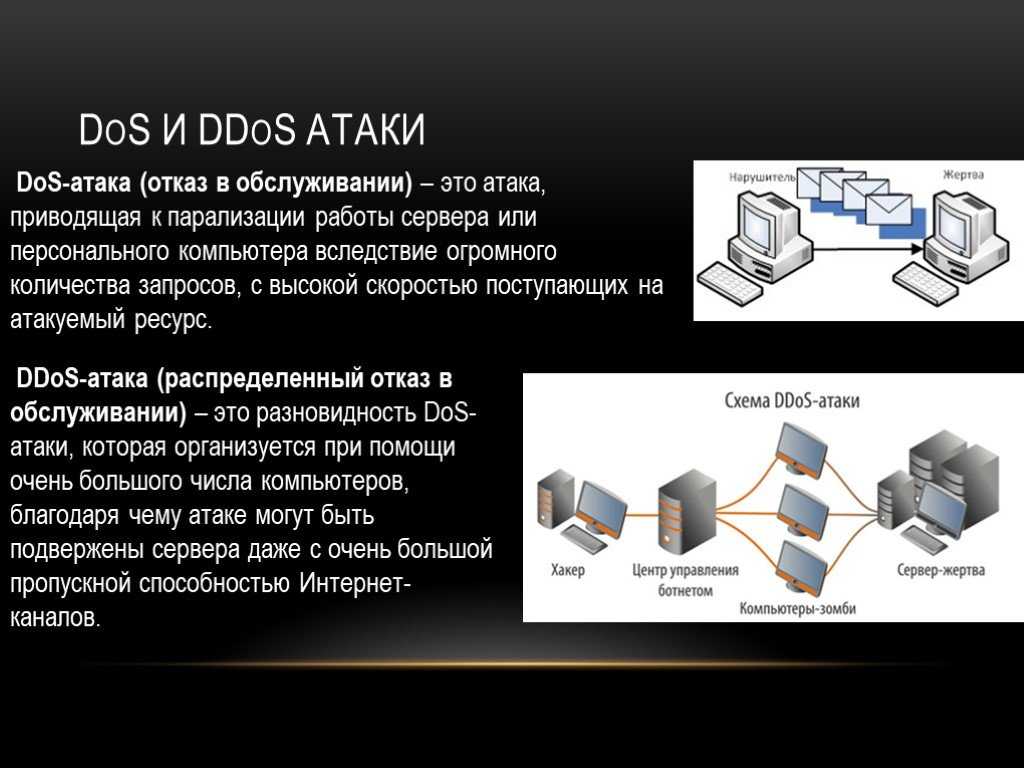

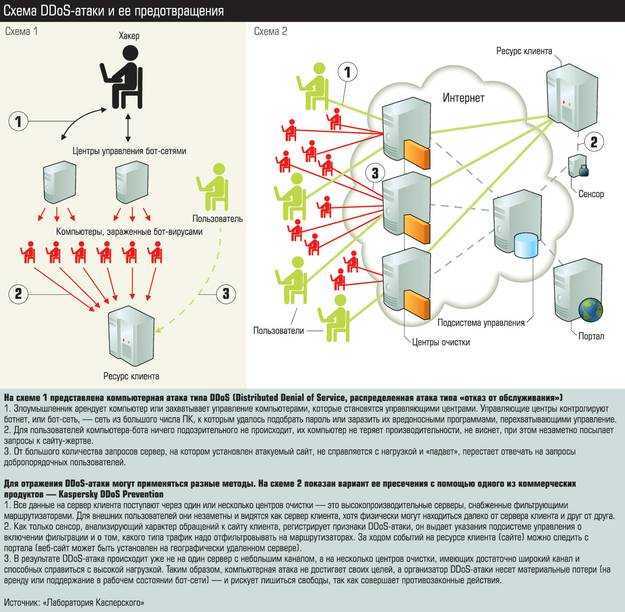

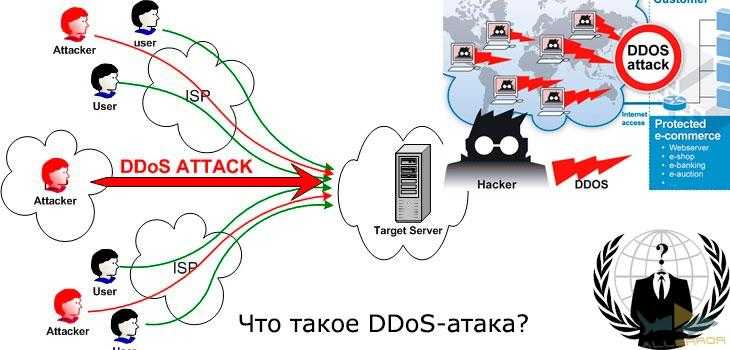

DDoS расшифровывается как «Distributed Denial-of-Service» (распределенная/ массивная кибератака до отказа в обслуживании). DDoS-атака происходит, когда хакер отправляет поток трафика в сеть или на сервер, чтобы перегрузить систему и нарушить ее способность работать. Эти атаки обычно используются для временного сбоя работы web-сайта или приложения и могут длиться несколько дней или даже дольше. Мы используем термин «Отказ в обслуживании», потому что сайт или сервер не сможет обслуживать трафик во время атаки, и такие атаки называются «Распределенный отказ в обслуживании», потому что несанкционированный трафик исходит от сотен, тысяч или даже миллионов других компьютеров. Когда это исходит из единственного источника, это называется DoS-атака. DDoS-атаки используют ботнет (набор из множества компьютеров или устройств с подключением к интернету, которые были использованы удаленно с помощью вредоносного ПО) для запуска атаки. И как бы это ни было смешно, называются они «зомби».

Мы используем термин «Отказ в обслуживании», потому что сайт или сервер не сможет обслуживать трафик во время атаки, и такие атаки называются «Распределенный отказ в обслуживании», потому что несанкционированный трафик исходит от сотен, тысяч или даже миллионов других компьютеров. Когда это исходит из единственного источника, это называется DoS-атака. DDoS-атаки используют ботнет (набор из множества компьютеров или устройств с подключением к интернету, которые были использованы удаленно с помощью вредоносного ПО) для запуска атаки. И как бы это ни было смешно, называются они «зомби».

Различные виды атак

Зомби нацелены на уязвимости в разных слоях взаимосвязи открытых систем и, согласно Cloudflare, обычно делятся на три категории:

- Атаки на уровне приложений. Подобные атаки являются самыми простыми из DDoS-атак. Они имитируют обычные запросы к серверу. Другими словами, компьютеры или устройства в ботнете собираются вместе для доступа к серверу или web-сайту как обычный пользователь.

Но по мере того как DDoS-атака расширяется, объем запросов становится слишком большим для сервера, и он падает.

Но по мере того как DDoS-атака расширяется, объем запросов становится слишком большим для сервера, и он падает. - Атаки на уровне протоколов. Такие атаки используют информацию о том, как серверы обрабатывают данные, чтобы перегружать намеченную цель. В некоторых вариантах протокольных атак ботнет будет отправлять пакеты данных на сервер для сборки. Затем сервер ожидает получения подтверждения от исходного IP-адреса, который он никогда не получает. Но он продолжает получать все больше и больше данных для распаковки. В других вариантах он отправляет пакеты данных, которые просто невозможно собрать, что приводит к перегрузке ресурсов сервера, когда он пытается это сделать.

- Объемные атаки похожи на атаки приложений, но имеют свою особенность. В этом виде DDoS-атаки доступная пропускная способность всего сервера поглощается запросами ботнета, которые каким-то образом были усилены. Например, ботнеты могут иногда обманывать серверы, отправляя им самим огромные объемы данных. Это означает, что сервер должен обработать получение, сборку, отправку и получение этих данных снова.

С первой DDoS-атаки до сегодняшнего дня

Первая известная DDoS-атака была проведена в 2000 году 15-летним парнем по имени Майкл Кальс («Mafiaboy») и использовалась для временного отключения сайтов Yahoo, CNN и eBay, вызывая сообщение об ошибке. С тех пор этот вид атак стал набирать популярность и расти. Например, в III квартале текущего года была зарегистрирована рекордная по размеру своей полосы атака, организованная на одного из клиентов Qrator Labs. Ее скорость составила 903,67 Гбит/с.

Кто применяет DDoS-атаки и для чего?

Хотя DDoS-атаки выросли в их силе и сложности, основные DDoS-атаки могут осуществить практически все. Обычные люди могут платить за DDoS-атаки на цель в интернете или на черном рынке. Они могут даже арендовать существующий ботнет для осуществления своих вредоносных планов. Ранние DDoS-атаки осуществлялись для того, чтобы похвастаться возможностями хакеров, но сегодня ситуация изменилась коренным образом.

Как предотвратить DDoS-атаки

Вы не можете помешать злоумышленнику отправлять волны несанкционированного трафика на ваши серверы, но вы можете заранее подготовиться к тому, чтобы справиться с нагрузкой. Сделать это можно, следуя следующим рекомендациям:

- Обнаружить это вовремя, отслеживая трафик. Важно иметь хорошее представление о том, что такое нормальный, низкий и большой объем трафика для вашей организации. Если вы знаете, чего ожидать, когда ваш трафик достигнет своего верхнего предела, вы можете установить ограничение скорости. Это означает, что сервер будет принимать столько запросов, сколько может обработать. Наличие актуальных знаний о тенденциях вашего трафика также поможет вам быстро определить проблему. Вы также должны быть готовы к скачкам трафика из-за сезонности, маркетинговых кампаний и многого другого.

Много обычного трафика (например, из вирусной ссылки в социальных сетях) может иногда иметь сходный эффект сбоя сервера. И даже при том что трафик идет из законного источника, это может иметь большие последствия для вашего бизнеса.

Много обычного трафика (например, из вирусной ссылки в социальных сетях) может иногда иметь сходный эффект сбоя сервера. И даже при том что трафик идет из законного источника, это может иметь большие последствия для вашего бизнеса. - Получите больше пропускной способности. Как только вы получите представление о необходимой вам мощности сервера, исходя из среднего и высокого уровня трафика, вы должны получить его и даже больше. Получение большей пропускной способности сервера, чем вам действительно нужно, называется «избыточным выделением ресурсов». Это даст вам больше времени в случае DDoS атаки до того, как ваш сайт, сервер или приложение будут полностью перегружены.

- Используйте сеть доставки контента (CDN). Цель DDoS — перегрузить хост-сервер. Таким образом, одним из решений является хранение ваших данных на нескольких серверах по всему миру. Это именно то, что позволяет сеть доставки контента (CDN). CDN обслуживают ваш web-сайт и предоставляют данные пользователям с сервера, который находится рядом с каждым пользователем, для повышения производительности.

Использование CDN также означает, что вы менее уязвимы для атаки, потому что если один сервер перегружен, у вас есть еще много других, которые работают нормально.

Использование CDN также означает, что вы менее уязвимы для атаки, потому что если один сервер перегружен, у вас есть еще много других, которые работают нормально.

Что делать, если вы стали жертвой DDoS-атаки

DDoS атаки в наши дни настолько сложные и мощные, что отразить их самостоятельно может быть очень сложно. Вот почему лучшей защитой от атаки будет предпринять правильные меры предосторожности с самого начала. Если же вы уже находитесь под атакой и ваш сервер сейчас отключен, вы можете сделать несколько вещей:

- Быстро на месте применить защитные меры. Если у вас есть хорошее представление о том, как выглядит обычный трафик, вы сможете быстро определить, когда вы подвергаетесь DDoS-атаке. Вы увидите огромный поток запросов к серверу или web-трафику из подозрительных источников. Но у вас все еще может быть некоторое время, прежде чем ваш сервер полностью станет перегруженным. Установите ограничение скорости как можно скорее и очистите логи сервера, чтобы освободить больше места.

- Свяжитесь с вашим хостинг-провайдером. Если кто-то еще владеет и управляет сервером, обслуживающим ваши данные, немедленно уведомите их об атаке. Они смогут отбить ваш трафик, пока атака не утихнет. Другими словами, все входящие запросы к серверу будут просто скинуты, не важно санкционированные или нет. Это будет в их интересах сделать, чтобы предотвратить падение серверов других своих клиентов. После этого они, вероятно, смогут перенаправить трафик через фильтр, чтобы избавиться от несанкционированного трафика, и разрешить прохождение нормальных запросов.

- Свяжитесь со специалистом. Если вы подвергаетесь крупномасштабной атаке или не можете позволить простой в работе вашего web-сайта или приложения, возможно, вы захотите привлечь специалиста по борьбе с DDoS-атаками. Что они могут сделать, так это перенаправить ваш трафик на свои огромные серверы, которые могут справиться с нагрузкой, и попытаться оттуда отфильтровать незаконные запросы.

- Переждите. Если ваш бизнес не столь критичный, а наем профессионала для перенаправления и очистки вашего web-трафика является дорогостоящим, то имейте в виду, что большинство DDoS-атак заканчивается в течение нескольких дней (хотя в серьезных случаях они могут длиться дольше), поэтому у вас всегда есть возможность просто смириться с потерями и лучше подготовиться в следующий раз.

Как определить, что ваш компьютер стал частью ботнета

Если вы являетесь индивидуальным пользователем, ваш компьютер может быть завербован в ботнет без вашего ведома. Это может быть не сразу заметно, но есть несколько признаков того, что в фоновом режиме на вашем устройстве может происходить вредоносная активность. Например, вы будете сталкиваться с частыми сбоями, более длительным временем загрузки, странными сообщениями об ошибках. Если подобное происходит, то вам нужно будет установить и запустить регулярное сканирование на вирусы с использованием надежного антивирусного программного обеспечения. В большинстве случаев антивирус может удалить вирус. И помните, никогда не загружайте вложения электронной почты или файлы со сторонних сайтов, если вы точно не знаете, что это за файлы и откуда они. Эти попытки фишинга могут установить вредоносное ПО на ваше устройство без вашего ведома.

Надежная защита от DDoS-атак для сайтов, серверов и веб-сервисов

Что такое DDoS-атака

DDoS (Distributed Denial of Service), или атака типа «распределенный отказ в обслуживании» — скоординированное нападение на IT-инфраструктуру, например, сайт или сервер с помощью массированных потоков ложного трафика из разных источников. Сегодня это одна из самых опасных и одновременно распространенных угроз для кибербезопасности в мире.

Сегодня это одна из самых опасных и одновременно распространенных угроз для кибербезопасности в мире.

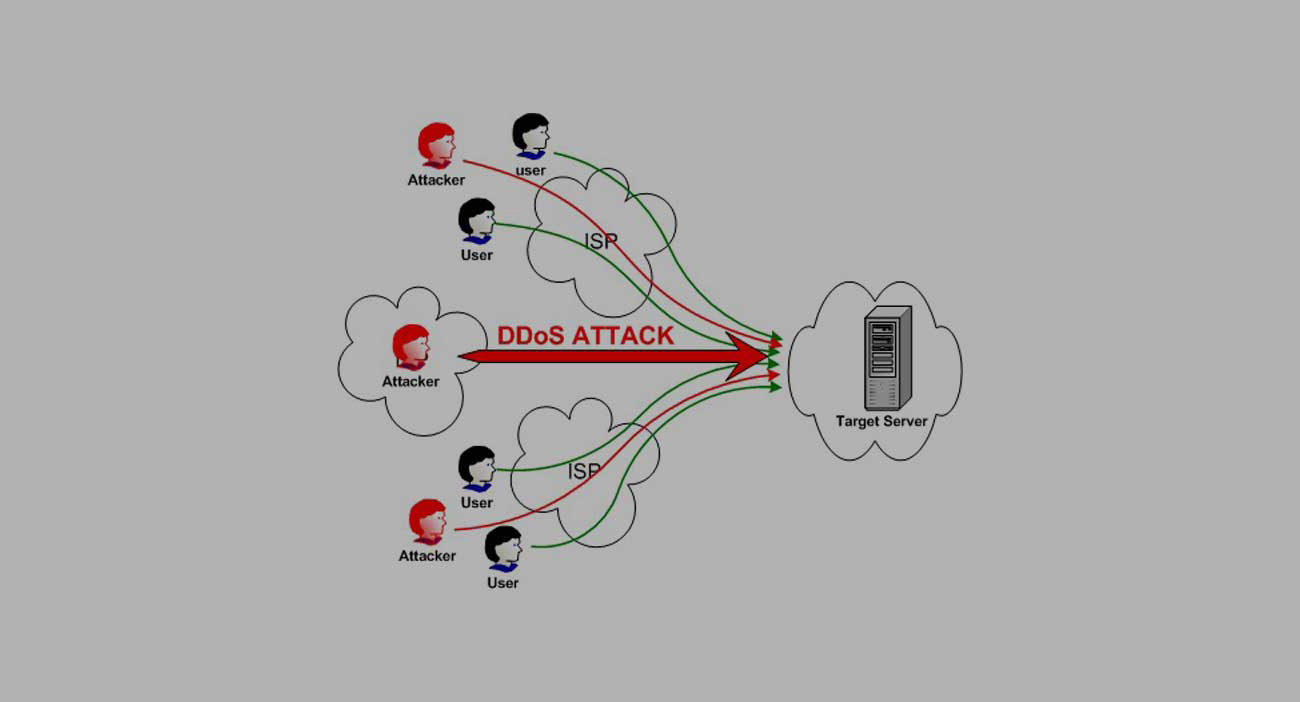

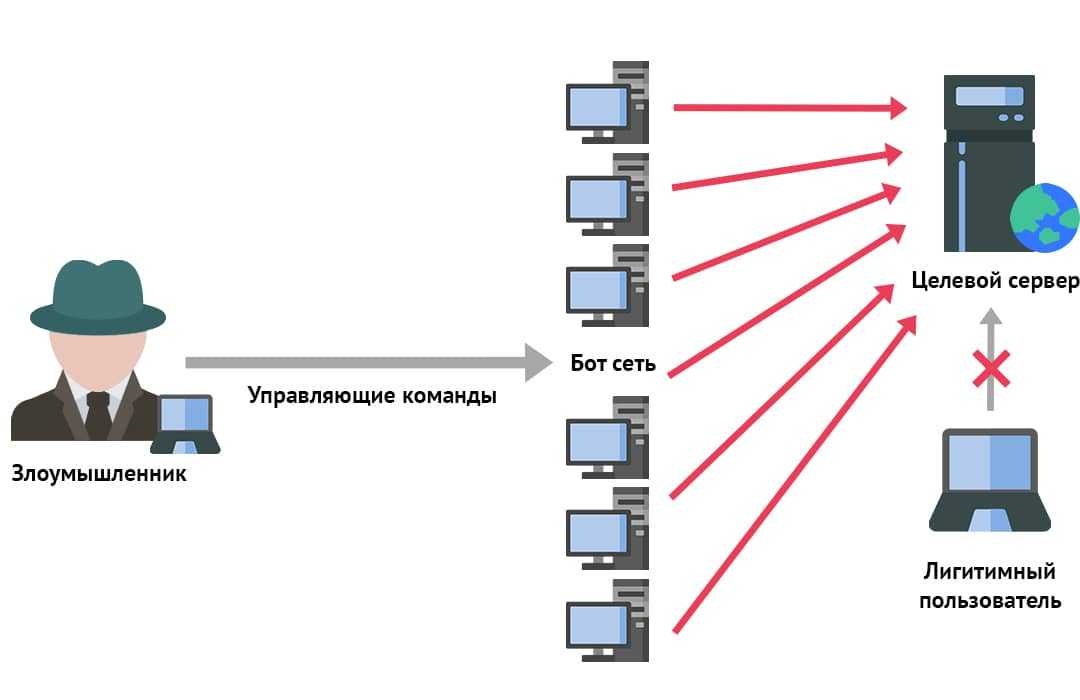

Несмотря на множество общих черт, принято различать DoS- и DDoS-атаки как отдельные виды кибератак. В случае с DoS-атакой речь обычно идет о нападении с какого-то одного источника. При DDoS-атаке нападение происходит сразу с множества источников — зараженных злоумышленниками ботов, отсюда слово «распределенный» в ее наименовании. Чаще всего эти множественные источники объединены в целую сеть или ботнет.

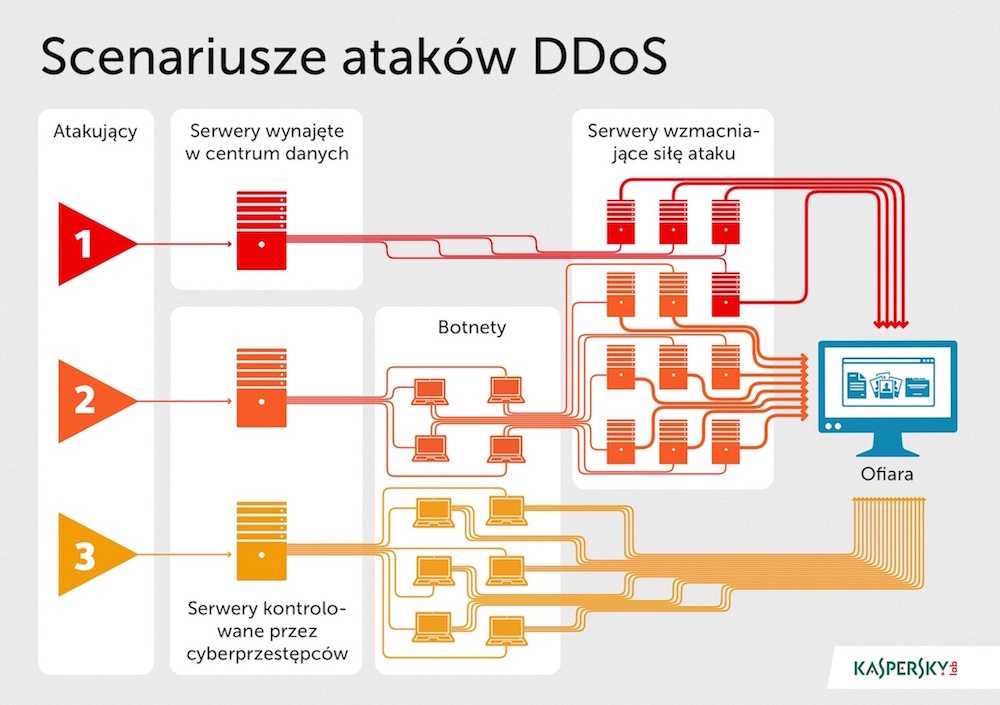

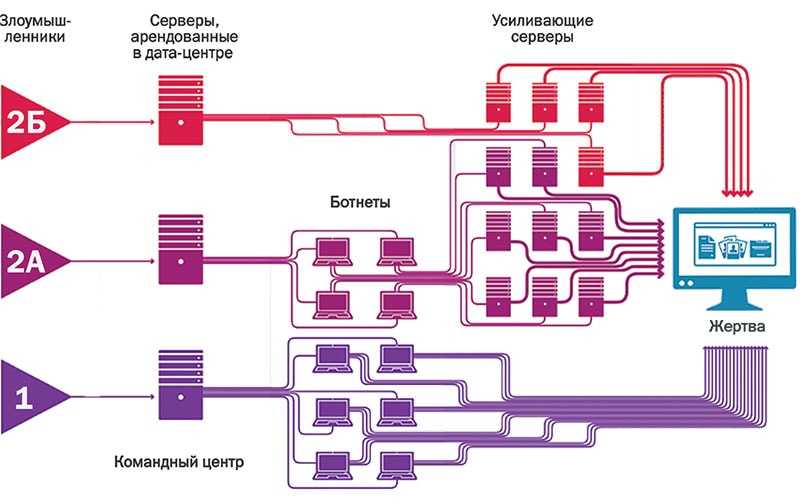

DDoS-атаки принято разделять на типы в зависимости от того, на каком уровне сетевой модели OSI (Open Systems Interconnection) они проводятся. Чаще всего распределённым атакам типа «отказ в обслуживании» подвержены сетевой (L3 OSI), транспортный (L4 OSI) уровни, а также уровни представления (L6 OSI) и приложений или прикладной (L7 OSI). По механизму действия DDoS также разделяют на объемные атаки на переполнение (Volumetric) или флуд, а также протокольные атаки, направленные на уязвимости в отдельных протоколах передачи данных (TCP, UDP, ICMP).

Наиболее опасные разновидности DDoS

- ICMP-флуд. Уровень: L3. Механизм действия: ботнет перегружает сервер жертвы служебными ICMP-запросами, на которые система обязана давать ответы.

- UDP-флуд. Уровень: L3. Механизм действия: множественные UDP-запросы направляются на случайные порты хоста жертвы, пока сервер не «ляжет» в попытках дать ответы на них. Отдельной разновидностью UDP-флуда служит DNS-амплификация, направленная на DNS-серверы, используемые веб-сервисом.

- SYN/ACK-флуд

- TCP/IP-null. Уровень: L3. Механизм действия: нападающий сканирует систему жертвы ложными TCP-запросами с незаполненными значениями поля «флаг», чтобы подготовить более мощную атаку.

- «Пинг смерти». Уровень: L3-L4. Механизм действия: сервер потоково пингуется слишком большими или содержащими ошибку ICMP-пакетами, пока лимиты системы на ответы не будут исчерпаны.

- HTTP-флуд. Уровень: L7. Механизм действия: сервер заваливает массой HTTP-трафика в обычном и шифрованном виде.

- Атака медленными сессиями (Slowloris). Уровень: L7. Механизм действия: ресурсы сервера блокируются с помощью множества одновременно открытых сессий.

Интеллектуальная защита от DDoS-атак CyberFlow с круглосуточной технической поддержкой от Eternalhost

Подробнее

Чем грозят DDoS-атаки

По силе и разрушительным последствиям «ДДоС» можно сравнить с лавиной. Как и в случае с природным явлением, потоки зараженного трафика от ботнета могут буквально за считанные минуты превратить в руины даже самую укрепленную и хорошо организованную информационную инфраструктуру. Как показывают события последних лет, потенциальными жертвами DDoS-атак могут стать даже серверы крупных компаний, финансовых и правительственных организаций со своей системой безопасности.

Среди наиболее очевидных последствий DDoS для IT-ресурсов бизнеса и государственных структур — прямая потеря доходов из-за недоступности сервиса, снижение репутации в глазах клиентов и партнеров, кража ценной информации, возникновение повода для дальнейшего кибершантажа, а также потенциальные расходы на судебные тяжбы от пострадавших клиентов. Поэтому для действительно ответственных направлений деятельности, опирающихся на IT-инфраструктуру, защита и предупреждение DDoS-атак входят сегодня в число первоочередных задач.

Поэтому для действительно ответственных направлений деятельности, опирающихся на IT-инфраструктуру, защита и предупреждение DDoS-атак входят сегодня в число первоочередных задач.

Как противостоять DDoS-атакам

Распределенные атаки типа «отказ в обслуживании» становятся с каждым годом изощреннее и расширяют страновой охват используемых для нападения мощностей. Именно поэтому действительно эффективная защита от ДДоС — удел исключительно узкоспециализированных профессионалов с многолетним опытом борьбы с масштабными киберугрозами.

В отличие от компьютерных вирусов, действующих изнутри системы, защита от DDoS не зависит напрямую от уровня собственной IT-безопасности. Эффективно противостоять таким угрозам могут только внешние сервисы, фильтрующие или перенаправляющие вредоносный трафик от целевого хоста. Причем наиболее сложные атаки могут быть отбиты только с использованием многоуровневой киберобороны, которая должна настраиваться индивидуально для каждого ресурса.

Конечно, на рынке можно встретить немало предложений от крупных сервисов (типа Cloudflare), которые обещают наладить защиту от DDoS-атак в автоматическом режиме. Однако при действительно серьезных угрозах такие шаблонные методы не срабатывают, так как в каждом отдельном случае способ обороны будет зависеть как от типа защищаемого объекта, так и от методов нападения на него.

Однако при действительно серьезных угрозах такие шаблонные методы не срабатывают, так как в каждом отдельном случае способ обороны будет зависеть как от типа защищаемого объекта, так и от методов нападения на него.

При обнаружении первых признаков DDoS, например, сбоев в работе сайта или резко возросшей нагрузке на сервер следует незамедлительно обратиться к специалистам по DDoS-защите. Они смогут настроить защитный контур по индивидуальным требованиям и предотвратить атаку еще до ее начала.

Более подробную информацию о мерах противостояния этой разновидности кибернападений можно почерпнуть из отдельного руководства по защите от DDoS-атак в нашем блоге.

Как работает наш сервис защиты от DDoS-атак

DDOS-защита CyberFlow работает на базе двух основных контуров:

- Фильтрация потенциально опасного трафика на внешних сервисах очистки. Фильтрация происходит автоматически по заранее заданным шаблонам без ограничения трафика и замедления работы ресурса.

- Настраиваемые по индивидуальным параметрам фильтры на нашем шлюзе. Мониторинг на втором контуре DDoS-защиты обеспечивает искусственный интеллект, способный к самообучению и мгновенному выбору стратегии противодействия различным типам распределенных атак.

Система CyberFlow защищает весь спектр IP-адресов и сетевых портов своих абонентов в режиме 24/7. Процесс выборочной очистки и разделения потоков трафика позволяет полностью исключить помехи для работы защищаемой инфраструктуры. CyberFlow гарантирует сохранение полной доступности и работоспособности сайта или сервера даже при наиболее сложных и масштабных DDoS-атаках на уровне L7 OSI.

Как включить защиту от DDoS-атак CyberFlow

Услуга защиты от DDoS CyberFlow подключается через обращение в нашу техподдержку по официальным каналам связи на сайте. Специалисты принимают и обрабатывают заявки на установку продвинутой ДДоС-защиты круглосуточно (24/7).

После получения заявки и оплаты в течение 1 часа проходит процесс активации CyberFlow, включающий индивидуальную настройку и подключение смарт-фильтров нелегитимного трафика. Теперь ваши IT-ресурсы будут под постоянной защитой самообучающегося искусственного интеллекта и специалистов техподдержки, что поможет проактивно противостоять даже самым мощным DDoS-атакам.

Теперь ваши IT-ресурсы будут под постоянной защитой самообучающегося искусственного интеллекта и специалистов техподдержки, что поможет проактивно противостоять даже самым мощным DDoS-атакам.

Выбирайте интеллектуальную DDoS-защиту CyberFlow! Индивидуальная настройка с помощью самообучающегося AI гарантирует адаптивную защиту и предотвращение атак на всех уровнях OSI. Проверено временем, рекомендовано Роскомнадзором!

Интеллектуальная защита от DDoS-атак CyberFlow с круглосуточной технической поддержкой от Eternalhost

Подробнее

Что такое DDoS (распределенный отказ в обслуживании)?

Распределенный отказ в обслуживании (DDoS) — это тип DOS-атаки, когда несколько систем, зараженных троянскими программами, нацелены на конкретную систему, которая вызывает DoS-атаку.

DDoS-атака использует несколько серверов и интернет-соединений для переполнения целевого ресурса. DDoS-атака является одним из самых мощных видов оружия на киберплатформе. Когда вы узнаете о закрытии веб-сайта, это обычно означает, что он стал жертвой DDoS-атаки. Это означает, что хакеры атаковали ваш сайт или ПК, навязав большой трафик. Таким образом, сбой сайта или компьютера из-за перегрузки.

Когда вы узнаете о закрытии веб-сайта, это обычно означает, что он стал жертвой DDoS-атаки. Это означает, что хакеры атаковали ваш сайт или ПК, навязав большой трафик. Таким образом, сбой сайта или компьютера из-за перегрузки.

Пример: В 2000 году Майкл Калс, 15-летний мальчик, использовавший онлайн-псевдоним «Mafiaboy», стоял за одной из первых DDoS-атак. Он взламывал компьютерные сети разных университетов. Он использовал их серверы для проведения DDoS-атаки, в результате которой были отключены несколько веб-сайтов, таких как eBay и Yahoo. В 2016 году Dyn подверглась масштабной DDoS-атаке, в результате которой были отключены основные веб-сайты и сервисы, такие как Netflix, PayPal, Amazon и GitHub.

DoS

DoS означает отказ в обслуживании. Это тип атаки на службу, которая нарушает ее нормальную работу и препятствует доступу к ней других пользователей. Наиболее распространенной целью DoS-атаки является онлайн-сервис, такой как веб-сайт, хотя атаки также могут быть запущены против сетей, компьютеров или даже отдельной программы.

Разница между DoS и DDoS

Некоторые общие различия между DoS и DDoS перечислены ниже.

| DoS | |

|---|---|

| DoS Обозначает атаку типа «отказ в обслуживании». | DDoS означает распределенную атаку типа «отказ в обслуживании». |

| При атаке Dos одиночная система нацелена на систему-жертву. | В DDoS несколько систем атакуют систему жертвы. |

| Компьютер жертвы загружается из пакета данных, отправленного из одного места. | Компьютер жертвы загружается из пакета данных, отправленного из нескольких местоположений. |

| Dos-атака медленнее по сравнению с DDoS. | DDoS-атака быстрее Dos-атаки. |

| Легко блокируется, так как используется только одна система. | Эту атаку трудно заблокировать, так как несколько устройств отправляют пакеты и атакуют из разных мест. |

| В DOS Attack только одно устройство используется с инструментами DOS Attack. | При DDoS-атаке VolumeBots используются для атаки одновременно. |

| DOS-атаки легко отследить. | DDOS-атаки трудно отследить. |

Типы DOS-атак: 1. Атаки на переполнение буфера 2. Ping of Death или ICMP-флуд 3. Атака Teardrop 4. Fl ooding Attack | Типы DDOS-атак: 1. Объемные атаки 2. Атаки фрагментации 3. Атаки прикладного уровня 4. Атаки протокола. |

Ниже перечислены различные типы DDoS-атак: распространенная форма DDoS-атак. Они используют ботнет, чтобы перегрузить сеть или сервер интенсивным трафиком, но превышают возможности сети по обработке трафика. Эта атака перегружает цель огромным количеством ненужных данных. Это приводит к потере пропускной способности сети и может привести к полному отказу в обслуживании.

Эти атаки представляют угрозу, поскольку компаниям сложнее их обнаружить.

Эти атаки представляют угрозу, поскольку компаниям сложнее их обнаружить.Логика DDoS-атаки очень проста, хотя атаки могут сильно отличаться друг от друга. Сетевые соединения состоят из различных уровней модели OSI. Различные типы DDoS-атак сосредоточены на определенных уровнях. Примеры показаны ниже:

- Уровень-3: Сетевой уровень – Атаки известны как Smurf Attacks, ICMP Floods и IP/ICMP Fragmentation.

- Уровень-4: Транспортный уровень – Атаки включают SYN-флуд, UDP-флуд и исчерпание TCP-соединения.

- Уровень-7: Прикладной уровень — HTTP-атаки с шифрованием.

- Быстрое действие: Чем раньше будет обнаружена DDoS-атака, тем быстрее можно будет противостоять вреду. Компании должны предоставлять DDoS-услуги или определенные технологии, чтобы можно было реализовать и обработать интенсивный трафик как можно скорее.

- Настройка брандмауэров и маршрутизаторов: Брандмауэры и маршрутизаторы должны быть настроены таким образом, чтобы они отвергали поддельный трафик, и вы должны обновлять свои маршрутизаторы и брандмауэры с помощью последних исправлений безопасности.

- Рассмотрим искусственный интеллект: Несмотря на то, что нынешние средства защиты в виде передовых брандмауэров и систем обнаружения вторжений очень распространены, искусственный интеллект используется для разработки новых систем.

- Защитите свои устройства Интернета вещей: Чтобы ваши устройства не стали частью ботнета, разумно убедиться, что на ваших компьютерах установлено надежное программное обеспечение безопасности.

Важно постоянно обновлять его с помощью последних исправлений безопасности.

Важно постоянно обновлять его с помощью последних исправлений безопасности.

Часто задаваемые вопросы

1. Что такое DoS-атака?

DoS Расшифровывается как отказ в обслуживании. Эта атака предназначена для отключения машины или сети, из-за чего пользователи не могут получить к ней доступ. DoS-атаки достигают этого, заливая цель трафиком или отправляя ей информацию, которая вызывает сбой.

2. Что такое DDoS-атака?

DDoS Расшифровывается как распределенная атака типа «отказ в обслуживании». При DDoS-атаке злоумышленник пытается сделать конкретную службу недоступной, направляя непрерывный и огромный трафик из нескольких конечных систем.

3. Какие существуют типы DoS-атак?

Типы DOS-атак:

- Атаки с переполнением буфера

- Ping of Death или ICMP наводнение

- Атака Teardrop

- Атака с флудом

Что такое низкая и медленная DDoS-атака?

Что такое низкая и медленная DDoS-атака?

Низкая и медленная DDoS-атака, также известная как атака с низкой скоростью, включает легитимный трафик с очень низкой скоростью. Этот тип DDoS-атаки с исчерпанием состояния нацелен на ресурсы приложения и сервера, и его трудно отличить от обычного трафика. Общие инструменты атаки включают Slowloris, Sockstress и R.U.D.Y. (RU Dead Yet?), которые создают законные пакеты с низкой скоростью, что позволяет пакетам оставаться незамеченными традиционными стратегиями смягчения последствий.

Этот тип DDoS-атаки с исчерпанием состояния нацелен на ресурсы приложения и сервера, и его трудно отличить от обычного трафика. Общие инструменты атаки включают Slowloris, Sockstress и R.U.D.Y. (RU Dead Yet?), которые создают законные пакеты с низкой скоростью, что позволяет пакетам оставаться незамеченными традиционными стратегиями смягчения последствий.

Низкие и медленные атаки часто ориентированы на HTTP, но могут также включать долгоживущие сеансы TCP (низкие скорости передачи), которые атакуют любую службу на основе TCP.

Каковы признаки слабой и медленной DDoS-атаки?

Обнаружение низкой и медленной DDoS-атаки может быть выполнено путем анализа поведения сети во время нормальной работы и последующего сравнения этих данных с периодами, когда может происходить атака. Например, если пользователю требуется значительно больше времени для завершения транзакции, которая обычно занимает всего 10 секунд, то, вероятно, имеет место атака, и следует принять дополнительные меры безопасности 9. 0003

0003

Чем опасны низкие и медленные атаки?

Трафик от низкоуровневых и медленных DDoS-атак особенно трудно обнаружить, поскольку они выглядят как законный трафик на прикладном уровне для устройств безопасности, ориентированных на сеть. А поскольку для выполнения этих типов DDoS-атак не требуются обширные ресурсы, их можно запустить с одного компьютера, что позволяет запустить такую атаку практически любому. Увеличение количества уязвимых устройств IoT позволяет злоумышленникам создавать огромные ботнеты, которые могут участвовать в такой DDoS-атаке, в результате чего целевая система не может обслуживать законные запросы.

Как смягчить и предотвратить низкую и медленную DDoS-атаку

Обнаружение низкой и медленной DDoS-атаки требует мониторинга в реальном времени атакуемых ресурсов, таких как ЦП, память, таблицы подключений, состояния приложений, потоки приложений и т. д. Один метод для смягчения низких и медленных DDoS-атак за счет обновления и повышения доступности сервера.