В каких странах больше всего хакеров?

Автор Исхаков Максим На чтение 3 мин. Просмотров 136 Опубликовано Обновлено

Многие из нас знакомы с термином «взлом». Он заключается в выявлении слабых мест в компьютерной системе и получению несанкционированного доступа к данным на компьютере.

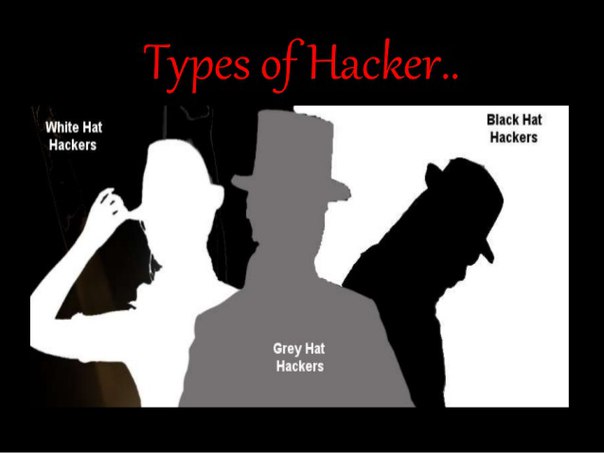

Хакеры делятся на несколько типов: черная шляпа, белая шляпа и серая шляпа. Самые опасные — это черные шляпы. Они врываются в частную жизнь и бизнес, крадут банковские реквизиты, конфиденциальные данные или деньги.

Белая шляпа — противоположность черным хакерам. Они, наоборот, ищут проблемы в системах безопасности и исправляют их.

Серые шляпы — это те, кто обладает всеми навыками черных и белых шляп, но взламывают ради забавы. Они не воруют деньги, информацию и не помогают людям.

7 стран, в которых живет больше всего черных хакеров:

- Китай

С показателем 41% от мировых кибератак, Китай занимает первое место. Скорее всего, это мало кого может удивить. Целью хакерских атак Китая в основном является взлом сетей США и их союзников. Взломы направлены на военные и пассажирские самолеты, сети военно-морских сил, телекоммуникационную и космическую отрасль и кражу стратегических разработок.

Скорее всего, это мало кого может удивить. Целью хакерских атак Китая в основном является взлом сетей США и их союзников. Взломы направлены на военные и пассажирские самолеты, сети военно-морских сил, телекоммуникационную и космическую отрасль и кражу стратегических разработок. - США

Обладатель второго места, США, занимает 10% мирового трафика кибератак. Одной из хакерских групп, базирующихся в США, является Anonymous. Кибератаки, которые заказывает сам президент, ориентированы, в основном, против систем оружия. - Турция

Турция занимает третье место с показателем 4,7% мировых кибератак. В последние годы турецкие хакеры активизировали свою деятельность. Одной из самых известных хакерских команд из Турции является «Ayyldz Team», которая была основана в 2002 году.

Группа прославилась взломом сайта Министерства обороны США. А в декабре 2015 года они взломали сайт хакерской группы Anonymous. - Россия

4,3% мирового трафика хакерских атак генерируется из России. Несмотря на то, что страна занимает 4-е место в списке, русские хакеры способны взламывать и взламывают самые безопасные сети в мире. Так были «пробиты» защищенные сети Белого дома. Хакеры также совершили атаки на самые зашифрованные сайты таких стран, как Франция, Германия и Великобритания.

Несмотря на то, что страна занимает 4-е место в списке, русские хакеры способны взламывать и взламывают самые безопасные сети в мире. Так были «пробиты» защищенные сети Белого дома. Хакеры также совершили атаки на самые зашифрованные сайты таких стран, как Франция, Германия и Великобритания.

А на летней Олимпиаде 2016 года в Рио-де-Жанейро, российская правительственная хакерская группа получила доступ к базе данных с результатами наркологических исследований и конфиденциальным медицинским данным. - Тайвань

Несмотря на небольшое население в 23,78 миллиона человек, это страна, в которой находится большинство хакеров в мире. С ноября 2019 года США и Тайвань начали проводить совместные кибервоенные учения. - Бразилия

Бразилия занимает 6-е место в списке стран с наибольшим количеством хакеров. После Олимпиады 2016 года в Рио, где была проведена кибератака от российских хакеров, бразильские хакеры оказались в центре внимания мирового сообщества. Наибольшее количество кибератак, доля которых в глобальных атаках составляет 3,3%, приходится на долю Бразилии, расположенной в южном полушарии.

Наибольшее количество кибератак, доля которых в глобальных атаках составляет 3,3%, приходится на долю Бразилии, расположенной в южном полушарии.

Большое количество хакеров вызвано плохой экономической ситуацией в стране. Практически все население страны использует электронные и онлайн платежные системы, что делает их более уязвимыми для хакерских атак. - Румыния

Последняя в списке стран с наибольшим количеством хакеров — Румыния. Она занимает 3,3% доли в глобальных кибератаках. В Румынии даже есть город под названием Ramnicu Valcea, «Хакервилль», город с множеством различных организованных хакерских групп, которые формируют большинство кибератак в стране.

«Черный четверг» для DeFi: как умелые хакеры вывели $8 млн из MakerDAO на фоне обвала рынка

Обвал рынка 12 марта стал настоящим испытанием для DeFi-сектора и ударил по его слабым местам. Не устоял даже флагман MakerDAO — злоумышленникам удалось вывести из системы свыше $8 млн. О том, какие уроки преподал DeFi «черный четверг», специально для ForkLog рассказал независимый исследователь Андрей Тукманов.

О том, какие уроки преподал DeFi «черный четверг», специально для ForkLog рассказал независимый исследователь Андрей Тукманов.

Как обеспечивается стабильность DAI?

MakerDAO — это экосистема из двух токенов: управляющего Maker и стейблкоина DAI. Последний привязан к доллару США в соотношении 1:1 и обеспечен различными цифровыми активами, в основном — Ethereum.

Новый DAI: гонка приоритетности залогов началась

Для получения DAI пользователь вносит залог на специальный смарт-контракт, после чего система выдает ему стейблкоины. При этом залог всегда превышает размер займа (на момент написания — 150%). Если стоимость монет в залоге опускается ниже стоимости займа, начинается аукцион, в рамках которого участники сети, так называемые ликвидаторы, выкупают залог за DAI. После этого система сжигает полученные стейблкоины, уменьшая эмиссию. Такой механизм призван обеспечить привязку к доллару.

Что случилось в «черный четверг»?

Паника на рынке спровоцировала экстремальную нагрузку на сеть Ethereum — существенно выросли транзакционные комиссии.

MakerDAO отслеживает курсы активов с помощью нескольких сторонних источников — «оракулов». Для начала процедуры ликвидации за основу берется усредненная цена, которая публикуется раз в час. Из-за перегруженности Ethereum задержка составила два часа — за это время стоимость ETH упала с $166 до $136.

Our post covering the events of the Black Thursday market crash is now live and includes details on what took place as well as a brief introduction to planned Automation updates.

We welcome all feedback and comments, be it here or in our Discord.https://t.co/X9FejPQSbg

— DeFi Saver (@DeFiSaver) March 18, 2020

После обновления усредненной цены множество залогов оказались под угрозой ликвидации, но у ликвидаторов не было достаточно DAI для выкупа всех позиций. Часть из них сознательно не стали покупать стремительно падающий ETH.

Написанная разработчиками MakerDAO система Auction Keeper оказалась не рассчитана на высокие цены на газ. Многие ликвидаторы оказались неспособны выполнять свои функции.

Многие ликвидаторы оказались неспособны выполнять свои функции.

Вакуум заполнил атакующий, которому удалось выиграть несколько аукционов по цене около нуля. Его примеру последовали и другие пользователи. Совокупно они выкупили залоги на $8 млн за копейки, а $4 млн в DAI оказались необеспеченными.

Как ответили разработчики?

Разработчики увеличили длительность аукциона, чтобы дать шанс честным участникам. Однако обновление протокола занимает 24 часа.

Создатели MakerDAO добавили такую задержку для решения проблемы безопасности. Злоумышленник мог заменить смарт-контракты системы на собственные и вывести из MakerDAO деньги. Для этого требовались голосующие токены MKR. Стоимость потенциальной атаки была существенно ниже стоимости заблокированных в системе средств. Задержка позволяет другим участникам отменить решения и вывести средства.

Команда проекта также анонсировала большую распродажу токенов MKR, доходы от которой позволили бы закрыть дыру. Аукцион состоялся, покупателями выступили аффилированные с командой разработчиков анонимные инвесторы.

Некоторые полагают, что среди них могли быть Coinbase и Circle, поскольку стейблкоин USDC затем добавили в обеспечение DAI. Возможно, участие приняли и инвесторы проекта Paradigm и Dragonlfy, которые ранее инвестировали $27,5 млн в MakerDAO.

Некоторые регуляторы считают MKR ценной бумагой. Распродажа может привлечь их внимание, а проблемы MakerDAO безусловно отразятся на всем DeFi-секторе.

Генеральная репетиция

14 февраля была совершена транзакция, затронувшая сразу семь DeFi-проектов. Затраты атакующего составили около $8 на комиссию сети, полученная прибыль оценивается в $350 тысяч.

В ходе атаки цена биткоина по отношению к эфиру на бирже Uniswap выросла втрое. Спонсором дампа и главным пострадавшим стал протокол для маржинальной торговли bzx.

Uniswap – это автоматический пул ликвидности, цена на котором рассчитывается по простой формуле и сильно растет на больших объемах.

Совокупный торговый объем на Uniswap за март, данные zumzoom

При торговли с плечом трейдер берет заем на покупку актива, рассчитывая на его рост. Если цена выросла, актив продается, а разницу, оставшуюся после возврата долга и уплаты процентов, трейдер кладет себе в карман. Если цена падает, он берет на себя убытки. При этом средства контролируются смарт-контрактом.

Если цена выросла, актив продается, а разницу, оставшуюся после возврата долга и уплаты процентов, трейдер кладет себе в карман. Если цена падает, он берет на себя убытки. При этом средства контролируются смарт-контрактом.

Смарт-контракт купил BTC более чем на $1,5 млн при создании короткой позиции с пятикратным плечом. Разработчики bzx не проверили обеспечение позиции, будучи уверены, что никто в здравом уме не будет рисковать 1300 ETH.

Но задумка атакующего заключалась в манипуляции ценой биткоина на Uniswap. Он продал 112 BTC на 63% дороже рынка, выручив $700 тысяч.

Разбираем атаку

Атакующий использовал новый инструмент flash loan — это мгновенный заем, который возвращается в той же транзакции, в которой был выдан. Если деньги не будут возвращены, контракт автоматически отменит все изменения.

Это дает возможность безопасно выдавать займы без обеспечения. Обычно flash loan используется для арбитража или ликвидаций: покупаешь дешевле, а продаешь дороже. В «черный четверг» flash loan тоже активно использовался для спасения залогов.

В «черный четверг» flash loan тоже активно использовался для спасения залогов.

Данные Aave

Однако взломщик действовал иначе. Он взял заем на 10 000 ETH ($2,8 млн на тот момент) на платформе dydx и разделил его на две части. Первую часть он направил на bzx для осуществления манипуляции, а вторую использовал для арбитража.

Flash loan позволил атакующему существенно удешевить атаку. Хакеру не нужно было искать большую сумму, и он сэкономил на необходимости отмыть эти деньги. Кроме того, сам заем обошелся фактически бесплатно.

In the wake of the «Black Thursday» events, what does #DeFi build next? 🧐

Read the hot take by @lemiscate on our blog: https://t.co/XJFdKjtsML

— Aave (@AaveAave) March 14, 2020

17 февраля после восстановления работы протокол bzx вновь подвергся атаке. На этот раз с помощью flash loan злоумышленник манипулировал ценой стейблкоина sUSD,. Протокол в итоге выдал необеспеченный заем. Ущерб оценили в $650 тысяч.

Ущерб оценили в $650 тысяч.

Как сработали оракулы?

Для расчета залогов в DeFi используют курсы криптовалют, часто подтягиваемые с децентрализованных бирж. Из-за низкой ликвидности на таких площадках котировками легко манипулировать.

Разработчики bzx использовали информацию от агрегатора ликвидности Kyber, но после атаки решили подключиться к сети оракулов Chainlink. В ней участники собирают курсы с различных бирж и записывают в сеть Ethereum. Цены усредняются, чтобы обезопасить систему от ложной информации.

Chainlink на фоне паники на рынке заняла 22% пропускной способности Ethereum и ей пришлось снизить необходимое для консенсуса количество голосов с 21 до 7.

At one point the requester (Chainlink team) was submitting so many request transactions that it was actually consuming 22% of Ethereum’s total bandwidth, compounding the problem even furtherhttps://t.co/sSuwgJyrW6

— ChainLinkGod.

eth (@ChainLinkGod) March 14, 2020

After the Ethereum network congestion issues on Black Thursday, it looks like the parameters on some https://t.co/hO9I0FPjb2 price feeds have changed

ETH/USD & BTC/USD

Deviation to update:

0.5% -> 1%

Min threshold to start aggregation:14 -> 7 nodes$ETH $LINK

More below 👇 pic.twitter.com/2OiiaRFq0Q— ChainLinkGod.eth (@ChainLinkGod) March 14, 2020

MakerDAO использует собственную сеть оракулов, в которой данные собираются с различных бирж и усредняются в смарт-контракте. Эта система очень дорого обходится, и разработчики хотят ее обновить. Это повлияет на весь сектор, поскольку многие DeFi-протоколы используют оракулов MakerDAO.

Что же делать DeFi-сектору?

Описанные атаки показали, что DeFi-протоколы неустойчивы в условиях повышенной волатильности. В таким периоды сложные формулы в основе их алгоритмов перестают работать.

Важной частью аудита безопасности таких протоколов должно стать нагрузочное тестирование, которое покажет, как смарт-контракты поведут себя в экстремальной ситуации.

Monkey testing — проверка поведения системы, с которой совершают на первый взгляд бессмысленные действия. Такие проверки помогают открыть новые векторы атак, которые могут стать актуальными с появлением новых схем, таких как flash loan.

DeFi подразумевает коллективное управление. Чем выше уровень децентрализации, тем больше времени требуется на принятие решений.

Некоторые системы можно поставить на паузу, чтобы обезопасить средства. Но любая остановка чревата потерями, когда рынок нестабилен. Многие команды уже изменили лимиты, чтобы затруднить манипуляции.

- MakerDAO понадобилось 24 часа, чтобы изменить настройки после атаки.

- Уязвимость в протоколе bzx привела к том, что 16 часов под угрозой находилось более $2 млн.

- В Compound обновили систему, дав большие права команде разработчиков в случае аварии.

- В Compound подготовили алгоритм действий на случай аварийной остановки MakerDAO — протокол прекратит использовать курсы с Maker.

- В dydx повысили пороги для торгов.

Всегда нужно иметь запасной план на случай, если потерь избежать не удалось.

Разработчики bzx после трехнедельной паузы опубликовали пост с описанием атаки и мер по ликвидации последствий. В документе приводятся довольно смелые прогнозы на 265 лет вперед. Текст опубликовали за три дня до падения рынков, возможно оценки придется скорректировать.

Traders may now close their position. The audited changes have been made.

Mea Culpa: A New Beginning, the post-attack report, has been released. You can read it along with the the audit report 👇https://t.co/vMG6d1eTsI#defi #ethereum

— bZx (@bzxHQ) March 10, 2020

Итоги

Ликвидаторы при атаке на MakerDAO не справились со своими обязанностями. Ошибка в общем коде не позволяла принимать пользователям участие в аукционе. Вероятно, негативный опыт простимулирует появление альтернативных клиентов, ведь для большинство DeFi-протоколов сейчас написаны лишь официальные библиотеки.

Вероятно, негативный опыт простимулирует появление альтернативных клиентов, ведь для большинство DeFi-протоколов сейчас написаны лишь официальные библиотеки.

Можно предположить, что наказания для участников, которые отвечают за работоспособность системы, тоже станут дополнительной мерой безопасности.

Появление таких инструментов как flash loan, вероятно, приведет к введению лимитов и следовательно — необходимости KYC. Однако в DeFi участниками являются и смарт-контракты, поэтому можно скорее говорить о появлении рынка доверия и репутации.

Разработчики основных протоколов постараются наполнить фонды для защиты от будущих атак. Лицензирование участников может стать одним из способов монетизации.

Для принятия решений будут требоваться все больше данных, оракулы будут усложняться и брать на себя функции контроля рисков.

Все это создаст новые вызовы в контексте производительности, и DeFi может мигрировать на решения второго уровня.

Подписывайтесь на новости ForkLog в Telegram: ForkLog Feed — вся лента новостей, ForkLog — самые важные новости и опросы.

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

⛑️ Этичный взлом: учимся белому хакингу

Когда речь заходит о хакерах, первым делом на ум приходят герои американских фильмов, взламывающие базы ЦРУ. Но хакеры могут действовать и в интересах компаний, помогая найти и обезвредить уязвимости. В этой статье поговорим о разнице между этичным и неэтичным взломом и о карьере этичного хакера. Материал подготовлен при поддержке факультета информационной безопасности онлайн-университета GeekBrains.

Хакинг – это выявление уязвимостей системы для получения доступа к её слабым местам. Хотя сейчас слово «хакер» ассоциируется с киберпреступниками, идея этичного хакинга появилась намного раньше. В 1960-х годах студенты Массачусетского Технологического Института термином hacking обозначали поиск способов оптимизации систем и машин для их эффективной работы. Но в 1980-х и 1990-х годах хакерами стали называть и преступников в сфере информационной безопасности.

В 1960-х годах студенты Массачусетского Технологического Института термином hacking обозначали поиск способов оптимизации систем и машин для их эффективной работы. Но в 1980-х и 1990-х годах хакерами стали называть и преступников в сфере информационной безопасности.

С ростом популярности персональных компьютеров многие важные данные стали храниться на цифровых носителях. Преступники увидели возможность кражи информации, которую можно было бы продать или использовать для мошенничества. Эти цифровые злоумышленники использовали свои навыки для получения доступа к частным компьютерам, кражи данных и даже шантажа. Такого рода хакеров сегодня называют Black Hat Hackers («черные шляпы», «черные хакеры»).

В результате поиска компаниями адекватной защиты получил распространение этичный взлом – тестирование безопасности компьютерных систем. В отличие от черных шляп этичный хакер (White Hat Hacker) действует по предварительной договоренности и документирует процесс взлома.

В отличие от черных шляп этичный хакер (White Hat Hacker) действует по предварительной договоренности и документирует процесс взлома.

Однако, если компания официально не объявила об охоте на уязвимости, благородный поиск уязвимостей может обернуться неожиданными последствиями. Так, в 2017 г. 18-летний парень из Венгрии обнаружил, что на сайте транспортной компании при некоторых манипуляциях можно оформить билет по любой желаемой цене. Он сразу сообщил об ошибке в транспортную компанию, а через четыре часа – на главный новостной ресурс Венгрии. На следующий день он был задержан полицией за кибератаку.

Юридическая справка

Уголовный кодекс Российской Федерации категорически запрещает попытки взлома чужой инфраструктуры. По статьям 272, 273, 274 можно получить штраф или даже срок за нераспознанный доступ, хранение и распространение информации. О законах других стран относительно взлома можно узнать на странице-карте межправительственной организации ЮНКТАД.

По статьям 272, 273, 274 можно получить штраф или даже срок за нераспознанный доступ, хранение и распространение информации. О законах других стран относительно взлома можно узнать на странице-карте межправительственной организации ЮНКТАД.В прошлой статье по теме мы разобрали навыки, которые нужно освоить, чтобы попасть на технические должности в информационной безопасности (ИБ), и какие бесплатные ресурсы в этом помогут. Если вы хотите стать этичным хакером, обратите внимание на GitHub-репозиторий Awesome Ethical Hacking Resources, в котором ресурсы разбиты по категориям: книги, онлайн- и офлайн-платформы, курсы, сайты, youtube-каналы и т. д.

Познакомьтесь с автоматизированными инструментами OSINT – они помогут в исследовании вопросов безопасности. Чтобы начать работать багхантером, достаточно изучить несколько базовых инструментов:

Чтобы начать работать багхантером, достаточно изучить несколько базовых инструментов:

- Wireshark позволят анализировать сетевой трафик и устранять неполадки в сети;

- Acunetix Web Vulnerability Scanner автоматизирует тестирование веб-приложений на наличие уязвимостей;

- Sqlmap создан для обнаружения недостатков внедрения SQL-кода.

Capture the Flag (CTF). Участники CTF-соревнований ищут «флаг», который служит доказательством взлома системы. Соревнования по захвату флага – отличный способ научиться взламывать киберсистемы. Обычно на CTF отводится ограниченное время и в захвате флага участвуют только зарегистрированные команды. Но существует и большое количество CTF в стиле «всегда онлайн», где можно оттачивать мастерство кибервзлома в одиночку и без ограничений по времени.

CTF для веб-эксплуатации. Pentesterlab – отличный ресурс, чтобы начать изучать веб-тестирование на проникновение. На Hacker101 CTF представлен список задач, направленных на развитие навыков веб-взлома. Решая их, можно познакомиться с большинством уязвимостей программ bug bounty – вознаграждений за найденные ошибки.

Реверс-инжиниринг. Потренироваться в обратном инжиниринге (англ. reverse engineering) можно на сайте Crackme, хранящем множество программ, которые можно попытаться взломать.

Смешанные CTF. OverTheWire – сайт для новичков в IT, на котором обучение начинается с основ командной строки и базовых навыков программирования. Далее предлагается широкий спектр задач на выбор: веб-безопасность, двоичные файлы, реверс-инжиниринг.

Живые CTF. Если вы хотите поучаствовать в живом CTF или CTF в стиле «Атака и защита», посетите CTFtime.org и посмотрите список текущих и предстоящих событий.

Платформы Bug Bounty. Bug Bounty – это вознаграждение, выплачиваемое разработчикам, обнаружившим критические недостатки в программном обеспечении. Наградой служат деньги, оборудование компании или просто место в «Зале славы».

Поиск уязвимостей может проводиться на базе компании или на специализированной платформе. Одна из самых известных – Hackerone.

Тысячи организаций (в том числе General Motors, GitHub, Lufthansa, Nintendo, Spotify и Starbucks) сотрудничают с мировым сообществом белых хакеров. На платформе HackerOne за последний год была организованы тысяча клиентских программ, победителями получены награды на сумму 23 млн долл. Девять хакеров заработали суммарно более 1 млн долл. Средняя суммарная выплата сертифицированному этичному хакеру составляет 82 тыс. долл. в год. Отдельные багхантеры на платформах Bug Bounty зарабатывают до 50 тыс. долл. в месяц.

На платформе HackerOne за последний год была организованы тысяча клиентских программ, победителями получены награды на сумму 23 млн долл. Девять хакеров заработали суммарно более 1 млн долл. Средняя суммарная выплата сертифицированному этичному хакеру составляет 82 тыс. долл. в год. Отдельные багхантеры на платформах Bug Bounty зарабатывают до 50 тыс. долл. в месяц.

Как и специалисты по кибербезопасности, хакеры в белых шляпах могут сосредоточиться на одном или сразу нескольких направлениях взлома:

В предыдущей статье мы обсуждали задачи ИБ, одной из которых был тест на проникновение или пентест. Большинство этичных хакеров также тестируют системы на проникновение, но ищут и другие возможные слабые места: сканируют открытые и закрытые порты с помощью инструментов Nessus и NMAP; используют методы социальной инженерии; обходят системы обнаружения и предотвращения вторжений; прослушивают сети, взламывают беспроводные каналы шифрования; захватывают веб-серверы и веб-приложения.

Этичный взлом – прибыльное направление для тех, кто хочет развиваться в области ИБ. Можно неплохо зарабатывать, даже не имея формального образования и постоянного места работы. Но для успешной карьеры этичного хакера нужны продвинутые навыки программирования и глубокие знания в ИБ. Овладеть ими самостоятельно непросто – лучше записаться на практический курс по информационной безопасности.

На факультете информационной безопасности онлайн-университета GeekBrains вы приобретете необходимые навыки программирования, изучите основы кибербезопасности, получите практику выполнения реальных проектов, которые составят ваше портфолио. Служба карьерного роста поможет подать заявку и найти работу по специальности – образовательный портал гарантирует трудоустройство. Если вы горите желанием стать этичным хакером, пора учиться!

Если вы горите желанием стать этичным хакером, пора учиться!

Что делают хакеры | Интернет

Слово хакер произошло от английского «hacker», «to hack», последнее переводится как «рубить», «кромсать».

Раньше хакером называли высокопрофессионального компьютерного специалиста, который необычным, нестандартным образом решал компьютерные проблемы.

Другими словами, это был компьютерный гений, который творчески подходил к решению запутанных, сложных компьютерных задач, быстро мог исправить ошибки в программах нестандартным образом.

Времена меняются. Теперь значение слова «хакер» изменилось, и обычные пользователи Интернета считают хакера компьютерным взломщиком.

Наряду со словом «хакер» есть слово «кракер», что на английском пишется как «cracker», «to crack», переводится как «раскалывать, разламывать». Но среди обычных пользователей распространение получило слово «хакер» как раз в понимании компьютерного взломщика.

Волшебники, а также гении бывают добрые и злые. Так же и хакеры в современном понимании этого слова есть добрые (белые) и злые (черные).

Белые хакеры находят изъяны в компьютерных программах, сообщают о них и способствуют их устранению.

Черные хакеры тоже ищут уязвимости в программах, но найдя их, используют эти уязвимости в корыстных целях.

Хакеры занимаются хакерством с благой целью, либо ради корысти, иногда просто ради «спортивного интереса», лишь бы взломать . Рассмотрим это явление (что делают хакеры) с различных сторон.

Есть такое представление, что хакерством является навязчивое программирование, так сказать психическое расстройство, проявляющееся в непреодолимом желании установить на свой персональный компьютер самую последнюю, наиболее современную версию того или иного программного обеспечения.

Подобное поведение можно назвать компьютерной зависимостью, в результате которой человек перестает реагировать на окружающих и становится ко всему равнодушным за исключением компьютера. Как говорит статистика, такое поведение присуще людям, которые работали в сфере программирования около десяти и более лет.

Как говорит статистика, такое поведение присуще людям, которые работали в сфере программирования около десяти и более лет.

Также имеет право на существование версия о том, что хакерством можно назвать определенную группу людей или общность, увлеченную разработкой, совершенствованием и взломом программ. Такое явление возникло достаточно давно, уже с появлением ранних микрокомпьютеров и пользовательских групп, объединенных общими интересами.

Сейчас хакерами называют людей, которые занимаются сетевыми взломами, созданием различных вирусных программ и другой деятельностью, порой превращающейся в откровенное мошенничество, преследуемое по закону.

Польза от хакеров

Иногда хакерами именуют людей, обладающих большими знаниями в области компьютерных технологий, и которые являются настоящими профессионалами в своем деле. Таким людям хакерство приносит массу удовольствий, однако и требует многого: ответственности, терпения, а иногда и ограничение в свободе для обеспечения личной безопасности (почти как разведчики).

А, например, некоторые крупные фирмы, разрабатывающие программное обеспечение, специально держат в своем штате хакеров, чтобы они искали уязвимости в программах, разрабатываемых такой фирмой. Известен случай, когда компания Google специально устраивала конкурс среди хакеров по взлому своего программного обеспечения с целью последующей доработки и защиты. И это далеко не единственный пример подобного рода.

Хакерами становятся в силу различных причин. Такая деятельность должна приносить моральное удовлетворение и/или материальную выгоду. Быть хакером, как я уже писала выше – это не значит быть только взломщиком и вредителем в сети Интернет. Многие хакеры используют свои знания в таких областях, как музыка, игры и пр.

Считается, что хакер должен быть всегда на виду, но при этом не афишировать своих персональных данных: имени, фамилии, адреса и пр. Именно поэтому настоящих хакеров довольно легко отличить от так называемых «кракеров», которые им стараются подражать.

Кракеры постоянно на виду у пользователей и из-за этого часто имеют проблемы с законом. Хакеры стараются не вести никакого сотрудничества с кракерами. Тем не менее обычные пользователи не различают хакеров и кракеров.

Хакеры стараются не вести никакого сотрудничества с кракерами. Тем не менее обычные пользователи не различают хакеров и кракеров.

Наказание за хакерство

В соответствии с законодательством за взлом компьютеров, насильственное уничтожение информационных данных, изготовление и распространение вредоносных программ предусмотрено суровое наказание, которое приравнивается чуть ли не к военным преступлениям. На войне как на войне! В РФ за хакерство предусмотрено наказание в виде крупных штрафов, вплоть до лишения свободы по двум основным “хакерским” статьям:

- статья 272 УК РФ – “Неправомерный доступ к компьютерной информации” и

- статья 274 УК РФ – “Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации”.

Некоторые хакеры поэтому стараются регистрировать свои IP-адреса, по которым их самих и их вредоносную деятельность можно идентифицировать, найти и пресечь, в странах третьего мира, где отсутствует соответствующая законодательная база, надеясь тем самым избежать ответственности.

Однако, несмотря на все усилия хакеров и противодействующего им законодательства, борьба продолжается с переменным успехом. И мы часто слышим о тех или иных преступлениях в области высоких технологий. Поэтому надо и самим заботиться о сохранности своей информации и персональных данных.

Предлагаю посмотреть видео «Как обезопасить себя от кибермошенников»:

P.S. По интернет-грамотности будет интересно:

Насколько безопасно хранить свою информацию в Интернете?

Мошенники в Интернете предлагают вылечить, прослушав компакт-диск

Первый дом в 3D

Вот он какой, интернет фишинг

Что такое хакер в черной шляпе?

Если вы смотрите новости и следите за технологиями, вы знаете, что такое хакер, но можете не осознавать, что хакеры делятся на разные категории, известные как Черная шляпа, Белая шляпа и Серая шляпа. Эти термины происходят от схемы цветового кодирования вестернов 1950-х годов, когда плохие парни носили черные шляпы, а хорошие парни — белые или другие светлые цвета.

Эти термины происходят от схемы цветового кодирования вестернов 1950-х годов, когда плохие парни носили черные шляпы, а хорошие парни — белые или другие светлые цвета.

Хакеры Black Hat — это преступники, которые злонамеренно взламывают компьютерные сети. Они также могут выпускать вредоносные программы, которые уничтожают файлы, удерживают компьютеры в заложниках или крадут пароли, номера кредитных карт и другую личную информацию.

В то время как хакерство могло стать основным инструментом сбора разведданных для правительств, Black Hats все еще чаще работают в одиночку или с организованными преступными организациями за легкие деньги. Один из примеров — вымогатель WannaCry, выпущенный в мае 2017 года. В течение первых двух недель после выпуска он заразил около 400 000 компьютеров в 150 странах. К счастью, эксперты по безопасности выпустили инструменты дешифрования через несколько дней после появления WannaCry, и их быстрое время отклика ограничило выплаты за вымогательство примерно до 120 000 долларов — чуть больше 1 процента от потенциального улова.

Взлом — это бизнес

Многие хакеры Black Hat начинали как начинающие «скриптовые детишки», используя приобретенные хакерские инструменты для использования недостатков безопасности. Некоторые были обучены взломам боссов, жаждущих быстро заработать. Верхний эшелон Black Hats — это, как правило, опытные хакеры, которые работают на изощренные преступные организации, которые иногда предоставляют своим сотрудникам инструменты для совместной работы и предлагают клиентам соглашения об обслуживании, как и законные предприятия. Наборы вредоносных программ Black Hat, продаваемые в Dark Web (часть Интернета, намеренно скрытая от поисковых систем), иногда даже включают гарантии и обслуживание клиентов.

Неудивительно, что хакеры Black Hat часто разрабатывают специальности, такие как фишинг или управление инструментами удаленного доступа. Многие получают свою «работу» через форумы и другие связи в Dark Web. Некоторые сами разрабатывают и продают вредоносное ПО, а другие предпочитают работать по франшизе или через лизинговые соглашения, как в мире законного бизнеса.

Некоторые сами разрабатывают и продают вредоносное ПО, а другие предпочитают работать по франшизе или через лизинговые соглашения, как в мире законного бизнеса.

Распространять вредоносное ПО несложно, отчасти потому, что сегодня хакерство работает как большой бизнес. У организаций есть партнеры, торговые посредники, поставщики и партнеры, они покупают и продают лицензии на вредоносное ПО другим преступным организациям для использования в новых регионах или на новых рынках.

В некоторых организациях Black Hat даже есть центры обработки вызовов. Телефонное мошенничество с участием хакера, утверждающего, что он работает на Microsoft, который звонит, чтобы помочь с проблемой, является одним из примеров того, как используются центры обработки вызовов. В этой афере хакер пытается убедить потенциальных жертв разрешить удаленный доступ к своим компьютерам или загрузить программное обеспечение. Когда жертва предоставляет доступ или загружает рекомендованное программное обеспечение, это позволяет преступникам собирать пароли и банковскую информацию или тайно завладеть компьютером и использовать его для атак на других. Чтобы добавить еще большего оскорбления, с жертвы обычно взимается непомерная плата за эту «помощь».

Чтобы добавить еще большего оскорбления, с жертвы обычно взимается непомерная плата за эту «помощь».

Многие взломы бывают быстрыми и автоматизированными и не требуют контакта с людьми. В этих случаях атакующие боты бродят по Интернету в поисках незащищенных компьютеров для проникновения. В одном эксперименте группа компьютеров, подключенных BBC к сети, была атакована за 71 минуту. В том же эксперименте учетные записи электронной почты поддельных сотрудников привлекали фишинговые атаки через 21 час после их создания. Из этих атак 85 процентов включали в себя вредоносные вложения, а остальные имели ссылки на взломанные веб-сайты.

Черные шляпы — глобальные

Проблема взлома Black Hat носит глобальный характер, поэтому ее чрезвычайно сложно остановить. Например, телефонная афера Microsoft привела к аресту четырех человек в Великобритании, но на самом деле звонки исходили из Индии. Это означает, что более крупное предприятие остается нетронутым.

Это означает, что более крупное предприятие остается нетронутым.

Проблемы правоохранительных органов заключаются в том, что хакеры часто оставляют мало улик, используют компьютеры ничего не подозревающих жертв и пересекают несколько юрисдикций. Хотя властям иногда удается закрыть хакерский сайт в одной стране, одна и та же операция может иметь несколько узлов во многих странах, что позволяет группе работать 24/7.

Лучшая защита — это превентивная защита, включающая брандмауэр, обновление и запуск надежных антивирусных программ и приложений для защиты от шпионского ПО, а также немедленная установка всех обновлений операционной системы. Кроме того, не загружайте ничего из неизвестных источников и не отключайте компьютер от Интернета и не выключайте его, когда вы им не пользуетесь, чтобы уменьшить уязвимость для хакеров.

Что такое хакер в черной шляпе?

Kaspersky Black Hat Хакеры — преступники, которые злонамеренно взламывают компьютерные сети. Они также могут выпускать вредоносное ПО, которое уничтожает файлы или ворует пароли.

Они также могут выпускать вредоносное ПО, которое уничтожает файлы или ворует пароли.

Хакеры в черной, белой и серой шляпе — объяснение различий

Не все хакеры плохи по своей природе. При использовании в основных средствах массовой информации слово «хакер» обычно используется в отношении киберпреступников, но на самом деле хакером может быть любой, независимо от его намерений, который использует свои знания о компьютерном программном обеспечении и оборудовании для взлома и обхода системы безопасности. измерения на компьютере, устройстве или в сети.Сам по себе взлом не является незаконным, если только хакер не взламывает систему без разрешения владельца. Многие компании и государственные учреждения на самом деле нанимают хакеров, чтобы защитить свои системы.

Хакеры обычно делятся на категории по метафорической «шляпе», которую они надевают: «белая шляпа», «серая шляпа» и «черная шляпа». Термины взяты из старых спагетти-вестернов, где плохой парень носит черную ковбойскую шляпу, а хороший парень — белую. Тип хакера, с которым вы имеете дело, определяется двумя основными факторами: его мотивацией и тем, нарушают ли они закон.

Тип хакера, с которым вы имеете дело, определяется двумя основными факторами: его мотивацией и тем, нарушают ли они закон.

Black Hat Hackers

Как и все хакеры, хакеры в черной шляпе обычно обладают обширными знаниями о взломе компьютерных сетей и обходе протоколов безопасности. Они также несут ответственность за написание вредоносных программ, которые используются для получения доступа к этим системам.

Их основной мотивацией обычно является личная или финансовая выгода, но они также могут быть вовлечены в кибершпионаж, протестовать или, возможно, просто увлечены киберпреступностью.Хакеры в черной шляпе могут быть самыми разными: от любителей, промокших ногами от распространения вредоносного ПО, до опытных хакеров, которые стремятся украсть данные, в частности финансовую информацию, личную информацию и учетные данные. Хакеры в черной шляпе не только стремятся украсть данные, они также стремятся изменить или уничтожить данные.

White Hat Hackers

Белые хакеры предпочитают использовать свои силы во благо, а не во зло. Также известные как «этические хакеры», хакеры в белой шляпе иногда могут получать зарплату от сотрудников или подрядчиков, работающих на компании в качестве специалистов по безопасности, которые пытаются найти бреши в безопасности с помощью взлома.

Также известные как «этические хакеры», хакеры в белой шляпе иногда могут получать зарплату от сотрудников или подрядчиков, работающих на компании в качестве специалистов по безопасности, которые пытаются найти бреши в безопасности с помощью взлома.

Белые хакеры используют те же методы взлома, что и черные, за одним исключением — они делают это сначала с разрешения владельца системы, что делает процесс полностью законным. Белые хакеры проводят тестирование на проникновение, тестируют локальные системы безопасности и проводят оценку уязвимости для компаний. Есть даже курсы, тренинги, конференции и сертификаты для этического взлома.

Серые хакеры

Как и в жизни, есть серые области, которые не являются ни черными, ни белыми.Хакеры в серой шляпе — это смесь действий как черной, так и белой шляпы. Часто хакеры в серой шляпе ищут уязвимости в системе без разрешения или ведома владельца. При обнаружении проблем они сообщают о них владельцу, иногда запрашивая небольшую плату за устранение проблемы. Если владелец не отвечает или не подчиняется, то иногда хакеры публикуют недавно обнаруженный эксплойт в Интернете для всеобщего обозрения.

Если владелец не отвечает или не подчиняется, то иногда хакеры публикуют недавно обнаруженный эксплойт в Интернете для всеобщего обозрения.

Эти типы хакеров не являются злоумышленниками по своей природе; они просто хотят извлечь что-то из своих открытий для себя.Обычно «серые» хакеры не используют найденные уязвимости. Однако этот тип взлома по-прежнему считается незаконным, поскольку хакер не получил разрешения от владельца перед попыткой атаки на систему.

Хотя слово хакер имеет тенденцию вызывать негативные коннотации при упоминании, важно помнить, что не все хакеры созданы равными. Если бы у нас не было хакеров в белых шляпах, которые старательно выискивали бы угрозы и уязвимости до того, как их смогут найти черные шляпы, то, вероятно, киберпреступников, использующих уязвимости и собирающих конфиденциальные данные, было бы гораздо активнее, чем сейчас.

Хакерство против этичного взлома | Сравните Хакинг и этичный взлом | Edureka

Каждый раз, когда мы слышим слово Хакерство, первое, что люди связывают с ним, — это злонамеренные кибер-практики. Но это правда? В этой статье мы проведем дискуссию о взломе и этическом взломе, сравнивая эти два термина, чтобы лучше их понять. В этой статье будут рассмотрены следующие указания:

Но это правда? В этой статье мы проведем дискуссию о взломе и этическом взломе, сравнивая эти два термина, чтобы лучше их понять. В этой статье будут рассмотрены следующие указания:

Итак, приступимЭтих экспертов называют хакерами. Хакеры обладают всеми знаниями, связанными с программированием и его концепциями. Ошибки, которые совершают программисты при разработке или работе над программным обеспечением, подбираются хакерами, чтобы посягнуть на структуру безопасности программного обеспечения.

Этический взлом также осуществляется хакерами, но их взлом не преследует злонамеренных целей. Их услуги используются для проверки и повышения безопасности программного обеспечения и, таким образом, помогают в разработке системы безопасности инфраструктуры в бизнесе или организации для предотвращения потенциальных угроз.Этичных хакеров называют белыми шляпами, которые в конечном итоге обеспечивают защиту от черных шляп, которые являются неэтичными хакерами. Этичный хакерский подход принят почти во всех организациях.

Продолжаем эту статью о взломе против этического взлома,

Взлом против этического взлома

Хакеры в белой шляпе против хакеров из черной шляпы

Цель хакеров в черной шляпе:

- Чтобы украсть ценную информацию из другой пользователь

- Для кражи денег через транзакции и счета

- Чтобы получить доступ к бесплатной музыке и видео

- Скачивание бесплатного программного обеспечения для взлома, которое считается незаконным

- Для кражи ценной информации у военных / военно-морских организаций и т. д.

- Доступ ограничен сетевые пространства

Цель хакеров White Hat:

- Улучшение структуры безопасности в системе

- Разработка языка программирования с высоким уровнем безопасности, такого как Linux

- Разработка большей части программного обеспечения безопасности для организаций

- Проверка и обновление программного обеспечения безопасности

- Разработка программы, такие как блокировщик всплывающих окон, брандмауэр и блокировщик рекламы

Типы хакеров Black Hat:

- Фрикеры — хакеры, взламывающие телефонные сети

- Взломщики — хакеры, которые удаляют стену безопасности программного обеспечения с помощью программного обеспечения патчи

- Carders — Хакеры, атакующие банкоматы или кредитные карты для получения информации о пользователе

- Script Kiddies — Хакеры, которые хотят атаковать компьютерные системы без какой-либо цели

Продолжаем читать эту статью о взломе и этическом взломе,

Категории Взлом

- Windows Hacking

- Database Hacking

- Web Hacking

- Network Hacking

Другие методы взлома

Phishing

В этом виде взлома хакеры используют свои навыки для взлома паролей электронной почты или веб-сайты. Люди обычно получают фишинговые письма на почту. Хакеры обычно получают информацию для входа в систему пользователей по их адресам электронной почты, прося их войти в систему и перенаправляя ее на свой веб-сайт.

Люди обычно получают фишинговые письма на почту. Хакеры обычно получают информацию для входа в систему пользователей по их адресам электронной почты, прося их войти в систему и перенаправляя ее на свой веб-сайт.

Ботнеты

Иногда роботы выполняют взлом через ботнеты.

Кейлоггеры

Это относительно новый метод, принятый хакерами для взлома информации. Хакеры устанавливают устройство в порт материнской платы, и все, что набирается на клавиатуре, крадется.

Продолжаем эту статью о взломе против этического взлома,

Хакеры против взломщиков

Обычно считается и принято, что хакеры помогают создать безопасность, тогда как взломщики стремятся взломать ее. Между тем, как они работают, есть большая разница, хотя они оба в той или иной степени занимаются взломом. Хакеры обычно обладают продвинутым уровнем знаний в области компьютерной безопасности, а также всеми необходимыми техническими знаниями, но не обязательно так хороши как хакеры. Мало кто из них достаточно квалифицирован, чтобы разрабатывать собственное программное обеспечение и инструменты. Хакеры стремятся противодействовать угрозам атак, создаваемых взломщиками для компьютерных систем, а также для интернет-безопасности в сетях.

Мало кто из них достаточно квалифицирован, чтобы разрабатывать собственное программное обеспечение и инструменты. Хакеры стремятся противодействовать угрозам атак, создаваемых взломщиками для компьютерных систем, а также для интернет-безопасности в сетях.

С другой стороны, взломщики хорошо осведомлены о том, что их деятельность является незаконной и, следовательно, преступной, поэтому они пытаются замести следы. Несмотря на то, что взломщики могут обладать высокой квалификацией в взломе систем, профессиональные хакеры могут восстановить безопасность взломанной системы и поймать взломщика своими навыками и компетенцией.Взломщики обладают передовыми техническими знаниями и могут создавать программное обеспечение и инструменты, достаточно мощные, чтобы наносить ущерб и использовать системы после анализа слабых мест системы. В большинстве случаев взломщики не оставляют своего следа, поскольку они очень эффективны и осторожны при выполнении своей работы.

Однако они представляют серьезную угрозу интернет-безопасности. Хорошо известно, что хакеры — профессионалы в области этики, тогда как взломщики взламывают системы незаконно и без согласия.Помимо этого существенного различия, еще одно различие заключается в их понимании компьютерных систем и систем безопасности. Хакеры могут писать коды на многих языках и обладают глубокими знаниями компьютерных языков, таких как C, C ++, HTML и Java. Они также понимают, как работают эти языки и что делают эти коды. С другой стороны, взломщики здесь не имеют преимущества. У них мало знаний о компьютерном программировании. Их работа и цель, стоящая за ней, отделяют их друг от друга и являются основным отличием между ними.

Хорошо известно, что хакеры — профессионалы в области этики, тогда как взломщики взламывают системы незаконно и без согласия.Помимо этого существенного различия, еще одно различие заключается в их понимании компьютерных систем и систем безопасности. Хакеры могут писать коды на многих языках и обладают глубокими знаниями компьютерных языков, таких как C, C ++, HTML и Java. Они также понимают, как работают эти языки и что делают эти коды. С другой стороны, взломщики здесь не имеют преимущества. У них мало знаний о компьютерном программировании. Их работа и цель, стоящая за ней, отделяют их друг от друга и являются основным отличием между ними.

Заключение

Таким образом, можно с уверенностью сказать, что хакеры взламывают системы полностью, чтобы проверить их на наличие пробелов и исправить их, чтобы обновить системы, тогда как взломщики взламывают системы с целью их использования и для личной выгоды. Это не только неэтично, но также является незаконным и преступным действием. Белые шляпы используются организациями для взлома после заключения юридического контракта. С другой стороны, Black Hats не уступают никакому одобрению или соглашению, поскольку они намерены нарушить безопасность любой системы, которую они желают.В то время как взломщик вторгается в личные данные и информацию и использует их в своих интересах, хакер совершает те же действия, чтобы помочь компании или частному лицу отразить атаки этих взломщиков.

Белые шляпы используются организациями для взлома после заключения юридического контракта. С другой стороны, Black Hats не уступают никакому одобрению или соглашению, поскольку они намерены нарушить безопасность любой системы, которую они желают.В то время как взломщик вторгается в личные данные и информацию и использует их в своих интересах, хакер совершает те же действия, чтобы помочь компании или частному лицу отразить атаки этих взломщиков.

Если вы ищете больше причин для того, чтобы стать этичным хакером, эта статья должна вам помочь.

На этом мы подошли к концу статьи о взломе и этическом взломе.

Если вы хотите научиться кибербезопасности и построить яркую карьеру в кибербезопасности, ознакомьтесь с нашим курсом сертификации по кибербезопасности , который включает в себя обучение под руководством инструктора в режиме реального времени и реальный проектный опыт. Вы также можете ознакомиться с нашим недавно запущенным курсом CompTIA Security + , который является первым в своем роде официальным партнерством между Edureka и CompTIA Security +.

Скорее всего, это мало кого может удивить. Целью хакерских атак Китая в основном является взлом сетей США и их союзников. Взломы направлены на военные и пассажирские самолеты, сети военно-морских сил, телекоммуникационную и космическую отрасль и кражу стратегических разработок.

Скорее всего, это мало кого может удивить. Целью хакерских атак Китая в основном является взлом сетей США и их союзников. Взломы направлены на военные и пассажирские самолеты, сети военно-морских сил, телекоммуникационную и космическую отрасль и кражу стратегических разработок. Наибольшее количество кибератак, доля которых в глобальных атаках составляет 3,3%, приходится на долю Бразилии, расположенной в южном полушарии.

Наибольшее количество кибератак, доля которых в глобальных атаках составляет 3,3%, приходится на долю Бразилии, расположенной в южном полушарии.