Опубликована база с 320 млн уникальных паролей (5,5 ГБ) / Хабр

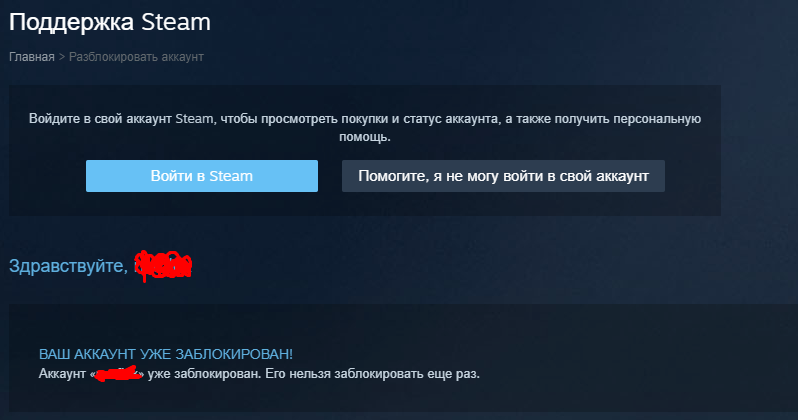

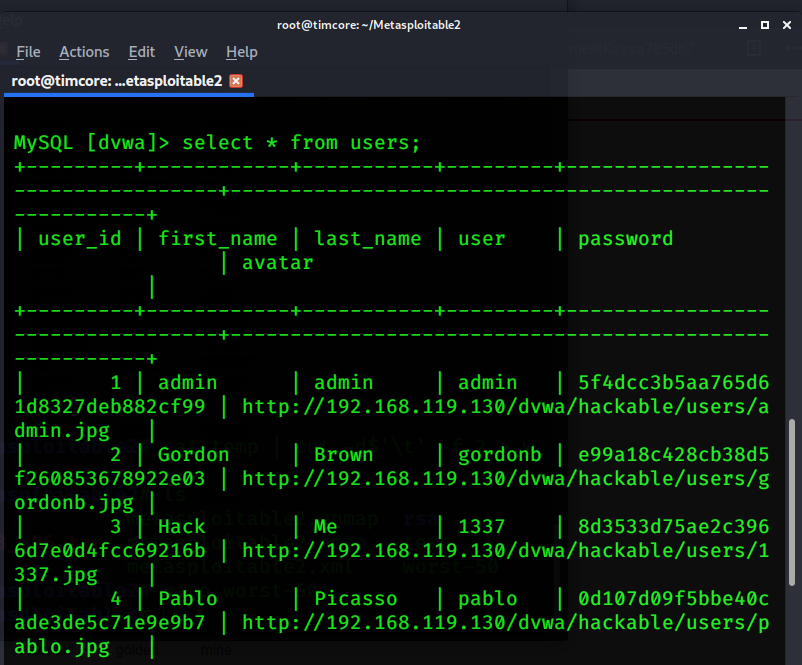

Проверка аккаунтов на живучесть

Одно из главных правил при выборе пароля — не использовать пароль, который уже засветился в каком-нибудь взломе и попал в одну из баз, доступных злоумышленникам. Даже если в вашем пароле 100500 символов, но он есть там — дело плохо. Например, потому что в программу для брутфорса паролей можно загрузить эту базу как словарный список. Как думаете, какой процент хешей она взломает, просто проверив весь словарный список? Вероятно, около 75% (реальную статистику см. ниже).

Так вот, откуда нам знать, какие пароли есть у злоумышленников? Благодаря специалисту по безопасности Трою Ханту можно проверить эти базы. Более того, их можно скачать к себе на компьютер и использовать для своих нужд. Это два текстовых файла в архивах: с 306 млн паролей (5,3 ГБ) и с 14 млн паролей (250 МБ).

Базы лежат на этой странице.

Все пароли в базе представлены в виде хешей SHA1. Перед хешированием все символы переведены в верхний регистр (прописные буквы). Трой Хант говорит, что применил функцию HASHBYTES, которая переводит хеши в верхний регистр. Так что делая свой хеш, следует осуществить аналогичную процедуру, если хотите найти совпадение.

Перед хешированием все символы переведены в верхний регистр (прописные буквы). Трой Хант говорит, что применил функцию HASHBYTES, которая переводит хеши в верхний регистр. Так что делая свой хеш, следует осуществить аналогичную процедуру, если хотите найти совпадение.

Прямые ссылки:

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-1.0.txt.7z

(306 млн паролей, 5,3 ГБ), зеркало

SHA1 hash of the 7-Zip file: 90d57d16a2dfe00de6cc58d0fa7882229ace4a53

SHA1 hash of the text file: d3f3ba6d05b9b451c2b59fd857d94ea421001b16

В разархивированном виде текстовый файл занимает 11,9 ГБ.

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-update-1.txt.7z

(14 млн паролей, 250 МБ), зеркало

SHA1 hash of the 7-Zip file: 00fc585efad08a4b6323f8e4196aae9207f8b09f

SHA1 hash of the text file: 3fe6457fa8be6da10191bffa0f4cec43603a9f56

Если вы глупы бесстрашны, то на той же странице можете ввести свой уникальный пароль и проверить его на наличие в базах, не скачивая их.

GET https://haveibeenpwned.com/api/v2/pwnedpassword/ce0b2b771f7d468c0141918daea704e0e5ad45db?originalPasswordIsAHash=true

Но всё равно надёжнее проверять свой пароль в офлайне. Поэтому Трой Хант выложил базы в открытый доступ на дешёвом хостинге. Он отказался сидировать торрент, потому что это «затруднит доступ людей к информации» — многие организации блокируют торренты, а для него небольшие деньги за хостинг ничего не значат.

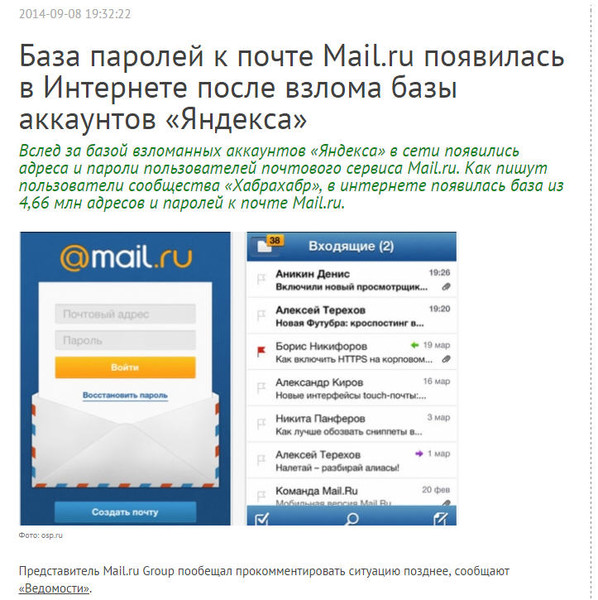

Хант рассказывает, где он раздобыл эти базы. Он говорит, что источников было много. Например, база Exploit.in содержит 805 499 391 адресов электронной почты с паролями. Задачей Ханта было извлечение уникальных паролей, поэтому он сразу начал анализ на совпадения.

Вторым по величине источником информации был Anti Public: 562 077 488 строк, 457 962 538 уникальных почтовых адресов и ещё 96 684 629 уникальных паролей, которых не было в базе Exploit.in.

Остальные источники Трой Хант не называет, но в итоге у него получилось 306 259 512 уникальных паролей. На следующий день он добавил ещё 13 675 934, опять из неизвестного источника — эти пароли распространяются отдельным файлом.

Так что сейчас общее число паролей составляет 319 935 446 штук. Это по-настоящему уникальные пароли, которые прошли дедупликацию. Из нескольких версий пароля (P@55w0rd и p@55w0rd) в базу добавляется только одна (p@55w0rd).

После того, как Трой Хант спросил в твиттере, какой дешёвый хостинг ему могут посоветовать, на него вышла известная организация Cloudflare и предложила захостить файлы забесплатно. Трой согласился. Так что смело качайте файлы с хостинга, это бесплатно для автора.

Трой согласился. Так что смело качайте файлы с хостинга, это бесплатно для автора.

23 600 взломанных баз данных попали в публичный доступ

ZDNet сообщили о крупной утечке данных Cit0Day.in – сервиса, рекламируемого на хакерских форумах другим киберпреступникам.

Cit0day собирал взломанные базы данных, а затем предоставлял доступ к именам пользователей, электронной почте, адресам и даже открытым паролям другим хакерам за ежедневную или ежемесячную плату. Киберпреступники могли использовать сайт для определения возможных паролей «жертв», чтобы затем взломать их учетные записи.

Идея проекта не уникальна. Cit0Day можно считать реинкарнацией аналогичных сервисов, таких как LeakedSource и WeLeakInfo, которые были заблокированы властями в 2018 и 2020 годах. Cit0Day был запущен в январе 2018 года и широко рекламировался как на подпольных хакерских форумах даркнета, так и на крупных форумах в интернете.

Cit0day был отключен 14 сентября. Тогда на а главном домене сайта появилось уведомление об аресте от ФБР и Минюста. Однако, все указывало на то, что уведомление ФБР было фальшивым.

Тогда на а главном домене сайта появилось уведомление об аресте от ФБР и Минюста. Однако, все указывало на то, что уведомление ФБР было фальшивым.

Менеджер по продуктам KELA Равид Лаеб сообщил изданию ZDNet, что баннер захвата фактически скопирован с Deer.io takedown.

Cit0day архив взломанных баз данных стал доступен в интернете. В общей сложности речь идет от 23 618 взломанных баз данных, которые доступны для скачивания через портал MEGA file-hosting. Возможность для скачивания была доступна всего несколько часов, прежде чем её сняли после сообщений об инцеденте.

С октября данные из Cit0day теперь передаются в частном порядке по каналам Telegram и Discord, управляемым известными брокерами данных.

Однако, треть базы данных Cit0day вернулась в публичный доступ в воскресенье 1 ноября, когда она снова была опубликована на ещё более популярном хакерском форуме.

Большинство взломанных баз данных, включенных в дамп Cit0day, являются старыми и принадлежат сайтам, которые были взломаны много лет назад.

Сейчас же утекшие данные активно используются кибермошенниками для сбросов учётных данных и атак с использованием дублей паролей пользователей, которые могли повторно использовать их в иных аккаунтах.

По сути, эта мега-утечка является коллективным архивом тысяч прошлых взломов, который многие пользователи могут захотеть забыть и не коллекционировать.

Пользователи должны использовать пример мега-утечек, таких как дамп Cit0day, чтобы просмотреть пароли, которые они используют для своих аккаунтов, изменить старые и начать использовать новые уникальные пароли для каждого аккаунта. Также настоятельно рекомендуется использовать менеджеры паролей, чтобы эффективно управлять доступами к аккаунтам из единого защищенного приложения.

Читайте также

Клиенты «Яндекс.Еды» смогли добиться компенсации за утечку своих данных

10 ноября 2022

Злоумышленники нашли способ определять местоположение пользователей мессенджеров

28 октября 2022

Интернет-магазины проверили на безопасность

9 ноября 2022

15 крупнейших утечек данных 21 века

Анализ

Утечки данных, затрагивающие миллионы пользователей, слишком распространены.

Вот некоторые из самых крупных и серьезных нарушений за последнее время.

Вот некоторые из самых крупных и серьезных нарушений за последнее время.Майкл Хилл и Дэн Суинхоу

ОГО |

Thinkstock В современном мире, управляемом данными, утечка данных может затронуть сотни миллионов или даже миллиарды людей одновременно. Цифровая трансформация увеличила количество переносимых данных, а вместе с ней участились и масштабы утечек данных, поскольку злоумышленники используют зависимость от данных в повседневной жизни. Насколько масштабными могут стать кибератаки в будущем, остается предметом догадок, но, как показывает этот список крупнейших утечек данных 21-го

В целях прозрачности этот список был рассчитан по количеству затронутых пользователей, открытых записей или затронутых учетных записей. Мы также провели различие между инцидентами, когда данные были активно украдены или злонамеренно повторно опубликованы, и инцидентами, когда организация непреднамеренно оставила данные незащищенными и раскрытыми, но не было никаких существенных доказательств неправомерного использования. Последние намеренно не включены в список.

Последние намеренно не включены в список.

Итак, вот он — актуальный список 15 крупнейших утечек данных в новейшей истории, включая сведения о пострадавших, ответственных лицах и реакции компаний (по состоянию на июль 2021 года).

1. Yahoo Дата: август 2013 г.

Влияние: 3 миллиарда учетных записей это атака на Yahoo. Компания впервые публично объявила об инциденте, который, по ее словам, произошел в 2013 году, в декабре 2016 года. В то время она находилась в процессе приобретения Verizon и, по оценкам, была получена информация об учетных записях более миллиарда ее клиентов. хакерской группой. Менее чем через год Yahoo объявила, что фактическая цифра раскрытых учетных записей пользователей составляет 3 миллиарда. Yahoo заявила, что пересмотренная оценка не представляет собой новую «проблему безопасности» и что она отправляет электронные письма всем «дополнительным затронутым учетным записям пользователей».

Несмотря на атаку, сделка с Verizon была завершена, хотя и по сниженной цене. Директор по информационным технологиям Verizon Чандра МакМахон сказала в то время: «Verizon придерживается самых высоких стандартов подотчетности и прозрачности, и мы активно работаем над обеспечением безопасности и безопасности наших пользователей и сетей в меняющемся ландшафте онлайн-угроз. Наши инвестиции в Yahoo позволяют этой команде продолжать предпринимать важные шаги для повышения своей безопасности, а также извлекать выгоду из опыта и ресурсов Verizon». После расследования было обнаружено, что, хотя злоумышленники получили доступ к информации об учетной записи, такой как контрольные вопросы и ответы, пароли в открытом виде, платежные карты и банковские данные не были украдены.

2. Aadhaar [связь с Alibaba] Дата: январь 2018 г.

Воздействие: Раскрыта личная/биометрическая информация 1,1 миллиарда граждан Индии

крупнейшая база данных удостоверений личности, Aadhaar, раскрывающая информацию о более чем 1,1 миллиарда граждан Индии, включая имена, адреса, фотографии, номера телефонов и электронные письма, а также биометрические данные, такие как отпечатки пальцев и сканирование радужной оболочки глаза. Более того, поскольку база данных была создана Управлением уникальной идентификации Индии (UIDAI) в 2009 г.— также содержал информацию о банковских счетах, связанных с уникальными 12-значными номерами, что также стало кредитным взломом. Это произошло несмотря на то, что UIDAI первоначально отрицал, что база данных содержит такие данные

Более того, поскольку база данных была создана Управлением уникальной идентификации Индии (UIDAI) в 2009 г.— также содержал информацию о банковских счетах, связанных с уникальными 12-значными номерами, что также стало кредитным взломом. Это произошло несмотря на то, что UIDAI первоначально отрицал, что база данных содержит такие данные

Актеры проникли в базу данных Aadhaar через веб-сайт Indane, государственной коммунальной компании, подключенной к правительственной базе данных через интерфейс прикладного программирования, который позволял приложениям извлекать хранящиеся данные. другими приложениями или программным обеспечением. К сожалению, API Indane не имел контроля доступа, что делало его данные уязвимыми. Хакеры продали доступ к данным всего за 7 долларов через группу WhatsApp. Несмотря на предупреждения исследователей безопасности и технических групп, индийским властям потребовалось до 23 марта 2018 года, чтобы отключить уязвимую точку доступа.

2. Alibaba [связь с Aadhaar] Дата: ноябрь 2019

Влияние: 1,1 миллиарда единиц пользовательских данных , включая имена пользователей и номера мобильных телефонов, с китайского торгового веб-сайта Alibaba, Taobao, используя созданное им программное обеспечение для сканирования. Похоже, что разработчик и его работодатель собирали информацию для собственного использования, а не продавали ее на черном рынке, хотя оба были приговорены к трем годам лишения свободы.

Похоже, что разработчик и его работодатель собирали информацию для собственного использования, а не продавали ее на черном рынке, хотя оба были приговорены к трем годам лишения свободы.

Представитель Taobao заявил в своем заявлении: «Taobao выделяет значительные ресурсы для борьбы с несанкционированным скрейпингом на нашей платформе, поскольку конфиденциальность и безопасность данных имеют первостепенное значение. Мы заранее обнаружили и устранили эту несанкционированную очистку. Мы продолжим работать с правоохранительными органами для защиты и защиты интересов наших пользователей и партнеров».

4. LinkedIn Дата: июнь 2021 г.

Влияние: 700 миллионов пользователей

Гигант профессиональных сетей LinkedIn увидел данные, связанные с 700 миллионами его пользователей, размещенные на темном веб-форуме в июне 2021 года, что затронуло более 90% его пользовательской базы. Хакер под ником «Бог-пользователь» использовал методы очистки данных, используя API сайта (и других), прежде чем выгрузить первый набор информационных данных о примерно 500 миллионах клиентов. Затем они похвастались тем, что продали полную базу данных клиентов на 700 миллионов человек. В то время как LinkedIn утверждал, что, поскольку конфиденциальные личные данные не были раскрыты, инцидент был нарушением его условий обслуживания, а не утечкой данных, образец извлеченных данных, опубликованный God User, содержал информацию, включая адреса электронной почты, номера телефонов, записи геолокации, пол и другие детали социальных сетей, которые дадут злоумышленникам много данных для проведения убедительных последующих атак социальной инженерии после утечки, как предупредил NCSC Великобритании.

Затем они похвастались тем, что продали полную базу данных клиентов на 700 миллионов человек. В то время как LinkedIn утверждал, что, поскольку конфиденциальные личные данные не были раскрыты, инцидент был нарушением его условий обслуживания, а не утечкой данных, образец извлеченных данных, опубликованный God User, содержал информацию, включая адреса электронной почты, номера телефонов, записи геолокации, пол и другие детали социальных сетей, которые дадут злоумышленникам много данных для проведения убедительных последующих атак социальной инженерии после утечки, как предупредил NCSC Великобритании.

Дата: март 2020 г.

Влияние: 538 миллионов учетных записей

С более чем 600 миллионами пользователей Sina Weibo является одной из крупнейших социальных сетей Китая. В марте 2020 года компания объявила, что злоумышленник получил часть ее базы данных, затронув 538 миллионов пользователей Weibo и их личные данные, включая настоящие имена, имена пользователей на сайтах, пол, местоположение и номера телефонов. Сообщается, что злоумышленник продал базу данных в даркнете за 250 долларов.

Сообщается, что злоумышленник продал базу данных в даркнете за 250 долларов.

Министерство промышленности и информационных технологий Китая (MIIT) приказало Weibo усилить меры безопасности данных, чтобы лучше защищать личную информацию и уведомлять пользователей и органы власти о возникновении инцидентов, связанных с безопасностью данных. В заявлении Sina Weibo утверждалось, что злоумышленник собрал общедоступную информацию с помощью службы, призванной помочь пользователям найти учетные записи друзей Weibo, введя их номера телефонов, и что никакие пароли не были затронуты. Тем не менее, он признал, что открытые данные могут быть использованы для связывания учетных записей с паролями, если пароли повторно используются в других учетных записях. Компания заявила, что усилила свою стратегию безопасности и сообщила подробности в соответствующие органы.

6. Facebook Дата: апрель 2019 г.

Влияние: 533 миллиона пользователей

В апреле 2019 года выяснилось, что два набора данных из приложений Facebook были выставлены в открытый доступ в Интернете. Информация касалась более 530 миллионов пользователей Facebook и включала номера телефонов, имена учетных записей и идентификаторы Facebook. Однако два года спустя (апрель 2021 г.) данные были размещены бесплатно, что указывает на новые и реальные преступные намерения, связанные с данными. На самом деле, учитывая огромное количество затронутых и легкодоступных телефонных номеров в темной сети в результате инцидента, исследователь безопасности Трой Хант добавил функциональность на свой взломанный сайт проверки учетных данных HaveIBeenPwned (HIBP), который позволит пользователям проверять, является ли их телефон числа были включены в открытый набор данных.

Информация касалась более 530 миллионов пользователей Facebook и включала номера телефонов, имена учетных записей и идентификаторы Facebook. Однако два года спустя (апрель 2021 г.) данные были размещены бесплатно, что указывает на новые и реальные преступные намерения, связанные с данными. На самом деле, учитывая огромное количество затронутых и легкодоступных телефонных номеров в темной сети в результате инцидента, исследователь безопасности Трой Хант добавил функциональность на свой взломанный сайт проверки учетных данных HaveIBeenPwned (HIBP), который позволит пользователям проверять, является ли их телефон числа были включены в открытый набор данных.

«Я никогда не планировал делать телефонные номера доступными для поиска», — написал Хант в своем блоге. «Моя позиция по этому поводу заключалась в том, что это не имело смысла по целому ряду причин. Данные Facebook все изменили. Существует более 500 миллионов телефонных номеров, но всего несколько миллионов адресов электронной почты, поэтому > 99% людей промахивались, когда должны были попасть».

Дата: сентябрь 2018 г.

Влияние: 500 миллионов клиентов

Отель Marriot International объявил о разглашении конфиденциальных данных, принадлежащих полумиллиону гостей Starwood, после атаки на его системы в сентябре 2018 года. В заявлении, опубликованном в ноябре того же года, гостиничный гигант сообщил: «8 сентября 2018 года Marriott получил предупреждение от внутреннего инструмента безопасности о попытке доступа к базе данных бронирования гостей Starwood. Marriott быстро привлек ведущих экспертов по безопасности, чтобы помочь определить, что произошло».

В ходе расследования Marriott узнала, что несанкционированный доступ к сети Starwood имел место с 2014 года. «Marriott недавно обнаружила, что неавторизованная сторона скопировала и зашифровала информацию, и предприняла шаги для ее удаления. 19 ноября 2018 года Marriott смогла расшифровать информацию и определила, что содержимое было взято из базы данных бронирования гостей Starwood», — говорится в заявлении.

Скопированные данные включали имена гостей, почтовые адреса, номера телефонов, адреса электронной почты, номера паспортов, информацию об учетной записи Starwood Preferred Guest, даты рождения, пол, информацию о прибытии и отъезде, даты бронирования и предпочтения в общении. Для некоторых информация также включала номера платежных карт и даты истечения срока действия, хотя они, по-видимому, были зашифрованы.

Компания Marriot провела расследование с помощью экспертов по безопасности после взлома и объявила о планах поэтапного отказа от систем Starwood и ускорении мер безопасности в своей сети. В конечном итоге в 2020 году компания была оштрафована на 18,4 миллиона фунтов стерлингов (уменьшена с 99 миллионов фунтов стерлингов) британским органом по управлению данными Управлением комиссара по информации (ICO) за неспособность обеспечить безопасность личных данных клиентов. Статья New York Times приписывает нападение группе китайской разведки, пытающейся собрать данные о гражданах США.

Дата: 2014

Воздействие: 500 миллионов учетных записей

Вторым появлением в этом списке является Yahoo, которая подверглась атаке в 2014 году, отдельно от упомянутой выше 2013. В этом случае спонсируемые государством субъекты украли данные с 500 миллионов учетных записей, включая имена, адреса электронной почты, номера телефонов, хешированные пароли и даты рождения. Компания предприняла первые шаги по исправлению положения еще в 2014 году, но только в 2016 году Yahoo обнародовала подробности после того, как украденная база данных поступила в продажу на черном рынке.

9. Поиск друзей для взрослых. кибер-воров в октябре 2016 года. Учитывая конфиденциальный характер услуг, предлагаемых компанией, которые включают сайты для случайных знакомств и сайты с контентом для взрослых, такие как Adult Friend Finder, Penthouse.com и Stripshow.com, утечка данных более чем 414 миллионов учетные записи, включая имена, адреса электронной почты и пароли, могли быть особенно опасными для жертв. Более того, подавляющее большинство раскрытых паролей было хешировано с помощью печально известного слабого алгоритма SHA-1, с примерно 99% из них были взломаны к тому времени, когда LeakedSource.com опубликовал свой анализ набора данных 14 ноября 2016 года. он давно перестал быть электростанцией, которой когда-то был, сайт социальной сети MySpace попал в заголовки газет в 2016 году после того, как 360 миллионов учетных записей пользователей просочились на LeakedSource.com и были выставлены на продажу на рынке даркнета The Real Deal с запрашиваемой ценой 6 биткойнов (около 3000 долларов в то время).

Более того, подавляющее большинство раскрытых паролей было хешировано с помощью печально известного слабого алгоритма SHA-1, с примерно 99% из них были взломаны к тому времени, когда LeakedSource.com опубликовал свой анализ набора данных 14 ноября 2016 года. он давно перестал быть электростанцией, которой когда-то был, сайт социальной сети MySpace попал в заголовки газет в 2016 году после того, как 360 миллионов учетных записей пользователей просочились на LeakedSource.com и были выставлены на продажу на рынке даркнета The Real Deal с запрашиваемой ценой 6 биткойнов (около 3000 долларов в то время). По данным компании, потерянные данные включали адреса электронной почты, пароли и имена пользователей для «части учетных записей, которые были созданы до 11 июня 2013 года на старой платформе Myspace. Чтобы защитить наших пользователей, мы аннулировали все пользовательские пароли для уязвимых учетных записей, созданных до 11 июня 2013 года на старой платформе Myspace. Этим пользователям, возвращающимся на Myspace, будет предложено аутентифицировать свою учетную запись и сбросить пароль, следуя инструкциям».

Считается, что пароли хранились в виде хэшей SHA-1 первых 10 символов пароля, преобразованных в нижний регистр.

11. NetEase Дата: октябрь 2015 г.

Воздействие: 235 миллионов учетных записей пользователей Октябрь 2015 года, когда адреса электронной почты и пароли в открытом виде, относящиеся к 235 миллионам учетных записей, продавались поставщиком торговой площадки даркнета DoubleFlag. NetEase утверждает, что утечки данных не произошло, и по сей день HIBP заявляет: «Хотя есть доказательства того, что сами данные являются законными (несколько подписчиков HIBP подтвердили, что пароль, который они используют, находится в данных), из-за сложности решительной проверки китайских нарушение было помечено как «непроверенное».

Дата: Октябрь 2013

Воздействие: 200 миллионов личных записей базу данных, содержащую 200 миллионов личных записей, выдавая себя за частного сыщика из Сингапура. Подробности подвигов Хье Минь Нго стали известны только после его ареста за продажу личной информации жителей США (включая номера кредитных карт и номера социального страхования) киберпреступникам по всему миру, чем он занимался с 2007 года. В марте 2014 года он признал себя виновным по нескольким обвинениям, включая мошенничество с личными данными, в Окружном суде США по округу Нью-Гэмпшир. В то время Министерство юстиции заявило, что Нго заработал в общей сложности 2 миллиона долларов на продаже личных данных.

Подробности подвигов Хье Минь Нго стали известны только после его ареста за продажу личной информации жителей США (включая номера кредитных карт и номера социального страхования) киберпреступникам по всему миру, чем он занимался с 2007 года. В марте 2014 года он признал себя виновным по нескольким обвинениям, включая мошенничество с личными данными, в Окружном суде США по округу Нью-Гэмпшир. В то время Министерство юстиции заявило, что Нго заработал в общей сложности 2 миллиона долларов на продаже личных данных.

Дата: июнь 2012 г.

Влияние: 165 миллионов пользователей

Вторым появлением в этом списке является LinkedIn, на этот раз в связи с нарушением, которое произошло в 2012 году2. Злоумышленники украли 6,5 млн несвязанных паролей (несоленых хэшей SHA-1) и разместили их на российском хакерском форуме. Однако только в 2016 году были раскрыты все масштабы инцидента. Было обнаружено, что тот же хакер, продающий данные MySpace, предлагал адреса электронной почты и пароли около 165 миллионов пользователей LinkedIn всего за 5 биткойнов (около 2000 долларов в то время). LinkedIn признал, что ему стало известно о взломе, и сказал, что сбросил пароли затронутых учетных записей.

LinkedIn признал, что ему стало известно о взломе, и сказал, что сбросил пароли затронутых учетных записей.

Дата: Декабрь 2018

Влияние: 162 миллиона учетных записей пользователей

и другие личные данные, такие как даты рождения, украдены, и все они были выставлены на продажу на рынке даркнета Dream Market в декабре следующего года. Информация продавалась как часть собранного дампа, включая MyFitnessPal (подробнее об этом ниже), MyHeritage (92 миллиона), ShareThis, Armor Games и приложение для знакомств CoffeeMeetsBagel.

Dubsmash признал факт взлома и продажи информации и дал совет по смене пароля. Однако в нем не указано, как злоумышленники проникли внутрь, и не подтверждено, сколько пользователей пострадало.

15. Adobe Дата: октябрь 2013 г.

Воздействие: 153 миллиона пользовательских записей

В начале октября 2013 года Adobe сообщила, что хакеры украли почти три миллиона зашифрованных данных для входа в систему для кредитной карты клиента неопределенное количество учетных записей пользователей. Несколько дней спустя Adobe увеличила эту оценку, включив в нее идентификаторы и зашифрованные пароли для 38 миллионов «активных пользователей». Затем блогер по безопасности Брайан Кребс сообщил, что файл, опубликованный всего несколькими днями ранее, «по всей видимости, включает более 150 миллионов пар имен пользователей и хешированных паролей, взятых из Adobe». Недели исследований показали, что взлом также раскрыл имена клиентов, пароль и информацию о дебетовой и кредитной картах. Соглашение, заключенное в августе 2015 года, предусматривало выплату Adobe 1,1 миллиона долларов в качестве судебных издержек и нераскрытую сумму пользователям для урегулирования претензий о нарушении Закона о клиентских записях и недобросовестной деловой практике. В ноябре 2016 года сообщалось, что сумма, выплаченная клиентам, составила 1 миллион долларов.

Несколько дней спустя Adobe увеличила эту оценку, включив в нее идентификаторы и зашифрованные пароли для 38 миллионов «активных пользователей». Затем блогер по безопасности Брайан Кребс сообщил, что файл, опубликованный всего несколькими днями ранее, «по всей видимости, включает более 150 миллионов пар имен пользователей и хешированных паролей, взятых из Adobe». Недели исследований показали, что взлом также раскрыл имена клиентов, пароль и информацию о дебетовой и кредитной картах. Соглашение, заключенное в августе 2015 года, предусматривало выплату Adobe 1,1 миллиона долларов в качестве судебных издержек и нераскрытую сумму пользователям для урегулирования претензий о нарушении Закона о клиентских записях и недобросовестной деловой практике. В ноябре 2016 года сообщалось, что сумма, выплаченная клиентам, составила 1 миллион долларов.

Связанный:

- Нарушение данных

- Безопасность данных и информации

- Киберпреступность

- Сетевая безопасность

- Безопасность приложений

- Конфиденциальность

- Вредоносное ПО

Copyright © 2022 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

8 сайтов для проверки взлома, утечки или компрометации электронной почты/пароля

Взломаны ли мой адрес электронной почты и пароль? Единственный способ узнать это — использовать эту «обратную поисковую систему» для запроса ваших собственных адресов электронной почты или любимого пароля, вы будете удивлены, обнаружив, что ваш «уникальный» пароль доступен для поиска. Я лично протестировал все эти сайты, и мой так называемый уникальный пароль не уникален. Всегда меняйте свой пароль каждые 6-12 месяцев, потому что новые данные крадут каждый день и продают.

😭 😍 😂 10 лучших бесплатных программ для управления паролями и управления настольными облачными приложениями

Как защитить себя? Современные службы электронной почты и различные учетные записи позволяют вам использовать функцию 2FA, 2FA — это двухфакторная аутентификация или многофакторная аутентификация (MFA) — это дополнительный уровень безопасности, при котором вам необходимо ввести дополнительный 6-значный код безопасности SMS на свой телефон. Включайте эту функцию всякий раз, когда она доступна. Gmail, Hotmail, Yahoo Mail, Facebook, Twitter, Instagram, Amazon и многие другие имеют эту функцию.

Включайте эту функцию всякий раз, когда она доступна. Gmail, Hotmail, Yahoo Mail, Facebook, Twitter, Instagram, Amazon и многие другие имеют эту функцию.

Меня взломали? — это сайт, на котором можно проверить, есть ли у вас учетная запись, которая была скомпрометирована в результате утечки данных. Сайт появился после крупнейшего в то время взлома учетных записей клиентов — Adobe. Короче говоря, это обратная поисковая система, которая проверит вашу электронную почту или пароль по огромному списку украденных данных из различных источников. Чтобы узнать, была ли взломана какая-либо из ваших учетных записей, просто найдите свой адрес электронной почты или пароль.

Были ли ваши учетные записи просочены или украдены в результате утечки данных? Узнайте на Firefox Monitor. Найдите их базу данных и подпишитесь на оповещения. Вы будете получать полный отчет о скомпрометированных учетных записях и уведомления каждый раз, когда ваши учетные записи появляются в новых случаях утечки данных. Нарушение данных происходит, когда личная или частная информация раскрывается, украдена или скопирована без разрешения. Эти инциденты безопасности могут быть результатом кибератак на веб-сайты, приложения или любую базу данных, в которой хранится личная информация людей. Нарушение данных также может произойти случайно, например, если чьи-то учетные данные для входа случайно будут опубликованы публично.

Нарушение данных происходит, когда личная или частная информация раскрывается, украдена или скопирована без разрешения. Эти инциденты безопасности могут быть результатом кибератак на веб-сайты, приложения или любую базу данных, в которой хранится личная информация людей. Нарушение данных также может произойти случайно, например, если чьи-то учетные данные для входа случайно будут опубликованы публично.

DeHashed — поисковая система по взломанным базам данных, созданная для аналитиков безопасности, журналистов, охранных компаний и обычных людей, чтобы помочь защитить учетные записи и предоставить информацию о нарушениях базы данных и утечках учетных записей. Защитите себя, пока не стало слишком поздно, не ждите, пока вас взломают.

Что вы можете искать? Их передовые системы и огромная база данных позволяют искать IP-адреса, электронные письма, имена пользователей, имена, номера телефонов, VIN-номера, адреса; и что делает их еще более уникальными, так это то, что они позволяют вам изменять пароли поиска, хэши и многое другое!

GhostProject. fr — это самый быстрый бесплатный поиск в базе данных последних 1,4 миллиардов компиляций взлома паролей, GhostProject позволяет вам искать по электронной почте или имени пользователя. База данных была недавно обновлена последним набором данных, и общее количество учетных данных (пары имен пользователей/паролей открытым текстом) составляет 1 400 553 869. Чтобы защитить себя, вам настоятельно рекомендуется прекратить повторное использование паролей на нескольких сайтах и всегда использовать надежные и сложные пароли для различных учетных записей в Интернете. Если возможно, используйте такие программы, как KeePass или двухфакторную аутентификацию, чтобы генерировать надежные пароли и менять их не реже одного раза в год.

fr — это самый быстрый бесплатный поиск в базе данных последних 1,4 миллиардов компиляций взлома паролей, GhostProject позволяет вам искать по электронной почте или имени пользователя. База данных была недавно обновлена последним набором данных, и общее количество учетных данных (пары имен пользователей/паролей открытым текстом) составляет 1 400 553 869. Чтобы защитить себя, вам настоятельно рекомендуется прекратить повторное использование паролей на нескольких сайтах и всегда использовать надежные и сложные пароли для различных учетных записей в Интернете. Если возможно, используйте такие программы, как KeePass или двухфакторную аутентификацию, чтобы генерировать надежные пароли и менять их не реже одного раза в год.

Воспользуйтесь этой бесплатной услугой, чтобы узнать, не содержится ли адрес электронной почты в каких-либо взломанных данных из известных нарушений. Получите краткую информацию о том, какая конкретная информация может быть подвержена риску, важные оповещения о личных данных, рейтинг относительного риска и многое другое. Результаты отображаются немедленно — никаких проверок, обновлений или дополнительных шагов не требуется. Адреса электронной почты не сохраняются после анализа.

Результаты отображаются немедленно — никаких проверок, обновлений или дополнительных шагов не требуется. Адреса электронной почты не сохраняются после анализа.

Проверка пароля помогает восстановить учетные записи, пострадавшие от утечки данных.

Где бы вы ни входили в систему, если вы вводите имя пользователя и пароль, которые больше не являются безопасными из-за появления в результате утечки данных, известной Google, вы получите предупреждение. Пожалуйста, сбросьте свой пароль. Если вы используете то же имя пользователя и пароль для любых других учетных записей, сбросьте пароль и там.

На высоком уровне Password Checkup должен запросить у Google статус взлома имени пользователя и пароля, не раскрывая запрошенную информацию. В то же время мы должны убедиться, что в процессе не происходит утечка информации о других небезопасных именах пользователей или паролях, а подбор методом перебора невозможен. Проверка пароля удовлетворяет всем этим требованиям, используя несколько циклов хеширования, k-анонимность и пересечение частного набора с ослеплением.

Измерьте надежность своего пароля с помощью их средства проверки надежности пароля. Вы также узнаете, подвергался ли ваш уникальный пароль какой-либо известной утечке данных. Средство проверки паролей — это веб-инструмент, который помогает вам оценить надежность вашего пароля. Он анализирует синтаксис вашего пароля и информирует вас о его недостатках. Кроме того, он проверяет базу данных взломанных паролей и помечает, если ваши пароли были скомпрометированы в результате атак методом перебора или атак по словарю.

Узнайте, может ли ваша электронная почта и связанная с ней личная информация попасть в чужие руки. Узнайте, как обеспечить безопасность ваших данных. У их чекера есть 500-гигабайтная база данных хешированных электронных писем, которые просочились.

Как защитить свой аккаунт от взлома!

Как взломать Hotmail Gmail? Вы не можете! Если вам нужно найти в Google информацию о том, как взломать Gmail или Hotmail, скорее всего, вам это неизвестно. Не существует волшебного программного обеспечения с одним нажатием кнопки, которое выполняет такой взлом, кроме того, Google и Microsoft очень серьезно относятся к безопасности, поэтому, если существуют какие-либо ошибки, они немедленно исправляются.

Не существует волшебного программного обеспечения с одним нажатием кнопки, которое выполняет такой взлом, кроме того, Google и Microsoft очень серьезно относятся к безопасности, поэтому, если существуют какие-либо ошибки, они немедленно исправляются.

Вы когда-нибудь задумывались, имеет ли ваш бывший парень или бывшая девушка доступ к вашей электронной почте или Facebook и тайно входит в вашу учетную запись без вашего ведома? Для тех, кто ищет информацию о том, как выполнить незаконный доступ к чьей-либо учетной записи, имейте в виду, что это незаконно и приведет вас в тюрьму.

Как в Google, так и в Hotmail есть страница активности, на которой указаны дата и время, местоположение, устройства и тип активности. Имейте в виду, что если вы используете мобильное устройство, ваше местоположение может быть ненадежным. Это связано с тем, что службы мобильной связи направляют вашу активность через разные места./9689958cfdc50a2.s.siteapi.org/img/2177f0d8b849ea33d8efa271b99970f891d4bd55.png) Это может создать впечатление, что вы вошли откуда-то, откуда вы не были.

Это может создать впечатление, что вы вошли откуда-то, откуда вы не были.

- Недавно использованные устройства Google. Устройства, которые были активны в вашей учетной записи за последние 28 дней или на которых в данный момент выполнен вход. счет в течение последних 30 дней. Это включает в себя каждый раз, когда вы входили в свою учетную запись, использовали ли вы веб-браузер, телефон, приложение электронной почты, стороннее приложение или другой метод.

- Безопасность и вход в Facebook. Функции входа в Facebook, такие как токены доступа и разрешения, делают его безопасным и надежным для использования людьми и приложениями, но есть некоторые меры безопасности, которые приложения должны реализовать сами.

- Недавняя активность Yahoo. Заметили что-то подозрительное? Измените свой пароль

Вы должны узнать большую часть активности учетной записи в этом разделе. Если вы знаете, что не вы инициировали один из них, или если вы видите подозрительную закономерность (например, многократные попытки входа или изменения профиля, которые вы не вносили), не паникуйте! Вы заходили в интернет-кафе? В вашем офисе используется VPN? VPN переназначит ваше местоположение, поэтому будет казаться, что вы выходите в сеть из другой страны.

Плохое расставание досадно, и усугубляется, если ваш бывший парень или бывшая девушка увлекается компьютерами и имеет легкий доступ к вашему ноутбуку. С помощью нескольких простых легальных программ, таких как средства защиты от краж или родительского контроля, он или она может легко получить доступ к микрофону вашего ноутбука, веб-камере и многому другому. С установленным троянским конем и кейлоггером пароль будет доставлен на его или ее электронную почту, предоставляя ему доступ к вашим личным данным. Вот различные способы защитить себя от того сумасшедшего психопата-психопата, который преследует вас.

Как и нож, его можно использовать для приготовления пищи или убийства. Программное обеспечение для защиты от кражи или инструмент родительского контроля для ноутбуков или мобильных телефонов могут быть использованы с плохими намерениями, они не могут перехватить пароль или логин пользователя, но скриншоты ваших действий могут быть отправлены злоумышленнику по электронной почте, что почти так же хорошо, как потерять ваш пароль. С другой стороны, троян отправляет получателю всю вашу личную информацию, такую как имя пользователя, пароль для входа, данные кредитной карты и действия. Оба одинаково плохи, и с ними нужно разбираться немедленно.

С другой стороны, троян отправляет получателю всю вашу личную информацию, такую как имя пользователя, пароль для входа, данные кредитной карты и действия. Оба одинаково плохи, и с ними нужно разбираться немедленно.

- 8 Anti Keylogger Rootkit Обнаружение и удаление для необнаруживаемых шпионских программ Компьютерное наблюдение Вредоносное ПО

- 7 Программное обеспечение для восстановления ноутбуков с GPS-отслеживанием местоположения и SpyCam

получить доступ к компьютеру человека, отключить антивирус и установить программу для перехвата пароля. Однако это будет проблемой, если он или она включит мобильное уведомление для новых устройств, входящих в учетную запись.

C) Повысьте безопасность с помощью двухэтапной SMS-подтверждения Ваш пароль защищает вашу учетную запись. Вы также можете добавить второй уровень защиты с помощью двухэтапной аутентификации, которая отправляет на ваш телефон одноразовый код, который вы должны ввести при входе в систему. Поэтому, даже если кому-то удастся украсть ваш пароль, этого недостаточно, чтобы получить в свой аккаунт. Другая причина активировать двухэтапную проверку заключается в том, что у нас есть привычка использовать один и тот же пароль для всех учетных записей, хакеры, которым удалось взломать другие менее безопасные компании, будут «угадывать» свой путь к вашей учетной записи.

Поэтому, даже если кому-то удастся украсть ваш пароль, этого недостаточно, чтобы получить в свой аккаунт. Другая причина активировать двухэтапную проверку заключается в том, что у нас есть привычка использовать один и тот же пароль для всех учетных записей, хакеры, которым удалось взломать другие менее безопасные компании, будут «угадывать» свой путь к вашей учетной записи.

- Двухэтапная аутентификация Microsoft

- Двухэтапная аутентификация Google

- Двухфакторная аутентификация Facebook

- Двухэтапная аутентификация Yahoo по SMS

Чаще всего, двухэтапная аутентификация приходит с уведомлениями для мобильных устройств вы будете получать оповещения о входе в систему в качестве дополнительной функции безопасности. Когда вы включаете оповещения о входе в систему, они будут отправлять вам текстовое сообщение, электронное письмо или уведомление каждый раз, когда кто-то (включая вас) входит в вашу учетную запись с нового места или нового устройства.

Другой способ получить доступ к вашей учетной записи — правильно угадать ваши секретные вопросы и дату рождения, таким образом, они смогут сбросить ваш пароль. Без двухэтапной SMS-верификации вы потеряете доступ к своим учетным записям. Помните, как большинство пользователей iPhone от Apple из Голливуда были разоблачены из-за своих непристойных фотографий?

Просто потому, что их секретные вопросы слишком просты, например, где ваше место рождения, какова девичья фамилия вашей матери, как зовут вашего питомца. Будучи знаменитостями, большая часть информации находится на расстоянии 1 Google, поэтому они получили доступ к вашей фотогалерее и скачали все в ваши компиляции.

Не используйте вопросы по умолчанию, настройте вопрос, и только вы знаете ответ на него. Если возможно, вопрос не должен иметь никакого смысла, а только для вас самих.

- [ Плохой вопрос ] Как зовут вашего питомца?

- [ Неверный вопрос ] В каком году родился твой отец?

- [ Плохой вопрос ] Какой ваш любимый _____?

- [ Неверный вопрос ] Как называлась ваша начальная/начальная школа?

Как защитить себя и не дать хакерам украсть ваш пароль? Даже если никто не имел доступа ко всем вашим учетным записям, нет ничего плохого в том, чтобы установить подлинную копию антивируса с брандмауэром. Всегда подписывайтесь на оригинальное программное обеспечение, избегайте торрентов. Простая причина в том, что хакеры знают, что причина, по которой вы скачиваете антивирус, заключается в том, что вы не защищены, поэтому эти «бесплатные» антивирусы из торрента заражены вредоносным ПО.

Всегда подписывайтесь на оригинальное программное обеспечение, избегайте торрентов. Простая причина в том, что хакеры знают, что причина, по которой вы скачиваете антивирус, заключается в том, что вы не защищены, поэтому эти «бесплатные» антивирусы из торрента заражены вредоносным ПО.

Возможно, он не заражен вредоносным или шпионским ПО, с действующим ключом активации вам не разрешено обновлять антивирусное программное обеспечение и, что более важно, базу данных для антивирусного ядра.

Бесплатный антивирус поставляется со многими ограничениями, в зависимости от поставщика, большинство из них предлагают базовую защиту без брандмауэра. Обновления идут медленно, и, как правило, содержат рекламу. Если о покупке подлинного антивируса не может быть и речи, попробуйте эти 12 бесплатных антивирусов для Windows 10 — альтернатив Microsoft Defender.

Топ-10 наиболее часто используемых паролей

Когда дело доходит до безопасности паролей, это очень печальный список.