Что такое DDoS атака — суть и происхождение

За последнее время мы смогли убедиться, что DDoS атаки — это довольно сильное оружие в информационном пространстве. С помощью DDoS атак с высокой мощностью можно не только отключить один или несколько сайтов, но и нарушить работу всего сегмента сети или же отключить интернет в маленькой стране. В наши дни DDoS атаки случаются все чаще и их мощность с каждым разом возрастает.

Но в чем суть такой атаки? Что происходит в сети когда она выполняется, откуда вообще возникла идея так делать и почему она такая эффективная? На все эти вопросы вы найдете ответы в нашей сегодняшней статье.

Содержание статьи:

Что такое DDoS атака?

DDoS или distributed denial-of-service (разделенный отказ в обслуживании) — это атака на определенный компьютер в сети, которая заставляет его путем перегрузки не отвечать на запросы других пользователей.

Чтобы понять что значит ddos атака, давайте представим ситуацию: веб-сервер отдает пользователям страницы сайта, допустим на создание страницы и полную ее передачу компьютеру пользователя уходит полсекунды, тогда наш сервер сможет нормально работать при частоте два запроса в секунду. Если таких запросов будет больше, то они будут поставлены в очередь и обработаются как только веб-сервер освободиться. Все новые запросы добавляются в конец очереди. А теперь представим что запросов очень много, и большинство из них идут только для того, чтобы перегрузить этот сервер.

Если скорость поступления новых запросов превышает скорость обработки, то, со временем, очередь запросов будет настолько длинной, что фактически новые запросы уже не будут обрабатываться. Это и есть главный принцип ddos атаки. Раньше такие запросы отправлялись с одного IP адреса и это называлось атакой отказа в обслуживании — Dead-of-Service, по сути, это ответ на вопрос что такое dos. Но с такими атаками можно эффективно бороться, просто добавив ip адрес источника или нескольких в список блокировки, к тому же несколько устройство из-за ограничений пропускной способности сети не физически не может генерировать достаточное количество пакетов, чтобы перегрузить серьезный сервер.

Поэтому сейчас атаки выполняются сразу с миллионов устройств. К называнию было добавлено слово Distribed, распределенная, получилось — DDoS. По одному эти устройства ничего не значат, и возможно имеют подключение к интернету с не очень большой скоростью, но когда они начинают все одновременно отправлять запросы на один сервер, то могут достигнуть общей скорости до 10 Тб/с. А это уже достаточно серьезный показатель.

Осталось разобраться где злоумышленники берут столько устройств для выполнения своих атак. Это обычные компьютеры, или различные IoT устройства, к которым злоумышленники смогли получить доступ. Это может быть все что угодно, видеокамеры и роутеры с давно не обновляемой прошивкой, устройства контроля, ну и обычные компьютеры пользователей, которые каким-либо образом подхватили вирус и не знают о его существовании или не спешат его удалять.

Виды DDoS атак

Есть два основные типы DDoS атак, одни ориентированы на то, чтобы перегрузить определенную программу и атаки, направленные на перегрузку самого сетевого канала к целевому компьютеру.

Атаки на перегрузку какой-либо программы, еще называются атаки у 7 (в модели работы сети osi — семь уровней и последний — это уровней отдельных приложений). Злоумышленник атакует программу, которая использует много ресурсов сервера путем отправки большого количества запросов. В конце-концов, программа не успевает обрабатывать все соединения. Именно этот вид мы рассматривали выше.

DoS атаки на интернет канал требуют намного больше ресурсов, но зато с ними намного сложнее справиться. Если проводить аналогию с osi, то это атаки на 3-4 уровень, именно на канал или протокол передачи данных. Дело в том, что у любого интернет-соединения есть свой лимит скорости, с которой по нему могут передаваться данные. Если данных будет очень много, то сетевое оборудование точно так же, как и программа, будет ставить их в очередь на передачу, и если количество данных и скорость их поступления будет очень сильно превышать скорость канала, то он будет перегружен. Скорость передачи данных в таких случаях может исчисляться в гигабайтах в секунду. Например, в случае с отключения от интернета небольшой страны Либерии, скорость передачи данных составила до 5 Тб/сек. Тем не менее 20-40 Гб/сек достаточно, чтобы перегрузить большинство сетевых инфраструктур.

Происхождение DDoS атак

Выше мы рассмотрели что такое DDoS атаки, а также способы DDoS атаки, пора перейти к их происхождению. Вы когда-нибудь задумывались почему эти атаки настолько эффективны? Они основаны на военных стратегиях, которые разрабатывались и проверялись на протяжении многих десятилетий.

Вообще, многие из подходов к информационной безопасности основаны на военных стратегиях прошлого. Существуют троянские вирусы, которые напоминают древнее сражение за Трою, вирусы-вымогатели, которые крадут ваши файлы, чтобы получить выкуп и DDoS атаки ограничивающие ресурсы противника. Ограничивая возможности противника, вы получаете немного контроля над его последующими действиями. Эта тактика работает очень хорошо как для военных стратегов. так и для киберпреступников.

В случае с военной стратегией мы можем очень просто думать о типах ресурсов, которые можно ограничить, для ограничения возможностей противника. Ограничение воды, еды и строительных материалов просто уничтожили бы противника. С компьютерами все по-другому тут есть различные сервисы, например, DNS, веб-сервер, сервера электронной почты. У всех них различная инфраструктура, но есть то, что их объединяет. Это сеть. Без сети вы не сможете получить доступ к удаленной службе.

Полководцы могут отравлять воду, сжигать посевы и устраивать контрольные пункты. Киберпреступники могут отправлять службе неверные данные, заставить ее потребить всю память или вовсе перегрузить весь сетевой канал. Стратегии защиты тоже имеют те же самые корни. Администратору сервера придется отслеживать входящий трафик чтобы найти вредоносный и заблокировать его еще до того как он достигнет целевого сетевого канала или программы.

Выводы

DDoS атаки становятся все более распространенными и с каждым разом все мощнее. Это значит, что службы, которые мы используем будут все чаще подвергаться атакам. Один из способов, с помощью которого мы можем уменьшить количество атак — это следить за тем, чтобы наши устройства не были заражены никакими вирусами и вовремя получали обновления. Теперь вы знаете что такое DDoS атака и знаете основы защиты, в одной из следующих статей мы рассмотрим последний момент подробнее.

На завершение предлагаю лекцию о DDoS атаках:

что это, как защитить сайт от ДДоС

Английское сокращение DoS означает Denial of Service, то есть отказ обслуживать что-то. Для интернет-ресурса это невозможность обработать слишком большое количество поступающих извне запросов. Каждый интернет-сайт размещен на сервере, куда и обращаются пользователи. Сервер может быть собственностью администратора сайта или хостинг-провайдера. В любом случае у ресурса есть предел информации, которую он может обработать за единицу времени. Лимит зависит от емкости диска, параметров трафика, в меньшей степени от структуры сайта-мишени. Если на него одновременно приходит много запросов, он начинает сначала тормозить, а потом и вовсе становится недоступен, переставая отвечать на запросы. Если сайт размещен на хостинге, то пострадать могут и другие ресурсы, пользующиеся тем же дисковым пространством. Явление DoS достаточно распространено во Всемирной паутине. Публикация животрепещущих новостей часто приводит к временному сбою работы сайтов новостных агентств, телеканалов, а также сайтов известных личностей. Как правило, ничего криминального за этим не стоит, речь идет лишь о несоответствии мощности сервера тому интересу, который проявила публика.

Методика атаки DDoS

Совсем другая ситуация возникает, когда к сокращению DoS прибавляется еще одна буква D. Аббревиатура DDoS расшифровывается как Distributed Denial of Service, то есть «распределенный отказ от обслуживания». Распределенный – ключевое слово. Оно подразумевает некую организующую силу, которая направляет внешне хаотичные запросы на ресурс жертвы. Причем таких запросов настолько много, что с ними не справляются не только маломощные серверы небольших компаний, но и машины хостинг-провайдеров с пропускной способностью в тысячи и десятки тысяч мегабит в секунду. Как же злоумышленникам удается создать такой трафик?

На сервер сваливается огромное количество запросов, причем большинство из них совершенно бессмысленно. Но лишенный специальной защиты он вынужден анализировать их все подряд и давать какой-то ответ. Это приводит к перегрузке как самого сервера, так и входящего трафика. Если канал узкополосный, то вывести из строя сервер может и несколько сотен обращений. Если его мощность велика, а канал связи имеет высокую пропускную способность, то нужны либо десятки и даже сотни тысяч обращений, либо так называемые тяжелые запросы, ответ на которые отнимает много времени у процессора.

Как заражаются компьютеры

Сначала хакер создает троянскую программу и с помощью массовых рассылок и размещения на сомнительных ресурсах внедряет троянов на дисковое пространство случайных пользователей, которые посетили сомнительный сайт или перешли по ссылке, пришедшей на электронную почту. Самое любопытное то, что антивирус может даже не отреагировать на заражение, так как троян не проявляет к зараженному компьютеру никакой агрессии – он затаивается в ожидании команды своего хозяина.

Когда у хакера появляется объект для ДДоС-атаки, он рассылает своим агентам влияния, которых может накопиться сотни тысяч по всему миру, зашифрованную команду. В ней указан IP-адрес, подлежащий массовому поражению. Рассеянные по миру боты начинают бомбардировать жертву запросами, которые либо ретранслируются с сайта инициатора атаки, либо генерируются на зараженных компьютерах по изначально заданному алгоритму. Так или иначе, никакой явной связи с компьютером инициатора атаки у запросов нет, все ответы идут на адреса бот-сети. Владельцы этих ПК и смартфонов даже не подозревают, что их оборудование используется для атаки. Чем больше работающих компьютеров в ботнете, тем быстрее атака увенчается успехом. Особенно эффективной считается отправка больших пакетов, обработка которых требует значительного времени, либо отправка запросов, на которые компьютер-жертва должен дать развернутый ответ. В первом случае перегружается процессор, во втором – канал связи. И то и другое приводит к выходу системы из строя и многомиллионным убыткам, как это было, например, при атаках на всемирно известные интернет-магазины Amazon или AliExpress.

Типы DDoS

Приведем наиболее популярные виды DDoS-атак. Ограничимся лишь теми методиками, которые имеют целью вывести из строя сайт-жертву, не внедряясь в его структуру и не пытаясь получить права администрирования.

Пинг-флуд. Самый простой тип атаки, не требующий бот-сети. С одного или нескольких компьютеров жертва атакуется многочисленными эхо-запросами небольшого объема, которые тем не менее пожирают ее оперативные ресурсы. Для создания флуда и привлечения добровольных помощников существуют специальные программы. Бороться с пинг-флудом сравнительно просто, так как источников немного и их можно блокировать (если знать, как это делать). В компьютере можно отключить опцию ответа на ICMP-запросы или установить алгоритм их приоритетности.

HTTP-флуд. Инициаторы атаки шлют жертве небольшой пакет, требующий развернутого ответа. В результате переполняется исходящий трафик сайта. Хакер использует динамический IP-адрес или действует с узлов пользователей, иначе его компьютер сам окажется завален ответным флудом.

SMURF-атака. Тот же пинг-флуд (Ping-Flood), рассылаемый с использованием разветвленной бот-сети, многократно увеличивающей интенсивность ICMP-запросов.

«Осколочная граната» (англ. Fraggle flood). Технология аналогична предыдущей, но вместо эхо-запросов (ICMP) используются запросы по протоколу UPD.

Хакеры постоянно совершенствуют методики DDOS-атак, создают разветвленные ботнеты, без которых атака на серьезно защищенный ресурс не имеет смысла.

Как обезопасить сайт

Блокировка нежелательных запросов через htaccess. Работа с файлом .htaccess дает возможность на уровне сервера управлять доступом к сайту, не затрагивая коды и скрипты, за счет чего он нагружает ресурс очень слабо. При этом защита сайта осуществляется при помощи введений ограничений по IP-адресам и определенным признакам в запросах.

Защита с помощью PHP-скрипта. Каждый поступивший на сайт запрос анализируется, а IP, от которого он исходил, запоминается. Если команды поступают с привычного IP в промежутки, нетипичные для человека, то ему блокируется доступ к странице. К недостатку данного способа можно отнести то, что от работы скрипта нагрузка на сайт может повыситься.

Сервис для очистки от спамного трафика. К доменному имени вашего сайта добавляется DNS-сервер компании, которая предоставляет услуги защиты. В результате все запросы, поступающие на ваш сайт, сначала идут на IP-адрес фильтрующего сервера. Безопасные пакеты направляются на хостинг вашего ресурса, а подозрительные блокируются. В результате всю лишнюю нагрузку берет на себя специальный сервер.

Правовой аспект

В борьбе с «досерами» наработан немалый опыт у профильного управления «К» российского министерства внутренних дел. В случае откровенной атаки, особенно имеющей корыстную подоплеку, смело обращайтесь к представителям правоохранительных органов – у них есть технические и организационные возможности вам помочь. Хакеры обычно сначала проводят демонстрационную атаку на ресурс, после чего обращаются к владельцам с предложением, от которого невозможно отказаться. Фиксируйте переговоры на диктофон, сохраняйте переписку в социальных сетях и в мессенджерах. Это поможет в организации оперативно-разыскных мероприятий и в ходе судебного разбирательства, если до него дойдет. Деятельность хакеров подпадает под действие статьи 273 Уголовного кодекса, предусматривающей лишение свободы до 4 лет.

Как не пополнить армию ботов

Для простого пользователя главное – помнить, что угроза исходит не от самого злоумышленника, а от зараженных компьютеров. Не открывайте сообщения, поступающие из непроверенных источников. Не переходите по сомнительным ссылкам, даже если они пришли от друзей в социальных сетях. Их аккаунты могут быть перехвачены злоумышленниками. Проверяйте безопасность внешних носителей. Установите на устройства последнюю версию антивируса, желательно полную, обычно не бесплатную. Цена вопроса не так уж велика, зато появится гарантия виртуального «здоровья». То же самое касается мобильного телефона – Интернет сегодня буквально наводнен сомнительными ссылками, причем пользователи гаджетов менее осторожны, чем пользователи десктопов и ноутбуков.

wiki.rookee.ru

DDoS-атака

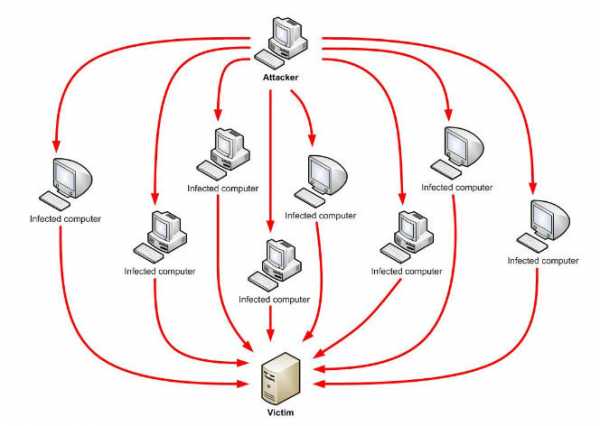

DDoS-атака (Distributed Denial of Service attack) — комплекс действий, способный полностью или частично вывести из строя интернет-ресурс. В качестве жертвы может выступать практически любой интернет-ресурс, например веб-сайт, игровой сервер или государственный ресурс. На данный момент практически невозможна ситуация, когда хакер в одиночку организует DDoS-атаку. В большинстве случаев злоумышленник использует сеть из компьютеров, зараженных вирусом. Вирус позволяет получать необходимый и достаточный удаленный доступ к зараженному компьютеру. Сеть из таких компьютеров называется ботнет. Как правило, в ботнетах присутствует координирующий сервер. Решив реализовать атаку, злоумышленник отправляет команду координирующему серверу, который в свою очередь дает сигнал каждому боту начать выполнение вредоносных сетевых запросов.

DDoS-атака

DDoS-атакаПричины DDoS-атак

Мотивы для осуществления DDoS-атак могут быть самыми разнообразными: от конкуренции до личной неприязни. Мы собрали основные причины DDoS-атак и решили поделиться с Вами этой информацией:

- Личная неприязнь

Эта причина встречается довольно часто. Некоторое время назад независимый журналист-исследователь Брайан Кребс раскрыл деятельность крупнейшего сервиса по осуществлению заказных DDoS-атак — vDOS. Информация была представлена в полных подробностях, что вызвало арест организаторов данного сервиса. В ответ хакеры организовали атаку на блог журналиста, мощность которой достигла 1 Тбит/с. Эта атака стала самой мощной в мире за все годы.

В настоящее время становится все проще организовать примитивную DDoS-атаку своими силами. Такая атака будет крайне не совершенна и не анонимна. К сожалению, большинство из тех, кто решил ощутить себя в роли «хакера», не догадываются ни о первом, ни о втором. Тем не менее, многие школьники часто практикуют DDoS-атаки. Итог таких случаев бывает самым разнообразным.

- Политический протест (хактивизм)

Одной из первых атак, имеющих социальную почву является DDoS-атака, реализованная в 1996 году хакером Omega. Omega являлся членом хакерской коалиции «Cult of the Dead Crew» (cDc). Термин хактивизм стал популярным в СМИ в связи с участившимися кибератаками, имеющим социальную почву. Типичными представителями хактивистов являются группы Anonymous и LulzSec.

- Недобросовестная конкуренция

Такие мотивы часто бывают в индустрии игровых серверов, но и в отрасли торговли такие случаи встречаются довольно нередко. Достаточно действенный способ недобросовестной конкуренции, способный разрушить репутацию торговой площадки, если её владельцы вовремя не обратятся за помощью к специалистам. Такой мотив можно выделить среди остальных, как наиболее встречающийся.

- Вымогательство или шантаж

В этом случае злоумышленник требует с потенциальной жертвы денежную сумму за несовершение атаки. Либо за её прекращение. Часто жертвами таких атак становятся крупные организации, например в течение 2014 были атакованы банк «Тинькофф» и IT-ресурс Хабрахабр, крупнейший торрент-трекер Rutracker.org (как это было?).

Последствия DDoS-атак

Последствия DDoS-атак могут быть самыми разнообразными, от отключения датацентром Вашего сервера до полной потери репутации ресурса и клиентопотока. Многие организации с целью экономии неосознанно выбирают недобросовестных провайдеров защиты, что часто не приносит никакой пользы. Во избежание подобных проблем мы рекомендуем обратиться к профессионалам в своей отрасли.

Атаки, вошедшие в историю Интернет

Технический прогресс идет семимильными шагами и злоумышленники, в свою очередь, прикладывают все усилия, чтобы не стоять на месте и реализовывать все более сложные и мощные атаки. Мы собрали краткое описание наиболее интересных случаев, которые вошли в историю DDoS-атак. Часть из них может показаться обычными по современным меркам, но во время, когда они происходили, это были очень масштабные атаки.

Пинг смерти (Ping Of Dead). Способ атаки, базирующийся на использовании команды ping. Эта атака получила популярность в 1990-х годах, благодаря несовершенству сетевого оборудования. Суть атаки заключается в отправке на сетевой узел одного запроса ping, при этом в тело пакета включаются не стандартные 64 байта данных, а 65535 байт. При получении такого пакета у оборудования переполнялся сетевой стэк и что вызывало отказ в обслуживании.

Атака, повлиявшая на стабильность работы Интернет. В 2013 году компания Spamhaus стала жертвой атаки мощностью более 280 Гбит/с. Самое интересное то, что для атаки хакеры использовали DNS-сервера из сети интернет, которые в свою очередь были очень загружены большим количеством запросов. В те сутки миллионы пользователей жаловались на медленно загружающиеся страницы в связи с перегруженности службы DNS.

Рекордная атака с трафиком более 1 Тбит/с. В 2016 году хакеры пытались атаковать нас пакетной атакой со скоростью 360 Mpps и 1 Тбит/с. Эта цифра стала рекордной за время существования Интернет. Но и под такой атакой мы устояли и нагрузка на сеть лишь незначительно ограничила свободные ресурсы сетевого оборудования.

Характеристика атак сегодня

Исключая пиковые атаки можно сказать, что мощность атак с каждым годом растет более, чем в 3-4 раза. География атакующих от года к году изменяется лишь частично, ведь это обусловлено максимальным количеством компьютеров в определенной стране. Как видно из квартального отчета за 2016 год, подготовленного нашими специалистами, странами-рекордсменами по количеству ботов выступают Россия, США и Китай.

Какие бывают DDoS-атаки?

На данный момент типы атак можно разделить на 3 класса:

К этому типу атак можно отнести DNS амплификацию, ICMP флуд, UDP флуд и другие атаки с амплификацией;

Наиболее популярными и интересными атаками этого типа являются ACK/PUSH ACK флуд, SYN флуд, TCP null/IP null атака, Пинг смерти (Ping of death);

Среди атак на уровень приложений можно выделить следующие типы: HTTP флуд, атака фрагментированными HTTP пакетами, атака медленными сессиями (SlowLoris).

С более полным перечнем атак и их описанием Вы можете ознакомиться в нашей базе знаний.

Способы защиты от DDoS-атак

Наиболее верным способом по защите от DDoS-атак будет обратиться к нашим специалистам. Они предложат несколько вариантов. Один из самых популярных — это удаленная защита по технологии reverse proxy. Для подключения защиты не надо менять хостинг-провайдера, поэтому сам процесс занимает не более 10 минут.

Почему стоит выбрать именно нас? Наше оборудование расположено в ключевых дата-центрах мира и способно отражать атаки до 300 Гбит/с или 360 миллионов пакетов в секунду. Также у нас организована сеть доставки контента (CDN) и имеется штат дежурных инженеров на случай нестандартной атаки или нештатных ситуаций. Поэтому, встав под защиту к нам, Вы можете быть уверены в доступности своего ресурса 24/7. Нам доверяют: REG.RU, Аргументы и Факты, WebMoney, российский радиохолдинг ГПМ и другие корпорации.

Лишь от небольшого количества атак Вы можете реализовать защиту самостоятельно, с помощью анализа трафика или же настройки правил маршрутизации. Способы защиты от некоторых атак приведены в базе знаний.

ddos-guard.net

нападение и защита / RUVDS.com corporate blog / Habr

Заголовки новостей сегодня пестрят сообщениями о DDoS-атаках (Distributed Denial of Service). Распределенным атакам «отказ в обслуживании» подвержены любые организации, присутствующие в интернете. Вопрос не в том, атакуют вас, или нет, а в том, когда это случится. Государственные учреждения, сайты СМИ и электронной коммерции, сайты компаний, коммерческих и некоммерческих организаций – все они являются потенциальными целями DDoS-атак.

Кого атакуют?

По данным ЦБ, в 2016 году количество DDoS-атак на российские финансовые организации увеличилось почти вдвое. В ноябре DDoS-атаки были направлены на пять крупных российских банков. В конце прошлого года ЦБ сообщал о DDoS-атаках на финансовые организации, в том числе Центральный банк. «Целью атак было нарушение работы сервисов и, как следствие, подрыв доверия к этим организациям. Данные атаки были примечательны тем, что это было первое масштабное использование в России интернета вещей. В основном в атаке были задействованы интернет-видеокамеры и бытовые роутеры», — отмечали в службах безопасности крупных банков.

При этом DDoS-атаки существенного ущерба банкам не принесли – они неплохо защищены, поэтому такие атаки, хотя и доставляли неприятности, но не носили критический характер и не нарушили ни одного сервиса. Тем не менее, можно констатировать, что антибанковская активность хакеров значительно увеличилась.

В феврале 2017 года технические службы Минздрава России отразили самую масштабную за последние годы DDoS-атаку, которая в пиковом режиме достигала 4 миллионов запросов в минуту. Предпринимались и DDoS-атаки на государственные реестры, но они также были безуспешны и не привели к каким-либо изменениям данных.

Однако жертвами DDoS-атак становятся как многочисленные организации и компании, на обладающие столь мощной «обороной». В 2017 году ожидается рост ущерба от киберугроз – программ-вымогателей, DDoS и атак на устройства интернета вещей.

Устройства IoT приобретают все большую популярность в качестве инструментов для осуществления DDoS-атак. Знаменательным событием стала предпринятая в сентябре 2016 года DDoS-атака с помощью вредоносного кода Mirai. В ней в роли средств нападения выступили сотни тысяч камер и других устройств из систем видеонаблюдения.

Она была осуществлена против французского хостинг-провайдера OVH. Это была мощнейшая DDoS-атака – почти 1 Тбит/с. Хакеры с помощью ботнета задействовали 150 тыс. устройств IoT, в основном камеры видеонаблюдения. Атаки с использованием ботнета Mirai положили начало появлению множества ботнетов из устройств IoT. По мнению экспертов, в 2017 году IoT-ботнеты по-прежнему будут одной из главных угроз в киберпространстве.

По данным отчета «2016 Verizon data breach incident report» (DBIR), в прошлом году количество DDoS-атак заметно выросло. В мире больше всего страдает индустрия развлечений, профессиональные организации, сфера образования, ИТ, ритейл.

Примечательная тенденция DDoS-атак – расширения «списка жертв». Он включает теперь представителей практически всех отраслей. Кроме того, совершенствуются методы нападения.

По данным Nexusguard, в конце 2016 года заметно выросло число DDoS-атак смешанного типа — с использованием сразу нескольких уязвимостей. Чаще всего им подвергались финансовые и государственные организации. Основной мотив кибепреступников (70% случаев) – кража данных или угроза их уничтожения с целью выкупа. Реже – политические или социальные цели. Вот почему важна стратегия защиты. Она может подготовиться к атаке и минимизировать ее последствия, снизить финансовые и репутационные риски.

Последствия атак

Каковы последствия DDoS-атаки? Во время атаки жертва теряет клиентов из-за медленной работы или полной недоступности сайта, страдает репутация бизнеса. Сервис-провайдер может заблокировать IP-адрес жертвы, чтобы минимизировать ущерб для других клиентов. Чтобы все восстановить, потребуется время, а возможно и деньги.

По данным опроса компании HaltDos, DDoS-атаки рассматриваются половиной организаций как одна из самых серьезных киберугроз. Опасность DDoS даже выше, чем опасность несанкционированного доступа, вирусов, мошенничества и фишинга, не говоря о прочих угрозах.

Средние убытки от DDoS-атак оцениваются по миру в 50 тыс. долларов для небольших организаций и почти в 500 тыс. долларов для крупных предприятий. Устранение последствий DDoS-атаки потребует дополнительного рабочего времени сотрудников, отвлечения ресурсов с других проектов на обеспечение безопасности, разработки плана обновления ПО, модернизации оборудования и пр.

Репутация атакованной организации может пострадать не только из-за плохой работы сайта, но и из-за кражи персональных данных или финансовой информации.

По данным опроса компании HaltDos, количество DDoS-атак растет ежегодно на 200%, ежедневно в мире сообщают о 2 тыс. атаках такого типа. Стоимость организации DDoS-атаки недельной продолжительности – всего порядка 150 долларов, а потери жертвы в среднем превышают 40 тыс. долларов в час.

Типы DDoS-атак

Основные типы DDoS-атак: массированные атаки, атаки на протокольном уровне и атаки на уровне приложений. В любом случае цель состоит в том, чтобы вывести сайт из строя или же украсть данные. Другой вид киберпреступлений – угроза совершения DDoS-атаки для получения выкупа. Этим славятся такие хакерские группировки как Armada Collective, Lizard Squad, RedDoor и ezBTC.

Организация DDoS-атак заметно упростилась: сейчас есть широко доступные автоматизированные инструменты, практически не требующие от киберпреступников специальных знаний. Существуют и платные сервисы DDoS для анонимной атаки цели. Например, сервис vDOS предлагает свои услуги, не проверяя, является ли заказчик владельцем сайта, желающим протестировать его «под нагрузкой», или это делается с целью атаки.

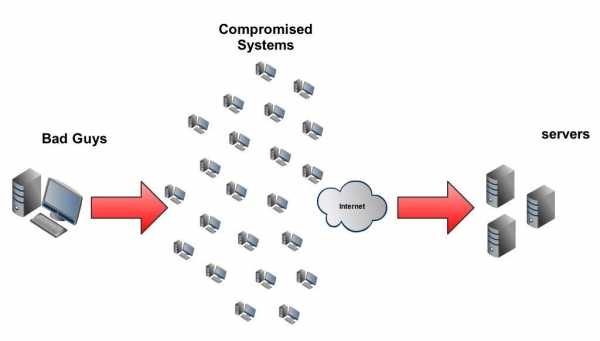

DDoS-атаки представляют собой атаки из многих источников, препятствующие доступу легитимных пользователей к атакуемому сайту. Для этого в атакуемую систему направляется огромное количество запросов, с которыми та справиться не может. Обычно для этой цели используются скомпрометированные системы.

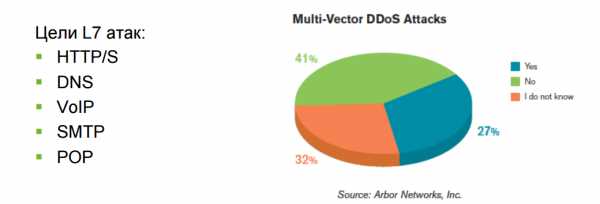

Ежегодный рост количества DDoS-атак оценивается в 50% (по сведениям www.leaseweb.com), но данные разных источников расходятся, на и не все инциденты становятся известными. Средняя мощность DDoS-атак Layer 3/4 выросла в последние годы с 20 до нескольких сотен Гбайт/с. Хотя массовые DDoS-атаки и атаки на уровне протоколов уже сами по себе – штука неприятная, киберпреступники все чаще комбинируют их с DDoS-атаками Layer 7, то есть на уровне приложений, которые нацелены на изменение или кражу данных. Такие «многовекторные» атаки могут быть очень эффективными.

Многовекторные атаки составляют порядка 27% от общего числа атак DDoS.

В случае массовой DDoS-атаки (volume based) используется большое количество запросов, нередко направляемых с легитимных IP-адресов, чтобы сайт «захлебнулся» в трафике. Цель таких атак – «забить» всю доступную полосу пропускания и перекрыть легитимный трафик.

В случае атаки на уровне протокола (например, UDP или ICMP) целью является исчерпание ресурсов системы. Для этого посылаются открытые запросы, например, запросы TCP/IP c поддельными IP, и в результате исчерпания сетевых ресурсов становится невозможной обработка легитимных запросов. Типичные представители — DDoS-атаки, известные в узких кругах как Smurf DDos, Ping of Death и SYN flood. Другой вид DDoS-атак протокольного уровня состоит в отправке большого числа фрагментированных пакетов, с которыми система не справляется.

DDoS-атаки Layer 7 – это отправка безобидных на вид запросов, которые выглядят как результат обычных действий пользователей. Обычно для их осуществления используют ботнеты и автоматизированные инструменты. Известные примеры — Slowloris, Apache Killer, Cross-site scripting, SQL-injection, Remote file injection.

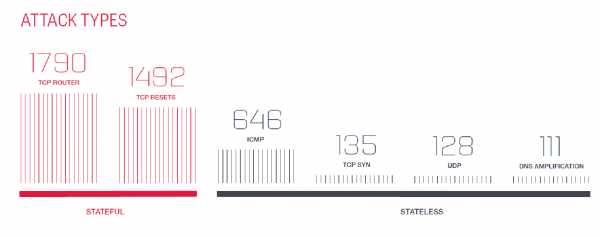

В 2012–2014 годах большинство массированных DDoS-атак были атаками типа Stateless (без запоминания состояний и отслеживания сессий) – они использовали протокол UDP. В случае Stateless в одной сессии (например, открытие страницы) циркулирует много пакетов. Кто начал сессию (запросил страницу), Stateless-устройства, как правило, не знают.

Протокол UDP подвержен спуфингу – замене адреса. Например, если нужно атаковать сервер DNS по адресу 56.26.56.26, используя атаку DNS Amplification, то можно создать набор пакетов с адресом отправителя 56.26.56.26 и отправить их DNS-серверам по всему миру. Эти серверы пришлют ответ по адресу 56.26.56.26.

Тот же метод работает для серверов NTP, устройств с поддержкой SSDP. Протокол NTP – едва ли не самый популярный метод: во второй половине 2016 года он использовался в 97,5% DDoS-атак.

Правило Best Current Practice (BCP) 38 рекомендует провайдерам конфигурировать шлюзы для предотвращения спуфинга – контролируется адрес отправителя, исходная сеть. Но такой практике следуют не все страны. Кроме того, атакующие обходят контроль BCP 38, переходя на атаки типа Stateful, на уровне TCP. По данным F5 Security Operations Center (SOC), в последние пять лет такие атаки доминируют. В 2016 году TCP-атак было вдвое больше, чем атак с использованием UDP.

К атакам Layer 7 прибегают в основном профессиональные хакеры. Принцип следующий: берется «тяжелый» URL (с файлом PDF или запросом к крупной БД) и повторяется десятки или сотни раз в секунду. Атаки Layer 7 имеют тяжелые последствия и трудно распознаются. Сейчас они составляют около 10% DDoS-атак.

Соотношение разных типов DDoS-атак по данным отчета Verizon Data Breach Investigations Report (DBIR) (2016 год).

Нередко DDoS-атаки приурочивают к периодам пикового трафика, например, к дням интернет-распродаж. Большие потоки персональных и финансовых данных в это время привлекают хакеров.

DDoS-атаки на DNS

Доменная система имен (Domain Name System, DNS) играет фундаментальную роль в производительности и доступности сайта. В конечном счете – в успехе вашего бизнеса. К сожалению, инфраструктура DNS часто становится целью DDoS-атак. Подавляя инфраструктуру DNS, злоумышленники могут нанести ущерб вашему сайту, репутации вашей компании и повлиять ее финансовые показатели. Чтобы противостоять современным угрозам, инфраструктура DNS должна быть весьма устойчивой и масштабируемой.

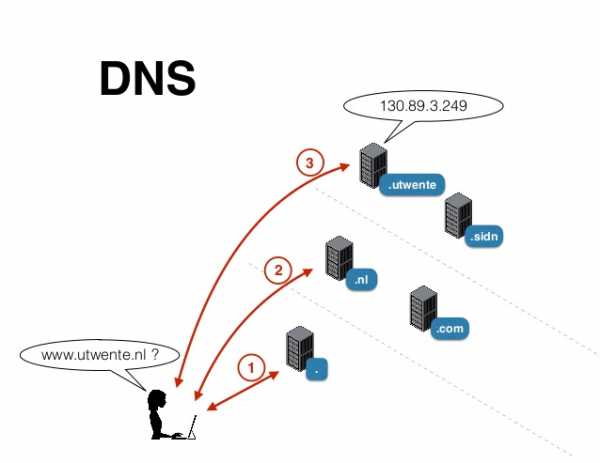

По существу DNS – распределенная база данных, которая, кроме всего прочего, ставит в соответствие удобные для чтения имена сайтов IP-адресам, что позволяет пользователю попасть на нужный сайт после ввода URL. Первое взаимодействие пользователя с сайтом начинается с DNS-запросов, отправляемых на сервер DNS с адресом интернет-домена вашего сайта. На их обработку может приходиться до 50% времени загрузки веб-страницы. Таким образом, снижение производительности DNS может приводить к уходу пользователей с сайта и потерям для бизнеса. Если ваш сервер DNS перестает отвечать в результате DDoS-атаки, то на сайт никто попасть не сможет.

DDoS-атаки трудно обнаружить, особенно вначале, когда трафик выглядит нормальным. Инфраструктура DNS может подвергаться различным типам DDoS-атак. Иногда это прямая атака на серверы DNS. В других случаях используют эксплойты, задействуя системы DNS для атаки на другие элементы ИТ-инфраструктуры или сервисы.

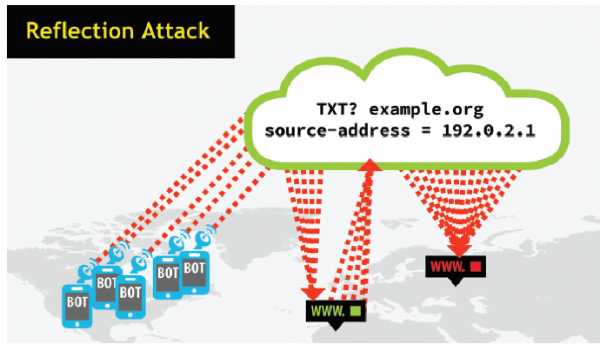

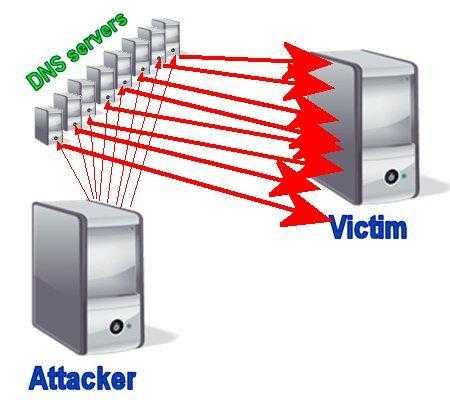

При атаках DNS Reflection цель подвергается массированным подложным ответам DNS. Для этого применяют бот-сети, заражая сотни и тысячи компьютеров. Каждый бот в такой сети генерирует несколько DNS-запросов, но в качестве IP источника использует один и тот же IP-адрес цели (спуфинг). DNS-сервис отвечает по этому IP-адресу.

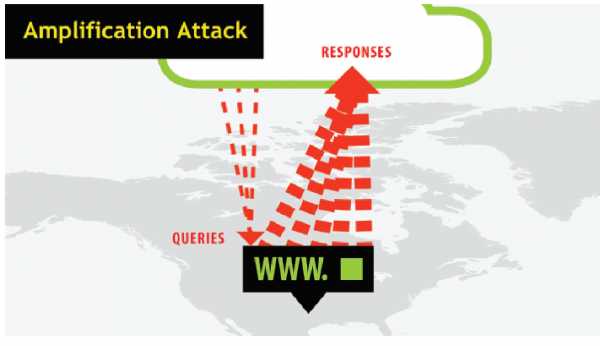

При этом достигается двойной эффект. Целевую систему бомбардируют тысячи и миллионы ответов DNS, а DNS-сервер может «лечь», не справившись с нагрузкой. Сам запрос DNS – это обычно менее 50 байт, ответ же раз в десять длиннее. Кроме того, сообщения DNS могут содержать немало другой информации.

Предположим, атакующий выдал 100 000 коротких запросов DNS по 50 байт (всего 5 Мбайт). Если каждый ответ содержит 1 Кбайт, то в сумме это уже 100 Мбайт. Отсюда и название – Amplification (усиление). Комбинация атак DNS Reflection и Amplification может иметь очень серьезные последствия.

Запросы выглядят как обычный трафик, а ответы – это множество сообщений большого размера, направляемых на целевую систему.

Как защититься от DDoS-атак?

Как же защититься от DDoS-атак, какие шаги предпринять? Прежде всего, не стоит откладывать это «на потом». Какие-то меры следует принимать во внимание при конфигурировании сети, запуске серверов и развертывании ПО. И каждое последующее изменение не должно увеличивать уязвимость от DDoS-атак.

- Безопасность программного кода. При написании ПО должны приниматься во внимание соображения безопасности. Рекомендуется следовать стандартам «безопасного кодирования» и тщательно тестировать программное обеспечение, чтобы избежать типовых ошибок и уязвимостей, таких как межсайтовые скрипты и SQL-инъекции.

- Разработайте план действий при обновлении программного обеспечения. Всегда должна быть возможность «отката» в том случае, если что-то пойдет не так.

- Своевременно обновляйте ПО. Если накатить апдейты удалось, но при этом появились проблемы, см. п.2.

- Не забывайте про ограничение доступа. Аккаунты admin и/или должны быть защищены сильными и регулярно сменяемыми паролями. Необходим также периодический аудит прав доступа, своевременное удаление аккаунтов уволившихся сотрудников.

- Интерфейс админа должен быть доступен только из внутренней сети или через VPN. Своевременно закрывайте VPN-доступ для уволившихся и тем более уволенных сотрудников.

- Включите устранение последствий DDoS-атак в план аварийного восстановления. План должен предусматривать способы выявления факта такой атаки, контакты для связи с интернет- или хостинг-провайдером, дерево «эскалации проблемы» для каждого департамента.

- Сканирование на наличие уязвимостей поможет выявить проблемы в вашей инфраструктуре и программном обеспечении, снизить риски. Простой тест OWASP Top 10 Vulnerability выявит наиболее критичные проблемы. Полезными также будут тесты на проникновение – они помогут найти слабые места.

- Аппаратные средства защиты от DDoS-атак могут быть недешевы. Если ваш бюджет такого не предусматривает, то есть хорошая альтернатива – защита от DDoS «по требованию». Такую услугу можно включать простым изменением схемы маршрутизации трафика в экстренной ситуации, либо находится под защитой постоянно.

- Используйте CDN-партнера. Сети доставки контента (Content Delivery Network) позволяют доставлять контент сайта посредством распределенной сети. Трафик распределяется по множеству серверов, уменьшается задержка при доступе пользователей, в том числе географически удаленных. Таким образом, хотя основное преимущество CDN – это скорость, она служит также барьером между основным сервером и пользователями.

- Используйте Web Application Firewall – файрвол для веб-приложений. Он мониторит трафик между сайтом или приложением и браузером, проверяя легитимность запросов. Работая на уровне приложений, WAF может выявлять атаки по хранимым шаблонам и выявлять необычное поведение. Атаки на уровне приложений нередки в электронной коммерции. Как и в случае CDN, можно воспользоваться сервисами WAF в облаке. Однако конфигурирование правил требует некоторого опыта. В идеале защитой WAF должны быть обеспечены все основные приложения.

Защита DNS

А как защитить инфраструктуру DNS от DDoS-атак? Обычные файрволы и IPS тут не помогут, они бессильны против комплексной DDoS-атаки на DNS. На самом деле брандмауэры и системы предотвращения вторжений сами являются уязвимыми для атак DDoS.

На выручку могут прийти облачные сервисы очистки трафика: он направляется в некий центр, где проверяется и перенаправляется обратно по назначению. Эти услуги полезны для TCP-трафика. Те, кто сами управляют своей инфраструктурой DNS, могут для ослабления последствий DDoS-атак принять следующие меры.

- Мониторинг DNS-серверов на предмет подозрительной деятельности является первым шагом в деле защиты инфраструктуры DNS. Коммерческие решения DNS и продукты с открытым исходным кодом, такие как BIND, предоставляют статистику в реальном времени, которую можно использоваться для обнаружения атак DDoS. Мониторинг DDoS-атак может быть ресурсоемкой задачей. Лучше всего создать базовый профиль инфраструктуры при нормальных условиях функционирования и затем обновлять его время от времени по мере развития инфраструктуры и изменения шаблонов трафика.

- Дополнительные ресурсы DNS-сервера помогут справиться с мелкомасштабными атаками за счет избыточности инфраструктуры DNS. Ресурсов сервера и сетевых ресурсов должно хватать не обработку большего объема запросов. Конечно, избыточность стоит денег. Вы платите за серверные и сетевые ресурсы, которые обычно не используются в нормальных условиях. И при значительном «запасе» мощности этот подход вряд ли будет эффективным.

- Включение DNS Response Rate Limiting (RRL) снизит вероятность того, что сервер будет задействован в атаке DDoS Reflection – уменьшится скорость его реакции на повторные запросы. RRL поддерживают многие реализации DNS.

- Используйте конфигурации высокой доступности. Можно защититься от DDoS-атак путем развертывания службы DNS на сервере высокой доступности (HA). Если в результате атаки «упадет» один физический сервер, DNS-служба может быть восстановлена на резервном сервере.

Лучшим способом защиты DNS от DDoS-атак будет использование географически распределенной сети Anycast. Распределенные сети DNS могут быть реализованы с помощью двух различных подходов: адресации Unicast или Anycast. Первый подход намного проще реализовать, но второй гораздо более устойчив к DDoS-атакам.

В случае Unicast каждый из серверов DNS вашей компании получает уникальный IP-адрес. DNS поддерживает таблицу DNS-серверов вашего домена и соответствующих IP-адресов. Когда пользователь вводит URL, для выполнения запроса выбирается один из IP-адресов в случайном порядке.

При схеме адресации Anycast разные серверы DNS используют общий IP-адрес. При вводе пользователем URL возвращается коллективный адрес серверов DNS. IP-сеть маршрутизирует запрос на ближайший сервер.

Anycast предоставляет фундаментальные преимущества перед Unicast в плане безопасности. Unicast предоставляет IP-адреса отдельных серверов, поэтому нападавшие могут инициировать целенаправленные атаки на определенные физические серверы и виртуальные машины, и, когда исчерпаны ресурсы этой системы, происходит отказ службы. Anycast может помочь смягчить DDoS-атаки путем распределения запросов между группой серверов. Anycast также полезно использовать для изоляции последствий атаки.

Средства защиты от DDoS-атак, предоставляемые провайдером

Проектирование, развертывание и эксплуатации глобальной Anycast-сети требует времени, денег и ноу-хау. Большинство ИТ-организаций не располагают для этого специалистами и финансами. Можно доверить обеспечение функционирования инфраструктуры DNS провайдеру – поставщику управляемых услуг, который специализируется на DNS. Они имеют необходимые знания для защиты DNS от DDoS-атак.

Поставщики услуг Managed DNS эксплуатируют крупномасштабные Anycast-сети и имеют точки присутствия по всему миру. Эксперты по безопасности сети осуществляют мониторинг сети в режиме 24/7/365 и применяют специальные средства для смягчения последствий DDoS-атак.

Услуги защиты от DDoS-атак предлагают и некоторые поставщики услуг хостинга: анализ сетевого трафика производится в режиме 24/7, поэтому ваш сайт будет в относительной безопасности. Такая защита способна выдержать мощные атаки — до 1500 Гбит/сек. Оплачивается при этом трафик.

Еще один вариант – защита IP-адресов. Провайдер помещает IP-адрес, который клиент выбрал в качестве защищаемого, в специальную сеть-анализатор. При атаке трафик к клиенту сопоставляется с известными шаблонами атак. В результате клиент получает только чистый, отфильтрованный трафик. Таким образом, пользователи сайта могут и не узнать, что на него была предпринята атака. Для организации такого создается распределенная сеть фильтрующих узлов так, чтобы для каждой атаки можно было выбрать наиболее близкий узел и минимизировать задержку в передаче трафика.

Результатом использования сервисов защиты от DDoS-атак будет своевременное обнаружение и предотвращение DDoS-атак, непрерывность функционирования сайта и его постоянная доступность для пользователей, минимизация финансовых и репутационных потерь от простоев сайта или портала.

habr.com

понятие, разновидности, методы выявления и защиты

DoS и DDoS-атака — это агрессивное внешнее воздействие на вычислительные ресурсы сервера или рабочей станции, проводимое с целью доведения последних до отказа. Под отказом мы понимаем не физический выход машины из строя, а недоступность ее ресурсов для добросовестных пользователей — отказ системы в их обслуживании (Denial of Service, из чего и складывается аббревиатура DoS).

Если такая атака проводится с одиночного компьютера, она классифицируется как DoS (ДоС), если с нескольких — DDoS (ДиДоС или ДДоС), что означает «Distributed Denial of Service» — распределенное доведение до отказа в обслуживании. Далее поговорим, для чего злоумышленники проводят подобные воздействия, какими они бывают, какой вред причиняют атакуемым и как последним защищать свои ресурсы.

Кто может пострадать от DoS и DDoS атак

Атакам подвергаются корпоративные сервера предприятий и веб-сайты, значительно реже — личные компьютеры физических лиц. Цель подобных акций, как правило, одна — нанести атакуемому экономический вред и остаться при этом в тени. В отдельных случаях DoS и DDoS атаки являются одним из этапов взлома сервера и направлены на кражу или уничтожение информации. По сути, жертвой злоумышленников может стать предприятие или сайт, принадлежащие кому угодно.

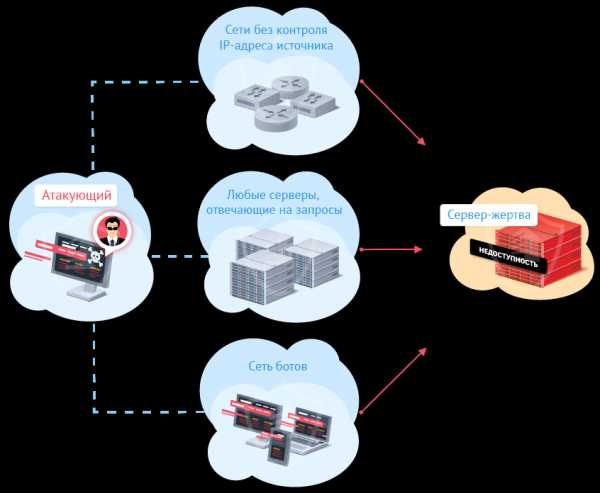

Схема, иллюстрирующая суть DDoS-атаки:

DoS и DDoS-атаки чаще всего проводят с подачи нечестных конкурентов. Так, «завалив» веб-сайт интернет-магазина, который предлагает аналогичный товар, можно на время стать «монополистом» и забрать его клиентов себе. «Положив» корпоративный сервер, можно разладить работу конкурирующей компании и тем самым снизить ее позиции на рынке.

Масштабные атаки, способные нанести существенный урон, выполняются, как правило, профессиональными киберпреступниками за немалые деньги. Но не всегда. Атаковать ваши ресурсы могут и доморощенные хакеры-любители — из интереса, и мстители из числа уволенных сотрудников, и просто те, кто не разделяет ваши взгляды на жизнь.

Иногда воздействие проводится с целью вымогательства, злоумышленник при этом открыто требует от владельца ресурса деньги за прекращение атаки.

На сервера государственных компаний и известных организаций нередко нападают анонимные группы высококвалифицированных хакеров с целью воздействия на должностных лиц или вызова общественного резонанса.

Как проводятся атаки

Принцип действия DoS и DDoS-атак заключается в отправке на сервер большого потока информации, который по максимуму (насколько позволяют возможности хакера) загружает вычислительные ресурсы процессора, оперативной памяти, забивает каналы связи или заполняет дисковое пространство. Атакованная машина не справляется с обработкой поступающих данных и перестает откликаться на запросы пользователей.

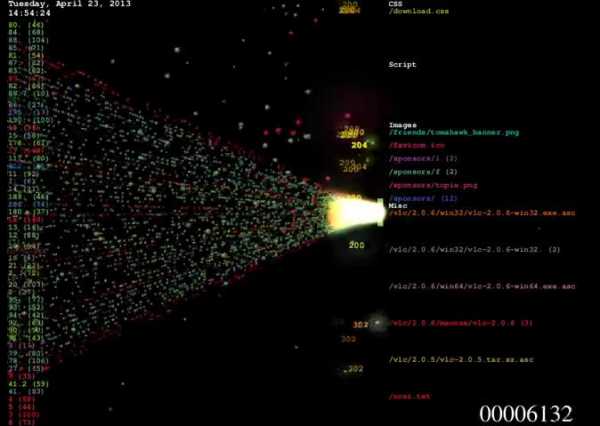

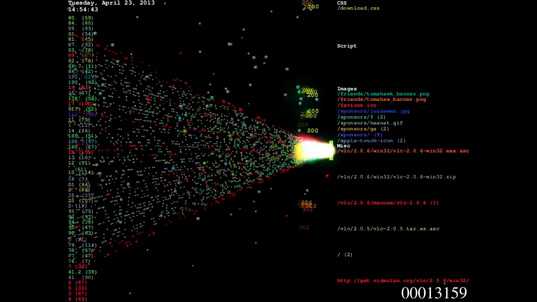

Так выглядит нормальная работа сервера, визуализированная в программе Logstalgia:

Эффективность одиночных DOS-атак не слишком высока. Кроме того, нападение с личного компьютера подвергает злоумышленника риску быть опознанным и пойманным. Гораздо больший профит дают распределенные атаки (DDoS), проводимые с так называемых зомби-сетей или ботнетов.

Так отображает деятельность ботнета сайт Norse-corp.com:

Зомби-сеть (ботнет) — это группа компьютеров, не имеющих физической связи между собой. Их объединяет то, что все они находятся под контролем злоумышленника. Контроль осуществляется посредством троянской программы, которая до поры до времени может никак себя не проявлять. При проведении атаки хакер дает зараженным компьютерам команду посылать запросы на сайт или сервер жертвы. И тот, не выдержав натиска, перестает отвечать.

Так Logstalgia показывает DDoS-атаку:

Войти в состав ботнета может абсолютно любой компьютер. И даже смартфон. Достаточно подхватить троянца и вовремя его не обнаружить. Кстати, самый крупный ботнет насчитывал почти 2 млн машин по всему миру, а их владельцы понятия не имели, чем им приходится заниматься.

Способы нападения и защиты

Перед началом атаки хакер выясняет, как провести ее с максимальным эффектом. Если атакуемый узел имеет несколько уязвимостей, воздействие может быть проведено по разным направлениям, что значительно усложнит противодействие. Поэтому каждому администратору сервера важно изучить все его «узкие места» и по возможности их укрепить.

Флуд

Флуд, говоря простым языком, это информация, не несущая смысловой нагрузки. В контексте DoS/DDoS-атак флуд представляет собой лавину пустых, бессмысленных запросов того или иного уровня, которые принимающий узел вынужден обрабатывать.

Основная цель использования флуда — полностью забить каналы связи, насытить полосу пропускания до максимума.

Виды флуда:

- MAC-флуд — воздействие на сетевые коммуникаторы (блокировка портов потоками данных).

- ICMP-флуд — заваливание жертвы служебными эхо-запросами с помощью зомби-сети или рассылка запросов «от имени» атакуемого узла, чтобы все члены ботнета одновременно отправили ему эхо-ответ (атака Smurf). Частный случай ICMP-флуда — ping-флуд (отправка на сервер запросов ping).

- SYN-флуд — отправка жертве многочисленных SYN-запросов, переполняя очередь TCP-подключений путем создавая большого количества полуоткрытых (ожидающих подтверждения клиента) соединений.

- UDP-флуд — работает по схеме Smurf-атак, где вместо ICMP-пакетов пересылаются датаграммы UDP.

- HTTP-флуд — заваливание сервера многочисленными HTTP-сообщениями. Более изощренный вариант — HTTPS-флуд, где пересылаемые данные предварительно шифруются, и прежде чем атакуемый узел их обработает, ему предстоит их расшифровать.

Как защититься от флуда

- Настроить на сетевых коммутаторах проверку на валидность и фильтрацию MAC-адресов.

- Ограничить или запретить обработку эхо-запросов ICMP.

- Блокировать пакеты, приходящие с определенного адреса или домена, который дает повод подозревать его в неблагонадежности.

- Установить лимит на количество полуоткрытых соединений с одним адресом, сократить время их удержания, удлинить очередь TCP-подключений.

- Отключить сервисы UDP от приема трафика извне или ограничить количество UDP-соединений.

- Использовать CAPTCHA, задержки и другие приемы защиты от ботов.

- Увеличить максимальное количество HTTP-подключений, настроить кэширование запросов с помощью nginx.

- Расширить пропускную способность сетевого канала.

- По возможности выделить отдельный сервер для обработки криптографии (если используется).

- Создать резервный канал для административного доступа к серверу в аварийных ситуациях.

Перегрузка аппаратных ресурсов

Существуют разновидности флуда, которые воздействуют не на канал связи, а на аппаратные ресурсы атакуемого компьютера, загружая их по полной и вызывая зависание или аварийное завершение работы. Например:

- Создание скрипта, который разместит на форуме или сайте, где у пользователей есть возможность оставлять комментарии, огромное количество бессмысленной текстовой информации, пока не заполнится всё дисковое пространство.

- То же самое, только заполнять накопитель будут логи сервера.

- Загрузка сайта, где выполняется какое-либо преобразование введенных данных, непрерывной обработкой этих данных (отправка так называемых «тяжелых» пакетов).

- Загрузка процессора или памяти выполнением кода через интерфейс CGI (поддержка CGI позволяет запускать на сервере какую-либо внешнюю программу).

- Вызов срабатывания системы безопасности, что делает сервер недоступным извне и т. д.

Как защититься от перегрузки аппаратных ресурсов

Как защититься от перегрузки аппаратных ресурсов

- Увеличить производительность оборудования и объем дискового пространства. При работе сервера в штатном режиме свободными должны оставаться не менее 25-30% ресурсов.

- Задействовать системы анализа и фильтрации трафика до передачи его на сервер.

- Лимитировать использование аппаратных ресурсов компонентами системы (установить квоты).

- Хранить лог-файлы сервера на отдельном накопителе.

- Рассредоточить ресурсы по нескольким независимым друг от друга серверам. Так, чтобы при отказе одной части другие сохраняли работоспособность.

Уязвимости в операционных системах, программном обеспечении, прошивках устройств

Вариантов проведения такого рода атак неизмеримо больше, чем с использованием флуда. Их реализация зависит от квалификации и опыта злоумышленника, его умения находить ошибки в программном коде и использовать их во благо себе и во вред владельцу ресурса.

После того как хакер обнаружит уязвимость (ошибку в программном обеспечении, используя которую можно нарушить работу системы), ему останется лишь создать и запустить эксплойт — программу, которая эксплуатирует эту уязвимость.

Эксплуатация уязвимостей не всегда имеет цель вызвать только отказ в обслуживании. Если хакеру повезет, он сможет получить контроль над ресурсом и распорядиться этим «подарком судьбы» по своему усмотрению. Например, использовать для распространения вредоносных программ, украсть и уничтожить информацию и т. д.

Методы противодействия эксплуатации уязвимостей в софте

- Своевременно устанавливать обновления, закрывающие уязвимости операционных систем и приложений.

- Изолировать от стороннего доступа все службы, предназначенные для решения административных задач.

- Использовать средства постоянного мониторинга работы ОС сервера и программ (поведенческий анализ и т. п.).

- Отказаться от потенциально уязвимых программ (бесплатных, самописных, редко обновляемых) в пользу проверенных и хорошо защищенных.

- Использовать готовые средства защиты систем от DoS и DDoS-атак, которые существуют как в виде аппаратных, так и программных комплексов.

Как определить, что ресурс подвергся нападению хакера

Если злоумышленнику удалось достичь цели, не заметить атаку невозможно, но в отдельных случаях администратор не может точно определить, когда она началась. То есть от начала нападения до заметных симптомов иногда проходит несколько часов. Однако во время скрытого воздействия (пока сервер не «лег») тоже присутствуют определенные признаки. Например:

- Неестественное поведение серверных приложений или операционной системы (зависание, завершение работы с ошибками и т. д.).

- Нагрузка на процессор, оперативную память и накопитель по сравнению с исходным уровнем резко возрастает.

- Объем трафика на один или несколько портов увеличивается в разы.

- Наблюдаются многократные обращения клиентов к одним и тем же ресурсам (открытие одной страницы сайта, скачивание одного и того же файла).

- Анализ логов сервера, брандмауэра и сетевых устройств показывает большое количество однообразных запросов с различных адресов, часто направленных на конкретный порт или сервис. Особенно если сайт ориентирован на узкую аудиторию (например, русскоязычную), а запросы идут со всего мира. Качественный анализ трафика при этом показывает, что обращения не имеют практического смысла для клиентов.

Всё перечисленное не является стопроцентным признаком атаки, но это всегда повод обратить на проблему внимание и принять надлежащие меры защиты.

compconfig.ru

DDOS атака — что это такое: принципы работы и как защититься

Здравствуйте, дорогие читатели!

Только за прошедший год, согласно исследованиям «Лаборатории Касперского», кибератакам подверглось почти 43% компьютеров компаний разного уровня. Если Вы решили создать собственный сайт, не обязательно корпоративный, а просто информационный, помните, Вы – также в группе риска: в любой момент вас могут «ддосить». Именно поэтому как можно быстрее важно понять: DDoS-атака – что это? А также, почему она происходит и как от нее уберечься?

Краткая информация

Бывают DoS и DDoS-атаки. К слову, термины используются преимущественно обычными пользователями, так как технари оперируют более конкретными понятиями, вроде UPD флуд, IP null, Slow Loris, DNS амплификация и прочее. Все эти слова описывают разные типы атак, но принцип работы всегда один.

DDoS-атака (Distributed Denial of Service attack) – это алгоритм действий, в результате которых сайт частично или полностью выходит из строя. За каждой атакой стоит хакер. Причем в одиночку реализовать задуманное ему не удастся: для достижения цели он использует ботнет.

При организации такой атаки на интернет-ресурс отправляется огромное количество ложных запросов. На их обработку сайт тратит массу времени и, в результате, рано или поздно становится недоступным рядовому пользователю. Запросы отправляются с разных компьютеров, сеть которых и называется ботнетом.

Чьи компьютеры попадают в ботнет? Любые, зараженные троянской программой. Последние можно подцепить не только во время серфинга в сети, но и в собственном e-mail-ящике. Увидели письмо от незнакомого адресата? Лучше его не отрывайте. У червя – своя цель, он не атакует компьютер, на который попадает, поэтому антивирусные программы, особенно бесплатные, его с легкостью пропускают.

Хранится на компьютере троян до тех пор, пока не получит команду от своего хозяина. Количество зараженных компьютеров может исчисляться тысячами, находиться они могут по всему миру. Поэтому и затормозить работу, а затем и положить сайт способны довольно быстро (все зависит от его возможностей в обработке информации за единицу времени и параметров трафика).

Причины и последствия

Несмотря на огромное количество атак, в большинстве своем каждая из них – целенаправленна. Просто так, сайты, даже коммерческие, не ддосят. Как правило, все дело в:

- Заказе. ДДоС-атака может быть следствием активной рекламной кампании, из-за которой у конкурентов «просели» показатели. Так часто бывает в сфере игровых сервисов.

- Вымогательстве. В этом случае на адрес владельца ресурса приходит письмо с просьбой о некой денежной сумме за несовершение или прекращение атаки. К слову, таким образом, в 2014 г. ддосили «Тинькофф» и «Хабрахабр».

- Личной неприязни. Пример подобной истории – атака на блог журналиста Б. Кребса, описавшего деятельность vDOS – одного из крупных сервисов, специализирующихся на совершении заказных DDoS.

- Парализованной работе хостера. Случается, когда атакуют серверы последнего, а Ваш сайт – в их числе. Именно поэтому хостинг-провайдера важно выбирать особенно тщательно.

Кстати, атаковать могут и ради развлечения. Как правило, это школьники, которые насмотрятся тематических роликов в ютубе и оттачивают свои навыки.

Последствия DDoS-атаки разнообразны. В лучшем случае, сайт будет хуже работать или вообще на некоторое время станет недоступным. В худшем – злоумышленники найдут уязвимость и запустят вирус, чтобы украсть личные данные клиентов и передать всю базу конкурентам.

Как понять, что сайт ддосят

Если никакие меры предостережения владельцем интернет-сайта не предприняты, он может даже не узнать о начавшейся атаке. Ее последствия он заметит потом, увидев в «Метрике» провалы по трафику или самостоятельно заглянув на сайт.

Иногда хостинг-провайдер фиксирует подозрительную активность и сообщает о ней владельцу ресурса в письме, но полностью надеяться на него не стоит.

Есть и сторонние сервисы, помогающие понять, в самом ли сайте существующая проблема или в ДДоС-атаке. В их числе – Seogadget.ru. Заходите, ищите слева внизу раздел «Доступность сайта», прописывайте адрес своего в соответствующей форме и жмите «Проверить».

Если выдаст код:

- HTTP 200 – все в норме.

- HTTP 4 – есть ошибки на сайте.

- HTTP 5 – что-то не так на сервере.

- HTTP 502 (Bad Gateway) – сайт не справляется с нагрузкой.

В последнем случае возможны 2 варианта: или дело в атаке, или в высокой посещаемости. Так бывает у сайтов новостных агентств, когда они выкладывают интересную статью, и сервер не справляется с потоком пользователей. Другие сервисы: Ping-Admin.ru, Who Is.

Можно ли уберечься

Универсальной защиты от всех ДДоС-атак нет. Им могут подвергаться как популярные порталы, так и огромные коммерческие площадки. К слову, чтобы противостоять киберпреступникам, Google и Amazon, например, тратят миллиарды на киберзащиту и миллионы на призовые в конкурсах на поиск уязвимостей.

Как защититься небольшому ресурсу? Прежде всего, нужно правильно выбирать хостера. Как правило, услуга защиты предоставляется за отдельную плату. Если во время атаки ваш сайт работает медленнее, провайдер с обязанностями не справляется. Будьте готовы и к тому, что в случае атаки хостер может отключить Ваш сайт, чтобы последствия последней не коснулись других его пользователей.

В то же время владелец атакованного ресурса не пострадает, если у хостинг-провайдера предусмотрена собственная система очистки трафика или он подключен к сторонней. Худший сценарий – если во время атаки на 1 сайт клиента сайт хостера стал недоступен: значит, у него проблемы с защитой и его лучше сменить.

Однако в идеале, важно задуматься о собственной защите еще на этапе проектирования веб-сайта. Для этого нужно оптимизировать память, потребление ресурсов, соединение с базой данных и т. д. или обратиться за помощью к специалистам, которые умеют отсекать паразитный трафик, предотвращать попадание вирусов на сайт.

Ярким примером такой компании является «WSR». Они представляют целый комплекс работ по защите веб-ресурсов от вирусов. Попутно предоставляется возможность настройки мониторинга работоспособности сайта (чтоб не пользоваться сторонними ресурсами). Причем если падает работоспособность вашего хостинга, компания подключает режим FixedWebsite, чтобы обеспечить полную либо частичную доступность к ресурсу во время проведения восстановительных работ.

Обо всех проблемах и вирусах система также уведомляет, дополнительно дает ценные советы относительно того, как сделать сайт надежнее и быстрее. И на этом ее преимущества не заканчиваются. Обо всех читайте на их сайте.

Сделать ДДоС-атаку не так дорого. Конечно, все зависит от степени защиты и популярности сайта, но цены стартуют от $20 в день. Поэтому не думайте, что Вас это не коснется, просто защищайте свои ресурсы сразу!

А также подписывайтесь на группу Вконтакте и на блог Start-luck.ru.

start-luck.ru

Что такое DDoS-атака и с какой целью их осуществляют? | Вечные вопросы | Вопрос-Ответ

Цель DDoS-атаки — полное прекращение работы атакуемого сервера за счёт подачи на него большого количества ложных запросов.

Что такое DdoS?

DDOS-атака (с англ. Distributed Denial of Service — «отказ от обслуживания») — это атака на сайт, основной целью которой является выведение его из строя путём подачи большого количества ложных запросов. В результате такой атаки сервера, обслуживающие сайт, вынуждены обрабатывать чрезмерный объём ложных запросов, и сайт становится недоступным для простого пользователя.

Кто может пострадать от DDoS-атаки?

Популярными жертвами таких атак становятся коммерческие и информационные сайты. Хакеры в последнее время используют такой вид атак с целью вымогательства, требуя денег за прекращение атаки, или ведут информационную войну.

Как происходит DDoS-атака?

Обычно атака организуется при помощи троянских программ*. Предварительно трояны заражают недостаточно защищённые компьютеры обычных пользователей и могут довольно долгое время вообще никак себя не проявлять на заражённом компьютере, ожидая команды от своего хозяина. Компьютер может подвергнуться такой атаке при посещении различных заражённых сайтов, при получении почты или при установке нелицензионного программного обеспечения. Когда злоумышленник собирается начать атаку, он даёт команду, и все ранее заражённые компьютеры начинают одновременно слать запросы на сайт-жертву.

Как предотвратить DDoS-атаку?

Бороться с таким видом атак достаточно сложно ввиду того, что запросы поступают с различных сторон. Как правило, защита включает такие мероприятия, как фильтрация и блэкхолинг**, устранение уязвимостей сервера, наращивание ресурсов, рассредоточение (построение распределённых и продублированных систем, которые продолжат обслуживать пользователей), уклонение (увод непосредственной цели атаки от других связанных ресурсов, маскировка IP-адреса).

История возникновения DDoS-атак

На DDoS-атаки начали жаловаться ещё в 1996 году. Однако широкое внимание к проблеме возникло только в конце 1999 года, когда практически одновременно были выведены из строя веб-сервисы крупнейших мировых корпораций (Amazon, Yahoo, CNN, eBay, E-Trade и других). Принимать срочные меры по решению проблемы стали только в декабре 2000 года, когда вновь были совершены воздействия на сервера ключевых корпораций.

*Троянская программа (также — троян, троянец, троянский конь) — вредоносная программа, используемая хакерами для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Размещается программа на открытые ресурсы, носители информации или присылается с помощью служб обмена сообщениями (например, электронной почтой) из расчёта на их запуск на конкретном, «целевом» компьютере.

**Блэкхолинг (от англ. black hole — чёрная дыра) — метод, позволяющий защитить не только атакуемый объект, но и всю инфраструктуру ресурса в целом. Суть его заключается в том, что весь поступающий на атакуемый ресурс трафик перенаправляется на несуществующий сервер, в так называемую «чёрную дыру».

www.aif.ru