Узнайте, как работает защита от эксплойтов в демо-версии

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft 365 Defender

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Защита от эксплойтов помогает защитить устройства от вредоносных программ, которые используют эксплойты для распространения и заражения других устройств. Меры можно применить либо к операционной системе, либо к отдельному приложению. Многие функции, которые вошли в набор средств Enhanced Mitigation Experience Toolkit (EMET), включены в защиту от эксплойтов. (Поддержка EMET заканчивается.)

В ходе аудита вы можете увидеть, как работают меры для определенных приложений в тестовой среде. Здесь показано, что произошло бы, если бы вы включили защиту от эксплойтов в своей производственной среде. Таким образом вы можете убедиться, что защита от эксплойтов не оказывает негативного влияния на бизнес-приложения и какие подозрительные или вредоносные события происходят.

Включить защиту от эксплойтов для тестирования

Вы можете настроить меры в режиме тестирования для определенных программ с помощью приложения «Безопасность Windows» или Windows PowerShell.

Приложение «Безопасность Windows»

Откройте приложение «Безопасность Windows». Выберите значок щита на панели задач или в меню «Пуск» выберите пункт Безопасность Windows.

Выберите плитку элемента управления & «Браузер приложений» (или значок приложения в строке меню слева), а затем выберите » Защита от эксплойтов».

Перейдите в Параметры программы и выберите приложение, к которому вы хотите применить защиту:

- Если приложение, которое вы хотите настроить, уже указано в списке, выберите его и нажмите Изменить

- Если приложение не указано в списке, в верхней части списка найдите Добавить программу для индивидуальной настройки. Затем выберите, как вы хотите добавить приложение.

- Используйте Добавить по имени программы, чтобы применить меры к любым запущенным процессам с таким именем. Укажите файл с расширением.

Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении.

Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении. - Нажмите Выбрать точный путь файла, чтобы использовать стандартное окно выбора файлов проводника Windows Explorer для поиска и выбора нужного файла.

- Используйте Добавить по имени программы, чтобы применить меры к любым запущенным процессам с таким именем. Укажите файл с расширением.

После выбора приложения вы увидите список всех мер, которые можно применить. При выборе аудита устранение рисков применяется только в тестовом режиме. Вы получите уведомление о необходимости перезапуска процесса, приложения или Windows.

Повторите эту процедуру для всех приложений и мер, которые вы хотите настроить. После настройки конфигурации выберите Применить.

PowerShell

Чтобы настроить способы устранения рисков на уровне приложения в тестовом режиме, Set-ProcessMitigation используйте командлет режима аудита.

Настройте каждое решение в следующем формате:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Где:

- <Область> действия:

-Nameдля указания мер, которые следует применить к определенному приложению. Укажите исполняемый файл приложения после того, как поставите этот флажок.

Укажите исполняемый файл приложения после того, как поставите этот флажок.

- <Действие>:

-Enable, чтобы включить меры-Disable, чтобы отключить меры

- <Устранение рисков>:

| Устранение рисков | Командлет тестового режима |

|---|---|

| Произвольный Code Guard (ACG) | AuditDynamicCode |

| Блокировать изображений с низкой целостностью | AuditImageLoad |

| Блокировка ненадежные шрифты | AuditFont, FontAuditOnly |

| Защита целостности кода | AuditMicrosoftSigned, AuditStoreSigned |

| Отключить системные вызовы Win32k | AuditSystemCall |

| Не разрешать дочерние процессы | AuditChildProcess |

Например, чтобы включить Произвольный Code Guard (ACG) в тестовом режиме для приложения с именемtesting.

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable AuditDynamicCode

Вы можете отключить режим аудита, заменив -Enable на -Disable.

Просмотр событий аудита защиты от эксплойтов

Чтобы просмотреть, какие приложения были бы заблокированы, откройте приложение «Просмотр событий» и отфильтруйте следующие события в журнале мер безопасности.

| Возможность | Поставщик/источник | Идентификатор события | Описание |

|---|---|---|---|

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 1 | Аудит ACG |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 3 | Не разрешать аудит для дочерних процессов |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 5 | Блокировать аудит изображений с низкой целостностью |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 7 | Блокировать аудит удаленных изображений |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 9 | Отключить аудит системных вызовов Win32k |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 11 | Аудит защиты целостности кода |

См.

также

также- Включить защиту от эксплойтов

- Настройка и аудит мер защиты от эксплойтов

- Импорт, экспорт и развертывание конфигураций защиты от эксплойтов

- Устранение неполадок защиты от эксплойтов

Включите защиту от эксплойтов, чтобы снизить риск атак

- Статья

- Чтение занимает 9 мин

Область применения:

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для конечной точки (план 1)

- Microsoft 365 Defender

Совет

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Защита от эксплойтов позволяет защищаться от вредоносных программ, использующих эксплойты для заражения устройств и распространения. Защита от эксплойтов состоит из множества мер по устранению рисков, которые можно применять ко всей операционной системе или к отдельным приложениям.

Важно!

.NET 2.0 несовместим с некоторыми возможностями защиты от эксплойтов, в частности, с фильтрацией адресов экспорта (EAF) и фильтрацией адресов импорта (IAF). При включении .NET 2.0 использование EAF и IAF не будет поддерживаться.

Многие функции из набора средств EMET включены в защиту от эксплойтов.

Каждое из этих средств можно включить отдельно, используя любой из указанных способов.

- Приложение «Безопасность Windows

- Microsoft Intune

- Управление мобильными устройствами (MDM)

- Microsoft Endpoint Configuration Manager

- Групповая политика

- PowerShell

Защита от эксплойтов настраивается по умолчанию в Windows 10 и Windows 11. Для каждой меры можно установить значение по умолчанию: «Вкл.», «Выкл.» или «По умолчанию». Некоторые меры имеют больше параметров. Вы можете экспортировать эти параметры в формате XML-файла и развернуть их на других устройствах.

Для каждой меры можно установить значение по умолчанию: «Вкл.», «Выкл.» или «По умолчанию». Некоторые меры имеют больше параметров. Вы можете экспортировать эти параметры в формате XML-файла и развернуть их на других устройствах.

Вы также можете настроить для мер устранения рисков режим аудита. Режим аудита позволяет проверить эффективность мер (и просмотреть события), не влияя на обычное использование устройства.

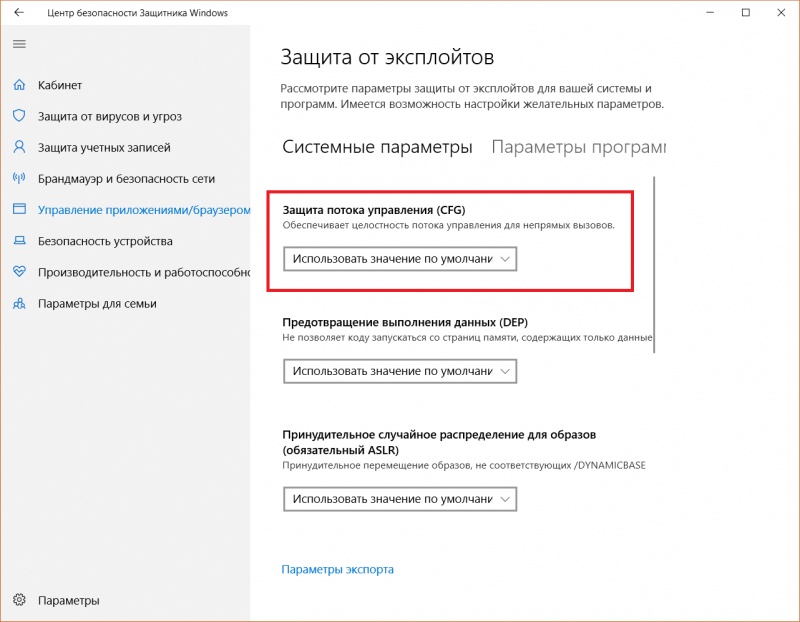

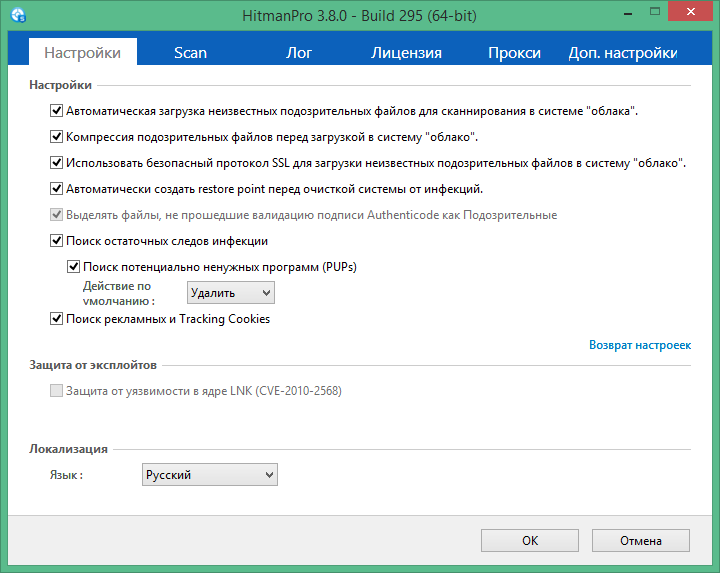

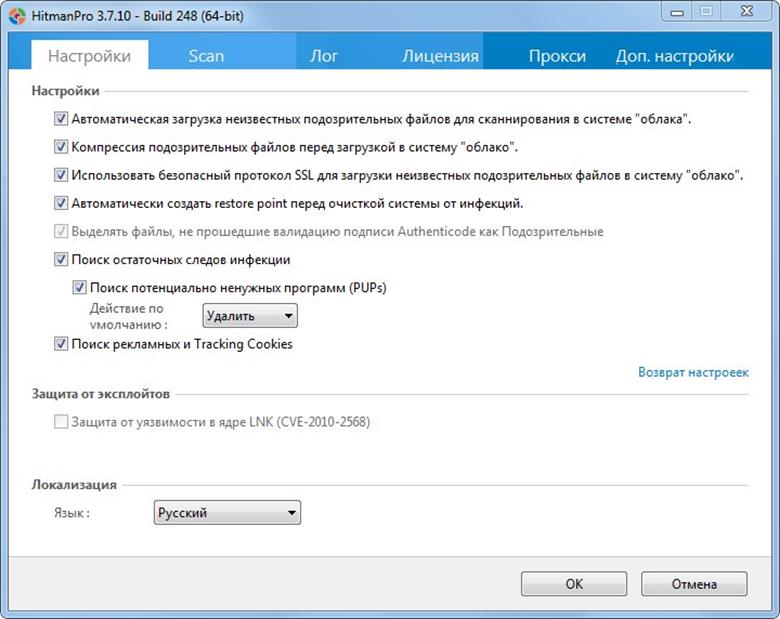

Приложение «Безопасность Windows»

Откройте приложение «Безопасность Windows», выбрав значок щита на панели задач или открыв меню «Пуск» и выбрав параметр Безопасность.

Выберите плитку элемента управления & «Браузер приложений» (или значок приложения в левой строке меню), а затем выберите параметры защиты от эксплойтов.

Перейдите в Параметры программы и выберите приложение, к которому вы хотите применить меры.

- Если приложение, которое вы хотите настроить, уже указано в списке, выберите его и нажмите Изменить.

- Если приложение не указано в списке, в верхней части списка найдите

- Используйте Добавить по имени программы, чтобы применить меры к любым запущенным процессам с таким именем. Укажите файл с расширением. Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении.

- Нажмите Выбрать точный путь файла, чтобы использовать стандартное окно выбора файлов проводника Windows Explorer для поиска и выбора нужного файла.

- Если приложение, которое вы хотите настроить, уже указано в списке, выберите его и нажмите Изменить.

После выбора приложения вы увидите список всех мер, которые можно применить. При выборе параметра Аудит применяется меры только в режиме аудита. Вы будете уведомлены при возникновении необходимости перезапуска процесса или приложения или перезапуска Windows.

Повторите шаги 3–4 для всех приложений и мер, которые вы хотите настроить.

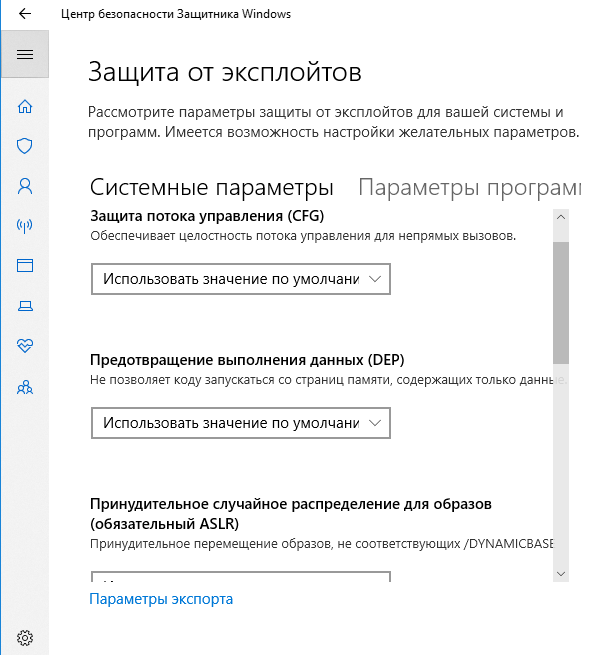

В разделе Параметры системы найдите меры, которые необходимо настроить, и укажите один из следующих параметров. Приложения, которые не настроены индивидуально в разделе Параметры программы, используют параметры, настроенные здесь.

- Включено по умолчанию: эта мера включена для приложений, для которых она не задана в разделе Параметры программы для конкретного приложения

- Выключено по умолчанию: эта мера выключена для приложений, для которых она не задана в разделе Параметры программы для конкретного приложения

- Использовать значение по умолчанию: эта мера включена или отключена в зависимости от конфигурации по умолчанию, настроенной при установке Windows 10 или Windows 11; значение по умолчанию (вкл. или выкл.) всегда указывается рядом с меткой Использовать по умолчанию для каждой меры

Повторите шаг 6 для всех приложений и мер, которые вы хотите настроить.

После настройки конфигурации выберите Применить.

После настройки конфигурации выберите Применить.

Если вы добавите приложение в раздел Параметры программы и настроите в нем отдельные параметры защиты, они будут иметь приоритет над конфигурацией для аналогичных мер, указанных в разделе Параметры системы. В следующей матрице и примерах показано, как работают значения по умолчанию:

| Включено в Параметрах программы | Включено в Параметрах системы | Поведение |

|---|---|---|

| Да | Нет | Как определено в Параметрах программы |

| Да | Да | Как определено в Параметрах программы |

| Нет | Да | Как определено в Параметрах системы |

| Нет | Нет | По умолчанию, как определено в параметре Использовать по умолчанию |

Пример 1.

Майкл настраивает для предотвращения выполнения данных в разделе параметров системы значение «Выключено по умолчанию».

Майкл настраивает для предотвращения выполнения данных в разделе параметров системы значение «Выключено по умолчанию».Майкл добавляет приложение test.exe в раздел Параметры программы. В параметрах этого приложения для предотвращения выполнения данных (DEP) Майкл включает параметр Переопределение параметров системы и устанавливает переключатель на Включено. В разделе Параметры программы нет других приложений.

В результате предотвращение выполнения данных (DEP) включено только для test.exe Для всех остальных приложений параметр DEP применяться не будет.

Пример 2. Джози настраивает для предотвращения выполнения данных в разделе параметров системы значение «Выключено по умолчанию».

Джози добавляет приложение test.exe в раздел Параметры программы. В параметрах этого приложения для предотвращения выполнения данных (DEP) Джози включает параметр Переопределение параметров системы и устанавливает переключатель на Включено.

Джози также добавляет приложение miles.exe в раздел Параметры программы и настраивает для Защиты потока управления (CFG) значение Включено. Джози не включает параметр Переопределение параметров системы для DEP или других мер для этого приложения.

В результате предотвращение выполнения данных (DEP) включено для test.exe. Параметр DEP не будет включен для других приложений, включая miles.exe. Параметр CFG будет включен для miles.exe.

Откройте приложение \»Безопасность Windows\», выбрав значок щита на панели задач или открыв меню «Пуск» и выбрав параметр Безопасность Windows.

Выберите плитку элемента управления & «Браузер приложений» (или значок приложения в строке меню слева), а затем выберите » Защита от эксплойтов».

Перейдите в Параметры программы и выберите приложение, к которому вы хотите применить меры.

- Если приложение, которое вы хотите настроить, уже указано в списке, выберите его и нажмите Изменить.

- Если приложение не указано в списке, в верхней части списка найдите Добавить программу для индивидуальной настройки, а затем выберите, как вы хотите добавить приложение.

- Используйте Добавить по имени программы, чтобы применить меры к любым запущенным процессам с таким именем. Укажите файл с расширением. Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении.

- Нажмите Выбрать точный путь файла, чтобы использовать стандартное окно выбора файлов проводника Windows Explorer для поиска и выбора нужного файла.

После выбора приложения вы увидите список всех мер, которые можно применить. При выборе параметра Аудит применяется меры только в режиме аудита. Вы будете уведомлены при возникновении необходимости перезапуска процесса или приложения или перезапуска Windows.

Повторите шаги 3–4 для всех приложений и мер, которые вы хотите настроить. После настройки конфигурации выберите Применить.

Intune

Войдите на портал Azure и откройте Intune.

Перейдите в профиль создания профилей>конфигурации>устройства.

Назовите профиль, выберите Windows 10 или более позднюю версию и Защиту конечных точек.

Выберите «Настроить Защитник Windows>Exploit Guard>Exploit Protection.

Загрузите файл XML с параметрами защиты от эксплойтов:

Выберите OK, чтобы сохранить каждую открытую колонку, а затем нажмите Создать.

Перейдите на вкладку «Назначения профиля», назначьте политику всем пользователям &всем устройствам и нажмите кнопку «Сохранить».

MDM

Используйте поставщик услуг конфигурации (CSP) ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings для включения или выключения мер защиты от эксплойтов или для применения режима аудита.

Microsoft Endpoint Manager

В Microsoft Endpoint Manager перейдите к сокращению направлений атак endpoint Security>.

Выберите «Создать платформу>политики», а для параметра «Профиль» — » Защита от эксплойтов». Затем нажмите кнопку Создать.

Укажите имя и описание, а затем нажмите Далее.

Нажмите Выбрать XML-файл и перейдите к расположению XML-файла защиты от эксплойтов. Выберите файл, а затем нажмите Далее.

При необходимости настройте теги области и назначения.

Во вкладке Проверка и создание просмотрите ваши параметры конфигурации и выберите Создать.

Microsoft Endpoint Configuration Manager

В microsoft Endpoint Configuration Manager перейдите в раздел «Активы» и «>>Защита конечных точек соответствия Защитник Windows Exploit Guard.

Выберите «Создать политику>Exploit Guard для дома».

Укажите имя и описание, выберите параметр Защита от эксплойтов, а затем нажмите Далее.

Перейдите к расположению XML-файла защиты от эксплойтов и нажмите Далее.

Проверьте параметры и нажмите кнопку Далее, чтобы создать политику.

После создания политики нажмите Закрыть.

Групповая политика

Откройте на вашем устройстве, управляющем групповыми политиками, Консоль управления групповой политикой, щелкните правой кнопкой мыши нужный объект групповой политики и выберите Изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево до компонентов Windows>Защитник Windows Защита отэксплойтов ExploitGuard>>использует общий набор параметров защиты от эксплойтов.

Выберите Включено и введите расположение XML-файла, а затем нажмите ОК.

PowerShell

Вы можете использовать глагол PowerShell Get или Set командлет ProcessMitigation. При использовании Get вы увидите текущее состояние конфигурации всех мер, включенных на устройстве. Добавьте командлет -Name и расширение приложения, чтобы увидеть меры только для этого приложения:

Get-ProcessMitigation -Name processName.exe

Важно!

Ненастроенные меры защиты на уровне системы будут показывать состояние NOTSET.

- Для системных параметров

NOTSETобозначает, что для этой меры защиты задано значение по умолчанию. - Для параметров на уровне приложения

NOTSETобозначает, что для этой меры защиты будет задано значение на уровне системы. Параметр по умолчанию для каждой меры защиты на уровне системы можно увидеть в разделе \»Безопасность Windows\».

Используйте Set для настройки каждой меры в следующем формате:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Где:

- <Область> действия:

-Nameдля указания мер, которые следует применить к определенному приложению. Укажите исполняемый файл приложения после того, как поставите этот флажок.-Systemдля указания мер, которые следует применить на уровне системы

- <Действие>:

-Enable, чтобы включить меры-Disable, чтобы отключить меры

- <Устранение рисков>:

- Командлет меры вместе с любыми подопциями (в окружении пробелов).

Каждая мера отделена запятой.

Каждая мера отделена запятой.

- Командлет меры вместе с любыми подопциями (в окружении пробелов).

Например, для включения предотвращения выполнения данных (DEP) с эмуляцией преобразователя ATL, а также для исполняемого файла с названием testing.exe в папке C:\Apps\LOB\tests и предотвращения создания этим исполняемым файлом дочерних процессов необходимо использовать следующую команду:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Важно!

Отделяйте каждый параметр меры запятой.

Чтобы применить DEP на уровне системы, необходимо использовать следующую команду:

Set-Processmitigation -System -Enable DEP

Чтобы отключить меры, можно заменить -Enable на -Disable. Однако для мер на уровне приложения это действие приведет к отключению меры только для этого приложения.

Если необходимо восстановить меры по умолчанию, включите командлет -Remove, как показано в следующем примере:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

В следующей таблице перечислены отдельные меры (и аудиты, если применимо) для использования с параметрами командлета -Enable или -Disable.

| Тип устранения рисков | Сфера применения | Ключевое слово параметра командлета для устранения рисков | Параметр командлета для режима аудита |

|---|---|---|---|

| Защита потока управления (CFG) | Уровень системы и уровень приложения | CFG, StrictCFG, SuppressExports | Аудит недоступен |

| Предотвращение выполнения данных (DEP) | Уровень системы и уровень приложения | DEP, EmulateAtlThunks | Аудит недоступен |

| Принудительный случайный выбор изображений (обязательный ASLR) | Уровень системы и уровень приложения | ForceRelocateImages | Аудит недоступен |

| Случайные выделения памяти (ASLR снизу вверх) | Уровень системы и уровень приложения | BottomUp, HighEntropy | Аудит недоступен |

| Проверка цепочек исключений (SEHOP) | Уровень системы и уровень приложения | SEHOP, SEHOPTelemetry | Аудит недоступен |

| Проверка целостности кучи | Уровень системы и уровень приложения | TerminateOnError | Аудит недоступен |

| Механизм Arbitrary code guard (ACG) | Только на уровне приложения | DynamicCode | AuditDynamicCode |

| Блокировать изображений с низкой целостностью | Только на уровне приложения | BlockLowLabel | AuditImageLoad |

| Блокировать удаленные изображения | Только на уровне приложения | BlockRemoteImages | Аудит недоступен |

| Блокировка ненадежные шрифты | Только на уровне приложения | DisableNonSystemFonts | AuditFont, FontAuditOnly |

| Защита целостности кода | Только на уровне приложения | BlockNonMicrosoftSigned, AllowStoreSigned | AuditMicrosoftSigned, AuditStoreSigned |

| Отключить точки расширения | Только на уровне приложения | ExtensionPoint | Аудит недоступен |

| Отключить системные вызовы Win32k | Только на уровне приложения | DisableWin32kSystemCalls | AuditSystemCall |

| Не разрешать дочерние процессы | Только на уровне приложения | DisallowChildProcessCreation | AuditChildProcess |

| Фильтрация адресов экспорта (EAF) | Только на уровне приложения | EnableExportAddressFilterPlus, EnableExportAddressFilter[1] | Аудит недоступен [2] |

| Фильтрация адресов импорта (IAF) | Только на уровне приложения | EnableImportAddressFilter | Аудит недоступен [2] |

| Имитация выполнения (SimExec) | Только на уровне приложения | EnableRopSimExec | Аудит недоступен [2] |

| Проверка вызова API (CallerCheck) | Только на уровне приложения | EnableRopCallerCheck | Аудит недоступен [2] |

| Проверка использования дескриптора | Только на уровне приложения | StrictHandle | Аудит недоступен |

| Проверка целостности зависимостей изображения | Только на уровне приложения | EnforceModuleDepencySigning | Аудит недоступен |

| Проверка целостности стека (StackPivot) | Только на уровне приложения | EnableRopStackPivot | Аудит недоступен [2] |

[1]: используйте следующий формат, чтобы включить модули EAF для библиотек DLL для процесса:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]. Аудит для этого устранения рисков недоступен с помощью командлетов PowerShell.

Настройка уведомлений

Дополнительные сведения о настройке уведомлений при срабатывании правила и блокировке приложения или файла см. в разделе Безопасность Windows.

См. также

- Оценка защиты от эксплойтов

- Настройка и аудит мер защиты от эксплойтов

- Импорт, экспорт и развертывание конфигураций защиты от эксплойтов

Включить защиту от эксплойтов, чтобы предотвратить атаки

- Статья

- 10 минут на чтение

Применяется к:

- Microsoft Defender для конечной точки, план 2

- Microsoft Defender для конечной точки, план 1

- Защитник Microsoft 365

Совет

Хотите попробовать Defender for Endpoint? Подпишитесь на бесплатную пробную версию.

Защита от эксплойтов помогает защититься от вредоносных программ, использующих эксплойты для заражения устройств и их распространения. Защита от эксплойтов состоит из множества мер по смягчению последствий, которые можно применять как к операционной системе, так и к отдельным приложениям.

Важно

.NET 2.0 не совместим с некоторыми функциями защиты от эксплойтов, в частности с фильтрацией адресов экспорта (EAF) и фильтрацией адресов импорта (IAF). Если вы включили .NET 2.0, использование EAF и IAF не поддерживается.

В защиту от эксплойтов включены многие функции расширенного набора инструментов для устранения угроз (EMET).

Вы можете включить каждое средство защиты отдельно, используя любой из следующих методов:

- Приложение для обеспечения безопасности Windows

- Microsoft Intune

- Управление мобильными устройствами (MDM)

- Диспетчер конфигурации конечных точек Майкрософт

- Групповая политика

- PowerShell

Защита от эксплойтов настроена по умолчанию в Windows 10 и Windows 11. Вы можете включить или выключить каждое средство защиты или установить его значение по умолчанию. Некоторые меры по смягчению имеют больше вариантов. Вы можете экспортировать эти настройки в виде XML-файла и развернуть их на других устройствах.

Вы можете включить или выключить каждое средство защиты или установить его значение по умолчанию. Некоторые меры по смягчению имеют больше вариантов. Вы можете экспортировать эти настройки в виде XML-файла и развернуть их на других устройствах.

Вы также можете установить режим аудита для смягчения последствий. Режим аудита позволяет проверить, как будут работать меры (и просматривать события), не влияя на нормальное использование устройства.

Приложение «Безопасность Windows»

Откройте приложение «Безопасность Windows», выбрав значок щита на панели задач или выполнив поиск в меню «Пуск» Безопасность .

Выберите плитку Управление приложением и браузером (или значок приложения в левой строке меню), а затем выберите Настройки защиты от эксплойтов .

Перейдите к Настройки программы и выберите приложение, к которому вы хотите применить меры по снижению риска.

- Если приложение, которое вы хотите настроить, уже есть в списке, выберите его, а затем выберите Изменить .

- Если приложения нет в списке, в верхней части списка выберите Добавить программу для настройки , а затем выберите способ добавления приложения.

- Используйте Добавить по имени программы , чтобы применить смягчение ко всем работающим процессам с таким именем. Укажите файл с его расширением. Вы можете ввести полный путь, чтобы ограничить защиту только приложением с таким именем в этом месте.

- Используйте Выберите точный путь к файлу , чтобы использовать стандартное окно выбора файлов Windows Explorer, чтобы найти и выбрать нужный файл.

Выбрав приложение, вы увидите список всех средств защиты, которые можно применить. Выбор Аудит применит смягчение только в режиме аудита. Вы получите уведомление, если вам нужно перезапустить процесс или приложение или если вам нужно перезапустить Windows.

Повторите шаги 3–4 для всех приложений и средств защиты, которые вы хотите настроить.

В разделе Параметры системы найдите средство защиты, которое вы хотите настроить, и укажите один из следующих параметров. Приложения, которые не настроены отдельно в разделе Параметры программы , используют параметры, настроенные здесь.

- Включено по умолчанию : Смягчение включено для приложений, у которых это смягчение не установлено в специальном разделе Настройки программы

- Выключено по умолчанию : Смягчение отключено для приложений, которые не имеют этого смягчения, установленного в конкретном приложении Настройки программы Раздел

- Использовать значение по умолчанию : смягчение может быть включено или отключено в зависимости от конфигурации по умолчанию, настроенной при установке Windows 10 или Windows 11; значение по умолчанию ( Вкл.

или Выкл. ) всегда указывается рядом с меткой Использовать по умолчанию для каждого смягчения

или Выкл. ) всегда указывается рядом с меткой Использовать по умолчанию для каждого смягчения

Повторите шаг 6 для всех средств защиты на уровне системы, которые вы хотите настроить. Выберите Применить , когда закончите настройку конфигурации.

Если вы добавите приложение в раздел Параметры программы и настроите там отдельные параметры смягчения, они будут учитываться выше, чем конфигурация для тех же средств смягчения, которые указаны в разделе Параметры системы . Следующая матрица и примеры помогают проиллюстрировать, как работают значения по умолчанию:

| Включено в Настройки программы | Включено в Системные настройки | Поведение |

|---|---|---|

| Да | № | Как определено в Настройки программы |

| Да | Да | Как определено в Настройки программы |

| № | Да | Как определено в Системные настройки |

| № | № | По умолчанию, как определено в Использовать параметр по умолчанию |

Пример 1.

Микаэль отключает функцию предотвращения выполнения данных в разделе системных настроек по умолчанию. В параметрах этого приложения в разделе Data Execution Prevention (DEP) Микаэль включает параметр Override system settings и устанавливает переключатель в положение 9.0015 На . В разделе Настройки программы других приложений нет.

Микаэль отключает функцию предотвращения выполнения данных в разделе системных настроек по умолчанию. В параметрах этого приложения в разделе Data Execution Prevention (DEP) Микаэль включает параметр Override system settings и устанавливает переключатель в положение 9.0015 На . В разделе Настройки программы других приложений нет.В результате DEP включен только для test.exe . Во всех остальных приложениях DEP применяться не будет.

Пример 2. Джози отключает функцию предотвращения выполнения данных в системных настройках по умолчанию

Джози добавляет приложение test.exe в раздел Настройки программы . В параметрах этого приложения в разделе Предотвращение выполнения данных (DEP) Джози включает Переопределить параметр системных настроек и установить переключатель в положение On .

Джози также добавляет приложение miles. exe в раздел Настройки программы и настраивает Защита потока управления (CFG) на On . Джози не включает параметр Override system settings для DEP или любых других мер для этого приложения.

exe в раздел Настройки программы и настраивает Защита потока управления (CFG) на On . Джози не включает параметр Override system settings для DEP или любых других мер для этого приложения.

В результате DEP включен для test.exe . DEP не будет включен для любого другого приложения, включая 9.0120 миль.exe . CFG будет включен для miles.exe .

Откройте приложение «Безопасность Windows», выбрав значок щита на панели задач или выполнив поиск в меню «Пуск» Безопасность Windows .

Выберите плитку Управление приложениями и браузером (или значок приложения в левой строке меню), а затем выберите Защита от эксплойтов .

Перейдите к Настройки программы и выберите приложение, к которому вы хотите применить меры по снижению риска.

- Если приложение, которое вы хотите настроить, уже есть в списке, выберите его, а затем выберите Изменить .

- Если приложения нет в списке, в верхней части списка выберите Добавить программу для настройки , а затем выберите способ добавления приложения.

- Используйте Добавить по имени программы , чтобы применить смягчение ко всем запущенным процессам с таким именем. Укажите файл с расширением. Вы можете ввести полный путь, чтобы ограничить защиту только приложением с таким именем в этом месте.

- Используйте Выберите точный путь к файлу , чтобы использовать стандартное окно выбора файлов Windows Explorer, чтобы найти и выбрать нужный файл.

- Если приложение, которое вы хотите настроить, уже есть в списке, выберите его, а затем выберите Изменить .

Выбрав приложение, вы увидите список всех средств защиты, которые можно применить. Выбор Аудит применит смягчение только в режиме аудита. Вы будете уведомлены, если вам нужно перезапустить процесс или приложение или если вам нужно перезапустить Windows.

Повторите шаги 3–4 для всех приложений и средств защиты, которые вы хотите настроить.

Выберите Примените , когда закончите настройку конфигурации.

Выберите Примените , когда закончите настройку конфигурации.

Intune

Войдите на портал Azure и откройте Intune.

Перейти к Конфигурация устройства > Профили > Создать профиль .

Назовите профиль, выберите Windows 10 и более поздние версии и Endpoint Protection .

Выбрать Настроить > Защита от эксплойтов Защитника Windows > Защита от эксплойтов .

Загрузить файл XML с настройками защиты от эксплойтов:

Выберите OK , чтобы сохранить каждую открытую колонку, а затем выберите Создать .

Выберите вкладку профиля Назначения , назначьте политику Все пользователи и все устройства , а затем выберите Сохранить .

MDM

Используйте поставщика служб конфигурации ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings (CSP) для включения или отключения средств защиты от эксплойтов или для использования режима аудита.

Microsoft Endpoint Manager

В Microsoft Endpoint Manager перейдите к Endpoint Security > Уменьшение направления атаки .

Выберите Создать политику > Платформа и для Профиль , выберите Защита от эксплойтов . Затем выберите Создать .

Укажите имя и описание, затем выберите Далее .

Выберите Выберите XML-файл и перейдите к расположению XML-файла защиты от эксплойтов. Выберите файл, а затем выберите Далее .

Настройте теги области и Назначения , если это необходимо.

В разделе Просмотрите + создайте , просмотрите параметры конфигурации и выберите Создать .

Microsoft Endpoint Configuration Manager

В Microsoft Endpoint Configuration Manager перейдите к Активы и соответствие > Endpoint Protection > Защитник Windows Exploit Guard .

Выберите Главная > Создать политику защиты от эксплойтов .

Укажите имя и описание, выберите Защита от эксплойтов , затем выберите Далее .

Перейдите к расположению XML-файла защиты от эксплойтов и выберите Далее .

Просмотрите настройки и выберите Далее , чтобы создать политику.

После создания политики выберите Закрыть .

Групповая политика

На устройстве управления групповой политикой откройте консоль управления групповой политикой, щелкните правой кнопкой мыши объект групповой политики, который хотите настроить, и выберите Изменить .

В редакторе управления групповыми политиками перейдите к Конфигурация компьютера и выберите Административные шаблоны .

Разверните дерево до компонентов Windows > Exploit Guard в Защитнике Windows > Защита от эксплойтов > Использовать общий набор настроек защиты от эксплойтов .

Выберите Включено и введите расположение XML-файла, а затем выберите OK .

PowerShell

Вы можете использовать команду PowerShell Get или Set с командлетом ProcessMitigation . При использовании Get отобразится текущий статус конфигурации любых мер по смягчению последствий, которые были включены на устройстве — добавьте -Name командлет и исполняемый файл приложения для просмотра мер по устранению последствий только для этого приложения:

Get-ProcessMitigation -Name имя_процесса.exe

Важно

Ненастроенные средства снижения риска на уровне системы будут иметь статус NOTSET .

- Для настроек системного уровня

NOTSETуказывает, что для этого средства защиты применена настройка по умолчанию. - Для настроек на уровне приложения

NOTSETуказывает, что будет применена настройка уровня системы для смягчения последствий. Настройки по умолчанию для каждого средства защиты на уровне системы можно увидеть в разделе Безопасность Windows.

Используйте Set для настройки каждого смягчения в следующем формате:

Set-ProcessMitigation -<область> <исполняемый файл приложения> -<действие> <смягчение или параметры>,<смягчение или параметры>,<смягчение или параметры>

Где:

- <Область>:

-

-Name, чтобы указать, что меры по снижению риска должны быть применены к конкретному приложению. Укажите исполняемый файл приложения после этого флага.

-

-Система, чтобы указать, что меры по смягчению должны применяться на системном уровне

-

-

- <Действие>:

-

- Включите, чтобы включить смягчение последствий -

-Отключить, чтобы отключить смягчение

-

- <Смягчение>:

- Командлет смягчения вместе со всеми подпараметрами (окруженными пробелами). Каждое смягчение отделяется запятой.

Например, чтобы включить предотвращение выполнения данных (DEP) с эмуляцией переходника ATL и для исполняемого файла с именем testing.exe в папке C:\Apps\LOB\tests , и чтобы этот исполняемый файл не создавал дочерние процессы, вы должны использовать следующую команду:

Set-ProcessMitigation -Name c:\apps\lob \tests\testing.exe - Включить DEP, EmulateAtlThunks, DisallowChildProcessCreation

Важный

Разделяйте каждый вариант защиты запятыми.

Если вы хотите применить DEP на системном уровне, используйте следующую команду:

Set-Processmitigation -System -Enable DEP

Чтобы отключить смягчение последствий, вы можете заменить -Включить на -Отключить . Однако для мер по устранению угроз на уровне приложения это действие приводит к отключению защиты только для этого приложения.

Однако для мер по устранению угроз на уровне приложения это действие приводит к отключению защиты только для этого приложения.

Если вам нужно восстановить систему устранения последствий по умолчанию, вам также необходимо включить командлет -Remove , как в следующем примере:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

В следующей таблице перечислены отдельные Mitigations (и Audits , если доступно) для использования с параметрами командлета -Enable или -Disable .

| Тип защиты | Относится к | Ключевое слово параметра командлета смягчения последствий | Параметр командлета режима аудита |

|---|---|---|---|

| Регулятор потока (CFG) | Уровень системы и приложения | CFG , StrictCFG , SuppressExports | Аудит недоступен |

| Предотвращение выполнения данных (DEP) | Уровень системы и приложения | DEP , ЭмулататлТханкс | Аудит недоступен |

| Принудительная рандомизация изображений (обязательный ASLR) | Уровень системы и приложения | ForceRelocateImages | Аудит недоступен |

| Произвольное распределение памяти (ASLR снизу вверх) | Уровень системы и приложения | Снизу-Вверх , Высокоэнтропийный | Аудит недоступен |

| Проверка цепочек исключений (SEHOP) | Уровень системы и приложения | SEHOP , SEHOPTтелеметрия | Аудит недоступен |

| Проверка целостности кучи | Уровень системы и приложения | TerminateOnError | Аудит недоступен |

| Защита от произвольного кода (ACG) | Только на уровне приложений | Динамический код | Динамический код аудита |

| Блокировать изображения с низкой целостностью | Только на уровне приложений | Блоклоулейбл | Аудитимажелоад |

| Блок удаленных образов | Только на уровне приложений | Блокудатимажес | Аудит недоступен |

| Блокировать ненадежные шрифты | Только на уровне приложений | DisableNonSystemFonts | АудитФонт , ФонтАудитОнли |

| Защита целостности кода | Только на уровне приложений | Блокнонмикрософтсигнед , Алловсторесигнид | АудитМайкрософтСигнед, Аудитсторесигнед |

| Отключить точки расширения | Только на уровне приложений | ExtensionPoint | Аудит недоступен |

| Отключить системные вызовы Win32k | Только на уровне приложений | DisableWin32kSystemCalls | АудитСистемКолл |

| Не разрешать дочерние процессы | Только на уровне приложений | DisallowChildProcessCreation | АудитЧилдПроцесс |

| Фильтрация адресов экспорта (EAF) | Только на уровне приложений | EnableExportAddressFilterPlus , EnableExportAddressFilter [1] | Аудит недоступен [2] |

| Фильтрация адресов импорта (IAF) | Только на уровне приложений | EnableImportAddressFilter | Аудит недоступен [2] |

| Моделирование выполнения (SimExec) | Только на уровне приложений | ЕнаблеРопсимексек | Аудит недоступен [2] |

| Проверка вызова API (CallerCheck) | Только на уровне приложений | Енаблеропкаллерчекк | Аудит недоступен [2] |

| Проверка использования дескриптора | Только на уровне приложений | Строгая ручка | Аудит недоступен |

| Проверка целостности зависимостей образа | Только на уровне приложений | EnforceModuleDepencySigning | Аудит недоступен |

| Проверка целостности стека (StackPivot) | Только на уровне приложений | Енаблеропстекпивот | Аудит недоступен [2] |

[1]: используйте следующий формат, чтобы включить модули EAF для библиотек DLL для процесса:

[2]: аудит этого средства устранения недоступен с помощью командлетов PowerShell.

Настройка уведомления

Сведения о настройке уведомления при срабатывании правила и блокировке приложения или файла см. в разделе Безопасность Windows.

См. также

- Оценка защиты от эксплойтов

- Настройка и аудит средств защиты от эксплойтов

- Импорт, экспорт и развертывание конфигураций защиты от эксплойтов

Применение мер по предотвращению атак через уязвимости

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 4 минуты на чтение

Применяется к:

- Microsoft Defender для конечной точки, план 2

- Защитник Microsoft 365

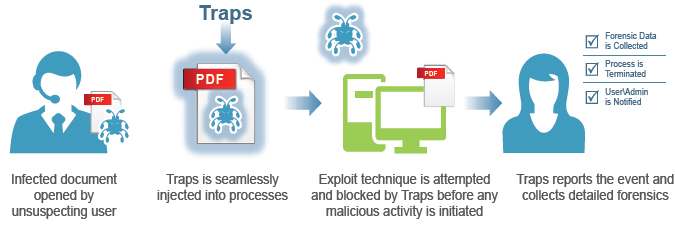

Защита от эксплойтов автоматически применяет многие методы защиты от эксплойтов к процессам и приложениям операционной системы. Защита от эксплойтов поддерживается, начиная с Windows 10 версии 1709, Windows 11 и Windows Server версии 1803.

Защита от эксплойтов поддерживается, начиная с Windows 10 версии 1709, Windows 11 и Windows Server версии 1803.

Защита от эксплойтов лучше всего работает с Защитником для конечной точки, который предоставляет подробные отчеты о событиях и блокировках защиты от эксплойтов в рамках обычного оповещения. сценарии расследования.

Вы можете включить защиту от эксплойтов на отдельном устройстве, а затем использовать групповую политику для одновременного распространения XML-файла на несколько устройств.

Когда на устройстве будет найдено средство устранения, в Центре уведомлений будет отображаться уведомление. Вы можете настроить уведомление с информацией о вашей компании и контактной информацией. Вы также можете включить правила по отдельности, чтобы настроить методы, которые отслеживает функция.

Вы также можете использовать режим аудита, чтобы оценить, как защита от эксплойтов повлияет на вашу организацию, если она будет включена.

Многие функции расширенного набора средств смягчения последствий (EMET) включены в защиту от эксплойтов. Фактически, вы можете преобразовать и импортировать существующие профили конфигурации EMET в защиту от эксплойтов. Дополнительные сведения см. в разделе Импорт, экспорт и развертывание конфигураций защиты от эксплойтов.

Фактически, вы можете преобразовать и импортировать существующие профили конфигурации EMET в защиту от эксплойтов. Дополнительные сведения см. в разделе Импорт, экспорт и развертывание конфигураций защиты от эксплойтов.

Важно

Если вы в настоящее время используете EMET, помните, что поддержка EMET подошла к концу 31 июля 2018 г. Рассмотрите возможность замены EMET защитой от эксплойтов в Windows 10.

Предупреждение

Некоторые технологии снижения безопасности могут иметь проблемы совместимости с некоторыми приложениями. Вы должны протестировать защиту от эксплойтов во всех сценариях целевого использования, используя режим аудита, прежде чем развертывать конфигурацию в производственной среде или в остальной части вашей сети.

Просмотр событий защиты от эксплойтов на портале Microsoft 365 Defender

Defender for Endpoint предоставляет подробные отчеты о событиях и блокировках в рамках своих сценариев расследования предупреждений.

Вы можете запросить у Защитника данные конечной точки с помощью расширенного поиска. Если вы используете режим аудита, вы можете использовать расширенный поиск, чтобы увидеть, как настройки защиты от эксплойтов могут повлиять на вашу среду.

Если вы используете режим аудита, вы можете использовать расширенный поиск, чтобы увидеть, как настройки защиты от эксплойтов могут повлиять на вашу среду.

Вот пример запроса:

DeviceEvents | где ActionType начинается с «ExploitGuard», а ActionType! содержит «NetworkProtection».

Просмотрите события защиты от эксплойтов в средстве просмотра событий Windows

Вы можете просмотреть журнал событий Windows, чтобы увидеть события, которые создаются, когда защита от эксплойтов блокирует (или проверяет) приложение:

| Поставщик/источник | Идентификатор события | Описание |

|---|---|---|

| Меры безопасности | 1 | Аудит АЧГ |

| Меры безопасности | 2 | ACG принудительное исполнение |

| Меры безопасности | 3 | Не разрешать аудит дочерних процессов |

| Меры безопасности | 4 | Не разрешать блокировать дочерние процессы |

| Меры безопасности | 5 | Блокировка аудита образов с низкой целостностью |

| Меры безопасности | 6 | Блокировать изображения с низкой целостностью |

| Меры безопасности | 7 | Блокировать аудит удаленных образов |

| Меры безопасности | 8 | Блок удаленных изображений блок |

| Меры безопасности | 9 | Отключить аудит системных вызовов win32k |

| Меры безопасности | 10 | Отключить блокировку системных вызовов win32k |

| Меры безопасности | 11 | Аудит защиты целостности кода |

| Безопасность-Смягчение | 12 | Блок защиты целостности кода |

| Меры безопасности | 13 | Аудит ЭДП |

| Меры безопасности | 14 | ЭДП принудительная |

| Меры безопасности | 15 | ДСП+ аудит |

| Меры безопасности | 16 | EAF+ принудительное исполнение |

| Меры безопасности | 17 | Аудит IAF |

| Меры безопасности | 18 | IAF обеспечивает соблюдение |

| Меры безопасности | 19 | Аудит StackPivot ROP |

| Меры безопасности | 20 | ROP StackPivot принудительно |

| Меры безопасности | 21 | Аудит CallerCheck ROP |

| Меры безопасности | 22 | ROP CallerCheck принудительно |

| Меры безопасности | 23 | ROP Аудит SimExec |

| Меры безопасности | 24 | ROP SimExec принудительно |

| WER-диагностика | 5 | CFG Блок |

| Win32K | 260 | Ненадежный шрифт |

Сравнение средств защиты

Средства защиты, доступные в EMET, изначально включены в Windows 10 (начиная с версии 1709). ), Windows 11 и Windows Server (начиная с версии 1803) под защитой от эксплойтов.

), Windows 11 и Windows Server (начиная с версии 1803) под защитой от эксплойтов.

В таблице в этом разделе указана доступность и поддержка собственных средств устранения угроз между EMET и защитой от эксплойтов.

| Смягчение последствий | Доступно под защитой от эксплойтов | Доступен в EMET |

|---|---|---|

| Защита от произвольного кода (ACG) | Да | Да Как «Проверка защиты памяти» |

| Блокировка удаленных изображений | Да | Да Как «Проверка загрузки библиотеки» |

| Блокировать ненадежные шрифты | Да | Да |

| Предотвращение выполнения данных (DEP) | Да | Да |

| Фильтрация адресов экспорта (EAF) | Да | Да |

| Принудительная рандомизация изображений (обязательный ASLR) | Да | Да |

| Снижение безопасности NullPage | Да Изначально включено в Windows 10 и Windows 11 Дополнительные сведения см.  в разделе Снижение угроз с помощью функций безопасности Windows 10 в разделе Снижение угроз с помощью функций безопасности Windows 10 | Да |

| Рандомизация распределения памяти (ASLR снизу вверх) | Да | Да |

| Моделирование выполнения (SimExec) | Да | Да |

| Проверка вызова API (CallerCheck) | Да | Да |

| Проверка цепочек исключений (SEHOP) | Да | Да |

| Проверка целостности стека (StackPivot) | Да | Да |

| Доверие к сертификату (настраиваемое закрепление сертификата) | Windows 10 и Windows 11 обеспечивают закрепление корпоративного сертификата | Да |

| Распределение кучного распыления | Неэффективен против новых эксплойтов на основе браузера; новые средства защиты обеспечивают лучшую защиту Дополнительные сведения см. в разделе Снижение угроз с помощью функций безопасности Windows 10 | .Да |

| Блокировать изображения с низкой целостностью | Да | № |

| Защита целостности кода | Да | № |

| Отключить точки расширения | Да | № |

| Отключить системные вызовы Win32k | Да | № |

| Не разрешать дочерние процессы | Да | № |

| Фильтрация адресов импорта (IAF) | Да | № |

| Проверка использования дескриптора | Да | № |

| Проверка целостности кучи | Да | № |

| Проверка целостности зависимостей образа | Да | № |

Примечание

Расширенные средства защиты от ROP, доступные в EMET, заменены ACG в Windows 10 и Windows 11, в которых другие расширенные параметры EMET включены по умолчанию в рамках включения средств защиты от ROP для процесса.

Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении.

Вы можете ввести полный путь, чтобы ограничить применение мер только приложением с таким именем в этом расположении. Укажите исполняемый файл приложения после того, как поставите этот флажок.

Укажите исполняемый файл приложения после того, как поставите этот флажок.

После настройки конфигурации выберите Применить.

После настройки конфигурации выберите Применить.

Каждая мера отделена запятой.

Каждая мера отделена запятой. exe -Remove -Disable DEP

exe -Remove -Disable DEP

exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

или Выкл. ) всегда указывается рядом с меткой Использовать по умолчанию для каждого смягчения

или Выкл. ) всегда указывается рядом с меткой Использовать по умолчанию для каждого смягчения

Выберите Примените , когда закончите настройку конфигурации.

Выберите Примените , когда закончите настройку конфигурации.

exe

exe