Все виды компьютерных ВИРУСОВ, САМЫЙ полный СПИСОК!

содержание видео

Рейтинг: 4.0; Голоса: 1

В этом видео я расскажу о всех современных типах компьютерных вирусов. Вы узнаете как они попадают на ваш компьютер, какие функции у вирусов и зачем они нужны. Что делать что бы не заразится этими вирусами и как их удалить

Дата: 2020-05-10

← САМЫЕ ОПАСНЫЕ компьютерные вирусы, мой ТОП

Восстанавливаем системные настройки Windows в 2 клика за пару секунд →

Похожие видео

Как удалить Windows и оставить Linux Mint?

• Евгений Юртаев: Компьютерные курсы

Проводник Windows 10 с вкладками. QTTabBar для начинающих

• Евгений Юртаев: Компьютерные курсы

Обработка списка ФИО Хитрости Excel

• Обучение Microsoft Office

Не работает интернет после удаления или отключения VPN?

• Дневник Сисадмина

Как забыть или удалить Wi-Fi сеть Windows 11?

• Дневник Сисадмина

Как установить живые обои на рабочий стол Windows 10 или Windows 11?

• Дневник Сисадмина

Комментарии и отзывы: 10

Евгений

подскажи пожалуйста что за вирус такой где папка в папке и таких папок много как матрешка а в конце фаил типа картинки которая весит очень много я очень с большим трудом кое как удалил в чем сам прикол его не видела связка из Avast и Malwarebytes обнаружил случайно когда чистил пк в папке RECYCLE. BIN когда начал попытку удалит сразу началось такое блокировка моих личных данных разный спам типа атаки рекламы разной открытие файлов открытие много вкладок браузеров антивирус кричит маловарка тоже одним словом начался ужас в итоге потерял страничку списали с карты денег не могу ни как найти что за вирус такой в интернет выдаёт статью про Duqu вредоносная матрёшка может что подскажешь

BIN когда начал попытку удалит сразу началось такое блокировка моих личных данных разный спам типа атаки рекламы разной открытие файлов открытие много вкладок браузеров антивирус кричит маловарка тоже одним словом начался ужас в итоге потерял страничку списали с карты денег не могу ни как найти что за вирус такой в интернет выдаёт статью про Duqu вредоносная матрёшка может что подскажешь

Любовь

Благодарю за полезную информацию . У меня в особенности вечерами стопориться вся система. Проверили систему при помощи утилиты Advclener 6 и он обнаружил модуль с таким названием windows defender , а при попытке его удалить , это с трудом удается! Периодически сканируем систему на ноутбуке при помощи Antimalwere Bytes на факт вирусов и утилитой Advclener 6 на факт рекламных модулей и различных расширений!А в последнее время даже есть и такое .При попытке что то вбить в строку яндекс слова на писаные там мной появляются с большим промежутком времени!

Александр

после удаления части программ и установки браузера firefox. Комп стал грузиться гораздо медленнее. При этом время от времени в браузере мозиллы выползает ошибка скрипта.Вирусов на компе не находиться не малваре, ни антивирусом. И появилось слишком много служб, назначение которых непонятно. Было бы хорошо если найдете время сделать видео по удалению ненужных служб. Которые тормозят работу компа.

Комп стал грузиться гораздо медленнее. При этом время от времени в браузере мозиллы выползает ошибка скрипта.Вирусов на компе не находиться не малваре, ни антивирусом. И появилось слишком много служб, назначение которых непонятно. Было бы хорошо если найдете время сделать видео по удалению ненужных служб. Которые тормозят работу компа.

Сергей

Паша где тебе можно написать в личке? Я понимаю тебя атакуют сходу. Это тебя спрашивает дедушка 62 года. Ты помог ребенку. я такой же.У меня пропала скорость при загрузке компа. После загрузки все идет с нормальной скоростью. Инет нормальный через модем причем. Фильмы смотрю без тормоза. Включал как обычно др. веб нашел 11 троянов после качания через торрент фильмов. Одним словом не скажешь

Mariya

Павел, Вы компьютерщик от Бога! Спасибо огромное за такое подробное разъяснение о вирусах! Я даже вспомнила какие вирусы были на моём компьютере и мне приходилось как-то с ними бороться. Не всегда успешно! Поэтому хочется именно от Вас услышать как поставить защиту на компьютер от всех вирусов и как бороться уже с имеющимися.

Олег

полезное видео. После видоса решил проверить свой на вирусы нашел только активатор винды и патч от программы. Пользуюсь не плохим антивирусом COMODO Internet Security 10 там есть все что нужно фаервол и марварки ловит. Есть вопрос есть такой вирус точнее кряк в играх троян вин32 инжектор он может навредить или нет?

Alekc21

здраствуйте павел я у вас хотел спросить у нас такая проблема возникла такая пробльема у нас вирус uбар и Zaxar и я хотел у вас спросить совет как удальит 2 вируса ибар и захар и унас установлен 1 анти вирус аваст и можно он найти другие вирусы боле строгие и каки удальит казино вулкан

Евгений

спасибо тебе за отличные видео очень помогают нашёл этот вирус Malwarebytes Anti-Malware очень крутая программа купил лицензию есть ещё одна программа очень заинтересовался называется Ashampoo WinOptimizer мне кажется не плохая замена CCleaner там много интересных функций СПАСИБО ОГРОМНОЕ

иван

Привет Павел , ну помоги пожалуйста, у меня постоянно открывается привод DVD , это вирус или что? И как его удалить если это вирус. Проверял систему на антивирусе, отключал привод в панели управления ничего не помогает).

Проверял систему на антивирусе, отключал привод в панели управления ничего не помогает).

Carta

Павел, я столкнулся с каким-то непонятным Баном: мой комп блокируется, когда я захожу на один сайт-ресурс, он предоставлен моим провайдером, для бесплатного кача фильмов, музыки. Провайдер говорит что мы вас не баним.

история развития от безобидных домашних шпионов до похитителей банковских карт / Хабр

ДИСКЛЕЙМЕР: Статья написана в информационно-познавательных целях и не претендует на высокий уровень «технической» составляющей. Диаграммы приведенные в статье не носят рекламный характер.

История появления компьютерных вирусов насчитывает уже почти 40 лет. Один из самых первых вирусов был разработан для компьютера Apple (но, в последствии, он так и не привёл к массовому заражению «яблочных» ПК). Произошло это в 1981 году, а звали «пионера» Elk Cloner (в вольном переводе «клонировщик лосей»). Этот «сохатый» был довольно безобиден, но надоедлив: при каждой загрузке пользователь заражённого компьютера видел на экране забавный (но не для владельца ПК) стишок, после чего компьютер начинал снова работать в обычном режиме.

Elk Cloner заражал компьютеры с дискеты: загружаясь с заражённой дискеты система запускала копию вируса. Никакого серьёзного влияния на работу компьютера он не оказывал, поскольку был написан американским школьником Ричардом Скрента забавы ради. Таким образом, Elk Cloner, который было бы правильнее назвать программой-шуткой, положил начало обширной категории «загрузочных вирусов», так как прописывался в сектор загрузки Apple II. Интересно, что в сети нередко можно встретить утверждение, что под OS X и iOS вирусов не бывает. Так вот, помимо «клонировщика лосей» есть и современные вирусы под ПО «яблочников», хотя надо признать, что их в разы меньше, чем под Windows и Android.

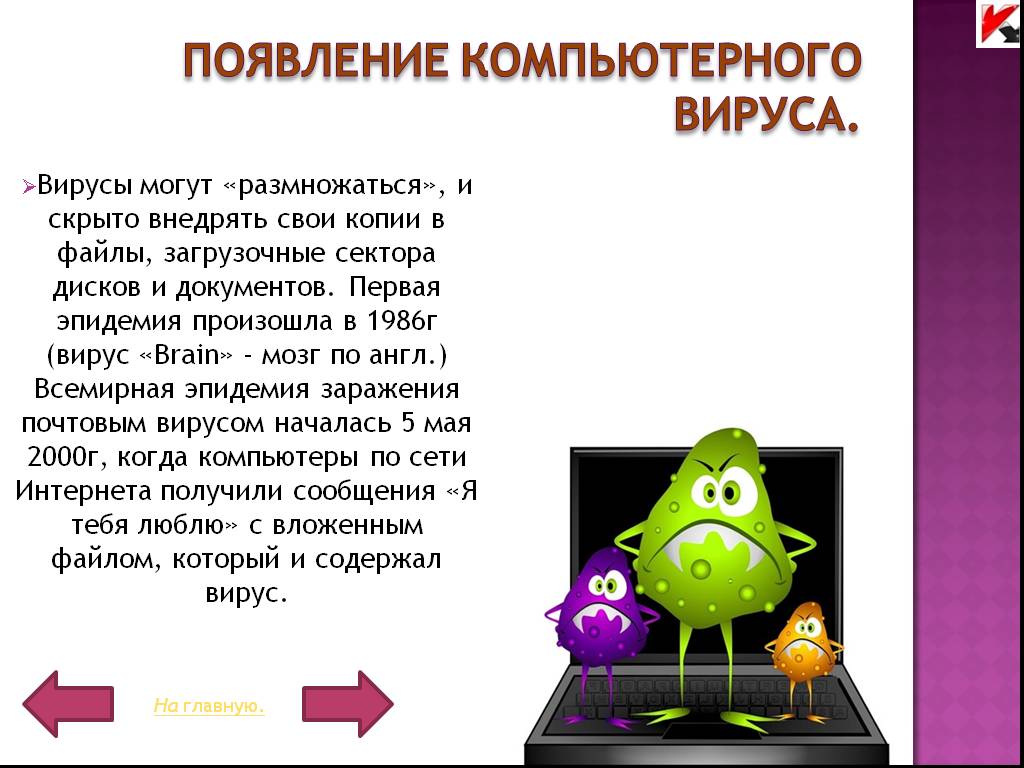

А первый распространённый вирус для ПК под управлением операционной системы MS DOS, появился в 1986 году, и назывался он Brain (в переводе с английского «мозг»). Впрочем, разработчики этого вируса, пакистанские братья Фарук Альви, не хотели вредить людям: они написали Brain для того, чтобы защитить написанную ими медицинскую программу от нелицензионного копирования.

Работал он так: в случае обнаружения пиратской программы вирус несколько замедлял работу дискеты, а также ограничивал память при взаимодействии с программой. Интересно, что создатели «Мозга» позаботились о том, что при его загрузке пользователь получал не только сообщение о заражении, но и телефон разработчиков, которые обещали выслать «лекарство» (привычных антивирусных программ тогда ещё, разумеется, не было). И слово своё до поры до времени братья держали, однако заражений оказалось так много, что можно было говорить уже о целой эпидемии: пользователи со всего мира стали атаковать несчастный пакистанский номер, и братьям ничего не оставалось, как просто отключить телефон. Так мир пережил первую «пандемию», вызванную компьютерным вирусом.

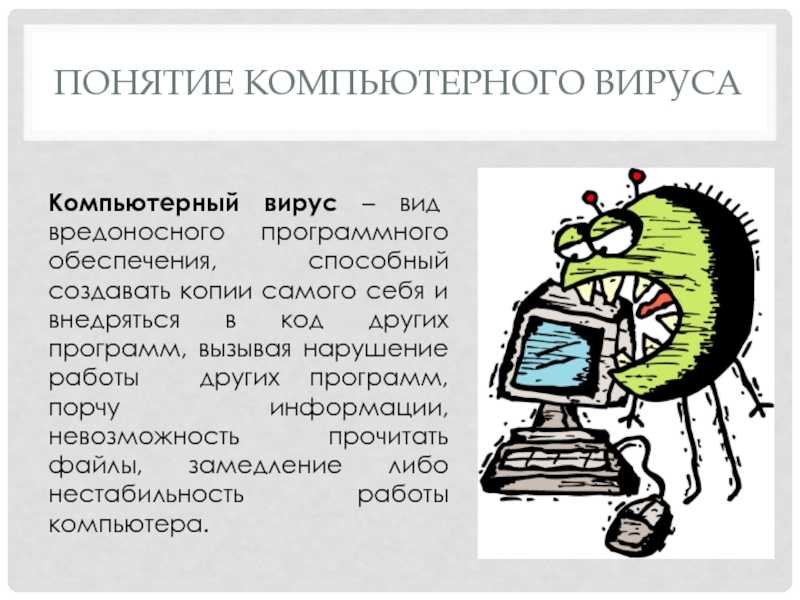

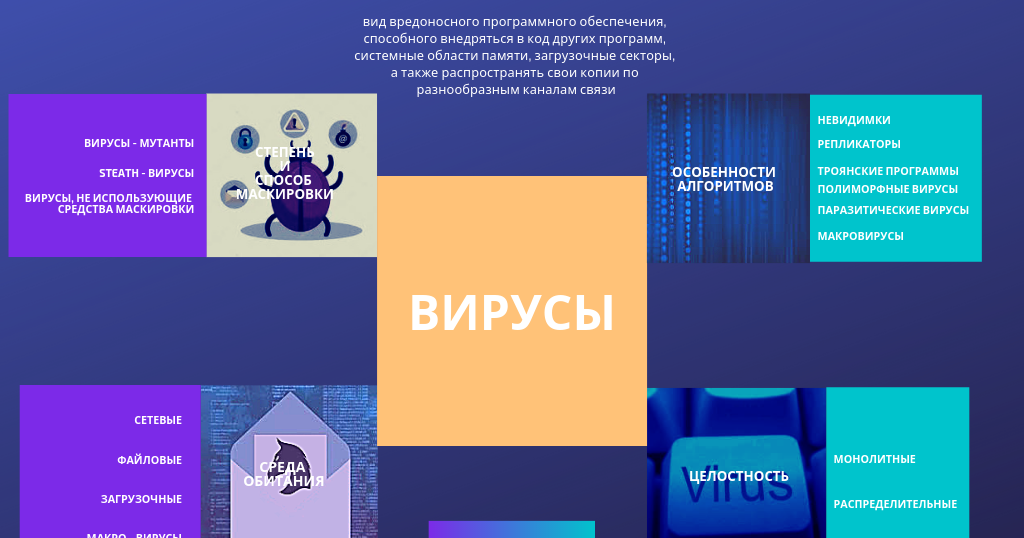

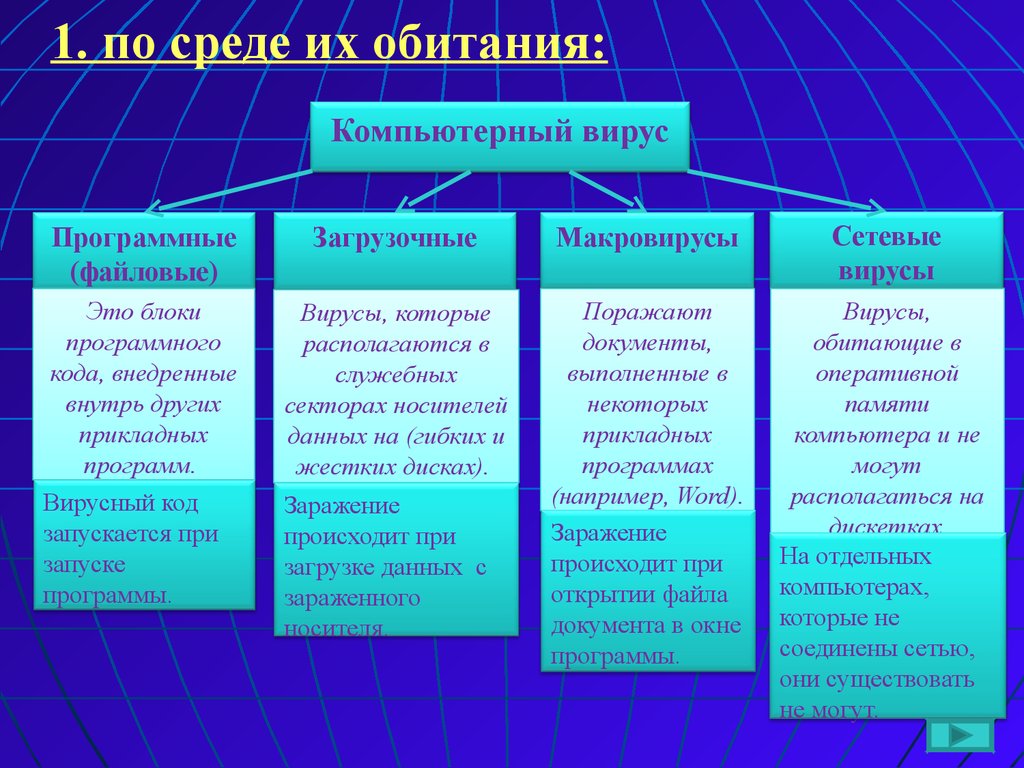

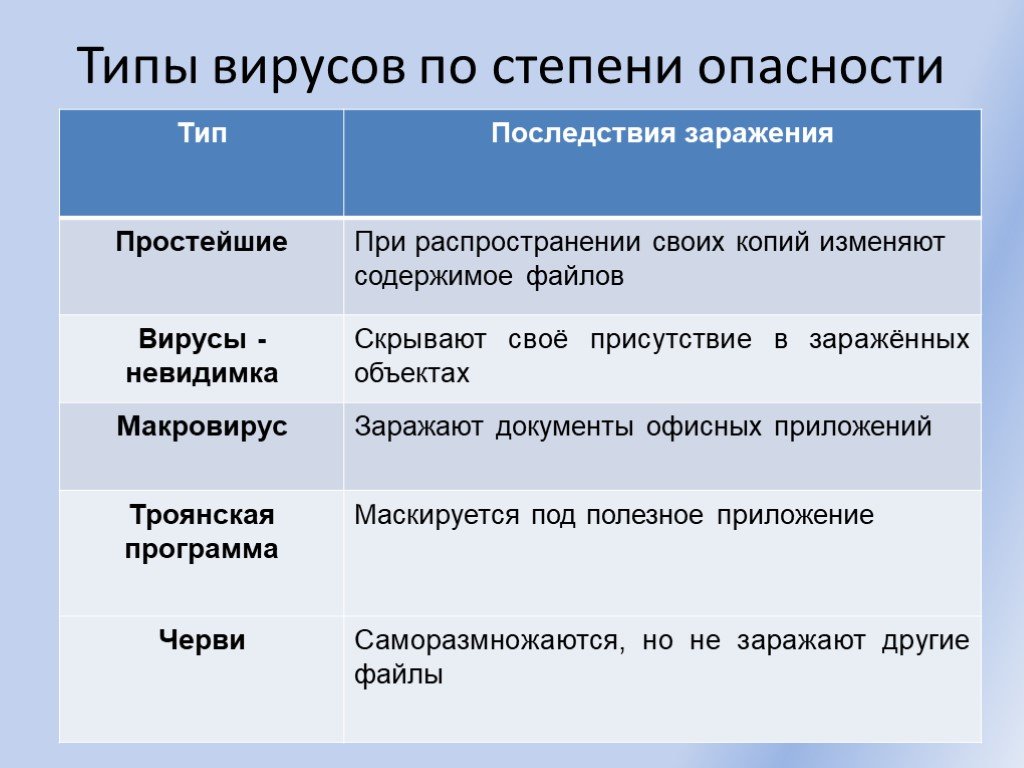

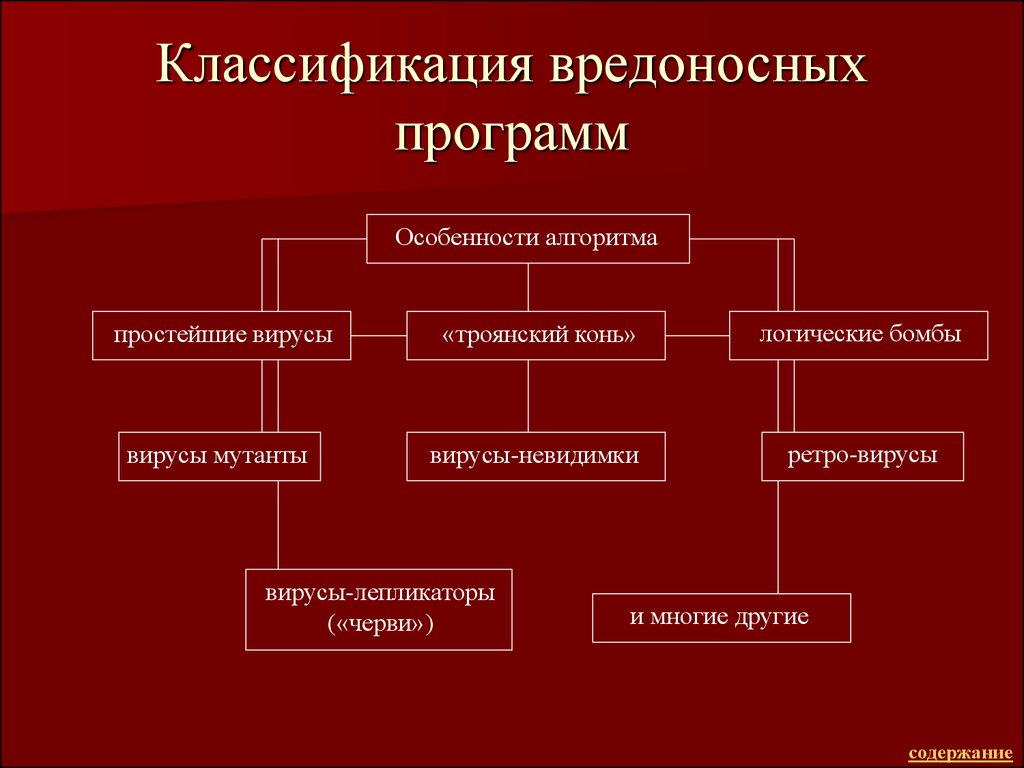

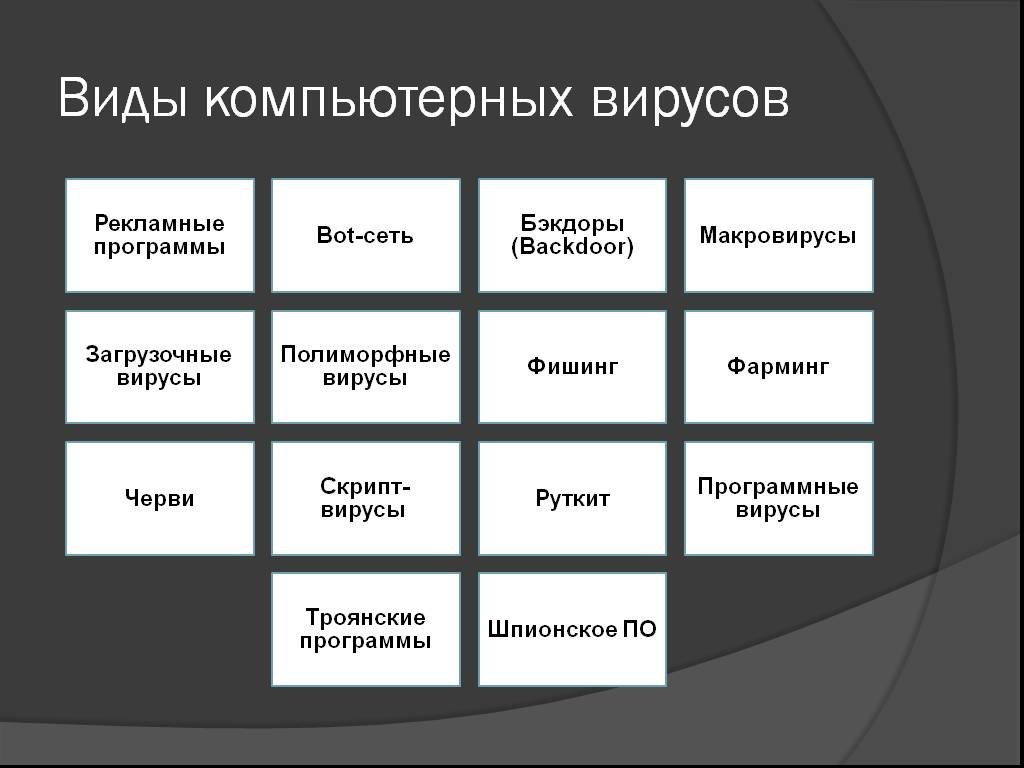

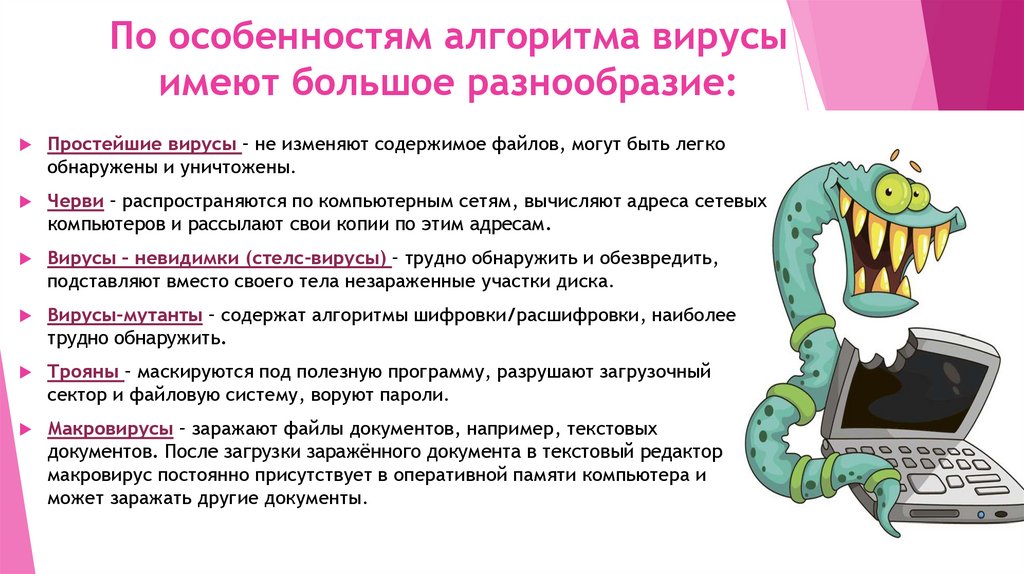

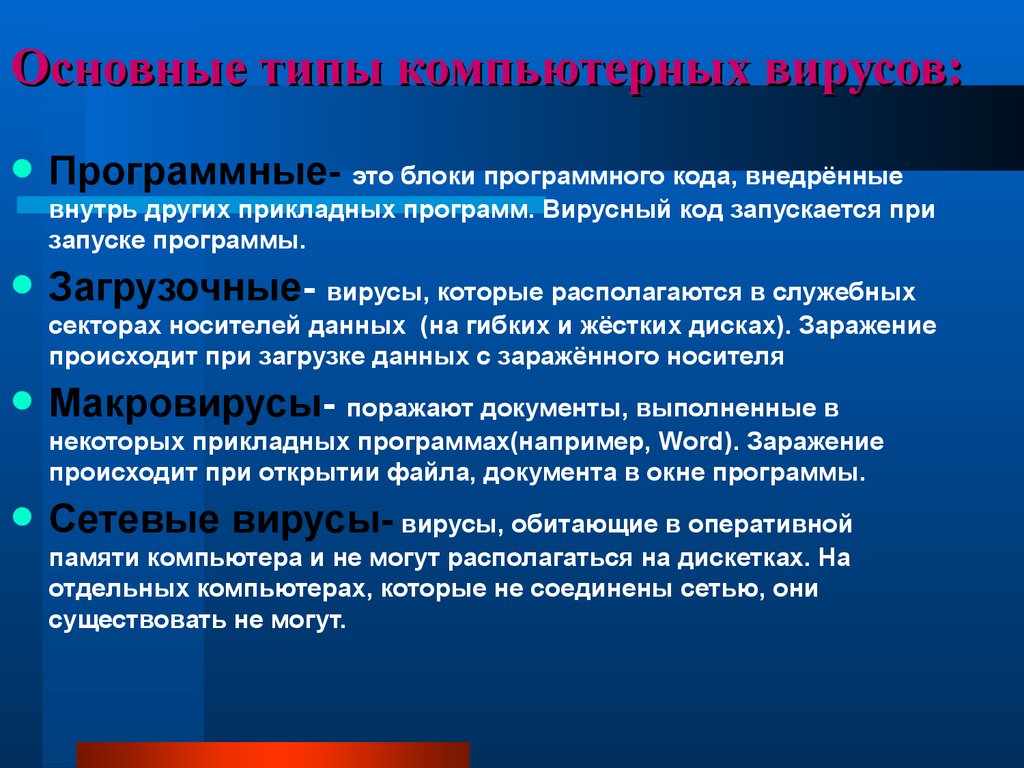

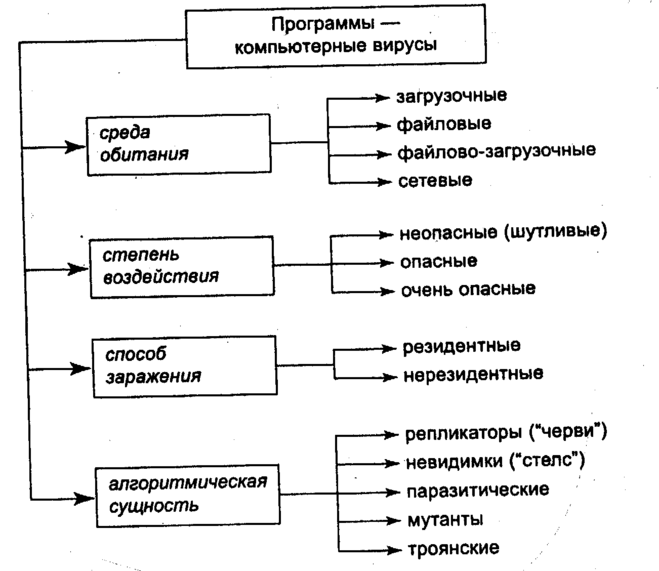

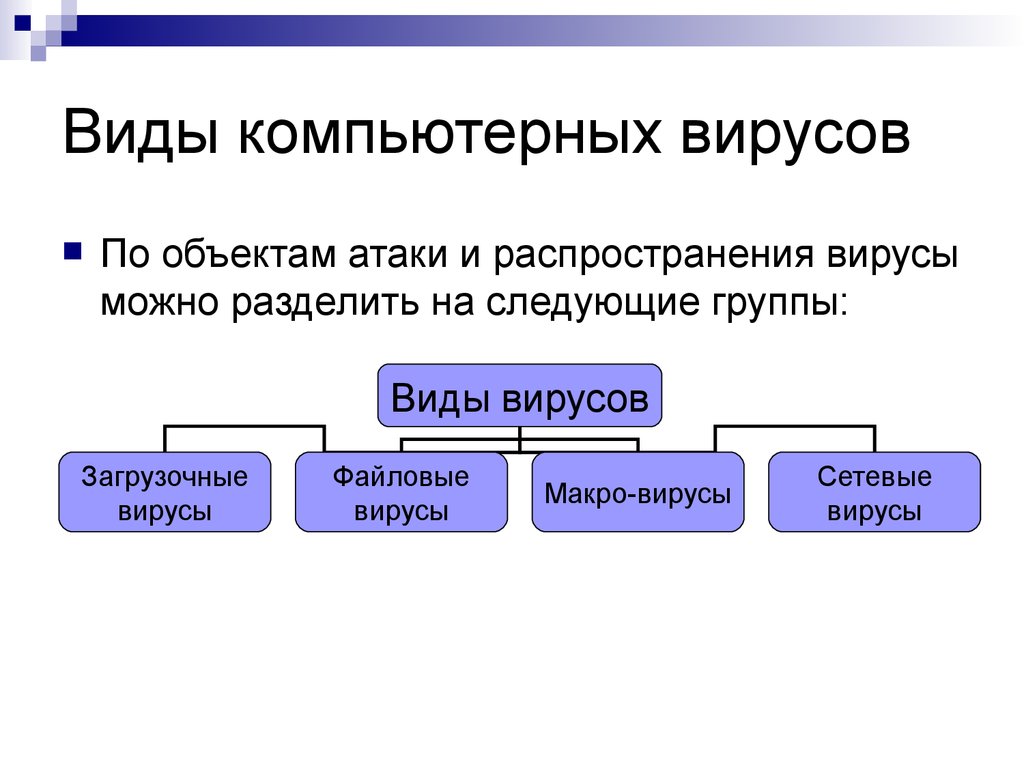

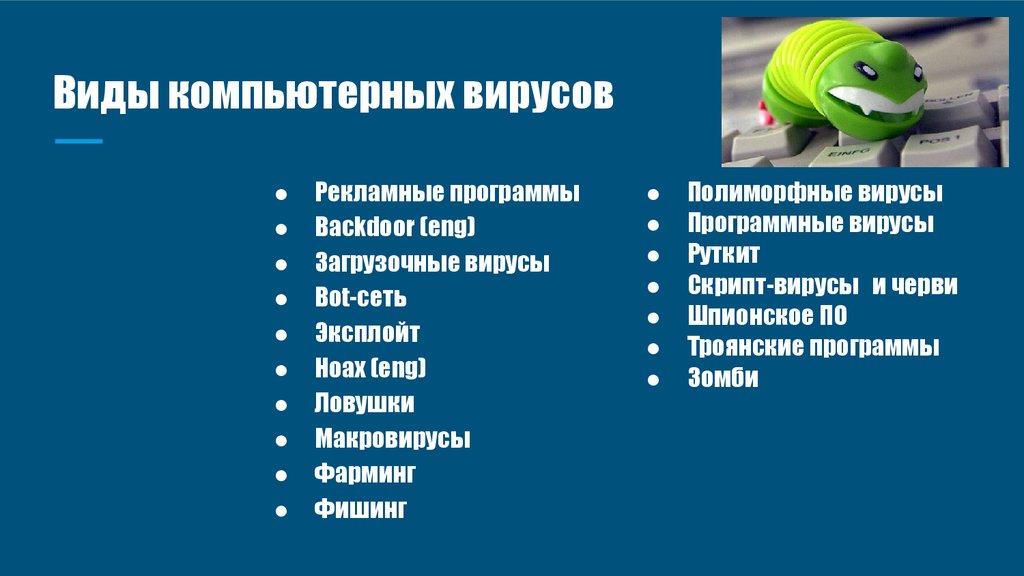

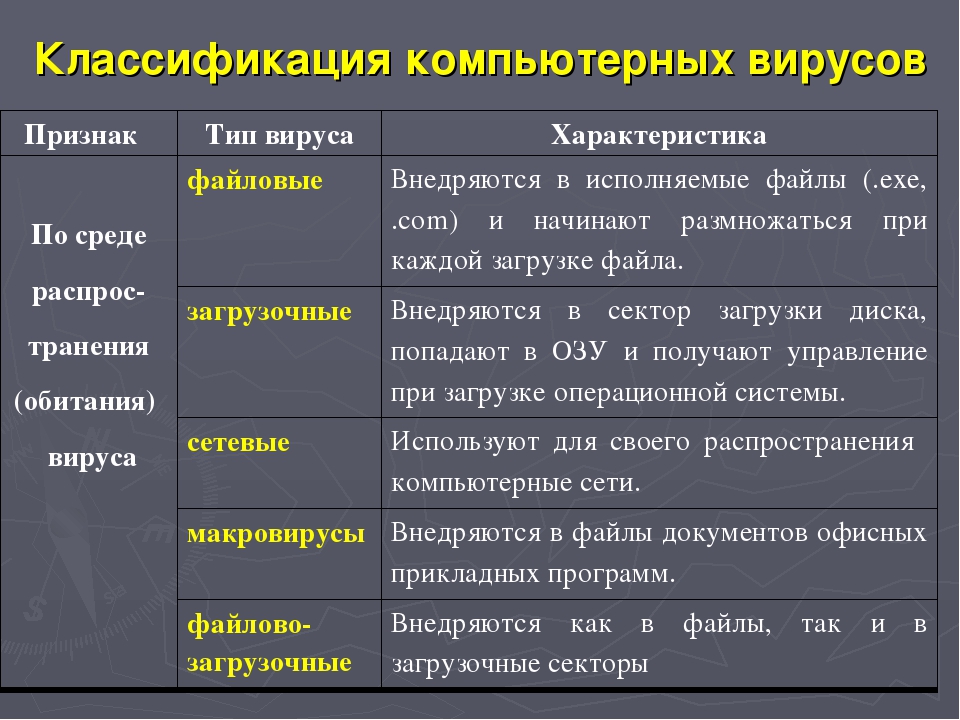

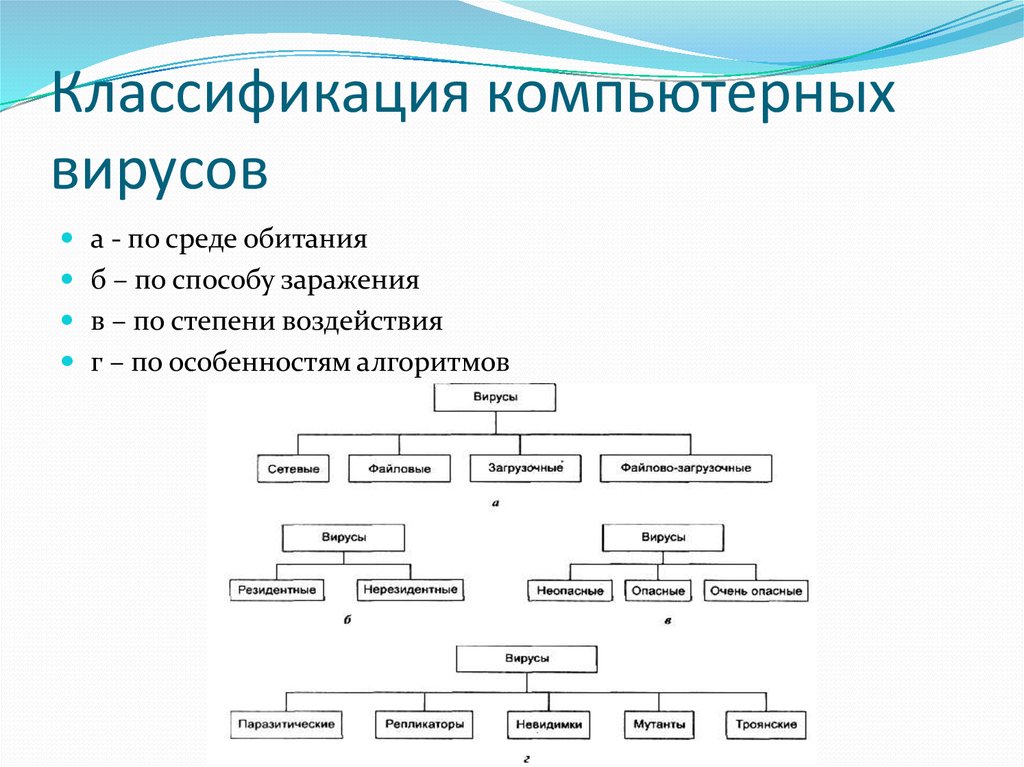

Какими бывают вирусы?

С момента своего появления компьютерные вирусы прошли большой эволюционный путь, и современные вредоносные программы работают куда тоньше, чем программы 80-х и 90-х годов, а обнаружить их значительно сложнее.

Worms или черви

Древнейшие вирусы были именно «червями». В 1961 году сотрудники американской Bell Labs придумали игру под названием «Дарвин», которая заключалась в том, что программы-«организмы» одного типа должны были захватывать «организмы» другого типа, а побеждал тот, чьи «организмы» захватывали всю память компьютера. Именно эта безобидная игрушка легла в основу принципа работы программы-червя, захватывающего дисковое пространство компьютера с тем, чтобы замедлить, а в некоторых случаях и полностью парализовать его работу.

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Trojans или троянцы

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Rootkits или маскировщики

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Zombies или зомби

В природе существуют так называемые осы-дементоры, яд которых полностью парализует волю тараканов и подчиняет командам ос, направляющих их в свои гнёзда с тем, чтобы затем откладывать в них свои яйца — и таракан-зомби становится пищей для маленьких осят.

Spyware или шпионы

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Особый тип шпионского ПО представляют собой кейлоггеры (от англ. Keyloggers), то есть программки, способные фиксировать ввод символов с клавиатуры и, записывая введённую информацию в журнал, отправлять эти логи прямо на сервер хозяина.

Adware или рекламные вирусы

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Winlocks или блокировщики

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки.

Bootkits или загрузочные вирусы

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Последние угрозы

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Легенды со знаком минус

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одна из самых первых эпидемий компьютерного вируса случилась в уже далёком 1988 году, когда по сети Arpanet в США стал гулять «великий червь» или червь Морриса, названный так по имени своего создателя, Роберта Морриса. Червь, подбирая пароли, наводнял своими копиями компьютеры пользователей сети и сумел таким образом заразить около 6 тысяч ПК, нанеся ущерб порядка 100 миллионов долларов — колоссальную по тем временам сумму, тем более для компьютерной программы. Создатель вируса добровольно во всём признался, поэтому получил 3 года условно, крупный штраф и был направлен на общественные работы. Это было первое наказание за компьютерное мошенничество. Впрочем, эпидемия червя Морриса сослужила добрую службу компьютерной безопасности — именно после атаки «великого червя» компьютерщики задумались о том, что после ввода неправильного пароля неплохо бы делать паузы. Сам же Моррис не потерялся и создал после этого несколько успешных проектов в сфере ПО.

Создатель вируса добровольно во всём признался, поэтому получил 3 года условно, крупный штраф и был направлен на общественные работы. Это было первое наказание за компьютерное мошенничество. Впрочем, эпидемия червя Морриса сослужила добрую службу компьютерной безопасности — именно после атаки «великого червя» компьютерщики задумались о том, что после ввода неправильного пароля неплохо бы делать паузы. Сам же Моррис не потерялся и создал после этого несколько успешных проектов в сфере ПО.

В апреле 1999 года виртуальный мир узнал о новой угрозе — смертоносном для информации и ОС тайваньском вирусе CIH, который получил известность под другим названием: «Чернобыль» (был запущен в сеть 26 апреля). «Чернобыль» не только уничтожал файлы на жёстких дисках пользователей, но даже повреждал предустановленную систему BIOS, заразив таким образом около 500 тысяч ПК по всему миру. Впрочем, до массового распространения своего вируса тайваньский студент Чэнь Инхао (в 2000 году он был арестован, но затем отпущен) сначала потренировался «на кошках», беспечно заразив в июне 1998 года компьютеры родного университета, а затем под уже не контролируемую атаку вируса попали американские серверы, распространявшие компьютерные игры. Как потом выяснилось, ничего плохого Чэнь не замышлял, а вирус создал просто забавы ради, и после массового заражения переживал так сильно, что даже публично извинился перед пользователями китайского интернета, которые больше всего пострадали от «Чернобыля».

Как потом выяснилось, ничего плохого Чэнь не замышлял, а вирус создал просто забавы ради, и после массового заражения переживал так сильно, что даже публично извинился перед пользователями китайского интернета, которые больше всего пострадали от «Чернобыля».

В мае 2000 года в компьютеры более трёх миллионов пользователей по всему миру проник через электронную почту филиппинский вирус ILOVEYOU, однако сделан он был не для признаний в любви. Ничего не подозревающие пользователи открывали вложения и через некоторое время обнаруживали, что важные файлы или уничтожены, или безнадёжно испорчены. При этом хитрый ILOVEYOU маскировался под текстовую программку (файлы вируса имели двойное расширение), поэтому распознать его было непросто. Этот «признавашка» нанёс ущерба приблизительно на 10 миллиардов долларов — больше, чем какой-либо другой компьютерный вирус.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Одним из самых распространённых сетевых червей, использовавших уязвимости защиты Windows, стал Conficker (не совсем приличное англо-немецкое сокращение от Config Ficker, что можно перевести, как «имеющий конфигурации») запущенный в ноябре 2008 года. Уже через два месяца червь заразил более 12 миллионов компьютеров. Вычислить злодея было непросто, поскольку создатели научились оперативно менять серверы, с которых распространялась угроза. Помимо сетевого доступа, червяк мог также проникать в компьютеры через заражённые флешки. Conficker доставил пользователям немало неудобств: во-первых, он умел отключать обновления и «защитника» Windows и блокировать доступ к сайтам антивирусного ПО, из-за чего было невозможно получить актуальные базы данных вирусов. А главным неудобством было серьёзное замедление работы ПК: червяк на 100% нагружал процессор, не давая нормально работать. Также этот вредитель организовывал сетевые атаки с заражённых компьютеров.

А главным неудобством было серьёзное замедление работы ПК: червяк на 100% нагружал процессор, не давая нормально работать. Также этот вредитель организовывал сетевые атаки с заражённых компьютеров.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Вирус Stuxnet, в отличие от большинства «собратьев», приносит ущерб не виртуальной, а реальной инфраструктуре, проникая в цифровые системы управления и вызывая диверсии на промышленных и других важных объектах: например, электростанциях и аэропортах. Считается, что Stuxnet был разработан американцами и израильтянами для нанесения ущерба ядерной программе Ирана, однако успел навредить не только иранским объектам. Распространяется данный червь через USB-накопители и действует в компьютерах под управлением различных версий Windows.

Распространяется данный червь через USB-накопители и действует в компьютерах под управлением различных версий Windows.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Более 500 тысяч пользователей компьютеров уже плачут из-за блокировщика WannaCry (переводится как «хочу плакать»), появившегося в мае 2017 года. Этот вымогатель, очень распространённый в России, на Украине и в Индии, шифрует содержимое ПК и выдаёт информацию на экран с требованием денег за разблокировку. Проникновение в систему происходит через открытые TCP-порты ПК. Сам червь не выбирает жертв по каким-либо признакам, поэтому парализует работу и обычных пользователей, и различных учреждений. Так, WannaCry стал причиной задержки важных операций в нескольких больницах в Великобритании, а у нас на некоторое время была парализована онлайн деятельность сотового оператора «Мегафон» и МВД России. Хотя сам по себе червь и «слеп», WannaCry может сознательно использоваться хакерами: например, в том же 2017 году при помощи этого червя были предприняты хакерские атаки на сетевую инфраструктуру «Сбербанка», но они были успешно отражены службой безопасности банка.

Так, WannaCry стал причиной задержки важных операций в нескольких больницах в Великобритании, а у нас на некоторое время была парализована онлайн деятельность сотового оператора «Мегафон» и МВД России. Хотя сам по себе червь и «слеп», WannaCry может сознательно использоваться хакерами: например, в том же 2017 году при помощи этого червя были предприняты хакерские атаки на сетевую инфраструктуру «Сбербанка», но они были успешно отражены службой безопасности банка.

Интересно, что этот блокировщик был написан не с нуля: WannaCry представляет собой модифицированную версию Eternal Blue — вируса, написанного для нужд американского Агентства нацбезопасности (АНБ). Американцы в распространении этого вируса обвиняют спецслужбы КНДР, российское правительство уверено в том, что распространению WannaCry способствовали спецслужбы США, в то время как Microsoft использует более обтекаемые формулировки и говорит о «спецслужбах разных стран».

Как не заразить свой компьютер вирусами?

Переходим к рубрике Капитана очевидность 🙂

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Если на вашем ПК или в телефоне есть важные файлы (например, для работы), не забывайте регулярно делать их резервные копии («бэкапить»), причём копии должны храниться не в самом устройстве, а на внешних накопителях или в надёжных облачных хранилищах, которые в идеале должны быть защищены методом сквозного шифрования, чтобы никто, даже владельцы этого хранилища, не мог получить доступ к вашим файлам.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Не посещайте сомнительные сайты даже если «очень хочется». С высокой долей вероятности на таких ресурсах содержится вредоносный код, используя который, владелец сайта попытается установить в ваш браузер шпионское или другое вредоносное ПО. Особого внимания заслуживают так называемые фишинговые, то есть поддельные сайты. По интерфейсу они выглядят один в один как настоящие, однако дьявол, как всегда, кроется в мелочах, в данном случае — в доменном имени. Например, вам присылают ссылку на сайт известной социальной сети, но вместо корректного facebook.com там будет faceboook.com (заметили разницу?). Невнимательный пользователь перейдёт на такой сайт и введёт там свой логин и пароль, что и нужно злоумышленнику, который получит доступ к вашему аккаунту на реальном «Фейсбуке». А теперь представьте, что вы на поддельном сайте банка ввели данные своей банковской карты, на которой лежит кругленькая сумма… Вообще же методов фишинга наберётся на пару десятков, но это тема отдельной статьи. Разумеется, блокировка сама по себе не является сигналом, что сайт фальшивый и заражённый, но ряд заблокированных сайтов действительно представляет опасность для пользователей.

А теперь представьте, что вы на поддельном сайте банка ввели данные своей банковской карты, на которой лежит кругленькая сумма… Вообще же методов фишинга наберётся на пару десятков, но это тема отдельной статьи. Разумеется, блокировка сама по себе не является сигналом, что сайт фальшивый и заражённый, но ряд заблокированных сайтов действительно представляет опасность для пользователей.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Безвредные вирусы — такое тоже бывает

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

«Заботливый» Welchia

Червяк Welchia претендует на звание самого полезного в истории: эта появившаяся в 2003 году программка после автоматической загрузки через сеть проверяла наличие заражения ПК опасным сетевым червём (программа была написана для устранения червя Blaster w32.blaster.worm, другое название — LoveSan), удаляла его и также в авторежиме пыталась установить обновления для Windows, закрывающие сетевые уязвимости. После успешного выполнения всех этих действий Welchia… самоудалялся. Правда, с Welchia тоже не всё было гладко — дело в том, что после установки обновлений Windows червь отдавал команду на принудительную перезагрузку ПК. А если в это время пользователь работал над важным проектом и не успел сохранить файл? Кроме того, устраняя одни уязвимости, Welchia добавлял другие — например, оставлял открытыми некоторые порты, которые вполне могли использоваться затем для сетевых атак.

имен вредоносных программ | Microsoft Узнайте

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 3 минуты на чтение

Мы называем вредоносное и нежелательное программное обеспечение, которое мы обнаруживаем, в соответствии со схемой именования вредоносных программ, разработанной организацией Computer Antivirus Research Organization (CARO). Схема использует следующий формат:

Когда наши аналитики изучают конкретную угрозу, они определяют каждый из компонентов имени.

Тип

Описывает действия вредоносной программы на вашем компьютере. Черви, вирусы, трояны, бэкдоры и программы-вымогатели являются одними из наиболее распространенных типов вредоносных программ.

Черви, вирусы, трояны, бэкдоры и программы-вымогатели являются одними из наиболее распространенных типов вредоносных программ.

- Рекламное ПО

- Бэкдор

- Поведение

- Модификатор браузера

- Конструктор

- ДДоС

- Эксплойт

- Взломщик

- Шутка

- Вводит в заблуждение

- Средство мониторинга

- Программа

- Персональный веб-сервер (PWS)

- Выкуп

- Удаленный доступ

- Разбойник

- Модификатор настроек

- Пакет программ

- Спамер

- Спуфер

- Шпионское ПО

- Инструмент

- Троян

- TrojanClicker

- TrojanDownloader

- TrojanNotifier

- TrojanProxy

- TrojanSpy

- VirTool

- Вирус

- Червь

Платформы

Платформы направляют вредоносное ПО на его совместимую операционную систему (например, Windows, masOS X и Android). Руководство платформы также используется для языков программирования и форматов файлов.

Руководство платформы также используется для языков программирования и форматов файлов.

Операционные системы

- AndroidOS: операционная система Android

- DOS: платформа MS-DOS

- EPOC: устройства Psion

- FreeBSD: Платформа FreeBSD

- iPhoneOS: операционная система iPhone

- Linux: платформа Linux

- macOS: платформа MAC 9.x или более ранняя версия

- macOS_X: MacOS X или новее

- OS2: платформа OS2

- Palm: операционная система Palm

- Solaris: платформы Unix на базе System V

- SunOS: платформы Unix 4.1.3 или ниже

- SymbOS: операционная система Symbian

- Unix: общие платформы Unix

- Win16: платформа Win16 (3.1)

- Win2K: платформа Windows 2000

- Win32: 32-разрядная платформа Windows

- Win64: 64-разрядная платформа Windows

- Win95: платформы Windows 95, 98 и ME

- Win98: только платформа Windows 98

- WinCE: платформа Windows CE

- WinNT: WinNT

Языки сценариев

- ABAP: расширенные сценарии программирования бизнес-приложений

- ALisp: скрипты ALisp

- АмиПро: скрипт АмиПро

- ANSI: скрипты Американского национального института стандартов

- AppleScript: скомпилированные сценарии Apple

- ASP: сценарии Active Server Pages

- AutoIt: сценарии AutoIT

- BAS: базовые сценарии

- BAT: базовые сценарии

- CorelScript: сценарии Corelscript

- HTA: HTML-скрипты приложений

- HTML: HTML-скрипты приложений

- INF: установка сценариев

- IRC: сценарии mIRC/pIRC

- Java: двоичные файлы Java (классы)

- JS: скрипты JavaScript

- ЛОГОТИП: сценарии ЛОГОТИПА

- MPB: скрипты MapBasic

- MSH: сценарии оболочки монад

- MSIL: сценарии промежуточного языка .

NET

NET - Perl: сценарии Perl

- PHP: скрипты препроцессора гипертекста

- Python: скрипты Python

- SAP: сценарии платформы SAP

- SH: сценарии оболочки

- VBA: скрипты Visual Basic для приложений

- VBS: скрипты Visual Basic

- WinBAT: сценарии Winbatch

- WinHlp: сценарии справки Windows

- WinREG: сценарии реестра Windows

Макросы

- A97M: макросы Access 97, 2000, XP, 2003, 2007 и 2010

- HE: сценарий макроса

- O97M: макросы Office 97, 2000, XP, 2003, 2007 и 2010 — те, которые влияют на Word, Excel и PowerPoint

- PP97M: макросы PowerPoint 97, 2000, XP, 2003, 2007 и 2010

- V5M: макросы Visio5

- W1M: Word1Macro

- W2M: Word2Macro

- W97M: макросы Word 97, 2000, XP, 2003, 2007 и 2010

- ВМ: Слово 95 макросов

- X97M: макросы Excel 97, 2000, XP, 2003, 2007 и 2010

- XF: формулы Excel

- XM: макросы Excel 95

Другие типы файлов

- ASX: метафайл XML файлов Windows Media .

asf

asf - HC: сценарии HyperCard Apple

- MIME: пакеты MIME

- Netware: файлы Novell Netware

- QT: файлы Quicktime

- SB: файлы StarBasic (StarOffice XML)

- SWF: Flash-файлы Shockwave

- TSQL: файлы сервера MS SQL

- XML: файлы XML

Семейство

Группировка вредоносного ПО по общим признакам, включая принадлежность к одним и тем же авторам. Поставщики программного обеспечения для обеспечения безопасности иногда используют разные имена для одного и того же семейства вредоносных программ.

Буква варианта

Используется последовательно для каждой отдельной версии семейства вредоносных программ. Например, обнаружение для варианта «.AF» было бы создано после обнаружения для варианта «.AE».

Суффиксы

Предоставляет дополнительные сведения о вредоносном ПО, в том числе о том, как оно используется как часть многокомпонентной угрозы. В предыдущем примере «!lnk» означает, что компонент угрозы представляет собой файл ярлыка, используемый Trojan:Win32/Reveton. T.

T.

- .dam: поврежденное вредоносное ПО

- .dll: Компонент библиотеки динамических ссылок вредоносного ПО

- .dr: компонент-дроппер вредоносного ПО

- .gen: вредоносное ПО, обнаруженное с помощью общей сигнатуры .

- .kit: конструктор вирусов

- .ldr: компонент загрузчика вредоносной программы

- .pak: сжатое вредоносное ПО

- .plugin: подключаемый компонент

- .remnants: остатки вируса

- .worm: компонент-червь этой вредоносной программы

- !bit: внутренняя категория, используемая для обозначения некоторых угроз

- !cl: внутренняя категория, используемая для обозначения некоторых угроз

- !dha: внутренняя категория, используемая для обозначения некоторых угроз

- !pfn: внутренняя категория, используемая для обозначения некоторых угроз

- !plock: внутренняя категория, используемая для обозначения некоторых угроз

- !rfn: внутренняя категория, используемая для обозначения некоторых угроз

- !rootkit: руткит-компонент этой вредоносной программы

- @m: почтовые черви

- @mm: червь массовой рассылки

Обратная связь

Просмотреть все отзывы о странице

Top 5 новейших компьютерных вирусов

Список компьютерных вирусов в контексте «Top 5» может

немного похоже на прославление хакеров и других угроз кибербезопасности. Что, по сути, ставит вирусы на первое место в списке, так это их невероятная угроза.

предприятиям и частным лицам, которые оставляют уязвимые места на волю случая.

Что, по сути, ставит вирусы на первое место в списке, так это их невероятная угроза.

предприятиям и частным лицам, которые оставляют уязвимые места на волю случая.

Домашние системы и предприятия всех размеров и отраслей должны принять все возможные меры предосторожности и защиты от различных типов компьютерных вирусов:

Вредоносное ПО – вредоносное ПО это широкий термин, который включает в себя больше, чем компьютерные вирусы. черви, трояны, рекламное ПО и даже программы-вымогатели могут считаться вредоносными программами. Это любой компьютер код, специально созданный для нанесения ущерба компьютерным системам, получения несанкционированного доступ к компьютерам или воровать информацию.

Программа-вымогатель –

Программа-вымогатель отключает доступ к компьютерным файлам, шифруя данные. Требования к

оплата или другие запросы должны быть удовлетворены, прежде чем нарушитель программного обеспечения будет

разблокирован, чтобы восстановить доступ к серверам или бизнес-файлам. Даже большой

предприятия и городские власти стали жертвами атак программ-вымогателей в

последние месяцы.

Даже большой

предприятия и городские власти стали жертвами атак программ-вымогателей в

последние месяцы.

Трояны – Трояны обычно требуют, чтобы получатель предпринял какое-либо действие, например, программа или доступ к вредоносному веб-сайту через ссылку, переданную по электронной почте. А обычное использование троянской атаки заключается в том, чтобы сначала уведомить пользователя компьютера о наличии вируса. заразил их. Предлагается щелкнуть ссылку или запустить прилагаемую программу для решения Проблема в том, что ничего не подозревающий пользователь становится жертвой троянской атаки.

Основные угрозы компьютерных вирусов

Осведомленность о самом вредоносном или печально известном компьютере вирусов, поражающих домашних пользователей и предприятия в 2020 году, дает возможность минимизация рисков и построение защиты от них.

Программа-вымогатель Cyborg

Очень похоже на вирусы, которые раньше распространялись через

зараженные дискеты (помните такие?), Cyborg Ransomware проникает в

компьютеры и шифрует файлы. Последняя эволюция Киборга заключается в проникновении

Системы WIN 10, замаскированные под обновления Windows. Чтобы защитить свои системы от

Cyborg — также известный как троян Aids Info Disk (AIDS), не открывайте

сомнительный или неизвестный файл с расширением «jpg».

Последняя эволюция Киборга заключается в проникновении

Системы WIN 10, замаскированные под обновления Windows. Чтобы защитить свои системы от

Cyborg — также известный как троян Aids Info Disk (AIDS), не открывайте

сомнительный или неизвестный файл с расширением «jpg».

Как только Киборг вступает во владение, пользователям предоставляется уведомление о том, что файлы зашифрованы, и они не будут восстановлены, если выкуп уплачен. Предоставляется сумма выкупа и инструкции, как правило, сумма в пределах 300 долларов США. К сожалению, расшифровка часто не при условии — даже если выкуп уплачен. После заражения вирус можно удалить, но это не восстанавливает доступ к файлам. Как правило, единственным восстановлением является удаление вируса, а затем восстановление файлов из последних резервных копий.

GoBrut

GoBrut — вирус, который является одним из самых последних компьютерных

вирусы, которые будут выпущены хакерами. Он не очень изощрен в своем

технология, но может нанести ущерб точно так же. Основанный на Golang, он использует методологию грубой силы для расшифровки паролей.

и получить доступ к системам Windows и Linux.

Основанный на Golang, он использует методологию грубой силы для расшифровки паролей.

и получить доступ к системам Windows и Linux.

GoBrut может замедлить доступ в Интернет к зараженным машинам. Реальная угроза этого вируса заключается в возможности обнаружения и утечки конфиденциальную информацию, такую как пароли, имена пользователей и многое другое.

Jokeroo

Jokeroo — это серьезная вредоносная программа в виде программы-вымогатели, предлагаемые на подпольных хакерских сайтах для распространения другие киберворы. Его можно распространять через сайты социальных сетей, в том числе Твиттер и другие.

Хакеры присоединяются к программе-вымогателю как услуге (RaaS) схемы получают часть выкупа, полученного от своих жертв.

CryptoMix Clop Программа-вымогатель

CryptoMix Clop использует другой подход. Вместо

нацеленный на отдельные компьютеры, он фокусируется на атаках целых сетей. Этот

создает значительные проблемы для ИТ-администраторов, так как CryptoMix Clop распространяется

на всех компьютерах с Windows, закрывая важные службы и процессы, такие как

как Microsoft Security Essentials и Защитник Windows. В результате получается система

который беззащитен перед вирусом.

В результате получается система

который беззащитен перед вирусом.

Программа-вымогатель вступает во владение, шифруя файлы и представляя записка о выкупе. Это еще один вирус, который в настоящее время не имеет бесплатной расшифровки. доступное решение.

Trojan Glupteba

Один из самых известных вирусов, вирус Trojan Glupteba проникает в компьютеры с помощью другого эксплойтного кода или других вредоносных программ. Это ведет себя сдержанно, при этом многие зараженные пользователи даже не подозревают о атака.

Используя информацию об IP-адресе и порте системы, он с другими веб-сайтами для сбора конфиденциальной информации. Вы также можете неосознанно направляться на вредоносные веб-сайты.

Предотвращение уязвимости к компьютерным вирусам

Существует несколько шагов, которые должны предпринять все пользователи компьютеров, чтобы повысить кибербезопасность и свести к минимуму уязвимости к вирусам:

- Установить качественный антивирусную программу и регулярно устанавливайте обновления

- Поддерживайте работоспособность система обновлена, чтобы использовать преимущества новых средств защиты по мере их добавления

- Никогда не нажимайте на ссылки или открывать вложения, включенные в подозрительные или неизвестные сообщения электронной почты

- Делать регулярные резервные копии критических файлов

- Использовать сильный пароли и часто меняйте их

- Используйте надежные шифрование с помощью сетевого маршрутизатора

- Не сохраняйте заводские учетные данные маршрутизатора по умолчанию — хакеры знают их

- Никогда не используйте общедоступные Wi-Fi для конфиденциальной деятельности, если не используются услуги VPN

Secure Managed Services от Cartridge World Quad Cities

Cartridge World Quad Cities предлагает полный

управляемые службы, включая сетевые службы и службы управляемой печати, а также

продажа и аренда ведущего в отрасли полиграфического оборудования.