ТОП-10 компьютерных вирусов — Санкт-Петербургский государственный университет телекоммуникаций им. проф. М.А.Бонч-Бруевича

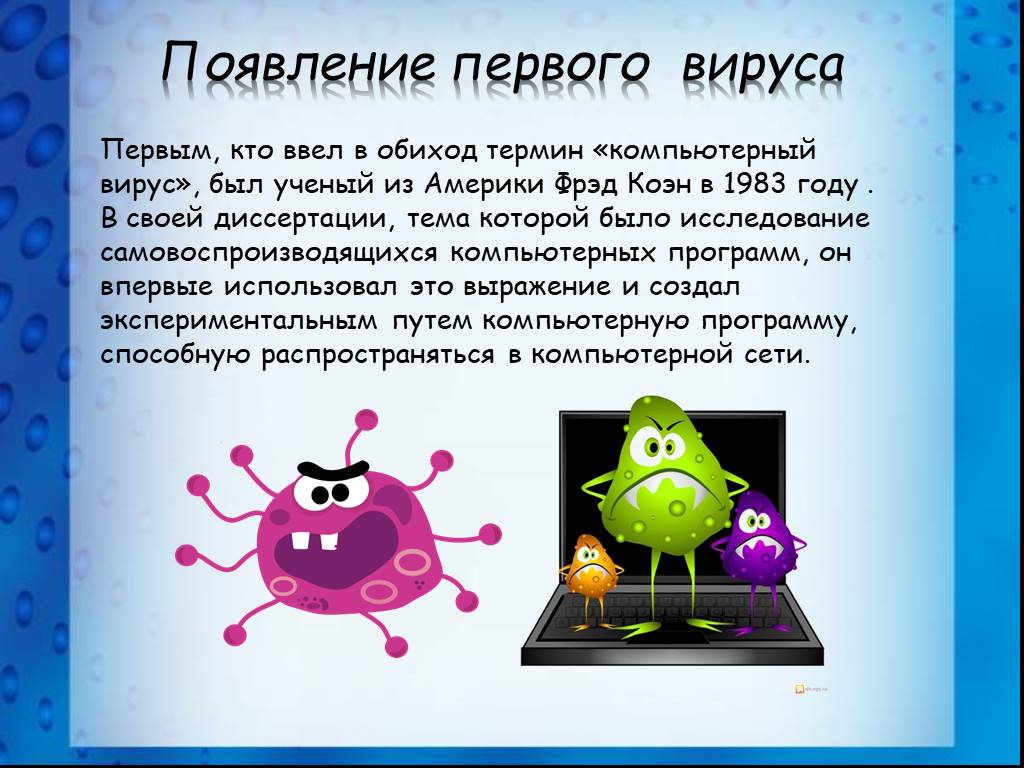

11 ноября 1983 года был написан первый вирус, который открыл новую эру опасных программ для компьютеров.

Американский студент из Университета Южной Калифорнии Фред Коэн составил программу, демонстрировавшую возможность заражения компьютера со скоростью размножения вируса от 5 минут до 1 часа.

Первый не лабораторный вирус, называющийся «Brain», способный заражать только дискеты, появился в январе 1986 года и имел пакистанское происхождение. А первая антивирусная программа была разработана в 1988 году.На следующий год Коэн написал работу, в которой не только предвосхитил опасности распространения вирусов по компьютерным сетям, но и рассказал о возможности создания антивирусных программ.

Давайте же вспомним, какие вирусы были самыми разрушительными в недолгой истории компьютерных сетей.

10 место. Code Red

Вирус был запущен в 2001 году и заразил 360 тыс. машин, создав бот-сеть для атаки сайта Белого дома. Вирус выдавал сообщение на экране «Hacked By Chinese!» («Взломано китайцами!») — намек на коммунистический Китай, хотя в действительности вирус скорее всего был написан этническими китайцами на Филиппинах.

машин, создав бот-сеть для атаки сайта Белого дома. Вирус выдавал сообщение на экране «Hacked By Chinese!» («Взломано китайцами!») — намек на коммунистический Китай, хотя в действительности вирус скорее всего был написан этническими китайцами на Филиппинах.

9 место. Morris

В 1988 году вирус заразил по сети 60 тыс. компьютеров, не давая им нормально работать. Ущерб от червя Морриса был оценён примерно в $96.5 млн.

Создатель вируса Роберт Моррис хорошо законспирировал код программы, и вряд ли кто мог доказать его причастность. Однако его отец, компьютерный эксперт Агентства национальной безопасности, посчитал, что сыну лучше во всем сознаться.

На суде Роберту Моррису грозило до пяти лет лишения свободы и штраф в размере $250 тыс, однако, принимая во внимание смягчающие обстоятельства, суд приговорил его к трем годам условно, $10 тыс штрафа и 400 часам общественных работ.

8 место. Blaster

По отчетам из Лаборатории Касперского — по всему миру было заражено порядка 300 тысяч компьютеров. Для пользователяБыл запущен в 2003 году для атаки сайтов Microsoft. Его автора так и не нашли.

Для пользователяБыл запущен в 2003 году для атаки сайтов Microsoft. Его автора так и не нашли.

Для пользователя данный червь был сравнительно безопасен, если не считать побочного эффекта в виде регулярной перезагрузки компьютера. Целью этого червя являлась атака на серверы Microsoft 16 августа 2003 года в полночь. Однако Microsoft временно закрыла свои серверы, что позволило сократить ущерб от вируса к минимуму.

Blaster в своем коде содержал скрытое послание, адресованное Биллу Гейтсу: «Билли Гейтс, зачем вы делаете это возможным? Хватит делать деньги, исправьте ваше программное обеспечение!».

7 место. Melissa

Автор вируса Дэвид Смит назвал свое детище в честь стриптизерши из Майами. Собственно, при заражении на домашней странице появлялась стриптизерша. Вирус нанес более $80 млн. убытка. Компаниям Microsoft и Intel даже пришлось выключить собственные почтовые сервера.

Смита арестовали и приговорили к трем годам заключения.

6 место. CIH

CIH

Знаменитый вирус Чернобыль, который был написан тайваньским студентом Чэнь Инхао специально для операционок Windows 9598. 26 апреля, в годовщину аварии на АЭС, вирус активировался, парализуя работу компьютеров.

По различным оценкам, от вируса пострадало около полумиллиона персональных компьютеров по всему миру.

По данным The Register, 20 сентября 2000 года власти Тайваня арестовали создателя знаменитого компьютерного вируса, но, согласно тайваньским законам тех времен, он не нарушил никаких законов, и он никогда не привлекался к уголовной ответственности за создание этого вируса.

В настоящее время Чэнь работает в Gigabyte.

5 место. Nimda

Распространялся по электронной почте. Стал самым быстрораспространяемым вирусом. Для того, чтобы заразить миллионы компьютеров, ему понадобилось всего 22 минуты.

4 место. Storm Worm

В 2007 году вирус заразил миллионы компьютеров, рассылая спам и похищая личные данные.

3 место. Slammer

Самый агрессивный вирус. В 2003-м уничтожил данные с 75 тыс. компьютеров за 10 минут.

2 место. Conficker

Один из опаснейших из известных на сегодняшний день компьютерных червей.

Вредоносная программа была написана на Microsoft Visual C++ и впервые появилась в сети 21 ноября 2008. Атакует операционные системы семейства Microsoft Windows (от Windows 2000 до Windows 7 и Windows Server 2008 R2). На январь 2009 вирус поразил 12 млн компьютеров во всём мире. 12 февраля 2009 Microsoft обещал $250 тыс. за информацию о создателях вируса.

1 место. ILOVEYOU

При открытии вложения вирус рассылал копию самого себя всем контактам в адресной книге Windows, а также на адрес, указанный как адрес отправителя. Он также совершал ряд вредоносных изменений в системе пользователя.Вирус был разослан на почтовые ящики с Филиппин в ночь с 4 мая на 5 мая 2000 года; в теме письма содержалась строка «ILoveYou», а к письму был приложен скрипт «LOVE-LETTER-FOR-YOU. TXT.vbs». Расширение «.vbs» было по умолчанию скрыто, что и заставило ничего не подозревающих пользователей думать, что это был простой текстовый файл.

TXT.vbs». Расширение «.vbs» было по умолчанию скрыто, что и заставило ничего не подозревающих пользователей думать, что это был простой текстовый файл.

В общей сложности, вирус поразил более 3 млн компьютеров по всему миру. Предполагаемый ущерб, который червь нанес мировой экономике, оценивается в размере $10 – 15 млрд, за что вошел в Книгу рекордов Гиннесса, как самый разрушительный компьютерный вирус в мире.

Источник ibusiness.ru

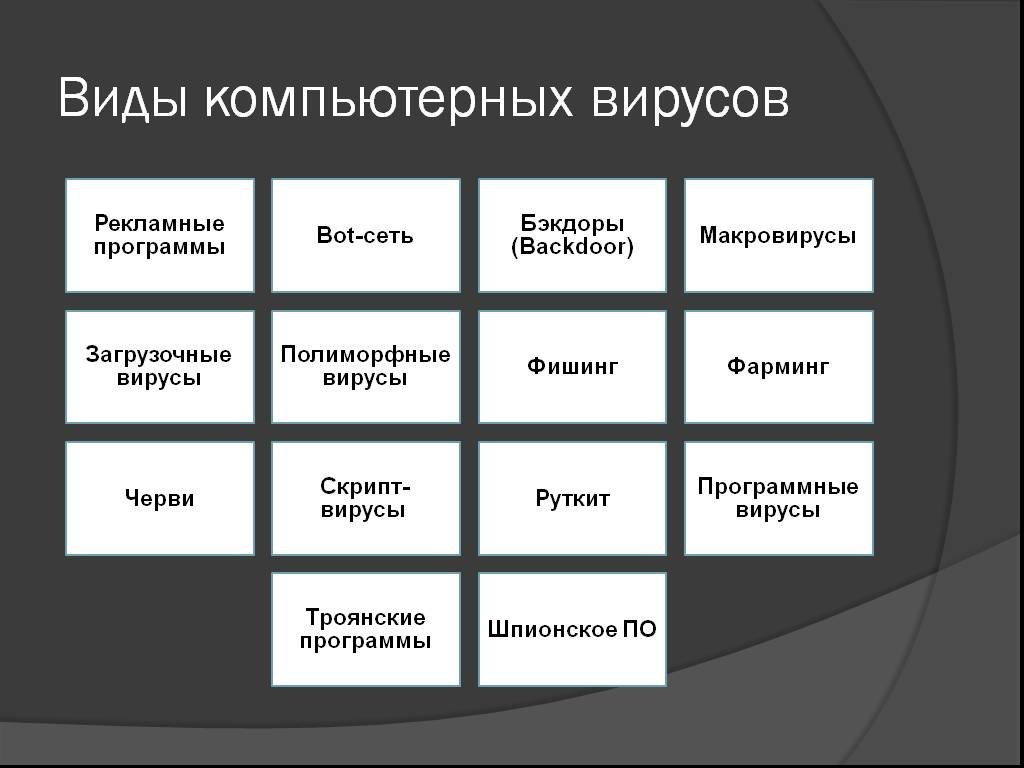

9 типов компьютерных вирусов и то, как они делают свою грязную работу

Человеческий разум любит классифицировать вещи, и вредоносное ПО не является исключением. В CSO выполнили свою часть работы: специалист издания по объяснению вредоносного ПО проанализировал вредоносные программы на основе того, как они распространяются (самораспространяющиеся черви, вирусы, использующие другой код, или скрытно замаскированные трояны), а также по тому, что они делают с зараженными машинами (руткиты, рекламное ПО, программы-вымогатели, криптоджекинг и вредоносная реклама).

Вы можете найти много такой технической таксономии (классификация и систематизация сложноорганизованных иерархически соотносящихся сущностей), и она, безусловно, полезна. В частности, может быть полезно различать различные типы векторов заражения вредоносным ПО, а не смешивать все вместе как «вирус», несмотря на популярное использование этого термина. Но мы также можем придавать слишком большое значение такого рода разделениям.

«Многие термины, использовавшиеся для описания вредоносного ПО в 90-х и начале 2000-х годов, по-прежнему технически точны, но, возможно, менее актуальны, чем когда-то, — говорит Джейкоб Ансари, защитник безопасности и аналитик новых кибертрендов в Шеллмане, глобальном независимом агентстве по безопасности и безопасности. оценщик соблюдения конфиденциальности. — В то время как вредоносное ПО предыдущих десятилетий устанавливалось на целевую систему, а затем запускалось само по себе без вмешательства человека, большинство современных кампаний атак осуществляется группами людей, которых мы обычно называем субъектами угроз. Злоумышленники по-прежнему пытаются избежать обнаружения и упорствуют, несмотря на средства защиты, используя различные языки программирования или скрипты для создания своего враждебного кода».

Злоумышленники по-прежнему пытаются избежать обнаружения и упорствуют, несмотря на средства защиты, используя различные языки программирования или скрипты для создания своего враждебного кода».

Поэтому один из авторов издания CSO спросил Ансари и других специалистов в области безопасности о том, как они разбивают категории вредоносных программ, с которыми имеют дело. В целом стало понятно, что существует два разных взгляда на таксономию вредоносных программ: вы можете думать о том, как вирусы выполняют свою грязную работу (т. е. что они делают с вами), или о том, какое место они занимают в экосистеме.

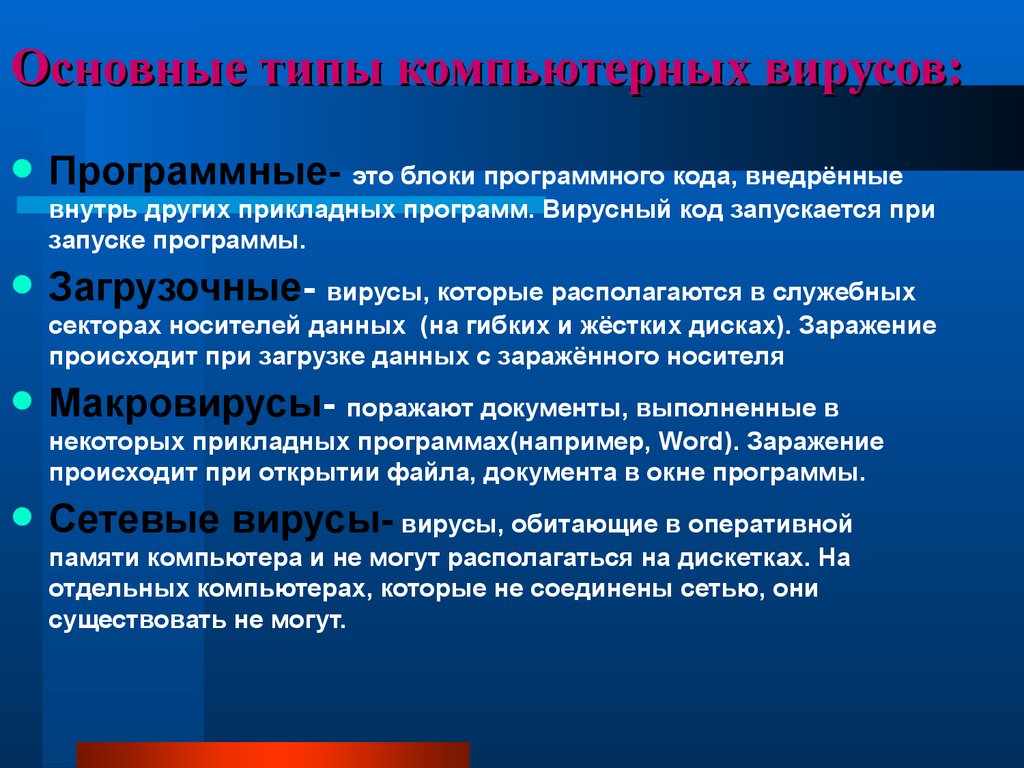

9 распространенных типов компьютерных вирусов:

-

Макровирусы

-

Полиморфные вирусы

-

Резидентные вирусы

-

Вирусы загрузочного сектора

-

Многокомпонентные вирусы

-

Дропперы (файлы — носители и установщики вируса)

-

Маяк/полезная нагрузка

-

Упаковщики

-

Командование и контроль

Типы вирусов, определяемые тем, что они делают с вами

Если вы хотите иметь полное представление о различных типах вредоносных программ, вы можете поступить хуже, чем поговорить с кем-то, кто пишет их для жизни. Это работа Дахвида Шлосса: он является руководителем отдела наступательной безопасности в фирме, предоставляющей профессиональные услуги в области кибербезопасности, Echelon Risk + Cyber, где он работает над вредоносными программами, предназначенными для имитации реальных угроз для выполнения командно-контрольных платформ в эмуляции состязаний его компании и в операциях с красными хакерами. Он разбил различные типы вирусов, с которыми он работает, по их функциям.

Это работа Дахвида Шлосса: он является руководителем отдела наступательной безопасности в фирме, предоставляющей профессиональные услуги в области кибербезопасности, Echelon Risk + Cyber, где он работает над вредоносными программами, предназначенными для имитации реальных угроз для выполнения командно-контрольных платформ в эмуляции состязаний его компании и в операциях с красными хакерами. Он разбил различные типы вирусов, с которыми он работает, по их функциям.

Макровирусы. «Эта категория, вероятно, является наиболее распространенной техникой вредоносных программ в мире, — говорит Шлосс. — Примерно 92 % внешних атак начинаются с фишинга, а макросы являются ядром проблемы. Макрос — это автоматическое выполнение нажатий клавиш или действий мыши, которые программа может выполнять без участия пользователя — обычно мы говорим о Microsoft Word/ Макросы Excel, которые могут автоматизировать повторяющиеся задачи на листе или в документе».

Макросы являются чрезвычайно распространенным типом вредоносных программ. «Метод доставки правдоподобен, особенно когда он выглядит связанным с работой, — говорит Шлосс. — Кроме того, язык программирования (Visual Basic, в случае Microsoft) довольно прост. Таким образом, макровирусы снижают количество технических навыков, необходимых для их написания».

«Метод доставки правдоподобен, особенно когда он выглядит связанным с работой, — говорит Шлосс. — Кроме того, язык программирования (Visual Basic, в случае Microsoft) довольно прост. Таким образом, макровирусы снижают количество технических навыков, необходимых для их написания».

Лорен Пирс, руководитель отдела реагирования на инциденты компании Redacted, занимающейся облачной безопасностью, согласна с этим. «Мы по-прежнему наблюдаем значительный ущерб от несложных вредоносных программ, — говорит она. — Простой макрос документа Office доминирует в качестве начального вектора заражения».

Полиморфные вирусы. «В то время как макровирус проще всего закодировать, этот тип [полиморфный вирус] будет самым сложным, потому что вирус является именно тем, что говорит его название: полиморфным, — говорит Шлосс. — Каждый раз, когда код запускается, он выполняется немного по-разному, и обычно каждый раз, когда он перемещается на новую машину, его код будет немного отличаться».

Вы должны относиться ко всем своим детищам (или врагам) одинаково, но Шлосс признает, что «эта категория вирусов — любимая, поскольку она сложна и ее чрезвычайно трудно исследовать и обнаружить».

Резидентные вирусы. Это особенно опасная категория: бестелесный вирус, который не существует как часть файла. «Сам вирус фактически выполняется в оперативной памяти хоста, — говорит Шлосс. — Код вируса не хранится в вызвавшем его исполняемом файле; вместо этого он обычно хранится на веб-сайте или в контейнере хранилища. заявление.»

Термин резидентный вирус подразумевает, конечно, существование нерезидентного вируса. Шлосс определяет это как «вирус, который содержится в исполняемом файле, который его вызывает. Эти вирусы чаще всего распространяются путем злоупотребления корпоративными службами.».

Вирусы загрузочного сектора. «Я люблю называть эту категорию «коктейлем национального государства, — объясняет Шлосс. — Эти типы вирусов предназначены для того, чтобы предоставить субъекту угрозы неограниченную и глубокую стойкость.

Многокомпонентные вирусы. В то время как некоторые разработчики вредоносных программ могут специализироваться, другие используют подход «все вышеперечисленное», атакуя сразу везде. «Эти типы вирусов обычно труднее всего сдерживать и с ними бороться», — говорит Шлосс. «Они заражают несколько частей системы, включая память, файлы, исполняемые файлы и даже загрузочный сектор. Мы видим все больше и больше вирусов этого типа, и эти типы вирусов распространяются любым возможным способом, обычно применяя несколько методов.

Типы вредоносных программ, определяемые тем, что они делают для злоумышленника

Еще один взгляд на различные вредоносные программы, с которыми вы столкнетесь, — это то, как они вписываются в общую картину общей атаки. Помните, что Ансари Шеллмана сказал выше: современное вредоносное ПО развертывается командами, и сами вирусы тоже можно рассматривать как команду. «Многие вредоносные кампании состоят из множества компонентов, иногда каждый из которых разработан отдельно или даже получен от других участников угроз», — говорит Ансари. Он разбивает некоторых из разных игроков:

Дропперы. «Эта вредоносная программа предназначена для установки других вредоносных программ в зараженную систему-, — сказал Ансари. — Жертвы могут заразиться дроппером по враждебной ссылке, вложению, загрузке или тому подобному, и обычно это не сохраняется после сброса вредоносного ПО следующего этапа».

«Вредоносное ПО с макросами относится к категории дропперов, — добавляет Пирс из Redacted. — Это вредоносное ПО, созданное с единственной целью загрузки и запуска дополнительных вредоносных программ».

— Это вредоносное ПО, созданное с единственной целью загрузки и запуска дополнительных вредоносных программ».

Beacon (уведомитель)/payload (полезная нагрузка). Эти типы вредоносных программ являются следующим этапом атаки. «Часто устанавливаемое с помощью дроппера, маяка или полезной нагрузки — это вредоносное ПО, которое сообщает злоумышленнику о своих недавно установленных средствах доступа, — говорит Ансари. — Отсюда злоумышленник может получить доступ к системам-жертвам через средства, установленные маяком, и получить доступ к системе, содержащимся в ней данным или другим системам в сети».

Упаковщики. Эти компоненты упаковывают другие компоненты, используя криптографические методы как средство уклонения от обнаружения. «В некоторых сложных кампаниях по вредоносному ПО используется ряд упаковщиков, вложенных друг в друга, как кукла, — говорит Ансари. — Каждый содержит еще один упакованный элемент до тех пор, пока не сможет выполниться последняя полезная нагрузка».

Командование и контроль. Каждой команде нужен лидер, и именно эту роль играет командование и контроль над этими совместными вредоносными компонентами. «Эти системы, иногда называемые C&C, CNC или C2, работают за пределами среды жертвы и позволяют злоумышленнику взаимодействовать с другими компонентами вредоносной кампании, установленными в целевой системе, — говорит Ансари. — Когда правоохранительные органы нацеливаются на злоумышленника, они часто захватывают системы управления и контроля в рамках своих усилий по предотвращению угрозы».

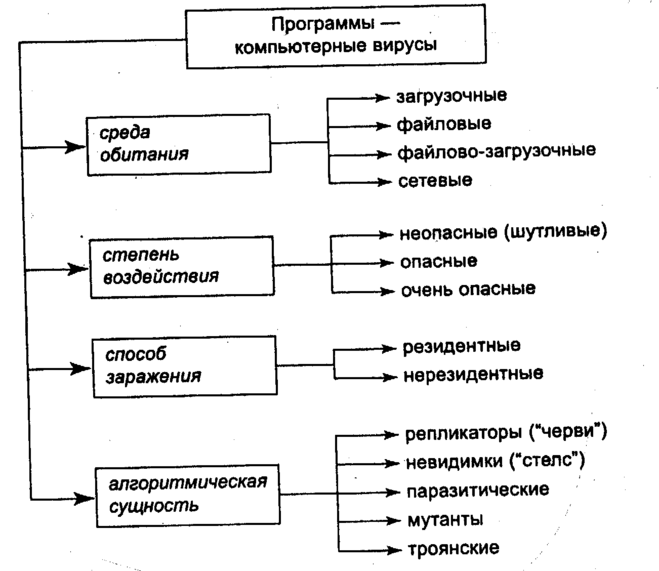

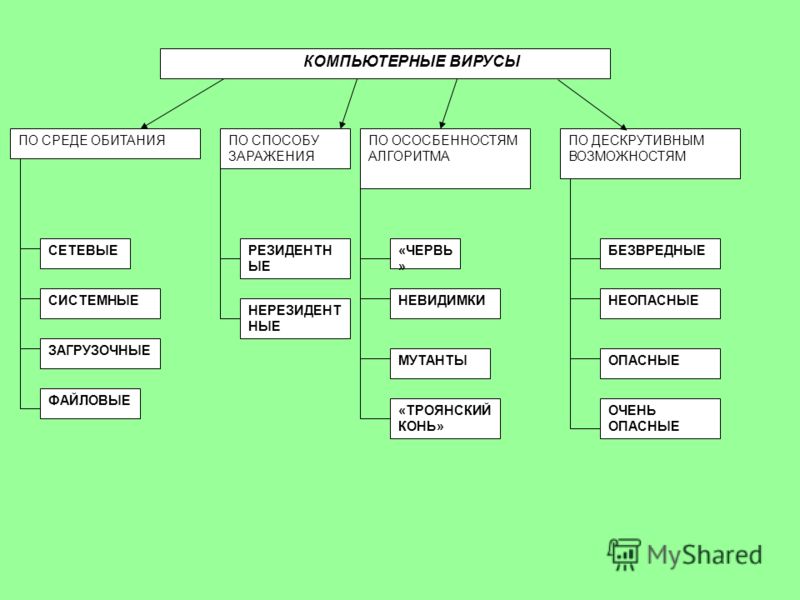

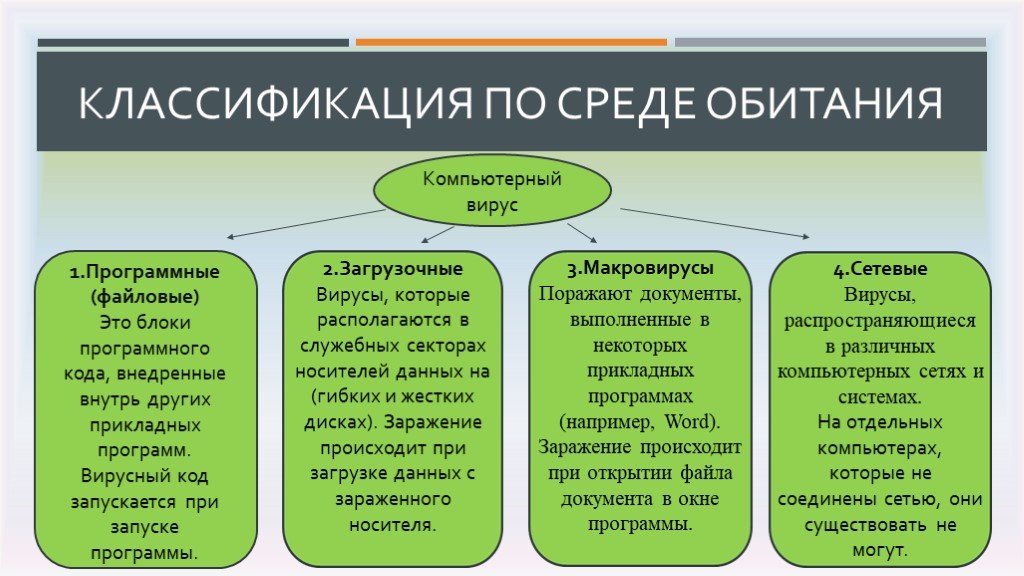

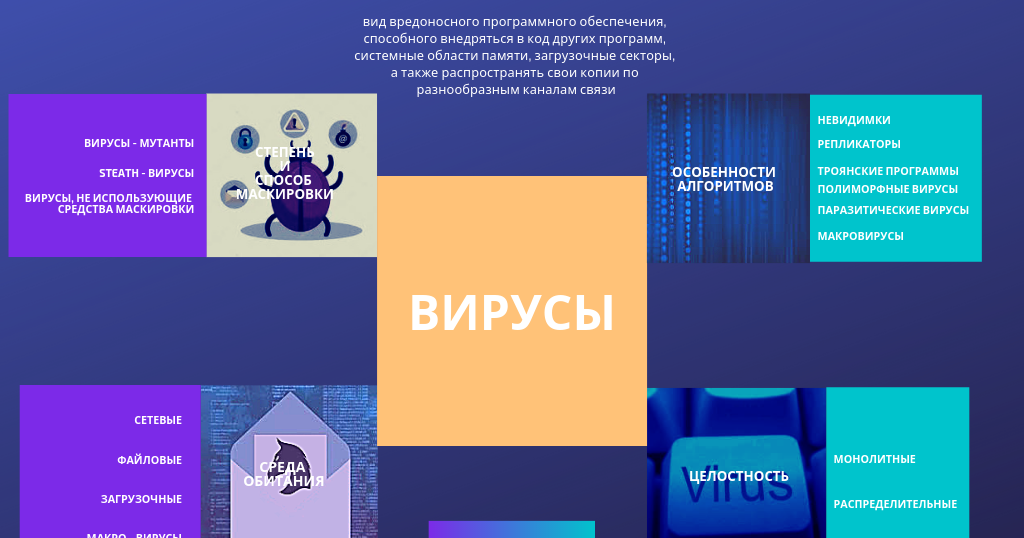

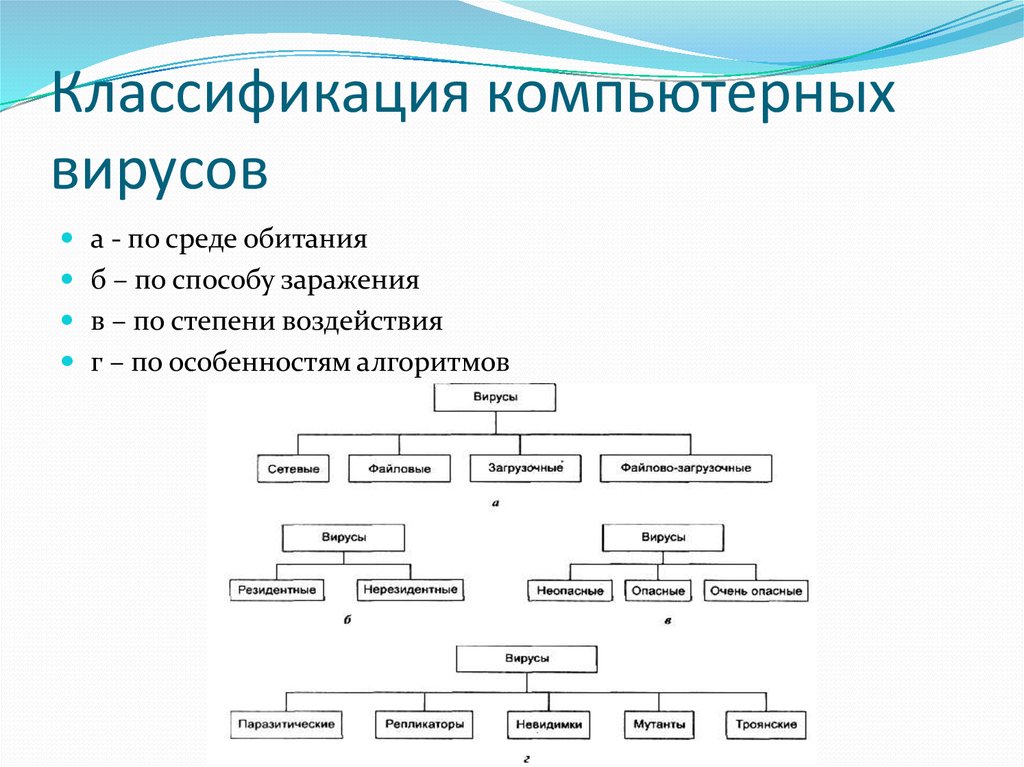

Классификация компьютерных вирусов

В конце концов, какую бы таксономию вы ни использовали, она не должна быть слишком жесткой, а наоборот, должна облегчать передачу важной информации о киберугрозах. А это означает, что ваш язык должен быть адаптирован к вашей аудитории, говорит Ори Арбель, технический директор CYREBRO, поставщика услуг по обеспечению безопасности.

«Если я пишу для директоров по информационной безопасности, они будут думать об этом с точки зрения риска, — говорит он, — в то время как широкая публика лучше поймет часто используемые имена в новостях. Эти классификации вирусов представлены с точки зрения того, что будет наиболее легко понять, но это не обязательно сообщит о лучших действиях, которые должны предпринять специалисты по безопасности.Если я пишу для группы специалистов по анализу угроз, я бы скорее использовал термины, связанные с геолокацией и мотивацией злоумышленника. чем то, что на самом деле делает вирус».

Эти классификации вирусов представлены с точки зрения того, что будет наиболее легко понять, но это не обязательно сообщит о лучших действиях, которые должны предпринять специалисты по безопасности.Если я пишу для группы специалистов по анализу угроз, я бы скорее использовал термины, связанные с геолокацией и мотивацией злоумышленника. чем то, что на самом деле делает вирус».

На этом моменте стоит закончить последним способом категоризации вирусов, что действительно имеет смысл только с точки зрения самих охотников за вирусами: вирусы, которые являются достойными противниками, и те, которые таковыми не являются. «Как реверс-инженер, я получаю удовольствие от головоломки реверсирования, — говорит Пирс из Redacted. — Макросы представляют серьезную угрозу для сети, но их не особенно интересно реверсировать. Мне нравится реверсировать образцы, в которых используются методы антианализа для активной борьбы с реверсированием. Вредоносное ПО может использовать методы антиотладки, которые обнаруживают отладчик и реагируют на него. с помощью таких методов, как контрольное суммирование или атаки по времени. Использование методов антианализа указывает на опытного автора вредоносного ПО и служит для увеличения времени между обнаружением образца и извлечением полезных индикаторов для противодействия ему».

с помощью таких методов, как контрольное суммирование или атаки по времени. Использование методов антианализа указывает на опытного автора вредоносного ПО и служит для увеличения времени между обнаружением образца и извлечением полезных индикаторов для противодействия ему».

Тот факт, что ваши противники являются преступниками, не означает, что вы не можете уважать их за то, что они гордятся своей работой.

Автор: Josh Fruhlinger

Фишинг СКУД Удаленный доступ

10 основных типов компьютерных вирусов и как их избежать

Болезнь — отстой.

Когда ты болен, все кажется тяжелой работой. Ну, для компьютера это ничем не отличается.

Компьютерные вирусы, иногда называемые вредоносными программами, бывают разных форм. И их очень много — в прошлом году это были невероятные 350 000 новых вредоносных программ (каждая из которых представляет собой отдельный фрагмент вредоносного программного обеспечения), обнаруживаемых каждый божий день.

От мелких вредителей, которые замедляют работу вашего компьютера, до серьезных ошибок, которые крадут ваши данные, вот компьютерные вирусы, о которых вам нужно знать, и какие шаги вы можете предпринять, чтобы избежать их всех.

Типы компьютерных вирусов

Вирусы могут попасть практически на любое устройство — от ПК с Windows и компьютеров Mac до iPhone и Android.

Верно. Подвержены даже телефоны, особенно телефоны Android. Недавний отчет показал, что на устройства Android приходится 26% всех зараженных устройств, включая ПК с Windows, устройства IoT и iPhone.

И хотя компьютеры Mac часто называют более безопасными, чем ПК, последние данные показывают, что на самом деле это не так, и теперь на каждую конечную точку на Mac обнаруживается больше угроз, чем на компьютер с Windows.

Но в любом случае не волнуйтесь. Ниже мы суммировали наиболее распространенные компьютерные вирусы и способы их защиты:

Макровирус

Этот тип компьютерных вирусов обычно встречается в программах Microsoft Office. Файлы Word и Excel являются излюбленными местами для внедрения макровирусов. Как и большинство других вирусов (кроме спейсфиллеров — подробнее о них позже), макровирусы увеличивают размер файлов, когда заражают их, так как прикрепляют свой собственный код. Как только макровирус заражает файл, он может легко распространиться на другие компьютеры при совместном использовании этого файла, например, по электронной почте.

Файлы Word и Excel являются излюбленными местами для внедрения макровирусов. Как и большинство других вирусов (кроме спейсфиллеров — подробнее о них позже), макровирусы увеличивают размер файлов, когда заражают их, так как прикрепляют свой собственный код. Как только макровирус заражает файл, он может легко распространиться на другие компьютеры при совместном использовании этого файла, например, по электронной почте.

Вирус загрузочного сектора

Подобно звуковым сигнализаторам и Тамагочи , вирусы загрузочного сектора — это ужасные мелочи, которые были популярны в 90-х годах. Один из старейших типов вирусов, вирусы загрузочного сектора попадают прямо в ядро вашего компьютера, влияя на запуск или процесс «загрузки». Раньше эти вирусы распространялись через дискеты. В настоящее время они прикрепляются к электронным письмам или USB-накопителям. Если ваш компьютер обнаруживает одну из таких ошибок, вам потребуется помощь специалиста для полного переформатирования системы (Windows, Mac).

Троянские кони

Получив свое название от огромного деревянного коня, на котором греки прятались, чтобы проникнуть внутрь древнего города Троя, эти вирусы относятся к числу самых коварных компьютерных вирусов. Используемые киберпреступниками троянские кони маскируются под обычные программы, соблазняя вас установить их на свой компьютер. После установки вирусы получают доступ к файлам вашего компьютера и захватывают ваши личные данные — например, пароли и информацию об онлайн-банкинге. Затем это может быть использовано хакерами для совершения онлайн-покупок с вашего банковского счета или раскрытия вашей личной информации.

Перезаписать вирус

Когда дело доходит до вредителей, они занимают первое место. Вирусы перезаписи обычно захватывают файл и стирают исходный код, даже если вы об этом не знаете. После удаления исходные файлы невозможно восстановить, и данные будут потеряны. Они часто распространяются по электронной почте через вложения или через загрузку файлов в Интернете, поэтому всегда проверяйте файлы с помощью антивирусного программного обеспечения перед их загрузкой и открытием. Это поможет вам обнаружить эти вирусы еще до того, как они смогут вызвать проблемы.

Это поможет вам обнаружить эти вирусы еще до того, как они смогут вызвать проблемы.

Браузерный угонщик

Цифровой аналог нечестного продавца, совершающего холодные звонки, браузерные угонщики берут на себя ваш поиск в Интернете и перенаправляют вас на страницы, которые вы даже не хотели посещать. Хотя они не так вредны, как другие типы вирусов — они обманывают вас, а не крадут у вас — угонщики браузера по-прежнему являются раздражающей проблемой, поскольку они значительно снижают ваш UX при серфинге в Интернете. Если вы видите много случайных всплывающих окон или ваш обычный браузер домашней страницы изменился без вашего ведома, скорее всего, у вас есть угонщик браузера. Всегда сканируйте вложения электронной почты перед открытием и избегайте загрузки файлов с подозрительных веб-сайтов, чтобы избежать угонщиков браузера.

Вирус веб-скриптов

Это современный вирус. Вирусы веб-скриптов — это очень умные маленькие жучки, которые сливаются с фоном популярных веб-сайтов — обычно платформ социальных сетей. Они маскируются под обычные ссылки, соблазняя вас щелкнуть по ним. Затем, как жадный хулиган на школьном дворе, они крадут ваше печенье. Хорошо, разные файлы cookie — мы говорим о типах файлов cookie, которые хранят вашу информацию. Тем не менее, к вирусам веб-скриптов определенно нельзя относиться легкомысленно — они могут рассылать спам в вашу систему и повреждать ваши данные, а также могут распространяться быстрее, чем большинство вирусов.

Они маскируются под обычные ссылки, соблазняя вас щелкнуть по ним. Затем, как жадный хулиган на школьном дворе, они крадут ваше печенье. Хорошо, разные файлы cookie — мы говорим о типах файлов cookie, которые хранят вашу информацию. Тем не менее, к вирусам веб-скриптов определенно нельзя относиться легкомысленно — они могут рассылать спам в вашу систему и повреждать ваши данные, а также могут распространяться быстрее, чем большинство вирусов.

Полиморфный вирус

Это хитрый вирус. Подобно хамелеону, меняющему свой цвет в зависимости от ситуации, полиморфный вирус модифицируется всякий раз, когда он размножается. Это затрудняет работу большинства антивирусных программ. Как только он попадает на ваш компьютер — обычно через вложение электронной почты или загрузку с подозрительного веб-сайта — он может свободно удалять ваши файлы, красть ваши данные и вообще саботировать вашу систему. Плохая новость заключается в том, что число этих шарлатанов-оборотней растет. Хорошей новостью является то, что лучшие антивирусные программы начинают адаптироваться вместе с ними, используя более сложные методы сканирования, чтобы поймать этих хамелеонов в действии.

Резидентный вирус

Один из самых распространенных типов вирусов, с которым вы (надеюсь, не) столкнетесь, эти маленькие подлые скваттеры проникают в память вашего компьютера, совершенно незваные, и чувствуют себя как дома. Только подумайте о надоедливом друге вашего старого соседа по квартире, который каждую ночь приглашал себя на и воровал ваши Бен и Джерри из холодильника. Резидентные вирусы могут поступать из вложений электронной почты, зараженных загрузок или общих файлов, а затем активироваться всякий раз, когда ваш компьютер выполняет определенное действие, и даже могут подключаться к антивирусному программному обеспечению, обманывая именно то, что призвано его отключить. Лучшее решение? Привлеките эксперта.

Многокомпонентный вирус

Эти гибкие вирусы, которые иногда называют «многочастными вирусами», находятся на подъеме. В то время как большинство вирусов либо атакуют центральный загрузочный сектор компьютера, либо через его файлы, многосторонний вирус может атаковать и то, и другое. Универсальный вирус трудно предотвратить, что объясняет высокие темпы роста многогранности в последние годы. Обычно они распространяются через файлы .exe — такие программы, как Word и Excel. Как узнать, заражен ли ваш компьютер многопартийным вирусом? Ну, эти вирусы поглощают вашу виртуальную память, как ничто другое, поэтому ожидайте много сообщений «на вашем компьютере мало виртуальной памяти» и внезапного замедления вашего компьютера.

Универсальный вирус трудно предотвратить, что объясняет высокие темпы роста многогранности в последние годы. Обычно они распространяются через файлы .exe — такие программы, как Word и Excel. Как узнать, заражен ли ваш компьютер многопартийным вирусом? Ну, эти вирусы поглощают вашу виртуальную память, как ничто другое, поэтому ожидайте много сообщений «на вашем компьютере мало виртуальной памяти» и внезапного замедления вашего компьютера.

Spacefiller Virus

Вирусы-заполнители, также известные как «кавернозные вирусы», находят пустые места в программном коде и забираются прямо туда, добавляя свой собственный код. Таким образом, они не изменяют размер файлов (как это делают другие вирусы), что затрудняет их обнаружение. Большинству антивирусных программ трудно поймать заполнителей, но есть несколько инструментов для ручного поиска вирусов, которые технические эксперты используют для их искоренения. К счастью, их не только трудно обнаружить, но и сложно создать, и существует не так много типов файлов, к которым они могут быть прикреплены. Это делает вирусы-заполнители очень редкими.

Это делает вирусы-заполнители очень редкими.

BuddyCompany Советы по предотвращению вирусов и борьбе с ними Используйте брандмауэр

Брандмауэр — это первая линия защиты вашего компьютера. В то время как антивирусная программа (подробнее об этом позже) активна в вашем компьютере, обнаруживая и нейтрализуя вирусы, брандмауэр находится между вашим компьютером и Интернетом, отбрасывая их. Ваш компьютер обычно поставляется с предустановленным брандмауэром — убедитесь, что он включен.

Не нажимайте на подозрительные ссылки или всплывающие окна

Первое должно быть самым очевидным. Но так много людей обманываются, переходя по сомнительным ссылкам в Интернете. Итак, у всех нас возник соблазн нажать на ссылку «12 голливудских актеров, у которых действительно отпускают себя», особенно когда число 9 «буквально заставит вашу челюсть отвиснуть». Иногда нам всем приходится учиться на собственном горьком опыте. Но золотое правило заключается в том, что если вы не знаете веб-сайт или не доверяете ему, действуйте с осторожностью. И всегда используйте блокировщик всплывающих окон.

И всегда используйте блокировщик всплывающих окон.

Не открывайте вложения электронной почты или ссылки, в которых вы не уверены

Не нажимайте на ссылки из подозрительных электронных писем и отправителейЭлектронные письма являются одним из основных способов распространения компьютерных вирусов. Когда компьютер заражен, вирусы «рассылают по электронной почте» все контакты на этом компьютере. Итак, если вложение кажется немного подозрительным — если у него странное имя файла, в письме есть опечатки, содержание письма кажется странным или адрес электронной почты отправителя выглядит странно, например, — не открывайте его. Даже если это от кого-то, кого вы знаете.

Сделайте резервную копию ваших файлов

Только представьте себе потерю самых ценных документов, фотографий, видео и т. д. Почти немыслимо, правда? Вот почему в случае проникновения вируса имеет смысл сделать резервную копию ваших данных. Сделайте копию всего и сохраните ее на внешнем жестком диске, а также, если возможно, на другом компьютере.

Обновите свою операционную систему

Вы знаете эти маленькие надоедливые сообщения об обновлении, которые появляются в самый неподходящий момент? Что ж, пора перестать их игнорировать. Независимо от того, работаете ли вы на Mac или на ПК, крайне важно поддерживать операционную систему в актуальном состоянии. Разработчики постоянно добавляют новые улучшения, многие из которых помогут защитить ваш компьютер от вирусов.

Как обнаружить вирусы

Если вы подозреваете, что у вас может быть компьютерный вирус, вот как вы можете его обнаружить.

Установите надежную антивирусную программу

Удивительно много людей не используют антивирусные программы. Будь то McAfee, Norton, Kaspersky, Bitdefender или другая первоклассная программа, наличие качественной антивирусной программы — вторая линия защиты вашего компьютера от вирусов. Это также является обязательным условием для обнаружения вирусов.

Выполнять регулярные проверки по расписанию с помощью антивирусной программы

Наличие программы — это хорошо. Но это ничего не значит, если вы не запускаете сканирование на вирусы. В идеале вы должны запускать сканирование один раз в неделю, каждые две недели или всякий раз, когда вы думаете, что ваш компьютер мог заразиться вирусом. Вы можете настроить антивирусные программы на автоматическое сканирование, когда вам это удобно — например, в определенное время дня, когда вы знаете, что не будете использовать свой компьютер. Как только вирус обнаружен, ваша антивирусная программа также часто может помочь вам удалить его.

Но это ничего не значит, если вы не запускаете сканирование на вирусы. В идеале вы должны запускать сканирование один раз в неделю, каждые две недели или всякий раз, когда вы думаете, что ваш компьютер мог заразиться вирусом. Вы можете настроить антивирусные программы на автоматическое сканирование, когда вам это удобно — например, в определенное время дня, когда вы знаете, что не будете использовать свой компьютер. Как только вирус обнаружен, ваша антивирусная программа также часто может помочь вам удалить его.

Позвони другу!

В то время как антивирусное программное обеспечение, брандмауэры и типичные приемы торговли важны, вирусы становится все труднее обнаруживать и все труднее предотвращать.

Итак, если вы не знаете, какой брандмауэр или антивирусную программу выбрать, хотите узнать, как лучше всего защитить свой компьютер или хотите избавиться от вируса, не волнуйтесь… BuddyCompany здесь, чтобы помочь!

Свяжитесь с нами и свяжитесь с технически подкованным экспертом уже сегодня.

9 видов компьютерных вирусов и как они делают свою грязную работу

Функция

От макровирусов и вирусов загрузочного сектора до дропперов и упаковщиков — вот обзор 9 распространенных типов вирусов, их функций и функций, которые они выполняют для злоумышленников.

Джош Фрулингер

Соавтор, ОГО |

BlueBay2014 / Getty ImagesЧеловеческий разум любит классифицировать вещи, и вредоносное ПО не является исключением. Мы здесь, в CSO, выполнили свою часть работы: наш специалист по объяснению вредоносного ПО анализирует вредоносные программы на основе того, как они распространяются (самораспространяющиеся черви, вирусы, использующие другой код, или скрытно замаскированные трояны), а также по тому, что они делают с зараженными машинами (руткиты, рекламное ПО, программы-вымогатели, криптоджекинг и вредоносная реклама, о боже!

Вы можете найти много такого типа технической таксономии, и она, безусловно, полезна. В частности, может быть полезно различать различные типы векторов заражения вредоносным ПО, а не смешивать все вместе как «вирус», несмотря на популярное использование этого термина. Но мы также можем придавать слишком большое значение такого рода разделениям.

В частности, может быть полезно различать различные типы векторов заражения вредоносным ПО, а не смешивать все вместе как «вирус», несмотря на популярное использование этого термина. Но мы также можем придавать слишком большое значение такого рода разделениям.

«Многие термины, использовавшиеся для описания вредоносного ПО в 90-х и начале 2000-х годов, по-прежнему технически точны, но, возможно, менее актуальны, чем когда-то, — говорит Джейкоб Ансари, защитник безопасности и аналитик новых кибертрендов в Шеллмане, глобальном независимом эксперт по безопасности и конфиденциальности. «В то время как вредоносное ПО предыдущих десятилетий устанавливалось на целевую систему, а затем запускалось само по себе без вмешательства человека, большинство современных атак осуществляются группами людей, которых мы обычно называем субъекты угрозы. Злоумышленники по-прежнему пытаются избежать обнаружения и упорствуют, несмотря на средства защиты, и используют различные языки программирования или сценарии для создания своего враждебного кода». вредоносное ПО, с которым они имеют дело В целом, мы обнаружили, что существует два разных взгляда на таксономию вредоносного ПО: вы можете думать о том, как вирусы выполняют свою грязную работу (т. е. что они делают с вами), или о том, какое место они занимают в экосистеме (т. е. , что они делают для злоумышленника).

вредоносное ПО, с которым они имеют дело В целом, мы обнаружили, что существует два разных взгляда на таксономию вредоносного ПО: вы можете думать о том, как вирусы выполняют свою грязную работу (т. е. что они делают с вами), или о том, какое место они занимают в экосистеме (т. е. , что они делают для злоумышленника).

9 распространенных типов компьютерных вирусов

- Макровирусы

- Полиморфные вирусы

- Резидентные вирусы

- Вирусы загрузочного сектора

- Многокомпонентные вирусы

- Капельницы

- Маяк/полезная нагрузка

- Пакеры

- Командование и управление

Типы вирусов, определяемые тем, что они делают с вами

Если вы хотите иметь полное представление о различных типах вредоносных программ, вы могли бы сделать хуже, чем поговорить с кем-то, кто пишет их для жизни. Это работа Дахвида Шлосса: он является руководителем отдела наступательной безопасности в фирме, предоставляющей профессиональные услуги в области кибербезопасности, Echelon Risk + Cyber, где он работает над вредоносными программами, предназначенными для имитации реальных субъектов угроз для выполнения командно-контрольных платформ на эмуляции состязательных действий его компании и сражений с красными командами. . Он разбил различные типы вирусов, с которыми он работает, по их функциям.

. Он разбил различные типы вирусов, с которыми он работает, по их функциям.

Макровирусы. «Эта категория вредоносных программ, вероятно, является наиболее распространенной в мире, — говорит Шлосс. «Примерно 92% внешних атак начинаются с фишинга, а макросы — это ядро проблемы. Макрос — это автоматическое выполнение нажатий клавиш или действий мыши, которые программа может выполнять без участия пользователя — обычно мы говорим о Microsoft Word/ Макросы Excel, которые могут автоматизировать повторяющиеся задачи на листе или в документе».

Макросы являются чрезвычайно распространенным типом вредоносных программ. «Метод доставки правдоподобен, особенно когда он выглядит связанным с работой», — говорит Шлосс. «Кроме того, язык кодирования (Visual Basic, в случае Microsoft) довольно упрощен. Таким образом, макровирусы снижают количество технических навыков, необходимых для их написания».

Лорен Пирс, руководитель отдела реагирования на инциденты в компании, занимающейся безопасностью облачных вычислений. Отредактировано, согласна. «Мы по-прежнему наблюдаем значительный ущерб от несложных вредоносных программ, — говорит она. «Простой макрос документа Office доминирует в качестве начального вектора заражения».

Отредактировано, согласна. «Мы по-прежнему наблюдаем значительный ущерб от несложных вредоносных программ, — говорит она. «Простой макрос документа Office доминирует в качестве начального вектора заражения».

Полиморфные вирусы. «Хотя макровирус проще всего закодировать, этот тип [полиморфный вирус] будет самым сложным, потому что вирус является именно тем, что говорит его название: полиморфным», — говорит Шлосс. «Каждый раз, когда код запускается, он выполняется немного по-разному, и обычно каждый раз, когда он перемещается на новую машину, его код будет немного отличаться».

Вы должны относиться ко всем своим детям (или врагам) одинаково, но Шлосс признает, что «эта категория вирусов — моя любимая, поскольку она сложна и чрезвычайно трудна для исследования и обнаружения».

Резидентные вирусы. Это особо опасная категория: бестелесный вирус, который не существует как часть файла. «Сам вирус фактически выполняется в оперативной памяти хоста», — говорит Шлосс. «Код вируса не хранится в вызвавшем его исполняемом файле; вместо этого он обычно хранится на веб-сайте или в контейнере хранилища. Исполняемый файл, вызывающий резидентный код, обычно пишется как невредоносный с намерением избежать обнаружения антивирусом. приложение.»

«Код вируса не хранится в вызвавшем его исполняемом файле; вместо этого он обычно хранится на веб-сайте или в контейнере хранилища. Исполняемый файл, вызывающий резидентный код, обычно пишется как невредоносный с намерением избежать обнаружения антивирусом. приложение.»

Термин резидентный вирус подразумевает, конечно, существование нерезидентного вируса. Шлосс определяет это как «вирус, который — это , содержащийся в исполняемом файле, который его вызывает. Эти вирусы чаще всего распространяются, злоупотребляя корпоративными службами».

Вирусы загрузочного сектора. «Я люблю называть эту категорию «коктейлем национального государства», — объясняет Шлосс. «Эти типы вирусов предназначены для того, чтобы предоставить субъекту угрозы неограниченную и глубокую стойкость. Они будут заражать все, вплоть до основной загрузочной записи компьютера (MBR), а это означает, что даже если вы переустановите образ своей машины, вирус сохранится и будет быть в состоянии выполняться в памяти хоста при загрузке. Эти типы вирусов редко можно увидеть за пределами субъектов национальной угрозы, и почти всегда полагаются на эксплойт нулевого дня, чтобы достичь уровня MBR или распространяются через физические носители, такие как зараженные USB или жесткие диски».

Эти типы вирусов редко можно увидеть за пределами субъектов национальной угрозы, и почти всегда полагаются на эксплойт нулевого дня, чтобы достичь уровня MBR или распространяются через физические носители, такие как зараженные USB или жесткие диски».

Многокомпонентные вирусы. В то время как некоторые разработчики вредоносных программ могут специализироваться, другие используют подход «все вышеперечисленное», атакуя везде и сразу. «Эти типы вирусов обычно труднее всего сдерживать и с ними бороться», — говорит Шлосс. «Они заражают несколько частей системы, включая память, файлы, исполняемые файлы и даже загрузочный сектор. Мы видим все больше и больше вирусов этого типа, и эти типы вирусов распространяются любым возможным способом, обычно применяя несколько методов. для максимального распространения».

Типы вредоносных программ, определяемые тем, что они делают для злоумышленника

Еще один взгляд на различные вредоносные программы, с которыми вы столкнетесь, — это то, как они вписываются в общую картину атаки. Помните, что Ансари Шеллмана сказал выше: современное вредоносное ПО развертывается командами, и сами вирусы тоже можно рассматривать как команду. «Многие вредоносные кампании состоят из множества компонентов, иногда каждый из которых разработан отдельно или даже получен от других участников угроз», — говорит Ансари. Он разбивает некоторых игроков:

Помните, что Ансари Шеллмана сказал выше: современное вредоносное ПО развертывается командами, и сами вирусы тоже можно рассматривать как команду. «Многие вредоносные кампании состоят из множества компонентов, иногда каждый из которых разработан отдельно или даже получен от других участников угроз», — говорит Ансари. Он разбивает некоторых игроков:

Капельницы. «Эта вредоносная программа предназначена для установки других вредоносных программ в зараженную систему», — сказал Ансари. «Жертвы могут заразиться дроппером по враждебной ссылке, вложению, загрузке или тому подобному, и обычно это не сохраняется после сброса вредоносного ПО следующего этапа».

«Вредоносное ПО с макросами относится к категории дропперов», — добавляет Пирс из Redacted. «Это вредоносное ПО, созданное с единственной целью загрузки и запуска дополнительных вредоносных программ».

Маяк/полезная нагрузка . Эти типы вредоносных программ являются следующим этапом атаки. «Часто устанавливаемое с помощью дроппера, маяка или полезной нагрузки — это вредоносное ПО, которое сообщает злоумышленнику о своих недавно установленных средствах доступа», — говорит Ансари. «Отсюда злоумышленник может получить доступ к системам-жертвам через средства, установленные маяком, и получить доступ к системе, содержащимся в ней данным или другим системам в сети».

«Часто устанавливаемое с помощью дроппера, маяка или полезной нагрузки — это вредоносное ПО, которое сообщает злоумышленнику о своих недавно установленных средствах доступа», — говорит Ансари. «Отсюда злоумышленник может получить доступ к системам-жертвам через средства, установленные маяком, и получить доступ к системе, содержащимся в ней данным или другим системам в сети».

Пакеры. Эти компоненты упаковывают другие компоненты, используя криптографические методы как средство уклонения от обнаружения. «В некоторых сложных кампаниях по распространению вредоносного ПО используется ряд упаковщиков, вложенных друг в друга, как кукла, — говорит Ансари. — Каждый из них содержит еще один упакованный элемент до тех пор, пока финальная полезная нагрузка не сможет выполниться».

Командование и управление. Каждой команде нужен лидер, и именно эту роль играет командование и контроль над этими совместными вредоносными компонентами. «Эти системы, иногда называемые C&C, CNC, или C2 , работают за пределами среды жертвы и позволяют злоумышленнику взаимодействовать с другими компонентами вредоносной кампании, установленными в целевой системе», — говорит Ансари. «Когда правоохранительные органы нацеливаются на злоумышленника, они часто захватывают системы управления и контроля в рамках своих усилий по предотвращению угрозы».

«Когда правоохранительные органы нацеливаются на злоумышленника, они часто захватывают системы управления и контроля в рамках своих усилий по предотвращению угрозы».

Классификация компьютерных вирусов

В конце концов, какую бы таксономию мы ни использовали, она не должна быть слишком жесткой, а наоборот, должна облегчать передачу важной информации о киберугрозах. А это означает, что ваш язык должен быть адаптирован к вашей аудитории, — говорит Ори Арбель, технический директор CYREBRO, поставщика услуг безопасности.

«Если я пишу для директоров по информационной безопасности, они будут думать об этом с точки зрения риска, — говорит он, — в то время как широкая публика лучше поймет часто используемые имена в новостях. Эти классификации вирусов представлены с точки зрения того, что будет наиболее легко понять, но это не обязательно сообщит специалистам по безопасности о лучших действиях.Если я пишу для группы профессионалов по анализу угроз, я бы использовал термины, связанные с геолокацией и мотивация, а не то, что на самом деле делает вирус».

Мы закончим последним способом классификации вирусов, который имеет смысл только с точки зрения самих охотников за вирусами: вирусы, которые являются достойными противниками, и те, которые таковыми не являются. «Как реверс-инженер, я получаю удовольствие от головоломки реверсирования», — говорит Пирс из Redacted. «Макросы представляют серьезную угрозу для сети, но их не особенно интересно реверсировать. Мне нравится реверсировать образцы, в которых используются методы антианализа для активной борьбы с реверсированием. Вредоносное ПО может использовать методы антиотладки, которые обнаруживают отладчик и реагируют на него. с помощью таких методов, как контрольное суммирование или атаки по времени. Использование методов антианализа указывает на опытного автора вредоносного ПО и служит для увеличения времени между обнаружением образца и извлечением полезных индикаторов для противодействия ему».

То, что ваши противники преступники, не означает, что вы не можете уважать их за то, что они гордятся своей работой.