Криптография и главные способы шифрования информации

В XXI веке криптография играет серьезную роль в цифровой жизни современных людей. Кратко рассмотрим способы шифрования информации.

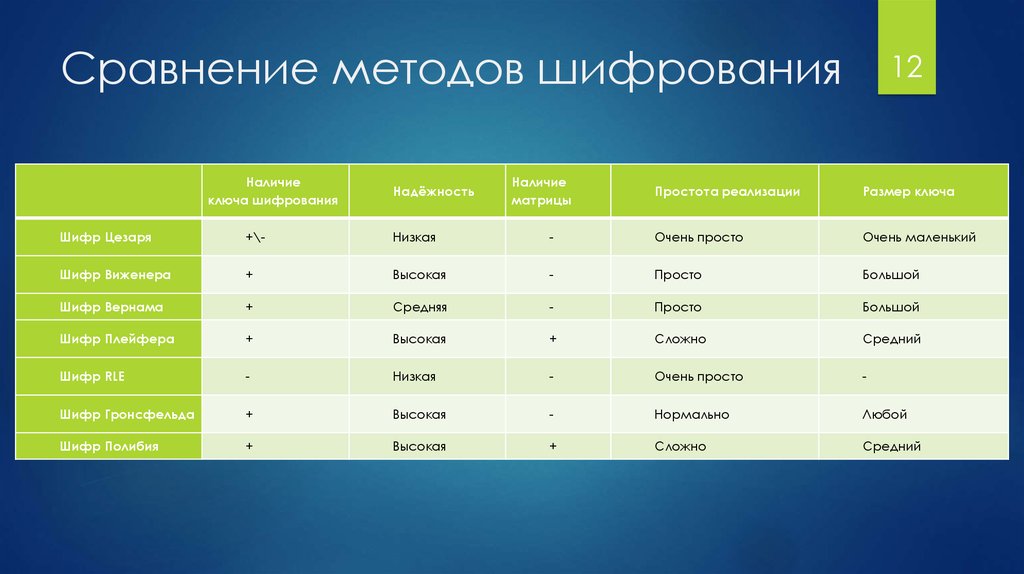

Скорее всего, вы уже сталкивались с простейшей криптографией и, возможно, знаете некоторые способы шифрования. Например Шифр Цезаря часто используется в развивающих детских играх.

ROT13 – еще один распространенный тип шифрования сообщений. В нём каждая буква алфавита сдвигается на 13 позиций, как показано на рисунке:

Как можно заметить, этот шифр не обеспечивает по-настоящему надежную защиту информации: он является простым и понятным примером всей идеи криптографии.

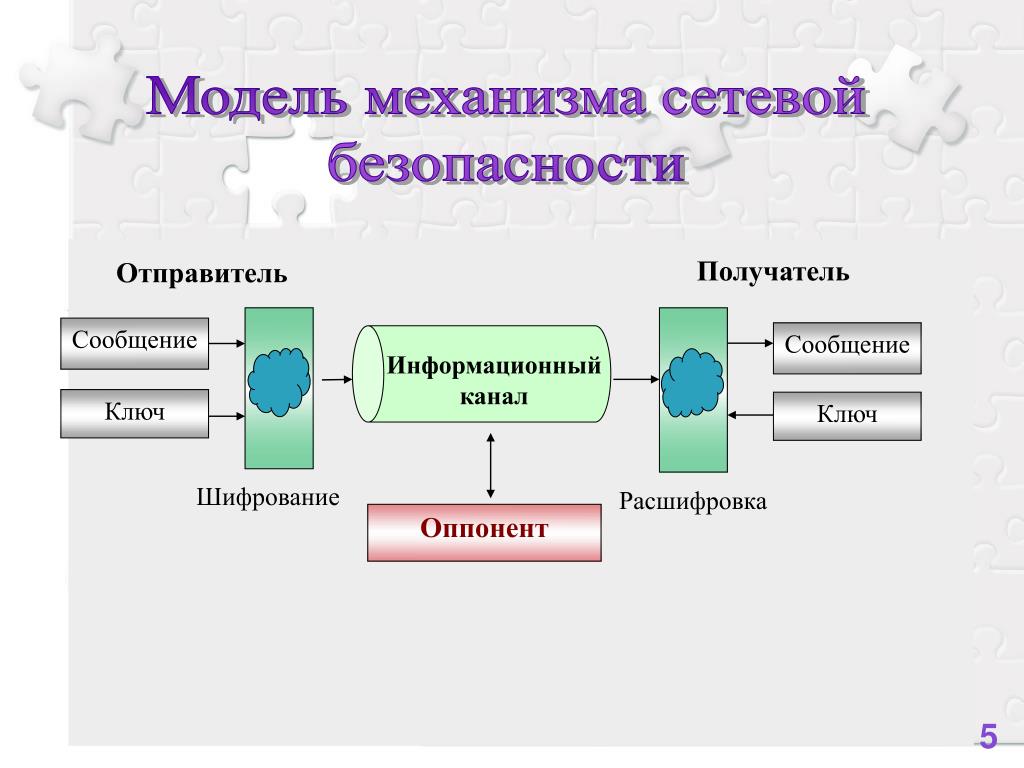

Сегодня мы говорим о криптографии чаще всего в контексте какой-то технологии. Как безопасно передается личная и финансовая информация, когда мы совершаем покупку в интернете или просматриваем банковские счета? Как можно безопасно хранить данные, чтобы никто не мог просто открыть компьютер, вытащить жесткий диск и иметь полный доступ ко всей информации на нём? Ответим на эти и другие вопросы в данной статье.

В кибербезопасности есть ряд вещей, которые беспокоят пользователей, когда дело доходит до каких-либо данных. К ним относятся конфиденциальность, целостность и доступность информации.

Конфиденциальность – данные не могут быть получены или прочитаны неавторизованными пользователями.

Целостность информации – уверенность в том, что информация 100% останется нетронутой и не будет изменена злоумышленником.

Доступность информации – получение доступа к данным, когда это необходимо.

Также в статье рассмотрим различные формы цифровой криптографии и то, как они могут помочь достичь целей, перечисленных выше.

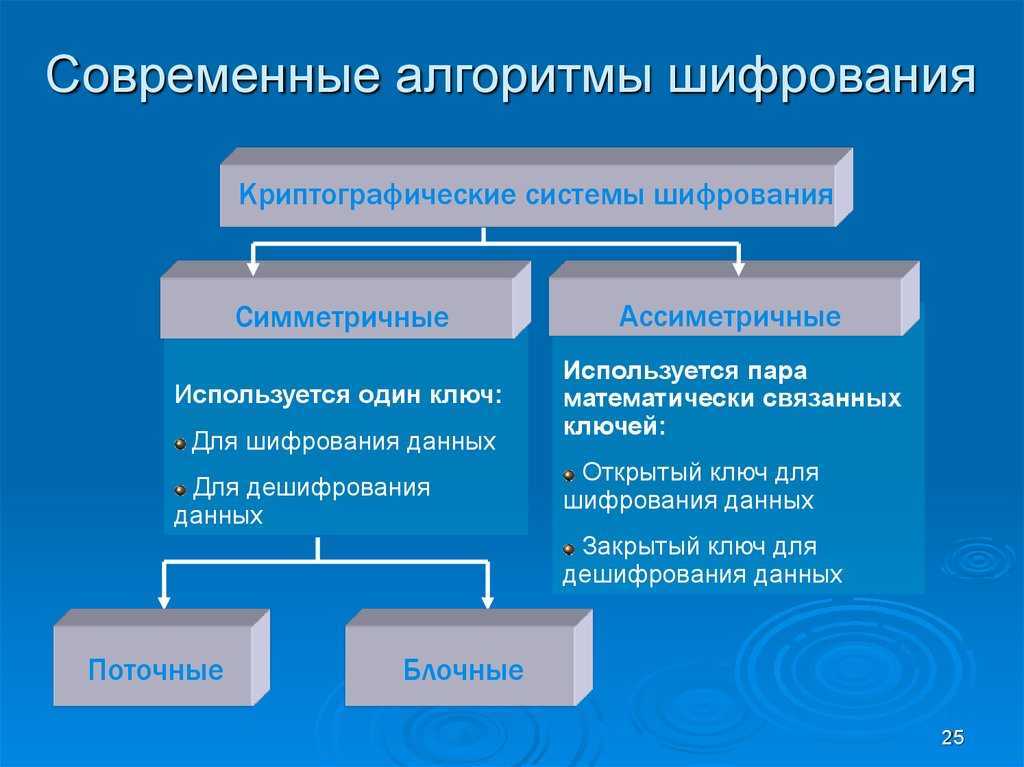

Основные способы шифрования:

- Симметрично

- Асимметричное

- Хеширование

- Цифровая подпись

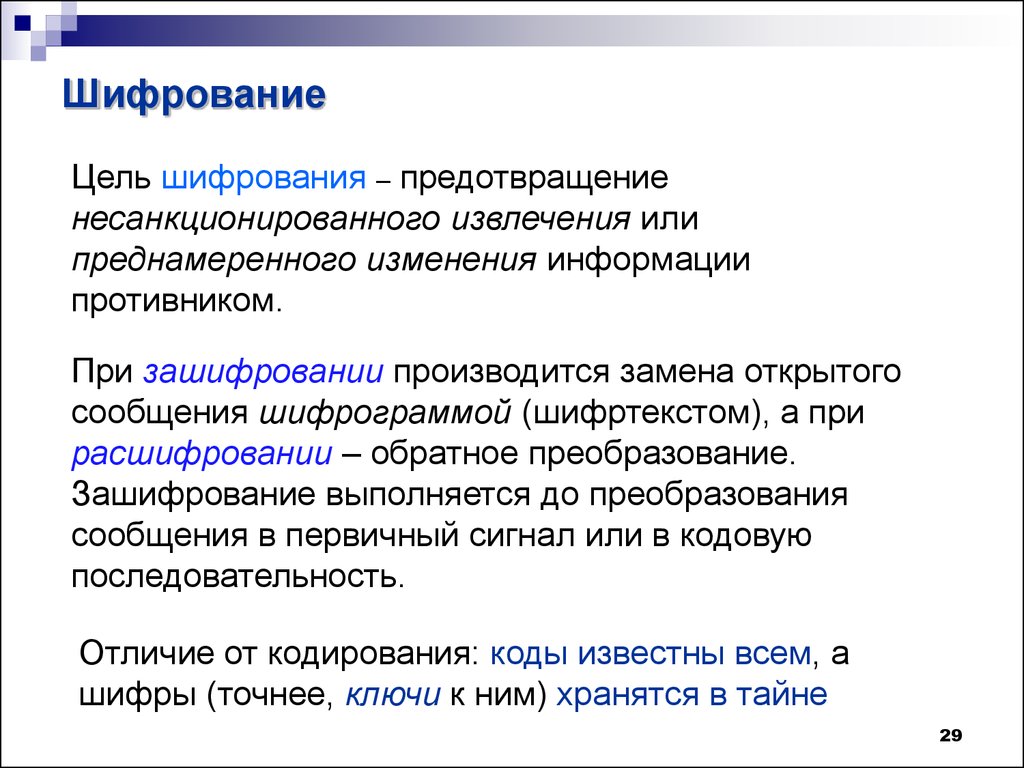

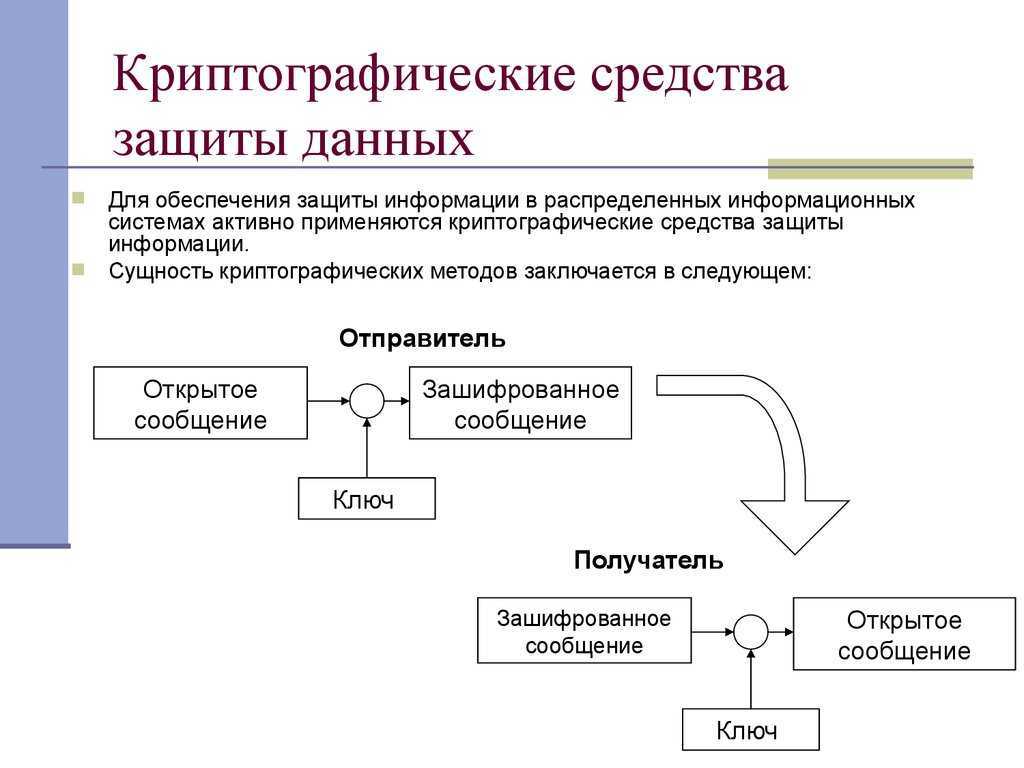

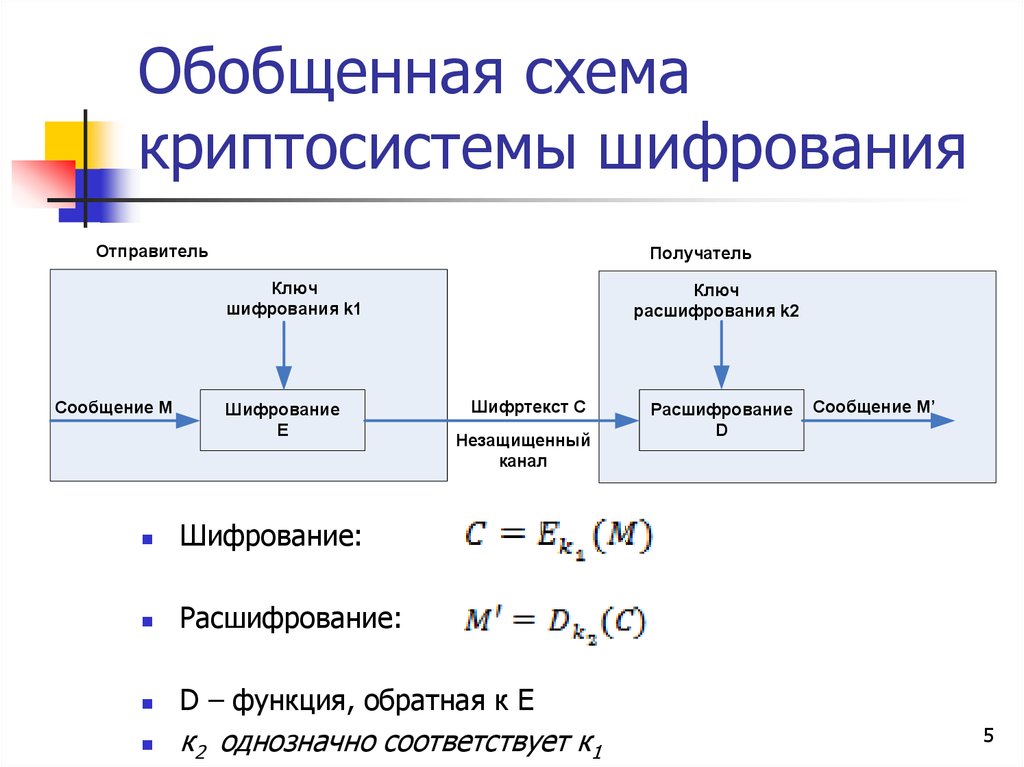

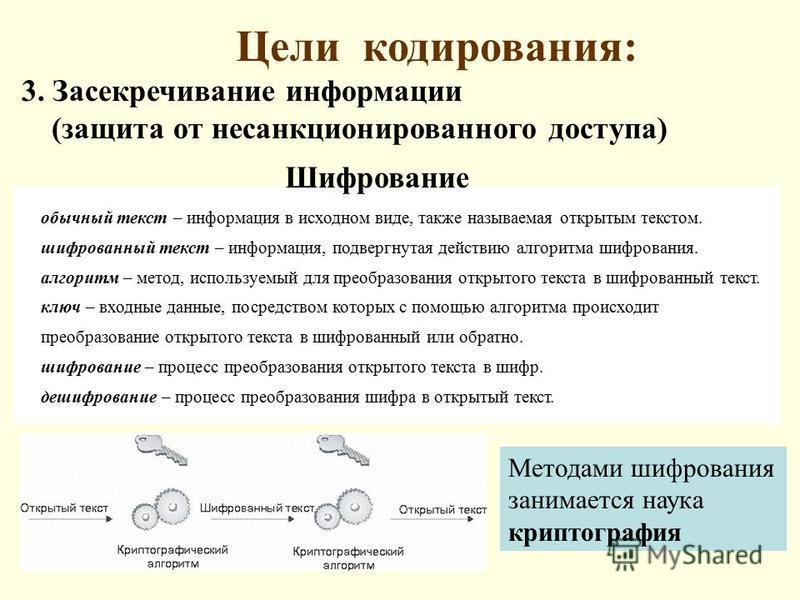

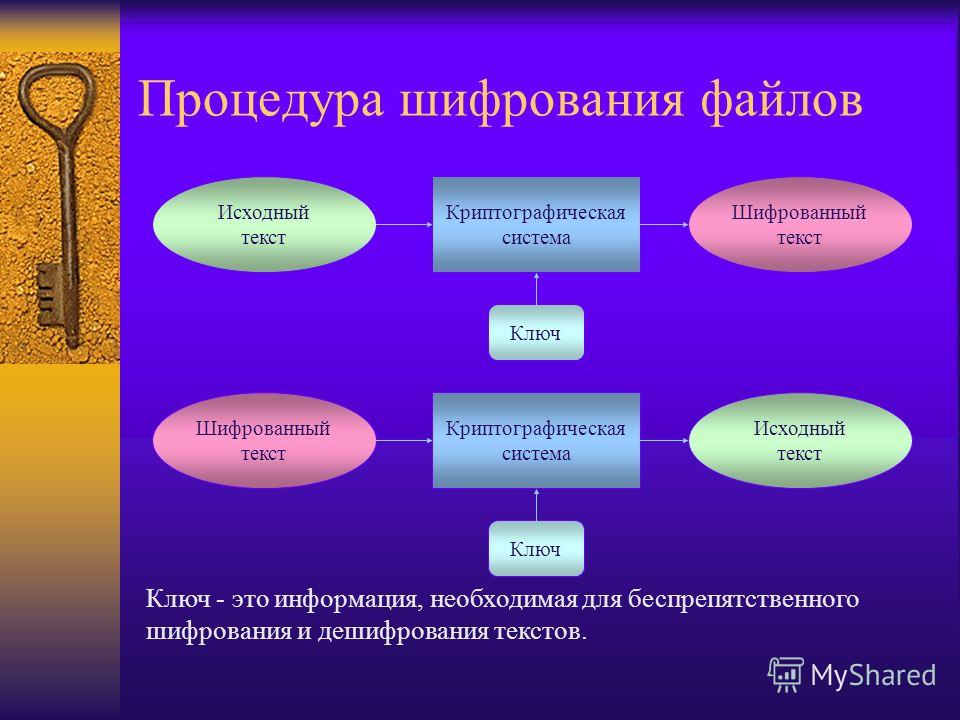

Прежде чем мы начнем разбираться в теме, ответим на простой вопрос: что именно подразумевается под «шифрованием»? Шифрование – преобразование информации в целях сокрытия от неавторизованных лиц, но в то же время с предоставлением авторизованным пользователям доступа к ней.

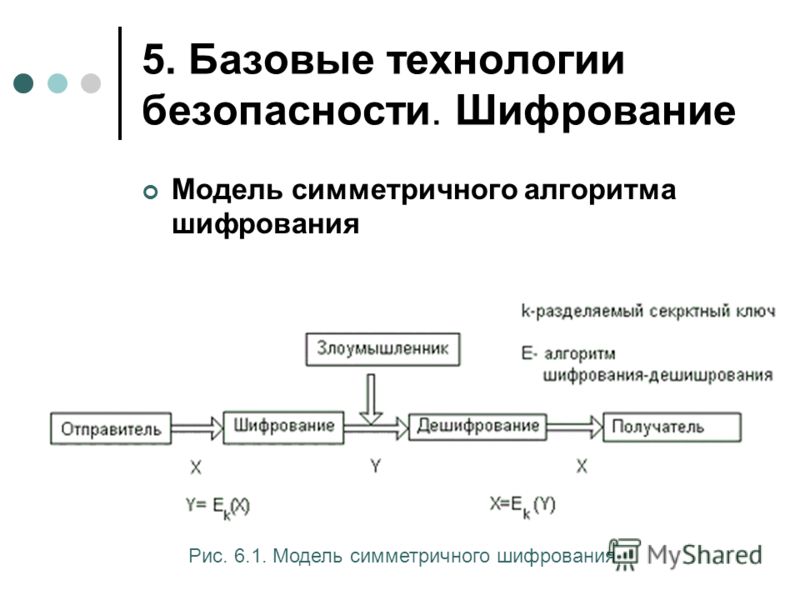

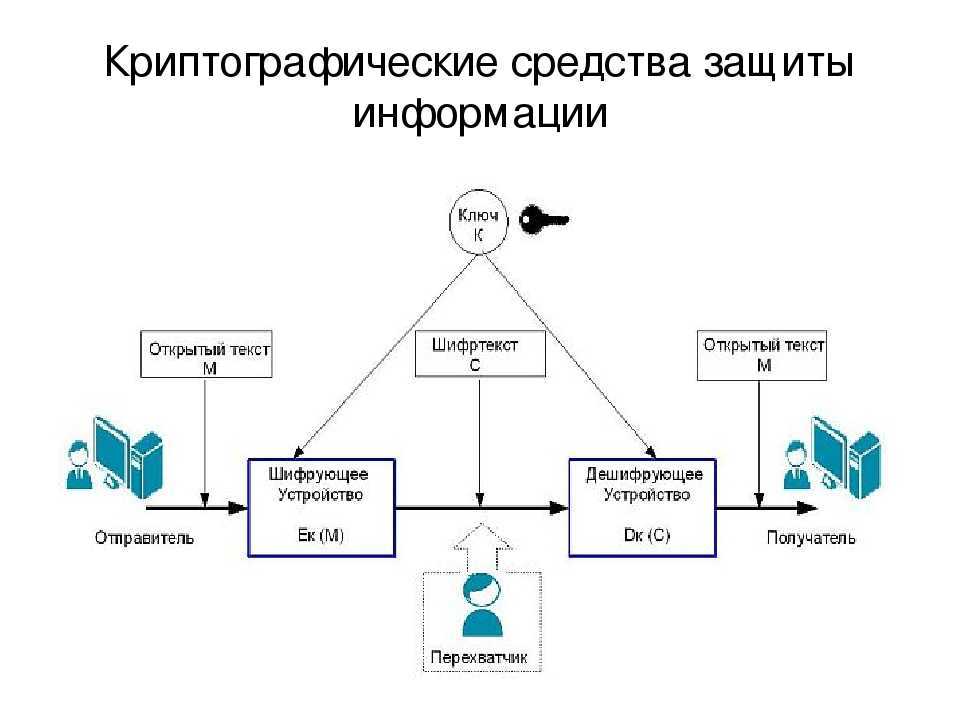

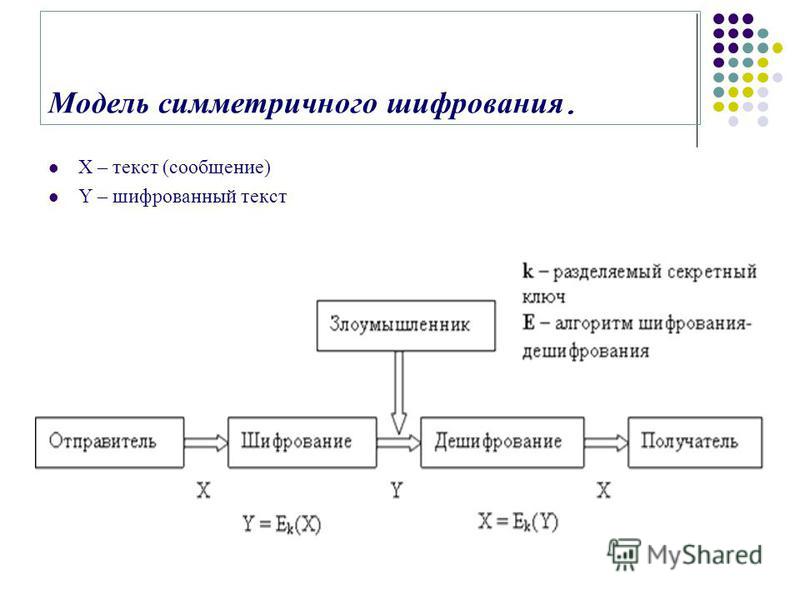

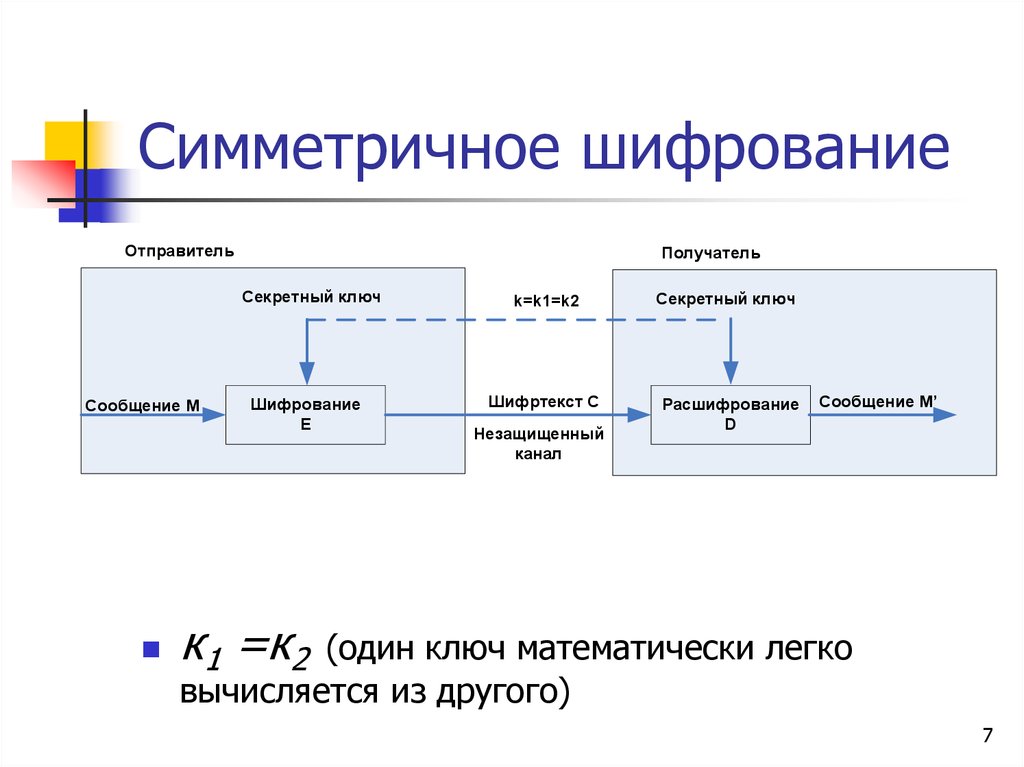

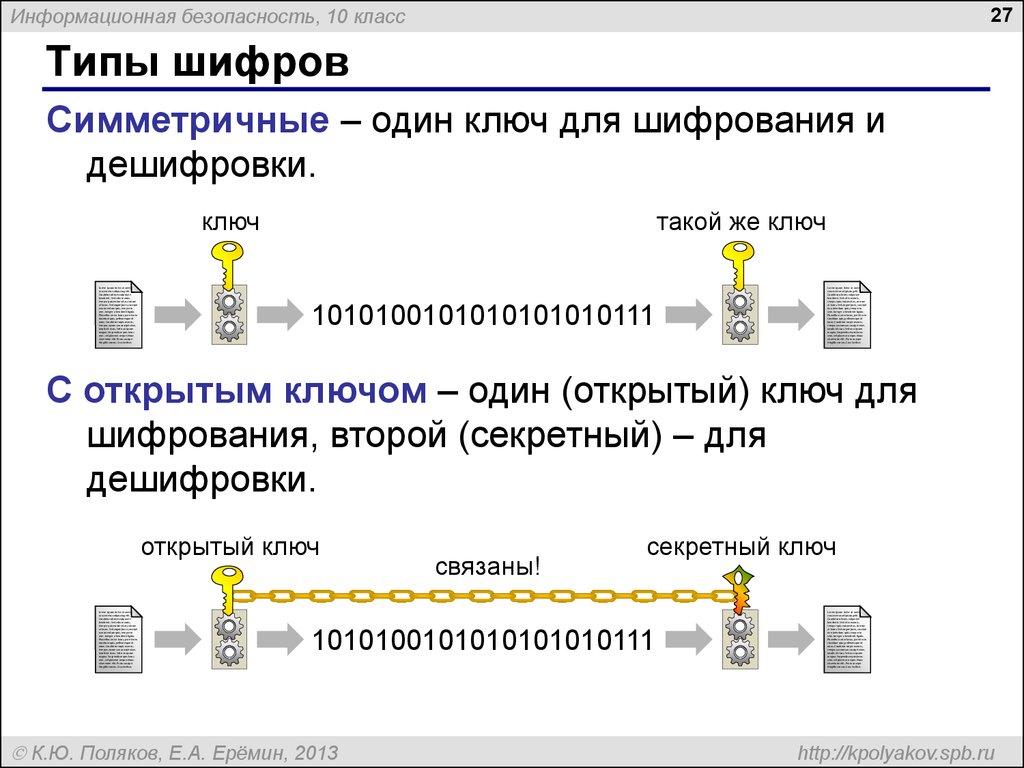

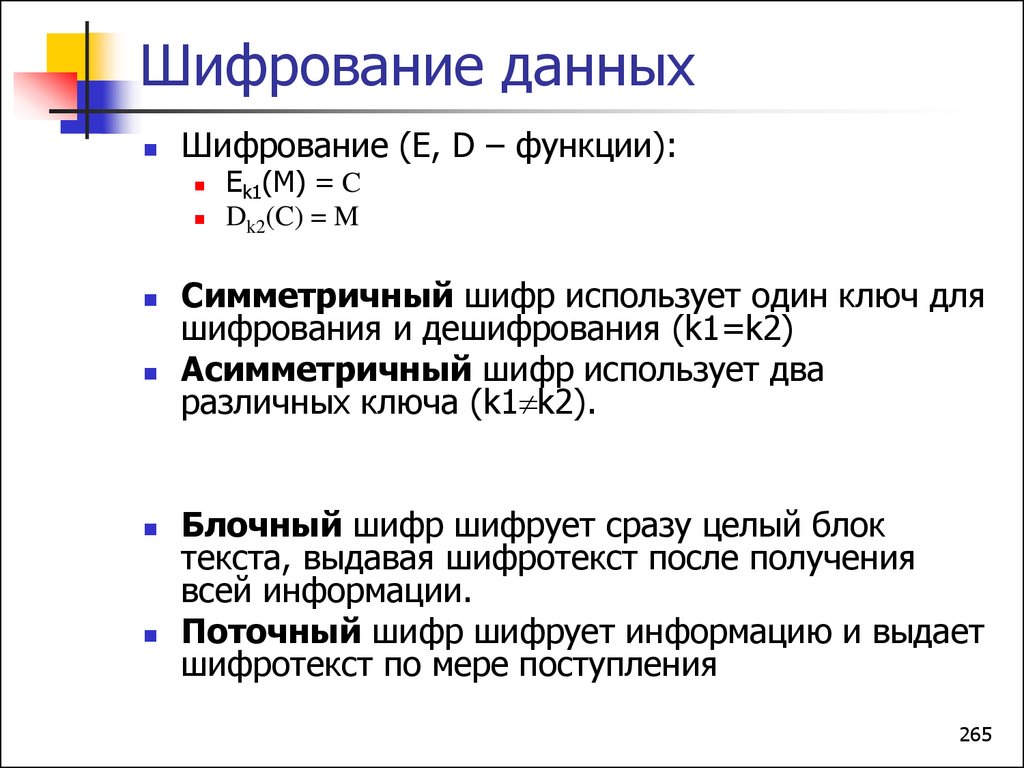

Чтобы правильно зашифровать и расшифровать данные, нужны две вещи: данные и ключ для дешифровки. При использовании симметричного шифрования ключ для шифрования и расшифровки данных одинаковый. Возьмем строку и зашифруем ее с помощью Ruby и OpenSSL:

require 'openssl'

require 'pry'

data_to_encrypt = 'now you can read me!'

cipher = OpenSSL::Cipher.new('aes256')

cipher.encrypt

key = cipher.random_key

iv = cipher.random_iv

data_to_encrypt = cipher.update(data_to_encrypt) + cipher.final

binding.pry

trueВот что выведет программа:

Обратите внимание, что переменная data_to_encrypt, которая изначально была строкой “now you can read me!”, теперь куча непонятных символов. Обратим процесс, используя ключ, который изначально сохранили в переменной key.

После использования того же ключа, который мы установили для шифрования, дешифруем сообщение и получаем исходную строку.

Давайте рассмотрим и другие способы шифрования.

Проблема симметричного шифрования заключается в следующем: предположим, необходимо отправить какие-то данные через Интернет. Если для шифрования и расшифровки данных требуется один и тот же ключ, то получается, что сначала нужно отправить ключ. Это означает, что отослать ключ надо будет через небезопасное соединение. Но так ключ может быть перехвачен и использован третьей стороной. Чтобы избежать такого исхода, изобрели асимметричное шифрование.

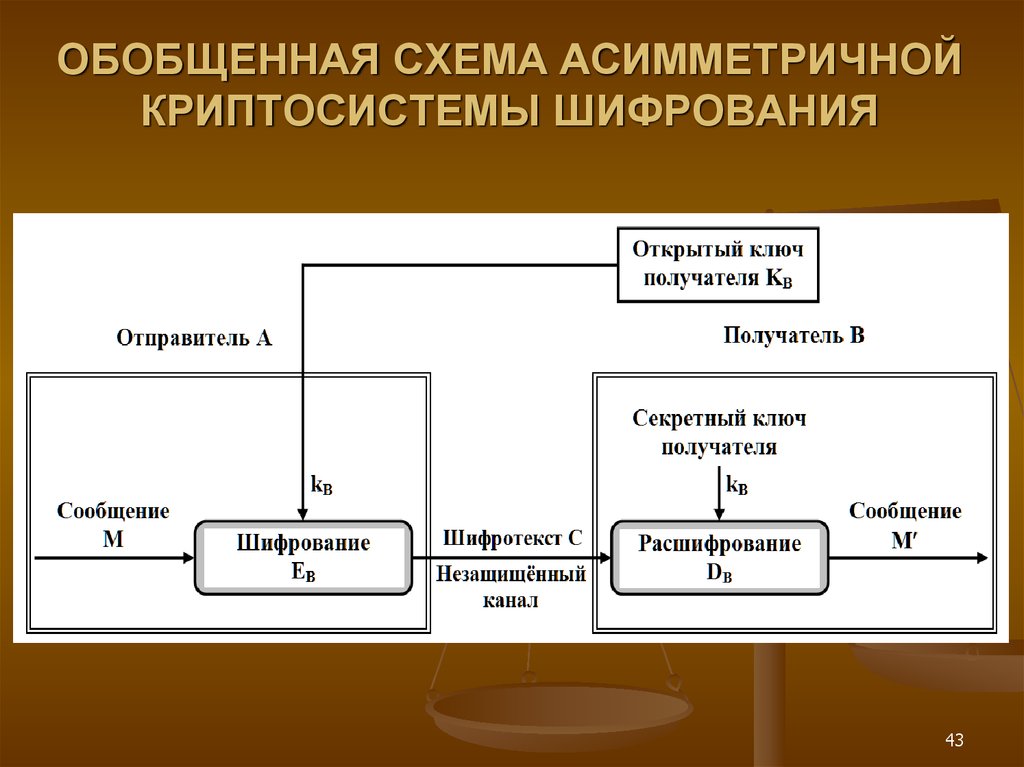

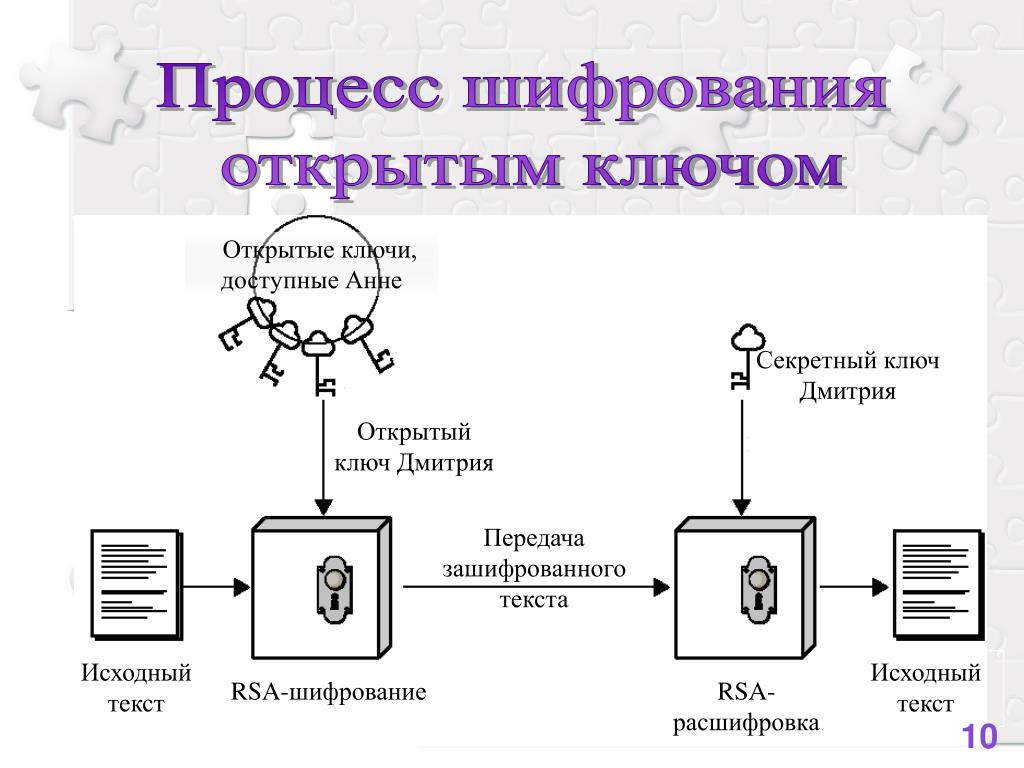

Дабы использовать асимметричное шифрование, необходимо сгенерировать два математически связанных ключа. Один – это приватный ключ, доступ к которому имеете только вы. Второй – открытый, который является общедоступным.

Рассмотрим пример общения с использованием асимметричного шифрования. В нём отправлять сообщения друг другу будут сервер и пользователь. У каждого из них есть по два ключа: приватный и публичный. Ранее было сказано, что ключи связные. Т.е. сообщение, зашифрованное приватным ключом можно расшифровать только с помощью смежного публичного ключа. Поэтому чтобы начать общение, нужно обменяться публичными ключами.

Поэтому чтобы начать общение, нужно обменяться публичными ключами.

Но как понять, что открытый ключ сервера принадлежит именно этому серверу? Существует несколько способов решения этой проблемы. Наиболее распространенный метод (и тот, который используется в интернете) – использование инфраструктуры открытых ключей (PKI). В случае веб-сайтов существует Центр сертификации, у которого есть каталог всех сайтов, на которые были выданы сертификаты и открытые ключи. При подключении к веб-сайту его открытый ключ сначала проверяется центром сертификации.

Создадим пару открытого и закрытого ключей:

require 'openssl' require 'pry' data_to_encrypt = 'now you can read me!' key = OpenSSL::PKey::RSA.new(2048) binding.pry true

Получится:

Обратите внимание, что приватный ключ и открытый ключ являются отдельными объектами с различными идентификаторами. Используя #private_encrypt, можно зашифровать строку с помощью закрытого ключа, а используя #public_decrypt – расшифровать сообщение:

Хеширование, в отличие от симметричного и асимметричного шифрования, является односторонней функцией.

Функция в качестве входных данных принимает какую-то информацию и выводит, казалось бы, случайную строку, которая всегда будет одинаковой длины. Идеальная функция хеширования создает уникальные значения для различных входов. Одинаковый ввод всегда будет производить одинаковый хеш. Поэтому можно использовать хеширование для проверки целостности данных.

Создадим новую строку, хешируем её и сохраним результат в переменной:

require 'openssl' require 'pry' test = 'some data' digest = Digest::SHA256.digest(test) binding.pry true

Снова хешируем строку и сравниваем её с той, что сохранили в переменной

Пока данные остаются прежними, строки будут совпадать. Теперь давайте немного их изменим и снова сравним. Затем изменим данные обратно на то, что было изначально, и еще раз сравним:

Затем изменим данные обратно на то, что было изначально, и еще раз сравним:

Чтобы показать, как выглядят разные строки похожих исходных данных, взгляните на это:

Цифровая подпись представляет собой комбинацию хеширования и асимметричного шифрования. То есть сообщения сначала хешируется, а после шифруется с помощью приватного ключа отправителя.

Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено.

Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

Оригинал

- Взламываем шифры: криптография за 60 минут.

- 30 ресурсов по безопасности, которые точно пригодятся.

- Python: взлом криптографической хеш-функции через BruteForce.

Алгоритмы шифрования данных | Статья в журнале «Молодой ученый»

Авторы: Иванов Константин Константинович, Юрченко Роман Николаевич, Ярмонов Антон Сергеевич

Рубрика: Информационные технологии

Опубликовано в Молодой учёный №29 (133) декабрь 2016 г.

Дата публикации: 21.12.2016 2016-12-21

Статья просмотрена: 2863 раза

Скачать электронную версию

Скачать Часть 1 (pdf)

Библиографическое описание: Иванов, К. К. Алгоритмы шифрования данных / К. К. Иванов, Р. Н. Юрченко, А. С. Ярмонов. — Текст : непосредственный // Молодой ученый. — 2016. — № 29 (133). — С. 18-20. — URL: https://moluch.ru/archive/133/37180/ (дата обращения: 29.10.2022).

К. Алгоритмы шифрования данных / К. К. Иванов, Р. Н. Юрченко, А. С. Ярмонов. — Текст : непосредственный // Молодой ученый. — 2016. — № 29 (133). — С. 18-20. — URL: https://moluch.ru/archive/133/37180/ (дата обращения: 29.10.2022).

Рано или поздно перед каждой информационной системой встает важный вопрос обеспечения защиты данных путем сокрытия информации от лиц, для которых она не предназначена. Выполнить данную задачу в рамках самой системы можно за счет внедрения системы аутентификации, благодаря чему доступ смогут получить исключительно авторизованные пользователи. Однако если злоумышленнику удастся получить физический доступ к данным, то аутентификация станет бесполезной. Будет нарушена конфиденциальность данных (доступны только тем, кому предназначены), они могут быть изменены, что также еще и нарушит их целостность. Для предотвращения подобного исхода применяется шифрование данных.

Простыми словами, шифрование данных заключается в представлении информации в виде, отличном от первоначального, по которому невозможно определить, как выглядит исходная информация, не зная специального ключа шифрования.

Шифрование является важной частью криптографии — науки о защите информации. В течение последних нескольких десятков лет эта наука переживает бурное развитие [1], вызванное, в первую очередь, повсеместным использованием электронно-вычислительных машин, а также желанием владельцев этой техники защитить свои личные данные (или данной организации) от посторонних глаз.

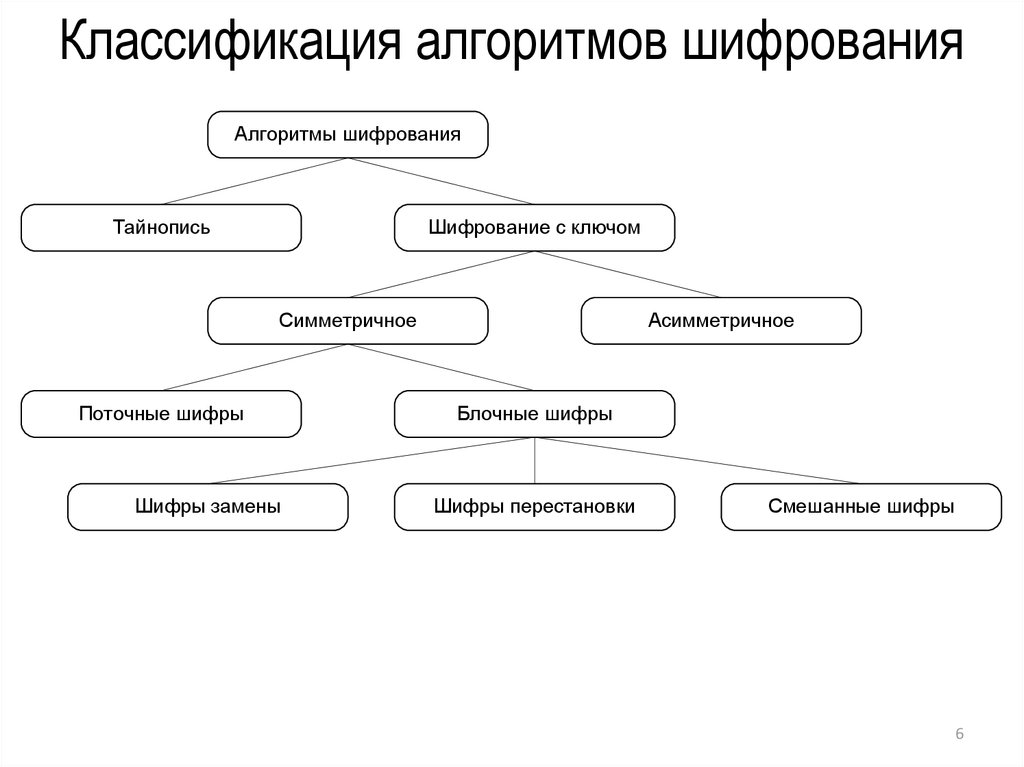

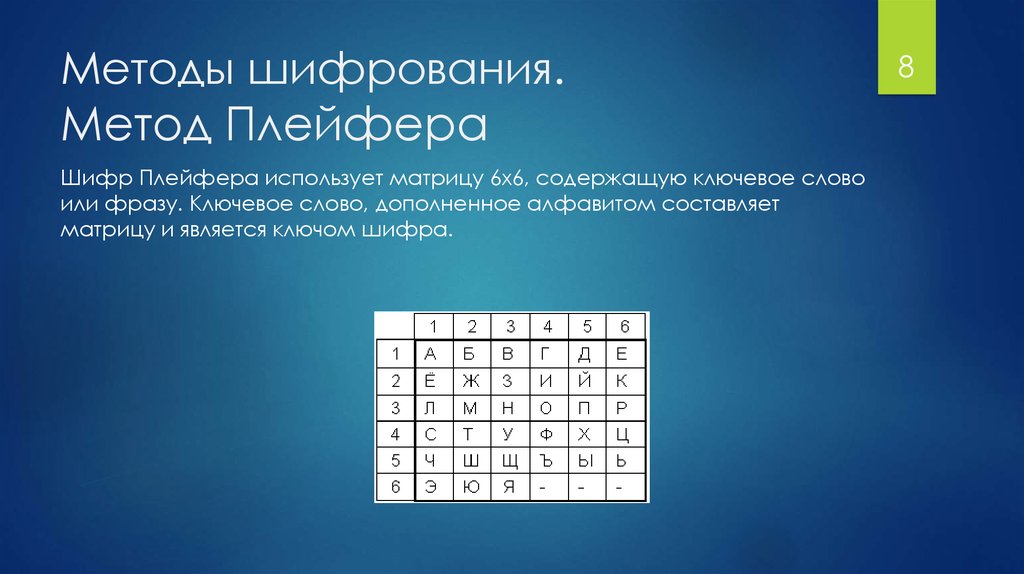

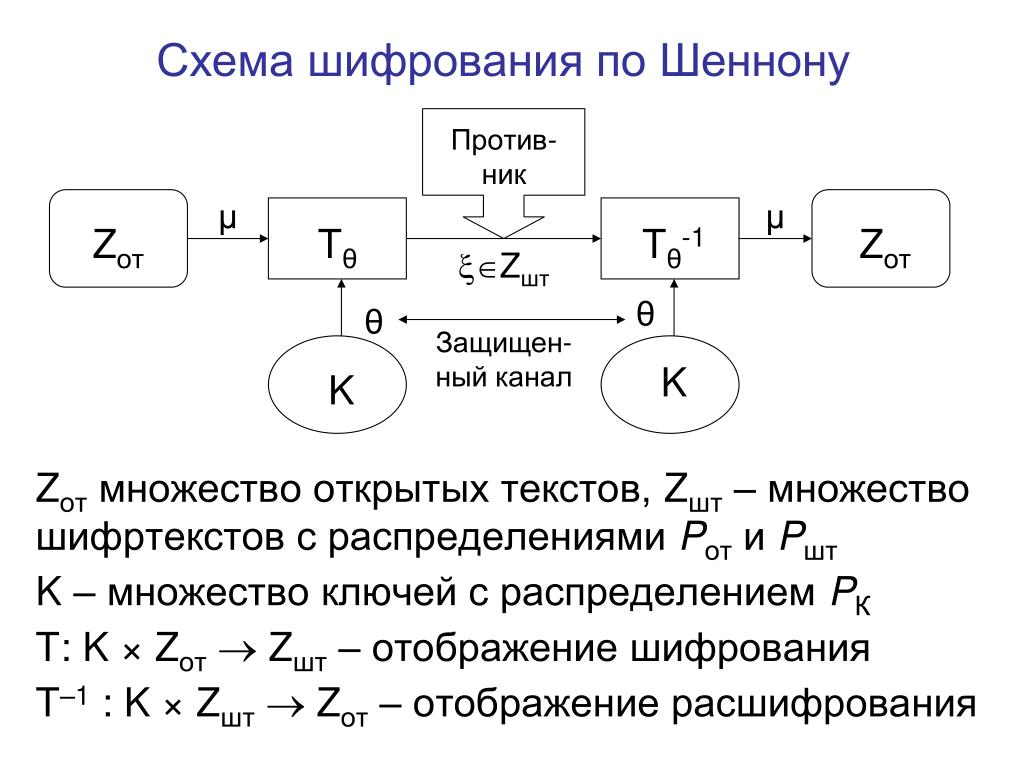

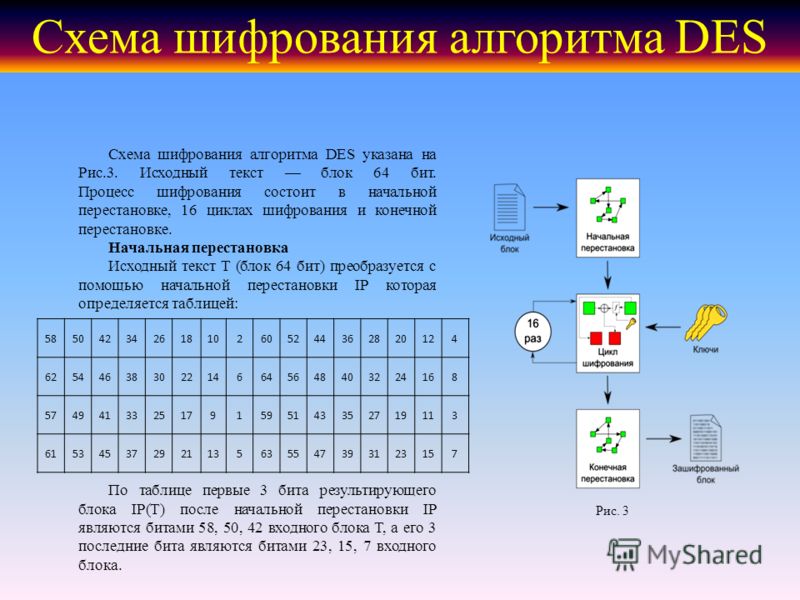

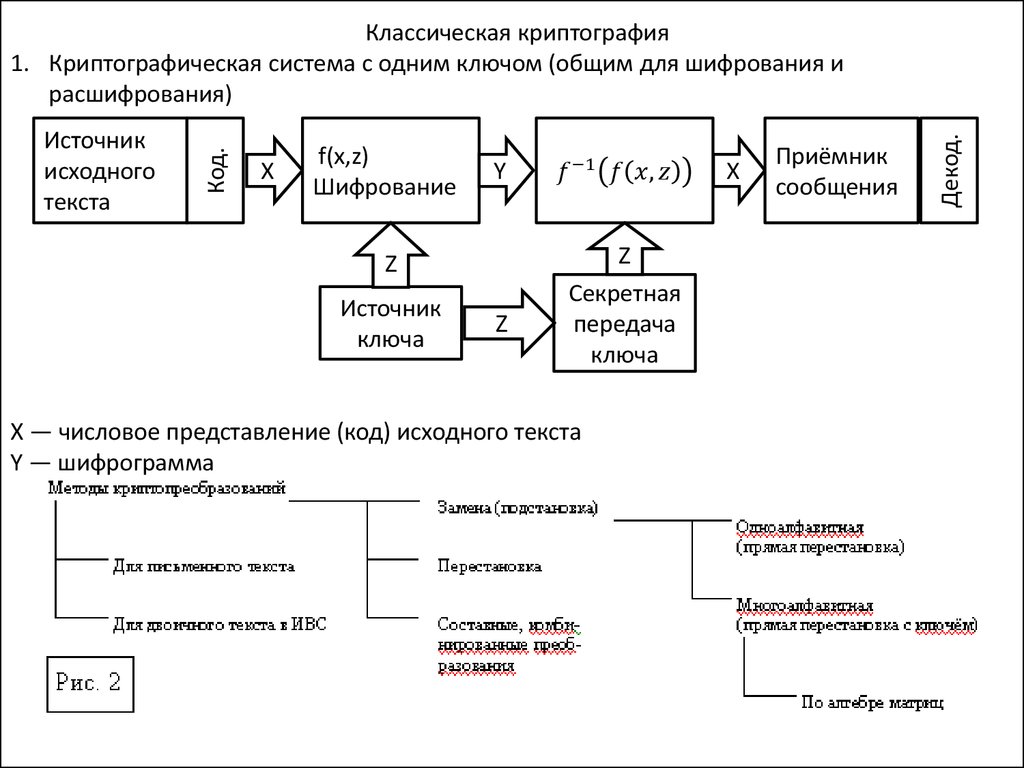

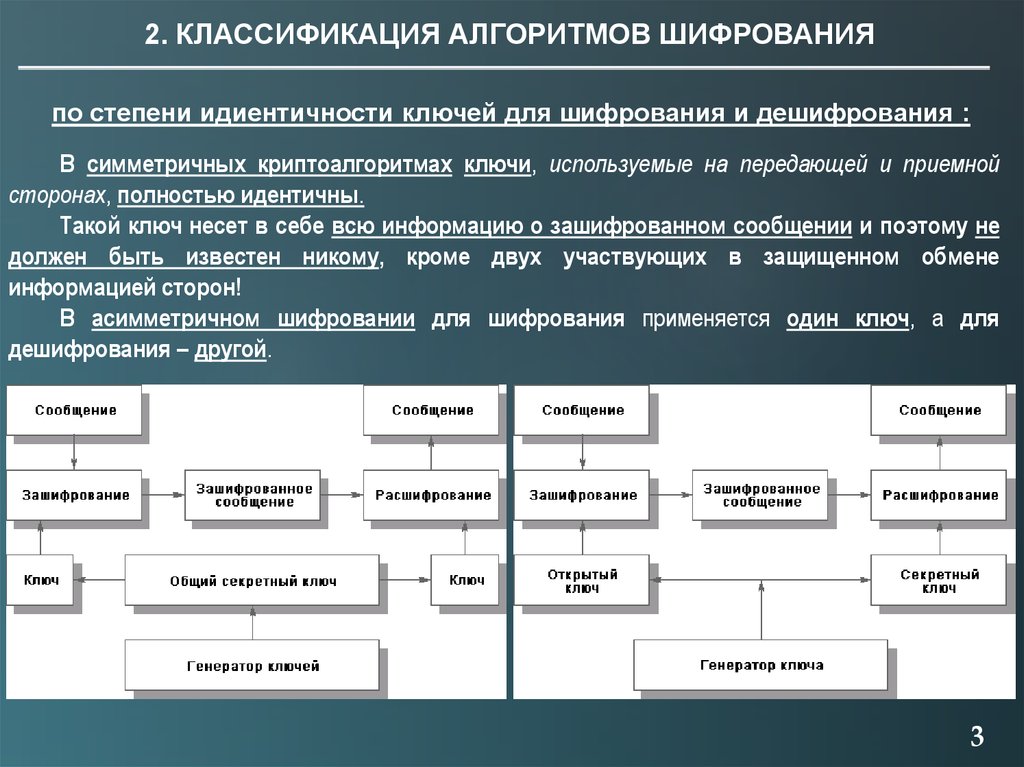

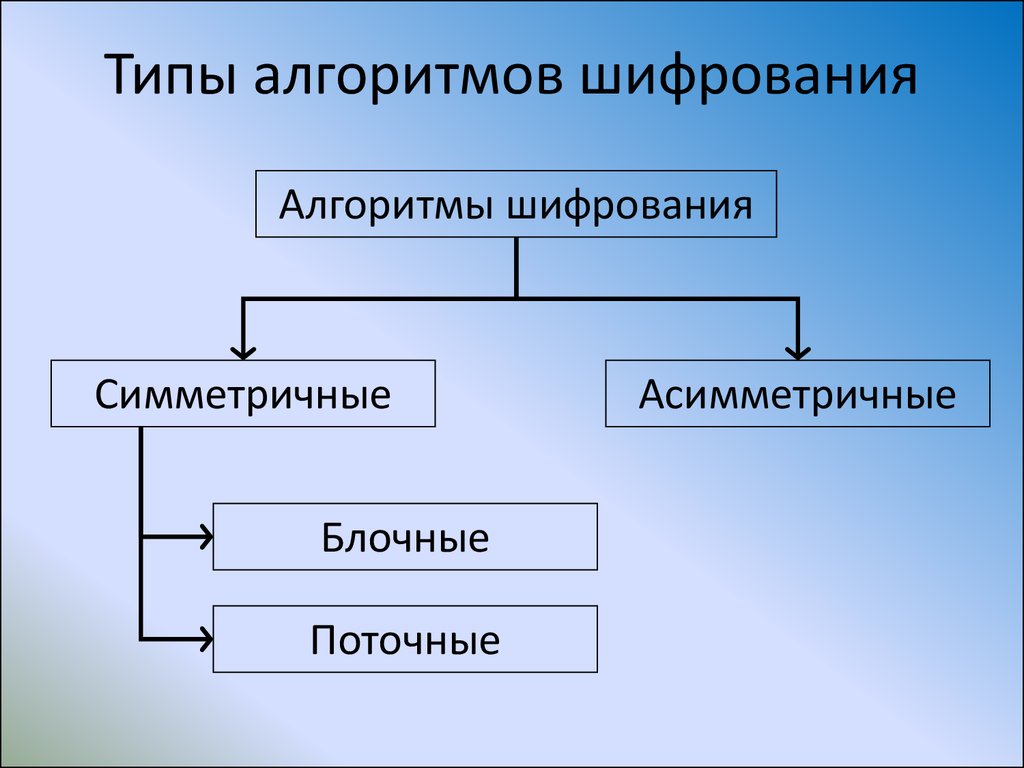

Для того чтобы решить столь серьезную проблему, были разработаны специальные алгоритмы шифрования. Структурно эти алгоритмы можно разделить на три группы: бесключевые, одноключевые и двухключевые (см. рисунок 1) [1]. Бесключевые алгоритмы не используют ключи в процессе шифрования, одноключевые используют один ключ, а двухключевые — два ключа.

Рис. 1. Структурное разделение алгоритмов шифрования

Как видно из рисунка 1, некоторые типы алгоритмов могут относиться сразу к нескольким группам. Так, например, хэш-функции (выполняющие контрольное суммирование данных) могут выполняться как с ключом (причем с одним), так и без него. Хэш-функции получили широкое распространение из-за своей относительной простоты и низкой потребности ресурсов и используется, например, тогда, когда необходимо подтвердить целостность данных.

Также к двум группам относятся и алгоритмы аутентификации, которые могут быть как одноключевыми, так и двухключевыми. Подобные алгоритмы заменяют стандартную схему парольной аутентификации, когда пользователь может попасть в систему при правильном вводе имени пользователя и пароля. Эти алгоритмы заметно понижают шансы злоумышленника попасть в систему. Например, возможна следующая реализация использования алгоритма аутентификации:

1) Каждый пользователь владеет уникальным ключом шифрования, который также знает и система;

2) При попытке входа в систему сервер генерирует случайное число, которое после генерации отправляет пользователю;

3) Используя свой уникальный ключ шифрования, пользователь шифрует полученное число и отправляет серверу уже зашифрованное число;

4) Сервер расшифровывает полученное число (или зашифровывает исходное), используя ключ шифрования пользователя, хранящейся в системе;

5) Если результаты совпадают, то пользователь получает доступ к системе, в противном же случае он получит отказ на получение доступа.

Генераторы случайных чисел, хоть и являются бесключевыми алгоритмами, тем не менее используют ключи шифрования, просто они создают их сами. Такие ключи являются абсолютно случайными, что заметно уменьшает возможность расшифровать данные.

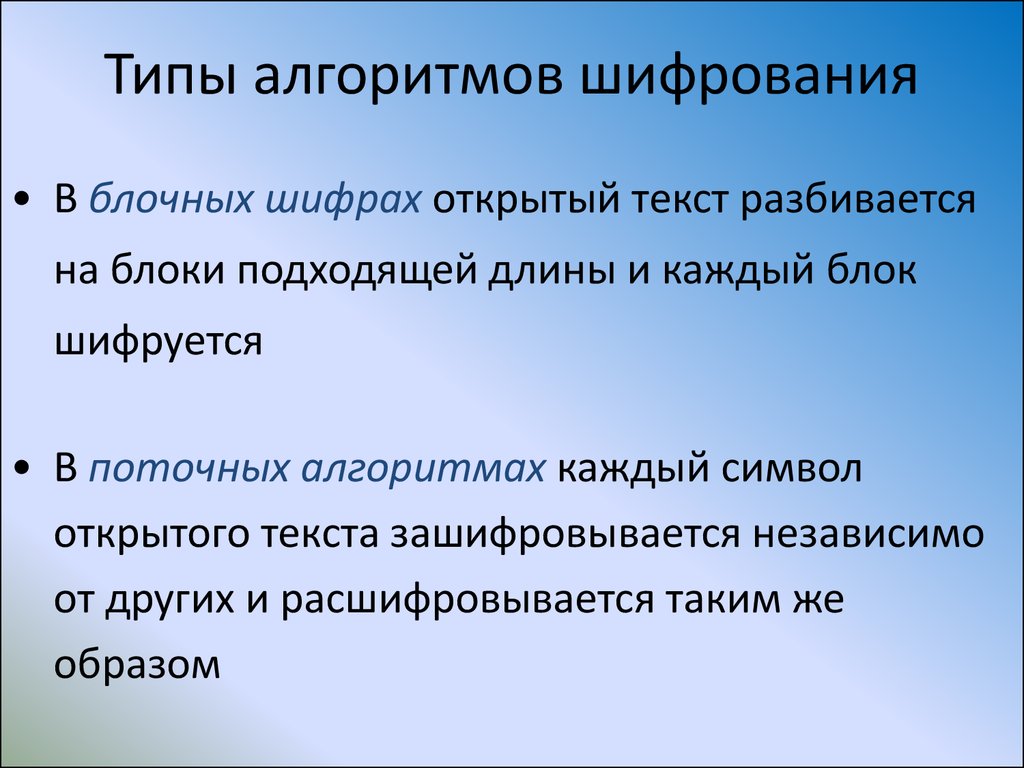

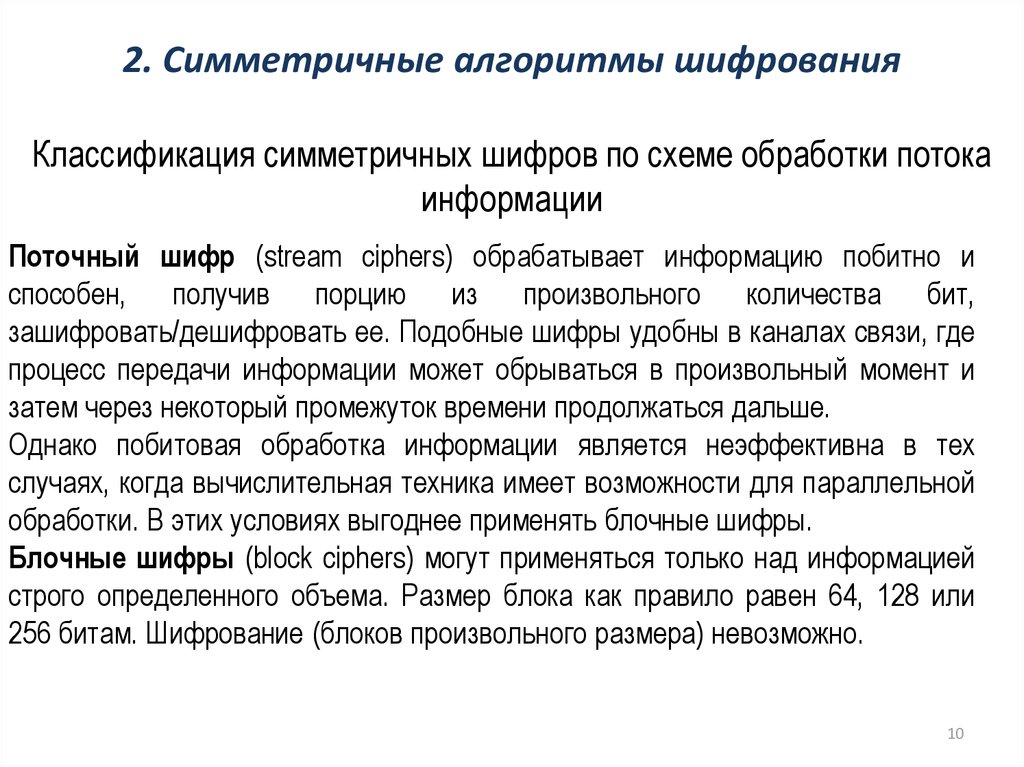

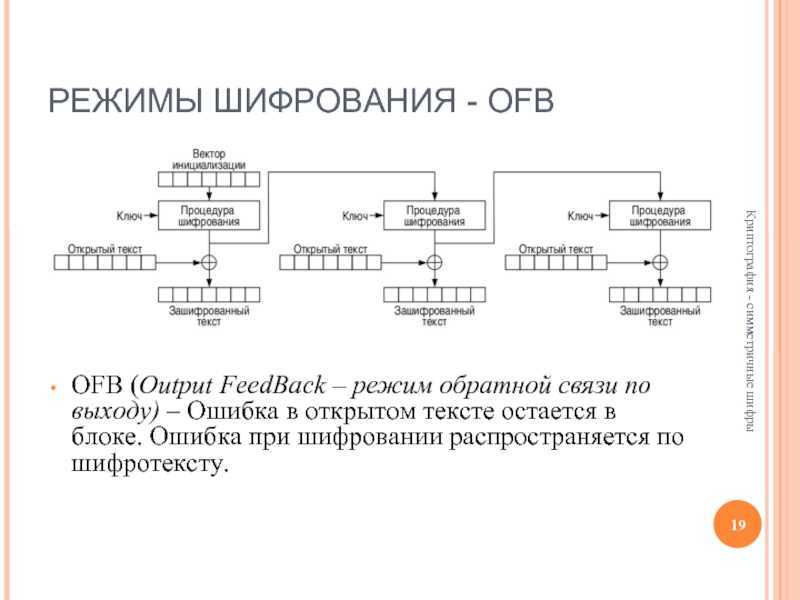

Алгоритмы симметричного шифрования являются базовыми, так как в них шифрование и дешифрование производится по одному ключу (или один ключ можно легко получить из другого). Эти алгоритмы делятся на использующие блочное шифрование и использующие потоковое шифрование. При блочном шифровании весь массив данных делится на блоки определенной фиксированной длины (чаще всего используются блоки по 64 или 128 бит), которая равна длине ключа шифрования. Соответственно, каждый полученный блок шифруется отдельно ключом, причем этот ключ может меняться для разных блоков, например, в зависимости от результата шифрования предыдущего блока. В свою очередь, при потоковом шифровании шифруется отдельно каждый бит данных. Можно сказать, что потокового шифрования как такового не существует — оно всего лишь является частным случаем блочного шифрования, когда длина блока равна одному биту. Стоит отметить, что алгоритмы симметричного шифрования представляют собой наиболее обширную категорию алгоритмов шифрования.

Стоит отметить, что алгоритмы симметричного шифрования представляют собой наиболее обширную категорию алгоритмов шифрования.

Генераторы псевдослучайных чисел используются тогда, когда нет возможности разработать качественный генератор случайных чисел. Псевдослучайные числа создаются на основе некоторого алгоритма симметричного шифрования.

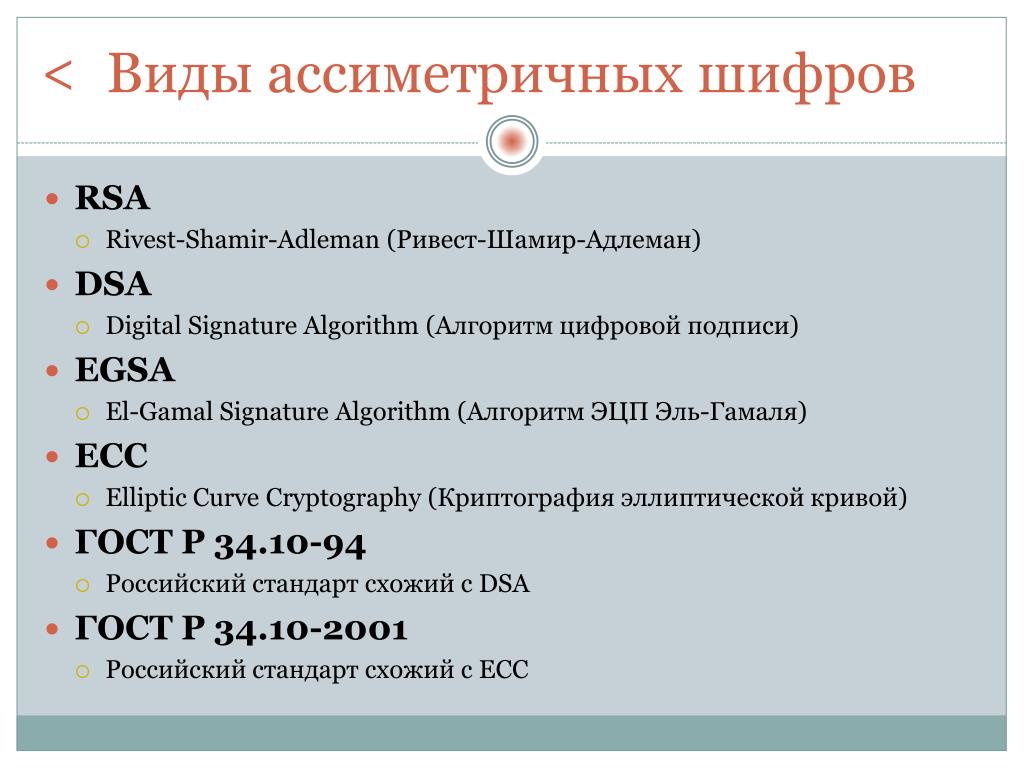

Алгоритмы асимметричного шифрования используют два ключа шифрования: открытый для зашифровывания информация и секретный для ее дешифрования, причем открытый ключ достаточно просто вычисляется из секретного, а вычислить секретный ключ из открытого практически невозможно (для этого потребуется длительное время и огромные ресурсы). Информацию, зашифрованную открытым ключом, можно расшифровать исключительно секретным ключом. Например, возможна следующая реализация алгоритма асимметричного шифрования при общении двух пользователей:

1) Один пользователь имеет открытый ключ шифрования, а другой — секретный;

2) Первый пользователь шифрует сообщение, используя открытый ключ, и передает его второму;

3) Второй пользователь дешифрует полученное сообщение, используя секретный ключ.

Последними на очереди являются алгоритмы электронной подписи, которые «используют секретный ключ для вычисления электронной цифровой подписи данных, а вычисляемый из него открытый — для ее проверки» [1].

Таким образом, существует огромное число хороших и качественных алгоритмов шифрования, однако даже их использование, к сожалению, никак не исключает возможности несанкционированного доступа к данных, однако они серьезно осложнят жизнь злоумышленнику и, возможно, даже вынудят его отказаться от этой затеи. Именно в этом, во многом, на сегодня и состоит задачу защиты информации.

Литература:

- Панасенко, С. П. Алгоритмы шифрования. Специальный справочник. / С.П Панасенко. — СПб.: БХВ-Петербург, 2009. — 576 с.: ил.

Основные термины (генерируются автоматически): алгоритм, секретный ключ, блочное шифрование, ключ, открытый ключ, пользователь, потоковое шифрование, симметричное шифрование, шифрование данных, асимметричное шифрование.

Похожие статьи

Симметричное (одноключевое) шифрование данных при защите…Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Шифрование и криптоанализ | Статья в журнале «Молодой…»Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

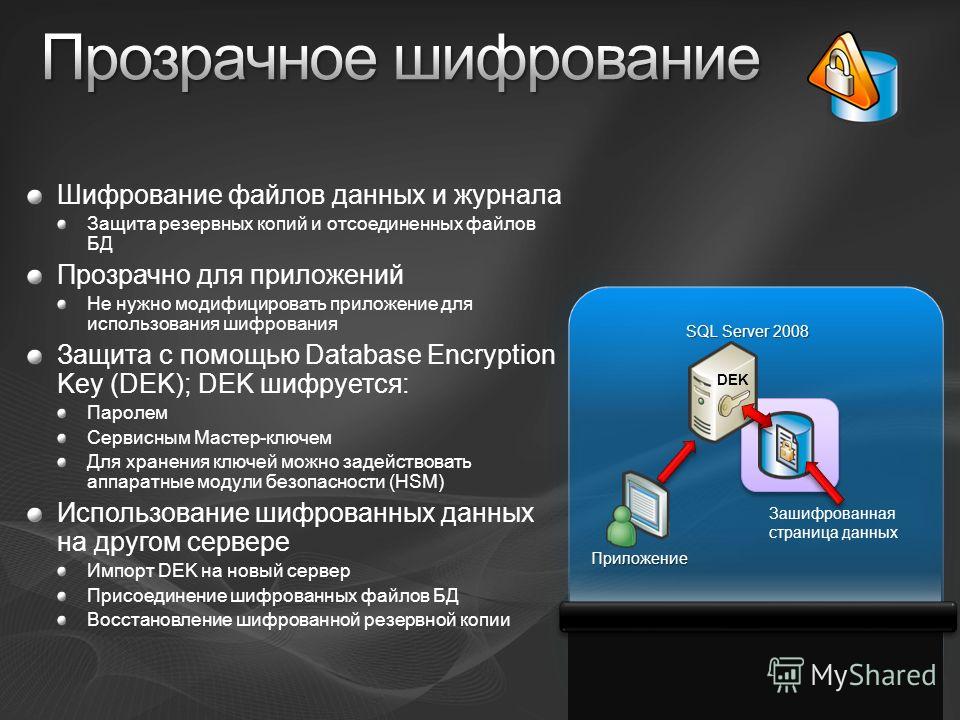

Прозрачное

шифрование данных (TDE) | Статья в журнале. ..

..Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой…Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография. Основные методы и проблемы. Современные…

— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование…КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Симметричное (одноключевое) шифрование данных при защите. ..

..Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Шифрование и криптоанализ | Статья в журнале «Молодой…»Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

Прозрачное

шифрование данных (TDE) | Статья в журнале…Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой…Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография.

Основные методы и проблемы. Современные…

Основные методы и проблемы. Современные…— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование…КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Похожие статьи

Симметричное (одноключевое) шифрование данных при защите…Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

Прозрачное

шифрование данных (TDE) | Статья в журнале…Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой. ..

..Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография. Основные методы и проблемы. Современные…

— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование…КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Симметричное (одноключевое) шифрование данных при защите…Ключевые слова: информационная безопасность,шифрование данных,генератор ключей,канал связи, симметричное шифрование. Для защиты информации в компьютерных сетях при обмене данными широко применяются методы шифрования информации.

Открытые и секретные алгоритмы.

Симметричное (одноключевое) шифрование данных при защите информации в компьютерных сетях.

Прозрачное

шифрование данных (TDE) | Статья в журнале…Как можно использовать прозрачное шифрование данных(TDE) и развить этот метод. Ключевые слова: Oracledatabase, encryption, dataprivacy, Прозрачное шифрование данных, Расширяемое управление ключами. Acknowledgements (Благодарности).

Способ хранения закрытого

ключа криптосистемы цифровой…Алгоритмы асимметричного шифрования используют два ключа, которые образуют неразрывную пару. Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Создатель ключей оставляет один ключ себе: этот ключ называют закрытым (личным). Второй ключ публикуется.

Исследование криптосистем с

открытым ключом на основе…В криптосистеме с открытым ключом для шифрования и расшифрования используются различные ключи.

Достоинства асимметричных криптосистем: — секретный ключ известен только одной стороне; — секретный ключ не нужно передавать

Криптография. Основные методы и проблемы. Современные…

— алгоритмы асимметричного шифрования; — алгоритмы симметричного шифрования.

— увеличение размера шифрируемых блоков данных и ключей к ним

Реализация Windows-приложения, выполняющего

шифрование. ..

..КЕ — открытый (незащищенный) ключ, используемый для шифрования данных. КD — закрытый ключ, используемый для дешифрования данных. Е (m) — односторонняя функция позволяющая зашифровать открытый текст m с использованием ключа КЕ.

Реализация

алгоритма шифрования RSA на языке…Статья посвящена реализации алгоритма шифрования на открытом ключе RSA.

Инициатором передачи данных выступает абонент В, соответственно он должен сгенерировать открытую и закрытую пары ключей и положить их в открытое хранилище.

Некоторые аспекты криптографического взлома и повышения…

Такой способ шифрования называют шифрование-дешифрирование-шифрование. Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

Если блочный алгоритм использует n-битовый ключ, то длинна ключа в таком методе шифрования будет 2n. В IBM был разработан другой вариант этого метода шифрования.

6 типов шифрования, о которых вы должны знать

Как компания-разработчик программного обеспечения, мы осознаем важность кибербезопасности, и одним из лучших способов обеспечения максимальной безопасности является шифрование.

Начнем эту статью о типах шифрования с небольшого сценария:

Представьте, что вы и ваш друг работаете в разных городах и вам нужно перевести ему 2000 долларов онлайн. Вы вводите данные своего банковского счета и переводите ему необходимые деньги. Через несколько часов вы получаете подтверждение от вашего друга о том, что он получил деньги. На следующий день вы получаете еще одно сообщение о том, что 3000 долларов были переведены на неизвестный счет. Теперь вы не помните, что кому-то переводили эти вторые 3000 долларов!

Странно? Вы, должно быть, задаетесь вопросом: «Как это вообще произошло?» Ну, онлайн-страница, на которой вы вводили свои банковские реквизиты, не была защищена, или ваши данные были «украдены» при передаче, поскольку они не были зашифрованы. Именно здесь проявляется преимущество шифрования данных.

Именно здесь проявляется преимущество шифрования данных.

Теперь вам должно быть интересно, что такое шифрование? Как это работает? Сколько типов шифрования существует? Существует ли какой-либо стандарт шифрования, которому можно следовать? Что еще нужно для защиты ваших данных? На все эти вопросы я отвечу вам в этой статье. Если вам интересно узнать, читайте до конца!

Что такое шифрование?

Как работает шифрование?

Различные типы шифрования

Приложения шифрования

Протоколы шифрования

Что такое шифрование?

Для начала давайте разберемся с концепцией шифрования.

Когда вы передаете какую-либо информацию или данные через Интернет другому лицу, они проходят через ряд сетевых устройств, расположенных по всему миру, которые являются частью «общедоступной» сети Интернет. Поскольку ваши данные передаются через общедоступный Интернет, существует большая вероятность того, что данные будут скомпрометированы. Чтобы избежать такой компрометации, можно установить определенное программное/аппаратное обеспечение, которое обеспечит безопасную передачу ваших общих данных или информации. Эти процессы известны как шифрование в современном цифровом мире.

Эти процессы известны как шифрование в современном цифровом мире.

С технической точки зрения ваши общие данные закодированы; он преобразуется в нечитаемый формат. Когда они достигают человека на принимающей стороне, нечитаемые данные декодируются и становятся доступными для чтения только указанному получателю. Весь этот процесс кодирования/декодирования возможен только с помощью цифрового «ключа», который я подробно объясню в следующем разделе.

Источник: Khan Academy

Шифрование считается безопасным способом передачи или обмена данными, позволяющим избежать вмешательства третьих лиц. Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Как работает шифрование?

Теперь, когда мы разобрались с концепцией шифрования, давайте посмотрим, как именно оно работает.

Проще говоря, шифрование использует алгоритмы для смешивания любых данных, которые вы хотите зашифровать. Вам необходимо иметь случайно сгенерированный ключ перед отправкой сообщения или данных человеку на принимающей стороне, с помощью которого они могут его расшифровать. Представьте, что вы заперли ящик с важными документами с помощью ключа. Вы отправляете эту коробку своему другу. У нее такой же ключ, как и у вас, с помощью которого она может разблокировать его и получить доступ к этим важным документам. Но в цифровом мире все это делается в электронном виде!

Итак, есть три действующих уровня шифрования:

- Простой текст

- Зашифрованный текст (зашифрованный текст)

- Расшифрованный текст (такой же, как исходный открытый текст).

Например, вы отправили нам сообщение следующего содержания:

« Здравствуйте, GoodCore, я занимаюсь онлайн-бизнесом. Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».

Теперь это сообщение будет зашифровано с помощью ключа. The ciphertext will look like this to a third party:

nIssP3KwTm6t7nO27b6MisafLAKQnMC+UDzq/THM6Fv+QWmWpHkZkSEn2d1cBT9WT289y6HyZFpjuJFKTBeJEkJiy3/Fcj8AHGrzOyvJtTdpWHUe3GlzxFVed4UX/yXZdei1xagl+wg+HY5kD9kljDCe+XMVNjXNybcvJXnIiN+EtltIO5ftgbyGVI+A8x+Vms3FzUYFGRZWiDN4SsynTBNaXh+MJOJCaPxgej1nt+QJ1pjzFCxmuWnlRQRonAuiMxgbGKzuEhuOTwRg06dVfj0ZHV19HVyPE94u5UAC4IUAHnSYgJu8r2zLPeER0xlQtC0EeviBlFb9jW1LUglyO1wxH6vWuQu5URCgSY1u7rI=

Когда оно дойдет до нас, мы расшифруем сообщение с помощью того же ключа, и оно будет выглядеть так:

« Здравствуйте, GoodCore, я занимаюсь онлайн-бизнесом.

Большинство платежей поступают через мой сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы предложить, какой из них будет лучшим для моего сайта? С уважением, Эмма Джордж ».

Источник: Wall Street Journal

Существует два ключа шифрования, на основе которых работают различные типы шифрования:

1) Симметричный: Работает с одним закрытым ключом, поэтому быстрее, чем асимметричное шифрование (подробно описано в следующем пункте). Для методов симметричного шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Для методов симметричного шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Это старый и очень хорошо известный метод шифрования. Поскольку секретный ключ должен быть передан как отправителю, так и получателю, хакерам становится довольно рискованно получить доступ к данным или информации.

2) Асимметричный: Этот метод шифрования работает с двумя ключами: одним открытым ключом и одним закрытым ключом. Открытый ключ доступен всем. Однако закрытый ключ должен оставаться секретным ключом, потому что вы будете шифровать свои данные или сообщение с помощью открытого ключа, а расшифровывать с помощью закрытого ключа. Снова представьте ситуацию, когда вы поставили два замка на ящик с конфиденциальной информацией. У одного из этих двух замков есть мастер-ключ, доступ к которому может получить любой. Однако второй ключ есть только у вас и у друга, с которым вам предстоит делить ящик. Вы отправляете коробку своему другу с помощью другого человека. Он пытается открыть его и пройти только через один замок, потому что у него есть отмычка. К сожалению, он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Вы отправляете коробку своему другу с помощью другого человека. Он пытается открыть его и пройти только через один замок, потому что у него есть отмычка. К сожалению, он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Поскольку этот метод шифрования работает с двумя ключами, любой основанный на нем алгоритм будет считаться самым надежным типом шифрования, поскольку он обеспечивает высокий уровень безопасности. До сих пор никому не удавалось взломать шифрование с асимметричным ключом.

Различные типы шифрования

По мере развития технологий современные методы шифрования вытесняют устаревшие. Следовательно, существует несколько различных типов программного обеспечения для шифрования, которые упростили нашу работу. Поэтому для вашего удобства я предоставил вам список лучших типов шифрования и примеры ниже.

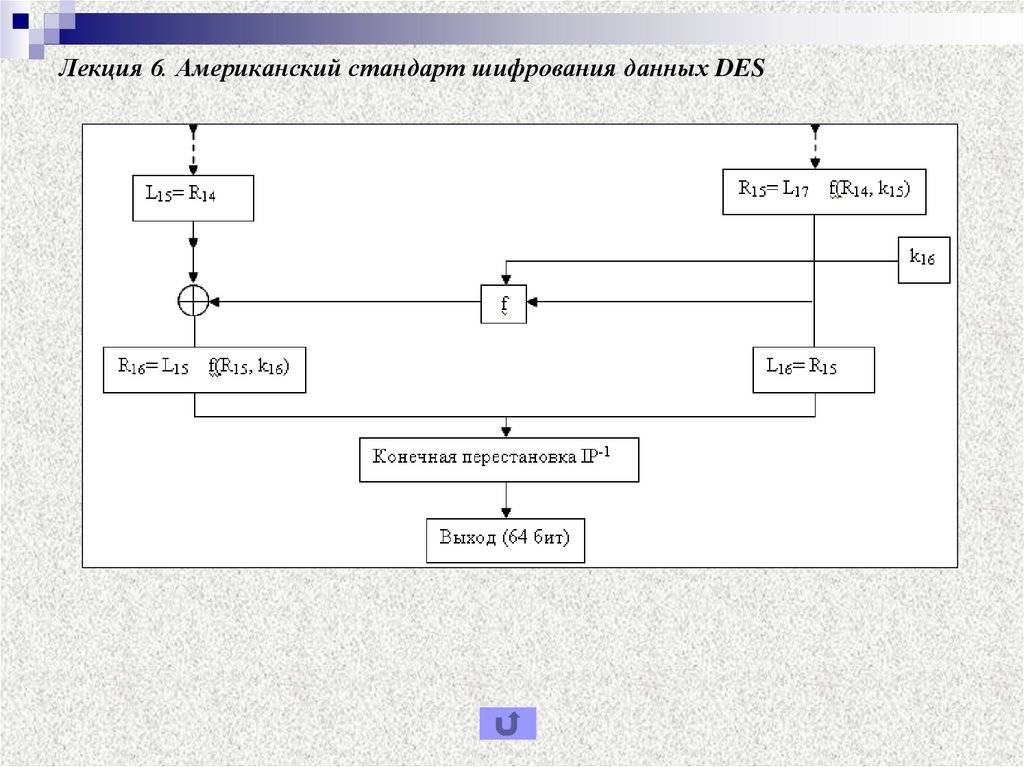

Triple DES

Алгоритм тройного шифрования данных или Triple-DES использует симметричное шифрование. Это расширенная версия блочного шифра DES, который раньше имел 56-битный ключ. Однако, как следует из названия, TDES шифрует данные с помощью 56-битного ключа трижды, что делает его 168-битным ключом. При шифровании данных он работает в три этапа:

Это расширенная версия блочного шифра DES, который раньше имел 56-битный ключ. Однако, как следует из названия, TDES шифрует данные с помощью 56-битного ключа трижды, что делает его 168-битным ключом. При шифровании данных он работает в три этапа:

- зашифровать

- расшифровать

- повторно зашифровать

Аналогичным образом, фазы дешифрования будут следующими:

- расшифровать

- зашифровать

- снова расшифровать

Так как он шифрует трижды, поэтому он намного медленнее по сравнению с другими типами шифрования. Мало того, он также шифрует данные более короткими блоками, поэтому становится довольно легко расшифровать данные в течение всего процесса шифрования. Следовательно, существует более высокий риск кражи данных. Однако до того, как появились другие модифицированные типы шифрования, это был наиболее рекомендуемый и широко распространенный алгоритм.

Несмотря на постепенное прекращение использования, многие финансовые и коммерческие организации по-прежнему используют этот тип шифрования для защиты своих данных.

AES

Advanced Encryption Standard (AES) также является симметричным шифрованием на основе алгоритма Rijndael. Он использует блочный шифр и шифрует один блок фиксированного размера за раз. Он работает в 128-битном или 192-битном режиме, но может быть расширен до 256-битной длины ключа. Чтобы зашифровать каждый бит, существуют разные раунды. Например, 128-битный будет иметь 10 раундов, 192-бит будет иметь 12 раундов и так далее.

Считается одним из лучших алгоритмов шифрования, поскольку был разработан Национальным институтом стандартов и технологий США. Это также один из защищенных типов шифрования, поскольку он работает с одним закрытым ключом.

RSA

Шифрование Rivest-Shamir-Adleman (RSA) — это асимметричный шифр, работающий с двумя ключами: открытым ключом для шифрования и закрытым ключом для дешифрования. Считается лучшим алгоритмом шифрования, он работает на 1024-битном ключе и может иметь длину ключа до 2048-битного. Это означает, что чем больше размер ключа, тем медленнее становится процесс шифрования.

Из-за большего размера ключа он известен как один из самых надежных типов шифрования. Он также считается стандартом шифрования данных, передаваемых через Интернет, поскольку на сегодняшний день это самый безопасный алгоритм шифрования. По сравнению с другими типами шифрования, RSA создает проблемы для хакеров из-за длины ключей, с которыми он работает.

Blowfish

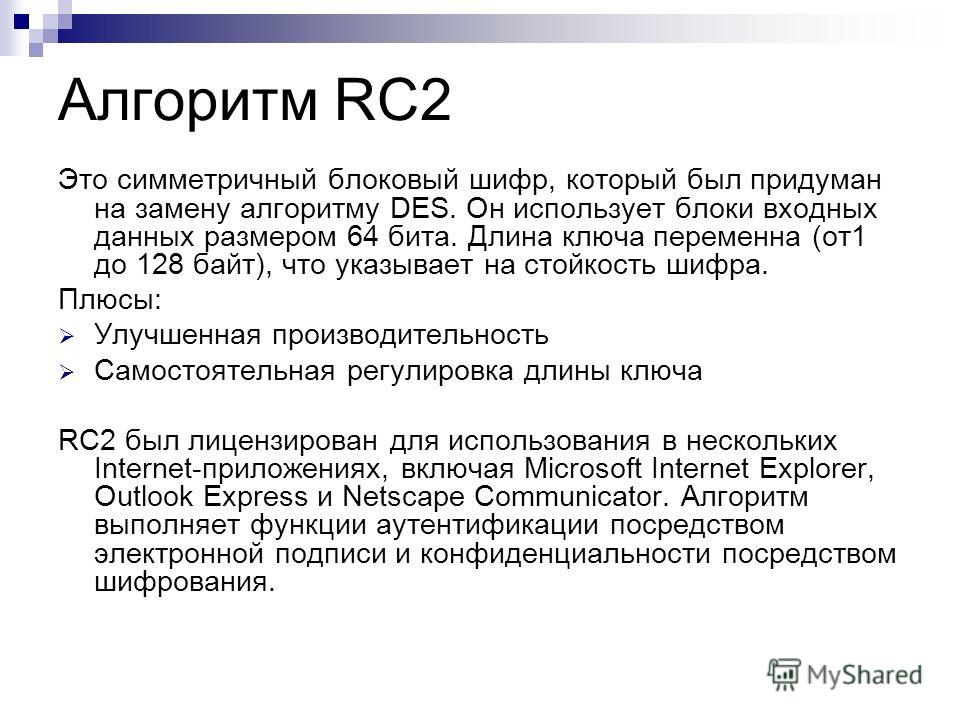

Другой алгоритм шифрования, предназначенный для замены DES, Blowfish представляет собой симметричный блочный шифр, который работает с переменной длиной ключа от 32 до 448 бит. Поскольку это блочный шифр, он делит данные или сообщение на фиксированные 64-битные блоки при шифровании и дешифровании.

Модель шифрования Blowfish Он был разработан для быстрой работы и доступен как бесплатное общедоступное программное обеспечение для шифрования для любого пользователя. Он не запатентован и не лицензирован. Будучи общедоступной платформой шифрования, она неоднократно тестировалась на предмет скорости, эффективности и безопасности. Многие организации заявляют, что никому еще не удавалось взломать его. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Многие организации заявляют, что никому еще не удавалось взломать его. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Twofish

Также симметричный блочный шифр, Twofish является расширенной версией шифрования Blowfish. Он имеет размер блока 128 бит и может расширяться до 256-битной длины ключа. Как и другие симметричные шифры, он также разбивает данные на блоки фиксированной длины. Однако он работает за 16 раундов независимо от размера данных. Среди различных типов шифрования этот является гибким. Это позволяет выбрать быстрый процесс шифрования, а медленную настройку ключа и наоборот.

Модель шифрования TwofishПоскольку это не требует лицензии и работает значительно быстрее, вы имеете полный контроль над ним по сравнению с другими типами шифрования. Если бы AES не стал лучшим алгоритмом шифрования, Twofish считался бы таковым.

FPE

Шифрование с сохранением формата (FPE) — один из довольно новых методов шифрования. Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то на выходе будет другая комбинация аналогичного формата.

Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то на выходе будет другая комбинация аналогичного формата.

Другими словами, если вы используете этот метод шифрования, он сохранит формат вашего обычного текста, то есть после шифрования структура ваших данных останется прежней.

Он широко используется в системах финансовых баз данных, банковских системах, розничной торговле и т. д.

Приложения для шифрования

К этому моменту я предполагаю, что вы хорошо осведомлены о том, как защитить свои данные. Но есть еще один фактор, на который необходимо обратить внимание: как убедиться, что отправляемое вами сообщение не будет изменено или изменено. Для этого вам нужно знать о следующих приложениях для шифрования, которые обеспечат это.

Хэши

После того, как вы выбрали желаемый тип шифрования, вам необходимо дополнительно убедиться, что ваши данные не изменены, являются подлинными и проверенными. Для этого вам нужно использовать хэши. Это односторонняя функция, которая берет большой набор данных и преобразует их в небольшие данные стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хэширования называется хеш-значением или хеш-дайджестом.

Для этого вам нужно использовать хэши. Это односторонняя функция, которая берет большой набор данных и преобразует их в небольшие данные стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хэширования называется хеш-значением или хеш-дайджестом.

Если по какой-то причине есть сомнения в том, что данные были изменены или изменены, вы всегда можете сравнить исходный хэш с новым, потому что два разных измененных данных не могут давать одинаковые хэши.

Если мы посмотрим на серверный процесс, то хеш-функции, когда пользователь входит в систему через свой идентификатор и пароль. Сервер ищет связанное хеш-значение. Введенный вами пароль хешируется тем же алгоритмом, с помощью которого он был зашифрован. Если он совпадает с уже сохраненным значением хэша, то он действителен и аутентифицирован.

Цифровые сертификаты

После того, как вы определили, что ваша зашифрованная информация не изменена, также необходимо определить, из какого источника поступает ваша зашифрованная информация и кто будет ее расшифровывать. Здесь на помощь приходят цифровые сертификаты, также известные как сертификаты удостоверения или сертификаты открытого ключа.

Здесь на помощь приходят цифровые сертификаты, также известные как сертификаты удостоверения или сертификаты открытого ключа.

Они аутентифицируют данные отправителя и получателя зашифрованных данных через Интернет, используя различные типы методов шифрования. Любой центр сертификации выдаст вам цифровой сертификат. В нем будет следующее:

- Ваше имя

- Название центра сертификации

- Уникальный серийный номер сертификата

- Дата истечения срока его действия

- Уникальный закрытый ключ

- Цифровая подпись центра сертификации

После того как ваш цифровой сертификат будет выпущен, вы сможете использовать его в качестве источника проверка для ваших различных онлайн-потребностей.

Протоколы шифрования

Чтобы вести частное общение по сети, мы должны убедиться, что наши устройства и наши каналы связи безопасны и надежны. Способы, которыми мы можем добиться этого, называются протоколами шифрования.

Ниже я рассмотрел несколько протоколов шифрования, о которых вы должны хорошо знать.

IPsec

Безопасность интернет-протокола (IPsec) представляет собой основу для различных типов шифрования. Это помогает проверять различные пакеты, которые шифруются и расшифровываются с использованием открытого и закрытого ключа в рамках протокола. Для аутентификации в эти пакеты также добавляются хэш-значения. Если отправленный пакет отличается от полученного пакета, то вы можете легко определить, что во время процесса были внесены изменения.

Модель протокола шифрования IPsecКроме того, вы можете запустить IPsec посредством двух типов операций:

1. Туннельный режим: Весь пакет, включая заголовок, шифруется и помещается в другой пакет. Затем он перенаправляется в центральную VPN, где конечные точки расшифровывают. После расшифровки пакеты отправляются на правильный IP.

2. Транспортный режим: Шифруются только полезные данные пакетов. Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

PPTP

Туннельный протокол точка-точка (PPTP) был разработан Microsoft и другими технологическими компаниями в качестве основы для типов шифрования. Это гарантирует, что связь между клиентом VPN (виртуальная частная сеть) и сервером VPN не будет нарушена.

Модель протокола шифрования PPTPОн окружает сеть передачи данных и помещает ее в IP-оболочку, которая при каждом обнаружении будет рассматриваться как IP-пакет. Этот протокол шифрования уже устарел.

L2TP

Туннельный протокол уровня 2, одобренный Microsoft и Cisco, представляет собой еще одну структуру для типов шифрования, которая используется в аппаратных устройствах шифрования. В отличие от PPTP, он заключает сетевые данные дважды, что замедляет весь процесс.

Кроме того, он работает с IPsec для обеспечения безопасного соединения и шифрования. В наши дни он встроен во все операционные системы и устройства с VPN-кабелем.

SSTP

Протокол безопасного туннелирования сокетов обеспечивает безопасность соединения между VPN-клиентом и VPN-сервером.

Модель протокола шифрования SSTPСледовательно, все данные и трафик протокола точка-точка (PPP) через канал SSL, который проходит между ними, шифруются. Поэтому он более защищен по сравнению с PPTP.

SSL

Специально разработанный для подключения к веб-серверу протокол защищенных сокетов (SSL), теперь известный как безопасность транспортного уровня (TLS), обеспечивает шифрование данных, целостность сообщений с использованием сертификатов и аутентификацию во время шифрования и дешифрования.

Скриншот SSL-сертификата GoodCoreГарантирует защиту информации на протяжении всего процесса обмена. Обычно он работает в фоновом режиме.

HTTPS

Безопасный протокол передачи гипертекста (HTTPS) — это протокол HTTP в сочетании с SSL. Это безопасная версия HTTP, которую вы видите в URL-адресе каждого веб-сайта. HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

Он работает с асимметричным ключом шифрования, то есть с помощью закрытого ключа, который находится у владельца веб-сайта, и открытого ключа, который доступен каждому. Итак, в следующий раз, когда вы будете использовать веб-сайт, проверьте наличие буквы «s» после HTTP, чтобы обеспечить безопасность вашего онлайн-просмотра и обмена данными.

Final Words

На этом мы подошли к концу нашей статьи.

Безопасность данных находится в центре внимания всего интернет-мира. Вам действительно решать, какой метод шифрования лучше подходит для вас, а также правильное сочетание приложения шифрования и протоколов.

Подводя итог этой статье, шифрование — это безопасный способ обмена конфиденциальными данными через Интернет. Существуют различные типы шифрования, но я обсудил с вами шесть лучших типов шифрования и примеров: AES, Triple DES, FPE, RSA, Blowfish и Twofish. Для аутентификации и проверки вашей информации вам потребуются протоколы и приложения шифрования.

Для аутентификации и проверки вашей информации вам потребуются протоколы и приложения шифрования.

Я надеюсь, что благодаря этой статье вы сможете понять науку, лежащую в основе информационной безопасности, и хорошо осознаете, как ее можно достичь с помощью правильных типов шифрования и протоколов.

Мы хотели бы узнать вашу позицию по поводу этой статьи. Итак, оставьте нам свои комментарии или свяжитесь с нами по электронной почте.

Оцените статью!

Средняя оценка 4.8 / 5. Всего голосов: 76

Голосов пока нет! Будьте первым, кто оценит этот пост.

Что такое шифрование? — Определение, типы и многое другое

В криптографии шифрование — это процесс кодирования сообщения или информации таким образом, что только авторизованные стороны могут получить к ним доступ, а неавторизованные — нет.

Типы/методы шифрования

Асимметричное шифрование

В схемах шифрования с открытым ключом ключ шифрования публикуется для использования всеми и для шифрования сообщений. Только принимающая сторона имеет доступ к ключу расшифровки, позволяющему читать сообщения. Шифрование с открытым ключом впервые было описано в секретном документе 1973. До этого все схемы шифрования были с симметричным ключом (также называемым закрытым ключом).

Только принимающая сторона имеет доступ к ключу расшифровки, позволяющему читать сообщения. Шифрование с открытым ключом впервые было описано в секретном документе 1973. До этого все схемы шифрования были с симметричным ключом (также называемым закрытым ключом).

Симметричное шифрование

В схемах с симметричным ключом ключи шифрования и дешифрования совпадают. Общающиеся стороны должны иметь один и тот же ключ для обеспечения безопасной связи.

Алгоритмы шифрования

Тройное шифрование DES

Тройное шифрование DES было разработано для замены исходного алгоритма стандарта шифрования данных (DES), который хакеры научились с легкостью преодолевать. Одно время Triple DES был рекомендуемым стандартом и наиболее широко используемым симметричным алгоритмом в отрасли.

Тройной DES использует три отдельных ключа по 56 бит каждый. Общая длина ключа составляет 168 бит, но эксперты говорят, что 112-битная сила ключа больше подходит.

Несмотря на постепенное выведение из эксплуатации, Triple DES по-прежнему остается надежным аппаратным решением для шифрования для финансовых услуг и других отраслей.

Шифрование RSA

RSA — это алгоритм шифрования с открытым ключом и стандарт для шифрования данных, отправляемых через Интернет. Это также один из методов, используемых в программах PGP и GPG.

В отличие от Triple DES, RSA считается асимметричным алгоритмом шифрования, поскольку использует пару ключей. Открытый ключ используется для шифрования сообщения, а закрытый ключ — для его расшифровки. Злоумышленникам требуется немало времени и вычислительной мощности, чтобы взломать этот код шифрования.

Advanced Encryption Standards (AES)

Advanced Encryption Standard (AES) — это алгоритм, признанный стандартом правительством США и многими другими организациями.

Хотя шифрование AES чрезвычайно эффективно в 128-битной форме, оно также использует ключи из 192 и 256 бит для надежного шифрования.

AES считается устойчивым ко всем атакам, за исключением атак грубой силы, которые пытаются расшифровать сообщения, используя все возможные комбинации в 128-, 192- или 256-битном шифре. Тем не менее, эксперты по безопасности считают, что AES в конечном итоге станет стандартом для шифрования данных в частном секторе.

Тем не менее, эксперты по безопасности считают, что AES в конечном итоге станет стандартом для шифрования данных в частном секторе.

Стандарты шифрования

Существует ряд стандартов, связанных с криптографией. Вот следующие стандарты шифрования:

- Стандарт шифрования данных (устарел).

- Расширенный стандарт шифрования.

- RSA (исходный алгоритм с открытым ключом).

- Открыть PGP.

Обзор шифрования файлов

Шифрование на уровне файловой системы, часто называемое шифрованием файлов и папок, представляет собой форму шифрования диска, при которой отдельные файлы или каталоги шифруются самой файловой системой.

Обзор шифрования диска

Шифрование диска — это технология, которая защищает информацию путем преобразования ее в нечитаемый код, который не может быть легко расшифрован авторизованными пользователями. Шифрование диска использует программное или аппаратное обеспечение для шифрования диска для шифрования каждого бита данных, которые находятся на диске или томе диска.

Обзор шифрования электронной почты

Шифрование электронной почты — это шифрование сообщений электронной почты, предназначенное для защиты содержимого от чтения лицами, не являющимися предполагаемыми получателями. Шифрование электронной почты может также включать аутентификацию. Электронная почта не является безопасной и может раскрывать конфиденциальную информацию. Большинство электронных писем в настоящее время передаются в открытом (не зашифрованном) виде. С помощью некоторых доступных инструментов люди, не являющиеся назначенными получателями, могут читать содержимое электронной почты. Шифрование электронной почты традиционно использует один из двух протоколов: TLS или сквозное шифрование. В рамках сквозного шифрования существует несколько вариантов, включая протоколы PGP и S/MIME.

Рекомендации по шифрованию

- Знайте законы: Когда дело доходит до защиты информации, позволяющей установить личность, организации должны соблюдать множество частично совпадающих правил, касающихся конфиденциальности.

Шесть основных правил, которые затрагивают многие организации, включают: FERPA, HIPAA, HITECH, COPPA, PCI DSS и законы штата об уведомлениях об утечке данных.

Шесть основных правил, которые затрагивают многие организации, включают: FERPA, HIPAA, HITECH, COPPA, PCI DSS и законы штата об уведомлениях об утечке данных. - Оцените данные: Правило безопасности в соответствии с HIPAA не требует шифрования явным образом, но в нем указано, что организации должны проводить оценку риска данных и внедрять шифрование, если оценка показывает, что шифрование будет «разумной и подходящей» защитой. Если организация решает не шифровать защищенную электронную информацию о состоянии здоровья (ePHI), она должна задокументировать и обосновать это решение, а затем принять «эквивалентную альтернативную меру».

- Определите требуемый или необходимый уровень шифрования: Министерство здравоохранения и социальных служб США (HHS) обращается к Национальному институту стандартов и технологий (NIST) за рекомендациями по уровню шифрования. HHS и NIST подготовили надежную документацию для соблюдения правила безопасности HIPAA.

Специальная публикация NIST 800-111 использует широкий подход к шифрованию на пользовательских устройствах. В двух словах, в нем говорится, что при наличии даже отдаленной возможности риска необходимо использовать шифрование. FIPS 140-2, который включает AES в свои протоколы, является идеальным выбором. FIPS 140-2 помогает образовательным учреждениям гарантировать, что PII «делается непригодным для использования, нечитаемым или неразборчивым для неуполномоченных лиц». Устройство, отвечающее требованиям FIPS 140-2, имеет функцию криптографического стирания, которая «использует шифрование целевых данных, обеспечивая очистку ключа шифрования целевых данных, оставляя на носителе только зашифрованный текст, эффективно очищая данные».

Специальная публикация NIST 800-111 использует широкий подход к шифрованию на пользовательских устройствах. В двух словах, в нем говорится, что при наличии даже отдаленной возможности риска необходимо использовать шифрование. FIPS 140-2, который включает AES в свои протоколы, является идеальным выбором. FIPS 140-2 помогает образовательным учреждениям гарантировать, что PII «делается непригодным для использования, нечитаемым или неразборчивым для неуполномоченных лиц». Устройство, отвечающее требованиям FIPS 140-2, имеет функцию криптографического стирания, которая «использует шифрование целевых данных, обеспечивая очистку ключа шифрования целевых данных, оставляя на носителе только зашифрованный текст, эффективно очищая данные». - Помните о передаче конфиденциальных данных и удаленном доступе: Шифрование должно распространяться не только на ноутбуки и резервные диски. Для связи или отправки данных через Интернет требуется безопасность транспортного уровня (TLS), протокол для передачи данных по сети и шифрование AES.

Когда сотрудник получает доступ к локальной сети учреждения, безопасное VPN-подключение необходимо, когда используется ePHI. Кроме того, прежде чем помещать несколько студенческих файлов на внешнее физическое устройство для передачи между системами или офисами, это устройство должно быть зашифровано и соответствовать требованиям FIPS 140-2, чтобы избежать потенциальных нарушений.

Когда сотрудник получает доступ к локальной сети учреждения, безопасное VPN-подключение необходимо, когда используется ePHI. Кроме того, прежде чем помещать несколько студенческих файлов на внешнее физическое устройство для передачи между системами или офисами, это устройство должно быть зашифровано и соответствовать требованиям FIPS 140-2, чтобы избежать потенциальных нарушений. - Обратите внимание на детали, напечатанные мелким шрифтом: К сожалению, многие школы не проявляют надлежащей должной осмотрительности при проверке политик конфиденциальности и безопасности данных сторонних служб и непреднамеренно разрешают сбор данных и методы интеллектуального анализа данных, которые родители/учащиеся считают неприемлемыми. или нарушать FERPA. Соблюдение нормативных требований подразумевает гораздо больше, чем просто защита паролем рабочих станций в офисе. Это требует использования шифрования для защиты данных в состоянии покоя при хранении в школьных системах или на съемных носителях.

Помните, что хранящиеся данные, которые находятся за пределами брандмауэра школы (или «в дикой природе»), являются основным источником нарушений безопасности.

Помните, что хранящиеся данные, которые находятся за пределами брандмауэра школы (или «в дикой природе»), являются основным источником нарушений безопасности.

Решение Proofpoint для шифрования электронной почты

Узнайте о службе безопасного шифрования электронной почты Proofpoint, которая защищает сообщения электронной почты и вложения. Узнайте, почему зашифрованная электронная почта является необходимой мерой безопасности.

Читать далее

Основы шифрования электронной почты

Proofpoint Essentials Email Encryption помогает малым и средним предприятиям автоматически шифровать электронные письма. Это помогает уменьшить потенциально негативные последствия потери данных.

Читать далее

Основы шифрования для малого бизнеса

Proofpoint Essentials Email Encryption помогает малым предприятиям снизить риск потери данных за счет автоматического шифрования конфиденциальной электронной почты.