Виды кибератак и различные типы сетевых войн

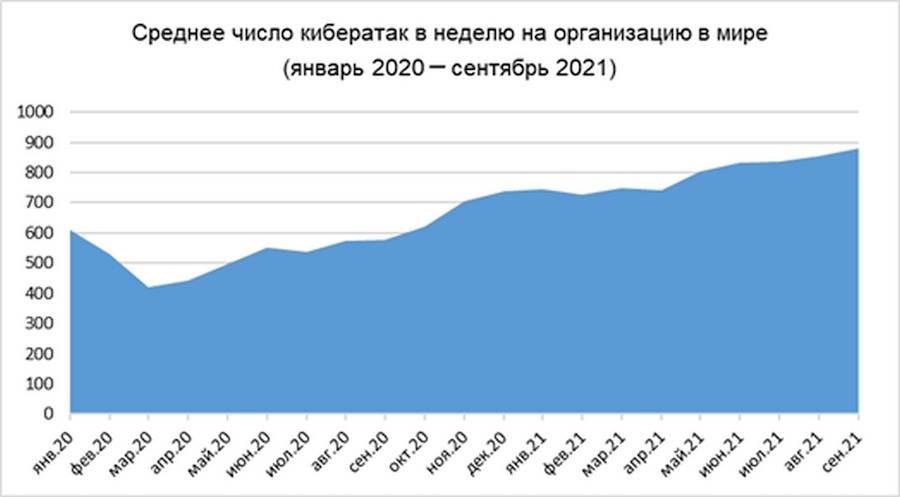

Кибератака — это действие, направленное на компьютер или любой другой элемент компьютеризированной информационной системы с целью изменения, уничтожения или кражи данных, а также использования или нанесения вреда сети. В связи с цифровизацией бизнеса в последние годы кибератаки совершаются все чаще.

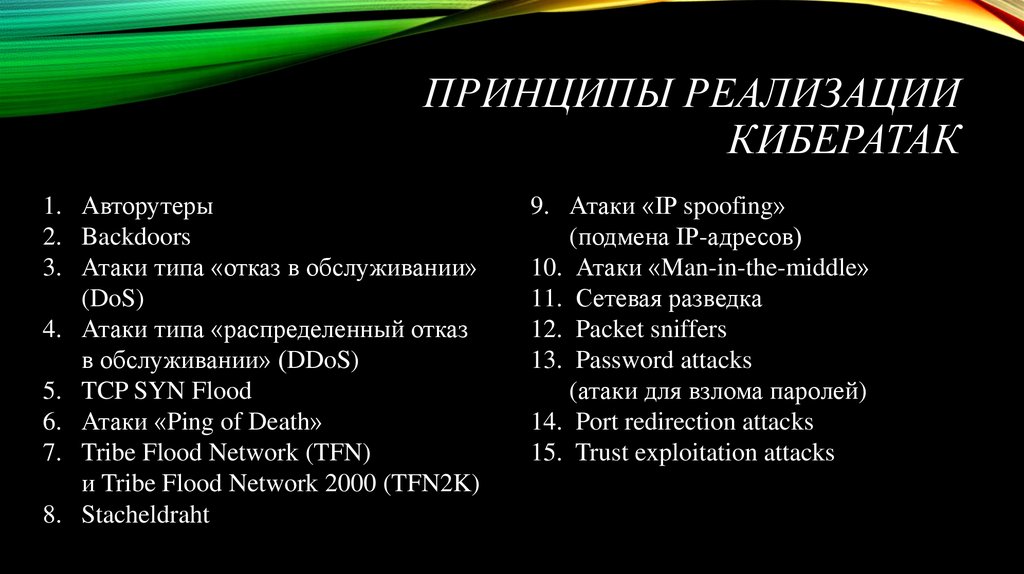

Существует десятки различных видов атак. Мы хотели бы представить 20 самых распространенных примеров из списка кибератак.

Атаки DoS и DDoS

Атака типа «отказ обслуживания» (DoS-атаки) предназначена для того, чтобы перегружать ресурсы системы до того момента, пока она не перестанет отвечать на легитимные сервисные запросы. Атака типа «распределенный отказ обслуживания» (DDoS) похожа на DoS-атаку тем, что она также пытается истощить ресурсы системы. DDoS-атака инициируется большим количеством зараженных вредоносным ПО хост-компьютеров, управляемых злоумышленником. Их называют атаками типа «отказ обслуживания», поскольку сайт жертвы утрачивает возможность предоставлять услуги тем, кто хочет получить к ним доступ.

В результате DoS-атаки целевой объект заполняется нелегитимными запросами. Поскольку сайт должен отвечать на каждый запрос, его ресурсы потребляются всеми ответами. Это делает обслуживание пользователей сайтом в обычном режиме невозможным и часто приводит к полному отключению сайта.

Атаки DoS и DDoS отличаются от других существующих видов кибератак, которые позволяют хакерам получить доступ к системе или увеличить доступ к ней. Злоумышленник получает прямую выгоду от таких атак. С точки зрения атак DoS и DDoS задача заключается в простом прерывании эффективности обслуживания цели. Если злоумышленник нанят конкурентом, он может получить финансовую выгоду от своих усилий.

DoS-атака также может использоваться, чтобы создать уязвимость для другого типа атаки. При успешной атаке DoS или DDoS система зачастую должна выйти из сети, что может сделать ее уязвимой для других типов атак. Одним из распространенных способов предотвращения DoS-атак является использование брандмауэра, который определяет, являются ли запросы, отправленные на ваш сайт, легитимными.

Атаки MITM

Кибератаки посредника (MITM) — это нарушения информационной безопасности, которые позволяют злоумышленнику перехватывать данные, передаваемые между двумя пользователями, сетями или компьютерами. Это называется атакой посредника, потому что злоумышленник позиционирует себя в «среднем» положении или между двумя сторонами, пытающимися установить связь. В действительности злоумышленник шпионит за взаимодействием между двумя сторонами.

При атаке MITM обеим сторонам кажется, что их коммуникация проходит обычным образом. Они не подозревают, что человек, который на самом деле отправляет сообщение, незаконно изменяет его или получает к нему доступ до того, как получатель увидит его. Некоторые способы защиты себя и вашей организации от атак MITM — это использование надежного шифрования на точках доступа или использование виртуальной частной сети (VPN).

Фишинговые атаки

Фишинговая атака происходит, когда злоумышленник отправляет электронные письма, которые выглядят так, как будто они поступают из легитимных источников, с целью получения конфиденциальной информации от цели. Фишинговые атаки сочетают в себе социальную инженерию и технологии. Они получили такое название (fishing — англ. «рыбалка»), поскольку злоумышленник фактически «вылавливает» доступ в запрещенную область, используя «приманку» — доверительный источник.

Чтобы осуществить атаку, злоумышленник может отправить вам ссылку на веб-сайт, которая на самом деле приведет к скачиванию вредоносного ПО, такого как вирусы, или предоставит злоумышленнику вашу личную информацию. Во многих случаях жертва не осознает, что ее данные были скомпрометированы. Это позволяет злоумышленнику проделать то же самое с другими сотрудниками организации, не вызывая подозрений на вредоносную деятельность.

Вы можете предотвратить фишинг-атаки путем тщательного изучения видов электронных писем, которые вы открываете, и ссылок, по которым вы переходите. Обращайте особое внимание на заголовки электронных писем и не нажимайте на подозрительные сообщения. Проверьте параметры «Ответить» и «Обратный канал». Они должны подключиться к тому же домену, который представлен в сообщении электронной почты.

Обращайте особое внимание на заголовки электронных писем и не нажимайте на подозрительные сообщения. Проверьте параметры «Ответить» и «Обратный канал». Они должны подключиться к тому же домену, который представлен в сообщении электронной почты.

Уэйлинг-атаки

Уэйлинг-атака (whaling — англ. «китобойный промысел») называется так, потому что она нацелена на «крупную рыбу» или большие организации. Ее целью, как правило, являются лица, занимающие руководящие должности. Эти лица, вероятно, будут иметь информацию, которая может быть ценной для злоумышленников, например служебную информацию о бизнесе или бизнес-операциях.

Если цель атаки скачает программы-вымогатели, она с большей вероятностью выплатит выкуп, чтобы предотвратить распространение информации и нанесение урона своей репутации или репутации организации. Такой тип фишинга можно предотвратить путем принятия тех же мер предосторожности, что и в случае обычных фишинговых атак, например тщательно проверять электронные письма, вложения и ссылки, которые прилагаются к ним, и следить за подозрительными пунктами назначения или параметрами.

Целевые фишинговые атаки

Целевой фишинг относится к определенному типу направленной фишинговой атаки. Злоумышленнику требуется время, чтобы исследовать предполагаемые цели, а затем написать сообщения, которые, скорее всего, будут для них уместны. Такие типы атак называются «целевым» фишингом из-за того, каким образом злоумышленник совершает атаки на одну конкретную цель. Целевую фишинговую атаку может быть трудно обнаружить, т. к. сообщение будет казаться легитимным.

Зачастую в целевой фишинговой атаке используется спуфинг электронной почты, когда информация, содержащаяся в части «От», подделана, что создает впечатление, что письмо исходит от другого отправителя. Это может быть доверительное лицо, например человек в социальной сети, близкий друг или деловой партнер. Злоумышленники также могут использовать клонирование веб-сайта, чтобы сделать сообщение максимально похожим на легитимное. В случае клонирования веб-сайта злоумышленник копирует легитимный веб-сайт, чтобы у жертвы не возникло подозрений.

Подобно обычным фишинговым атакам, целевой фишинг можно предотвратить, тщательно проверяя информацию во всех полях сообщения электронной почты и убедившись, что пользователи не нажимают на ссылки, назначение которой не может быть утверждено как легитимное.

Программы-вымогатели

При использовании программ-вымогателей доступ к системе жертвы находится у злоумышленника, пока человек не согласится выплатить выкуп. После отправки платежа злоумышленник дает инструкции о том, как жертва может восстановить контроль над своим компьютером. Название «программы-вымогатели» уместно, потому что вредоносное ПО вымогает у жертвы выкуп.

При атаке с использованием программ-вымогателей цель скачивает их с веб-сайта или из вложения электронной почты. Вредоносное ПО предназначено для использования уязвимостей, которые не были устранены производителем системы или ИТ-отделом. Затем программа-вымогатель зашифровывает систему жертвы. Иногда программы-вымогатели могут использоваться для атаки нескольких человек путем отказа в доступе к нескольким компьютерам или центральному серверу, необходимому для ведения бизнеса.

Затем программа-вымогатель зашифровывает систему жертвы. Иногда программы-вымогатели могут использоваться для атаки нескольких человек путем отказа в доступе к нескольким компьютерам или центральному серверу, необходимому для ведения бизнеса.

Воздействие на несколько компьютеров часто достигается за счет того, что захват систем не начинается в течение нескольких дней или даже недель после первоначального проникновения вредоносного ПО. Вредоносное ПО может отправлять файлы с автозапуском, которые перемещаются из одной системы в другую, через внутреннюю сеть или USB-накопители, подключающиеся к нескольким компьютерам. Затем, когда злоумышленник запускает шифрование, он работает во всех зараженных системах одновременно.

В некоторых случаях авторы программ-вымогателей создают программный код, чтобы избежать традиционного антивирусного ПО. Поэтому пользователям важно быть бдительными в отношении посещаемых ими сайтов и ссылок, на которые они нажимают. Вы также можете предотвратить многие атаки программ-вымогателей с помощью брандмауэра следующего поколения (NGFW), который может выполнять глубокий анализ пакетов данных с помощью искусственного интеллекта (ИИ), который ищет характеристики программ-вымогателей.

Взлом пароля

Пароли — это предпочтительный инструмент проверки доступа для большинства людей, поэтому подобрать пароль жертвы — привлекательное предложение для хакера. Это можно сделать различными методами. Часто люди записывают пароли на бумаге или стикерах и хранят их на свое рабочем месте. Злоумышленники могут найти пароль самостоятельно или заплатить кому-то за это.

Злоумышленники также могут попытаться перехватить сетевые передачи, чтобы получить пароли, не зашифрованные сетью. Они также могут использовать социальную инженерию, которая убедит жертву ввести свой пароль для решения «важной» проблемы. В иных случаях злоумышленник может просто угадать пароль пользователя, особенно если он использует пароль по умолчанию или такой пароль, который легко запомнить, например «1234567».

Злоумышленники также часто используют методы перебора вариантов, чтобы угадать пароли. Взлом пароля методом перебора вариантов использует базовую информацию о человеке или его должности, чтобы попытаться угадать его пароль. Например, его/ее имя, дата рождения, годовщина свадьбы или другие личные, но легко обнаруживаемые данные могут использоваться в различных комбинациях для расшифровки пароля. Информация, которую пользователи размещают в социальных сетях, также может быть использована при взломе пароля методом перебора вариантов. Для создания паролей иногда используется то, что человек делает в свободное время: хобби, имена домашних животных или имена детей. Такие пароли довольно легко могут угадать злоумышленники.

Например, его/ее имя, дата рождения, годовщина свадьбы или другие личные, но легко обнаруживаемые данные могут использоваться в различных комбинациях для расшифровки пароля. Информация, которую пользователи размещают в социальных сетях, также может быть использована при взломе пароля методом перебора вариантов. Для создания паролей иногда используется то, что человек делает в свободное время: хобби, имена домашних животных или имена детей. Такие пароли довольно легко могут угадать злоумышленники.

Хакер также может использовать перебор по словарю для определения пароля пользователя. Перебор по словарю — это метод, использующий распространенные слова и фразы, такие как те, которые перечислены в словаре, чтобы попытаться угадать пароль цели.

Одним из эффективных методов предотвращения атак перебором вариантов и перебором по словарю является установка политики блокировки. Она автоматически блокирует доступ к устройствам, веб-сайтам или приложениям после определенного количества неудачных попыток. Политика блокировки позволяет злоумышленнику сделать всего несколько попыток, прежде чем его доступ будет заблокирован. Если у вас уже есть политика блокировки, и вы обнаружили, что ваша учетная запись была заблокирована из-за слишком большого количества попыток входа в систему, вам рекомендуется сменить пароль.

Политика блокировки позволяет злоумышленнику сделать всего несколько попыток, прежде чем его доступ будет заблокирован. Если у вас уже есть политика блокировки, и вы обнаружили, что ваша учетная запись была заблокирована из-за слишком большого количества попыток входа в систему, вам рекомендуется сменить пароль.

Если злоумышленник систематически использует атаку перебором вариантов или перебором по словарю для того, чтобы угадать ваш пароль, он может фиксировать пароли, которые не сработали. Например, если ваш пароль — это ваша фамилия, за которой следует год вашего рождения, и при последней попытке хакер пытается поставить год вашего рождения перед вашей фамилией, он может сделать это правильно при следующей попытке.

Внедрение кода SQL

Внедрение кода язык структурированных запросов (SQL) — это распространенный метод использования веб-сайтов, которые зависят от баз данных при обслуживании пользователей. Клиенты — это компьютеры, которые получают информацию с серверов, а атака SQL использует запрос SQL, отправленный клиентом в базу данных на сервере. Команда вставляется или «внедряется» в плоскость данных вместо обычной составляющей, например пароля или логина. Затем сервер, на котором хранится база данных, запускает команду, и злоумышленник проникает в систему.

Команда вставляется или «внедряется» в плоскость данных вместо обычной составляющей, например пароля или логина. Затем сервер, на котором хранится база данных, запускает команду, и злоумышленник проникает в систему.

Если внедрение SQL (SQL инъекция) проходит успешно, может произойти несколько событий, в том числе утечка конфиденциальных данных, изменение или удаление важных данных. Кроме того, злоумышленник может выполнять операции администратора, такие как команда завершения работы, которая может прервать работу базы данных.

Чтобы защитить себя от внедрения SQL, воспользуйтесь моделью с наименьшими привилегиями. При использовании архитектуры с наименьшими привилегиями доступ к основным базам данных разрешен только тем, кому он необходим. Даже если пользователь обладает полномочиями или влиянием в организации, ему может быть отказано в доступе к определенным зонам сети, если для его работы это не требуется.

Например, генеральный директор может не иметь доступ к зонам сети, даже если у него есть право знать их содержимое. Применение политики с наименьшими привилегиями может предотвратить доступ к конфиденциальным зонам не только злоумышленников, но и тех, кто случайно сделал свои учетные данные уязвимыми для злоумышленников или оставил компьютер включенным, отлучась от рабочего места

Применение политики с наименьшими привилегиями может предотвратить доступ к конфиденциальным зонам не только злоумышленников, но и тех, кто случайно сделал свои учетные данные уязвимыми для злоумышленников или оставил компьютер включенным, отлучась от рабочего места

Интерпретация URL-адресов

В случае с интерпретацией URL-адресов злоумышленники изменяют и создают определенные URL-адреса и используют их для получения доступа к личным и профессиональным данным своей цели. Такой вид атаки также называется отравлением URL. Название «интерпретация URL-адресов» происходит из того факта, что злоумышленник знает порядок ввода URL-адреса веб-страницы. Затем злоумышленник «интерпретирует» этот синтаксис, используя его для определения того, как добраться до областей, к которым у него нет доступа.

Для осуществления атаки интерпретации URL-адресов хакер может корректно предположить URL-адреса, которые он может использовать для получения прав администратора веб-сайта или доступа к серверной части веб-сайта, чтобы войти в учетную запись пользователя. После того как злоумышленник перейдет на нужную страницу, он сможет управлять сайтом или получить доступ к конфиденциальной информации о людях, которые ее используют.

После того как злоумышленник перейдет на нужную страницу, он сможет управлять сайтом или получить доступ к конфиденциальной информации о людях, которые ее используют.

Например, если хакер попытается войти в раздел администратора сайта под названием GetYourKnowledgeOn.com, он может ввести http://getyourknowledgeon.com/admin,, и это приведет его на страницу входа администратора. В некоторых случаях имя пользователя и пароль администратора могут быть «admin» и «admin» по умолчанию или другими вариантами, которые очень легко угадать. Также возможно, что злоумышленник уже знает пароль администратора или имеет несколько возможных вариантов. Затем злоумышленник пробует каждый из них, получает доступ и может управлять данными, украсть или удалить их при желании.

Чтобы предотвратить атаку интерпретации URL-адресов, используйте методы безопасной аутентификации для любых конфиденциальных областей вашего сайта. Это может потребовать многофакторной аутентификации (MFA) или безопасных паролей, состоящих из случайных символов.

Спуфинг службы имен доменов

С помощью спуфинга службы имен доменов (DNS) хакер может изменить записи DNS для отправки трафика на поддельный или «спуфинговый» веб-сайт. После входа на мошеннический сайт жертва может ввести конфиденциальную информацию, которая будет использована или продана хакером. Хакер также может создать сайт низкого качества с унизительным или подстрекательским контентом, чтобы дискредитировать конкурентную компанию.

При атаке «DNS-спуфинг» злоумышленник использует тот факт, что пользователь считает сайт, который он посещает, легитимным. Это дает злоумышленнику возможность совершать преступления от имени невинной компании, по крайней мере с точки зрения посетителя.

Чтобы предотвратить DNS-спуфинг, убедитесь, что DNS-серверы находятся в актуальном состоянии. Злоумышленники стремятся использовать уязвимости на DNS-серверах, а последние версии программного обеспечения часто содержат исправления, которые закрывают известные уязвимости.

Перехват сеанса

Перехват сеанса — это один из нескольких типов атак MITM. Злоумышленник захватывает сеанс между клиентом и сервером. Используемый в атаке компьютер заменяет свой IP-адрес на IP-адрес клиентского компьютера, и сервер продолжает сеанс, не подозревая, что он обменивается данными со злоумышленником, а не с клиентом. Такая атака эффективна, поскольку сервер использует IP-адрес клиента для проверки его личности. Если IP-адрес злоумышленника вставлен в сеанс частично, сервер может не подозревать о нарушении, поскольку он уже подключен к надежному соединению.

Чтобы предотвратить перехват сеанса, используйте VPN для доступа к критически важным для бизнеса серверам. Таким образом, все коммуникации будут зашифрованы, и злоумышленник не сможет получить доступ к безопасному туннелю, созданному VPN.

Атака перебором вариантов

Атака перебором вариантов использует простую методологию. Злоумышленник пытается угадать учетные данные пользователя с доступом к целевой системе. Если ему удается угадать, то он получает доступ к желаемым данным.

Если ему удается угадать, то он получает доступ к желаемым данным.

Хотя это может показаться времязатратным и сложным процессом, злоумышленники часто используют ботов для взлома учетных данных. Злоумышленник предоставляет боту список учетных данных, которые, по его мнению, могут предоставить ему доступ к защищенной зоне. Затем бот пробует получить доступ с помощью этих учетных данных, пока злоумышленник просто ждет. После ввода правильных учетных данных преступник получает доступ.

Чтобы предотвратить атаки перебором вариантов, у вас должна быть включена политика блокировки в рамках архитектуры безопасности авторизации. После определенного количества попыток пользователь, пытающийся ввести учетные данные, блокируется. Как правило, это подразумевает «замораживание» учетной записи, поэтому даже если кто-то другой пытается использовать другое устройство с другим IP-адресом, он не сможет обойти блокировку.

Также разумно использовать случайные пароли без обычных слов, дат или последовательностей чисел. Это эффективно, поскольку, например, даже если злоумышленник использует программное обеспечение для угадывания 10-значного пароля, для этого ему потребуются годы непрерывных попыток.

Это эффективно, поскольку, например, даже если злоумышленник использует программное обеспечение для угадывания 10-значного пароля, для этого ему потребуются годы непрерывных попыток.

Интернет-атаки

Интернет-атаки относятся к угрозам, нацеленным на уязвимости в веб-приложениях. Каждый раз, когда вы вводите информацию в веб-приложение, вы запускаете команду, которая создает ответ. Например, если вы отправляете деньги кому-либо, кто использует приложение интернет-банкинга, введенные вами данные дают указание зайти на ваш счет, снять деньги и отправить их на счет другого лица. Злоумышленники работают в рамках таких запросов и используют их в своих интересах.

К некоторым распространенным веб-атакам относятся внедрение SQL и межсайтовое выполнение сценариев (XSS), которые будут представлены далее в этой статье. Хакеры также используют атаки межсайтовых подделок запросов (CSRF) и подделку параметров. При CSRF-атаке жертва обманным путем склоняется к совершению действия, которое принесет пользу злоумышленнику. Например, она может запустить сценарий, предназначенный для изменения учетных данных для входа в веб-приложение. Хакер, вооруженный новыми учетными данными для входа в систему, может войти в систему на правах законного пользователя.

Например, она может запустить сценарий, предназначенный для изменения учетных данных для входа в веб-приложение. Хакер, вооруженный новыми учетными данными для входа в систему, может войти в систему на правах законного пользователя.

Подделка параметров включает в себя регулировку параметров, которые программисты применяют в качестве мер безопасности, предназначенных для защиты определенных операций. Выполнение операции зависит от того, что введено в параметр. Злоумышленник просто изменяет параметры, что позволяет обходить меры безопасности, зависящие от этих параметров.

Чтобы избежать интернет-атак, проверьте веб-приложения на наличие уязвимостей и устраните их. Одним из способов устранения уязвимостей без ущерба для производительности веб-приложения является использование токенов анти-CSRF. Токен обменивается между браузером пользователя и веб-приложением. Перед выполнением команды проверяется действительность токена. Если он проходит проверку, команда выполняется, а если нет, — то она блокируется. Также можно использовать метки SameSite, которые позволяют обрабатывать только запросы с одного сайта, делая любой сайт, созданный злоумышленником, бесполезным.

Также можно использовать метки SameSite, которые позволяют обрабатывать только запросы с одного сайта, делая любой сайт, созданный злоумышленником, бесполезным.

Инсайдерские угрозы

Иногда самые опасные злоумышленники приходят из самой организации. Люди в собственной компании представляют особую опасность, потому что у них обычно есть доступ к различным системам, а в некоторых случаях и к административным привилегиям, которые позволяют им вносить важные изменения в систему или ее политику безопасности.

Кроме того, сотрудники организации часто имеют глубокое понимание своей архитектуры информационной безопасности, а также того, как компания реагирует на угрозы. Эти знания могут использоваться для получения доступа к зонам ограниченного доступа, внесения изменений в настройки безопасности или определения наилучшего времени для проведения атаки.

Одним из лучших способов предотвращения инсайдерских угроз в организациях является ограничение доступа сотрудников к конфиденциальным системам. Доступ должен быть только у тех, кому он требуется для выполнения своих обязанностей. Кроме того, тому ограниченному количеству лиц, которому доступ необходим, лучше использовать MFA, которая потребует от пользователей использования хотя бы одной вещи, которая им известна, в сочетании с физическим объектом для получения доступа к конфиденциальной системе. Например, пользователю может потребоваться ввести пароль и установить USB-устройство. Другой вариант — генерация номера доступа на портативном устройстве, которое пользователь использует для входа. Пользователь может получить доступ к защищенной области только в том случае, если пароль и номер указаны правильно.

Доступ должен быть только у тех, кому он требуется для выполнения своих обязанностей. Кроме того, тому ограниченному количеству лиц, которому доступ необходим, лучше использовать MFA, которая потребует от пользователей использования хотя бы одной вещи, которая им известна, в сочетании с физическим объектом для получения доступа к конфиденциальной системе. Например, пользователю может потребоваться ввести пароль и установить USB-устройство. Другой вариант — генерация номера доступа на портативном устройстве, которое пользователь использует для входа. Пользователь может получить доступ к защищенной области только в том случае, если пароль и номер указаны правильно.

Хотя MFA не может предотвратить все атаки сама по себе, она упрощает определение того, кто стоит за атакой, или попыткой атаки, особенно потому, что изначально доступ к уязвимым областям предоставлялся только сравнительно малому количеству людей. В результате эта стратегия ограниченного доступа может работать как сдерживающий фактор. Киберпреступники в вашей организации будут знать, что выявить злоумышленника легко из-за относительно небольшого количества потенциальных подозреваемых.

Киберпреступники в вашей организации будут знать, что выявить злоумышленника легко из-за относительно небольшого количества потенциальных подозреваемых.

Троянские программы

В атаке с использованием троянских программ используется вредоносная программа под видом легитимного программного обеспечения. Когда пользователь выполняет предположительно безопасную программу, вредоносное ПО внутри программы-трояна может использоваться для открытия служебного пространства в системе, через которое хакеры могут проникнуть в компьютер или сеть. Эта угроза получила свое название из истории о греческих солдатах, которые прятались внутри коня, чтобы проникнуть в Трою и выиграть войну. После того как «подарок» был принят и доставлен к воротам Трои, греческие солдаты выпрыгнули и напали на город. Таким же образом, ничего не подозревающий пользователь может скачать невинное приложение, которое на самом деле скрывает угрозу.

Чтобы предотвратить атаки программ-троянов, пользователи должны знать, что им запрещается скачивать и устанавливать любые программы, кроме случаев, источник которых можно проверить. Кроме того, можно использовать NGFW для изучения пакетов данных на предмет потенциальных угроз в виде программ-троянов.

Кроме того, можно использовать NGFW для изучения пакетов данных на предмет потенциальных угроз в виде программ-троянов.

Попутные атаки

В ходе попутной атаки хакер внедряет вредоносный код в небезопасный веб-сайт. Когда пользователь посещает сайт, сценарий автоматически запускается на его компьютере и заражает его. Эта атака получила название «попутная» из-за того, что пользователь должен «подобрать» вирус, то есть посетить сайт, чтобы заразиться. Нет необходимости нажимать что-то на сайте или вводить какую-либо информацию.

Чтобы защититься от попутных атак, пользователи должны убедиться в том, что на всех компьютерах установлена самая последняя версия программного обеспечения, включая такие приложения, как Adobe Acrobat и Flash, которые могут использоваться во время просмотра веб-страниц. Кроме того, вы можете использовать программное обеспечение с веб-фильтрацией, которое может определить, является ли сайт небезопасным, перед его посещением пользователем.

XSS-атаки

С помощью XSS или межсайтового выполнения сценариев злоумышленник передает вредоносные скрипты с помощью контента, активируемого щелчком мыши, который отправляется в браузер целевого объекта. Когда жертва нажимает на содержимое, выполняется сценарий. Поскольку пользователь уже вошел в сеанс веб-приложения, то вводимая им информация считается веб-приложением легитимной. Однако выполненный скрипт был изменен злоумышленником, что привело к непреднамеренным действиям «пользователя».

Например, атака XSS может изменить параметры запроса на перевод, отправленного через приложение онлайн-банкинга. В фальсифицированном запросе предполагаемый получатель переведенных денег заменил свое имя на имя злоумышленника. Злоумышленник также может изменить переводимую сумму, отправив себе еще больше, чем сумма, которую изначально планировалось отправить.

Одним из самых простых способов предотвращения XSS-атак является использование списка разрешенных объектов. Таким образом, веб-приложение не принимает никакие другие заявки, кроме утвержденных. Вы также можете использовать методику дезинфекции, которая исследует введенные данные и проверяет, содержат ли они что-либо, что может быть вредоносным.

Таким образом, веб-приложение не принимает никакие другие заявки, кроме утвержденных. Вы также можете использовать методику дезинфекции, которая исследует введенные данные и проверяет, содержат ли они что-либо, что может быть вредоносным.

Действия по перехвату данных

В ходе перехвата злоумышленник перехватывает трафик, передаваемый по сети. Таким образом, он может получить имена пользователей, пароли и другую конфиденциальную информацию, такую как данные кредитной карты. Перехват может быть активным или пассивным.

При активном перехвате хакер вставляет часть программного обеспечения в сетевой трафик для сбора информации, которую он анализирует для получения полезных данных. Пассивные способы перехвата отличаются тем, что хакеры «слушают» или перехватывают сообщения в поисках полезных данных, которые они могут украсть.

И активное, и пассивное перехватывание данных является видами атак MITM. Одним из лучших способов их предотвращения является шифрование ваших данных, что предотвращает их использование хакерами, независимо от того, используют ли они активные или пассивные способы перехвата.

Криптоанализ на основе парадокса дней рождения

Криптоанализ на основе парадокса дней рождения подразумевает использование злоумышленником функции безопасности: хеш-алгоритмы, которые используются для проверки подлинности сообщений. Хеш-алгоритм представляет собой цифровую подпись, и получатель сообщения проверяет его перед принятием сообщения как подлинного. Если хакер может создать хеш, идентичный тому, что отправитель добавил к своему сообщению, он может просто заменить сообщение отправителя собственным. Приемное устройство не отклонит его, потому что он имеет правильный хеш.

Название атаки «дней рождения» относится к парадоксу дней рождения, который основан на том факте, что в комнате из 23 человек вероятность того, что у двух из них день рождения в один день, составляет более 50%. Следовательно, многие люди думают, что их дни рождения уникальны, как хеш, но это не так.

Для предотвращения атак «дней рождения» используйте более длинные хеш-коды для проверки. После добавления каждой дополнительной цифры к хешу вероятность создания соответствующего символа значительно снижается.

После добавления каждой дополнительной цифры к хешу вероятность создания соответствующего символа значительно снижается.

Атака с использованием вредоносного ПО

Вредоносное ПО — это общий термин, обозначающий вредоносное программное обеспечение, что очевидно благодаря первому корню «вред». Вредоносное ПО заражает компьютер и меняет то, как он работает, уничтожает данные, шпионит за пользователем или его сетевым трафиком. Вредоносное ПО может распространяться с одного устройства на другое или оставаться на месте: только на главном устройстве.

Некоторые из описанных выше методов атак могут включать формы вредоносного ПО, включая атаки MITM, фишинг, программы-вымогатели, внедрение SQL, программы-трояны, попутные атаки и XSS-атаки.

При атаке вредоносного ПО на целевое устройство должно быть установлено программное обеспечение. Для этого требуется действие со стороны пользователя. Поэтому, помимо использования брандмауэров, способных обнаружить вредоносное ПО, пользователи должны быть проинформированы о том, каких типов программного обеспечения следует избегать, какие ссылки следует проверять, прежде чем переходить по ним, какие письма и вложения не следует открывать.

Набор инструментов информационной безопасности Fortinet может предотвратить все эти и другие атаки. Fortinet Security Fabric включает в себя средства анализа киберугроз, аппаратное и программное обеспечение, которые укрепляют ваше решение безопасности и позволяют ему бороться с широким спектром угроз. Решения безопасности Fortinet обеспечивают повсеместную защиту, отслеживание и автоматические ответы для всех оконечных устройств, подключающихся к вашей сети.

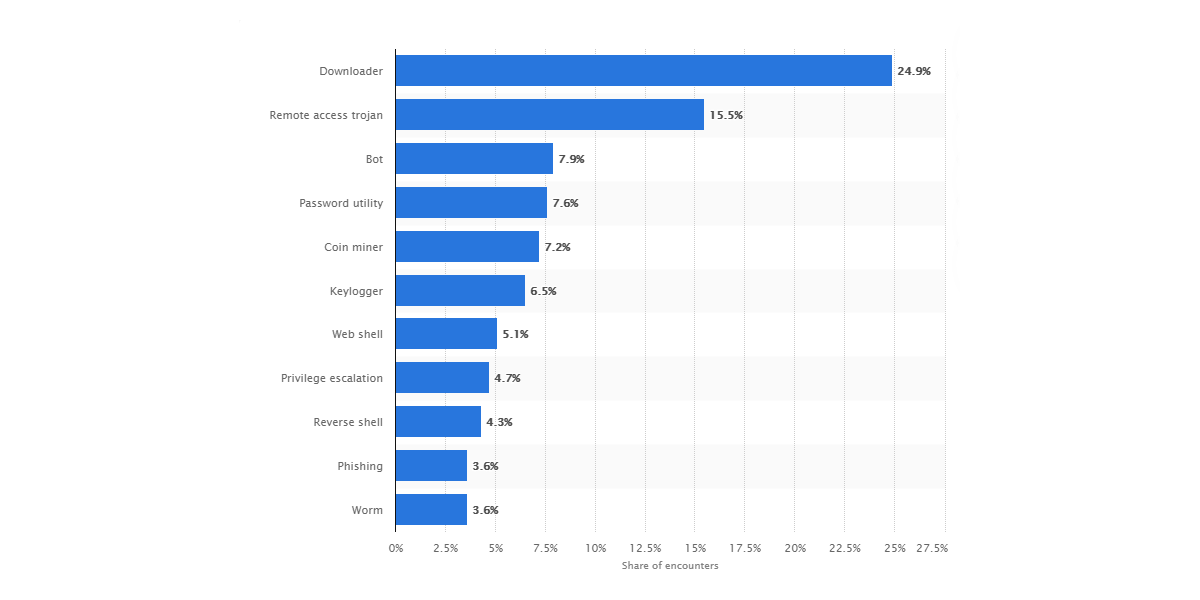

Самые популярные виды кибератак в 2021

Год в самом разгаре, а количество киберинцидентов уже пугает. Взлом водоочистной станции во Флориде и попытка отравить воду для 15 тысяч жителей. Кибератака на Австралийский канал 9News Australia, которая привела к срыву эфиров. Атака с целью выкупа, которая стала причиной остановки крупнейшего в США топливопровода и обошлась в 5 млн долларов. И это только часть печальных новостей. Ранее мы писали о 10 крупнейших кибератак в первом квартале 2021.

Почему важно знать кибератаки в лицо?

Всемирный экономический форум назвал кибератаки пятым по значимости риском 2020 года. Поскольку 77% руководителей служб безопасности прогнозируют нарушения критической инфраструктуры, для больших и малых предприятий важно быть готовыми к такому развитию событий. Тем более, что по прогнозам к концу 2022 года стоимость ИТ-индустрии достигнет 170,4 млрд долларов, что означает быстрый рост финансовых кибер-рисков.

Поскольку 77% руководителей служб безопасности прогнозируют нарушения критической инфраструктуры, для больших и малых предприятий важно быть готовыми к такому развитию событий. Тем более, что по прогнозам к концу 2022 года стоимость ИТ-индустрии достигнет 170,4 млрд долларов, что означает быстрый рост финансовых кибер-рисков.

Кибератаки могут произойти в любое время, потому нужно встречать их во всеоружии и принимать правильные решения. Атаки могут быть активными или пассивными, происходить изнутри или снаружи организации. Распознавая атаки на ранней стадии, организации могут сэкономить деньги и предотвратить дальнейший доступ к конфиденциальной информации, отключив системы и уведомив заинтересованные стороны.

Сегодня поговорим о самых распространённых видах кибератак в 2021 и как их предотвратить. Но для начала давайте разберемся с понятием кибератака.

Кибератаки — это действия киберпреступников, направленные на компьютерные системы, базы данных, инфраструктуру и посетителей веб-сайтов.

- Фишинг

Фишинг — это атака, которая в основном использует электронную почту как вектор и обманом заставляет людей загружать вредоносные программы себе на устройства. Около 75% организаций столкнулись с фишингом в 2020 году.

Виды фишинга:

- spear-phishing — атаки, направленные на определенных людей, например, системных администраторов;

- whaling — атаки, направленные на руководителей высшего звена;

- smishing — атаки, использующие текстовые или SMS-сообщения для привлечения внимания жертвы;

- search engine phishing — атаки, которые с помощью SEO поднимают в выдаче нужные преступнику сайты;

- email phishing — атака через электронную почту;

- vishing — атака через голосовую почту.

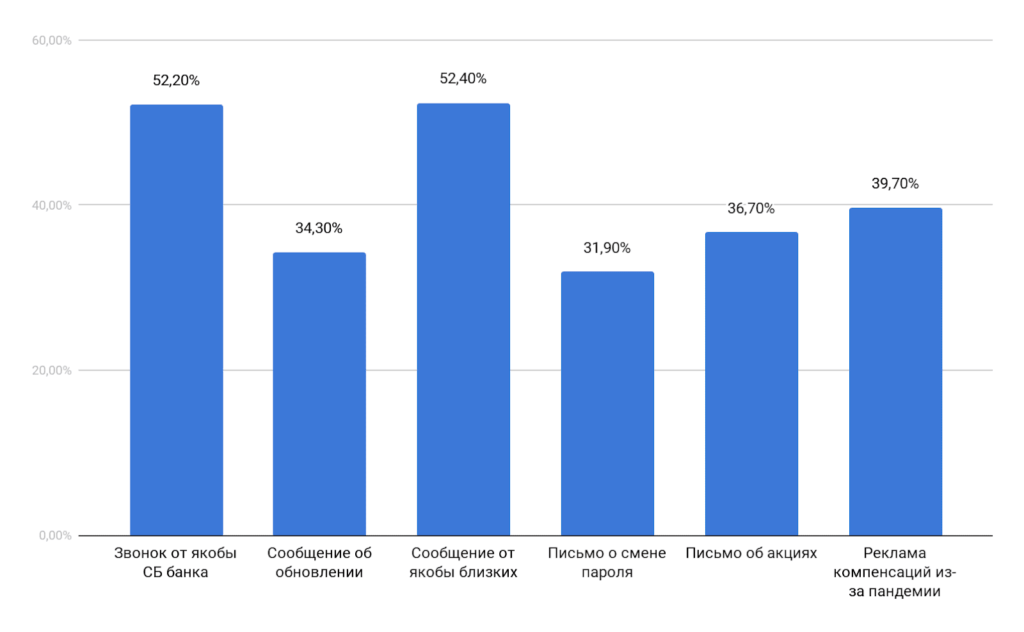

Во многих фишинговых атаках используются для обмана ссылки и файлы, на первый взгляд не вызывающие подозрения. Также хакеры применяют психологические уловки и знаю кем притвориться, чтобы добиться своего.

В 2020 году было много фишинговых электронных писем, связанных с COVID-19. Злоумышленники якобы рассылали информацию от лица Всемирной организации здравоохранения, играя на нашем страхе. Другие киберпреступники использовали кликбейтные заголовки, связанные с бизнесом, кредитами и политикой.

Что делать?

Профилактика и ещё раз профилактика! Нужно постоянно повышать осведомленность ваших сотрудников и свою, а также проводить полевые тестирования. Антифишинговое программное обеспечение и более надежная аутентификация электронной почты, тоже будет не лишней.

- Атаки программ-вымогателей

Программы-вымогатели (ransomware) — это вредоносное ПО, которое блокирует доступ пользователей к их программному обеспечению и требует заплатить выкуп. Обычно ransomware распространяется с помощью спама или социальной инженерии.

В 2021 году мы ожидаем увидеть больше примеров шифрующих программ-вымогателей, которое шифрует файлы жертвы, а затем требует оплаты для восстановления работы. Важно помнить, что 42% организаций, заплативших преступникам, так и не восстановили доступ к своим файлам.

Важно помнить, что 42% организаций, заплативших преступникам, так и не восстановили доступ к своим файлам.

Во время пандемии новой мишенью для вымогателей стали люди, работающие удаленно. Мы уже писали статью с советами, как обезопасить свой домашний офис.

Что делать?

Как только компания обнаруживает заражение и сообщает властям о вымогательстве, она может либо заплатить выкуп, либо удалить вредоносное ПО, либо стереть все данные и попытаться восстановить их с помощью резервных копий.

- Вредоносное ПО

Вредоносные программы останавливают работу устройств или значительно замедляют их. Программы-шпионы, вирусы, черви, программы-вымогатели или программы-трояны – всё это используется киберпреступниками. Вредоносное ПО попадает на устройства через вложения электронной почты с вредоносным кодом или через программы обмена файлами, которые распространяют опасные материалы, замаскированные под музыку или изображения.

Что делать?

Существует множество инструментов для борьбы с вредоносным ПО: Avast, Kaspersky, Bitdefender, Malware Bytes и многие другие. Брандмауэры и системы предотвращения вторжений также могут помочь защитить данные.

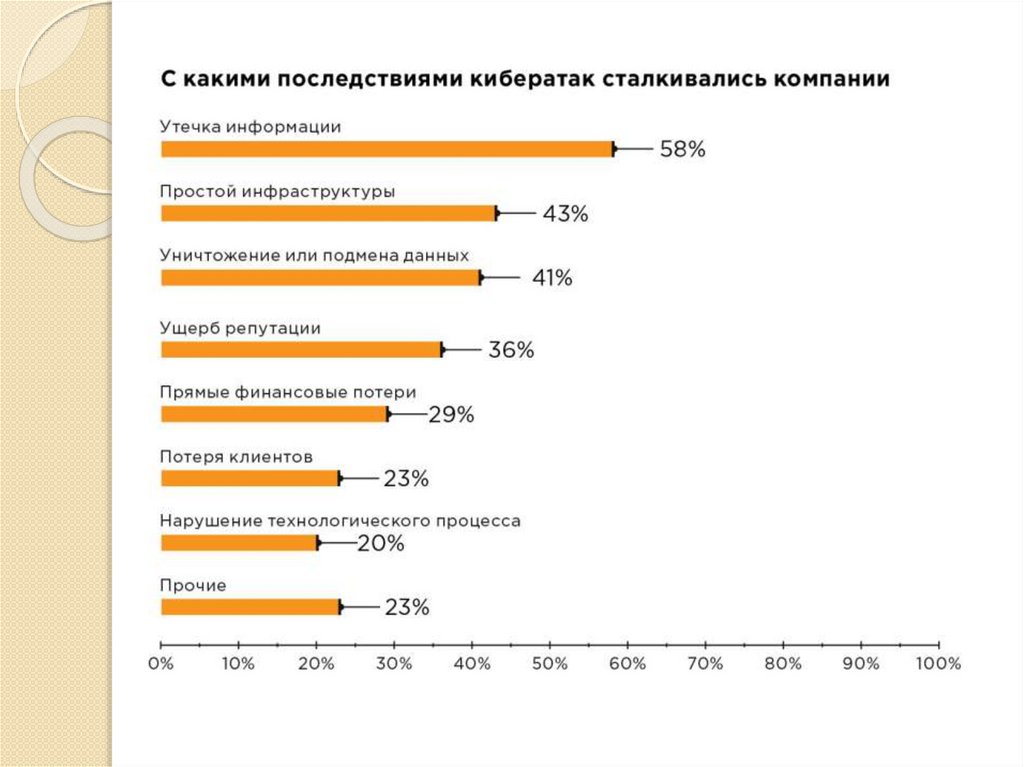

- Утечки данных

Утечка данных происходит, когда конфиденциальная информация пользователя становится уязвимой. В 2020 году многие компании сообщили об утечках данных, и ожидается, что эта тенденция сохранится и в 2021.

В прошлом году хакер раскрыл 2,5 миллиона учетных данных компании Drizly, занимающейся доставкой алкоголя. Prestige Software, система бронирования, поддерживающая Expedia, Booking.com и Hotels.com, раскрыла утечку номеров кредитных карт более чем 10 млн клиентов, начиная с 2013 года. Мы уже молчим об утечках данных из известных социальных сетей.

Что делать?

Большинство случаев утечки данных имеют финансовую подоплеку (86%), однако также возможен шпионаж или человеческий фактор. Как только происходит утечка данных, компаниям необходимо принять оперативные меры, чтобы защитить свой имидж и избежать космических штрафов. Нарушения обычно становятся известны благодаря внутренним записям, уведомлениям банков, правоохранительным органам или сообщениям клиентов.

Как только происходит утечка данных, компаниям необходимо принять оперативные меры, чтобы защитить свой имидж и избежать космических штрафов. Нарушения обычно становятся известны благодаря внутренним записям, уведомлениям банков, правоохранительным органам или сообщениям клиентов.

- DDoS-атаки

DDoS-атаки происходят, когда злоумышленник направляют большой объем трафика к системе или серверу, заставляя его остановить или приостановить работу. Учитывая, что простой ИТ-системы стоит от 300 тыс. долларов до 1 млн долларов в час, такие выходки могут влететь компании в копеечку. В 2020 году компания Google сообщила, что она подверглась DDoS-атаке мощностью 2,5 Тбит/с, что стало крупнейшей атакой на сегодняшний день, затронувшей 180 тыс. веб-серверов.

Что делать?

Для защиты от атак типа «отказ в обслуживании» важно убедиться, что вы используете облачные веб-серверы, способные поглощать переполнение объема трафика, регулярно проводить тесты безопасности, обновляете программное обеспечение и пропускную способность, а также работаете с поставщиками интернет-услуг или безопасными аутсорсинговыми решениями по смягчению таких атак.

- Атака «человек посередине» (MitM)

Атаки посредника происходят, когда злоумышленник перехватывает и изменяет электронные сообщения. Примером может служить поддельная точка доступа Wi-Fi, которая выглядит и работает как настоящая, но при этом перехватывает вашу информацию. В связи с растущей тенденцией удаленной работы и цифровых коммуникаций для компаний становится все более важным использовать сквозное шифрование средств обмена сообщениями и видеоконференций. В ответ на критику в начале пандемии компания Zoom внедрила сквозное шифрование для защиты предприятий во время видеозвонков. Как себя обезопасить при общении по видео мы писали в статье.

Другие виды атак, которые хакеры также могут активно использовать в 2021 году:

- SQL-инъекций – получение несанкционированного доступа к информации с помощью структурированного языка запросов;

- эксплойты нулевого дня – быстрое использование недостатков в системе безопасности;

- атаки методом полного перебора, или брутфорс – взлом пароля путём перебора всех возможных вариантов ключа;

- DNS-туннелирование – превращение систем доменных имён в оружие хакеров.

Источник: Springboard

10Guards | 0 57

10 наиболее распространенных сегодня типов кибератак

Что такое кибератака?

Кибератака — это попытка киберпреступников, хакеров или других цифровых злоумышленников получить доступ к компьютерной сети или системе, обычно с целью изменения, кражи, уничтожения или раскрытия информации.

Кибератаки могут быть нацелены на широкий круг жертв, от отдельных пользователей до предприятий и даже правительств. При нападении на предприятия или другие организации цель хакера обычно состоит в том, чтобы получить доступ к конфиденциальным и ценным ресурсам компании, таким как интеллектуальная собственность (IP), данные клиентов или платежные реквизиты.

Каковы 10 наиболее распространенных типов кибератак?

- Вредоносное ПО

- Атаки типа «отказ в обслуживании» (DoS)

- Фишинг

- Спуфинг

- Атаки на основе личных данных

- Атаки путем внедрения кода

- Атаки на цепочку поставок

- Внутренние угрозы

- DNS-туннелирование

- Атаки на основе Интернета вещей

Совет эксперта

Если вы представляете малый или средний бизнес, получите текущую статистику и узнайте больше о том, почему размер вашей организации может подвергаться риску кибератак Прочтите: Наиболее распространенные кибератаки на малый и средний бизнес

1.

Вредоносное ПО

Вредоносное ПОВредоносное ПО — или вредоносное программное обеспечение — это любая программа или код, созданные с целью причинения вреда компьютеру, сети или серверу. Вредоносное ПО является наиболее распространенным типом кибератаки, главным образом потому, что этот термин охватывает множество подмножеств, таких как программы-вымогатели, трояны, шпионское ПО, вирусы, черви, кейлоггеры, боты, криптоджекинг и любые другие типы вредоносных атак, использующих программное обеспечение злонамеренным образом.

| Тип | Описание |

|---|---|

| Программа-вымогатель | При атаке программы-вымогателя злоумышленник шифрует данные жертвы и предлагает предоставить ключ дешифрования в обмен на оплату. Атаки программ-вымогателей обычно запускаются через вредоносные ссылки, доставляемые через фишинговые электронные письма, но также используются неисправленные уязвимости и неправильные настройки политик. |

| Бесфайловое вредоносное ПО | Бесфайловое вредоносное ПО — это тип вредоносной деятельности, использующий собственные законные инструменты, встроенные в систему, для осуществления кибератаки. В отличие от традиционных вредоносных программ, бесфайловые вредоносные программы не требуют от злоумышленника установки какого-либо кода в системе цели, что затрудняет их обнаружение. |

| Шпионское ПО | Шпионское ПО — это тип нежелательного вредоносного программного обеспечения, которое заражает компьютер или другое устройство и собирает информацию о действиях пользователя в Интернете без его ведома или согласия. |

| Рекламное ПО | Рекламное ПО — это тип шпионского ПО, которое следит за действиями пользователя в Интернете, чтобы определить, какую рекламу им показывать. Хотя рекламное ПО по своей сути не является вредоносным, оно влияет на производительность устройства пользователя и ухудшает работу пользователя. |

| Троян | Троян — это вредоносное ПО, которое выглядит как законное программное обеспечение, замаскированное под собственные программы операционной системы или безвредные файлы, такие как бесплатные загрузки. Трояны устанавливаются с помощью методов социальной инженерии, таких как фишинговые сайты или сайты-приманки. |

| Черви | Червь — это автономная программа, которая воспроизводит себя и распространяет свои копии на другие компьютеры. Червь может заразить свою цель через уязвимость в программном обеспечении или может быть доставлен с помощью фишинга или смишинга. Встроенные черви могут изменять и удалять файлы, внедрять новые вредоносные программы или копироваться на месте до тех пор, пока в целевой системе не закончатся ресурсы. |

| Руткиты | Вредоносные руткиты — это набор программ, предназначенных для предоставления злоумышленникам контроля над компьютерной сетью или приложением. После активации вредоносная программа устанавливает эксплойт через бэкдор и может доставлять дополнительные вредоносные программы После активации вредоносная программа устанавливает эксплойт через бэкдор и может доставлять дополнительные вредоносные программы | .

| Мобильное вредоносное ПО | Мобильное вредоносное ПО — это любой тип вредоносного ПО, предназначенный для мобильных устройств. Мобильное вредоносное ПО доставляется через вредоносные загрузки, уязвимости операционной системы, фишинг, смишинг и использование незащищенного Wi-Fi. |

| Эксплойты | Эксплойт — это часть программного обеспечения или данных, которая случайно использует дефект в операционной системе или приложении для предоставления доступа неавторизованным субъектам. Эксплойт может использоваться для установки дополнительных вредоносных программ или кражи данных. |

| Scareware | Scareware обманом заставляет пользователей поверить, что их компьютер заражен вирусом. Как правило, пользователь увидит пугающее ПО в виде всплывающего окна, предупреждающего о том, что его система заражена. Эта тактика запугивания направлена на то, чтобы убедить людей установить поддельное антивирусное программное обеспечение для удаления «вируса». Как только это поддельное антивирусное программное обеспечение загружено, вредоносное ПО может заразить ваш компьютер. Эта тактика запугивания направлена на то, чтобы убедить людей установить поддельное антивирусное программное обеспечение для удаления «вируса». Как только это поддельное антивирусное программное обеспечение загружено, вредоносное ПО может заразить ваш компьютер. |

| Кейлоггер | Кейлоггеры — это инструменты, которые записывают то, что человек набирает на устройстве. Хотя у кейлоггеров есть законные и законные способы использования, многие из них являются вредоносными. При атаке с помощью кейлоггера программное обеспечение кейлоггера записывает каждое нажатие клавиши на устройстве жертвы и отправляет его злоумышленнику. |

| Ботнет | Ботнет — это сеть компьютеров, зараженных вредоносным ПО, которые контролируются ботоводом. Пастух ботов — это человек, который управляет инфраструктурой ботнета и использует скомпрометированные компьютеры для запуска атак, направленных на сбой сети цели, внедрение вредоносного ПО, сбор учетных данных или выполнение задач, интенсивно использующих ЦП. |

2. Атаки типа «отказ в обслуживании» (DoS)

Атака типа «отказ в обслуживании» (DoS) — это злонамеренная целенаправленная атака, которая заполняет сеть ложными запросами с целью нарушения бизнес-операций.

При DoS-атаке пользователи не могут выполнять рутинные и необходимые задачи, такие как доступ к электронной почте, веб-сайтам, онлайн-аккаунтам или другим ресурсам, которые управляются скомпрометированным компьютером или сетью. Хотя большинство DoS-атак не приводят к потере данных и обычно устраняются без уплаты выкупа, они требуют времени, денег и других ресурсов организации для восстановления критически важных бизнес-операций.

Разница между атаками типа «отказ в обслуживании» и «распределенный отказ в обслуживании» (DDoS) связана с источником атаки. DoS-атаки исходят только из одной системы, а DDoS-атаки запускаются из нескольких систем. DDoS-атаки быстрее и труднее заблокировать, чем DOS-атаки, потому что для остановки атаки необходимо идентифицировать и нейтрализовать несколько систем.

3. Фишинг

Фишинг — это тип кибератаки, при которой используются электронная почта, SMS, телефон, социальные сети и методы социальной инженерии, чтобы побудить жертву поделиться конфиденциальной информацией, такой как пароли или номера учетных записей, или загрузить вредоносный файл. которые будут устанавливать вирусы на свой компьютер или телефон.

К распространенным фишинговым атакам относятся:

| Тип | Описание |

|---|---|

| Целевой фишинг | Целевой фишинг — это тип фишинговой атаки, нацеленной на определенных лиц или организации, обычно с помощью вредоносных электронных писем. Цель целевого фишинга — украсть конфиденциальную информацию, такую как учетные данные для входа, или заразить устройство цели вредоносным ПО. |

| Китобойный промысел | Атака китобойного промысла — это тип атаки с использованием социальной инженерии, специально нацеленный на сотрудников старшего или высшего звена с целью кражи денег или информации или получения доступа к компьютеру человека для проведения дальнейших кибератак. |

| SMiShing | Смишинг — это действие по отправке мошеннических текстовых сообщений, предназначенных для того, чтобы обманом заставить людей поделиться конфиденциальными данными, такими как пароли, имена пользователей и номера кредитных карт. В smashing-атаке могут участвовать киберпреступники, выдающие себя за ваш банк или службу доставки, которой вы пользуетесь. |

| Вишинг | Вишинг, голосовая фишинговая атака, представляет собой мошенническое использование телефонных звонков и голосовых сообщений, выдаваемых за авторитетную организацию, с целью убедить людей раскрыть личную информацию, такую как банковские реквизиты и пароли. |

4. Спуфинг

Спуфинг — это метод, с помощью которого киберпреступник маскируется под известный или надежный источник. При этом злоумышленник может взаимодействовать с целью и получать доступ к ее системам или устройствам с конечной целью кражи информации, вымогательства денег или установки вредоносного или другого вредоносного программного обеспечения на устройство.

Спуфинг может принимать различные формы, включая:

| Тип | Описание |

|---|---|

| Подмена домена | Подмена домена — это форма фишинга, при которой злоумышленник выдает себя за известную компанию или человека с поддельным веб-сайтом или доменом электронной почты, чтобы заставить людей доверять им. Как правило, на первый взгляд домен кажется законным, но при ближайшем рассмотрении можно обнаружить тонкие различия. |

| Спуфинг электронной почты | Спуфинг электронной почты — это тип кибератаки, нацеленной на предприятия путем использования электронных писем с поддельными адресами отправителя. Поскольку получатель доверяет предполагаемому отправителю, он с большей вероятностью откроет электронное письмо и взаимодействует с его содержимым, например с вредоносной ссылкой или вложением. |

| Спуфинг ARP | Спуфинг протокола разрешения адресов (ARP) или отравление ARP — это форма атаки спуфинга, которую хакеры используют для перехвата данных. Хакер совершает спуфинговую атаку ARP, обманом заставляя одно устройство отправлять сообщения хакеру вместо предполагаемого получателя. Таким образом, хакер получает доступ к коммуникациям вашего устройства, включая конфиденциальные данные. Хакер совершает спуфинговую атаку ARP, обманом заставляя одно устройство отправлять сообщения хакеру вместо предполагаемого получателя. Таким образом, хакер получает доступ к коммуникациям вашего устройства, включая конфиденциальные данные. |

5. Атаки на основе личных данных

Выводы CrowdStrike показывают, что 80% всех утечек используют скомпрометированные удостоверения и на их выявление может уйти до 250 дней.

Атаки с использованием идентификационных данных очень сложно обнаружить. Когда учетные данные действительного пользователя были скомпрометированы, а злоумышленник маскируется под этого пользователя, часто бывает очень сложно отличить типичное поведение пользователя от поведения хакера, использующего традиционные меры и инструменты безопасности.

Некоторые наиболее распространенные атаки на основе идентификации включают:

| Тип | Описание |

|---|---|

| Kerberoasting | Kerberoasting — это метод атаки после эксплуатации, который пытается взломать пароль учетной записи службы в Active Directory (AD), где злоумышленник, маскирующийся под пользователя учетной записи с именем участника службы (SPN). ) запрашивает билет, который содержит зашифрованный пароль или Kerberos. ) запрашивает билет, который содержит зашифрованный пароль или Kerberos. |

| Атака «человек посередине» (MITM) | Атака «человек посередине» — это тип кибератаки, при которой злоумышленник подслушивает разговор между двумя целями с целью сбора личных данных. , пароли или банковские реквизиты и/или убедить жертву совершить действие, например изменить учетные данные для входа, завершить транзакцию или инициировать перевод средств. |

| Атака с передачей хэша | Передача хэша (PtH) — это тип атаки, при которой злоумышленник крадет «хэшированные» учетные данные пользователя и использует их для создания нового сеанса пользователя в той же сети. Злоумышленнику не требуется знать или взломать пароль, чтобы получить доступ к системе. Вместо этого он использует сохраненную версию пароля для инициирования нового сеанса. |

| Атака с серебряным билетом | Серебряный билет — это поддельный билет аутентификации, который часто создается, когда злоумышленник крадет пароль учетной записи. Поддельный билет службы зашифрован и обеспечивает доступ к ресурсам конкретной службы, на которую нацелена атака с помощью серебряного билета. Поддельный билет службы зашифрован и обеспечивает доступ к ресурсам конкретной службы, на которую нацелена атака с помощью серебряного билета. |

| Вставка учетных данных | Атаки с использованием вставки учетных данных основаны на том, что люди часто используют один и тот же идентификатор пользователя и пароль для нескольких учетных записей. Таким образом, обладая учетными данными для одной учетной записи, вы можете предоставить доступ к другой, несвязанной учетной записи. |

| Распыление пароля | В основе атаки с распылением пароля злоумышленник использует один общий пароль для нескольких учетных записей в одном приложении. Это позволяет избежать блокировки учетной записи, которая обычно происходит, когда злоумышленник использует атаку методом грубой силы для одной учетной записи, перебирая множество паролей. |

| Атаки методом полного перебора | Атака методом полного перебора использует метод проб и ошибок для систематического подбора регистрационной информации, учетных данных и ключей шифрования. Злоумышленник отправляет комбинации имен пользователей и паролей, пока они, наконец, не угадают правильно. Злоумышленник отправляет комбинации имен пользователей и паролей, пока они, наконец, не угадают правильно. |

6. Атаки с внедрением кода

Атаки с внедрением кода заключаются в том, что злоумышленник внедряет вредоносный код в уязвимый компьютер или сеть, чтобы изменить курс его действий. Существует несколько типов атак путем внедрения кода:

| Тип | Описание |

|---|---|

| Внедрение SQL | Атака путем внедрения SQL использует уязвимости системы для внедрения вредоносных операторов SQL в приложение, управляемое данными, что позволяет хакеру извлекать информацию из базы данных. Хакеры используют методы SQL Injection для изменения, кражи или стирания данных базы данных приложения. |

| Межсайтовый скриптинг (XSS) | Межсайтовый скриптинг (XSS) — это атака путем внедрения кода, при которой злоумышленник вставляет вредоносный код на законный веб-сайт. Затем код запускается как зараженный сценарий в веб-браузере пользователя, что позволяет злоумышленнику украсть конфиденциальную информацию или выдать себя за пользователя. Веб-форумы, доски объявлений, блоги и другие веб-сайты, которые позволяют пользователям размещать свой собственный контент, наиболее подвержены XSS-атакам. Затем код запускается как зараженный сценарий в веб-браузере пользователя, что позволяет злоумышленнику украсть конфиденциальную информацию или выдать себя за пользователя. Веб-форумы, доски объявлений, блоги и другие веб-сайты, которые позволяют пользователям размещать свой собственный контент, наиболее подвержены XSS-атакам. |

| Вредоносная реклама | Вредоносная реклама использует многие другие методы для проведения атаки. Как правило, злоумышленник начинает со взлома стороннего сервера, что позволяет киберпреступнику внедрить вредоносный код в медийную рекламу или какой-либо ее элемент, например копию рекламного баннера, творческие изображения или видеоконтент. После нажатия посетителем веб-сайта поврежденный код в объявлении установит вредоносное или рекламное ПО на компьютер пользователя. |

7. Атаки на цепочку поставок

Атака на цепочку поставок — это тип кибератаки, нацеленной на доверенного стороннего поставщика, который предлагает услуги или программное обеспечение, жизненно важные для цепочки поставок. Атаки на цепочку поставок программного обеспечения внедряют вредоносный код в приложение, чтобы заразить всех пользователей приложения, в то время как атаки на цепочку поставок оборудования компрометируют физические компоненты с той же целью. Цепочки поставок программного обеспечения особенно уязвимы, поскольку современное программное обеспечение не создается с нуля: оно включает в себя множество готовых компонентов, таких как сторонние API, открытый исходный код и проприетарный код от поставщиков программного обеспечения.

Атаки на цепочку поставок программного обеспечения внедряют вредоносный код в приложение, чтобы заразить всех пользователей приложения, в то время как атаки на цепочку поставок оборудования компрометируют физические компоненты с той же целью. Цепочки поставок программного обеспечения особенно уязвимы, поскольку современное программное обеспечение не создается с нуля: оно включает в себя множество готовых компонентов, таких как сторонние API, открытый исходный код и проприетарный код от поставщиков программного обеспечения.

8. Внутренние угрозы

ИТ-отделы, которые сосредоточены исключительно на поиске внешних по отношению к организации злоумышленников, получают лишь половину картины. Внутренние угрозы — это внутренние субъекты, такие как нынешние или бывшие сотрудники, которые представляют опасность для организации, поскольку они имеют прямой доступ к сети компании, конфиденциальным данным и интеллектуальной собственности (ИС), а также знание бизнес-процессов, политик компании или другой информации. это помогло бы осуществить такую атаку.

это помогло бы осуществить такую атаку.

Внутренние субъекты, представляющие угрозу для организации, обычно носят злонамеренный характер. Некоторые мотиваторы включают финансовую выгоду в обмен на продажу конфиденциальной информации в даркнете и/или эмоциональное принуждение с использованием тактики социальной инженерии. С другой стороны, некоторые субъекты внутренних угроз не являются злонамеренными по своей природе, а проявляют небрежность по своей природе. Чтобы бороться с этим, организации должны внедрить комплексную программу обучения кибербезопасности, которая учит заинтересованных лиц быть в курсе любых потенциальных атак, в том числе тех, которые потенциально могут быть совершены инсайдером.

Подробнее

Узнайте больше о различных типах атак социальной инженерии, чтобы лучше понять, как предотвращать и устранять каждую из них. Прочтите: 10 типов атак социальной инженерии

9. Туннелирование DNS

Туннелирование DNS — это тип кибератаки, использующий запросы и ответы системы доменных имен (DNS) для обхода традиционных мер безопасности и передачи данных и кода в сети.

После заражения хакер может свободно заниматься командно-административной деятельностью. Этот туннель дает хакеру путь для запуска вредоносного ПО и/или извлечения данных, IP или другой конфиденциальной информации путем ее побитового кодирования в серии ответов DNS.

Атаки с туннелированием DNS в последние годы участились, отчасти потому, что их относительно просто развернуть. Инструментарий и руководства по туннелированию легко доступны даже в Интернете на таких популярных сайтах, как YouTube.

10. Атаки на основе IoT

Атака IoT — это любая кибератака, нацеленная на устройство или сеть Интернета вещей (IoT). После взлома хакер может получить контроль над устройством, украсть данные или присоединиться к группе зараженных устройств, чтобы создать ботнет для запуска DoS- или DDoS-атак.

[По данным Nokia Threat Intelligence Lab, на подключенные устройства приходится почти треть заражений мобильных сетей — более чем вдвое больше, чем в 2019 году.]

Учитывая, что количество подключенных устройств, как ожидается, будет быстро расти в Эксперты по кибербезопасности ожидают, что в ближайшие несколько лет количество заражений IoT также будет расти. Кроме того, развертывание сетей 5G, которые будут способствовать дальнейшему использованию подключенных устройств, также может привести к росту числа атак.

Кроме того, развертывание сетей 5G, которые будут способствовать дальнейшему использованию подключенных устройств, также может привести к росту числа атак.

Совет эксперта

Что такое устройства Интернета вещей (IoT)?

К устройствам относятся традиционные конечные устройства, такие как компьютеры, ноутбуки, мобильные телефоны, планшеты и серверы, а также нетрадиционные элементы, такие как принтеры, камеры, бытовая техника, смарт-часы, трекеры здоровья, навигационные системы, интеллектуальные замки или смарт-устройства. термостаты.

Как защититься от кибератак

Комплексная стратегия кибербезопасности абсолютно необходима в современном подключенном мире. С точки зрения бизнеса защита цифровых активов организации имеет очевидное преимущество в виде снижения риска потери, кражи или уничтожения, а также потенциальной необходимости платить выкуп, чтобы восстановить контроль над данными или системами компании. Предотвращая или быстро устраняя кибератаки, организация также сводит к минимуму влияние таких событий на бизнес-операции.

Наконец, когда организация предпринимает шаги для сдерживания злоумышленников, она, по сути, защищает бренд от репутационного ущерба, который часто связан с кибер-событиями, особенно теми, которые связаны с потерей данных клиентов.

Ниже приведены некоторые рекомендации, которые мы предложили в нашем отчете о глобальных угрозах 2023 г., чтобы помочь организациям повысить уровень безопасности и обеспечить готовность к кибербезопасности:

- облачные рабочие нагрузки, идентификационные данные и данные.

- Знай своего противника : CrowdStrike Falcon® Intelligence выявляет сегодняшних злоумышленников и раскрывает их план действий, чтобы дать возможность службам безопасности заранее оптимизировать меры предотвращения, усилить защиту и ускорить реагирование на инциденты.

- Будьте готовы, когда на счету каждая секунда : Группы безопасности любого размера должны инвестировать в скорость и гибкость для принятия повседневных и тактических решений путем автоматизации рабочих процессов предотвращения, обнаружения, расследования и реагирования с интегрированной аналитикой киберугроз, наблюдаемой непосредственно с линии фронта.

- Внедрение нулевого доверия : Поскольку современная глобальная экономика требует, чтобы данные были доступны из любого места в любое время, крайне важно принять модель нулевого доверия. Решение CrowdStrike Zero Trust подключает машину к удостоверению и данным для обеспечения полной защиты с нулевым доверием.

- Мониторинг криминального подполья : Злоумышленники объединяются для совместной работы, используя различные скрытые платформы для обмена сообщениями и форумы даркнета. Используйте инструменты мониторинга цифровых рисков, такие как Falcon Intelligence Recon, для отслеживания неизбежных угроз для вашего бренда, личных данных или данных.

- Инвестируйте в Elite Threat Hunting : Сочетание технологий с опытными охотниками за угрозами абсолютно необходимо, чтобы обнаруживать и останавливать самые изощренные угрозы. Высококачественные управляемые услуги, такие как Falcon Complete и Falcon OverWatch, помогут вам закрыть растущий пробел в навыках кибербезопасности благодаря опыту, ресурсам и охвату, необходимым для расширения вашей команды.

- Создание комплексной программы обучения кибербезопасности : Необходимо инициировать программы повышения осведомленности пользователей для борьбы с сохраняющейся угрозой фишинга и связанных с ним методов социальной инженерии.

Отчет CrowdStrike о глобальных угрозах за 2023 год

В отчете о глобальных угрозах за 2023 год освещаются некоторые из самых активных и продвинутых участников киберугроз по всему миру. К ним относятся национальные государства, электронные преступления и хактивисты. Читайте о самых продвинутых и опасных киберпреступниках.

Загрузить сейчас

15 распространенных типов кибератак и способы их смягчения

Киберпреступность резко возрастает с каждым годом, поскольку злоумышленники становятся все более эффективными и изощренными. Кибератаки происходят по разным причинам и разными способами. Однако общей чертой является то, что киберпреступники будут стремиться использовать уязвимости в политиках, методах или технологиях безопасности организации.

Что такое кибератака?

Кибератака — это попытка злоумышленника получить несанкционированный доступ к ИТ-системе с целью кражи, вымогательства, нарушения работы или других гнусных целей.

Конечно, большое количество инцидентов безопасности происходит по вине инсайдеров — будь то по небрежности или по злому умыслу. Однако для простоты предположим, что кибератака осуществляется кем-то, кто не является или не был членом вашей организации.

15 распространенных типов кибератак и способы их смягчения

Несмотря на то, что злоумышленник может проникнуть в ИТ-систему разными способами, большинство кибератак основаны на довольно схожих методах. Ниже приведены некоторые из наиболее распространенных типов кибератак:

- Вредоносное ПО

- Фишинг

- Атака «человек посередине» (MITM)

- Распределенная атака типа «отказ в обслуживании» (DDoS)

- SQL-инъекция

- Эксплойт нулевого дня

- DNS-туннелирование

- Компрометация деловой электронной почты (BEC)

- Криптоджекинг

- Атака из проезжей части

- Атаки с использованием межсайтовых сценариев (XSS)

- Атака на пароль

- Атаки подслушивания

- Атаки с использованием ИИ

- Атаки на основе Интернета вещей

1.

Вредоносное ПО

Вредоносное ПОВредоносное ПО — это тип приложения, которое может выполнять различные вредоносные задачи. Некоторые штаммы вредоносных программ предназначены для создания постоянного доступа к сети, некоторые предназначены для слежки за пользователем с целью получения учетных данных или других ценных данных, а некоторые просто предназначены для нарушения работы. Некоторые виды вредоносного ПО предназначены для вымогательства у жертвы. Возможно, наиболее заметной формой вредоносного ПО является программа-вымогатель — программа, предназначенная для шифрования файлов жертвы, а затем просит их заплатить выкуп, чтобы получить ключ дешифрования.

Как предотвратить атаки вредоносных программ

Предотвращение заражения вредоносными программами — непростая задача, так как она требует комплексного подхода. Как минимум, вам потребуется:

- Убедитесь, что у вас установлено новейшее и лучшее программное обеспечение для защиты от вредоносных программ и спама.

- Убедитесь, что ваш персонал обучен распознавать вредоносные электронные письма и веб-сайты.

- Разработайте надежную политику паролей и по возможности используйте многофакторную аутентификацию.

- Постоянно обновляйте все программное обеспечение.

- Используйте учетные записи администратора только в случае крайней необходимости.

- Контролируйте доступ к системам и данным и строго придерживайтесь модели наименьших привилегий.

- Следите за вредоносной активностью в сети, включая подозрительное шифрование файлов, входящий/исходящий сетевой трафик, проблемы с производительностью и т. д.

2. Фишинг

Фишинговая атака — это когда злоумышленник пытается обманом заставить ничего не подозревающую жертву передать ценную информацию, такую как пароли, данные кредитной карты, интеллектуальную собственность и т. д. Фишинговые атаки часто приходят в виде электронных писем, якобы отправленных законной организацией, такой как ваш банк, налоговый департамент или какое-либо другое доверенное лицо. Фишинг, вероятно, является наиболее распространенной формой кибератаки, в основном потому, что ее легко осуществить и она удивительно эффективна.

Как предотвратить фишинговые атаки

Учитывая, что фишинговые атаки часто используются для того, чтобы заставить жертву установить вредоносное программное обеспечение на свое устройство, методы, используемые для предотвращения фишинговых атак, почти такие же, как и для предотвращения атак вредоносных программ. Тем не менее, мы можем сказать, что фишинговые атаки в основном являются результатом халатности, и поэтому обучение по вопросам безопасности было бы лучшим способом их предотвращения. Сотрудники должны иметь достаточную подготовку для выявления подозрительных электронных писем, ссылок и веб-сайтов, а также знать, что нельзя вводить информацию или загружать файлы с сайтов, которым они не доверяют. Также было бы неплохо загрузить любые надстройки, которые могут помочь вам идентифицировать вредоносные веб-сайты. См. 10 советов по предотвращению фишинговых атак

3. Атака «человек посередине» (MITM)

Атака «человек посередине» (MITM) — это когда злоумышленник перехватывает связь между двумя сторонами в попытке шпионить за жертвами, украсть личные информацию или учетные данные, или, возможно, каким-то образом изменить разговор. В наши дни атаки MITM менее распространены, поскольку большинство систем электронной почты и чатов используют сквозное шифрование, которое предотвращает вмешательство третьих лиц в данные, передаваемые по сети, независимо от того, является ли сеть защищенной или нет.

В наши дни атаки MITM менее распространены, поскольку большинство систем электронной почты и чатов используют сквозное шифрование, которое предотвращает вмешательство третьих лиц в данные, передаваемые по сети, независимо от того, является ли сеть защищенной или нет.

Как предотвратить атаки MITM

Если протоколы связи, которые вы используете, не поддерживают сквозное шифрование, рассмотрите возможность использования VPN (виртуальная частная сеть) при подключении к вашей сети, особенно если вы подключаетесь из общедоступной сети Wi-Fi. -Fi точка доступа. Остерегайтесь поддельных веб-сайтов, навязчивых всплывающих окон и недействительных сертификатов и ищите «HTTPS» в начале каждого URL-адреса.

4. Распределенная атака типа «отказ в обслуживании» (DDoS)

Атака DDoS заключается в том, что злоумышленник фактически заполняет целевой сервер трафиком, пытаясь нарушить работу и, возможно, даже вывести цель из строя. Однако, в отличие от традиционных атак типа «отказ в обслуживании», которые могут обнаружить и отреагировать самые сложные брандмауэры, DDoS-атака может использовать несколько скомпрометированных устройств для бомбардировки цели трафиком.

Как предотвратить DDoS-атаки

Предотвратить DDoS-атаки сложно, потому что есть несколько предупреждающих знаков, на которые нужно обратить внимание, и мало способов фактически остановить атаку после ее начала. Тем не менее, использование брандмауэра нового поколения или системы предотвращения вторжений (IPS) даст вам представление в режиме реального времени о любых несоответствиях трафика, проблемах с производительностью сети, периодических веб-сбоях и так далее. Также было бы неплохо разместить ваши серверы в разных центрах обработки данных, так как это позволит вам переключиться на другой сервер, если текущий выйдет из строя. Во многих отношениях лучший способ защитить вашу сеть от DDoS-атак — это иметь проверенный план реагирования, который позволит вам как можно скорее вернуть свои системы в оперативный режим и поддерживать бизнес-операции. Следует отметить, что многие поставщики облачных услуг предлагают функции резервирования сети, которые включают в себя создание дублирующих копий ваших данных, на которые вы можете быстро переключиться в случае необходимости.

5. Внедрение SQL

Внедрение SQL — это тип атаки, специфичный для баз данных SQL. Базы данных SQL используют операторы SQL для запроса данных, и эти операторы обычно выполняются через HTML-форму на веб-странице. Если права доступа к базе данных не установлены должным образом, злоумышленник может использовать HTML-форму для выполнения запросов, которые будут создавать, читать, изменять или удалять данные, хранящиеся в базе данных.

Как предотвратить атаки путем внедрения SQL-кода

Единственный способ предотвратить атаки путем внедрения кода SQL — убедиться, что веб-разработчики должным образом очистили все входные данные. Другими словами, данные нельзя брать непосредственно из поля ввода, например поля пароля, и сохранять в базе данных. Вместо этого необходимо проверить введенный пароль, чтобы убедиться, что он соответствует предварительно определенным критериям.

6. Эксплойт нулевого дня

Эксплойт нулевого дня — это когда киберпреступники узнают об уязвимости, которая была обнаружена в некоторых широко используемых программных приложениях и операционных системах, и затем атакуют организации, которые используют это программное обеспечение, чтобы использовать уязвимость до того, как станет доступно исправление.

Как предотвратить эксплойты нулевого дня

Традиционные антивирусные решения неэффективны против угроз нулевого дня, поскольку о них еще ничего не известно. Таким образом, не существует надежного способа предотвратить такие атаки. Однако антивирусные решения следующего поколения (NGAV) могут помочь предотвратить установку злоумышленниками неизвестного программного обеспечения на компьютер жертвы. Естественно, поддержание всего программного обеспечения в актуальном состоянии поможет устранить уязвимости, а наличие испытанного и проверенного плана реагирования на инциденты поможет вам быстро восстановиться в случае заражения.

7. Туннелирование DNS

Туннелирование DNS — это сложный вектор атаки, предназначенный для предоставления злоумышленникам постоянного доступа к заданной цели. Поскольку многие организации не могут отслеживать DNS-трафик на предмет вредоносной активности, злоумышленники могут вставлять или «туннелировать» вредоносное ПО в DNS-запросы (DNS-запросы, отправляемые от клиента к серверу). Вредоносное ПО используется для создания постоянного канала связи, который не может обнаружить большинство брандмауэров.

Вредоносное ПО используется для создания постоянного канала связи, который не может обнаружить большинство брандмауэров.

Как предотвратить туннелирование DNS

Поскольку традиционные брандмауэры и антивирусное программное обеспечение не способны обнаруживать туннелирование DNS, вам, вероятно, придется инвестировать в специализированные инструменты, такие как TunnelGuard, Zscaler и DNSFilter. Вы должны убедиться, что используемые вами инструменты могут автоматически блокировать выполнение вредоносных программ, содержащихся во вредоносных DNS-запросах. Он также должен занести в черный список пункты назначения, которые, как известно, используются для кражи данных, и обеспечить анализ всех DNS-запросов в режиме реального времени на наличие подозрительных шаблонов.

8. Компрометация деловой электронной почты (BEC)

Атака BEC — это когда злоумышленник нацелен на конкретных лиц, обычно на сотрудников, которые имеют возможность авторизовать финансовые транзакции, чтобы обманным путем заставить их перевести деньги на счет, контролируемый злоумышленником. Атаки BEC обычно включают планирование и исследования, чтобы быть эффективными. Например, любая информация о руководителях, сотрудниках, клиентах, деловых партнерах и потенциальных деловых партнерах целевой организации поможет злоумышленнику убедить сотрудника передать средства. Атаки BEC являются одной из наиболее финансово разрушительных форм кибератак.

Атаки BEC обычно включают планирование и исследования, чтобы быть эффективными. Например, любая информация о руководителях, сотрудниках, клиентах, деловых партнерах и потенциальных деловых партнерах целевой организации поможет злоумышленнику убедить сотрудника передать средства. Атаки BEC являются одной из наиболее финансово разрушительных форм кибератак.

Как предотвратить BEC-атаки

Как и в случае с другими фишинговыми атаками, обучение безопасности — лучший способ предотвратить BEC-атаки. Сотрудники должны быть обучены выявлять электронные письма с поддельным доменом или электронные письма, которые выдают себя за поставщика, демонстрируют срочность и все остальное, что выглядит подозрительно.

9. Криптоджекинг

Криптоджекинг — это когда киберпреступники компрометируют компьютер или устройство пользователя и используют его для майнинга криптовалют, таких как Биткойн. Криптоджекинг не так известен, как другие векторы атак, однако его не следует недооценивать. Когда дело доходит до атак такого типа, организации не очень хорошо видны, а это означает, что хакер может использовать ценные сетевые ресурсы для майнинга криптовалюты без ведома организации. Конечно, выманивание ресурсов из сети компании гораздо менее проблематично, чем кража ценных данных.

Когда дело доходит до атак такого типа, организации не очень хорошо видны, а это означает, что хакер может использовать ценные сетевые ресурсы для майнинга криптовалюты без ведома организации. Конечно, выманивание ресурсов из сети компании гораздо менее проблематично, чем кража ценных данных.

Как предотвратить криптоджекинг

Чтобы защитить свою сеть от криптоджекинга, вам необходимо отслеживать использование ЦП всех сетевых устройств, включая любую используемую вами облачную инфраструктуру. Также рекомендуется научить своих сотрудников следить за любыми проблемами с производительностью или подозрительными электронными письмами, которые могут содержать вредоносное ПО Cryptojacking.

10. Атака Drive-by

Атака drive-by-down — это когда ничего не подозревающая жертва посещает веб-сайт, который, в свою очередь, заражает свое устройство вредоносным ПО. Рассматриваемый веб-сайт может находиться под непосредственным контролем злоумышленника или быть скомпрометирован. В некоторых случаях вредоносное ПО распространяется в таких материалах, как баннеры и рекламные объявления. В наши дни доступны наборы эксплойтов, которые позволяют начинающим хакерам легко устанавливать вредоносные веб-сайты или распространять вредоносный контент другими способами.