Виды кибер-атак на сервер — CoderSafe на vc.ru

350 просмотров

Безопасность данных в интернете зависит от того, насколько пользователь осведомлен о методах, которыми пользуются преступники. Ежедневно хакеры выполняют миллионы сетевых атак на серверы или другое оборудование. Цель преступной деятельности – это дестабилизация или получение контроля над конкретной системой, а также доступ к личным данным зарегистрированных пользователей.

Безопасность в сети

Безопасность сайтов и серверов постоянно проверяется на прочность. Как только программисты находят способ бороться с одним видом атак, хакеры тут же придумывают другой. Это противостояние меча и щита будет длиться вечно, потому что каждая успешная атака приносит злоумышленнику деньги, тешит его тщеславие и укрепляет преступную репутацию.

Сетевое администрирование включает в себя задачи по поддержанию безопасности веб-приложений, сайтов и путей маршрутизации. Хакеры используют разные методы для проникновения или обрушения сервера, поэтому администратору нужно постоянно проверять логи, обновлять программное обеспечение и регулярно делать бэкапы, чтобы в случае обрушения быстро восстановить работу оборудования.

Виды атак

Описать все существующие виды сетевых атак невозможно в силу того, что каждый день придумывается новый способ проникновения в закрытую систему. Реверс-инжиниринг для новичков учит искать слабости и неточности в любом программном обеспечении. Например, нарушение границ памяти в приложении открывает преступнику возможность переполнить буфер, то есть застопорить работу всей оперативной системы. При этом у хакеров есть любимые инструменты и атаки, которыми они регулярно пользуются:

1. Отказ в обслуживании

Знаменитые DoS и DDoS атаки. Организовать простенький отказ в обслуживании сервера может даже начинающий программист, потому что для этого применяются стандартные интернет-протоколы, например, TCP и ICMP.

Главная задача DoS и DDoS – сделать ваш сервер недоступным для других пользователей. Добиться цели можно при помощи разных инструментов, от перегрузки сети ненужными пакетами до фальсификации диагностических данных. В результате получаем переполнение трафика и обвал всей системы.

Бороться с этим видом атак можно функцией антиспуфинга на маршрутизаторах, либо настройкой функции анти-DoS. Еще один вариант повысить сетевую безопасность – уменьшить поток некритичного трафика. Конечно, добиться 100% гарантии безопасности Linux или другой ОС не получится, потому что для DoS и DDoS используются слабости общей операционной архитектуры, а не какой-то отдельно программы. Но при правильных настройках конфигурации можно существенно снизить риск атаки.

2. Атака вредоносной программой

Большинство вредоносных программ, которые встраиваются в систему, обобщенно называют вирусами. Они представляют самую большую угрозу безопасности в сети, потому что поражают в основном рабочие устройства пользователей. Некоторые программы используются в интернете на вполне легальных условиях, например, снифферы применяют для анализа трафика. Но небольшое изменение легальной программы может принести злоумышленнику конфиденциальную информацию человека или целой компании.

Серверы наиболее уязвимы для программ и приложений, которые работают в режиме клиент/сервер с аутентификацией данных. Они помогают преступникам входить в закрытые корпоративные сети или подключаться к внешним ресурсам. Лучший инструмент для удаленного промышленного шпионажа.

Они помогают преступникам входить в закрытые корпоративные сети или подключаться к внешним ресурсам. Лучший инструмент для удаленного промышленного шпионажа.

Бороться с вредоносным ПО помогают антивирусные средства, которые нужно регулярно обновлять. Дополнительным плюсом к общей безопасности станет шифрование данных, использование антиснифферов и межсетевых экранов.

3. Атаки маршрутизации

Основная задача маршрутизатора – выбор пути и передача пакета данных. Атаки маршрутизации обычно направлены на обрушение сети. Для достижения этой цели могут использоваться некорректные пакеты, отравление таблицы маршрутизации, Hit-and-Run или стандартная DoS-атака. Иногда маршрутизатор атакуют для получения доступа к конкретной пересылаемой информации, причем одна атака может быть скрыта под другой.

Обеспечить безопасность данных при работе с маршрутизатором поможет фильтрация входящего и выходящего трафика. Дополнительное шифрование затруднит преступникам выполнение их задач. Также нужно регулярно проводить мониторинг активности пользователей и обновлять брандмауэр.

Также нужно регулярно проводить мониторинг активности пользователей и обновлять брандмауэр.

4. Сетевая разведка

Сетевая безопасность во многом зависит от того, насколько хорошо преступнику удаётся изучить конкретную сеть, её архитектуру и характеристики. Сетевая разведка обычно ведется в форме запросов DNS, то есть вполне легальными методами. После сбора первичной информации проводится эхо-тестирование (ping sweep), а затем и сканирование портов. Вся эта работа проводится перед массированной атакой, поэтому и называется разведкой.

Лучшим методом борьбы с этой угрозой станет подключение системы IDS, которая поможет распознать незаконное вторжение, либо укажет на подозрительную активность. Дополнительно можно отключить эхо ICMP, но это может затруднить общее сетевое администрирование, потому что будет потеряна часть диагностических данных.

5. Man-in-the-middle

Атаки этого типа направлены на перехват пакетов, передаваемых по сети. Для этого используют снифферы и протоколы маршрутизации. Главная цель — получить доступ к сети, который потом можно использовать для кражи персональной или корпоративной информации. Защитой от Man-in-the-Middle станет шифрование данных.

Главная цель — получить доступ к сети, который потом можно использовать для кражи персональной или корпоративной информации. Защитой от Man-in-the-Middle станет шифрование данных.

6. XSS-атака

Межсайтовый скриптинг представляет собой внедрение вредоносного кода в генерируемую сервером HTML-страницу. Код может проходить в качестве значения переменной, если сервер не проверяет наличие запрещенных знаков. Значение отправляется в скрипт, генерирующий на запрос хакера HTML-страницу с нужной преступнику информацией, которая после будет использована для кражи личных данных пользователей. Проще говоря XSS-атака бьет через уязвимость сервера по клиентам.

Безопасность сайтов в этом случае зависит от того, как администратор настроил конфигурацию сервера. Активный и пассивный межсайтовый скриптинг даёт злоумышленникам широкие возможности, если будет реализован. Сетевое администрирование для защиты от XSS атак использует запрещение загрузки произвольных файлов, либо запрет на включение в HTML-страницы дополнительных параметров, например, cookie.

Последствия сетевых атак

Оценить последствия успешной атаки довольно сложно, но они всегда будут негативными. Безопасность Linux или другой операционной системы, которую используют на сервере, должная быть максимальной, потому что потеря личных или корпоративных данных может вылиться в угрозу для репутации или финансовых счетов. Если подросток, прочитавший пару статей про реверс-инжиниринг для новичков сумеет обрушить вашу сеть, тогда вам стоит серьезно задуматься о профессиональном обслуживании сайтов.

Как бороться с сетевыми атаками

Лучше всего обеспечить безопасность веб-приложений и сайтов может только компания, которая специализируется на защите компьютерных сетей. Имеется в виду не только обслуживание готовых веб-ресурсов, но и создание новых сайтов, в основе которых сразу лежит надежная система защиты.

Мы — одна из компаний, которые могут Вам помочь. «CoderSafe» убережет ваш сайт от возможных атак любого вида и сложности. Опытный администратор регулярно проверяет веб-ресурс на наличие уязвимых мест, которые могут заинтересовать преступника, включая пути маршрутизации, ведь атакован может быть не только сервер, но и сам сайт.

Опытный администратор регулярно проверяет веб-ресурс на наличие уязвимых мест, которые могут заинтересовать преступника, включая пути маршрутизации, ведь атакован может быть не только сервер, но и сам сайт.

Самые популярные виды кибератак в 2021

Год в самом разгаре, а количество киберинцидентов уже пугает. Взлом водоочистной станции во Флориде и попытка отравить воду для 15 тысяч жителей. Кибератака на Австралийский канал 9News Australia, которая привела к срыву эфиров. Атака с целью выкупа, которая стала причиной остановки крупнейшего в США топливопровода и обошлась в 5 млн долларов. И это только часть печальных новостей. Ранее мы писали о 10 крупнейших кибератак в первом квартале 2021.

Почему важно знать кибератаки в лицо?

Всемирный экономический форум назвал кибератаки пятым по значимости риском 2020 года. Поскольку 77% руководителей служб безопасности прогнозируют нарушения критической инфраструктуры, для больших и малых предприятий важно быть готовыми к такому развитию событий. Тем более, что по прогнозам к концу 2022 года стоимость ИТ-индустрии достигнет 170,4 млрд долларов, что означает быстрый рост финансовых кибер-рисков.

Тем более, что по прогнозам к концу 2022 года стоимость ИТ-индустрии достигнет 170,4 млрд долларов, что означает быстрый рост финансовых кибер-рисков.

Кибератаки могут произойти в любое время, потому нужно встречать их во всеоружии и принимать правильные решения. Атаки могут быть активными или пассивными, происходить изнутри или снаружи организации. Распознавая атаки на ранней стадии, организации могут сэкономить деньги и предотвратить дальнейший доступ к конфиденциальной информации, отключив системы и уведомив заинтересованные стороны.

Сегодня поговорим о самых распространённых видах кибератак в 2021 и как их предотвратить. Но для начала давайте разберемся с понятием кибератака.

Кибератаки — это действия киберпреступников, направленные на компьютерные системы, базы данных, инфраструктуру и посетителей веб-сайтов.

- Фишинг

Фишинг — это атака, которая в основном использует электронную почту как вектор и обманом заставляет людей загружать вредоносные программы себе на устройства.![]() Около 75% организаций столкнулись с фишингом в 2020 году.

Около 75% организаций столкнулись с фишингом в 2020 году.

Виды фишинга:

- spear-phishing — атаки, направленные на определенных людей, например, системных администраторов;

- whaling — атаки, направленные на руководителей высшего звена;

- smishing — атаки, использующие текстовые или SMS-сообщения для привлечения внимания жертвы;

- search engine phishing — атаки, которые с помощью SEO поднимают в выдаче нужные преступнику сайты;

- email phishing — атака через электронную почту;

- vishing — атака через голосовую почту.

Во многих фишинговых атаках используются для обмана ссылки и файлы, на первый взгляд не вызывающие подозрения. Также хакеры применяют психологические уловки и знаю кем притвориться, чтобы добиться своего.

В 2020 году было много фишинговых электронных писем, связанных с COVID-19. Злоумышленники якобы рассылали информацию от лица Всемирной организации здравоохранения, играя на нашем страхе. Другие киберпреступники использовали кликбейтные заголовки, связанные с бизнесом, кредитами и политикой.

Другие киберпреступники использовали кликбейтные заголовки, связанные с бизнесом, кредитами и политикой.

Что делать?

Профилактика и ещё раз профилактика! Нужно постоянно повышать осведомленность ваших сотрудников и свою, а также проводить полевые тестирования. Антифишинговое программное обеспечение и более надежная аутентификация электронной почты, тоже будет не лишней.

- Атаки программ-вымогателей

Программы-вымогатели (ransomware) — это вредоносное ПО, которое блокирует доступ пользователей к их программному обеспечению и требует заплатить выкуп. Обычно ransomware распространяется с помощью спама или социальной инженерии.

В 2021 году мы ожидаем увидеть больше примеров шифрующих программ-вымогателей, которое шифрует файлы жертвы, а затем требует оплаты для восстановления работы. Важно помнить, что 42% организаций, заплативших преступникам, так и не восстановили доступ к своим файлам.

Во время пандемии новой мишенью для вымогателей стали люди, работающие удаленно. Мы уже писали статью с советами, как обезопасить свой домашний офис.

Мы уже писали статью с советами, как обезопасить свой домашний офис.

Что делать?

Как только компания обнаруживает заражение и сообщает властям о вымогательстве, она может либо заплатить выкуп, либо удалить вредоносное ПО, либо стереть все данные и попытаться восстановить их с помощью резервных копий.

- Вредоносное ПО

Вредоносные программы останавливают работу устройств или значительно замедляют их. Программы-шпионы, вирусы, черви, программы-вымогатели или программы-трояны – всё это используется киберпреступниками. Вредоносное ПО попадает на устройства через вложения электронной почты с вредоносным кодом или через программы обмена файлами, которые распространяют опасные материалы, замаскированные под музыку или изображения.

Что делать?

Существует множество инструментов для борьбы с вредоносным ПО: Avast, Kaspersky, Bitdefender, Malware Bytes и многие другие. Брандмауэры и системы предотвращения вторжений также могут помочь защитить данные.

- Утечки данных

Утечка данных происходит, когда конфиденциальная информация пользователя становится уязвимой. В 2020 году многие компании сообщили об утечках данных, и ожидается, что эта тенденция сохранится и в 2021.

В прошлом году хакер раскрыл 2,5 миллиона учетных данных компании Drizly, занимающейся доставкой алкоголя. Prestige Software, система бронирования, поддерживающая Expedia, Booking.com и Hotels.com, раскрыла утечку номеров кредитных карт более чем 10 млн клиентов, начиная с 2013 года. Мы уже молчим об утечках данных из известных социальных сетей.

Что делать?

Большинство случаев утечки данных имеют финансовую подоплеку (86%), однако также возможен шпионаж или человеческий фактор. Как только происходит утечка данных, компаниям необходимо принять оперативные меры, чтобы защитить свой имидж и избежать космических штрафов. Нарушения обычно становятся известны благодаря внутренним записям, уведомлениям банков, правоохранительным органам или сообщениям клиентов.

- DDoS-атаки

DDoS-атаки происходят, когда злоумышленник направляют большой объем трафика к системе или серверу, заставляя его остановить или приостановить работу. Учитывая, что простой ИТ-системы стоит от 300 тыс. долларов до 1 млн долларов в час, такие выходки могут влететь компании в копеечку. В 2020 году компания Google сообщила, что она подверглась DDoS-атаке мощностью 2,5 Тбит/с, что стало крупнейшей атакой на сегодняшний день, затронувшей 180 тыс. веб-серверов.

Что делать?

Для защиты от атак типа «отказ в обслуживании» важно убедиться, что вы используете облачные веб-серверы, способные поглощать переполнение объема трафика, регулярно проводить тесты безопасности, обновляете программное обеспечение и пропускную способность, а также работаете с поставщиками интернет-услуг или безопасными аутсорсинговыми решениями по смягчению таких атак.

- Атака «человек посередине» (MitM)

Атаки посредника происходят, когда злоумышленник перехватывает и изменяет электронные сообщения. Примером может служить поддельная точка доступа Wi-Fi, которая выглядит и работает как настоящая, но при этом перехватывает вашу информацию. В связи с растущей тенденцией удаленной работы и цифровых коммуникаций для компаний становится все более важным использовать сквозное шифрование средств обмена сообщениями и видеоконференций. В ответ на критику в начале пандемии компания Zoom внедрила сквозное шифрование для защиты предприятий во время видеозвонков. Как себя обезопасить при общении по видео мы писали в статье.

Примером может служить поддельная точка доступа Wi-Fi, которая выглядит и работает как настоящая, но при этом перехватывает вашу информацию. В связи с растущей тенденцией удаленной работы и цифровых коммуникаций для компаний становится все более важным использовать сквозное шифрование средств обмена сообщениями и видеоконференций. В ответ на критику в начале пандемии компания Zoom внедрила сквозное шифрование для защиты предприятий во время видеозвонков. Как себя обезопасить при общении по видео мы писали в статье.

Другие виды атак, которые хакеры также могут активно использовать в 2021 году:

- SQL-инъекций – получение несанкционированного доступа к информации с помощью структурированного языка запросов;

- эксплойты нулевого дня – быстрое использование недостатков в системе безопасности;

- атаки методом полного перебора, или брутфорс – взлом пароля путём перебора всех возможных вариантов ключа;

- DNS-туннелирование – превращение систем доменных имён в оружие хакеров.

Источник: Springboard

10Guards | 0 56

17 наиболее распространенных типов кибератак и примеры (2022 г.)

Можете ли вы защитить себя от хакеров?

В средней американской семье есть не менее 10 подключенных устройств, включая ноутбуки, телефоны и смарт-устройства [ * ]. И каждое из этих устройств является входом для кибератаки.

Кибератаки стали не только более распространенными, но и более простыми в осуществлении. Хакеры могут покупать атаки вредоносного ПО на основе подписки на Dark Web так же просто, как зарегистрировать учетную запись Netflix или Spotify.

Согласно отчету NETSCOUT Threat Intelligence, только в первой половине этого года было совершено 4,83 миллиона кибератак [ * ].

Хорошей новостью является то, что вам не нужно быть экспертом по кибербезопасности, чтобы предотвратить большинство кибератак. В этом руководстве мы объясним, как работают кибератаки, о распространенных атаках, о которых вам следует знать, и как защитить себя и свою семью.

В этом руководстве мы объясним, как работают кибератаки, о распространенных атаках, о которых вам следует знать, и как защитить себя и свою семью.

Как происходят кибератаки?

Кибератаки происходят, когда отдельный человек, группа или организованная банда пытается злонамеренно проникнуть в систему безопасности другого лица или организации.

Хотя это может натолкнуть вас на мысль о том, что хакеры взломают систему онлайн-банкинга, чтобы украсть миллиарды, наиболее распространенным примером кибератаки является нарушение данных .

Утечки данных происходят , когда хакеры обходят систему безопасности компании или организации и крадут конфиденциальную информацию. Они используют эту информацию для вымогательства, совершения других мошенничеств или продажи в даркнете.

В 2021 году количество утечек данных выросло на ошеломляющие 68% [ * ].

Но утечка данных — это лишь одно из последствий кибератак.

Атаки могут использоваться для получения личной информации и позволяют киберпреступникам совершать кражу личных данных . Или они могут быть использованы злоумышленниками для нанесения вреда сетям организации.

В последнее время вы наверняка даже слышали о полномасштабной кибервойне. Это когда поддерживаемые государством хакеры пытаются украсть конфиденциальные данные, разрушить компьютерные сети и даже отключить банковскую и энергетическую инфраструктуру.

Ущерб от этих атак может быть серьезным. В среднем утечка данных обходится компаниям более чем в 4 миллиона долларов. Отдельные лица также могут потенциально потерять все, если хакер получит доступ к их онлайн-аккаунтам и конфиденциальной информации, такой как , номера социального страхования и дни рождения.

Новые угрозы кибербезопасности и киберпреступность в ближайшем будущем будут только ухудшаться. Итак, о каких типах атак следует знать? И как вы можете защитить себя?

✅ Примите меры: Если ваш компьютер или телефон подвергнется кибератаке, ваш банковский счет, электронная почта и другие учетные записи в Интернете также могут оказаться под угрозой. Попробуйте бесплатную защиту от кражи личных данных Aura в течение 14 дней , чтобы защитить свои устройства и личные данные от хакеров.

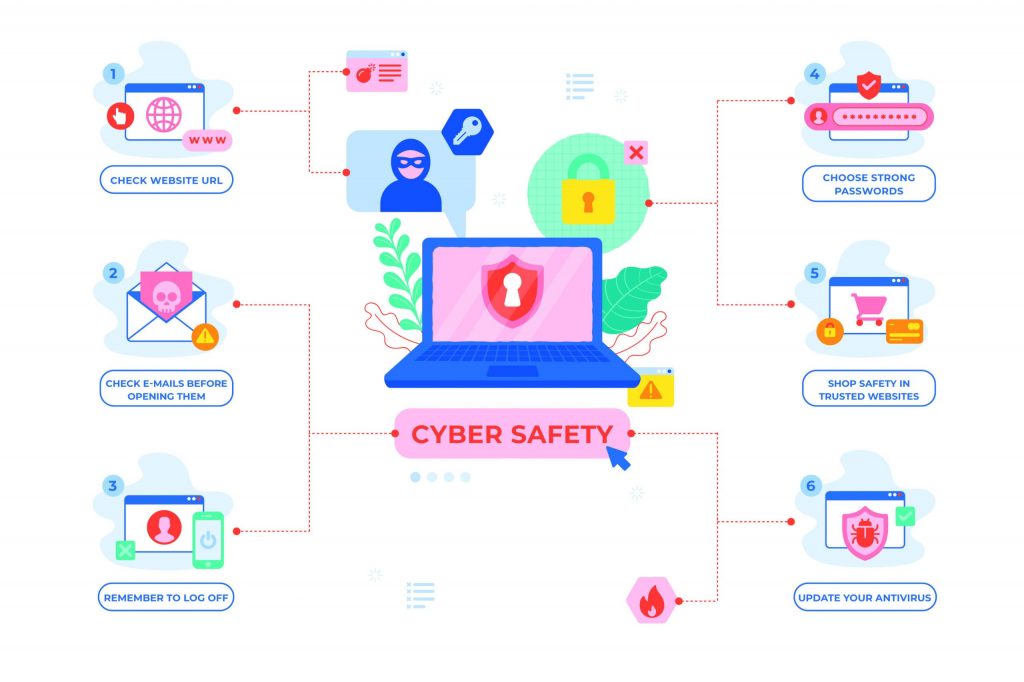

Вот как защитить свои устройства от кибератак

Учитывая огромное количество возможных кибератак, может показаться, что нет никакого способа оставаться в безопасности. Но есть несколько важных шагов, которые вы можете предпринять, чтобы обезопасить свои устройства и защитить свои конфиденциальные файлы от киберпреступников:

- Установите антивирусное программное обеспечение с защитой от вредоносных программ.

Защитите свои устройства от хакеров с помощью современного антивирусного программного обеспечения. Это гарантирует, что даже если вы случайно нажмете на ссылку или загрузите вложение, хакеры не смогут установить на ваше устройство вредоносные программы, программы-вымогатели или другие вирусы.

Защитите свои устройства от хакеров с помощью современного антивирусного программного обеспечения. Это гарантирует, что даже если вы случайно нажмете на ссылку или загрузите вложение, хакеры не смогут установить на ваше устройство вредоносные программы, программы-вымогатели или другие вирусы. - Используйте сложные пароли и включите многофакторную аутентификацию. Пароли часто являются вашим первым и единственным уровнем защиты от кибератак. Используйте надежные пароли длиной не менее восьми символов, включающие буквы, цифры, символы и регистры. По возможности включайте многофакторную аутентификацию в своих учетных записях, используя 9Приложение-аутентификатор 0005 (не SMS).

- Изучите предупреждающие признаки фишинговой атаки (мошеннические электронные письма, текстовые сообщения и звонки). Остерегайтесь нежелательных писем, сообщений и звонков; и ищите признаки мошенничества по электронной почте .

Не нажимайте на незнакомые ссылки и не отвечайте на сообщения, которым не доверяете. Если кто-то звонит, спросите его имя, а затем повесьте трубку и перезвоните на официальный номер организации.

Не нажимайте на незнакомые ссылки и не отвечайте на сообщения, которым не доверяете. Если кто-то звонит, спросите его имя, а затем повесьте трубку и перезвоните на официальный номер организации. - Регулярно проверяйте свой кредитный отчет и банковские выписки. Хакеры почти всегда охотятся за вашими финансовыми счетами. Проверьте наличие предупреждающих признаков кражи личных данных, таких как странные платежи в выписке по счету или счета, которые вы не узнаете. Служба защиты от кражи личных данных, такая как Aura, может отслеживать ваш кредит и отчеты для вас и предупреждать вас о любых признаках мошенничества.

- Не игнорируйте обновления программного обеспечения или ОС. Хакеры используют уязвимости в устаревшем программном обеспечении для проведения своих атак. Держите свои устройства и программное обеспечение в актуальном состоянии и в безопасности.

- Используйте VPN при использовании общедоступного Wi-Fi.

Публичный Wi-Fi легко взломать . Всякий раз, когда вы используете его для чего-то конфиденциального — даже для проверки электронной почты — используйте VPN для защиты ваших данных.

Публичный Wi-Fi легко взломать . Всякий раз, когда вы используете его для чего-то конфиденциального — даже для проверки электронной почты — используйте VPN для защиты ваших данных. - Избегайте чрезмерного распространения информации в социальных сетях и на других сайтах. Все, чем вы делитесь, становится частью вашего онлайн-отпечатка, который хакеры могут использовать для подбора ваших паролей и контрольных вопросов или проведения атак с использованием социальной инженерии. Избегайте чрезмерного обмена, и защитите свою конфиденциальность в социальных сетях .

- Подпишитесь на защиту от кражи личных данных. Aura защищает ваши устройства и сети с помощью шифрования военного уровня и антивируса. Мы также постоянно отслеживаем ваши учетные записи в Интернете и конфиденциальную информацию, такую как ваш SSN, и предупреждаем вас, если ваши учетные записи были взломаны. Кроме того, каждый участник плана Aura застрахован страховым полисом на сумму 1 000 000 долларов США на случай убытков, связанных с кражей личных данных.

Попробуйте Ауру 14-дневная бесплатная пробная версия для немедленной защиты, пока вы наиболее уязвимы.

Попробуйте Ауру 14-дневная бесплатная пробная версия для немедленной защиты, пока вы наиболее уязвимы.

Связанный: Меня взломали? Как распознать и восстановиться после взлома

17 Различные типы кибератак

- Атаки с использованием вредоносного ПО (программы-вымогатели, трояны и т. д.)

- Фишинговые атаки (целевой фишинг, китобойный промысел и т. д.)

- Человек-ин атаки посередине

- атаки типа «отказ в обслуживании» (DOS и DDoS)

- Атаки впрыскивания SQL

- DNS Туннелирование

- Zero-Day Exploits and Attacks

- Атаки паролей

- Drive-By Attacks

- Scripting (XSS).

- Атаки Интернета вещей (IoT)

- Перехват сеанса

- Манипулирование URL-адресами

- Криптоджекинг

- Внутренние угрозы

0163

Вредоносное ПО — это «вредоносное программное обеспечение», предназначенное для разрушения или кражи данных с компьютера, сети или сервера.

Хакеры обманом заставляют вас устанавливать вредоносные программы на ваши устройства. После установки вредоносный скрипт запускается в фоновом режиме и обходит вашу систему безопасности, предоставляя хакерам доступ к вашим конфиденциальным данным и возможность даже захватить контроль.

Вредоносное ПО является одной из наиболее часто используемых кибератак. И есть несколько вариантов, о которых вы должны знать:

- Программа-вымогатель: Этот тип вредоносного ПО шифрует файлы в вашей системе, поэтому вы не можете получить к ним доступ, пока не заплатите «выкуп» (обычно в криптовалюте ). В 2021 году количество атак программ-вымогателей во всем мире увеличилось на 1885% [ * ].

- Шпионское ПО: Как следует из названия, этот тип вредоносного ПО отслеживает ваши действия и отправляет данные обратно хакеру. Это могут быть банковские реквизиты, логины и пароли.

- Кейлоггеры: Кейлоггеры похожи на шпионское ПО, за исключением того, что они отслеживают ваши действия. Все, что вы вводите (и сайт, на котором вы это вводите), отправляется хакеру и может быть использовано для шантажа или кражи личных данных.

- Трояны: Названные в честь известного троянского коня, эти типы вредоносных программ «прячутся» внутри легитимного программного обеспечения. Например, вы можете загрузить то, что, по вашему мнению, является антивирусным программным обеспечением, только для того, чтобы заразить ваше устройство.

- Вирусы: Вирусы прикрепляются к программам и файлам и запускаются при их открытии. Будучи активным, вирус может самовоспроизводиться без вашего ведома и замедлять работу вашего устройства или уничтожать данные.

Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

Вредоносные программы могут атаковать отдельных лиц — например, когда вы открываете ссылку в фишинговом письме . Но они также используются для атак на предприятия и организации.

В мае 2021 года компания JBS USA, крупнейший в мире поставщик мяса, подверглась атаке программы-вымогателя, которая остановила производство на многих ее заводах. В итоге компания заплатила выкуп в размере 11 миллионов долларов в биткойнах, чтобы предотвратить дальнейший ущерб [ * ].

Совет: установите антивирус с защитой от вредоносных программ и фишинга на свои устройства. Aura защищает ваши устройства и сети от вредоносных программ и других киберугроз. Попробуйте 14 дней бесплатно ниже!

Aura’s Intelligent Digital Safety Suite2.

Фишинговые атаки (целевой фишинг, китобойный промысел и т. д.)

Фишинговые атаки (целевой фишинг, китобойный промысел и т. д.)Фишинговая атака происходит, когда киберпреступник отправляет вам мошенническое электронное письмо, текст (так называемый « smishing ») или телефонный звонок (так называемый « вишинг »). Эти сообщения выглядят так, как будто они от кого-то официального или от лица или компании, которым вы доверяете, например, от вашего банка, ФБР или такой компании, как Microsoft, Apple или Netflix.

На самом деле эти сообщения отправляются самозванцами. Если вы ответите с конфиденциальной информацией, такой как ваш пароль, они могут использовать ее для захвата ваших учетных записей.

В фишинговых и смишинг-сообщениях также может быть указание щелкнуть ссылку или открыть вложение электронной почты, которое либо загрузит вредоносное ПО на ваше устройство, либо отправит вас на фишинговый сайт, предназначенный для кражи вашей информации.

Во многих случаях фишинговые атаки охватывают широкую сеть и не нацелены на конкретных лиц (это облегчает их идентификацию). Однако есть несколько новых фишинговых кибератак, которые более целенаправленны и их труднее обнаружить. К ним относятся:

Однако есть несколько новых фишинговых кибератак, которые более целенаправленны и их труднее обнаружить. К ним относятся:

- Целевые фишинговые атаки: Эти атаки обычно рассылаются по электронной почте и нацелены на конкретного человека. Хакер будет использовать вашу личную информацию, которую он купил в Dark Web (или нашел в вашем онлайн-отпечатке и в социальных сетях), чтобы сделать ее более правдоподобной и заставить вас перейти по ссылке.

- Китобойный промысел: Фишинговая атака происходит, когда хакер нацелен на высокопоставленных лиц, таких как генеральные директора и руководители. Цель состоит в том, чтобы украсть их учетные данные и получить бэкдор-доступ к сети их компании. Мошенничество с генеральным директором теперь является мошенничеством на 26 миллиардов долларов в год [ *].

- Фишинговые атаки Angler: Атака Angler — это новый тип фишинговой аферы, в которой хакер «заманивает» пользователей в социальных сетях, выдавая себя за учетную запись службы поддержки клиентов известной компании.

Мошенники создают учетные записи, такие как «@AmazonHelp$», а затем автоматически отвечают на соответствующие сообщения, предоставляя вам ссылку для общения с «представителем». Но на самом деле это мошенничество, предназначенное для кражи вашей информации.

Мошенники создают учетные записи, такие как «@AmazonHelp$», а затем автоматически отвечают на соответствующие сообщения, предоставляя вам ссылку для общения с «представителем». Но на самом деле это мошенничество, предназначенное для кражи вашей информации.

Мошенники становятся все более изощренными в фишинговых атаках, что затрудняет определение вашей цели.

Пример фишингового электронного письма, якобы полученного от IRS . [Источник: Verified.org ]Хорошее эмпирическое правило — всегда подвергать сомнению незапрошенные сообщения, особенно от тех, кто утверждает, что они из государственного учреждения или крупной корпорации. Если они позвонят или отправят вам сообщение, свяжитесь с компанией напрямую, получив контактную информацию с их веб-сайта, вместо того, чтобы взаимодействовать с сообщением.

Связанный: 11 последних случаев мошенничества в Telegram, на которые следует обратить внимание3.

Атаки «человек посередине»

Атаки «человек посередине»Атака «человек посередине» (MitM) происходит, когда злоумышленники перехватывают данные или компрометируют вашу сеть, чтобы «подслушивать» вас. Эти атаки особенно распространены при использовании общедоступных сетей Wi-Fi , которые легко взломать.

Предположим, вы используете Wi-Fi в Starbucks и вам нужно проверить баланс своего банковского счета. Когда вы входите в систему, хакер может перехватить ваши данные и захватить ваше имя пользователя и пароль (а позже слить вашу учетную запись).

Атаки MitM также могут использоваться для «подделки» разговоров. Хакеры вмешиваются в ваш разговор и притворяются человеком, с которым, как вам кажется, вы разговариваете.

В одном крайнем случае хакер перехватил сообщения между китайским инвестором и основателем стартапа и заставил их изменить назначение банковского перевода в размере 1 миллиона долларов [ * ].

Связано: 15 типов хакеров, о которых вам нужно знать

4.

Отказ в обслуживании (DOS) и распределенный отказ в обслуживании (DDoS)

Отказ в обслуживании (DOS) и распределенный отказ в обслуживании (DDoS)Многие кибератаки нацелены на перегрузку серверов, что приводит к отключению служб.

Атака типа «отказ в обслуживании» (DOS) происходит, когда хакеры используют ложные запросы и трафик, чтобы перегрузить систему и отключить ее. Атака распределенного отказа в обслуживании (DDoS) — это тот же тип атаки, за исключением того, что хакер использует несколько взломанных устройств одновременно.

Целью этих кибератак обычно является не кража данных, а остановка или даже прекращение бизнес-операций. DDoS-атаки привели к закрытию таких сайтов, как Twitter, SoundCloud и Spotify, и даже серьезно повредили AWS Amazon [9].0005*].

5. Атаки с внедрением SQL

Большинство веб-сайтов используют базы данных SQL для хранения конфиденциальной информации, такой как логины, пароли и информация об учетной записи. Хакеры используют атаку SQL-инъекции, чтобы «обмануть» базу данных и заставить ее передать эту информацию.

Эти атаки немного технические, но они сводятся к тому, что хакер вводит предопределенные SQL-команды в поле ввода данных (например, в поле логина или пароля). Эти команды могут считывать конфиденциальные данные, изменять данные базы данных или даже запускать исполнительные функции (например, выключение системы).

Только в прошлом году 70 гигабайт данных было украдено с крайне правого веб-сайта Gab посредством атаки с помощью SQL-инъекций [ * ].

6. Туннелирование DNS

Туннелирование DNS — это тип кибератаки, которую хакеры используют для обхода традиционных систем безопасности, таких как брандмауэры, для получения доступа к системам и сетям. Хакеры кодируют вредоносные программы в DNS-запросах и ответах (которые игнорируются большинством программ безопасности).

Как только программа оказывается внутри, она привязывается к целевому серверу, предоставляя хакерам удаленный доступ.

Атаки с туннелированием DNS особенно опасны, поскольку часто остаются незамеченными в течение нескольких дней, недель или месяцев. За это время киберпреступники могут украсть конфиденциальные данные, изменить код, установить новые точки доступа и даже установить вредоносное ПО.

За это время киберпреступники могут украсть конфиденциальные данные, изменить код, установить новые точки доступа и даже установить вредоносное ПО.

В одном примере киберпреступники использовали DNS-туннелирование для атаки на Air India и другие авиакомпании и кражи паспортных данных и номеров кредитных карт. «Бэкдор» был открыт более двух месяцев [*].

✅ Примите меры: Если хакеры получат доступ к вашим устройствам, они могут взломать ваш счет в онлайн-банке или взять кредит на ваше имя. Попробуйте Служба защиты от кражи личных данных для контроля ваших финансов и предупреждения о мошенничестве.

7. Эксплойты и атаки нулевого дня

Эксплойты нулевого дня — это уязвимости кибербезопасности, которые существуют в программном обеспечении или сети без ведома производителя. Например, Apple может выпустить новую версию iOS, которая случайно содержит способ, с помощью которого хакеры могут украсть вашу информацию iCloud. Как только они обнаруживают уязвимость, у атакуемой компании есть «ноль дней», чтобы исправить ее, поскольку они уже уязвимы.

Как только они обнаруживают уязвимость, у атакуемой компании есть «ноль дней», чтобы исправить ее, поскольку они уже уязвимы.

Атака нулевого дня происходит, когда хакеры используют эти уязвимости для проникновения в систему с целью кражи данных или причинения ущерба. В первые несколько месяцев 2022 года Microsoft, Google и Apple должны были исправлять ошибки нулевого дня [ * ].

Одна из самых опасных уязвимостей нулевого дня была обнаружена в конце прошлого года, когда исследователи обнаружили уязвимость в « Log4J » — утилите на основе Java, которая используется во всем, от Apple iCloud до Mars Rover.

8. Атака на пароль

Атаки на пароли включают в себя любые кибератаки, в ходе которых хакеры пытаются угадать, взломать или обманным путем заставить вас выдать свои пароли.

Существует несколько различных кибератак с использованием паролей, о которых вам следует знать:

- Распыление пароля: Это когда хакеры пытаются использовать один и тот же пароль для нескольких учетных записей.

Например, более 3,5 миллионов американцев используют пароль «123456».

Например, более 3,5 миллионов американцев используют пароль «123456». - Брутфорс: Атака методом грубой силы происходит, когда хакеры создают программное обеспечение, которое пытается использовать различные комбинации имен пользователей и паролей, пока не найдет подходящее. Они часто используют логины, просочившиеся в Даркнет, потому что многие люди повторно используют пароли в разных учетных записях (это также называется методом «словарь»).

- Социальная инженерия: Атаки с использованием социальной инженерии происходят, когда хакеры используют психологию, чтобы заставить вас выдать свой пароль. Например, они могут использовать фишинговое электронное письмо, выдаваемое за письмо от вашего банка, и заставить вас «подтвердить» данные вашей учетной записи.

Связанный: Худшие случаи мошенничества в Instagram, происходящие прямо сейчас

9. Атаки с загрузкой с диска

Большинство кибератак требуют от вас определенных действий, например нажатия на ссылку или загрузки вложения. Но атака с диска (или загрузка с диска) происходит, когда вы просто просматриваете зараженный веб-сайт.

Но атака с диска (или загрузка с диска) происходит, когда вы просто просматриваете зараженный веб-сайт.

Хакеры используют уязвимости в подключаемых модулях, веб-браузерах и приложениях для установки вредоносных программ на ваше устройство без вашего ведома.

В 2016 году в ходе атаки с загрузкой с диска использовались уязвимости в Adobe Flash Player для установки программы-вымогателя [ * ]. После установки жертвы были перенаправлены на сайт, требующий 0,05 биткойна, чтобы вернуть доступ к их устройству.

10. Атаки с использованием межсайтовых сценариев

Атаки с использованием межсайтовых сценариев (XSS) позволяют хакерам получить несанкционированный доступ к приложению или веб-сайту.

Киберпреступники пользуются уязвимыми веб-сайтами и заставляют их устанавливать вредоносный код JavaScript для пользователей. Когда код выполняется в вашем браузере, хакер может маскироваться под вашу учетную запись и делать все, что вы можете сделать.

К сайтам, уязвимым для XSS, относятся доски объявлений, форумы и веб-страницы. Эти страницы зависят от пользовательского ввода, который не проверяется на наличие вредоносных кодов. Но даже более крупные сайты находятся в опасности.

Например, в 2014 году уязвимость сайта на eBay приводила к тому, что клиенты перенаправлялись на вредоносные сайты при переходе по ссылкам на товары [ *]. Сайты отображали поддельные страницы входа в eBay, предлагая пользователям ввести свои данные, которые затем были украдены.

11. Руткиты

Руткиты — это тип вредоносных программ, которые предоставляют хакерам контроль и доступ на уровне администратора к целевой системе. Руткиты прячутся глубоко внутри операционной системы вашего устройства, поэтому их трудно обнаружить, но они невероятно опасны.

Руткит может позволить хакерам украсть конфиденциальную информацию, установить кейлоггеры или даже удалить антивирусное программное обеспечение.

Например, в 2016 году было обнаружено, что вредоносное ПО для устройств Android загружает руткиты на устройства пользователей, что приводит к краже более миллиона данных учетной записи Google [ * ].

💡 Связанный: Что делать, если ваш SSN находится в даркнете →

12. Спуфинг DNS или «отравление» поддельный» сайт. Эти сайты выглядят почти так же, как ваш пункт назначения (например, страница входа в ваш банк или учетная запись в социальной сети). Но любая информация, которую вы отправляете, попадает прямо к хакерам, предоставляя им доступ к вашим учетным записям.

Хакеры также могут использовать спуфинг DNS для саботажа компаний, перенаправляя посетителей сайта на некачественный сайт с непристойным содержанием.

В одном известном примере домашняя страница Google была подделана в Румынии и Пакистане [ * ], отправляя пользователей на незнакомый сайт. К счастью, в данном случае у хакера не было никаких злонамеренных намерений, кроме перенаправления посетителей.

Совет для профессионалов: Антивирусное программное обеспечение Aura включает защиту от фишинга, чтобы предупредить вас, если вы заходите на сайт, который может попытаться украсть вашу информацию.

13. Атака Интернета вещей (IoT)

Устройства Интернета вещей (IoT), такие как ваши умные колонки, телевизоры и игрушки, также могут быть целями кибератак . Атака IoT происходит, когда хакеры крадут данные с устройства или объединяют несколько устройств IoT в ботнет, который можно использовать для DDoS-атак.

На устройствах IoT обычно не установлено антивирусное программное обеспечение, что делает их легкой мишенью для хакеров. Во многих крупнейших в мире DDoS-атаках использовались «армии ботов», состоящие из устройств IoT. Это может показаться маловероятным, но даже ваш «умный холодильник» может оказаться невольным солдатом в кибератаке.

14. Перехват сеанса

Перехват сеанса — это тип атаки «человек посередине», при которой злоумышленник «захватывает» сеанс между клиентом и сервером. Компьютер злоумышленника меняет свой IP-адрес на адрес клиента и продолжает получать доступ к серверу без какой-либо аутентификации.

После захвата сеанса хакеры могут делать все, что может сделать учетная запись клиента. Например, предположим, что вы получаете доступ к внутренней базе данных вашей компании во время рабочей поездки. Если хакер захватит ваш сеанс, он получит доступ ко всем файлам вашей компании.

Совет для профессионалов:

Используйте VPN, чтобы скрыть свое местоположение и защитить свою сеть от хакеров. Aura использует шифрование военного уровня, чтобы гарантировать, что хакеры не смогут перехватить ваши сообщения или данные.

[Источник: Aura VPN с шифрованием военного уровня ]15. Манипулирование URL-адресами

Манипулирование URL-адресами происходит, когда хакеры изменяют параметры URL-адреса, чтобы перенаправить вас на фишинговый сайт или загрузить вредоносное ПО.

Например, многие люди используют сокращатели URL-адресов, чтобы лучше запоминать длинные веб-адреса или определенные страницы. Если хакеры «отравят» этот сокращенный URL-адрес, они могут отправить вас на фишинговый сайт, предназначенный для кражи вашей личной информации.

В других ситуациях хакеры манипулируют URL-адресом, чтобы заставить сервер показывать страницы, к которым у них не должно быть доступа. Например, они могут ввести «www.yoursitename.com/admin», чтобы найти вашу страницу входа, или ввести «www.yoursitename.com/.bak», чтобы получить доступ к файлам резервных копий.

16. Криптоджекинг

Криптоджекинг — это кибератака, которая тайно использует вычислительную мощность вашего компьютера для добычи криптовалют, таких как биткойн и эфириум. Это серьезно замедлит работу ваших компьютерных систем и вызовет другие потенциальные уязвимости.

Хотя это и не обязательно является «атакой», Norton столкнулся с резкой критикой после разоблачений того, что их последнее обновление незаметно установило криптомайнер внутри своего антивирусного программного обеспечения .

✅ Примите меры: Защитите себя от рисков кражи личных данных и мошенничества с помощью страховки Aura от кражи личных данных на 1 000 000 долларов. Попробуйте Aura бесплатно в течение 14 дней , чтобы понять, подходит ли она вам.

Попробуйте Aura бесплатно в течение 14 дней , чтобы понять, подходит ли она вам.

17. Внутренние угрозы

Кибератаки часто исходят от внешней угрозы, такой как хакерская группа. Но есть также вероятность внутренних угроз.

Внутренние угрозы возникают, когда кто-то, кто работает в компании, целенаправленно крадет данные, предоставляет кому-либо несанкционированный доступ или раскрывает пароли.

Например, в начале пандемии COVID-19 недовольный бывший сотрудник компании по упаковке медицинского оборудования использовал свой доступ администратора, чтобы стереть более 100 000 записей компании [ * ].

Связанный: 17 последних мошеннических схем Covid, на которые следует обратить внимание

Хакеры умны. Вы должны быть умнее.

Центр жалоб на интернет-преступления ФБР получил почти 850 000 сообщений о киберпреступлениях в 2021 году, жертвы которых потеряли 6,9 миллиарда долларов из-за мошенников [ * ].

Кибератаки в ближайшее время не замедлятся. Но это не означает, что вы не можете защитить себя от преступников, которые хотят получить доступ к вашим данным или взломать ваши устройства.

Узнайте, как распознавать предупредительные признаки кибератаки и способы, которыми преступники пытаются завладеть вашими устройствами. А для дополнительной защиты рассмотрите возможность регистрации в Aura.

Готовы к надежной защите от кражи личных данных? Попробуйте Aura 14 дней бесплатно.

15 наиболее распространенных типов кибератак

Киберпреступность резко возрастает с каждым годом, поскольку злоумышленники становятся все более эффективными и изощренными. Кибератаки происходят по разным причинам и разными способами. Однако общей чертой является то, что киберпреступники будут стремиться использовать уязвимости в политиках, методах или технологиях безопасности организации.

Что такое кибератака?

Кибератака — это попытка злоумышленника получить несанкционированный доступ к ИТ-системе с целью кражи, вымогательства, нарушения работы или других гнусных целей.

Конечно, большое количество инцидентов безопасности происходит по вине инсайдеров — будь то по небрежности или по злому умыслу. Однако для простоты предположим, что кибератака осуществляется кем-то, кто не является или не был членом вашей организации.

15 распространенных типов кибератак и способы их смягчения

Несмотря на то, что злоумышленник может проникнуть в ИТ-систему разными способами, большинство кибератак основаны на довольно схожих методах. Ниже приведены некоторые из наиболее распространенных типов кибератак:

- Вредоносное ПО

- Фишинг

- Атака «человек посередине» (MITM)

- Распределенная атака типа «отказ в обслуживании» (DDoS)

- SQL-инъекция

- Эксплойт нулевого дня

- DNS-туннелирование

- Компрометация деловой электронной почты (BEC)

- Криптоджекинг

- Атака из проезжей части

- Атаки с использованием межсайтовых сценариев (XSS)

- Атака на пароль

- Подслушивание атак

- Атаки с использованием ИИ

- Атаки на основе Интернета вещей

1.

Вредоносное ПО

Вредоносное ПОВредоносное ПО — это тип приложения, которое может выполнять различные вредоносные задачи. Некоторые штаммы вредоносных программ предназначены для создания постоянного доступа к сети, некоторые предназначены для слежки за пользователем с целью получения учетных данных или других ценных данных, а некоторые просто предназначены для нарушения работы. Некоторые виды вредоносного ПО предназначены для вымогательства у жертвы. Возможно, наиболее заметной формой вредоносного ПО является программа-вымогатель — программа, предназначенная для шифрования файлов жертвы, а затем просит их заплатить выкуп, чтобы получить ключ дешифрования.

Как предотвратить атаки вредоносных программ

Предотвращение заражения вредоносными программами — непростая задача, поскольку она требует комплексного подхода. Как минимум, вам потребуется:

- Убедитесь, что у вас установлено новейшее и лучшее программное обеспечение для защиты от вредоносных программ и спама.

- Убедитесь, что ваш персонал обучен распознавать вредоносные электронные письма и веб-сайты.

- Разработайте надежную политику паролей и по возможности используйте многофакторную аутентификацию.

- Следите за тем, чтобы все программное обеспечение было исправлено и обновлено.

- Используйте учетные записи администратора только в случае крайней необходимости.

- Контролируйте доступ к системам и данным и строго придерживайтесь модели наименьших привилегий.

- Следите за вредоносной активностью в сети, включая подозрительное шифрование файлов, входящий/исходящий сетевой трафик, проблемы с производительностью и т. д.

2. Фишинг

Фишинговая атака — это когда злоумышленник пытается обманом заставить ничего не подозревающую жертву передать ценную информацию, такую как пароли, данные кредитной карты, интеллектуальную собственность и т. д. Фишинговые атаки часто приходят в виде электронных писем, якобы отправленных законной организацией, такой как ваш банк, налоговый департамент или какое-либо другое доверенное лицо. Фишинг, вероятно, является наиболее распространенной формой кибератаки, в основном потому, что ее легко осуществить и она удивительно эффективна.

Фишинг, вероятно, является наиболее распространенной формой кибератаки, в основном потому, что ее легко осуществить и она удивительно эффективна.

Как предотвратить фишинговые атаки

Учитывая, что фишинговые атаки часто используются для того, чтобы заставить жертву установить вредоносное программное обеспечение на свое устройство, методы, используемые для предотвращения фишинговых атак, почти такие же, как и для предотвращения атак вредоносных программ. Тем не менее, мы можем сказать, что фишинговые атаки в основном являются результатом халатности, и поэтому обучение по вопросам безопасности было бы лучшим способом их предотвращения. Сотрудники должны иметь достаточную подготовку для выявления подозрительных электронных писем, ссылок и веб-сайтов, а также знать, что нельзя вводить информацию или загружать файлы с сайтов, которым они не доверяют. Также было бы неплохо загрузить любые надстройки, которые могут помочь вам идентифицировать вредоносные веб-сайты. См. 10 советов по предотвращению фишинговых атак

3.

Атака «человек посередине» (MITM)

Атака «человек посередине» (MITM)Атака «человек посередине» (MITM) — это когда злоумышленник перехватывает связь между двумя сторонами в попытке шпионить за жертвами, украсть личные информацию или учетные данные, или, возможно, каким-то образом изменить разговор. В наши дни атаки MITM менее распространены, поскольку большинство систем электронной почты и чатов используют сквозное шифрование, которое предотвращает вмешательство третьих лиц в данные, передаваемые по сети, независимо от того, является ли сеть защищенной или нет.

Как предотвратить атаки MITM

Если протоколы связи, которые вы используете, не поддерживают сквозное шифрование, рассмотрите возможность использования VPN (виртуальная частная сеть) при подключении к вашей сети, особенно если вы подключаетесь из общедоступной сети Wi-Fi. -Fi точка доступа. Остерегайтесь поддельных веб-сайтов, навязчивых всплывающих окон и недействительных сертификатов и ищите «HTTPS» в начале каждого URL-адреса.

4.

Распределенная атака типа «отказ в обслуживании» (DDoS)

Распределенная атака типа «отказ в обслуживании» (DDoS)Атака DDoS заключается в том, что злоумышленник фактически заливает целевой сервер трафиком, пытаясь нарушить работу и, возможно, даже вывести цель из строя. Однако, в отличие от традиционных атак типа «отказ в обслуживании», которые могут обнаружить и отреагировать самые сложные брандмауэры, DDoS-атака может использовать несколько скомпрометированных устройств для бомбардировки цели трафиком.

Как предотвратить DDoS-атаки

Предотвратить DDoS-атаки сложно, потому что есть несколько предупреждающих знаков, на которые следует обратить внимание, и мало способов фактически остановить атаку после ее начала. Тем не менее, использование брандмауэра нового поколения или системы предотвращения вторжений (IPS) даст вам представление в режиме реального времени о любых несоответствиях трафика, проблемах с производительностью сети, периодических веб-сбоях и так далее. Также было бы неплохо разместить ваши серверы в разных центрах обработки данных, так как это позволит вам переключиться на другой сервер, если текущий выйдет из строя. Во многих отношениях лучший способ защитить вашу сеть от DDoS-атак — это иметь проверенный план реагирования, который позволит вам как можно скорее вернуть свои системы в оперативный режим и поддерживать бизнес-операции. Следует отметить, что многие поставщики облачных услуг предлагают функции резервирования сети, которые включают в себя создание дублирующих копий ваших данных, на которые вы можете быстро переключиться в случае необходимости.

Во многих отношениях лучший способ защитить вашу сеть от DDoS-атак — это иметь проверенный план реагирования, который позволит вам как можно скорее вернуть свои системы в оперативный режим и поддерживать бизнес-операции. Следует отметить, что многие поставщики облачных услуг предлагают функции резервирования сети, которые включают в себя создание дублирующих копий ваших данных, на которые вы можете быстро переключиться в случае необходимости.

5. Внедрение SQL

Внедрение SQL — это тип атаки, специфичный для баз данных SQL. Базы данных SQL используют операторы SQL для запроса данных, и эти операторы обычно выполняются через HTML-форму на веб-странице. Если права доступа к базе данных не установлены должным образом, злоумышленник может использовать HTML-форму для выполнения запросов, которые будут создавать, читать, изменять или удалять данные, хранящиеся в базе данных.

Как предотвратить атаки путем внедрения SQL-кода

Единственный способ предотвратить атаки путем внедрения SQL-кода — убедиться, что веб-разработчики должным образом очистили все входные данные. Другими словами, данные нельзя брать непосредственно из поля ввода, например поля пароля, и сохранять в базе данных. Вместо этого необходимо проверить введенный пароль, чтобы убедиться, что он соответствует предварительно определенным критериям.

Другими словами, данные нельзя брать непосредственно из поля ввода, например поля пароля, и сохранять в базе данных. Вместо этого необходимо проверить введенный пароль, чтобы убедиться, что он соответствует предварительно определенным критериям.

6. Эксплойт нулевого дня

Эксплойт нулевого дня — это когда киберпреступники узнают об уязвимости, которая была обнаружена в некоторых широко используемых программных приложениях и операционных системах, и затем атакуют организации, которые используют это программное обеспечение, чтобы использовать уязвимость до того, как станет доступно исправление.

Как предотвратить эксплойты нулевого дня

Традиционные антивирусные решения неэффективны против угроз нулевого дня, поскольку о них еще ничего не известно. Таким образом, не существует надежного способа предотвратить такие атаки. Однако антивирусные решения следующего поколения (NGAV) могут помочь предотвратить установку злоумышленниками неизвестного программного обеспечения на компьютер жертвы. Естественно, поддержание всего программного обеспечения в актуальном состоянии поможет устранить уязвимости, а наличие испытанного и проверенного плана реагирования на инциденты поможет вам быстро восстановиться в случае заражения.

Естественно, поддержание всего программного обеспечения в актуальном состоянии поможет устранить уязвимости, а наличие испытанного и проверенного плана реагирования на инциденты поможет вам быстро восстановиться в случае заражения.

7. Туннелирование DNS

Туннелирование DNS — это сложный вектор атаки, предназначенный для предоставления злоумышленникам постоянного доступа к заданной цели. Поскольку многие организации не могут отслеживать DNS-трафик на предмет вредоносной активности, злоумышленники могут вставлять или «туннелировать» вредоносное ПО в DNS-запросы (DNS-запросы, отправляемые от клиента к серверу). Вредоносное ПО используется для создания постоянного канала связи, который не может обнаружить большинство брандмауэров.

Как предотвратить туннелирование DNS

Поскольку традиционные брандмауэры и антивирусное программное обеспечение не могут обнаруживать туннелирование DNS, вам, вероятно, придется инвестировать в специализированные инструменты, такие как TunnelGuard, Zscaler и DNSFilter. Вы должны убедиться, что используемые вами инструменты могут автоматически блокировать выполнение вредоносных программ, содержащихся во вредоносных DNS-запросах. Он также должен занести в черный список пункты назначения, которые, как известно, используются для кражи данных, и обеспечить анализ всех DNS-запросов в режиме реального времени на наличие подозрительных шаблонов.

Вы должны убедиться, что используемые вами инструменты могут автоматически блокировать выполнение вредоносных программ, содержащихся во вредоносных DNS-запросах. Он также должен занести в черный список пункты назначения, которые, как известно, используются для кражи данных, и обеспечить анализ всех DNS-запросов в режиме реального времени на наличие подозрительных шаблонов.

8. Компрометация деловой электронной почты (BEC)

Атака BEC — это когда злоумышленник нацелен на конкретных лиц, обычно на сотрудников, которые имеют возможность авторизовать финансовые операции, чтобы обманным путем заставить их перевести деньги на счет, контролируемый злоумышленником. Атаки BEC обычно включают планирование и исследования, чтобы быть эффективными. Например, любая информация о руководителях, сотрудниках, клиентах, деловых партнерах и потенциальных деловых партнерах целевой организации поможет злоумышленнику убедить сотрудника передать средства. Атаки BEC являются одной из наиболее финансово разрушительных форм кибератак.

Как предотвратить BEC-атаки

Как и в случае с другими фишинговыми атаками, обучение безопасности — лучший способ предотвратить BEC. Сотрудники должны быть обучены выявлять электронные письма с поддельным доменом или электронные письма, которые выдают себя за поставщика, демонстрируют срочность и все остальное, что выглядит подозрительно.

9. Криптоджекинг

Криптоджекинг — это когда киберпреступники компрометируют компьютер или устройство пользователя и используют его для майнинга криптовалют, таких как Биткойн. Криптоджекинг не так известен, как другие векторы атак, однако его не следует недооценивать. Когда дело доходит до атак такого типа, организации не очень хорошо видны, а это означает, что хакер может использовать ценные сетевые ресурсы для майнинга криптовалюты без ведома организации. Конечно, выманивание ресурсов из сети компании гораздо менее проблематично, чем кража ценных данных.

Как предотвратить криптоджекинг

Чтобы защитить свою сеть от криптоджекинга, вам необходимо отслеживать использование ЦП всех сетевых устройств, включая любую используемую вами облачную инфраструктуру. Также рекомендуется научить своих сотрудников следить за любыми проблемами с производительностью или подозрительными электронными письмами, которые могут содержать вредоносное ПО Cryptojacking.

Также рекомендуется научить своих сотрудников следить за любыми проблемами с производительностью или подозрительными электронными письмами, которые могут содержать вредоносное ПО Cryptojacking.

10. Атака Drive-by

Атака «drive-by-download» — это когда ничего не подозревающая жертва посещает веб-сайт, который, в свою очередь, заражает свое устройство вредоносным ПО. Рассматриваемый веб-сайт может находиться под непосредственным контролем злоумышленника или быть скомпрометирован. В некоторых случаях вредоносное ПО распространяется в таких материалах, как баннеры и рекламные объявления. В наши дни доступны наборы эксплойтов, которые позволяют начинающим хакерам легко устанавливать вредоносные веб-сайты или распространять вредоносный контент другими способами.

Как предотвратить атаки Drive-by

Чтобы свести к минимуму вероятность того, что вас поймают во время атаки Drive-by, сначала удалите все ненужные плагины браузера, так как иногда они могут использоваться в таких атаках. Установите блокировщик рекламы или используйте веб-браузер, ориентированный на конфиденциальность и безопасность, например Brave. Конечно, отключение Java и JavaScript в браузере повысит безопасность, хотя это и ограничит функциональность браузера. Всегда полезно помнить, что при просмотре веб-страниц не следует использовать привилегированную учетную запись.

Установите блокировщик рекламы или используйте веб-браузер, ориентированный на конфиденциальность и безопасность, например Brave. Конечно, отключение Java и JavaScript в браузере повысит безопасность, хотя это и ограничит функциональность браузера. Всегда полезно помнить, что при просмотре веб-страниц не следует использовать привилегированную учетную запись.

11. Атаки с использованием межсайтовых сценариев (XSS)

Атаки с использованием межсайтовых сценариев очень похожи на атаки с внедрением кода SQL, хотя вместо извлечения данных из базы данных они обычно используются для заражения других пользователей, посещающих сайт. Простым примером может служить раздел комментариев на веб-странице. Если пользовательский ввод не фильтруется перед публикацией комментария, злоумышленник может опубликовать вредоносный скрипт, скрытый на странице. Когда пользователь посещает эту страницу, скрипт запускается и либо заражает его устройство, либо используется для кражи файлов cookie, либо, возможно, даже используется для извлечения учетных данных пользователя. Кроме того, они могут просто перенаправить пользователя на вредоносный веб-сайт.

Кроме того, они могут просто перенаправить пользователя на вредоносный веб-сайт.

Как предотвратить атаку с использованием межсайтовых сценариев

Межсайтовые сценарии — сложная тема, требующая базового понимания концепций и технологий веб-разработки, таких как HTML и JavaScript. Однако, говоря простым языком, методы, используемые для предотвращения атак XSS, аналогичны тем, которые используются для предотвращения атак путем внедрения SQL. По сути, вам необходимо убедиться, что все входные данные должным образом очищены, чтобы злоумышленники не могли внедрить вредоносные сценарии на веб-страницы. Вы должны убедиться, что любые специальные символы, введенные пользователями, не отображаются на вашей веб-странице.

12. Атака на пароль

Атака на пароль, как вы, возможно, уже догадались, представляет собой тип кибератаки, когда злоумышленник пытается угадать или «взломать» пароль пользователя. Существует множество различных методов взлома пароля пользователя, хотя объяснение этих различных методов выходит за рамки этой статьи. Тем не менее, некоторые примеры включают атаку грубой силы, атаку словаря, атаку радужной таблицы, вставку учетных данных, распыление пароля и атаку кейлоггера. И, конечно же, злоумышленники часто пытаются использовать методы фишинга для получения пароля пользователя.

Тем не менее, некоторые примеры включают атаку грубой силы, атаку словаря, атаку радужной таблицы, вставку учетных данных, распыление пароля и атаку кейлоггера. И, конечно же, злоумышленники часто пытаются использовать методы фишинга для получения пароля пользователя.

Как предотвратить атаки на пароли

Первый шаг к предотвращению атак на пароли — убедиться, что у вас есть надежная политика паролей, и по возможности использовать многофакторную аутентификацию (MFA). Также рекомендуется провести тесты на проникновение для выявления уязвимостей. Используйте решение для аудита в режиме реального времени, которое может отслеживать подозрительные попытки входа и реагировать на них.

13. Атаки с прослушиванием

Иногда называемая «слежением» или «сниффингом», атака с прослушиванием заключается в том, что злоумышленник ищет незащищенные сетевые соединения в попытке перехватить и получить доступ к данным, которые передаются по сети. Это одна из причин, по которой сотрудников просят использовать VPN при доступе к сети компании из незащищенной общедоступной точки доступа Wi-Fi.

Как предотвратить атаки с подслушиванием

Как и в случае атак MITM, лучший способ предотвратить атаки с подслушиванием — убедиться, что все конфиденциальные данные зашифрованы как в состоянии покоя, так и при передаче. Брандмауэры, виртуальные частные сети и решения для защиты от вредоносных программ обеспечивают необходимую защиту от таких атак. Рассмотрите возможность сегментации вашей сети и примите модель нулевого доверия, когда все входящие пакеты должны аутентифицироваться. Используйте решение для предотвращения вторжений, чтобы контролировать свою сеть на наличие подозрительного трафика и отклонять любые пакеты с поддельными адресами. Поскольку многие атаки с прослушиванием основаны на вредоносных программах для заражения каналов связи, сотрудники должны быть достаточно обучены для выявления попыток фишинга.

14. Атаки с использованием ИИ

Использование искусственного интеллекта для запуска изощренных кибератак — пугающая перспектива, поскольку мы еще не знаем, на что способны такие атаки. Самая известная атака с использованием ИИ, которую мы видели на сегодняшний день, связана с использованием ботнетов с поддержкой ИИ, которые использовали подчиненные машины для выполнения масштабной DDoS-атаки. Однако мы, вероятно, увидим гораздо более изощренные векторы атак. Программное обеспечение на основе искусственного интеллекта может узнать, какие подходы работают лучше всего, и соответствующим образом адаптировать свои методы атаки. Они могут использовать интеллектуальные каналы для быстрого выявления уязвимостей в программном обеспечении, а также сканировать сами системы на наличие потенциальных уязвимостей. Генерируемый искусственным интеллектом текст, аудио и видео будут использоваться для выдачи себя за руководителей компании, что может быть использовано для запуска очень убедительных фишинговых атак. В отличие от людей, атаки с использованием ИИ могут работать круглосуточно. Они быстрые, эффективные, доступные и адаптируемые.

Самая известная атака с использованием ИИ, которую мы видели на сегодняшний день, связана с использованием ботнетов с поддержкой ИИ, которые использовали подчиненные машины для выполнения масштабной DDoS-атаки. Однако мы, вероятно, увидим гораздо более изощренные векторы атак. Программное обеспечение на основе искусственного интеллекта может узнать, какие подходы работают лучше всего, и соответствующим образом адаптировать свои методы атаки. Они могут использовать интеллектуальные каналы для быстрого выявления уязвимостей в программном обеспечении, а также сканировать сами системы на наличие потенциальных уязвимостей. Генерируемый искусственным интеллектом текст, аудио и видео будут использоваться для выдачи себя за руководителей компании, что может быть использовано для запуска очень убедительных фишинговых атак. В отличие от людей, атаки с использованием ИИ могут работать круглосуточно. Они быстрые, эффективные, доступные и адаптируемые.

Как предотвратить атаки с использованием ИИa

К сожалению, не существует простого способа предотвратить атаки ИИ. Конечно, хорошая гигиена паролей, надежный контроль доступа, мониторинг сети и все другие решения, упомянутые выше, несомненно, помогут. Однако проблема с ИИ в том, что он очень непредсказуем. Другими словами, мы понятия не имеем, какие супервирусы появятся в ближайшие годы, и мы понятия не имеем, как ИИ будет использоваться для борьбы с ними. Лучше всего следить за решениями безопасности на базе ИИ.

Конечно, хорошая гигиена паролей, надежный контроль доступа, мониторинг сети и все другие решения, упомянутые выше, несомненно, помогут. Однако проблема с ИИ в том, что он очень непредсказуем. Другими словами, мы понятия не имеем, какие супервирусы появятся в ближайшие годы, и мы понятия не имеем, как ИИ будет использоваться для борьбы с ними. Лучше всего следить за решениями безопасности на базе ИИ.

15. Атаки на основе IoT

В настоящее время устройства IoT, как правило, менее безопасны, чем большинство современных операционных систем, и хакеры стремятся использовать их уязвимости. Как и в случае с ИИ, интернет вещей все еще является относительно новой концепцией, поэтому нам еще предстоит увидеть, какие методы киберпреступники будут использовать для использования устройств IoT и с какими целями. Возможно, хакеры нацелятся на медицинские устройства, системы безопасности и интеллектуальные термометры, или, возможно, они попытаются скомпрометировать устройства IoT, чтобы запустить крупномасштабные DDoS-атаки. Я думаю, мы узнаем об этом в ближайшие годы.

Я думаю, мы узнаем об этом в ближайшие годы.

Как предотвратить атаки IoT

Устройства IoT обычно взаимосвязаны, а это означает, что если одно устройство скомпрометировано, возможно, что атака распространится на другие устройства. Что еще хуже, устройства IoT почти не имеют встроенной защиты, что делает их идеальной мишенью для злоумышленников. В дополнение к реализации общих мер безопасности вам необходимо убедиться, что вы изменили настройки маршрутизатора по умолчанию, используете надежный и уникальный пароль, отключаете устройства IoT, когда они не используются, и убедитесь, что на них установлены последние исправления / обновления. .

Чем помогает Lepide

Платформа безопасности данных Lepide дает вам представление о критических изменениях, вносимых в ваши системы, и о взаимодействии с вашими конфиденциальными данными. Платформа позволяет вам находить и классифицировать ваши конфиденциальные данные, управлять доступом, удаляя лишние разрешения, и анализировать поведение пользователей и объектов.