Основные виды атак на инфраструктуру и концепция защиты от них — «Онланта»

На сегодняшний день большое количество кибератак является успешным по нескольким причинам: они не зависят от местоположения киберпреступника и удаленности от него потенциальной жертвы, а также временных рамок и часовых поясов. Взломанная ИТ-среда может повлечь за собой критические для бизнеса последствия: нанести репутационный ущерб и снизить уровень доверия со стороны клиентов, ведь их данные тоже могут попасть в чужие руки. Взлом инфраструктуры сопряжен и с финансовыми рисками: вследствие оттока заказчиков и потери уникальных инновационных разработок организации, ее конкурентоспособность может значительно упасть на рынке. Ситуация усложняется тем, что методы и тактики злоумышленников постоянно эволюционируют. Хакеры непрерывно адаптируют свои атаки к новым реалиям и технологиям. Современные кибератаки максимально автоматизированы, что позволяет злоумышленникам ускорять их проведение и использовать искусственный интеллект для повышения успеха их реализации.

Основные типы и виды кибератак на инфраструктуру

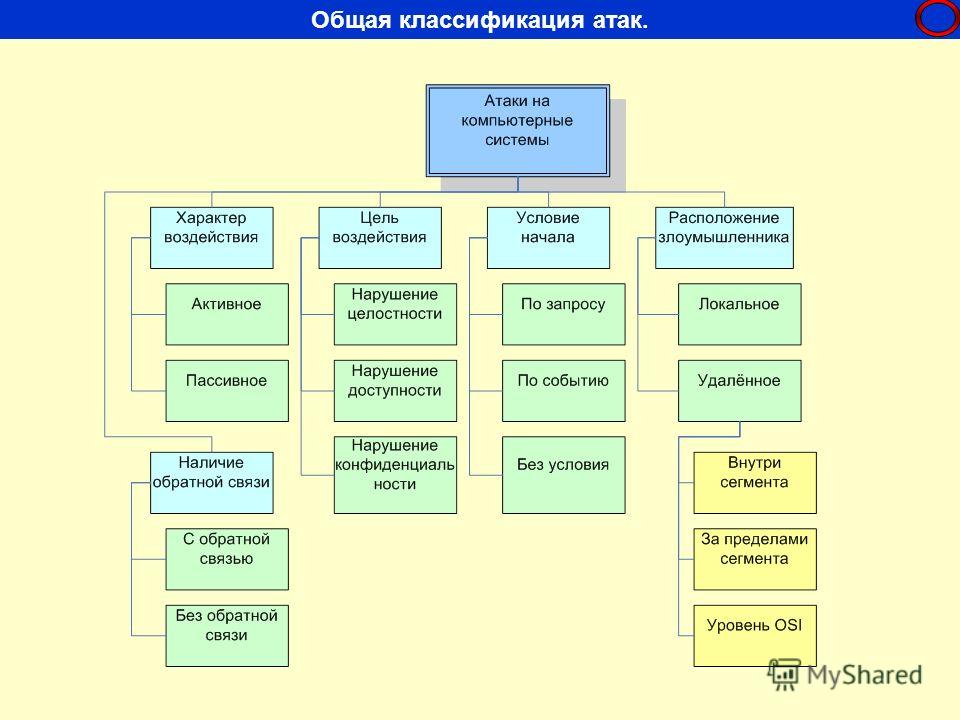

Как правило, не имеет значение, какую инфраструктуру вы используете – локальную или облачную. Если данные, которые вы передаете, имеют ценность, кто-то захочет их получить. Действия злоумышленников можно разделить на два основных вида – распределенные и целевые атаки.

- Распределенные кибератаки представляют собой использование бот-сети и направлены одновременно на большое количество пользователей и ресурсов компаний. Как правило, в таких атаках используются утекшие базы данных организаций и пользователей.

- Целевыми атаками (APT) называют заранее спланированное «нападение» на конкретную компанию или инфраструктуру. При этих инцидентах злоумышленник не только получает доступ к внутренним ресурсам, но и остается в сети компании, пока его не обнаружат, – это могут быть дни, месяцы и даже годы.

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Целевые атаки реализуются хакерами с высокими техническими компетенциями. Они используют автоматизированные инструменты, самостоятельно определяют векторы атаки, эксплуатируют 0-day уязвимости и некоторые особенности системы, опираясь на свой опыт.

Кибератаки представляют опасность как для обычных пользователей, так и для бизнеса. В обоих случаях последствия могут быть не просто неприятными, но и критическими. Согласно статистике за 2020 год, представленной компанией Acronis, DDoS-атаки, фишинг и атаки на видеоконференции возглавили список киберугроз. Однако и другие типы атак приносят массу проблем как бизнесу, так и обычным пользователям. Злоумышленники шантажируют пользователей мессенджеров с помощью ботов, влезают в сеть через QR-коды и используют уязвимости в настройках или шифровании легальной сети, а также прибегают к классике жанра – атакам «грубой силы». Для того, чтобы лучше понимать действия злоумышленников, необходимо знать, какие существуют типы атак на инфраструктуру и их ключевые особенности.

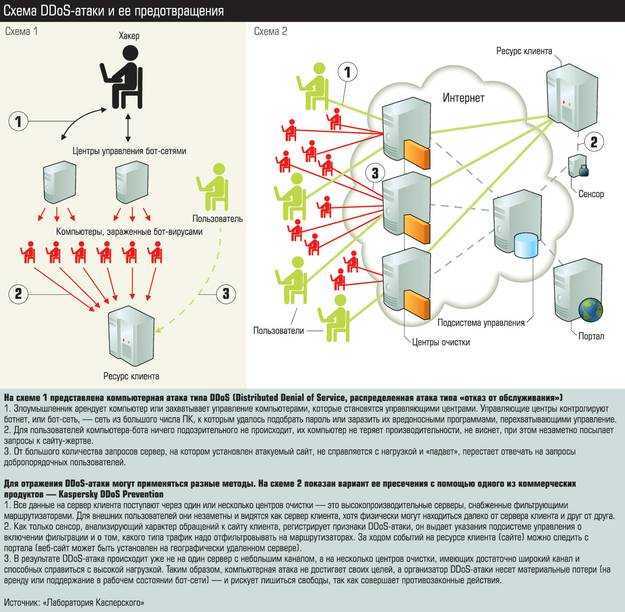

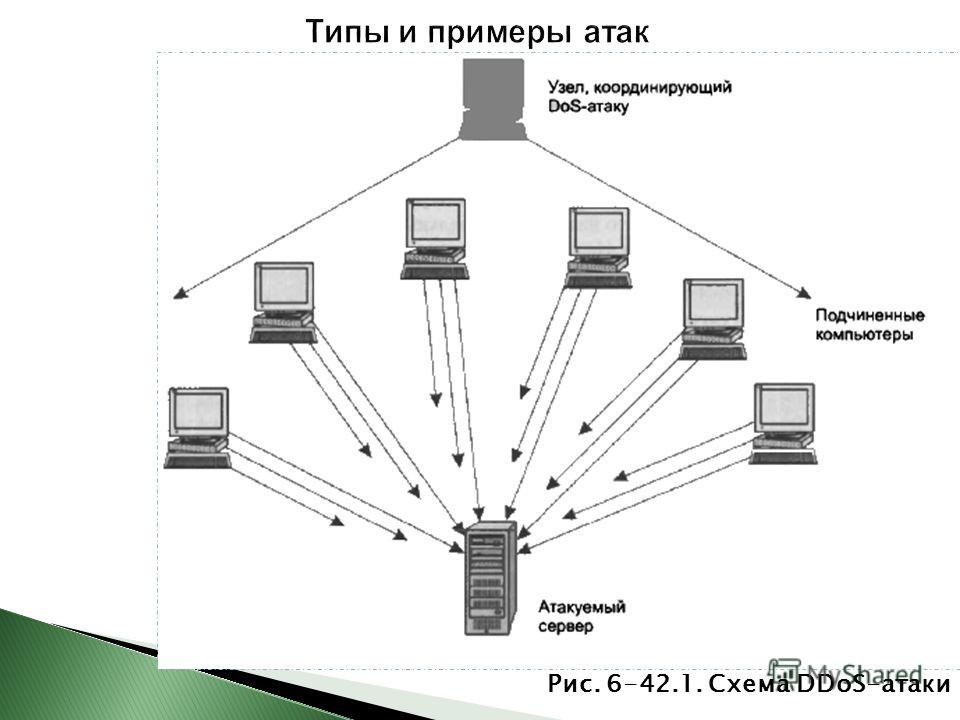

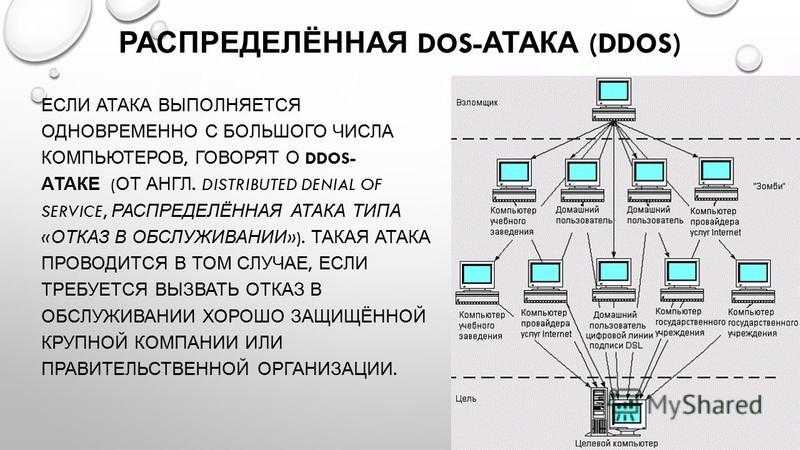

- DDoS-атаки. Распределенные атаки типа «отказ в обслуживании» реализуются за счет использования нескольких скомпрометированных компьютерных систем в качестве источников атакующего трафика. Эти атаки забивают системы большим количеством запросов, в результате чего пропускная способность снижается, и системы становятся перегруженными и недоступными. По сути, DDoS-атака похожа на неожиданную пробку, забивающую шоссе.

- Фишинг. В основе фишинговых атак лежит использование электронных писем, которые могут быть замаскированы под легитимные сообщения от различных компаний. В таком фейковом сообщении злоумышленники могут предлагать перейти по ссылке, скачать зараженный файл или просить передать конфиденциальные данные пользователя – логины, пароли и номера счетов банковских карт.

- Brute-force. Атаки «грубой силой» являются довольно простым методом проникновения в инфраструктуру и представляют собой «угадывание» учетных записей пользователя.

Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей.

Некоторые злоумышленники используют приложения и скрипты в качестве инструментов перебора, которые пробуют множество комбинаций паролей, чтобы обойти процессы аутентификации. Если пароль слабый, то злоумышленникам понадобится всего пару секунд, поэтому бизнес должен применять строгую политику паролей. - Боты. Это программный робот, который имитирует или заменяет поведение человека и выполняет простые задачи со скоростью, которая превышает пользовательскую активность. Некоторые боты бывают полезными, и их действия направлены на поддержку пользователей, однако существуют и вредоносные. К примеру, они используются для автоматического сканирования веб-сайтов и поиска уязвимостей, а также выполнения простых кибератак.

- Атака через посредника (MITM). При данном типе атаки киберпреступник становится «третьим лишним» и пропускает весь веб-трафик через себя. В этот момент потенциальная жертва ни о чем не подозревает, что приводит к тому, что все учетные данные для входа в системы оказываются у злоумышленника.

После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

После полученная информация может быть использована для кражи корпоративных данных или несанкционированных переводов средств.

Как обезопасить бизнес

Грамотный выбор инструментов обеспечения безопасности ИТ-ландшафта – залог сохранения конфиденциальности и сохранности корпоративных данных. Меры по обеспечению ИБ можно разделить на три ключевых вида: технические средства, организационные меры и профилактические проверки уровня защищенности.

Технические средства

- WAF-комплекс. Это межсетевой экран для веб-приложений, основными функциями которого являются выявление и блокировка атак. С помощью WAF-комплекса можно не только выявлять вредоносный трафик, но и также определять, какие атаки были направлены на бизнес-критичные системы. Внедрение этого инструмента позволяет бизнесу защититься от атак на бизнес-логику приложений.

- Межсетевые экраны (FW). Межсетевые экраны являются цифровым защитным барьером вокруг ИТ-инфраструктуры, который защищает сеть и предотвращает несанкционированный доступ.

Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям.

Межсетевые экраны обеспечивают безопасность сети путем фильтрации входящего и исходящего сетевого трафика на основе набора правил. В целом, задача межсетевых экранов состоит в том, чтобы уменьшить или исключить возникновение нежелательных сетевых подключений, позволяя при этом свободно протекать всем законным коммуникациям. - Антивирус. Антивирус – это программа, которая обнаруживает заражение и выполняет действия по его устранению: лечит или удаляет зараженные файлы. Антивирусное ПО работает и как профилактическое средство: оно не только борется, но и предотвращает заражение компьютера в будущем. Антивирусное программное обеспечение позволяет бизнесу защититься от шпионского ПО, вредоносных программ, фишинговых атак, спам-атак и других киберугроз.

- DLP – это набор инструментов и процессов, которые применяюся для предотвращения потери и нелегитимного использования конфиденциальных данных. DLP-система отслеживает весь трафик в защищенной корпоративной сети и позволяет выявлять нарушение политик, несанкционированный доступ к данным со стороны неавторизованных пользователей и блокировать попытки несанкционированной передачи критически важных корпоративных данных.

- Почтовая защита. Основная линия защиты корпоративной почты – это безопасный шлюз. Он фильтрует вредоносные сообщения и отправляет их в карантин. Безопасный шлюз электронной почты может блокировать до 99,99% спама, обнаруживать и удалять письма, содержащие вредоносные ссылки или вложения.

- SIEM-системы. Такие системы собирают и объединяют данные со всей ИТ-инфраструктуры: от хост-систем и приложений до устройств безопасности. После происходит классификация и анализ инцидентов и событий. SIEM-системы на основе правил корреляции получаемых событий выявляют потенциальные инциденты ИБ и уведомляют об этом администратора безопасности.

Организационные меры

- Повышение осведомленности. Регулярные внутрикорпоративные вебинары и обучение основам ИБ жизненно необходимы для каждой компании. Это позволяет повысить осведомленность сотрудников и убедиться, что они обладают навыками, необходимыми для обнаружения и противодействия атакам.

- Разграничение прав и ролей сотрудников. Полный доступ каждого сотрудника ко всем данным компании имеет свои риски – утечка клиентских баз, инсайдерская торговля и раскрытие информации об инновационной деятельности. Компаниям необходимо четко разграничивать права доступа пользователей к корпоративным системам, файлам и оборудованию.

Регулярная проверка защищенности: PenTest + аудит

Аудит информационной безопасности ИТ-инфраструктуры – это независимая оценка уровня защищенности компании на соответствие признанным практикам в области обеспечения ИБ, а также законодательным требованиям: международному стандарту ISO/IEC 27001, ФЗ-152 «О персональных данных» и ФЗ-187 «О безопасности критической информационной инфраструктуры». В аудит входят оценка эффективности и надежности существующих методов защиты, анализ слабых мест и уязвимостей, а также оценка их критичности и разработка рекомендаций по их устранению.

Аудит ИБ – важнейшая мера при разработке концепции защиты ИТ-ландшафта. Однако по-настоящему она эффективна только в том случае, если осуществляется с определенной периодичностью, а не как разовая инициатива.

Однако по-настоящему она эффективна только в том случае, если осуществляется с определенной периодичностью, а не как разовая инициатива.

Помимо аудита, стоит обратить внимание и на тестирование на проникновение – PenTest. Это имитация реальной атаки с применением техник и методов, которые используют злоумышленники с целью выявления уязвимых точек в ИТ-инфраструктуре компании. Проведение PenTest позволяет бизнесу получить реальную оценку и полноценную картину уровня защищенности инфраструктуры и всех информационных систем, а также сформировать список действий и мероприятий, необходимых для повышения уровня безопасности.

В заключение

Обеспечение информационной безопасности является одной из ключевых задач бизнеса. Безопасность должна быть как на техническом уровне, в который входят все необходимые инструменты по защите инфраструктуры, так и на организационном – сотрудники компании всегда должны быть в курсе последних новостей в сфере ИБ и актуальных техниках киберпреступников. Только комплексный и проактивный подход к обеспечению ИБ позволит добиться высокого уровня безопасности и сохранить конфиденциальные данные внутри организации.

Только комплексный и проактивный подход к обеспечению ИБ позволит добиться высокого уровня безопасности и сохранить конфиденциальные данные внутри организации.

Была ли полезна статья?

Расскажите друзьям:

Виды кибер-атак на сервер — CoderSafe на vc.ru

816 просмотров

Безопасность данных в интернете зависит от того, насколько пользователь осведомлен о методах, которыми пользуются преступники. Ежедневно хакеры выполняют миллионы сетевых атак на серверы или другое оборудование. Цель преступной деятельности – это дестабилизация или получение контроля над конкретной системой, а также доступ к личным данным зарегистрированных пользователей.

Безопасность в сети

Безопасность сайтов и серверов постоянно проверяется на прочность. Как только программисты находят способ бороться с одним видом атак, хакеры тут же придумывают другой. Это противостояние меча и щита будет длиться вечно, потому что каждая успешная атака приносит злоумышленнику деньги, тешит его тщеславие и укрепляет преступную репутацию.

Сетевое администрирование включает в себя задачи по поддержанию безопасности веб-приложений, сайтов и путей маршрутизации. Хакеры используют разные методы для проникновения или обрушения сервера, поэтому администратору нужно постоянно проверять логи, обновлять программное обеспечение и регулярно делать бэкапы, чтобы в случае обрушения быстро восстановить работу оборудования.

Виды атак

Описать все существующие виды сетевых атак невозможно в силу того, что каждый день придумывается новый способ проникновения в закрытую систему. Реверс-инжиниринг для новичков учит искать слабости и неточности в любом программном обеспечении. Например, нарушение границ памяти в приложении открывает преступнику возможность переполнить буфер, то есть застопорить работу всей оперативной системы. При этом у хакеров есть любимые инструменты и атаки, которыми они регулярно пользуются:

1. Отказ в обслуживании

Знаменитые DoS и DDoS атаки. Организовать простенький отказ в обслуживании сервера может даже начинающий программист, потому что для этого применяются стандартные интернет-протоколы, например, TCP и ICMP.

Главная задача DoS и DDoS – сделать ваш сервер недоступным для других пользователей. Добиться цели можно при помощи разных инструментов, от перегрузки сети ненужными пакетами до фальсификации диагностических данных. В результате получаем переполнение трафика и обвал всей системы.

Бороться с этим видом атак можно функцией антиспуфинга на маршрутизаторах, либо настройкой функции анти-DoS. Еще один вариант повысить сетевую безопасность – уменьшить поток некритичного трафика. Конечно, добиться 100% гарантии безопасности Linux или другой ОС не получится, потому что для DoS и DDoS используются слабости общей операционной архитектуры, а не какой-то отдельно программы. Но при правильных настройках конфигурации можно существенно снизить риск атаки.

2. Атака вредоносной программой

Большинство вредоносных программ, которые встраиваются в систему, обобщенно называют вирусами. Они представляют самую большую угрозу безопасности в сети, потому что поражают в основном рабочие устройства пользователей. Некоторые программы используются в интернете на вполне легальных условиях, например, снифферы применяют для анализа трафика. Но небольшое изменение легальной программы может принести злоумышленнику конфиденциальную информацию человека или целой компании.

Некоторые программы используются в интернете на вполне легальных условиях, например, снифферы применяют для анализа трафика. Но небольшое изменение легальной программы может принести злоумышленнику конфиденциальную информацию человека или целой компании.

Серверы наиболее уязвимы для программ и приложений, которые работают в режиме клиент/сервер с аутентификацией данных. Они помогают преступникам входить в закрытые корпоративные сети или подключаться к внешним ресурсам. Лучший инструмент для удаленного промышленного шпионажа.

Бороться с вредоносным ПО помогают антивирусные средства, которые нужно регулярно обновлять. Дополнительным плюсом к общей безопасности станет шифрование данных, использование антиснифферов и межсетевых экранов.

3. Атаки маршрутизации

Основная задача маршрутизатора – выбор пути и передача пакета данных. Атаки маршрутизации обычно направлены на обрушение сети. Для достижения этой цели могут использоваться некорректные пакеты, отравление таблицы маршрутизации, Hit-and-Run или стандартная DoS-атака. Иногда маршрутизатор атакуют для получения доступа к конкретной пересылаемой информации, причем одна атака может быть скрыта под другой.

Иногда маршрутизатор атакуют для получения доступа к конкретной пересылаемой информации, причем одна атака может быть скрыта под другой.

Обеспечить безопасность данных при работе с маршрутизатором поможет фильтрация входящего и выходящего трафика. Дополнительное шифрование затруднит преступникам выполнение их задач. Также нужно регулярно проводить мониторинг активности пользователей и обновлять брандмауэр.

4. Сетевая разведка

Сетевая безопасность во многом зависит от того, насколько хорошо преступнику удаётся изучить конкретную сеть, её архитектуру и характеристики. Сетевая разведка обычно ведется в форме запросов DNS, то есть вполне легальными методами. После сбора первичной информации проводится эхо-тестирование (ping sweep), а затем и сканирование портов. Вся эта работа проводится перед массированной атакой, поэтому и называется разведкой.

Лучшим методом борьбы с этой угрозой станет подключение системы IDS, которая поможет распознать незаконное вторжение, либо укажет на подозрительную активность. Дополнительно можно отключить эхо ICMP, но это может затруднить общее сетевое администрирование, потому что будет потеряна часть диагностических данных.

Дополнительно можно отключить эхо ICMP, но это может затруднить общее сетевое администрирование, потому что будет потеряна часть диагностических данных.

5. Man-in-the-middle

Атаки этого типа направлены на перехват пакетов, передаваемых по сети. Для этого используют снифферы и протоколы маршрутизации. Главная цель — получить доступ к сети, который потом можно использовать для кражи персональной или корпоративной информации. Защитой от Man-in-the-Middle станет шифрование данных.

6. XSS-атака

Межсайтовый скриптинг представляет собой внедрение вредоносного кода в генерируемую сервером HTML-страницу. Код может проходить в качестве значения переменной, если сервер не проверяет наличие запрещенных знаков. Значение отправляется в скрипт, генерирующий на запрос хакера HTML-страницу с нужной преступнику информацией, которая после будет использована для кражи личных данных пользователей. Проще говоря XSS-атака бьет через уязвимость сервера по клиентам.

Безопасность сайтов в этом случае зависит от того, как администратор настроил конфигурацию сервера. Активный и пассивный межсайтовый скриптинг даёт злоумышленникам широкие возможности, если будет реализован. Сетевое администрирование для защиты от XSS атак использует запрещение загрузки произвольных файлов, либо запрет на включение в HTML-страницы дополнительных параметров, например, cookie.

Активный и пассивный межсайтовый скриптинг даёт злоумышленникам широкие возможности, если будет реализован. Сетевое администрирование для защиты от XSS атак использует запрещение загрузки произвольных файлов, либо запрет на включение в HTML-страницы дополнительных параметров, например, cookie.

Последствия сетевых атак

Оценить последствия успешной атаки довольно сложно, но они всегда будут негативными. Безопасность Linux или другой операционной системы, которую используют на сервере, должная быть максимальной, потому что потеря личных или корпоративных данных может вылиться в угрозу для репутации или финансовых счетов. Если подросток, прочитавший пару статей про реверс-инжиниринг для новичков сумеет обрушить вашу сеть, тогда вам стоит серьезно задуматься о профессиональном обслуживании сайтов.

Как бороться с сетевыми атаками

Лучше всего обеспечить безопасность веб-приложений и сайтов может только компания, которая специализируется на защите компьютерных сетей. Имеется в виду не только обслуживание готовых веб-ресурсов, но и создание новых сайтов, в основе которых сразу лежит надежная система защиты.

Имеется в виду не только обслуживание готовых веб-ресурсов, но и создание новых сайтов, в основе которых сразу лежит надежная система защиты.

Мы — одна из компаний, которые могут Вам помочь. «CoderSafe» убережет ваш сайт от возможных атак любого вида и сложности. Опытный администратор регулярно проверяет веб-ресурс на наличие уязвимых мест, которые могут заинтересовать преступника, включая пути маршрутизации, ведь атакован может быть не только сервер, но и сам сайт.

17 наиболее распространенных типов кибератак и примеры (2023)

Можете ли вы защитить себя от хакеров?

В средней американской семье есть не менее 22 подключенных устройств, включая ноутбуки, телефоны и смарт-устройства [ * ]. И каждое из этих устройств является входом для кибератаки.

Кибератаки стали не только более распространенными, но и более простыми в осуществлении. Хакеры могут покупать атаки вредоносного ПО на основе подписки на Dark Web так же просто, как зарегистрировать учетную запись Netflix или Spotify.

Согласно отчету NETSCOUT Threat Intelligence, только в первой половине этого года было совершено около 6 миллионов кибератак [ * ].

Хорошей новостью является то, что вам не нужно быть экспертом по кибербезопасности, чтобы предотвратить большинство кибератак. В этом руководстве мы объясним, как работают кибератаки, о распространенных атаках, о которых вам следует знать, и как защитить себя и свою семью.

Как происходят кибератаки?

Кибератаки происходят, когда отдельный человек, группа или организованная банда пытаются злонамеренно проникнуть в систему безопасности другого человека или организации.

Хотя это может натолкнуть вас на мысль о том, что хакеры взломают систему онлайн-банкинга, чтобы украсть миллиарды, наиболее распространенным примером кибератаки является нарушение данных .

Утечки данных происходят , когда хакеры обходят систему безопасности компании или организации и крадут конфиденциальную информацию. Они используют эту информацию для вымогательства, совершения других мошенничеств или продажи в даркнете.

Они используют эту информацию для вымогательства, совершения других мошенничеств или продажи в даркнете.

В первом квартале 2022 года количество утечек данных выросло на 14% по сравнению с тем же периодом 2021 года [ * ].

Но утечка данных — это лишь одно из последствий кибератак.

Атаки могут использоваться для получения личной информации и позволяют киберпреступникам совершать кражу личных данных . Или они могут быть использованы злоумышленниками для нанесения вреда сетям организации.

В последнее время вы наверняка даже слышали о полномасштабной кибервойне. Это когда поддерживаемые государством хакеры пытаются украсть конфиденциальные данные, разрушить компьютерные сети и даже отключить банковскую и энергетическую инфраструктуру.

Ущерб от этих атак может быть серьезным. В среднем утечка данных обходится компаниям более чем в 4 миллиона долларов. Отдельные лица также потенциально могут потерять все, если хакер получит доступ к их онлайн-аккаунтам и конфиденциальной информации, такой как , номера социального страхования и дни рождения.

В среднем утечка данных обходится компаниям более чем в 4 миллиона долларов. Отдельные лица также потенциально могут потерять все, если хакер получит доступ к их онлайн-аккаунтам и конфиденциальной информации, такой как , номера социального страхования и дни рождения.

Новые угрозы кибербезопасности и киберпреступность в ближайшем будущем будут только ухудшаться. Итак, о каких типах атак следует знать? И как вы можете защитить себя?

✅ Примите меры: Если ваш компьютер или телефон подвергнется кибератаке, ваш банковский счет, электронная почта и другие учетные записи в Интернете также могут оказаться под угрозой. Попробуйте защиту от кражи личных данных Aura бесплатно в течение 14 дней , чтобы защитить свои устройства и личные данные от хакеров.

Вот как защитить свои устройства от кибератак

Учитывая огромное количество возможных кибератак, может показаться, что нет никакого способа оставаться в безопасности. Но есть несколько важных шагов, которые вы можете предпринять, чтобы обезопасить свои устройства и защитить свои конфиденциальные файлы от киберпреступников:

Но есть несколько важных шагов, которые вы можете предпринять, чтобы обезопасить свои устройства и защитить свои конфиденциальные файлы от киберпреступников:

- Установите антивирусное программное обеспечение с защитой от вредоносных программ. Защитите свои устройства от хакеров с помощью современного антивирусного программного обеспечения. Это гарантирует, что даже если вы случайно нажмете на ссылку или загрузите вложение, хакеры не смогут установить на ваше устройство вредоносные программы, программы-вымогатели или другие вирусы.

- Используйте сложные пароли и включите многофакторную аутентификацию. Пароли часто являются вашим первым и единственным уровнем защиты от кибератак. Используйте надежные пароли длиной не менее восьми символов, включающие буквы, цифры, символы и регистры. По возможности включайте многофакторную аутентификацию в своих учетных записях, используя 9Приложение-аутентификатор 0005 (не SMS).

- Изучите предупреждающие признаки фишинговой атаки (мошеннические электронные письма, текстовые сообщения и звонки). Остерегайтесь нежелательных писем, сообщений и звонков; и ищите признаки мошенничества по электронной почте . Не нажимайте на незнакомые ссылки и не отвечайте на сообщения, которым не доверяете. Если кто-то звонит, спросите его имя, а затем повесьте трубку и перезвоните на официальный номер организации.

- Регулярно проверяйте свой кредитный отчет и банковские выписки. Хакеры почти всегда охотятся за вашими финансовыми счетами. Проверьте наличие предупреждающих признаков кражи личных данных, таких как странные платежи в выписке по счету или счета, которые вы не узнаете. Служба защиты от кражи личных данных, такая как Aura, может отслеживать ваш кредит и выписки и предупреждать вас о любых признаках мошенничества.

- Не игнорируйте обновления программного обеспечения или ОС. Хакеры используют уязвимости в устаревшем программном обеспечении для проведения своих атак.

Держите свои устройства и программное обеспечение в актуальном состоянии и в безопасности.

Держите свои устройства и программное обеспечение в актуальном состоянии и в безопасности. - Используйте VPN при использовании общедоступного Wi-Fi. Публичный Wi-Fi легко взломать . Всякий раз, когда вы используете его для чего-то конфиденциального — даже для проверки электронной почты — используйте VPN для защиты ваших данных.

- Избегайте чрезмерного распространения информации в социальных сетях и на других сайтах. Все, чем вы делитесь, становится частью вашего онлайн-отпечатка, который хакеры могут использовать для подбора ваших паролей и контрольных вопросов или проведения атак с использованием социальной инженерии. Избегайте чрезмерного обмена и защищайте свои конфиденциальность в социальных сетях .

- Подпишитесь на защиту от кражи личных данных. Aura защищает ваши устройства и сети с помощью шифрования военного уровня и антивируса. Мы также постоянно отслеживаем ваши учетные записи в Интернете и конфиденциальную информацию, такую как ваш SSN, и предупреждаем вас, если ваши учетные записи были взломаны.

Кроме того, каждый участник плана Aura застрахован страховым полисом на сумму 1 000 000 долларов США на случай убытков, связанных с кражей личных данных. Попробуйте Aura’s 14-дневная бесплатная пробная версия для немедленной защиты, пока вы наиболее уязвимы.

Кроме того, каждый участник плана Aura застрахован страховым полисом на сумму 1 000 000 долларов США на случай убытков, связанных с кражей личных данных. Попробуйте Aura’s 14-дневная бесплатная пробная версия для немедленной защиты, пока вы наиболее уязвимы.

📚 Связанные: Меня взломали? Как распознать и восстановиться после взлома →

17 Различные типы кибератак

- Атаки с использованием вредоносных программ (программы-вымогатели, трояны и т. д.)

- Фишинговые атаки (целевой фишинг, китобойный промысел и т. д.)

- 6 Атаки «человек посередине»

- Атаки типа «отказ в обслуживании» (DOS и DDoS)

- Атаки с внедрением SQL-кода

- Туннелирование DNS

- Эксплойты и атаки нулевого дня

- Атаки на пароли

- Атаки с загрузкой с диска

- Атаки с межсайтовым скриптингом (XSS)

- Руткиты

- DNS-спуфинг 9 IoT) атаки

- Перехват сеанса

- Манипулирование URL

- Криптоджекинг

- Внутренние угрозы

0004 Вредоносное ПО — это «вредоносное программное обеспечение», предназначенное для нарушения или кражи данных с компьютера, сети или сервера.

Хакеры обманом заставляют вас устанавливать вредоносные программы на ваши устройства. После установки вредоносный скрипт запускается в фоновом режиме и обходит вашу систему безопасности, предоставляя хакерам доступ к вашим конфиденциальным данным и возможность даже захватить контроль.

Вредоносное ПО является одной из наиболее часто используемых кибератак. И есть несколько вариантов, о которых вы должны знать:

- Программа-вымогатель: Этот тип вредоносного ПО шифрует файлы в вашей системе, поэтому вы не можете получить к ним доступ, пока не заплатите «выкуп» (обычно в криптовалюте ). В 2022 году количество атак программ-вымогателей по всему миру увеличилось на 80% по сравнению с предыдущим годом [ * ].

- Шпионское ПО: Как следует из названия, этот тип вредоносного ПО отслеживает ваши действия и отправляет данные обратно хакеру. Это могут быть банковские реквизиты, логины и пароли.

- Кейлоггеры: Кейлоггеры похожи на шпионское ПО, за исключением того, что они отслеживают ваши действия. Все, что вы вводите (и сайт, на котором вы это вводите), отправляется хакеру и может быть использовано для шантажа или кражи личных данных.

- Трояны: Названные в честь известного троянского коня, эти типы вредоносных программ «прячутся» внутри легитимного программного обеспечения. Например, вы можете загрузить то, что, по вашему мнению, является антивирусным программным обеспечением, только для того, чтобы заразить ваше устройство.

- Вирусы: Вирусы прикрепляются к программам и файлам и запускаются при их открытии. Будучи активным, вирус может самовоспроизводиться без вашего ведома и замедлять работу вашего устройства или уничтожать данные.

Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

Существуют также «черви», представляющие собой вирусы, которые перемещаются по вашей сети от одного зараженного компьютера к другому, предоставляя хакерам удаленный доступ ко всей вашей системе.

Вредоносные программы могут атаковать отдельных лиц — например, когда вы открываете ссылку в фишинговом письме . Но они также используются для атак на предприятия и организации.

В мае 2021 года компания JBS USA, крупнейший в мире поставщик мяса, подверглась атаке программы-вымогателя, которая остановила производство на многих ее заводах. В итоге компания заплатила выкуп в размере 11 миллионов долларов в биткойнах, чтобы предотвратить дальнейший ущерб [ * ].

Совет: установите антивирус с защитой от вредоносных программ и фишинга на свои устройства. Aura защищает ваши устройства и сети от вредоносных программ и других киберугроз. Попробуйте 14 дней бесплатно ниже!

2. Фишинговые атаки (целевой фишинг, китобойный промысел и т.

д.)

д.)Фишинговая атака происходит, когда киберпреступник отправляет вам мошенническое электронное письмо, текст (называемый « smishing ») или телефонный звонок (называемый « vishing »). ). Эти сообщения выглядят так, как будто они от кого-то официального или от лица или компании, которым вы доверяете, например, от вашего банка, ФБР или такой компании, как Microsoft, Apple или Netflix.

На самом деле эти сообщения отправляются самозванцами. Если вы ответите с конфиденциальной информацией, такой как ваш пароль, они могут использовать ее для захвата ваших учетных записей.

В фишинговых и смишинг-сообщениях также может быть указание щелкнуть ссылку или открыть вложение электронной почты, которое либо загрузит вредоносное ПО на ваше устройство, либо отправит вас на фишинговый сайт, предназначенный для кражи вашей информации.

Во многих случаях фишинговые атаки охватывают широкую сеть и не нацелены на конкретных лиц (это облегчает их идентификацию). Однако есть несколько новых фишинговых кибератак, которые более целенаправленны и их труднее обнаружить. К ним относятся:

Однако есть несколько новых фишинговых кибератак, которые более целенаправленны и их труднее обнаружить. К ним относятся:

- Целевые фишинговые атаки: Эти атаки обычно рассылаются по электронной почте и нацелены на конкретного человека. Хакер будет использовать вашу личную информацию, которую он купил в Dark Web (или нашел в вашем онлайн-отпечатке и в социальных сетях), чтобы сделать ее более правдоподобной и заставить вас перейти по ссылке.

- Китобойный промысел: Фишинговая атака происходит, когда хакер нацелен на высокопоставленных лиц, таких как генеральные директора и руководители. Цель состоит в том, чтобы украсть их учетные данные и получить бэкдор-доступ к сети их компании. Мошенничество с генеральным директором теперь является мошенничеством на 26 миллиардов долларов в год [ *].

- Фишинговые атаки Angler: Атака Angler — это новый тип фишинговой аферы, в которой хакер «заманивает» пользователей в социальных сетях, выдавая себя за учетную запись службы поддержки клиентов известной компании.

Мошенники создают учетные записи, такие как «@AmazonHelp$», а затем автоматически отвечают на соответствующие сообщения, предоставляя вам ссылку для общения с «представителем». Но на самом деле это мошенничество, предназначенное для кражи вашей информации.

Мошенники создают учетные записи, такие как «@AmazonHelp$», а затем автоматически отвечают на соответствующие сообщения, предоставляя вам ссылку для общения с «представителем». Но на самом деле это мошенничество, предназначенное для кражи вашей информации.

Мошенники становятся все более изощренными в фишинговых атаках, что затрудняет определение вашей цели.

Пример фишингового электронного письма, якобы от Налогового управления США. Источник: Verified.orgХорошее эмпирическое правило — всегда подвергать сомнению незапрошенные сообщения, особенно от тех, кто утверждает, что они из государственного учреждения или крупной корпорации. Если они позвонят или отправят вам сообщение, свяжитесь с компанией напрямую, получив контактную информацию с их веб-сайта, вместо того, чтобы взаимодействовать с сообщением.

📚 Связанные: 11 последних случаев мошенничества в Telegram, на которые следует обратить внимание →

3.

Атаки «человек посередине»

Атаки «человек посередине»Атака «человек посередине» (MitM) происходит, когда злоумышленники перехватывают данные или ставят под угрозу вашу сеть, чтобы «подслушивать» вас. Эти атаки особенно распространены при использовании общедоступных сетей Wi-Fi , которые легко взломать.

Предположим, вы используете Wi-Fi в Starbucks и вам нужно проверить баланс своего банковского счета. Когда вы входите в систему, хакер может перехватить ваши данные и захватить ваше имя пользователя и пароль (а позже слить вашу учетную запись).

Атаки MitM также могут использоваться для «подделки» разговоров. Хакеры вмешиваются в ваш разговор и притворяются человеком, с которым, как вам кажется, вы разговариваете.

В одном крайнем случае хакер перехватил сообщения между китайским инвестором и основателем стартапа и заставил их изменить назначение банковского перевода в размере 1 миллиона долларов [ * ].

📚 Связанные: 15 типов хакеров, о которых вам нужно знать →

4.

Отказ в обслуживании (DOS) и распределенный отказ в обслуживании (DDoS)

Отказ в обслуживании (DOS) и распределенный отказ в обслуживании (DDoS)Многие кибератаки предназначены для перегрузки серверов, что приводит к отключению служб.

Атака типа «отказ в обслуживании» (DOS) происходит, когда хакеры используют ложные запросы и трафик, чтобы перегрузить систему и отключить ее. Атака распределенного отказа в обслуживании (DDoS) — это тот же тип атаки, за исключением того, что хакер использует несколько взломанных устройств одновременно.

Целью этих кибератак обычно является не кража данных, а остановка или даже прекращение бизнес-операций. DDoS-атаки привели к закрытию таких сайтов, как Twitter, SoundCloud и Spotify, и даже серьезно повредили AWS Amazon [9].0005*].

5. Атаки с внедрением SQL

Большинство веб-сайтов используют базы данных SQL для хранения конфиденциальной информации, такой как логины, пароли и данные учетных записей. Хакеры используют атаку SQL-инъекции, чтобы «обмануть» базу данных и заставить ее передать эту информацию.

Эти атаки немного технические, но они сводятся к тому, что хакер вводит предопределенные SQL-команды в поле ввода данных (например, в поле логина или пароля). Эти команды могут считывать конфиденциальные данные, изменять данные базы данных или даже запускать исполнительные функции (например, выключение системы).

Только в прошлом году 70 гигабайт данных было украдено с крайне правого веб-сайта Gab посредством атаки с помощью SQL-инъекций [ * ].

6. Туннелирование DNS

Туннелирование DNS — это тип кибератаки, который хакеры используют для обхода традиционных систем безопасности, таких как брандмауэры, для получения доступа к системам и сетям. Хакеры кодируют вредоносные программы в DNS-запросах и ответах (которые игнорируются большинством программ безопасности).

Как только программа оказывается внутри, она привязывается к целевому серверу, предоставляя хакерам удаленный доступ.

Атаки с туннелированием DNS особенно опасны, поскольку часто остаются незамеченными в течение нескольких дней, недель или месяцев. За это время киберпреступники могут украсть конфиденциальные данные, изменить код, установить новые точки доступа и даже установить вредоносное ПО.

За это время киберпреступники могут украсть конфиденциальные данные, изменить код, установить новые точки доступа и даже установить вредоносное ПО.

В одном примере киберпреступники использовали DNS-туннелирование для атаки на Air India и другие авиакомпании и кражи паспортных данных и номеров кредитных карт. «Бэкдор» был открыт более двух месяцев [*].

✅ Примите меры: Если хакеры получат доступ к вашим устройствам, они могут взломать ваш счет в онлайн-банке или взять кредит на ваше имя. Попробуйте Служба защиты от кражи личных данных для контроля ваших финансов и предупреждения о мошенничестве.

7. Эксплойты и атаки нулевого дня

Эксплойты нулевого дня — это уязвимости кибербезопасности, которые существуют в программном обеспечении или сети без ведома производителя. Например, Apple может выпустить новую версию iOS, которая случайно содержит способ, с помощью которого хакеры могут украсть вашу информацию iCloud. Как только они обнаруживают уязвимость, у атакуемой компании есть «ноль дней», чтобы исправить ее, поскольку они уже уязвимы.

Как только они обнаруживают уязвимость, у атакуемой компании есть «ноль дней», чтобы исправить ее, поскольку они уже уязвимы.

Атака нулевого дня происходит, когда хакеры используют эти уязвимости для проникновения в систему с целью кражи данных или причинения ущерба. В первые несколько месяцев 2022 года Microsoft, Google и Apple должны были исправлять ошибки нулевого дня [ * ].

Одна из самых опасных уязвимостей нулевого дня была обнаружена в конце прошлого года, когда исследователи обнаружили уязвимость в « Log4J » — утилите на основе Java, которая используется во всем, от Apple iCloud до Mars Rover.

8. Атака на пароль

Атаки на пароли включают в себя любые кибератаки, в ходе которых хакеры пытаются угадать, взломать или обманным путем заставить вас выдать свои пароли.

Существует несколько различных кибератак с использованием паролей, о которых вам следует знать:

- Распыление пароля: Это когда хакеры пытаются использовать один и тот же пароль для нескольких учетных записей.

Например, более 3,5 миллионов американцев используют пароль «123456».

Например, более 3,5 миллионов американцев используют пароль «123456». - Брутфорс: Атака методом грубой силы происходит, когда хакеры создают программное обеспечение, которое пытается использовать различные комбинации имен пользователей и паролей, пока не найдет подходящее. Они часто используют логины, просочившиеся в Даркнет, потому что многие люди повторно используют пароли в разных учетных записях (это также называется методом «словарь»).

- Социальная инженерия: Атаки с использованием социальной инженерии происходят, когда хакеры используют психологию, чтобы заставить вас выдать свой пароль. Например, они могут использовать фишинговое электронное письмо, выдаваемое за письмо от вашего банка, и заставить вас «подтвердить» данные вашей учетной записи.

📚 Связанный: Что такое подстановка учетных данных (и как защитить себя) →

ссылка или загрузка вложения.

Но атака с диска (или загрузка с диска) происходит, когда вы просто просматриваете зараженный веб-сайт.

Но атака с диска (или загрузка с диска) происходит, когда вы просто просматриваете зараженный веб-сайт.Хакеры используют уязвимости в подключаемых модулях, веб-браузерах и приложениях для установки вредоносных программ на ваше устройство без вашего ведома.

Еще в 2016 году атака с загрузкой с диска использовала уязвимости в Adobe Flash Player для установки крипто-вымогателей [ * ]. После установки жертвы были перенаправлены на сайт, требующий 0,05 биткойна, чтобы вернуть доступ к их устройству.

10. Атаки с использованием межсайтовых сценариев

Атаки с использованием межсайтовых сценариев (XSS) позволяют хакерам получить несанкционированный доступ к приложению или веб-сайту.

Киберпреступники пользуются уязвимыми веб-сайтами и заставляют их устанавливать вредоносный код JavaScript для пользователей. Когда код выполняется в вашем браузере, хакер может маскироваться под вашу учетную запись и делать все, что вы можете сделать.

К сайтам, уязвимым для XSS, относятся доски объявлений, форумы и веб-страницы. Эти страницы зависят от пользовательского ввода, который не проверяется на наличие вредоносных кодов. Но даже более крупные сайты находятся в опасности.

Например, в 2014 году уязвимость сайта на eBay приводила к тому, что клиенты перенаправлялись на вредоносные сайты при переходе по ссылкам на товары [ *]. Сайты отображали поддельные страницы входа в eBay, предлагая пользователям ввести свои данные, которые затем были украдены.

11. Руткиты

Руткиты — это тип вредоносных программ, которые предоставляют хакерам контроль и доступ на уровне администратора к целевой системе. Руткиты прячутся глубоко внутри операционной системы вашего устройства, поэтому их трудно обнаружить, но они невероятно опасны.

Руткит может позволить хакерам украсть конфиденциальную информацию, установить кейлоггеры или даже удалить антивирусное программное обеспечение. Например, в июле 2022 года «Лаборатория Касперского» обнаружила руткит, который может сохраняться на машине жертвы даже после перезагрузки или переустановки [9]. 0005*].

0005*].

📚 Связанные: Что делать, если ваш SSN находится в даркнете →

«поддельный» сайт. Эти сайты выглядят почти так же, как ваш пункт назначения (например, страница входа в ваш банк или учетная запись в социальной сети). Но любая информация, которую вы отправляете, попадает прямо к хакерам, предоставляя им доступ к вашим учетным записям.

Хакеры также могут использовать спуфинг DNS для саботажа компаний, перенаправляя посетителей сайта на некачественный сайт с непристойным содержанием.

В одном известном примере домашняя страница Google была подделана в Румынии и Пакистане [ * ], отправляя пользователей на незнакомый сайт. К счастью, в данном случае у хакера не было никаких злонамеренных намерений, кроме перенаправления посетителей.

13. Атака Интернета вещей (IoT)

Устройства Интернета вещей (IoT), такие как умные колонки, телевизоры и игрушки, также могут быть целями кибератак. Атака IoT происходит, когда хакеры крадут данные с устройства или объединяют несколько устройств IoT в ботнет, который можно использовать для DDoS-атак.

Атака IoT происходит, когда хакеры крадут данные с устройства или объединяют несколько устройств IoT в ботнет, который можно использовать для DDoS-атак.

На устройствах IoT обычно не установлено антивирусное программное обеспечение, что делает их легкой мишенью для хакеров. Во многих крупнейших в мире DDoS-атаках использовались «армии ботов», состоящие из устройств IoT. Это может показаться маловероятным, но даже ваш «умный холодильник» может оказаться невольным солдатом в кибератаке.

📚 Связанные: Худшие мошенничества в Instagram, происходящие прямо сейчас сеанс между клиентом и сервером. Компьютер злоумышленника меняет свой IP-адрес на адрес клиента и продолжает получать доступ к серверу без какой-либо аутентификации.

После захвата сеанса хакеры могут делать все, что может сделать учетная запись клиента. Например, предположим, что вы получаете доступ к внутренней базе данных вашей компании во время рабочей поездки. Если хакер захватит ваш сеанс, он получит доступ ко всем файлам вашей компании.

Совет для профессионалов:

Используйте VPN, чтобы скрыть свое местоположение и защитить свою сеть от хакеров. Aura использует шифрование военного уровня, чтобы гарантировать, что хакеры не смогут перехватить ваши сообщения или данные.

15. Манипуляции с URL

Манипулирование URL происходит, когда хакеры изменяют параметры URL-адреса, чтобы перенаправить вас на фишинговый сайт или загрузить вредоносное ПО.

Например, многие люди используют сокращатели URL-адресов, чтобы лучше запоминать длинные веб-адреса или определенные страницы. Если хакеры «отравят» этот сокращенный URL-адрес, они могут отправить вас на фишинговый сайт, предназначенный для кражи вашей личной информации.

В других ситуациях хакеры манипулируют URL-адресом, чтобы заставить сервер показывать страницы, к которым у них не должно быть доступа. Например, они могут ввести «www.yoursitename.com/admin», чтобы найти вашу страницу входа, или ввести «www. yoursitename.com/.bak», чтобы получить доступ к файлам резервных копий.

yoursitename.com/.bak», чтобы получить доступ к файлам резервных копий.

16. Криптоджекинг

Криптоджекинг — это кибератака, которая тайно использует вычислительную мощность вашего компьютера для добычи криптовалют, таких как биткойн и эфириум. Это серьезно замедлит работу ваших компьютерных систем и вызовет другие потенциальные уязвимости.

Хотя это и не обязательно является «атакой», Norton столкнулся с резкой критикой после того, как выяснилось, что их последнее обновление незаметно установило криптомайнер внутри своего антивирусного программного обеспечения.

✅ Выполнить действие: Защитите себя от рисков кражи личных данных и мошенничества с помощью страховки Aura на сумму 1 000 000 долларов США от кражи личных данных. Попробуйте Aura бесплатно в течение 14 дней , чтобы понять, подходит ли она вам.

17. Внутренние угрозы

Кибератаки часто исходят от внешней угрозы, такой как хакерская группа. Но есть также вероятность внутренних угроз.

Но есть также вероятность внутренних угроз.

Внутренние угрозы возникают, когда кто-то, кто работает в компании, целенаправленно крадет данные, предоставляет кому-либо несанкционированный доступ или раскрывает пароли.

Например, в начале пандемии COVID-19 недовольный бывший сотрудник компании по упаковке медицинского оборудования использовал доступ администратора для удаления более 100 000 записей компании [ * ].

Не позволяйте хакерам перехитрить вас. Aura Can Help

Центр жалоб на интернет-преступления ФБР получил около 850 000 сообщений о киберпреступлениях в 2021 году, жертвы которых потеряли 6,9 миллиарда долларов из-за мошенников [ * ].

Кибератаки в ближайшее время не замедлятся. Но это не означает, что вы не можете защитить себя от преступников, которые хотят получить доступ к вашим данным или взломать ваши устройства.

Узнайте, как распознавать предупредительные признаки кибератаки и способы, которыми преступники пытаются завладеть вашими устройствами. А для дополнительной защиты рассмотрите возможность регистрации в Aura.

А для дополнительной защиты рассмотрите возможность регистрации в Aura.

Готовы к надежной защите от кражи личных данных? Попробуйте Aura бесплатно в течение 14 дней.

типов кибератак, о которых вам следует знать в 2023 году

Жизнь сегодня стала намного комфортнее благодаря различным цифровым устройствам и интернету для их поддержки. У всего хорошего есть обратная сторона, и это также относится к современному цифровому миру. Сегодня Интернет внес позитивные изменения в нашу жизнь, но вместе с этим возникает огромная проблема с защитой ваших данных. Это порождает кибератаки. В этой статье мы обсудим различные типы кибератак и способы их предотвращения.

Что такое кибератака?

Прежде чем перейти к различным типам кибератак, мы сначала познакомим вас с кибератакой. Когда происходит несанкционированный доступ к системе/сети третьей стороной, мы называем это кибератакой. Человек, который осуществляет кибератаку, называется хакером/злоумышленником.

Кибератаки имеют несколько негативных последствий. Когда атака проводится, это может привести к утечке данных, что приведет к потере данных или манипулированию данными. Организации несут финансовые потери, подрывается доверие клиентов и наносится ущерб репутации. Чтобы обуздать кибератаки, мы внедряем кибербезопасность. Кибербезопасность — это метод защиты сетей, компьютерных систем и их компонентов от несанкционированного цифрового доступа.

Ситуация с COVID-19 также оказала негативное влияние на кибербезопасность. По данным Интерпола и ВОЗ, во время пандемии COVID-19 произошло заметное увеличение числа кибератак.

Теперь, когда вы знаете, что такое кибератака, давайте рассмотрим различные типы кибератак.

Как часто происходят кибератаки?

Кибератаки становятся все более распространенными в нашем современном цифровом мире. Они могут нанести серьезный ущерб отдельным лицам, предприятиям и правительствам. Люди запускают кибератаки по нескольким причинам, включая финансовую выгоду, шпионаж, активность и саботаж. Кроме того, хакеры могут запускать атаки просто для того, чтобы бросить вызов или доказать свои навыки.

Кроме того, хакеры могут запускать атаки просто для того, чтобы бросить вызов или доказать свои навыки.

Почему люди запускают кибератаки?

Существует множество причин, по которым люди запускают кибератаки, включая финансовую выгоду, шпионаж, активизм и саботаж. В некоторых случаях кибератаки могут быть политически мотивированы, чтобы нанести ущерб их противникам.

Что происходит во время кибератаки?

Во время кибератаки злоумышленник получает несанкционированный доступ к компьютерной системе, сети или устройству для кражи, изменения или уничтожения данных. Злоумышленник может использовать различные тактики, включая вредоносное ПО, социальную инженерию или использование уязвимостей в программном обеспечении или системах.

Как происходят кибератаки?

Кибератаки могут происходить различными способами. Например, хакер может использовать методы фишинга, чтобы заставить пользователя щелкнуть вредоносную ссылку или ввести свои учетные данные для входа на поддельный веб-сайт. Кроме того, хакер может нанести ущерб уязвимости в программном обеспечении для доступа к другим устройствам для кражи конфиденциальной информации.

Кроме того, хакер может нанести ущерб уязвимости в программном обеспечении для доступа к другим устройствам для кражи конфиденциальной информации.

Что такое ботнет?

Сеть для скомпрометированных устройств называется ботнетом или ботами и контролируется одним злоумышленником или группой. Эти боты могут атаковать системы смартфонов и других устройств, подключенных к Интернету.

- Атака через Интернет: Выполняется с использованием сети ботов для запуска атак на веб-сайты, таких как DDoS-атаки для заполнения веб-сайта трафиком и веб-скрапинг, когда злоумышленник может украсть важные данные с веб-сайтов с помощью ботов.

- Системная атака: Злоумышленники используют ботнеты для заражения систем других устройств и управления ими, а также для распространения вредоносных программ, таких как программы-вымогатели или программы-шпионы, и кражи конфиденциальных данных.

Типы кибератак

Сегодня в мире происходит множество разновидностей кибератак. Если мы знаем различные типы кибератак, нам становится легче защищать от них наши сети и системы. Здесь мы подробно рассмотрим первую десятку кибератак, которые могут затронуть отдельного человека или крупный бизнес, в зависимости от масштаба.

Если мы знаем различные типы кибератак, нам становится легче защищать от них наши сети и системы. Здесь мы подробно рассмотрим первую десятку кибератак, которые могут затронуть отдельного человека или крупный бизнес, в зависимости от масштаба.

Давайте начнем с различных типов кибератак в нашем списке:

1. Атака вредоносных программ

Это один из самых распространенных видов кибератак. «Вредоносное ПО» относится к вредоносным программным вирусам, включая червей, шпионское ПО, программы-вымогатели, рекламное ПО и трояны.

Троянский вирус маскируется под законное программное обеспечение. Программа-вымогатель блокирует доступ к ключевым компонентам сети, тогда как программа-шпион — это программа, которая крадет все ваши конфиденциальные данные без вашего ведома. Рекламное ПО — это программное обеспечение, которое отображает рекламный контент, например баннеры, на экране пользователя.

Вредоносное ПО проникает в сеть через уязвимость. Когда пользователь нажимает на опасную ссылку, он загружает вложение электронной почты или при использовании зараженного флеш-накопителя.

Давайте теперь посмотрим, как мы можем предотвратить атаку вредоносных программ:

- Используйте антивирусное программное обеспечение. Он может защитить ваш компьютер от вредоносных программ. Avast Antivirus, Norton Antivirus и McAfee Antivirus — это лишь некоторые из популярных антивирусных программ.

- Используйте брандмауэры. Брандмауэры фильтруют трафик, который может попасть на ваше устройство. Windows и Mac OS X имеют встроенные брандмауэры по умолчанию, которые называются Брандмауэр Windows и Брандмауэр Mac.

- Будьте бдительны и не переходите по подозрительным ссылкам.

- Регулярно обновляйте ОС и браузеры.

2. Фишинговая атака

Фишинговые атаки — один из наиболее распространенных видов кибератак. Это тип атаки социальной инженерии, при которой злоумышленник выдает себя за доверенное лицо и отправляет жертве поддельные письма.

Не подозревая об этом, жертва открывает письмо и переходит по вредоносной ссылке или открывает вложение к письму. Таким образом злоумышленники получают доступ к конфиденциальной информации и учетным данным. Они также могут установить вредоносное ПО с помощью фишинговой атаки.

Таким образом злоумышленники получают доступ к конфиденциальной информации и учетным данным. Они также могут установить вредоносное ПО с помощью фишинговой атаки.

Фишинговые атаки можно предотвратить, выполнив следующие шаги:

- Тщательно изучайте получаемые электронные письма. Большинство фишинговых писем содержат серьезные ошибки, такие как орфографические ошибки и изменения формата по сравнению с законными источниками.

- Используйте антифишинговую панель инструментов.

- Регулярно обновляйте свои пароли.

3. Атака на пароль

Это форма атаки, при которой хакер взламывает ваш пароль с помощью различных программ и инструментов для взлома паролей, таких как Aircrack, Cain, Abel, John the Ripper, Hashcat и т. д. и атаки кейлоггеров.

Ниже перечислены несколько способов предотвращения атак на пароли:

- Используйте надежные буквенно-цифровые пароли со специальными символами.

- Не используйте один и тот же пароль для нескольких веб-сайтов или учетных записей.

- Обновите свои пароли; это ограничит вашу подверженность атаке пароля.

- Не иметь открытых подсказок для пароля.

4. Атака «человек посередине»

Атака «человек посередине» (MITM) также известна как атака с прослушиванием. В этой атаке злоумышленник вмешивается в двусторонний обмен данными, т. Е. Злоумышленник перехватывает сеанс между клиентом и хостом. Таким образом хакеры крадут данные и манипулируют ими.

Как видно ниже, связь между клиентом и сервером прервана, вместо этого линия связи проходит через хакера.

АтакиMITM можно предотвратить, выполнив следующие шаги:

- Помните о безопасности используемого веб-сайта. Используйте шифрование на своих устройствах.

- Воздержитесь от использования общедоступных сетей Wi-Fi.

5. Атака путем внедрения кода SQL

Атака путем внедрения языка структурированных запросов (SQL) происходит на веб-сайте, управляемом базой данных, когда хакер манипулирует стандартным SQL-запросом. Он осуществляется путем внедрения вредоносного кода в поисковую строку уязвимого веб-сайта, в результате чего сервер раскрывает важную информацию.

Он осуществляется путем внедрения вредоносного кода в поисковую строку уязвимого веб-сайта, в результате чего сервер раскрывает важную информацию.

В результате злоумышленник может просматривать, редактировать и удалять таблицы в базах данных. Злоумышленники также могут получить административные права через это.

Для предотвращения атаки путем внедрения SQL:

- Используйте систему обнаружения вторжений, так как они предназначены для обнаружения несанкционированного доступа к сети.

- Выполните проверку введенных пользователем данных. С помощью процесса проверки он контролирует ввод данных пользователем.

6. Атака типа «отказ в обслуживании»

Атака типа «отказ в обслуживании» представляет собой серьезную угрозу для компаний. Здесь злоумышленники нацелены на системы, серверы или сети и наводняют их трафиком, чтобы исчерпать свои ресурсы и пропускную способность.

Когда это происходит, обслуживание входящих запросов становится непосильным для серверов, в результате чего веб-сайт, на котором он размещен, либо закрывается, либо замедляется. Это оставляет законные запросы на обслуживание без присмотра.

Это оставляет законные запросы на обслуживание без присмотра.

Это также известно как DDoS-атака (распределенный отказ в обслуживании), когда злоумышленники используют несколько скомпрометированных систем для запуска этой атаки.

Теперь посмотрим, как предотвратить DDoS-атаку:

- Запустите анализ трафика для выявления вредоносного трафика.

- Обратите внимание на предупреждающие знаки, такие как замедление работы сети, периодические отключения веб-сайтов и т. д. В такие моменты организация должна без промедления предпринять необходимые шаги.

- Составьте план реагирования на инциденты, подготовьте контрольный список и убедитесь, что ваша команда и центр обработки данных могут справиться с DDoS-атакой.

- Передайте функции предотвращения DDoS-атак поставщикам облачных услуг.

7. Внутренняя угроза

Как следует из названия, внутренняя угроза связана не с третьей стороной, а с внутренним лицом. В таком случае; это может быть человек из организации, который знает все об организации. Внутренние угрозы могут нанести огромный ущерб.

Внутренние угрозы могут нанести огромный ущерб.

Внутренние угрозы широко распространены на малых предприятиях, поскольку сотрудники имеют доступ к нескольким учетным записям с данными. Причин такой формы нападения много, это может быть и жадность, и злой умысел, и даже невнимательность. Внутренние угрозы трудно предсказать и, следовательно, сложно.

Для предотвращения атаки внутренней угрозы:

- Организации должны иметь хорошую культуру осведомленности о безопасности.

- Компании должны ограничить доступ сотрудников к ИТ-ресурсам в зависимости от их должностных обязанностей.

- Организации должны обучать сотрудников выявлять внутренние угрозы. Это поможет сотрудникам понять, когда хакер манипулировал или пытался использовать данные организации не по назначению.

8. Криптоджекинг

Термин Cryptojacking тесно связан с криптовалютой. Криптоджекинг происходит, когда злоумышленники получают доступ к чужому компьютеру для майнинга криптовалюты.

Доступ получен путем заражения веб-сайта или манипулирования жертвой для перехода по вредоносной ссылке. Для этого они также используют онлайн-рекламу с кодом JavaScript. Жертвы не знают об этом, так как код майнинга Crypto работает в фоновом режиме; задержка казни — единственный знак, свидетелями которого они могут быть.

Криптоджекинг можно предотвратить, выполнив следующие шаги:

- Обновите свое программное обеспечение и все приложения безопасности, так как криптоджекинг может заразить самые незащищенные системы.

- Провести тренинг по криптоджекингу для сотрудников; это поможет им обнаруживать угрозы криптоджекинга.

- Установите блокировщик рекламы, так как реклама является основным источником скриптов для криптоджекинга. Также есть расширения, такие как MinerBlock, который используется для идентификации и блокировки скриптов крипто-майнинга.

9. Эксплойт нулевого дня

Эксплойт нулевого дня происходит после объявления сетевой уязвимости; в большинстве случаев нет решения для уязвимости. Следовательно, поставщик уведомляет об уязвимости, чтобы пользователи знали об этом; однако эта новость доходит и до злоумышленников.

Следовательно, поставщик уведомляет об уязвимости, чтобы пользователи знали об этом; однако эта новость доходит и до злоумышленников.

В зависимости от уязвимости поставщику или разработчику может потребоваться любое количество времени для устранения проблемы. Тем временем злоумышленники нацелены на обнаруженную уязвимость. Они стараются использовать уязвимость еще до того, как для нее будет реализовано исправление или решение.

Эксплойты нулевого дня можно предотвратить:

- Организации должны иметь хорошо согласованные процессы управления исправлениями. Используйте управленческие решения для автоматизации процедур. Таким образом, он позволяет избежать задержек в развертывании.

- Разработайте план реагирования на инциденты, который поможет вам справиться с кибератакой. Держите стратегию, сосредоточенную на атаках нулевого дня. Поступая таким образом, можно уменьшить ущерб или полностью избежать его.

10. Атака водопоя

Жертвой здесь является определенная группа организации, региона и т. д. При такой атаке злоумышленник нацелен на веб-сайты, которые часто используются целевой группой. Веб-сайты идентифицируются либо путем тщательного наблюдения за группой, либо путем угадывания.

д. При такой атаке злоумышленник нацелен на веб-сайты, которые часто используются целевой группой. Веб-сайты идентифицируются либо путем тщательного наблюдения за группой, либо путем угадывания.

После этого злоумышленники заражают эти сайты вредоносным ПО, которое заражает системы жертв. Вредоносное ПО в такой атаке нацелено на личную информацию пользователя. Здесь хакер также может получить удаленный доступ к зараженному компьютеру.

Давайте теперь посмотрим, как мы можем предотвратить атаку водопоя:

- Обновите свое программное обеспечение и уменьшите риск использования уязвимостей злоумышленником. Не забывайте регулярно проверять наличие исправлений безопасности.

- Используйте средства сетевой безопасности для выявления атак через водопой. Системы предотвращения вторжений (IPS) хорошо работают, когда дело доходит до обнаружения таких подозрительных действий.

- Чтобы предотвратить атаку Watering Hole, рекомендуется скрывать свои действия в сети.

Для этого используйте VPN, а также используйте функцию приватного просмотра вашего браузера. VPN обеспечивает безопасное подключение к другой сети через Интернет. Он действует как щит для вашей активности в Интернете. NordVPN — хороший пример VPN.

Для этого используйте VPN, а также используйте функцию приватного просмотра вашего браузера. VPN обеспечивает безопасное подключение к другой сети через Интернет. Он действует как щит для вашей активности в Интернете. NordVPN — хороший пример VPN.

11. Спуфинг

Злоумышленник выдает себя за кого-то или что-то еще, чтобы получить доступ к конфиденциальной информации и совершать вредоносные действия. Например, они могут подделать адрес электронной почты или сетевой адрес.

12. Атаки на основе личных данных

Выполняется для кражи или манипулирования чужой личной информацией, например для входа в чей-либо PIN-код для кражи несанкционированного доступа к их системам.

13. Атаки путем внедрения кода

Выполняется путем вставки вредоносного кода в программное приложение для управления данными. Например, злоумышленник помещает вредоносный код в базу данных SQL для кражи данных.

14. Атаки на цепочки поставок

Использование уязвимостей в цепочке поставок программного или аппаратного обеспечения для сбора конфиденциальной информации.

15. Туннелирование DNS

Злоумышленник использует систему доменных имен (DNS) для обхода мер безопасности и связи с удаленным сервером.

16. Спуфинг DNS

Кибератака, при которой злоумышленник манипулирует записями DNS с веб-сайта для управления его трафиком.

17. Атаки на основе Интернета вещей

Использовать уязвимости в Интернете вещей (IoT), такие как интеллектуальные термостаты и камеры видеонаблюдения, для кражи данных.

18. Программы-вымогатели

Зашифровать данные жертвы и потребовать оплату взамен.

19. Распределенные атаки типа «отказ в обслуживании» (DDos)

Залить веб-сайт трафиком, чтобы сделать его недоступным для законных пользователей и использовать уязвимости в конкретной сети.

20. Спам

Отправляйте неаутентичные электронные письма для распространения фишинга.

21. Захват корпоративного счета (CATO)

Хакеры используют украденные учетные данные для доступа к чужим банковским счетам.

22. Банкомат (банкомат) для снятия наличных

Хакеры проникают в компьютерные системы банка, чтобы снять крупные суммы наличных в банкоматах.

23. Атаки китового фишинга

Нацельтесь на высокопоставленных лиц, таких как руководители или знаменитости, используя сложные методы социальной инженерии для получения конфиденциальной информации.

24. Целевые фишинговые атаки:

Нацельтесь на определенных лиц или группы в рамках организации. Злоумышленники используют методы социальной инженерии для получения конфиденциальной информации.

25. Интерпретация URL

Веб-браузер интерпретирует URL-адрес (унифицированный указатель ресурсов) и запрашивает соответствующую веб-страницу для использования уязвимостей в интерпретации URL-адреса.

26. Перехват сеанса

Хакер получает доступ к идентификатору сеанса пользователя, чтобы аутентифицировать сеанс пользователя с веб-приложением и получить контроль над сеансом пользователя.

27. Атака грубой силой

Злоумышленник получает несанкционированный доступ к системе, пробуя разные пароли, пока не найдет правильный. Это может быть очень эффективным против слабых паролей.

28. Веб-атаки

Нацеливается на веб-сайты и может вставлять SQL-инъекции, межсайтовые сценарии (XSS) и включение файлов.

29. Троянские кони

Вредоносное ПО, которое выглядит как законная программа, но содержит вредоносный код. После установки он может выполнять вредоносные действия, такие как кража данных и управление системой.

30. Атака с проезжающего автомобиля

Система пользователя наводнена вредоносным ПО, поскольку он посещает взломанный веб-сайт с целью использования уязвимостей в другом программном обеспечении для внедрения вредоносного ПО без ведома пользователя.

31. Атаки с использованием межсайтового скриптинга (XSS)

Злоумышленник вставляет несанкционированный код на законный веб-сайт, чтобы получить доступ к информации пользователя и украсть конфиденциальную информацию, такую как пароли пользователя и данные кредитной карты.

32. Подслушивание

Злоумышленник перехватывает обмен данными между двумя сторонами для доступа к конфиденциальной информации.

33. Атака на день рождения

Криптографическая атака использует парадокс дня рождения для доступа к коллизии в хеш-функции. Злоумышленник успешно генерирует два входа, чтобы получить одно и то же выходное хеш-значение. Это может быть использовано для компрометации, чтобы обойти контроль доступа.

34. Атаки на основе объема

Злоумышленник заполняет систему тяжелыми данными, чтобы сделать ее недоступной для законных пользователей. Например, DDoS-атаки, при которых различные скомпрометированные компьютеры заполняют определенный веб-сайт трафиком, что приводит к его сбою.

35. Протокольные атаки:

Использует уязвимости в сетевых протоколах для получения несанкционированного доступа к системе или нарушения ее нормальной работы. Примеры включают атаку SYN Flood протокола управления передачей (TCP) и атаку Flood протокола управляющих сообщений Интернета (ICMP).

36. Атаки на прикладном уровне

Нацелен на прикладной уровень системы с целью использования уязвимостей в приложениях или веб-серверах.

37. Атаки по словарю

Злоумышленник пытается угадать пароль пользователя, используя список общих слов. Эта атака становится успешной, потому что многие пользователи используют слабые или простые пароли.

38. Вирус

Вредоносное ПО может воспроизводить себя и распространяться на другие компьютеры. Вирусы могут нанести значительный ущерб системам, повредить файлы, похитить информацию и многое другое.

39. Червяк

Размножается и распространяется на другие компьютеры, но, в отличие от вирусов, черви не требуют вмешательства человека.

40. Задние двери

Эта уязвимость позволяет злоумышленникам обходить стандартные процедуры аутентификации и получать несанкционированный доступ к системе или сети.

41. Боты

Эти программы автоматизируют сетевые или интернет-задачи. Их можно использовать в злонамеренных целях, таких как распределенные атаки типа «отказ в обслуживании» (DDoS).

Их можно использовать в злонамеренных целях, таких как распределенные атаки типа «отказ в обслуживании» (DDoS).

42. Компрометация деловой электронной почты (BEC)

Нацеливается на предприятия и организации с помощью электронной почты. Злоумышленники выдают себя за надежный источник, чтобы обманом заставить жертву перевести средства или конфиденциальную информацию злоумышленнику.

43. Атаки с использованием межсайтовых сценариев (XSS)

Нацеливается на веб-приложения, внедряя вредоносный код на уязвимый веб-сайт для кражи конфиденциальной информации или выполнения несанкционированных атак.

44. Атаки с использованием ИИ

Используйте искусственный интеллект и машинное обучение, чтобы обойти традиционные меры безопасности.

45. Руткиты

Предоставить злоумышленникам привилегированный доступ к компьютерной системе жертвы. Руткиты могут использоваться для сокрытия других типов вредоносных программ, таких как программы-шпионы или клавиатурные шпионы, и их может быть сложно обнаружить и удалить.

46. Шпионское ПО

Это вредоносное ПО, предназначенное для сбора конфиденциальной информации с компьютерной системы жертвы. Это могут быть пароли, номера кредитных карт и другие конфиденциальные данные.

47. Социальная инженерия

— это метод, который киберпреступники используют для манипулирования пользователями, чтобы заставить их разглашать конфиденциальную информацию или выполнять действия, не отвечающие их интересам.

48. Кейлоггер

— это вредоносное ПО, предназначенное для захвата нажатий клавиш, которые жертва вводит в своей компьютерной системе. Это могут быть пароли, номера кредитных карт и другие конфиденциальные данные.

49. Ботнеты

Сети скомпрометированных компьютеров, контролируемые одним злоумышленником. Ботнеты могут запускать распределенные атаки типа «отказ в обслуживании» (DDoS), красть конфиденциальную информацию или выполнять другие вредоносные действия.

50. Эмотет

Это вредоносное ПО, предназначенное для кражи конфиденциальной информации и распространения ее на другие компьютеры в сети. Emotet часто распространяется через фишинговые электронные письма, и его очень сложно обнаружить и удалить.

Emotet часто распространяется через фишинговые электронные письма, и его очень сложно обнаружить и удалить.

51. Рекламное ПО

— это вредоносное ПО, отображающее нежелательную рекламу в компьютерной системе жертвы. Рекламное ПО может быть раздражающим и разрушительным, но, как правило, оно менее вредно, чем другие типы вредоносных программ.

52. Бесфайловое вредоносное ПО

Не использует файлы для заражения компьютерной системы жертвы. Вместо этого бесфайловое вредоносное ПО выполняет вредоносный код, используя существующие системные ресурсы, такие как память или разделы реестра.

53. Фишинговые атаки Angler

Таргетинг на отдельных лиц или организации с помощью адресных и персонализированных электронных писем. Фишинговые атаки Angler трудно обнаружить, и они часто приводят к краже конфиденциальной информации.

54. Расширенная постоянная угроза (APT)

Кибератака, характеризующаяся долгосрочным постоянным доступом к компьютерной системе жертвы. APT-атаки очень сложны, и их трудно обнаружить и устранить.

APT-атаки очень сложны, и их трудно обнаружить и устранить.

Примеры кибератаки:

- Фишинг: это практика отправки поддельных электронных писем или сообщений, которые кажутся отправленными из законного источника.

- Вредоносное ПО: Вредоносное ПО, например вирусы и трояны, может нанести вред компьютерным системам.

- DDoS-атаки: это распределенная атака типа «отказ в обслуживании» путем затопления веб-сайта .

- Атаки «человек посередине»: этот взлом перехватывает сообщения для кражи конфиденциальной информации.

- Атака на пароль: этот хак может взломать пароль для манипулирования системой.

Это были первые десять типов кибератак. Теперь давайте познакомим вас со следующим разделом нашей статьи о типах кибератак.

Как предотвратить кибератаки?

Хотя мы рассмотрели несколько способов предотвращения различных типов кибератак, которые мы обсуждали, давайте подведем итоги и рассмотрим несколько личных советов, которые вы можете использовать, чтобы избежать кибератаки в целом.

- Регулярно меняйте свои пароли и используйте надежные буквенно-цифровые пароли, которые трудно взломать. Воздержитесь от использования слишком сложных паролей, которые вы склонны забывать. Не используйте один и тот же пароль дважды.

- Регулярно обновляйте операционную систему и приложения. Это основной метод предотвращения любой кибератаки. Это устранит уязвимости, которыми часто пользуются хакеры. Используйте надежное и легитимное антивирусное программное обеспечение.

- Используйте брандмауэр и другие инструменты сетевой безопасности, такие как системы предотвращения вторжений, контроль доступа, безопасность приложений и т. д.

- Не открывайте электронные письма от неизвестных отправителей. Тщательно проверяйте полученные электронные письма на наличие лазеек и существенных ошибок.

- Используйте VPN. Это гарантирует, что он шифрует трафик между VPN-сервером и вашим устройством.

- Регулярно создавайте резервные копии своих данных.

По мнению многих специалистов по безопасности, идеально иметь три копии ваших данных на двух разных типах носителей и еще одну копию в удаленном месте (в облачном хранилище). Следовательно, даже в ходе кибератаки вы можете стереть данные вашей системы и восстановить их с помощью недавно выполненной резервной копии.

По мнению многих специалистов по безопасности, идеально иметь три копии ваших данных на двух разных типах носителей и еще одну копию в удаленном месте (в облачном хранилище). Следовательно, даже в ходе кибератаки вы можете стереть данные вашей системы и восстановить их с помощью недавно выполненной резервной копии. - Сотрудники должны знать принципы кибербезопасности. Они должны знать различные типы кибератак и способы борьбы с ними.

- Использовать двухфакторную или многофакторную аутентификацию. При двухфакторной аутентификации пользователям необходимо предоставить два разных фактора аутентификации для проверки себя. Если вас попросят указать более двух дополнительных методов аутентификации, помимо имени пользователя и пароля, мы называем это многофакторной аутентификацией. Это оказывается жизненно важным шагом для защиты вашей учетной записи.

- Защитите свои сети Wi-Fi и избегайте использования общедоступных сетей Wi-Fi без использования VPN.

- Защитите свой мобильный телефон, так как мобильные телефоны также являются целью кибератак.

Устанавливайте приложения только из законных и надежных источников, следите за обновлениями своего устройства.

Устанавливайте приложения только из законных и надежных источников, следите за обновлениями своего устройства.

Это советы, которые вы должны использовать, чтобы защитить свои системы и сети от кибератак.

Эволюция кибербезопасности

Эволюцию кибербезопасности можно проследить до первых дней развития компьютеров, когда меры безопасности были минимальными, а Интернет был относительно небольшой сетью. В начале 90-х брандмауэры были распространенным методом защиты сетей и данных от кибератак. Сейчас в этой области кибербезопасности есть широкий спектр технологий:

- Системы обнаружения вторжений

- Информация об угрозах

- Информация о безопасности и управление событиями (SIEM)

Заключение

Из этой статьи о типах кибератак вы узнали все о кибератаках. Вы рассмотрели, что такое кибератака, десять основных типов кибератак и способы предотвращения кибератаки. Сегодня, когда число киберпреступлений растет, полезно знать о кибератаках и о том, как можно защитить свою сеть. Если вы хотите больше узнать об этой теме, посмотрите это видео: Top Cybersecurity Threats.

Сегодня, когда число киберпреступлений растет, полезно знать о кибератаках и о том, как можно защитить свою сеть. Если вы хотите больше узнать об этой теме, посмотрите это видео: Top Cybersecurity Threats.

У вас есть к нам вопросы относительно «Типов кибератак»? Пожалуйста, укажите их в разделе комментариев к этой статье. Также ознакомьтесь с нашей программой Advanced Executive Program в области кибербезопасности и учитесь у экспертов.

Наши квалифицированные специалисты свяжутся с вами в ближайшее время!

Часто задаваемые вопросы

1. Что такое кибератака?

Кибератака — это оскорбительный несанкционированный доступ к системе/сети третьей стороны. Он направлен на уничтожение или кражу конфиденциальной информации из компьютерной сети, информационной системы или персонального устройства. Человек, который осуществляет эту кибератаку, называется хакером.

2. Какие существуют четыре типа атак?

Различные типы кибератак: атака вредоносного ПО, атака паролей, фишинговая атака и атака с внедрением SQL.

3. Каковы примеры кибератак?

Некоторые примеры кибератак: атаки на профили знаменитостей в Твиттере, электронные письма с вложениями, содержащими вредоносное ПО, электронные письма со ссылками на вредоносные веб-сайты и законные потоки связи с вредоносными пакетами.

4. Что происходит во время кибератаки?