Вам пришел запрос на видеоверификацию. Что это значит? — Блог компании MoneyPolo

Ранее мы уже рассказывали о процедуре верификации для наших клиентов и давали пошаговую инструкцию, как ее проходить. В данной статье мы рассмотрим, в каких случаях нам необходимо провести дополнительную верификацию вашего счета, а также:

- как узнать, что вам необходима видеоверификация,

- что нужно для видеоверификации,

- и какие новые возможности появляются у клиента MoneyPolo, прошедшего видеоверификацию.

Когда необходима видеоверификация

Видеоверификация — это процедура подтверждения личности клиента в реальном времени посредством Skype.

Приглашение на верификацию обычно происходит в исключительных случаях, когда нам необходимо убедиться в безопасности проводимых операций с вашего счёта. До видеоверификации аккаунт MoneyPolo временно замораживается.

Важно! Учтите, что видеоверификация обязательна для всех граждан и резидентов Германии, согласно требованию немецкого регулятора Bafin. Вы получите приглашение сразу после того, как загрузите необходимые документы для первичной верификации.

Уведомление о такой необходимости приходит клиенту на электронную почту, где уже содержится подробная инструкция для дальнейших действий.

Вам потребуется только видеокамера и Skype

В письме будет указан контакт аккаунта в Skype. Добавьте его и укажите в сообщении электронный адрес, на который зарегистрирован ваш счет MoneyPolo. Как только подойдет ваша очередь, мы свяжемся с вами.

Для успешной верификации, пожалуйста, убедитесь, что ваша камера предоставляет картинку хорошего качества.

Это займет всего пять минут

Вы сами можете выбрать подходящий момент для нашего Skype-звонка в рабочее время с понедельника по пятницу с 10 до 16:00 по центральноевропейскому времени (Берлин, Прага).

Видеоверификация включает в себя разговор с нашим сотрудником по Skype, во время которого вы лично называете и демонстрируете на камеру все документы, которые нуждаются в повторной проверке. Обычно вся процедура занимает менее пяти минут, после чего вам будет присвоен новый статус проверенного пользователя.

Примите во внимание, что весь процесс записывается.

Что даёт видеоверификация

Вашему счет будет присвоен второй уровень верификации, что еще больше упростит вашу работу с сервисом. После видеоверификации мы уверены, что ваши документы в безопасности, вы сами открыли счет и никто не воспользовался вашими данными.

К тому же, некоторые услуги MoneyPolo доступны только после подтверждения личности по видео.

Упрощенная верификация платёжных карт

Если вы еще не верифицировали карту, с помощью которой планируйте совершать операции со счета, то приготовьте ее заранее и верифицируйте дополнительно во время видеозвонка. После этого вам уже не надо будет загружать фото с платёжными картами в свой личный кабинет.

Видеоверификация — удобный аналог личной встрече с сотрудником MoneyPolo, который позволит сэкономить время и силы, не пренебрегая при этом мерами безопасности.

Команда MoneyPolo всегда заботится о своих клиентах и стремится упростить финансовые процедуры настолько, насколько это возможно.

blog.moneypolo.com

Видеоверификация — решение проблемы ложных тревог

В этой статье аналитик исследовательской фирмы IHS Markit расскажет о том, как технология видеоверификации обеспечивает подтверждение сигнала тревоги на охраняемом объекте и ускоряет реагирование на него.

Ложные тревоги являются для охранных компаний серьезной проблемой. От 90% до 95% сигналов тревог, которые поступают в центры удаленного мониторинга, оказываются ложными. Однако, охранные компании должны реагировать на каждый сигнал тревоги. Для конечных пользователей ложные тревоги могут означать немалые штрафы.

Проверка ситуации на охраняемом объекте с помощью системы видеонаблюдения решает проблему, предлагая возможность убедиться в обоснованности сигнала тревоги — дистанционно и в кратчайшие сроки. На популярность решений для видеоверификации влияет широкое распространение систем “умный дом” и устройств для видеонаблюдения. Потребительские IP-камеры видеонаблюдения с высоким разрешением позволяют пользователям контролировать ситуацию в своих домах и просматривать видеозаписи прошедших событий в удобное для них время. Все это можно делать с помощью специального приложения для мобильного телефона.

Системы “умный дом” становятся все более популярными, спрос на камеры видеонаблюдения растет — это предоставляет гораздо более широкий выбор решений в различных ценовых категориях. Можно добавить IP-камеру в свою систему домашней автоматизации и самостоятельно контролировать происходящее в доме.

Службы охранного мониторинга за дополнительную плату предлагают своим клиентам услуги видеоверификации. Эта услуга полезна не только для клиентов, но и для установщиков оборудования, которые могут предложить более широкий спектр услуг. Облачный хостинг и поддержка возможности самостоятельно контролировать ситуацию в доме при помощи системы видеонаблюдения обеспечивают большую ценность для пользователей.

Основными препятствиями для широкого внедрения услуги видеоверификации являются следующие факторы:

-

Стоимость: даже несмотря на то, что преимущества добавления функции видеоверификации в систему охранной сигнализации очевидны, многие конечные пользователи могут считать затруднительным приобретение устройств видеонаблюдения.

-

Конфиденциальность и кибербезопасность: пользователей могут беспокоить вопросы конфиденциальности их личной жизни. Главное опасение заключается в том, что хакер может использовать их камеры видеонаблюдения для слежения за их личной жизнью. Также пользователи боятся, что операторы службы мониторинга могут наблюдать за ними в то время, когда нет никакой угрозы их безопасности. Разработчики решений для видеоверификации должны гарантировать защиту конфиденциальности, а пользователь должен иметь возможность ограничивать доступ к своим видеокамерам наблюдения в любое время, когда посчитает нужным.

-

Самостоятельный контроль: доступность потребительских устройств для видеонаблюдения привело к появлению возможности самостоятельно контролировать ситуацию внутри и снаружи своего дома без профессиональной помощи.

Источник www.securitysales.com. Перевод статьи выполнила администратор сайта Елена Пономаренко.

worldvision.com.ua

Модуль видеоверификации Parsec PNSoft-VV для системы ParsecNET 3

Модуль видеоверификации предназначен для организации специализированных рабочих мест работников охраны на контролируемых точках прохода. Каждое рабочее место подразумевает контроль одной точки прохода с возможностью наблюдения за ней с помощью нескольких видеокамер.Гибко настраиваемый объем выводимой информации, удобная интерактивная история последних проходов — все это делает данный модуль максимально информативным и удобным для организации контролируемых точек прохода.

При построении систем контроля доступа на базе системы ParsecNET возможно использовать следующие среды передачи данных: Ethernet (10BASE-T/100BASE-T), RS-485 (промышленный стандарт передачи данных). Данные среды можно использовать как отдельно, так и совместно, подключая разные участки системы по разным протоколам физического уровня.

Выбор типов каналов связи производится в зависимости от многих факторов: от количества и расположения точек прохода, от размеров и этажности здания, от наличия кабельных шахт и каналов, от состава уже проложенных кабельных трасс, а также от структуры ЛВС здания. В зависимости от задач, удобства монтажа и эксплуатации возможно совмещение разных типов каналов связи в рамках одной системы.

Построение системы на Ethernet

В случае выбора физической среды передачи данных Ethernet, сетевые контроллеры (NC-2000-IP, NC-8000, NC-8000-D, NC-32K-IP, NC-100K-IP) подключаются с помощью кабеля типа витая пара и разъема RJ-45 в сеть предприятия.

Каждый контроллер настраивается (программируется) с помощью специальной утилиты EGP 3. Во время программирования в контроллер записывается его статический IP-адрес (DHCP не поддерживается), адрес управляющего компьютера (сервера или рабочей станции) Parsec, который будет взаимодействовать с данным контроллером и адрес сетевого шлюза (маршрутизатора), при необходимости (если контроллер и управляющий им компьютер находятся в разных IP-подсетях).

Обмен данными между контроллером и компьютером осуществляется в этом случае по транспортному протоколу UDP. Наличие каких-то специфических интерфейсов при выборе данного типа подключения не требуется, т.к. контроллер непосредственно через локальную сеть, состоящую из активного и пассивного сетевого оборудования (коммутаторы, маршрутизаторы и т.п.), подключается к компьютеру.

Рекомендации по использованию интерфейса Ethernet

• Минимум монтажных работ в помещениях. В здании сделан ремонт и нет возможности производить строительные работы.

• При уже организованной локальной сети в организации удобно использовать этот тип – минимум прокладок кабеля, подключение к близлежащим розеткам Ethernet.

• Нет территориальной привязки оборудования к серверу или станции. Связь обеспечивается через коммутаторы.

• Распределенность системы позволяет проводить ремонтно-восстановительные работы элементов оборудования без воздействий на остальное оборудование, т.к. оно находится на самостоятельных линиях связи.

Особенности данного решения

• Высокая скорость передачи данных (10 или 100 Мбит, в зависимости от модели контроллера).

• Возможность использования существующей инфраструктуры ЛВС.

• Прямое подключение устройства в IP-коммутатор, отсутствие дополнительных устройств-интерфейсов.

• Тип подключения: звезда.

• Протяженность сегмента линии до 100 м.

Построение системы на RS-485

В данном случае система контроля доступа физически представляет из себя набор «линий» оборудования, которые подключаются к управляющему компьютеру с помощью того или иного интерфейса связи (NI-A01-USB,CNC-08, CNC-02-IP.M, CNC-12-IP). Устройства на линию подключаются последовательно по топологии «шина». Возможно подключение по типу «звезда», но в этом случае резко падают характеристики линии – количество устройств на ней и максимальная длина уменьшаются.

По RS-485 в систему подключаются следующие модели сетевых контроллеров ParsecNET: NC-1000, NC-5000, NC-8000, NC-8000-D, NC-32K, AC-08.

Рекомендации по использованию интерфейса RS-485

• Ограничен бюджет, требуется использование не дорого надежного решения.

• Точки, оборудуемые СКУД расположены рядом друг с другом, что позволяет проложить с минимальными затратами линию RS-485 от точки к точке с выводом ее к рабочей станции системы.

• Удобство настройки на этапе пуско-наладки. На этапе монтажа можно заранее установить на контроллерах адреса, и при пуско-наладке системы дополнительных манипуляций с оборудованием уже не потребуется.

• Большая протяженность одной линии связи – до 1000 м.

Особенности данного решения

• Сравнительно низкая скорость передачи данных по шине.

• До 30 устройств на одной линии (в зависимости от используемого интерфейса подключения).

• Рекомендуемая максимальная протяженность одной линии до 1000 м.

• Тип подключения: общая шина.

Построение смешанной системы

Смешанная топология системы подразумевает под собой использование как каналов связи Ethernet, так и линий RS-485 одновременно в одной системе.

Например, использование в системе USB-интерфейса NI-A01-USB является частным случаем смешанной топологии: к интерфейсу контроллеры подключаются по RS-485, а он сам к ПК – по USB.

Рекомендации по использованию интерфейсов Ethernet и RS-485

• На объекте уже имеются проложенные линии одного из интерфейсов, и требуется расширение уже существующей системы. В зависимости от экономической эффективности и поставленных задач, можно расширять систему комбинируя интерфейсы RS-485 и Ethernet.

• Комбинирование рекомендуется в тех случаях, когда стоит задача экономии. Прокладка в здании между этажами Ethernet, а на этажах использование более дешёвой линии RS-485.

• Объект имеет разнонагруженные точки прохода. Например, существует центральная проходная, через которую проходит весь персонал и посетители объекта, а далее на территории имеется большое количество небольших корпусов, где трафик на точках прохода в разы меньше. В этом случае рекомендуется на проходной использовать оборудование, работающее на Ethernet, а в корпусах устанавливать контроллеры, работающие по RS-485.

• Имеется территориально распределенный объект (комплекс зданий). Целесообразно использовать комбинированную систему в целях экономической и топологической эффективности.

Построение территориально-распределенной системы

Возможна такая ситуация, когда объекты территориально удалены и находятся не просто на разных улицах или даже в разных городах, но и в других странах. Независимо от топологии, используемой на любом из объектов, их можно объединить в одну систему.

Если нет возможности «пробросить» линию связи напрямую, следует использовать VPN-соединение между рабочими станциями локальных подсистем через сеть Интернет.

В качестве ПО для VPN-сервера рекомендуется использовать решения Microsoft.

Рекомендации по построению СКУД ParsecNET 3

• Рекомендуется при выборе контроллеров системы учитывать количество пользователей (карт) в системе, т.к. контроллеры имеют ограниченную емкость базы данных пользователей.

• Рекомендуется при выборе контроллеров системы учитывать требования заказчика к расписаниям доступа, которые должны быть настроены в системе. При необходимости использовать сложные расписания ограничения доступа на объект (сутки-трое, два через два, двух/трех сменные графики работы и т.п.) необходимо использовать соответствующие контроллеры, которые обладают необходимым функционалом (NC-8000, NC-8000-D, NC-32K; NC-32K-IP; NC-100K-IP).

• Рекомендуется правильно подбирать кабели для подключения считывателей и контроллеров системы, правильно рассчитывать их максимальную длину и соблюдать требования по их прокладке (см. таблицу выбора кабеля, стр. 89 Технического каталога).

• Совершенно не обязательно подключать все контроллеры на 1 сервер системы. Можно и нужно распределять контроллеры по рабочим станциям системы в соответствии с территориальной близостью рабочих станций и контроллеров. При этом на рабочую станцию, к которой подключено оборудование и на ней не работает оператор, лицензия PNSoft-WS не нужна, такие «станции оборудования» не подлежат лицензированию. При этом, конечно, рекомендуется, чтобы «станция оборудования» не выключалась и работала постоянно, как и сервер системы.

• Рекомендуется выделять для СКУД ParsecNET отдельную IP-подсеть со статической адресацией.

• На контроллерах высоконагруженных проходных (с большой интенсивностью прохода) рекомендуется использовать либо IP-контроллеры, либо контроллеры RS-485 на коротких линиях. (не более 5 контроллеров на 1 линию).

• В случае большого количества точек прохода в системе настоятельно рекомендуется на один управляющий ПК настраивать в совокупности не более 100 контроллеров.

• В многоэтажных зданиях рекомендуется использовать либо IP-контроллеры, либо контроллеры RS-485 на IP-шлюзах (в этом случае, с помощью, например, 2-х канального шлюза CNC-12-IP можно подключить 1-2 этажа здания по RS-485).

• Не рекомендуется в случае использования протокола RS-485 организовывать подключение контроллеров по типу «звезда».

• Не рекомендуется на линию RS-485 подключать максимально возможное количество контроллеров. Оставляйте запас 30-40% от максимальной емкости линии. Это связано с ограниченными скоростными характеристиками интерфейса RS-485, а также с затруднением последующего наращивания количества устройств на линии в случае необходимости расширения.

• На точках прохода с картоприемниками рекомендуется использовать контроллер NC-100K-IP, т.к. он специально спроектирован для подобных точек прохода (позволяет подключить одновременно 3 считывателя: на вход, на выход и считыватель картоприемника).

Обратите внимание! Дополнительный модуль работает только в составе системы ParsecNET 3.

securityrussia.com

Беллингкэт — Расширенное руководство по верификации видеоматериалов

Одной из наиболее распространённых задач, с которой сталкиваются исследователи и журналисты, является верификация пользовательских видеоматериалов, чаще всего из социальных сетей и сайтов, предназначенных для размещения файлов, таких как YouTube, Twitter, Facebook, и т.п. Не существует чудодейственного способа верифицировать любое видео, а в некоторых случаях это может быть и вовсе практически невозможно без доступа к исходному файлу. Тем не менее, существует методы, которые мы можем применять для верификации большинства материалов, особенно если нужно убедиться, что срочные новости не сопровождаются видеозаписями старых происшествий. Уже написано множество интернет-руководств по верификации видео, наиболее значимое из которых – сайт «Verification Handbook». В представленном руководстве мы поведаем о нескольких приёмах, которыми часто пользуется команда Bellingcat и постараемся рассказать читателям о способах обойти ограничения, которые имеют существующие инструменты. Мы надеемся, что после прочтения этого руководства вы будете не только знать, как использовать описанные инструменты, но и как творчески подходить к решению задачи, чтобы не оказаться в тупике.

Не без изъяна, но по-прежнему полезно: обратный поиск изображений

Первый шаг при верификации видео – такой же, как и в случае с изображениями: обратный поиск с помощью Google или любых других сервисов, например, TinEye. В настоящее время в свободном доступе нет инструментов, которые позволили бы нам искать целиком всё видео так же, как мы можем это делать с изображениями, но у нас хотя бы есть возможность искать его миниатюры-thumbnails и скриншоты. Люди, распространяющие фальшивые видео, обычно не очень изобретательны и в большинстве случаев просто выкладывают ролики, которые легко найти и которые не содержали бы очевидных признаков несоответствия описываемому событию, таких как наложенные телевизионные титры или аудиодорожка, на которой кто-то бы говорил на языке, не соотносящемся с иллюстрируемыми событиями. Поэтому проверять видео на предмет повторного использования относительно легко.

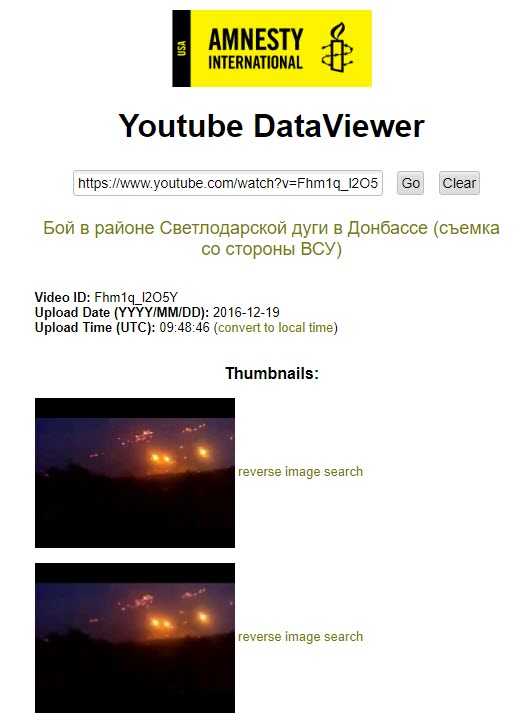

Существует два способа искать исходное видео. Первый – это вручную сделать несколько скриншотов, лучше из самого начала видео или во время ключевых моментов, а затем загрузить их на сервис обратного поиска изображений, например, Google Images. Второй – это использовать миниатюры, создаваемые видеосервисом, чаще всего YouTube. Простого способа определить, какой кадр будет автоматически отобран для миниатюры, нет, поскольку Google разработал для загружаемых на YouTube видео сложный алгоритм определения лучших миниатюр (больше по этой теме вы можете узнать из этой статьи в Google Research Blog). Возможно, лучшим инструментом для определения миниатюр видеоролика является YouTube DataViewer от Amnesty International, который создаёт миниатюры, используемые для видео на YouTube и позволяет в один клик осуществить обратный поиск этих изображений.

Например, пользователь YouTube под именем Action Tube недавно выложил видео, на котором, предположительно, показана колонна военной техники в Литве, но не указаны никакие первоисточники. К тому же, не дано никаких указаний, когда была сделана эта запись, а значит это могло произойти как вчера, так и пять лет назад.

Если мы вставим ссылку на это видео в строку поиска инструмента Amnesty International, то узнаем точную дату и время, когда оно было выложено Action Tube, а также получим 4 миниатюры для обратного поиска изображений, что поможет нам найти первоисточник.

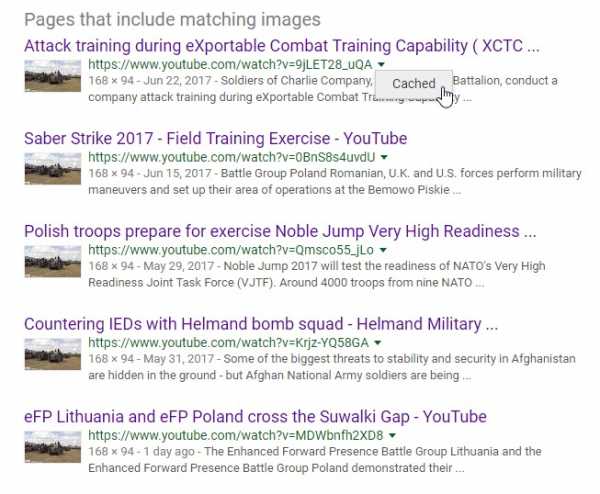

Ни один из полученных результатов не даёт нам прямого указания на исходное видео; тем не менее, некоторые из них, найденные по третьей миниатюре, указывают на ролики, на одной странице с которыми она демонстрировалась. Если вы перейдёте по этим ссылкам, то, возможно, не найдёте там этой миниатюры, поскольку видео в разделе «Следующие» в правой части страницы YouTube подбираются для каждого пользователя индивидуально. Однако, раз видео с такой миниатюрой находилось там в то время, когда Google кэшировал результаты, то вы можете найти его на сохранённой копии страницы.

Ещё раз: ни одно из найденных видео не является тем первоисточником, который мы ищем, но когда Google кэшировал страницы с ними, на них также была и эта миниатюра с ссылкой, ведущей на нужное нам видео. Когда мы просматриваем сохранённую копию первой страницы из списка результатов, то видим источник опубликованного Action Tube видео с заголовком «Enhanced Forward Presence Battle Group Poland Conducts a Road March to Rukla, Lithuania» (Боевая группа усиленного передового присутствия НАТО в Польше совершает под дорогам марш к Рукле, Литва).

Теперь у нас есть вся необходимая информация, чтобы найти исходную видеозапись и подтвердить, что на видео Action Tube действительно показано недавнее развёртывание военной техники в Литве. Когда мы вводим в поиск название видео, обнаруженное благодаря поиску по миниатюре, то получаем шесть результатов. Если отсортировать их по дате, то мы определим самое старое из них, которое и стало источником для Action Tube.

Это приводит нас к видео, которое было загружено пользователем MAJ Anthony Clas 18 июня 2017 – за день до того, как 19 июня Action Tube выложил рассматриваемое нами видео. Это то же самое видео, что и у Action Tube.

Если мы немного поищем информации о выложившем это видео пользователе, то увидим, что он писал для сайта американской армии статьи, посвящённые действиям НАТО в Европе, а значит он, вероятно, работает в отделе связей с общественностью, что, таким образом, повышает вероятность, что именно его видеозапись является первоисточником видео, выложенного Action Tube.

Творческий подход по-прежнему важнее алгоритмов

Хотя обратный поиск изображений способен разоблачить многие фальшивки, он всё-таки не совершен. Например, на приведённом ниже видео, имеющем 45 тысяч просмотров, якобы снято сражение между украинскими солдатами и поддерживаемыми Россией сепаратистами возле Светлодарска на востоке Украины. Видео озаглавлено «Бой в районе Светлодарской дуги в Донбассе (съемка со стороны ВСУ)». Мы можем видеть на нём много стрельбы и выстрелов из артиллерии, хотя солдаты во время сражения, похоже, смеются.

Введя в строку поиска на сайте Amnesty International адрес этого видео, мы узнаём точную дату и время его загрузки и получаем миниатюры для обратного поиска изображений.

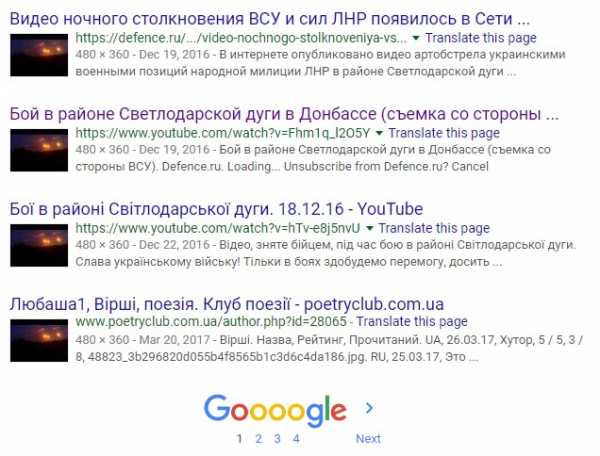

Просматривая результаты, мы видим, что почти все найденные видео загружены примерно в то же время, что и рассматриваемое нами, из-за чего может сложиться впечатление, что на нём действительно показано сражение возле Светлодарска в декабре 2016 года.

Однако, на самом деле, это видео 2012 года и снято во время российских военных учений.

Даже при самом изобретательном использовании обратного поиска изображений в Google с применением инструмента от Amnesty International вы не найдёте исходное видео, кроме как в статьях, описывающих разоблачение распространившихся фальшивок. Например, если мы будем искать точное название исходного видео («кавказ 2012 учения ночь») с добавлением скриншота из него, то среди результатов будут только фейковые видео про Светлодарск. Чтобы понять, что это видео фейк, необходимо одно из двух: либо раньше сталкиваться с исходным видео, либо иметь зоркие глаза (вернее, уши), которые подскажут, что смеющийся солдат не вписывается в обстановку якобы идущего боя.

И так, что же делать? Простого ответа здесь нет – можно лишь творчески подходить к процессу поиска. Одним из лучшим вариантов действия будет попытаться думать, как человек, который выложил потенциально фейковое видео. Так в приведённом выше примере смеющийся солдат может стать подсказкой, что, возможно, бой ненастоящий, из чего следует вопрос, при каких обстоятельствах русскоязычный солдат стал бы снимать происходящее на камеру и при этом смеяться. Если бы вы захотели найти такое видео, что бы вы стали искать? Вероятно, вам бы захотелось, чтобы съёмка велась ночью, чтобы можно было различить меньше деталей. Вам также стоит поискать съёмки эффектно выглядящих сражений, но не такие, которые бы смогли легко узнать следящие за войной на Донбассе украинцы или россияне. Таким образом вам, возможно, подойдут видеозаписи с учений российской, украинской или белорусской армии, или же вы можете найти кадры боёв в другой стране и заменить аудиодорожку на запись с русскоговорящими. Если вы введёте в поиск слова «учения» и «ночь», то в списке результатов это видео будет самым первым. Если после всего этого вам не попалась исходная запись, то для верификации видео лучше всего будет связаться с тем, кто его выложил.

Будь цифровым Шерлоком, обращая внимание на детали

Цифровые инструменты, применяемые для верификации материалов, изначально имеют свои ограничения, поскольку их алгоритмы можно обмануть. Часто люди прибегают к нехитрым трюкам, чтобы избежать раскрытия при обратном поиске изображений: отзеркаливают видео, меняют цветовую схему на чёрно-белую, увеличивают или уменьшают картинку и т.д. Лучшим способом справиться с подобными вещами – быть внимательным к мелочам, чтобы иметь возможность убедиться, что отдельные элементы окружающей обстановки на видео соотносятся с рассматриваемым происшествием.

19 сентября 2016 года стали поступать сообщения об аресте в Линдене (штат Нью-Джерси) человека, ответственного за взрывы трёх бомб в Нью-Йорке и Нью-Джерси. Появилось несколько фотографий и видео от разных источников, включая и те, что представлены ниже, на которых виден сам подозреваемый, Ахмад Хан Рахами, лежащий на земле и окружённый полицейскими.

Точное место в Линдене, где он был арестован, оставалось неясным, но можно было смело утверждать, что фотографии настоящие, учитывая, что на них показано примерно одно и то же место с двух разных ракурсов. Также появилось и приведённое ниже видео от местного жителя. Понятно, что оно настоящее, поскольку в течение дня широко тиражировалось в СМИ, но как мы могли быстро убедиться в этом в обстановке поступления срочных новостей?

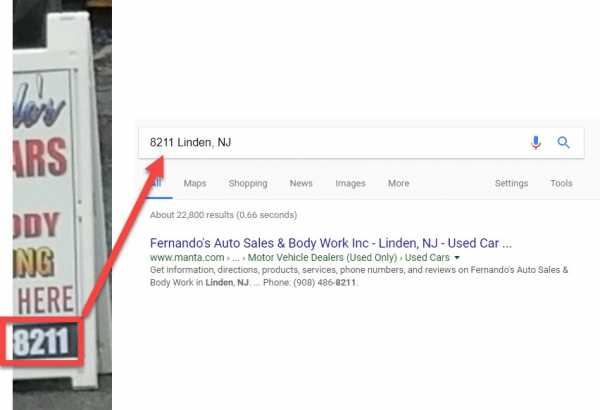

По этим двум фотографиям мы можем довольно быстро определить место ареста Рахани. В левом нижнем углу второй фотографии на рекламной стойке мы можем видеть четыре цифры («8211») и фрагменты слов: «-ARS» и «-ODY». Мы также видим, что неподалёку находится выезд на шоссе 619, благодаря чему мы можем определить место точнее. Если поискать в Линдене телефонный номер с цифрами «8211», мы получим ссылку на компанию «Fernando’s Auto Sales & Body Work» (Продажа автомобилей и кузовные работы Фернандо), что объясняет фрагменты «-ARS» и «-ODY»: это части слов «cars» и «body» («машины» и «кузов»). К тому же мы можем найти адрес этой компании: 512 E Elizabeth Ave, Linden, NJ.

Проверка этого адреса в Google Street View позволяет нам быстро убедиться, что мы на правильном пути.

Слева: Фотография ареста подозреваемого в Линдене. Справа: Снимок того же места из Google Street View

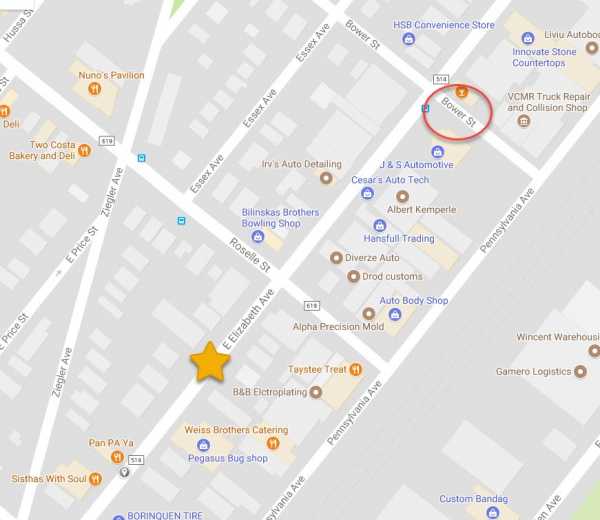

На обеих рассматриваемых фотографиях и видео погода одинаковая: пасмурно и сыро. На 26 секунде видео водитель проезжает мимо знака с надписью «Bower St» и ещё одного знака о перекрёстке с шоссе 619, благодаря чему мы получаем место, которое можем сопоставить с тем, которое определили по фотографиям.

Уже при беглом взгляде на Google Maps видно, что Боуэр-стрит пересекается с Ист-Элизабет-авеню, на которой неподалёку от автомастерской был арестован подозреваемый (отмечено жёлтой звездой).

Если у вас есть время, то, сравнив снятые на видео объекты с изображениями из Google Street View, вы можете определить точное место, где оно было снято.

Слева: Видео, снятое в Линдене в день ареста Рахами. Справа: Изображение из Google Street View

Хотя кажется, что на каждом из этих этапов необходимо проделать много работы, всё в сумме должно занять у вас не более пяти минут, если вы знаете, что искать. Если у вас нет возможности связаться с очевидцем, выложившем видеоматериалы с места происшествия, то для верификации вам будет достаточно быть внимательным к мелочам и немного «побродить» по Google Maps и Google Street View. Верификация видео должна быть обычным делом не только при сообщении о произошедшем событии, но и когда вы сталкиваетесь с ними в социальных сетях, поскольку это один из наиболее быстрых способов распространения фейковых новостей.

Распознать сигнал среди шума

По сравнению с фотографиями, для изменения видео требуется гораздо больше навыков и усилий, чтобы после добавления или удаления из кадра тех или иных элементов оно продолжало бы выглядеть естественно. Зачастую видеозаписи изменяют не для того, чтобы обмануть фактчекеров, а чтобы избежать обнаружения алгоритмами, ищущими защищённые авторскими правами материалы. Например, фильмы, телепередачи или записи спортивных событий могут быть загружены на YouTube с отзеркаленным изображением, чтобы их по-прежнему можно было бы смотреть (хотя и немного непривычно), но при этом избежать нарушения закона об авторском праве. Самый лучший способ быстро определить, было ли видео отзеркалено, – это найти любую надпись или цифры, так как они, будучи перевёрнутыми, выглядят странно.

На приведённых ниже скриншотах показано, как запись теракта в московском аэропорту Домодедово в 2011 году выдавалась за видео терактов в аэропортах Брюсселя и Стамбула. Используемые фальсификаторами приёмы включают увеличение части видео, добавление фальшивой отметки времени и изменение цветовой схемы на чёрно-белую. К тому же, чтобы ещё больше усложнить обратный поиск изображения, поверх картинки часто размещают броские логотипы.

Не существует простого способа распознать такие фальшивки с помощью того или иного инструмента — вам придётся полагаться на здравый смысл и творчески подходить к процессу поиска. Как и в случае, когда российские военные учения выдавались за свежее видео боя, вам необходимо подумать, что фальсификатор стал бы искать в качестве исходного материала для своего видео. Такие поисковые запросы, как «аэропорт взрыв» или «камера наблюдения теракт», приведут вас к записи теракта в аэропорту Домодедово, обеспечив результат гораздо быстрее, чем работа со скриншотами для обратного поиска изображений в Google.

Никаких чудодейственных решений на горизонте

Многие считают, что в будущем технологический прогресс избавит нас от фейковых новостей и контента, но пока что в цифровом мире не видно никаких способов определять фальшивые видео и верифицировать контент со сколько-нибудь высокой точностью. Другими словами, пока что разработчики проигрывают гонку вооружений c хоть немного креативными фальсификаторами, за исключением строгого контроля за содержанием материалов, выкладываемых в социальных сетях и на YouTube. Хотя цифровые инструменты и важны для верификации фейковых материалов, творческий подход всё-таки важнее.

ru.bellingcat.com

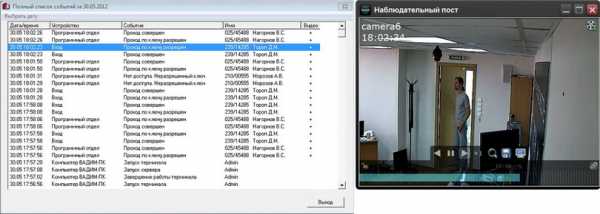

Линия + Gate — видеоверификация текущих событий и архива

Технология совместной работы системы видеонаблюдения Линия и сетевая система контроля и управления доступом Gate уже давно востребована заказчиками, а теперь завершена и доступна для всех пользователей данных систем. Для использования этого функционала достаточно обновить ПО обеих систем (не ниже Линия 6.6.2 и GATE-Server-Terminal 1.16.2) и произвести необходимую настройку.

Полезность видеоверификации событий доступа как реального времени, так и из архива, доказаны на практике. Ранее такие возможности были доступны только пользователям дорогих и сложных комплексных систем безопасности. Разработчики бюджетной системы видеонаблюдения Линия и доступной СКУД Gate бесплатно предоставили всем пользователям функцию видеоверификации.

Совместная работа делает обе эти системы более информативными и полезными для пользователей как в процессе оперативного контроля за объектом, так и при последующем расследовании событий, зарегистрированных в архивах данных обеих систем. Результатом использования технологии может являться профилактика, предотвращение и расследование таких инцидентов как:

- клонирование, фальсификация и несанкционированное использование идентификаторов доступа;

- хищение имущества, несанкционированный доступ и проникновение посторонних лиц на территорию охраняемого объекта;

- фальсификация отметок о прибытии или убытии с работы и иные спорные ситуации при ведении учёта рабочего времени и формировании итогового табеля.

Gate и Линия могут быть установлены как на одном компьютере, так и на различных компьютерах, связанных между собой по сети и синхронизированных по времени. Все подробности о работе технологии, об интеграции и настройке систем можно узнать на сайте www.devline.ru.

Материалы по теме:

Источник:

На правах рекламы

3dnews.ru

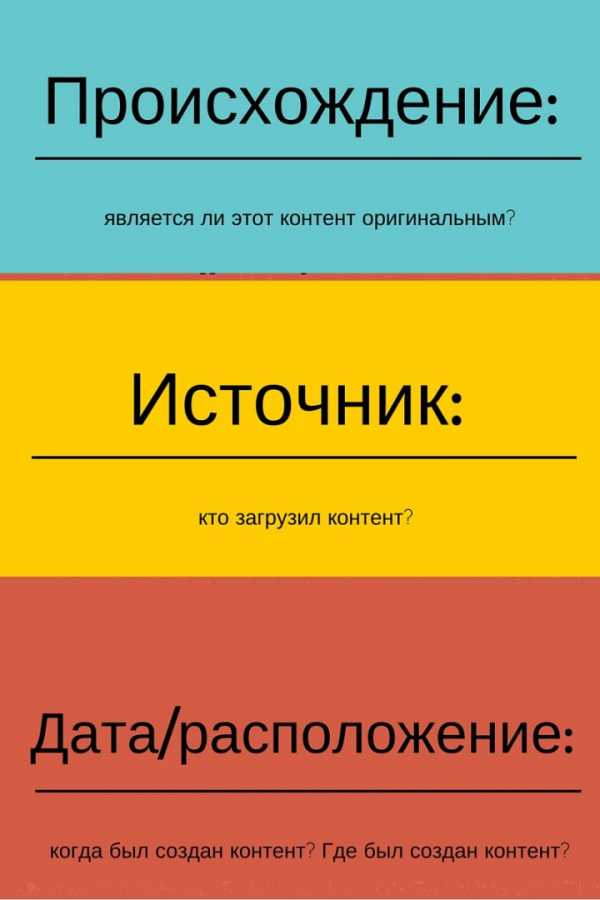

Верификация пользовательского контента: советы, онлайн-инструменты для медиа

Контент, которые создают пользователи, является сегодня важнейшей составляющей частью материалов СМИ. Однако для того, чтобы использовать информацию профессионально, журналисты и редакторы должны понимать основные принципы работы с сообщениями в социальных сетях, на форумах и так далее – распространенные медиаресурсами не проверенные данные могут нанести обществу большой вред.

Представляем правила верификации пользовательским контента, сформулированные Дугласом Арелланесом (Douglas Arellanes), медиаспециалистом, директором по инновациям и сооснователем sourcefabric.org.

Sourcefabric.org – крупнейшая в Европе компаня-разработчик инструментов новых медиа для СМИ.

Рекомендации Дугласа основаны на методах, описанных в verificationhandbook.com . Это – одно из основных пособий для медиаспециалистов по верификации информации в эпоху новых медиа.

Итак, верификация – это проверка, проверяемость, способ подтверждения. О чем необходимо помнить журналисту при работе с данными из открытых источников?

Три фактора при проведении верификации:

1. Изобретательность, настойчивость, скептицизм и навыки.

2. Знание источников, надежность и честность (большое количество, разнообразие и надежность источников, которых можно разыскать и уговорить поговорить)

3. Документальное подтверждение.

Проверки при проведении верификации:

Остерегайтесь фальшивых профилей и информации, к примеру, lemmetweetthatforyou.com позволяет запросто сделать поддельный твит

– обманщики часто используют ретвиты (RT) в качестве способа создания фальшивого твита.

– фальшивые отметки о подлинности аккаунта.

Обратите внимание на:

– вебсайты, ссылающиеся на другие вебсайты

– место

– предыдущие изображения и видео

– предыдущие статусные сообщения и твиты

– кто друзья и подписчики авторов-источников?

– на кого они подписаны?

– присутствуют ли они в чьем-либо списке?

Подтверждение подлинности источника информации:

– лучше: определите и проконтактируйте с источником.

– источники оставляют много информации в социальных сетях:

* профиль в YouTube с указанием адр

newreporter.org

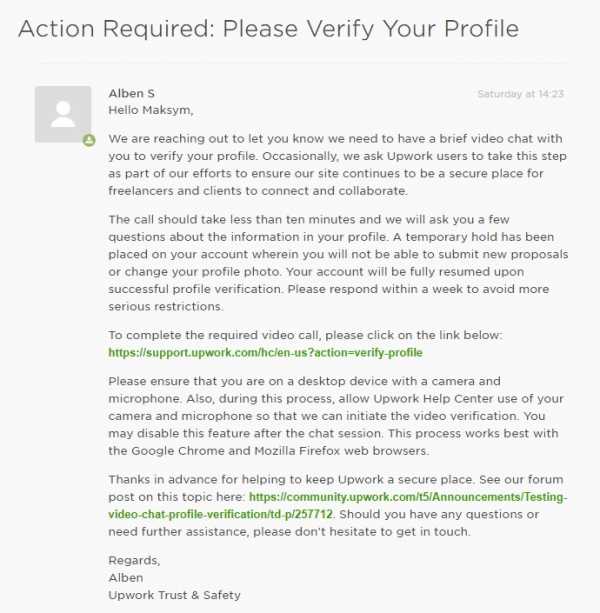

Identity verification video call: что спрашивает Upwork

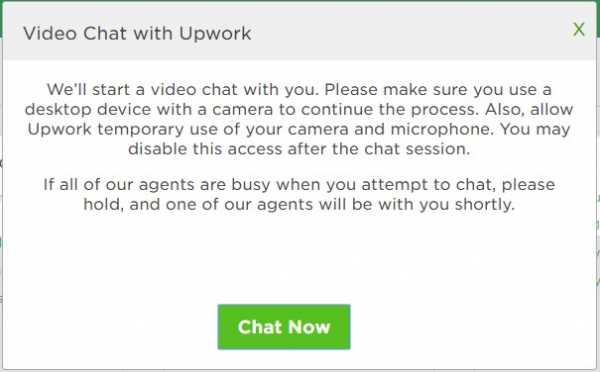

Всем привет! В эту субботу словил ряд ограничений от Upwork (пропала возможность оставлять заявки и менять фото в профиле) и требование пройти верификацию по видеочату:

На главной странице профиля уведомление выглядит вот так:

Затягивать с решением вопроса я не стал, поэтому сразу перешел в upwork help center и отправил запрос в чат:

В чате меня попросили написать логин или почту и после этого пришлось подождать несколько минут, пока они смотрят информацию по моему аккаунту.

Затем video call: меня предупреждают, что наше общение записывается. Мне попалась девушка, которая особо не тараторила и на вопросы ответить мне не составило особого труда.

И, наконец-то, вот вопросы, которые мне задавали:

Логин от аккаунта;

Фамилия Имя;

Адрес проживания;

Уточнили страну проживания, т.к. назвал только город/улицу/дом/кв 🙂 ;

По каким направлениям чаще всего работаю;

Есть ли у меня созданное агентство на Upwork;

Название агентства;

Есть ли сейчас активные контракты;

Несколько имён клиентов, с которыми работал;

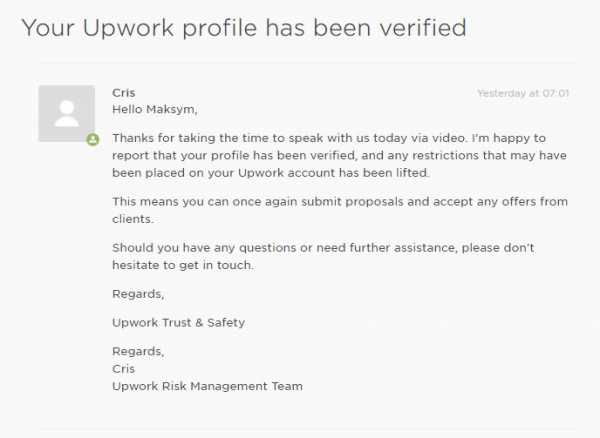

Вот, собственно, и всё 🙂 После этого меня поблагодарили за общение и попросили подождать решение в течение нескольких часов. Весь процесс занял около 15-20 минут, не более.

Заветное Your Upwork profile has been verified я дождался на следующее утро:

Итого:

Видеоверификация проходит очень быстро;

Достаточно базового знания разговорного английского;

Вопросы простые и только по аккаунту.

itforce.ua