Как узнать HostID, необходимый для получения лицензии?

Описание проблемы

Как узнать HostID, необходимый для генерации лицензионного ключа/файла?

Решение

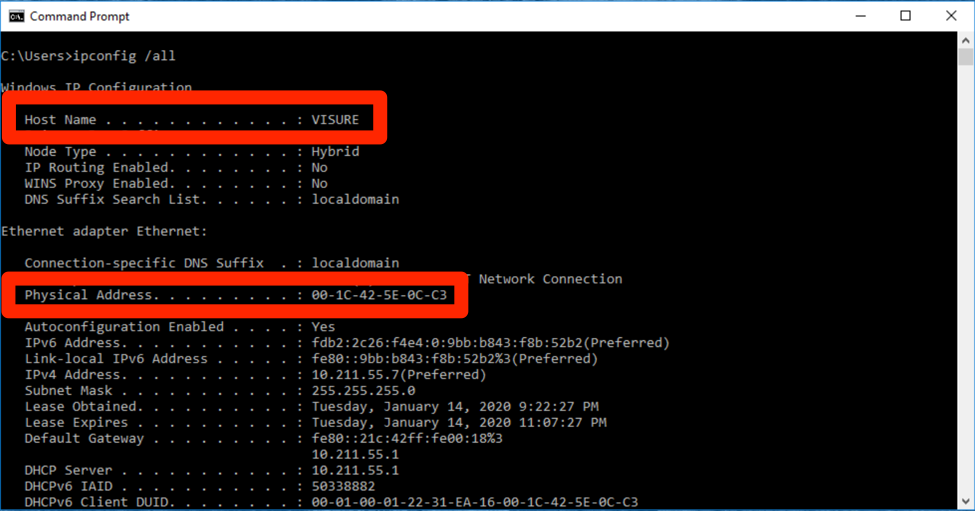

Для создания кода установки (ключа или файла) новой лицензии COMSOL Multiphysics® необходимо предоставить некоторую техническую информацию о компьютере, на который будет произведена установка программного обеспечения. Ключи в COMSOL генерируются с помощью системы лицензирования FlexNet® Publisher на основе данных об имени компьютера (HostName) и его уникальном идентификаторе (HostID). В редких случаях менеджер COMSOL может запросить некоторую дополнительную информацию.

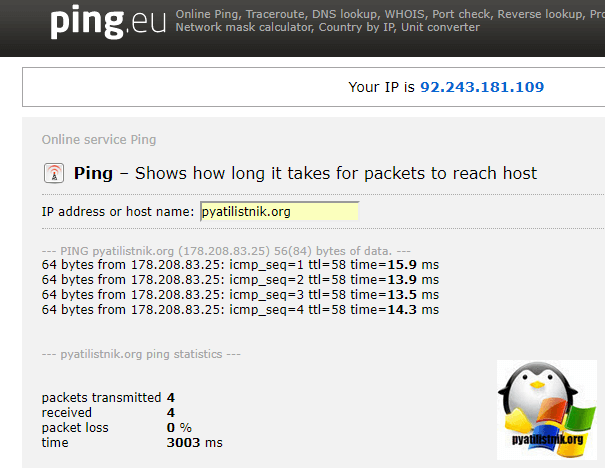

HostName — это сетевое имя компьютера, которое может быть представлено текстовым названием (коротким или полным, например, userPC или userPC.server.ru) или IP-адресом (например, 130.243.43.3).

HostID — это уникальный идентификатор сетевой карты Ethernet (NIC). HostID ещё называют Ethernet-адресом или MAC-адресом (Media Access Control address).

HostID ещё называют Ethernet-адресом или MAC-адресом (Media Access Control address).

Как узнать HostID в Windows®

Как узнать HostID в Mac OS X

Как узнать HostID в Linux®

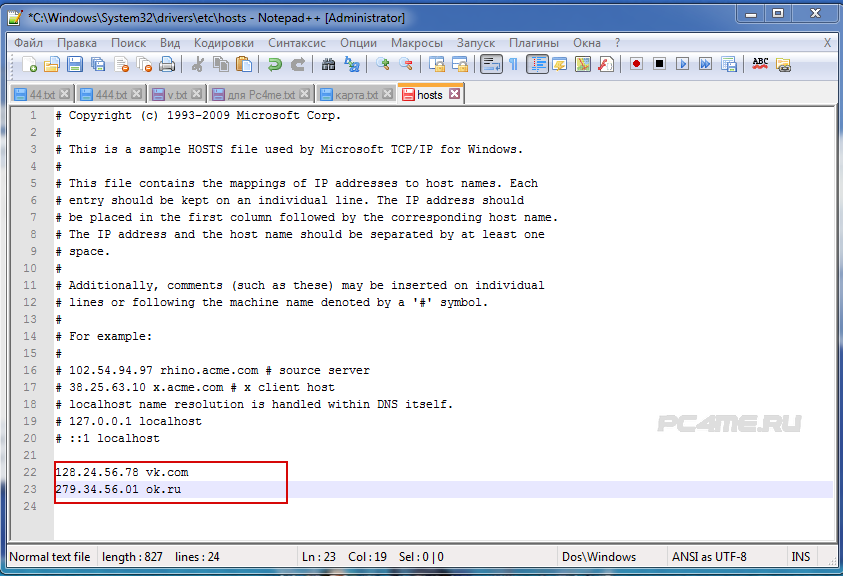

Как узнать HostID в Windows

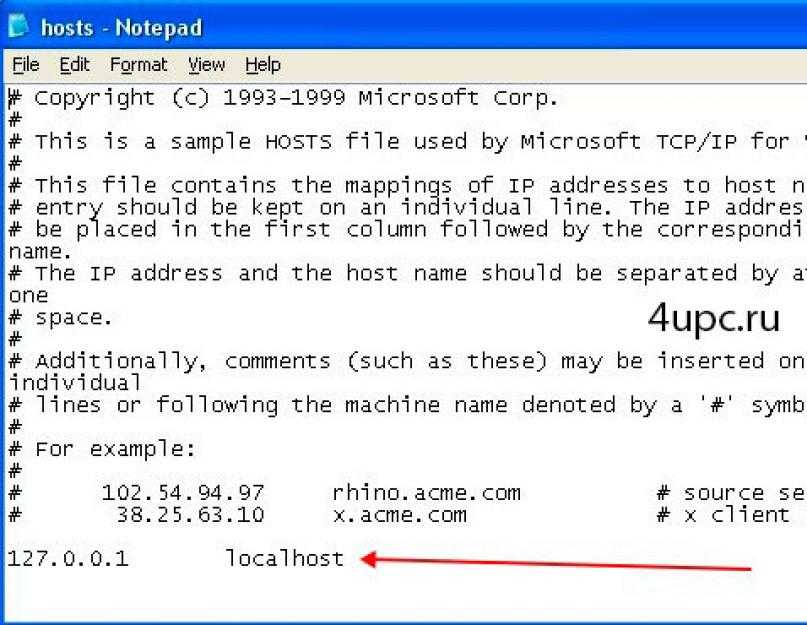

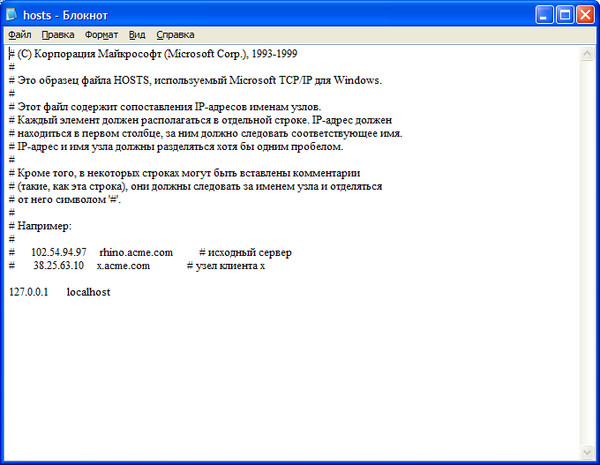

®- Нажмите комбинацию клавиш «Win» + R, чтобы открыть окно «Выполнить». Введите команду

cmdи нажмите клавишу «Ввод». - В командной строке открывшейся консоли введите команду

ipconfig /allи нажмите «Ввод». - FlexNet HostID — это комбинация цифр и букв, которая указана в пункте «Физический адрес» (Physical address). Внимательно перепишите эту строку и сообщите вашему менеджеру COMSOL.

- HostName можно найти в том же окне. Оно указано в пункте «Имя компьютера» (Host Name). Это имя также можно сообщить представителю COMSOL.

Чтобы скопировать HostID в буфер обмена, выделите текст с помощью левой кнопки мыши и нажмите кнопку «Ввод». Также можно воспользоваться командой

Также можно воспользоваться командой getmac / FO LIST / V | clip. Результат выполнения команды будет скопирован в буфер обмена. Нажмите CTRL + V, чтобы вставить результат в текстовый файл.

HostID для компьютеров с беспроводными адаптерами

Если вы планируете установить COMSOL Multiphysics® на компьютер с адаптером беспроводной сети (например, Wi-Fi), то необходимо сообщить физический адрес как беспроводного адаптера, так и адаптера Ethernet.

Как узнать HostID в Mac OS X

- Откройте системные настройки (System Preferences) из меню Apple.

- Перейдите в раздел «Сеть» (Network).

- Выберите используемый адаптер Ethernet и нажмите «Дополнительно» (Advanced).

- Выберите вкладку «Оборудование» (Hardware), там вы найдете MAC-адрес.

- Запишите МАC-адреса всех Ethernet-адаптеров (Ethernet 0, Ethernet 1 и т.д.), если их несколько. Каждый MAC-адрес состоит из 12 знаков.

Не выбирайте Firewire.

Не выбирайте Firewire.

Чтобы узнать имя компьютера HostName, запустите приложение «Терминал» (Terminal) из папки /Applications/Utilities и введите команду hostname.

Как узнать HostID в Linux

®- Откройте окно xterm.

- Введите команду

hostnameв командной строке и нажмите «Ввод». В результате выполнения команды будет указано имя компьютера. - Введите команду

/sbin/ ifconfig eth0в командной строке и нажмите «Ввод». HostID — это строка из 12 символов, указанная после слова ether. Для более старых версий Linux 12-символьная строка будет указана после слова HWaddr.

В новых версиях дистрибутивов Linux используется согласованное именование сетевых устройств. Это означает, что имя Ethernet-адаптера может отличаться от eth0. Выполните команду /sbin/ifconfig без параметров, чтобы вывести список всех адаптеров, установленных на вашем компьютере. Выберите имя адаптера для карты Ethernet.

Выберите имя адаптера для карты Ethernet.

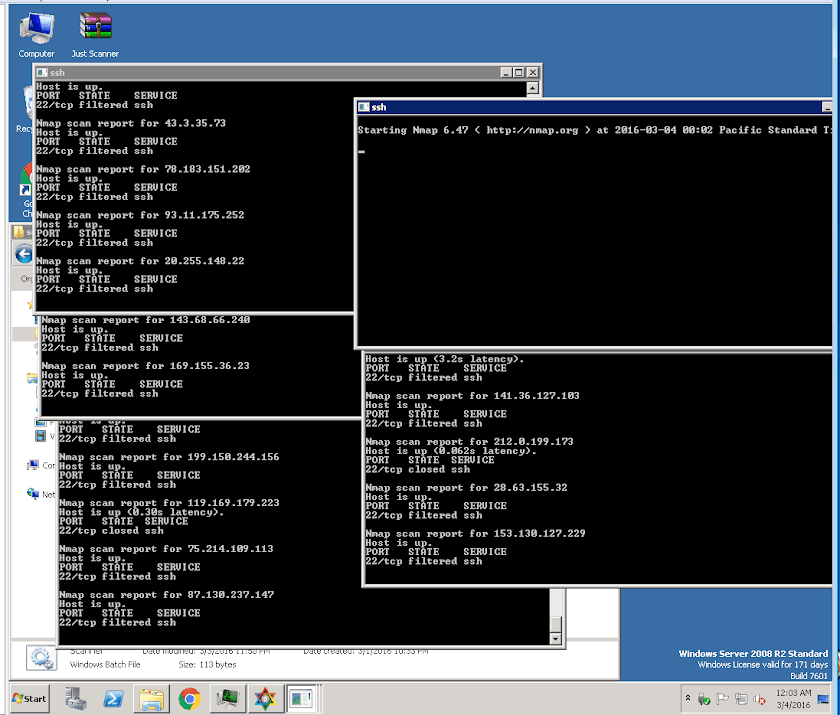

Обнаружение хостов | Справочное руководство Nmap (Man Page)

- Справочное руководство Nmap (Man Page)

- Обнаружение хостов

Одна из первейших задач при исследовании любой сети это сократить (иногда довольно большой) набор IP диапазонов

до списка активных или интересных хостов. Сканирование каждого порта каждого IP адреса медленно и необязательно.

Конечно же то, что делает хост интересным для исселедования во многом определяется целями сканирования. Сетевые

администраторы возможно будут заинтересованы только в хостах, на которых запущена определенная служба, в то время

как тем, кого интересует безопасность, будут интересны все устройства с IP адресами. Задачи администраторов по

обнаружению работающих хостов в сети могут быть удовлетворены обычным ICMP пингом, людям же, которые тестируют

способность сети противостоять атакам из вне, необходимо использовать разнообразные наборы запросов с целью обхода

брандмауэра.

Посколько задачи, требующие обнаружения хостов столь различны, Nmap предоставляет большое разнообразие опций

для различных методов. Задачу обнаружения хостов иногда называют пинг сканированием (ping scan), однако она намного

превосходит использование обычных ICMP запросов ассоциирующихся с вездесущими

ping утилитами. Пользователи могут полностью пропустить шаг пинг

сканирования с помощью опции сканирования с целью составления списка ( -sL) или просто отключив его

(-PN), или сканировать сеть с помощью произвольных комбинаций мультипортовых TCP SYN/ACK, UDP и

ICMP запросов. Целью всех этих запросов является получение ответов, указывающих, что IP адрес в настоящее время

активен (используется хостом или сетевым устройством). В большинстве сетей лишь небольшой процент IP адресов

активен постоянно. Это особенно характерно для адресных пространств вида 10.0.0.0/8. Такие сети

имеют 16 млн. IP адресов, но я видел, как они используются компаниями, в которых не более тысячи машин.

Если не задано никаких опций обнаружения хостов, то Nmap посылает TCP ACK пакет на порт 80 и запрос на ICMP

эхо ответ кажодй целевой машине. Исключение составляет ARP сканировании всех целей в сети. Для непривилегированных

пользователей Unix оболочки, вместо ACK пакета посылается SYN используя системный вызов connect Эти умолчания равнозначны опциям -PA -PE. Такое сканирование достаточно для локальных сетей,

но для исследования безопасности необходимо использовать более сложные наборы запросов.

Опции -P* (определяющие тип пинг сканирования) могут комбинироваться. Вы можете увеличить

шансы обхода строго брандмауэра посылая множество запросов различных типов, используя различные TCP порты/флаги и

ICMP коды. Также имейте в виду, что даже если вы определите различные -P* опции, по умолчанию

применительно к целям локальной сети будет производиться и ARP сканирование

(-PR), т. к.

оно почти всегда быстрее и более эффективно.

к.

оно почти всегда быстрее и более эффективно.

По умолчанию после обнаружения хостов Nmap начинает сканирование портов каждой активной машины. Так будет,

даже если вы укажите на использование нестандартных методов обнаружения хостов, например, с использованием

UDP запросов (-PU). Прочтите об опции -sP, чтобы узнать, как выполнить только

обнаружение хостов, или используйте опцию -PN, чтобы пропустить обнаружение хостов и осуществить

сканирование портов всех целевых машин. С помощью следующих опций можно настраивать функцию обнаружения хостов:

-

-sL(Сканирование с целью составления списка) Это тип сканирования является «упрощенной» версией функции обнаружения хостов, при помощи которого просто будет создан список хостов заданной сети без посылки каких-либо пакетов целевым машинам. По умолчанию Nmap все же будет осуществлять обратное разрешение DNS с целью узнавания имен хостов.

Часто бывает

удивительно, как много полезной информации могут содержать обычные имена хостов. Например,

Часто бывает

удивительно, как много полезной информации могут содержать обычные имена хостов. Например, fw.chiэто имя брандмауэра одной Чикагской компании. В конце Nmap также сообщает общее количество IP адресов. Этот тип сканирования также является хорошим способом проверить, что вы действительно знаете IP адреса необходимых вам целей. Если имена хостов содержат неизвестные вам доменные имена, то стоит провести дальнейшее исследование, чтобы избежать сканирования сети не той компании, которая вам нужна.Т.к. целью является просто составление списка целевых хостов, то опции с большим уровнем функциональности, такие как сканирование портов, определение ОС или пинг сканирование не могут сочетаться с рассматриваемой опцией. Если вы хотите отключить пинг сканирование, но хотите использовать опции с таким высоким уровнем функциональности, то почитайте об опции

-PN.

-

-sP(Пинг сканирование) Эта опция указывает Nmap произвести пинг сканирование (определение хостов), а затем вывести список доступных хостов, т.е. тех, которые ответили на запросы. Определение маршрутов и NSE скрипты также используются, если необходимо, однако дальнейшее тестирование (как сканирование портов или определение ОС) не производится. По умолчанию эта опция считается как бы на один шаг более тщательной, чем сканирование с целью составления простого списка хостов, и может быть использована в этих же целях. Она позволяет произвести исследование целевой сети без привлечения внимания. Знание, какие хосты в сети в данный момент работают, для атакующих ценне, чем просто список IP адресов и сетевых имен, предоставляемых опцией -sL.

Эта опция также полезна системным администраторам. Она может быть использована для подсчета количества работающих в сети машин или мониторинга доступности сервера.

Это часто называют «пинг чисткой»

(ping sweep) и результаты, предоставляемые этой опцией, заслуживают больше доверия, чем обычное пингование

широковещательных адресов, т.к. большинство хостов не отвечают на подобные запросы.

Это часто называют «пинг чисткой»

(ping sweep) и результаты, предоставляемые этой опцией, заслуживают больше доверия, чем обычное пингование

широковещательных адресов, т.к. большинство хостов не отвечают на подобные запросы.По умолчанию опцией

-sPпосылаются запрос на ICMP это ответ и TCP ACK пакет на порт 80. Когда используется непривилегированным пользователем, посылается только SYN пакет (используя системные вызовconnect) на порт 80 целевой машины. Когда привилегированный пользователь производит сканирование целей локальной сети, то используются ARP запросы до тех пор, пока не будет задано--send-ip. Для большей гибкости опция-sPможет быть скомбинирована с любой из опций-P*(за исключением-PN). Если используется какой-либо из этих типов запросов и опции для задания номеров портов, то запросы по умолчанию (ACK и это ответы) опускаются. Когда между машиной с Nmap и целевой сетью

расположен строгий брандмауэр, то рекомедуется использование таких расширенных методов сканирования.

Иначе некоторые из хостов могут быть не определены, т.к. брандмауэр заблокировал запрос или ответ.

Когда между машиной с Nmap и целевой сетью

расположен строгий брандмауэр, то рекомедуется использование таких расширенных методов сканирования.

Иначе некоторые из хостов могут быть не определены, т.к. брандмауэр заблокировал запрос или ответ.-

-PN(Не использовать пинг сканирование) Указывает Nmap полностью пропустить этап обнаружения хостов. Обычно, Nmap использует этот этап для обнаружения активных машин, к которым можно применить более углубленное сканирование. По умолчанию Nmap производит углубленное сканирование, такое как сканирование портов, определение версии или определение ОС только обнаруженных работающих хостов. После отключения этапа обнаружения хостов опцией

-PN, Nmap будет производить сканирование каждого заданого целевого IP адреса. Так что, если для сканирования будет определена сеть с адресным пространством класса B (/16), то будет произведено сканирование всех 65,536 IP адресов. Т.к. этап обнаружения хостов и составления списка целей

сканирования пропущен, то Nmap будет исполнять запрошенные функции, как если бы каждый IP адрес был активен.

Для машин локальной сети будет произведено ARP сканирование (пока не зададите

Т.к. этап обнаружения хостов и составления списка целей

сканирования пропущен, то Nmap будет исполнять запрошенные функции, как если бы каждый IP адрес был активен.

Для машин локальной сети будет произведено ARP сканирование (пока не зададите --send-ip), т.к. Nmap необходимы MAC адреса для дальнейшего сканирования целевых хостов. Раньше эта опция задавалась флагомP0(используется нуль), но была переименова, чтобы избежать путаницы с пингованием с использованием IP протоколаPO(используется буква O).-

-PS(TCP SYN пингование)<список_портов> Эта опция посылает пустой TCP пакет с установленным SYN флагом. Порт по умолчанию — 80 (можно задать во время компилирования изменяя

DEFAULT_TCP_PROBE_PORT_SPECвnmap.h). Альтернативные порты задаются в качестве параметров. Синтаксис такой же как и для опции

Синтаксис такой же как и для опции -pза исключением того, что спецификаторы типаT:недопустимы. Примеры:-PS22и-PS22-25,80,113,1050,35000. Имейте в виду, что между списком портов и-PSне должно быть пробела. Если заданы несколько запросов, то они будут посланы параллельно.Установленные флаг SYN указывает удаленной системе, что вы пытаетесь установить соединение. Если порт назначения закрыт, то в ответ посылается RST (сброс) пакет. Если порт открыт, то удаленная система предпримет второй шаг в 3-ех этапной последовательности установки TCP соединения путем ответа SYN/ACK TCP пакетом. Система, на которой работает Nmap, сбрасывает почти установленное соединение отвечая RST пакетом вместо ACK, что привело бы к установке полного соединения. RST пакет посылается ядром системы, на которой работает Nmap, в ответ на непредвиденный SYN/ACK пакет, а не самой Nmap.

Nmap не важно открыт порт или закрыт. Ответы пакетами RST или SYN/ACK описанными выше, указывают Nmap на то, что хост доступен и может отвечать на запросы.

На Unix машинах, только пользователь с правами

root, как правило, может посылать и принимать сырые TCP пакеты. Для непривилегированного пользователя для каждого целевого порта инициируется системный вызовconnect. Поэтому при попытке установить соединение на целевой хост посылается SYN пакет. Если на вызовconnectприходит быстрый ответ или отказ типа ECONNREFUSED, значит TCP стек получил SYN/ACK или RST пакет, и хост помечается как доступный. Если соединение не устанавливается по причине истечения времени (timeout), то хост помечается как не работающий. Этот механизм также используется для соединений с использованием протокола IPv6, т.к. построение сырых пакетов IPv6 еще не реализовано в Nmap.

-

-PA(TCP ACK пингование)<список_портов> Этот тип пингования очень похож на описанный выше. Разница состоит в том, как вы могли догадаться, что вместо установки SYN флага устанавливается TCP ACK флаг. Такой ACK пакет имеет своей целью распознавание данных во время установленного TCP соединения, но такого соединения не существует, поэтому удаленные хосты всегда будут отвечат на такой запрос RST пакетом, тем самым выдавая свое существование.

Опция

-PAиспользует тот же порт по умолчанию, что и SYN запросы (80), и так же может принимать в качестве параметра список портов в том же формате. Если эту опцию пытается использовать непривилегированный пользователь или задана цель в формате IPv6, то используется механизм с использованием вызоваconnectописанный выше. Этот механизм несовершенен, т. к. при

использовании вызова

к. при

использовании вызова connectвместо ACK пакета посылается SYN.Причина, по которой Nmap предоставляет оба типа пингования (SYN и ACK), состоит в повышении шансов обхода брандмауэров. Многие администраторы конфигурируют роутеры или другие простые брандмауэры на блокировку входящих SYN пакетов за исключением тех, что предназначены для публичных служб, таких как веб сайт или почтовый сервер. Тем самым предотвращаются все остальные соединения, и в то же время пользователи могут беспрепятственно выходить в Интернет. Такой подход не требует много ресурсов от брандмауэров/роутеров и широко поддерживается различными аппаратными и программными фильтрами. для реализации такого подхода имеет опцию

--syn. Когда брандмауэр использует такие правила, то запросы с установленным флагом SYN (-PS), посланные на закрытые порты, с большой вероятностью будут заблокированы. В таких случаях более выгодно использовать запросы с флагом ACK, т.к.

они не попадают под эти правила.

В таких случаях более выгодно использовать запросы с флагом ACK, т.к.

они не попадают под эти правила.Другим популярным типом сетевого экрана является брандмауэр блокирующий все непредвиденные пакеты. Изначально эта функция поддерживалась только в наиболее продвинутых брандмауэрах, хотя с годами она становится все популярнее. Использующийся в Linux сетевой экран Netfilter/iptables реализует этот механизм с помощью опции

--state, которая категоризирует пакеты в зависимости от состояния соединения. Против таких систем лучше использовать пакеты SYN, т.к. непредвиденные пакеты ACK с большой вероятностью будут распознаны как фиктивные и заблокированы. Решение такого затруднительного положение состоит в том, чтобы посылать и SYN и ACK запросы путем задания опций-PSи-PA.-

-PU(UDP пингование)<список_портов> Еще одной функцией используемой для обнаружения хостов является UDP пингование, которая посылает пустой (пока не задана опция

--data-length) UDP пакет на данные порты. Список портов задается в том

же формает, что и для описанных выше опций

Список портов задается в том

же формает, что и для описанных выше опций -PSи-PA. Если порты не заданы, то по умолчанию используется 31338. Порт по умолчанию может быть задан во время компиляции путем измененияDEFAULT_UDP_PROBE_PORT_SPECвnmap.h. По умолчанию выбран не распростаненный порт, т.к. отправка запросов на открытые порты нежелательна для этого типа сканирования.Целью запроса UDP является получение в ответ ICMP пакета с ошибкой «порт недостижим». Это указывает Nmap на то, что машина работает и доступна. Другие типы ICMP ошибок, такие как хост/сеть недоступна или превышение TTL указывают на то, что машина выключена или недоступна. Отсутствие ответа интерпретируется этим же путем. Если такой запрос посылается на открытый порт, то большинство служб просто игнорируют пустой пакет и не посылают никакого ответа.

Поэтому портом по умолчанию является 31338, т.к. он вряд ли будет

использоваться какой-либо службой. Лишь некоторые службы, такие как Character Generator (chargen) protocol,

ответят на пустой UDP пакет, и это также укажет Nmap на то, что машина доступна.

Поэтому портом по умолчанию является 31338, т.к. он вряд ли будет

использоваться какой-либо службой. Лишь некоторые службы, такие как Character Generator (chargen) protocol,

ответят на пустой UDP пакет, и это также укажет Nmap на то, что машина доступна.Основным преимуществом такого типа сканирования является то, что он позволяет обходить брандмауэры, фильтрующие только TCP запросы. Например, однажды у меня был беспроводной широкополосный роутер Linksys BEFW11S4. Внутренний интерфейс этого устройства фильтровал по умолчанию все TCP порты, в то время как в ответ на UDP запросы посылалось сообщение об ошибке «порт недостижим», что делало его работу бесполезной.

-

-PE;-PP;-PM(Типы пинг пакетов ICMP) В дополнении к нестандратным методам обнаружения хостов с помощью TCP и UDP запросов, Nmap может посылать и стандартные пакеты, используемые вездесущей программой ping.

Nmap посылает ICMP пакет типа 8 (эхо запрос) на целевой

IP адрес, ожидая в ответ от доступного хоста пакет типа 0 (эхо ответ). К сожалению для сетевых исследователей, многие хосты и брандмауэры

теперь блокируют такие пакеты вместо того, чтобы ответить на них, как это требуется в

RFC 1122. По этой причине

сканеры использующе только ICMP запросы редко бывают полезны при сканировании неизвестных целей в Интернете.

Но они могут быть полезны системным администраторам, занимающимся мониторингом внутренней сети. Используйте

опцию

Nmap посылает ICMP пакет типа 8 (эхо запрос) на целевой

IP адрес, ожидая в ответ от доступного хоста пакет типа 0 (эхо ответ). К сожалению для сетевых исследователей, многие хосты и брандмауэры

теперь блокируют такие пакеты вместо того, чтобы ответить на них, как это требуется в

RFC 1122. По этой причине

сканеры использующе только ICMP запросы редко бывают полезны при сканировании неизвестных целей в Интернете.

Но они могут быть полезны системным администраторам, занимающимся мониторингом внутренней сети. Используйте

опцию -PE, чтобы активировать такой тип сканирования.Но Nmap использует не только стандратный эхо запрос. В стандарте ICMP (RFC 792) также определены запросы временной метки, информационные запросы и запросы адресной маски с кодами 13, 15 и 17 соответственно. Хотя они служат для того, чтобы узнать какую-либо информацию, такую как адресную маску или текущее время, они могут быть легко применены для обнаружения целей.

Система, которая отвечает на них, работает и доступна. В

настоящее время Nmap не использует информационные запросы, т.к. они не получиил широкого распространения.

Стандарт RFC 1122 наставивает на том, что «хост НЕ ДОЛЖЕН посылать такие сообщения». Запросы

временной метки или адресной маски могут быть посланы путем задания опций

Система, которая отвечает на них, работает и доступна. В

настоящее время Nmap не использует информационные запросы, т.к. они не получиил широкого распространения.

Стандарт RFC 1122 наставивает на том, что «хост НЕ ДОЛЖЕН посылать такие сообщения». Запросы

временной метки или адресной маски могут быть посланы путем задания опций -PPи-PMсоответственно. Ответ на запрос временной метки (ICMP код 14) или на запрос адресной маски (код 18) указывают на то, что хост доступен. Эти запросы могут быть полезны, когда администраторы блокируют пакеты эхо запросов, но забывают о том, что другие типы ICMP запросов могут быть использованы в тех же целях.-

-PO(пингование с использованием IP протокола)<список_протоколов> Новейшей опцией для обнаружения хостов является пингование с использованием IP протокола, которая посылает IP пакеты с номером протокола, указанным в заголовке пакета.

Список протоколов задается в том же

формате, что и список портов в описанных выше опциях обнаружения хостов с помощью протоколов TCP и UDP. Если

не указан ни один протокол, то по умолчанию будут использованы IP пакеты ICMP (протокол 1),

IGMP (протокол 2) и IP-in-IP (протокол 4). Протоколы по умолчанию могут быть заданы во время компиляции

путем изменения

Список протоколов задается в том же

формате, что и список портов в описанных выше опциях обнаружения хостов с помощью протоколов TCP и UDP. Если

не указан ни один протокол, то по умолчанию будут использованы IP пакеты ICMP (протокол 1),

IGMP (протокол 2) и IP-in-IP (протокол 4). Протоколы по умолчанию могут быть заданы во время компиляции

путем изменения DEFAULT_PROTO_PROBE_PORT_SPECвnmap.h. Имейте в виду, что для ICMP, IGMP, TCP (протокол 6) и UDP (протокол 17), пакеты посылаются с «правильными» заголовками протокола, в то время как для остальных протоколов пакеты посылаются без дополнительной информации после IP заголовка (пока не задана опция--data-length).При использовании этого метода ожидаются ответы по протоколу исходного запроса, либо ICMP сообщение о недостижимости, что свидетельствует о том, что данный протокол не поддерживается удаленным хостом.

Оба

варианта ответа означают, что целевой хост доступен.

Оба

варианта ответа означают, что целевой хост доступен.-

-PR(ARP пингование) Одной из наиболее популярных сфер применения Nmap является сканирование локальных сетей (LAN). В большинстве локальных сетей, особенно тех, которые используют диапазоны частных адресов определенные в RFC 1918, большое количество IP адересов не используется в любой момент времени. Когда Nmap пытается послать сырой IP пакет, такой как ICMP эхо запрос, операционная система должна определить MAC-адрес (ARP) соответствующий целевому IP, чтобы правильно адресовать фрейм. Это часто бывает медленно и проблематично, т.к. операционные системы не были написаны с учетом того, что им придется посылать миллионы ARP запросов недоступным хостам в короткий промежуток времени.

ARP сканирование позволяет Nmap вместо ARP запросов использовать свои собственные оптимизированные алгоритмы.

И если Nmap получает ответ, то ей даже нет необходимости беспокоиться о других типах обнаружения

хостов, основанных на IP пакетах. Этот делает ARP сканирование более быстрым и надежным. Поэтому оно

применяется по умолчанию для сканирования локальных сетей. Даже если указаны другие типы сканирования

(как

И если Nmap получает ответ, то ей даже нет необходимости беспокоиться о других типах обнаружения

хостов, основанных на IP пакетах. Этот делает ARP сканирование более быстрым и надежным. Поэтому оно

применяется по умолчанию для сканирования локальных сетей. Даже если указаны другие типы сканирования

(как -PEили-PS), Nmap все равно использует ARP сканирование для машин локальной сети. Если вы абсолютно не хотите использовать такой тип сканирования, то задайте опцию--send-ip.-

--traceroute(Отслеживать путь к хосту) Отслеживание осуществляется после сканирования, используя результаты этого сканирования для определения порта и протокола, с помощью которых можно будет достичь цели. Процедура работает со всеми типами сканирования кроме сканирования с использованием системного вызова connect (

-sT) и «ленивого» (idle) сканирования (-sI). Все отслеживания используют динамическую модель таймингов Nmap и осуществляются параллельно.

Все отслеживания используют динамическую модель таймингов Nmap и осуществляются параллельно.Процедура отслеживания маршрута работает путем посылки пакетов с низким TTL (time-to-live (временем-жизни) в попытке получить в ответ ICMP сообщение Time Exceeded (Превышение Времени Жизни) от промежуточных узлов между сканером и целевым хостом. Стандартные реализации процедуры отслеживания маршрута начинают с TTL равным 1, а затем увеличивают его до тех пор, пока не будет достигнут целевой хост. В реализации же этой процедуры в Nmap сначала устанавливается высокий TTL, а затем TTL уменьшается, пока не станет равным 0. Это позволяет Nmap использовать «умные» алгоритмы кэширования с целью увеличения скорости отслеживания маршрута. В среднем Nmap посылает 5-10 пакетов на хост, в зависимости от условий в сети. В случае сканирования единственной подсети (напр. 192.168.0.0/24), возможно будет необходимо послать только один пакет на каждый хост.

-

--reason(Показать причины состояний портов и хостов) Показывает информацию о причинах, по которым каждый порт установлен в какое-либо состояние, и по которым каждый хост работает или нет.

Эта опция выводит тип пакета, по которому было определено состояние порта или хоста. Например,

Эта опция выводит тип пакета, по которому было определено состояние порта или хоста. Например, RSTпакет от закрытого порта или эхо ответ от работающего хоста. Информация, которую может предоставить Nmap, определяется типом сканирования или пингования. SYN сканирование и SYN пингование (-sSи-PS) описываются очень детально, а информация о сканировании с использованием TCP соединений (-sT) ограничена реализацией системного вызоваconnect. Эта функция автоматически активируется при использовании опции отладки (-d), и результаты ее работы хранятся в XML файлах, даже если эта опция не была задана.-

-n(Не производить разрешение DNS имен) Указывает Nmap никогда не производить обратное разрешение DNS имен каждого обнаруженного активного IP адереса. Преобразование DNS может быть медленным даже со встроенным в Nmap параллельным преобразователем IP адресов, поэтому данная опция может сократить время сканирования.

-

-R(Производить разрешение DNS имен для всех целей) Указыват Nmap всегда производить обратное разрешение DNS имен для каждого целевого IP адреса. Обычно DNS преобразование применяется только к доступным хостам.

-

--system-dns(Использовать системный DNS преобразователь) По умолчанию Nmap преобразует IP адреса путем посылки запросов непосредственно серверам имен, указанным в вашей системе, и последующим анализом ответов. Многие запросы (часто десятки) исполняются параллельно для увеличения производительности. Задайте эту опцию, чтобы использовать ваш системный преобразователь IP адресов (один IP адрес за один системный вызов

getnameinfo). Это медленно и редко бывает полезно, до тех пор, пока вы не найдете ошибку в параллельном преобразователе Nmap (если найдете, известите нас, пожалуйста). Системный преобразователь всегда используется для сканирования с использованием

протокола IPv6.

Системный преобразователь всегда используется для сканирования с использованием

протокола IPv6.-

--dns-servers(Сервера для обратного разрешения DNS)<server1>[,<server2>[,...]] По умолчанию Nmap определяет DNS сервера (для разрашения rDNS) из вашего resolv.conf файла (Unix) или из реестра (Win32). Вы можете использовать эту опцию для задания альтернативных серверов. Эта опция игнорируется, если вы используете

--system-dnsили сканирование по протоколу IPv6. Использование нескольких DNS серверов частно увеличивает скорость сканирования, особенно если вы выбираете официальные сервера для IP пространства вашей цели. Эта опция также может увеличить незаметность, т.к. ваши запросы могут быть перенаправлены любым рекурсивным DNS сервером в Интернете.Эта опция также бывает полезна при сканировании частных сетей.

Иногда лишь некоторые сервера имен

предоставляют правильную rDNS информацию, и вы можете даже не знать, где они. Вы можете просканировать сеть

на наличие открытого порта 53 (возможно с помощью фукнкции определения версии), затем попробовать составить

список (

Иногда лишь некоторые сервера имен

предоставляют правильную rDNS информацию, и вы можете даже не знать, где они. Вы можете просканировать сеть

на наличие открытого порта 53 (возможно с помощью фукнкции определения версии), затем попробовать составить

список (-sL) указывая по очереди все сервера имен в опции--dns-serversдо тех пор, пока не найдете тот, который работает.

3 быстрых способа узнать, кто размещает ваш веб-сайт

Поставщики услуг веб-хостинга позволяют вам арендовать серверное пространство, где вы можете безопасно хранить свои данные и запускать свой веб-сайт в Интернете.

Учитывая объем услуг, веб-хостинги играют ключевую роль в оказании помощи компаниям и частным лицам в установлении присутствия в Интернете. Таким образом, нужно проявлять осторожность при выборе веб-хостинга и использовании их услуг. Однако вы не можете сделать этот выбор, если вы не знаете, какое имя у вашего веб-хоста.

Ниже мы перечислили различные способы проверить имя владельца веб-сайта.

Как узнать, кто размещает ваш сайт?

Проверьте свой биллингУчитывая, что вы могли арендовать или купить место на сервере у своего веб-хоста, может быть некоторый документальный след для финансового соглашения по возмещению этой услуги.

Вне зависимости от того, заплатили ли вы единовременную сумму или регулярную комиссию, у вас все равно будет доказательство этой транзакции. Итак, если вы не можете вспомнить свой веб-хостинг, вы можете проверить свою рабочую электронную почту, чтобы найти любые записи, связанные с покупкой или регистрацией этой услуги веб-хостинга. Вы можете найти имя веб-хостинга в счете.

Если вы не можете найти какую-либо информацию, связанную с веб-хостингом, вы можете связаться с разработчиком своего веб-сайта и попросить его поделиться информацией о веб-хостинге.

ПРОЧИТАЙТЕ: 9 фактов, которые необходимо принять во внимание перед получением веб-хостинга

Поиск в записях ICANN Детали. Это могут быть ваши идентификационные данные, административная или техническая информация и многое другое.

Это могут быть ваши идентификационные данные, административная или техническая информация и многое другое.Инструмент домена WHOIS — это обширный репозиторий данных, содержащий сведения о владельцах веб-сайтов. Это детище Интернет-корпорации по присвоению имен и номеров (ICANN) — некоммерческой организации, которая поддерживает, координирует и обновляет эту информационную систему.

Вы можете использовать таблицу поиска для поиска в этом общедоступном каталоге и сопоставления узла веб-сайта с помощью протокола доступа к регистрационным данным (RDAP).

Все, что вам нужно сделать, это посетить lookup.icann.org и ввести URL своего веб-сайта. Вам будет представлен список информации, включая данные веб-хостинга. Кроме того, вы можете запустить команду «whois

Имя хостинг-провайдера

Данные WHOIS отвечают на ваш неотложный вопрос: кто размещает этот веб-сайт/домен? Он будет содержать название компании, управляющей сервером. Он также будет включать контактную информацию хостинг-провайдера.

Он также будет включать контактную информацию хостинг-провайдера.

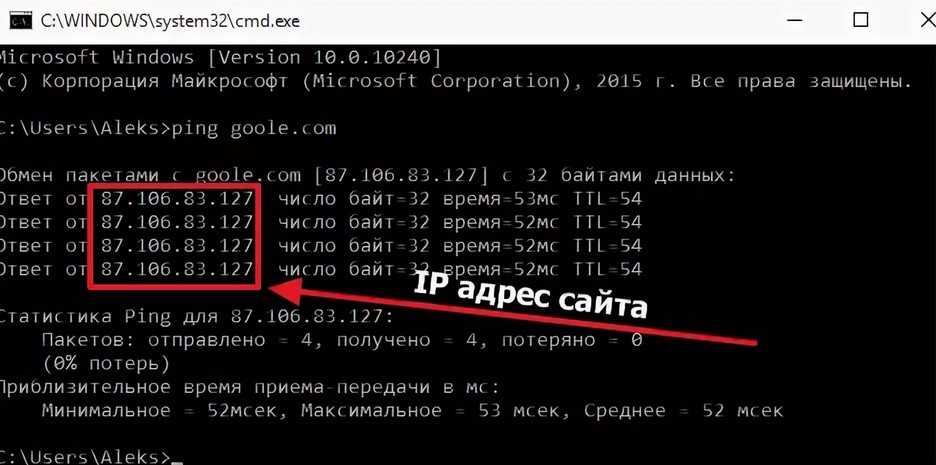

IP-адрес

Каждое устройство, подключающееся к Интернету, имеет уникальный адрес Интернет-протокола или связанный с ним IP-адрес. Таким образом, информация WHOIS также будет содержать IP-адрес сервера, на котором размещен веб-сайт.

Несмотря на то, что можно перепроектировать провайдеров веб-узлов с помощью IP-адреса, результаты могут быть не такими точными, если у вас есть IP-маски или перенаправления служб.

Сведения о владельце

Помимо обмена информацией о веб-хостинге, запрос WHOIS также содержит подробные сведения о владельце сайта, такие как его имя, контактная информация и дата регистрации.

Хотя некоторые поля этой информации могут быть конфиденциальными, контактные данные обычно доступны.

Серверы имен

Серверы имен отвечают за преобразование доменных имен в IP-адреса. Учитывая эту ссылку, в записях также будут отображаться серверы имен, связанные с веб-сайтом. Вы даже можете копаться в деталях сервера имен, чтобы найти веб-хост.

Вы даже можете копаться в деталях сервера имен, чтобы найти веб-хост.

Учитывая, что существует несколько вариантов веб-сайта WHOIS, можно не решиться их проверить. Кроме того, результаты RDAP могут не давать актуальную информацию о регистрационных данных.

В этом случае сторонние инструменты, такие как Site Checker и Rishavapps, могут стать источником доступа к информации о веб-узлах.

Если вы воспользовались услугами хостинга WordPress, вы также можете использовать такие инструменты, как WordPress Theme Detector, чтобы получить представление о хостинге вашего веб-сайта.

Заключительные мысли

Независимо от цели проверки сведений о веб-хостинге, вы можете достичь своих целей несколькими способами. После того, как вы определили свой веб-хост, вы можете узнать больше об услугах, которые они предлагают, и о том, как вы можете их улучшить.

Если вы недовольны своим веб-хостингом, вы даже можете использовать эту информацию для поиска альтернатив и выяснения того, как сделать этот переход.

Как найти хост веб-сайта

Джонатан Бейли18 марта 2021 г.

Исторически поиск хоста веб-сайта был относительно сложной задачей. Требуется базовое понимание того, как работает Интернет, работа со сложными отчетами и знакомство с широким спектром терминов.

Это было настолько важно, что в 2005 году, когда я запускал этот веб-сайт, самое важное и сложное руководство, которое я написал, было о том, как найти хост веб-сайта. Однако в 2021 году это руководство отчаянно нуждается в обновлении, поскольку процесс поиска хоста стал намного проще, по крайней мере, в большинстве случаев.

Существует множество автоматизированных инструментов, которые не только упрощают процесс, но и упрощают двойную и тройную проверку результатов для максимальной точности.

Имея это в виду, вот ряд инструментов, которые вы, возможно, захотите рассмотреть в следующий раз, когда вам нужно будет выяснить, кто является хостингом определенного веб-сайта.

Простые инструменты

Еще в 2008 году WhoIsHostingThis стал одним из первых сайтов, предпринявших попытку автоматизировать процесс поиска хоста веб-сайта. Служба все еще работает сегодня и по-прежнему относительно надежна, однако с тех пор было запущено множество других служб, в том числе (но не ограничиваясь ими):

Служба все еще работает сегодня и по-прежнему относительно надежна, однако с тех пор было запущено множество других служб, в том числе (но не ограничиваясь ими):

- Проверка хостинга: Как следует из названия, можно просто вставить URL-адрес сайта, который они хотят проверить, и он выдаст своего лучшего гостя в отношении того, кто его размещает. Сайт также предоставляет множество других инструментов, включая обратный поиск по IP-адресу (полезно для подтверждения результатов), обратный поиск по изображению и инструмент для проверки наличия сайта в сети.

- HostAdvice: HostAdvice предлагает еще один простой инструмент, который позволяет вам ввести домен сайта (хотя вы также можете вставить полные URL-адреса), и он предоставит веб-хостинг в меру своих возможностей. Сам сайт предназначен для помощи в поиске решений для веб-хостинга, поэтому другие ресурсы сосредоточены на этом.

- Sitechecker: Еще раз вставьте URL-адрес, и он вернет хост.

Использует графический интерфейс, который возвращает результаты немного медленнее, чем другие, но более четко. Выберите «Где размещен сайт», чтобы увидеть IP-адрес и страну происхождения. Этот сайт ориентирован на SEO, поэтому для этого предназначены дополнительные инструменты.

Использует графический интерфейс, который возвращает результаты немного медленнее, чем другие, но более четко. Выберите «Где размещен сайт», чтобы увидеть IP-адрес и страну происхождения. Этот сайт ориентирован на SEO, поэтому для этого предназначены дополнительные инструменты. - WhoIsHostingThis: Как упоминалось выше, этот сайт по-прежнему доступен и хорошо работает. Не предлагает дополнительных инструментов и ресурсов, но нацелен на то, чтобы помочь пользователям найти веб-хостинг.

- AccuWebHosting: Этот инструмент, предоставляемый хостинговой компанией AccuWebHosting, работает аналогично другим, но также позволяет легко просматривать записи DNS и другую информацию о сайте. Имейте в виду агрессивное использование CAPTCHA и иногда медленное время отклика.

В большинстве случаев все вышеперечисленные решения хорошо работают. Однако имейте в виду, что все они используют разные алгоритмы и процессы для определения того, кто является хозяином сайта. Таким образом, лучший подход — использовать два разных сервиса для проверки результатов.

Таким образом, лучший подход — использовать два разных сервиса для проверки результатов.

Также обратите внимание, что всегда будут крайние случаи, с которыми эти службы борются. Это особенно верно для небольших хостов, новых компаний, хостов в необычных странах и сайтов со сложными условиями размещения. Таким образом, по-прежнему рекомендуется знать, как использовать более сложные инструменты и уметь анализировать эти случаи, когда это необходимо.

Проблема Cloudflare

Если вы используете эти инструменты или просто регулярно ищете веб-хостинг, вы, вероятно, столкнетесь с сайтами, которые помечены как размещенные Cloudflare.

Для целей и задач этих инструментов это не ошибка. Однако Cloudflare — это сеть доставки контента, которая находится между Интернетом и самим веб-сайтом. Хотя обязательство Cloudflare в соответствии с DMCA все еще активно обсуждается, вам придется подавать им любые уведомления, но имейте в виду, что они не предпримут никаких действий и просто передадут их (возможно).

Так что не удивляйтесь, если увидите большое количество сайтов, размещенных на Cloudflare, это не ошибка, а особенность работы Интернета в настоящее время.

Более сложные инструменты

Приведенные выше инструменты должны работать более чем в 95% всех случаев, с которыми вы сталкиваетесь, особенно если вы дважды проверяете между ними. Однако для редких случаев, когда вам нужно больше информации, вы можете использовать другие, более сложные инструменты. К ним относятся:

- Сетевые инструменты: Этот сайт существует уже более 20 лет и предоставляет множество инструментов, включая поиск DNS, информацию об IP whois и многое, многое другое.

- DNS Checker: Точно так же DNS Checker предоставляет надежный набор инструментов оценки DNS и IP с немного более удобным интерфейсом.

- MX Toolbox: Также обеспечивает простой поиск DNS. Сайт в основном ориентирован на службу электронной почты, но поиск DNS быстрый, эффективный и имеет удобный для чтения интерфейс.

- DNSTools: Предоставляет информацию DNS и может предоставить информацию WHOIS для домена или IP-адреса. Также может выполнять трассировку или эхо-запросы по мере необходимости.

- WebDNSTools: Сайт может выглядеть так, как будто он создан в конце 90-х, но результаты быстрые и точные. Может выполнять поиск как по доменам, так и по IP-адресам, а также выполнять трассировку и эхо-запросы.

Имейте в виду, что это довольно сложные инструменты для использования и требуют некоторых базовых знаний о сети. Если вам нужна помощь в их использовании, взгляните на мое оригинальное руководство, которое расскажет вам, на что обращать внимание при их использовании.

К счастью, в большинстве случаев не должно быть особых причин для использования этих инструментов. Они наиболее полезны в крайних случаях или для разрешения разногласий между более простыми инструментами.

Bottom Line

Как и в большинстве случаев в Интернете, за последние 15 лет поиск хоста веб-сайта стал НАМНОГО проще.